EIN RAS-Trojaner (RAT) ist eine Art von Malware, mit der ein Hacker die Kontrolle über Ihren Computer übernimmt. Die Spionageaktivitäten, die der Hacker nach der Installation von RAT ausführen kann, unterscheiden sich von Erkunden Sie Ihr Dateisystem, Aktivitäten auf dem Bildschirm beobachten, und Anmeldeinformationen werden gesammelt.

Der Hacker verwendet möglicherweise auch Ihre Internetadresse, um illegale Aktivitäten zu verhindern, sich als Sie auszugeben und andere Computer anzugreifen. Über die RAT heruntergeladene Viren infizieren andere Computer und beschädigen gleichzeitig Ihr System, indem sie wichtige Software löschen oder verschlüsseln.

Im Folgenden werden die einzelnen Tools zur Erkennung von Sicherheitsverletzungen und die RAT-Beispiele ausführlich beschrieben. Wenn Sie jedoch keine Zeit haben, den gesamten Artikel zu lesen, finden Sie hier unsere Liste der besten Intrusion Detection-Tools für RAT-Software:

- SolarWinds Security Event Manager (KOSTENLOSE TESTVERSION) geht über die RAT-Erkennung hinaus und bietet automatisierte Korrekturaufgaben, mit denen Sie RAT-Aktivitäten blockieren können

- Schnauben Branchenkenner bei NIDS, erstmals von Cisco lanciert

- OSSEC Open-Source-HIDS gewinnen eine Fangemeinde für Datenerfassungsfunktionen

- Bruder kostenlose NIDS für Unix, Linux und Mac OS

- Suricata Überwacht die IP-, TLS-, TCP- und UDP-Protokollaktivität

- Sagan Kein eigenständiges IDS, gut für die Automatisierung von Skripten

- Sicherheitszwiebel Open-Source-Zusammenführung anderer Open-Source-Tools in dieser Liste

- BERATER ist auf Rootkit-Erkennung und Dateisignaturvergleiche spezialisiert

- OpenWIPS-NG bevorzugt für drahtloses Paketschnüffeln

- Samhain Hervorragend zum Einstellen von Warnmeldungen, jedoch ohne echte Funktionen zur Fehlerbehebung

RAT-Softwaretools und APTs

RATs sind Tools, die normalerweise bei einem Hackerangriff im Stealth-Modus verwendet werden Erweiterte dauerhafte Bedrohung, oder GEEIGNET. Diese Art des Eindringens zielt nicht darauf ab, Informationen zu beschädigen oder Computer schnell auf Daten zu durchsuchen. Stattdessen, APTs bestehen aus regelmäßigen Besuchen in Ihrem Netzwerk, die über Jahre dauern können. RATs können auch verwendet werden, um den Datenverkehr durch Ihr Unternehmensnetzwerk umzuleiten, um illegale Aktivitäten zu maskieren. Einige Hacker-Gruppen, überwiegend in China, haben sogar gegründet ein Hacker-Netzwerk Das läuft durch die Unternehmensnetzwerke der Welt und sie vermieten den Zugang zu dieser Cybercrime-Autobahn an andere Hacker. Dies nennt man die “Terrakotta-VPNUnd es wird durch RATs erleichtert.

Frühe Invasionen

RATs gibt es seit mehr als einem Jahrzehnt in aller Stille. Es wurde festgestellt, dass die Technologie bereits 2003 eine Rolle bei der umfassenden Plünderung der US-Technologie durch chinesische Hacker gespielt hat. Das Pentagon leitete eine Untersuchung ein, die so genannte Titan Regen, Dabei wurden Datendiebstahl von US-amerikanischen Verteidigungsunternehmen aufgedeckt und Entwicklungs- und klassifizierte Testdaten an Standorte in China übertragen.

Sie können sich erinnern die US-Ostküste Stromnetzstillstände von 2003 und 2008. Diese wurden ebenfalls auf China zurückgeführt und von RATs unterstützt. Kurz gesagt, ein Hacker, der eine RAT auf ein System bekommen kann, kann die gesamte Software aktivieren, die den Benutzern dieser Computer zur Verfügung steht.

Hybride Kriegsführung

Ein Hacker mit einer RAT kann Kraftwerke, Telefonnetzwerke, kerntechnische Anlagen oder Gasleitungen befehlen. RATs stellen nicht nur ein Sicherheitsrisiko für Unternehmen dar, sondern können auch kriegführende Nationen in die Lage versetzen, ein feindliches Land zu verkrüppeln.

Die ursprünglichen Benutzer von RATs für Industriespionage und Sabotage waren chinesische Hacker. Über die Jahre, Russland hat die Macht der RATs zu schätzen gelernt und hat sie in sein militärisches Arsenal integriert. APTs sind nun offiziell Teil der russischen Straftatstrategie, die bekannt ist alshybride Kriegsführung.”

Als Russland 2008 georgisches Territorium eroberte, setzte es DDoS-Angriffe ein, um Internetdienste und APTs mit Hilfe von RATs zu blockieren, um Informationen zu sammeln, die Kontrolle zu übernehmen und georgische militärische Hardware und wichtige Versorgungsgüter zu zerstören. Russlands Einsatz von RATs zur Destabilisierung der Ukraine und der baltischen Staaten dauert bis heute an.

Russland beschäftigt semi-offizielle Hackergruppen, wie z APT28. Eine andere Hackergruppe, bekannt als APT15 wird regelmäßig von der chinesischen Regierung genutzt. Die Namen dieser Gruppen erklären ihre Hauptstrategie, die “fortgeschrittene persistente Bedrohung”, die durch RATs erleichtert wird.

Der Anstieg der Spannungen bei den Handelstarifen im Jahr 2023 führte zu einem erneuten Anstieg der chinesischen Hackeraktivität, insbesondere der halbmilitärischen APT15-Gruppe. Die seit 2015 anhaltenden Probleme zwischen den USA und Nordkorea haben auch zu einer Zunahme der APT-Aktivitäten mit RAT-Unterstützung mit Ursprung in Nordkorea geführt.

Also, während Hacker auf der ganzen Welt verwenden RATs, um Unternehmen auszuspionieren und ihre Daten und ihr Geld zu stehlen, ist das RAT-Problem für viele Länder, insbesondere für die USA, zu einem Problem der nationalen Sicherheit geworden. Im Folgenden finden Sie einige Beispiele für RAT-Tools.

Schutz vor Trojaner-Software für Remotezugriff

Antivirus-Systeme eignen sich nicht besonders gut für RATs. Oft bleibt die Infektion eines Computers oder Netzwerks jahrelang unentdeckt. Die Verschleierungsmethoden, die von parallelen Programmen zum Verschleiern der RAT-Prozeduren verwendet werden, machen es sehr schwierig, sie zu erkennen. Persistenzmodule, die Rootkit-Techniken verwenden, bedeuten, dass es sehr schwierig ist, RATs loszuwerden. Manchmal besteht die einzige Lösung, um Ihren Computer von einer RAT zu befreien, darin, Ihre gesamte Software zu löschen und das Betriebssystem neu zu installieren.

RAT-Verhinderungssysteme sind selten, da die RAT-Software nur identifiziert werden kann, wenn sie auf Ihrem System ausgeführt wird. Der beste Weg, um das RAT-Problem zu verwalten, ist zu Verwenden Sie ein Intrusion Detection System. Comparitech verfügt über eine Anleitung zu Intrusion Detection-Systemen, in der die Funktionsweise dieser Systeme und eine Übersicht der empfohlenen Tools ausführlich erläutert werden.

Die besten Tools zur Erkennung von RAT-Software

Hier überprüfen wir Die besten Tools zur Erkennung von RAT-Software:

1. SolarWinds Security Event Manager (KOSTENLOSE TESTVERSION)

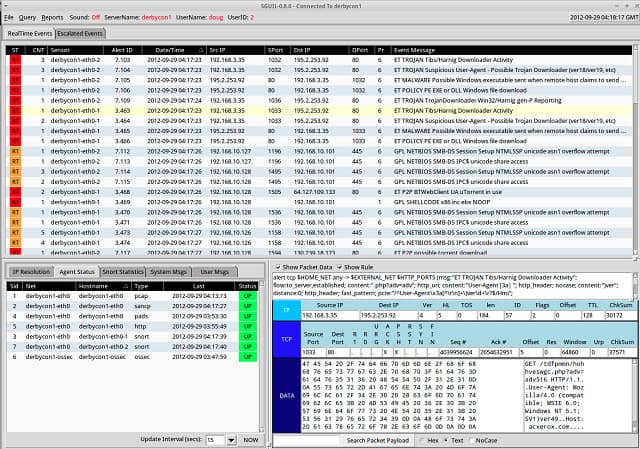

Intrusion Detection-Systeme sind wichtige Tools zum Blockieren von Softwareeingriffen, die sich der Erkennung durch Antiviren- und Firewall-Dienstprogramme entziehen können. Das SolarWinds Security Event Manager ist ein Host-basiertes Intrusion Detection System. Es gibt jedoch einen Abschnitt des Tools, der als netzwerkbasiertes Intrusion Detection-System fungiert. Dies ist der Snort Log Analyzer. Im Folgenden erfahren Sie mehr über Snort. Hier sollten Sie jedoch wissen, dass es sich um einen weit verbreiteten Paket-Sniffer handelt. Indem Sie Snort als Datenkollektor einsetzen, um Daten in den Snort Log Analyzer einzuspeisen, erhalten Sie aus dem Security Event Manager sowohl eine Live- als auch eine Verlaufsdatenanalyse.

Durch diese doppelte Funktionalität erhalten Sie einen vollständigen SIEM-Service (Security Information and Event Management). Dies bedeutet, dass Sie Snort-erfasste Ereignisse live verfolgen und auch paketübergreifende Angriffssignaturen überprüfen können, die durch Protokolldateidatensätze identifiziert wurden.

Der Sicherheitsereignis-Manager geht über die RAT-Erkennung hinaus, da er automatisierte Standardisierungsaufgaben enthält, mit denen Sie RAT-Aktivitäten blockieren können. Das Tool entspricht einer Reihe von Datensicherheitsstandards, darunter PCI DSS, HIPAA, SOX, und DISA STIG.

Der SolarWinds Security Event Manager kann auf Windows Server installiert werden. Das Dienstprogramm kann nicht kostenlos verwendet werden, Sie können es jedoch unter a 30 Tage kostenlos testen.

SolarWinds Security Event Manager 30 Tage KOSTENLOSE Testversion herunterladen

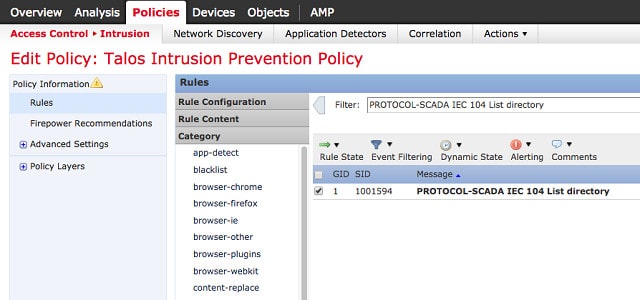

2. Schnauben

Snort ist kostenlos und branchenführend NIDS, die ein Netzwerk-Intrusion-Detection-System. Dieses System wurde erstellt von Cisco Systems und es kann installiert werden Windows, Linux, und Unix. Snort kann Verteidigungsstrategien implementieren, was es zu einer macht Angrifferkennungssystem. Es gibt drei Modi:

- Sniffer-Modus – ein Live-Paket-Sniffer

- Packet Logger – zeichnet Pakete in einer Datei auf

- Intrusion Detection – Enthält ein Analysemodul

Es gilt der IDS-Modus von Snort. “BasisrichtlinienZu den Daten. Hierbei handelt es sich um Warnregeln, die die Erkennung von Eindringlingen ermöglichen. Richtlinien können kostenlos von der Snort-Website bezogen werden, von der Benutzergemeinschaft bezogen, oder Sie können Ihre eigene schreiben. Zu den verdächtigen Ereignissen, die Snort hervorheben kann, gehören: Stealth-Port-Scan, Pufferüberlauf-Angriffe, CGI-Angriffe, SMB-Sonden, und OS Fingerprinting. Snort kann beides signaturbasierte Erkennungsmethoden und anomaliebasierte Systeme.

Das Front-End von Snort ist nicht sehr gut, und die meisten Benutzer verwenden eine Schnittstelle zwischen Daten von Snort und besseren Konsolen und Analysetools wie z Snorby, BASE, Squil, und Anaval.

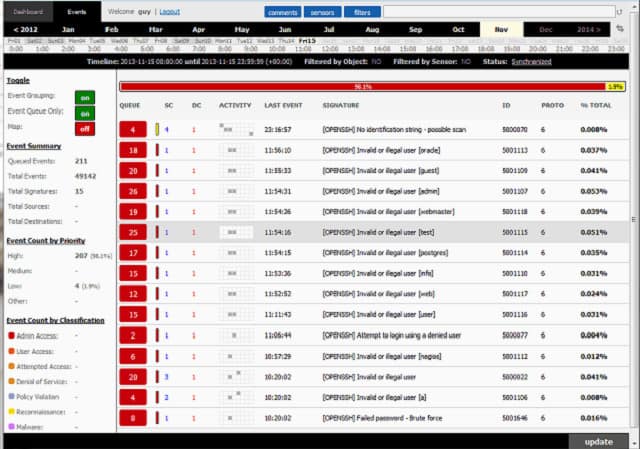

3. OSSEC

OSSEC steht für Open Source HIDS Security. EIN VERSTECKT ist ein Host Intrusion Detection System, welche Untersucht Ereignisse auf den Computern in einem Netzwerk, anstatt zu versuchen Auffinden von Anomalien im Netzwerkverkehr, welches ist was Systeme zur Erkennung von Netzwerkeinbrüchen tun. OSSEC ist der derzeitige Marktführer bei HIDS und kann auf diesem installiert werden Unix, Linux und Mac OS Betriebssysteme. Obwohl es nicht auf Windows-Computern ausgeführt werden kann, akzeptiert es Daten von diesen Computern. OSSEC untersucht Ereignisprotokolle auf RAT-Aktivitäten. Diese Software ist ein Open-Source-Projekt, das dem Cybersecurity-Unternehmen gehört, Trend Micro.

Hierbei handelt es sich um ein Datenerfassungstool, das kein sehr benutzerfreundliches Front-End hat. Im Allgemeinen wird das Frontend für dieses System von anderen Tools bereitgestellt, z Splunk, Kibana, oder Graylog. Die Detection Engine von OSSEC basiert auf Richtlinien, Dies sind Alarmzustände, die in den Daten auftreten können. Sie können vorab verfasste Richtlinienpakete von anderen OSSEC-Benutzern erwerben die ihre Pakete kostenlos im OSSEC User Community Forum zur Verfügung stellen. Sie können auch Ihre eigenen Richtlinien erstellen.

4. Bro

Bro ist ein freie NIDS das kann auf installiert werden Unix, Linux, und Mac OS. Dies ist ein Netzwerküberwachungssystem, das Angriffserkennungsmethoden umfasst. Das IDS sammelt Paketdaten in einer Datei für eine spätere Analyse. NIDS, die Live-Daten verarbeiten, übersehen bestimmte Eindringlings-IDs, da Hacker RAT-Nachrichten manchmal auf mehrere Pakete aufteilen. Deshalb, Anwendungsschichten NIDS wie Bro haben bessere Erkennungsfähigkeiten weil sie Analyse über Pakete anwenden. Bro benutzt beides signaturbasierte Analyse und anomaliebasierte Erkennung.

Das Bro Event Engine “Lauscht” nach dem Auslösen von Ereignissen, z. B. einer neuen TCP-Verbindung oder einer HTTP-Anforderung, und protokolliert diese. Richtlinienskripte Durchsuchen Sie anschließend diese Protokolle nach Verhaltensmustern, z. B. anomalen und unlogischen Aktivitäten, die von einem Benutzerkonto ausgeführt werden. Bro verfolgt die HTTP-, DNS- und FTP-Aktivitäten. Es sammelt auch SNMP-Benachrichtigungen und kann verwendet werden, um Gerätekonfigurationsänderungen und SNMP-Trap-Meldungen zu erkennen.

5. Suricata

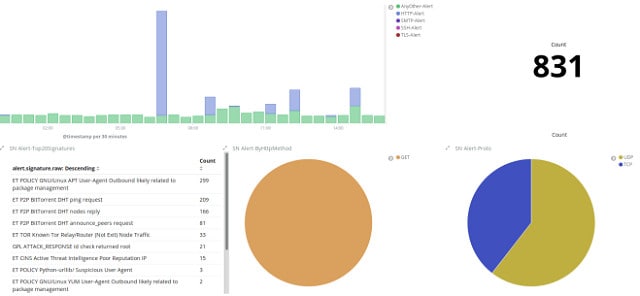

Suricata ist ein NIDS das kann auf installiert werden Windows, Linux, Mac OS, und Unix. Das ist ein kostenpflichtiges System das gilt Analyse der Anwendungsschicht, Es erkennt also Signaturen, die über Pakete verteilt sind. Suricata überwacht IP, TLS, TCP, und UDP Protokollaktivität und konzentriert sich auf wichtige Netzwerkanwendungen, z FTP, HTTP, ICMP, und SMB. Es kann auch prüfen TLS Zertifikate und konzentrieren sich auf HTTP Anfragen und DNS Anrufe. Es gibt auch eine Dateiextraktionseinrichtung, die ermöglicht die Analyse von mit Viren infizierten Dateien.

Suricata verfügt über ein eingebautes Skriptmodul, mit dem Sie dies tun können Regeln kombinieren und erhalten ein genaueres Erkennungsprofil. Diese IDS verwendet Sowohl signaturbasierte als auch anomaliebasierte Erkennungsmethoden. VRT-Regeldateien, für die geschrieben wurde Schnauben kann auch in Surcata importiert werden, da dieses IDS mit der Snort-Plattform kompatibel ist. Dies bedeutet auch, dass Snorby, BASE, Squil, und Anaval kann als Frontends für Suricata dienen. Die Suricata-Benutzeroberfläche ist jedoch sehr komplex und enthält grafische Darstellungen von Daten. Daher müssen Sie möglicherweise kein anderes Tool zum Anzeigen und Analysieren von Daten verwenden.

6. Sagan

Sagan ist ein kostenloses hostbasiertes Intrusion Detection System das kann auf installiert werden Unix, Linux, und Mac OS. Sie können Sagan nicht unter Windows ausführen, aber Sie können Windows-Ereignisprotokolle einspeisen. Daten gesammelt von Schnauben, Suricata, oder Bruder kann in Sagan importiert werden, wodurch das Datenanalyse-Tool dieses Dienstprogramms a NIDS Perspektive sowie seine Heimat VERSTECKT Fähigkeiten. Sagan ist auch mit anderen Snort-Systemen kompatibel, wie z Snorby, BASE, Squil, und Anaval, die alle ein Front-End für die Datenanalyse bieten könnten.

Sagan ist ein Protokollanalyse-Tool und es muss in Verbindung mit anderen Datenerfassungssystemen verwendet werden, um ein vollständiges Intrusion Detection-System zu erstellen. Das Dienstprogramm enthält eine IP-Locator, So können Sie die Quellen verdächtiger Aktivitäten auf einen Ort zurückverfolgen. Es kann auch die Aktivitäten verdächtiger IP-Adressen zusammenfassen, um Team- oder verteilte Angriffe zu identifizieren. Das Analysemodul arbeitet mit Sowohl Signatur- als auch Anomalieerkennungsmethoden.

Sagan kann Skripte automatisch ausführen, um das Netzwerk zu sperren wenn es bestimmte Ereignisse erkennt. Es führt diese Präventionsaufgaben aus durch Interaktion mit Firewall-Tabellen. Dies ist also ein Intrusion Prevention-System.

7. Sicherheitszwiebel

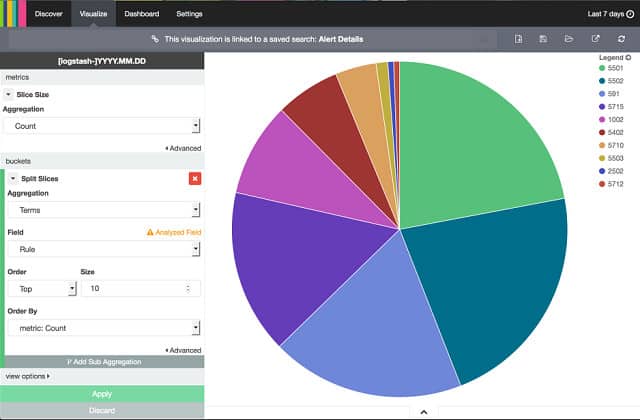

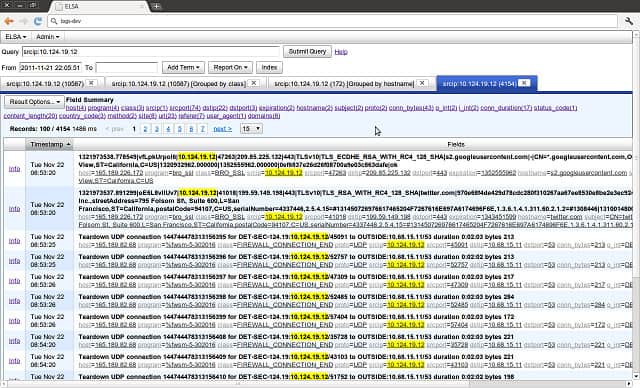

Security Onion wurde durch Zusammenfügen des Codes für entwickelt Schnauben, Suricata, OSSEC, Bruder, Snorby, Sguil, Squert, Kibana, ELSA, Xplico, und NetworkMiner, Das sind alles Open-Source-Projekte. Dieses Tool ist ein kostenlose Linux-basierte NIDS das beinhaltet VERSTECKT Funktionalität. Es wurde geschrieben, um speziell auf zu laufen Ubuntu.

Hostbasierte Analyse prüft auf Dateiänderungen und Die Netzwerkanalyse wird von einem Paket-Sniffer durchgeführt, die vorbeiziehende Daten auf einem Bildschirm anzeigen und auch in eine Datei schreiben können. Die Analyse-Engine von Security Onion ist kompliziert, weil sie die Verfahren so vieler verschiedener Tools kombiniert. Es umfasst die Überwachung des Gerätestatus sowie die Verkehrsanalyse. Es gibt Sowohl signaturbasierte als auch anomaliebasierte Warnregeln in diesem System enthalten. Die Schnittstelle von Kibana Bietet das Dashboard für Security Onion und enthält Grafiken und Diagramme, um die Datenanalyse zu vereinfachen.

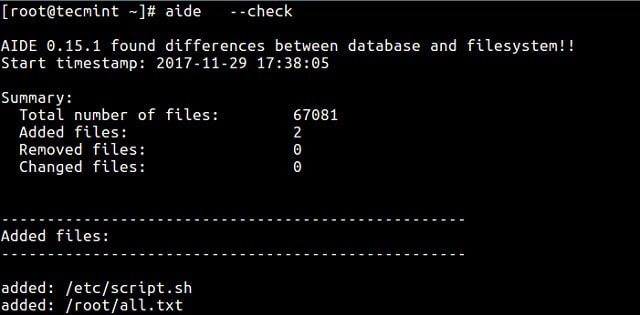

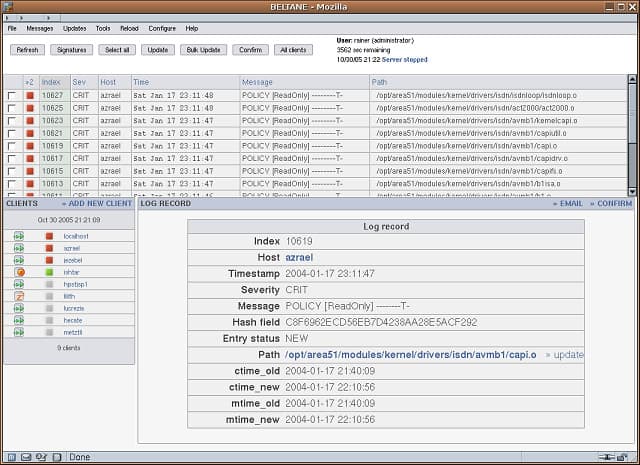

8. AIDE

AIDE steht fürErweiterte Intrusion Detection-Umgebung.” Das ist ein freies HIDS das läuft weiter Mac OS, Unix, und Linux. Diese IDS konzentriert sich auf Rootkit-Erkennung und Dateisignaturvergleiche. Das Datenerfassungsmodul wird gefüllt eine Datenbank mit Merkmalen die aus Protokolldateien entnommen werden. Diese Datenbank ist ein Systemstatus-Snapshot und Änderungen an der Gerätekonfiguration lösen Warnungen aus. Diese Änderungen können durch Verweis auf die Datenbank abgebrochen oder die Datenbank kann aktualisiert werden, um autorisierte Konfigurationsänderungen widerzuspiegeln.

Systemprüfungen werden bei Bedarf und nicht kontinuierlich durchgeführt, sondern es kann als chron job eingeplant werden. Die Regelbasis von AIDE verwendet Sowohl signaturbasierte als auch anomaliebasierte Überwachungsmethoden.

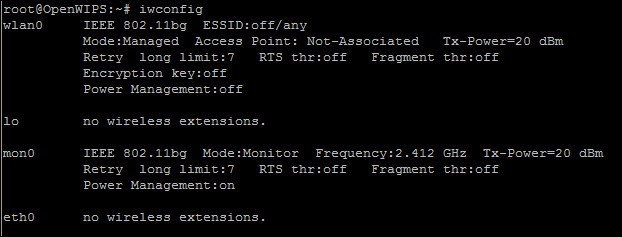

9. OpenWIPS-NG

OpenWIPS-NG stammt von den Entwicklern von Aircrack-NG. In der Tat integriert es Aircrack-NG als seine WLAN-Paket-Sniffer. Aircrack-NG ist ein bekanntes Hacker-Tool, weshalb Sie diese Assoziation möglicherweise etwas misstrauisch erscheinen lässt. WIPS steht fürWireless Intrusion Prevention System” und es läuft unter Linux. Das ist ein kostenloses Dienstprogramm das beinhaltet drei elemente:

- Sensor – der Paketschnüffler

- Server – Regelbasis für Datenspeicherung und Analyse

- Schnittstelle – dem Benutzer zugewandtes Frontend.

Der Sensor ist auch ein Sender, so kann es Intrusion Prevention-Maßnahmen implementieren und lähmen unerwünschte Übertragungen. Das Server führt Analyse durch Außerdem werden Interventionsrichtlinien gestartet, um erkannte Einbrüche zu blockieren. Das Schnittstellenmodul zeigt Ereignisse an und Warnungen an den Systemadministrator. Hier können auch Einstellungen angepasst und Abwehrmaßnahmen angepasst oder außer Kraft gesetzt werden.

10. Samhain

Samhain, hergestellt von Samhain Design Labs in Deutschland, ist ein kostenloses hostbasiertes Intrusion Detection System das installiert auf Unix, Linux, und Mac OS. Dabei werden Agenten verwendet, die an verschiedenen Punkten im Netzwerk ausgeführt werden und an ein zentrales Analysemodul zurückmelden. Jeder Agent führt Überprüfung der Dateiintegrität, Protokolldateiüberwachung, und Hafenüberwachung. Die Prozesse suchen Rootkit-Viren, Schurken-SUIDs (Benutzerzugriffsrechte) und versteckte Prozesse.

Die Netzwerkkommunikation zwischen Agenten und der Konsole ist durch Verschlüsselung geschützt. Zu den Verbindungen für die Übermittlung von Protokolldateidaten gehören Authentifizierungsanforderungen Verhindern Sie, dass Eindringlinge den Überwachungsprozess missbrauchen oder ersetzen.

Samhain weist auf Warnsignale hin, die auf ein Eindringen hindeuten. Es werden jedoch keine Lösungsvorgänge durchgeführt. Sie müssen Sicherungskopien Ihrer Konfigurationsdateien und Benutzeridentitäten aufbewahren, um Maßnahmen zur Behebung der vom Samhain-Monitor aufgedeckten Probleme zu ergreifen. Samhain hält seine Prozesse durch Stealth-Technologie verborgen, namens “Steganographie“, Um zu verhindern, dass Eindringlinge das IDS manipulieren oder töten. Zentrale Protokolldateien und Konfigurationssicherungen werden mit einem PGP-Schlüssel signiert Manipulationen durch Eindringlinge zu verhindern.

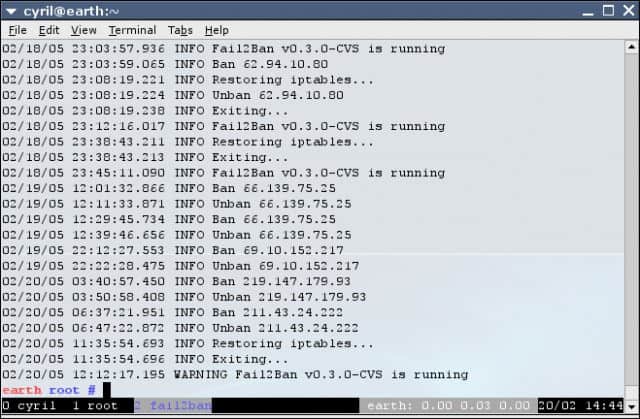

11. Fail2Ban

Fail2Ban ist ein kostenloses Host-basiertes Intrusion Prevention-System das läuft weiter Unix, Linux, und Mac OS X. Das IDS analysiert Protokolldateien und Verbote für IP-Adressen, die verdächtiges Verhalten anzeigen. Automatische Sperren treten in Netfilter / IPtables- oder PF-Firewall-Regeln und in der hosts.deny-Tabelle von TCP Wrapper auf. Diese Blöcke dauern in der Regel nur wenige Minuten, aber Dies kann ausreichen, um ein standardmäßiges automatisiertes Brute-Force-Szenario zum Knacken von Passwörtern zu stören. Zu den Alarmsituationen gehören übermäßige fehlgeschlagene Anmeldeversuche. Ein Problem mit Fail2Ban ist, dass es sich auf wiederholte Aktionen von einer Adresse aus konzentriert. Dies gibt ihm nicht die Möglichkeit, mit verteilten Kampagnen zum Knacken von Passwörtern oder DDoS-Angriffen umzugehen.

Der Überwachungsumfang des Systems wird durch eine Reihe von „Filter.Diese weisen das IPS an, welche Dienste überwacht werden sollen. Diese beinhalten Postfix, Apache, Courier Mail Server, Lighttpd, sshd, vsftpd und qmail. Jeder Filter wird mit einer Aktion kombiniert, die ausgeführt wird, wenn eine Warnbedingung erkannt wird. Die Kombination eines Filters und einer Aktion heißtGefängnis.”

RAT-Programme und Beispiele

Es gibt eine Reihe von RAS-Systemen, die legitime Anwendungen haben könnten, die jedoch als Tools bekannt sind Wird hauptsächlich von Hackern als Teil eines Trojaners verwendet. diese werden als RAS-Trojaner eingestuft. Die Details der bekanntesten RATs werden nachfolgend erläutert.

Rückenöffnung

Back Orifice, das auch als BO bezeichnet wird, ist eine amerikanische RAT Das gibt es schon seit 1998. Das ist der Urvater von RATs und war es auch Von anderen Hackergruppen verfeinert und angepasst, um neuere RAT-Systeme zu produzieren. Das ursprüngliche System hat eine Schwachstelle in Windows 98 ausgenutzt. Spätere Versionen, die auf neueren Windows-Betriebssystemen ausgeführt wurden, waren Rückenöffnung 2000 und Tiefe Rückenöffnung.

Diese RAT kann sich im Betriebssystem verstecken, was die Erkennung zunächst erschwert. Heutzutage jedoch, Bei den meisten Antivirensystemen sind die ausführbaren Dateien und das Okklusionsverhalten von Back Orifice in ihren Datenbanken protokolliert als Unterschriften zu achten. Ein nettes Feature dieser Software ist, dass es hat eine einfach zu bedienende Konsole mit dem der Angreifer im infizierten System navigieren kann. Das Remote-Element kann über einen Trojaner auf einen Zielcomputer verschoben werden. Nach der Installation kommuniziert dieses Serverprogramm über Standardnetzwerkverfahren mit der Clientkonsole. Die Back Orifice verwendet bekanntermaßen die Portnummer 21337.

Tier

Die Beast RAT greift Windows-Systeme an von Windows 95 bis Windows 10. Hierbei wird dieselbe Client-Server-Architektur verwendet wie bei Back Orifice, wobei der Serverteil des Systems die Malware ist, die unauffällig auf dem Zielcomputer installiert wird. Sobald das Serverelement betriebsbereit ist, kann der Hacker über das Clientprogramm nach Belieben auf den Computer des Opfers zugreifen. Der Client stellt über Port 6666 eine Verbindung zum Zielcomputer her. Der Server kann auch Verbindungen zum Client herstellen, der Port 9999 verwendet. Beast wurde 2002 geschrieben und ist immer noch weit verbreitet.

Bifrost

Dieser Trojaner beginnt seine Infektion mit der Installation eines Server Builder-Programms. Dieses Programm nimmt zunächst nur Kontakt mit einem Command and Control-Server auf und wartet auf Anweisungen. Der Trojaner infiziert Windows-Systeme von Windows 95 zu Windows 10. Unter Windows XP und höher sind die Funktionen jedoch eingeschränkt.

Sobald es ausgelöst wird, richtet der Server-Generator ein Serverprogramm auf dem Zielcomputer ein. Auf diese Weise kann der Hacker über ein entsprechendes Client-Programm auf den infizierten Computer zugreifen und Befehle nach Belieben ausführen. Die Serversoftware ist in gespeichert C: \ Windows \ Bifrost \ server.exe oder C: \ Programme \ Bifrost \ server.exe. Dieses Verzeichnis und die Datei sind versteckt und so Einige Antivirensysteme erkennen Bifrost nicht.

Der Server Builder beendet seine Operationen nicht, sobald der Server erstellt wurde. Stattdessen arbeitet es als ein Persistenzsystem und erstellt den Server an einem anderen Speicherort und mit einem anderen Namen neu, wenn die ursprüngliche Serverinstallation erkannt und entfernt wird. Der Server Builder verwendet auch Rootkit-Methoden, um Serverprozesse zu maskieren und machen Sie das Betriebssystem sehr schwer zu erkennen.

Seit Windows Vista wurden die gesamten zerstörerischen Fähigkeiten von Bifrost verlangsamt, weil Viele der von der Malware verwendeten Dienste erfordern Systemberechtigungen. Wenn ein Benutzer jedoch dazu verleitet wird, den getarnten Server Builder mit Systemberechtigungen zu installieren, kann das Bifrost-System voll funktionsfähig und nur schwer zu entfernen sein.

Verwandte: Die besten kostenlosen Programme zum Entfernen, Erkennen und Scannen von Rootkits

Schwarztöne

Blackshades ist ein Hacking-Tool von der Stange verkauft von seinen Entwicklern an Hacker für $ 40 pro Pop. Das FBI schätzt, dass seine Produzenten mit dem Verkauf dieser Software insgesamt 340.000 US-Dollar verdient haben. Die Entwickler wurden 2012 heruntergefahren und verhaftet, und eine zweite Verhaftungswelle im Jahr 2014 hat mehr als 100 Nutzer von Blackshades erfasst. Es sind jedoch immer noch Kopien des Blackshades-Systems im Umlauf und es wird immer noch aktiv verwendet. Blackshades zielt auf Microsoft Windows ab von Windows 95 zu Windows 10.

Das Toolkit enthält Infektionsmethoden, z. B. schädlichen Code, der in Websites eingebettet wird, die Installationsroutinen auslösen. Andere Elemente verbreiten die RAT, indem sie Links zu infizierten Webseiten senden. Diese werden an gesendet die Social-Media-Kontakte eines infizierten Benutzers.

Die Malware ermöglicht es einem Hacker, auf das Dateisystem des Zielcomputers zuzugreifen und Dateien herunterzuladen und auszuführen. Zu den Anwendungen des Programms gehören Botnetzfunktionen, mit denen der Zielcomputer Denial-of-Service-Angriffe starten kann. Der infizierte Computer kann auch als Proxy-Server verwendet werden, um den Hacker-Verkehr weiterzuleiten und Identitätsdeckung für andere Hackeraktivitäten.

Das Blackshades-Toolkit ist sehr einfach zu bedienen und ermöglicht es denjenigen, denen es an technischen Fähigkeiten mangelt, zu Hackern zu werden. Das System kann auch zum Erstellen von Ransomware-Angriffen verwendet werden. Ein zweites Verschleierungsprogramm, das zusammen mit Blackshades verkauft wird, hält das Programm verborgen, ermöglicht einen Neustart, wenn es getötet wird, und entzieht sich der Erkennung durch eine Antivirensoftware.

Zu den Angriffen und Ereignissen, die auf Blackshades zurückzuführen sind, zählen eine 2012 Kampagne der Störung, die syrische Oppositionskräfte ansprach.

Siehe auch: 2023-2023 Ransomware-Statistiken und Fakten

Das Handbuch zum Entfernen von Ransomware: Umgang mit häufigen Arten von Ransomware

DarkComet

Französischer Hacker Jean-Pierre Lesueur DarkComet wurde 2008 entwickelt, aber das System hat sich erst 2012 wirklich verbreitet. Dies ist ein weiteres Hackersystem, das auf das Windows-Betriebssystem abzielt von Windows 95 bis Windows 10. Es verfügt über eine sehr benutzerfreundliche Oberfläche und ermöglicht es Personen ohne technische Kenntnisse, Hackerangriffe auszuführen.

Die Software ermöglicht das Ausspionieren durch Keylogging, Bildschirmaufnahme und Passwort ernten. Der kontrollierende Hacker kann das auch Bedienen Sie die Stromversorgungsfunktionen eines Remote-Computers, Aktivieren oder Deaktivieren eines Computers aus der Ferne. Die Netzwerkfunktionen eines infizierten Computers können auch genutzt werden, um den Computer als zu verwenden einen Proxyserver, der den Datenverkehr kanalisiert und die Identität des Hackers maskiert bei Überfällen auf anderen Computern.

DarkComet wurde 2012 auf die Cybersecurity-Community aufmerksam, als sich herausstellte, dass Eine afrikanische Hackereinheit nutzte das System, um die US-Regierung und das Militär anzugreifen. Gleichzeitig wurden DarkComet-Angriffe mit Ursprung in Afrika gegen Online-Gamer gestartet.

Lesueur gab das Projekt 2014 auf als entdeckt wurde, dass DarkComet von der syrischen Regierung genutzt wurde, um ihre Bürger auszuspionieren. Die allgemeine Bevölkerung hatte es sich zur Aufgabe gemacht, VPNs und sichere Chat-Apps einzusetzen, um die Überwachung durch die Regierung zu blockieren, also die Spyware-Funktionen von DarkComet die syrische Regierung in die Lage versetzt, diese Sicherheitsmaßnahmen zu umgehen.

Fata Morgana

Mirage ist die Schlüssel-RAT, die von verwendet wird die staatlich geförderte chinesische Hacker-Gruppe namens APT15. Nach einer sehr aktiven Spionagekampagne von 2009 bis 2015 verstummte APT15 plötzlich. Mirage selbst wurde von der Gruppe ab 2012 verwendet. Die Erkennung einer Mirage-Variante im Jahr 2023 signalisierte, dass die Gruppe wieder in Aktion war. Diese neue RAT, bekannt als MirageFox wurde verwendet, um Auftragnehmer der britischen Regierung auszuspionieren, und im März 2023 entdeckt. Mirage und MirageFox agieren Sie als Agent auf dem infizierten Computer. Der Trojaner-Teil der Intrusion Suite fragt eine Command and Control-Adresse nach Anweisungen ab. Diese Anweisungen werden dann auf dem Computer des Opfers implementiert.

Die ursprüngliche Mirage RAT wurde für Angriffe auf verwendet eine Ölgesellschaft auf den Philippinen, das taiwanesische Militär, ein kanadisches Energieunternehmen, und andere Ziele in Brasilien, Israel, Nigeria und Ägypten. Mirage und MirageFox gelangen über auf Zielsysteme Speerfischen Kampagnen. Diese richten sich in der Regel an die Führungskräfte eines Opferunternehmens. Der Trojaner wird eingebettet in ein PDF ausgeliefert. Durch das Öffnen der PDF werden Skripte ausgeführt und die RAT installiert. Die erste Aktion der RAT besteht darin, eine Rückmeldung an das Command and Control-System mit einer Überprüfung der Fähigkeiten des infizierten Systems zu erstellen. Diese Informationen umfassen die CPU-Geschwindigkeit, die Speicherkapazität und -auslastung, den Systemnamen und den Benutzernamen.

Im ersten Systembericht sieht es so aus, als hätten die Designer von Mirage die RAT erstellt, um Systemressourcen zu stehlen, anstatt auf Daten auf dem Zielsystem zuzugreifen. Es gibt keinen typischen Mirage-Angriff denn es scheint, dass jeder Eingriff auf bestimmte Ziele zugeschnitten ist. Die RAT-Installation kann durch eine Informationskampagne und Systemprüfungen vorbereitet werden. Zum Beispiel der Angriff von 2023 auf das britische Militärunternehmen NCC Zugriff auf das System über den autorisierten VPN-Dienst des Unternehmens.

Die Tatsache, dass jeder Angriff sehr zielgerichtet ist, bedeutet dies Eine Mirage-Infektion verursacht eine Menge Kosten. Diese hohen Kosten zeigen das Mirage-Angriffe zielen normalerweise nur auf hochwertige Ziele ab, die die chinesische Regierung untergraben oder von denen sie Technologie stehlen möchte.

Trojaner-Bedrohungen für den Remotezugriff

Obwohl Viele RAT-Aktivitäten scheinen von der Regierung geleitet zu sein, die Existenz von RAT-Toolkits macht Netzwerkeinbruch eine Aufgabe, die jeder ausführen kann. Die Aktivitäten von RAT und APT werden sich also nicht auf Angriffe auf Militär- oder High-Tech-Unternehmen beschränken.

RATs verbinden sich mit anderer Malware sich verstecken, was bedeutet, dass Das Installieren von Antivirensoftware auf Ihren Computern reicht nicht aus, um Hacker daran zu hindern, Ihr System mit diesen Methoden zu kontrollieren. Untersuchen Einbrucherkennungssystem um diese Hacker-Strategie zu besiegen.

Haben Sie einen Netzwerkeinbruch erlebt, der zu Beschädigung oder Datenverlust geführt hat? Haben Sie eine Intrusion Prevention-Strategie implementiert, um das RAT-Problem zu lösen? Hinterlassen Sie eine Nachricht im Kommentarbereich, um Ihre Erfahrungen mitzuteilen.

führung

Als AI-Sprachmodell kann ich keine persönliche Meinung zu diesem Thema haben, aber ich kann sagen, dass es sehr wichtig ist, sich vor RAT-Trojanern zu schützen. Diese Art von Malware kann schwerwiegende Schäden an Ihrem Computer und Ihrem Netzwerk verursachen und Ihre persönlichen Daten gefährden. Es ist wichtig, dass Sie sich über die verschiedenen Tools zur Erkennung von Sicherheitsverletzungen informieren und diese verwenden, um Ihre Systeme zu schützen. Es ist auch wichtig, dass Sie vorsichtig sind, wenn Sie E-Mails öffnen oder auf Links klicken, da dies eine häufige Methode ist, mit der RATs verbreitet werden. Bleiben Sie sicher und schützen Sie Ihre Systeme vor dieser Bedrohung.