TCP / IP ist eine Reihe von Standards, die Netzwerkverbindungen verwalten. Die Definitionsgruppe enthält viele verschiedene Protokolle, der Name der Suite stammt jedoch nur von zwei: dem Übertragungssteuerungsprotokoll und die Internetprotokoll. Wenn Sie mit TCP / IP noch nicht vertraut sind, dreht sich das Hauptthema, auf das Sie mit diesem System stoßen, um die Adressierung.

Das Konzept hinter der Erstellung dieser Standards bestand darin, ein gemeinsames Regelwerk für alle zu erstellen, die Netzwerksoftware erstellen möchten. Die Anfänge der Vernetzung waren von proprietären Systemen geprägt. Große Unternehmen nutzten ihre Eigentumsrechte an Netzwerkmethoden, um Kunden daran zu hindern, alle ihre Geräte aus einer Hand zu kaufen.

Frei verfügbare gemeinsame Regeln brachen das Kommunikationsmonopol zuvor von einigen Unternehmen gehalten.

Wenn Sie nicht die Zeit haben, den gesamten Beitrag zu lesen, und nur eine Zusammenfassung der von uns empfohlenen Tools wünschen, sehen Sie sich hier um unsere Liste der 5 besten TCP / IP-Tools:

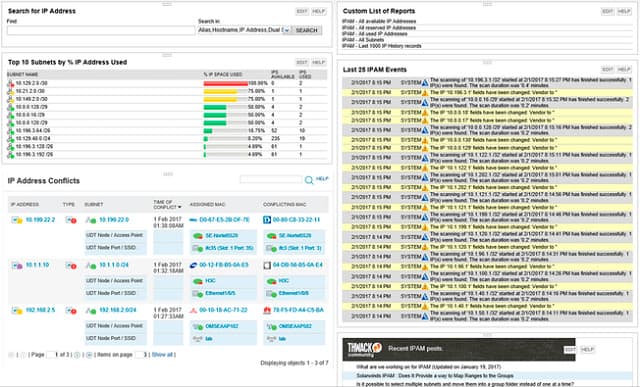

- SolarWinds IP Address Manager (KOSTENLOSE TESTVERSION) Unsere erste Wahl. Ein Dual-Stack-IPAM, das mit DHCP- und DNS-Servern koordiniert. Läuft auf Windows Server.

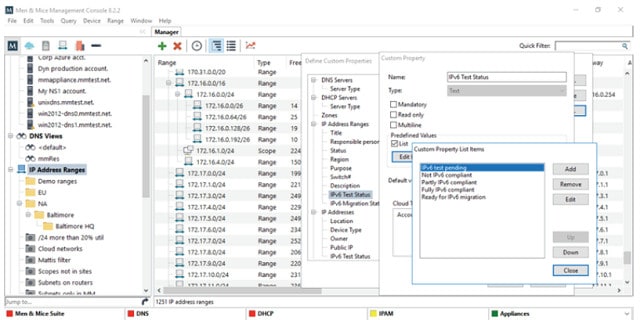

- Männer & IP-Adressverwaltung für Mäuse Kostenloses IPv4 / IPv6-Übergangstool oder vollwertiges, kostenpflichtiges IPAM.

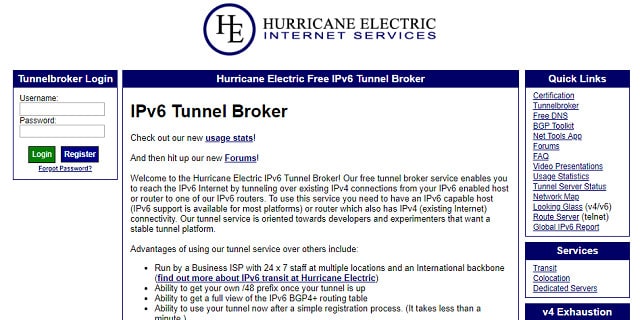

- IPv6 Tunnel Broker Kostenloser Online-IPv6-Tunnel-Proxy.

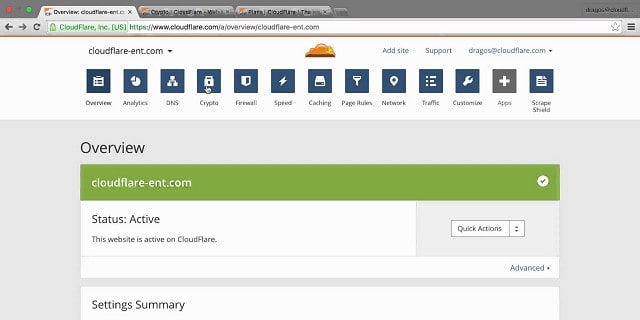

- Cloudflare IPv6-Übersetzung Adressübersetzung auf einem Edgeserver, der im Rahmen der Cloudflare-Systemschutzdienste angeboten wird.

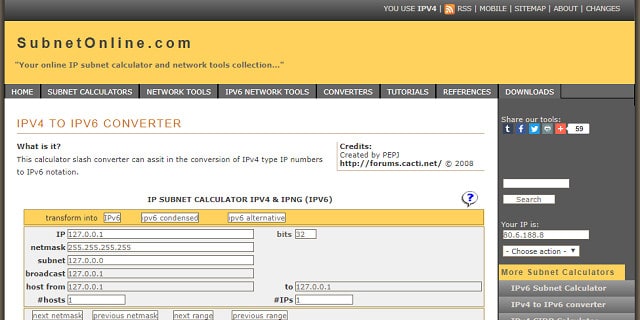

- SubnetOnline IPv4 zu IPv6 Konverter Ein Subnetz-Adressrechner, mit dem Sie IPv4- in IPv6-Adressen konvertieren können.

Vernetzungskonzepte

Jeder kann ein Programm schreiben, um Daten über ein Netzwerk zu senden und zu empfangen. Wenn diese Daten jedoch an ein Remoteziel gesendet werden und die entsprechenden Computer nicht von derselben Organisation kontrolliert werden, Softwarekompatibilitätsprobleme treten auf.

Beispielsweise kann ein Unternehmen beschließen, ein eigenes Datenübertragungsprogramm zu erstellen und Regeln zu schreiben, die besagen, dass das Öffnen einer Sitzung mit einer Nachricht “XYZ” beginnt, die mit einer “ABC” -Nachricht beantwortet werden sollte. Das resultierende Programm kann jedoch nur eine Verbindung zu anderen Systemen herstellen, auf denen dasselbe Programm ausgeführt wird. Wenn ein anderes Softwarehaus auf der Welt beschließt, ein Datenübertragungsprogramm zu schreiben, gibt es keine Garantie dafür, dass sein System dieselben Messaging-Regeln verwendet. Wenn ein anderes Unternehmen ein Kommunikationsprogramm erstellt, das eine Verbindung mit einer PPF-Nachricht herstellt und eine RRK-Antwort erwartet, Diese beiden Netzwerksysteme könnten nicht miteinander kommunizieren.

Dies ist eine sehr genaue Beschreibung der Netzwerkwelt vor der Existenz von TCP / IP. Was die Sache noch schlimmer machte, war, dass die Unternehmen, die Netzwerksoftware herstellten, ihre Regeln und Messaging-Konventionen geheim hielten. Die Betriebsmethoden der einzelnen Netzwerksysteme waren vollständig inkompatibel. Eine solche Strategie war wirtschaftlich sinnvoll, als alle Netzwerksoftwareanbieter in einem begrenzten geografischen Markt miteinander konkurrierten. Diese jedoch Die Bemühungen der Unternehmen, den Markt zu beherrschen, verhinderten die weltweite Verbreitung von Netzwerktechnologien Denn kein Netzwerkunternehmen war groß genug, um jedes Land der Welt zu erreichen und sich als universeller Standard zu etablieren. Diese mangelnde Verfügbarkeit führte dazu, dass Unternehmen in anderen Teilen der Welt ihre eigenen Standards entwickelten und die Inkompatibilität von Netzwerksoftware immer schlimmer wurde.

Nicht proprietäre Standards

Das Internetprotokoll wurde von Wissenschaftlern erstellt, die keine kommerziellen Motive hatten. Sie wollten Zeichnen Sie ein allgemeines Format auf, das jeder verwenden kann. Dies verringerte die Leistung der wenigen Unternehmen, die die Netzwerktechnologie beherrschten, hauptsächlich IBM und Xerox.

Diese Unternehmen widersetzten sich dem Streben nach gemeinsamen Standards, um ihre Monopole zu schützen. Schließlich wurden die wirtschaftlichen Vorteile eines gemeinsamen Standards klar und deutlich Die Opposition gegen TCP / IP schwand. Dank neutraler, universeller Standards konnten sich Unternehmen auf einen Aspekt der Vernetzung konzentrieren, beispielsweise auf die Herstellung von Routern oder die Erstellung von Netzwerküberwachungssoftware.

Der Versuch, ein umfassendes Kommunikationssystem zu schaffen, das alle Aspekte der Vernetzung abdeckt, erforderte so viel Entwicklung und Koordination zwischen den Abteilungen, dass die Entwicklung eines neuen Produkts eine sehr langwierige und teure Aufgabe war. Universelle Standards bedeuteten, dass Netzwerkunternehmen jedes Element einer Netzwerksuite einzeln freigeben konnten und konkurrieren, um dieses Produkt in eine Umgebung mit mehreren Anbietern zu integrieren. Diese Entwicklungsstrategie war mit einem deutlich geringeren Risiko verbunden.

TCP / IP-Verlauf

TCP / IP begann sein Leben alsGetriebesteuerungsprogramm.„Viele Leute behaupten, das Internet erfunden zu haben, aber viele denken darüber nach Vint Cerf und Bob Khan die wahren Schöpfer. Cerf und Khan veröffentlicht “Ein Programm für Packet Network Intercommunication”Im Mai 1974. Dieses Papier wurde vom US-Verteidigungsministerium gesponsert und vom Institut für Elektro- und Elektronikingenieure veröffentlicht.

ARPANet

Von Anfang an galt das zentrale Konzept von TCP / IP den Standard öffentlich zugänglich machen obwohl seine Finanzierung darauf hindeutet, dass es ursprünglich als militärisches Instrument angesehen wurde. Tatsächlich wechselte Vint Cerf, Professor an der Stanford University im Jahr 1974, zu Bob Khan am Agentur für fortgeschrittene Verteidigungsforschungsprojekte Dort wurde das Internet-Konzept weiterentwickelt. DARPA war maßgeblich an der Schaffung des Internets beteiligt und hatte bereits einen Vorläufer des Systems namens ARPANet. Sowohl Cerf als auch Khan haben während ihres Studiums an ARPANet-Projekten gearbeitet. Die Entwicklung des ARPANet-Systems half dabei, viele der Technologien und Verfahren bereitzustellen, die Cerf und Khan schließlich in TCP / IP konsolidierten.

Jon Postel

Die Hauptentwicklung des Getriebesteuerungsprogramms bestand darin, dass es in mehrere verschiedene Protokolle aufgeteilt wurde. Ein weiterer Begründer der Internet-Technologie, Jon Postel, war in der Entwicklungsphase involviert und führte das Konzept eines Protokollstacks ein. Das Schichtsystem der TCP / IP-Protokolle ist eine seiner Stärken und ein frühes konzeptionelles Beispiel für Softwaredienste.

TCP / IP-Protokollstapel

Beim Schreiben einer Spezifikation für eine Anwendung, die über ein Netzwerk ausgeführt werden soll, müssen viele verschiedene Überlegungen angestellt werden. Die Idee eines Protokolls ist, dass es ein gemeinsames Regelwerk definiert. Viele Funktionen zum Datenaustausch über ein Netzwerk sind allen Anwendungen gemeinsam, z. B. FTP, das Dateien überträgt. Die Verfahren zum Herstellen einer Verbindung stimmen jedoch mit denen für Telnet überein. Es macht also keinen Sinn, alle für den Verbindungsaufbau erforderlichen Nachrichtenstrukturen in die FTP-Standards zu schreiben. Gemeinsame Funktionen werden in separaten Protokollen definiert, und die neuen Systeme, die auf den Diensten dieser Protokolle basieren, müssen die Definition der unterstützenden Funktionen nicht wiederholen. Dieses Konzept der Unterstützung von Protokollen führte zur Erstellung des Protokollstapelkonzepts.

Niedrigere Ebenen im Stapel bieten Dienste für höhere Ebenen. Die Funktionen unterer Schichten müssen aufgabenspezifisch sein und universelle Verfahren darstellen, auf die höhere Schichten zugreifen können. Diese Organisation von Aufgaben Reduziert die Notwendigkeit, die Definitionen von Aufgaben zu wiederholen, die in Protokollen der unteren Ebene erläutert werden.

Protokollmodell

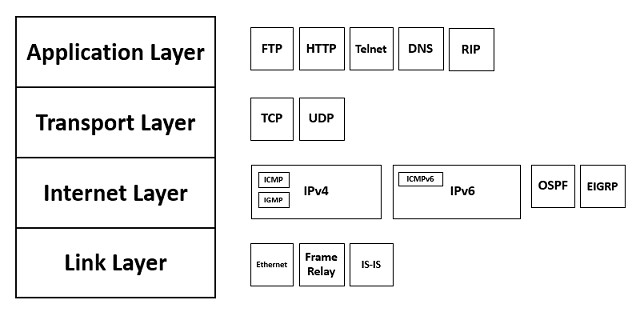

Das Internet Protocol Suite, Der offizielle Name für TCP / IP-Stack besteht aus vier Schichten.

Das Verbindungsschicht Im unteren Bereich des Stapels werden die Daten vorbereitet, die auf das Netzwerk angewendet werden sollen. Darüber ist das Internet-Schicht, die sich mit der Adressierung und Weiterleitung von Paketen befasst, damit diese miteinander verbundene Netzwerke überqueren können, um an einem entfernten Ort in einem entfernten Netzwerk anzukommen.

Das Transportschicht ist verantwortlich für die Verwaltung der Datenübertragung. Diese Aufgaben umfassen das Verschlüsseln und Segmentieren einer großen Datei in Blöcke. Das empfangende Transportschichtprogramm muss die Originaldatei wieder zusammensetzen. Das Anwendungsschicht umfasst nicht nur Apps, auf die der Computerbenutzer zugreifen kann. Einige Anwendungen sind auch Dienste für andere Anwendungen. Diese Anwendungen müssen sich nicht darum kümmern, wie Daten übertragen werden, sondern nur darum, dass sie gesendet und empfangen werden.

Protokollabstraktion

Das Schichtungskonzept wird vorgestellt Abstraktionsebenen. Dies bedeutet, dass die Aufgabe des Sendens einer Datei ein anderer Prozess zu FTP als zu TCP, IP und PPP ist. Während FTP eine Datei sendet, baut TCP eine Sitzung mit dem empfangenden Computer auf, zerlegt die Datei in Blöcke, packt jedes Segment und adressiert es an einen Port. IP nimmt jedes TCP-Segment und fügt Adressierungs- und Routing-Informationen in einem Header hinzu. PPP adressiert jedes Paket und sendet es an das angeschlossene Netzwerkgerät. Höhere Schichten können die Details von Diensten, die von niedrigeren Schichten bereitgestellt werden, auf einen einzelnen Funktionsnamen reduzieren, wodurch eine Abstraktion erzeugt wird.

OSI-Konzepte

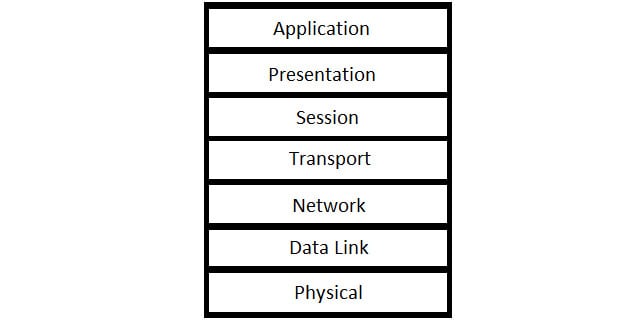

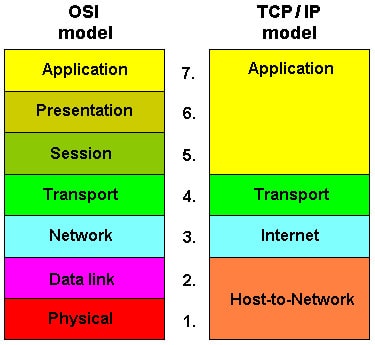

Das Open Systems Interconnection model ist ein alternativer Protokollstapel für die Vernetzung. OSI ist neuer als TCP / IP. Dieser Stapel enthält viel mehr Schichten und definiert so die Aufgaben, die von vielen TCP / IP-Schichtprotokollen ausgeführt werden, genauer. Beispielsweise ist die unterste Schicht des OSI-Stapels die physikalische Schicht. Dies befasst sich mit den Hardware-Aspekten eines Netzwerks und auch damit, wie eine Übertragung tatsächlich durchgeführt wird. Diese Faktoren umfassen die Verkabelung der Steckverbinder und die Spannung, die eine Null und eine Eins darstellt. Die physische Schicht ist im TCP / IP-Stapel nicht vorhanden Daher müssen diese Definitionen in den Anforderungen für ein Link-Layer-Protokoll enthalten sein.

Die höheren Schichten von OSI teilen TCP / IP-Schichten in zwei. Die Verbindungsschicht von TCP / IP ist in die Datenverbindungs- und die Netzwerkschicht von OSI aufgeteilt. Die Transportschicht von TCP / IP wird durch die Transport- und Sitzungsschicht von OSI dargestellt, und die Anwendungsschicht von TCP / IP wird in OSI in die Präsentations- und die Anwendungsschicht unterteilt.

Obwohl der OSI-Stack viel präziser und letztendlich hilfreicher als die Internet Protocol Suite ist, werden die gängigen Protokolle für Internet, IP, TCP und UDP alle im Hinblick auf den TCP / IP-Stack definiert. OSI ist nicht so populär wie ein konzeptionelles Modell. Die Existenz dieser beiden Modelle schafft jedoch einige Verwirrung darüber, auf welcher Nummernschicht ein Protokoll oder eine Funktion arbeitet.

Wenn ein Entwickler oder Ingenieur über Schichten in Zahlen spricht, bezieht er sich im Allgemeinen auf den OSI-Stapel. Ein Beispiel für diese Verwirrung ist das Layer 2 Tunneling Protocol. Dies ist auf der TCP / IP-Verbindungsschicht vorhanden. Die Verbindungsschicht ist die unterste Schicht im Stapel, und wenn ihr eine Nummer zugewiesen wird, sollte sie Schicht 1 sein. L2TP ist also ein Schicht-1-Protokoll im Sinne von TCP / IP. In OSI liegt die physische Schicht über der physischen Schicht. L2TP ist ein Layer-2-Protokoll in der OSI-Terminologie und erhält dort seinen Namen.

TCP / IP-Dokumentation

Obwohl diese erste Definition von TCP / IP vom IEEE veröffentlicht wurde, ist die Verantwortung für die Verwaltung der meisten Netzwerkprotokolle auf die Internet Engineering Taskforce übergegangen. Die IETF wurde 1986 von John Postel gegründet und es wurde ursprünglich von der US-Regierung finanziert. Seit 1993 ist es eine Abteilung der Internet Society, einem internationalen gemeinnützigen Verein.

Anfragen für Kommentare

Das Veröffentlichungsmedium für Netzwerkprotokolle heißt „RFC.”Das steht für”Anfrage für Kommentare”Und der Name impliziert, dass ein RFC ein Protokoll beschreibt, das sich in der Entwicklung befindet. jedoch, Die RFCs in der IETF-Datenbank sind endgültig. Wenn die Ersteller eines Protokolls es anpassen möchten, müssen sie es als neuen RFC aufschreiben.

Vorausgesetzt, dass Revisionen zu neuen Dokumenten und nicht zu Änderungen der ursprünglichen RFCs werden, Jedes Protokoll kann viele RFCs haben. In einigen Fällen handelt es sich bei einem neuen RFC um ein vollständiges Umschreiben eines Protokolls. In anderen Fällen werden nur Änderungen oder Erweiterungen beschrieben. Sie müssen daher frühere RFCs zu diesem Protokoll lesen, um ein vollständiges Bild zu erhalten.

Auf RFCs kann kostenlos zugegriffen werden. Sie sind nicht urheberrechtlich geschützt, sodass Sie sie herunterladen und für Ihr Entwicklungsprojekt verwenden können, ohne eine Gebühr an den Verfasser des Protokolls zu zahlen. Hier ist eine Liste der wichtigsten RFCs, die sich auf den TCP / IP-Stack beziehen.

Internet-Architektur

- RFC 1122

- RFC1349

- RFC3439

TCP / IP-Entwicklung

- RFC 675

- RFC 791

- RFC 1349

- RFC 1812

Internetprotokoll

- RFC 1517

- RFC 1883

- RFC 1958

- RFC2460

- RFC 2474

- RFC 3927

- RFC 6864

- RFC 8200

TCP

- RFC 793

- RFC6093

- RFC6298

- RFC6528

UDP

- RFC 768

Link Layer-Protokolle

Das Transmission Control Program wurde in zwei Protokolle aufgeteilt, die sich auf verschiedenen Ebenen des Stapels befanden. Das waren die Übertragungssteuerungsprotokoll auf der Transportschicht und der Internetprotokoll auf der Internet-Ebene. Der Internet Layer überträgt Datenpakete von Ihrem Computer an ein anderes Gerät auf der anderen Seite der Welt. Es ist jedoch viel Arbeit erforderlich, nur um von Ihrem Computer zu Ihrem Router zu gelangen, und dies ist nicht das Problem von Internetprotokollen. Die Designer von TCP / IP haben sich also in eine andere Schicht unterhalb der Internetschicht geschoben.

Dies ist das Verbindungsschicht und es geht um die Kommunikation innerhalb eines Netzwerks. In TCP / IP wird alles, was das Abrufen eines Pakets von einem Computer zu einem Endpunkt im selben Netzwerk umfasst, als Link Layer-Task kategorisiert.

Viele Netzwerkspezialisten haben ein Protokoll, das sie als Schlüsselstandard auf der Verbindungsschicht betrachten. Das ist weil Das breite Aufgabenspektrum, das TCP / IP der Verbindungsschicht zuweist, untermauert viele verschiedene Berufsbezeichnungen, B. Netzwerkverkabelungstechniker, Netzwerkadministrator und Softwareentwickler. Das wohl wichtigste System, das in die „Link-Schicht“ eingeordnet wurde, ist Medienzugriffskontrolle (MAC).

Media Access Control

MAC hat nichts mit Apple Macs zu tun. Die Ähnlichkeit des Namens zwischen dem Standard und dem Computermodell ist ein völliger Zufall. Die Aufgaben, um Ihre Daten auf eine Leitung zu bringen, liegen in der Verantwortung von MAC. In der OSI-Terminologie ist MAC ein oberer Unterabschnitt der Datenverbindungsschicht. Der untere Teil dieser Ebene wird von erfüllt Logical Link Control funktionen.

Obwohl die Internet Engineering Taskforce eingerichtet wurde, um alle Netzwerkstandards zu verwalten, war das IEEE nicht bereit, die Kontrolle über niedrigere Ebenenstandards aufzugeben. So, Wenn wir zur Verbindungsschicht kommen, sind viele der Protokolldefinitionen Teil der IEEE-Bibliothek.

Bei der Arbeitsteilung zwischen Link Layer-Protokollen, Das MAC-Element kümmert sich um die Software, die Übertragungen innerhalb von Netzwerken verwaltet. Aufgaben wie die lokale Adressierung, die Fehlererkennung und die Vermeidung von Überlastungen fallen in den Zuständigkeitsbereich der MAC.

Als Netzwerkadministrator kommen Sie mehrmals täglich mit der Abkürzung „MAC“ in Kontakt. Der sichtbarste Teil des MAC-Standards ist der MAC-Adresse. Dies ist die laufende Nummer einer Netzwerkkarte. Kein Gerät kann ohne Netzwerkkarte eine Verbindung zu einem Netzwerk herstellen, und so hat jedes netzwerkfähige Gerät auf der Welt eine MAC-Adresse. Die IEEE steuert die Vergabe von MAC-Adressen und sorgt dafür, dass jeder ist weltweit einzigartig. Wenn Sie an diesem Punkt ein Netzwerkkabel an Ihren Computer anschließen, ist die einzige Kennung die MAC-Adresse.

Auf der Verbindungsschicht ist die MAC-Adresse wichtiger als die IP-Adresse. Systeme, die Geräten automatisch IP-Adressen zuweisen, verwenden für die Erstkommunikation die MAC-Adresse. Die MAC-Adresse ist auf jeder Netzwerkkarte aufgedruckt und in ihre Firmware eingebettet.

Protokolle und Ausrüstung

Sie haben wahrscheinlich eine Reihe von Netzwerkgeräten in Ihrem Büro. Sie haben einen Router, aber wahrscheinlich auch einen Switch und möglicherweise auch eine Bridge und / oder einen Repeater. Was ist der Unterschied zwischen diesen?

Der Unterschied zwischen einem Router, einem Switch, einer Bridge und einem Repeater lässt sich am besten anhand der Position des betreffenden Geräts im Verhältnis zu den TCP / IP- und OSI-Stacks erkennen.

Router

Ein Router sendet Ihre Daten über das Internet. Es werden auch Endpunkte in Ihrem lokalen Netzwerk behandelt, jedoch nur, wenn sie über die Domäne dieses Routers hinaus kommunizieren. Der Router ist die Heimat der Internet-Schicht. In OSI-Begriffen ist es ein Schicht 3 Gerät.

Schalter

Ein Switch verbindet alle Computer in Ihrem Netzwerk miteinander. Jeder Computer benötigt nur ein Kabel, das zu einem Switch führt. Viele andere Computer im Büro haben ebenfalls ein Kabel, das zum selben Switch führt. Über den Switch wird eine Nachricht von Ihrem Computer an einen anderen Computer im Büro gesendet. Ein Schalter arbeitet auf der Verbindungsschicht. Im OSI-Stack ist es am Media Access Control-Unterebene der Datenverbindungsschicht. Das macht es zu einem Schicht 2 Gerät.

Brücke

Eine Brücke verbindet einen Hub mit einem anderen. Sie können eine Bridge verwenden, um ein LAN und ein drahtloses Netzwerk miteinander zu verbinden. Eine Bridge ist ein Switch mit nur einer Verbindung. Manchmal werden Switches als Multiport-Bridges bezeichnet. Bridges benötigen keine sehr komplizierten Prozessoren. Sie sind nur ein Durchgang, also hauptsächlich Physikalische Schicht Geräte. Da sie sich jedoch mit der Adressierung beschäftigen, haben sie auch welche Verbindungsschicht Fähigkeiten. Das macht sie (OSI) Schicht 1 / Schicht 2 Geräte.

Verstärker

Ein Repeater erweitert die Reichweite eines Signals. Auf Kabeln wird der elektrische Impuls über die Entfernung verteilt, und im WLAN wird das Signal auf seinem Weg schwächer. Ein Repeater wird auch als Booster bezeichnet. Bei Kabeln wird die Elektrizität für Übertragungen erhöht, und bei drahtlosen Netzwerken werden Signale erneut übertragen. Ein Repeater benötigt fast keine Software. Es ist also ein rein physisches Gerät Es ist nicht wirklich mit den Protokollen im TCP / IP-Stack befasst. In OSI ist es ein Physikalische Schicht Gerät, das macht es Schicht 1.

TCP / IP-Adressierung

Das Hauptmerkmal des Internetprotokolls ist sein Standard für die Adressierung von Geräten in Netzwerken. Wie beim Postwesen, Keine zwei Endpunkte können dieselbe Adresse haben. Wenn sich zwei Computer mit derselben Adresse verbinden, wissen die Router der Welt nicht, wer der beabsichtigte Empfänger einer Übertragung an diese Adresse ist.

Adressen müssen nur innerhalb eines Adressraums eindeutig sein. Dies ist ein großer Vorteil für private Netzwerke, da sie ihren eigenen Adresspool erstellen und Adressen verteilen können, unabhängig davon, ob diese Adressen bereits in anderen Netzwerken der Welt verwendet werden oder nicht.

Ein weiteres Konzept, das Sie beim Umgang mit Adressen berücksichtigen sollten, ist das folgende Sie müssen nur zu einem bestimmten Zeitpunkt eindeutig sein. Dies bedeutet, dass eine Person eine Adresse verwenden kann, um über das Internet zu kommunizieren, und wenn sie offline geht, kann eine andere Person diese Adresse verwenden. Die Tatsache, dass Adressen in privaten Netzwerken nicht auf der ganzen Welt eindeutig sein müssen, und das derzeitige Konzept der Eindeutigkeit haben dazu beigetragen, die Rate zu verringern, mit der IP-Adressen zugewiesen wurden. Das ist eine gute Sache, weil Der Pool der weltweit verfügbaren IPv4-Adressen ist leer.

IPv4

Bis das Internetprotokoll funktionsfähig war, wurde es angepasst und auf die vierte Version umgeschrieben. Dies ist IPv4 und seine Adressstruktur ist noch heute in Betrieb. Es ist wahrscheinlich, dass alle in Ihrem Netzwerk verwendeten IP-Adressen dem IPv4-Format entsprechen.

Eine IPv4-Adresse besteht aus vier Elementen. Jedes Element ist ein Oktett, Dies bedeutet, dass es sich um eine 8-Bit-Binärzahl handelt. Jedes Oktett ist durch einen Punkt (“.”) Getrennt.. Zur Vereinfachung der Verwendung werden diese Oktette normalerweise durch Dezimalzahlen dargestellt. Die höchste Dezimalzahl, die von einem Oktett erreicht werden kann, ist 255. Dies ist 11111111 in binärer Form. So, Die höchstmögliche IP-Adresse ist 255.255.255.255, Das ist wirklich 11111111.11111111.11111111.11111111 in der zugrunde liegenden Binärdatei. Diese Sequenzierungsmethode macht Insgesamt stehen 4.294.967.296 Adressen zur Verfügung. Etwa 288 Millionen dieser verfügbaren eindeutigen Adressen sind reserviert.

Die Verteilung der verfügbaren IP-Adressen wird von der Internet Assigned Numbers Authority kontrolliert. Das IANA wurde 1988 von Jon Postel gegründet. Seit 1998 ist IANA eine Abteilung der Internet Corporation von zugewiesenen Namen und Nummern (ICANN), Das ist eine internationale gemeinnützige Organisation. IANA verteilt in regelmäßigen Abständen Adressbereiche an die einzelnen Unternehmensbereiche Regionale Internetregister. Jedes der fünf RIRs deckt einen großen Bereich der Welt ab.

Private Netzwerkadressierung

In einem privaten Netzwerk, Sie müssen sich nicht bei IANA oder seinen Abteilungen bewerben, um IP-Adressen zu erhalten. Adressen müssen nur innerhalb eines Netzwerks eindeutig sein. Gemäß der Konvention verwenden private Netzwerke Adressen in den folgenden Bereichen:

- 10.0.0.0 bis 10.255.255.255 – 16 777 216 verfügbare Adressen

- 172.16.0.0 bis 172.31.255.255 – 1 048 576 verfügbare Adressen

- 192.168.0.0 bis 192.168.255.255 – 65 536 verfügbare Adressen

Große Netzwerke können aufgrund der großen Anzahl von Geräten, die versuchen, auf das physische Kabel zuzugreifen, überlastet werden. Aus diesem Grund, Es ist üblich, Netzwerke in Unterabschnitte zu unterteilen. Für diese Subnetze sind jeweils exklusive Adresspools erforderlich.

Diese Adressbereichsteilung wird aufgerufen Subnetting Weitere Informationen zu dieser Adressierungstechnik finden Sie im Ultimate Guide to Subnetting.

IPv6

Als die Schöpfer des Internetprotokolls in den 1970er Jahren an ihrer Idee arbeiteten, war geplant, ein Netzwerk zu schaffen, auf das jeder auf der Welt zugreifen kann. jedoch, Khan, Cerf und Postel hätten sich niemals vorstellen können, wie umfangreich dieser Zugang werden würde. Dieser Pool von mehr als 4 Milliarden Adressen schien groß genug zu sein, um für immer zu bestehen. Sie lagen falsch.

Anfang der 1990er Jahre, Es stellte sich heraus, dass der IP-Adresspool nicht groß genug war, um die Nachfrage für immer zu befriedigen. 1995 gab die IETF eine Studie über ein neues Adressprotokoll in Auftrag, das genügend Adressen liefern sollte. Dieses Projekt hieß IPv6.

Was ist mit IPv5 passiert??

Es gab nie ein Internetprotokoll der Version 5. Es gab jedoch ein Internet-Stream-Protokoll, das wurde 1979 geschrieben. Dies war ein Vorläufer von VoIP und es war beabsichtigt, einen parallelen Paketkopf zu haben. Der Unterschied zwischen dem IPv4-Header und dem Streaming-Header wurde durch die Versionsnummer im IP-Header angegeben. Das Internet-Stream-Protokoll wurde jedoch aufgegeben und so Sie werden niemals auf einen IPv5-Paket-Header stoßen.

IPv6-Adressformat

Die einfachste Lösung für die Erschöpfung von IP-Adressen bestand darin, der Standard-IP-Adresse einfach mehr Oktette hinzuzufügen. Dies ist die Strategie, die sich durchgesetzt hat. Die IPv6-Adresse enthält 16 Oktette, statt vier in der IPv4-Adresse. Dies gibt die Adresse insgesamt 128 Bits und macht ein Pool von mehr als 340 undecillion Adressen. Eine Undecillion ist eine Milliarde Milliarden Milliarden und wird als Eins mit 36 Nullen danach geschrieben.

Das endgültige Layout der IPv6-Adresse wurde im Februar 2016 als RFC 4291 veröffentlicht. Die Definition wurde seitdem überarbeitet und durch spätere RFCs erweitert.

Ein cleveres Feature von IPv6-Adressen ist das nachgestellte Nullen können weggelassen werden. Dies vereinfacht die Abwärtskompatibilität erheblich. Wenn Ihre aktuelle IP-Adresse 192.168.1.100 lautet, haben Sie auch die IPv6-Adresse 192.168.1.100.0.0.0.0.0.0.0.0.0.0.0.

Eine Komplikation liegt in der Notation für IPv6, die nicht mit der für IPv4 identisch ist. Die IPv6-Adresse ist in Abschnitte mit 2 Oktetten unterteilt. Jeder Abschnitt ist hexadezimal geschrieben und enthält vier Ziffern. Jedes Zeichen in der Adresse steht für a knabbern, Das sind 4 Bits der zugrunde liegenden Binärzahl. Der letzte Unterschied besteht darin, dass das Trennzeichen von einem Punkt (“.”) In einen Doppelpunkt (“:”) geändert wurde. Um eine IPv4-Adresse in eine IPv6-Adresse zu verwandeln, müssen Sie zunächst konvertieren Sie die Dezimalzahlen Ihrer Adresse in Hexadezimalzahlen.

192.168.1.100

= C0.A8.01.64

Nächster, Verbinden Sie die Segmente 1 und 2 und die Segmente 3 und 4. Trennen Sie sie mit Doppelpunkten.

= C0A8: 0164

Erweiterung sechs Nullsegmente um die Größe einer IPv6-Adresse zu ermitteln.

= C0A8: 0164: 0000: 0000: 0000: 0000: 0000: 0000

Die Änderungen in der Notation sollten keinen Einfluss auf die Verarbeitung von IP-Adressen haben, da Adressen in Computern und Netzwerkhardware als lange Binärzeichenfolge betrachtet werden. Die Punkt- und Doppelpunktnotation sowie die Umwandlung in Dezimal- oder Hexadezimalzahlen dienen nur zu Anzeigezwecken.

IPv6-Implementierung

IPv6 ist jetzt live. Eigentlich, IPv6-Adressen sind seit 2006 verfügbar. Die letzten IPv4-Adressen wurden von IANA im Februar 2011 an RIRs verteilt Die erste regionale Behörde, die ihre Zuweisung ausgeschöpft hat, war das Asien-Pazifik-Informationszentrum. Das geschah im April 2011. Statt von einem System auf das andere umzuschalten, Die beiden Adressiersysteme laufen parallel. Wie oben erläutert, kann eine IPv4-Adresse von IPv6-kompatiblen Geräten verarbeitet werden, indem sie einfach mit Nullen aufgefüllt wird.

Das Problem ist, dass Nicht alle Geräte im Internet sind IPv6-kompatibel. Viele Heimrouter können mit IPv6-Adressen und nicht umgehen Die meisten ISPs haben sich nicht die Mühe gemacht, das System zu implementieren. Dienste, die Dual-Stack-Dienste für beide Adressensysteme implementieren, sind in der Regel langsamer als Dienste, die IPv6 vollständig ignorieren.

Experten stehen zwar überwiegend für den Umstieg auf IPv6, Kommerzielle Netzwerke scheinen bemerkenswert zurückhaltend zu sein, sich zu bewegen. Dies kann daran liegen, dass Zeit erforderlich ist und Zeit Kosten verursacht. Unternehmen scheinen nicht bereit zu sein, ein Budget für den Übergang zu IPv6 bereitzustellen, bis dies eine wichtige Geschäftspriorität darstellt. Netzwerkadministratoren scheinen von Führungskräften keine Belohnungen für die vorausschauende Planung zu erhalten.

Also, wenn Sie ein Netzwerkadministrator mit einem knappen CFO sind, Sie müssen mit Netzwerkadministrations-Tools klug spielen. Sie können Ihre IPv6-Umstellung mit kostenlosen Tools abwickeln oder sicherstellen, dass Ihre nächste große Anschaffung von Netzwerkverwaltungssoftware eine Möglichkeit zur Umstellung der IP-Adresse enthält. Dazu später mehr.

Transportschicht-Protokolle

Das Internet Protocol ist der Star von TCP / IP, weil es dem von allen geliebten Internet seinen Namen gegeben hat. Die Transportschicht wurde erstellt, um den Co-Star von TCP / IP, den Übertragungssteuerungsprotokoll. Merken TCP / IP wurde ursprünglich als Übertragungssteuerungsprogramm bezeichnet. Bei der Entwicklung dieser Protokollsuite stand die Übertragungssteuerung für Cerf und Khan im Vordergrund.

Die ursprüngliche Idee im TCP / IP-Plan war, dass Softwareentwickler die Wahl haben konnten. Sie könnten entweder eine Verbindung mit TCP herstellen oder Verbindungsprozeduren umgehen und Pakete direkt mit IP versenden. Da Postel auf der Durchsetzung von Stack-Layern bestand, musste ein Paketierungsprozess durchgeführt werden, um Streams für direkte Übertragungen vorzubereiten. Dies führte zur Gründung der User Datagram Protocol (UDP). UDP ist die Hauptalternative zu TCP. Das mangelnde Interesse an diesem Protokoll wird durch die kurze Liste der erzeugten RFCs verdeutlicht. Die ursprüngliche Definition von UDP ist immer noch aktuell und wurde nie aktualisiert.

Schauen wir uns diese beiden Säulen der TCP / IP-Transportschicht genauer an.

Übertragungssteuerungsprotokoll

TCP baut eine Verbindung auf. Sie könnten denken, dass jede Übertragung eine Verbindung beinhaltet, aber die wahre Bedeutung des Begriffs erzeugt Erstellen und Verwalten einer Sitzung. Diese Aufgabe erfordert administrative Nachrichten. So, TCP verursacht bei jeder Netzwerktransaktion einen gewissen Overhead.

Die gute Nachricht ist, dass die TCP-Prozeduren für Verbindungen zu Remotecomputern über das Internet nicht anders sind als für Verbindungen zwischen Geräten im selben LAN. Die drei Phasen einer TCP-Sitzung sind Einrichtung, Verwaltung und Beendigung.

TCP weist einige Schwachstellen auf, die Hacker und Angreifer ausnutzen können. Bei einem typischen DDoS-Angriff (Distributed Denial-of-Service) werden die Sitzungsaufbauverfahren von TCP verwendet, aber lässt den Prozess unvollendet. In einem TCP-Sitzungserstellungsprozess sendet das initiierende Gerät a SYN Paket. Der empfangende Computer antwortet mit a SYN-ACK, und der Eingeweihte beendet die Einrichtung mit einem ACK Botschaft. Ein DDoS-Angriff sendet eine SYN, antwortet jedoch nicht mit einer ACK auf die SYN-ACK. Der Empfänger bleibt eine Weile hängen und wartet. Der Empfänger wird eine Zeitüberschreitung haben, aber Diese Verzögerung von wenigen Sekunden bindet den Server und sorgt dafür, dass eine Flut von SYN-Nachrichten den echten Datenverkehr sehr effektiv blockiert.

Der TCP-Dienst ist verantwortlich für Aufteilen eines Streams oder einer Datei in Segmente. Es setzt einen Rahmen um jedes Segment und gibt ihm eine Überschrift. Der TCP-Header enthält weder die IP-Adresse noch eine MAC-Adresse, aber es hat eine andere Ebene der Adresse: die Port-Nummer. Der Header enthält eine Ursprungs- und eine Zielportnummer. Die Portnummer ist eine Kennung für die Anwendung auf beiden Seiten der Verbindung am Datenaustausch beteiligt.

Der Header enthält auch eine Sequenznummer. Dies gilt für Segmente desselben Strom. Das empfangende TCP-Programm setzt den Stream unter Bezugnahme auf die Sequenznummer wieder zusammen. Wenn ein Segment nicht in der richtigen Reihenfolge ankommt, hält der Empfänger es und wartet auf den fehlenden Teil, bevor der Stream abgeschlossen wird. Dieser Prozess beinhaltet das Puffern und kann zu Verzögerungen führen übermittelte Daten, die in der Anwendung ankommen, die sie angefordert hat. Ein weiteres Header-Feld ist eine Prüfsumme. Dadurch kann der Empfänger erkennen, ob das Segment intakt angekommen ist.

Die beiden an der Verbindung beteiligten TCP-Programme erstellen ein ordentliche Kündigung Wenn die Übertragung beendet ist, wird „würdevoller Abbau“.

User Datagram Protocol

Während die Funktionalität von TCP seit der Einführung des Systems im Jahr 1974 in TCP / IP enthalten war, wurde die Definition von UDP erst 1980 eingeführt. UDP wird als Alternative zu TCP bereitgestellt. Die ursprüngliche Absicht war es, eine logische Route durch TCP zu haben, um eine Verbindung und einen alternativen Pfad zu erstellen, der direkt zu IP-Prozeduren führte und die Verbindungsprozesse unterbrach. Diese Strategie hätte jedoch die Einbeziehung von bedingten Zweigen in die Definition des Internetprotokolls erforderlich gemacht, was die Anforderungen dieses Protokolls unnötig kompliziert hätte. UDP wurde bereitgestellt, um die Segmenterstellungsfunktionen von TCP zu emulieren, ohne Verbindungsverfahren einzuschließen.

Während die TCP-Dateneinheit a genannt wird Segment, die UDP-Version heißt a Datagramm. UDP sendet nur eine Nachricht und prüft nicht, ob diese Nachricht eingetroffen ist oder nicht. Die empfangende Implementierung von UDP entfernt den Datagramm-Header und übergibt ihn an die Anwendung.

Der UDP-Header ist viel kleiner als der TCP-Header. Es enthält nur vier Felder, von denen jedes zwei Bytes breit ist. Die vier Felder sind Quellportnummer, Zielportnummer, Länge und Prüfsumme. Das Prüfsummenfeld bietet die Möglichkeit, Pakete zu verwerfen, die während des Transports beschädigt werden. Dieses Feld ist optional und wird nur selten verwendet Es gibt keinen Mechanismus in UDP, um ein verlorenes Paket erneut zu senden. Es gibt auch keinen Mechanismus zum Sequenzieren von Daten, um sie wieder in die ursprüngliche Reihenfolge zusammenzusetzen. Die Nutzdaten jedes empfangenen Datagramms werden ohne Verarbeitung an die Zielanwendung übergeben.

Das Fehlen von Verbindungsprozeduren oder Datenintegritätsprüfungen macht UDP für kurze Anfrage- / Antworttransaktionen geeignet, wie DNS-Lookups und Network Time Protocol-Anforderungen.

Der kurze Header des UDP-Datagramms verursacht viel weniger Overhead als die Header von TCP. Dieses kleine administrative Add-On kann noch weiter reduziert werden, indem die maximale Datagrammgröße viel größer als die maximale IP-Paketgröße eingestellt wird. In diesen Fällen wird das große UDP-Datagramm aufgeteilt und von mehreren IP-Paketen übertragen. Der UDP-Header ist nur in dem ersten dieser Pakete enthalten, so dass die verbleibenden Pakete überhaupt keinen Overhead von UDP haben.

UDP hat zwar einen völligen Mangel an administrativen Verfahren, Dies ist der bevorzugte Transportmechanismus für Echtzeitanwendungen, sowie Video Streaming oder interaktive Stimme Übertragungen. In diesen Situationen jedoch, UDP interagiert nicht direkt mit der Anwendung. Bei Video-Streaming-Anwendungen wird die Echtzeit-Streaming-Protokoll, das Echtzeit-Transportprotokoll, und die Echtzeit-Steuerungsprotokoll Setzen Sie sich zwischen UDP und der Anwendung, um Funktionen für das Verbindungsmanagement und die Datenverwaltung bereitzustellen.

Sprachanwendungen verwenden die Gesprächs Protokoll, das Stream Control-Übertragungsprotokoll, und die Echtzeit-Transportprotokoll UDP zu überlagern und die fehlenden Sitzungsverwaltungsfunktionen bereitzustellen.

TCP / IP-Anwendungen

Die in der TCP / IP-Suite als Protokolle definierten Anwendungen sind keine Endbenutzerfunktionen, sondern Tools und Dienste für die Netzwerkadministration. Einige dieser Anwendungen, wie z Dateiübertragungsprotokoll (FTP), Definieren Sie Programme, auf die der Benutzer direkt zugreifen kann.

In der Anwendungsschicht residente Protokolle umfassen HTTP und HTTPS, die die Anforderung und Übertragung von Webseiten verwalten. Die E-Mail-Verwaltungsprotokolle Internet Message Access Protocol (IMAP), das Post-Office-Protokoll (POP3), und die Simple Mail Transfer Protocol (SMTP) werden auch als TCP / IP-Anwendungen kategorisiert.

Als Netzwerkadministrator wären Sie an der interessiert DNS-, DHCP- und SNMP-Anwendungen. Das Simple Network Management Protocol ist ein Netzwerk-Messaging-Standard, der universell in Netzwerkgeräten implementiert ist. Viele Netzwerkadministrationstools verwenden SNMP.

Domain Name System

Das Domain Name System (DNS) übersetzt Webadressen in tatsächliche IP-Adressen für den Website-Zugriff über das Internet. DNS ist ein wesentlicher Dienst in privaten Netzwerken. Es arbeitet mit dem DHCP-System und der von einem IP-Adress-Manager (IPAM) bereitgestellten Koordination zusammen, um die als DDI (Network Address Monitoring Tool Group) bekannte Netzwerkadressüberwachungs-Toolgruppe zu bilden.DNS /DHCP /ichPAM).

Dynamic Host Configuration Protocol

Trotz der Tatsache, dass der Pool an IPv4-Adressen im Jahr 2011 aufgebraucht war, zögern Unternehmen und Privatpersonen weiterhin, auf IPv6 umzusteigen. Die Einführung von IPv6 begann im Jahr 2006. Das heißt, es vergingen fünf Jahre, in denen sich alle in der Netzwerkbranche des Endes der IPv4-Adressierung bewusst waren, aber nichts unternahmen, um auf das neue System umzusteigen.

Im Jahr 2016 war IPv6 20 Jahre seit seiner Einführung und zehn Jahre seit seiner kommerziellen Bereitstellung vergangen, und dennoch konnten weniger als 10 Prozent der Browser der Welt Websites über eine IPv6-Adresse laden.

Die Abneigung gegen IPv4 führte dazu Strategien zur Reduzierung der Adressermüdung. Die Hauptmethode zur Maximierung der Verwendung von IP-Adresspools ist DHCP. Diese Methode teilt einen Adresspool auf eine größere Gruppe von Benutzern auf. Die Tatsache, dass IP-Adressen nur zu einem bestimmten Zeitpunkt im Internet eindeutig sein müssen, ermöglicht es ISPs, Adressen für die Dauer von Benutzersitzungen zuzuweisen. Wenn sich ein Kunde vom Internet trennt, steht diese Adresse einem anderen Benutzer sofort zur Verfügung.

DHCP ist auch in privaten Netzwerken weit verbreitet Dies liegt daran, dass eine automatische IP-Adresszuweisungsmethode erstellt wird und die manuellen Aufgaben reduziert werden, die ein Netzwerkadministrator ausführen muss, um alle Endpunkte in einem großen Netzwerk einzurichten.

Netzwerkadressübersetzung

Eine andere TCP / IP-Anwendung, Netzwerkadressübersetzung, hat auch dazu beigetragen, die Nachfrage nach IPv4-Adressen zu reduzieren. Anstatt dass ein Unternehmen jeder Workstation eine öffentliche IP-Adresse zuweist, werden die Adressen im Netzwerk jetzt privat gehalten.

Das NAT-Gateway hängt Portnummern an ausgehende Anforderungen an die das private Netzwerk verlassen, um über das Internet zu reisen. Auf diese Weise können große Unternehmen ihre gesamte externe Kommunikation über das Internet mit ausführen nur eine IP-Adresse. Wenn die Antwort auf die Anforderung eintrifft, ermöglicht das Vorhandensein der Portnummer im Header dem Gateway, die Pakete an den Absender der Anforderung im privaten Netzwerk zu leiten.

NAT-Gateways nicht Dies kann nur dazu beitragen, die Nachfrage nach IPv4-Adressen zu verringern aber sie auch Erstellen Sie eine Firewall weil Hacker die privaten IP-Adressen der einzelnen Endpunkte hinter dem Gateway nicht erraten können. Die Verbreitung von WLAN-Routern für den Heimgebrauch trägt auch dazu bei, die Nachfrage nach IPv4-Adressen zu verringern, da sie NAT verwenden, um alle Geräte auf dem Grundstück mit einer öffentlichen IP-Adresse darzustellen.

Die besten TCP / IP-Tools

Das derzeit größte TCP / IP-Problem ist der Übergang zu IPv6-Adressen in Ihrem Netzwerk. Wenn es unwahrscheinlich ist, dass Ihr Unternehmen Ihnen speziell für diese Aufgabe ein Budget zur Verfügung stellt, müssen Sie nach Verwaltungstools suchen, die über Folgendes verfügen:Dual StackFunktionen und Funktionen für die Übergangsplanung. Sie können alternativ entscheiden kostenlose Tools um alle Ihre Netzwerkadressen auf IPv6 umzustellen.

Zum Glück haben alle großen DHCP- und DNS-Server-Anbieter ist sich des Übergangs zu IPv6 seit mindestens einem Jahrzehnt bewusst. Unabhängig davon, von welchem Anbieter Sie Ihre Serversoftware erhalten, können Sie sicher sein, dass sie IPv6-kompatibel ist, sodass Sie diese Dienste nicht erneut verwenden müssen.

Die wichtigsten Geräte, auf die Sie sich bei der Umstellung auf IPv6 konzentrieren müssen, sind Ihre Netzwerkmonitore und IP-Adressmanager.

Sie können drei verschiedene Strategien anwenden, um die IPv4- und IPv6-Adressierung zu überbrücken. Diese fünf Softwarepakete bieten Ihnen die Möglichkeit, Ihren gewählten Ansatz umzusetzen. Informationen zu den einzelnen Strategien finden Sie in der folgenden Beschreibung der Tools.

1. SolarWinds IP Address Manager (KOSTENLOSE TESTVERSION)

Der von SolarWinds hergestellte IP Address Manager ist ein DDI-Lösung weil es sowohl mit DHCP- als auch mit DNS-Servern kommunizieren und die in diesen Datenbanken verfügbaren Adressen organisieren kann. Das IPAM ersetzt jedoch nicht Ihre DHCP- oder DNS-Server. Sie müssen sich daher bei Ihrem Händler erkundigen, ob Sie auf IPv6 umsteigen können

SolarWinds hat den IP Address Manager zu einemDual Stack”System, dh es kann sowohl mit IPv6-Adressen als auch mit IPv4 arbeiten. Das Tool beinhaltet Funktionen, mit denen Sie Ihr Netzwerkadressensystem von IPv4 auf IPv6 migrieren können.

SolarWindsDual IP Stack”System macht Jeder Knoten in Ihrem Netzwerk ist ein potenzieller IPv6 / IPv4-Knoten. Sie müssen lediglich die Konfiguration für jeden Knoten in Ihrem Dashboard festlegen. Ein Knoten kann sein Nur IPv4, Nur IPv6, oder sowohl IPv4 als auch IPv6. Also beim Übergang,

Beginnen Sie mit IPv4-Knoten. Stellen Sie sie alle auf IPv6 / IPv6-Knoten ein und konfigurieren Sie Ihre DHCP- und DNS-Server so, dass sie mit IPv6-Adressen arbeiten. Sobald sich gezeigt hat, dass diese Konfiguration effektiv funktioniert, Schalten Sie einfach die IPv4-Funktionen aus um ein IPv6-Netzwerk aufzubauen. SolarWinds nennt dies dieDual-Stack-Übergangsmethode.”

Das IPAM enthält ein Planungstool für den Übergang zu IPv4. Sie können Subnetz für Subnetz neue Adressen hinzufügen. Die Software behandelt IP-Adressenkonflikte während des Übergangs. TDie Bereiche für die Teilnetze unterscheiden sich von den in IPv4 verfügbaren, Die Subnetz-Funktionen des SolarWinds IP Address Manager, zu denen auch ein Subnetz-Rechner gehört, helfen, die Migration im Auge zu behalten.

Sobald Ihr neues Adressierungssystem eingerichtet ist, müssen Sie sich keine Gedanken mehr über die Kompatibilität zwischen den beiden Adressierungssystemen machen, da Ihr gesamtes Netzwerk wird im IPv6-Format sein. Der IP-Adress-Manager durchsucht Ihr Netzwerk kontinuierlich nach IP-Adressen und vergleicht diese mit den in Ihrem DHCP-Server registrierten Zuordnungen. Dadurch kann das IPAM Aufgegebene Adressen erkennen und zurück in den Pool. Die regelmäßigen Systemprüfungen helfen Ihnen dabei Erkennen Sie nicht autorisierte Geräte im Netzwerk, Sie können auch nach unregelmäßigen Aktivitäten suchen, die Eindringlinge und Viren identifizieren.

Sie können den IP-Adress-Manager unter a auschecken 30 Tage kostenlos testen. Es kann nur auf installiert werden Windows Server.

"SolarWinds

"Herunterladen

"}" datenblätter-benutzerformat ="{"2": 9444099,"3": [null, 0],"4": [null, 2,16777215],"11": 4,"12": 0,"14": [null, 2,1136076],"15":"arial, serifenlos","23": 2,"26": 400}"> SolarWinds IP Address ManagerDownload 30 Tage KOSTENLOSE TESTVERSION bei SolarWinds.com

2. Männer & IP-Adressverwaltung für Mäuse

Men and Mice stellt Netzwerkverwaltungssoftware einschließlich eines DDI-Pakets her. Das IP-Adressverwaltungstool ist Teil dieser Suite. Das Unternehmen bietet eine eingeschränkte Version seines Dienstprogramms zur Verwaltung von IP-Adressen an, um eine Migration von IPv4- auf IPv6-Adressen zu implementieren. Diese Version mit reduzierten Funktionen ist kostenlos. Wenn Sie das vollständige IPAM kaufen, sind die Migrationssysteme enthalten. Männer & Mäuse bieten auch eine kostenlose Testversion für ihre DDI-Software-Suite an.

Die Adressmigrationsstrategie von Men and Mice führt ein zusätzliches Feld in den IPAM-Knotenbericht ein, das den Status jedes Geräts angibt. Hiermit können Sie aufzeichnen, ob ein Gerät IPv6-kompatibel ist. Beachten Sie bei kompatiblen Geräten, die den größten Teil Ihrer Ausrüstung ausmachen, ob das Gerät mit einer IPv6-Adresse getestet wurde und wann es zur Übertragung bereit ist.

Das Dashboard enthält ein Workflow-Add-On, Hiermit werden Änderungen im Adressformat für jedes Gerät nachverfolgt. Sie können dann Geräte entweder Element für Element oder subnetzweit wechseln. Die Kompatibilität aller Adressen in einem Mid-Transition-Netzwerk wird durch die Dual-Stack-Architektur im IPAM unterstützt.

Eine kostenlose Version des IP-Adressverwaltungssystems ist eine großartige Gelegenheit. Da es jedoch nur möglich ist, einen Adressübergang durchzuführen und Ihr IP-Adressierungssystem nicht vollständig zu verwalten, werden am Ende zwei IPAMs parallel ausgeführt. Es ist besser, die kostenlose Testversion als parallele Bewertung für die Einführung eines neuen IP-Adressverwaltungssystems zu verwenden und führen Sie den Adressstandardübergang während dieses Versuchs durch. Wenn Sie mit Ihrem aktuellen IPAM zufrieden sind, probieren Sie die Männer aus & Mäuse-System für die Migration Ihrer Adressen wäre eine zeitaufwändige Übung, ohne den maximalen Nutzen der Anschaffung neuer Software.

3. IPv6-Tunnelbroker

Die Dual-Stack-Methode ist nur eine von drei möglichen Übergangsstrategien für den IPv6-Adressübergang. Eine andere Methode wird als “Tunneling” bezeichnet. In diesem Szenario werden die in einer Methode adressierten Pakete in Paketen eingekapselt, die der anderen Adressierungsmethode folgen. Die wahrscheinlichste Richtung für diese Strategie ist Platzieren Sie IPv6-Pakete in IPv4-Paketen.

Durch das Tunneln werden IPv6-Adressen konvertiert, damit Ihr IPv4-Netzwerk sie verarbeiten kann. Sobald die eingekapselten IPv6-Pakete am relevanten Gerät ankommen, wird die Übertragungsstruktur entfernt, sodass die anfordernde Anwendung das ursprüngliche IPv6-Paket verarbeiten kann.

Tunneln ist eher eine Verzögerungsstrategie, um den Übergang zu verschieben und etwaige Kompatibilitätsprobleme zu überwinden. Die Tunnelmethode ist in einem Dokument der IETF beschrieben. Dies ist RFC 4213: Grundlegende Übergangsmechanismen für IPv6-Hosts und -Router. Mit dieser Methode können Sie Ihr Netzwerk vollständig auf IPv4-Basis halten und mit externen IPv4-Ressourcen auf die übliche Weise kommunizieren. Alle IPv6-Adressen werden in IPv4 konvertiert, damit Ihr Netzwerk-Gateway mit ihnen umgehen kann. Die Absicht ist, dass Sie die Versionen irgendwann umstellen, sodass Ihr Netzwerk vollständig IPv6 ist und alle externen Adressen getunnelt werden, die noch IPv4 verwenden.

Ein gutes Merkmal dieser Methode ist, dass sie mit einem Proxy-Server implementiert werden kann, der von Drittanbietern bereitgestellt wird und als Tunnel-Broker bezeichnet wird. IPv6 Tunnel Broker und Hurricane Electric sind zwei dieser Konvertierungsdienste. Die Unternehmen haben Proxy-Server in vielen Städten in den USA und auf der ganzen Welt. Diese Tunnelbroker sind völlig kostenlos.

4. Cloudflare IPv6-Übersetzung

Die dritte empfohlene Methode für den Übergang von IPv4 zu IPv6 ist die Adresskonvertierung. Viele Cloud-Dienste integrieren die IPv6-Übersetzung. Cloudflare ist ein Beispiel dafür. Das Unternehmen bietet hauptsächlich Schutz vor DDoS-Angriffen. Es fungiert als Front-End für alle eingehenden Nachrichten. Wenn Sie sich für den Cloudflare-Dienst anmelden, werden alle DNS-Einträge auf der Welt, die sich auf Ihre Server beziehen, so geändert, dass sie stattdessen auf einen Cloudflare-Server verweisen. Cloudflare entfernt böswillige Verbindungen und leitet den echten Datenverkehr an Ihre Server weiter.

Die Firmen Pseudo-IPv4 Diese Funktion ist in allen Schutzplänen kostenlos enthalten. Es konvertiert IPv6-Adressen in IPv4-Adressen, bevor sie an Ihrem Netzwerk-Gateway ankommen. Dies ist eine großartige Lösung, wenn Sie ältere Geräte haben, die nicht mit IPv6-Adressen umgehen können. Dies sollte dazu beitragen, die Lebensdauer zu verlängern, bevor Sie neue Netzwerkgeräte kaufen müssen. Da alle Netzwerkausrüster jetzt standardmäßig eine Dual-Stack-Architektur integrieren, verschwinden Ihre IPv6-Kompatibilitätsprobleme, wenn Sie Ihre Geräte austauschen.

5. Subnetz Online IPv4 zu IPv6 Konverter

Der Netzwerkadressen-Übersetzungsserver ist der offensichtliche Standort vor Ort für die dynamische Adresskonvertierung. Die meisten neuen NAT-Server verfügen über Konvertierungsfunktionen. In der Welt der Netzwerkgerätehersteller wird das Konvertieren von Adressen zwischen IPv4 und IPv6 als “Protokollübersetzung” bezeichnet.

Eine vierte Möglichkeit besteht darin, alle Ihre Adressen manuell zu ändern. Dies ist eine praktikable Strategie für kleine Netzwerke. Wenn Sie DHCP verwenden, können Sie einen Dual-Stack-DHCP-Server für die Verwendung der IPv6-Adressierung einrichten. Die gleiche Strategie ist bei DNS-Servern verfügbar. Wenn Sie Ihr IPAM so einstellen, dass es nur IPv6 verwendet, wird die Präsenz von IPv4 in Ihrem Netzwerk beendet.

Umstellung des Adressierungssystems wird haben Auswirkungen auf die Zuweisung Ihrer Subnetzadresse. Sie können Ihre Subnetzadressbereiche selbst neu berechnen. Der Subnet Online IPv4-zu-IPv6-Konverter unterstützt Sie bei dieser Aufgabe.

Wenn Sie Ihre eigenen Adressen konvertiert haben, müssen Sie sich auf die Konvertierungseinstellungen Ihres NAT-Gateways verlassen, um die externe IPv4-Adresse anzupassen und diese in Ihren Betrieb zu integrieren.

TCP / IP-Relevanz

Obwohl TCP / IP eines der ältesten Netzwerkverwaltungssysteme ist, wird es nicht alt. In der Tat, wie die Zeit vergeht, TCP / IP hat in diesem Bereich eine immer größere Bedeutung erlangt. Die Möglichkeit, private Netzwerke mit dem Internet auszutauschen, verleiht TCP / IP einen Vorteil und macht es zur attraktivsten Lösung für Netzwerksysteme. Wenn Sie erst einmal verstanden haben, wie TCP / IP funktioniert, können Sie sich vorstellen, wie die gesamte Kommunikation in Ihrem Unternehmen abläuft. Dies erleichtert die Erweiterung von Netzwerkdiensten oder die Behebung von Problemen erheblich.

TCP / IP-Zukunft

Der einzige Konkurrent zu TCP / IP war OSI, und dieses Modell hat sich in den Jargon der Vernetzung eingebettet. Es kann verwirrend sein, dass OSI-Ebenennummern gewohnheitsmäßig verwendet werden, selbst wenn auf Geräte verwiesen wird, die nach TCP / IP-Regeln arbeiten. Dies ist eine Eigenart der Branche, die Sie als Zweitsprache akzeptieren und verwenden werden.

Die Erschöpfung von IPv4-Adressen ist eine merkwürdige Störung in der Entwicklung der TCP / IP-Übernahme. Dieser Fehler hat die Netzwerkmanager nicht dazu gezwungen, zu anderen Methoden zu wechseln. Stattdessen führte die Notwendigkeit, den abnehmenden Pool verfügbarer Adressen optimal zu nutzen, zu neuen Technologien und Strategien, mit denen die Nutzung von IP-Adressen maximiert wurde. Das große Problem, das durch den Mangel an Adressen verursacht wurde, führte zu einem DHCP-System, IPAMs und einer effektiveren Verwaltung von IP-Adressen. All dies macht TCP / IP zu einem viel attraktiveren Netzwerkmanagementsystem.

TCP / IP-Nutzung

Viele, viele weitere Protokolle sind an TCP / IP beteiligt. Dieses Handbuch hat sich jedoch auf die wichtigsten Methoden konzentriert, die Sie verstehen müssen, um ein Netzwerk effektiv zu verwalten.

Erinnere dich daran Ein Protokoll ist keine Software. Es ist nur ein Satz von Regeln, die Softwareentwickler als Grundlage für eine Programmspezifikation verwenden. Die Protokolle stellen eine universelle Kompatibilität sicher und ermöglichen es verschiedenen Softwarehäusern, konkurrierende Produkte zu produzieren, die mit anderer Software zusammenarbeiten.

Haben Sie Ihr Netzwerk schon auf IPv6 umgestellt? Hat sich das neue Adressierungssystem auf die Konnektivität ausgewirkt? Haben Sie die Dual-Stack-Methode in einem IPAM verwendet, um IPv4- und IPv6-Adressen gleichzeitig abzudecken? Teilen Sie uns Ihre Erfahrungen mit, indem Sie eine Nachricht in den Kommentaren unten hinterlassen.

Bilder: European Network von PXHere. Public Domain

TCP / IP-Modell von MichelBakni. Lizenziert unter CC BY-SA 4.0

OSI und TCP von Marinanrtd2014. Lizenziert unter CC BY-SA 4.0

n der Regel ihre eigenen proprietären Standards und Protokolle verwendeten, um ihre Kunden an sich zu binden und den Wettbewerb zu verhindern.

TCP / IP hat diese Situation grundlegend verändert, indem es ein gemeinsames Regelwerk für alle geschaffen hat, die Netzwerksoftware erstellen möchten. Die Standards umfassen viele verschiedene Protokolle, aber der Name der Suite stammt nur von zwei: dem Übertragungssteuerungsprotokoll und dem Internetprotokoll. Wenn Sie mit TCP / IP noch nicht vertraut sind, werden Sie schnell feststellen, dass das Hauptthema, auf das Sie mit diesem System stoßen, die Adressierung ist.

In diesem Beitrag werden die verschiedenen Aspekte von TCP / IP behandelt, einschließlich seiner Geschichte, seiner Protokolle und Ausrüstung, seiner Adressierung und seiner Anwendungen. Außerdem werden die besten TCP / IP-Tools vorgestellt, die Ihnen bei der Verwaltung Ihrer Netzwerkverbindungen helfen können.

Insgesamt hat TCP / IP die Vernetzung grundlegend verändert und dazu beigetragen, dass die Netzwerksoftwareindustrie offener und wettbewerbsfähiger wird. Es bleibt jedoch abzuwarten, wie sich die Zukunft von TCP / IP entwickeln wird und welche neuen Standards und Protokolle in Zukunft entstehen werden.