Die Deep Packet-Analyse ist eine Netzwerkmethode, die besonders in Firewalls nützlich ist. Die Verwendung von Deep Packet Inspection hat in den letzten Jahren zugenommen, da es als Teil von verwendet werden kann Intrusion Detection Systeme (IDSs) und Intrusion Prevention Systems (IPS).

Firewalls blockieren traditionell den Zugriff auf ein Netzwerk. Filter in Firewalls können auch den Zugriff auf eine Liste von Websites blockieren, indem sie die im Paketkopf enthaltene Ziel-IP-Adresse überprüfen.

Wir gehen weiter unten auf die einzelnen Tools ein, aber falls Sie keine Zeit haben, das ganze Stück zu lesen, finden Sie hier unsere Liste die besten Deep Packet Inspection- und Analyse-Tools:

- SolarWinds Network Performance Monitor (KOSTENLOSE TESTVERSION) – Dieses Netzwerküberwachungstool umfasst eine Tiefenpaketprüfung, um die Quell- und Zielanwendungen sowie die Endpunkte im Netzwerkverkehr zu identifizieren.

- Paessler Packet Sniffing mit PRTG (KOSTENLOSE TESTVERSION) – Das PRTG-System ist ein Tool zur Überwachung der Infrastruktur und enthält einen Paketsensor.

- OpManager – Dies ist eine Netzwerkleistungsüberwachung, die Pakete für die Offline-Analyse erfassen kann. Das Tool läuft unter Windows und Linux.

- nDPI – Dieses Tool überprüft Pakete auf der Anwendungsebene, dh, Sie müssen den Datenverkehr zur Überprüfung puffern.

- Netifyd – Eine Anpassung von nDPI, die Pakete zur Überprüfung durch andere Dienste erfasst.

- AppNeta – Ein Cloud-basiertes Netzwerküberwachungssystem mit Offline-Verkehrsanalyse.

- NetFort LANGuardian – Ein Tool zur Netzwerksicherheitsanalyse, das DPI verwendet und unter Linux ausgeführt wird.

SPI gegen DPI

Fortschritte bei Gateways, die den IP-Header untersuchen, sindStaatsbürgerlichFirewalls. Sie beschäftigen Stateful Packet Inspection (SPI). Diese Methode untersucht die TCP- oder UDP-Header, die im IP-Paket enthalten sind. Stateful Packet Inspection wird auch als Shallow Packet Inspection bezeichnet. Deep Packet Inspection (DPI) betrachtet die Datennutzlast des Pakets.

SPI untersucht einzelne Pakete, während sie vom Gateway verarbeitet werden, und löscht selektiv ausgehende Anforderungen oder eingehende Datenpakete, die nicht der Netzwerksicherheitsrichtlinie entsprechen. Der „zustandsbehaftete“ Teil des Namens bezieht sich auf Verbindungsdaten. Die Firewall zeichnet Header-Informationen zur TCP-Verbindung auf, die es ihr ermöglichen, einem Paketstrom zu folgen. Die Art der statusbehafteten Header-Daten, die die Firewall erfasst, umfasst die Sequenznummer der Pakete.

Eine zustandsbehaftete Firewall speichert diese Verbindungsinformationen normalerweise im Speicher, sodass sie Streams zusammengehöriger Pakete auswählen kann, wenn diese die Schnittstelle passieren. Verbindungsdaten werden in einer dynamischen Tabelle gespeichert. Sobald eine Verbindung geschlossen ist, werden diese Informationen aus der Tabelle gelöscht, um Speicherplatz freizugeben. Es ist wahrscheinlicher, dass die Stateful Firewall Verbindungen blockiert, während sie ausgeführt werden. Stateful Packet Inspection konzentriert sich nur auf Live-Daten.

DPI sammelt die zu untersuchenden Pakete als Gruppe, sodass der reguläre Datenverkehr fortgesetzt wird, während Kopien zur Analyse gesammelt werden. Aus diesem Grund wird DPI häufig als „DPI“ bezeichnet.Deep Packet Analyse.DPI braucht länger als SPI, um umsetzbare Informationen zu produzieren.

Vorteile von Deep Packet Inspection und Analyse

Intrusion Detection-Systeme suchen nach „Signaturen“ im Datenverkehr, um unregelmäßige Aktivitäten zu erkennen. Ein Trick, den Hacker verwenden, um diese Signaturerkennungssysteme zu umgehen, ist: Pakete in kleinere Segmente aufteilen. Dies verbreitet die Muster, nach denen eine flache Paketanalyse sucht, sodass kein einzelnes Paket diese Signatur enthält und der Angriff erfolgreich ist. Die DPI-Analyse setzt Datenströme von Paketen aus derselben Quelle wieder zusammen, So können die Angriffssignaturen auch dann erkannt werden, wenn sie auf mehrere eingehende Pakete verteilt sind.

Wenn die DPI-Analyse Teil eines Intrusion Prevention-Systems ist, generieren und wenden die laufenden Analyseergebnisse Aktionen an, um das System automatisch zu verteidigen. Eine solche Aktion kann das Blockieren aller Pakete umfassen, die von einer bestimmten Quell-IP-Adresse oder sogar einem Adressbereich ankommen.

Angriffserkennung

Die Sammlung von Paketen ermöglicht DPI, Arten von Angriffen zu identifizieren, die eine statusbezogene Analyse verfehlen würde. Beispiele hierfür sind die unregelmäßige Verwendung von Standardnetzwerkdienstprogrammen, sowie Power Shell oder WMI, und gerichtete Volumenüberlastungen, sowie Pufferüberlauf-Angriffe. Die Verwendung regulärer Systemdienstprogramme bei Vireninfektionen oder Spyware-Vorgängen führt dazu, dass ein Verbot von Anwendungen, die bekanntermaßen von Hackern verwendet werden, nicht durchgesetzt werden kann. Dies liegt daran, dass diese Systemdienstprogramme für die Bereitstellung von Anwendungen und Diensten für berechtigte Benutzer unerlässlich sind. Daher wird eine eingehende Paketinspektion und -analyse durchgeführt, um die Verwendungsmuster der Verwendung dieser Systemdienste und selektiv zu untersuchen löscht den Datenverkehr, der verdächtiges Verhalten anzeigt. Auf diese Weise können böswillige Aktivitäten identifiziert werden, obwohl es sich zunächst um legitimen Datenverkehr zu handeln scheint.

Verhinderung von Datenlecks

Die Verhinderung von Datenlecks ist eine weitere Verwendung für die Analyse tiefer Pakete. Dies dauert eine Whitelisting Ansatz. Das Unternehmen kann eine Richtlinie festlegen, nach der niemand Daten auf einen Memory Stick kopieren oder E-Mail-Anhänge senden darf. Es gibt jedoch legitime Fälle, in denen solche Maßnahmen erforderlich sind. In diesem Fall würde die DPI benachrichtigt, um zuzulassen, was ansonsten als nicht autorisierte Aktivität behandelt würde. Diesem Benutzer sollte nicht gestattet sein, Dateien zu versenden Die DPI-Funktion überwacht weiterhin Aktivitäten, um andere Dateiübertragungen als den autorisierten Anhang zu blockieren.

Die besten Tools zur Prüfung und Analyse tiefer Pakete

Ausgefeilte Netzwerküberwachungssysteme enthalten jetzt Routinen zur Analyse tiefer Pakete. Sie können diese Funktion also als Teil Ihrer allgemeinen Netzwerkverwaltungssoftware erhalten. Einige Softwareanbieter stellen Netzwerkverteidigungssoftware mit Tiefenpaketanalyse her.

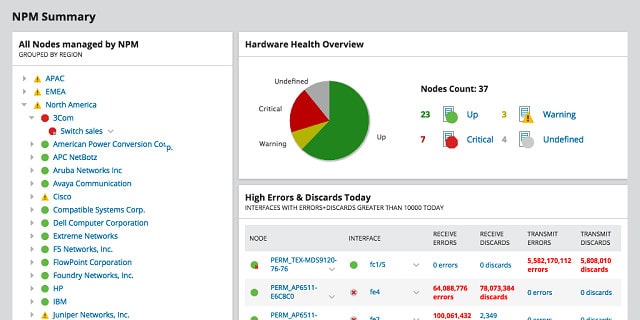

1. SolarWinds Network Performance Monitor (KOSTENLOSE TESTVERSION)

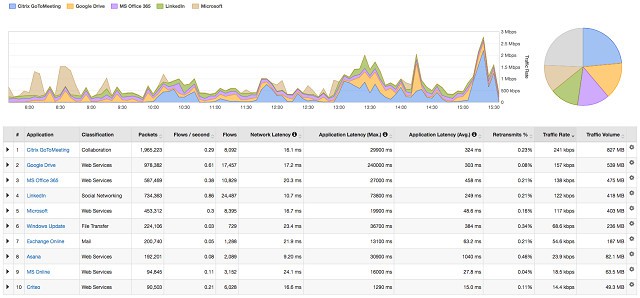

Das SolarWinds Deep Packet Inspection und Analyse mit NPM Verwendet Eine Reihe von Techniken zur Überwachung und Verwaltung des Netzwerkverkehrs. Das Hauptelement verwendet die SNMP Messaging-System, das für die Firmware von Netzwerkgeräten typisch ist. Die Analyseabschnitte des Monitors werden jedoch verwendet Deep Packet Inspection (DPI) als Teil der Netzwerkverhaltens-Sichtbarkeitsdienste des Tools.

Der Zweck von DPI im SolarWinds-Tool erfüllt zwei Ziele von Netzwerkadministratoren. Der erste ist zu Identifizieren Sie die Verkehrstypen, die die meisten Systemressourcen verbrauchen. Übermäßige Belastung des Netzwerks erschwert die Arbeitsumgebung für alle und es ist wichtig, genau herauszufinden, woher all diese Anforderungen stammen. DPI stellt diese Daten zur Verfügung. Sobald die Ressourcen-Hogger identifiziert wurden, kann der Netzwerkadministrator leichter entscheiden, was mit ihnen geschehen soll.

Deep Packet Inspection bietet auch die Sicherheitsfunktionen des Network Performance Monitor. DPI-Techniken identifizieren bestimmte Benutzer und Anwendungen, die Verkehrsstöße verursachen und ein fehlerhaftes Verhalten anzeigen. Diese Nachfragespitzen können durch Hackerangriffe verursacht werden, sie können jedoch auch durch geschäftliche Anforderungen wie die Verarbeitung von Konten zum Monatsende verursacht werden. Mit DPI können Sie feststellen, ob diese Spannungsspitzen durch legitime Geschäftsaktivitäten verursacht werden. Unregelmäßiges Verhalten kann blockiert werden.

Die Benutzerverfolgung kann ungewöhnliche Aktivitäten hervorheben. Beispielsweise könnte ein Benutzerkonto kompromittiert worden sein, sodass dieser Benutzer auf Dienste zugreift, die nicht mit seinen üblichen Aktivitäten übereinstimmen. Anmeldungen von unterschiedlichen Standorten innerhalb kurzer Zeit können auch ein Benutzerkonto identifizieren, das kompromittiert wurde.

Der Einsatz der Deep Packet-Analyse von SolarWinds im Network Performance Monitor zeigt Diese Technik ist nicht nur für Sicherheitsspezialisten von Nutzen. SolarWinds enthält eine Deep-Packet-Analyse für die Erkennung von Eindringlingen, nutzt das System jedoch auch, um den regulären Datenverkehr zu optimieren und die Kategorien von Anwendungen zu untersuchen, die das System überlasten. Die Verwendung von DPI zur Unterstützung legitimer Geschäftsaktivitäten weist den Weg für alle Netzwerküberwachungssysteme. Die ausgeklügelten DPI-Methoden werden mittlerweile zum Mainstream und wird in Zukunft ein zentraler Bestandteil aller Systeme zur Überwachung des Netzwerkverkehrs sein.

Der Network Performance Monitor ist nicht kostenlos. Der Preis für dieses System beginnt bei 2.955 USD. Sie können jedoch bekommen eine kostenlose Testversion für 30 Tage. Der SolarWinds Network Performance Monitor kann nur auf installiert werden Windows Server Betriebssysteme.

SolarWinds Network Performance MonitorDownload 30-tägige KOSTENLOSE Testversion

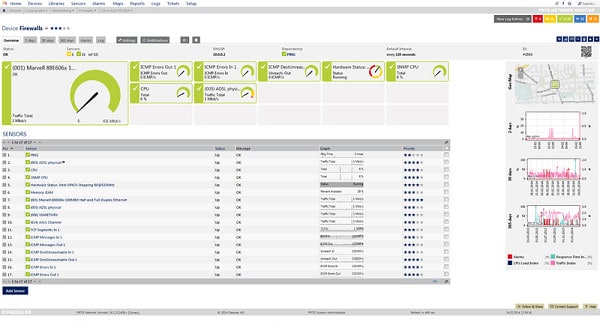

2. Paessler Packet Sniffing mit PRTG (KOSTENLOSE TESTVERSION)

Paessler Packet schnüffelt mit PRTG ist ein umfassendes Netzwerküberwachungstool, das Bezieht DPI in seine Datenerfassungsverfahren ein. Der Packet Sniffer von PRTG analysiert bestimmte Verkehrstypen, um die Ressourcennutzung und unregelmäßige Aktivitäten zu überwachen. Der Monitor meldet diese Verkehrstypen und deren Durchsatz einschließlich Web-Verkehr, Mail-Server-Aktivität, und Dateiübertragungen. Diese Steuerelemente können sehr nützlich sein, um Richtlinien für die E-Mail- und Datensicherheit festzulegen, und sie ermöglichen es Ihnen, Datenströme zu erkennen, die auf Eindringlinge oder Cyberangriffe hindeuten könnten.

Wenn Sie besonders an der Verwendung interessiert sind Deep Packet-Analyse für die Sicherheit, dann die Informationen, die Sie erhalten DHCP, DNS, und ICMP Verkehr sollte für Sie von besonderem Nutzen sein.

Die Paketsensorseite im PRTG-Dashboard enthält Funktionen Zifferblätter und Grafiken um Ihnen zu helfen, Verkehrsdaten schnell zu verstehen.

Paessler PRTG kann auf installiert werden Windows und da ist eine kostenlose Version für kleine Netzwerke. Dies wird 100 Sensoren in Ihrem Netzwerk abdecken. Ein Sensor ist ein Überwachungspunkt in einem Netzwerk, z. B. ein Port oder ein Zustand wie freier Speicherplatz. Sie können die Software für a herunterladen hier kostenlos testen.

Paessler Packet Sniffing mit PRTGDownload 30-tägige KOSTENLOSE TESTVERSION

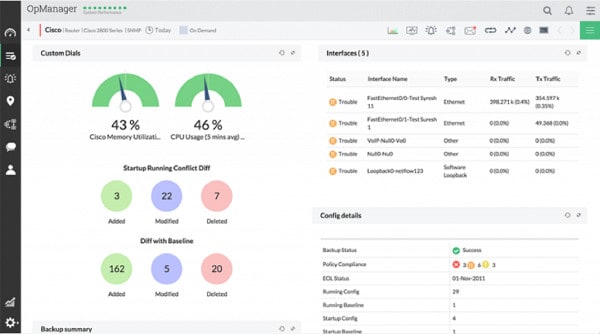

3. ManageEngine OpManager

Der OpManager von ManageEngine ist ein weiterer der führende Netzwerküberwachungssysteme heute auf dem Markt. Dieser Monitor verwendet SNMP-Methoden für die fortlaufende Netzwerküberwachung und die Überwachung des Gerätestatus. Durch die Deep Packet Inspection-Funktionen von OpManager wird das Datenverkehrsmanagement erweitert zum System.

Wie bei DPI zu erwarten, Die Analyse erfolgt offline. Die untersuchten Pakete werden zunächst in eine PCAP-Datei geschrieben. Diese Dateien liefern die Quellinformationen für die Analyse.

Die Deep Packet Analysis-Funktionen von OpManager zielen darauf ab, Gründe für eine schlechte Netzwerkleistung aufzudecken, anstatt ein Eindringen zu erkennen. Aus der Analyse ergeben sich zwei Metriken: Netzwerk-Antwortzeiten und Reaktionszeiten der Anwendung. Der Administrator kann feststellen, welche Anwendungen eine schlechte Leistung erbringen und möglicherweise mehr Ressourcen als Standardnetzwerkfunktionen benötigen. Sie können dann entscheiden, ob Sie die Ressourcen erhöhen möchten, um hungrige Anwendungen zu bedienen, effizientere Alternativen zu untersuchen oder die für diese Anwendung verfügbare Bandbreite einschränken, um wichtigeren Netzwerkdiensten bessere Antwortzeiten zu geben.

Die Daten, die aus der Tiefenpaketanalyse hervorgehen, können in Berichten ausgegeben werden. Damit können Sie Diskussionen mit Stakeholdern leiten darüber, ob das Budget für den Ausbau der Infrastruktur aufgewendet werden soll oder ob überaktive Anwendungen eingeschränkt oder zurückgestellt werden sollen.

OpManager ist Es ist kostenlos verfügbar, um zehn oder weniger Knoten in einem Netzwerk zu überwachen. Bei größeren Systemen muss der kostenpflichtige OpManager verwendet werden. Die OpManager-Überwachungskonsole kann auf installiert werden Windows und Linux Betriebssysteme.

4. nDPI

–

OpenDPI ist ein Open Source Projekt von Deep Packet Analysis Tools. In einem Open Source-Projekt kann jeder den Quellcode einer Anwendung anzeigen. Das stellt sicher, dass es keine versteckten Tricks gibt oder schädliche Malware-Verfahren im Inneren begraben. nDPI von Ntop basiert auf dem OpenDPI-Code und erweitert seine Funktionalität. Der Quellcode für nDPI ist ebenfalls verfügbar.

Dieses Open-Source-Modell bietet Ihnen die Möglichkeit, es unverändert zu installieren oder das System an die Anforderungen Ihres Unternehmens anzupassen. Änderungen am Open Source Code sind weit verbreitet Viele Leute, die Verbesserungen für solche Systeme entwickeln, stellen diese neuen Funktionen auch der Community zur Verfügung. In einigen Fällen akzeptiert die Organisation, die den Quellcode verwaltet, diese Änderungen in der Kernversion. Ntop trennt nDPI vom ursprünglichen OpenDPI, Sie haben also zwei Open Source-Optionen.

nDPI arbeitet am Anwendungsschicht. Dies bedeutet, dass Pakete vereinheitlicht werden, bevor der Inhalt überprüft wird. Die Header der Pakete teilen der Analyse-Engine mit, welches Protokoll die Übertragung verwendet und von welchem Port der Verkehr kam und zu welchem er ging. Diese Informationen identifizieren eine Nichtübereinstimmung zwischen Anwendungen, die Daten in den Netzwerken senden, und den von ihnen verwendeten Ports, im Gegensatz zu den Ports, die die Anwendung für das von ihr verwendete Protokoll verwenden sollte.

Das nDPI-System kann verschlüsselte Pakete anhand des SSL-Sicherheitszertifikats identifizieren Damit wurde der Verschlüsselungsschlüssel für die Übertragung angegeben. Dies ist eine clevere Einsicht und umgeht die Schwierigkeiten, die die Verschlüsselung bei der Analyse tiefer Pakete mit sich bringt.

Die nDPI-Software kann auf installiert werden Windows, Linux, und Mac OS. Das DPI-Modul unterstützt andere Ntop-Produkte wie nProbe und Ntop-NG. nProbe ist ein Verkehrsüberwachungssystem, das Daten sammelt NetFlow Mitteilungen. NetFlow ist ein Signalisierungsstandard von Cisco Systems für seine Netzwerkausrüstungsprodukte. Dieses System ist gegen eine geringe Gebühr erhältlich und es läuft weiter Linux und Windows. Ntop-NG ist ein Verkehrsanalysator für Netzwerke. Dies ist ein alternatives Netzwerküberwachungssystem, das verwendet SNMP Mitteilungen. Ntop-NG ist verfügbar für Windows, Unix, Linux, und Mac OS. Es ist in drei Versionen erhältlich, von denen eine, Die Community Edition ist kostenlos.

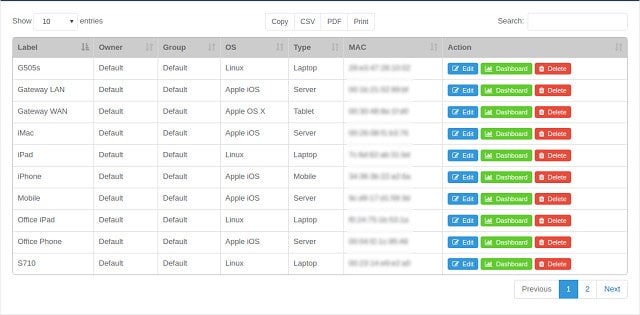

5. Netifyd

Obwohl es eine Fork von OpenDPI ist, nDPI wird zum eigenen Standard und ist die Basis für eine Reihe weiterer Anpassungen. Netifyd ist einer davon. Dies macht Netifyd und Anpassung einer Anpassung von OpenDPI. Wie seine Vorfahren, Netifyd ist ein Open Source-Produkt und Sie können den Code sehen, aus dem das Programm besteht, kompilieren und verwenden. Alternativ können Sie den Code selbst anpassen und am Ende eine Anpassung einer Anpassung einer Anpassung von OpenDPI vornehmen.

Netifyd wird Pakete erfassen, aber Es enthält keine Analysefunktionen Daten zu interpretieren oder Maßnahmen zu ergreifen, um den Verkehr zu gestalten oder Protokolle zu blockieren. Für diese Funktionen müssten Sie die Netifyd-Daten in eine andere Anwendung importieren.

Dieses System ist auf den Community-Seiten der verfügbar Eglu Webseite. Das Hauptprodukt von Egloo ist der Netify-Netzwerkmonitor, der auf Netifyd basiert, aber über viele weitere Funktionen und Funktionen verfügt ist nicht frei. Dieses Tool bietet Ihnen die Visualisierungs- und Sortierfunktionen, die erforderlich sind, um die Informationen, die bei der eingehenden Paketprüfung entstehen, richtig zu verstehen. Das Starterpaket von Netify kostet 25 US-Dollar pro Site und Monat. Mit dieser Edition können Sie da überwachenta von bis zu 25 Geräten und der Dienst speichert Ihre Daten für zwei Tage. Höhere Pakete bieten einen längeren Zeithorizont für historische Daten.

6. AppNeta

AppNeta ist ein Cloud-basiertes Netzwerküberwachungssystem. Es richtet sich insbesondere an Unternehmen, die WANs betreiben und ihre Fähigkeiten in die Cloud erweitern. Die Software verwendet eine proprietäre Methode zur Analyse des Netzwerkverkehrs namens TruPath, Das ähnelt Traceroute mit zusätzlichen Leistungsberichten.

Nachdem TruPath Informationen gesammelt hat, fügt das System Verkehrsinformationen hinzu, die durch eine eingehende Paketprüfung ermittelt wurden. Das DPI-Modul segmentiert Verkehrsmetriken nach Anwendung. Denn AppNeta richtet sich an Unternehmen, die das Internet intensiv für den gesamten Unternehmensverkehr nutzen. Es leitet alles Paketinspektion vor Ort, Reduzierung der Belastung, die durch übermäßige Meldeverfahren für Netzwerke entstehen kann.

Informationen, die das DPI-Modul sammelt, sind an das Cloud-Rechenzentrum gesendet. Die Analyse-Engine wird remote gehostet und nicht auf einem Ihrer Geräte. Das macht die Dashboards und Berichte sind an jedem Ort verfügbar, nicht nur in deinem HQ. Die Standortneutralität dieser Konfiguration macht das Control Panel für das System von überall im Internet verfügbar. Die Daten werden 90 Tage lang auf den AppNeta-Servern gespeichert, Dies gibt Ihnen ausreichend Gelegenheit, Trends zu analysieren und Kapazitäten zu planen. Die Nachfrage nach Apps deckt sowohl die Cloud-Dienste ab, auf die Ihr Unternehmen zugreift, als auch die Onlinedienste, die Ihr Unternehmen für andere bereitstellt.

Die AppNeta Präsentation konzentriert sich auf Überwachen der Bereitstellungsleistung für Anwendungen. Es enthält Warnmeldungen zum Verkehrsaufkommen pro Anwendung. Diese Verkehrswarnungen könnten da als Sicherheitsmonitor fungieren plötzliche Verkehrsstöße können auf einen Angriff hindeuten. Das Dienstprogramm enthält eine Benutzeraktivitätsanalyse, Dies wäre praktisch, um verdächtige Aktivitäten zu verfolgen und kompromittierte Konten zu identifizieren. AppNeta ist jedoch kein Sicherheitstool.

AppNeta deckt die gesamte Kommunikation zwischen Ihren Standorten und seinem Rechenzentrum mit Verschlüsselung. Das Paket verwendet keine Datenanalysetools und es wird vom Unternehmen empfohlen, ein Drittanbieter-Tool wie Wireshark zu verwenden.

Dieses Überwachungssystem ist nicht kostenlos. Der Service kostet 199 USD pro Anwendung und Standort. Sie können anfordern eine kostenlose Testversion des Systems, aber das Unternehmen bietet dies nicht für einen festgelegten Zeitraum. Auf Anfrage können Sie eine Probezeit mit einem Vertriebsmitarbeiter aushandeln.

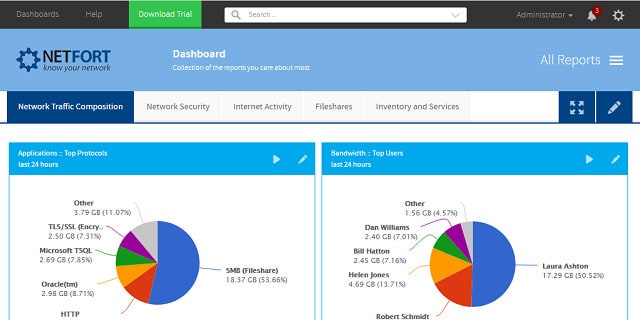

7. NetFort LANGuardian

LANGuardian verwendet Deep Packet Inspection in erster Linie als Sicherheitstool. Das System isoliert ressourcengierige Apps und untersucht den Protokolldatenverkehr in Ihrem Netzwerk, der die meiste Bandbreite verwendet.

Das Dashboard für das System bietet zusammenfassende Daten, aus denen Sie die verfügbaren Informationen bis hin zur Benutzeraktivität abrufen können. Die LANGuardian Software läuft weiter Linux. Es kommt gebündelt mit eine eigene Linux-Schnittstelle, so kann es auch sein Starten Sie virtuelle Maschinen einschließlich Microsoft Hyper-V. Es wird jedoch nicht direkt unter Windows ausgeführt. Wenn Sie LANGuardian auf einem Windows-Computer verwenden möchten, müssen Sie VMWare Player oder VirtualBox installieren und die Software über diese Schnittstelle ausführen.

Das LANGuardian-System umfasst vier Elemente:

- Eine Sammlungsmaschine

- Eine Analyse-Engine

- Eine Verkehrsdatenbank

- Eine Reporting-Engine

Wie die meisten DPI-Systeme, Sie können keine Live-Daten analysieren. Hier bietet sich die Datenbank an. Die vom Erfassungsagenten gesammelten Informationen werden in eine Datenbank eingefügt. Die gesammelten Daten können dann von der Analyse-Engine sortiert und bearbeitet werden. Dies gibt das System eine Perspektive auf Anwendungsebene aktiviert den Netzwerkverkehr und ermöglicht es dem Analysator, Datenverkehrsmuster über Pakete hinweg zu verfolgen. Diese Aufzeichnungen können jedoch sehr schnell zusammengestellt und in Echtzeit ergänzt werden, so dass Sie eine Live-Ansicht Ihres Netzwerkverkehrs erhalten können.

Die Software muss auf einem Computer in Ihrem Netzwerk installiert sein Dieser Computer muss eine direkte Verbindung zu Ihrem Core-Switch haben. Dies gibt dem Erfassungsagenten die Möglichkeit, den gesamten Datenverkehr zu kopieren, der über Ihr Netzwerk ausgeführt wird. Dieser Kollektor wird zum primären Sensor und stellt eine Eins-zu-Eins-Beziehung zwischen dem Core-Switch und der Überwachungskonsole her. Offensichtlich würde diese Architektur verhindern, dass das LANGuardian-System in verteilten Netzwerken bereitgestellt wird, und sie würde insbesondere mit WANs nicht funktionieren. In diesen Szenarien, Der LANGuardian setzt Remote-Sensoren ein die von den anderen Hauptschaltern in Ihrem Unternehmen entfernt ist, um die Datenanalyse zu zentralisieren.

Das System ist nicht kostenlos. Sie können jedoch eine 30 Tage kostenlos testen von LANGuardian.

Wie man DPI und Analysesoftware wählt

Deep Packet Inspection und Analyse muss nicht von einem eigenständigen Tool durchgeführt werden. Sie können die DPI-Funktionalität in viele der branchenweit führenden Netzwerküberwachungssysteme integrieren. Wenn Sie ein kleines Netzwerk haben und keine Netzwerkverwaltungssysteme verwenden möchten, Schauen Sie sich die kostenlosen Versionen dieser bekannten Netzwerkmonitore an. Wenn Sie nur ein separates System für die Tiefenpaketanalyse benötigen und nicht möchten, dass diese Aufgaben Ihre regelmäßige Überwachung beeinträchtigen, finden Sie in unserer Liste einige sehr geeignete Tools.

Seien Sie vorsichtig bei der Installation von Deep Packet Analysis-Tools, da diese die Daten extrahieren, die über Ihr Netzwerk übertragen werden. Eine eingehende Paketprüfung kann die Vertraulichkeit der in Ihrem Unternehmen ausgetauschten Daten beeinträchtigen. Du solltest Wenden Sie sich an den Rechtsberater Ihres Unternehmens Bevor Sie ein Netzwerk-Tool installieren, mit dem Sie Daten erfassen können, die das Netzwerk durchqueren. Der Datenschutz und die Zugriffskontrolle können beeinträchtigt werden, wenn Netzwerkadministratoren Zugriff erhalten. In einigen Fällen muss sich das Unternehmen dazu verpflichten, den Zugriff auf die persönlichen Informationen von Mitgliedern der Öffentlichkeit zu beschränken, die sich im Besitz des Unternehmens befinden. So, Stellen Sie sicher, dass Sie diese Verpflichtungen nicht durch die Installation von DPI-Tools verletzen.

Die Möglichkeit, den Datenverkehr auf Paketebene zu überprüfen, ist sicherlich hilfreich, wenn Probleme mit der Netzwerkleistung auftreten. Deep Packet Analysis geht noch einen Schritt weiter und liest den Inhalt jedes Pakets. Sie müssen sich und Ihrem Verwaltungsrat versichern, dass Sie diese Informationen wirklich benötigen, um das Netzwerk zu schützen, bevor Sie DPI-Systeme installieren.

Verwenden Sie derzeit Deep Packet Inspection-Techniken, um ein einwandfreies Funktionieren Ihres Netzwerks zu gewährleisten? Haben Sie bei der Verwendung von DPI-Tools rechtliche Probleme hinsichtlich des Datenschutzes festgestellt? Lassen Sie die Community von Ihren Erfahrungen lernen, indem Sie im Kommentarbereich unten eine Nachricht hinterlassen.

Bild: Raspberry Pi Model B im PiHouse-Gehäuse – betriebsbereit von Tim Walker über Flickr. Lizenziert unter CC BY-SA 2.0 (modifiziert: zusätzlicher Text hinzugefügt)

erkehr, die auf bekannte Angriffe hinweisen. Deep Packet Inspection geht jedoch einen Schritt weiter und analysiert den gesamten Datenverkehr, um auch unbekannte Angriffe zu erkennen. Es kann auch helfen, Datenlecks zu verhindern, indem es den Datenverkehr auf sensible Informationen überprüft und blockiert, wenn nötig. Die Verwendung von DPI hat in den letzten Jahren zugenommen, da die Bedrohungen für Netzwerke immer komplexer werden.

Die vorgestellten Tools zur Prüfung und Analyse tiefer Pakete bieten eine Vielzahl von Funktionen und sind für verschiedene Anforderungen geeignet. SolarWinds Network Performance Monitor und Paessler Packet Sniffing mit PRTG bieten kostenlose Testversionen, um die Tools auszuprobieren. ManageEngine OpManager und NetFort LANGuardian sind unter Linux verfügbar, während AppNeta ein Cloud-basiertes System ist.

Bei der Auswahl von DPI- und Analyse-Software ist es wichtig, die spezifischen Anforderungen des Netzwerks zu berücksichtigen und sicherzustellen, dass das ausgewählte Tool diese Anforderungen erfüllt. DPI kann zwar umfassendere Informationen liefern, benötigt jedoch auch mehr Ressourcen und kann die Netzwerkgeschwindigkeit beeinträchtigen. Es ist wichtig, die Vor- und Nachteile abzuwägen und eine Lösung zu finden, die den Bedürfnissen des Netzwerks entspricht.