Was ist Nmap??

Nmap (oder “Netzwerk-Mapper”) Ist eines der beliebtesten kostenlosen Tools zur Netzwerkerkennung auf dem Markt. In den letzten zehn Jahren hat sich das Programm zu einem Kernprogramm für Netzwerkadministratoren entwickelt, die ihre Netzwerke zuordnen und umfangreiche Netzwerkinventare erstellen möchten. Es ermöglicht dem Benutzer, Live-Hosts in seinem Netzwerk zu finden und nach offenen Ports und Betriebssystemen zu suchen. In diesem Handbuch erfahren Sie, wie Sie Nmap installieren und verwenden.

Nmap wird auf einer Befehlszeile ausgeführt, die der Windows-Eingabeaufforderung ähnelt, für erfahrene Benutzer steht jedoch eine grafische Benutzeroberfläche zur Verfügung. Bei Verwendung von Nmap gibt der Benutzer einfach Befehle ein und führt Skripte über die textgesteuerte Oberfläche aus. Sie können durch Firewalls, Router, IP-Filter und andere Systeme navigieren. Im Kern wurde Nmap für Unternehmensnetzwerke entwickelt und kann Tausende angeschlossener Geräte durchsuchen.

Einige der Hauptanwendungen von Nmap sind: Port-Scan, Ping fegt, Betriebssystemerkennung, und Versionserkennung. Das Programm verwendet IP-Pakete, um verfügbare Hosts in einem Netzwerk sowie die von ihnen ausgeführten Dienste und Betriebssysteme zu identifizieren. Nmap ist auf vielen verschiedenen Betriebssystemen verfügbar, von Linux bis Free BSD und Gentoo. Nmap hat auch eine äußerst aktive und lebendige Benutzer-Support-Community. In diesem Artikel erläutern wir die Grundlagen von Nmap, um Ihnen dabei zu helfen, den richtigen Weg zu finden.

Netzwerkanalyse und Packet Sniffing mit Nmap

Netzwerkanalysatoren wie Nmap sind aus mehreren Gründen für die Netzwerksicherheit von entscheidender Bedeutung. Sie können Angreifer identifizieren und auf Schwachstellen testen innerhalb eines Netzwerks. Wenn es um Cybersicherheit geht, sind Sie umso besser auf einen Angriff vorbereitet, je mehr Sie über den Paketverkehr wissen. Das aktive Scannen Ihres Netzwerks ist die einzige Möglichkeit, um sicherzustellen, dass Sie auf potenzielle Angriffe vorbereitet sind.

Als Netzwerkanalysator oder Paketschnüffler ist Nmap äußerst vielseitig. So kann der Benutzer beispielsweise alle in seinem Netzwerk aktiven IP-Adressen scannen. Wenn Sie eine IP-Adresse finden, die Sie noch nicht gesehen haben, können Sie einen IP-Scan durchführen, um festzustellen, ob es sich um einen legitimen Dienst oder um einen Angriff von außen handelt.

Nmap ist für viele Administratoren der bevorzugte Netzwerkanalysator, da es eine breite Palette an kostenlosen Funktionen bietet.

Nmap-Anwendungsfälle

Beispielsweise können Sie Nmap verwenden, um:

- Identifizieren Sie Live-Hosts in Ihrem Netzwerk

- Identifizieren Sie offene Ports in Ihrem Netzwerk

- Identifizieren Sie das Betriebssystem der Dienste in Ihrem Netzwerk

- Beheben Sie Schwachstellen in Ihrer Netzwerkinfrastruktur

So installieren Sie Nmap

Siehe auch: Nmap Spickzettel

Bevor wir mit der Verwendung von NMap beginnen, werden wir uns mit der Installation befassen. Windows-, Linux- und MacOS-Benutzer können Nmap hier herunterladen.

Installieren Sie Nmap unter Windows

Verwenden Sie das Windows-Selbstinstallationsprogramm (als nmap-setup.exe bezeichnet) und befolgen Sie die Anweisungen auf dem Bildschirm.

Installieren Sie Nmap unter Linux

Unter Linux, Die Dinge sind etwas kniffliger, da Sie zwischen einer Quellcode-Installation oder einer Reihe von Binärpaketen wählen können. Wenn Sie Nmap unter Linux installieren, können Sie Ihre eigenen Befehle erstellen und benutzerdefinierte Skripte ausführen. Um zu testen, ob Sie nmap für Ubuntu installiert haben, führen Sie das aus nmap –version Befehl. Wenn Sie eine Meldung erhalten, dass nmap derzeit nicht installiert ist, geben Sie ein sudo apt-get install nmap in die Eingabeaufforderung und klicken Sie auf die Eingabetaste.

Installieren Sie Nmap auf dem Mac

Auf dem Mac, nmap bietet einen dedizierten Installer. Doppelklicken Sie zur Installation auf dem Mac auf nmap-.dmg Datei und öffnen Sie eine Datei mit dem Namen nmap-mpkg. Wenn Sie dies öffnen, wird der Installationsvorgang gestartet. Wenn Sie OS X 10.8 oder höher verwenden, werden Sie möglicherweise durch Ihre Sicherheitseinstellungen blockiert, da nmap als “unbekannter Entwickler” eingestuft wird. Um dies zu umgehen, klicken Sie einfach mit der rechten Maustaste auf die .mpkg-Datei und wählen Sie Öffnen.

So führen Sie einen Ping-Scan durch

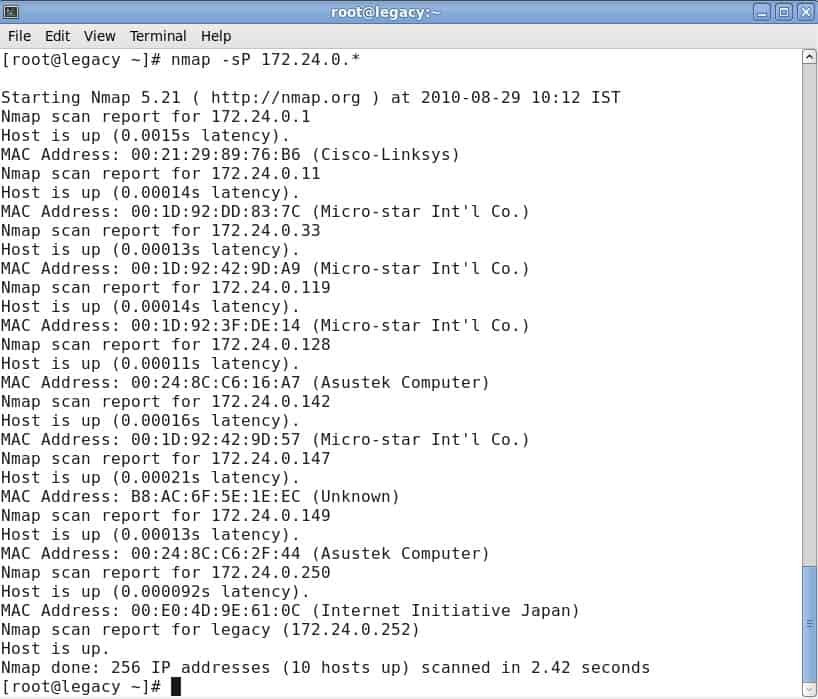

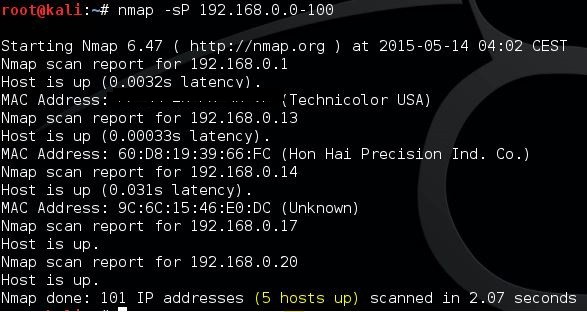

Eine der Grundlagen der Netzwerkadministration besteht darin, aktive Hosts in Ihrem Netzwerk zu identifizieren. Auf Nmap wird dies durch die Verwendung eines Ping-Scans erreicht. Mit einem Ping-Scan (in einem Subnetz-Befehl auch als IP-Adresse ermitteln bezeichnet) kann der Benutzer feststellen, ob IP-Adressen online sind. Es kann auch als Methode zur Hosterkennung verwendet werden. ARP-Ping-Scans sind eine der besten Möglichkeiten, Hosts in LAN-Netzwerken zu erkennen.

Geben Sie den folgenden Befehl in die Befehlszeile ein, um einen ARP-Ping-Scan auszuführen:

# nmap -sp 192.100.1.1/24

Dies gibt eine Liste der Hosts zurück, die auf Ihre Ping-Anfragen geantwortet haben, sowie die Gesamtanzahl der IP-Adressen am Ende. Ein Beispiel ist unten gezeigt:

Es ist wichtig zu beachten, dass diese Suche keine Pakete an die aufgelisteten Hosts sendet. Nmap führt jedoch eine umgekehrte DNS-Auflösung für die aufgelisteten Hosts durch, um deren Namen zu identifizieren.

Port-Scan-Techniken

Wenn es um das Port-Scannen geht, können Sie auf Nmap verschiedene Techniken anwenden. Dies sind die wichtigsten:

- sS TCP SYN-Scan

- sT TCP Connect Scan

- sU UDP scannt

- sY SCTP INIT-Scan

- sN TCP NULL

Neuere Benutzer werden versuchen, die meisten Probleme mit SYN-Scans zu lösen. Mit zunehmendem Wissen können Sie jedoch auch einige dieser anderen Techniken anwenden. Es ist wichtig zu beachten, dass Sie jeweils nur eine Methode zum Scannen von Ports verwenden können (obwohl Sie einen SCTP- und einen TCP-Scan gleichzeitig kombinieren können)..

TCP SYN Scan

sS TCP SYN Scan

Das TCP SYN Scan ist eine der schnellsten Port-Scan-Techniken, die Ihnen auf Nmap zur Verfügung stehen. Sie können Tausende von Ports pro Sekunde in einem Netzwerk scannen, das nicht durch eine Firewall geschützt ist.

Es ist auch eine gute Scan-Technik in Bezug auf die Privatsphäre da keine TCP-Verbindungen hergestellt werden, die die Aufmerksamkeit auf Ihre Aktivität lenken. Es funktioniert, indem ein SYN-Paket gesendet und dann auf eine Antwort gewartet wird. Eine Bestätigung zeigt einen offenen Port an, während keine Antwort einen gefilterten Port anzeigt. Ein RST oder Reset identifiziert nicht empfangende Ports.

TCP Connect Scan

sT TCP Connect Scan

EIN TCP Connect Scan Dies ist die wichtigste alternative TCP-Prüfung, wenn der Benutzer keine SYN-Prüfung durchführen kann. Unter TCP-Verbindungssuche gibt der Benutzer einen Verbindungssystemaufruf aus, um eine Verbindung mit dem Netzwerk herzustellen. Anstatt Paketantworten zu lesen, verwendet Nmap diesen Aufruf, um Informationen zu jedem Verbindungsversuch abzurufen. Einer der größten Nachteile eines TCP-Verbindungsscans besteht darin, dass das Targeting offener Ports länger dauert als ein SYN-Scan.

UDP-Scan

sU UDP Scan

Wenn Sie den Port-Scan auf einem UDP-Dienst ausführen möchten, dann UDP-Scans sind Ihre beste Vorgehensweise. UDP kann zum Scannen von Ports wie DNS, SNMP und DHCP in Ihrem Netzwerk verwendet werden. Diese sind besonders wichtig, da sie ein Bereich sind, den Angreifer häufig ausnutzen. Wenn Sie einen UDP-Scan ausführen, können Sie auch gleichzeitig einen SYN-Scan ausführen. Wenn Sie einen UDP-Scan ausführen, senden Sie ein UDP-Paket an jeden Zielport. In den meisten Fällen senden Sie ein leeres Paket (außer Ports wie 53 und 161). Wenn Sie nach der Übertragung der Pakete keine Antwort erhalten, wird der Port als offen eingestuft.

SCTP INIT-Port-Scan

sY SCTP INIT Scan

Das SCTP INIT-Port-Scan deckt SS7- und SIGTRAN-Dienste ab und bietet eine Kombination von TCP- und UDP-Protokollen. Wie der Syn-Scan ist der SCTP-INIT-Scan unglaublich schnell und kann Tausende von Ports pro Sekunde scannen. Dies ist auch eine gute Wahl, wenn Sie den Datenschutz gewährleisten möchten, da der SCTP-Vorgang nicht abgeschlossen wird. Bei diesem Scan wird ein INIT-Block gesendet und auf eine Antwort vom Ziel gewartet. Eine Antwort mit einem anderen INIT-ACK-Block kennzeichnet einen offenen Port, während ein ABORT-Block einen nicht empfangsbereiten Port kennzeichnet. Der Port wird als Filter markiert, wenn nach mehreren erneuten Übertragungen keine Antwort empfangen wird.

TCP NULL Scan

sN TCP NULL Scan

EIN TCP NULL Scan ist eine der schlaueren Scan-Techniken, die Ihnen zur Verfügung steht. Dies funktioniert, indem eine Lücke im TCP-RFC ausgenutzt wird, die offene und geschlossene Ports kennzeichnet. Grundsätzlich fordert jedes Paket, das keine SYN-, RST- oder ACK-Bits enthält, eine Antwort mit einem zurückgegebenen RST an, wenn der Port geschlossen ist, und keine Antwort, wenn der Port offen ist. Der größte Vorteil eines TCP-NULL-Scans besteht darin, dass Sie sich in Routerfiltern und Firewalls zurechtfinden. Obwohl dies eine gute Wahl für Stealth-Systeme ist, können sie dennoch von Intrusion Detection-Systemen (IDS) erkannt werden..

Host-Scanning

Wenn Sie aktive Hosts in einem Netzwerk identifizieren möchten, ist der Host-Scan der beste Weg, dies zu tun. Ein Host-Scan wird verwendet, um ARP-Anforderungspakete an alle Systeme innerhalb eines Netzwerks zu senden. Es sendet eine ARP-Anfrage an eine bestimmte IP innerhalb eines IP-Bereichs und der aktive Host antwortet daraufhin mit einem ARP-Paket, das seine MAC-Adresse mit einer Meldung sendet, dass der Host aktiv ist. Sie erhalten diese Nachricht von allen aktiven Hosts. Geben Sie Folgendes ein, um einen Host-Scan auszuführen:

nmap -sP

Daraufhin wird ein Bildschirm mit den folgenden Informationen angezeigt:

Identifizieren Sie die Hostnamen

Einer der einfachsten und nützlichsten Befehle, die Sie verwenden können, ist der Befehl -sL, mit dem nmap angewiesen wird, eine DNS-Abfrage für die IP Ihrer Wahl auszuführen. Mit dieser Methode können Sie Hostnamen für eine IP finden, ohne ein einzelnes Paket an den Host zu senden. Geben Sie beispielsweise den folgenden Befehl ein:

nmap -sL 192.100.0.0/24

Dies gibt eine Liste von Namen zurück, die sich auf die gescannten IPs beziehen. Dies kann unglaublich nützlich sein, um festzustellen, wofür bestimmte IP-Adressen tatsächlich bestimmt sind (vorausgesetzt, sie haben einen verwandten Namen!)..

Scannen des Betriebssystems

Eine weitere nützliche Funktion von Nmap ist die Betriebssystemerkennung. Um das Betriebssystem eines Geräts zu erkennen, sendet Nmap TCP- und UDP-Pakete an einen Port und analysiert dessen Antwort. Anschließend führt Nmap eine Reihe von Tests durch, von der TCP-ISN-Stichprobe bis zur IP-ID-Stichprobe, und vergleicht sie mit der internen Datenbank von 2.600 Betriebssystemen. Wenn eine Übereinstimmung oder ein Fingerabdruck gefunden wird, wird eine Zusammenfassung mit Name, Betriebssystem und Version des Anbieters angezeigt.

Geben Sie den folgenden Befehl ein, um das Betriebssystem eines Hosts zu erkennen:

nmap -O 192.168.5.102

Es ist wichtig zu beachten, dass Sie einen offenen und einen geschlossenen Port benötigen, um den Befehl –O verwenden zu können.

Versionserkennung

Die Versionserkennung ist der Name eines Befehls, mit dem Sie herausfinden können, welche Softwareversion auf einem Computer ausgeführt wird. Was es von den meisten anderen Scans unterscheidet, ist, dass der Port nicht im Mittelpunkt der Suche steht. Stattdessen wird anhand der von einem offenen Port bereitgestellten Informationen ermittelt, welche Software auf einem Computer ausgeführt wird. Sie können die Versionserkennung verwenden, indem Sie den Befehl -sV eingeben und die gewünschte IP-Adresse auswählen. Beispiel:

#nmap -sV 192.168.1.1

Zunehmende Ausführlichkeit

Wenn Sie einen Scan über Nmap ausführen, benötigen Sie möglicherweise weitere Informationen. Wenn Sie den ausführlichen Befehl -v eingeben, erhalten Sie zusätzliche Informationen zu den Aktionen von Nmap. Auf Nmap stehen neun Ausführlichkeitsstufen von -4 bis 4 zur Verfügung:

- Level 4 – Bietet keine Ausgabe (z. B. werden keine Antwortpakete angezeigt)

- Stufe 3 – Ähnlich wie -4, zeigt Ihnen jedoch auch Fehlermeldungen an, wenn ein Nmap-Befehl fehlgeschlagen ist

- Level 2 – Hat das obige aber auch Warnungen und zusätzliche Fehlermeldungen

- Level 1 – Zeigt Laufzeitinformationen wie Version, Startzeit und Statistik an

- Stufe 0 – Die Standard-Ausführlichkeitsstufe, mit der gesendete und empfangene Pakete sowie andere Informationen angezeigt werden

- Level 1 – Wie Stufe 0, enthält jedoch auch Details zu Protokolldetails, Flags und Timing.

- Level 2 – Zeigt umfangreichere Informationen zu gesendeten und empfangenen Paketen an

- Stufe 3 – Zeigen Sie die vollständige Rohübertragung des gesendeten und empfangenen Pakets an

- Level 4 – Wie Stufe 3 mit weiteren Informationen

Das Erhöhen der Ausführlichkeit ist ideal, um Möglichkeiten zur Optimierung Ihrer Scans zu finden. Sie erhöhen die Informationsmenge, auf die Sie Zugriff haben, und stellen sich selbst mehr Informationen zur Verfügung, um die Netzwerkinfrastruktur gezielt zu verbessern.

Nmap Scripting Engine

Wenn Sie Nmap optimal nutzen möchten, müssen Sie die Nmap Scripting Engine (NSE) verwenden. Mit dem NSE können Benutzer Skripte in Lua schreiben, um verschiedene Netzwerkaufgaben zu automatisieren. Mit dem NSE können verschiedene Skriptkategorien erstellt werden. Diese sind:

- auth – Skripte, die mit Authentifizierungsdaten auf einem Zielsystem arbeiten oder diese umgehen (z. B. x11-access).

- Übertragung – Skripte, die normalerweise zum Erkennen von Hosts durch Broadcasting im lokalen Netzwerk verwendet werden

- brachial – Skripte, die Brute Force verwenden, um auf einen Remote-Server zuzugreifen (zum Beispiel http-brute)

- Standard – Skripte, die standardmäßig in Nmap festgelegt sind, basierend auf Geschwindigkeit, Nützlichkeit, Ausführlichkeit, Zuverlässigkeit, Eindringlichkeit und Datenschutz

- Entdeckung – Skripte, die öffentliche Register, Verzeichnisdienste und SNMP-fähige Geräte durchsuchen

- DOS – Skripte, die einen Denial-of-Service verursachen können. Kann verwendet werden, um Dienste zu testen oder anzugreifen.

- Ausbeuten – Skripte zur Ausnutzung von Netzwerkschwachstellen (zum Beispiel http-shellshock

- extern – Skripte, die Daten an externe Datenbanken wie whois-ip senden

- Fuzzer – Skripte, die zufällige Felder innerhalb von Paketen senden

- aufdringlich – Skripte, die das Zielsystem zum Absturz bringen und von anderen Administratoren als bösartig interpretiert werden können

- Malware – Skripte zum Testen, ob ein System mit Malware infiziert wurde

- sicher – Skripte, die nicht als aufdringlich eingestuft werden und zur Ausnutzung von Lücken oder zum Absturz von Diensten dienen

- Ausführung – Wird unter der Versionserkennungsfunktion verwendet, kann aber nicht explizit ausgewählt werden

- vuln – Skripte, die auf Schwachstellen prüfen und diese dem Benutzer melden sollen

Der Umgang mit dem NSE kann zunächst recht kompliziert sein, aber nach der anfänglichen Lernkurve ist die Navigation wesentlich einfacher.

Wenn Sie beispielsweise den Befehl -sC eingeben, können Sie die auf der Plattform vorhandenen allgemeinen Skripts verwenden. Wenn Sie Ihre eigenen Skripte ausführen möchten, können Sie stattdessen die Option –script verwenden. Denken Sie daran, dass alle von Ihnen ausgeführten Skripts Ihr System beschädigen können. Überprüfen Sie daher alles sorgfältig, bevor Sie Skripts ausführen.

Nmap GUI Tools

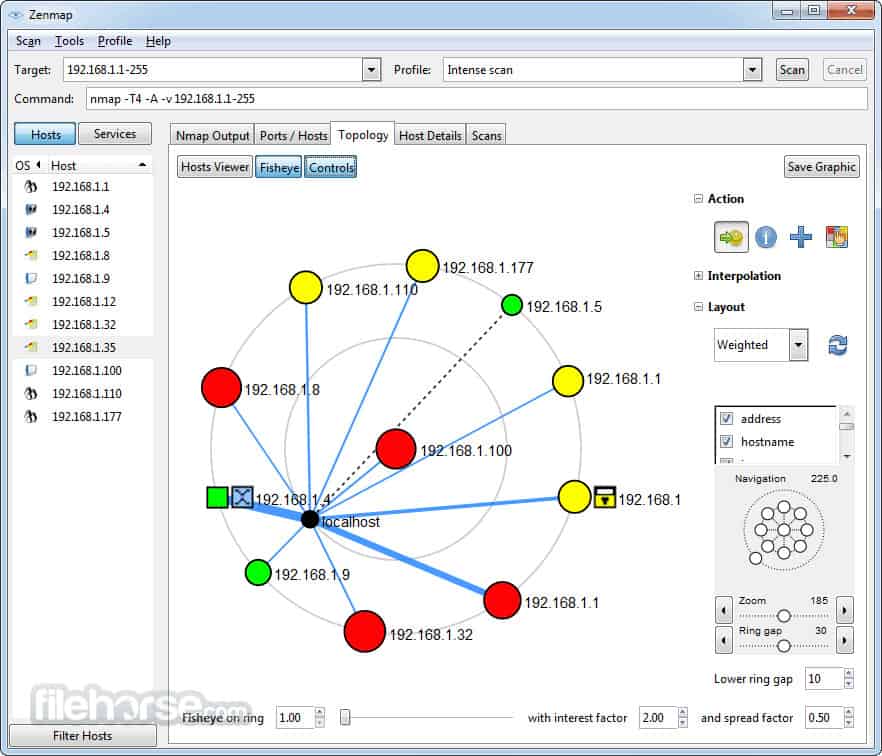

Zenmap

Als Alternative zur Befehlszeilenschnittstelle bietet NMap auch eine grafische Benutzeroberfläche mit dem Namen Zenmap. Auf Zenmap können Sie Befehle und Scans erstellen und ausführen. Die GUI ist viel benutzerfreundlicher als die Befehlszeilenschnittstelle und eignet sich daher ideal für neuere Benutzer. Die GUI kann auch grafische Vergleiche von Service-Testergebnissen anzeigen, zum Beispiel:

Wenn Sie Ihre eigenen Befehle und Skripte schreiben möchten, ist die GUI alles andere als ideal und Sie sollten sich besser an Nmap und die Befehlszeilenschnittstelle halten.

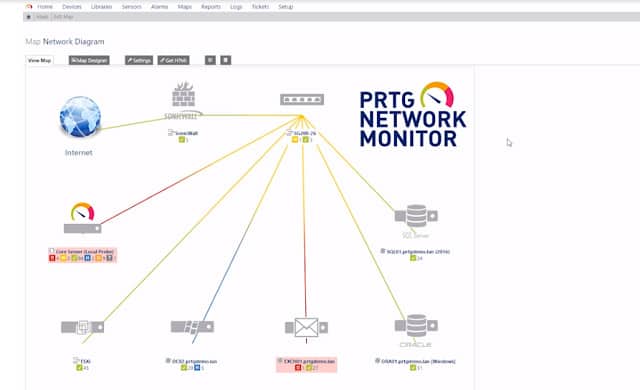

Paessler PRTG Netzwerk Monitor

Paessler PRTG Netzwerk Monitor verwendet die Simple Network Management Protocol (SNMP), um alle Geräte in Ihrem Netzwerk zu lokalisieren. Sobald jedes Gerät entdeckt wurde, wird es in einem Inventar protokolliert. Das Inventar bildet die Grundlage der PRTG Network Map. Sie können die Karte bei Bedarf manuell neu organisieren und benutzerdefinierte Layouts festlegen. Die Karten sind nicht auf die Anzeige der Geräte an einem Standort beschränkt. Es kann alle Geräte in einem WAN anzeigen und sogar alle Standorte des Unternehmens auf einer realen Weltkarte darstellen. Cloud-Dienste sind ebenfalls in der Netzwerkkarte enthalten.

Die Netzwerkerkennungsfunktion von PRTG wird kontinuierlich ausgeführt. Wenn Sie also ein Gerät hinzufügen, verschieben oder entfernen, wird diese Änderung automatisch in der Karte angezeigt und der Gerätebestand wird ebenfalls aktualisiert.

Jedes Gerät auf der Karte ist mit seiner IP-Adresse gekennzeichnet. Alternativ können Sie Geräte anhand ihrer MAC-Adresse oder ihres Hostnamens identifizieren lassen. Jedes Gerätesymbol in der Karte ist ein Link zu einem Detailfenster, das Informationen zu diesem Gerät enthält. Sie können die Anzeige der Netzwerkkarte ändern, um sie auf Geräte eines bestimmten Typs zu beschränken, oder nur einen Abschnitt des Netzwerks anzeigen.

Paessler PRTG ist ein einheitliches Infrastrukturüberwachungssystem. Außerdem werden Ihre Server und die darauf ausgeführten Anwendungen überwacht. Es gibt spezielle Module zur Überwachung von Websites, und der Monitor kann auch Virtualisierungen und WLAN-Netzwerke abdecken.

Paessler PRTG ist als Onlinedienst mit einem auf Ihrem System installierten lokalen Collector Agent verfügbar. Alternativ können Sie die Software auch lokal installieren. Das PRTG-System wird auf Windows-Computern ausgeführt, kann jedoch mit Geräten kommunizieren, auf denen andere Betriebssysteme ausgeführt werden. PRTG steht als kostenlose 30-Tage-Testversion zum Download zur Verfügung.

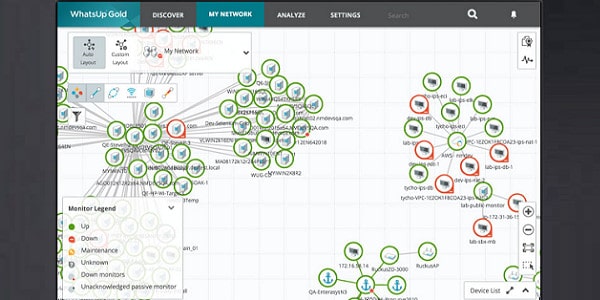

WhatsUp Gold

WhatsUp Gold verfügt über eine AutoErmittlungsfunktion, die kabelgebundene, kabellose und virtuelle Umgebungen abdeckt. Die Software für dieses Tool zur Überwachung der Infrastruktur wird unter Windows Server 2008 R2, 2012, 2012 R2 und 2016 installiert. Mit der ersten Ausführung des Dienstprogramms werden die Routinen zur Netzwerkerkennung gestartet. Diese protokollieren alle Layer 2- und Layer 3-Geräte (Switches und Router) in Ihrem Netzwerk und zeichnen sie in einem Register auf. Der Erkennungsprozess generiert auch eine Netzwerkzuordnung. Das Protokollierungssystem wird ständig ausgeführt, sodass alle Änderungen im Netzwerk in der Karte angezeigt werden. Cloud-basierte Dienste, die Ihr Unternehmen verwendet, werden ebenfalls in die Karte aufgenommen. Sie können mehrere Standorte abdecken, um Ihr WAN auf einer Karte darzustellen.

Der Erkennungsprozess von WhatsUp Gold verwendet Ping- und SNMP-Routinen. Der Gerätetyp wird ebenfalls registriert. Auf diese Weise kann der Monitor die Prozesse für jeden Gerätetyp entsprechend anpassen. Ein Popup-Fenster mit Details, das an jedes Symbol in der Karte angehängt ist, zeigt Details zu diesem Gerät an.

Die Zustände der Geräte im Netzwerk werden mit SNMP überwacht. Die Karte zeigt den Zustand jedes Geräts mit folgenden Farben: Grün für gut, Gelb für Warnung und Rot für schlecht. So, Sie können auf einen Blick sehen, wie all diese Geräte funktionieren. Der Netzwerkverbindungsstatus wird ebenfalls farblich hervorgehoben: Grün für “gut”, Gelb für “Warnung” und Rot für “überlastet”.

Sie können ein Add-On für die Netzwerkverkehrsanalyse für WhatsUp Gold erwerben, um detailliertere Informationen über die Leistung Ihres Netzwerks zu erhalten. Auf diese Weise erhalten Sie durch die Einsichten in die Netzwerkleistung sowohl nach Verbindung als auch Ende-zu-Ende mehr Möglichkeiten zur Fehlerbehebung. Mithilfe eines Kapazitätsplanungstools können Sie den Bedarf vorhersagen und die Ressourcen bei Bedarf erweitern.

Alternativen zu Nmap

Obwohl regelmäßige Benutzer von Nmap davon schwören, hat das Tool seine Grenzen. Neulinge in der Netzwerkadministration haben gelernt, eine grafische Benutzeroberfläche von ihren bevorzugten Tools und eine bessere grafische Darstellung von Netzwerkleistungsproblemen zu erwarten. Die En-Map-Anpassung von Nmap (siehe unten) trägt diesen Erfordernissen in hohem Maße Rechnung.

Wenn Sie kein Befehlszeilendienstprogramm verwenden möchten, gibt es Alternativen zu Nmap, die Sie auschecken können. SolarWinds, einer der weltweit führenden Hersteller von Netzwerkadministrationstools, bietet sogar einen kostenlosen Port-Scanner an. Die Analysefunktionen von Nmap sind nicht so gut und Sie werden möglicherweise nach anderen Tools suchen, um den Status und die Leistung Ihres Netzwerks genauer zu untersuchen.

Nmap: Ein wesentliches Netzwerkadministrations-Tool

Wenn Sie auf der Suche nach einem Tool sind, mit dem Sie auf Systeme in Ihrem Netzwerk zugreifen und durch Firewalls navigieren können, ist Nmap genau das Richtige für Sie. Obwohl es nicht so glamourös ist wie einige andere Netzwerkanalysetools auf dem Markt, bleibt es ein zentraler Bestandteil der Toolkits der meisten IT-Administratoren. Ping-Scans und Port-Scans sind nur die Spitze des Eisbergs, wenn es darum geht, wozu diese Plattform in der Lage ist.

Wenn Sie mehr über Nmap erfahren möchten, finden Sie auf einer umfangreichen Community-Website zahlreiche Anleitungen und Informationen, mit denen Sie Ihre Erfahrungen optimal nutzen können. Sie können auf die Nmap-Dokumentation über die Website des Tools zugreifen. Sobald Sie die Lernkurve hinter sich gebracht haben, erhalten Sie nicht nur mehr Transparenz über Ihr Netzwerk, sondern können Ihre Systeme auch vor zukünftigen Bedrohungen schützen. Beginnen Sie einfach mit dem Erlernen der Grundlagen, und Sie werden mit NMap ganz gut zurechtkommen.

ie Nmap unter Linux

Unter Linux können Sie Nmap über den Paketmanager Ihrer Distribution installieren. Öffnen Sie einfach das Terminal und geben Sie den Befehl “sudo apt-get install nmap” ein, um Nmap auf Ihrem System zu installieren.

Installieren Sie Nmap auf dem Mac

Mac-Benutzer können Nmap über den Homebrew-Paketmanager installieren. Öffnen Sie das Terminal und geben Sie den Befehl “brew install nmap” ein, um Nmap auf Ihrem System zu installieren.

So führen Sie einen Ping-Scan durch

Ein Ping-Scan ist eine der grundlegendsten Funktionen von Nmap. Es ermöglicht dem Benutzer, Live-Hosts in seinem Netzwerk zu finden. Um einen Ping-Scan durchzuführen, geben Sie einfach den Befehl “nmap -sn [IP-Adresse]” ein, wobei [IP-Adresse] die IP-Adresse des Netzwerks ist, das Sie scannen möchten.

Port-Scan-Techniken

Nmap bietet verschiedene Port-Scan-Techniken, um offene Ports in einem Netzwerk zu identifizieren. Einige der wichtigsten Techniken sind:

TCP SYN Scan

Dies ist die Standard-Port-Scan-Technik von Nmap. Es sendet SYN-Pakete an die Ziel-IP-Adresse und wartet auf eine Antwort. Wenn ein SYN/ACK-Paket empfangen wird, bedeutet dies, dass der Port geöffnet ist.

TCP Connect Scan

Diese Technik versucht, eine Verbindung zu einem Port herzustellen, um zu sehen, ob er geöffnet ist. Wenn eine Verbindung hergestellt werden kann, ist der Port geöffnet.

UDP-Scan

Diese Technik wird verwendet, um offene UDP-Ports zu identifizieren. Es sendet UDP-Pakete an die Ziel-IP-Adresse und wartet auf eine Antwort.

SCTP INIT-Port-Scan

Diese Technik wird verwendet, um offene SCTP-Ports zu identifizieren. Es sendet INIT-Pakete an die Ziel-IP-Adresse und wartet auf eine Antwort.

TCP NULL Scan

Diese Technik sendet Pakete ohne Flags an die Ziel-IP-Adresse und wartet auf eine Antwort. Wenn keine Antwort empfangen wird, ist der Port