Un Honeypot è una risorsa del sistema di informazione il cui valore risiede nell’uso non autorizzato o illecito di tale risorsa. – Lance Spitzner

Come avrete intuito, il traffico che viene attratto – e quindi deviato o studiato più da vicino, a seconda dello scopo – è di tipo malizioso; ciò che proviene da hacker, malware e virus.

Perché hai bisogno di un honeypot sulla tua rete?

Il motivo principale per cui hai bisogno di un honeypot sulla tua rete è a causa delle informazioni che produce; qualcosa che nessun sistema di rilevamento o prevenzione delle intrusioni può fornirti. Armati delle informazioni e degli avvisi che registrano, gli amministratori di rete diventeranno consapevoli del tipo di attacchi a cui sono destinati e avranno le conoscenze preliminari per capire cosa devono fare per rafforzare le loro difese.

Detto questo, ci sono due tipi di honeypot:

Honeypot aziendale – questo è un honeypot che viene installato in un ambiente di produzione e funge da strumento per studiare gli attacchi allo scopo di utilizzare le conoscenze per rafforzare ulteriormente la sicurezza della rete.

Honeypot di ricerca – questo è un honeypot che viene utilizzato dai ricercatori e con le speranze di studiare metodologie di attacco e altre caratteristiche come i motivi degli attacchi. Quindi, ad esempio, usando le conoscenze per creare soluzioni di difesa (antivirus, antimalware, ecc.) che possono prevenire attacchi simili in futuro.

I tipi di dati che gli honeypot acquisiscono (o circa) dagli aggressori possono includere, ma non si limitano a:

- Il nomi utente, ruoli, e privilegi che usano gli aggressori

- Il Indirizzi IP della rete o dell’host che stanno utilizzando per l’attacco

- Quali dati sono Accessed, alterato o soppresso

- Il sequenze di tasti reali gli aggressori scrivono, il che consente agli amministratori di vedere esattamente cosa stanno facendo

Anche gli honeypot aiutano con il mantenimento del attenzione degli hacker dirottata dalla rete principale, evitando tutta la forza di un attacco, fino a quando gli amministratori non sono pronti a mettere in atto le contromisure appropriate.

Infine, dobbiamo menzionare i pro e i contro dell’utilizzo di un honeypot sulla tua rete (eccone uno per ogni parte):

Pro dell’utilizzo di una rete honeypot

È una misura di sicurezza a basso costo che potrebbe fornire informazioni di alto valore sui tuoi aggressori.

Contro dell’utilizzo di una rete honeypot

Non è facile da installare e configurare e sarebbe pura follia provare a farlo senza un esperto a portata di mano; potrebbe ritorcersi contro e esporre una rete a attacchi peggiori. Va da sé, tuttavia, che gli honeypot sono probabilmente il modo migliore per catturare un hacker o un attacco proprio mentre sta accadendo. Consente agli amministratori di eseguire l’intero processo passo dopo passo, seguendolo in tempo reale con ogni avviso.

Dove trovare le istruzioni di installazione di honeypot

In questo articolo ci concentreremo sulla strategia necessaria per implementare con successo un honeypot sulla tua rete piuttosto che l’effettiva installazione passo-passo delle stesse soluzioni software. Ma, per quelli di voi che hanno bisogno di vedere le soluzioni honeypot installate, ci sono alcuni siti e video fantastici là fuori. I nostri consigli sarebbero:

- finestre – per la maggior parte del mondo, questo è il sistema operativo (SO) preferito. E a Analytical Security, puoi configurare un honeypot per questo sistema operativo e incorporare il cloud (Amazon AWS) nella tua rete.

- Linux – se sei il tipo pratico di persona Linux che ama andare sotto il tetto e armeggiare sotto il cofano, ecco un buon sito che mostra come un honeypot è installato in quell’ambiente del sistema operativo: Hacking Blogs.

Naturalmente, nel mondo odierno di tutorial, canali e community digitali online di YouTube come GitHub, non è poi così difficile installare un honeypot. È la strategia e la gestione che è veramente la parte stimolante.

Quali sono le migliori soluzioni software honeypot là fuori?

Per chiunque stia cercando, c’è una miriade di soluzioni software tra cui scegliere quando si tratta di soluzioni honeypot. Di seguito, abbiamo tre dei più popolari tra cui scegliere:

- KF Sensor – questo è un honeypot basato su Windows che inizia a monitorare la tua rete non appena è stata impostata. È un toolkit a tutti gli effetti che è stato progettato per imitare un honeypot, tra molte altre utili funzionalità. Ma il carattere accattivante di questo Intrusion Detection System (IDS) basato su host è che è altamente configurabile, il che rende più facile per gli amministratori difendere le loro singole reti.

- Glastopf – la cosa migliore di questo honeypot è che si tratta di una soluzione software open source che significa che, come tutte le soluzioni collaborative, è il brainwork di molti esperti che continuerà anche ad evolversi e migliorare nel tempo.

Glastopf è un honeypot dell’applicazione Web Python che è un emulatore di rete a bassa interazione. Una caratteristica interessante di questo strumento è che può anche emulare applicazioni che sono vulnerabili agli attacchi SQL injection.

- Ghost USB – ciò che distingue questo honeypot è che concentra in modo specifico la sua attenzione sul malware che si diffonde tramite dispositivi di archiviazione USB. Questo è un grosso problema considerando che le unità USB utilizzate dai dipendenti e dagli utenti autorizzati continuano a causare serie preoccupazioni.

Una volta installato, Ghost USB emula un dispositivo di archiviazione USB e si diffonde sulla rete, con l’intenzione di ingannare qualsiasi malware – che si propaga utilizzando dispositivi simili – per infettarlo. Una volta rilevato e osservato di nascosto, diventa facile per gli amministratori adottare le misure e le precauzioni necessarie.

Sebbene queste tre soluzioni honeypot coprano la maggior parte delle esigenze di sicurezza della rete, qui puoi trovare un elenco più esaustivo di soluzioni per varie esigenze di rete e sicurezza.

Strategie di Honeypot

Esistono due tipi di strategie di implementazione di honeypot che puoi adottare:

Metodo a bassa interazione

In questo metodo verrà utilizzato dati, cartelle e database falsi come esca con l’intento di monitorare gli attacchi per vedere cosa accadrebbe in uno scenario di violazione dei dati nella vita reale. Naturalmente, avrebbero accesso ad altri insiemi di informazioni periferiche come indirizzi IP, nomi utente e password, su cui gli amministratori tengono d’occhio. Questo è ciò che vorresti fare se volessi testare alcuni aspetti della penetrabilità periferica della tua rete e la sicurezza dei tuoi processi di autorizzazione, ad esempio.

Metodo ad alta interazione

In questa configurazione lo faresti consentire agli aggressori di interagire con dati, software (compreso il sistema operativo), servizi e hardware che sembrano essere il più realistici possibile. L’intento qui è di valutare e catturare le abilità degli attaccanti. Questa configurazione viene utilizzata principalmente negli scenari di ricerca in cui i risultati degli studi vengono utilizzati per migliorare le capacità di difesa di antivirus e antimalware.

Stai attento!

Bene, ora diamo un’occhiata ad alcuni problemi di cui devi essere consapevole e attento prima di iniziare l’implementazione del tuo honeypot.

Questioni legali

Che si tratti di coprire le tue spalle nel caso in cui venissi citato in giudizio dai tuoi clienti per la perdita dei loro dati o per assicurarti che tutte le accuse che porti contro gli intrusi si attacchino, dovrai districare i tuoi fili legali. Sebbene non siamo un’entità legale, possiamo ancora dirti che dovrai essere consapevole e attento con questi tre aspetti legali:

- Entrapment – gli intrusi possono affermare di non sapere che non avrebbero dovuto accedere alla tua rete o alle risorse e ai dati in essa contenuti. Potrebbero contro-affermare che non l’hai etichettato abbastanza chiaramente e, prendendo ancora di più, usare la difesa “intrappolamento”.

- vita privata – l’implementazione di un honeypot deve essere eseguita con estrema cautela; questo punto non può essere sottolineato abbastanza. Una porta lasciata aperta per errore o un account amministratore che è stato compromesso potrebbe aprire le porte agli attacchi alla tua rete principale. Questo, a sua volta, potrebbe mettere a rischio i dati personali di qualsiasi tuo cliente. Se gli aggressori riuscissero a condividerli con il mondo, potresti trovarti l’obiettivo di una causa legale per violazione della fiducia perché i clienti affermano che non ti hanno dato il permesso di condividere i loro dati.

- Responsabilità – un altro modo in cui potresti mettere te stesso (o la tua rete) in acqua calda è se gli intrusi decidono di invertire il crimine archiviando contenuti dannosi sui tuoi server compromessi e, peggio ancora, guidando il traffico verso i tuoi indirizzi IP. Archiviare e distribuire contenuti come la pornografia infantile potrebbe farti vedere l’interno di un’aula di tribunale molto velocemente.

Parola di consiglio: se trovi tali contenuti incriminanti sui tuoi server o accedi alla tua rete, la prima cosa che devi fare è contattare le autorità.

Essere scoperto – dagli intrusi

Configurare un honeypot richiede l’anonimato per la rete reale quello è dietro. Nulla rappresenterebbe più un rischio per lui che la scoperta da parte degli intrusi che è davvero un honeypot di cui hanno a che fare piuttosto che il vero affare. Perché, con quella realizzazione, potrebbero prenderlo come una sfida per andare avanti per trovare un modo per violare la rete principale. E così, diventa cruciale che nessun segno rivelatore li avverta del fatto che vengono monitorati su una rete honeypot. I segni comuni che di solito danno via lo stratagemma – e quindi dovrebbero essere evitati – sono:

- Se la rete è troppo facile da attaccare o ottenere l’accesso, li renderà sospetti o li farà pensare che non sia abbastanza rilevante da giustificare i loro sforzi.

- Se sono in esecuzione troppi servizi non necessari o sono aperte troppe porte, sarebbe contrario alla realtà in cui i normali dispositivi con connessione a Internet sono generalmente privati di servizi non pertinenti e hanno solo le porte necessarie aperte.

- Se le configurazioni delle soluzioni software in esecuzione sono ancora nelle impostazioni predefinite, che non si verifica quasi mai in una rete live.

- Se c’è poco o nessun traffico che passa attraverso la rete indicando che non vi è nulla di interessante su di esso e tuttavia appartiene a un marchio importante.

- Se sono stati fatti troppi sforzi per far sembrare che siano entrati in un negozio di caramelle con cartelle denominate “Password”, “Riservato” o “Nomi utente”.

- Se i server connessi alla rete sembrano vuoti o c’è un sacco di disco liberospazio mostrerebbe che non hanno alcun valore.

In breve, la tua rete di honeypot e i dispositivi su di essa dovrebbero emulare una connessione reale, sebbene con dati e traffico falsi. Mettiti nei panni degli aggressori e guarda la tua rete dalla loro prospettiva.

Proteggiti bene!

Non dimenticare che stai entrando nella tana del leone quando opti per una configurazione honeypot. Pertanto, ecco alcuni punti che è necessario assicurarsi sempre che siano coperti:

- Non usare mai dati reali – non importa che tipo possa essere, crea dati spazzatura che sembrano reali e usali come esca.

- Non connettere mai il tuo honeypot alla tua rete principale – non ci dovrebbe essere alcun modo in cui gli attaccanti possano salire sulla tua rete tramite il tuo honeypot; assicurarsi che sia isolato e mantenerlo in questo modo.

- Usa macchine virtuali – l’hardware più sicuro che puoi mettere sul tuo honeypot è virtuale; se vieni colpito, tutto ciò che devi fare è riavviare e ricrearlo.

- I firewall e i router dovrebbero essere l’unico modo per accedere al tuo honeypot – tutto il traffico in entrata deve passare attraverso di essi prima di accedere alla rete falsa; configurare TUTTI i numeri di porta su di essi in modo che puntino all’honeypot.

- Nomi utente e ruoli devono essere univoci per l’honeypot – sarebbe folle usare gli stessi che hanno accesso alla tua rete principale; creare nuove credenziali e usarle solo per l’honeypot.

- Testare, testare e testare sempre – non lasciare mai vivere un honeypot senza lanciare tutto quello che hai; in effetti, invita gli esperti a provare a sfondare e accedere alla tua rete principale prima di permetterti di affrontare Internet.

Una buona strategia da adottare qui è quella di assicurarsi che nessuno, tranne un amministratore, possa accedere all’honeypot e, anche in questo caso, dovrebbe utilizzare un account di accesso dedicato che non ha privilegi sulla rete reale. O, meglio ancora, uno che non esiste affatto.

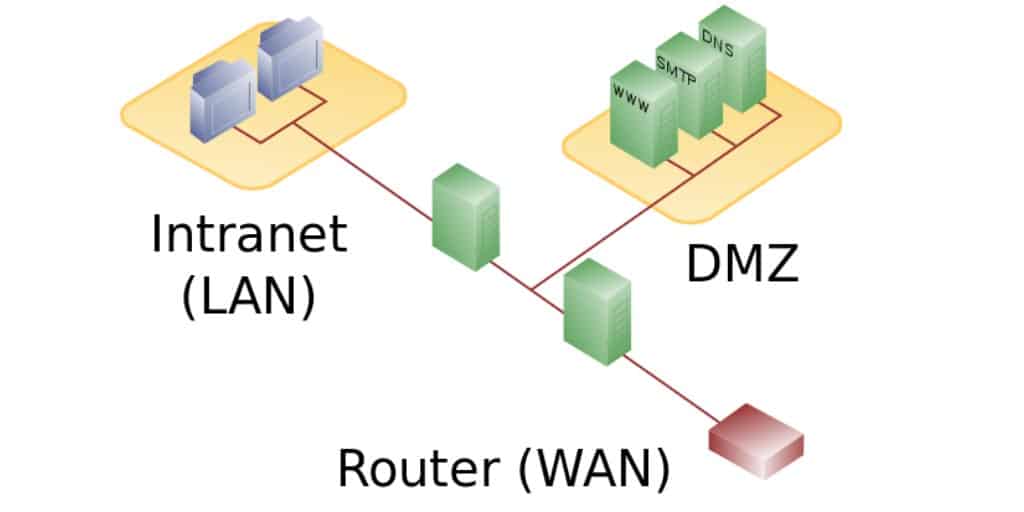

Posizionamento del honeypot

Probabilmente, il posto ideale per creare il tuo honeypot è nella zona demilitarizzata (DMZ). Questa è l’area che è fuori dalla tua rete principale, ma ancora dietro un router che si affaccia su Internet.

Attribuzione immagine: en: Utente: Pbroks13 [dominio pubblico], tramite Wikimedia Commons

Inoltre, dovresti sapere che non tutti gli attacchi provengono da Internet. In effetti, alcuni studi hanno dimostrato che le statistiche sulle “minacce interne” – quelle che provengono da dietro i firewall e da persone autorizzate a utilizzare la rete – sono abbastanza spaventose per oltre il 30 percento. Ciò significa che ha senso anche installa un honeypot interno. In questo modo, gli amministratori di rete avranno una visione dei tentativi malevoli o dei semplici errori umani che li causano.Il seguente video ti aiuterà a spiegare gli scopi, i vantaggi e gli svantaggi di posizionare un honeypot nelle varie posizioni su una rete:

Honeytokens

Un buon modo per osservare le tattiche di un intruso è posizionare un topo su un server o un database. I favi sono file o set di dati che sembrano interessanti per l’attaccante ma che in realtà sono repliche false del vero affare.

Il i honeytokens possono anche essere file o set di dati incorporati in quello che altrimenti sembrerebbe un server o un database legittimo. Rende facile per gli amministratori tenere traccia dei dati nel caso in cui vengano rubati, ad esempio da chi è stato rubato e in che modo sono stati rubati, poiché in ogni posizione viene collocato un diverso simbolo del miele.

Esempi di questo tipo di honeytoken includono indirizzi e-mail e nomi utente o ID di accesso. Se un utente malintenzionato ottiene l’accesso a queste informazioni, sarebbe facile sapere quale database hanno violato che, a sua volta, aiuterebbe a capire come sono riusciti a farlo.

Se utilizzati correttamente e configurati in diversi modi, i honeytokens e i honeynet (due o più honeypot sulla stessa rete) possono disegnare un’immagine abbastanza chiara per gli amministratori.

Una volta che le minacce si sono verificate e poi identificate dall’honeypot, gli avvisi possono essere configurati in risposta a tentativi di accesso, modifica o cancellazione dei dati o anche quando sono stati rilevati pacchetti e payload dannosi sulla rete.

Considerazioni finali sulla creazione di un honeypot sulla tua rete

Come abbiamo visto, un honeypot ti aiuterà a combattere gli attacchi tracciando un quadro più chiaro dei tuoi aggressori e i metodi che potrebbero usare per tentare una violazione. Metterlo nella posizione giusta e configurarlo bene contribuirà a rafforzare la sicurezza della tua rete e qualsiasi errore nel farlo potrebbe portare alla scomparsa della tua rete principale.

E così,…

Ricorda sempre: un honeypot in sé NON è una soluzione di sicurezza della rete. È infatti uno strumento che serve come mezzo per raggiungere una soluzione di rete sicura. Impara da esso e stringi le viti usando altre soluzioni di monitoraggio e protezione della rete assicurandoti di avere altre vite soluzioni di sicurezza della rete come backup.

Mi sembra molto interessante largomento dellHoneypot come risorsa del sistema di informazione. È importante proteggere la rete dalle minacce maliziose degli hacker, malware e virus. Lutilizzo di un honeypot può fornire informazioni preziose sugli attacchi e aiutare gli amministratori di rete a rafforzare le difese. Tuttavia, è importante considerare i pro e i contro dellutilizzo di un honeypot e assicurarsi di avere lesperienza necessaria per installarlo e configurarlo correttamente. Grazie per le informazioni dettagliate sulle strategie di honeypot e le considerazioni finali sulla creazione di un honeypot sulla tua rete.