Che cos’è un attacco DDoS?

Un attacco DDoS è un attacco informatico che utilizza computer e dispositivi IoT sfruttati per inviare un’ondata di traffico a una rete. Un volume elevato di traffico congela la rete e impedisce ai dispositivi legittimi di comunicare tra loro. Una volta che la rete diventa troppo congestionata, gli utenti non possono accedere a Internet.

Si stima che gli attacchi DDoS costino tra $ 20.000 e $ 40.000 l’ora. Adottare un approccio preventivo per sconfiggere gli attacchi DDoS è essenziale per rimanere online. Prima di esaminare come fermare un attacco DDoS, dobbiamo prima delineare cos’è un attacco DDoS.

La cosa terrificante degli attacchi DDoS è che possono accadere a chiunque. Persino le organizzazioni multinazionali con professionisti dedicati alla sicurezza informatica non sono immuni dagli attacchi.

Esistono innumerevoli esempi di grandi fornitori che fanno deragliare un attaccante opportunista:

- Il 28 febbraio 2023, Github è stato attaccato da un gigantesco attacco DDoS che ha raggiunto il picco a 1,35 Tbs

- Il 30 settembre 2023, un attacco DDoS ha messo offline la lotteria nazionale del Regno Unito

- Il 21 ottobre 2016, Dyn è stata attaccata da una botnet Mirar che ha inviato traffico sulla porta 53

- Il 31 dicembre 2015, i siti della BBC, incluso BBC iPlayer, sono stati interrotti da un attacco DDoS a 602 Gbps

Se sei qui per gli strumenti e non hai tempo di leggere l’intero post, ecco il nostro elenco riepilogativo dei migliori strumenti per fermare gli attacchi DDoS:

- SolarWinds Security Event Manager (PROVA GRATUITA) Sistema di prevenzione delle intrusioni basato su host che bloccherà l’accesso alle fonti rilevate per eseguire un attacco DDoS. Funziona su Windows Server.

- Sucuri Website Application Firewall (ULTERIORI INFORMAZIONI) Un servizio perimetrale che protegge i server Web in piedi di fronte a loro e filtrando le attività dannose dal traffico generale.

- Paessler PRTG Network Monitor (PROVA GRATUITA) Un monitor all-in-one per rete, server e applicazioni che include analizzatori di traffico che avvisano quando si verificano volumi di traffico eccessivi. Funziona su Windows Server.

Come funziona un attacco DDoS?

Per mettere una rete offline l’attaccante deve utilizzare un gruppo di dispositivi per lanciare un attacco. Per fare ciò, l’attaccante si propone di infettare una rete di computer con software dannoso. La rete di computer infetti forma una botnet. La botnet è una rete di dispositivi sotto il controllo dell’attaccante che l’attaccante può utilizzare per inondare una rete di traffico.

Se viene inviato abbastanza traffico alla rete, viene messo fuori servizio. Il rapporto DDoSTrends di Verisign ha rilevato che il la dimensione media dell’attacco DDoS di picco è di 11,2 Gbps. Dato il danno che un attacco riuscito può causare è importante che le imprese possano proteggersi da questi attacchi.

Perché le persone lanciano attacchi DDoS?

Sfortunatamente, ci sono molte ragioni per cui individui e gruppi eseguono attacchi DDoS. Alcuni aggressori sono motivati mettendo fuori combattimento i concorrenti, mentre altri sono motivati da ragioni politiche. Una manciata sta solo cercando di causare problemi per il gusto di farlo.

Non è raro che le persone paghino per i criminali informatici lanciare una botnet per loro conto. Mentre ci sono molte ragioni per attacchi DDoS, il risultato finale è lo stesso; interruzione del servizio e tempi di fermo.

In definitiva, capire perché gli attaccanti lanciano attacchi non è così importante come sapere come fermare un attacco. Procedure di sicurezza informatica ben definite ti daranno la possibilità di difenderti, indipendentemente da chi sta cercando di attaccarti, e potrebbero aiutarti a rimanere sveglio se sarà il momento.

Tipi di attacchi DDoS

La difesa contro gli attacchi DDoS inizia sviluppando la consapevolezza dei tipi di attacchi DDoS che puoi incontrare. Generalmente, gli attacchi DDoS possono essere suddivisi in tre tipi principali; attacchi basati sul volume, attacchi di protocollo e attacchi a livello di applicazione. Ognuno di questi attacchi funziona in modo diverso:

Attacchi basati sul volume

Gli attacchi basati sul volume sono un tipo di attacco DDoS che si basa sul volume per interrompere un servizio. Questi tipi di attacchi includono attacchi alluvione di pacchetti come Inondazioni UDP, e Inondazioni dell’ICMP. In caso di attacco alluvione UDP, l’attaccante invia pacchetti UDP a porte casuali su un computer o una rete. L’host continua a cercare l’applicazione in ascolto sulla porta ma non trova nulla. Il risultato finale è una rete congestionata.

Attacchi di protocollo

Gli attacchi di protocollo sono attacchi DDoS che utilizzano protocolli per monopolizzare le risorse del server. Gli attacchi di protocollo comuni sono Ping of Death, Inondazioni SYN e attacchi di puffo. Nel caso di a Inondazione SYN, l’attaccante invia messaggi SYN contraffatti per avviare un handshake TCP con una macchina senza chiudere la connessione.

Attacchi a livello di applicazione

Gli attacchi a livello di applicazione prendono di mira il livello superiore del modello OSI nel tentativo di utilizzare server e risorse di rete. Gli attacchi a livello di applicazione sono popolari perché l’attaccante deve solo prendere un piccolo grado di larghezza di banda per avere un grande effetto. Lento-rate e attacchi bassi e lenti atipi comuni di attacchi a livello di applicazione che le aziende incontrano. Un attacco basso e lento è il traffico utilizzato per indirizzare le risorse dell’applicazione o del server.

Strategia di prevenzione degli attacchi DDoS

Una volta che sai cos’è un attacco DDoS, puoi iniziare a progettare una strategia per prevenire attacchi futuri. Un’efficace strategia DDoSprevention ha diversi componenti principali:

- Uno strumento di analisi dei registri

- Un firewall per applicazioni Web

- Un analizzatore NetFlow

- Noleggio in casa DDoSexperts

Strumento DDoSPrevention n. 1: rilevamento di attacchi con gli strumenti di gestione dei registri

SolarWinds Security Event Manager (PROVA GRATUITA)

Difendersi dagli attacchi DDoS prima che si verifichino riguarda la visibilità. Avere trasparenza sui dati di registro ti mostra cosa sta succedendo nel tuo ambiente locale. Gestione eventi di sicurezza SolarWinds offre una soluzione di gestione dei log in tempo reale che mostra i dati di registro in tempo reale così puoi vedere attività insolite sulla tua rete.

Lo strumento ha anche avvisi con risposte automatizzate per tagliare gli attacchi DDoS una volta lanciati. Per assicurarti di non essere vulnerabile a cattivi attori noti, Gestione eventi di sicurezza SolarWinds esegue la scansione di elenchi di dispositivi dannosi noti e può crea automaticamente un avviso o blocca completamente l’IP.

Le risposte automatiche sono efficaci nel ridurre l’esposizione agli aggressori diminuendo i tempi di risposta. Più basso è il tempo di risposta, migliore sarà la possibilità di ridurre al minimo il danno di un attacco.

Se un attacco DDoS supera le tue difese, puoi utilizzare l’analisi della causa principale per vedere da dove proviene l’attacco. L’analisi della causa principale ti aiuta a modificare le procedure di sicurezza per assicurarti che gli attacchi futuri non influiscano sul tuo servizio. Puoi scaricare la versione di prova gratuita qui.

SolarWinds Security Event Manager Scarica la versione di prova GRATUITA di 30 giorni

Strumento di protezione DDoS n. 2: protezione di un sito Web da un attacco DDoS con un WAF

Sucuri Website Application Firewall (ULTERIORI INFORMAZIONI)

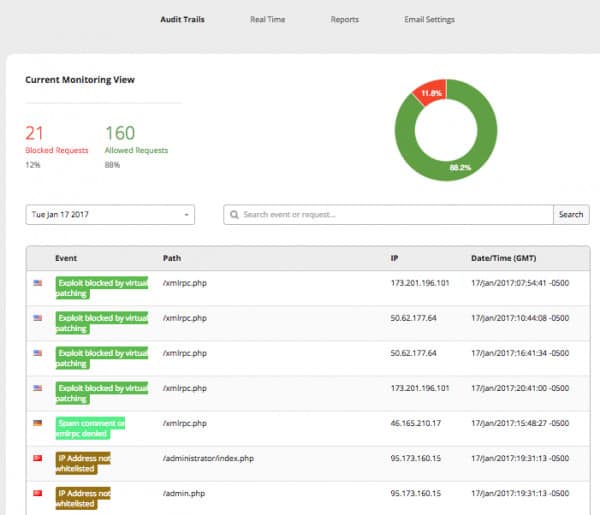

UN Firewall per applicazioni Web (WAF) dovrebbe essere al centro della tua strategia di difesa DDoS. Il firewall di un’applicazione Web filtra e monitora il traffico HTTP per individuare attività dannose. Una volta riconosciuto il cattivo traffico, il firewall può bloccarlo e inserire nella lista nera gli IP delle macchine coinvolte.

I firewall delle applicazioni Web sono essenziali per bloccare il cattivo traffico proveniente da un attacco DDoS che potrebbe mettere offline il tuo sito Web. WAF di Sucuri è un firewall per applicazioni Web standard del settore fornito con un sito Web antivirus. Lo strumento è stato progettato appositamente per difendersi dagli attacchi DDoS sui livelli 3,4, e 7 di una rete.

Per difendersi dagli aggressori, Sucuri consente di configurare regole personalizzate per filtrare il traffico sospetto e bloccare le botnet dal tentativo di consumare la larghezza di banda. Come bonus aggiuntivo, Sucuri può anche bloccare il malware, attacchi zero-day e hack di forza bruta.

Piani Web FirewallView di Sucuri & Dettagli

Strumento di protezione DDoS n. 3: utilizzo di un analizzatore NetFlow per acquisire traffico sospetto

Paessler PRTG Network Monitor (PROVA GRATUITA)

Il rischio maggiore per la tua rete è il volume di traffico inviato da un utente malintenzionato. La quantità di traffico che può raccogliere una Botnet determina la gravità dell’attacco. Analizzatori NetFlow sono eccellenti nel raccogliere picchi di traffico che indicano un attacco.

Analizzatori NetFlow come Paessler PRTG Network Monitor può mostrarti fluttuazioni nel traffico di rete e mostrarti quando sei sotto attacco. Il NetFlow V5, NetFlow V9, e Sensori IPFIX può mostrarti se il traffico dannoso viene inviato a modo tuo. Esistono grafici dei dati sul traffico in tempo reale in cui è possibile individuare picchi di traffico insoliti.

Puoi anche configurare le soglie di avviso in modo da ricevere una notifica se il traffico raggiunge un determinato livello. Avere trasparenza sul traffico di rete ti aiuta a saltare in una risposta non appena un attacco colpisce la tua rete.

Paessler PRTG Network Monitor Scarica versione di prova GRATUITA di 30 giorni

Assunzione di esperti DDoS interni o di un fornitore di sicurezza delle applicazioni manager

Se hai il budget per permetterlo, anche assumere esperti di sicurezza informatica interna per combattere gli attacchi DDoS può essere estremamente utile. I professionisti esperti della sicurezza informatica avranno familiarità con il tipo di attacchi utilizzati dai criminali informatici e saranno in grado di identificare dove la tua organizzazione è vulnerabile. Professionisti esperti della cibersicurezza sono particolarmente utili per affrontare attacchi di livello 7 più complicati a cui gli aggressori ricorrono sempre più.

Tuttavia, se non puoi permetterti il personale interno, puoi ottenere buoni risultati investendo in un fornitore di sicurezza gestito che fornisce monitoraggio continuo del traffico e test di penetrazione.

Lavorare con un fornitore di sicurezza gestito fornirà comunque il vantaggio di una guida esperta, ma senza alcune delle spese generali derivanti dall’assunzione di un dipendente a tempo pieno. Un fornitore di sicurezza gestito è un’opzione eccellente per accedere a competenze aggiuntive pur rimanendo efficiente in termini di costi.

Altre migliori pratiche per affrontare gli attacchi DDoS

Esistono diverse buone pratiche che è possibile incorporare per lavorare insieme alle misure di difesa. Questi sono i seguenti:

- Larghezza di banda del server di overprovision

- Utilizzare una rete di distribuzione di contenuti (CDN)

- Proteggi la tua rete

Larghezza di banda del server di overprovision

Overprovisioning è la pratica di acquistare più larghezza di banda del server di quanto sia necessario per le operazioni quotidiane. Avere una maggiore capacità di larghezza di banda ti dà più resistenza contro un attacco. Il motivo è che l’utente malintenzionato deve inviare un volume maggiore di traffico per interrompere il servizio. L’overprovisioning può aiutare a contrastare alcuni attacchi a volume più basso.

Usa un CDN

Gli attacchi DDoS funzionano mirando al tuo server di hosting ma se diffondi i tuoi dati su più server globali, c’è nessun singolo punto di errore. Non avere un singolo punto di errore significa che non puoi essere messo offline da un errore di un server perché avrai ancora altri server disponibili con cui lavorare. Una CDN è un metodo eccellente per resistere agli attacchi.

Proteggi la tua rete

Accertarsi che la propria rete sia protetta dagli aggressori è essenziale per evitare un attacco. Per proteggere la tua rete, dovresti non solo scansionare la tua infrastruttura di rete ma anche utilizzare un sistema di rilevamento delle intrusioni insieme alla tua soluzione di gestione dei log per cercare le vulnerabilità.

Allena i tuoi dipendenti

Educare i dipendenti sui pericoli degli attacchi informatici e su come proteggere i dispositivi di rete è fondamentale per prevenire danni alla rete. I tuoi dipendenti saranno le persone sul campo quando si verifica un attacco. La loro formazione su come individuare malware o attività sospette e su come rispondere in un attacco minimizzerà il danno potenziale di un attacco.

Suggerimenti per rispondere a un attacco DDoS

Anche con la migliore strategia al mondo, non puoi impedire a un attacco DDoS di scivolare attraverso la rete. È fondamentale avere un piano su come rispondere una volta che sai che sta accadendo un attacco. Il modo in cui rispondi una volta che un attacco è attivo determinerà la quantità di danni inflitti e per quanto tempo rimani offline. Ecco alcuni suggerimenti per rispondere a un attacco DDoS:

-

Conosci i segni di un attacco

La prima cosa di cui hai bisogno per una pronta risposta a un attacco è educare te stesso e i tuoi dipendenti sui segni di un attacco. I dispositivi non sono in grado di accedere a Internet? C’è un sacco di traffico insolito sulla rete? Essere in grado di individuare i segni rivelatori di un attacco accelererà le tue risposte. I dipendenti non possono intervenire per affrontare un attacco se non riconoscono che si è verificato un attacco!

Uno strumento di monitoraggio della larghezza di banda può essere fondamentale per individuare grandi quantità di traffico sulla rete. Hai una piccola finestra di tempo prima che il tuo server sia sopraffatto per cancellare i registri del server per rimanere online.

-

Diagnosticare l’origine dell’attacco

Per rispondere efficacemente, devi sapere da dove proviene l’attacco e che tipo di attacco è. Il ripristino rapido delle operazioni sulla rete è impossibile se non si sa da dove provenga l’attacco. Nel caso in cui non sia possibile indicare l’origine, sarai costretto a subire un colpo e attendere che l’attacco passi.

-

Analizza l’attacco post-evento

Una volta che l’attacco è passato, è tempo di valutare cosa è successo. Identificare se vi sono state vulnerabilità o inadeguatezze nel processo di risposta. Il tuo strumento di monitoraggio della larghezza di banda potrebbe avere una migliore visibilità? La comunicazione del tuo team potrebbe essere migliore o il tempo di risposta più veloce? Identificare queste aree di miglioramento è un ottimo modo per assicurarti di essere pronto a incontrare un altro attacco DDoS.

La chiave per una difesa di successo: prevenzione e risposte rapide

Prevenzione e risposte rapide sono gli elementi chiave di una strategia di difesa DDoS. Strumenti come soluzioni di gestione dei log, firewall di siti Web o analizzatori di rete ti aiuteranno a catturare gli attacchi in anticipo ma non sono abbastanza da soli per impedire agli attacchi di influenzare i tuoi profitti.

Gran parte della tua resistenza agli attacchi dipenderà dalla velocità con cui la tua squadra risponde sotto pressione. Costruire una cultura dei dipendenti che enfatizzi la sicurezza informatica e riconosca come combattere un attacco DDoS ridurrà il danno se un attaccante scivola attraverso la rete.