Tutte le tabelle fornite nei cheat sheet sono anche presentate nelle tabelle seguenti che sono facili da copiare e incollare.

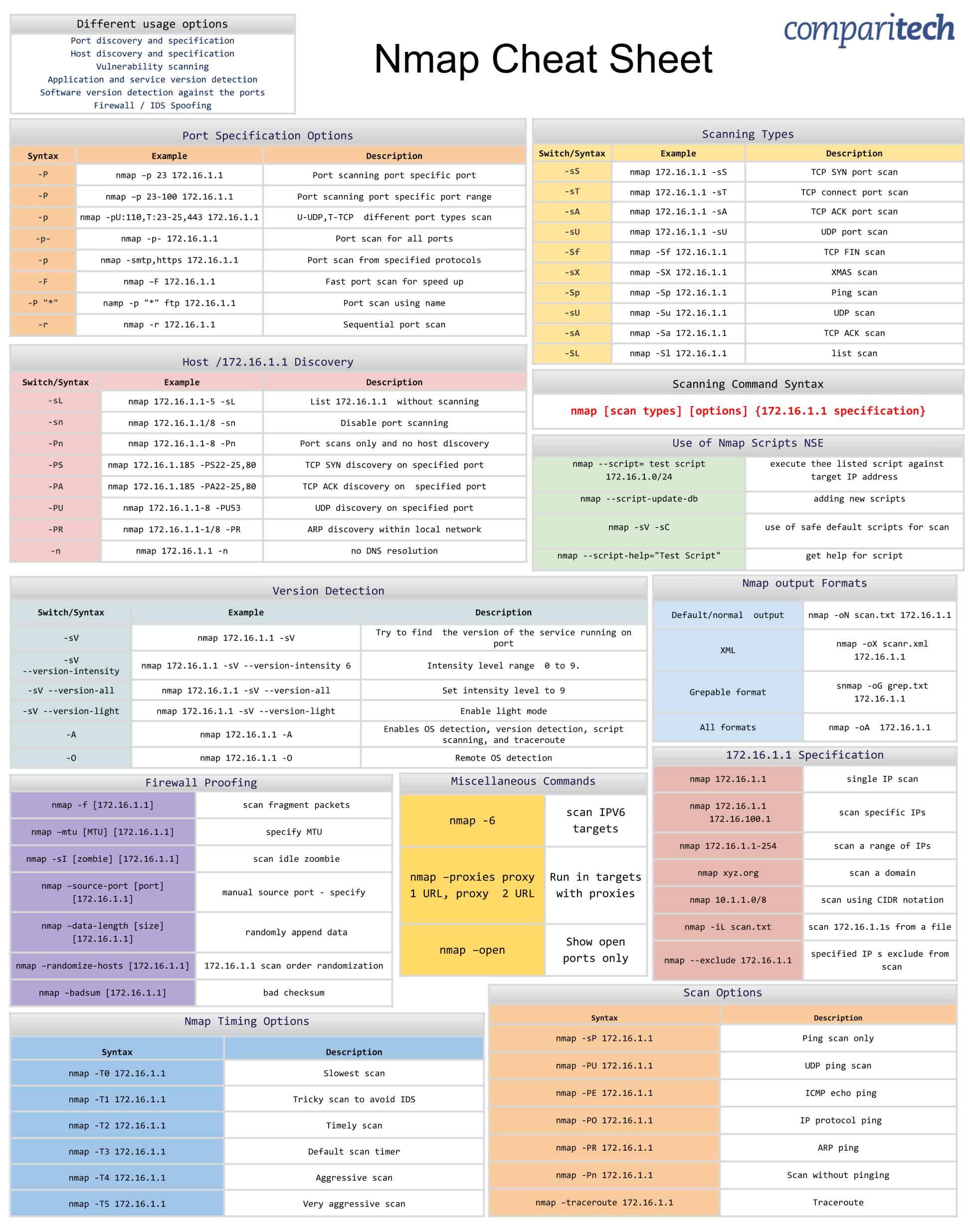

Il foglietto illustrativo di Nmap copre:

- Diverse opzioni di utilizzo di Nmap

- Sintassi del comando di scansione

- Opzioni di specifica della porta

- Individuazione host /172.16.1.1

- Tipi di scansione

- Rilevamento versione

- 172.16.1.1 specifica

- Uso di script NMAP NSE

- Impermeabilizzazione del firewall

- Formati di output NMAP

- Opzioni di scansione

- Opzioni di timing NMAP

- Comandi vari

Visualizza o scarica l’immagine JPG Cheat Sheet

Fare clic con il tasto destro del mouse sull’immagine seguente per salvare il file JPG (larghezza 1945 x altezza 2470 in pixel) oppure fare clic qui per aprirlo in una nuova scheda del browser. Una volta che l’immagine si apre in una nuova finestra, potrebbe essere necessario fare clic sull’immagine per ingrandire e visualizzare il jpeg a dimensione intera.

Visualizza o scarica il file PDF del cheat sheet

Puoi scaricare il file PDF del cheat sheet qui. Se si apre in una nuova scheda del browser, fai semplicemente clic con il pulsante destro del mouse sul PDF e vai alla selezione di download.

Cosa è incluso nel cheat sheet

Le seguenti categorie e voci sono state incluse nel cheat sheet:

Diverse opzioni di utilizzo di Nmap

| Individuazione e specifiche delle porte Individuazione e specifiche dell’host Scansione vulnerabilità Rilevamento della versione dell’applicazione e del servizio Rilevamento versione software contro le porte Firewall / IDS spoofing |

Sintassi del comando di scansione

| nmap [tipi di scansione] [opzioni] {172.16.1.1 specifica} |

Opzioni di specifica della porta

| Sintassi | Esempio | Descrizione |

| -P | nmap –p 23 172.16.1.1 | Porta specifica per porta di scansione porta |

| -P | nmap –p 23-100 172.16.1.1 | Intervallo di porte specifico della porta di scansione delle porte |

| -p | nmap -pU: 110, T: 23-25.443 172.16.1.1 | Scansione di diversi tipi di porte U-UDP, T-TCP |

| -p- | nmap -p- 172.16.1.1 | Scansione delle porte per tutte le porte |

| -p | nmap -smtp, https 172.16.1.1 | Scansione delle porte da protocolli specifici |

| -F | nmap –F 172.16.1.1 | Scansione rapida delle porte per accelerare |

| -P "*" | namp -p "*" ftp 172.16.1.1 | Scansione della porta usando il nome |

| -r | nmap -r 172.16.1.1 | Scansione sequenziale delle porte |

Individuazione host /172.16.1.1

| Switch / Sintassi | Esempio | Descrizione |

| -sL | nmap 172.16.1.1-5 -sL | Elenco 172.16.1.1 senza scansione |

| -SN | nmap 172.16.1.1/8 -sn | Disabilita la scansione delle porte |

| -Pn | nmap 172.16.1.1-8 -Pn | Solo scansioni delle porte e nessuna rilevazione dell’host |

| -PS | nmap 172.16.1.185 -PS22-25,80 | Rilevamento SYN TCP sulla porta specificata |

| -PAPÀ | nmap 172.16.1.185 -PA22-25,80 | Rilevamento ACK TCP sulla porta specificata |

| -PU | nmap 172.16.1.1-8 -PU53 | Rilevamento UDP sulla porta specificata |

| -PR | nmap 172.16.1.1-1 / 8 -PR | Rilevamento ARP all’interno della rete locale |

| -n | nmap 172.16.1.1 -n | nessuna risoluzione DNS |

Tipi di scansione

| Switch / Sintassi | Esempio | Descrizione |

| -sS | nmap 172.16.1.1 -sS | Scansione porta TCP SYN |

| -sT | nmap 172.16.1.1 -sT | Scansione della porta di connessione TCP |

| -sA | nmap 172.16.1.1 -sA | Scansione porta ACK TCP |

| -sU | nmap 172.16.1.1 -sU | Scansione porta UDP |

| -Sf | nmap -Sf 172.16.1.1 | Scansione TCP FIN |

| -sX | nmap -SX 172.16.1.1 | Scansione XMAS |

| -Sp | nmap -Sp 172.16.1.1 | Ping scan |

| -sU | nmap -Su 172.16.1.1 | Scansione UDP |

| -sA | nmap -Sa 172.16.1.1 | Scansione TCP ACK |

| -SL | nmap -Sl 172.16.1.1 | scansione elenco |

Rilevamento versione

| Switch / Sintassi | Esempio | Descrizione |

| -sV | nmap 172.16.1.1 -sV | Prova a trovare la versione del servizio in esecuzione sulla porta |

| -sV – intensità di inversione | nmap 172.16.1.1 -sV – intensità di conversione 6 | Intervallo del livello di intensità da 0 a 9. |

| -sV –version-all | nmap 172.16.1.1 -sV –version-all | Imposta il livello di intensità su 9 |

| -sV: luce di marcia | nmap 172.16.1.1 -sV –version-light | Abilita modalità luce |

| -UN | nmap 172.16.1.1 -A | Abilita il rilevamento del sistema operativo, il rilevamento della versione, la scansione degli script e traceroute |

| -O | nmap 172.16.1.1 -O | Rilevamento del sistema operativo remoto |

172.16.1.1 specifica

| nmap 172.16.1.1 | scansione IP singola |

| nmap 172.16.1.1 172.16.100.1 | scansiona IP specifici |

| nmap 172.16.1.1-254 | scansiona una gamma di IP |

| nmap xyz.org | scansiona un dominio |

| nmap 10.1.1.0/8 | scansiona usando la notazione CIDR |

| nmap -iL scan.txt | scansiona 172.16.1.1s da un file |

| nmap –exclude 172.16.1.1 | gli IP specificati si escludono dalla scansione |

Uso di script NMAP NSE

| nmap –script = test script 172.16.1.0/24 | esegui lo script elencato sull’indirizzo IP di destinazione |

| nmap –script-update-db | aggiunta di nuovi script |

| nmap -sV -sC | utilizzo di script predefiniti sicuri per la scansione |

| nmap –script-help ="Test script" | ottenere aiuto per lo script |

Impermeabilizzazione del firewall

| nmap -f [172.16.1.1] | scansione dei pacchetti di frammenti |

| nmap –mtu [MTU] [172.16.1.1] | specificare MTU |

| nmap -sI [zombie] [172.16.1.1] | scansionare zoombie inattivo |

| nmap –source-port [port] [172.16.1.1] | porta di origine manuale: specificare |

| nmap –data-length [dimensione] [172.16.1.1] | aggiungere dati in modo casuale |

| nmap –randomize-hosts [172.16.1.1] | 172.16.1.1 randomizzazione dell’ordine di scansione |

| nmap –badsum [172.16.1.1] | checksum non valido |

Formati di output NMAP

| Uscita predefinita / normale | nmap -oN scan.txt 172.16.1.1 |

| XML | nmap -oX scanr.xml 172.16.1.1 |

| Formato grepable | snmap -oG grep.txt 172.16.1.1 |

| Tutti i formati | nmap -oA 172.16.1.1 |

Opzioni di scansione

| Sintassi | Descrizione |

| nmap -sP 172.16.1.1 | Solo ping scan |

| nmap -PU 172.16.1.1 | Scansione ping UDP |

| nmap -PE 172.16.1.1 | Eco ping ICMP |

| nmap -PO 172.16.1.1 | Ping del protocollo IP |

| nmap -PR 172.16.1.1 | Ping ARP |

| nmap -Pn 172.16.1.1 | Scansione senza ping |

| nmap –traceroute 172.16.1.1 | traceroute |

Opzioni di timing NMAP

| Sintassi | Descrizione |

| nmap -T0 172.16.1.1 | Scansione più lenta |

| nmap -T1 172.16.1.1 | Scansione complicata per evitare IDS |

| nmap -T2 172.16.1.1 | Scansione tempestiva |

| nmap -T3 172.16.1.1 | Timer di scansione predefinito |

| nmap -T4 172.16.1.1 | Scansione aggressiva |

| nmap -T5 172.16.1.1 | Scansione molto aggressiva |

Comandi vari

| nmap -6 | scansionare target IPV6 |

| nmap – proxy proxy 1 URL, proxy 2 URL | Corri verso obiettivi con proxy |

| nmap –open | Mostra solo porte aperte |

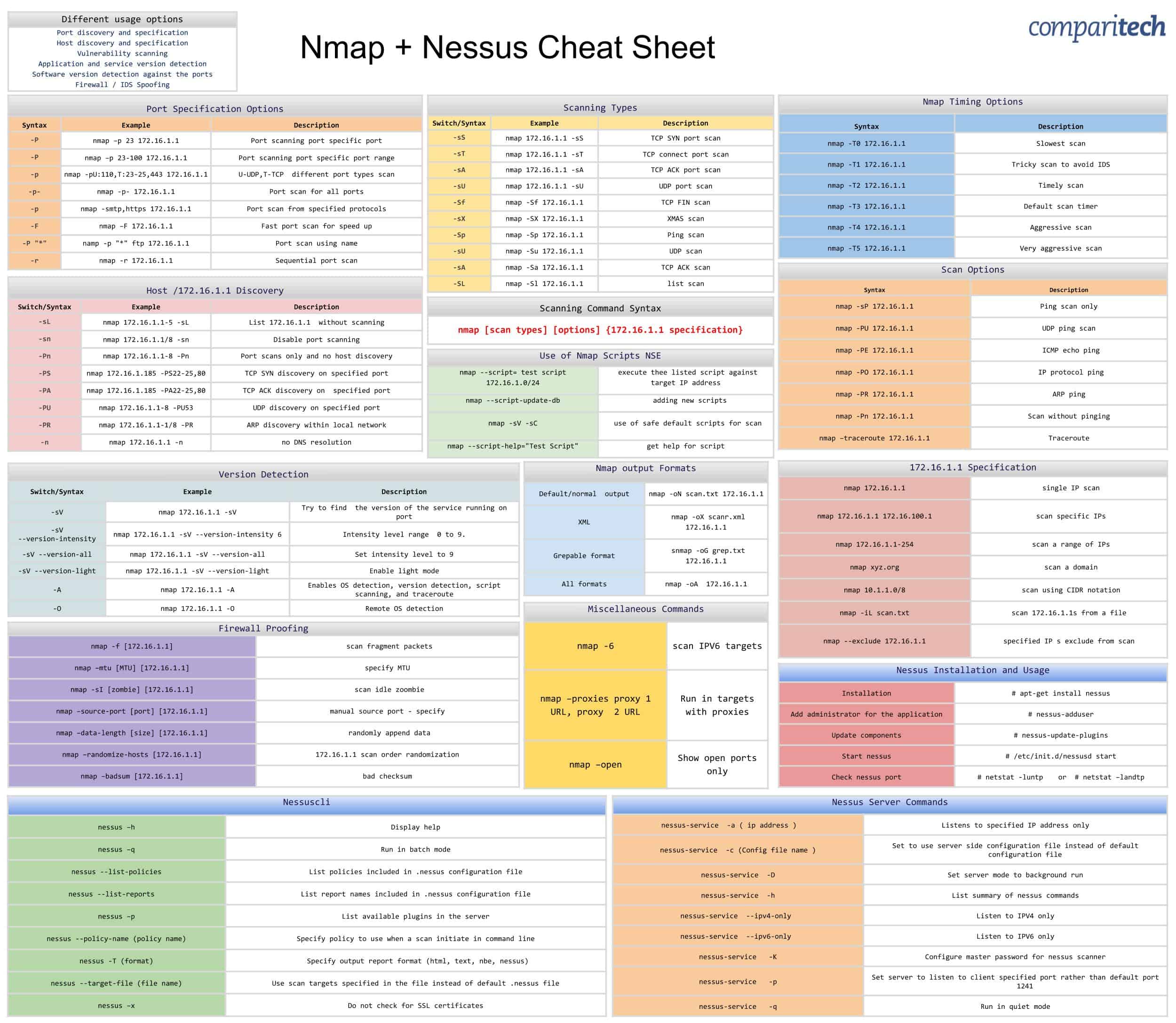

Nmap + Nessus Cheat Sheet

Se usi anche Nessus con Nmap, scarica questo cheat sheet in quanto contiene tutte le tabelle incluse nel cheat sheet Nmap più tre tabelle Nessus extra. Clicca sull’immagine qui sotto per aprire il JPG in una nuova finestra dove puoi salvarlo. In alternativa puoi scaricare il file PDF qui.

Installazione e utilizzo di Nessus

| Installazione | # apt-get install nessus |

| Aggiungi amministratore per l’applicazione | # nessus-adduser |

| Aggiorna componenti | # nessus-update-plugins |

| Inizia nessus | # /etc/init.d/nessusd start |

| Controlla il porto di nessus | # netstat -luntp o # netstat –landtp |

Nessuscli

| nessus –h | Mostra aiuto |

| nessus –q | Esegui in modalità batch |

| nessus: elenco delle politiche | Elenca i criteri inclusi nel file di configurazione .nessus |

| nessus: elenchi di rapporti | Elenca i nomi dei report inclusi nel file di configurazione .nessus |

| nessus –p | Elenca i plug-in disponibili nel server |

| nessus –policy-name (nome della politica) | Specificare i criteri da utilizzare quando si avvia una scansione nella riga di comando |

| nessus -T (formato) | Specifica il formato del rapporto di output (html, text, nbe, nessus) |

| nessus –target-file (nome file) | Utilizzare le destinazioni di scansione specificate nel file anziché il file .nessus predefinito |

| nessus –x | Non controllare i certificati SSL |

Comandi del server Nessus

| nessus-service -a (indirizzo ip) | Ascolta solo l’indirizzo IP specificato |

| nessus-service -c (nome del file di configurazione) | Impostare per utilizzare il file di configurazione lato server anziché il file di configurazione predefinito |

| servizio-nessus -D | Imposta la modalità server su esecuzione in background |

| servizio-nessus -h | Elenco riepilogo dei comandi nessus |

| nessus-service – soloipip4 | Ascolta solo IPV4 |

| nessus-service – soloipip6 | Ascolta solo IPV6 |

| nessus-service -K | Configurare la password principale per lo scanner nessus |

| nessus-service -p | Impostare il server per ascoltare la porta specificata dal client anziché la porta predefinita 1241 |

| nessus-service -q | Esegui in modalità silenziosa |

Tutte le tabelle fornite nel cheat sheet sono presentate anche nelle tabelle seguenti, che sono facili da copiare e incollare. Il foglietto illustrativo di Nmap copre diverse opzioni di utilizzo di Nmap, la sintassi del comando di scansione, le opzioni di specifica della porta, lindividuazione dellhost, i tipi di scansione, il rilevamento della versione, luso di script NMAP NSE, limpermeabilizzazione del firewall, i formati di output NMAP, le opzioni di scansione, le opzioni di timing NMAP e i comandi vari. Il cheat sheet include anche informazioni su Nessus e i comandi del server Nessus. Le categorie e le voci incluse nel cheat sheet sono diverse opzioni di utilizzo di Nmap, lindividuazione e le specifiche delle porte, lindividuazione e le specifiche dellhost, la scansione delle vulnerabilità, il rilevamento della versione dellapplicazione e del servizio, il rilevamento della versione del software contro le porte, il firewall/IDS spoofing, la sintassi del comando di scansione e i tipi di scansione. Il cheat sheet include anche informazioni sulle opzioni di specifica della porta e sullindividuazione dellhost. Inoltre, sono presenti informazioni sui tipi di scansione e sui comandi vari. Il cheat sheet è disponibile in formato JPG e PDF.