Che cos’è Security Information and Event Management (SIEM)?

SIEM è l’acronimo di Security Information and Event Management. I prodotti SIEM forniscono analisi in tempo reale degli avvisi di sicurezza generati da applicazioni e hardware di rete.

Di seguito copriamo in dettaglio ogni prodotto, ma nel caso abbiate poco tempo, ecco un riepilogo del nostro elenco dei migliori strumenti SIEM:

- SolarWinds Security Event Manager (PROVA GRATUITA) Interfaccia di bell’aspetto con molti fronti di visualizzazione grafica dei dati uno strumento SIEM potente e completo che gira su Windows Server.

- ManageEngine EventLog Analyzer (PROVA GRATUITA) Uno strumento SIEM che gestisce, protegge e estrae i file di registro. Questo sistema si installa su Windows, Windows Server e Linux.

- Splunk Enterprise Security Questo strumento per Windows e Linux è un leader mondiale perché combina l’analisi di rete con la gestione dei registri con un eccellente strumento di analisi.

- OSSEC Il sistema di sicurezza HIDS open source che è gratuito e funge da servizio di gestione delle informazioni di sicurezza.

- LogRhythm Security Intelligence Platform La tecnologia all’avanguardia basata su AI è alla base di questo strumento di analisi del traffico e dei registri per Windows e Linux.

- AlienVault Unified Security Management SIEM di grande valore che funziona su Mac OS e Windows.

- RSA NetWitness Estremamente completo e su misura per le grandi organizzazioni, ma un po ‘troppo per le piccole e medie imprese. Funziona su Windows.

- IBM QRadar Strumento SIEM leader di mercato che funziona su ambienti Windows.

- McAfee Enterprise Security Manager Strumento SIEM popolare che esegue i record di Active Directory per confermare la sicurezza del sistema. Funziona su Mac OS e Windows.

Poiché sempre più aziende operano online, è sempre più importante integrare strumenti di sicurezza informatica e rilevamento delle minacce per prevenire i tempi di inattività. Sfortunatamente, molti cyber aggressori senza scrupoli sono attivi sul web, in attesa di colpire i sistemi vulnerabili. I prodotti SIEM (Security Information and Event Management) sono diventati una parte fondamentale dell’identificazione e della gestione degli attacchi informatici.

Questo termine è in qualche modo un ombrello per i pacchetti software di sicurezza che vanno dai sistemi di gestione dei registri alla gestione dei registri / eventi di sicurezza, alla gestione delle informazioni di sicurezza e alla correlazione degli eventi di sicurezza. Molto spesso queste funzionalità sono combinate per una protezione a 360 gradi.

Mentre un sistema SIEM non è infallibile, è uno degli indicatori chiave che un’organizzazione ha una politica di sicurezza informatica chiaramente definita. Nove volte su dieci, gli attacchi informatici non hanno chiari indizi a livello di superficie. Per rilevare le minacce, è più efficace utilizzare i file di registro. Le eccellenti capacità di gestione dei log dei SIEM li hanno resi un hub centrale per la trasparenza della rete.

La maggior parte dei programmi di sicurezza opera su piccola scala, affrontando minacce minori ma mancando il quadro più ampio delle minacce informatiche. Un sistema di rilevamento delle intrusioni (IDS) da solo raramente può fare di più che monitorare i pacchetti e gli indirizzi IP. Allo stesso modo, i registri dei servizi mostrano solo le sessioni utente e le modifiche alla configurazione. SIEM mette insieme questi sistemi e altri simili per fornire una panoramica completa di qualsiasi incidente di sicurezza attraverso il monitoraggio in tempo reale e l’analisi dei registri eventi.

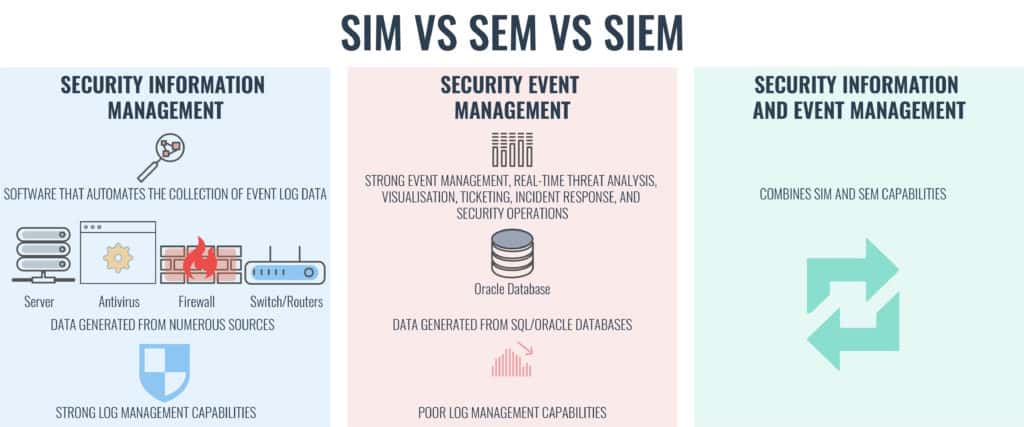

Cos’è Security Information Management (SIM)?

La gestione delle informazioni di sicurezza (SIM) è la raccolta, il monitoraggio e l’analisi dei dati relativi alla sicurezza dai registri dei computer. Denominata anche gestione dei registri.

Che cos’è Security Event Management (SEM)?

La gestione degli eventi di sicurezza (SEM) è la pratica della gestione degli eventi di rete, compresa l’analisi delle minacce in tempo reale, la visualizzazione e la risposta agli incidenti.

SIEM vs SIM vs SEM: qual è la differenza?

SIEM, SIM e SEM sono spesso usati in modo intercambiabile, ma ci sono alcune differenze chiave.

| Panoramica | Raccolta e analisi dei dati relativi alla sicurezza dai registri dei computer. | Analisi delle minacce in tempo reale, visualizzazione e risposta agli incidenti. | SIEM, come suggerisce il nome, combina le funzionalità SIM e SEM. |

| Caratteristiche | Facilità di implementazione, potenti funzionalità di gestione dei log. | Più complesso da implementare, superiore al monitoraggio in tempo reale. | Più complext da distribuire, funzionalità completa. |

| Strumenti di esempio | OSSIM | NetIQ Sentinel | Registro di SolarWinds & Manager di eventi |

Funzionalità SIEM

Le funzionalità di base di SIEM sono le seguenti:

- Raccolta tronchi

- Normalizzazione: raccolta dei registri e normalizzazione in un formato standard)

- Notifiche e avvisi – Notifica all’utente quando vengono identificate le minacce alla sicurezza

- Rilevazione di incidenti di sicurezza

- Flusso di lavoro di risposta alle minacce – Flusso di lavoro per la gestione degli eventi di sicurezza passati

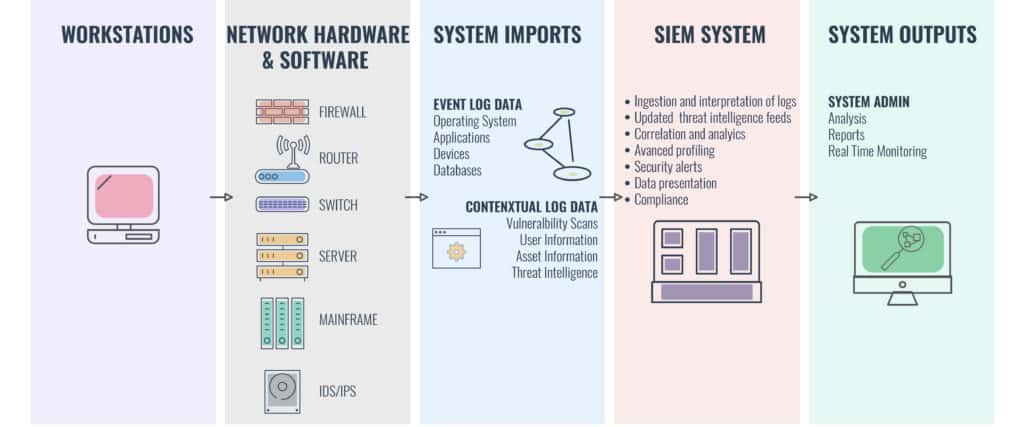

SIEM registra i dati attraverso la rete interna di strumenti di un utente e identifica potenziali problemi e attacchi. Il sistema funziona secondo un modello statistico per analizzare le voci del registro. SIEM distribuisce agenti di raccolta e richiama i dati dalla rete, dai dispositivi, dai server e dai firewall.

Tutte queste informazioni vengono quindi passate a una console di gestione dove possono essere analizzate per affrontare le minacce emergenti. Non è raro che i sistemi SIEM avanzati utilizzino risposte automatizzate, analisi del comportamento delle entità e orchestrazione della sicurezza. Ciò garantisce che le vulnerabilità tra gli strumenti di sicurezza informatica possano essere monitorate e affrontate dalla tecnologia SIEM.

Una volta che le informazioni necessarie raggiungono la console di gestione, vengono quindi visualizzate da un analista di dati che può fornire un feedback sul processo complessivo. Questo è importante perché il feedback aiuta a educare il sistema SIEM in termini di apprendimento automatico e aumentando la sua familiarità con l’ambiente circostante.

Una volta che il sistema software SIEM identifica una minaccia, comunica con altri sistemi di sicurezza sul dispositivo per interrompere l’attività indesiderata. La natura collaborativa dei sistemi SIEM li rende una soluzione popolare su scala aziendale. Tuttavia, l’ascesa di minacce informatiche pervasive ha fatto sì che molte piccole e medie imprese considerassero anche i meriti di un sistema SIEM.

Questa modifica è stata relativamente recente a causa dei costi sostanziali dell’adozione del SIEM. Non solo devi pagare un importo considerevole per il sistema stesso; è necessario assegnare uno o due membri del personale per supervisionarlo. Di conseguenza, le organizzazioni più piccole sono state meno entusiaste dell’adozione del SIEM. Ma questo ha iniziato a cambiare poiché le PMI possono esternalizzare i fornitori di servizi gestiti.

Perché è importante SIEM?

SIEM è diventato un componente chiave per la sicurezza delle organizzazioni moderne. Il motivo principale è che ogni utente o tracker lascia una traccia virtuale nei dati di registro di una rete. I sistemi SIEM sono progettati per utilizzare questi dati di registro al fine di generare informazioni sugli attacchi e sugli eventi passati. Un sistema SIEM non solo identifica che si è verificato un attacco, ma consente anche di vedere come e perché è accaduto.

Man mano che le organizzazioni si aggiornano e si elevano a infrastrutture IT sempre più complesse, SIEM è diventata ancora più importante negli ultimi anni. Contrariamente alla credenza popolare, i firewall e i pacchetti antivirus non sono sufficienti per proteggere una rete nella sua interezza. Gli attacchi zero-day possono ancora penetrare nelle difese di un sistema anche con queste misure di sicurezza in atto.

SIEM risolve questo problema rilevando l’attività di attacco e valutandola rispetto al comportamento passato sulla rete. Un sistema SIEM ha la capacità di distinguere tra uso legittimo e un attacco dannoso. Questo aiuta ad aumentare la protezione dagli incidenti di un sistema ed evitare danni a sistemi e proprietà virtuali.

L’uso di SIEM aiuta anche le aziende a conformarsi a una varietà di normative di gestione informatica del settore. La gestione dei registri è il metodo standard di attività di controllo su una rete IT. I sistemi SIEM offrono il modo migliore per soddisfare questo requisito normativo e fornire trasparenza sui registri al fine di generare spunti e miglioramenti chiari.

Gli strumenti SIEM essenziali

Non tutti i sistemi SIEM sono costruiti allo stesso modo. Di conseguenza, non esiste una soluzione unica per tutti. Una soluzione SIEM adatta a un’azienda potrebbe essere incompleta per un’altra. In questa sezione, analizziamo le funzionalità di base necessarie per un sistema SIEM.

Gestione dei dati di registro

Come accennato in precedenza, la gestione dei dati di registro è un componente fondamentale di qualsiasi sistema SIEM su scala aziendale. Un sistema SIEM deve raggruppare i dati di registro da una varietà di fonti diverse, ognuna con il proprio modo di classificare e registrare i dati. Quando cerchi un sistema SIEM, ne vuoi uno che abbia la capacità di normalizzare i dati in modo efficace (potresti aver bisogno di un programma di terze parti se il tuo sistema SIEM non gestisce bene dati di registro disparati).

Una volta normalizzati, i dati vengono quindi quantificati e confrontati con i dati precedentemente registrati. Il sistema SIEM può quindi riconoscere i modelli di comportamento dannoso e inoltrare notifiche per avvisare l’utente di agire. Questi dati possono quindi essere cercati da un analista che può definire nuovi criteri per avvisi futuri. Questo aiuta a sviluppare le difese del sistema contro le nuove minacce.

Segnalazione di conformità

In termini di convenienza e requisiti normativi, avere un SIEM con ampie funzionalità di reporting di conformità è molto importante. In generale, la maggior parte dei sistemi SIEM ha una sorta di sistema di generazione di report integrato che ti aiuterà a conformarti ai tuoi requisiti di conformità.

La fonte dei requisiti degli standard a cui è necessario conformarsi avrà una grande influenza sul sistema SIEM installato. Se i tuoi standard di sicurezza sono dettati dai contratti dei clienti, non hai molta libertà su quale sistema SIEM scegli: se non supporta lo standard richiesto, allora non sarà quello a cui sei abituato. Potrebbe essere richiesto di dimostrare la conformità a PCI DSS, FISMA, FERPA, HIPAA, SOX, ISO, NCUA, GLBA, NERC CIP, GPG13, DISA STIG o uno di molti altri standard del settore.

Intelligence sulle minacce

Se si verifica una violazione o un attacco, è possibile generare un rapporto che descriva in dettaglio come è successo ampiamente. Puoi quindi utilizzare questi dati per perfezionare i processi interni e apportare modifiche alla tua infrastruttura di rete per assicurarti che non si verifichino più. Questo utilizza la tecnologia SIEM per far evolvere l’infrastruttura di rete per far fronte alle nuove minacce.

Condizioni di messa a punto degli avvisi

Avere la capacità di impostare i criteri per futuri avvisi di sicurezza è essenziale per mantenere un sistema SIEM efficace attraverso le informazioni sulle minacce. L’affinamento degli avvisi è il modo principale per mantenere il sistema SIEM aggiornato contro nuove minacce. Gli attacchi informatici innovativi stanno emergendo ogni giorno, quindi l’utilizzo di un sistema progettato per aggiungere nuovi avvisi di sicurezza ti impedisce di rimanere indietro.

Vuoi anche assicurarti di trovare una piattaforma software SIEM in grado di limitare il numero di avvisi di sicurezza che ricevi. Se sei inondato di avvisi, il tuo team non sarà in grado di affrontare i problemi di sicurezza in modo tempestivo. Senza avvisi di messa a punto delle multe sarai sottoposto a setacciatura di masse di eventi dai firewall ai registri delle intrusioni.

Pannello di controllo

Un esteso sistema SIEM non va bene se dietro c’è un cruscotto scadente. Avere una dashboard con una semplice interfaccia utente semplifica molto l’identificazione delle minacce. In pratica, stai cercando una dashboard con visualizzazione. Questo consente all’analista di individuare immediatamente eventuali anomalie sul display. Idealmente, si desidera un sistema SIEM che può essere configurato per mostrare dati di eventi specifici.

I migliori strumenti SIEM

Quando si tratta di acquistare una soluzione SIEM, il mercato ha molta scelta. Da aziende più grandi come IBM, Intel e HE, a SolarWinds e Manage Engine, esiste una soluzione per quasi tutte le dimensioni e lo stile dell’azienda. Ci sono anche opzioni open source gratuite, sebbene i progetti open source abbiano solitamente un budget di sviluppo molto basso, il che significa che queste opzioni non sono probabilmente le migliori.

Prima di scegliere uno strumento SIEM, è importante valutare i tuoi obiettivi. Ad esempio, se stai cercando uno strumento SIEM per soddisfare i requisiti normativi, la generazione di rapporti sarà una delle tue priorità principali.

D’altra parte, se si desidera utilizzare un sistema SIEM per rimanere protetti dagli attacchi emergenti, è necessario disporre di un sistema con alta normalizzazione funzionante e ampie funzionalità di notifica definite dall’utente. Di seguito diamo uno sguardo ad alcuni dei migliori strumenti SIEM sul mercato.

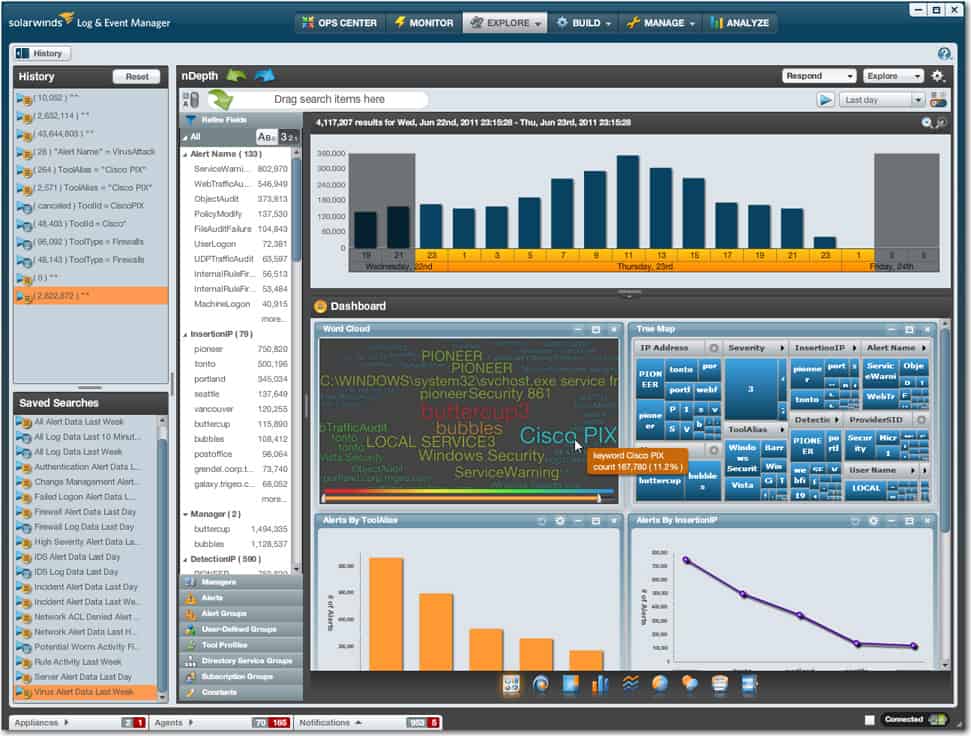

1. SolarWinds Security Event Manager (PROVA GRATUITA)

Sistema operativo: finestre

In termini di strumenti SIEM entry-level, Gestione eventi di sicurezza SolarWinds (SEM) è una delle offerte più competitive sul mercato. SEM incorpora tutte le funzionalità principali che ci si aspetta da un sistema SIEM, con ampie funzionalità di gestione dei log e reportistica. La risposta dettagliata agli incidenti in tempo reale di SolarWind lo rende un ottimo strumento per coloro che desiderano sfruttare i log degli eventi di Windows per gestire attivamente la propria infrastruttura di rete contro le minacce future.

Una delle cose migliori del SEM è il suo design del cruscotto dettagliato e intuitivo. La semplicità degli strumenti di visualizzazione consente all’utente di identificare facilmente eventuali anomalie. Come bonus di benvenuto, l’azienda offre supporto 24 ore su 24, 7 giorni su 7, in modo da poterli contattare per un consiglio in caso di errore.

SCELTA DELL’EDITORE

Uno degli strumenti SIEM più competitivi sul mercato con una vasta gamma di funzionalità di gestione dei registri. La risposta agli incidenti in tempo reale semplifica la gestione attiva della tua infrastruttura e la dashboard dettagliata e intuitiva lo rende uno dei più facili da utilizzare sul mercato. Con supporto 24/7, questa è una scelta chiara per SIEM.

Scarica: Prova GRATUITA di 30 giorni completamente funzionante su SolarWinds.com

Sito ufficiale: https://www.solarwinds.com/security-event-manager/

OS: finestre

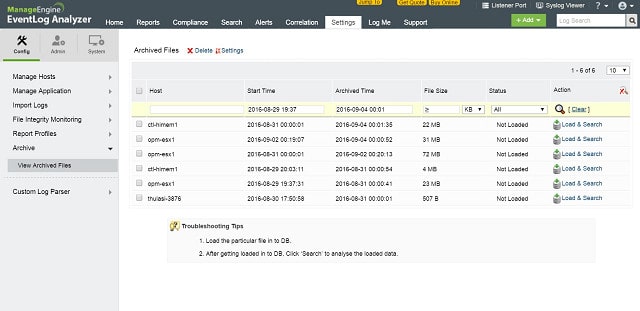

2. ManageEngine EventLog Analyzer (PROVA GRATUITA)

Sistema operativo: Windows e Linux

Il ManageEngine EventLog Analyzer è uno strumento SIEM perché si concentra sulla gestione dei registri e sulla raccolta di informazioni sulla sicurezza e sulle prestazioni da essi.

Lo strumento è in grado di raccogliere il registro eventi di Windows e i messaggi Syslog. Quindi organizzerà questi messaggi in file, rotazione verso nuovi file se del caso e archiviando tali file in directory con nomi significativi per un facile accesso. EventLog Analyzer protegge quindi quei file dalla manomissione.

Tuttavia, il sistema ManageEngine è più di un log server. Esso ha funzioni analitiche che ti informerà dell’accesso non autorizzato alle risorse dell’azienda. Lo strumento valuterà anche le prestazioni di applicazioni e servizi chiave, quali server Web, database, server DHCP e code di stampa.

I moduli di auditing e reporting di EventLog Analyzer sono molto utili per dimostrare la conformità agli standard di protezione dei dati. Il motore di reporting include formati per la conformità PCI DSS, FISMA, GLBA, SOX, HIPAA, e ISO 27001.

ManageEngine ha prodotto tre edizioni di EventLog Analyzer, inclusa una versione gratuita, che raccoglie registri da un massimo di cinque fonti. ManageEngine offre una prova gratuita di 30 giorni della Premium Edition. Una versione basata su rete, denominata Distributed Edition, è disponibile anche per una versione di prova gratuita di 30 giorni.

ManageEngine EventLog Analyzer Scarica la versione di prova GRATUITA di 30 giorni

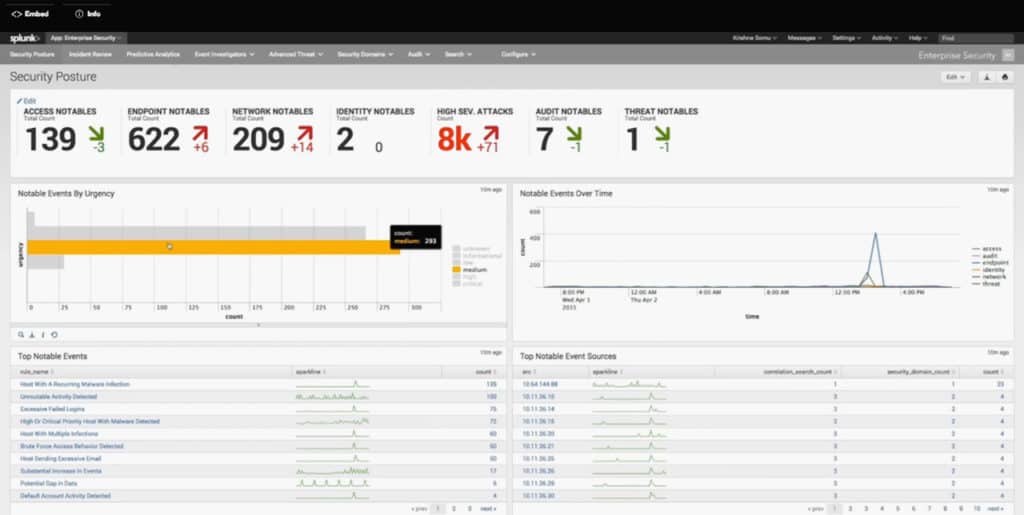

3. Splunk Enterprise Security

Sistema operativo: Windows e Linux

Splunk è una delle soluzioni di gestione SIEM più popolari al mondo. Ciò che lo distingue dalla concorrenza è che ha incorporato l’analisi nel cuore del suo SIEM. I dati di rete e della macchina possono essere monitorati in tempo reale mentre il sistema cerca potenziali vulnerabilità. La funzione Notables di Enterprise Security visualizza avvisi che possono essere perfezionati dall’utente.

In termini di risposta alle minacce alla sicurezza, l’interfaccia utente è incredibilmente semplice. Quando esegue una revisione degli incidenti, l’utente può iniziare con una panoramica di base prima di fare clic per accedere alle annotazioni approfondite sull’evento passato. Allo stesso modo, Asset Investigator fa un ottimo lavoro nel segnalare azioni dannose e prevenire danni futuri. Devi contattare il fornitore per un preventivo, quindi è chiaro che si tratta di una piattaforma progettata pensando alle organizzazioni più grandi.

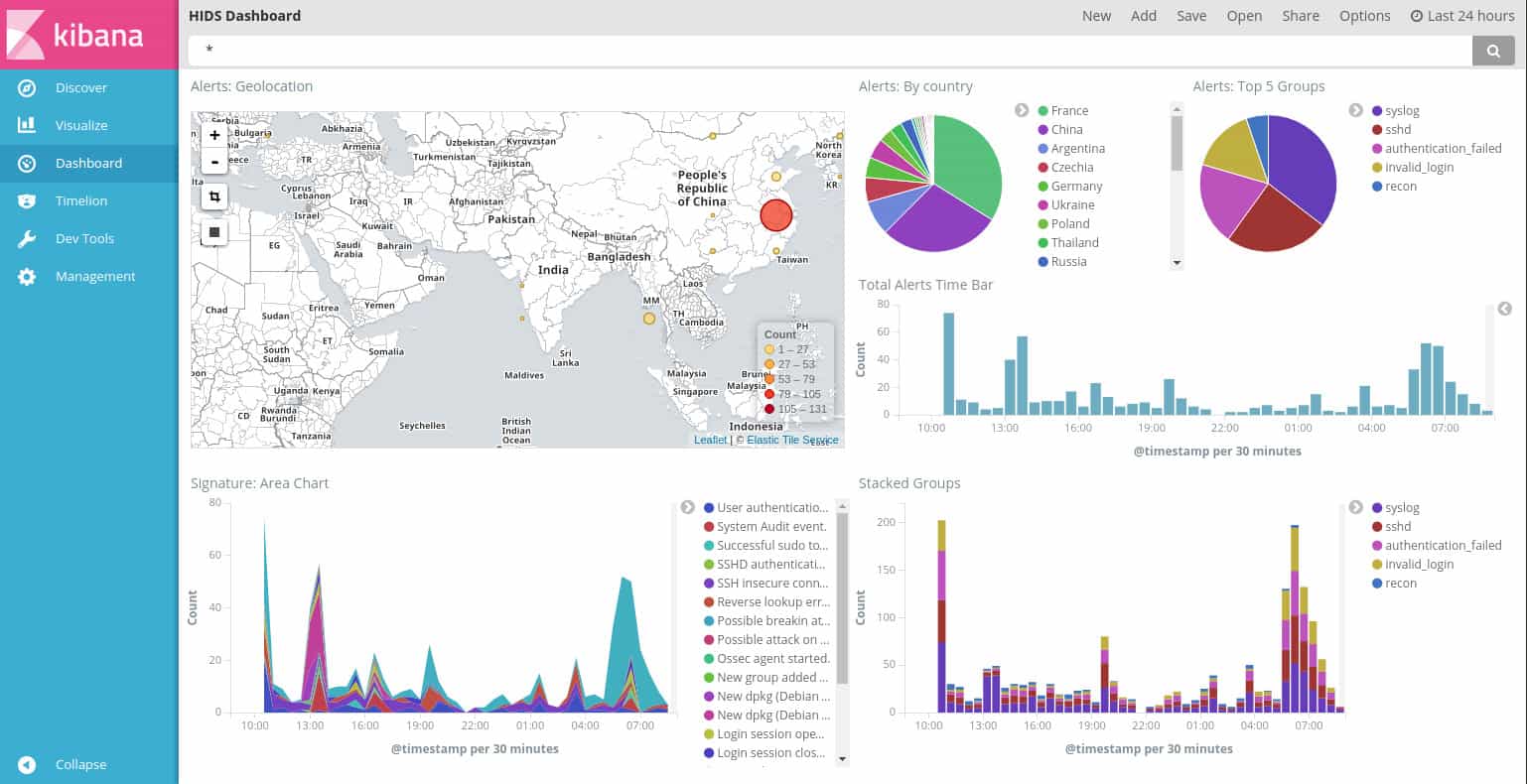

4. OSSEC

Sistema operativo: Windows, Linux, Unix e Mac

OSSEC è il principale sistema di prevenzione delle intrusioni basato su host (HIDS). OSSEC non solo è un ottimo HIDS, ma è anche gratuito. I metodi HIDS sono intercambiabili con i servizi eseguiti dai sistemi SIM, quindi OSSEC si adatta anche alla definizione di uno strumento SIEM.

Il software si concentra sulle informazioni disponibili nei file di registro per cercare prove di intrusione. Oltre a leggere i file di registro, il software monitora i checksum dei file per rilevare manomissioni. Gli hacker sanno che i file di registro possono rivelare la loro presenza in un sistema e tenere traccia delle loro attività, quindi molti malware avanzati per le intrusioni modificheranno i file di registro per rimuovere tali prove.

Essendo un software gratuito, non vi è alcun motivo per non installare OSSEC in molti punti della rete. Lo strumento esamina solo i file di registro residenti sul suo host. I programmatori del software sanno che sistemi operativi diversi hanno sistemi di registrazione diversi. Pertanto, OSSEC esaminerà i registri eventi e i tentativi di accesso al registro su record Windows e Syslog e tentativi di accesso root su dispositivi Linux, Unix e Mac OS. Le funzioni più elevate nel software gli consentono di comunicare attraverso una rete e consolidare i record di registro identificati in una posizione in un archivio di registro SIM centrale.

Sebbene OSSEC sia gratuito, è di proprietà di un’operazione commerciale – Trend Micro. Il front-end per il sistema è scaricabile come programma separato e non è molto buono. La maggior parte degli utenti OSSEC trasmette i propri dati a Graylog o Kibana come front-end e come motore di analisi.

Il comportamento di OSSEC è dettato da “criteri”, che sono firme di attività da cercare nei file di registro. Queste politiche sono disponibili gratuitamente dal forum della comunità degli utenti. Le aziende che preferiscono utilizzare solo software completamente supportato possono abbonarsi a un pacchetto di supporto di Trend Micro.

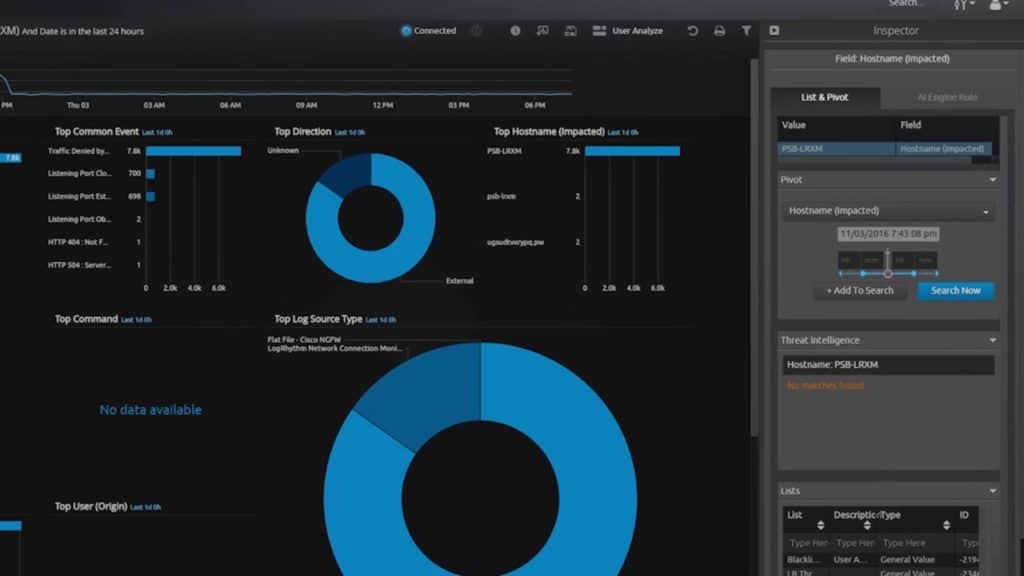

5. LogRhythm Security Intelligence Platform

Sistema operativo: Windows e Linux

LogRhythm si sono affermati a lungo come pionieri nel settore delle soluzioni SIEM. Dall’analisi comportamentale alla correlazione dei log e all’intelligenza artificiale, questa piattaforma ha tutto. Il sistema è compatibile con una vasta gamma di dispositivi e tipi di registro. In termini di configurazione delle impostazioni, la maggior parte delle attività viene gestita tramite Deployment Manager. Ad esempio, è possibile utilizzare la procedura guidata host di Windows per setacciare i registri di Windows.

Questo rende molto più semplice limitare ciò che sta accadendo sulla tua rete. Inizialmente, l’interfaccia utente ha una curva di apprendimento, ma il vasto manuale di istruzioni aiuta. La ciliegina sulla torta è che il manuale di istruzioni in realtà fornisce collegamenti ipertestuali a varie funzionalità al fine di aiutarti nel tuo viaggio. Il prezzo di questa piattaforma lo rende una buona scelta per le organizzazioni di medie dimensioni che desiderano implementare nuove misure di sicurezza.

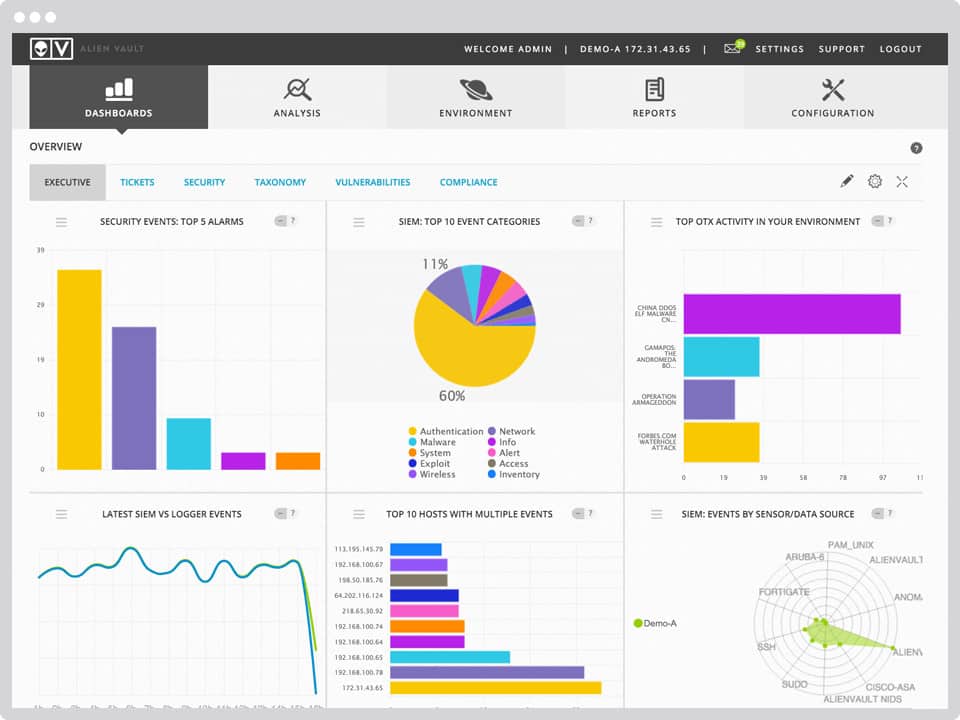

6. AlienVault Unified Security Management

Sistema operativo: Windows e Mac

Come una delle soluzioni SIEM a prezzi più competitivi in questo elenco, AlienVault è un’offerta molto interessante. Alla base, si tratta di un prodotto SIEM tradizionale con rilevamento delle intrusioni incorporato, monitoraggio comportamentale e valutazione della vulnerabilità. AlienVault ha le analisi integrate che ti aspetteresti da una piattaforma di queste dimensioni.

Uno degli aspetti più singolari della piattaforma di AlienVault è l’Open Threat Exchange (OTX). OTX è un portale Web che consente agli utenti di caricare “indicatori di compromesso” (IOC) per aiutare gli altri utenti a segnalare le minacce. Questa è una grande risorsa in termini di conoscenza generale e minacce. Il basso prezzo di questo sistema SIEM lo rende ideale per le piccole e medie imprese che desiderano migliorare la propria infrastruttura di sicurezza.

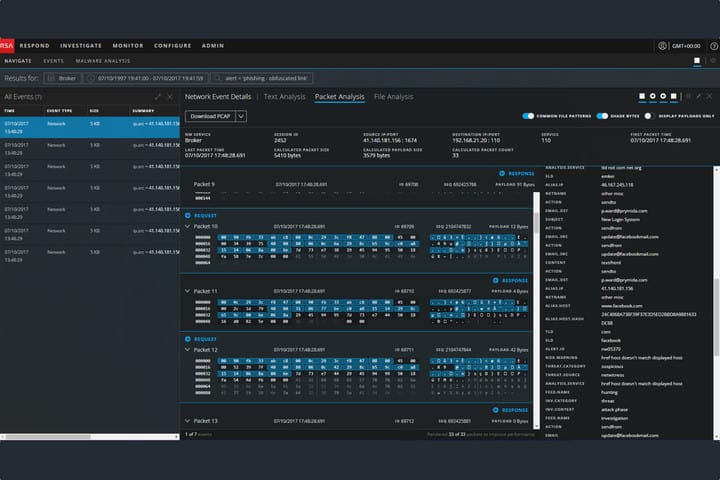

7. RSA NetWitness

Sistema operativo: Red Hat Enterprise Linux

RSA NetWitness è una delle opzioni SIEM più intermedie disponibili sul mercato. Se stai cercando una soluzione di analisi di rete completa, non cercare oltre RSA Netwitness. Per le organizzazioni più grandi, questo è uno degli strumenti più estesi disponibili sul mercato. Tuttavia, se stai cercando un prodotto facile da usare, potresti voler cercare altrove.

Sfortunatamente, l’installazione iniziale può richiedere parecchio tempo rispetto ad altri prodotti in questo elenco. Detto questo, una documentazione completa per l’utente ti aiuterà durante il processo di installazione. Le guide all’installazione non aiutano in tutto, ma forniscono abbastanza informazioni per mettere insieme i pezzi.

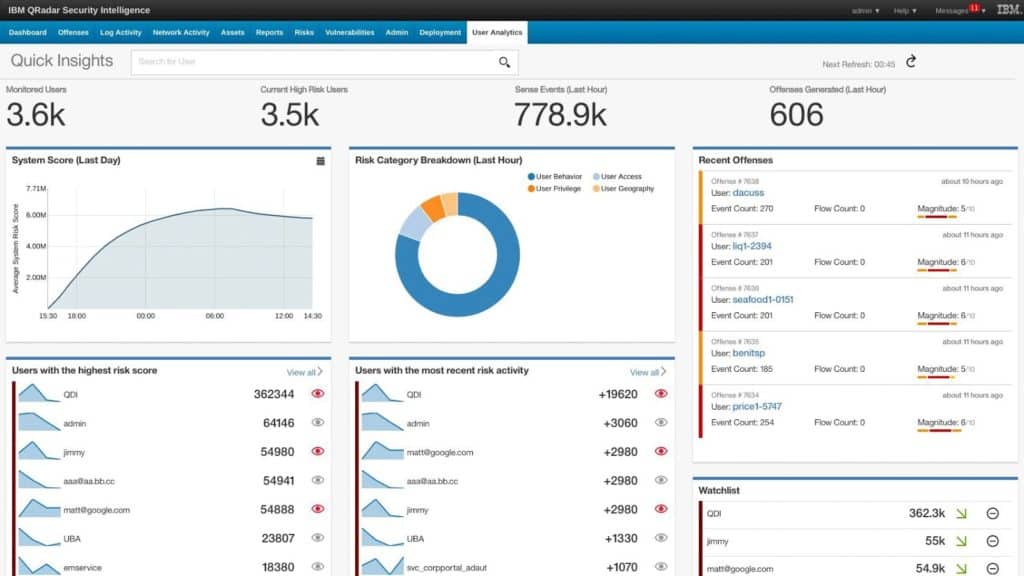

8. IBM QRadar

Sistema operativo: Red Hat Enteprise Linux

Negli ultimi anni, la risposta di IBM a SIEM si è affermata come uno dei migliori prodotti sul mercato. La piattaforma offre una suite di funzionalità di gestione dei log, analisi, raccolta dei dati e rilevamento delle intrusioni per aiutare a mantenere operativa la tua infrastruttura di rete. Tutta la gestione dei registri passa attraverso uno strumento: QRadar Log Manager. Quando si tratta di analisi, QRadar è una soluzione quasi completa.

Il sistema ha un’analisi dei modelli di rischio che può simulare potenziali attacchi. Questo può essere usato per monitorare una varietà di ambienti fisici e virtuali sulla tua rete. IBM QRadar è una delle offerte più complete in questo elenco ed è un’ottima scelta se stai cercando una soluzione SIEM versatile. Le diverse funzionalità di questo sistema standard SIEM lo hanno reso lo standard di settore per molte organizzazioni più grandi.

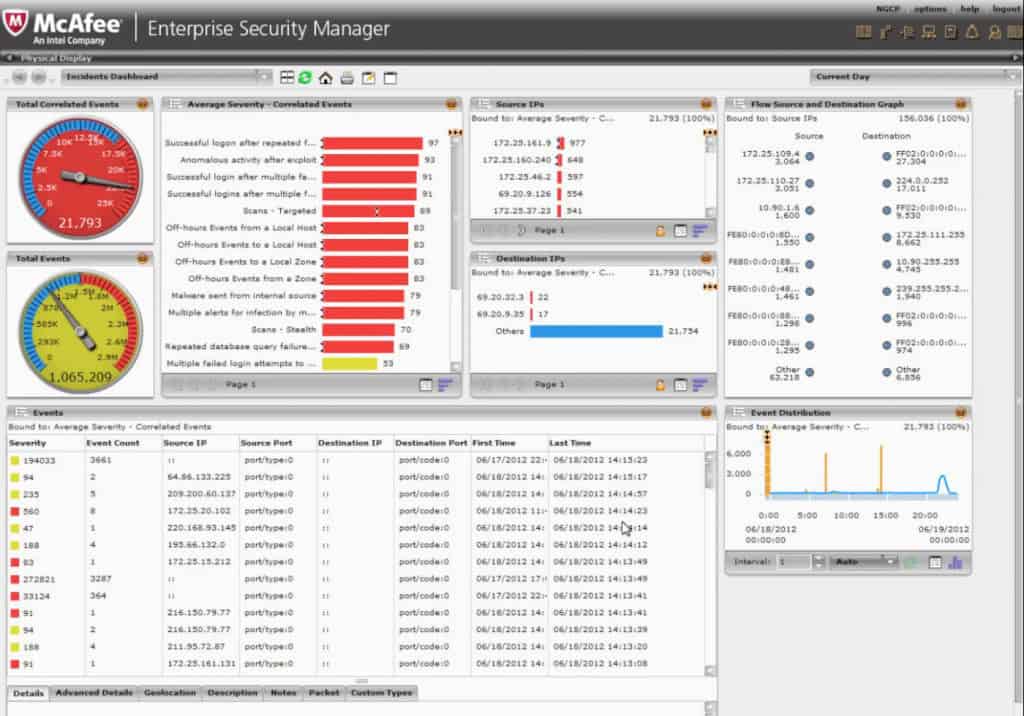

9. McAfee Enterprise Security Manager

Sistema operativo: Windows e Mac

McAfee Enterprise Security Manager è considerata una delle migliori piattaforme SIEM in termini di analisi. L’utente può raccogliere una varietà di registri su una vasta gamma di dispositivi attraverso il sistema Active Directory. In termini di normalizzazione, il motore di correlazione di McAfee compila con facilità diverse fonti di dati. Questo rende molto più facile rilevare quando si verifica un evento di sicurezza.

In termini di supporto, gli utenti hanno accesso sia al supporto tecnico di McAfee Enterprise che al supporto tecnico di McAfee Business. L’utente può scegliere di far visitare il proprio sito da un gestore dell’account di supporto due volte all’anno, se lo desidera. La piattaforma di McAfee è rivolta alle medie imprese alla ricerca di una soluzione completa per la gestione degli eventi di sicurezza.

Implementazione di SIEM

Indipendentemente dallo strumento SIEM che scegli di integrare nella tua attività, è importante adottare lentamente una soluzione SIEM. Non esiste un modo rapido per implementare un sistema SIEM. Il metodo migliore per integrare una piattaforma SIEM nel tuo ambiente IT è introdurla gradualmente. Ciò significa adottare qualsiasi soluzione pezzo per pezzo. Dovresti mirare ad avere sia il monitoraggio in tempo reale che le funzioni di analisi dei log.

Ciò ti dà la possibilità di fare il punto del tuo ambiente IT e perfezionare il processo di adozione. L’implementazione graduale di un sistema SIEM ti aiuterà a scoprire se ti stai lasciando aperto ad attacchi malevoli. La cosa più importante è assicurarti di avere una visione chiara degli obiettivi che stai cercando di raggiungere quando usi un sistema SIEM.

In questa guida vedrai una varietà di diversi fornitori SIEM che offrono prodotti finali molto diversi. Se vuoi trovare il servizio giusto per te, prenditi il tempo per cercare le opzioni disponibili e trovarne uno che sia in linea con i tuoi obiettivi organizzativi. Nelle fasi iniziali, ti consigliamo di prepararti per lo scenario peggiore.

Prepararsi allo scenario peggiore significa che sei attrezzato per affrontare anche gli attacchi più duri. In definitiva, è meglio essere iperprotetti contro gli attacchi informatici piuttosto che essere sotto-protetti. Dopo aver scelto uno strumento che si desidera utilizzare, impegnarsi per l’aggiornamento. Un sistema SIEM è valido solo come i suoi aggiornamenti. Se non riesci a mantenere aggiornati i tuoi registri e a perfezionare le tue notifiche, non sarai preparato quando verrà colpita una minaccia emergente.

ri, ma i prodotti SIEM sono in grado di gestire grandi quantità di dati e di analizzare i pattern di attività per individuare eventuali anomalie. Inoltre, i prodotti SIEM offrono una vasta gamma di funzionalità, tra cui la gestione dei dati di registro, la segnalazione di conformità e lintelligence sulle minacce. La scelta del miglior strumento SIEM dipende dalle esigenze specifiche dellorganizzazione, ma i prodotti elencati sopra sono tra i migliori sul mercato. In sintesi, limplementazione di un sistema SIEM è un passo importante per garantire la sicurezza informatica dellorganizzazione e prevenire gli attacchi informatici.