Was ist Sicherheitsinformations- und Ereignismanagement (SIEM)??

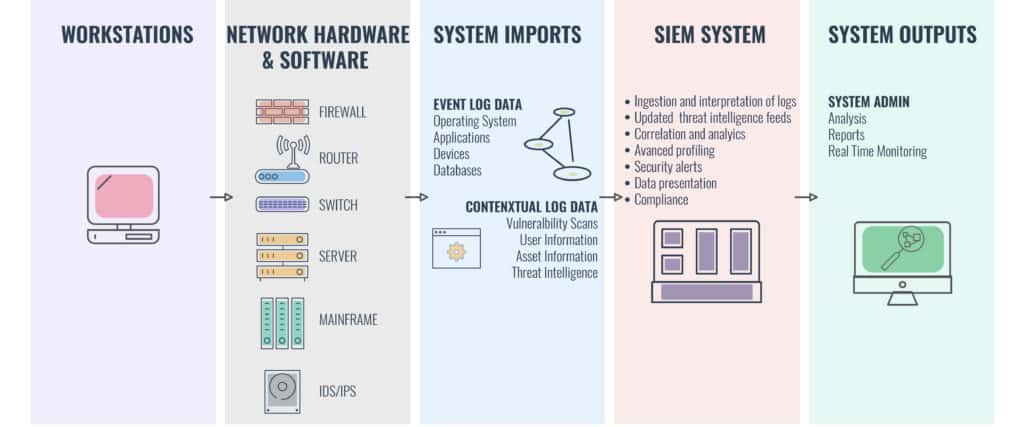

SIEM steht für Security Information and Event Management. SIEM-Produkte bieten eine Echtzeitanalyse von Sicherheitswarnungen, die von Anwendungen und Netzwerkhardware generiert werden.

Im Folgenden werden die einzelnen Produkte ausführlich beschrieben. Sollten Sie jedoch zu wenig Zeit haben, finden Sie hier eine Zusammenfassung unserer Liste der besten SIEM-Tools:

- SolarWinds Security Event Manager (KOSTENLOSE TESTVERSION) Eine gut aussehende Oberfläche mit vielen grafischen Datenvisualisierungen bietet ein leistungsstarkes und umfassendes SIEM-Tool, das auf Windows Server ausgeführt wird.

- ManageEngine EventLog Analyzer (KOSTENLOSE TESTVERSION) Ein SIEM-Tool zum Verwalten, Schützen und Minen von Protokolldateien. Dieses System wird unter Windows, Windows Server und Linux installiert.

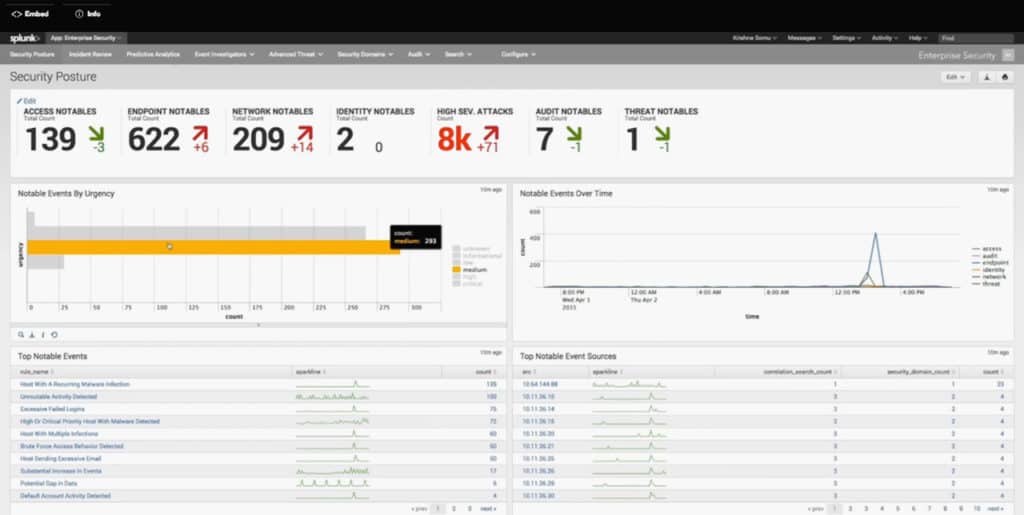

- Splunk Enterprise Security Dieses Tool für Windows und Linux ist weltweit führend, da es die Netzwerkanalyse mit der Protokollverwaltung zusammen mit einem hervorragenden Analysetool kombiniert.

- OSSEC Das Open-Source-HIDS-Sicherheitssystem, das kostenlos verwendet werden kann und als Sicherheitsinformationsverwaltungsdienst fungiert.

- LogRhythm Security Intelligence Platform Modernste AI-basierte Technologie untermauert dieses Datenverkehrs- und Protokollanalysetool für Windows und Linux.

- AlienVault Unified Security Management Gutes Preis-Leistungs-Verhältnis für SIEM, das sowohl unter Mac OS als auch unter Windows ausgeführt werden kann.

- RSA NetWitness Extrem umfassend und auf große Organisationen zugeschnitten, aber für kleine und mittlere Unternehmen etwas zu viel. Läuft unter Windows.

- IBM QRadar Marktführendes SIEM-Tool für Windows-Umgebungen.

- McAfee Enterprise Security Manager Beliebtes SIEM-Tool, das Ihre Active Directory-Datensätze durchläuft, um die Systemsicherheit zu überprüfen. Läuft sowohl unter Mac OS als auch unter Windows.

Da immer mehr Unternehmen online arbeiten, wird es immer wichtiger, Cybersicherheitstools und Bedrohungserkennung zu integrieren, um Ausfallzeiten zu vermeiden. Leider sind viele skrupellose Cyber-Angreifer im Internet aktiv und warten nur darauf, verwundbare Systeme anzugreifen. SIEM-Produkte (Security Information and Event Management) sind zu einem zentralen Bestandteil der Identifizierung und Bekämpfung von Cyberangriffen geworden.

Dieser Begriff ist in gewisser Weise ein Sammelbegriff für Sicherheitssoftwarepakete, die von Protokollverwaltungssystemen über Sicherheitsprotokoll- / Ereignisverwaltung und Sicherheitsinformationsverwaltung bis hin zur Korrelation von Sicherheitsereignissen reichen. Meistens werden diese Funktionen für einen 360-Grad-Schutz kombiniert.

Obwohl ein SIEM-System nicht narrensicher ist, ist es einer der Schlüsselindikatoren dafür, dass eine Organisation eine klar definierte Cybersicherheitsrichtlinie hat. In neun von zehn Fällen haben Cyber-Angriffe auf oberflächlicher Ebene keine eindeutigen Hinweise. Um Bedrohungen zu erkennen, ist es effektiver, die Protokolldateien zu verwenden. Die überlegenen Protokollverwaltungsfunktionen von SIEMs haben sie zu einem zentralen Knotenpunkt für die Netzwerktransparenz gemacht.

Die meisten Sicherheitsprogramme arbeiten im Mikromaßstab und richten sich gegen kleinere Bedrohungen, ohne jedoch das Gesamtbild der Cyber-Bedrohungen zu kennen. Ein Intrusion Detection System (IDS) allein kann selten mehr als nur Pakete und IP-Adressen überwachen. Ebenso werden in Ihren Dienstprotokollen nur Benutzersitzungen und Konfigurationsänderungen angezeigt. SIEM fasst diese und ähnliche Systeme zusammen, um durch Echtzeitüberwachung und Analyse von Ereignisprotokollen einen vollständigen Überblick über alle Sicherheitsvorfälle zu erhalten.

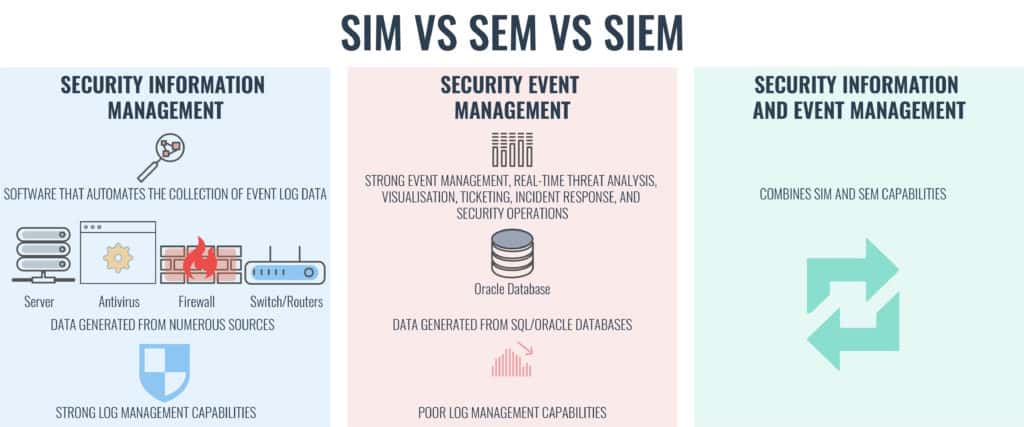

Was ist Sicherheitsinformationsmanagement (SIM)?

Security Information Management (SIM) ist die Erfassung, Überwachung und Analyse sicherheitsrelevanter Daten aus Computerprotokollen. Wird auch als Protokollverwaltung bezeichnet.

Was ist Security Event Management (SEM)?

Security Event Management (SEM) ist die Praxis des Netzwerk-Event-Managements, einschließlich Echtzeit-Bedrohungsanalyse, Visualisierung und Reaktion auf Vorfälle.

SIEM vs SIM vs SEM – was ist der Unterschied??

SIEM, SIM und SEM werden häufig synonym verwendet, es gibt jedoch einige wesentliche Unterschiede.

| Überblick | Erfassung und Analyse sicherheitsrelevanter Daten aus Computerprotokollen. | Echtzeit-Bedrohungsanalyse, Visualisierung und Reaktion auf Vorfälle. | SIEM kombiniert, wie der Name schon sagt, SIM- und SEM-Funktionen. |

| Eigenschaften | Einfach zu implementierende, leistungsstarke Protokollverwaltungsfunktionen. | Komplexer in der Bereitstellung, überlegen bei der Echtzeitüberwachung. | Komplexer in der Bereitstellung, vollständige Funktionalität. |

| Beispiel-Tools | OSSIM | NetIQ Sentinel | SolarWinds-Protokoll & Event Manager |

SIEM-Funktionen

Die Grundfunktionen von SIEM sind:

- Protokollsammlung

- Normalisierung – Protokolle sammeln und in ein Standardformat normalisieren

- Benachrichtigungen und Warnungen – Benachrichtigen des Benutzers, wenn Sicherheitsbedrohungen erkannt werden

- Erkennung von Sicherheitsvorfällen

- Workflow für die Reaktion auf Bedrohungen – Workflow zur Behandlung vergangener Sicherheitsereignisse

SIEM zeichnet Daten aus dem internen Netzwerk von Tools eines Benutzers auf und identifiziert potenzielle Probleme und Angriffe. Das System verwendet ein statistisches Modell zur Analyse der Protokolleinträge. SIEM verteilt Erfassungsagenten und ruft Daten aus dem Netzwerk, von Geräten, Servern und Firewalls ab.

Alle diese Informationen werden dann an eine Verwaltungskonsole weitergeleitet, wo sie analysiert werden können, um aufkommende Bedrohungen zu bekämpfen. Fortgeschrittene SIEM-Systeme verwenden nicht selten automatisierte Antworten, Entitätsverhaltensanalysen und Sicherheits-Orchestrierung. Dies stellt sicher, dass Schwachstellen zwischen Cybersicherheitstools überwacht und von der SIEM-Technologie behoben werden können.

Sobald die erforderlichen Informationen in der Verwaltungskonsole eingegangen sind, werden sie von einem Datenanalysten angezeigt, der Feedback zum Gesamtprozess geben kann. Dies ist wichtig, da Feedback dazu beiträgt, das SIEM-System in Bezug auf maschinelles Lernen zu schulen und die Vertrautheit mit der Umgebung zu verbessern.

Sobald das SIEM-Softwaresystem eine Bedrohung erkennt, kommuniziert es mit anderen Sicherheitssystemen auf dem Gerät, um die unerwünschte Aktivität zu stoppen. Die Zusammenarbeit der SIEM-Systeme macht sie zu einer beliebten Lösung für Unternehmen. Der Anstieg der allgegenwärtigen Cyber-Bedrohungen hat jedoch dazu geführt, dass viele kleine und mittlere Unternehmen auch die Vorteile eines SIEM-Systems in Betracht ziehen.

Diese Änderung ist aufgrund der erheblichen Kosten der SIEM-Einführung relativ neu. Sie müssen nicht nur einen beträchtlichen Betrag für das System selbst bezahlen. Sie müssen ein oder zwei Mitarbeiter zuweisen, um es zu überwachen. Infolgedessen zeigten sich kleinere Unternehmen weniger begeistert von der SIEM-Einführung. Dies hat sich jedoch allmählich geändert, da KMU an Managed Service Provider auslagern können.

Warum ist SIEM wichtig??

SIEM ist zu einer zentralen Sicherheitskomponente moderner Organisationen geworden. Der Hauptgrund ist, dass jeder Benutzer oder Tracker eine virtuelle Spur in den Protokolldaten eines Netzwerks hinterlässt. SIEM-Systeme verwenden diese Protokolldaten, um Einblicke in frühere Angriffe und Ereignisse zu erhalten. Ein SIEM-System erkennt nicht nur, dass ein Angriff stattgefunden hat, sondern zeigt Ihnen auch, wie und warum er stattgefunden hat.

Mit der Aktualisierung und Aufrüstung von Unternehmen auf immer komplexere IT-Infrastrukturen hat SIEM in den letzten Jahren eine noch größere Bedeutung erlangt. Entgegen der landläufigen Meinung reichen Firewalls und Antiviren-Pakete nicht aus, um ein Netzwerk in seiner Gesamtheit zu schützen. Zero-Day-Angriffe können auch mit diesen Sicherheitsmaßnahmen die Abwehrkräfte eines Systems durchdringen.

SIEM behebt dieses Problem, indem es die Angriffsaktivität erkennt und anhand des früheren Verhaltens im Netzwerk bewertet. Ein SIEM-System kann zwischen legitimer Verwendung und einem böswilligen Angriff unterscheiden. Dies trägt dazu bei, den Schutz eines Systems vor Vorfällen zu erhöhen und Schäden an Systemen und virtuellem Eigentum zu vermeiden.

Der Einsatz von SIEM hilft Unternehmen auch dabei, eine Vielzahl von branchenüblichen Vorschriften für das Cyber-Management einzuhalten. Die Protokollverwaltung ist die branchenübliche Methode zur Überwachung von Aktivitäten in einem IT-Netzwerk. SIEM-Systeme bieten die beste Möglichkeit, diese behördlichen Anforderungen zu erfüllen und Transparenz über Protokolle zu schaffen, um klare Einsichten und Verbesserungen zu erzielen.

Die wesentlichen SIEM-Tools

Nicht alle SIEM-Systeme sind gleich aufgebaut. Infolgedessen gibt es keine Einheitslösung. Eine SIEM-Lösung, die für ein Unternehmen geeignet ist, kann für ein anderes Unternehmen unvollständig sein. In diesem Abschnitt werden die Kernfunktionen eines SIEM-Systems beschrieben.

Protokolldatenverwaltung

Wie oben erwähnt, ist das Protokolldatenmanagement eine Kernkomponente jedes SIEM-Systems für Unternehmen. Ein SIEM-System muss Protokolldaten aus verschiedenen Quellen bündeln, wobei jede ihre eigene Art der Kategorisierung und Aufzeichnung von Daten hat. Wenn Sie nach einem SIEM-System suchen, möchten Sie eines, mit dem Daten effektiv normalisiert werden können..

Sobald die Daten normalisiert sind, werden sie quantifiziert und mit zuvor aufgezeichneten Daten verglichen. Das SIEM-System kann dann böswillige Verhaltensmuster erkennen und Benachrichtigungen auslösen, um den Benutzer zum Handeln aufzufordern. Diese Daten können dann von einem Analysten durchsucht werden, der neue Kriterien für zukünftige Warnungen definieren kann. Dies hilft, die Abwehrkräfte des Systems gegen neue Bedrohungen zu entwickeln.

Compliance-Berichterstattung

Aus Gründen der Benutzerfreundlichkeit und der behördlichen Anforderungen ist ein SIEM mit umfangreichen Compliance-Berichtsfunktionen sehr wichtig. Im Allgemeinen verfügen die meisten SIEM-Systeme über ein integriertes Berichterstellungssystem, mit dessen Hilfe Sie Ihre Compliance-Anforderungen erfüllen können.

Die Quelle der Anforderungen der Standards, denen Sie entsprechen müssen, ist ein wesentlicher Einfluss darauf, welches SIEM-System Sie installieren. Wenn Ihre Sicherheitsstandards durch Kundenverträge vorgegeben sind, haben Sie keinen großen Spielraum für das von Ihnen gewählte SIEM-System. Wenn es den erforderlichen Standard nicht unterstützt, sind Sie nicht daran gewöhnt. Möglicherweise müssen Sie nachweisen, dass Sie PCI DSS-, FISMA-, FERPA-, HIPAA-, SOX-, ISO-, NCUA-, GLBA-, NERC CIP-, GPG13-, DISA STIG- oder einer von vielen anderen Industriestandards entsprechen.

Bedrohungsinformationen

Wenn eine Verletzung oder ein Angriff auftritt, können Sie einen Bericht erstellen, in dem ausführlich beschrieben wird, wie dies geschehen ist. Mithilfe dieser Daten können Sie interne Prozesse verfeinern und Anpassungen an Ihrer Netzwerkinfrastruktur vornehmen, um sicherzustellen, dass dies nicht noch einmal vorkommt. Mit dieser SIEM-Technologie wird Ihre Netzwerkinfrastruktur weiterentwickelt, um neuen Bedrohungen zu begegnen.

Feineinstellung der Alarmbedingungen

Die Fähigkeit, die Kriterien für zukünftige Sicherheitswarnungen festzulegen, ist für die Aufrechterhaltung eines effektiven SIEM-Systems durch Bedrohungsinformationen von entscheidender Bedeutung. Das Verfeinern von Warnungen ist die Hauptmethode, mit der Sie Ihr SIEM-System vor neuen Bedrohungen auf dem Laufenden halten. Täglich tauchen innovative Cyber-Angriffe auf. Mit einem System, das neue Sicherheitswarnungen hinzufügt, werden Sie also nicht zurückgelassen.

Sie möchten auch sicherstellen, dass Sie eine SIEM-Softwareplattform finden, mit der die Anzahl der empfangenen Sicherheitswarnungen begrenzt werden kann. Wenn Sie mit Warnmeldungen überflutet sind, kann Ihr Team Sicherheitsbedenken nicht rechtzeitig ausräumen. Ohne die Optimierung von Warnmeldungen müssen Sie eine Vielzahl von Ereignissen von Firewalls bis zu Intrusion Logs durchsehen.

Instrumententafel

Ein umfangreiches SIEM-System ist nicht gut, wenn ein schlechtes Dashboard dahintersteckt. Ein Dashboard mit einer einfachen Benutzeroberfläche erleichtert das Erkennen von Bedrohungen erheblich. In der Praxis suchen Sie ein Dashboard mit Visualisierung. Auf diese Weise kann Ihr Analyst sofort feststellen, ob auf dem Display Abweichungen auftreten. Idealerweise möchten Sie ein SIEM-System, das so konfiguriert werden kann, dass bestimmte Ereignisdaten angezeigt werden.

Die besten SIEM-Tools

Beim Kauf einer SIEM-Lösung hat der Markt eine Fülle von Möglichkeiten. Von größeren Unternehmen wie IBM, Intel und HE bis hin zu SolarWinds und Manage Engine gibt es für nahezu jede Unternehmensgröße und -art eine Lösung. Es gibt sogar kostenlose Open Source-Optionen, obwohl Open Source-Projekte normalerweise nur ein sehr geringes Entwicklungsbudget haben, was bedeutet, dass diese Optionen wahrscheinlich nicht die besten sind.

Vor der Auswahl eines SIEM-Tools ist es wichtig, Ihre Ziele zu bewerten. Wenn Sie beispielsweise nach einem SIEM-Tool suchen, das die gesetzlichen Anforderungen erfüllt, ist die Erstellung von Berichten eine Ihrer wichtigsten Prioritäten.

Wenn Sie dagegen ein SIEM-System verwenden möchten, um vor neu auftretenden Angriffen geschützt zu bleiben, benötigen Sie ein System mit einer hochfunktionellen Normalisierung und umfangreichen benutzerdefinierten Benachrichtigungsfunktionen. Nachfolgend werfen wir einen Blick auf einige der besten SIEM-Tools auf dem Markt.

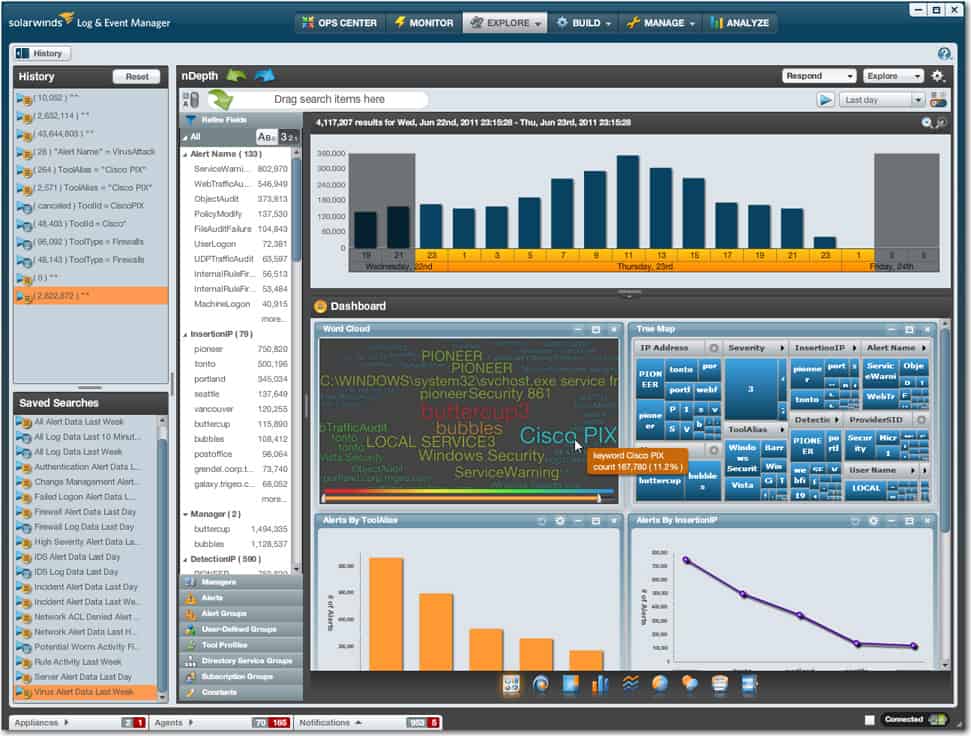

1. SolarWinds Security Event Manager (KOSTENLOSE TESTVERSION)

Betriebssystem: Windows

In Bezug auf SIEM-Tools für Einsteiger, SolarWinds Security Event Manager (SEM) ist eines der wettbewerbsfähigsten Angebote auf dem Markt. Das SEM bietet alle Kernfunktionen, die Sie von einem SIEM-System erwarten, sowie umfassende Funktionen zur Protokollverwaltung und Berichterstellung. Die detaillierte Echtzeit-Reaktion von SolarWinds auf Vorfälle macht es zu einem großartigen Tool für diejenigen, die Windows-Ereignisprotokolle nutzen möchten, um ihre Netzwerkinfrastruktur aktiv gegen zukünftige Bedrohungen zu verwalten.

Eines der besten Dinge am SEM ist das detaillierte und intuitive Dashboard-Design. Die Einfachheit der Visualisierungstools erleichtert dem Benutzer das Erkennen von Anomalien. Als Willkommensbonus bietet das Unternehmen rund um die Uhr Support an, sodass Sie sich bei Fehlern an das Unternehmen wenden können.

DIE WAHL DES HERAUSGEBERS

Eines der wettbewerbsfähigsten SIEM-Tools auf dem Markt mit einer Vielzahl von Protokollverwaltungsfunktionen. Die Echtzeitreaktion auf Vorfälle erleichtert die aktive Verwaltung Ihrer Infrastruktur und das detaillierte und intuitive Dashboard macht diese zu einer der benutzerfreundlichsten auf dem Markt. Mit 24/7 Support ist dies eine klare Wahl für SIEM.

Herunterladen: Kostenlose 30-Tage-Testversion mit vollem Funktionsumfang bei SolarWinds.com

Offizielle Seite: https://www.solarwinds.com/security-event-manager/

Betriebssystem: Windows

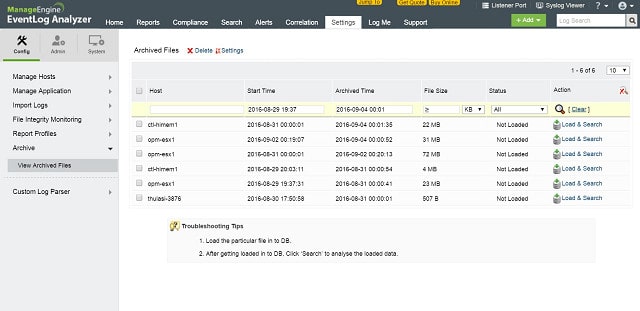

2. ManageEngine EventLog Analyzer (KOSTENLOSE TESTVERSION)

Betriebssystem: Windows und Linux

Das ManageEngine EventLog Analyzer ist ein SIEM-Tool denn es konzentriert sich auf das Verwalten von Protokollen und das Abrufen von Sicherheits- und Leistungsinformationen von diesen.

Das Tool kann Windows-Ereignisprotokoll- und Syslog-Meldungen erfassen. Diese Nachrichten werden dann in Dateien organisiert, Drehen zu neuen Dateien gegebenenfalls und Speichern dieser Dateien in sinnvoll benannten Verzeichnissen für den einfachen Zugriff. Der EventLog Analyzer schützt diese Dateien dann vor Manipulationen.

Das ManageEngine-System ist jedoch mehr als ein Protokollserver. Es hat analytische Funktionen Dadurch werden Sie über den unbefugten Zugriff auf Unternehmensressourcen informiert. Das Tool bewertet auch die Leistung wichtiger Anwendungen und Dienste wie Webserver, Datenbanken, DHCP-Server und Druckwarteschlangen.

Die Prüfungs- und Berichtsmodule von EventLog Analyzer sind sehr nützlich, um die Einhaltung von Datenschutzstandards nachzuweisen. Die Reporting-Engine enthält Formate zur Einhaltung von PCI DSS, FISMA, GLBA, SOX, HIPAA, und ISO 27001.

ManageEngine hat drei Editionen des EventLog Analyzer erstellt, darunter eine kostenlose Version, in der Protokolle aus bis zu fünf Quellen erfasst werden. ManageEngine bietet eine kostenlose 30-Tage-Testversion der Premium Edition. Eine netzwerkbasierte Version mit der Bezeichnung Distributed Edition ist ebenfalls für eine kostenlose 30-Tage-Testversion verfügbar.

ManageEngine EventLog Analyzer 30-tägige KOSTENLOSE Testversion herunterladen

3. Splunk Enterprise Security

Betriebssystem: Windows und Linux

Splunk ist eine der beliebtesten SIEM-Managementlösungen der Welt. Was es von der Konkurrenz abhebt, ist, dass es die Analytik in das Herz seines SIEM integriert hat. Netzwerk- und Maschinendaten können in Echtzeit überwacht werden, während das System nach potenziellen Schwachstellen sucht. Die Notables-Funktion von Enterprise Security zeigt Warnmeldungen an, die vom Benutzer verfeinert werden können.

In Bezug auf die Reaktion auf Sicherheitsbedrohungen ist die Benutzeroberfläche unglaublich einfach. Bei der Durchführung einer Vorfallüberprüfung kann der Benutzer mit einer grundlegenden Übersicht beginnen, bevor er sich zu detaillierten Anmerkungen zum vergangenen Ereignis durchklickt. Ebenso macht der Asset Investigator gute Arbeit, um böswillige Handlungen zu melden und zukünftige Schäden zu verhindern. Sie müssen sich an den Anbieter wenden, um ein Angebot zu erhalten, damit klar ist, dass dies eine Plattform ist, die für größere Unternehmen entwickelt wurde.

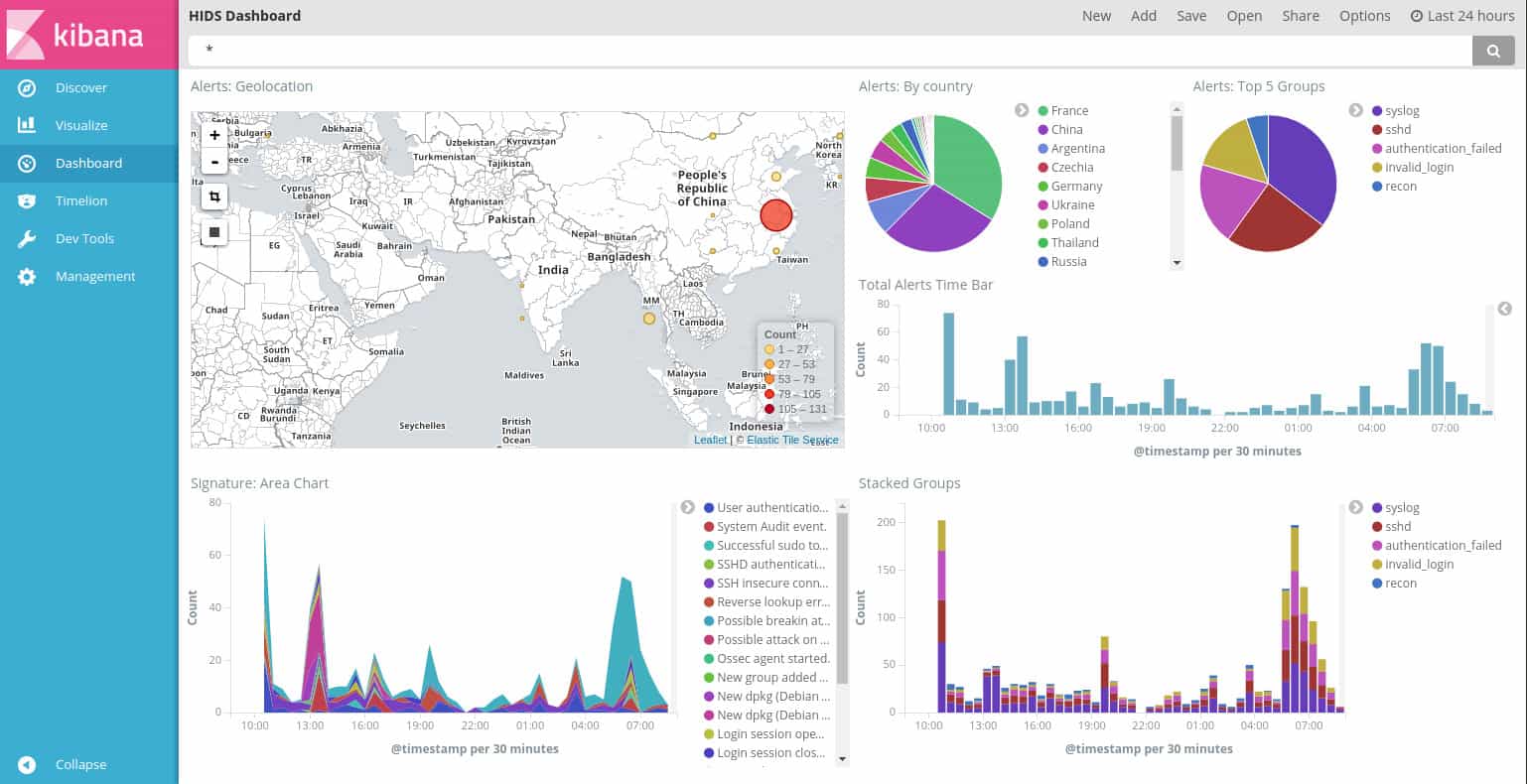

4. OSSEC

Betriebssystem: Windows, Linux, Unix und Mac

OSSEC ist das führende hostbasierte Intrusion Prevention System (HIDS). OSSEC ist nicht nur ein sehr gutes HIDS, sondern kann auch kostenlos verwendet werden. HIDS-Methoden sind mit den Diensten von SIM-Systemen austauschbar, sodass OSSEC auch in die Definition eines SIEM-Tools passt.

Die Software konzentriert sich auf die in Protokolldateien verfügbaren Informationen, um nach Anzeichen für ein Eindringen zu suchen. Die Software liest nicht nur die Protokolldateien durch, sondern überwacht auch die Dateiprüfsummen, um Manipulationen zu erkennen. Hacker wissen, dass Protokolldateien ihre Präsenz in einem System offenbaren und ihre Aktivitäten nachverfolgen können. Daher ändern viele Malware-Angreifer die Protokolldateien, um diese Beweise zu entfernen.

Als kostenlose Software gibt es keinen Grund, OSSEC nicht an vielen Orten im Netzwerk zu installieren. Das Tool überprüft nur die Protokolldateien, die sich auf seinem Host befinden. Die Programmierer der Software wissen, dass verschiedene Betriebssysteme unterschiedliche Protokollierungssysteme haben. Daher untersucht OSSEC Ereignisprotokolle und Registrierungszugriffsversuche auf Windows- und Syslog-Datensätzen sowie Stammzugriffsversuche auf Linux-, Unix- und Mac OS-Geräten. Höhere Funktionen in der Software ermöglichen die Kommunikation über ein Netzwerk und die Konsolidierung der an einem Ort identifizierten Protokolldatensätze in einem zentralen SIM-Protokollspeicher.

Obwohl die Nutzung von OSSEC kostenlos ist, gehört es einem kommerziellen Unternehmen – Trend Micro. Das Front-End für das System kann als separates Programm heruntergeladen werden und ist nicht sehr gut. Die meisten OSSEC-Benutzer geben ihre Daten als Front-End und als Analyse-Engine an Graylog oder Kibana weiter.

Das Verhalten von OSSEC wird von „Richtlinien“ bestimmt, bei denen es sich um Aktivitätssignaturen handelt, nach denen in den Protokolldateien gesucht werden muss. Diese Richtlinien sind kostenlos im Benutzer-Community-Forum verfügbar. Unternehmen, die nur vollständig unterstützte Software verwenden möchten, können ein Support-Paket von Trend Micro abonnieren.

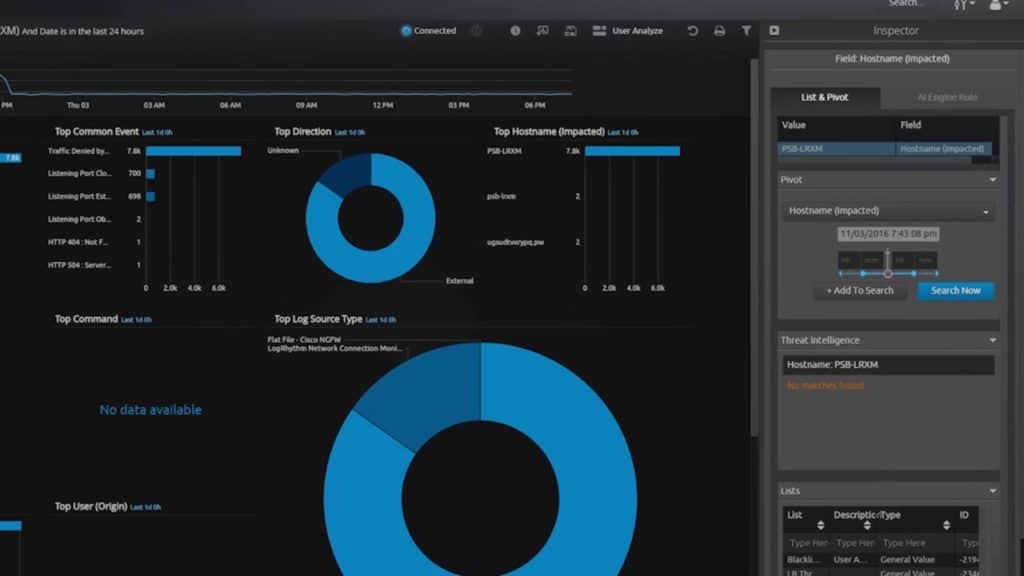

5. LogRhythm Security Intelligence Platform

Betriebssystem: Windows und Linux

LogRhythm haben sich im SIEM-Lösungsbereich längst als Vorreiter etabliert. Von der Verhaltensanalyse über die Protokollkorrelation bis hin zur künstlichen Intelligenz bietet diese Plattform alles. Das System ist mit einer Vielzahl von Geräten und Protokolltypen kompatibel. In Bezug auf die Konfiguration Ihrer Einstellungen werden die meisten Aktivitäten über den Deployment Manager verwaltet. Beispielsweise können Sie den Windows-Host-Assistenten zum Durchsuchen von Windows-Protokollen verwenden.

Auf diese Weise können Sie leichter eingrenzen, was in Ihrem Netzwerk geschieht. Die Benutzeroberfläche hat zunächst eine Lernkurve, aber die ausführliche Bedienungsanleitung hilft. Das i-Tüpfelchen ist, dass die Bedienungsanleitung tatsächlich Hyperlinks zu verschiedenen Funktionen enthält, um Sie auf Ihrer Reise zu unterstützen. Das Preisschild dieser Plattform ist eine gute Wahl für mittelständische Unternehmen, die neue Sicherheitsmaßnahmen implementieren möchten.

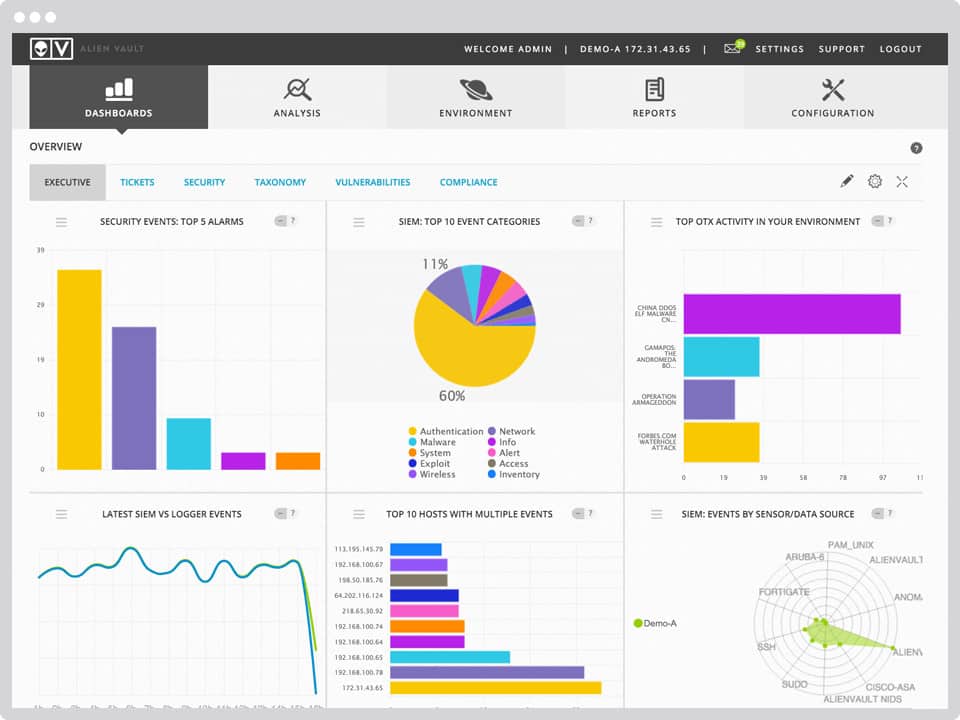

6. AlienVault Unified Security Management

Betriebssystem: Windows und Mac

Als eine der preisgünstigeren SIEM-Lösungen auf dieser Liste, AlienVault ist ein sehr attraktives Angebot. Im Kern handelt es sich um ein traditionelles SIEM-Produkt mit integrierter Intrusion Detection, Verhaltensüberwachung und Schwachstellenbewertung. AlienVault bietet die Onboard-Analyse, die Sie von einer Plattform dieser Größenordnung erwarten.

Einer der einzigartigeren Aspekte der AlienVault-Plattform ist der Open Threat Exchange (OTX). Das OTX ist ein Webportal, über das Benutzer “Indicators of Compromise” (IOC) hochladen können, um andere Benutzer bei der Kennzeichnung von Bedrohungen zu unterstützen. Dies ist eine großartige Ressource in Bezug auf Allgemeinwissen und Bedrohungen. Der niedrige Preis dieses SIEM-Systems macht es ideal für kleine und mittlere Unternehmen, die ihre Sicherheitsinfrastruktur verbessern möchten.

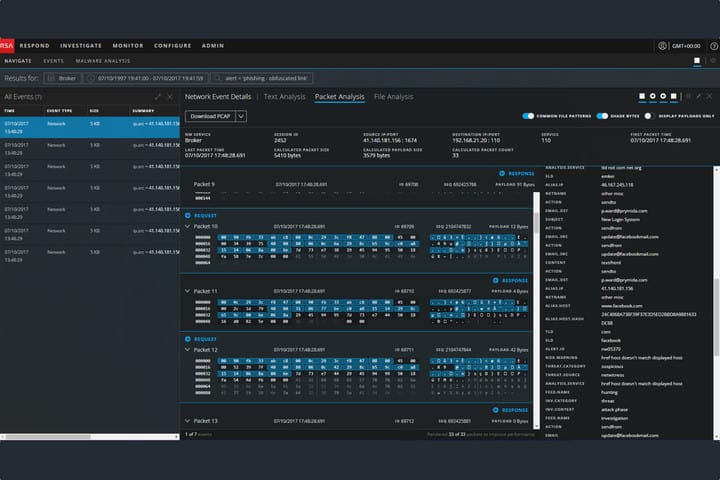

7. RSA NetWitness

Betriebssystem: Red Hat Enterprise Linux

RSA NetWitness ist eine der modernsten SIEM-Optionen auf dem Markt. Wenn Sie nach einer vollständigen Netzwerkanalyselösung suchen, sind Sie bei RSA Netwitness genau richtig. Für größere Unternehmen ist dies eines der umfangreichsten Tools auf dem Markt. Wenn Sie jedoch nach einem Produkt suchen, das einfach zu bedienen ist, möchten Sie möglicherweise woanders suchen.

Leider kann die Ersteinrichtung im Vergleich zu anderen Produkten auf dieser Liste recht zeitaufwändig sein. Davon abgesehen wird Ihnen eine umfassende Benutzerdokumentation bei der Einrichtung helfen. Die Installationsanleitungen helfen nicht bei allem, sondern geben Ihnen genügend Informationen, um die Teile zusammenzusetzen.

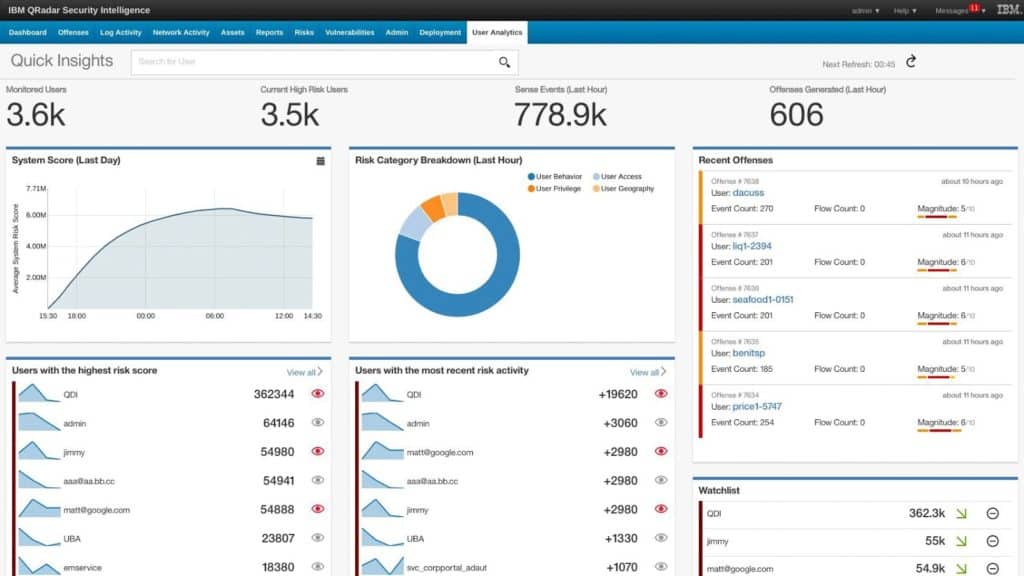

8. IBM QRadar

Betriebssystem: Red Hat Enteprise Linux

In den letzten Jahren hat sich die Antwort von IBM auf SIEM als eines der besten Produkte auf dem Markt etabliert. Die Plattform bietet eine Reihe von Protokollmanagement-, Analyse-, Datenerfassungs- und Angriffserkennungsfunktionen, um die Netzwerkinfrastruktur am Laufen zu halten. Die gesamte Protokollverwaltung läuft über ein Tool: QRadar Log Manager. QRadar ist eine nahezu vollständige Lösung für die Analyse.

Das System verfügt über eine Analyse zur Risikomodellierung, mit der potenzielle Angriffe simuliert werden können. Dies kann verwendet werden, um eine Vielzahl von physischen und virtuellen Umgebungen in Ihrem Netzwerk zu überwachen. IBM QRadar ist eines der umfassendsten Angebote auf dieser Liste und eine gute Wahl, wenn Sie nach einer vielseitigen SIEM-Lösung suchen. Die vielfältigen Funktionen dieses Industriestandard-SIEM-Systems haben es zum Industriestandard für viele größere Unternehmen gemacht.

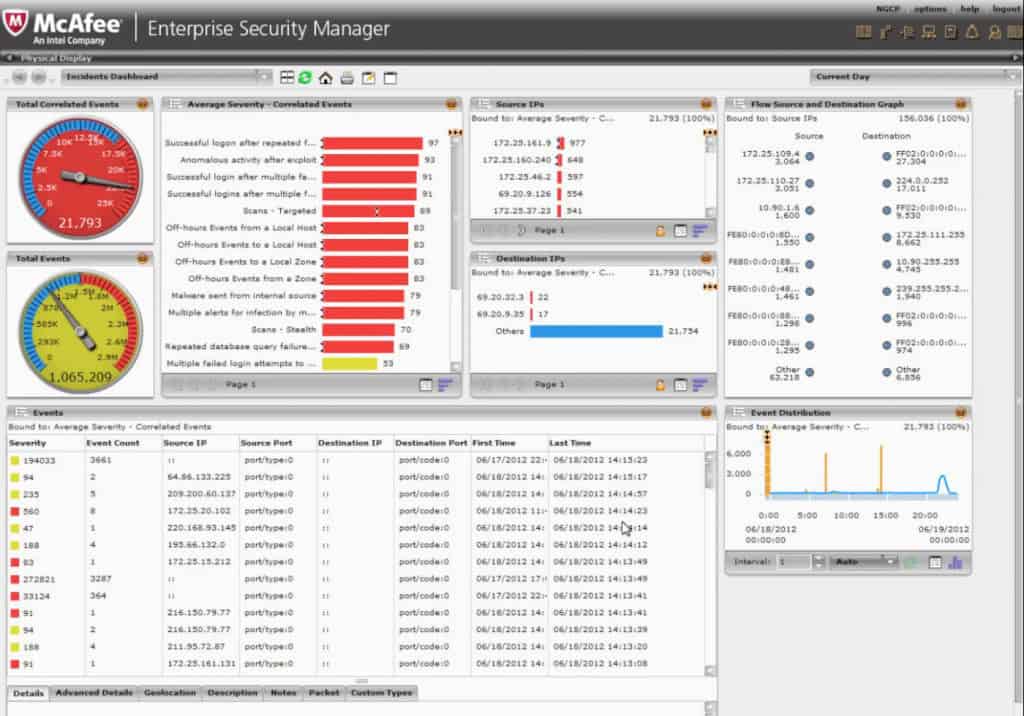

9. McAfee Enterprise Security Manager

Betriebssystem: Windows und Mac

McAfee Enterprise Security Manager gilt als eine der besten SIEM-Plattformen im Bereich Analytik. Der Benutzer kann über das Active Directory-System eine Vielzahl von Protokollen auf einer Vielzahl von Geräten sammeln. Im Hinblick auf die Normalisierung kompiliert McAfees Korrelationsmodul problemlos unterschiedliche Datenquellen. Dies macht es viel einfacher zu erkennen, wann ein Sicherheitsereignis eintritt.

In Bezug auf den Support haben Benutzer sowohl Zugriff auf den technischen Support von McAfee Enterprise als auch auf den technischen Support von McAfee Business. Der Benutzer kann festlegen, dass seine Site zweimal im Jahr von einem Support Account Manager besucht wird, wenn er dies wünscht. Die Plattform von McAfee richtet sich an mittelgroße Unternehmen, die eine umfassende Lösung für das Sicherheitsereignismanagement suchen.

Implementierung von SIEM

Unabhängig davon, welches SIEM-Tool Sie in Ihr Unternehmen integrieren möchten, ist es wichtig, eine SIEM-Lösung langsam einzuführen. Es gibt keine schnelle Möglichkeit, ein SIEM-System zu implementieren. Die beste Methode, um eine SIEM-Plattform in Ihre IT-Umgebung zu integrieren, besteht darin, sie schrittweise einzuführen. Dies bedeutet, jede Lösung Stück für Stück zu übernehmen. Sie sollten sowohl Echtzeitüberwachungs- als auch Protokollanalysefunktionen anstreben.

Auf diese Weise können Sie eine Bestandsaufnahme Ihrer IT-Umgebung vornehmen und den Einführungsprozess optimieren. Durch die schrittweise Implementierung eines SIEM-Systems können Sie erkennen, ob Sie böswilligen Angriffen ausgesetzt sind. Das Wichtigste ist, dass Sie einen klaren Überblick über die Ziele haben, die Sie beim Einsatz eines SIEM-Systems erreichen möchten.

In diesem Handbuch werden verschiedene SIEM-Anbieter vorgestellt, die sehr unterschiedliche Endprodukte anbieten. Wenn Sie den Service suchen möchten, der zu Ihnen passt, nehmen Sie sich die Zeit, um die verfügbaren Optionen zu untersuchen und eine zu finden, die Ihren Unternehmenszielen entspricht. In der Anfangsphase möchten Sie sich auf den schlimmsten Fall vorbereiten.

Wenn Sie sich auf den schlimmsten Fall vorbereiten, können Sie selbst die härtesten Angriffe abwehren. Letztendlich ist es besser, sich vor Cyberangriffen zu schützen, als unterversichert zu sein. Sobald Sie ein Tool ausgewählt haben, das Sie verwenden möchten, verpflichten Sie sich zur Aktualisierung. Ein SIEM-System ist nur so gut wie seine Updates. Wenn Sie Ihre Protokolle nicht auf dem neuesten Stand halten und Ihre Benachrichtigungen nicht optimieren können, sind Sie bei Auftreten einer neuen Bedrohung nicht vorbereitet.

ionen von SIEM-Tools ermöglichen es Unternehmen, Bedrohungen in Echtzeit zu erkennen und schnell darauf zu reagieren. Die Wahl des richtigen SIEM-Tools hängt von den spezifischen Anforderungen des Unternehmens ab, aber die oben genannten Tools sind einige der besten auf dem Markt. Die Implementierung von SIEM erfordert jedoch eine sorgfältige Planung und Schulung, um sicherzustellen, dass das System effektiv genutzt wird. Insgesamt ist SIEM ein wichtiger Bestandteil der Cybersicherheitsstrategie eines Unternehmens und sollte ernst genommen werden, um die Sicherheit von Daten und Systemen zu gewährleisten.