Täglich entdecken Sicherheitsforscher und Hacker neue Sicherheitslücken, die die zehntausenden bekannten Lücken in Anwendungen, Diensten, Betriebssystemen und Firmware schließen.

Ein Schwachstellenscanner bietet automatisierte Unterstützung zum Verfolgen bekannter Schwachstellen und zum Erkennen der Gefährdung durch diese.

Wir gehen auf die Details der einzelnen Tools in diesem Beitrag ein, aber Wenn Sie wenig Zeit haben, finden Sie hier eine Liste der besten Netzwerk-Schwachstellenscanner:

- SolarWinds Network Configuration Manager (KOSTENLOSE TESTVERSION) – 30 Tage lang kostenlos, ohne auf die kostenpflichtige Version umsteigen zu müssen. Dies ist ein sehr umfassender Konfigurationsmanager, der nach Geräteeinstellungen sucht, die Schwachstellen verursachen.

- ManageEngine Vulnerability Manager Plus (KOSTENLOSE TESTVERSION) – Sowohl kostenlose als auch kostenpflichtige Versionen für Windows- und Windows Server-Umgebungen, einschließlich Schwachstellensuche und automatisierter Schadensbegrenzung.

- Paessler Network Vulnerability Monitoring mit PRTG (KOSTENLOSE TESTVERSION) – Als Teil des PRTG-Ressourcenüberwachungssystems prüft dieses Tool Protokolle und überwacht Verkehrsmuster sowie den Schutz von Ports und die Ressourcennutzung. Es kann kostenlos für bis zu 100 Sensoren verwendet werden.

- OpenVAS – Das Open Vulnerability Assessment System ist ein kostenloser Vulnerability Manager für Linux, auf den unter Windows über eine VM zugegriffen werden kann.

- Microsoft Baseline Security Analyzer (MBSA) – Kostenloses und benutzerfreundliches Tool, das Microsoft-Produkte auf Schwachstellen überprüft.

- Community Edition für Retina-Netzwerkscanner – Dieses System kann bis zu 256 IP-Adressen scannen und stützt sich auf eine zentrale Datenbank mit bekannten Schwachstellen.

- Nexpose Community Edition – Dieses Tool ist für das Scannen von bis zu 32 IP-Adressen kostenlos und erkennt und protokolliert Ihre mit dem Netzwerk verbundenen Geräte. Dabei werden alle bekannten Schwachstellen in den Geräten hervorgehoben.

- Kaspersky Software Updater – Ein kostenloses Hilfsprogramm für Windows, mit dem verfügbare Updates für alle Ihre Softwareprodukte, nicht nur für Kaspersky-Produkte, installiert werden.

Wer braucht einen Netzwerk-Vulnerability-Scanner??

Jedes Netzwerk außerhalb des kleinsten Büros verfügt über eine Angriffsfläche, die für eine rein manuelle Überwachung zu groß und zu komplex ist. Selbst wenn Sie nur für einige wenige Hosts und Geräte verantwortlich sind, benötigen Sie automatisierte Unterstützung, um die aufkeimende Liste bekannter Schwachstellen effizient und gründlich zu verfolgen und sicherzustellen, dass Ihr Netzwerk nicht gefährdet ist.

Heutzutage bieten die meisten Betriebssysteme automatisierte Software-Updates an. Für eine kleine Organisation mag das ausreichen. Aber wie viel von Ihrer installierten Software deckt das ab? Und was ist mit falsch konfigurierten Diensten oder nicht autorisierter Software, die in Ihrem Netzwerk aufgetaucht ist??

Das Sprichwort „Hacken Sie sich zuerst“ besagt, dass jeder Host oder jedes Gerät, das dem Internet ausgesetzt ist, einer Penetrationstest unterzogen werden sollte, und das Prinzip „Tiefenverteidigung“ besagt, dass auch „interne“ Hosts und Geräte regelmäßig überprüft werden müssen.

Ein Vulnerability Scanner unterstützt Sie dabei automatisiert. Wie viele Tools für die Netzwerkadministration kann ein Schwachstellenscanner sowohl legitim als auch illegitim verwendet werden. Dies kann für Systemadministratoren, Entwickler, Sicherheitsforscher, Penetrationstester oder Black-Hat-Hacker hilfreich sein. Es kann verwendet werden, um die Gefährdung zu bewerten, um Ihr Netzwerk zu sichern, oder um nach tragfähigen Exploits zu suchen, um in das Netzwerk einzudringen.

Wie funktioniert ein Netzwerk-Vulnerability-Scanner??

Ein Schwachstellenscanner stützt sich auf eine Datenbank mit bekannten Schwachstellen und automatisierten Tests für diese. Ein eingeschränkter Scanner adressiert nur einen einzelnen Host oder mehrere Hosts, auf denen eine einzelne Betriebssystemplattform ausgeführt wird. Ein umfassender Scanner scannt eine Vielzahl von Geräten und Hosts in einem oder mehreren Netzwerken, identifiziert den Gerätetyp und das Betriebssystem und sucht nach relevanten Schwachstellen mit geringerer oder größerer Eindringlichkeit.

Ein Scan kann rein netzwerkbasiert sein und über das Internet durchgeführt werden (externer Scan) oder aus Ihrem lokalen Intranet (interner Scan). Es kann ein sein tiefe inspektion Dies ist möglich, wenn der Scanner über Anmeldeinformationen verfügt, um sich als legitimer Benutzer des Hosts oder Geräts zu authentifizieren.

Schwachstellenmanagement

Der Schwachstellen-Scan ist nur ein Teil des Schwachstellen-Management-Prozesses. Sobald der Scanner eine Sicherheitsanfälligkeit entdeckt, muss diese gemeldet, überprüft (ist sie falsch positiv?), Priorisiert und nach Risiken und Auswirkungen klassifiziert, behoben und überwacht werden, um eine Regression zu verhindern.

Ihre Organisation benötigt einen mehr oder weniger formellen Prozess zur Behebung von Schwachstellen. Ein Schwachstellenverwaltungsprozess umfasst geplante Überprüfungen, Richtlinien zur Priorisierung, Änderungsverwaltung für Softwareversionen und Prozesssicherung. Die meisten Schwachstellenscanner können Teil einer umfassenden Lösung für das Schwachstellenmanagement sein. Daher müssen größere Unternehmen diesen Kontext bei der Auswahl eines Scanners berücksichtigen.

Viele Schwachstellen können durch Patchen behoben werden, aber nicht alle. Eine Kosten-Nutzen-Analyse sollte Teil des Prozesses sein, da nicht alle Schwachstellen in jeder Umgebung ein Risiko darstellen und es möglicherweise geschäftliche Gründe gibt, warum Sie einen bestimmten Patch nicht installieren können. Daher ist es nützlich, wenn die Korrekturanleitung des Tools alternative Mittel enthält (z. B. Deaktivieren eines Dienstes oder Blockieren eines Ports über eine Firewall)..

Zu berücksichtigende Merkmale

Bei der Auswahl eines Schwachstellenscanners müssen viele Funktionen bewertet werden.

- Ist der Scanner netzwerkbasiert und führt Host- / Geräteerkennung und Zielprofilerstellung durch??

- Welche Assets können gescannt werden – Hosts, Netzwerkgeräte, Webserver, Umgebungen virtueller Maschinen, mobile Geräte, Datenbanken? Entspricht das den Anforderungen Ihres Unternehmens??

- Ist die Schwachstellendatenbank umfassend und passt sie gut zu den Plattformen Ihres Netzwerks? Erhält die Datenbank automatisch einen regelmäßigen Feed mit Updates??

- Ist der Scanner in Ihrer Umgebung korrekt? Überflutet es Sie mit wenig aussagekräftigen Ergebnissen? Was ist die Häufigkeit von falsch-positiven und falsch-negativen? (Ein falsches Positiv ist mit unnötigem Aufwand verbunden, und ein falsches Negativ bedeutet ein unerkanntes Risiko.)

- Ist der Scanner zuverlässig und skalierbar??

- Sind die Scannertests unnötig aufdringlich? Beeinträchtigt das Scannen Hosts / Geräte, wodurch die Leistung verringert wird und möglicherweise schlecht konfigurierte Geräte abstürzen?

- Können Sie geplante Scans und automatische Warnungen einrichten??

- Stellt es Richtlinien in Dosen bereit (z. B. für bestimmte Compliance-Regelungen)? Können Sie Ihre eigenen Richtlinien definieren??

- Sind die Scanergebnisse leicht zu verstehen? Können Sie sortieren und filtern? Können Sie sich Trends im Laufe der Zeit vorstellen? Bietet es nützliche Anleitungen zur Priorisierung?

- Hilft es bei der Sanierung? Sind die Anweisungen klar? Wie wäre es mit automatisierter Korrektur durch Skripterstellung? Bietet es automatische Software-Aktualisierungsdienste oder integriert es diese in diese, um Service Packs und Patches zu installieren??

- Welche Anzahl von vorgefertigten Berichten wird bereitgestellt, und welche Qualität haben sie? Bietet es Compliance-Berichte, die Sie benötigen? Können Sie einfach Ihre eigenen Berichtsformate definieren??

Vorbehalte

Der Schwachstellenscanner ist nur eine Informationsquelle und kein Ersatz für sachkundiges Personal.

Wie viele Tools für die Netzwerkadministration, die sich an Unternehmen richten, ist ein High-End-Schwachstellenscanner in der Regel teuer. Es stehen gute, kostenlose Optionen zur Verfügung, aber viele sind in der Größe des Netzwerks, das sie verwalten, begrenzt. Alle sind mit den Kosten verbunden, die für das Erlernen, Installieren und Konfigurieren des Tools und das Interpretieren der Ergebnisse für das Personal anfallen. Daher sollten Sie prüfen, ob das Bezahlen für mehr Automatisierung und Support auf lange Sicht billiger sein kann.

Die Installation eines Scanners kann komplex sein, und es ist wahrscheinlich, dass der Scanner zunächst einige Stunden arbeitet, um Aktualisierungen seiner Schwachstellendatenbank abzurufen und diese vorzuverarbeiten. Abhängig von der Anzahl der Hosts und der Tiefe des ausgewählten Scans kann ein bestimmter Scan auch Stunden dauern.

Die besten Netzwerk-Vulnerability-Scanner

Bei der Auswahl der Tools, aus denen sich diese Liste zusammensetzt, standen die Zuverlässigkeit und das Ansehen des Softwareanbieters in der Branche, die Fähigkeit, das Produkt auf dem neuesten Stand zu halten, einzigartige Funktionen, einfache Einrichtung und Verwendung sowie Skalierbarkeitsoptionen im Vordergrund.

1. SolarWinds Network Configuration Manager (KOSTENLOSE TESTVERSION)

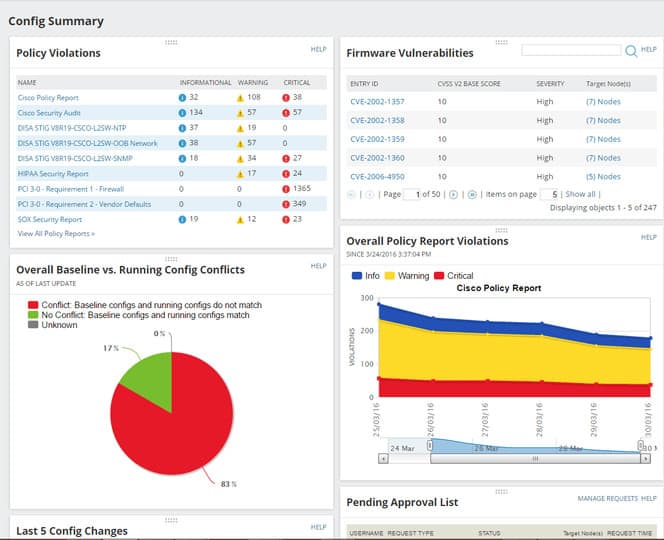

SolarWinds Network Configuration Manager (NCM) ist ein Ausreißer in unserer Liste; Es ist nur für einen Testzeitraum kostenlos und deckt eine bestimmte (aber wichtige) Untergruppe von Schwachstellen ab. NCM kümmert sich sowohl um das Scannen von Sicherheitslücken als auch um das Management für den Bereich der Sicherheitslücken, die sich aus der Fehlkonfiguration von Routern und Switches ergeben. Es konzentriert sich auf die Fehlerbehebung, die Überwachung auf unerwartete Änderungen und die Überprüfung der Einhaltung. NCM ist nur während einer 30-tägigen Testphase mit vollem Funktionsumfang kostenlos.

NCM sucht nach Schwachstellen in den Konfigurationen von Cisco Adaptive Security Appliance- (ASA-) und IOS-basierten Geräten (Internetwork Operating System).

SolarWinds NCM.

SolarWinds NCM.

Für Schwachstellen aufgrund von Konfigurationsfehlern bietet es die Möglichkeit, bei Feststellung eines Verstoßes automatisch Korrektur-Skripts auszuführen und standardisierte Konfigurations-Updates automatisch auf Hunderten von Geräten bereitzustellen.

Um nicht autorisierte Änderungen, einschließlich Regressionen, zu beheben, werden Konfigurationsänderungen überwacht und Warnungen ausgegeben. Es kann kontinuierlich Router und Switches auf Konformität prüfen. Es führt die Standardberichte des Nationalen Instituts für Standards und Technologie (NIST®), des Federal Information Security Management Act (FISMA) und des Security Technical Implementation Guide (STIG) der Defense Information Systems Agency (DISA®) aus.

Für die Testversion kann mit einer kompakten Installation SQL Server Express installiert und verwendet werden, die Datenbank ist jedoch auf 10 Gigabyte beschränkt.

DIE WAHL DES HERAUSGEBERS

NCM ist umfassender als die anderen Tools in der Liste und verfügt über erweiterte Optionen zum Erstellen und Überwachen von Konfigurationsrichtlinien und daraus resultierenden Problemen (Probleme treten am häufigsten auf, wenn Konfigurationen geändert werden). Darüber hinaus bietet es Schwachstellen-Scans sowie die Möglichkeit, automatisch Korrektur-Skripts für Konfigurationsprobleme auszuführen und standardisierte Konfigurationen für Hunderte von Clients bereitzustellen. Unsere Wahl als das umfassendste aufgeführte Tool.

Herunterladen: 30 Tage KOSTENLOSE Testversion bei SolarWinds.com

Offizielle Seite: www.solarwinds.com/network-vulnerability-scanner/

Betriebssystem: Windows Server

2. ManageEngine Vulnerability Manager Plus (KOSTENLOSE TESTVERSION)

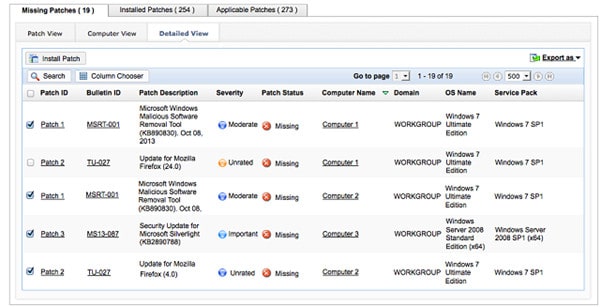

ManageEngine produziert eine breite Palette von IT-Infrastruktur-Management-Tools und Vulnerability Manager Plus ist der Wettbewerber des Unternehmens auf dem Systemschutzmarkt. Die vollständige Liste der Funktionen dieses Tools steht nur für die kostenpflichtige Version des Dienstprogramms zur Verfügung, das für große LANs und Netzwerke mit mehreren Standorten konzipiert ist. Die kostenlose Version eignet sich für kleine und mittlere Unternehmen und schützt bis zu 25 Geräte.

Die kostenlose Version bietet sowohl On-Demand- als auch zeitgesteuerte Schwachstellenüberprüfungen, die Probleme mit Ihrem internen Netzwerk erkennen. Die im Scanner eingesetzte fortschrittliche Technologie ist in der Lage, anomales Verhalten zu erkennen. Mit dieser Strategie lassen sich Zero-Day-Schwachstellen wirksamer identifizieren als mit herkömmlichen datenbankgestützten Erkennungssystemen, die auf Regeln basieren. Darüber hinaus erhalten Sie in die kostenlose Edition von Vulnerability Manager Plus integrierte Maßnahmen zur Abwehr von Bedrohungen.

Systembedrohungen können in unzureichender Konfigurationssicherheit oder veralteter Software liegen. Vulnerability Manager Plus Beinhaltet Konfigurationsmanagement und Patch-Management Funktionen, die diese Schwächen ausschließen. Bei der Schwachstellensuche werden falsch konfigurierte Geräte hervorgehoben und Sie können Standardkonfigurationsrichtlinien implementieren. Der Scan überprüft auch die Softwareversionen und ermöglicht die Automatisierung von Patch-Installationen. Sie können festlegen, welche Patches bereitgestellt werden sollen. Dadurch können Sie Versionen überspringen, wenn wichtige Anpassungen durch automatische Softwareupdates verloren gehen könnten. Diese Konfigurations- und Softwareüberwachungsfunktionen erstrecken sich auch auf Webserver und Firewalls.

Der Scanner erkennt gefährliche Software, die auf Ihrem Gerät installiert ist, und entfernt automatisch nicht autorisierte oder nicht empfohlene Installationen.

Systemadministratoren erhalten spezielle Tools in einem Dashboard, mit denen sie die grundlegenden Funktionen des Schwachstellenmanagers erweitern können. Diese erstrecken sich auf die Integration der Active Directory-Authentifizierung und spezieller Verfahren für Gast- / BYOD-Geräte und mobile Geräte. Die auf dem Dashboard verfügbaren Dienstprogramme können an die Administratorrolle angepasst werden, sodass Teammanager die für einzelne Techniker verfügbaren Funktionen einschränken können.

Leistungsstarke Aktionen, die über das Dashboard verfügbar sind, umfassen Wake-on-LAN- und Shutdown-Funktionen, die als automatisierte Schadensbegrenzungsprozesse festgelegt oder manuell gesteuert werden können. Managementberichte und Systemauditaufzeichnungen sind im Vulnerability Manager Plus-Paket enthalten.

Die kostenlose Version des Pakets enthält fast alle Funktionen der beiden kostenpflichtigen Versionen, die als Professional und Enterprise Edition bezeichnet werden. Sie können eine kostenlose 30-Tage-Testversion einer der beiden kostenpflichtigen Versionen erhalten, wenn Ihr Geräteinventar zu groß ist, um die kostenlose Version nutzen zu können.

ManageEngine Vulnerability Manager Plus 30-tägige KOSTENLOSE Testversion herunterladen

3. Paessler Network Vulnerability Monitoring mit PRTG (KOSTENLOSE TESTPHASE)

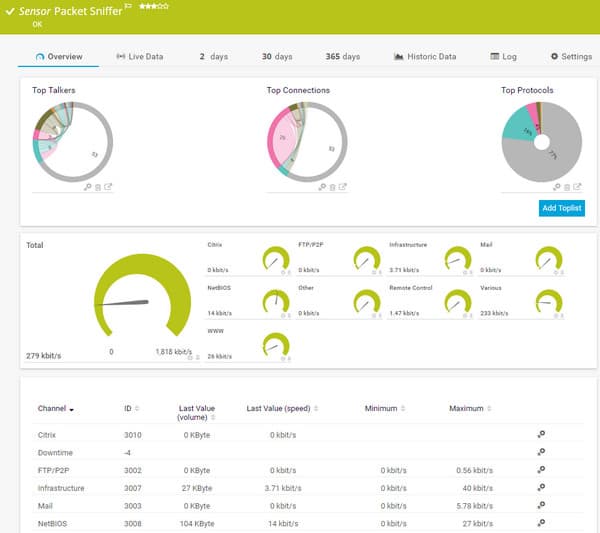

Das Systemüberwachungsprodukt von Paessler heißt PRTG. Es handelt sich um ein einheitliches Tool zur Infrastrukturüberwachung, das Netzwerke, Server und Anwendungen abdeckt. PRTG ist ein Paket von Tools, und jedes dieser Dienstprogramme wird als “Sensor” bezeichnet. Das Paket enthält eine Reihe von Sensoren, die Ihr Unternehmen vor Netzwerkangriffen schützen.

Jede Sicherheitsbewertung muss mit einer Überprüfung Ihrer gesamten vorhandenen Infrastruktur beginnen. PRTG erkennt und überwacht alle Ihre Netzwerkgeräte auf Statusänderungen und Alarmzustände. Die von PRTG bereitgestellte Überwachung des Netzwerkverkehrs kann auch ungewöhnliche Aktivitäten aufzeigen, die auf ein Eindringen hindeuten könnten.

Ein Paket-Sniffing-Sensor kann für die Tiefenprüfung von Paketen verwendet werden und liefert Ihnen Daten zur Protokollaktivität in Ihrem Datenverkehr. Dies kann unter anderem durch die Portnummer oder die Verkehrsquelle oder das Verkehrsziel identifiziert werden.

PRTG Packet Sniffer Sensor Ausgabebildschirm.

PRTG Packet Sniffer Sensor Ausgabebildschirm.

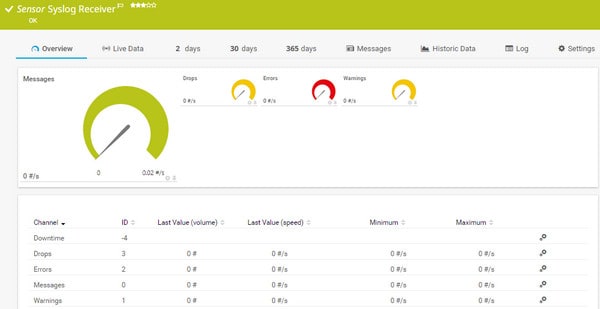

Das Syslog-Empfängermodul in Paessler PRTG bietet mehr Sicherheits-Scan-Funktionen für Ihre Systemverteidigungsstrategie. Netzwerkangriffe hinterlassen eine Zeitspur und das Sammeln von Syslog- und Windows-Ereignisprotokollnachrichten ist der erste Schritt in Ihrer Strategie zur Schwachstellensuche.

PRTG Syslog Receiver-Bildschirm

PRTG Syslog Receiver-Bildschirm

PRTG ist ein reines Überwachungssystem und enthält daher keine aktiven Verwaltungs- und Auflösungsfunktionen wie Patch-Management oder Konfigurationsmanagement. Es enthält jedoch einige zusätzliche Sicherheitsbewertungsfunktionen, z. B. das Dienstprogramm zum Scannen und Überwachen von Ports.

PRTG Port Monitor-Bildschirm

PRTG Port Monitor-Bildschirm

Jeder von PRTG überwachte Faktor kann als Feed in das Warnsystem des Tools verwendet werden. Faktoren wie das Protokollnachrichtenvolumen, der Schweregrad der Protokollnachrichten, die SNMP-Trap-Daten und die Portaktivität können alle in benutzerdefinierten Warnungen enthalten sein.

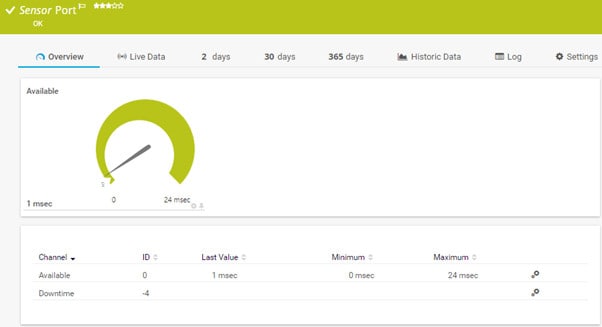

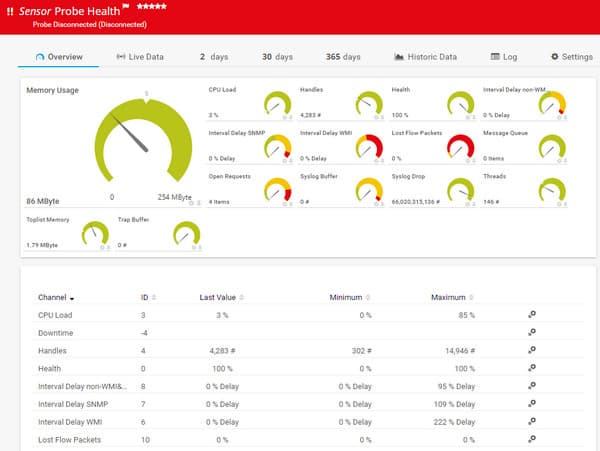

Warnmeldungen, die im Bildschirm “Probe Health” von PRTG angezeigt werden

Warnmeldungen, die im Bildschirm “Probe Health” von PRTG angezeigt werden

Paessler legt Ladebänder für PRTG fest, die auf der Anzahl der aktivierten Sensoren basieren. Jeder Kunde erhält die Lieferung des vollständigen PRTG-Systems, wobei jedoch alle Sensoren inaktiv sind. Sie können Ihre eigene Implementierung anpassen, indem Sie die gewünschten Sensoren aktivieren. Sie können PRTG dauerhaft kostenlos nutzen, wenn Sie nur bis zu 100 Sensoren aktivieren. Sie können eine bekommen Kostenlose 30-Tage-Testversion von PRTG mit unbegrenzten Sensoren, um die Netzwerkschutzfunktionen selbst zu testen. Sie profitieren von umfassender Benutzerunterstützung, Systemaktualisierungen und Sicherheitspatches, auch während Sie sich in der kostenlosen Testphase befinden.

Paessler Network Vulnerability Monitoring mit PRTGDownload 30-tägige KOSTENLOSE Testversion

4. OpenVAS

Das Öffnen Sie das Vulnerability Assessment System, OpenVAS ist ein umfassendes Open-Source-System zum Scannen von Sicherheitslücken und zum Verwalten von Sicherheitslücken. Es ist kostenlos und seine Komponenten sind freie Software, die zum größten Teil unter der GNU GPL lizenziert ist. Es wurde vom bekannten (und teuren) Schwachstellenscanner Nessus abgeleitet, als Nessus zu einem proprietären Produkt wurde. OpenVAS ist auch Teil der kostengünstigen Vulnerability Management-Lösung von Greenbone Network.

OpenVAS verwendet einen automatisch aktualisierten Community-Feed mit mehr als 50.000 Network Vulnerability Tests (NVTs). Das kostengünstige Produkt von Greenbone bietet einen alternativen kommerziellen Feed für Schwachstellentests, der regelmäßig aktualisiert wird und über Servicegarantien sowie Support verfügt.

OpenVAS ist als Paket in mehreren Linux-Distributionen, als Quellcode und als virtuelle Appliance verfügbar, die unter Windows in eine VM geladen werden kann. Es ist auch Teil von Kali Linux.

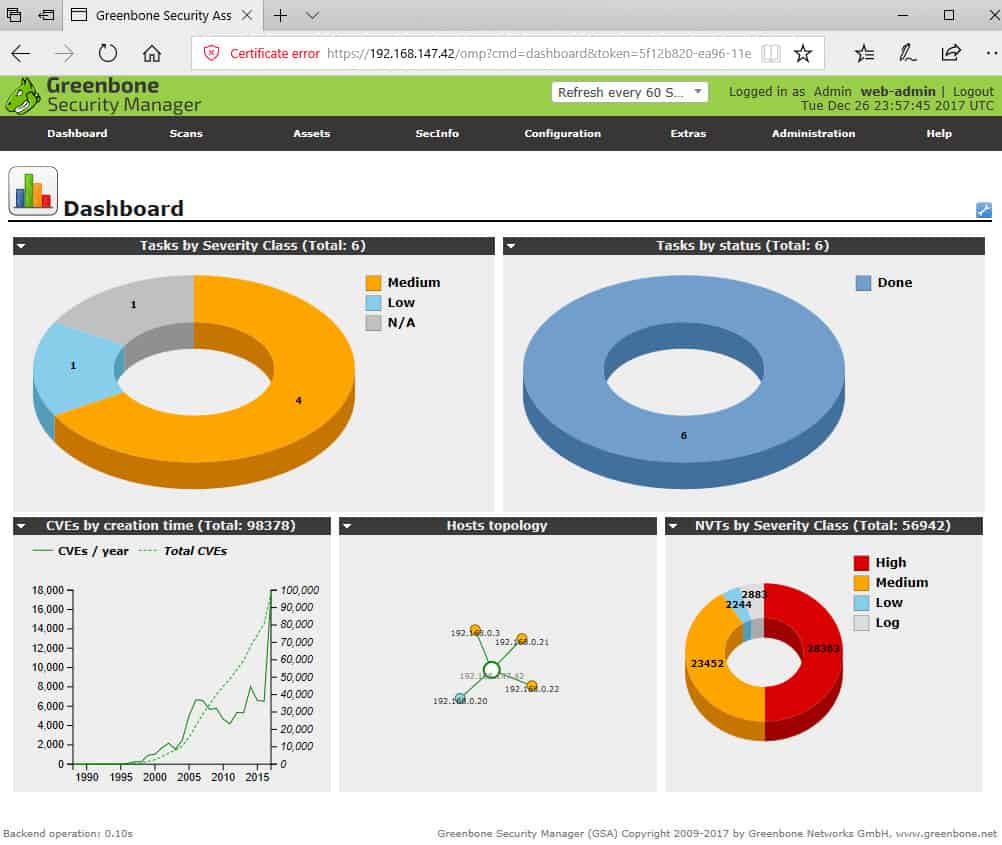

OpenVAS verfügt über eine webbasierte Benutzeroberfläche, den Greenbone Security Assistant, eine Qt-basierte Benutzeroberfläche, den Greenbone Security Desktop und eine CLI.

OpenVAS-Web-GUI-Dashboard.

OpenVAS-Web-GUI-Dashboard.

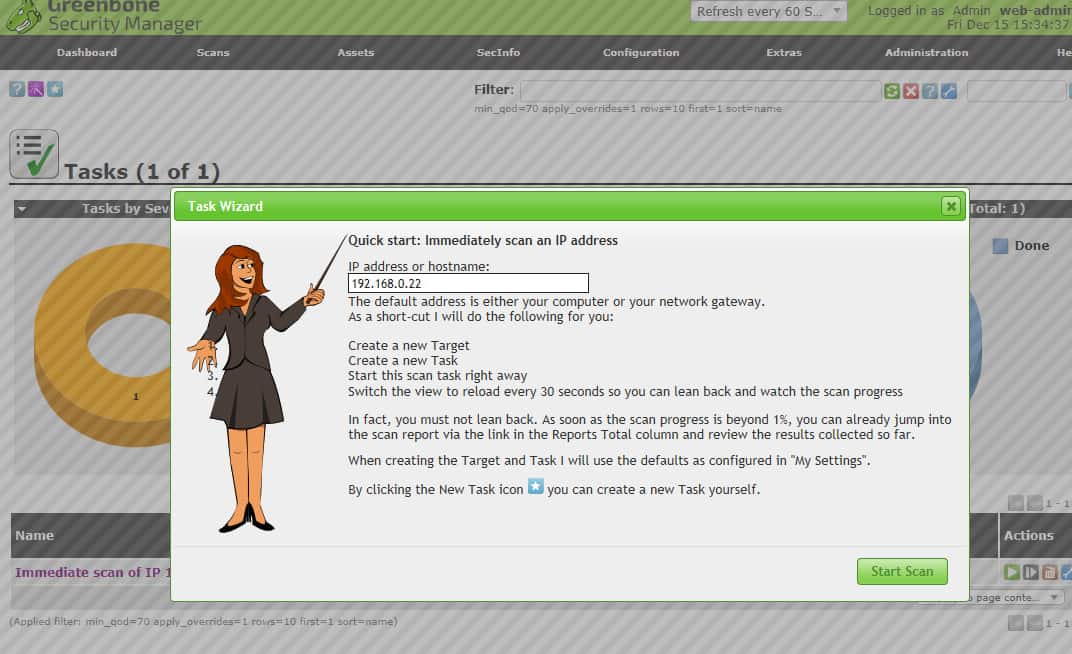

Sobald Sie in der webbasierten Benutzeroberfläche angemeldet sind, können Sie Ihren ersten Scan über den Menüpunkt Scans ausführen: Scans > Aufgaben. dann auf der Aufgaben Seite verwenden Sie die Task-Assistent Knopf oben links.

OpenVAS Task-Assistent.

OpenVAS Task-Assistent.

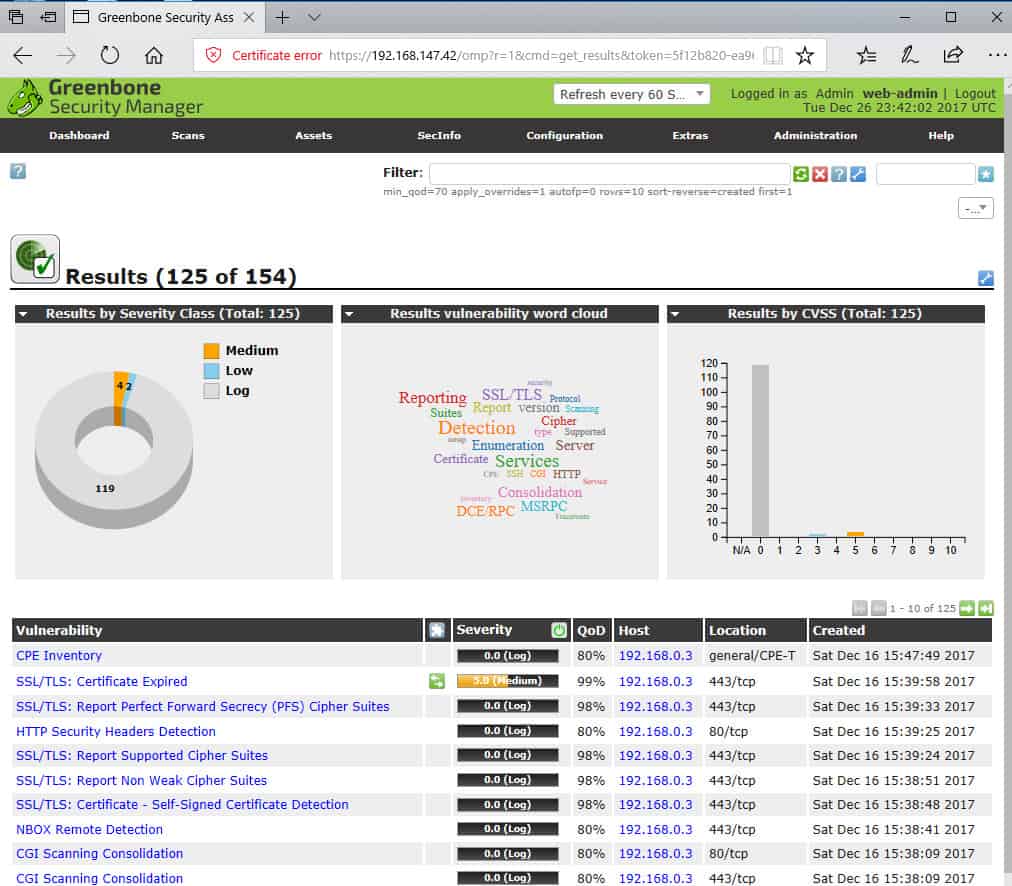

Wenn Sie eine Scan-Aufgabe ausführen, wird das Symbol Scans > Ergebnisse page listet die gefundenen Schwachstellen auf.

Die OpenVAS-Ergebnisseite fasst die gefundenen Schwachstellen zusammen.

Die OpenVAS-Ergebnisseite fasst die gefundenen Schwachstellen zusammen.

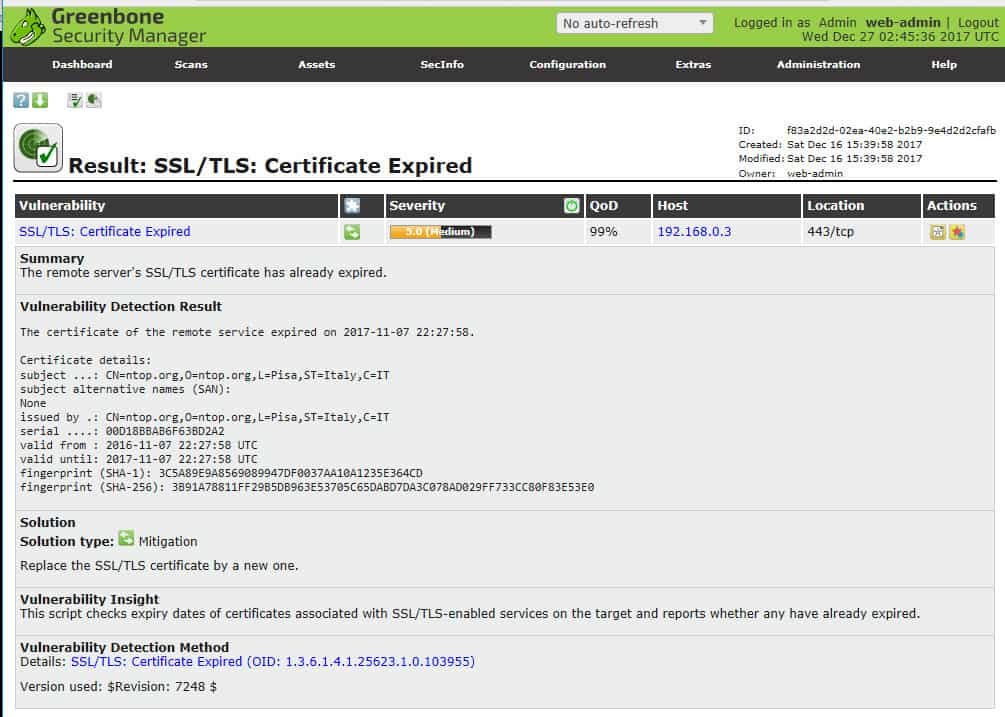

Sie können einen Drilldown zu einer bestimmten Sicherheitsanfälligkeit durchführen, um eine Erklärung und Hilfe zur Fehlerbehebung zu erhalten.

Details zu einer bestimmten Sicherheitsanfälligkeit.

Details zu einer bestimmten Sicherheitsanfälligkeit.

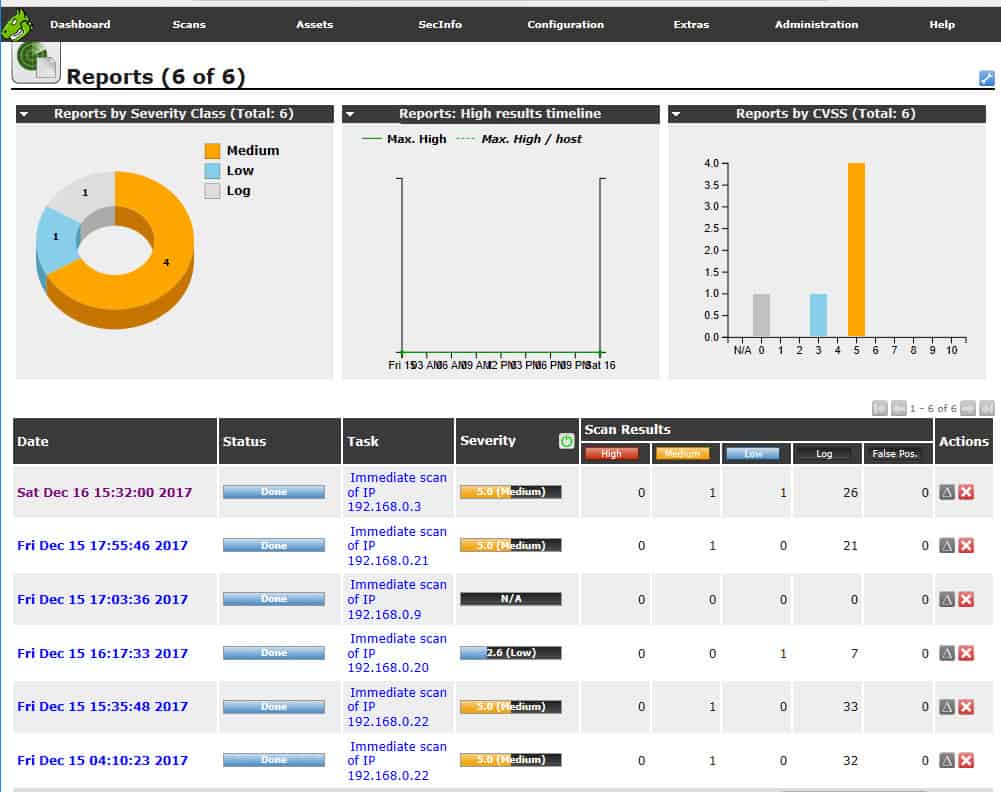

Berichte können in verschiedenen Formaten exportiert und Delta-Berichte zur Betrachtung von Trends erstellt werden.

OpenVAS-Berichte.

OpenVAS-Berichte.

Alternativen zu OpenVAS

Die Installation und Verwendung von OpenVAS ist mit einem erheblichen Lernaufwand verbunden. Obwohl kostenlos, ist OpenVAS nicht einfach ein Schwachstellenscanner, sondern eine kostenlose Open-Source-Plattform für das Schwachstellenmanagement. Die steile Lernkurve ist einer der Hauptgründe Viele Netzwerkadministratoren suchen nach Alternativen zu OpenVAS, Besonders diejenigen, die einen weniger praktischen Ansatz bevorzugen und dennoch die Robustheit eines kompetenten Werkzeugs benötigen. Deshalb steht OpenVAS nach den Angeboten von SolarWinds und Paessler an dritter Stelle auf unserer Liste.

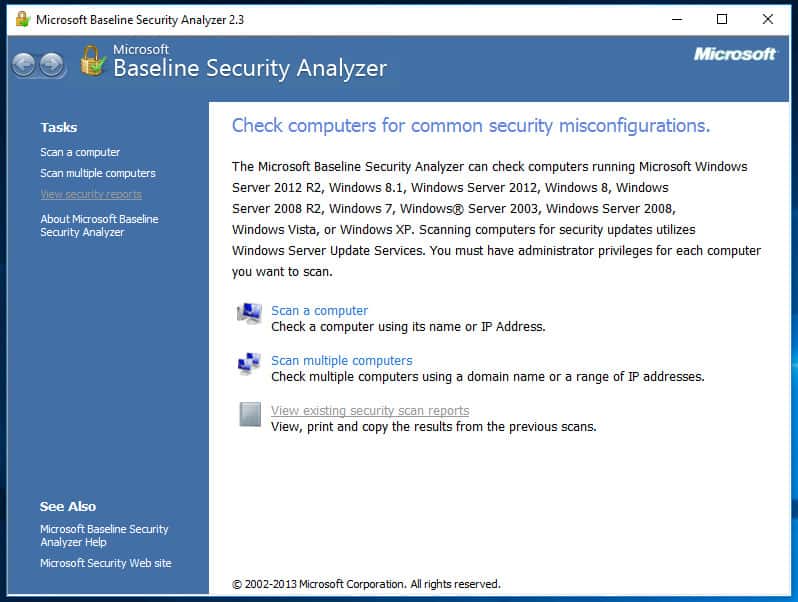

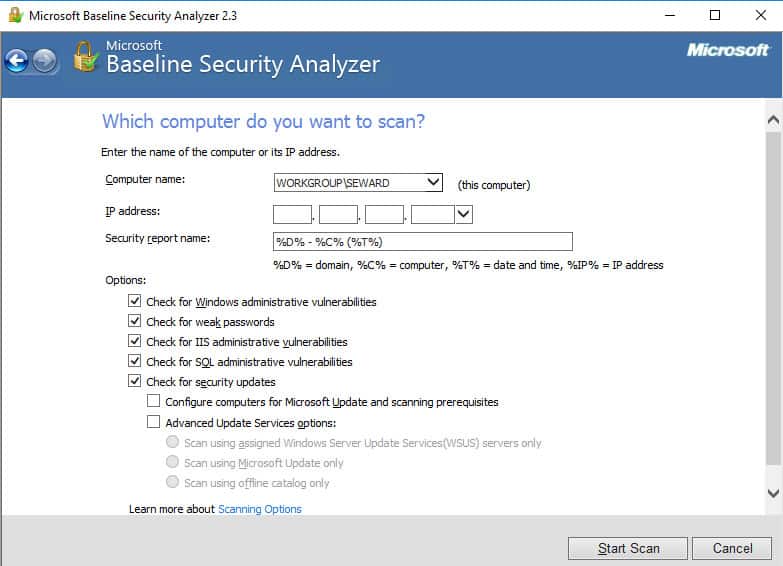

5. Microsoft Baseline Security Analyzer

Microsoft Baseline Security Analyzer (MBSA) ist ein alter Grundnahrungsmittel, ein On-Host-Schwachstellenscanner, der auf den Bereich der Schwachstellen in Microsoft-Produkten beschränkt ist. Es wird langsam langwierig, aber es ist immer noch nützlich für kleinere Unternehmen, die hauptsächlich mit Windows arbeiten.

MBSA ist ein einfaches Tool, das nur Windows-Computer auf bestimmte Microsoft-spezifische Probleme sowie grundlegende Schwachstellen und Fehlkonfigurationen überprüft. MBSA kann den lokalen Host, eine Domäne oder einen IP-Adressbereich scannen.

MBSA kann einen oder mehrere Windows-Computer scannen.

MBSA kann einen oder mehrere Windows-Computer scannen.

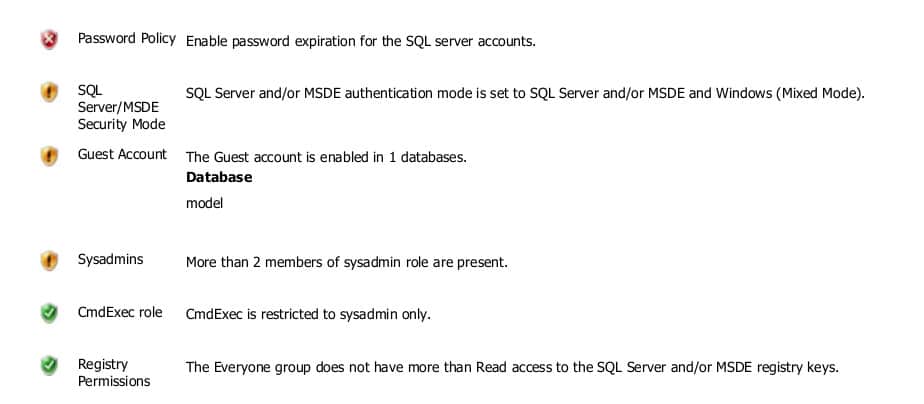

MBSA sucht nach fehlenden Service Packs oder Sicherheitsupdates. Außerdem wird nach Verwaltungsproblemen in Windows-, Windows-Firewall-, IIS-, SQL Server- und Office-Anwendungen gesucht.

MBSA sucht nach fehlenden Updates und einfachen Verwaltungsproblemen.

MBSA sucht nach fehlenden Updates und einfachen Verwaltungsproblemen.

MBSA generiert für jeden gescannten Host einen Bericht mit Problemen, die nach Priorität gekennzeichnet sind.

Meldung von Schwachstellen in Microsoft-Produkten und -Diensten wie SQL Server.

Meldung von Schwachstellen in Microsoft-Produkten und -Diensten wie SQL Server.

MBSA wurde noch nicht für Windows 10 aktualisiert, Version 2.3 funktioniert jedoch weitgehend. Einige Optimierungen sind erforderlich, um falsch positive Ergebnisse zu bereinigen und nicht abgeschlossene Überprüfungen zu korrigieren. Beispielsweise wird eine falsch-positive Beschwerde darüber ausgegeben, dass Windows Update nicht aktiviert ist.

MBSA behandelt keine Nicht-Microsoft-Schwachstellen oder komplexe Schwachstellen, ist jedoch einfach zu verwenden und für kleine Microsoft-orientierte Geschäfte dennoch praktisch.

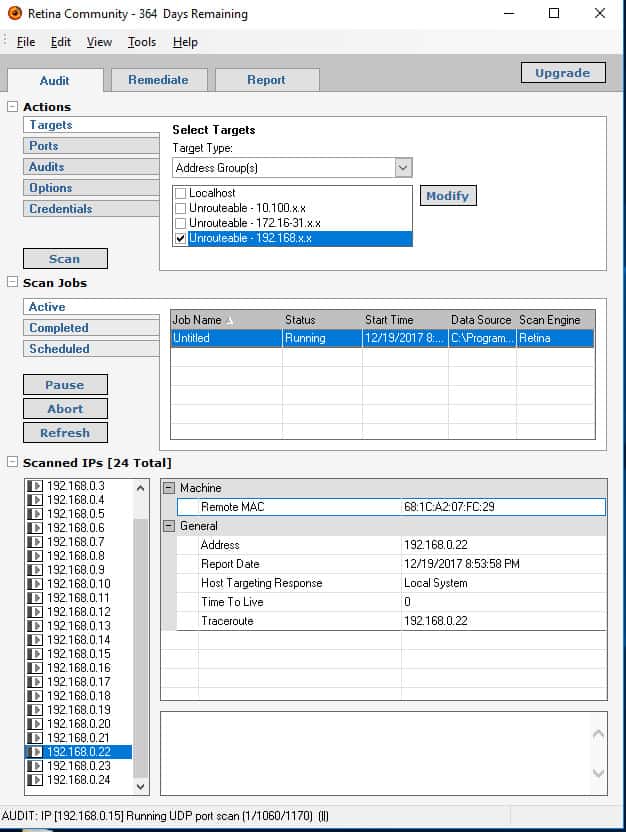

6. Community Edition für Retina-Netzwerkscanner

Community Edition für den Retina-Netzwerksicherheitsscanner (RNSS) ist ein umfassender Schwachstellenscanner, der mit einem kostengünstigen Managementsystem für Schwachstellen über den gesamten Lebenszyklus gekoppelt werden kann. RNSS ist für Scans von bis zu 256 IP-Adressen kostenlos. Es wurde von eEye entwickelt, das jetzt Teil von BeyondTrust ist.

Die umfangreiche Schwachstellendatenbank des Retina-Scanners wird automatisch aktualisiert und identifiziert Netzwerkschwachstellen, Konfigurationsprobleme und fehlende Patches für eine Reihe von Betriebssystemen, Geräten, virtuellen Umgebungen und Anwendungen.

Die Installation ist unkompliziert und die Benutzeroberfläche intuitiv.

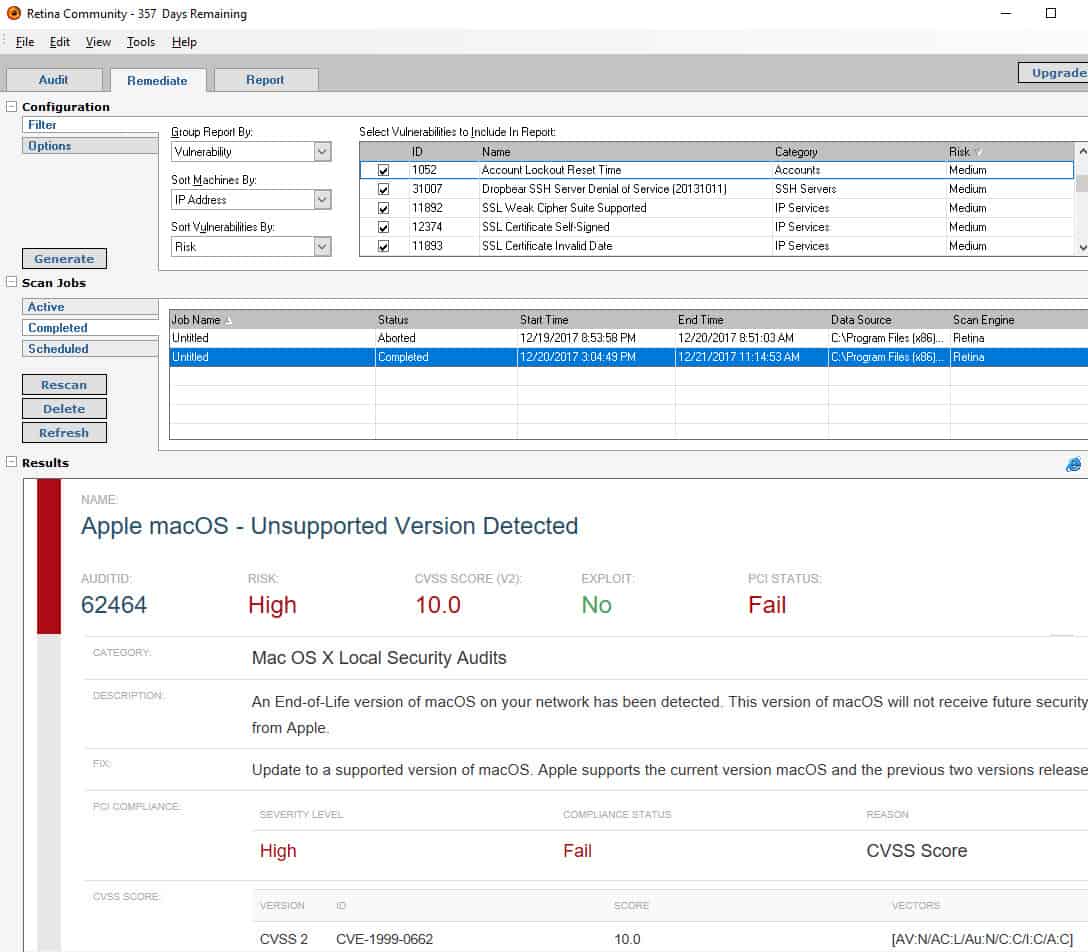

Retina-Benutzeroberfläche.

Retina-Benutzeroberfläche.

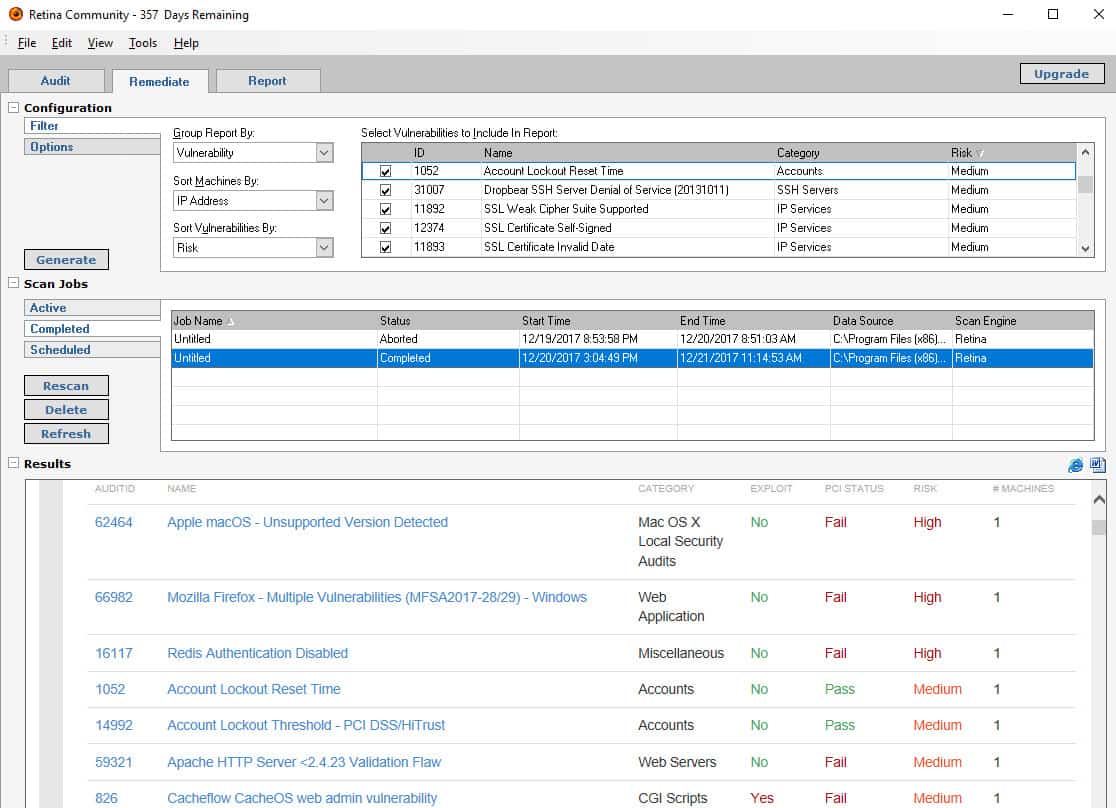

Sobald ein Scan über das ausgeführt wurde Prüfung Registerkarte können Sie die Schwachstellen auf der Sanieren Tab.

Auf der Registerkarte Retina Remediate werden die gefundenen Schwachstellen aufgelistet.

Auf der Registerkarte Retina Remediate werden die gefundenen Schwachstellen aufgelistet.

Sicherheitslücken können sortiert und gefiltert werden, und Sie können einen Drilldown zu einzelnen Sicherheitslücken durchführen.

Drilldown zu einer Schwachstelle zur Orientierung.

Drilldown zu einer Schwachstelle zur Orientierung.

Sie können verschiedene Arten von Berichten erstellen, um auf Scanergebnisse außerhalb des Tools zuzugreifen.

Start des Retina-Scan-Berichts in PDF.

Start des Retina-Scan-Berichts in PDF.

Der Retina Network Security Scanner ist das Scanmodul für Retina CS Enterprise Vulnerability Management, eine umfassende Lösung zur Schwachstellenbewertung und -behebung, mit der geplante Scans, Warnungen, Verlaufstrendverfolgung, Konfigurations-Compliance, Patch-Management und Compliance-Berichterstellung durchgeführt werden können.

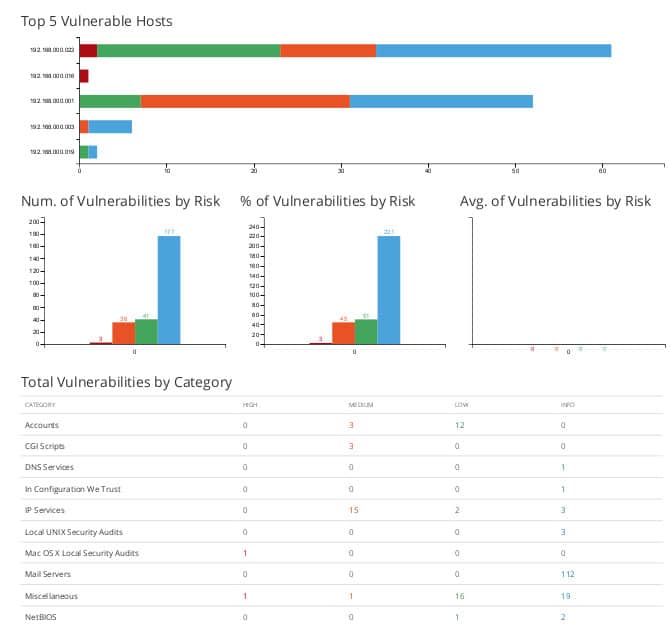

7. Nexpose Community Edition

Nexpose Community Edition ist ein umfassender Schwachstellenscanner von Rapid7, den Besitzern des Metasploit-Exploit-Frameworks. Die kostenlose Version von Nexpose ist auf jeweils 32 IP-Adressen beschränkt und muss nach einem Jahr erneut angewendet werden.

Nexpose kann in Windows-, Linux- und VM-Appliances ausgeführt werden. Es scannt Netzwerke, Betriebssysteme, Web-Apps, Datenbanken und virtuelle Umgebungen. Nexpose kann mit dem kostengünstigen InsightVM-Schwachstellenmanagementsystem von Rapid7 kombiniert werden, um eine umfassende Lifecycle-Lösung für das Schwachstellenmanagement zu erhalten.

Die Community Edition enthält eine Testversion der webbasierten Konsole von Rapid7. Die Online-Hilfe hinter dem Symbol “?” Ist Ihr hilfreichstes Element für den Einstieg.

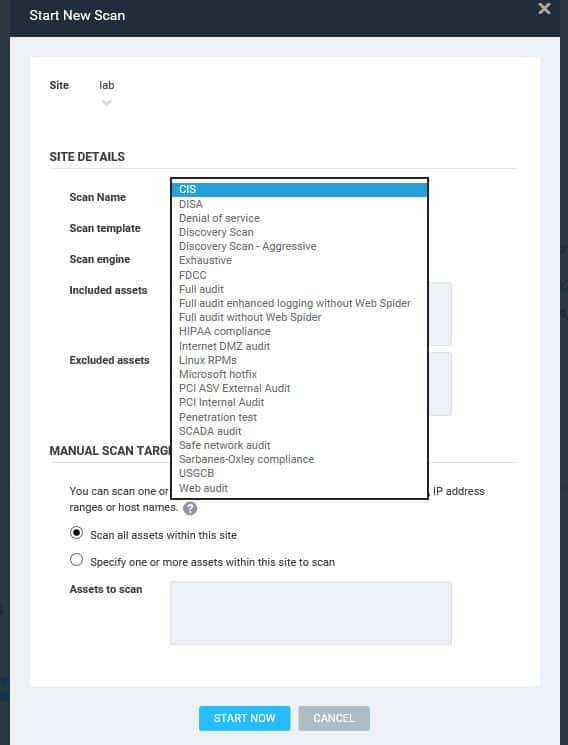

In der Web-GUI definieren Sie eine oder mehrere „Sites“ – Netzwerke von Interesse – indem Sie beispielsweise einen CIDR-Adressbereich angeben. Sie können dann aus mehreren vordefinierten Scanvorlagen auswählen.

Die Web-GUI von Nexpose verfügt über mehrere vordefinierte Scan-Vorlagen.

Die Web-GUI von Nexpose verfügt über mehrere vordefinierte Scan-Vorlagen.

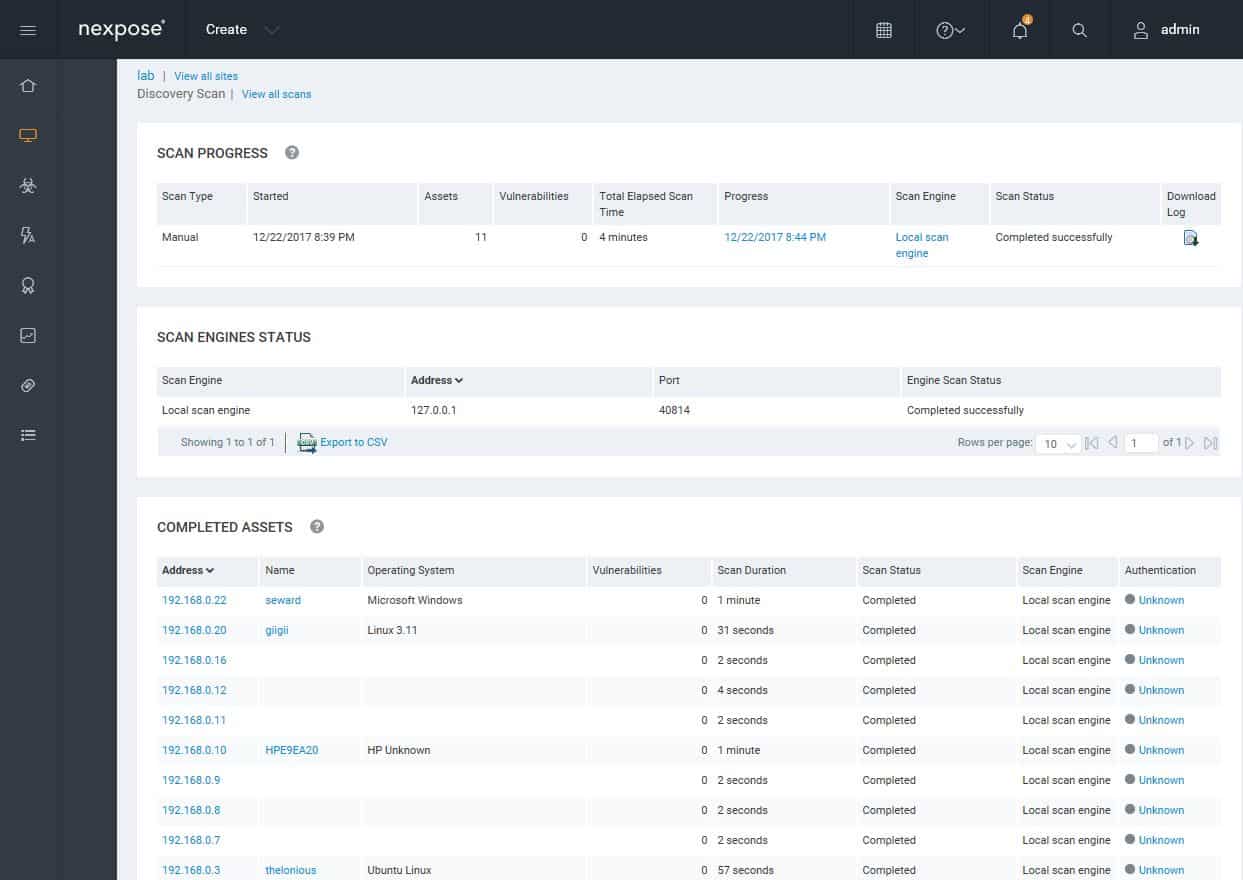

EIN Discovery Scan Identifiziert alle Geräte und Hosts in Ihrem angegebenen Adressbereich.

Nexpose Discovery Scan findet Assets im Netzwerk.

Nexpose Discovery Scan findet Assets im Netzwerk.

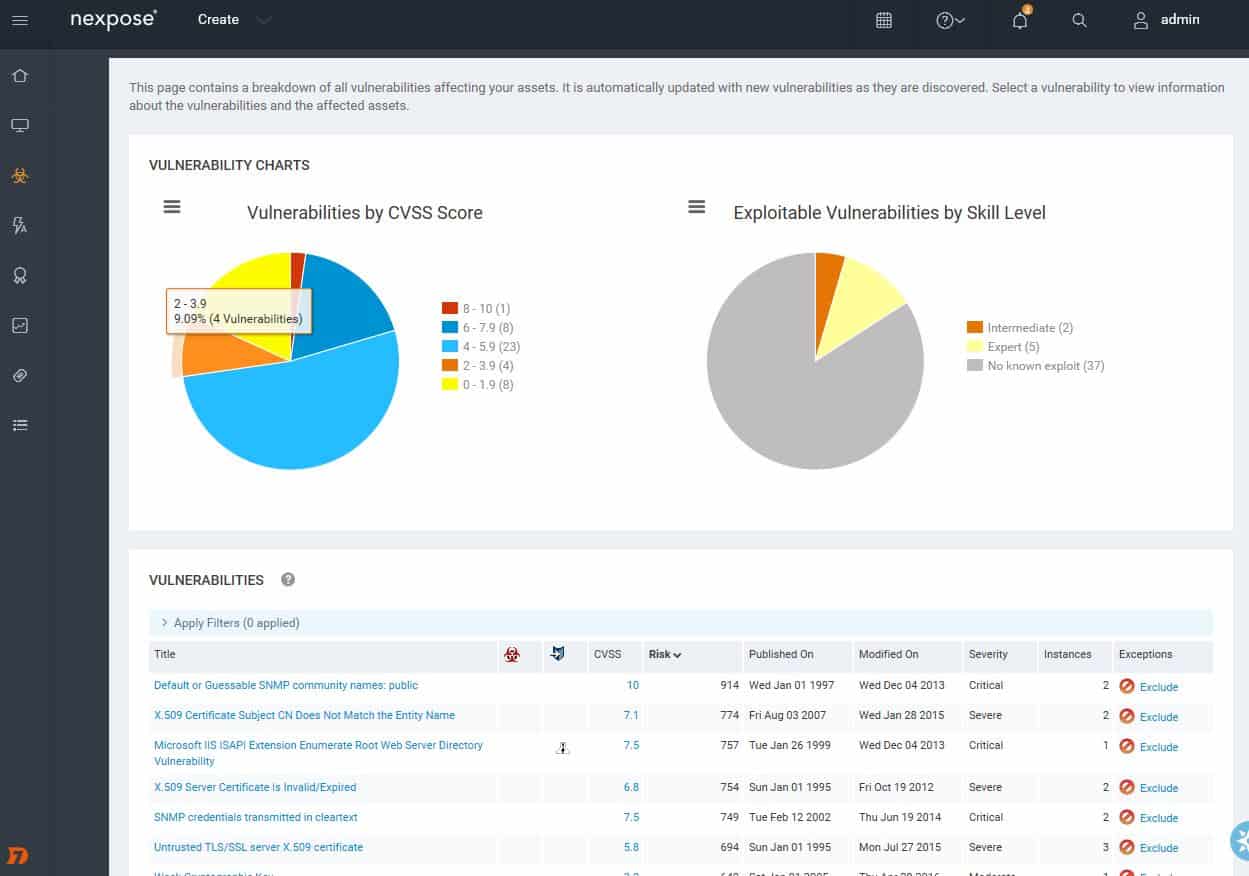

Danach läuft ein Erweiterte Protokollierung mit vollständiger Prüfung ohne Web Spider gibt Ihnen einen guten ersten Überblick über Sicherheitslücken auf Ihrer Website.

Analyse der gefundenen Schwachstellen.

Analyse der gefundenen Schwachstellen.

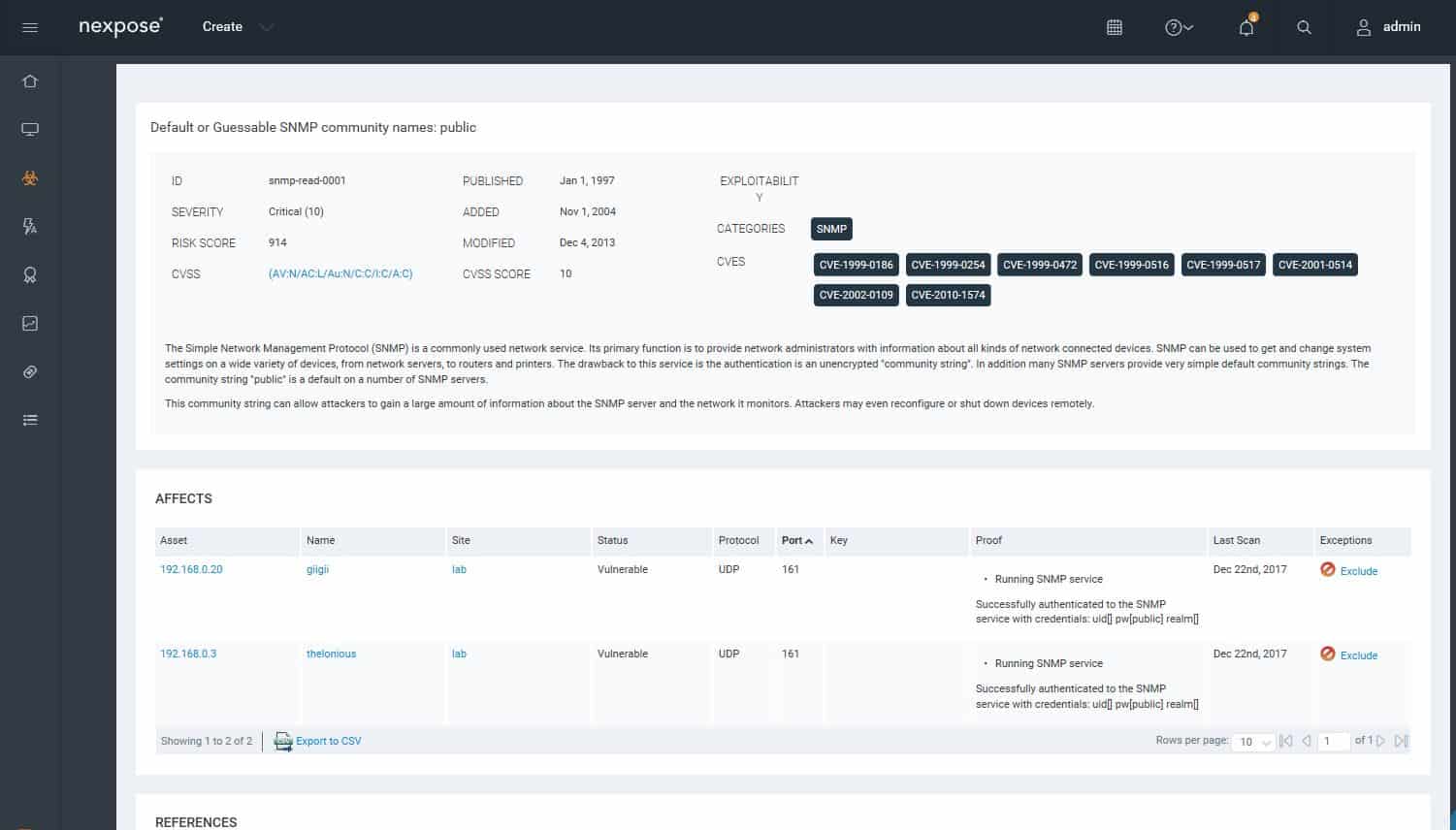

Sie können einen Drilldown durchführen, um Details zu Schwachstellen zu finden.

Detailliertere Informationen zu einer Sicherheitsanfälligkeit.

Detailliertere Informationen zu einer Sicherheitsanfälligkeit.

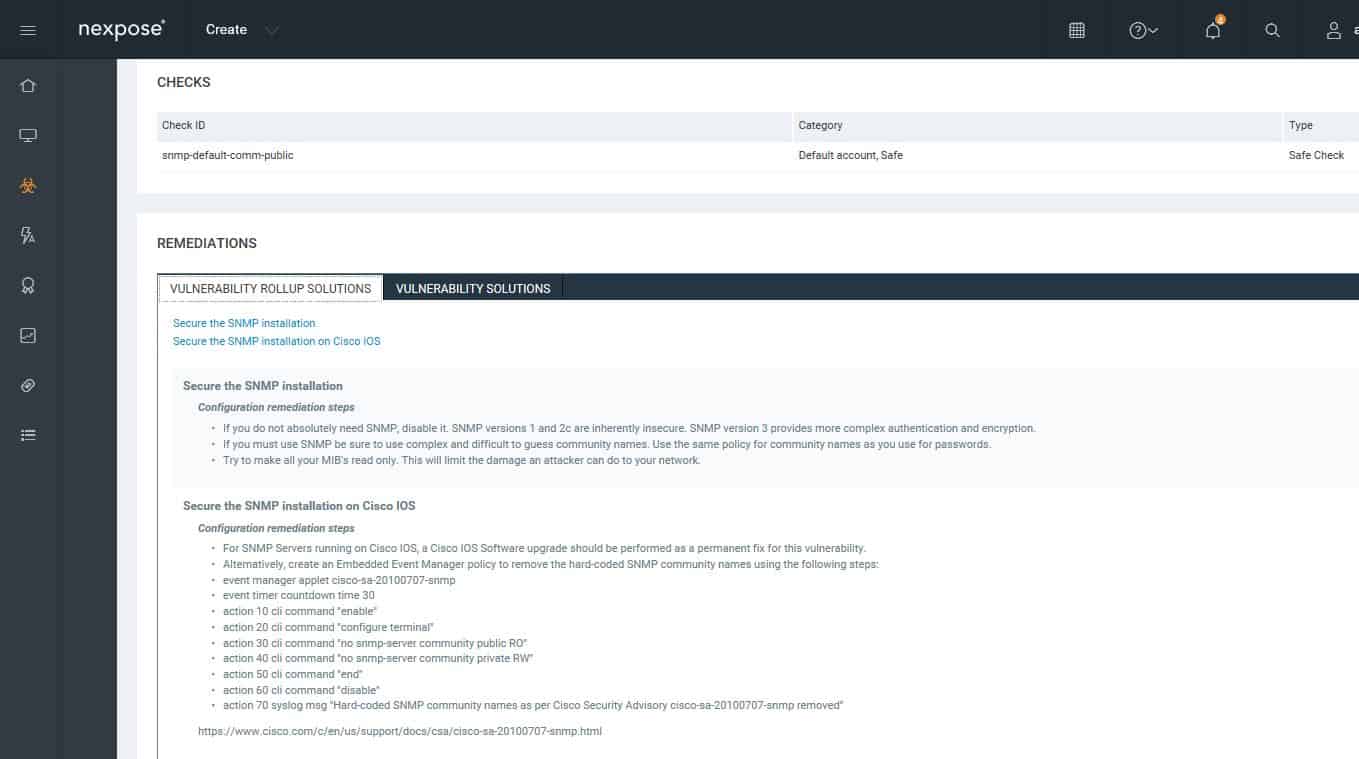

Sie können den Schwachstellenstatus eines bestimmten Hosts oder Geräts anzeigen. Jede Sicherheitsanfälligkeit enthält Hinweise zur Behebung.

Anleitung zur Sanierung.

Anleitung zur Sanierung.

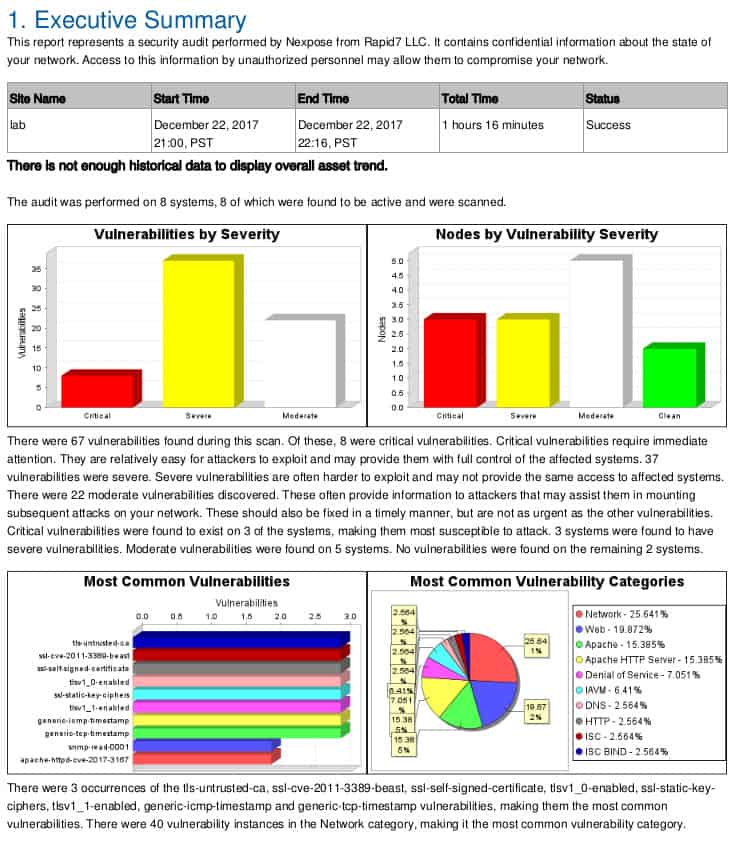

Die Webkonsole bietet mehrere vordefinierte Berichte.

Der Bericht von Nexpose analysiert die gefundenen Schwachstellen.

Der Bericht von Nexpose analysiert die gefundenen Schwachstellen.

Sie können auch geplante Scans einrichten, Compliance-Richtlinien aktivieren und den Verlauf der Gefährdung der Site durch Sicherheitsanfälligkeiten verfolgen.

8. Kaspersky Software Updater

Eine große Sicherheitslücke in Ihrem Netzwerk ist der Zustand der angeschlossenen Computer. Softwarehäuser suchen ständig nach Sicherheitslücken in ihren Produkten und erstellen Updates, die von bestehenden Kunden installiert werden müssen, um Sicherheitslücken zu schließen.

Diese Schwachstellen sind nicht auf Fahrlässigkeit bei der ursprünglichen Erstellung der Software zurückzuführen. Sie entstehen, weil Hacker ständig nach neuen Wegen suchen, um Softwarefunktionen zu nutzen, um Sicherheitslücken zu schließen.

Das Verfolgen der Existenz neuer Updates kann zeitaufwändig sein. Ein Programm, das Ihren Computer durchsucht und eine Liste der verfügbaren Updates führt, spart Ihnen viel Zeit.

Kaspersky Labs ist ein führender Hersteller von Antivirenprogrammen und stellt Windows-Benutzern den kostenlosen Software Updater zur Verfügung. Das Tool überwacht nicht nur Kaspersky-Produkte, sondern verweist auf eine große Bibliothek von Update-Benachrichtigungen, die von Kaspersky verwaltet werden.

Nachdem Sie das kostenlose Tool von der Kaspersky-Website heruntergeladen haben, wird das Dienstprogramm automatisch installiert. Während des Installationsvorgangs wird auch ein Verknüpfungssymbol auf Ihrem Desktop erstellt.

Wenn Sie das Tool öffnen, müssen Sie nur auf eine Schaltfläche im Begrüßungsbildschirm klicken.

Der Startbildschirm des Software Updaters

Der Startbildschirm des Software Updaters

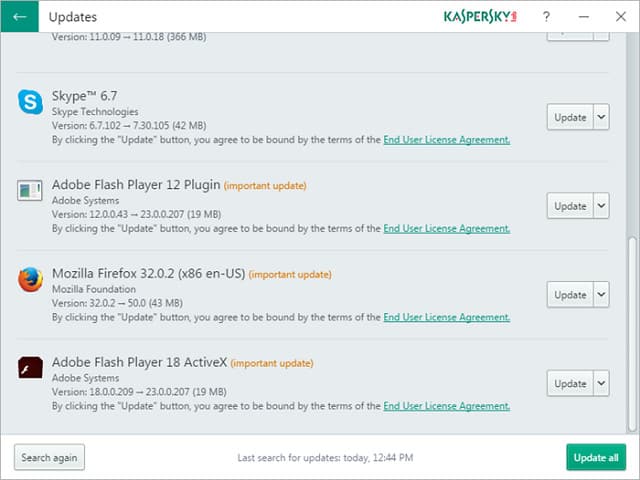

Vor dem Scannen Ihres Computers überprüft das Tool den Kaspersky-Server, um die neueste Liste der verfügbaren Updates abzurufen. Wenn nach Abschluss des Scanvorgangs alles in Ordnung ist, wird die Meldung angezeigt, dass keine Updates verfügbar sind. Wenn veraltete Software festgestellt wird, listet der Software Updater sie in einem Ergebnisbildschirm auf, der dem folgenden ähnlich ist.

Liste der verfügbaren Updates

Liste der verfügbaren Updates

Sie haben die Wahl, welche Software Sie aktualisieren möchten, oder Sie können alle aufgelisteten Apps aktualisieren. Unabhängig von Ihrer Wahl aktualisiert das Tool die Software, ohne dass Sie weitere Eingriffe vornehmen müssen.

4 weitere Netzwerk-Vulnerability-Scanner

Wenn die sechs besten Netzwerkscanner in unserer Liste nicht ganz Ihren Anforderungen entsprechen, können Sie eine dieser Alternativen in Betracht ziehen, die unter den Marktführern “aufblubbern”.

Tripwire Enterprise

Das Tripwire Enterprise-Paket für Sicherheitslückenprüfungen ist nicht kostenlos, Sie können jedoch eine Demo testen. Sie können es jedoch kostenlos testen. Dieser Dienst durchsucht Ihr Netzwerk nicht nur bei Bedarf nach Anomalien, sondern wird auch in Echtzeit ausgeführt, um Sie über Konfigurations- oder Datenänderungen in Ihrem Netzwerk zu informieren und die Änderungskontrolle zu erzwingen.

Qualys FreeScan

Qualys FreeScan ist ein Onlinedienst, der einen Server oder ein Netzwerk auf Sicherheitslücken untersucht. Hiermit wird Ihre Serversoftware identifiziert und überprüft, ob die neuesten Patches installiert sind. Der Scan sucht auch nach Infektionen oder Eindringlingen. Dieser Service ist nicht für immer kostenlos, nach 10 Scans müssen Sie bezahlen.

ImmuniWeb

High-Tech Bridge bietet unter der Marke ImmuniWeb eine Reihe von Scan-Diensten für Netzwerk-Schwachstellen an. Dies ist ein sehr ausgeklügeltes AI-basiertes System, das als einmaliger Service verwendet oder in einem SLA zur kontinuierlichen Überwachung, Beratung und Beratung eingesetzt werden kann. Diese Lösung ist sehr teuer, aber Sie können eine kostenlose Testversion anfordern.

Netsparker

Netsparker ist als lokale Anwendung oder als Cloud-Service verfügbar. Dies ist eine sehr teure Option. Dies ist der Hauptgrund dafür, dass sie nicht in der Hauptliste dieses Handbuchs aufgeführt ist. Der Vulnerability Scanner richtet sich an Webserver und authentifiziert die Aktivitäten aller Anwendungen, die zur Unterstützung eines webbasierten Unternehmens eingesetzt werden.

Fazit

Das Scannen von Sicherheitslücken – und in der Tat das Verwalten von Sicherheitslücken – ist ein Aspekt des Schutzes Ihres Netzwerks. Scanner können nur Schwachstellen erkennen, für die bereits Tests implementiert wurden. Sie müssen auch mithilfe von Bandbreitenüberwachungs- und Analysetools, insbesondere Tools, mit denen Sie automatische Warnungen festlegen können, ein Gefühl für das normale Verhalten Ihres Netzwerks entwickeln. Wenn Sie eine Anomalie feststellen und untersuchen müssen, sind Netzwerkanalysatoren und Paket-Sniffer die wichtigsten Tools. Und es gibt viele andere Arten von Sicherheitstools für den Netzwerkadministrator.

Das Scannen von Sicherheitslücken ist ein wichtiges Tool zum Schutz Ihres Netzwerks. Es gibt mehrere kostenlose Optionen zum Ausprobieren. Die richtige für Ihr Unternehmen basiert auf Ihren Bedürfnissen, Ihrer Finanzierung und Ihrem Fachwissen – oder Ihrer Lernbereitschaft.

rden sollte, um Schwachstellen zu identifizieren und zu beheben, bevor ein Angreifer dies tut. Ein Netzwerk-Vulnerability-Scanner ist ein unverzichtbares Werkzeug für IT-Administratoren und Sicherheitsforscher, um die Sicherheit ihres Netzwerks zu gewährleisten und potenzielle Angriffsvektoren zu minimieren. Es ist wichtig, regelmäßig Schwachstellenscans durchzuführen und die Ergebnisse zu analysieren, um sicherzustellen, dass alle bekannten Schwachstellen behoben sind und das Netzwerk vor potenziellen Angriffen geschützt ist. Die Liste der besten Netzwerk-Schwachstellenscanner, die in diesem Beitrag vorgestellt wird, bietet eine gute Auswahl an Tools, die je nach Bedarf und Budget ausgewählt werden können.