Ogni giorno, i ricercatori di sicurezza e gli hacker scoprono nuove vulnerabilità, aumentando le decine di migliaia di buchi noti in applicazioni, servizi, sistemi operativi e firmware.

Uno scanner di vulnerabilità fornisce assistenza automatizzata per tenere traccia delle vulnerabilità note e rilevare la tua esposizione ad esse.

Entriamo nei dettagli di ciascuno degli strumenti presenti in questo post, ma se hai poco tempo, ecco il nostro elenco dei migliori scanner di vulnerabilità della rete:

- Gestione configurazione della rete SolarWinds (PROVA GRATUITA) – Gratuito per 30 giorni senza obbligo di passare alla versione a pagamento, questo è un gestore di configurazione molto completo che esegue la scansione delle impostazioni del dispositivo che creano vulnerabilità.

- ManageEngine Vulnerability Manager Plus (PROVA GRATUITA) – Entrambe le versioni gratuite e a pagamento per ambienti Windows e Windows Server includono scansione delle vulnerabilità e mitigazione automatica.

- Monitoraggio della vulnerabilità della rete Paessler con PRTG (PROVA GRATUITA) – Parte del sistema di monitoraggio delle risorse PRTG, questo strumento controlla i registri e monitora i modelli di traffico, oltre a proteggere le porte e l’utilizzo delle risorse. È gratuito per un massimo di 100 sensori.

- OpenVAS – Open Vulnerability Assessment System è un gestore di vulnerabilità gratuito per Linux a cui è possibile accedere su Windows tramite una macchina virtuale.

- Microsoft Baseline Security Analyzer (MBSA) – Strumento gratuito e facile da usare che controlla le vulnerabilità dei prodotti Microsoft.

- Retina Network Scanner Community Edition – Gratuito per scansionare fino a 256 indirizzi IP, questo sistema si basa su un database centrale di punti deboli noti.

- Nexpose Community Edition – Gratuito per scansioni fino a 32 indirizzi IP, questo strumento rileva e registra i tuoi dispositivi connessi alla rete, evidenziando eventuali vulnerabilità note in ogni.

- Kaspersky Software Updater – Un’utilità gratuita per Windows che installerà gli aggiornamenti disponibili per qualsiasi software, non solo per i prodotti Kaspersky.

Chi ha bisogno di uno scanner di vulnerabilità della rete?

Qualsiasi rete oltre l’ufficio più piccolo ha una superficie di attacco troppo ampia e complessa per il monitoraggio puramente manuale. Anche se sei responsabile solo di pochi host e dispositivi, hai bisogno di assistenza automatizzata per tracciare in modo efficiente e completo l’elenco crescente delle vulnerabilità note e assicurarti che la tua rete non sia esposta.

Oggi la maggior parte dei sistemi operativi fornisce aggiornamenti software automatizzati. Per una piccola organizzazione, ciò può essere sufficiente. Ma quanto copre il tuo software installato? E che dire di servizi non configurati correttamente o software non autorizzato che è spuntato nella tua rete?

L’adagio “hackerati prima” suggerisce che qualsiasi host o dispositivo esposto a Internet dovrebbe essere testato dalla penetrazione, e il principio di “difesa in profondità” afferma che anche host e dispositivi “interni” devono essere controllati regolarmente.

Uno scanner di vulnerabilità fornisce assistenza automatizzata con questo. Come molti strumenti di amministrazione di rete, uno scanner di vulnerabilità ha usi sia legittimi che illegittimi. Può essere utile per l’amministratore di sistema, lo sviluppatore, il ricercatore di sicurezza, il tester di penetrazione o l’hacker black-hat. Può essere utilizzato per valutare l’esposizione al fine di proteggere la tua rete o per cercare exploit praticabili per consentirne l’accesso.

Come funziona uno scanner di vulnerabilità della rete?

Uno scanner di vulnerabilità si basa su un database di vulnerabilità note e test automatici per esse. Uno scanner limitato indirizzerà solo un singolo host o set di host che eseguono una singola piattaforma del sistema operativo. Uno scanner completo esegue la scansione di una vasta gamma di dispositivi e host su una o più reti, identificando il tipo di dispositivo e il sistema operativo e verificando le vulnerabilità rilevanti con minore o maggiore invadenza.

Una scansione può essere puramente basata su rete, condotta da Internet più ampio (scansione esterna) o dall’interno della tua intranet locale (scansione interna). Potrebbe essere un ispezione approfondita ciò è possibile quando allo scanner sono state fornite le credenziali per autenticarsi come utente legittimo dell’host o del dispositivo.

Gestione delle vulnerabilità

La scansione delle vulnerabilità è solo una parte del processo di gestione delle vulnerabilità. Una volta che lo scanner rileva una vulnerabilità, deve essere segnalato, verificato (è un falso positivo?), Assegnato priorità e classificato per il rischio e l’impatto, risolto e monitorato per prevenire la regressione.

La tua organizzazione ha bisogno di un processo – più o meno formale – per affrontare le vulnerabilità. Un processo di gestione delle vulnerabilità include scansioni pianificate, guida alla definizione delle priorità, gestione delle modifiche per le versioni del software e garanzia del processo. La maggior parte degli scanner per vulnerabilità può far parte di una soluzione completa di gestione delle vulnerabilità, quindi le organizzazioni più grandi devono guardare a quel contesto quando selezionano uno scanner.

Molte vulnerabilità possono essere risolte tramite patch, ma non tutte. Un’analisi costi / benefici dovrebbe far parte del processo perché non tutte le vulnerabilità sono rischi in ogni ambiente e potrebbero esserci motivi commerciali per i quali non è possibile installare una determinata patch. Pertanto è utile quando la guida alla riparazione dallo strumento include mezzi alternativi (ad esempio, disabilitare un servizio o bloccare una porta tramite firewall).

Caratteristiche da considerare

Quando si sceglie uno scanner di vulnerabilità ci sono molte funzionalità da valutare.

- Lo scanner è basato sulla rete e sta eseguendo il rilevamento di host / dispositivo e la profilazione dei target?

- Qual è la gamma di risorse che può scansionare: host, dispositivi di rete, server Web, ambienti di macchine virtuali, dispositivi mobili, database? È adatto alle esigenze della tua organizzazione?

- Il suo database delle vulnerabilità è completo e si adatta bene alle piattaforme della tua rete? Il database riceve automaticamente un feed regolare di aggiornamenti??

- Lo scanner è preciso nel tuo ambiente? Ti inonda con risultati poco informativi di basso livello? Qual è l’incidenza di falsi positivi e falsi negativi? (Un falso positivo comporta uno sforzo sprecato per indagare e un falso negativo significa un rischio inosservato.)

- Lo scanner è affidabile e scalabile?

- I test dello scanner sono inutilmente invadenti? La scansione influisce su host / dispositivi, rallentando così le prestazioni e potenzialmente arrestando in modo anomalo i dispositivi mal configurati?

- Puoi impostare scansioni pianificate e avvisi automatici?

- Fornisce politiche predefinite (ad es. Per particolari regimi di conformità)? Puoi definire le tue politiche?

- I risultati della scansione sono facili da capire? Puoi ordinare e filtrare? Riesci a visualizzare le tendenze nel tempo? Fornisce indicazioni utili sulla definizione delle priorità?

- Aiuta a porre rimedio? Le istruzioni sono chiare? Che ne dici di una riparazione automatica tramite scripting? Fornisce o si integra con servizi di aggiornamento software automatizzato per installare service pack e patch?

- Qual è la gamma di rapporti fissi che fornisce e qual è la loro qualità? Fornisce eventuali report di conformità necessari? Puoi definire facilmente i tuoi formati di rapporto?

Avvertenze

Lo scanner delle vulnerabilità è solo una fonte di informazioni e non sostituisce la presenza di personale competente.

Come molti strumenti di amministrazione di rete rivolti alle imprese, uno scanner di vulnerabilità di fascia alta tende ad essere costoso. Sono disponibili buone opzioni gratuite, ma molte sono limitate nelle dimensioni della rete che gestiranno e tutte comportano il costo del personale pagante per apprendere lo strumento, installarlo e configurarlo e interpretarne i risultati. Pertanto, è necessario valutare se il pagamento per una maggiore automazione e supporto potrebbe essere più economico a lungo termine.

L’installazione di uno scanner può essere complessa e probabilmente lo scanner inizialmente macinerà per alcune ore per recuperare gli aggiornamenti del suo database delle vulnerabilità e preelaborarli. Inoltre, a seconda del numero di host e della profondità della scansione selezionata, anche una determinata scansione può richiedere ore.

I migliori scanner di vulnerabilità della rete

Quando abbiamo selezionato gli strumenti che compongono questo elenco, le nostre considerazioni principali includevano l’affidabilità e la reputazione del settore del fornitore del software, la loro capacità di mantenere il prodotto aggiornato e aggiornato, funzionalità uniche, facilità di installazione e utilizzo e opzioni di scalabilità.

1. Gestione configurazione della rete SolarWinds (PROVA GRATUITA)

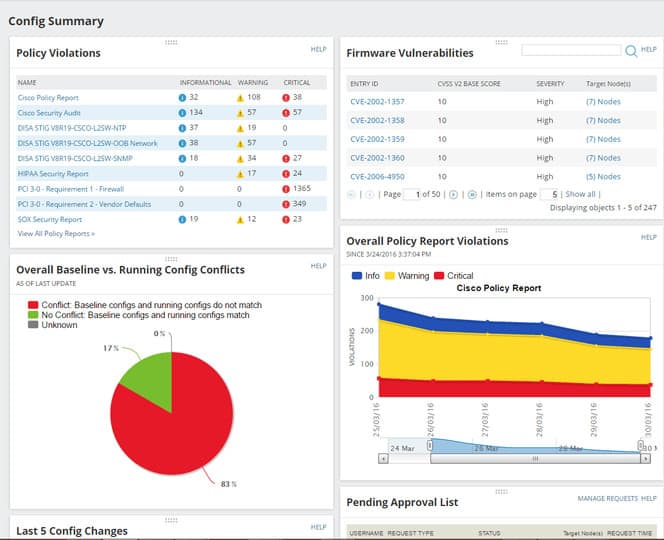

Gestione configurazione della rete SolarWinds (NCM) è un anomalo nella nostra lista; è gratuito solo per un periodo di valutazione e copre un particolare (ma importante) sottoinsieme di vulnerabilità. NCM gestisce sia la scansione che la gestione delle vulnerabilità per il dominio delle vulnerabilità derivanti dal router e commuta la configurazione errata. Si concentra sulla riparazione, il monitoraggio di modifiche impreviste e il controllo della conformità. NCM è gratuito solo durante una prova completamente funzionale di 30 giorni.

NCM ricerca le vulnerabilità nelle configurazioni dei dispositivi basati su Cisco Adaptive Security Appliance (ASA) e Internetwork Operating System (IOS®).

SolarWinds NCM.

SolarWinds NCM.

Per le vulnerabilità dovute a errori di configurazione, offre la possibilità di eseguire automaticamente script di riparazione al rilevamento di una violazione e distribuire automaticamente aggiornamenti di configurazione standardizzati su centinaia di dispositivi.

Per affrontare le modifiche non autorizzate, comprese le regressioni, fornisce monitoraggio e avvisi delle modifiche alla configurazione. Può controllare continuamente router e switch per verificarne la conformità. Esegue il National Institute of Standards and Technology (NIST®), la Federal Information Security Management Act (FISMA) e la Defense Technical Systems Agency (DISA®) Security Technical Implementation Guide (STIG), reporting di conformità pronto all’uso.

Per la versione di prova, un’installazione leggera può installare e utilizzare SQL Server Express, ma il database è limitato a 10 gigabyte.

SCELTA DELL’EDITORE

Più completo rispetto agli altri strumenti nell’elenco, NCM ha opzioni avanzate per creare e monitorare politiche di configurazione e problemi che ne derivano (problemi che sorgono più comunemente quando le configurazioni vengono modificate). Inoltre, offre la scansione delle vulnerabilità, nonché la possibilità di eseguire automaticamente script di riparazione per problemi di configurazione e distribuire configurazioni standardizzate a centinaia di client. La nostra scelta in quanto è lo strumento più completo elencato.

Scarica: 30 giorni di prova GRATUITA su SolarWinds.com

Sito ufficiale: www.solarwinds.com/network-vulnerability-scanner/

OS: Windows Server

2. ManageEngine Vulnerability Manager Plus (PROVA GRATUITA)

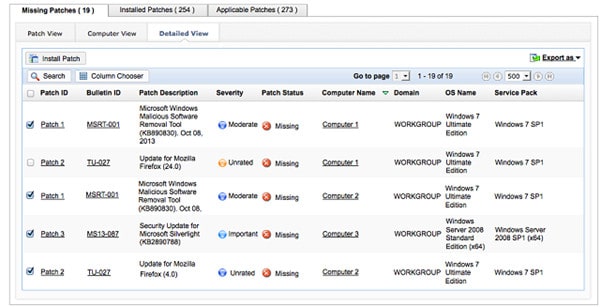

ManageEngine produce una vasta gamma di strumenti di gestione dell’infrastruttura IT e Vulnerability Manager Plus è la società concorrente nel mercato della protezione del sistema. L’elenco completo delle funzionalità di questo strumento è disponibile solo per la versione a pagamento dell’utilità, progettata per grandi reti LAN e reti multi-sito. La versione gratuita è adatta per le piccole e medie imprese e protegge fino a 25 dispositivi.

La versione gratuita offre scansioni di vulnerabilità sia su richiesta che pianificate che rileveranno problemi con la rete interna. La tecnologia avanzata implementata nello scanner è in grado di rilevare comportamenti anomali. Questa strategia è più efficace nell’identificazione delle vulnerabilità zero-day rispetto ai sistemi di rilevamento basati su database di minacce basati su regole convenzionali. Ottieni anche azioni di mitigazione delle minacce integrate nell’edizione gratuita di Vulnerability Manager Plus.

Le minacce di sistema possono risiedere in una sicurezza della configurazione debole o in un software obsoleto. Vulnerability Manager Plus include Gestione della configurazione e Gestione delle patch funzioni che chiudono queste debolezze. La scansione delle vulnerabilità evidenzierà i dispositivi non configurati correttamente e consentirà di implementare criteri di configurazione standard. La scansione verifica anche le versioni del software e consente di automatizzare le installazioni di patch. Hai la possibilità di quali patch implementare, permettendoti di saltare le versioni nei casi in cui le personalizzazioni essenziali potrebbero andare perse attraverso gli aggiornamenti software automatizzati. Queste funzionalità di configurazione e monitoraggio del software si estendono ai server Web e ai firewall.

Lo scanner identificherà il software rischioso installato sull’apparecchiatura e rimuoverà automaticamente le installazioni non autorizzate o non consigliate.

Gli amministratori di sistema ottengono strumenti speciali in una dashboard che consente loro di estendere le funzionalità di base del gestore delle vulnerabilità. Questi si estendono all’integrazione dell’autenticazione di Active Directory e delle procedure speciali per le apparecchiature guest / BYOD e i dispositivi mobili. Le utility disponibili nella dashboard possono essere personalizzate in base al ruolo di amministratore, che consente ai team manager di limitare le funzioni disponibili ai singoli tecnici.

Le potenti azioni disponibili tramite la dashboard includono le funzionalità Wake-on-LAN e di arresto, che possono essere impostate come processi di mitigazione automatizzati o comandate manualmente. I report di gestione e la registrazione degli audit di sistema sono inclusi nel pacchetto Vulnerability Manager Plus.

L’edizione gratuita del pacchetto include quasi tutte le funzionalità delle due versioni a pagamento, chiamate edizioni Professional ed Enterprise. Puoi ottenere una prova gratuita di 30 giorni di una delle due versioni a pagamento se il tuo inventario del dispositivo è troppo grande per qualificarsi per l’uso della versione gratuita.

ManageEngine Vulnerability Manager Plus Scarica una versione di prova GRATUITA di 30 giorni

3. Monitoraggio della vulnerabilità della rete Paessler con PRTG (PROVA GRATUITA)

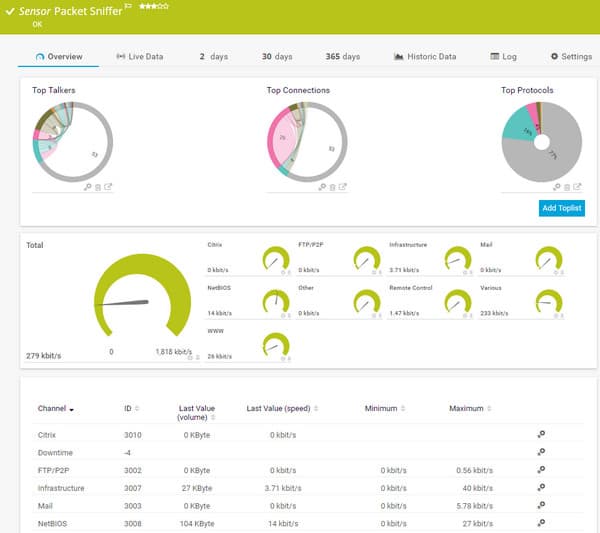

Il prodotto di monitoraggio del sistema Paessler si chiama PRTG. È uno strumento di monitoraggio unificato dell’infrastruttura che copre reti, server e applicazioni. PRTG è un insieme di strumenti e ognuna di queste utility è chiamata “sensore”. Il pacchetto include numerosi sensori che proteggono la tua azienda dagli attacchi di rete.

Qualsiasi valutazione della sicurezza deve iniziare con un controllo su tutta l’infrastruttura esistente. PRTG rileva e monitora tutti i tuoi dispositivi di rete per cambiamenti di stato e condizioni di allarme. Il monitoraggio del traffico di rete fornito da PRTG può anche evidenziare attività insolite che potrebbero indicare un’intrusione.

Un sensore di sniffing dei pacchetti può essere utilizzato per l’ispezione approfondita dei pacchetti, fornendo dati sull’attività del protocollo nel traffico. Questo può essere identificato dal numero di porta o origine del traffico o destinazione, tra gli altri identificatori.

Schermata di uscita del sensore sniffer del pacchetto PRTG.

Schermata di uscita del sensore sniffer del pacchetto PRTG.

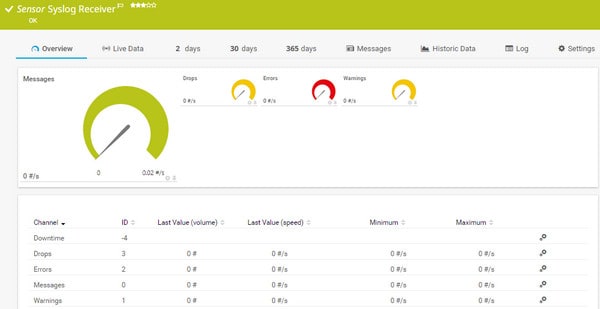

Il modulo Ricevitore Syslog in Paessler PRTG dimostrerà più funzioni di scansione di sicurezza per la tua strategia di difesa del sistema. Gli attacchi di rete lasciano una traccia cartacea e la raccolta dei messaggi di registro eventi Syslog e Windows è il primo passo nella strategia di scansione delle vulnerabilità.

Schermata Ricevitore Syslog PRTG

Schermata Ricevitore Syslog PRTG

PRTG è un sistema di monitoraggio puro, quindi non include alcuna funzione di gestione e risoluzione attiva, come la gestione delle patch o la gestione della configurazione. Tuttavia, include alcune funzionalità aggiuntive di valutazione della sicurezza, come l’utilità di scansione e monitoraggio delle porte.

Schermata Monitor porta PRTG

Schermata Monitor porta PRTG

Qualsiasi fattore monitorato da PRTG può essere utilizzato come feed nel sistema di allarme dello strumento. Fattori come il volume del messaggio di registro, la gravità del messaggio di registro, i dati del trap SNMP e l’attività della porta possono essere tutti inclusi negli avvisi personalizzati.

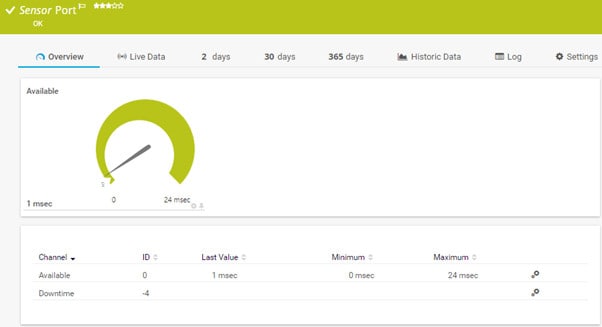

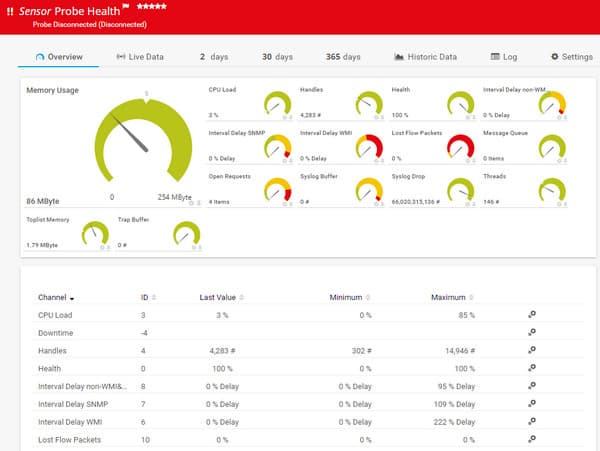

Avvisi visualizzati nella schermata Sonda salute di PRTG

Avvisi visualizzati nella schermata Sonda salute di PRTG

Paessler imposta le bande di ricarica per PRTG basate sul numero di sensori attivati. Ogni cliente riceve la consegna dell’intero sistema PRTG, ma con tutti i suoi sensori inattivi. Personalizza la tua implementazione attivando i sensori desiderati. Puoi utilizzare PRTG gratuitamente in modo permanente se attivi solo fino a 100 sensori. Puoi ottenere un Prova gratuita di 30 giorni di PRTG con sensori illimitati per verificare le sue funzionalità di protezione della rete. Beneficiate del pieno supporto dell’utente, degli aggiornamenti di sistema e delle patch di sicurezza anche durante il periodo di prova gratuito.

Monitoraggio della vulnerabilità della rete Paessler con PRTG Scarica la versione di prova GRATUITA di 30 giorni

4. OpenVAS

Il Sistema di valutazione delle vulnerabilità aperto, OpenVAS è un sistema completo di scansione e gestione delle vulnerabilità open source. È gratuito e i suoi componenti sono software gratuiti, la maggior parte con licenza GNU GPL. Fu scacciato dal famoso (e costoso) scanner per vulnerabilità Nessus quando Nessus divenne un prodotto proprietario. OpenVAS fa anche parte della soluzione di gestione delle vulnerabilità a costo ridotto di Greenbone Network.

OpenVAS utilizza un feed della community aggiornato automaticamente di Network Vulnerability Test (NVT), oltre 50.000 e in crescita. Il prodotto a pagamento di Greenbone fornisce un feed commerciale alternativo di test di vulnerabilità che si aggiorna più regolarmente e ha garanzie di servizio, insieme al supporto.

OpenVAS è disponibile come pacchetti in più distro Linux, in forma di codice sorgente e come dispositivo virtuale che può essere caricato in una VM su Windows. Fa anche parte di Kali Linux.

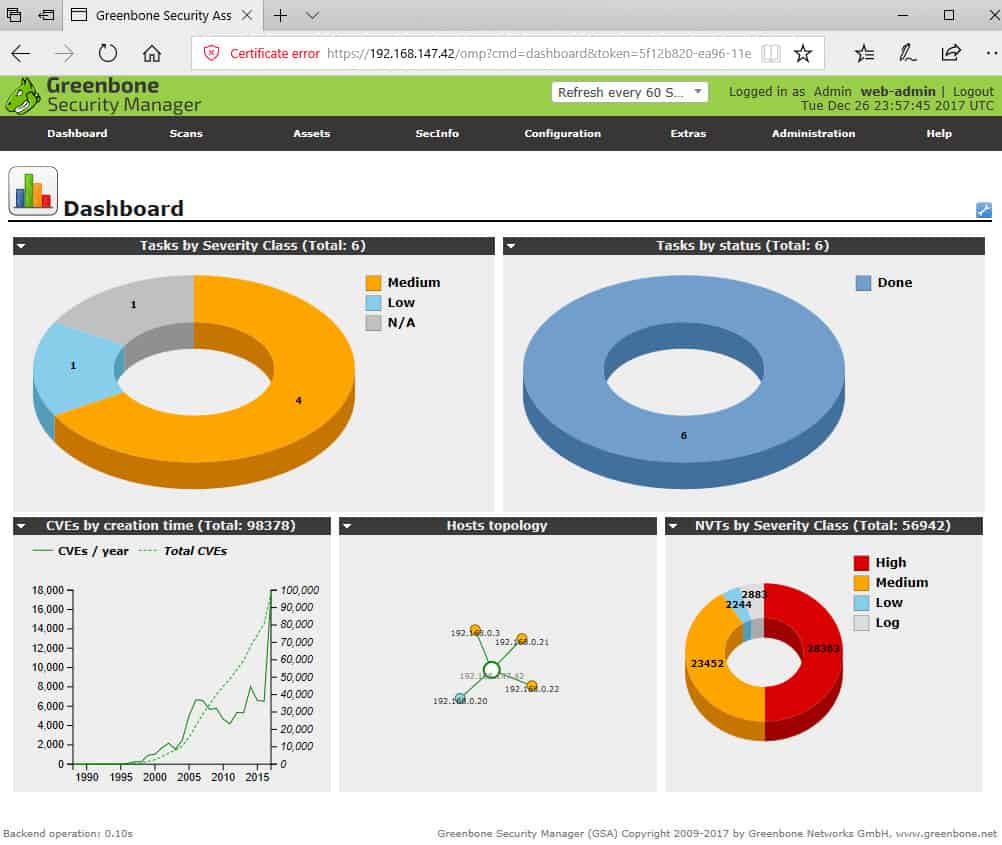

OpenVAS ha una GUI basata sul web, Greenbone Security Assistant, una GUI basata su Qt, Greenbone Security Desktop e una CLI.

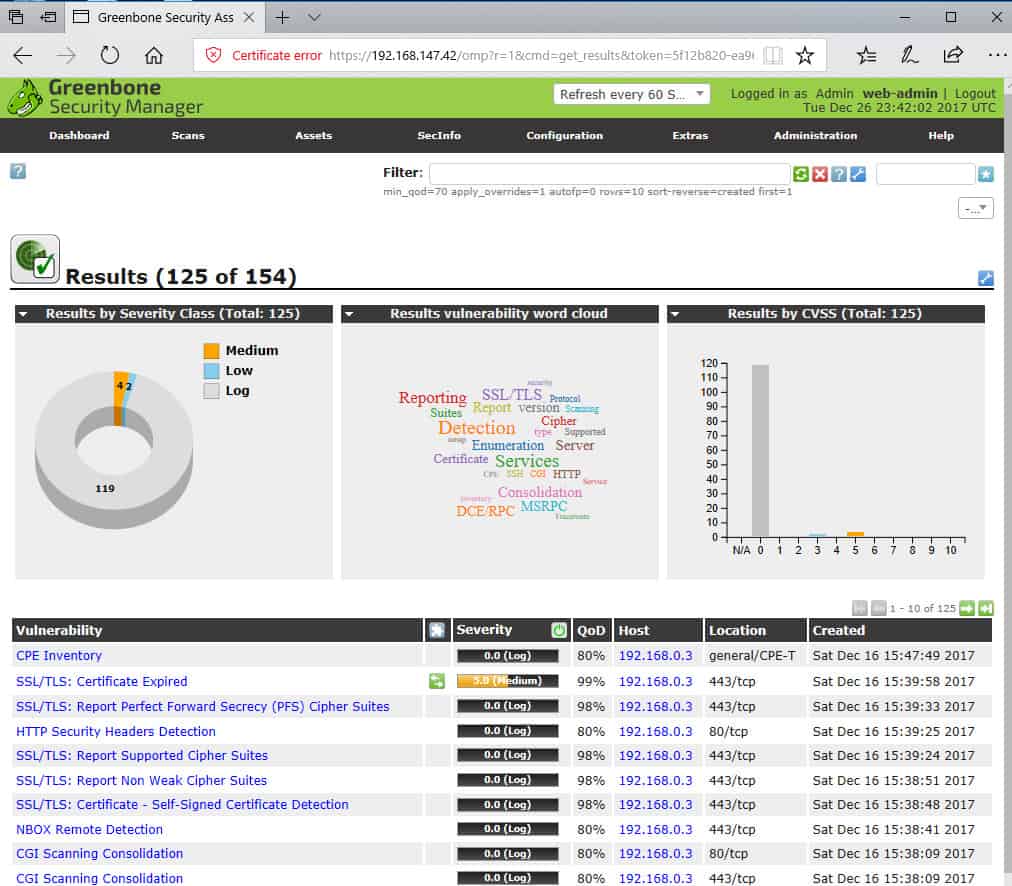

Dashboard della GUI Web di OpenVAS.

Dashboard della GUI Web di OpenVAS.

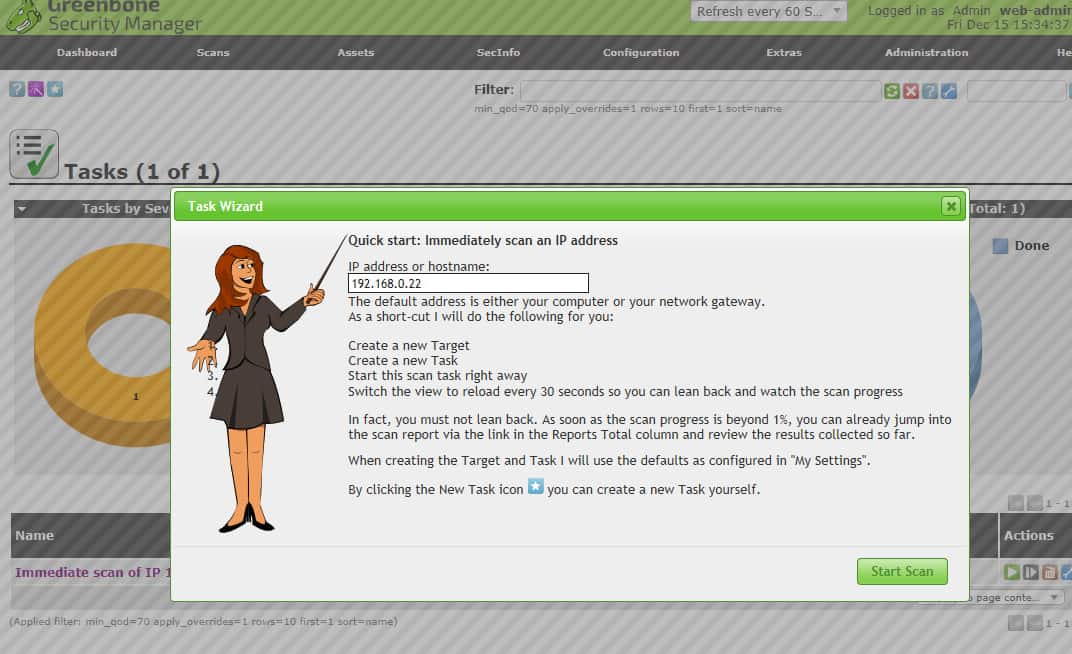

Una volta effettuato l’accesso sulla GUI basata sul Web, è possibile eseguire la prima scansione tramite la voce di menu Scansioni: scansioni > Compiti. quindi sul Compiti pagina usa il Procedura guidata attività pulsante in alto a sinistra.

Procedura guidata attività OpenVAS.

Procedura guidata attività OpenVAS.

Quando hai eseguito un’attività di scansione, il scansioni > risultati pagina elenca le vulnerabilità rilevate.

La pagina dei risultati di OpenVAS riassume le vulnerabilità rilevate.

La pagina dei risultati di OpenVAS riassume le vulnerabilità rilevate.

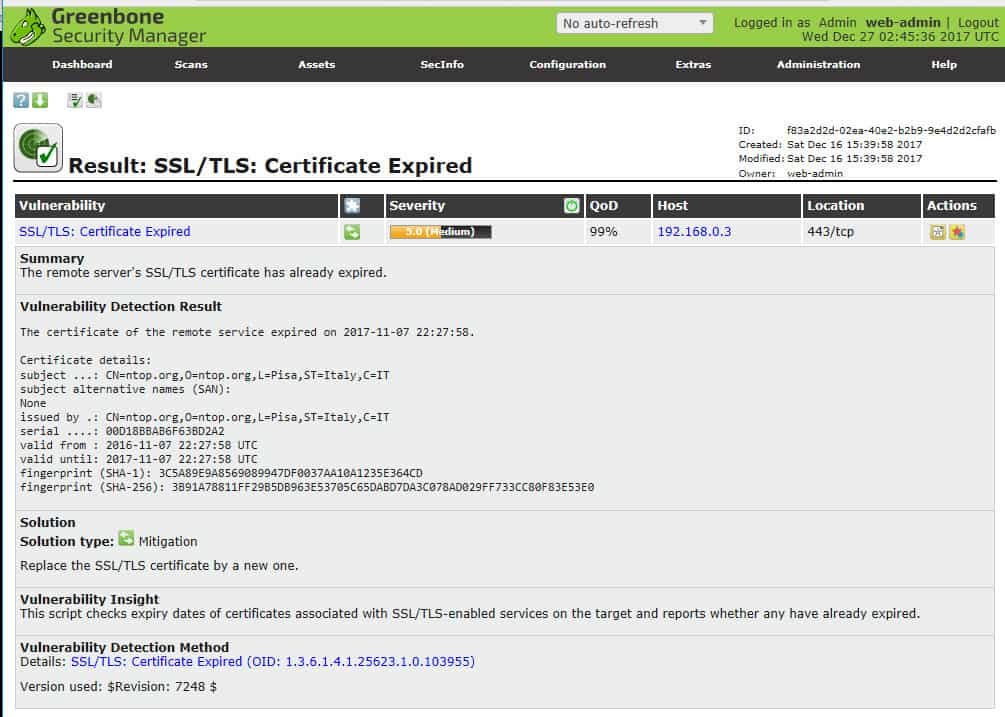

È possibile eseguire il drill down su una particolare vulnerabilità per una spiegazione e una guida alla risoluzione.

Dettagli su una particolare vulnerabilità.

Dettagli su una particolare vulnerabilità.

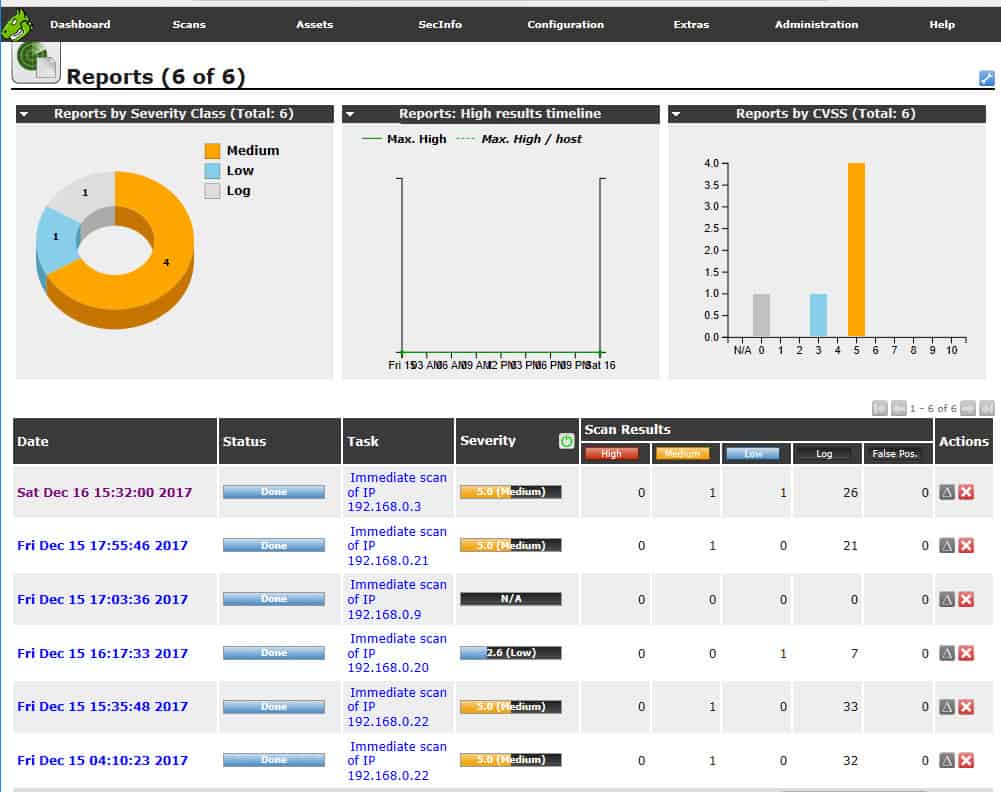

I report possono essere esportati in vari formati e i report delta possono essere generati per osservare le tendenze.

Rapporti OpenVAS.

Rapporti OpenVAS.

Alternative a OpenVAS

L’installazione e l’utilizzo di OpenVAS ha una curva di apprendimento significativa. Sebbene sia gratuito, OpenVAS non è semplicemente uno scanner di vulnerabilità ma una piattaforma di gestione delle vulnerabilità open source gratuita e completa. La ripida curva di apprendimento è uno dei motivi principali molti amministratori di rete cercano alternative a OpenVAS, in particolare quelli che preferiscono un approccio meno pratico, pur richiedendo la solidità di uno strumento competente. Questo è il motivo per cui OpenVAS è arrivato terzo nella nostra lista dopo le offerte SolarWinds e Paessler.

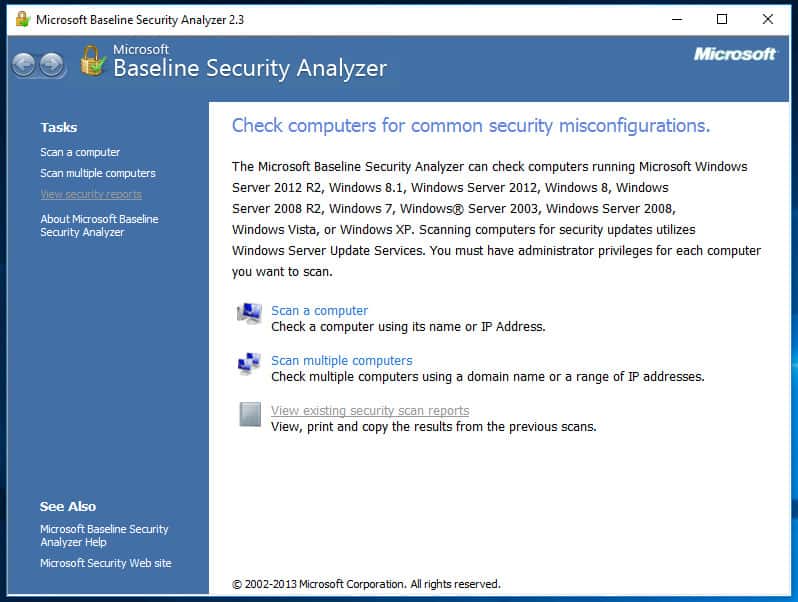

5. Microsoft Baseline Security Analyzer

Microsoft Baseline Security Analyzer (MBSA) è una vecchia graffetta, uno scanner di vulnerabilità nell’host limitato al dominio delle vulnerabilità nei prodotti Microsoft. Si sta allungando a lungo ma è ancora utile per le piccole aziende che utilizzano principalmente Windows.

MBSA è uno strumento semplice che esegue la scansione dei computer Windows solo per particolari problemi specifici di Microsoft e vulnerabilità di base e configurazioni errate. MBSA può eseguire la scansione dell’host locale, di un dominio o di un intervallo di indirizzi IP.

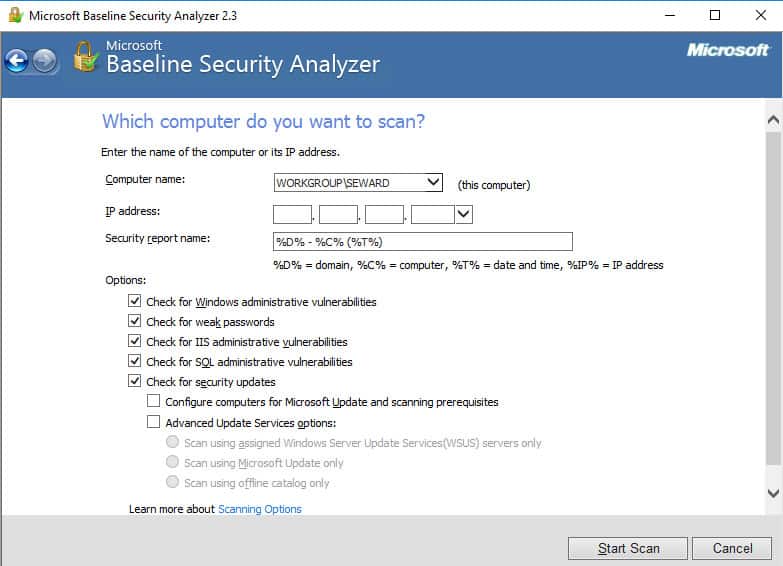

MBSA può eseguire la scansione di uno o più computer Windows.

MBSA può eseguire la scansione di uno o più computer Windows.

MBSA esegue la scansione per service pack mancanti o aggiornamenti di sicurezza. Esegue inoltre la ricerca di problemi amministrativi in applicazioni Windows, Windows Firewall, IIS, SQL Server e Office.

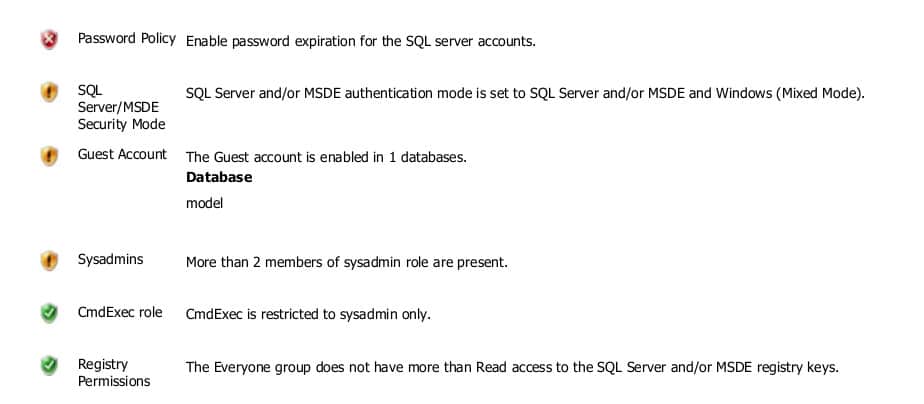

MBSA verifica la presenza di aggiornamenti mancanti e semplici problemi amministrativi.

MBSA verifica la presenza di aggiornamenti mancanti e semplici problemi amministrativi.

MBSA genera un rapporto per ciascun host sottoposto a scansione, con problemi etichettati in base alla priorità.

Segnalazione di vulnerabilità nei prodotti e servizi Microsoft come SQL Server.

Segnalazione di vulnerabilità nei prodotti e servizi Microsoft come SQL Server.

MBSA non è stato ancora aggiornato per Windows 10, ma la versione 2.3 funziona ampiamente. Sono necessarie alcune modifiche per eliminare i falsi positivi e correggere i controlli che non possono essere completati. Ad esempio, presenterà un reclamo falso positivo sul fatto che Windows Update non sia abilitato.

MBSA non tratta le vulnerabilità non Microsoft o le vulnerabilità complesse, ma è semplice da usare e comunque utile per i piccoli negozi orientati a Microsoft.

6. Retina Network Scanner Community Edition

Retina Network Security Scanner Community Edition (RNSS) è uno scanner di vulnerabilità completo e può essere associato a un sistema di gestione delle vulnerabilità a ciclo di vita a costo pieno. RNSS è gratuito per scansioni fino a 256 indirizzi IP. È stato sviluppato da eEye, che ora fa parte di BeyondTrust.

Il vasto database delle vulnerabilità dello scanner Retina viene aggiornato automaticamente e identifica le vulnerabilità della rete, i problemi di configurazione e le patch mancanti, coprendo una vasta gamma di sistemi operativi, dispositivi, ambienti virtuali e applicazioni.

L’installazione è semplice e l’interfaccia utente è intuitiva.

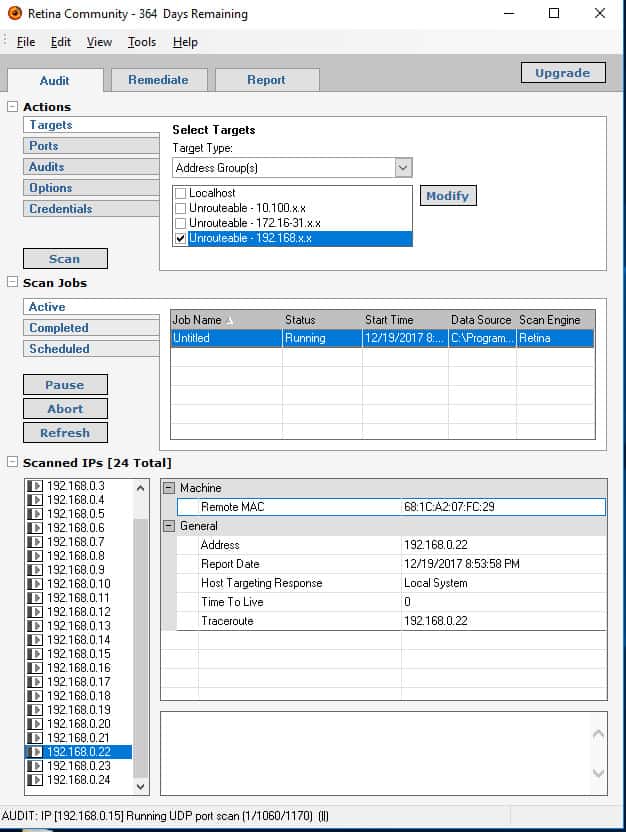

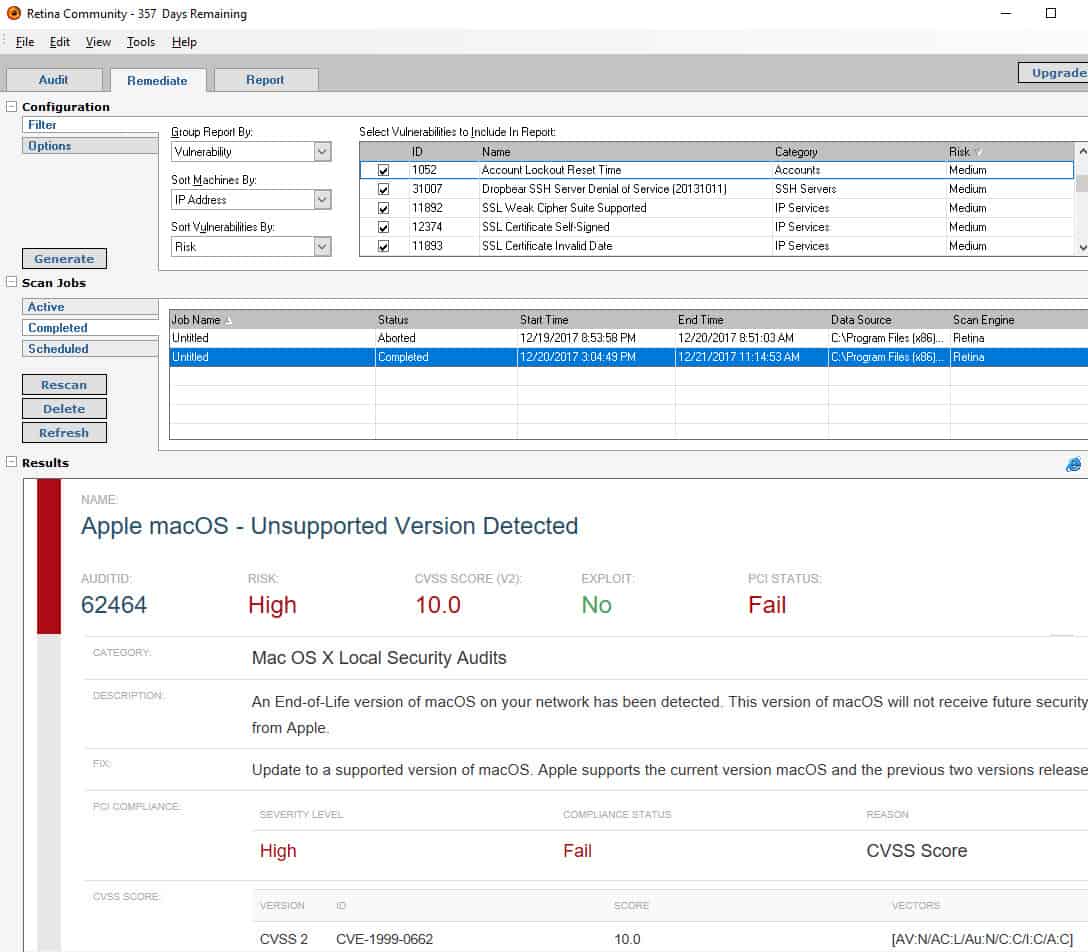

Interfaccia utente Retina.

Interfaccia utente Retina.

Una volta eseguita una scansione tramite revisione scheda, è possibile controllare le vulnerabilità sul Rimediare linguetta.

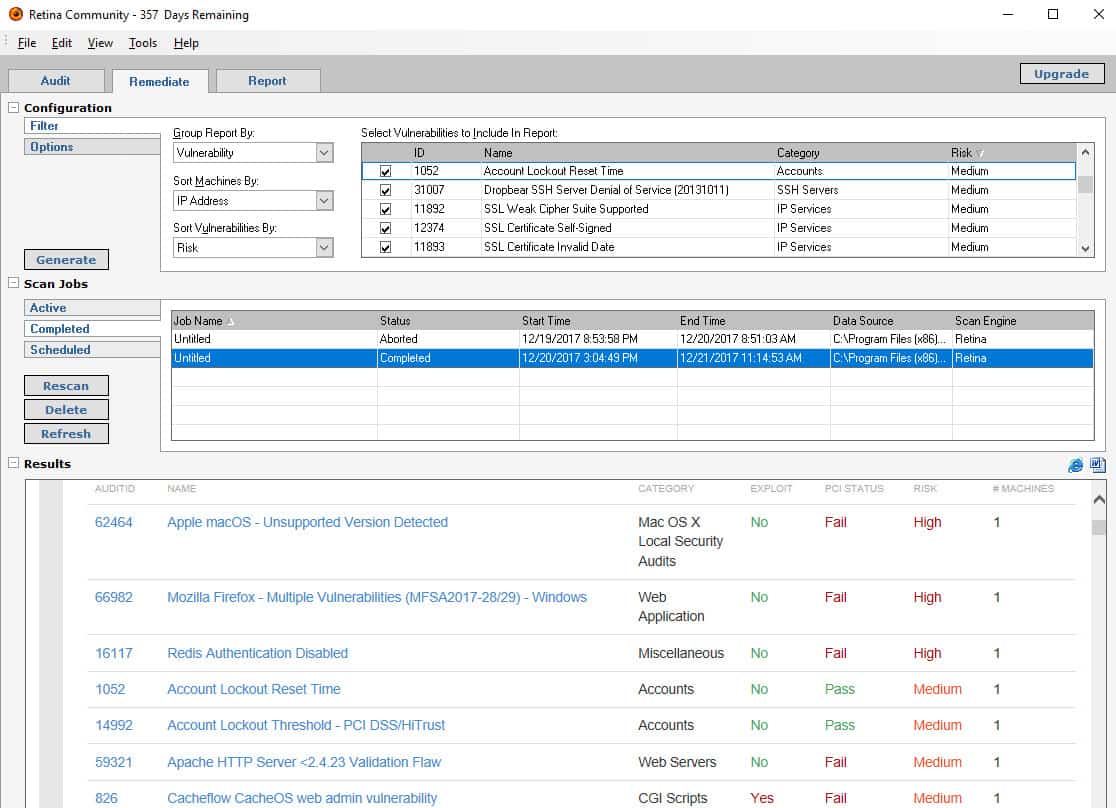

La scheda Retina Remediate elenca le vulnerabilità rilevate.

La scheda Retina Remediate elenca le vulnerabilità rilevate.

Le vulnerabilità possono essere ordinate e filtrate e puoi analizzare in dettaglio le singole vulnerabilità.

Esplorazione di una vulnerabilità a titolo indicativo.

Esplorazione di una vulnerabilità a titolo indicativo.

È possibile generare vari tipi di report per accedere ai risultati della scansione all’esterno dello strumento.

Inizio del rapporto di scansione Retina in PDF.

Inizio del rapporto di scansione Retina in PDF.

Retina Network Security Scanner è il motore di scansione per Retina CS Enterprise Vulnerability Management, una soluzione completa per la valutazione e la correzione delle vulnerabilità in grado di eseguire scansioni pianificate, avvisi, tracciamento delle tendenze storiche, conformità della configurazione, gestione delle patch e report sulla conformità.

7. Nexpose Community Edition

Nexpose Community Edition è uno scanner di vulnerabilità completo di Rapid7, i proprietari del framework exploit Metasploit. La versione gratuita di Nexpose è limitata a 32 indirizzi IP alla volta e devi riapplicare dopo un anno.

Nexpose funziona su dispositivi Windows, Linux e VM. Esegue la scansione di reti, sistemi operativi, app Web, database e ambienti virtuali. Nexpose può essere abbinato al sistema InsightVM di gestione delle vulnerabilità a costo ridotto di Rapid7 per una soluzione completa del ciclo di vita della gestione delle vulnerabilità.

La Community Edition include una versione di prova della console Web di Rapid7. La guida in linea, dietro l’icona “?”, È la risorsa più utile per iniziare.

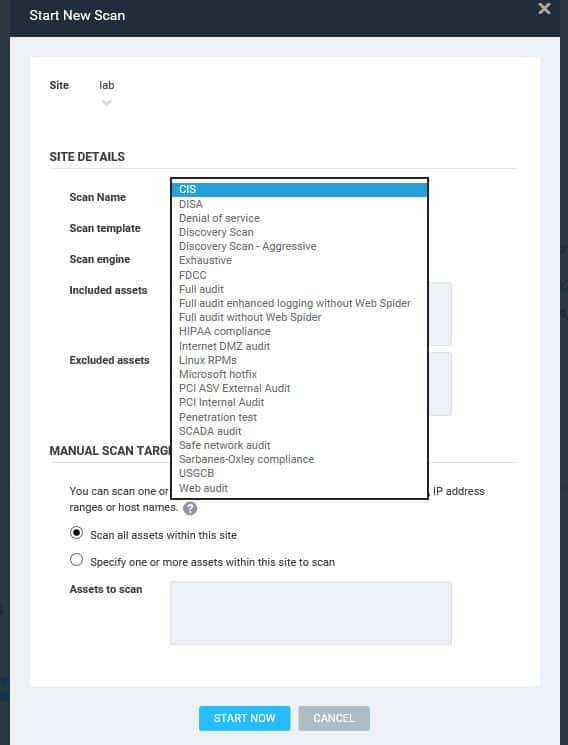

Nella GUI Web, si definiscono uno o più “siti” – reti di interesse – ad esempio, fornendo un intervallo di indirizzi CIDR. È quindi possibile scegliere tra uno dei numerosi modelli di scansione predefiniti.

La GUI Web di Nexpose ha più modelli di scansione predefiniti.

La GUI Web di Nexpose ha più modelli di scansione predefiniti.

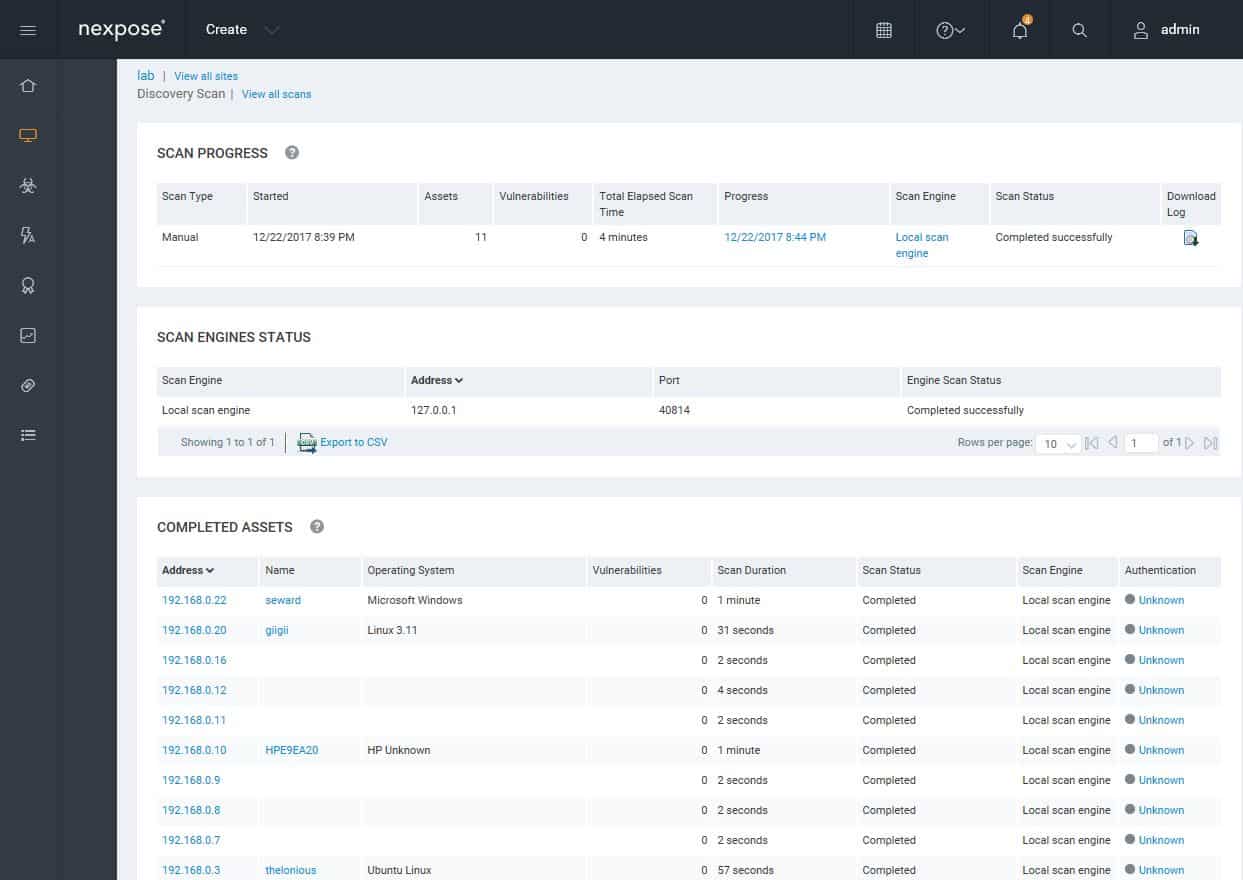

UN Scansione scoperta identifica tutti i dispositivi e gli host nell’intervallo di indirizzi specificato.

Nexpose Discovery Scan trova risorse sulla rete.

Nexpose Discovery Scan trova risorse sulla rete.

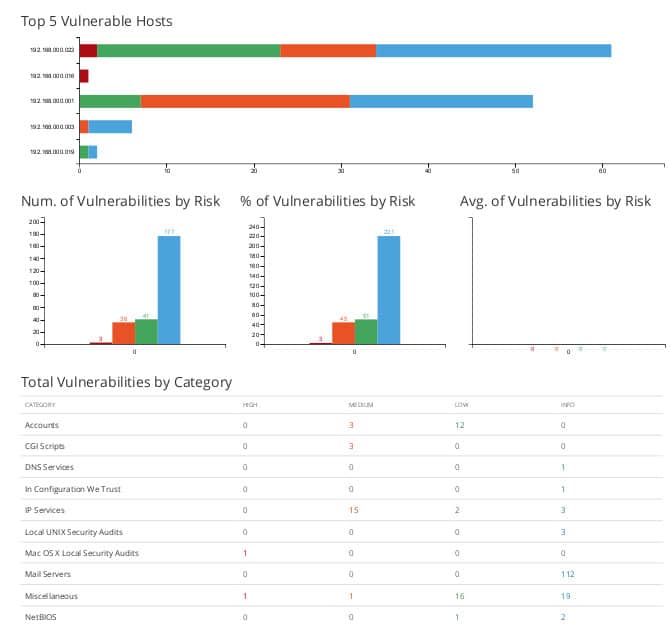

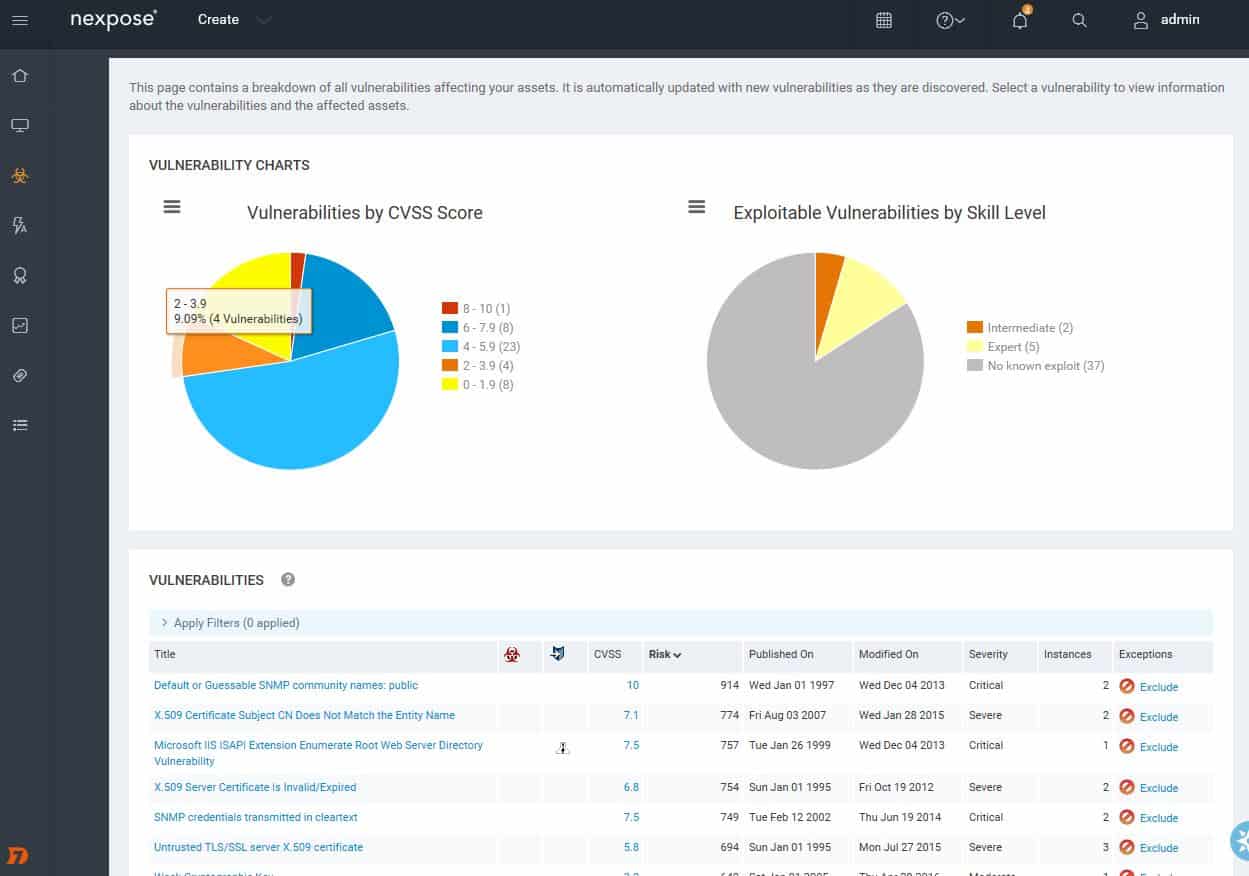

Successivamente, eseguendo a Registrazione completa migliorata dell’audit senza Web Spider ti dà una prima occhiata alle vulnerabilità sul tuo sito.

Analisi delle vulnerabilità rilevate.

Analisi delle vulnerabilità rilevate.

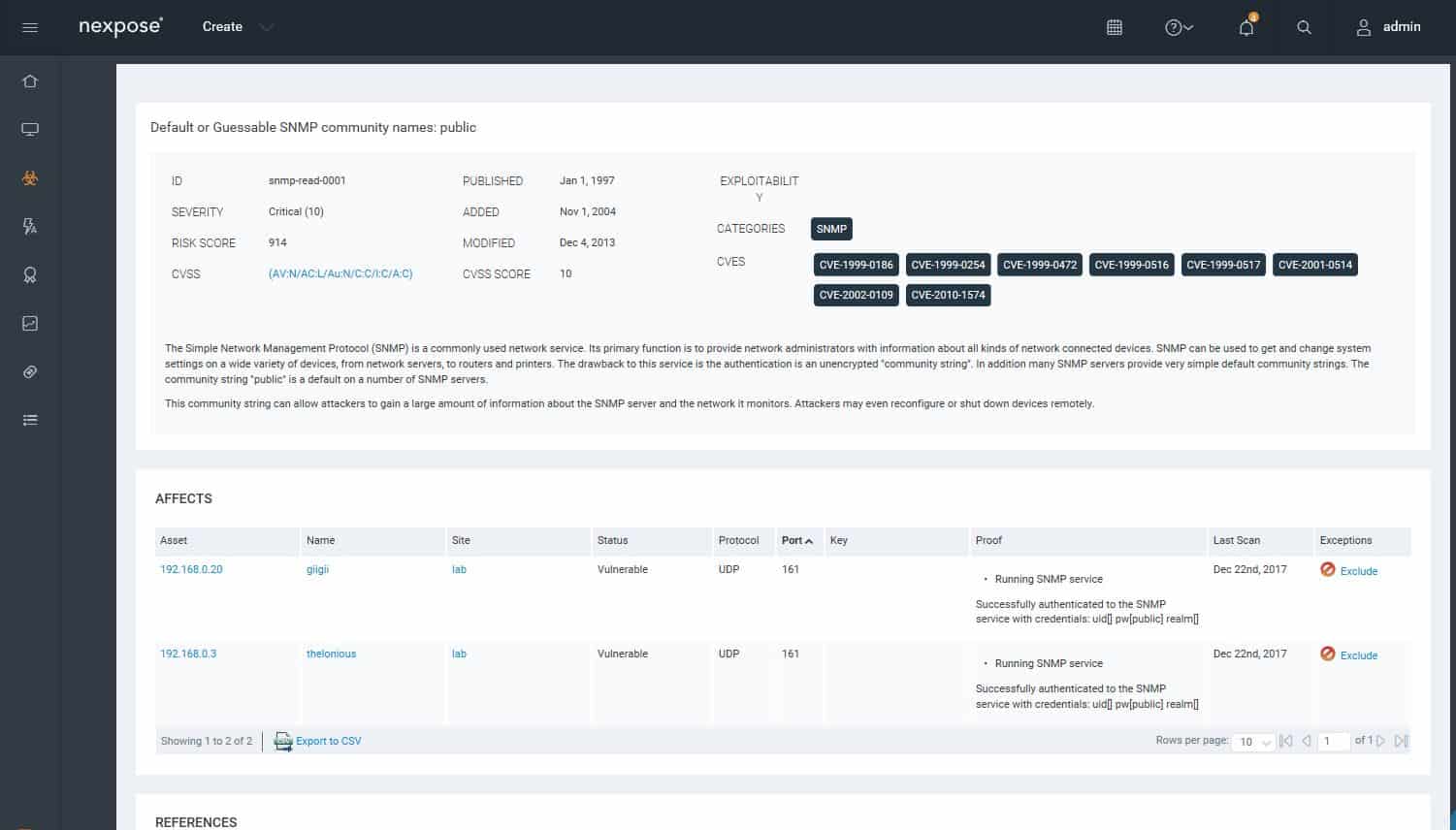

È possibile eseguire il drill-down per trovare i dettagli delle vulnerabilità.

Analisi dettagliata dei dettagli su una vulnerabilità.

Analisi dettagliata dei dettagli su una vulnerabilità.

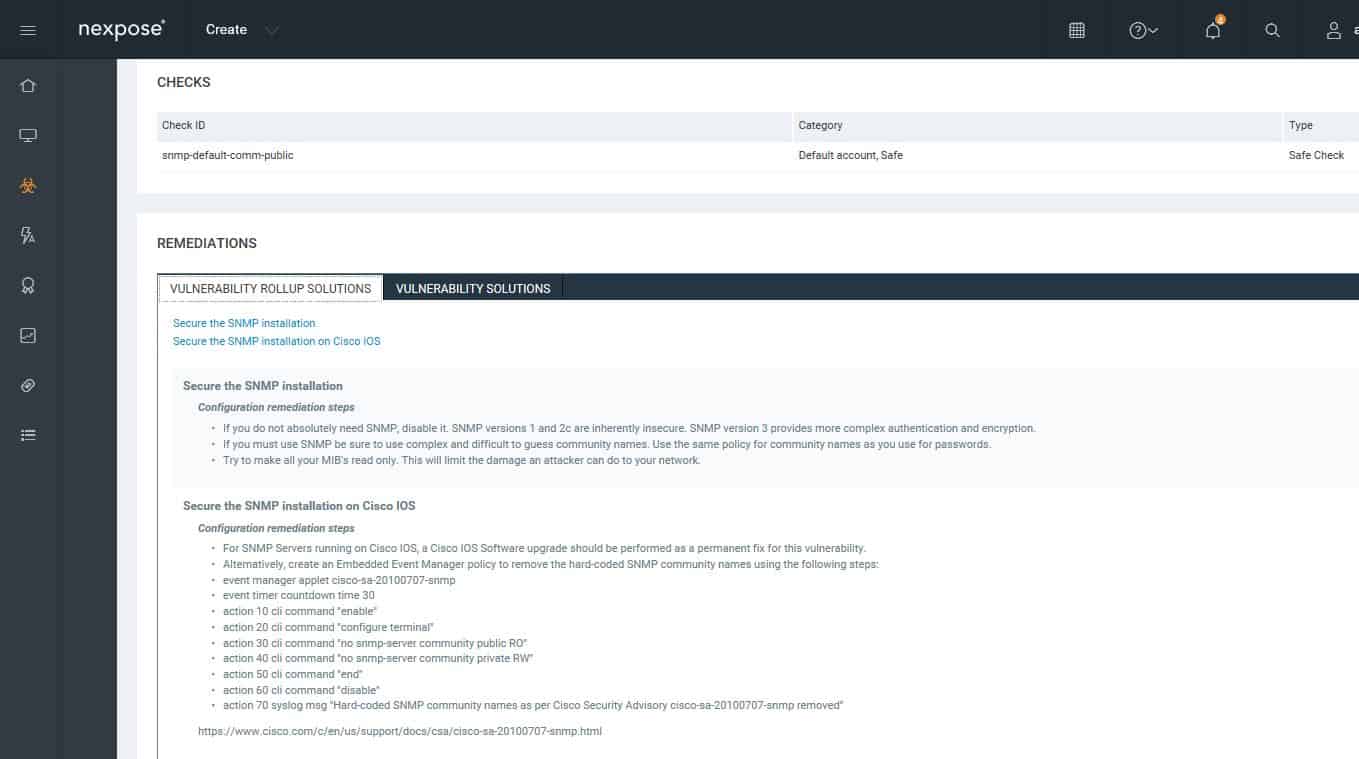

Puoi esaminare lo stato delle vulnerabilità di un determinato host o dispositivo. Ogni vulnerabilità include una guida per la riparazione.

Guida per il rimedio.

Guida per il rimedio.

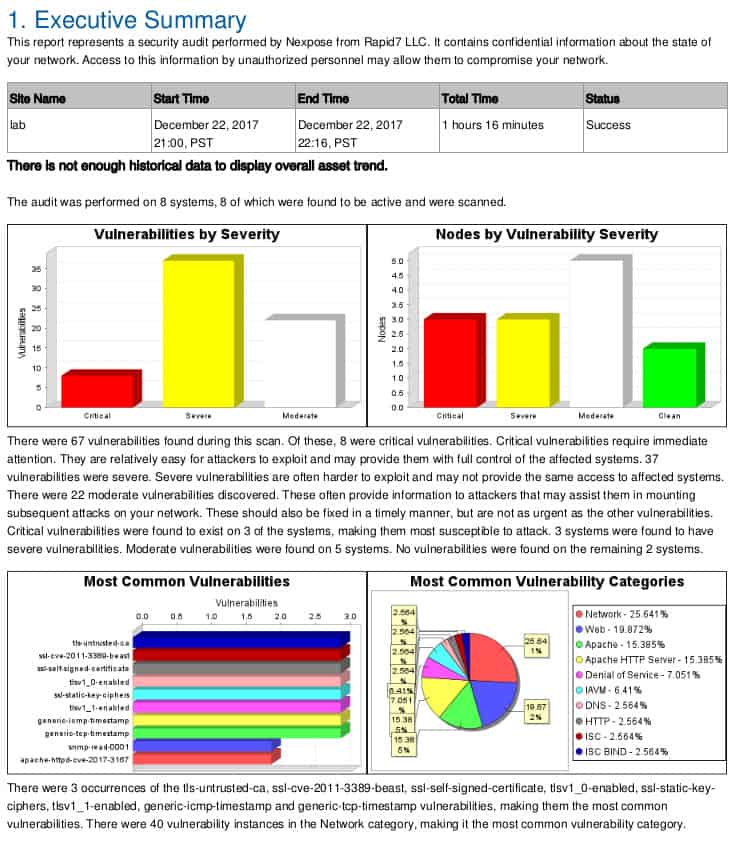

La console Web fornisce più report predefiniti.

Il rapporto di Nexpose analizza le vulnerabilità rilevate.

Il rapporto di Nexpose analizza le vulnerabilità rilevate.

Puoi anche impostare scansioni pianificate, abilitare le politiche di conformità e tenere traccia della cronologia dell’esposizione del sito alle vulnerabilità.

8. Aggiornamento software Kaspersky

Un grande difetto di sicurezza della tua rete è in realtà la condizione dei computer ad essa collegati. Le case del software cercano costantemente punti deboli di sicurezza nei loro prodotti e producono aggiornamenti che devono essere installati dai clienti esistenti al fine di colmare eventuali lacune nella sicurezza.

Queste debolezze non sono il risultato di negligenza quando il software è stato originariamente scritto. Nascono perché gli hacker sono costantemente alla ricerca di nuovi modi per utilizzare le funzionalità del software per violare la sicurezza.

Tenere traccia dell’esistenza di nuovi aggiornamenti può richiedere molto tempo, quindi un programma che scansiona il tuo computer e conserva un elenco di aggiornamenti disponibili ti farà risparmiare un sacco di tempo.

Kaspersky Labs è uno dei principali produttori di antivirus e ha reso disponibile Software Updater gratuito per gli utenti Windows. Lo strumento non monitora solo i prodotti Kaspersky ma fa riferimento a una vasta libreria di notifiche di aggiornamento detenute da Kaspersky.

Dopo aver scaricato lo strumento gratuito dal sito Kaspersky, l’utilità si installerà automaticamente. Il processo di installazione crea anche un’icona di collegamento sul desktop.

Quando apri lo strumento, tutto ciò che devi fare è fare clic su un pulsante nella schermata di benvenuto.

La schermata iniziale di Software Updater

La schermata iniziale di Software Updater

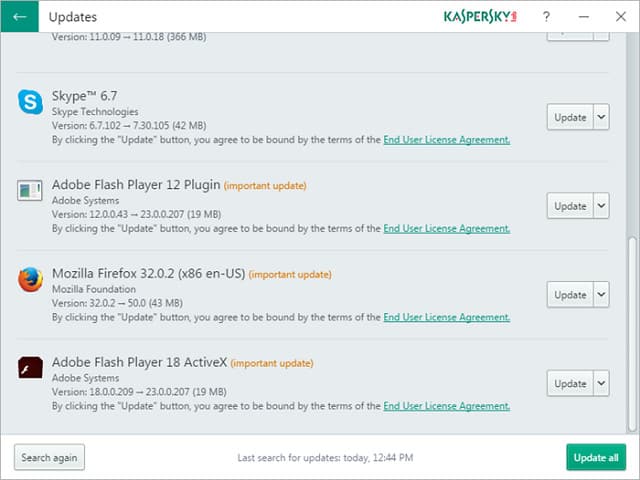

Prima di eseguire la scansione del computer, lo strumento verifica con il server Kaspersky per ottenere l’elenco più recente degli aggiornamenti disponibili. Al termine della scansione, se tutto va bene, verrà visualizzato il messaggio che non sono disponibili aggiornamenti. Se viene rilevato un software obsoleto, Software Updater li elencherà in una schermata dei risultati simile a quella seguente.

Elenco degli aggiornamenti disponibili

Elenco degli aggiornamenti disponibili

Puoi scegliere il software che desideri aggiornare oppure puoi scegliere di aggiornare tutte le app elencate. Qualunque sia la tua scelta, lo strumento aggiornerà il software senza ulteriori interventi da parte tua.

Altri 4 scanner per vulnerabilità della rete

Se i sei migliori scanner di rete nel nostro elenco non si adattano perfettamente alle tue esigenze, potresti prendere in considerazione una di queste alternative, che “gorgogliano sotto” i leader.

Tripwire Enterprise

Il pacchetto di controlli di vulnerabilità della sicurezza di Tripwire Enterprise non è gratuito ma puoi provare una demo. Tuttavia, puoi ottenerlo con una prova gratuita. Questo servizio non solo scansiona la tua rete per rilevare eventuali anomalie su richiesta, ma viene eseguito in tempo reale, avvisandoti di eventuali modifiche alla configurazione o ai dati sulla tua rete e applicando il controllo delle modifiche.

Qualys FreeScan

Qualys FreeScan è un servizio online che esamina un server o una rete alla ricerca di punti deboli in termini di sicurezza. Identificherà il software del server e verificherà che siano aggiornati alle ultime patch. La scansione cercherà anche l’infezione o l’attività di intruso. Questo servizio non è gratuito per sempre, dopo 10 scansioni devi pagare.

ImmuniWeb

High-Tech Bridge offre una gamma di servizi di scansione delle vulnerabilità della rete con il marchio ImmuniWeb. Si tratta di un sistema basato sull’intelligenza artificiale molto sofisticato che può essere utilizzato come servizio unico o contratto su uno SLA per il monitoraggio, la consulenza e la consulenza continui. Questa soluzione è molto costosa, ma puoi richiedere una prova gratuita.

Netsparker

Netsparker è disponibile come applicazione locale o come servizio cloud. Questa è un’opzione molto costosa, che è la ragione principale per cui non appare nell’elenco principale di questa guida. Lo scanner delle vulnerabilità è rivolto ai server Web e autentica le attività di tutte le applicazioni che operano per supportare un’azienda basata sul Web.

Conclusione

La scansione delle vulnerabilità – e in effetti la gestione delle vulnerabilità – è un aspetto della protezione della rete. Gli scanner possono rilevare solo le vulnerabilità che hanno già implementato i test. È inoltre necessario sviluppare un senso dei normali comportamenti della rete, tramite strumenti di monitoraggio e analisi della larghezza di banda, in particolare strumenti che consentono di specificare avvisi automatici. Quando si rileva un’anomalia e si deve indagare, analizzatori di rete e sniffer di pacchetti sono strumenti chiave. E ci sono molti altri tipi di strumenti di sicurezza per l’amministratore di rete.

La scansione delle vulnerabilità è uno strumento importante per aiutare a difendere la tua rete. Esistono diverse opzioni gratuite da provare; quello giusto per la tua organizzazione si basa sulle tue esigenze, finanziamenti e competenze – o sulla volontà di imparare.

scanner di vulnerabilità della rete è quindi necessario per qualsiasi organizzazione che vuole proteggere la propria rete e i propri dati da attacchi informatici.

Come funziona uno scanner di vulnerabilità della rete? Uno scanner di vulnerabilità della rete esegue una scansione automatica della rete alla ricerca di vulnerabilità note in applicazioni, servizi, sistemi operativi e firmware. Una volta individuata una vulnerabilità, lo scanner fornisce informazioni dettagliate sulla vulnerabilità stessa e su come mitigarla.

Gestione delle vulnerabilità: La gestione delle vulnerabilità è un processo continuo che prevede la scansione regolare della rete alla ricerca di vulnerabilità, la valutazione del rischio associato a ciascuna vulnerabilità e la mitigazione delle vulnerabilità più critiche. Uno scanner di vulnerabilità della rete è uno strumento essenziale per la gestione delle vulnerabilità.

Caratteristiche da considerare: Quando si sceglie uno scanner di vulnerabilità della rete, è importante considerare le seguenti caratteristiche: la capacità di eseguire scansioni automatiche, la capacità di individuare vulnerabilità note, la facilità duso, la capacità di integrarsi con altri strumenti di sicurezza e la disponibilità di supporto tecnico.

Avvertenze: È importante notare che uno scanner di vulnerabilità della rete non è in grado di individuare tutte le vulnerabilità presenti nella rete. Inoltre, uno scanner di vulnerabilità della rete non è in grado di individuare le vulnerabilità sconosciute. Pertanto, è importante utilizzare uno scanner di vulnerabilità della rete come parte di una strategia di sicurezza più ampia che preveda anche altre misure di sicurezza, come laggiornamento regolare del software e la formazione del personale.

I migliori scanner di vulnerabilità della rete: Tra i migliori scanner di vulnerabilità della rete ci sono SolarWinds Network Configuration Manager, ManageEngine Vulnerability Manager Plus, Paessler Network Vulnerability Monitoring with PRTG,