UN Piattaforma di intelligence sulle minacce (TIP) mira a bloccare ripetuti aggressori e identificare vettori di intrusione comuni. Questa tecnologia emergente rappresenta un progresso rispetto ai tradizionali sistemi antivirus (AV) e firewall. UN CONSIGLIO lo farà proteggere le apparecchiature IT applicando strategie di apprendimento basate sull’intelligenza artificiale.

Negli ultimi anni sono emerse diverse tecnologie di sostituzione per migliorare la protezione offerta dai sistemi malware tradizionali. I programmi anti-malware confrontano il codice dei nuovi programmi in esecuzione su un computer con un database di firme malware rilevate in precedenza.

Ci sono molte più informazioni su ciascuno degli strumenti di seguito, ma nel caso in cui tu abbia solo il tempo per una rapida occhiata, ecco qui la nostra lista delle sette migliori piattaforme di intelligence sulle minacce:

- SolarWinds Security Event Manager (PROVA GRATUITA) Utilizza una strategia di rilevamento delle minacce di analisi dei file di registro combinata con un feed live di origine esterna di avvisi sulle minacce.

- ManageEngine Log360 (PROVA GRATUITA) Cerca le minacce nei dati dei file di registro da Windows Server o Linux e aggiunge informazioni sulle minacce da tre fonti.

- SolarWinds Threat Monitor (PROVA GRATUITA) Un servizio basato su cloud commercializzato agli MSP. Questo è uno strumento SIEM che consente agli MSP di aggiungere il monitoraggio della sicurezza al loro elenco di servizi.

- Atera (PROVA GRATUITA) Un monitor di sistema creato per MSP che include il controllo del software e l’analisi dei registri.

- Piattaforma di sicurezza FireEye Helix Combina una console di rilevamento delle minacce SIEM basata su cloud, metodi di apprendimento AI e un feed intelligence sulle minacce.

- AlienVault Unified Security Management Include rilevamento delle minacce, risposta all’incidenza e condivisione delle informazioni sulle minacce.

- LogRhythm NextGen SIEMs Include il monitoraggio in tempo reale dei dati sul traffico e l’analisi dei record dei file di registro.

Nel tradizionale modello anti-malware, un laboratorio di ricerca centrale indaga nuove minacce per ricavare schemi che le identificano. Queste caratteristiche del malware vengono quindi distribuite a tutti i programmi AV installati che l’azienda ha venduto ai client. Il sistema antimalware locale mantiene un database delle minacce che contiene questo elenco di firme derivate dal laboratorio centrale.

Il modello di database delle minacce AV non è più efficace nella protezione dei computer. Questo perché i team di hacker professionisti ora si impegnano in linee di produzione di malware con nuove minacce che appaiono quotidianamente. Poiché i laboratori di ricerca impiegano del tempo per notare un nuovo virus e quindi identificarne le caratteristiche, i tempi di consegna per le tipiche soluzioni AV sono ora troppo lunghi per offrire una protezione efficace.

Individuare una minaccia

Una piattaforma di intelligence sulle minacce include ancora un database delle minacce. Tuttavia, anziché fare affidamento sul fatto che gli utenti segnalino comportamenti strani alla sede del produttore AV, i nuovi sistemi di sicurezza informatica mirano a contenere tutte le ricerche e le misure correttive sulle apparecchiature di ciascun cliente. In effetti, ogni installazione TIP diventa un pacchetto composito di rilevamento, analisi e risoluzione. Non è più necessario aggiornare il database delle minacce da un laboratorio centrale perché ogni macchina esegue il lavoro del team di ricercatori.

Questo modello distribuito di raccolta dei dati AV è molto più efficiente nella lotta agli attacchi “zero-day”. Il termine “zero-day” si riferisce a nuovi virus che non sono stati ancora identificati dai principali laboratori AV del mondo e contro i quali, al momento, non esiste una difesa efficace. Ogni macchina non funziona da sola, tuttavia. Le informazioni sulle nuove minacce scoperte sono condivise tra gli utenti di un marchio specifico di TIP.

Il TIP usa procedure di rilevamento a livello locale pur facendo affidamento su un database delle minacce, che è fornito dall’analisi locale e da frequenti download dai laboratori del fornitore del software. Tali download sono derivati dalle scoperte fatte dallo stesso TIP installato su altri siti da altri clienti.

Selezione di un SUGGERIMENTO

Sebbene ogni TIP utilizzi un insieme simile di strategie per rilevare eventi dannosi, non tutti i SUGGERIMENTI sono ugualmente efficaci. Alcuni produttori si concentrano su un tipo specifico di dispositivo e un sistema operativo specifico. Potrebbero anche fornire sistemi di protezione per altri tipi di dispositivi e sistemi operativi, ma senza lo stesso livello di successo raggiunto con il loro prodotto principale.

Non è facile individuare un buon TIP e le affermazioni, i vantaggi e l’oscuro gergo industriale utilizzati sui siti Web promozionali dei loro produttori rendono la ricerca del giusto TIP un esercizio molto stancante. Fortunatamente, abbiamo fatto il lavoro per te.

Le migliori piattaforme di intelligence sulle minacce

Ecco descrizioni più dettagliate di ciascuno dei nostri primi sette consigli consigliati.

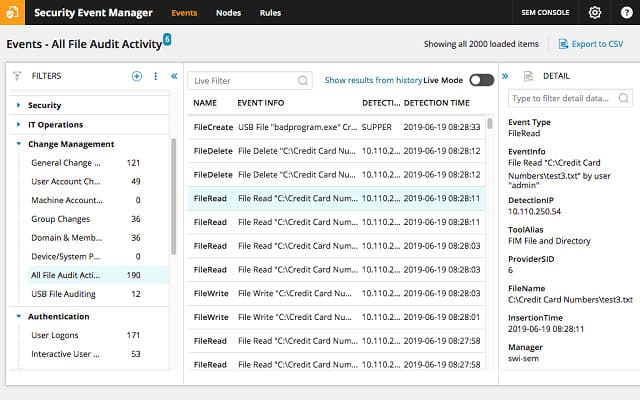

1. SolarWinds Security Event Manager (PROVA GRATUITA)

Security Event Manager (SEM) dalle combinazioni di SolarWinds tracciamento degli eventi sulla tua rete con a feed di intelligence sulle minacce fornito da una fonte esterna. Questo strumento non solo rileverà le minacce, ma attiverà automaticamente le risposte per proteggere il tuo sistema.

Al centro di questa soluzione di sicurezza, troverai uno strumento di analisi dei registri. Questo monitora l’attività di rete, alla ricerca di eventi insoliti e tiene traccia anche delle modifiche ai file essenziali. Il secondo elemento di questo TIP di SolarWinds è a quadro di intelligence sulle minacce informatiche.

Security Event Manager funziona da un database di eventi sospetti noti e annusa la rete alla ricerca di tali eventi. Alcune attività sospette possono essere individuate solo combinando i dati da fonti separate sul sistema. Questa analisi può essere eseguita solo attraverso l’analisi del registro eventi e quindi non è un’attività in tempo reale.

Sebbene SEM inizi con un database di firme delle minacce standard, lo strumento regolerà ed espanderà l’archivio dei profili delle minacce mentre è in servizio. Questo processo di apprendimento riduce il fastidioso verificarsi di “falsi positivi,”Che può causare l’interruzione di attività legittime da parte di alcuni servizi di protezione dalle minacce.

L’analizzatore di log in SEM raccoglie continuamente record di log da fonti incompatibili e li riformatta in un layout comune neurale. Ciò consente all’analizzatore di cercare modelli di attività nell’intero sistema, indipendentemente dalla configurazione, dal tipo di apparecchiatura o dal sistema operativo.

Security Event Manager si installa su Windows Server e SolarWinds offre il sistema su a Prova gratuita di 30 giorni. Questo periodo di prova ti darà il tempo di provare le schermate manuali di impostazione delle regole che ti consentono di migliorare il database di intelligence delle minacce per riflettere più accuratamente le attività tipiche del tuo sito. Sarai anche in grado di fornire al modulo di segnalazione della conformità una visione completa per garantire che il SEM soddisfi tutte le tue esigenze di segnalazione.

SolarWinds Security Event Manager Scarica la versione di prova GRATUITA di 30 giorni

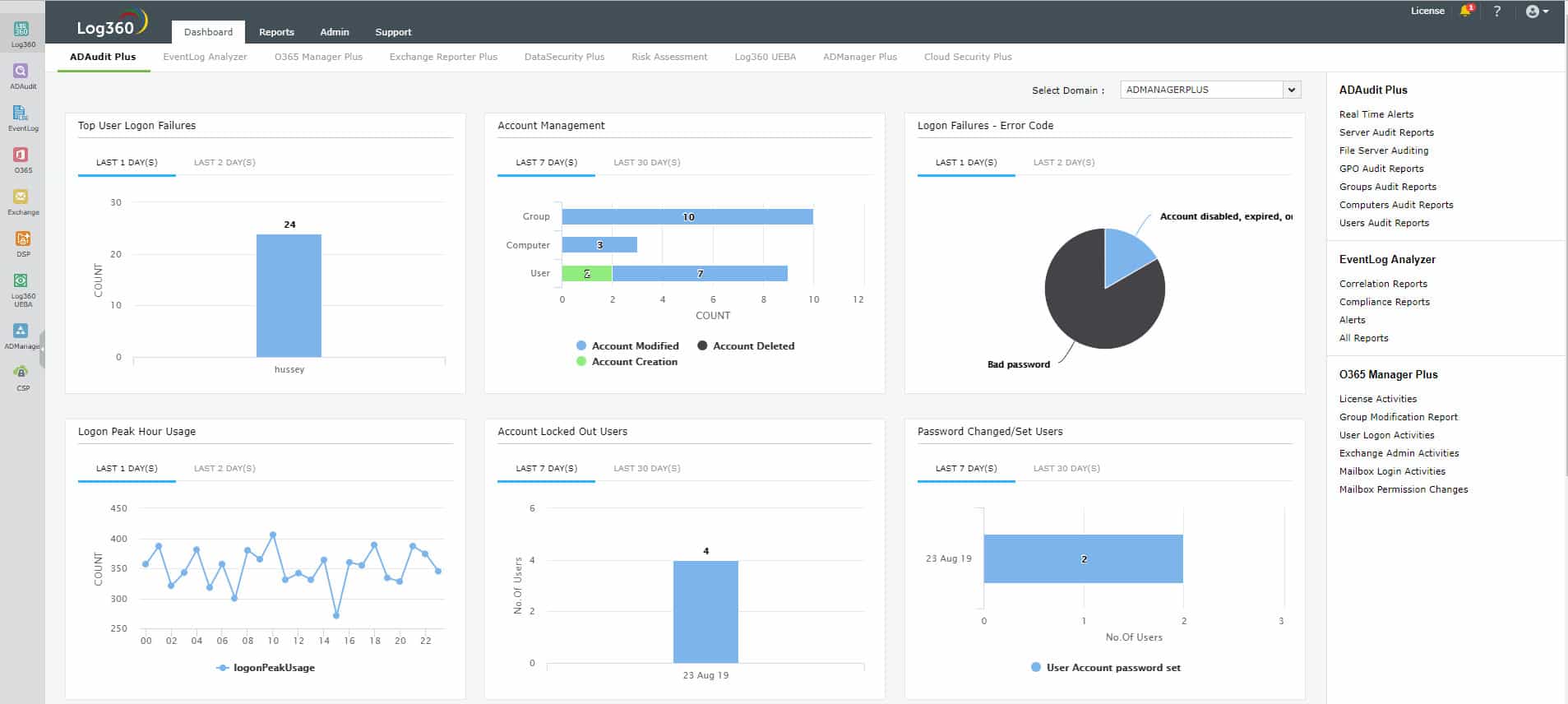

2. ManageEngine Log360 (PROVA GRATUITA)

ManageEngine Log360 è un SUGGERIMENTO molto completo che indaga su tutte le possibili fonti di dati di registro per rafforzare la sicurezza del sistema.

ManageEngine offre già una gamma di strumenti di analisi e gestione dei log. Tuttavia, la società ha deciso di raggrupparli in un modulo combinato che copre tutte le possibili fonti di informazioni di sistema basate su file. L’IT integra anche fonti esterne di informazioni come STIX / TAXII-feed basati su indirizzi IP nella lista nera.

Oltre a controllare Registri eventi, lo strumento integra le informazioni residenti in Active Directory. Questo aiuta il motore di rilevamento di questo strumento a verificare chi ha i diritti per il successo delle risorse utilizzate nelle attività che registrano i messaggi registrati. Lo strumento monitora le modifiche in Active Directory per garantire che gli intrusi non siano in grado di concedersi i diritti di accesso.

La portata di questo strumento di sicurezza si estende al Web perché raccoglie anche rapporti di audit AWS, Azzurro, e Scambio online.

Sai che Exchange, Azure, Event Logs e Active Directory sono tutti prodotti Microsoft. Tuttavia, Log360 non si limita al monitoraggio di sistemi basati su Windows. Raccoglie anche i messaggi di registro sollevati Linux e Unix sistema, come i messaggi Syslog. Lo strumento esaminerà tutti i messaggi IIS e Apache Web Server e copre i messaggi generati da Oracolo banche dati.

Anche l’hardware di rete e i sistemi di sicurezza perimetrale hanno importanti informazioni da condividere, pertanto Log360 è in ascolto dei messaggi di registro relativi a firewall, router e switch. Se sono installati altri sistemi di rilevamento e protezione dalle intrusioni, Log360 integrerà le loro scoperte nei riepiloghi delle informazioni sulle minacce.

Log360 non crea registri sui registri, che potresti finire con il trascurare. Il sistema crea avvisi in tempo reale, così la tua squadra viene avvisata non appena viene rilevata un’attività sospetta. Oltre al monitoraggio, il pacchetto Log360 controlla, riepiloga e riferisce periodicamente sulla sicurezza dell’intero sistema IT.

È possibile installare il software Log360 su finestre e Windows Server. Offerte ManageEngine una prova gratuita di 30 giorni del Edizione professionale C’è un Edizione gratuita ciò è limitato alla raccolta di dati di registro da sole cinque fonti. Se hai esigenze diverse, puoi farlo discutere i prezzi per un pacchetto adatto alle tue esigenze.

ManageEngine Log360 Scarica la versione di prova GRATUITA di 30 giorni

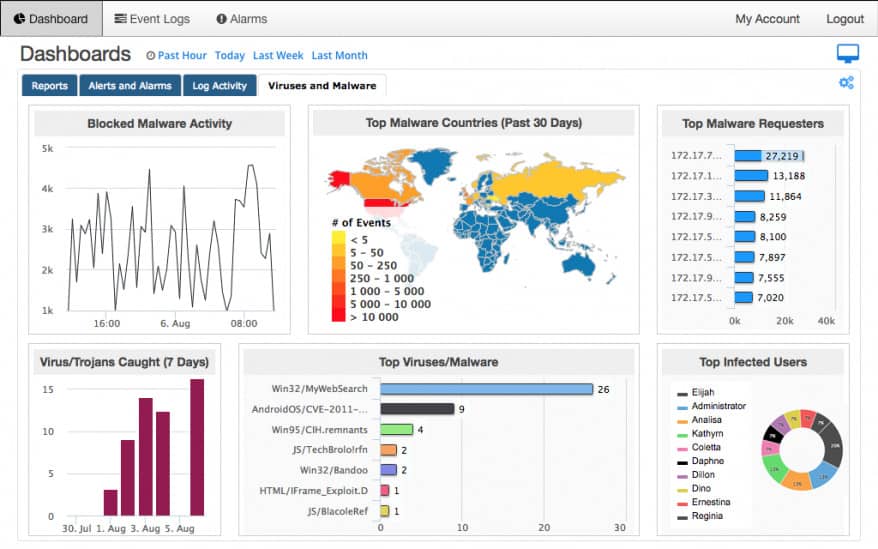

3. SolarWinds MSP Threat Monitor (PROVA GRATUITA)

Il Monitoraggio delle minacce è un prodotto di MSP SolarWinds che fornisce software e servizi a supporto dei fornitori di servizi gestiti. Gli MSP offrono regolarmente servizi di gestione delle infrastrutture di rete e IT e pertanto l’aggiunta del monitoraggio della sicurezza è una naturale estensione delle normali attività di tali MSP.

Questo è un informazioni sulla sicurezza e gestione degli eventi (SIEM) sistema. Un SIEM esamina sia le attività in diretta sul sistema monitorato sia le ricerche nei registri di sistema per rilevare tracce di attività dannose. Il servizio è in grado di monitorare i sistemi in loco dei clienti del MSP e anche qualsiasi Azzurro o AWS server utilizzato dal client.

I vantaggi del monitor di Intelligence sulle minacce di SolarWinds risiedono nella sua capacità di raccogliere informazioni da ogni punto della rete e dei dispositivi ad essa collegati. Ciò offre una visione più completa degli attacchi rispetto a un singolo punto di raccolta. Le minacce sono identificate da modelli di comportamento e anche in riferimento al database centrale di Intelligence sulle minacce di SolarWinds, che viene costantemente aggiornato. Il database di intelligence sulle minacce è compilato dai registri degli eventi che si verificano in tutto il mondo. Quindi è in grado di individuare immediatamente quando gli hacker lanciano attacchi globali o provano gli stessi trucchi contro molte vittime diverse.

I livelli di allarme del servizio possono essere regolati dall’operatore MSP. La dashboard per il sistema include visualizzazioni per eventi, come quadranti e grafici, nonché elenchi live di controlli ed eventi. Il servizio viene fornito dal cloud e così è accessibile tramite qualsiasi browser web. SolarWinds Threat Intelligence è un servizio in abbonamento, quindi è completamente scalabile e adatto all’uso da parte di MSP di tutte le dimensioni. Puoi testare il software con una prova gratuita di 30 giorni.

SolarWinds Threat Monitor Inizia una prova GRATUITA di 30 giorni

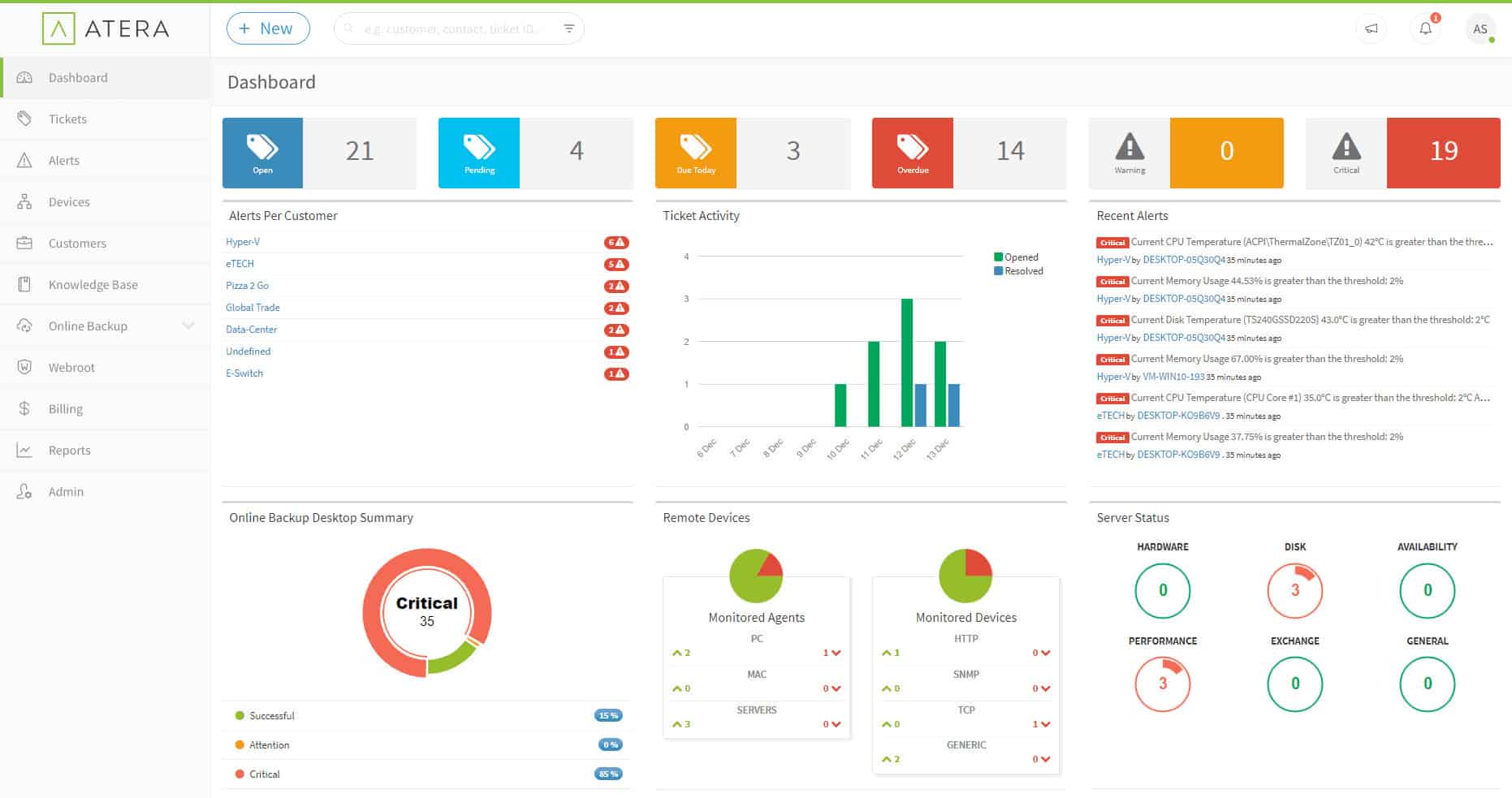

4. Atera (PROVA GRATUITA)

Atera è una piattaforma di supporto creata per fornitori di servizi gestiti (MSP). È consegnato dal cloud, quindi il MSP non ha bisogno di installare alcun software nei suoi locali e non ha nemmeno bisogno di eseguire nessuna grande infrastruttura IT. Tutto ciò di cui ha bisogno è un computer con una connessione Internet e un browser web. Il sistema monitorato necessita tuttavia di un software speciale installato su di esso. Questo è un programma agente che raccoglie dati e comunica con i server Atera.

Essendo un servizio remoto, Atera è in grado di monitorare qualsiasi struttura client, anche basata su cloud AWS e Azzurro server. Il servizio include un processo di individuazione automatica, che registra tutte le apparecchiature connesse alla rete. Per endpoint e server, il sistema di monitoraggio eseguirà la scansione di tutto il software, creando un inventario. Questa è una fonte essenziale di informazioni per la gestione delle licenze software ed è anche un importante servizio di protezione dalle minacce. Una volta compilato l’inventario del software, l’operatore può verificare quale software non autorizzato è installato su ciascun dispositivo e quindi eliminarlo.

Il monitor del server verifica i processi nell’ambito delle sue normali attività e ciò evidenzierà l’esecuzione di software dannoso. L’operatore è in grado di accedere al server in remoto e interrompere i processi indesiderati.

Atera monitora i controller dei diritti di accesso sul sito del cliente, incluso Active Directory. Lo strumento Live Manager nel pacchetto Atera dà accesso a Evento Windows registra e fornisce una fonte ricercabile di possibili violazioni della sicurezza.

Un altro servizio di protezione dalle minacce contenuto nel pacchetto Atera è il suo gestore di patch. Ciò aggiorna automaticamente i sistemi operativi e il software applicativo chiave quando diventano disponibili. Questo importante servizio garantisce che eventuali rimedi di exploit prodotti dai fornitori di software vengano installati il più rapidamente possibile.

Atera viene addebitata per abbonamento con la tariffa di addebito impostata per tecnico. Gli acquirenti possono scegliere tra un piano di pagamento mensile o una tariffa annuale. Il periodo di pagamento annuale risulta più economico. Puoi accedere a Prova gratuita di 30 giorni mettere Atera alla prova.

Versione di prova GRATUITA di 30 giorni di AteraStart

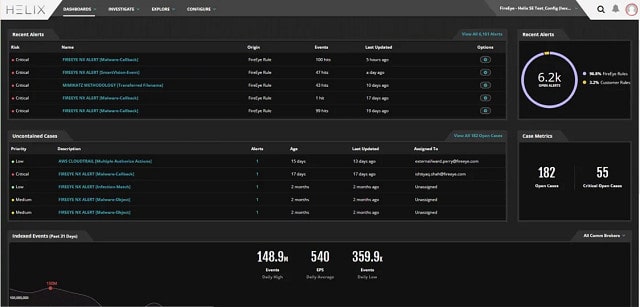

5. Piattaforma di sicurezza FireEye Helix

Piattaforma di sicurezza FireEye Helix è un sistema di protezione misto basato su cloud per reti ed endpoint. Lo strumento include un approccio SIEM che monitora l’attività di rete e gestisce e cerca anche i file di registro. Il feed di intelligence sulle minacce fornito da FireEyes completa questa soluzione multiforme fornendo un database delle minacce aggiornato per il sistema di monitoraggio.

FireEyes è un’importante società di sicurezza informatica e utilizza la sua esperienza per fornire informazioni sulle minacce su sottoscrizione base. Il formato e la profondità di tale intelligenza dipendono dal piano selezionato dal cliente. FireEyes offre avvisi a livello di settore sui nuovi vettori di minacce, che consentono ai gestori dell’infrastruttura di pianificare la difesa. Offre anche un feed di intelligence delle minacce, che si traduce direttamente in regole di rilevamento e risoluzione delle minacce in Helix Security Platform.

Il pacchetto Helix include anche “Playbook,”Che sono flussi di lavoro automatizzati che attuano la correzione delle minacce una volta rilevato un problema. Queste soluzioni a volte includono consulenza su pratiche sicure e azioni di pulizia, nonché risposte automatizzate.

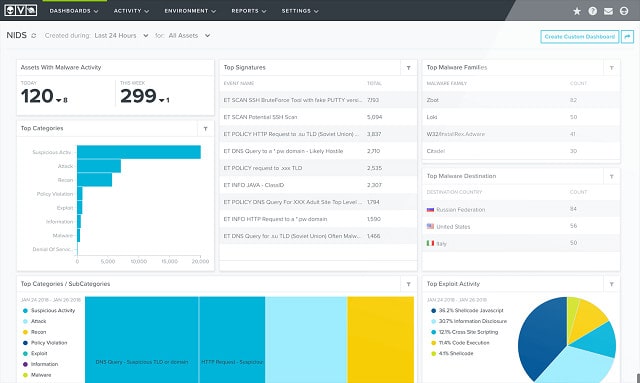

6. AlienVault Unified Security Management

AlienVault Unified Security Management (USM) è un prodotto di A&T Cybersecurity, che ha acquisito il marchio AlienVault nel 2023. AlienVault USM si è evoluto da un progetto open source chiamato OSSIM, che significa “gestione delle informazioni di sicurezza open source”. OSSIM è ancora disponibile gratuitamente con AlienVault USM in esecuzione come prodotto commerciale.

OSSIM è in realtà un termine improprio perché il sistema è un SIEM completo, incluso il monitoraggio dell’analisi dei messaggi di log con l’esame del traffico di rete in tempo reale. AlienVault USM include anche entrambi questi elementi. AlienVault ha una serie di funzionalità extra che non sono disponibili in OSSIM, come il consolidamento dei log, la gestione dell’archiviazione dei file di log e l’archiviazione. AlienVault USM è un servizio di abbonamento basato su cloud quello viene con pieno supporto telefonico ed e-mail, mentre OSSIM è disponibile per il download e si affida ai forum della community per il supporto.

Un vantaggio chiave che è disponibile per gli utenti dei prodotti di sicurezza gratuiti e a pagamento è l’accesso a Open Threat Exchange (OTX). Questa è la più grande piattaforma al mondo di intelligence sulle minacce fornita dalla folla. Le informazioni rese disponibili su OTX possono essere scaricate automaticamente in AlienVault USM per fornire un database delle minacce aggiornato. Ciò fornisce le regole di rilevamento e i flussi di lavoro di risoluzione necessari al SIEM. L’accesso a OTX è gratuito per tutti.

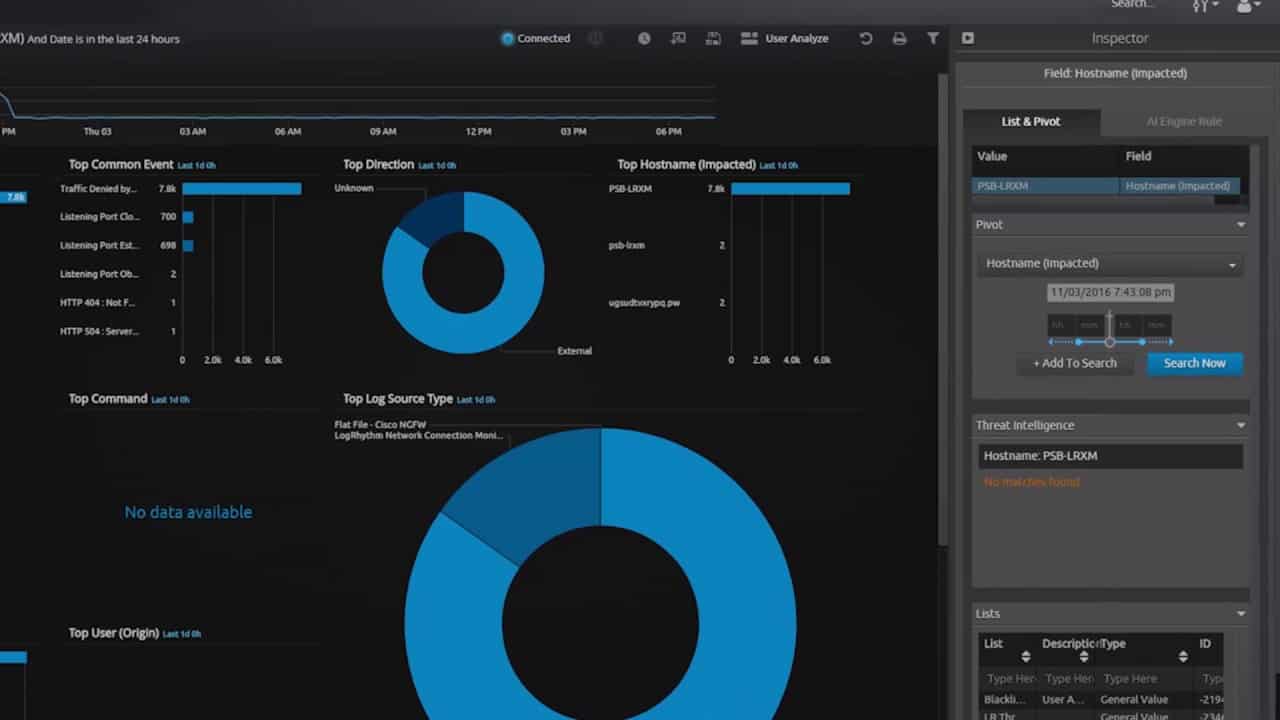

7. LogRhythm NextGen SIEM

LogRhythm lo definisce NextGen SIEM come un framework di gestione del ciclo di vita delle minacce (TLM). La piattaforma serve due prodotti LogRhythm, che sono le gamme Enterprise e XM. Entrambi questi prodotti sono disponibili come appliance o come software. LogRhythm Enterprise si rivolge a organizzazioni molto grandi, che LogRhythm XM serve a piccole e medie imprese.

SIEM sta per Gestione delle informazioni sugli eventi di sicurezza. Questa strategia densa combina due attività, Security Information Management (SIM) e Security Event Management (SEM). SEM monitora il traffico in tempo reale, cercando schemi di attacco archiviati in un database delle minacce. La SIM si riferisce anche al database delle minacce ma confronta gli eventi registrati nei file di registro con i modelli definiti nelle regole di rilevamento delle minacce.

È possibile installare il software per NextGen SIEM finestre, Linux, o Unix. È anche possibile mantenere il sistema di gestione delle minacce completamente indipendente dall’hardware acquistando il sistema come dispositivo che si collega alla rete.

Scegliere un SUGGERIMENTO

Il settore della sicurezza informatica è molto vivace al momento. La crescita delle minacce di intrusione che si aggiunge al rischio sempre presente di malware ha costretto l’industria a ripensare completamente il suo approccio alla protezione del sistema. Questa situazione ha portato i maggiori produttori di AV a investire ingenti somme di denaro tecniche di IA innovative e nuove strategie per combattere hacker e cyberterroristi.

I nuovi attori del mercato aggiungono ulteriore pressione alla reputazione dei provider di sicurezza informatica consolidati e continuano spingendo i limiti della tecnologia della sicurezza informatica. Le piattaforme di intelligence sulle minacce svolgono un ruolo importante nella lotta per la sicurezza informatica insieme ai SIEM e ai sistemi di prevenzione delle intrusioni.

Sebbene i nuovi SUGGERIMENTI appaiano continuamente, siamo certi che le piattaforme di intelligence sulle minacce consigliate nel nostro elenco rimarranno alla testa del pacchetto. Questo perché le aziende che forniscono loro hanno una lunga esperienza nel settore e hanno dimostrato di essere pronti a innovare per stare al passo con le minacce.

Questa piattaforma di intelligence sulle minacce (TIP) rappresenta un grande passo avanti rispetto ai tradizionali sistemi antivirus e firewall. Grazie allutilizzo di strategie di apprendimento basate sullintelligenza artificiale, è possibile proteggere le apparecchiature IT da ripetuti aggressori e identificare vettori di intrusione comuni. Inoltre, la lista delle sette migliori piattaforme di intelligence sulle minacce presentata nellarticolo offre una panoramica completa delle opzioni disponibili per proteggere i propri sistemi informatici. È importante scegliere una piattaforma che sia in grado di individuare le minacce in modo efficace e di fornire una risposta rapida e precisa. In questo modo, si può garantire la massima sicurezza per le proprie apparecchiature IT.