Wireshark è uno sniffer di pacchetti molto popolare. Può essere installato su finestre, Linux, Unix, e Mac OS, e soprattutto, è gratis. Wireshark mette la tua scheda di rete modalità promiscua in modo che il tuo computer raccolga tutti i pacchetti di rete, non solo quelli destinati al tuo computer. C’è un’opzione per usare lo strumento solo per i pacchetti pensati per il tuo dispositivo. Wireshark viene regolarmente utilizzato dagli hacker e così via molti amministratori di rete ne sono diffidenti.

Ecco la nostra lista delle migliori alternative a Wireshark:

- Savvius Omnipeek

- ettercap

- destino

- SmartSniff

- EtherApe

Il Wireshark il sistema è in grado di acquisire pacchetti da reti cablate, sistemi wireless, e anche Bluetooth. Wireshark in realtà non raccoglie i pacchetti stessi. Il WinPcap il programma raccoglie i pacchetti finestre dispositivi. Su Linux e Unix hai bisogno dumpcap. Nonostante Wireshark non è direttamente responsabile della parte più potente delle sue operazioni, l’interfaccia di Wireshark lo rende un vincitore. Esiste una versione della riga di comando del sistema, chiamata tshark.

Wireshark salva i dati in file che seguono il pcap formato. Il Wireshark l’interfaccia può mostrare i pacchetti acquisiti, ordinarli, classificarli e filtrarli. È possibile caricare i pacchetti memorizzati nell’interfaccia per l’analisi. Il motore di analisi di Wireshark non è eccezionale e molti utenti scelgono altri strumenti per ottenere informazioni migliori sui propri dati.

Alternative a Wireshark

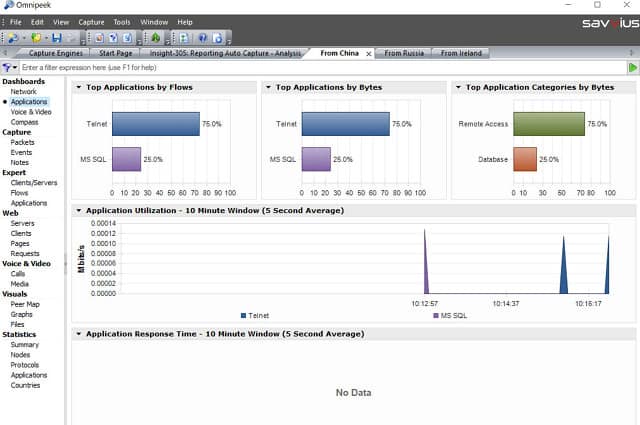

1. Savvius Omnipeek

OmniPeek da Savvius non è libero di usare like Wireshark. Tuttavia, il software ha molto da consigliare e puoi farlo una prova gratuita di 30 giorni per verificare se sostituirà Wireshark nel tuo toolkit. Piace Wireshark, OmniPeek in realtà non raccoglie i pacchetti stessi. Un componente aggiuntivo chiamato Capture Engine intercetta i pacchetti su una rete cablata e ce n’è uno separato Adattatore Wifi per reti wireless. Un attributo in cui OmniPeek non compete con Wireshark è il sistema operativo su cui può essere eseguito. Non può funzionare Linux, Unix, o Mac OS. Correre OmniPeek hai bisogno 64-bit Windows 7, 8, o 10, o Windows Server 2008 R2, 2012, 2012 R2, o 2016.

Le capacità analitiche di OmniPeek sono superiori a quelli di Wireshark. Omnipeek è in grado di scansionare i pacchetti alla ricerca di segni di problemi o rilevare variazioni nella velocità di trasferimento. Questi eventi possono essere impostati per attivare avvisi. Così, Omnipeek è un sistema di gestione della rete così come uno sniffer di pacchetti. Il modulo di analisi del traffico può riportare le prestazioni end-to-end per le connessioni e anche le prestazioni dei collegamenti. Lo strumento è anche in grado di segnalare on demand le interfacce ai server web.

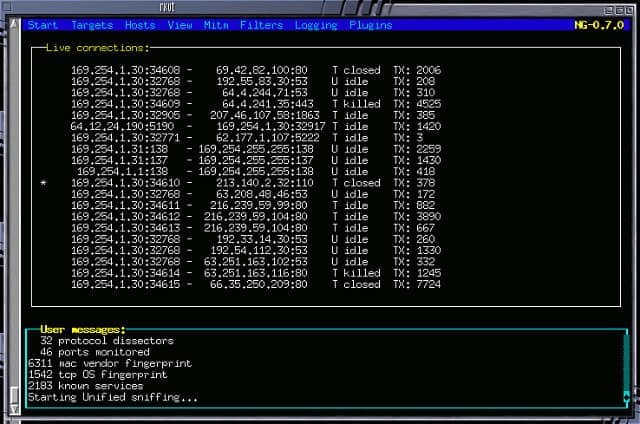

2. Ettercap

ettercap di sito Web non fa segreto del fatto che è stato progettato per facilitare l’hacking. Come Wireshark è un noto strumento di hacker, il ettercap claim lo mette nella stessa categoria e sono entrambi gratis da usare. ettercap fiammiferi Wireshark di portabilità perché può funzionare finestre, Linux, Unix, e Mac OS. Nonostante sia progettato come utility per gli hacker, lo strumento può anche essere utile per gli amministratori di rete. ettercap è in grado di rilevare altre attività di hacker e intrusioni, quindi è molto utile per la difesa del sistema.

ettercap usa il libpcap libreria per acquisire pacchetti. Il ettercap il software stesso è in grado di creare una serie di attacchi di rete tra cui Avvelenamento da ARP e Indirizzo MAC mascherato. ettercap è un potente strumento di hacker con molte più funzioni di quelle di Wireshark. Può acquisire certificati di sicurezza SSL, alterare il contenuto dei pacchetti in transito, eliminare le connessioni e acquisire le password. Anche i difensori del sistema ottengono utili strutture ettercap. Può identificare utenti malintenzionati e isolarli dalla rete. Se si desidera raccogliere prove, è possibile tenere traccia delle azioni degli utenti sospetti e registrare le loro azioni invece di vietarle. ettercap è molto più potente di Wireshark.

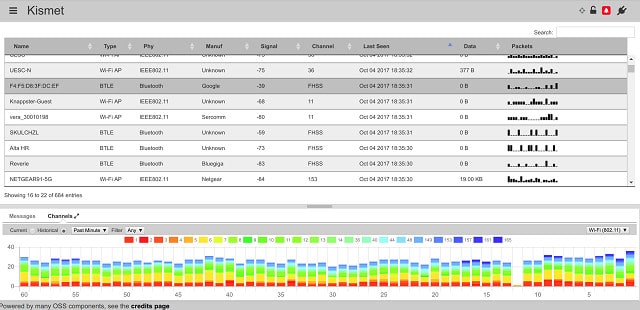

3. Kismet

destino non è in grado di intercettare pacchetti su reti cablate, ma è ottimo per sniffing di pacchetti wireless. Lo standard Kismet tiene traccia dei sistemi wifi, ma può essere esteso per rilevare Bluetooth anche le reti. Lo standard wifi ha diverse versioni. destino può funzionare con 802.11a, 802.11b, 802.11g, 802.11n. destino è incluso con Kali Linux. Il software funzionerà Linux, Unix, e Mac OS.

Kismet di il raccoglitore di dati non esamina le reti allo stesso modo di altri sniffer di pacchetti, quindi i sistemi di rilevamento delle intrusioni non sono in grado di individuare le sue attività. Questo lo rende uno strumento ideale per gli hacker che hanno accesso a un computer collegato alla rete. I sistemi di monitoraggio della rete standard rileveranno la presenza del dispositivo su cui è in esecuzione Kismet, ma non vedranno che il programma sta raccogliendo pacchetti sulla rete. La modalità predefinita di Kismet raccoglie solo le intestazioni dei pacchetti, ma può anche essere utilizzato per raccogliere dump del traffico che acquisisce tutti i pacchetti inclusi i payload dei dati. I pacchetti possono essere analizzati, ordinati, filtrati e salvati in un file. Se non ti piace il front-end di destino, puoi aprire un file salvato in uno strumento diverso per l’analisi.

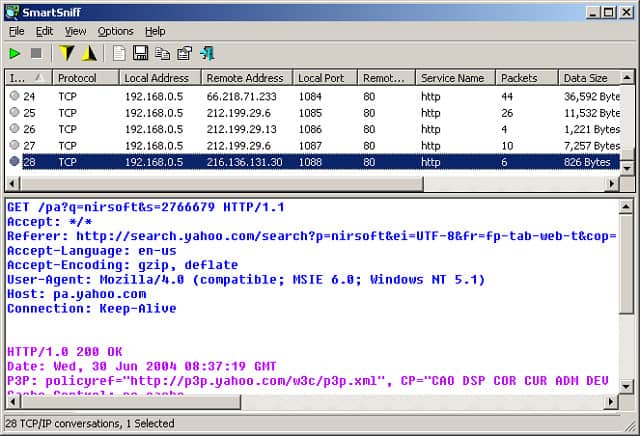

4. SmartSniff

SmartSniff funziona su finestre ambienti. Lo sniffer di pacchetti funziona su reti cablate e è gratis da usare. Il collector può operare su reti wireless ma solo quei sistemi wifi che includono il computer che ospita il programma sniffer.

Il programma include un collezionista. Tuttavia, questo sistema nativo non è molto efficace ed è più normale installarlo WinPcap per raccogliere i pacchetti. I pacchetti vengono acquisiti su richiesta: si attiva e disattiva l’acquisizione nella console. Il riquadro superiore della console mostra le connessioni tra i computer. Quando si fa clic su uno di questi record, il traffico di quella connessione viene visualizzato nel pannello inferiore. Il traffico in testo normale viene visualizzato così com’è ed è possibile visualizzare i pacchetti crittografati come dump di dati esadecimali. I dati possono essere filtrati per mostrare solo TCP, UDP o ICMP pacchetti e ogni pacchetto viene etichettato in base all’applicazione a cui si riferisce. Puoi salva i pacchetti in un file pcap per essere ricaricato nell’interfaccia in un secondo momento o per l’analisi con uno strumento diverso.

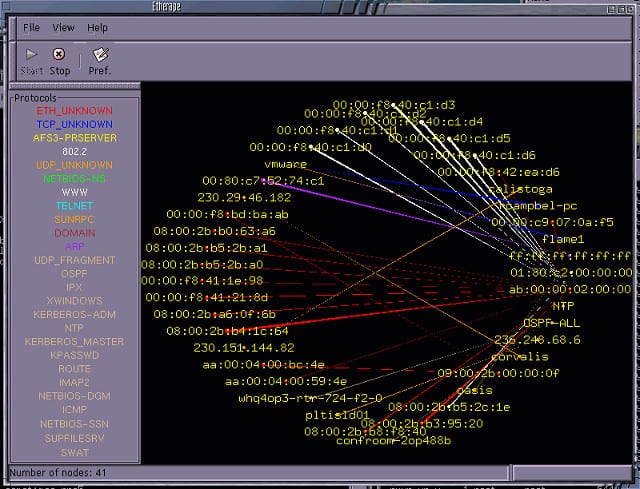

5. EtherApe

EtherApe è un’utilità gratuita che funziona Linux, Unix, e Mac OS. Crea una mappa di rete raccogliendo i messaggi dei dispositivi. Gli host sulla rete vengono tracciati sulla mappa ed etichettati con i loro indirizzi IP. EtherApe quindi acquisisce tutti i pacchetti che viaggiano tra tali host e li visualizza sulla mappa in tempo reale. Ogni trasferimento è rappresentato da un colore, che rappresenta il suo protocollo o la sua applicazione.

Lo strumento può tracciare sia le reti cablate che quelle wireless e può anche rappresentare macchine virtuali e la loro infrastruttura sottostante. La mappa tiene traccia di entrambi TCP e UDP traffico e in grado di rilevare entrambi IPv4 e IPv6 indirizzi.

Ogni nodo nella mappa della rete è un’icona che consente l’accesso ai dettagli delle prestazioni di quel pezzo di equipaggiamento. È possibile cambiare vista per vedere i collegamenti su una connessione end-to-end con il traffico rappresentato su di essi. Puoi filtrare tutte le mappe su mostra solo applicazioni specifiche o traffico da fonti specifiche e puoi anche cambiare la rappresentazione dei dati per identificare il numero di porta anziché le applicazioni. Il tracciamento del traffico del numero di porta mostrerà solo il traffico TCP.

EtherApe acquisisce solo le intestazioni dei pacchetti, che preserva la privacy dei dati che circolano nella tua rete. Tale limitazione può rassicurare il CIO della tua azienda e consentirti di utilizzare questo sniffer di pacchetti senza timore di compromettere gli obblighi legali della società di non divulgazione.

Passa da Wireshark

Anche se sei perfettamente soddisfatto Wireshark, dai un’occhiata alle alternative in questo elenco perché potresti scoprire che una di esse ha funzioni di cui hai bisogno e in cui non sei presente Wireshark. È sempre bene esplorare alternative piuttosto che usare semplicemente il primo strumento di cui hai sentito parlare. Wireshark è eccezionale, ma non è lo strumento più completo sul mercato. A seconda delle attività che si desidera perseguire con uno sniffer di pacchetti e dei limiti posti dall’azienda, uno di questi strumenti potrebbe funzionare meglio di Wireshark.

Hai provato uno sniffer di pacchetti? Usi Wireshark regolarmente? Per cosa lo usi? Sei un fan di uno sniffer di pacchetti che non è nella nostra lista? Lascia un messaggio nella sezione Commenti qui sotto per condividere le tue conoscenze.

Guarda anche:

Guida definitiva a TCP / IP

Come usare Wireshark

Come utilizzare Wireshark per acquisire e ispezionare i pacchetti

Errore di “nessuna interfaccia trovata” di Wireshark

9 I migliori sniffer di pacchetti

Sebbene Wireshark sia uno sniffer di pacchetti molto popolare, è importante considerare anche le sue alternative. Savvius Omnipeek, Ettercap, Kismet, SmartSniff e EtherApe sono tutti strumenti validi che possono essere utilizzati per analizzare il traffico di rete. Tuttavia, è importante notare che alcuni di questi strumenti, come Ettercap, sono stati progettati per facilitare lhacking e potrebbero non essere adatti per gli amministratori di rete. Inoltre, mentre Wireshark è gratuito e può essere installato su diverse piattaforme, alcune alternative richiedono lacquisto di una licenza o possono funzionare solo su sistemi operativi specifici. In ogni caso, è importante scegliere lo strumento giusto in base alle proprie esigenze e competenze.