UN Trojan di accesso remoto (RAT) è un tipo di malware che consente a un hacker di assumere il controllo del tuo computer. Le attività di spionaggio che l’hacker può svolgere una volta installato RAT variano da esplorare il tuo file system, guardare le attività sullo schermo, e raccolta delle credenziali di accesso.

L’hacker potrebbe anche utilizzare il tuo indirizzo Internet come facciata per attività illegali, impersonare te e attaccare altri computer. I virus scaricati tramite RAT infetteranno altri computer, causando al contempo danni al sistema cancellando o crittografando il software essenziale.

Entriamo nel dettaglio di ciascuno degli strumenti di rilevamento delle intrusioni e degli esempi RAT di seguito, ma se non hai tempo per leggere l’intero pezzo, ecco il nostro elenco dei migliori strumenti di rilevamento delle intrusioni per il software RAT:

- SolarWinds Security Event Manager (PROVA GRATUITA) va oltre il rilevamento RAT con attività di riparazione automatizzate che aiutano a bloccare le attività RAT

- sbuffo industria forte nel NIDS lanciato per la prima volta da Cisco

- OSSEC HIDS open source che ottengono un seguito per le capacità di raccolta dei dati

- Fra NIDS gratuiti per Unix, Linux e Mac OS

- Suricata controlla l’attività del protocollo IP, TLS, TCP e UDP

- Sagan Non un IDS autonomo, ottimo per automatizzare gli script

- Cipolla di sicurezza fusione open source di altri strumenti open source in questo elenco

- AIDE è specializzato nel rilevamento di rootkit e nei confronti delle firme dei file

- OpenWIPS-NG preferito per lo sniffing di pacchetti wireless

- Samhain ottimo per impostare avvisi, ma nessuna reale capacità di risoluzione dei problemi

Strumenti software RAT e APT

I RAT sono strumenti che vengono solitamente utilizzati in un tipo di attacco furtivo di hacker, che viene chiamato un Minaccia persistente avanzata, o APT. Questo tipo di intrusione non si concentra sul danneggiamento di informazioni o sul raid rapido dei computer per i dati. Anziché, Gli APT consistono in visite regolari alla tua rete che possono durare per anni. I RAT possono anche essere utilizzati per reindirizzare il traffico attraverso la rete aziendale per mascherare attività illegali. Alcuni gruppi di hacker, principalmente in Cina, hanno persino creato una rete di hacker che attraversa le reti aziendali del mondo e affittano ad altri hacker l’accesso a questa autostrada per il crimine informatico. Questo si chiama “VPN in terracotta“Ed è facilitato dai RAT.

Invasioni precoci

I RAT sono in silenzio da più di un decennio. È stato scoperto che la tecnologia ha avuto un ruolo nel vasto saccheggio della tecnologia americana da parte di hacker cinesi nel 2003. Il Pentagono ha lanciato un’indagine, chiamata Titan Rain, che ha scoperto il furto di dati da parte di appaltatori della difesa statunitensi, con lo sviluppo e la classificazione di dati di test trasferiti in località in Cina.

Puoi ricordare gli arresti della rete elettrica della costa orientale degli Stati Uniti del 2003 e del 2008. Anche questi furono fatti risalire in Cina e furono anche facilitati dai RAT. In breve, un hacker che può ottenere un RAT su un sistema può attivare tutto il software che gli utenti di quei computer hanno a disposizione.

Guerra ibrida

Un hacker con un RAT può comandare centrali elettriche, reti telefoniche, impianti nucleari o gasdotti. I RAT non solo rappresentano un rischio per la sicurezza aziendale, ma possono anche consentire alle nazioni belligeranti di paralizzare un paese nemico.

Gli utenti originali dei RAT per lo spionaggio industriale e il sabotaggio erano hacker cinesi. Negli anni, La Russia ha imparato ad apprezzare il potere dei RAT e li ha integrati nel suo arsenale militare. Gli APT sono ora ufficialmente parte della strategia di reato russa che è nota come “guerra ibrida.”

Quando la Russia ha conquistato il territorio dalla Georgia nel 2008, ha impiegato attacchi DDoS per bloccare i servizi Internet e gli APT che utilizzavano RAT per raccogliere informazioni, controllare e interrompere l’hardware militare georgiano e le utility essenziali. L’uso da parte della Russia di RAT per destabilizzare l’Ucraina e gli Stati baltici continua ancora oggi.

La Russia impiega gruppi di hacker semi-ufficiali, ad esempio APT28. Un altro gruppo di hacker, noto come APT15 viene regolarmente utilizzato dal governo cinese. I nomi di questi gruppi spiegano la loro strategia principale, la “minaccia persistente avanzata”, facilitata dai RAT.

L’aumento delle tensioni sulle tariffe commerciali nel 2023 ha visto un nuovo scatto nell’attività degli hacker cinesi, in particolare il gruppo semi-militare APT15. I problemi tra gli Stati Uniti e la Corea del Nord, che si sono diffusi dal 2015, hanno anche causato un aumento delle attività APT assistite da RAT originarie della Corea del Nord.

Allora mentre gli hacker di tutto il mondo usano i RAT per spiare le aziende e rubare i loro dati e denaro, il problema RAT è ora diventato un problema di sicurezza nazionale per molti paesi, in particolare gli Stati Uniti. Di seguito abbiamo incluso alcuni esempi di strumenti RAT.

Difesa dal software di accesso remoto Trojan

I sistemi antivirus non fanno molto bene contro i RAT. Spesso l’infezione di un computer o di una rete non viene rilevata per anni. I metodi di offuscamento utilizzati dai programmi paralleli per mascherare le procedure RAT li rendono molto difficili da individuare. I moduli di persistenza che usano tecniche di rootkit significano che i RAT sono molto difficili da eliminare. A volte, l’unica soluzione per liberare il computer da un RAT è cancellare tutto il software e reinstallare il sistema operativo.

I sistemi di prevenzione RAT sono rari perché il software RAT può essere identificato solo quando è operativo sul sistema. Il modo migliore per gestire il problema RAT è utilizzare un sistema di rilevamento delle intrusioni. Comparitech ha una guida sui sistemi di rilevamento delle intrusioni, che offre una spiegazione completa del funzionamento di questi sistemi e una panoramica degli strumenti consigliati.

I migliori strumenti di rilevamento software RAT

Qui passiamo in rassegna i migliori strumenti di rilevamento software RAT:

1. SolarWinds Security Event Manager (PROVA GRATUITA)

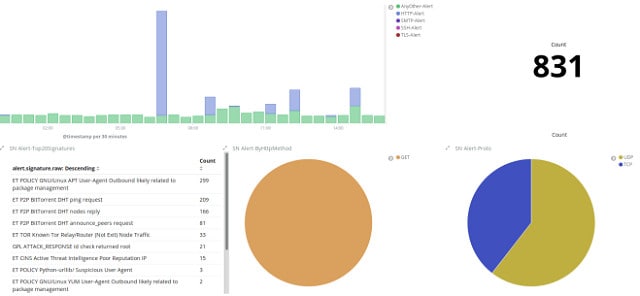

I sistemi di rilevamento delle intrusioni sono strumenti importanti per bloccare le intrusioni del software che possono eludere il rilevamento da parte di utility antivirus e firewall. Il Gestione eventi di sicurezza SolarWinds è un sistema di rilevamento delle intrusioni basato su host. Tuttavia, esiste una sezione dello strumento che funziona come un sistema di rilevamento delle intrusioni basato sulla rete. Questo è lo Snort Log Analyzer. Puoi leggere di più su Snort di seguito, tuttavia, dovresti sapere qui che è uno sniffer di pacchetti ampiamente usato. Impiegando Snort come un raccoglitore di dati per alimentare Snort Log Analyzer, si ottiene un’analisi dei dati sia dal vivo che storica da Security Event Manager.

Questa doppia funzionalità offre un servizio completo di informazioni sulla sicurezza e gestione degli eventi (SIEM). Ciò significa che è possibile guardare gli eventi acquisiti da Snort dal vivo ed esaminare anche le firme di intrusione tra pacchetti identificate attraverso i record del file di registro.

Security Event Manager va oltre il rilevamento RAT perché include attività di riparazione automatizzate che aiutano a bloccare le attività RAT. Lo strumento è conforme a una serie di standard di sicurezza dei dati, tra cui PCI DSS, HIPAA, SOX, e DISA STIG.

Il gestore eventi di sicurezza di SolarWinds può essere installato su Windows Server. L’utilità non è libera da usare, ma puoi scaricarla su a Prova gratuita di 30 giorni.

SolarWinds Security Event Manager Scarica la versione di prova GRATUITA di 30 giorni

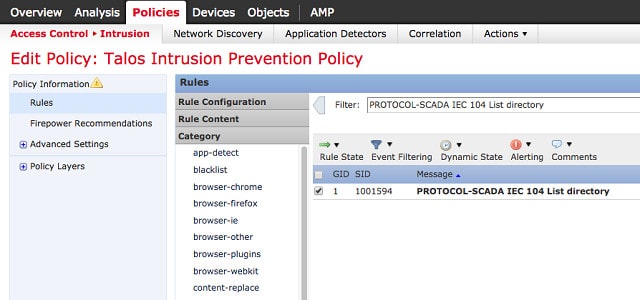

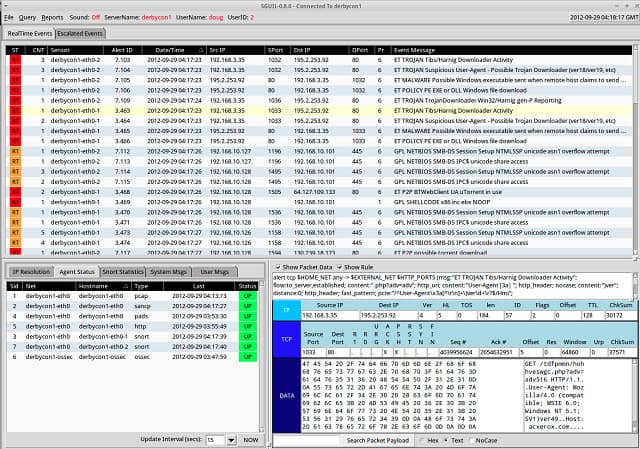

2. Snort

Snort è gratuito ed è il leader del settore NIDS, il quale è un Sistema di rilevamento intrusioni di rete. Questo sistema è stato creato da Cisco Systems e può essere installato su finestre, Linux, e Unix. Snort può implementare strategie di difesa, il che lo rende un Sistema anti-intrusione. Ha tre opzioni di modalità:

- Modalità sniffer: uno sniffer di pacchetti live

- Packet logger: registra i pacchetti in un file

- Rilevazione delle intrusioni: include un modulo di analisi

Si applica la modalità IDS di Snort “politiche di base“Ai dati. Queste sono regole di avviso che forniscono il rilevamento delle intrusioni. Le politiche possono essere acquisite gratuitamente dal sito Web di Snort, provenienti dalla community degli utenti, oppure puoi scrivere il tuo. Gli eventi sospetti che Snort può evidenziare includono scansione delle porte invisibili, attacchi di overflow del buffer, Attacchi CGI, Sonde SMB, e Fingerprinting del sistema operativo. Snort è in grado di entrambi metodi di rilevamento basati sulla firma e sistemi basati su anomalie.

Il front-end di Snort non è molto buono e la maggior parte degli utenti interfaccia i dati da Snort a console e strumenti di analisi migliori, come Snorby, BASE, Squil, e Anaval.

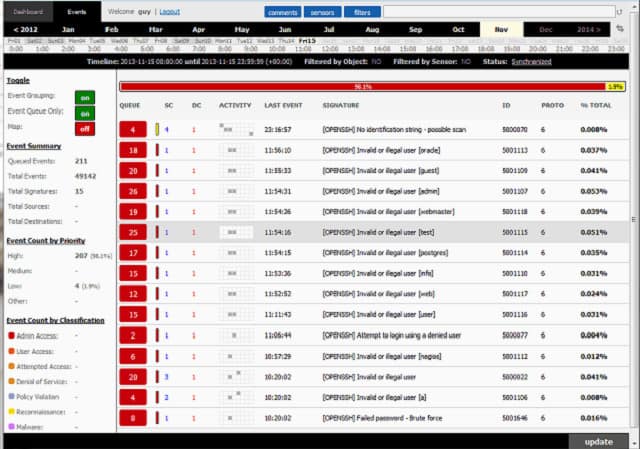

3. OSSEC

OSSEC è l’acronimo di Open Source HIDS Security. UN HIDS è un Sistema di rilevamento intrusioni host, quale esamina gli eventi sui computer in una rete piuttosto che tentare di farlo individuare anomalie nel traffico di rete, che è cosa sistemi di rilevamento delle intrusioni di rete fare. OSSEC è l’attuale leader HIDS e può essere installato su Unix, Linux e Mac OS sistemi operativi. Sebbene non possa essere eseguito su computer Windows, può accettare dati da essi. OSSEC esamina i registri eventi per cercare attività RAT. Questo software è un progetto open source di proprietà della società di sicurezza informatica, Trend Micro.

Questo è uno strumento di raccolta dei dati, che non ha un front-end molto user-friendly. Generalmente, il front-end per questo sistema è fornito da altri strumenti, come Splunk, Kibana, o Graylog. Il motore di rilevamento di OSSEC è basato su politiche, che sono condizioni di allerta che potrebbero sorgere nei dati. È possibile acquisire pacchetti di criteri pre-scritti da altri utenti OSSEC che rendono disponibili gratuitamente i loro pacchetti sul forum della comunità di utenti OSSEC. Puoi anche scrivere le tue politiche.

4. Bro

Bro è un NIDS gratuiti su cui può essere installato Unix, Linux, e Mac OS. Questo è un sistema di monitoraggio della rete che include metodi di rilevamento delle intrusioni. L’IDS raccoglie i dati dei pacchetti in un file per successive analisi. I NID che operano su dati live mancano di alcuni identificatori di intrusione perché gli hacker a volte suddividono i messaggi RAT su più pacchetti. Perciò, livelli di applicazione NIDS, come Bro hanno migliori capacità di rilevamento perché applicano l’analisi tra i pacchetti. Bro usa entrambi analisi basata sulla firma e rilevamento basato su anomalie.

Il Bro Event Engine “Ascolta” per l’attivazione di eventi, come una nuova connessione TCP o una richiesta HTTP e li registra. Script di politica quindi cerca tra quei registri per cercare schemi comportamentali, come attività anomale e illogica eseguite da un account utente. Bro seguirà l’attività HTTP, DNS e FTP. Raccoglie anche le notifiche SNMP e può essere utilizzato per rilevare le modifiche alla configurazione del dispositivo e i messaggi Trap SNMP.

5. Suricata

Suricata è un NIDS su cui può essere installato finestre, Linux, Mac OS, e Unix. Questo è un sistema a pagamento questo vale analisi a livello di applicazione, quindi rileverà le firme che sono distribuite tra i pacchetti. Monitor Suricata IP, TLS, TCP, e UDP attività di protocollo e si concentra su applicazioni chiave di rete, come ad esempio FTP, HTTP, ICMP, e SMB. Può anche esaminare TLS certificati e attenzione HTTP richieste e DNS chiamate. C’è anche una funzione di estrazione di file che consente l’analisi di file infetti da virus.

Suricata ha un modulo di scripting integrato che ti consente di farlo combinare le regole e ottieni un profilo di rilevamento più preciso. Questo IDS utilizza entrambi i metodi di rilevamento basati su firma e basati su anomalie. File di regole VRT scritti per sbuffo può anche essere importato in Surcata perché questo IDS è compatibile con la piattaforma Snort. Questo significa anche questo Snorby, BASE, Squil, e Anaval può servire come front-end in Suricata. Tuttavia, la GUI di Suricata è molto sofisticata e include rappresentazioni grafiche dei dati, quindi potrebbe non essere necessario utilizzare altri strumenti per visualizzare e analizzare i dati.

6. Sagan

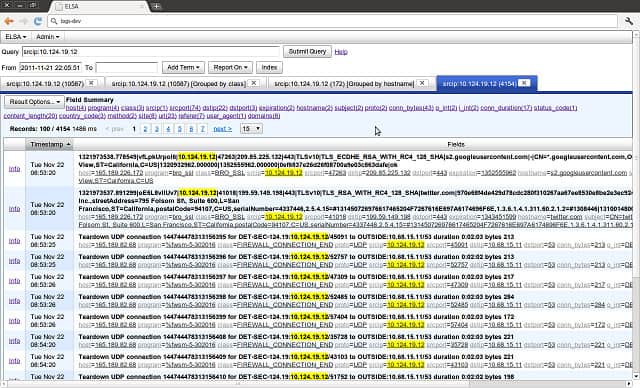

Sagan è un sistema di rilevamento delle intrusioni basato su host gratuito su cui può essere installato Unix, Linux, e Mac OS. Non puoi eseguire Sagan su Windows ma puoi farlo inserisci i log degli eventi di Windows. Dati raccolti da sbuffo, Suricata, o Fra può essere importato in Sagan, che fornisce lo strumento di analisi dei dati di questa utility a NIDS prospettiva così come il suo nativo HIDS funzionalità. Sagan è anche compatibile con altri sistemi di tipo Snort, come Snorby, BASE, Squil, e Anaval, che potrebbe fornire un front-end per l’analisi dei dati.

Sagan è uno strumento di analisi dei registri e deve essere utilizzato insieme ad altri sistemi di raccolta dati per creare un sistema di rilevamento completo delle intrusioni. L’utilità include un Localizzatore IP, in modo da poter tracciare le fonti di attività sospette in un luogo. Può anche raggruppare le attività di indirizzi IP sospetti per identificare attacchi di squadra o distribuiti. Il modulo di analisi funziona con metodologie di rilevazione delle firme e delle anomalie.

Sagan può esegue automaticamente gli script per bloccare la rete quando rileva eventi specifici. Svolge questi compiti di prevenzione attraverso l’interazione con le tabelle del firewall. Quindi, questo è un sistema di prevenzione delle intrusioni.

7. Cipolla di sicurezza

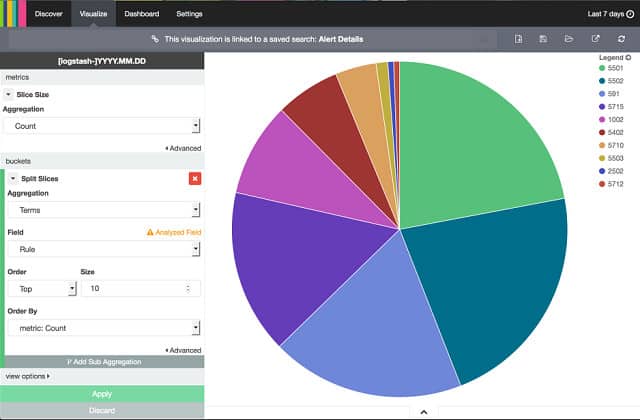

Security Onion è stato sviluppato unendo il codice per sbuffo, Suricata, OSSEC, Fra, Snorby, Sguil, Squert, Kibana, ELSA, Xplico, e NetworkMiner, che sono tutti progetti open source. Questo strumento è a NIDS basati su Linux gratuiti che include HIDS funzionalità. È stato scritto per l’esecuzione specifica Ubuntu.

L’analisi basata su host verifica la presenza di modifiche ai file e l’analisi della rete è condotta da uno sniffer di pacchetti, che può visualizzare i dati di passaggio su uno schermo e anche scrivere su un file. Il motore di analisi di Security Onion è complicato perché combina le procedure di tanti strumenti diversi. Include il monitoraggio dello stato del dispositivo e l’analisi del traffico. Ci sono sia le regole di avviso basate sulla firma che quelle basate sull’anomalia incluso in questo sistema. L’interfaccia di Kibana fornisce la dashboard per Security Onion e include grafici e diagrammi per facilitare l’analisi dei dati.

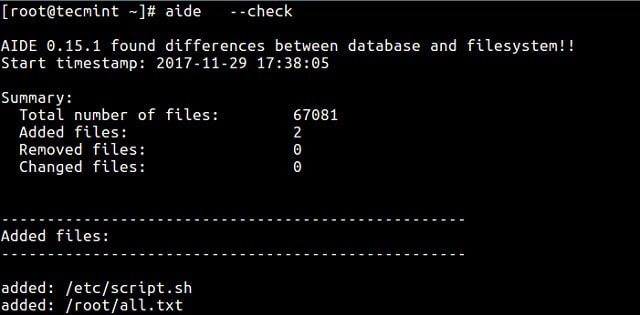

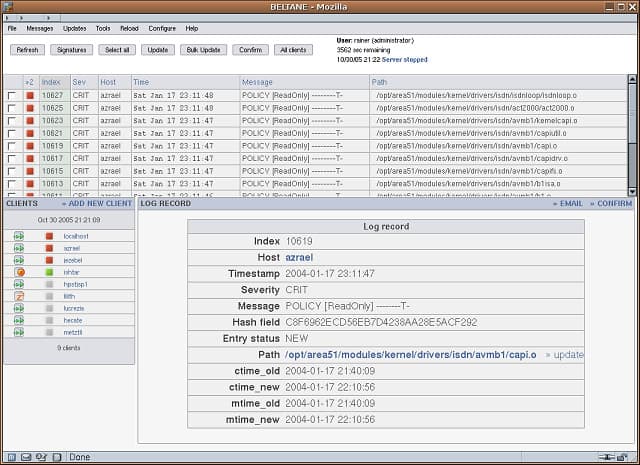

8. AIDE

AIDE sta per “Ambiente avanzato di rilevamento delle intrusioni.” Questo è un HIDS gratuito che funziona Mac OS, Unix, e Linux. Questo IDS si concentra su rilevamento rootkit e confronti delle firme dei file. Il modulo di raccolta dati popola un database di caratteristiche che vengono raccolti dai file di registro. Questo database è un’istantanea dello stato del sistema e eventuali modifiche agli avvisi di attivazione della configurazione del dispositivo. Tali modifiche possono essere annullate facendo riferimento al database oppure è possibile aggiornare il database per riflettere le modifiche di configurazione autorizzate.

I controlli di sistema vengono eseguiti su richiesta e non continuamente, ma può essere programmato come lavoro cronologico. La base di regole di AIDE utilizza metodi di monitoraggio basati sia su firma che su anomalia.

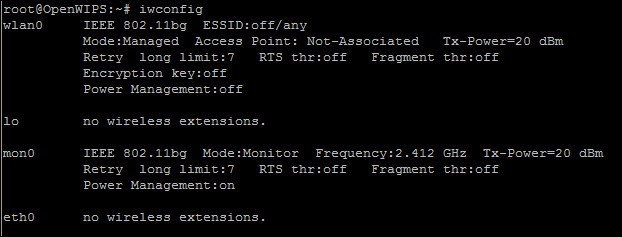

9. OpenWIPS-NG

OpenWIPS-NG proviene dagli sviluppatori di Aircrack-ng. In effetti, integra Aircrack-NG come suo sniffer di pacchetti wireless. Aircrack-NG è un noto strumento di hacker, quindi questa associazione potrebbe renderti un po ‘diffidente. WIPS sta per “Sistema di prevenzione delle intrusioni wireless” ed esso funziona su Linux. Questo è un’utilità gratuita che include tre elementi:

- Sensore: lo sniffer di pacchetti

- Server: base di regole per la memorizzazione e l’analisi dei dati

- Interfaccia: front-end rivolto verso l’utente.

Anche il sensore lo è un trasmettitore, così può attuare azioni di prevenzione delle intrusioni e paralizzare le trasmissioni indesiderate. Il il server esegue l’analisi e lancia anche politiche di intervento per bloccare le intrusioni rilevate. Il il modulo di interfaccia visualizza gli eventi e avvisa l’amministratore di sistema. Questo è anche il punto in cui è possibile modificare le impostazioni e le azioni difensive possono essere modificate o ignorate.

10. Samhain

Samhain, prodotto da Samhain Design Labs in Germania, è un sistema di rilevamento delle intrusioni basato su host gratuito che si installa su Unix, Linux, e Mac OS. Utilizza agenti in esecuzione in diversi punti della rete, che riportano a un modulo di analisi centrale. Ogni agente esegue controllo dell’integrità dei file, monitoraggio dei file di registro, e monitoraggio delle porte. I processi cercano virus rootkit, SUID canaglia (diritti di accesso dell’utente) e processi nascosti.

La comunicazione di rete tra agenti e console è protetto da crittografia. Le connessioni per il recapito dei dati del file di registro includono requisiti di autenticazione, che impedire agli intrusi di dirottare o sostituire il processo di monitoraggio.

Samhain metterà in evidenza i segnali di allarme di intrusione ma non ha alcun processo di risoluzione. Dovrai conservare i backup dei file di configurazione e delle identità degli utenti per agire per risolvere i problemi rilevati dal monitor Samhain. Samhain mantiene i suoi processi nascosti dalla tecnologia invisibile, chiamato “steganografia“Per impedire agli intrusi di manipolare o uccidere gli IDS. I file di registro centrali e i backup di configurazione sono firmati con una chiave PGP per prevenire manomissioni da parte di intrusi.

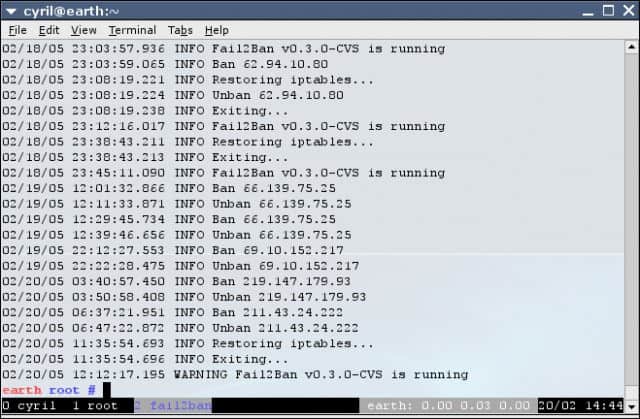

11. Fail2Ban

Fail2Ban è un sistema gratuito di prevenzione delle intrusioni basato su host che funziona Unix, Linux, e Mac OS X. L’IDS analizza i file di registro e impone divieti sugli indirizzi IP che mostrano comportamenti sospetti. I blocchi automatici si verificano nelle regole del firewall Netfilter / IPtables o PF e nella tabella hosts.deny di TCP Wrapper. Questi blocchi di solito durano solo pochi minuti, ma ciò può essere sufficiente per interrompere uno scenario standard automatizzato di violazione della password con forza bruta. Le situazioni di avviso includono tentativi di accesso non riusciti eccessivi. Un problema con Fail2Ban è che si concentra su azioni ripetute da un indirizzo. Ciò non gli dà la possibilità di far fronte alle campagne di cracking della password distribuite o agli attacchi DDoS.

L’ambito di monitoraggio del sistema è definito da una serie di “filtri.”Questi istruiscono l’IPS su quali servizi monitorare. Questi includono Postfix, Apache, Courier Mail Server, Lighttpd, sshd, vsftpd e qmail. Ogni filtro è combinato con un’azione da eseguire in caso di rilevamento di una condizione di avviso. La combinazione di un filtro e un’azione è chiamata “prigione.”

Programmi ed esempi RAT

Esistono numerosi sistemi di accesso remoto che potrebbero avere applicazioni legittime, ma sono noti come strumenti utilizzato principalmente dagli hacker come parte di un Trojan; questi sono classificati come Trojan di accesso remoto. I dettagli dei RAT più noti sono spiegati di seguito.

Orifizio posteriore

Back Orifice, che è anche indicato come BO un RAT di fabbricazione americana che esiste dal 1998. Questo è il nonno dei RAT ed è stato perfezionato e adattato da altri gruppi di hacker per produrre nuovi sistemi RAT. Il sistema originale sfruttava un punto debole in Windows 98. Le versioni successive che giravano su sistemi operativi Windows più recenti erano Back Orifice 2000 e Deep Back Orifice.

Questo RAT è in grado di nascondersi all’interno del sistema operativo, il che inizialmente rende difficile il rilevamento. Tuttavia, al giorno d’oggi, la maggior parte dei sistemi antivirus ha i file eseguibili Back Orifice e il comportamento di occlusione registrati nei loro database come firme a cui prestare attenzione. Una bella caratteristica di questo software è che ha una console di facile utilizzo che l’intruso può utilizzare per navigare nel sistema infetto. L’elemento remoto può essere inserito su un computer di destinazione attraverso un Trojan. Una volta installato, questo programma server comunica con la console client utilizzando procedure di rete standard. È noto che Back Orifice utilizza il numero di porta 21337.

Bestia

The Beast RAT attacca i sistemi Windows da Windows 95 a Windows 10. Questo utilizza la stessa architettura client-server che Back Orifice ha aperto la strada con la parte server del sistema che è il malware che viene installato di nascosto sul computer di destinazione. Una volta che l’elemento server è operativo, l’hacker può accedere al computer vittima a piacimento attraverso il programma client. Il client si connette al computer di destinazione al numero di porta 6666. Il server è anche in grado di riaprire le connessioni al client e che utilizza il numero di porta 9999. Beast è stato scritto nel 2002 ed è ancora ampiamente utilizzato.

Bifrost

Questo Trojan inizia la sua infezione con l’installazione di un programma per la creazione di server. Inizialmente, questo programma prende contatto con un server di comando e controllo e attende istruzioni. Il Trojan infetta i sistemi Windows da Windows 95 a Windows 10. Tuttavia, le sue funzionalità sono ridotte su Windows XP e versioni successive.

Una volta attivato, il server builder imposta un programma server sul computer di destinazione. Ciò consente all’hacker, utilizzando un programma client corrispondente di ottenere l’accesso al computer infetto ed eseguire i comandi a piacimento. Il software del server è archiviato C: \ Windows \ Bifrost \ server.exe o C: \ Programmi \ Bifrost \ server.exe. Questa directory e file sono nascosti e così alcuni sistemi antivirus non riescono a rilevare Bifrost.

Il server builder non termina le sue operazioni una volta creato il server. Invece, funziona come un sistema di persistenza e ricrea il server in una posizione diversa e con un nome diverso se l’installazione del server originale viene individuata e rimossa. Il server builder utilizza anche metodi rootkit per mascherare i processi del server e rendere il sistema operativo antintrusione molto difficile da rilevare.

Da Windows Vista, le capacità distruttive complete di Bifrost sono state rallentate perché molti dei servizi che il malware utilizza richiedono privilegi di sistema. Tuttavia, se un utente viene indotto a installare il server builder mascherato con privilegi di sistema, il sistema Bifrost può diventare pienamente operativo e sarà molto difficile da rimuovere.

Correlati: i migliori programmi gratuiti di rimozione, rilevamento e scanner di rootkit

Blackshades

Blackshades è uno strumento di hacking fuori dal comune venduto agli hacker dai suoi sviluppatori per $ 40 al pop. L’FBI ha stimato che i suoi produttori hanno guadagnato un totale di $ 340.000 vendendo questo software. Gli sviluppatori sono stati chiusi e arrestati nel 2012 e una seconda ondata di arresti nel 2014 ha catturato più di 100 utenti di Blackshades. Tuttavia, ci sono ancora copie del sistema Blackshades in circolazione ed è ancora in uso attivo. Blackshades prende di mira Microsoft Windows da Windows 95 a Windows 10.

Il toolkit include metodi di infezione, come codice dannoso da incorporare in siti Web che attivano routine di installazione. Altri elementi propagano il RAT inviando collegamenti a pagine Web infette. Questi vengono inviati a i contatti dei social media di un utente infetto.

Il malware consente a un hacker di accedere al file system del computer di destinazione e di scaricare ed eseguire file. Gli usi del programma includono funzioni botnet che inducono il computer di destinazione a lanciare attacchi denial of service. Il computer infetto può anche essere utilizzato come server proxy per instradare il traffico degli hacker e fornire copertura dell’identità per altre attività di hacker.

Il toolkit di Blackshades è molto facile da usare e consente a chi non ha competenze tecniche di diventare hacker. Il sistema può anche essere utilizzato per creare attacchi ransomware. Un secondo programma di offuscamento venduto insieme a Blackshades mantiene nascosto il programma, gli consente di riavviare quando viene ucciso e sfugge al rilevamento tramite software antivirus.

Tra gli attacchi e gli eventi che sono stati rintracciati nei Blackshades ci sono una campagna di interruzione del 2012 mirata alle forze di opposizione siriane.

Vedi anche: statistiche e fatti sul ransomware 2023-2023

Manuale per la rimozione di ransomware: gestire i ceppi comuni di ransomware

DarkComet

Hacker francese Jean-Pierre Lesueur ha sviluppato DarkComet nel 2008, ma il sistema non ha proliferato fino al 2012. Questo è un altro sistema di hacker che prende di mira il sistema operativo Windows da Windows 95 a Windows 10. Ha un’interfaccia molto facile da usare e consente a chi non ha competenze tecniche di eseguire attacchi di hacker.

Il software consente lo spionaggio tramite keylogging, cattura dello schermo e raccolta password. L’hacker di controllo può anche utilizzare le funzioni di alimentazione di un computer remoto, che consente di accendere o spegnere un computer in remoto. Le funzioni di rete di un computer infetto possono anche essere sfruttate per utilizzare il computer come un server proxy per incanalare il traffico e mascherare l’identità dell’hacker durante i raid su altri computer.

DarkComet è arrivato all’attenzione della comunità della sicurezza informatica nel 2012, quando è stato scoperto che un’unità di hacker africana stava usando il sistema per colpire il governo e le forze armate statunitensi. Allo stesso tempo, gli attacchi DarkComet originari dell’Africa sono stati lanciati contro i giocatori online.

Lesueur ha abbandonato il progetto nel 2014 quando fu scoperto che DarkComet era in uso dal governo siriano per spiare i suoi cittadini. La popolazione generale aveva iniziato a utilizzare VPN e app di chat sicure per bloccare la sorveglianza del governo, quindi le funzionalità spyware di DarkComet ha permesso al governo siriano di eludere tali misure di sicurezza.

Miraggio

Mirage è il RAT chiave utilizzato da il gruppo di hacker cinese sponsorizzato dallo stato noto come APT15. Dopo una campagna di spionaggio molto attiva dal 2009 al 2015, APT15 si è improvvisamente calmato. Mirage stesso era in uso dal gruppo dal 2012. Il rilevamento di una variante Mirage nel 2023 segnalava che il gruppo era tornato in azione. Questo nuovo RAT, noto come MirageFox è stato utilizzato per spiare gli appaltatori del governo del Regno Unito ed è stato scoperto a marzo 2023. Mirage e MirageFox ciascuno agire come agente sul computer infetto. La parte Trojan della suite di intrusione esegue il polling di un indirizzo di comando e controllo per istruzioni. Tali istruzioni vengono quindi implementate sul computer della vittima.

Il RAT Mirage originale è stato utilizzato per gli attacchi una compagnia petrolifera nelle Filippine, i militari di Taiwan, una compagnia energetica canadese, e altri obiettivi in Brasile, Israele, Nigeria ed Egitto. Mirage e MirageFox entrano nei sistemi target attraverso spear phishing campagne. Questi di solito sono rivolti ai dirigenti di una società vittima. Il Trojan viene consegnato incorporato in un PDF. L’apertura del PDF causa l’esecuzione degli script e l’installazione del RAT. La prima azione del RAT è di riferire al sistema di comando e controllo con un audit delle capacità del sistema infetto. Queste informazioni includono la velocità della CPU, la capacità e l’utilizzo della memoria, il nome del sistema e il nome utente.

Il rapporto di sistema iniziale sembra che i progettisti di Mirage abbiano creato il RAT per rubare le risorse di sistema anziché accedere ai dati sul sistema di destinazione. Non esiste un tipico attacco Mirage perché sembra che ogni intrusione sia su misura per obiettivi specifici. L’installazione RAT può essere presagita da una campagna conoscitiva e da controlli del sistema. Ad esempio, l’attacco del 2023 all’appaltatore militare britannico NCC ottenuto l’accesso al sistema tramite il servizio VPN autorizzato dell’azienda.

Il fatto che ogni attacco sia altamente mirato significa che molte spese sono dovute a un’infezione da Mirage. Questo costo elevato lo dimostra Gli attacchi miraggi di solito mirano solo a obiettivi di alto valore che il governo cinese desidera minare o da cui rubare la tecnologia.

Minacce Trojan di accesso remoto

Sebbene molta attività di RAT sembra essere diretta dal governo, rende l’esistenza di toolkit RAT intrusione di rete un’attività che chiunque può eseguire. Pertanto, l’attività di RAT e APT non si limiterà agli attacchi contro le società militari o di alta tecnologia.

I RAT si combinano con altri malware per tenersi nascosti, che significa che l’installazione di software antivirus sui tuoi computer non è sufficiente per impedire agli hacker di controllare il tuo sistema con questi metodi. indagare sistemi di rilevamento delle intrusioni per sconfiggere questa strategia di hacker.

Hai subito un’intrusione nella rete che ha provocato danni o perdita di dati? Hai implementato una strategia di prevenzione delle intrusioni per evitare il problema della RAT? Lascia un messaggio nella sezione Commenti qui sotto per condividere le tue esperienze.

Italian:

Il Trojan di accesso remoto (RAT) delle Nazioni Unite è un tipo di malware che consente agli hacker di assumere il controllo del tuo computer. Una volta installato, lhacker può svolgere attività di spionaggio come esplorare il tuo file system, guardare le attività sullo schermo e raccogliere le credenziali di accesso. Inoltre, lhacker potrebbe utilizzare il tuo indirizzo Internet come facciata per attività illegali, impersonare te e attaccare altri computer. I virus scaricati tramite RAT infetteranno altri computer, causando danni al sistema cancellando o crittografando il software essenziale. Esistono diversi strumenti di rilevamento delle intrusioni per il software RAT, come SolarWinds Security Event Manager, Snort, OSSEC, Bro, Suricata, Sagan, Cipolla di sicurezza, AIDE, OpenWIPS-NG e Samhain. I RAT sono spesso utilizzati in attacchi furtivi di hacker, noti come Minacce persistenti avanzate (APT), che possono durare anni e possono essere utilizzati per reindirizzare il traffico attraverso la rete aziendale per mascherare attività illegali. Gli hacker possono utilizzare i RAT per comandare centrali elettriche, reti telefoniche, impianti nucleari o gasdotti, rappresentando un rischio per la sicurezza.