Potresti pensare di conoscere già i sistemi di rilevamento delle violazioni. Sistemi di rilevamento intrusioni (IDS) e sistemi di prevenzione delle intrusioni (IPS) sono in giro da un po ‘di tempo ormai. Tuttavia, se questo è ciò a cui stavi pensando quando leggi i sistemi di rilevamento delle violazioni, stai guardando nella direzione sbagliata. I due non sono la stessa cosa.

Mentre i sistemi di rilevamento delle intrusioni cercano di prevenire le intrusioni della rete da parte di estranei, i sistemi di rilevamento delle violazioni cercano attività software dannose sulla rete. Il rilevamento delle violazioni è un nuovo termine per un vecchio problema. La differenza tra BDS e un firewall è che il rilevamento delle violazioni opera all’interno della rete, mentre i firewall sono strumenti di confine che tentano di bloccare il malware al punto di entrata.

Non hai tempo di leggere tutti i dettagli in questo momento? Qui è la nostra lista dei dieci migliori sistemi di rilevamento delle violazioni:

- BreachSight Un valutatore del rischio basato su cloud e uno scanner delle violazioni del sistema di UpGuard.

- Crowdstrike Falcon Prevent Una piattaforma di protezione degli endpoint basata su cloud che viene definita un sistema antivirus di generazione di rete.

- Rilevatore di rilevamento di profondità Trend Micro Un dispositivo hardware di protezione dalle minacce di alto livello che include il monitoraggio costante di porte e protocolli e il monitoraggio degli eventi software.

- Monitoraggio dell’attività dei dati Imperva Protegge i dati in database e file, locali e sul cloud.

- FortiSandbox Un sistema proattivo di rilevamento avanzato delle minacce disponibile come dispositivo, macchina virtuale o servizio basato su cloud.

- Change Tracker Individua alterazioni non autorizzate a un sistema che potrebbero corrispondere a un’alterazione prevista che fa parte di un processo di gestione delle modifiche.

- InsiderSecurity Un monitor di protezione dalle minacce con sede a Singapore. Disponibile dal cloud o per l’installazione locale.

- HackWatchman Un BDS di Activereach che crea un dispositivo fantasma che funge da honeypot per attirare eventuali intrusi che entrano nella rete.

- Lastline Defender Strumento di protezione delle violazioni per sistemi di posta elettronica, reti, risorse cloud e dispositivi IoT.

- SpyCloud Blocca gli account utente di sistema e in particolare evidenzia gli account abbandonati ma attivi.

La definizione di BDS suona molto come un sistema antivirus. È. Tuttavia, un programma antivirus verifica la presenza di malware noto su un singolo computer, ma un BDS controlla l’attività su una rete e su un sistema IT. Un BDS può essere implementato come software o come dispositivo hardware.

Le minacce alla sicurezza rilevate da BDS hanno un comportamento leggermente più ampio rispetto alle attività rilevate da un tipico sistema anti-malware. Il software dannoso che il BDS cerca potrebbe far parte di una suite di software di attacco, lanciata manualmente da un intruso.

Ogni singolo programma eseguito può sembrare compatibile con le normali attività dell’azienda. Potrebbe essere l’esecuzione di software legittimo già residente sul tuo sistema. BDS non esamina solo ogni singolo processo ma rileva combinazioni di programmi che potrebbero essere combinate per scopi dannosi.

I dieci migliori sistemi di rilevamento delle violazioni

La definizione di BDS è nuova e quindi non ci sono ancora molti fornitori per questo tipo di sistema.

Puoi leggere ulteriori informazioni su ciascuno di questi strumenti nelle seguenti sezioni.

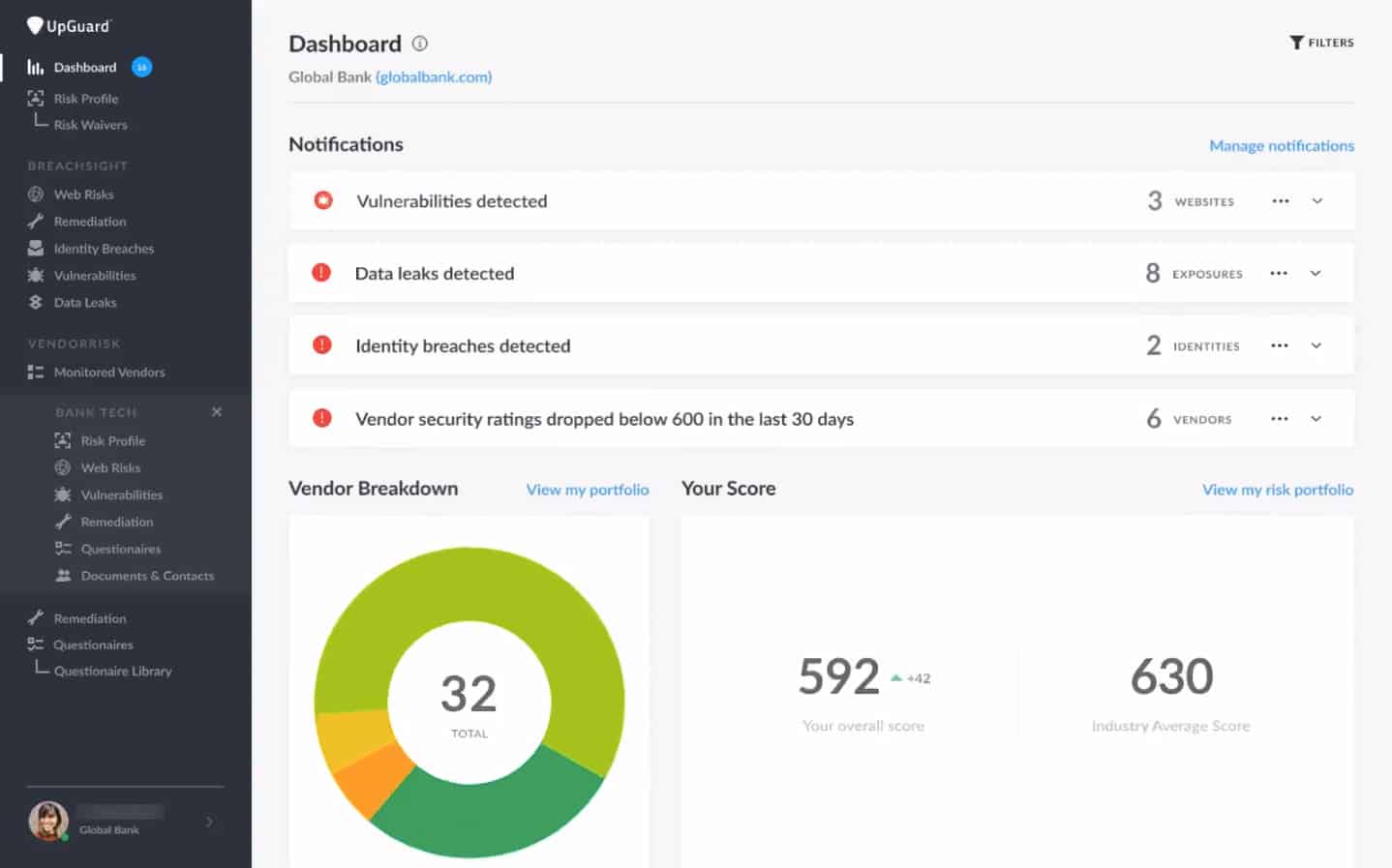

1. UpGuard BreachSight

BreachSight è un sistema di violazione dei dati molto competente di UpGuard, che produce una gamma di prodotti di sicurezza ideali per i rivenditori online.

Il sistema BreachSight ha un’attraente console di gestione accessibile online. L’intero sistema viene fornito dal cloud, quindi non è necessario preoccuparsi dello spazio del server per ospitare il sistema di sicurezza informatica.

Il sistema di sicurezza affronta la protezione dei dati da due angolazioni:

- Vulnerabilità legata alla perdita di dati

- Divulgazione delle credenziali

Lo scanner delle vulnerabilità funziona continuamente. Avvisa il gestore dei dati di eventuali tentativi di accesso ai dati sospetti. Evidenzierà anche i punti deboli della sicurezza del sistema che devono essere chiusi. Lo scanner cerca i processi in esecuzione ed esegue la scansione del codice per i programmi, alla ricerca di intenti dannosi.

BreachSight è in grado di rilevare quando sono state divulgate le credenziali dei dipendenti. Il protettore delle credenziali verifica la presenza di attività impreviste e avvisa l’amministratore di sistema dell’azienda di revocare le credenziali sospettate di essere state compromesse.

Il sistema BreachSight include script di correzione automatica. Tutti i passaggi sono completamente documentati. Le registrazioni del rilevamento e della riparazione delle violazioni costituiscono un prezioso archivio, che sarà necessario per dimostrare la conformità agli standard di sicurezza della protezione dei dati.

Il pacchetto di misure di rilevamento delle violazioni include l’accesso agli esperti di sicurezza informatica presso gli uffici UpGuard. Questi consulenti guideranno il team di amministrazione del sistema nell’interpretazione dei dati raccolti dall’applicazione. Quel registro degli eventi di violazione è anche in grado di identificare le parti responsabili della violazione, consentendo alla tua società di intentare causa per il recupero delle perdite o almeno, di convincere le autorità a trattare con l’autore.

Si tratta di un eccellente sistema di rilevamento delle violazioni, ma dovrai verificarlo prima per capire come si adatterà alla tua strategia di protezione dei dati. È possibile ottenere una demo gratuita del sistema sul sito Web UpGuard.

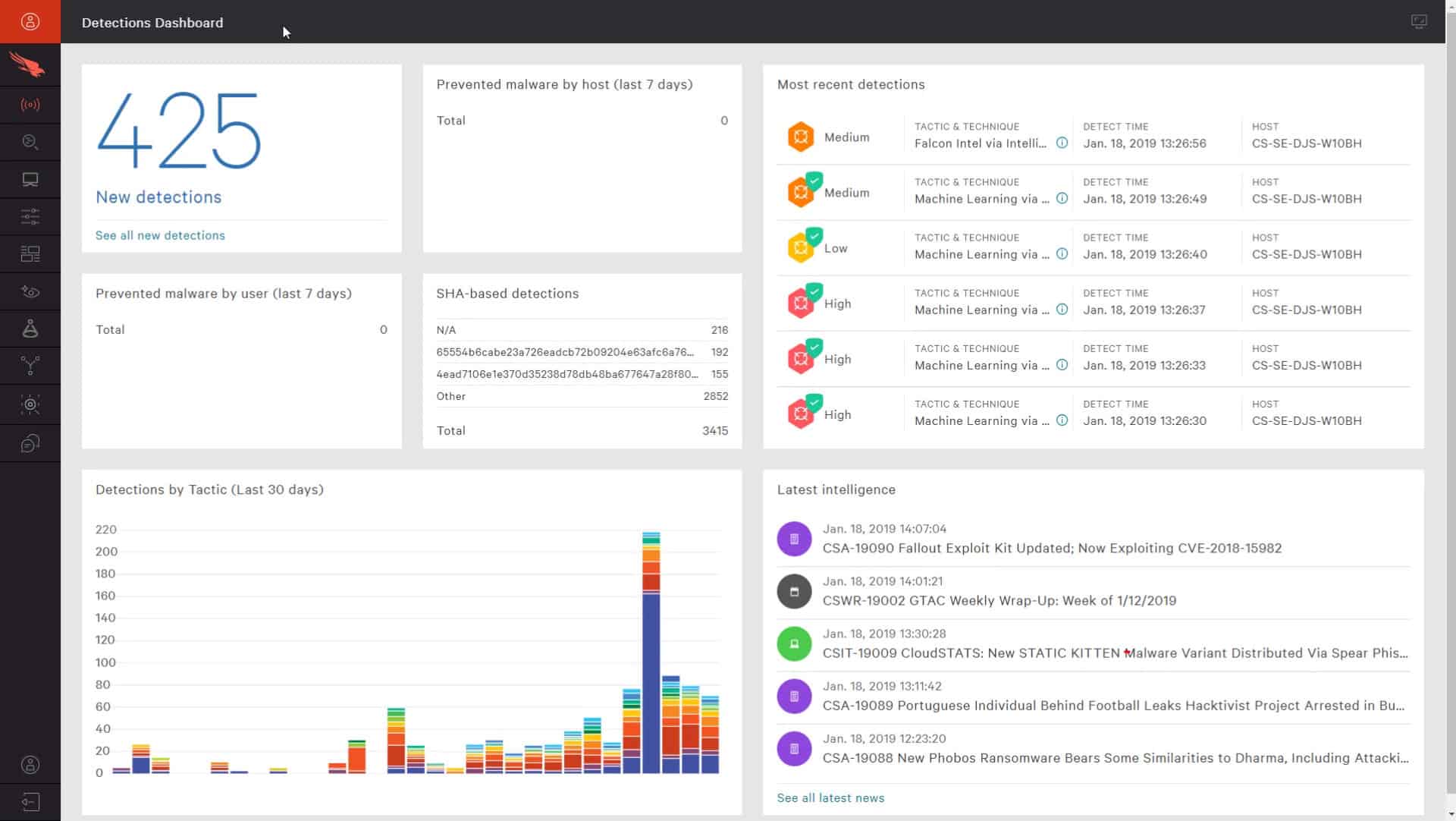

2. Crowdstrike Falcon Prevenire

Il Falcon Prevent di Crowdstrike è una gamma di pacchetti in quattro livelli di servizio: Pro, Enterprise, Premium e Complete.

Crowdstrike commercializza la gamma Falcon Prevent come “antivirus di nuova generazione”. Il termine è accurato, ma Falcon va molto oltre il semplice scanner di software dannoso. È un sistema di rilevamento delle violazioni. Falcon non scansiona solo malware noti. Dispone di sistemi di rilevamento in grado di rilevare software che esegue azioni impreviste anche se quel programma non è stato precedentemente individuato e contrassegnato come malware. È anche in grado di rilevare combinazioni di software autorizzato e valido che potrebbero indicare intrusioni quando eseguite in una sequenza specifica.

La filosofia alla base di tutti i sistemi di rilevamento delle violazioni non è quella di impedire a software dannoso di accedere alla rete – i servizi periferici dovrebbero farlo. Lo scopo di questi sistemi è catturare malware che riesce a schivare i firewall e i controlli di accesso.

Falcon Previene i ritiri dalla rete fino ai suoi endpoint. Non dovresti abbandonare i firewall e i controlli di accesso, ma dovresti usare Falcon come fallback nel caso in cui tali sistemi fallissero.

Sebbene si tratti di un servizio basato su cloud, la sua protezione non viene interrotta se Internet viene disconnesso. Il software Falcon Prevent include agenti in loco che non si interrompono quando non riescono a raggiungere il controller sui server Crowdstrike.

Il sistema include azioni di protezione automatizzate e audit trail per aiutare gli utenti a comprendere un vettore di attacco concertato e ripetuto. La pista di controllo è anche una buona fonte di prove di conformità agli standard di protezione dei dati.

Crowdstrike offre una prova gratuita di 15 giorni del sistema Falcon Prevent in modo che tu possa metterlo alla prova e decidere sulla sua idoneità per la strategia di difesa dei dati della tua azienda.

3. Ispettore Trend Micro Deep Discovery

Trend Micro è un marchio antivirus importante. Tutti i fornitori di servizi AV stanno attualmente andando avanti per fornire servizi di sicurezza informatica più completi. Trend Micro ha sviluppato un sistema di rilevamento delle violazioni che lo aiuterà a superare la concorrenza.

Questa è un’appliance che si collega alla rete, proprio come si farebbe con un firewall. Non sostituire i tuoi servizi di protezione dei confini con il Deep Discovery Inspector perché l’attenzione di questo dispositivo è attirata dall’attività all’interno della rete.

Il punto di forza di questo strumento risiede nella sua capacità di catturare le interazioni tra il software Trojan e i suoi controller esterni.

Una caratteristica distintiva degli attacchi che i sistemi di rilevamento delle violazioni sono progettati per bloccare è che il software apparentemente non correlato viene manipolato per funzionare in concerto per scopi dannosi. Deep Discovery Inspector mira a rilevare la forza di controllo che comanda al software legittimo di contribuire alla violazione dei dati.

Questo sistema funziona a livello di rete e cerca combinazioni sospette di eventi. Copre endpoint, applicazioni Web ed e-mail e traffico di rete per creare profili di analisi delle minacce. Non utilizza la tattica AV tradizionale di riferimento a un database di caratteristiche malware. Pertanto, è in grado di rilevare attacchi “zero-day”. Raggiunge le applicazioni, inclusi i server di posta elettronica e web, per attuare strategie di attacco prima che abbiano la possibilità di raggiungere gli obiettivi.

Si tratta di un innovativo sistema di rilevamento delle violazioni di una delle principali operazioni di sicurezza informatica al mondo.

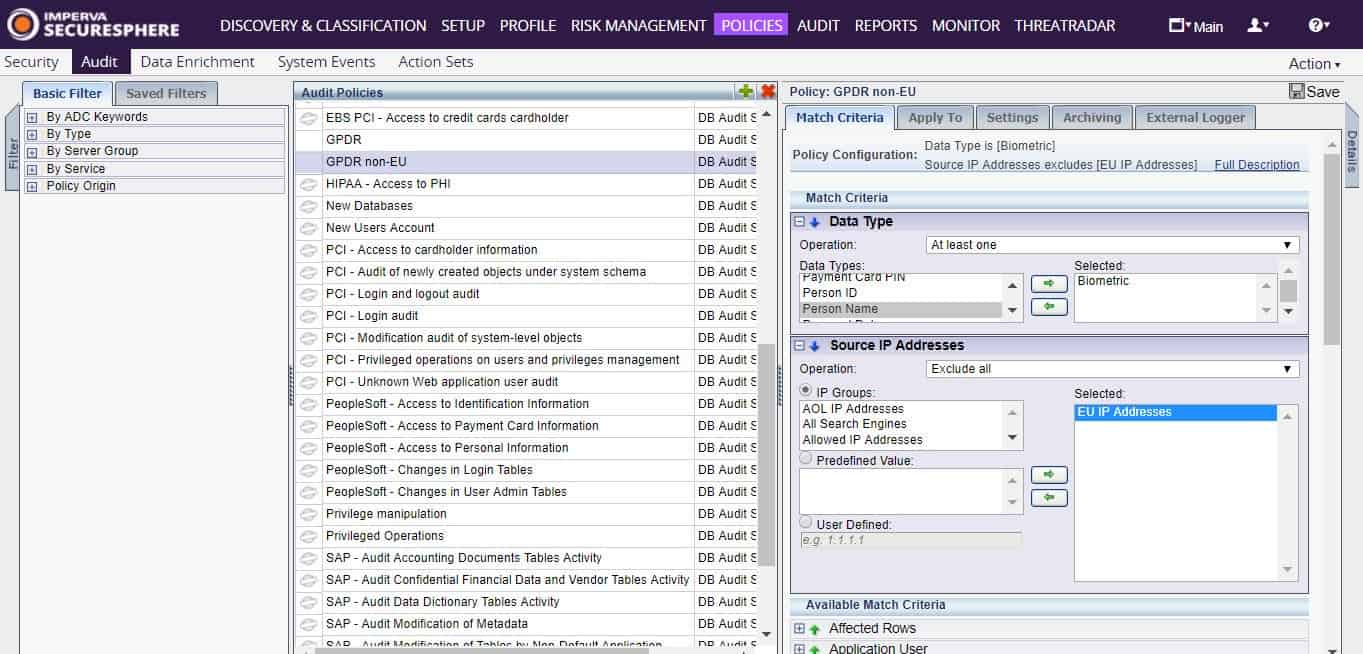

4. Monitoraggio dell’attività dei dati Imperva

Il monitoraggio dell’attività dei dati copre ogni tipo di archiviazione dei dati dai database ai file e questa suite di misure di sicurezza del sistema copre tutti.

Imperva sottolinea l’importanza della capacità del suo servizio di dimostrare la conformità agli standard di sicurezza dei dati. Come amministratore di sistema, hai due priorità di protezione dei dati: protezione dei dati e dimostrazione di aver fatto tutto il possibile per proteggere tali dati. La prova è importante se è necessario dimostrare la conformità agli standard di sicurezza dei dati al fine di acquisire nuove attività e mantenere redditizia la propria azienda.

Il sistema monitora gli eventi relativi agli archivi di dati e riporta attività sospette in diretta nella schermata della console. Il monitor estrae i feed live da Imperva Data Risk Analytics per aggiornare continuamente la sua correzione dei vettori di attacco.

Imperva Data Activity Monitoring è disponibile come software locale o come servizio basato su cloud. La società non offre una versione di prova gratuita, ma puoi ottenere una demo del sistema per valutare se soddisfa o meno le esigenze di sicurezza dei dati della tua azienda.

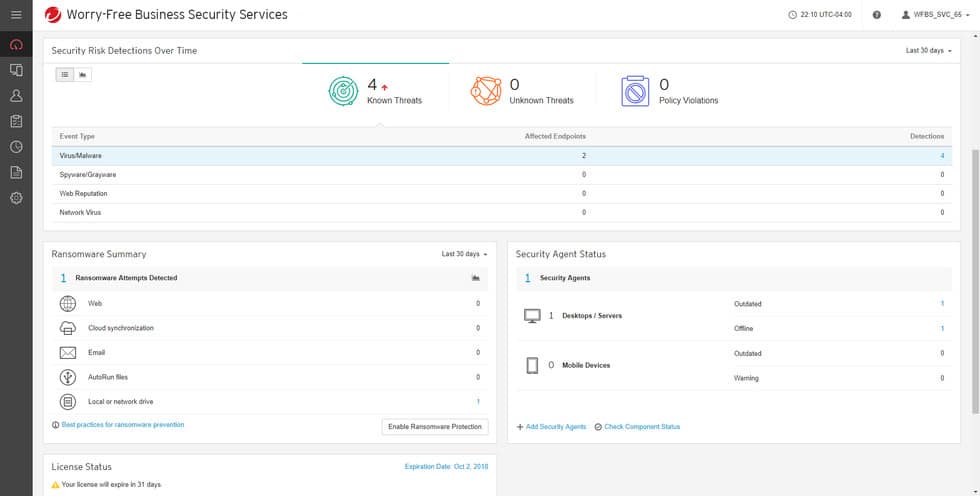

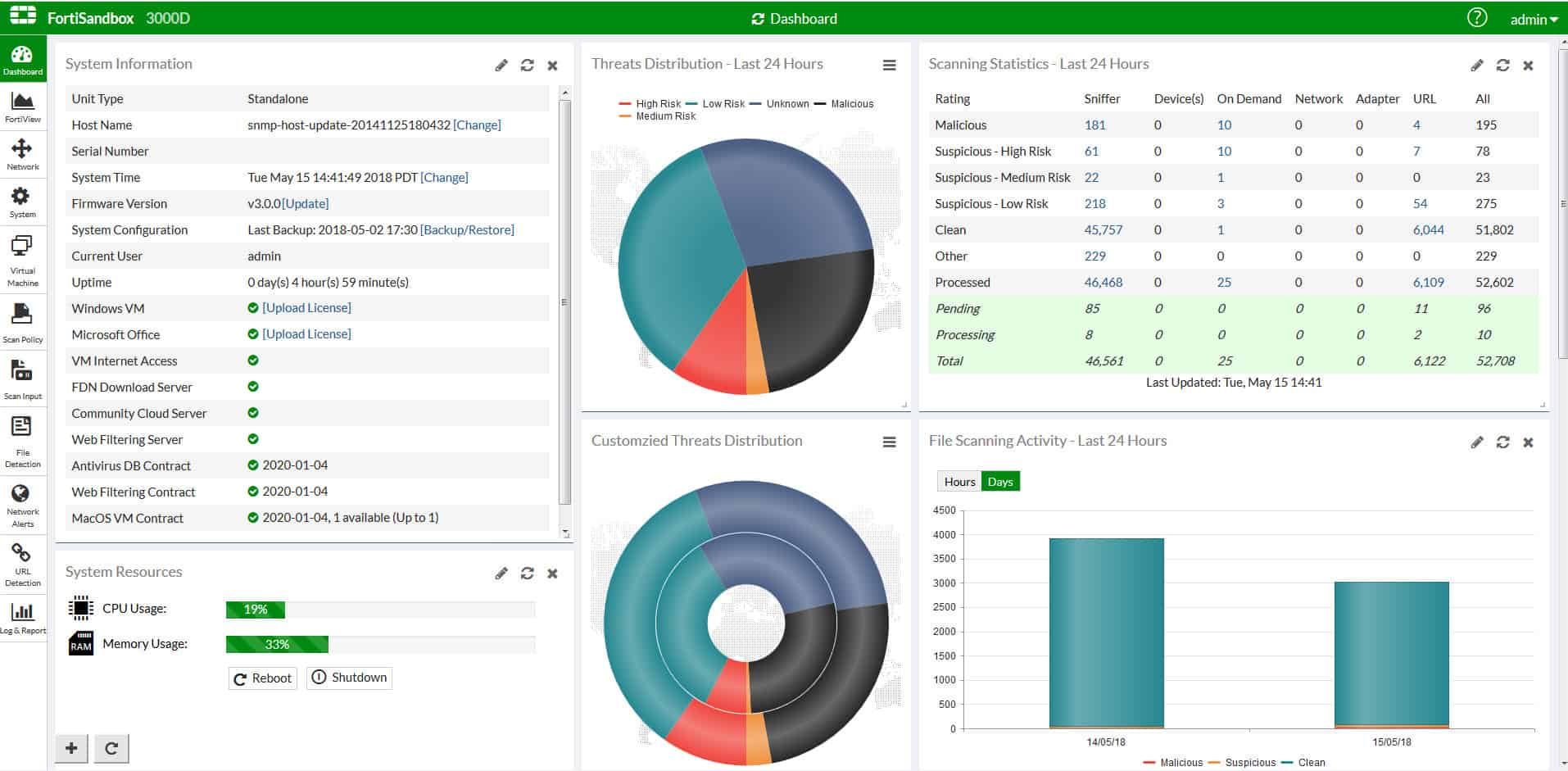

5. Fortinet FortiSandbox

Fortinet è specializzata nella sicurezza della rete contro le minacce in arrivo legate a Internet. FortiSandbox è disponibile come dispositivo, come software locale eseguito su una macchina virtuale o come servizio di abbonamento basato su cloud.

I sistemi di rilevamento delle violazioni iniziano con l’ipotesi che la sicurezza dell’accesso alla rete possa essere superata. La strategia FortiSandbox prevede l’isolamento di nuovi software e il monitoraggio della sua reazione con le risorse e i servizi della rete. Questo è un approccio di quarantena che consente al software di funzionare completamente ma stabilisce punti di salvataggio per consentire il rollback completo del sistema.

FortiSandbox interagisce con tutti i livelli delle reti dai firewall e gateway agli endpoint. Il pacchetto include servizi di mitigazione e rilevamento delle minacce. Questo è l’equivalente del software di “Fidati ma verifica”. Fortinet offre una demo gratuita di FortiSandbox.

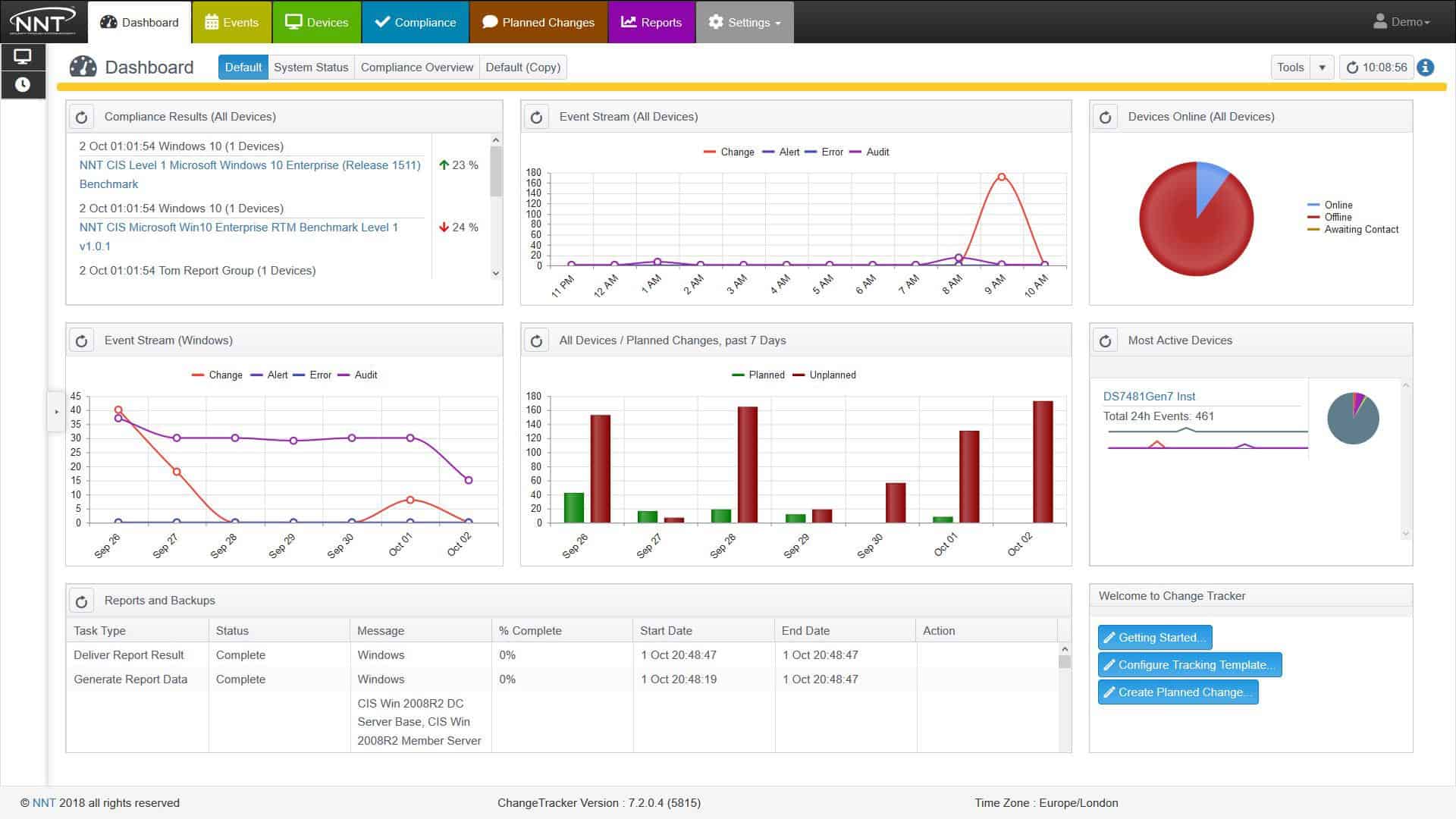

6. NNT Change Tracker

Viene chiamata l’ultima versione di Change Tracker Ben7 R2. 7. Questo strumento riguarda in particolare gli exploit che possono essere inseriti nei processi di modifica del sistema. Lo strumento è progettato per far rispettare le esigenze degli standard di gestione dei sistemi IT, in particolare ITIL.

I progetti di miglioramento vengono sempre intrapresi con un atteggiamento positivo. Il cambiamento di sistema è solo per il meglio. Tuttavia, mentre il team sta lavorando a un nuovo futuro brillante, altri potrebbero avere intenzioni dannose e utilizzare il progetto di aggiornamento come cortina fumogena per un’opportunità di intrusione.

Change Tracker tiene d’occhio gli exploit che potrebbero insorgere durante un progetto di sviluppo. Mantiene il controllo delle configurazioni dei dispositivi mentre l’attenzione di tutti è rivolta allo sviluppo. Lo strumento esamina le modifiche alla configurazione non autorizzate, genera un avviso quando viene rilevato e torna automaticamente alle configurazioni autorizzate quando viene rilevata una modifica.

NNT offre una versione di prova gratuita di Change Tracker.

7. InsiderSecurity

InsiderSecurity è un sistema di rilevamento delle violazioni SaaS con sede a Singapore. Il servizio è una miscela di software e competenza umana perché la società offre una vera analisi di esperti sui record di eventi di minaccia che vengono generati sulla tua rete.

La piattaforma offre un rilevamento rapido delle violazioni e soluzioni automatizzate nonché analisi umane online che forniscono indicazioni sulla sicurezza. Oltre al rilevamento di software non autorizzati, questo servizio monitora le attività degli utenti autorizzati per rilevare attacchi interni. Fondamentalmente, qualsiasi esecuzione di software sul tuo sistema viene esaminata per intento e il sistema di sicurezza torna all’autore di qualsiasi attività dannosa.

Questo servizio online potrebbe salvarti dall’accusa in caso di violazione del sistema. Puoi dare un’occhiata a come funziona richiedendo una demo.

8. Activereach HackWatchman

Il sistema di rilevamento delle violazioni di ActiveReach si chiama HackWatchman. Questo è un servizio di rilevamento delle violazioni gestito, quindi non devi sederti davanti alla dashboard tutto il giorno. Lo staff di ActiveReach fa tutto il lavoro di monitoraggio per te e ti avvisa in caso di violazione.

Questa soluzione di protezione è unica. Identifica i dispositivi di memorizzazione dei dati cruciali e li imita. L’idea è di attirare gli hacker lontano dalle posizioni di archiviazione dei dati reali verso la versione fantasma creata da HackWatchman.

Il sistema HackWatchman include dispositivi fisici che si collegano alle apparecchiature monitorate. Ciò riporta ai server ActiveReach in cui gli analisti eseguono il controllo dei record degli eventi non appena arrivano. Ci vuole abilità per sradicare falsi positivi e rilevare schemi di attacco. La strategia di Activereach assegna le attività di individuazione della violazione a specialisti della sicurezza informatica esperti.

Sebbene l’uso di analisti umani sembri essere un passo indietro, supera il problema dei rapporti costanti di “falsi positivi” che possono inondare un tipico reparto IT. Activereach offre una demo gratuita del sistema HackWatchman.

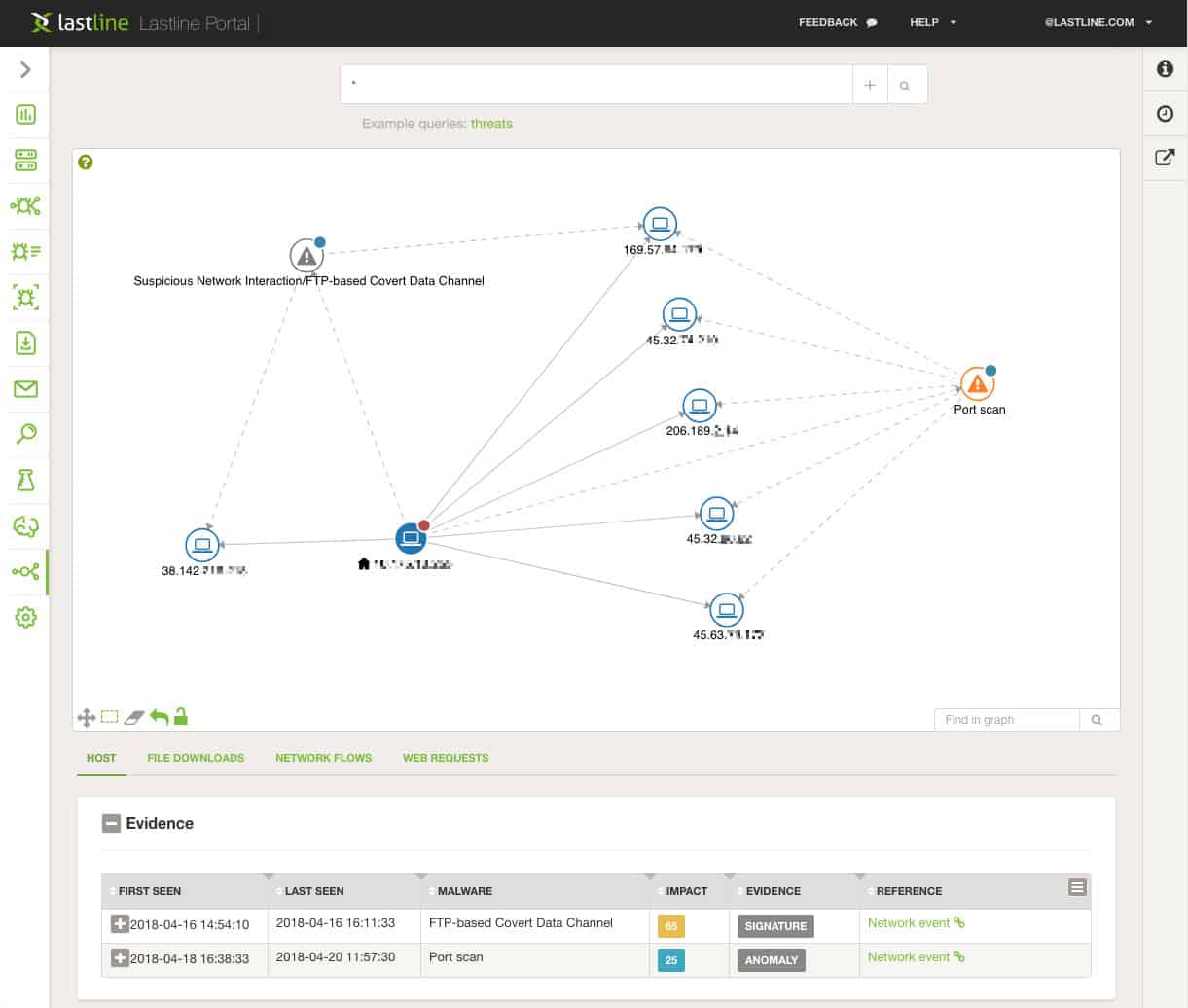

9. Lastline Defender

Lastline utilizza i metodi AI nel sistema Defender. Nonostante i suoi metodi di apprendimento automatico, Defender non è una soluzione standard. L’installazione inizia con una consultazione. Il prossimo passo è una proposta che presenta una soluzione su misura.

La società ha un gran numero di utenti esistenti in tutto il mondo, che coprono milioni di account utente. Gli acquirenti di difensori sono sparsi in Nord America, Europa, Asia e Australasia.

Defender è disponibile in pacchetti specializzati incentrati sulla rete, sui sistemi di posta elettronica, sulle risorse cloud e sui dispositivi IoT. L’elemento AI del pacchetto aiuta a filtrare i falsi positivi, quindi il team di amministrazione del sistema non sarà sopraffatto da avvisi irrilevanti o generati erroneamente.

Lastline offre una demo del suo software sul suo sito Web.

10. SpyCloud

SpyCloud si concentra sull’attività degli account autorizzati e si assicura che non vengano dirottati. In questi giorni in cui le truffe di phishing sono prevalenti, è difficile per qualsiasi software di monitoraggio bloccare attività dannose. Se il software viene installato da un utente autorizzato o se un account utente valido avvia una serie di programmi legittimi, è quasi impossibile per i sistemi AV tradizionali proteggere il tuo sistema.

SpyCloud aggira il problema di decidere quali processori in esecuzione sono validi e quali hanno intenzioni dannose. Piuttosto che monitorare tutti gli eventi sulla rete, si concentra sulle attività dell’intenzione dell’utente. Controlla fattori come la posizione di accesso confrontata con la posizione nota dell’utente e individua anche l’accesso simultaneo non fattibile dallo stesso account.

Protezione dei dati

La protezione dei dati sta diventando sempre più difficile ogni giorno. Non puoi fare affidamento esclusivamente su un firewall e un antivirus tradizionale per impedire la divulgazione dei dati o le violazioni del sistema.

In questi giorni, gli hacker sanno come indurre i dipendenti a divulgare le loro credenziali di accesso, quindi non è sufficiente guardare l’accesso esterno al sistema per proteggere gli archivi di dati della tua azienda. Sono necessari software di protezione dei dati più sofisticati, come un sistema di rilevamento delle violazioni.

econdo lingua indicata.

Italiano:

Penso che questo articolo sia molto interessante e utile per chiunque sia interessato alla sicurezza informatica. È importante capire la differenza tra i sistemi di rilevamento delle intrusioni e i sistemi di rilevamento delle violazioni, poiché entrambi sono importanti per proteggere la rete da attacchi dannosi. La lista dei dieci migliori sistemi di rilevamento delle violazioni è molto utile per chiunque stia cercando di proteggere la propria rete. È importante notare che i BDS sono diversi dai programmi antivirus, poiché controllano lattività su una rete e su un sistema IT, piuttosto che su un singolo computer. Inoltre, i BDS sono in grado di rilevare combinazioni di programmi che potrebbero essere combinate per scopi dannosi. In generale, questo articolo è unottima risorsa per chiunque voglia proteggere la propria rete da attacchi informatici.