Penetrationstests oder Penetests, wie sie umgangssprachlich genannt werden, bestehen hauptsächlich aus: Hacking oder Cyber-Attacking Ihres eigenen Systems, damit Sie feststellen können, ob Sicherheitslücken bestehen das kann von Dritten ausgenutzt werden.

Dieser Prozess wird zur Stärkung einer Webanwendungs-Firewall verwendet und bietet umfangreiche Einblicke, mit denen die Sicherheit unseres Systems verbessert werden kann, was für jede Art von Organisation von entscheidender Bedeutung ist. Pen-Tests sind mit Hilfe von Spezialwerkzeugen viel effektiver und effizienter. Deshalb werden wir heute die besten auf dem Markt erforschen.

Wir gehen detailliert auf die unten aufgeführten Tools ein. Falls Sie jedoch nur Zeit für eine kurze Zusammenfassung haben, finden Sie hier unsere Liste der besten Penetrationstest-Tools:

- Netsparker Security Scanner (DEMO ERHALTEN) Ermöglicht umfangreiche Vorgänge und prüft mithilfe von Automatisierung auf False Positives.

- Acunetix Scanner (DEMO ERHALTEN) Ausgeklügeltes Tool mit viel Automatisierung, das Probleme erkennen und beheben kann, bevor sie auftreten.

- Netzwerk-Mapper (NMAP) Kostenloses Open Source-Dienstprogramm für die Netzwerkerkennung und Sicherheitsüberwachung.

- Metasploit LEin leichtgewichtiges Befehlszeilen-Tool, mit dem Sie Bedrohungen zuverlässig beurteilen und über diese auf dem Laufenden halten können.

- Rindfleisch Solides Kommandozeilen-Tool, das sich hervorragend dazu eignet, die “offene Tür” des Netzwerks – den Browser – auf ungewöhnliches Verhalten hin zu überwachen.

- Wireshark Ein zuverlässiger Netzwerkprotokollanalysator mit einer bekannten Benutzeroberfläche bietet viel Leistung.

- w3af Python-basierter Netzwerkprotokollanalysator mit ähnlichen Funktionen wie Wireshark, jedoch sehr erweiterbar.

- Acunetix Scanner Ausgeklügeltes Tool mit viel Automatisierung, das Probleme erkennen und beheben kann, bevor sie auftreten.

- John the Ripper Großartiger Befehlszeilen-Kennwort-Cracker zum Testen der Sicherheit der Benutzerkennwörter in Ihrem Netzwerk.

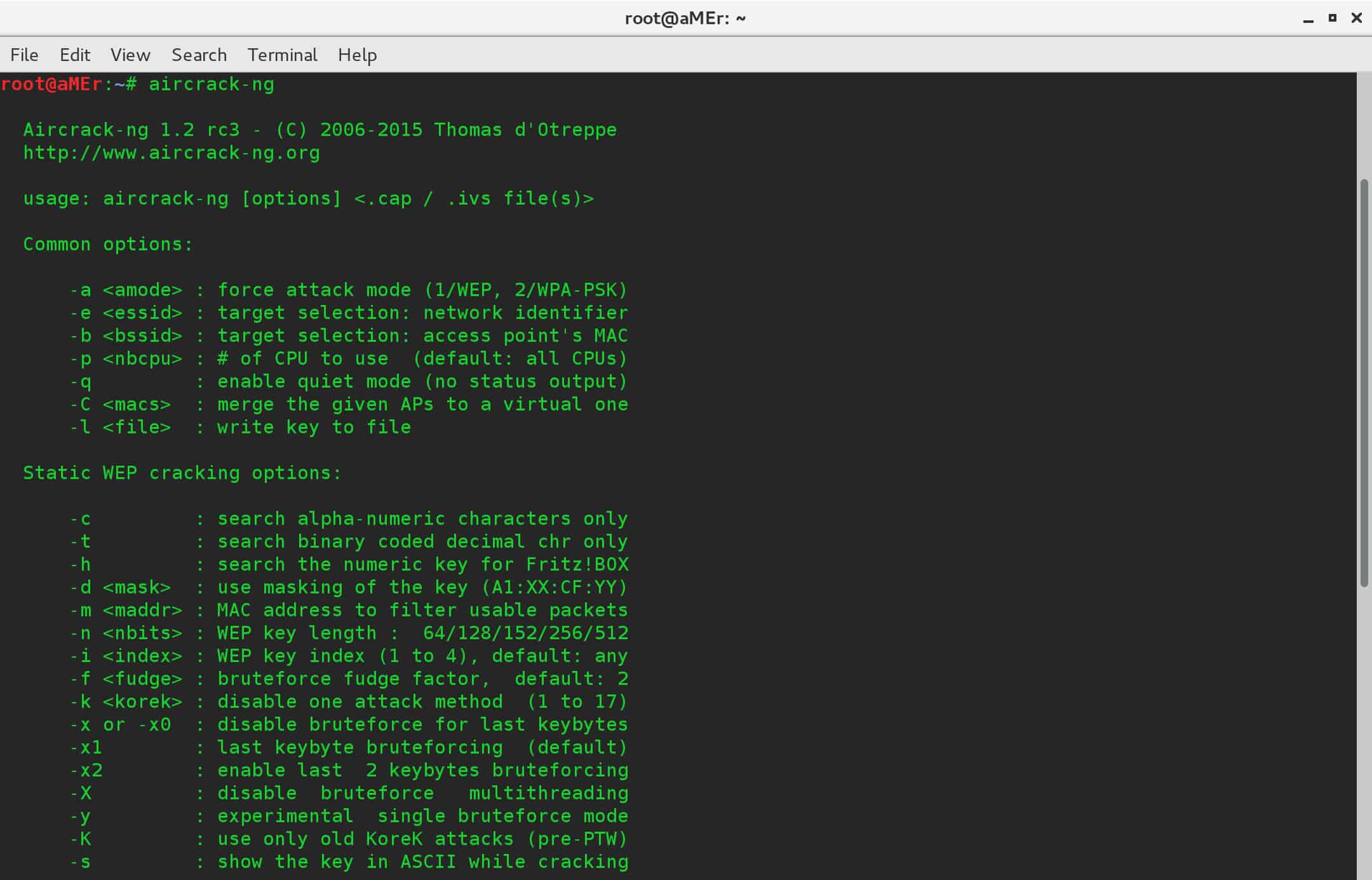

- Aircrack konzentriert sich hauptsächlich auf WLAN-Sicherheit und bekannte Sicherheitslücken.

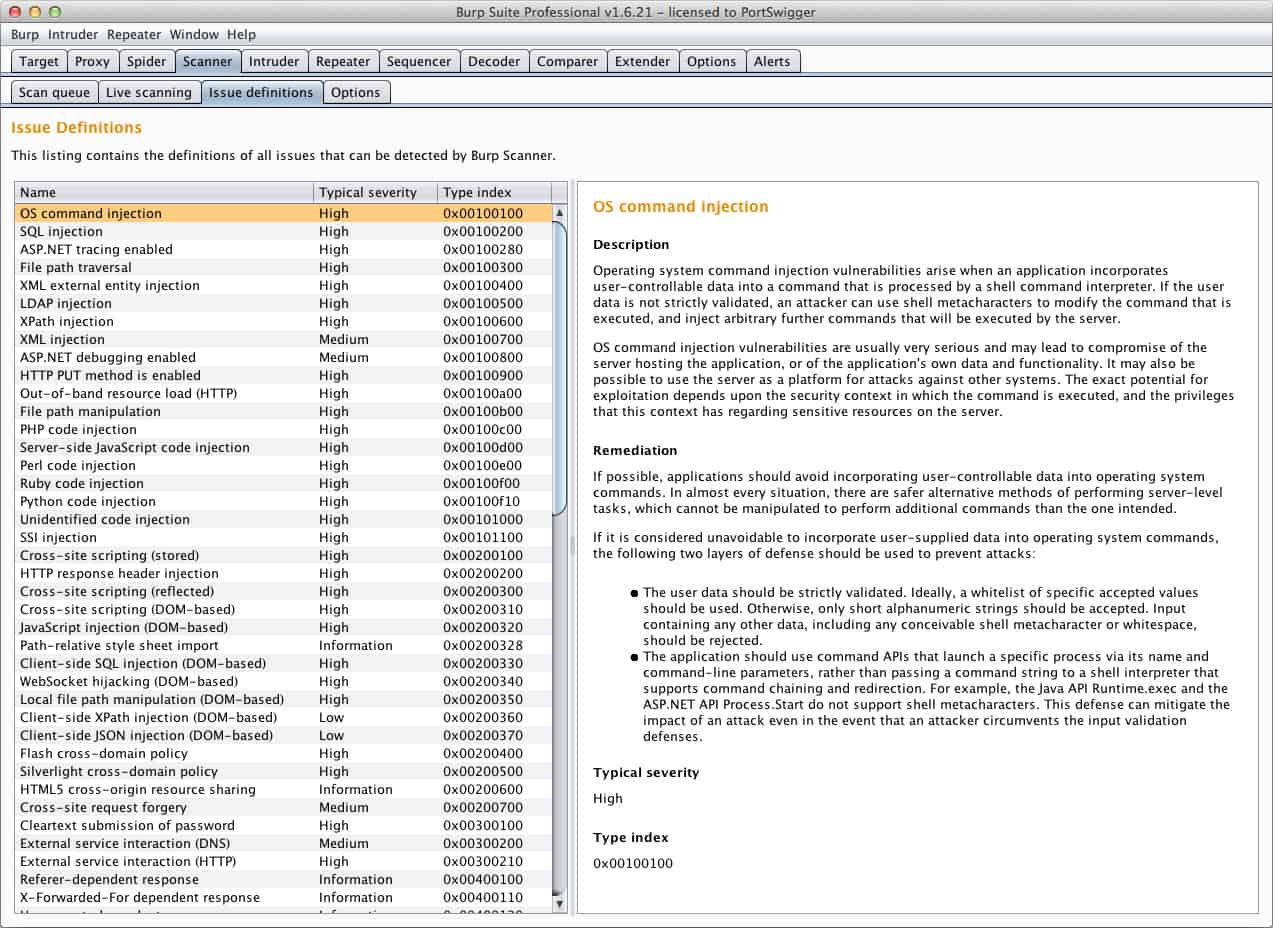

- Burp Suite Pen Tester Umfangreiche Tools, die sich hervorragend zur Analyse und Nachverfolgung des Datenverkehrs zwischen Servern und Client-Browsern eignen.

Ziel eines Pen-Tests ist es, nicht nur gefährdete Elemente Ihres Sicherheitssystems zu finden, sondern auch Überprüfen Sie die Einhaltung Ihrer Sicherheitsrichtlinien in Ihrer Organisation, Messen Sie das Bewusstsein und den Umfang von Sicherheitsproblemen, und um die Möglichkeit zu prüfen, welche Katastrophen Ihr Netzwerk im Falle eines echten Cyberangriffs durch fremde Einheiten treffen könnten.

Siehe auch: Kurse zum Erlernen von ethischem Hacken online

Im Wesentlichen können Sie mithilfe von Penetrationstests Schwachstellen aufdecken, die Sie möglicherweise nicht anderweitig berücksichtigt haben. Oft bleiben Unternehmen auf ihren Wegen stecken (oder werden einfach apathisch), aber Pen-Tester bieten eine unvoreingenommene und frische Perspektive, die zu starken Verbesserungen und einer proaktiveren Herangehensweise führt.

Die 10 besten Pen Testing Tools

Da ein Penetrationstest solche wichtigen Informationen liefern soll, hängt sein Erfolg vom Einsatz der richtigen Werkzeuge ab. Dies ist eine komplexe Aufgabe, sodass Tester mit automatisierten Tools die Fehler leichter und effektiver identifizieren können. Also, ohne weiteres, hier sind die 10 besten Werkzeuge für das Testen von Stiften (in keiner bestimmten Reihenfolge), laut unserer eingehenden Analyse:

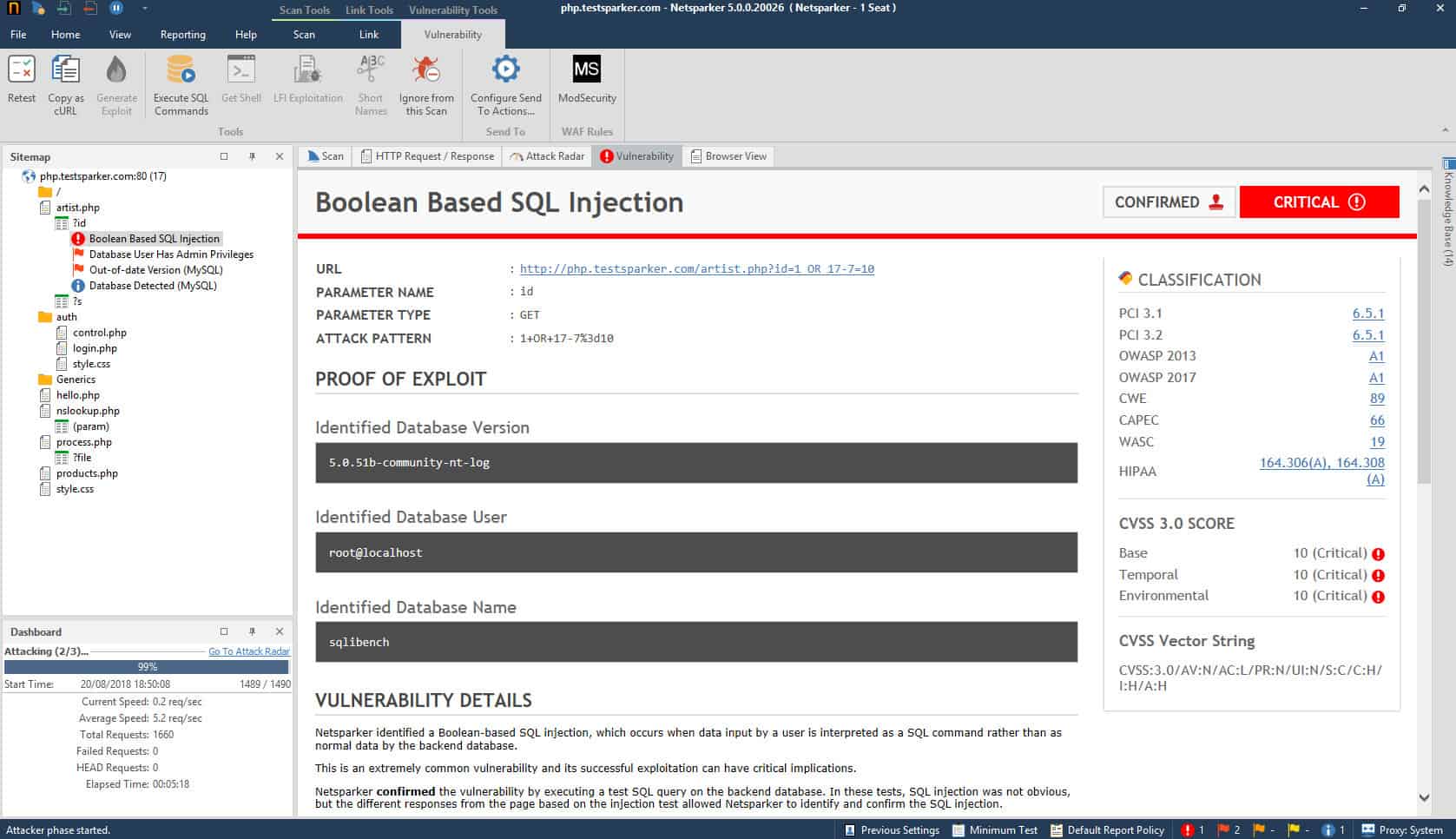

1. Netsparker Security Scanner (DEMO ERHALTEN)

Das Netsparker Die Webanwendung für das Testen von Stiften erfolgt vollautomatisch. Es ist sehr beliebt geworden, da Entwickler es auf vielen verschiedenen Plattformen für ganze Websites verwenden können, einschließlich Webservices und Webanwendungen. Es kann alles identifizieren, was Pen-Tester wissen müssen, um eine fundierte Diagnose zu erstellen – von der SQL-Injection bis zum Cross-Site-Scripting.

Ein weiteres Merkmal, das dieses Tool so beliebt macht, besteht darin, dass Pen-Tester bis zu 1.000 Web-Apps gleichzeitig scannen können. Gleichzeitig können Benutzer Sicherheitsscans anpassen, um den Prozess stabiler und effizienter zu gestalten. Die potenziellen Auswirkungen von Schwachstellen sind sofort verfügbar. Schwachstellen können nur zum Lesen ausgenutzt werden. Dieses Proof-basierte Scannen ist garantiert effektiv, einschließlich der Erstellung von Compliance-Berichten und weiterer herausragender Funktionen, einschließlich der Möglichkeit, mit mehreren Mitgliedern für die Zusammenarbeit zusammenzuarbeiten, um den Austausch von Ergebnissen zu vereinfachen. Sie müssen keine zusätzlichen Einstellungen vornehmen, da das Scannen automatisch erfolgt. Sie können sich auf ihrer Website für eine kostenlose Demo registrieren.

Netsparker Security Scanner Registrieren Sie sich für eine KOSTENLOSE Demo

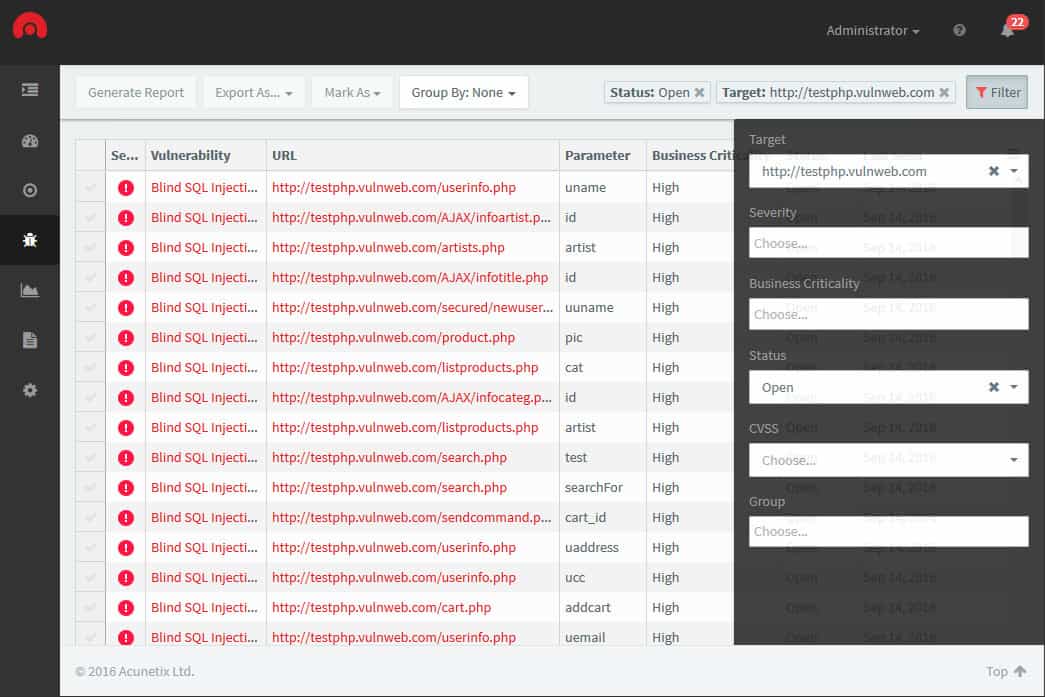

2. Acunetix Scanner (DEMO ERHALTEN)

Dies ist ein weiteres automatisiertes Tool, mit dem Sie Pen-Tests ohne Nachteile durchführen können. Das Tool kann komplizierte Verwaltungsberichte und -probleme prüfen und viele der Sicherheitslücken des Netzwerks beheben. Es ist auch in der Lage, Sicherheitslücken außerhalb des Bandes einzuschließen. Das Acunetix Scanner integriert auch Issue Tracker und WAFs; Es ist definitiv die Art von Werkzeug, auf die Sie sich verlassen können, da es eines der fortschrittlichsten Werkzeuge in der Branche ist. Eine seiner Krönungsleistungen ist die außergewöhnlich hohe Erkennungsrate.

Dieses Tool ist erstaunlich und deckt mehr als 4.500 Schwachstellen ab. Der Login Sequence Recorder ist einfach zu bedienen. Es scannt Bereiche, die durch Passwörter geschützt sind. Das Tool enthält die AcuSensor-Technologie, manuelle Penetrationstools und integrierte Schwachstellentests. Es kann Tausende von Webseiten schnell crawlen und auch lokal oder über Cloud-Lösungen ausgeführt werden. Sie können sich auf ihrer Website für eine kostenlose Demo registrieren.

Acunetix Scanner Registrieren Sie sich für eine KOSTENLOSE Demo

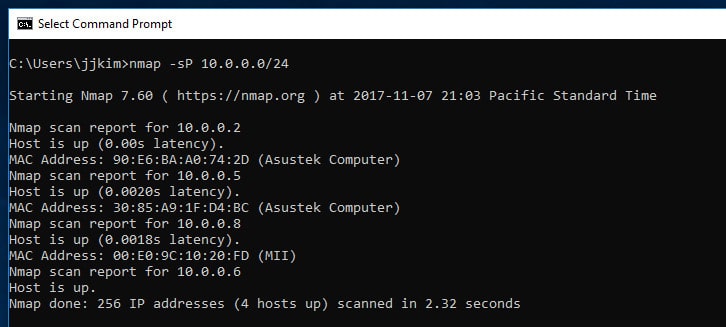

3. Netzwerk-Mapper (NMAP)

NMAP ist ein großartiges Tool, um Schwachstellen oder Lücken im Netzwerk einer Organisation zu entdecken. Darüber hinaus ist es auch ein hervorragendes Tool für Prüfungszwecke. Dieses Tool ermittelt anhand von Rohdatenpaketen, welche Hosts in einem bestimmten Segment des Netzwerks verfügbar sind, welches Betriebssystem verwendet wird (auch als Fingerabdruck bezeichnet), und identifiziert die verschiedenen Typen und Versionen von Datenpaket-Firewalls oder -Filtern, die ein bestimmter Host verwendet benutzt.

Wie der Name schon sagt, erstellt dieses Tool eine umfassende virtuelle Karte des Netzwerks und verwendet sie, um alle wichtigen Schwachstellen herauszufinden, die ein Cyber-Angreifer ausnutzen kann. NMAP ist in jeder Phase des Penetrationstests nützlich. Das Beste ist, dass es kostenlos ist.

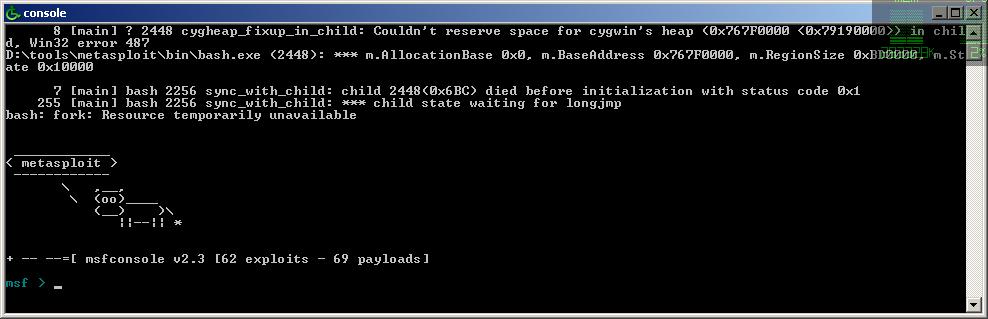

4. Metasploit

Metasploit ist ein außergewöhnliches Tool, da es sich eigentlich um ein Paket aus vielen Stifttest-Tools handelt. Und das Tolle ist, dass es sich ständig weiterentwickelt und wächst, um mit den ständig anstehenden Änderungen Schritt zu halten. Dieses Tool wird sowohl von Cybersecurity-Experten als auch von zertifizierten ethischen Hackern bevorzugt und sie bringen ihr Wissen in die Plattform ein, um ihr Wachstum zu fördern, was großartig ist. Metasploit wird von PERL unterstützt und kann verwendet werden, um alle Arten von Penetrationstests zu simulieren, die Sie benötigen. Darüber hinaus ist Metasploit anpassbar und umfasst nur vier Schritte.

Mithilfe der verfügbaren Funktionen können Sie die vorab gepackten Exploits bestimmen, die Sie verwenden sollten, und Sie können sie auch anpassen. Sie können sie auch mit einer IP-Adresse und einer Remote-Port-Nummer konfigurieren. Darüber hinaus können Sie die Payload mit der IP-Adresse und der lokalen Portnummer konfigurieren. Anschließend können Sie bestimmen, welche Nutzdaten Sie bereitstellen möchten, bevor Sie den Exploit auf dem gewünschten Ziel starten.

Metasploit integriert auch ein Tool namens Meterpreter, das alle Ergebnisse anzeigt, wenn ein Exploit auftritt. Auf diese Weise können Sie die Ergebnisse mühelos analysieren und interpretieren und die Strategien effizienter formulieren.

Verwandte: Metasploit Spickzettel

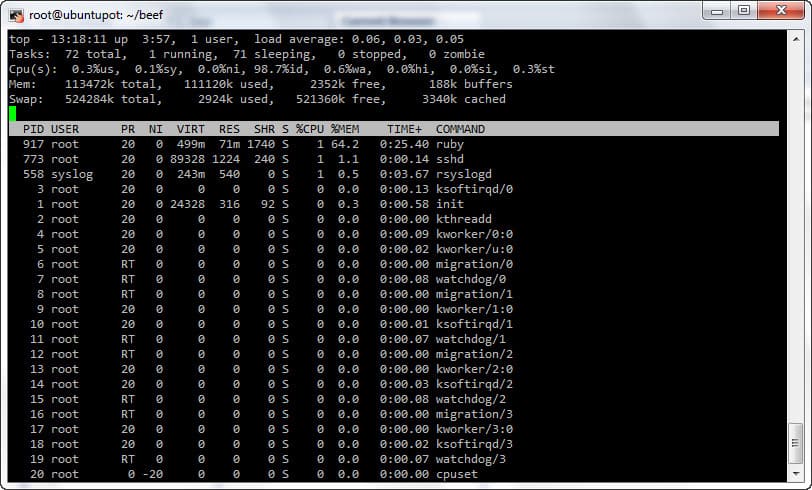

5. BeEF

Diese Art von Pen-Test-Tool eignet sich am besten zum Überprüfen von Webbrowsern, da es zur Bekämpfung von Angriffen im Internet entwickelt wurde. Dies ist der Grund, warum mobile Kunden am meisten davon profitieren. Dieses Tool nutzt GitHub, um Sicherheitslücken zu finden. Das Beste an diesem Tool ist, dass es Schwachstellen jenseits des Netzwerkumfangs und des Client-Systems untersucht. Beachten Sie jedoch, dass dies speziell für Webbrowser gedacht ist, da hier Schwachstellen im Kontext einer einzelnen Quelle untersucht werden. Es verbindet sich mit mehreren Webbrowsern und ermöglicht es Ihnen, gerichtete Befehlsmodule zu starten.

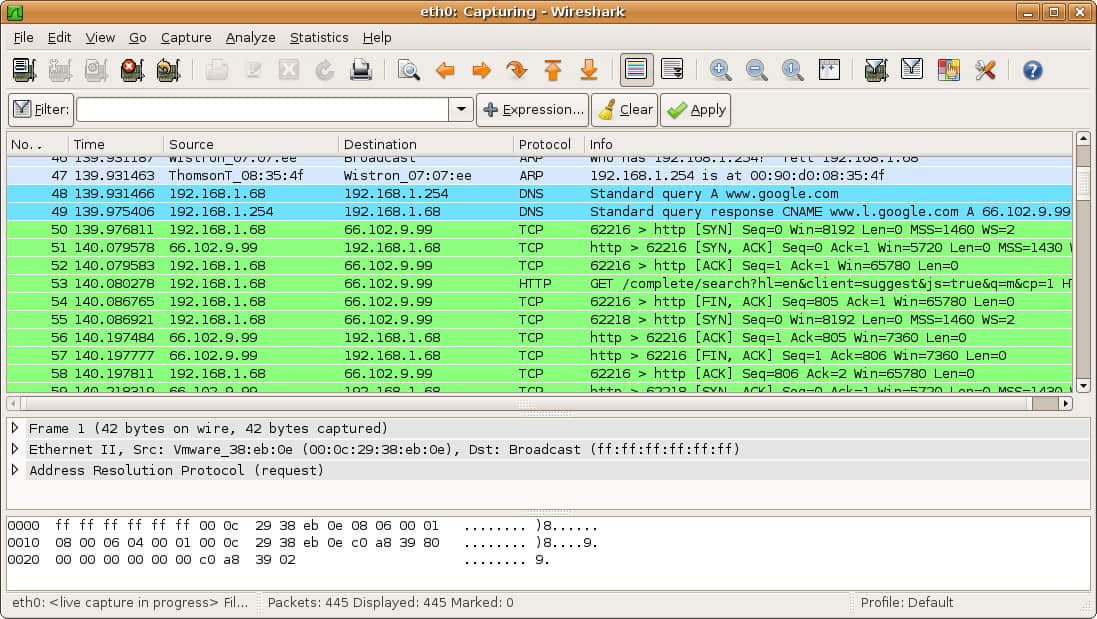

6. Wireshark

Wireshark ist ein Netzwerkprotokoll- und Datenpaketanalysator, der Sicherheitslücken in Echtzeit ausfindig machen kann. Die Live-Daten können über Bluetooth, Frame Relay, IPSec, Kerberos, IEEE 802.11, eine beliebige Ethernet-Verbindung usw. erfasst werden.

Der größte Vorteil dieses Tools besteht darin, dass die Ergebnisse der Analyse so erstellt werden, dass sie auch von Kunden auf den ersten Blick verstanden werden können. Pen-Tester können mit diesem Tool so viele verschiedene Dinge tun, einschließlich der Farbcodierung, um eine eingehendere Untersuchung zu ermöglichen und einzelne Datenpakete zu isolieren, die von höchster Priorität sind. Dieses Tool ist sehr praktisch, wenn es darum geht, Sicherheitsrisiken zu analysieren, die mit Informationen und Daten verbunden sind, die auf Formularen in webbasierten Apps veröffentlicht werden.

Siehe auch: Wireshark Cheat Sheet

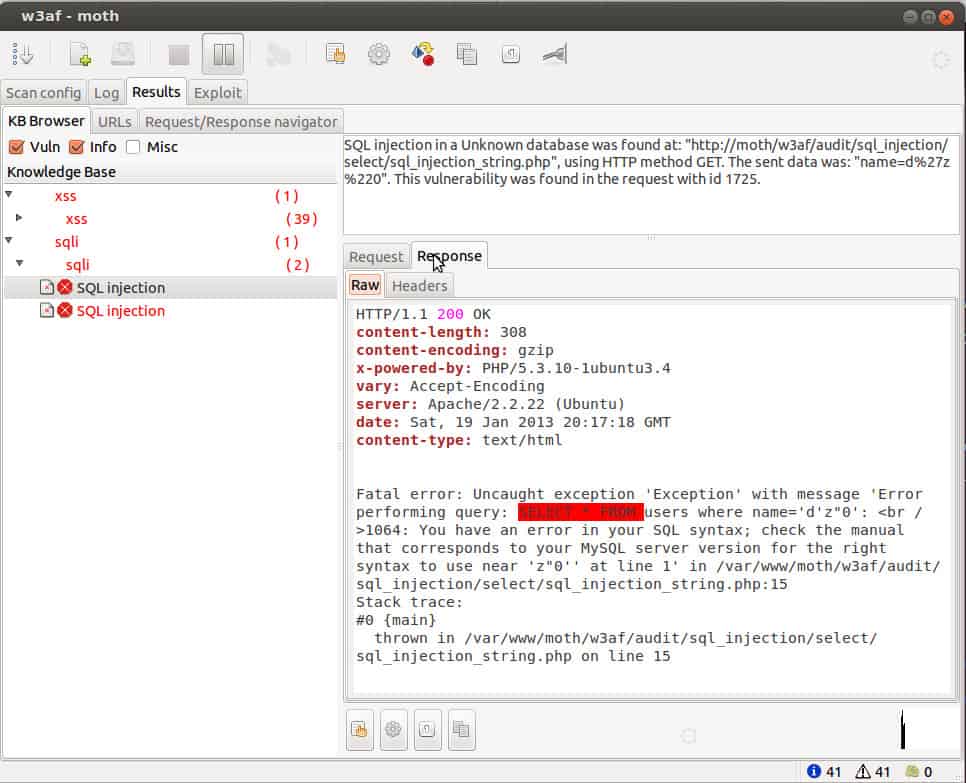

7. w3af (Das Web Application Attack and Audit Framework)

Diese Penetrationstestsuite wurde von denselben Entwicklern von Metasploit entwickelt. Ziel ist es, Sicherheitslücken in webbasierten Anwendungen zu finden, zu analysieren und auszunutzen. Das Paket ist vollständig und enthält viele Tools, darunter das Fälschen von Benutzeragenten, benutzerdefinierte Header für Anforderungen, DNS-Cache-Poisoning oder DNS-Spoofing sowie viele andere Angriffstypen.

W3AF ist so umfassend, dass die Parameter und Variablen schnell in einer Session Manager-Datei gespeichert werden können. Dies bedeutet, dass sie schnell neu konfiguriert und für andere Pen-Tests in Web-Apps wiederverwendet werden können. Dies spart Ihnen viel Zeit, da Sie nicht jedes Mal alle Parameter und Variablen neu eingeben müssen, wenn Sie sie benötigen. Außerdem werden die Testergebnisse in Grafik- und Textformaten angezeigt, die das Verständnis erleichtern.

Ein weiteres großartiges Merkmal der App ist, dass die Datenbank die bekanntesten Bedrohungsvektoren und den anpassbaren Exploit-Manager enthält, sodass Sie Angriffe ausführen und sie maximal ausnutzen können.

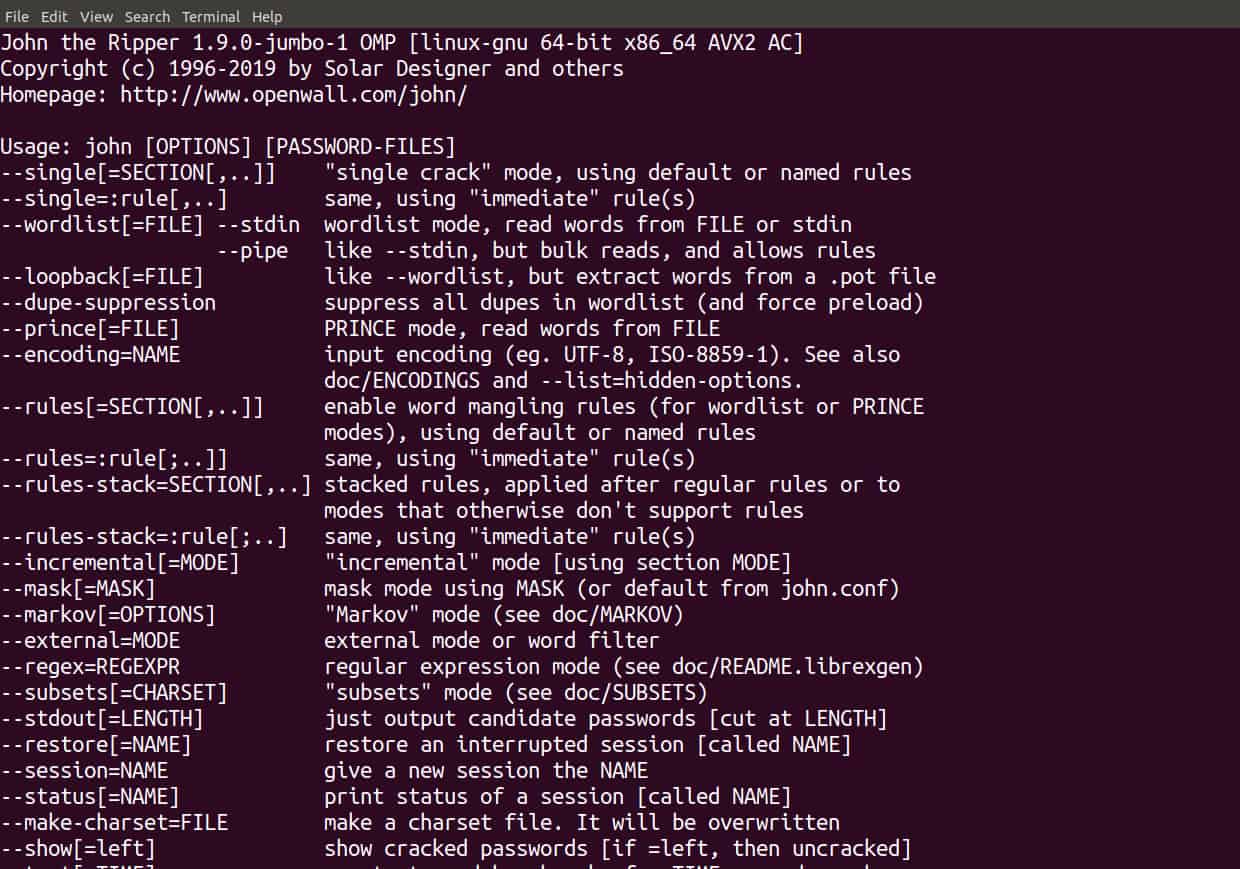

8. John the Ripper

Dies ist ein bekanntes Tool und ein äußerst eleganter und einfacher Passwort-Cracker. Mit diesem Tool können Sie unbekannte Schwachstellen in der Datenbank ermitteln. Dazu werden Textzeichenfolgen aus einer Wortliste komplexer und beliebter Wörter entnommen, die im herkömmlichen Wörterbuch enthalten sind, und im gleichen Format wie das aktuelle Kennwort verschlüsselt manipuliert. John the Ripper ist einfach und effektiv und eine sehr empfehlenswerte Ergänzung zum Toolkit jedes gut vorbereiteten Pen-Testers.

9. Flugzeugträger

Aircrack ist ein unverzichtbares Tool zum Erkennen von Fehlern in drahtlosen Verbindungen. Aircrack macht seine Magie, indem es Datenpakete erfasst, sodass das Protokoll beim Exportieren durch Textdateien zur Analyse effektiv ist. Es wird von verschiedenen Betriebssystemen und Plattformen unterstützt und bietet eine Vielzahl von Tools, mit denen Sie Pakete erfassen und Daten exportieren, WiFi-Geräte und Treiberfunktionen testen und vieles mehr.

10. Burp Suite Pen Tester

Dieses Tool enthält alle wichtigen Informationen, um Scan-Aktivitäten und erweiterte Penetrationstests erfolgreich durchzuführen. Aufgrund dieser Tatsache ist es ideal, webbasierte Apps zu überprüfen, da es Tools zum Zuordnen der Tack-Oberfläche und zum Analysieren von Anforderungen zwischen Zielservern und dem Browser enthält. Dies geschieht mithilfe von Web-Penetrationstests auf einer Java-Plattform. Es ist auf zahlreichen verschiedenen Betriebssystemen verfügbar, darunter Windows, Linux und OS X.

Fazit

Da Stifttests für die Integrität von Sicherheitssystemen in jeder Art von Organisation von größter Bedeutung sind, ist die Auswahl des richtigen Tools für jeden einzelnen Auftrag von entscheidender Bedeutung. Die heute hier vorgestellten zehn Tools sind alle effektiv und effizient für ihre jeweilige Aufgabe. Das bedeutet, dass Pen Tester die bestmögliche Arbeit leisten können, um Unternehmen mit den Informationen und Warnungen zu versorgen, die sie benötigen. Ziel ist es, Systeme zu stärken und Sicherheitslücken zu beseitigen, die die Systemintegrität und -sicherheit gefährden.

TEN) ist ein ausgezeichnetes Tool für Penetrationstests, da es umfangreiche Vorgänge ermöglicht und mithilfe von Automatisierung auf False Positives prüft. 2. Der Acunetix Scanner (DEMO ERHALTEN) ist ein ausgeklügeltes Tool mit viel Automatisierung, das Probleme erkennen und beheben kann, bevor sie auftreten. 3. Der Netzwerk-Mapper (NMAP) ist ein kostenloses Open-Source-Dienstprogramm für die Netzwerkerkennung und Sicherheitsüberwachung. 4. Metasploit ist ein leichtgewichtiges Befehlszeilen-Tool, mit dem Bedrohungen zuverlässig beurteilt und über diese auf dem Laufenden gehalten werden können. 5. BeEF ist ein solides Kommandozeilen-Tool, das sich hervorragend dazu eignet, die “offene Tür” des Netzwerks – den Browser – auf ungewöhnliches Verhalten hin zu überwachen. 6. Wireshark ist ein zuverlässiger Netzwerkprotokollanalysator mit einer bekannten Benutzeroberfläche, der viel Leistung bietet. 7. w3af ist ein Python-basierter Netzwerkprotokollanalysator mit ähnlichen Funktionen wie Wireshark, jedoch sehr erweiterbar. 8. John the Ripper ist ein großartiger Befehlszeilen-Kennwort-Cracker zum Testen der Sicherheit der Benutzerkennwörter in Ihrem Netzwerk. 9. Aircrack konzentriert sich hauptsächlich auf WLAN-Sicherheit und bekannte Sicherheitslücken. 10. Die Burp Suite Pen Tester sind umfangreiche Tools, die sich hervorragend zur Analyse und Nachverfolgung des Datenverkehrs zwischen Servern und Client-Browsern eignen. Insgesamt sind Penetrationstests ein wichtiger Bestandteil der Sicherheitsstrategie jeder Organisation und sollten regelmäßig durchgeführt werden, um Schwachstellen aufzudecken und zu beheben.