Wi-Fi Protected Access 2 (WPA2) è un programma di certificazione di sicurezza sviluppato da Wi-Fi Alliance per proteggere le reti di computer wireless. A seconda del tipo e dell’età del router wireless, avrai a disposizione alcune opzioni di crittografia. I due principali per WPA2-Personal (l’edizione utilizzata da utenti domestici o di piccole imprese) sono Advanced Encryption Standard (AES) e il più vecchio TKIP (Temporal Key Integrity Protocol), o a combinazione di entrambi.

In questo articolo, spiegheremo cosa sono AES e TKIP e suggerisci quale opzione dovresti scegliere per i tuoi dispositivi supportati da WPA2. È necessario scegliere la migliore modalità di crittografia non solo per motivi di sicurezza ma perché la modalità errata può rallentare il dispositivo. Se scegli una modalità di crittografia precedente, anche se il tuo router wifi supporta un tipo di crittografia più veloce, la trasmissione dei dati rallenterà automaticamente per essere compatibile con i dispositivi più vecchi con cui si connette.

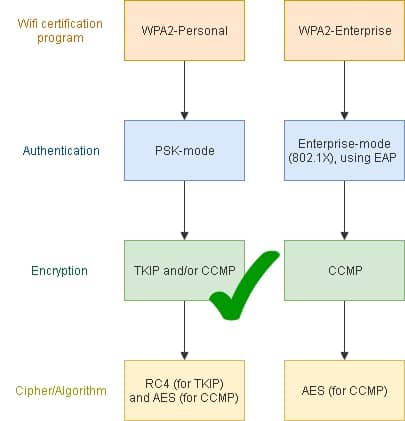

Spiegheremo anche alcuni termini di sicurezza wifi relativi a WPA2, per esempio. quelli menzionati nel diagramma seguente, incentrato principalmente su WPA2-Personal. Ad esempio, i termini certificazioni, standard, protocolli e programmi sono talvolta (confusamente) usati in modo intercambiabile e spesso in modo errato. AES è un protocollo o un tipo di crittografia? WPA2 è un protocollo o uno standard? (Avviso spoiler: AES è uno standard e WPA2 è una certificazione.) Va bene essere un po ‘indulgente sulla terminologia wifi, purché tu sappia cosa significano realmente questi termini. Questo articolo stabilisce il record. E sì, usiamo il termine “mode” molto liberamente per descrivere le impostazioni di crittografia e autenticazione WPA2.

WPA2 101 – una (molto) breve panoramica

Esistono due versioni di WPA2: edizioni personali (per uso domestico e d’ufficio) ed Enterprise (per uso aziendale). In questo articolo, ci concentreremo sul primo, ma lo confronteremo con la versione Enterprise, che aiuterà a illustrare ciò che WPA2-Personal non fa.

Quanto sono affidabili le comuni certificazioni di sicurezza wifi?

“Le reti wireless sono intrinsecamente insicure. All’inizio della rete wireless, i produttori hanno cercato di renderlo il più semplice possibile per gli utenti finali. La configurazione immediata per la maggior parte delle apparecchiature di rete wireless ha fornito un accesso facile (ma non sicuro) a una rete wireless. ”(Fonte: Dummies)

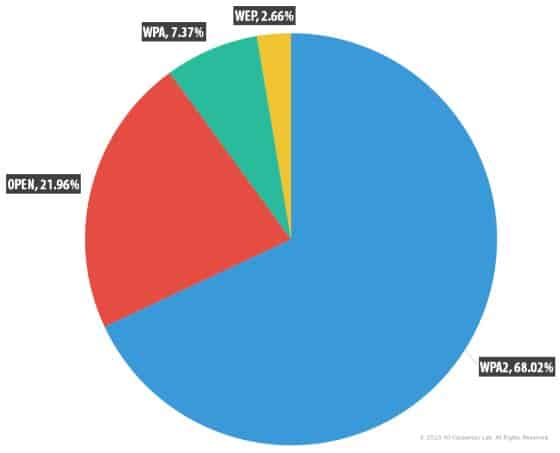

Quanto è sicuro WPA2 rispetto ad altre certificazioni wifi comunemente utilizzate? Fino a quando WPA3 non arrivava, WPA2 era considerato, KRACK e tutto il resto, l’opzione più sicura. Le attuali vulnerabilità di WPA2 possono essere efficacemente patchate, ma devi comunque scegliere il miglior tipo di crittografia per il tuo dispositivo wifi e i tuoi requisiti di utilizzo. Se sei una piccola azienda con dispositivi più vecchi, ad esempio, potresti dover sacrificare la velocità per la sicurezza o aggiornare i tuoi dispositivi. Se sei un’organizzazione di grandi dimensioni, puoi decidere di abbandonare del tutto WPA2 e iniziare a pianificare di implementare WPA3 il prima possibile.

Standard di connessione di crittografia WiFi utilizzati negli hotspot WiFi pubblici a livello globale (Fonte: Kaspersky Security Network (KSN))

Quanto sono sicure le principali certificazioni wifi in uso oggi?

- Aperto – Nessuna sicurezza

- Wired Equivalent Privacy (WEP) – Molto inaffidabile e utilizza il codice RC4, inizialmente adottato per essere molto veloce e semplice da implementare. Una volta popolare – secondo WayBack Machine, Skype ha usato una versione modificata intorno al 2010 – da allora è stato ritenuto molto insicuro. WEP utilizza un metodo di autenticazione in cui tutti gli utenti condividono la stessa chiave, quindi se un client viene compromesso, tutti gli utenti della rete sono a rischio. WPA-PSK (chiave pre-condivisa) presenta lo stesso problema. Secondo Webopedia, WEP non è sicuro in quanto, come altre trasmissioni wifi, invia messaggi utilizzando onde radio che sono suscettibili di intercettazione, fornendo in modo efficace la sicurezza equivale a una connessione cablata. La crittografia non impedisce agli hacker di intercettare i messaggi e il problema con WEP è che utilizza la crittografia statica (una chiave per tutti i pacchetti per tutti i dispositivi su una rete), mettendo a rischio tutti i dispositivi, un grande potenziale per gli hacker. I ladri possono quindi tentare di decrittografare i dati a loro piacimento offline. Una delle cose che WPA fa è generare una chiave univoca per ciascun dispositivo, limitando il rischio per gli altri client quando un dispositivo su una rete è compromesso.

- WPA – Usa l’inefficace TKIP protocollo di crittografia, che non è sicuro. TKIP stesso utilizza il codice RC4 e AES è opzionale per WPA. Una buona metafora di come funziona WPA deriva da un post di Super User: “Se pensi a una lingua straniera come a una sorta di crittografia, WPA è un po ‘come la situazione in cui tutte le macchine collegate a questa rete WPA parlano la stessa lingua, ma è una lingua estranea ad altre macchine. Quindi, ovviamente, le macchine connesse a questa rete possono attaccarsi a vicenda e ascoltare / vedere tutti i pacchetti inviati / ricevuti da tutti gli altri. La protezione è solo contro host che non sono connessi alla rete (ad es. Perché non conoscono la password segreta) “.

- WPA2 – Ragionevolmente sicuro ma vulnerabile agli attacchi di forza bruta e dizionario. usi AES crittografia e introduce la modalità contatore con il codice di autenticazione dei messaggi concatenati del blocco di crittografia (CCMP), forte crittografia basata su AES. È retrocompatibile con TKIP. I fornitori hanno rilasciato patch per molte delle sue vulnerabilità, ad es. KRACK. Uno dei maggiori svantaggi di sicurezza della versione WPA2-Personal è Wifi Protected Setup (WPS), che consente agli utenti di configurare rapidamente una rete domestica wireless sicura. Secondo US-Cert, “Gli strumenti di attacco disponibili gratuitamente possono recuperare un PIN WPS in 4-10 ore”. Consiglia agli utenti di verificare la disponibilità di firmware aggiornato dal proprio fornitore per collegare questa vulnerabilità. WPA2-Enterprise è più sicuro ma presenta alcuni svantaggi.

- WPA3 – Ancora troppo nuovo per ottenere dati di utilizzo significativi ma attualmente propagandato come l’opzione più sicura

AES, TKIP o entrambi, e come funzionano?

TKIP

Secondo Wikipedia, TKIP è stato progettato per “sostituire” lo “standard” WEP allora vulnerabile senza dover apportare modifiche all’hardware che eseguiva lo standard WEP (Wired Equivalent Privacy). Utilizza il codice RC4.

Network World spiega che TKIP in realtà non sostituisce WEP; è un “Wrapper”. Sfortunatamente, è avvolto dal WEP fondamentalmente non sicuro, il motivo è che è stato inteso come una misura temporanea, perché nessuno voleva buttare via tutti gli investimenti hardware che avevano fatto ed era in grado di essere implementato rapidamente. L’ultima ragione è stata sufficiente per venditori e manager aziendali ad abbracciarlo con entusiasmo. A suo tempo, TKIP ha rafforzato la sicurezza WEP di:

- Combinazione di una chiave di base, l’indirizzo MAC di un Access Point (AP) e un numero di serie del pacchetto – “L’operazione di miscelazione è progettata per porre una richiesta minima alle stazioni e ai punti di accesso, ma ha una forza crittografica sufficiente da non poter essere facilmente interrotta.”

- Aumentando la lunghezza della chiave a 128 bit – “Questo risolve il primo problema di WEP: una lunghezza della chiave troppo breve.”

- Creare un numero seriale univoco a 48 bit che viene incrementato per ogni pacchetto inviato in modo che non ci siano due chiavi uguali – “Questo risolve un altro problema di WEP, chiamato “attacchi di collisione,”Che può verificarsi quando si utilizza la stessa chiave per due pacchetti diversi.

- Riduzione del rischio di attacchi replay con il vettore di inizializzazione espansa (IV) sopra menzionato – “Perché un numero di sequenza a 48 bit richiederà migliaia di anni per ripetersi, nessuno può riprodurre vecchi pacchetti da una connessione wireless—Saranno rilevati come non funzionanti perché i numeri di sequenza non saranno corretti. “

Quanto è vulnerabile TKIP? Secondo Cisco, TKIP è vulnerabile alla decrittazione dei pacchetti da parte di un utente malintenzionato. Tuttavia, solo un utente malintenzionato può rubare solo la chiave di autenticazione, non la chiave di crittografia.

“Con la chiave recuperata, solo i pacchetti acquisiti possono essere forgiati in una finestra limitata di massimo 7 tentativi. L’attaccante può decrittografare un solo pacchetto alla volta, attualmente al ritmo di un pacchetto ogni 12-15 minuti. Inoltre, i pacchetti possono essere decodificati solo se inviati dal punto di accesso wireless (AP) al client (unidirezionale). “

Il problema è che se i cappelli bianchi stanno scoprendo vettori più grandi per l’inserimento di attacchi, lo sono anche i cappelli neri.

C’è un aspetto negativo quando TKIP viene utilizzato con PSK. “Con l’autenticazione 802.1X, il segreto della sessione è unico e trasmesso in modo sicuro alla stazione dal server di autenticazione; quando si utilizza TKIP con chiavi pre-condivise, il segreto della sessione è uguale per tutti e non cambia mai, quindi la vulnerabilità dell’uso di TKIP con chiavi pre-condivise. “

AES

AES (basato sull’algoritmo Rjiandael) è un cifrario a blocchi (la “S” in realtà sta per standard ed è un’altra istanza di terminologia confusa) utilizzata dal protocollo chiamato CCMP. Converte il testo in chiaro in testo cifrato ed è disponibile in lunghezze di chiave di 28, 192 o 256 bit. Maggiore è la lunghezza della chiave, tanto più imperscrutabili i dati crittografati dagli hacker.

Gli esperti di sicurezza generalmente concordano sul fatto che AES non presenta carenze significative. AES è stato attaccato con successo solo poche volte dai ricercatori e questi attacchi erano principalmente di tipo side-channel.

AES è la crittografia scelta dal governo federale degli Stati Uniti e dalla NASA. Per maggiori rassicurazioni, visita il forum Crypto di Stack Exchange. Per dettagli tecnici ben spiegati sul funzionamento di AES, che non rientra nell’ambito di questo articolo, visitare eTutorials.

Termini e sigle Wifi che dovresti conoscere

Certificazioni e standard

Sebbene WPA2 sia un programma di certificazione, viene spesso definito standard e talvolta protocollo. “Standard” e “protocollo” sono descrizioni usate spesso dai giornalisti e persino dagli sviluppatori di queste certificazioni (e con il rischio di essere pedanti), ma i termini possono essere un po ‘fuorvianti quando si tratta di capire come standard e protocolli si collegano al wifi certificazione, se non addirittura errata.

Possiamo usare l’analogia di un veicolo certificato come idoneo alla circolazione. Il produttore avrà linee guida che specificano la sicurezza norme. Quando comprerai l’auto, lo sarà stata certificato sicuro da guidare da un’organizzazione che specifica gli standard per la sicurezza dei veicoli.

Quindi, mentre WPA2 dovrebbe essere chiamato una certificazione, potrebbe essere liberamente definito uno standard. Ma chiamarlo un protocollo confonde il significato dei protocolli attuali – TKIP, CCMP ed EAP – nella sicurezza wifi.

Protocolli e cifre

Un altro livello di confusione: AES è l’acronimo di Advanced Encryption Standard. E, secondo un utente Stack Exchange, TKIP non è in realtà un algoritmo di crittografia; viene utilizzato per garantire che i pacchetti di dati vengano inviati con chiavi di crittografia univoche. L’utente, Lucas Kauffman, afferma: “TKIP implementa una funzione di miscelazione delle chiavi più sofisticata per mescolare una chiave di sessione con un vettore di inizializzazione per ciascun pacchetto”. Per inciso, Kauffman definisce EAP come un “framework di autenticazione”. È corretto in quanto EAP specifica il modo in cui i messaggi vengono trasmessi; non li crittografa da soli. Ne parleremo di nuovo nella prossima sezione.

WPA2 e altre certificazioni wifi, utilizzano protocolli di crittografia per proteggere i dati wifi. WPA2-Personal supporta più tipi di crittografia. WPA e WPA2 sono retrocompatibili con WEP, che supporta solo TKIP.

Juniper si riferisce ai protocolli di crittografia come AES e TKIP come cifre di crittografia. Un codice è semplicemente un algoritmo che specifica come viene eseguito un processo di crittografia.

Secondo la community di AirHeads:

“Quando si protegge un client WiFi, si fa spesso riferimento a TKIP e AES. In realtà, dovrebbe essere indicato come TKIP e CCMP, non AES. TKIP e CCMP sono protocolli di crittografia. AES e RC4 sono cifre, CCMP / AES e TKIP / RC4. Puoi vedere che i fornitori stanno mescolando una cifra con un protocollo di crittografia. Se sostenere un esame un modo semplice per ricordare la differenza è ricordare che TKIP e CCMP terminano in “P” per il protocollo di crittografia. [Sic]”

Come fa EAP, sebbene sia un’autenticazione, non un protocollo di crittografia.

La linea di fondo:

- WPA2-Personal – Supporta CCMP (che la maggior parte delle persone chiama AES) e TKIP.

- WPA2-Enterprise – Supporta CCMP e Extensible Authentication Protocol (Extensible Authentication Protocol (EAP).

Crittografia e autenticazione WPA2

Autenticazione – PSK contro 802.1X

Come WPA, WPA2 supporta l’autenticazione IEEE 802.1X / EAP e PSK.

WPA2-Personal – PSK è il meccanismo di autenticazione utilizzato per convalidare gli utenti WPA2-Personal che effettuano una connessione WiFi. È stato progettato principalmente per l’uso generale in casa e in ufficio. PSK non ha bisogno di un server di autenticazione da configurare. Gli utenti accedono con la chiave pre-condivisa anziché con un nome utente e una password come con l’edizione Enterprise.

WPA2-Enterprise –Lo standard IEEE 802.11 originale (lo standard “roadworthy” per la certificazione wifi) è stato rilasciato nel 1997. Le versioni successive sono state spesso sviluppate per migliorare la velocità di trasmissione dei dati e adeguarsi alle nuove tecnologie di sicurezza. Le ultime versioni WPA2-Enterprise sono conformi allo standard 802.11 io. È il protocollo di autenticazione sottostante 802.1X, che consente ai dispositivi wifi di essere autenticati mediante nome utente e password o utilizzando un certificato di sicurezza. L’autenticazione 802.1X è distribuita su un Server AAA (in genere RADIUS) che fornisce funzionalità di autenticazione centralizzata e gestione utenti. EAP è lo standard utilizzato per trasmettere messaggi e autenticare l’autenticatore client e server prima della consegna. Questi messaggi sono protetti tramite protocolli come SSL, TLS e PEAP.

Crittografia: “seed” e PMK

WPA2-Personal – PSK combina una passphrase (chiave pre-condivisa) e un SSID (che viene utilizzato come “Seme” ed è visibile a tutti gli utenti nell’intervallo) per generare chiavi di crittografia. La chiave generata – a Chiave master a coppie (PMK) – viene utilizzato per crittografare i dati utilizzando TKIP / CCMP. Il PMK si basa su un valore noto (la passphrase), quindi chiunque con quel valore (incluso un dipendente che lascia l’azienda) potrebbe acquisire la chiave e potenzialmente utilizzare la forza bruta per decrittografare il traffico.

Qualche parola su semi e SSID.

- SSID – Tutti i nomi di rete che compaiono nell’elenco degli hotspot Wi-Fi del tuo dispositivo sono SSID. Il software di analisi della rete può cercare SSID, anche quelli apparentemente nascosti. Secondo Steve Riley di Microsoft, “Un SSID è un nome di rete, non – ripeto, non – una password. Una rete wireless ha un SSID per distinguerlo dalle altre reti wireless nelle vicinanze. L’SSID non è mai stato progettato per essere nascosto e pertanto non fornirà alla tua rete alcun tipo di protezione se provi a nasconderlo. È una violazione delle specifiche 802.11 per mantenere nascosto il tuo SSID; la modifica della specifica 802.11i (che definisce WPA2, discussa più avanti) afferma anche che un computer può rifiutare di comunicare con un punto di accesso che non trasmette il suo SSID “.

- semi – La lunghezza di SSID e SSID viene manipolata prima di essere inserita per diventare parte del PMK generato. La lunghezza SSID e SSID sono utilizzate come seed, che inizializzano un generatore di numeri pseudocasuali utilizzato per salare la passphrase, creando una chiave con hash. Ciò significa che le password sono sottoposte a hash in modo diverso su reti con SSID diversi, anche se condividono la stessa password.

Una buona passphrase può mitigare il rischio potenziale associato all’uso di un SSID come seme. Una passphrase dovrebbe essere generata casualmente e cambiata spesso, in particolare dopo aver utilizzato un hotspot wifi e quando un dipendente lascia un’azienda.

WPA2-Enterprise – Dopo che il server RADIUS ha autenticato il client, restituisce un valore casuale PMK a 256 bit che CCMP utilizza per crittografare i dati solo per la sessione corrente. Il “seme” è sconosciuto e ogni sessione richiede un nuovo PMK, quindi gli attacchi di forza bruta sono una perdita di tempo. WPA2 Enterprise può, ma normalmente non utilizza PSK.

Quale tipo di crittografia è meglio per te, AES, TKIP o entrambi? (Risolto)

La domanda originale posta in questo articolo era se dovessi usare AES, TKIP o entrambi per WPA2?

Selezione di un tipo di crittografia sul router

Le tue scelte (a seconda del tuo dispositivo) possono includere:

- WPA2 con TKIP – È necessario selezionare questa opzione solo se i dispositivi sono troppo vecchi per connettersi al nuovo tipo di crittografia AES

- WPA2 con AES – Questa è la scelta migliore (e predefinita) per i router più recenti che supportano AES. A volte vedrai solo WPA2-PSK, che di solito significa che il tuo dispositivo supporta PSK per impostazione predefinita.

- WPA2 con AES e TKIP – Questa è un’alternativa per i client legacy che non supportano AES. Quando usi WPA2 con AES e TKIP (cosa che potresti voler fare se comunichi con dispositivi legacy), potresti avere velocità di trasmissione più lente. La community di AirHead spiega questo perché “le cifre di gruppo scenderanno sempre alla cifra più bassa”. AES utilizza più potenza di calcolo, quindi se disponi di molti dispositivi, potresti vedere una riduzione della produttività in ufficio. La velocità di trasferimento massima per le reti che utilizzano password WEP o WPA (TKIP) è 54 Mbps (Fonte: CNet).

- WPA / WPA2 – Simile all’opzione direttamente sopra, puoi selezionarla se hai alcuni dispositivi meno recenti, ma non è sicura come l’opzione solo WPA2

Sul tuo dispositivo, invece di WPA2, ti potrebbe essere mostrata l’opzione “WPA2-PSK”. Puoi trattarlo come la stessa cosa.

Suggerimenti per rafforzare la sicurezza di PSK

I commenti di Terrence Koeman su Stack Exchange rendono illuminante la lettura del perché WPA2-Enterprise è più sicuro di WPA2-Personal. Fornisce inoltre i seguenti suggerimenti:

- Imposta il tuo SSID (il “seme” di PMK) su una stringa casuale di tutte le cifre consentite, il che renderà il PMK meno vulnerabile agli attacchi di forza bruta

- Crea un PSK casuale lungo e modificalo regolarmente

- Un SSID unico può renderti vulnerabile ai ladri che possono cercarti più facilmente su Wigle. Se sei davvero paranoico, dovresti prendere in considerazione l’utilizzo di una VPN.

Qual è il prossimo? WPA3 è stato rilasciato

Secondo NetSpot, “Probabilmente l’unico aspetto negativo di WPA2 è la potenza di elaborazione necessaria per proteggere la tua rete. Ciò significa che è necessario un hardware più potente per evitare prestazioni di rete inferiori. Questo problema riguarda i punti di accesso meno recenti implementati prima di WPA2 e supporta WPA2 solo tramite un aggiornamento del firmware. La maggior parte degli attuali punti di accesso sono stati forniti con hardware più capace. ”E la maggior parte dei fornitori continua a fornire patch WPA2.

WPA2 verrà gradualmente eliminato da WPA3, rilasciato a giugno 2023 dopo l’identificazione di una vulnerabilità di sicurezza chiamata KRACK in WPA2 l’anno precedente. L’implementazione dovrebbe richiedere del tempo (probabilmente fino al 2023) mentre i fornitori certificano e spediscono nuovi dispositivi. Sebbene siano state rilasciate patch per la vulnerabilità di KRACK, WPA2 non è così sicuro in generale come WPA3. Per cominciare, dovresti assicurarti di selezionare il metodo di crittografia più sicuro. Lo scettico Dion Phillips, scrivendo per InfiniGate, pensa “… è dubbio che gli attuali dispositivi wireless saranno aggiornati per supportare WPA3 e molto più probabile che la prossima ondata di dispositivi sarà sottoposta al processo di certificazione”.

Avete capito bene; alla fine, è probabile che dovrai acquistare un nuovo router. Nel frattempo, per stare al sicuro, puoi applicare patch e proteggere WPA2.

Non ci sono ancora segnalazioni documentate di attacchi KRACK ma la certificazione WPA3 fornisce molta più sicurezza rispetto al semplice collegamento della vulnerabilità KRACK. Attualmente è un programma di certificazione facoltativo, che col tempo diventerà obbligatorio man mano che altri fornitori lo adottano. Scopri di più su WPA2 e 3 con l’articolo di Comparitech su Che cos’è WPA3 e quanto è sicuro?

Ulteriori informazioni sulla sicurezza wifi

- Un’eccellente, seppure prolissa, introduzione tecnica a TKIP, AES e l’uso problematico della terminologia fuorviante è The TKIP Hack

- Se sei preoccupato per WPA2 e i tuoi dispositivi supportano solo TKIP, scegli una VPN affidabile

- Comprendi le basi della crittografia

- Scopri come proteggere il tuo router wifi – suggerimenti per l’utente tipico e chiunque abbia dati sensibili da proteggere

Guarda anche:

Guida alle risorse di crittografia

Migliora la tua sicurezza informatica

Immagine della prima pagina per il protocollo WPA di Marco Verch. Licenza sotto CC BY 2.0

Wi-Fi Protected Access 2 (WPA2) is a security certification program developed by Wi-Fi Alliance to protect wireless computer networks. Depending on the type and age of the wireless router, you will have some encryption options available. The two main ones for WPA2-Personal (the edition used by home or small business users) are Advanced Encryption Standard (AES) and the older TKIP (Temporal Key Integrity Protocol), or a combination of both. In this article, we will explain what AES and TKIP are and suggest which option you should choose for your WPA2-supported devices. It is necessary to choose the best encryption mode not only for security reasons but because the wrong mode can slow down the device. If you choose an older encryption mode, even if your wifi router supports a faster encryption type, data transmission will automatically slow down to be compatible with older devices it connects to. We will also explain some wifi security terms related to WPA2, for example, those mentioned in the following diagram, mainly focused on WPA2-Personal. For example, are certifications, standards, protocols, and programs sometimes (confusingly) used interchangeably and often incorrectly. Is AES a protocol or a type of encryption? Is WPA2 a protocol or a standard? (Spoiler alert: AES is a standard and WPA2 is a certification.) Its okay to be a little indulgent on wifi terminology as long as you know what these terms really mean. This article sets the record straight. And yes, we use the term “mode” very loosely to describe WPA2 encryption and authentication settings.