Il Domain Name System (DNS) è la parte dell’infrastruttura Internet che risolve i nomi di dominio facilmente ricordabili che gli umani usano in indirizzi IP più oscuri che utilizzano i computer connessi a Internet. Senza DNS, dovremmo ricordare l’indirizzo IP di ogni nuovo sito che vogliamo visitare.

Il Domain Name System (DNS) è la parte dell’infrastruttura Internet che risolve i nomi di dominio facilmente ricordabili che gli umani usano in indirizzi IP più oscuri che utilizzano i computer connessi a Internet. Senza DNS, dovremmo ricordare l’indirizzo IP di ogni nuovo sito che vogliamo visitare.

A tale proposito, il DNS sembra principalmente legato alla convenienza. In realtà, il DNS è anche una parte fondamentale della sicurezza di Internet. Il tuo computer si fida di DNS per fornire l’indirizzo IP corretto per un determinato sito. Purtroppo, esistono pochissime precauzioni per rilevare risposte DNS errate, il che lascia un gap di sicurezza che i malintenzionati possono sfruttare.

Approfondimento sul funzionamento del DNS

DNS è decentralizzato. Piuttosto che essere composto da un enorme database con informazioni su ogni dominio, tali informazioni sono sparse su Internet su molti server diversi. Ogni dominio ha almeno un server dei nomi autorevole.

Sfondo: un server dei nomi autorevole è un server DNS che contiene tutti i record DNS per un determinato dominio.

Ad esempio, nel caso di Comparitech.com, possiamo vedere che i server dei nomi autorevoli sono server DNS Amazon.

$ dig + short comparitech.com ns

ns-769.awsdns-32.net.

ns-1652.awsdns-14.co.uk.

ns-1459.awsdns-54.org.

ns-237.awsdns-29.com.

Pertanto, se dovessi interrogare uno di quei server dei nomi per ottenere l’indirizzo IP per il sito Web comparitech.com, restituirà l’indirizzo IP del server Web su cui è ospitato il sito.

$ dig + short comparitech.com @ ns-769.awsdns-32.net.

108.59.8.18

In questo esempio, ho interrogato direttamente uno dei server dei nomi di Comparitech, ma non è esattamente il modo in cui il sistema DNS funziona nelle operazioni quotidiane. Il sistema DNS completo coinvolge non solo i server DNS, ma anche i client DNS. I client DNS sono chiamati resolver DNS.

Background: un resolver DNS viene chiamato in questo modo perché il suo compito è quello di prendere un nome di dominio e risolverlo in un indirizzo IP che il computer può utilizzare per avviare la comunicazione con il server Internet.

Un resolver DNS risiede su quasi tutti i computer e di solito anche a livelli più alti come il tuo provider di servizi Internet. Quando un programma sul tuo computer vuole conoscere l’indirizzo IP di un dominio, chiede al risolutore DNS di risolvere quella relazione dominio-IP. Come il risolutore non lo fa sapere dal programma richiedente; è felice di recuperare un indirizzo IP indipendentemente da come è stato ottenuto.

Quasi tutti i risolutori DNS memorizzano nella cache le query al fine di ridurre il carico sui vari server DNS. Il risolutore DNS sul tuo computer si chiama risolutore locale e quando richiede un indirizzo IP, controlla innanzitutto la sua cache per vedere se conosce già quella risposta. In caso contrario, farà riferimento al risolutore DNS di livello successivo, che di solito è il router. Quel risolutore esegue lo stesso controllo della cache per vedere se conosce già la risposta e, in caso contrario, rimanda la richiesta al risolutore successivo più alto. Questo continua fino a quando si incontra un resolver che ha la risposta e fornisce l’indirizzo IP, o fino a quando la gerarchia è esaurita e nessun resolver né i server dei nomi autorevoli conoscono l’indirizzo IP del dominio. Quest’ultimo si verifica normalmente solo quando il dominio non è registrato e quindi non ha server dei nomi autorevoli o c’è qualche altro malfunzionamento nella catena del resolver DNS.

La parte importante di questo processo è che quando un risolutore fornisce una risposta, la ricerca si interrompe. Nessun altro risolutore verrà interrogato non appena un risolutore avrà esito positivo. Qui sta il divario in cui il malware del cambia DNS può prendere piede. Ne parleremo più avanti.

C’è un ultimo livello di risoluzione DNS che non fa parte del modello DNS ma ha comunque un grande potere. Ogni computer ha un file chiamato host da qualche parte sul suo sistema. Nei sistemi Unix e macOS / OSX di solito si trova in / etc / hosts / e per i sistemi Windows di solito si trova in C: \ System32 \ drivers \ etc \ hosts. Se stai eseguendo un sistema operativo più esotico, la posizione del suo file hosts è probabilmente in questo elenco.

In quasi tutti i casi, il file hosts supera qualsiasi attività del resolver DNS. Ciò significa che se inserisco la seguente riga nel mio file hosts, non sarò mai in grado di caricare correttamente il sito Web Comparitech.com. Questo perché la risposta errata nel mio file hosts verrà accettata dal mio browser Web e, poiché nessun altro resolver viene interrogato dopo la restituzione di una risposta, non verranno più eseguiti controlli.

123.45.67.89 comparitech.com www.comparitech.com

Il file hosts precede il DNS ed era originariamente utilizzato per la risoluzione dei nomi ARPANET, ma esiste ancora oggi nei sistemi. È utilizzato principalmente da tecnici come sviluppatori e amministratori di sistema quando è necessario visualizzare temporaneamente un dominio con un indirizzo IP diverso da quello memorizzato nel DNS pubblico.

Il file hosts può anche essere modificato in modo da bloccare gli indirizzi IP di siti Web dannosi. Puoi imparare come modificare il file hosts per bloccare pubblicità e malware qui.

Infine, esistono diversi tipi di record DNS. Ad esempio, i server di posta sono designati da record MX, gli indirizzi IPv6 sono contenuti nei record AAAA e gli alias di dominio sono chiamati record CNAME. Ai fini di questo articolo ci concentreremo solo sul record A IPv4, che contiene l’indirizzo IPv4 del dominio e viene utilizzato principalmente come indirizzo IP del sito Web.

Da dove provengono i record DNS?

I proprietari del dominio sono responsabili della creazione dei record DNS necessari affinché il loro dominio funzioni. Questi record devono essere creati ovunque il server dei nomi autorevole sia per quel dominio. Quando un dominio viene acquistato per la prima volta dal registrar di domini, tali record normalmente indicano un tipo di pagina di parcheggio presso il registrar. Una volta creato un sito Web o un altro servizio per il dominio, normalmente i record DNS vengono modificati per puntare al nuovo sito Web e al server di posta.

Contesto: un registrar di domini è il luogo in cui un nome di dominio viene acquistato o è stato trasferito dopo l’acquisto. Il termine arcaico registrar viene utilizzato perché un’importante funzione di un venditore di domini è quella di registrare quel dominio nel sistema DNS in modo che i suoi record DNS possano essere risolti.

Come funziona il malware del cambia DNS?

Lo scopo del malware DNS Changer è far sì che il tuo computer visiti servizi diversi da quelli che intendi e rendendoti del tutto invisibile. Ad esempio, un hacker che crea un duplicato del sito Web Bank of America su qualche altro server è solo metà della battaglia. Il prossimo passo è in qualche modo convincere le persone a visitare quel sito e inserire inconsapevolmente le loro credenziali di accesso in modo che possano essere inviate ai cattivi.

Questa è una forma di phishing. Un modo comune per tentare di indurre le persone a visitare questi siti è attraverso campagne e-mail di spam con link offuscati. I collegamenti sembrano andare al sito legittimo della Bank of America, ma in realtà no. Questo tipo di phishing viene abbastanza facilmente sconfitto con alcune tecniche di indagine di base di cui ho scritto qui.

Un metodo più insidioso e difficile da rilevare è quello di modificare il resolver DNS locale per fornire l’indirizzo IP dannoso alle query per il dominio Bank of America. Ciò significa che avvierai il tuo browser web e visiterai il sito web di Bank of America. Il browser chiede al risolutore DNS locale l’indirizzo IP del sito BoA e il risolutore DNS danneggiato restituisce l’indirizzo IP del sito dannoso anziché l’indirizzo IP del sito BoA legittimo. Il sito dannoso verrebbe caricato nel tuo browser e, a differenza dei tipici siti di phishing che risiedono su altri domini, questo sito mostrerebbe effettivamente come Bank of America nella barra degli indirizzi del browser, il che rende quasi impossibile individuare la direzione errata.

Ricorda che una volta che un resolver DNS riceve una risposta, accetta quella risposta e non esegue ulteriori query. Ciò significa che per fornire un indirizzo IP errato per una query DNS, un cattivo deve solo intercettare il primo risolutore DNS che gestirà le tue richieste DNS. In quasi tutti i casi, si tratta del resolver DNS locale sul proprio computer o router. Il vettore di attacco è installare malware sul tuo computer che prende il controllo del DNS locale o del router.

Storia del malware DNS Changer

Il primo round di malware per il cambio DNS è apparso nel 2013 ed è stato profondamente sconfitto. È stata una faccenda complicata creata da una società in Estonia di nome Rove Digital. Gestiva una serie di server DNS dannosi che inserivano annunci pubblicitari in pagine Web. Rove ha quindi distribuito malware Windows e Mac OSX in lungo e in largo che hanno riconfigurato i resolver locali per utilizzare quei server DNS dannosi. Sono stati cliccati oltre 14 milioni di dollari di pubblicità prima che venissero chiusi.

A causa della natura di quell’attacco, i server DNS dannosi sono stati scoperti e catalogati. Era quindi abbastanza facile da riparare; equivaleva semplicemente a controllare le impostazioni DNS sul tuo computer e confrontarle con un elenco di server DNS Rove noti. Se c’era una corrispondenza, eri infetto. È stato istituito un consorzio denominato DNS Change Working Group (DCWG) per aiutare gli utenti a diagnosticare e porre rimedio alle proprie infezioni. La maggior parte dei collegamenti su quel sito ora sono morti.

Sebbene non sia tecnicamente malware, la Cina è nota per avvelenare il proprio DNS come strumento di censura. I server DNS che i cittadini cinesi utilizzano sono configurati per restituire indirizzi IP errati per i siti che il dipartimento di Cyberspace Administration of China vuole rendere non disponibili all’interno del paese.

Guarda anche: Come accedere ai siti bloccati in Cina con una VPN.

In passato questi server DNS restituivano IP null che non ospitavano alcun contenuto, in modo che il browser del visitatore scadesse. In una versione più recente, il DNS cinese sembra rispondere con gli indirizzi IP di siti legittimi che non approva in altre parti del mondo, il che ha comportato la caduta di alcuni di questi siti a causa della quantità di traffico che improvvisamente ricevono da inconsapevoli Visitatori cinesi.

Sfondo: la frase “DNS velenoso” significa deliberatamente modificare un server DNS per restituire indirizzi IP errati per un dominio o un insieme di domini. Il malware del cambia DNS essenzialmente modifica la tua rete locale usando server DNS avvelenati.

Stato attuale del malware del cambia DNS

Le attuali iterazioni del malware DNS Changer sono molto più sofisticate e molto più difficili da rilevare. L’iniezione di annunci per fare soldi è ancora uno degli obiettivi principali del malware DNS Changer, ma è più insidioso e reindirizza le persone a siti dannosi per commettere vari tipi di frode. Una grande differenza è che ora è indirizzata ai router anziché ai singoli computer. Il targeting dei router è un vettore di attacco molto più efficiente perché consente a una singola infezione del router di avvelenare il DNS di tutti i dispositivi che utilizzano quel router. In un’impostazione tipica di casa o ufficio, un singolo router fornisce DNS a un numero molto elevato di dispositivi senza il disturbo di provare a infettare il risolutore DNS locale di ogni singolo dispositivo.

Anatomia di un moderno attacco malware Changer DNS

Il malware DNS Changer di oggi viene distribuito tramite javascript durante un tipico attacco drive-by.

Background: un attacco drive-by è il download non intenzionale di javascript sul tuo browser da un sito Web infetto che hai visitato. Il termine è un riferimento ironico al modo indiscriminato in cui le sparatorie drive-by reclamano vittime arbitrarie.

Una volta scaricato javascript, esegue una chiamata WebRTC per determinare il tuo indirizzo IP. Se il tuo indirizzo IP corrisponde a un set di regole predeterminato, sul tuo computer viene scaricato un annuncio contenente impronte digitali del router nascoste e credenziali di accesso dell’amministratore del router predefinite. Tali informazioni vengono quindi estratte per determinare quale tipo di router hai. Quindi tenta di accedere al router con le credenziali predefinite per la marca del router in uso per modificare le impostazioni DNS. Proofpoint ha scoperto come funziona questo processo e ha una descrizione dettagliata di come ogni fase ha luogo qui.

Come rilevare se sei stato infettato

Senza il vettore di attacco ben definito utilizzato da Rove Digital, è molto più difficile rilevare se sei stato infettato. Tuttavia, potrebbero esserci alcuni indizi che indicano un problema.

Errori SSL o nessun SSL

SSL (più correttamente chiamato TLS in questi giorni) sta per Secure Sockets Layer (TLS sta per Transport Layer Security e ha sostituito SSL). SSL ha due lavori principali:

- crittografare le informazioni tra il browser e il server Web e

- confermare l’identificazione del web server.

Il secondo punto viene eseguito quando si acquista il certificato. Il fornitore del certificato ha l’obbligo di garantire che la persona che richiede un certificato per un dominio sia il proprietario effettivo di quel dominio. Ciò impedisce ad esempio a chiunque di ottenere un certificato SSL Bank of America. Esistono diversi livelli di convalida richiesti prima di poter emettere un certificato:

- Convalida del controllo del dominio: Il livello minimo di convalida che richiede solo al fornitore del certificato di garantire che il richiedente abbia il controllo fisico del dominio.

- Convalida dell’organizzazione: A differenza della convalida del dominio che riguarda solo la prova del controllo del dominio, la convalida dell’organizzazione cerca inoltre di dimostrare che l’organizzazione che richiede il certificato è un’organizzazione legale valida. Per confermare ciò, vengono eseguite alcune indagini sull’organizzazione.

- Convalida estesa: Questo è il livello più alto di convalida e le organizzazioni che desiderano ottenere certificati EV devono dimostrare che la propria attività è legittima e debitamente autorizzata.

Sebbene si verifichino errori, è teoricamente impossibile ottenere un certificato se non puoi dimostrare di essere il proprietario del dominio. Quindi, anche se un cattivo fosse in grado di corrompere il tuo DNS, finiresti in un sito Web che non ha affatto SSL, o SSL rotto che il tuo browser ti avviserebbe. Se noti che un sito che non aveva più SSL non lo fa più, o se visualizzi avvisi del browser su problemi SSL in un sito, potresti non essere sul sito in cui pensi di trovarti. (Leggi di più: La guida completa per principianti alla crittografia SSL)

Aumento degli annunci o reindirizzamento alle pagine contenenti annunci

Gli sviluppatori di malware fanno soldi con le pubblicità. Pochi centesimi per clic fino a un sacco di annunci quando puoi fare in modo che milioni di persone facciano clic su di essi. Se noti un aumento degli annunci o se verrai reindirizzato a pagine contenenti annunci, questo è quasi sicuramente un segno di malware, e possibilmente malware di modifica DNS.

Controlla le impostazioni DNS del tuo router

Quasi tutti i router oggi sul mercato hanno una pagina di impostazioni in cui è possibile definire i server DNS. Nella maggior parte dei casi, i server DNS sono dettati dal provider di servizi Internet (ISP) e le impostazioni DNS nel router saranno vuote. Ma è possibile sovrascrivere i server DNS del tuo ISP impostando server DNS specifici nel router, che è esattamente ciò che il malware DNS Changer cerca di fare. Esistono due passaggi per determinare se il router è stato infettato:

- Controlla le impostazioni DNS nel tuo router. Se non sono vuoti, allora:

- Determinare se i server DNS elencati sono dannosi.

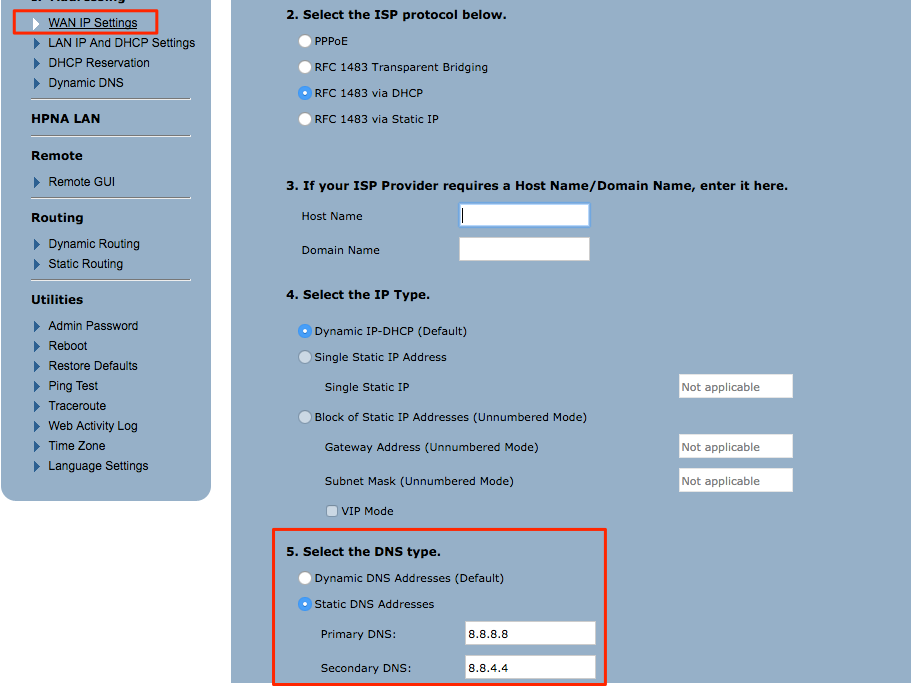

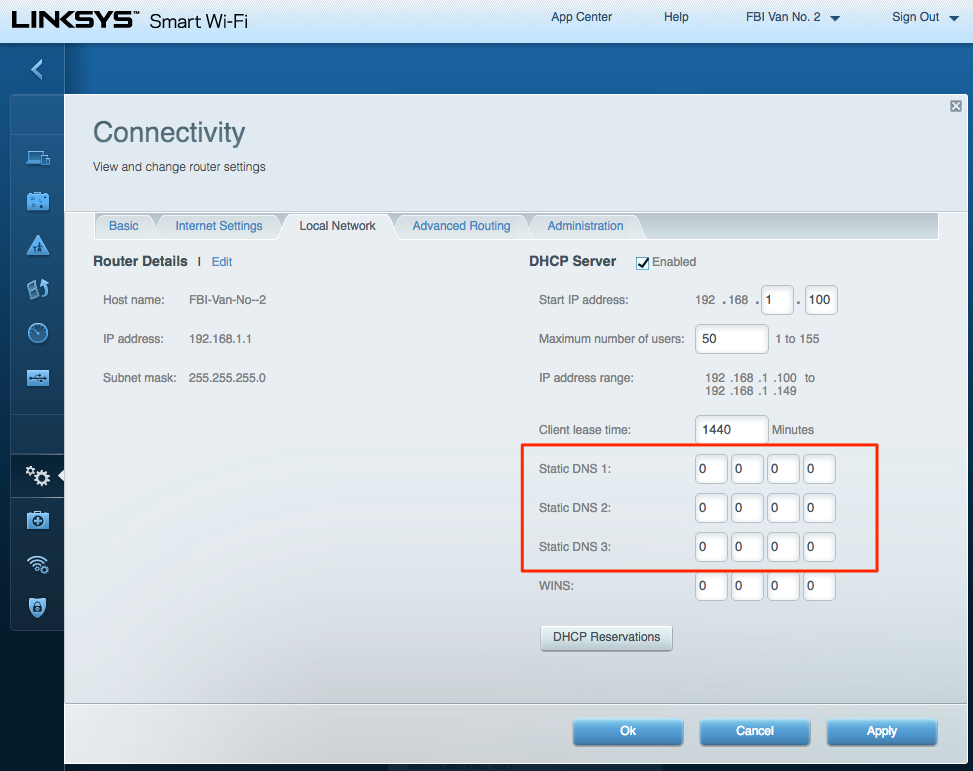

Ogni router è diverso, quindi non è possibile elencare le istruzioni su come trovare le impostazioni DNS per ogni router. Dovrai cercare un’impostazione dei server DNS. In alcuni casi è nelle impostazioni WAN (Wide Area Network):

In altri casi è possibile trovarlo nelle impostazioni della rete locale:

Potrebbe essere necessario consultare la documentazione del router per trovare la posizione corretta per visualizzare le impostazioni DNS del router.

Utilizzando il mio test in due passaggi sopra nel primo screenshot posso determinare che:

- Le impostazioni DNS del mio router sono NON vuoto quindi procedo al passaggio 2.

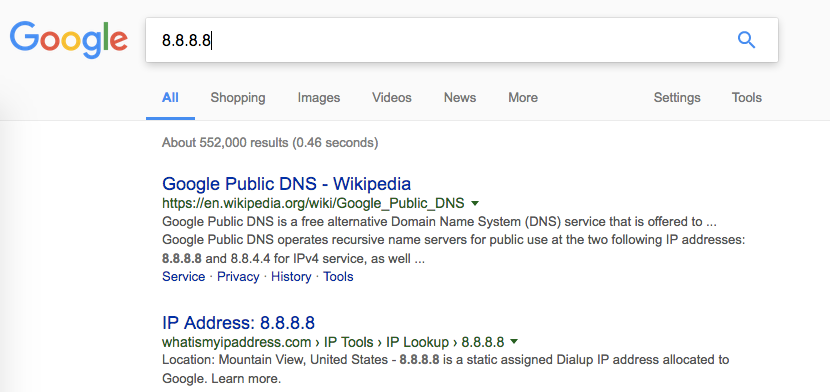

- Riconosco 8.8.8.8 e 8.8.4.4 come server DNS di Google, quindi so che non sono dannosi.

Ma se non fossi sicuro, vorrei Google quegli IP per vedere a chi appartengono:

Se trovi le voci nelle impostazioni DNS del tuo router e non riesci a determinare da dove provengono, dovresti rimuoverle.

Controlla le impostazioni DNS del tuo computer locale

Mentre la versione odierna del malware DNS Changer attacca principalmente i router, non può far male verificare le impostazioni DNS del tuo computer.

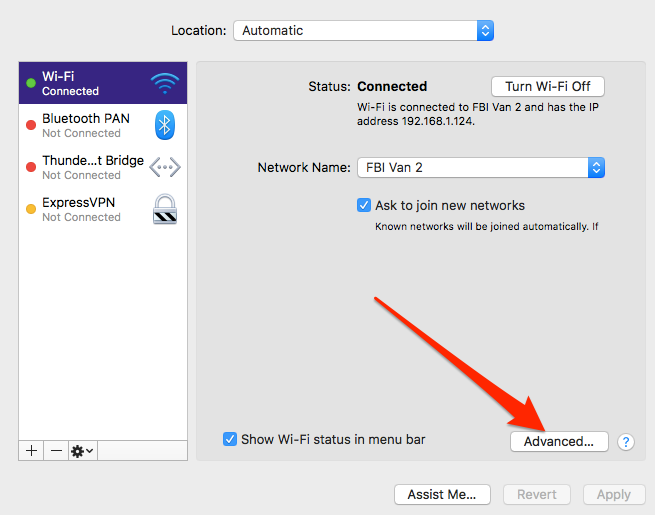

Mac OS

Mela -> Preferenze di Sistema -> Rete -> fai clic sulla tua rete

finestre

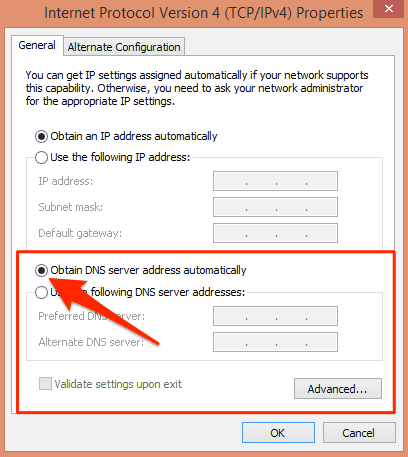

Pannello di controllo -> Network e internet -> Le connessioni di rete -> fare clic con il tasto destro sulla connessione di rete e selezionare Proprietà

Protocollo Internet versione 4 (TCP / IPv4)

Protocollo Internet versione 6 (TCP / IPv6)

Proprietà clic:

Fare clic su Avanzate se si desidera aggiungere altri server DNS.

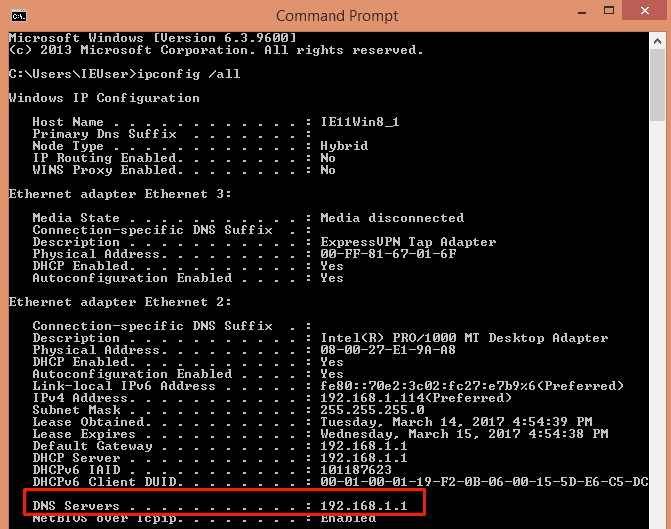

Controlla le impostazioni correnti dalla riga di comando:

Come proteggersi da infezioni o reinfezioni

Ricorda che il moderno malware DNS Changer tenta di identificare il tuo router e quindi utilizza le credenziali di accesso predefinite contro di esso. Pertanto, la prima e migliore protezione contro questo è semplicemente cambiare la password dell’amministratore del router appena puoi. Solo questa semplice azione vanificherà questa particolare varietà di malware.

È anche importante notare che l’attacco utilizza javascript e webRTC per avere successo. Ho scritto sui pericoli della navigazione con javascript abilitato e anche su come disabilitare le query webRTC. Esiste una minoranza vocale che ritiene che il web si interrompa completamente se la tua navigazione con javascript è disabilitata, ma come veterano pluriennale che fa proprio questo, posso assicurarti che il Web va bene. Anche se non lo fosse, si applica il vecchio adagio: convenienza o sicurezza – scegline uno. Inoltre, non esiste alcun motivo per consentire le query webRTC per la maggior parte di noi. Se sei curioso di sapere se stai autorizzando le query webRTC, puoi utilizzare questo test di tenuta DNS e installare un plug-in per Chrome o Firefox per disabilitarlo.

Se sei già stato infettato e hai trovato server DNS dannosi nel tuo router o nelle tue impostazioni DNS locali, allora probabilmente hai malware nel tuo sistema. Manteniamo un elenco delle migliori soluzioni antivirus e dovresti eseguirne una per scansionare il tuo sistema alla ricerca di questo tipo di malware.

È importante fare le cose nel giusto ordine. Se hai trovato voci DNS dannose nel tuo router o computer locale, le hai rimosse e quindi hai installato un software antivirus, ti consigliamo di visitare nuovamente le tue impostazioni DNS una volta completata la scansione del malware. La ragione di ciò è che il malware che ha modificato le impostazioni DNS probabilmente esisteva ancora sul tuo sistema fino al completamento della scansione del malware. Quelle voci DNS errate nel tuo router che hai rimosso potrebbero essere state immediatamente sostituite dal malware esistente. Solo dopo aver eseguito una scansione antivirus e rimosso il malware, puoi essere più sicuro che le tue impostazioni DNS rimarranno come previsto.

Il Domain Name System (DNS) è un elemento fondamentale dellinfrastruttura di Internet che risolve i nomi di dominio in indirizzi IP. Senza il DNS, sarebbe difficile ricordare gli indirizzi IP di ogni sito web che vogliamo visitare. Tuttavia, il DNS non è solo una questione di convenienza, ma anche di sicurezza. Il nostro computer si affida al DNS per fornire lindirizzo IP corretto per un determinato sito web. Purtroppo, ci sono poche precauzioni per rilevare risposte DNS errate, il che lascia un gap di sicurezza che i malintenzionati possono sfruttare. È importante conoscere il funzionamento del DNS e come proteggersi da eventuali infezioni o reinfezioni.