Cos’è un attacco a staffetta? È simile a un attacco man-in-the-middle o replay. Tutti e tre i tipi di attacco implicano l’intercettazione di informazioni con intenzioni fraudolente sul loro uso futuro, ad es .:

- Potrebbero esserci segnali radio o messaggi di autenticazione tra due dispositivi (o persone) Hijacked

- Un intercettazioni l’attaccante può tentare di localizzare, intercettare e memorizzare un segnale direttamente da un singolo dispositivo, ad es. un portachiavi per veicoli, che emette costantemente segnali radio per verificare la vicinanza del veicolo del suo proprietario

- Un criminale può inviare un segnale al dispositivo di una vittima al fine di trucco per inviare una risposta che possono quindi utilizzare per autenticare un altro dispositivo o applicazione

Per spiegare cos’è un attacco a staffetta, esaminiamo due tipi simili di attacchi, gli attacchi man-in-the-middle e replay, e confrontali con un attacco a staffetta.

Questi attacchi sono molto simili, essendo MITM il termine più comunemente usato, a volte in modo errato. Ogni attacco ha elementi dell’altro, a seconda dello scenario. Di seguito sono riportate alcune sottili differenze che distinguono ogni tipo di attacco, a volte solo leggermente, dagli altri. Il nome di ogni attacco suggerisce la sua tecnica o intenzione principale: intercettazione e modifica delle informazioni per manipolare un dispositivo di destinazione; riproduzione di informazioni rubate per imitare o falsificare un dispositivo originale; o inoltro di informazioni rubate per ingannare un dispositivo di destinazione.

- Attacchi man-in-the-middle – I dati vengono intercettati tra due parti e possono essere visualizzati e modificati prima che l’attaccante trasmetta i dati (a volte alterati) al destinatario previsto (o altro). Classicamente, una delle parti autentiche avvia la comunicazione. Ad esempio, un ladro potrebbe intercettare una comunicazione tra il dispositivo e un server e modifica il messaggio, per esempio. bloccare l’accesso al server. Gli attacchi del MITM possono controllare le conversazioni tra due parti, facendole pensare che stanno parlando tra loro quando ciascuna parte sta davvero parlando con il intermediario, l’attaccante. L’attacco di inoltro SMB è una versione di un attacco MITM.

- Ripeti l’attacco – A differenza degli attacchi man-in-the-middle, negli attacchi replay il criminale ruba il contenuto di un messaggio (ad esempio un messaggio di autenticazione) e lo invia alla destinazione originale prevista. Ad esempio, un ladro potrebbe catturare il segnale dal telecomando che usi per aprire la porta anteriore senza chiave, salvarla e utilizzarla in un secondo momento per aprire la porta mentre sei fuori, ad es.. riproduci il messaggio. Un altro esempio è quello in cui un utente malintenzionato intercetta le credenziali inviate da un utente della rete a un host e le riutilizza per accedere a un server, confondendo l’host abbastanza da creare una nuova sessione per l’attaccante.

Al contrario, in a attacco a staffetta un utente malintenzionato intercetta la comunicazione tra due parti e quindi, senza visualizzarla o manipolarla, lo inoltra a un altro dispositivo. Ad esempio, un ladro potrebbe catturare il segnale radio dal portachiavi del tuo veicolo e trasmetterlo a un complice che potrebbe usarlo per aprire la portiera della tua auto. La differenza principale tra un MITM e un attacco a relè è, in quest’ultimo caso, né il mittente né il destinatario devono aver avviato alcuna comunicazione tra i due. In alcuni casi, un utente malintenzionato può modificare il messaggio, ma di solito solo nella misura in cui amplifica il segnale.

Tre esempi di attacchi di rilancio

- Furto di relè del veicolo

- Attacco di inoltro SMB (Server Message Block)

- Attacchi di carte senza contatto

1. Furto del relè del veicolo

Quando le auto sono il bersaglio, a volte gli attacchi a staffetta vengono indicati come furti di relè, hack senza fili per portachiavi, o saras (Attacchi relè di amplificazione del segnale). Nelle SARA, i ladri usano ripetitori di segnale per:

- Estendere la gamma dei segnali radio trasmessi tra i complici situati a distanza l’uno dall’altro, in questo modo consentendo ai ladri una maggiore manovrabilità

- Le auto stupide pensano che i loro portachiavi siano più vicini di quanto non siano in realtà, come molti, se non la maggior parte, i modelli di auto si aprono automaticamente quando i loro portachiavi sono a portata

Gli hack dei relè del veicolo stanno aumentando

Sebbene siano disponibili poche statistiche per questo tipo di attacco di tendenza, i produttori di motori e i professionisti della sicurezza informatica affermano che è in aumento, il che suggerisce che sia redditizio e / o un attacco relativamente facile da eseguire.

Tracker, una società britannica di localizzazione di veicoli, ha dichiarato: “L’80% di tutti i veicoli rubati e recuperati dall’azienda nel 2023 sono stati rubati senza usare le chiavi del proprietario”. Negli Stati Uniti, nel 2016 sono state rubate 765.484 auto, ma quante erano auto senza chiave incerti come marche e modelli non sono registrati. Business Wire (paywall) stima che il mercato della sicurezza automobilistica varrà $ 10 miliardi tra il 2023 e il 2023.

Il potenziale di attacchi a relè sui veicoli è stato segnalato almeno nel 2011, quando i ricercatori svizzeri hanno annunciato di aver hackerato con successo dieci auto senza chiave. A quel tempo, gli esperti di sicurezza pensavano che la minaccia criminale fosse a basso rischio poiché l’attrezzatura, a quei tempi, era troppo costosa. Oggi richiede pochissime spese in conto capitale. I dispositivi per eseguire attacchi di inoltro sono economici e disponibili gratuitamente su siti come eBay e Amazon.

Come funzionano le auto senza chiave?

Una chiave di automobile tradizionale è sostituita da ciò che è noto come un telecomando o telecomando, anche se alcune persone lo chiamano (confusamente) una chiave. Chiamiamolo un portachiavi. Il portachiavi funge da trasmettitore, operando a una frequenza di circa 315 MHz, che invia e riceve segnali radio RFID crittografati. La gamma di trasmissione varia tra i produttori ma di solito è di 5-20 metri. Le antenne in auto sono anche in grado di inviare e ricevere segnali radio crittografati. Alcuni veicoli utilizzano Bluetooth o NFC per inoltrare segnali da un telefono cellulare a un’auto.

Come spiegato in Wikipedia, un Remote Keyless System (RKS) “si riferisce a un lucchetto che utilizza un telecomando elettronico come una chiave che viene attivata da un dispositivo portatile o automaticamente in prossimità.”A seconda del modello del veicolo, il telecomando può essere utilizzato per avviare l’auto (sistema di accensione senza chiave a distanza), ma a volte aprirà solo la macchina (sistema di accesso senza chiave a distanza) e il conducente dovrà premere un pulsante di accensione. Tenere presente, alcuni aggressori non desiderano rubare il veicolo; potrebbero semplicemente cercare qualcosa di prezioso all’interno, come un laptop sul sedile posteriore.

Come viene eseguito un attacco a relè sulla tua auto?

I telecomandi sono sempre in ascolto dei segnali trasmessi dalla propria auto, ma il telecomando deve essere abbastanza vicino all’auto in modo che l’antenna dell’auto possa rilevare il segnale e sbloccare automaticamente l’auto. I criminali possono utilizzare le apparecchiature di amplificazione radio per aumentare il segnale di un telecomando che si trova fuori dalla portata della macchina (ad es. nella casa del proprietario), intercetta il segnale e lo trasmette a un dispositivo posizionato vicino all’auto. Questo dispositivo invia quindi il messaggio “open sesame” ricevuto all’auto per sbloccarlo.

Tipi di attacchi di relè del veicolo

Il gioco d’attesa

Secondo il Daily Mail, i loro giornalisti hanno acquistato un dispositivo radio chiamato HackRF online e l’hanno usato per aprire una Range Rover di lusso in due minuti.

“Al prezzo di £ 257, il dispositivo consente ai criminali di intercettare il segnale radio dalla chiave mentre un proprietario dell’auto sblocca il veicolo. Viene scaricato su un laptop e i ladri trasmettono quindi il segnale rubato per irrompere quando il proprietario lo lascia incustodito. “

Relay Station Attack (RSA)

Talvolta vengono chiamati portachiavi chiavi di prossimità perché funzionano quando il proprietario dell’auto è a portata della propria auto. Riferito da Jalopnik, i ricercatori della società di sicurezza cinese Qihoo 360 hanno costruito due dispositivi radio per un totale di circa $ 22, che insieme sono riusciti a falsificare il vero portachiavi di un’auto e indurre un’auto a pensare che il telecomando fosse vicino.

Nell’esperimento Qihoo 360, i ricercatori sono anche riusciti a decodificare il segnale radio. Lo hanno fatto registrando il segnale, demodulandolo e quindi inviandolo a una frequenza più bassa, il che ha permesso ai ricercatori di estenderne la portata, fino a 1000 piedi di distanza.

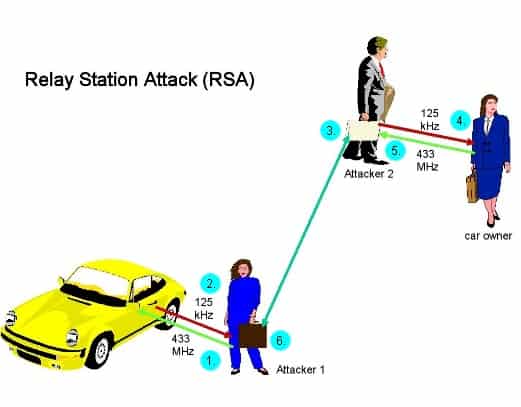

Attacco alla stazione di inoltro (fonte: leggermente modificato da Wikipedia)

Nello scenario sopra:

- Il primo ladro invia un segnale a un’auto, impersonando un portachiavi

- L’auto risponde con una richiesta di autenticazione

- Questo segnale viene trasmesso al secondo ladro, posizionato vicino al portachiavi reale, ad es. in un ristorante o centro commerciale

- Il secondo ladro inoltra questo segnale al telecomando

- Il telecomando risponde con le sue credenziali

- Il secondo ladro inoltra il segnale di autenticazione al primo ladro che lo utilizza per sbloccare l’auto

Interferenza remota

Gli aggressori possono bloccare il segnale quando si blocca la macchina in remoto utilizzando un telecomando. In questo caso, a meno che non si controlli fisicamente le porte, è possibile allontanarsi lasciando l’auto sbloccata.

2. Attacco di inoltro SMB (Server Message Block)

Vulnerabilità del protocollo di trasporto di Windows

SMB è un protocollo di trasporto utilizzato per la condivisione di file e stampanti e per accedere a servizi remoti come la posta da macchine Windows. Un attacco relay SMB è una forma di attacco man-in-the-middle che è stato utilizzato per sfruttare una vulnerabilità di Windows (poiché parzialmente riparata).

Un computer Windows in un dominio di Active Directory potrebbe perdere le credenziali di un utente quando l’utente visita una pagina Web o addirittura apre un’e-mail di Outlook. L’autenticazione NT LAN Manager (il protocollo di autenticazione di rete) non autentica il server, ma solo il client. In questo scenario, Windows invia automaticamente le credenziali di un client al servizio a cui stanno tentando di accedere. Gli autori di attacchi SMB non devono conoscere la password di un cliente; possono semplicemente dirottare e inoltrare queste credenziali a un altro server sulla stessa rete in cui il client ha un account.

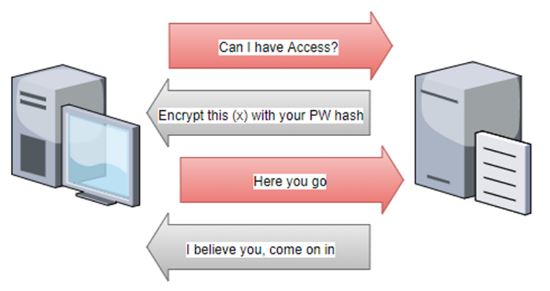

Autenticazione NTLM (fonte: idee sicure)

È un po ‘come frequentarsi

Leon Johnson, Penetration Tester di Rapid 7, spiega come funziona con un’analogia divertente e reale. In questo scenario, due ragazzi sono a una festa e uno vede una ragazza carina. Essendo un po ‘timido, il primo ragazzo, Joe, chiede al suo amico Martin di andare a chiacchierare con la ragazza, Dalila, e forse ottenere il suo numero. Martin dice che è felice di obbedire e si dirige con fiducia a Dalila, chiedendole un appuntamento. Delilah dice di uscire con i guidatori della BMW. Martin si dà il cinque in testa e torna da Joe per chiedergli le chiavi della sua BMW. Quindi torna da Delilah con la prova che è il tipo di ragazzo che le piace uscire con lui. Delilah e Martin fissarono un appuntamento per incontrarsi e poi se ne andò. Martin torna da Joe, restituisce le sue chiavi e gli dice che Delilah non era interessato ad un appuntamento.

Il principale è simile in un attacco di rete: Joe (la vittima con le credenziali di cui il server di destinazione chiamato Delilah ha bisogno prima di consentire l’accesso a chiunque) vuole accedere a Delilah (che l’attaccante desidera illegalmente violare), e Martin è l’uomo- nel mezzo (l’attaccante) che intercetta le credenziali necessarie per accedere al server di destinazione Delilah.

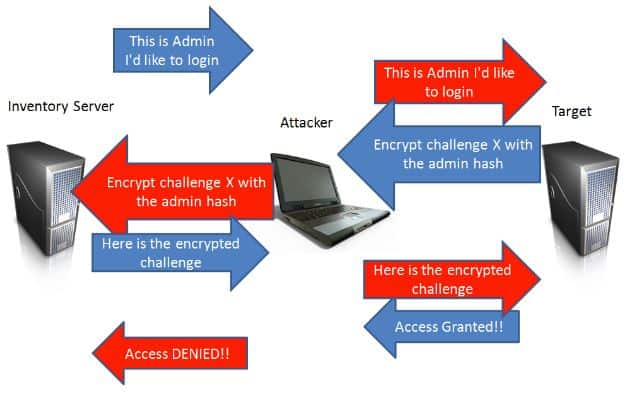

Nel diagramma seguente di SANS Penetration Testing, il Server di inventario è Joe, il aggressore è Martin, e il Bersaglio è Dalila. Se sei un hacker etico interno, potresti provare questo attacco con Metasploit.

Come funziona un attacco a relè SMB (fonte: SANS Penetration Testing)

3. Attacchi di carte senza contatto

Una smart card senza contatto è una credenziale delle dimensioni di una carta di credito. Utilizza l’RFID per comunicare con dispositivi come sistemi PoS, bancomat, sistemi di controllo degli accessi, ecc. Le smart card senza contatto sono vulnerabili agli attacchi di inoltro perché non è richiesto un codice PIN da un essere umano per autenticare una transazione; la carta deve essere solo relativamente vicina a un lettore di carte. Benvenuto in Tap Technology.

Problema di scacchi del Gran Maestro

Il problema degli scacchi del Gran Maestro viene talvolta utilizzato per illustrare come funziona un attacco a staffetta. In un documento accademico pubblicato dall’Information Security Group, intitolato Attacco a relè pratico su transazioni senza contatto utilizzando telefoni cellulari NFC, gli autori spiegano: immagina qualcuno che non sa giocare a scacchi sfidando due grandi maestri in un gioco postale o digitale. In questo scenario, lo sfidante può inoltrare la mossa di ciascun Maestro all’altro Maestro, fino a quando uno vince. Nessuno dei due Maestri avrebbe saputo che si erano scambiati le mosse tramite un intermediario e non direttamente tra loro.

Credenziali rubate

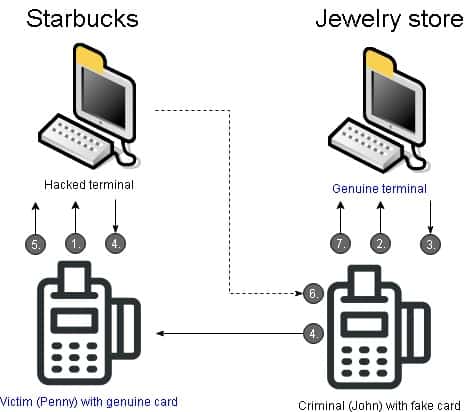

In termini di attacco a staffetta, il Problema di scacchi mostra come un attaccante potrebbe soddisfare una richiesta di autenticazione da un vero terminale di pagamento intercettando le credenziali da una vera carta contactless inviata a un terminale compromesso. In questo esempio, il terminale originale pensa che stia comunicando con la scheda originale.

- L’attacco inizia in un terminale di pagamento falso o autentico che è stato violato, in cui una vittima ignara (Penny) usa la sua vera carta contactless per pagare un oggetto.

- Nel frattempo, un criminale (John) usa una carta falsa per pagare un oggetto in un vero terminale di pagamento.

- Il terminale autentico risponde alla carta falsa inviando una richiesta alla carta di John per l’autenticazione.

- Più o meno allo stesso tempo, il terminale hackerato invia una richiesta alla carta di Penny per l’autenticazione.

- La carta originale di Penny risponde inviando le sue credenziali al terminale compromesso.

- Il terminale hackerato invia le credenziali di Penny alla carta di John.

- La carta di John inoltra queste credenziali al terminale originale.

La povera Penny scoprirà più tardi quella memorabile domenica mattina che ha comprato una tazza di caffè da Starbucks e ha anche comprato una costosa collana di diamanti che non vedrà mai.

I protocolli di crittografia di rete sottostanti non hanno alcuna difesa contro questo tipo di attacco perché le credenziali (rubate) provengono da una fonte legittima. L’attaccante non ha nemmeno bisogno di sapere come appare la richiesta o la risposta, in quanto si tratta semplicemente di un messaggio trasmesso tra due parti legittime, una carta autentica e un terminale autentico.

Come puoi prevenire gli attacchi di rilancio?

Protocolli di limitazione della distanza per attacchi con carta senza contatto

Nel 2007, i ricercatori di Cambridge Saar Drimer e Steven Murdoch hanno dimostrato come un attacco con carta senza contatto potrebbe funzionare e hanno suggerito il limite di distanza (restringendo la finestra di opportunità) come una possibile soluzione. In un documento di ricerca – Patata fritta & Attacchi di relè PIN (EMV) – il duo ha affermato che la tecnica di delimitazione della distanza potrebbe prevenire il rischio di attacchi a relè su carte senza contatto misurando il tempo impiegato da una carta per rispondere a una richiesta da un terminale per l’identificazione.

“Poiché le informazioni non possono viaggiare più velocemente della velocità della luce, è possibile calcolare la distanza massima tra scheda e terminale. Progettando attentamente il metodo di comunicazione utilizzato dalle carte, questa stima può essere resa molto accurata e garantire che vengano rilevati attacchi a relè anche su brevi distanze (circa 10 m per il nostro prototipo). ”

Le banche sono caute riguardo alla sicurezza, ma il limite di distanza è stato apparentemente implementato da MasterCard nel 2016.

Secondo i ricercatori dell’Università di Birmingham, i limiti di distanza non sono un’opzione pratica per il furto di carte senza contatto poiché l’integrazione di nuovi protocolli nell’infrastruttura esistente sarebbe complessa e costosa. Inoltre:

“Poiché le transazioni senza contatto possono essere utilizzate solo per piccoli importi senza PIN, e l’uso di attrezzature specializzate può sollevare sospetti (e quindi la possibilità di essere scoperti) un simile attacco offre un rapporto rischio / rendimento scarso.”

Come puoi mitigare un attacco SMB?

Secondo Fox IT, l’unica soluzione agli attacchi delle PMI è disabilitare completamente NTLM e passare a Kerebos. Se non puoi (forse stai utilizzando un software legacy), i seguenti suggerimenti di configurazione di Fox IT potrebbero aiutare a mitigare il rischio di attacco. I collegamenti forniscono istruzioni dettagliate su come configurare le workstation Microsoft.

- Abilitare Firma SMB – Tutti i messaggi devono essere firmati dal computer client nella fase di autenticazione. Poiché gli aggressori non dispongono della chiave / password di sessione, non saranno in grado di accedere al server anche se riescono a inoltrare la richiesta.

- Abilitare EPA (Protezione avanzata per l’autenticazione) – Questa tecnica garantisce che il client e il server utilizzino la stessa connessione TLS e richiede al client di firmarla

- Abilitazione della firma LDAP (Lightweight Directory Access Protocol) – Simile alla firma SMB, ma questa impostazione, secondo Fox IT, “non impedisce gli attacchi di inoltro a LDAP su TLS”. Questo avviso è ripetuto da Preempt: “… mentre la firma LDAP protegge sia da Man-in-the-Middle ( MitM) e l’inoltro delle credenziali, LDAPS protegge da MitM (in determinate circostanze) ma non protegge affatto dall’inoltro delle credenziali. “La soluzione, secondo Preempt, è scaricare la patch Microsoft per questa vulnerabilità.

- Abilitare SPN (Nome principale servizio) convalida nome target – Convalida il nome di destinazione rispetto al quale esegue l’autenticazione con il nome del server

- Utilizzare solo HTTPS – Quando i siti Web interni vengono visitati tramite HTTP, l’autenticazione è praticamente impossibile e aumenta la possibilità di un attacco di inoltro

- Disabilitazione del rilevamento automatico della Intranet – Consentire solo connessioni a siti autorizzati

- Disabilitazione di WPAD (rilevamento automatico proxy Windows) – La patch Microsoft MS16-077 risolve la maggior parte delle vulnerabilità di WPAD ma si consiglia di disabilitare questa funzionalità

- Disabilitazione LLMNR / NBNS – Si tratta di protocolli di risoluzione dei nomi non sicuri che possono consentire agli attacchi più facilmente di falsificare URL autentici

Visita Microsoft per ulteriori suggerimenti su come limitare e gestire l’utilizzo di NTLM nella tua organizzazione.

Prevenire un attacco a staffetta sulla tua auto

- Tieni il telecomando software aggiornato

- Un utente malintenzionato tenterà di clonare la frequenza del telecomando. Tenere il telecomando in a protettivo RFID tasca bloccherà la frequenza dagli attaccanti che ascoltano il suo segnale.

- Non lasciare mai una chiave sbloccata vicino a una finestra o sul tavolo della sala. I ladri guidano costantemente nei quartieri alla ricerca di un segnale radio. Un’opzione a bassa tecnologia per proteggere il telecomando è quella di avvolgerlo in una lamina d’argento o metterlo in una scatola di metallo o persino nel tuo forno a microonde. Avvertenza: se accidentalmente si utilizza la chiave per microonde, è possibile danneggiare la microonde e la chiave.

- Se puoi, spegni il telecomando

- Utilizzare una protezione aggiuntiva, ad es. tieni la tua auto in un garage chiuso o usa a bloccasterzo a bassa tecnologia o morsetto ruota. Quest’ultimo suggerimento è abbastanza comico, suggerisci agli utenti nei forum della community: “Sì, voglio un accesso senza chiave. Così pratico e alla moda. ho solo bisogno di trascinare anche questo oggetto da 10 kg. “

- Acquista una gabbia, una scatola, una custodia, un portafoglio o una custodia Faraday da Amazon (sì, quelli sono gli stessi ragazzi dai quali i criminali possono acquistare l’attrezzatura per hackerare la tua auto)

- Installare un blocco porta OBD (diagnostica di bordo). I ladri possono potenzialmente entrare nelle porte OBD, che gestiscono vari dati nella tua auto e possono diagnosticare guasti e malfunzionamenti e, nel peggiore dei casi, assumere il controllo di alcuni componenti dell’auto.

- Quando si tratta di irruzioni di veicoli, potrebbe essere un caso di ritorno al futuro: prevenire il furto semplicemente garantendo che gli oggetti di valore siano nascosti. Riferito da The Daily Standard, i ladri hanno spesso maggiori probabilità di prendere di mira il contenuto di un veicolo rispetto al veicolo stesso. Molti sono abbastanza felici di guadagnare qualche dollaro per l’abitudine alla droga. A circa $ 22, un dispositivo di furto di relè è un investimento relativamente piccolo.

- Tesla ha un’app mobile che si collega a un’auto tramite Bluetooth su uno smartphone per aprirla. I modelli successivi hanno la possibilità di abilitare la necessità di un PIN prima che l’auto si avvii. È possibile attivare l’attivazione del PIN entro disabilitazione dell’accesso passivo.

- Controlla che le porte della tua auto siano bloccate e i criminali non hanno bloccato il comando di blocco che hai emesso con il telecomando quando hai lasciato la macchina.

La sicurezza informatica è come un gioco di ping pong

Le nuove tecnologie sono abbracciate dai criminali, sulle cui spalle non è l’oneroso compito di distribuire patch ogni volta che viene rilevata una nuova vulnerabilità o di configurare nuovi modi per aggirare le falle della sicurezza. Per qualcuno che sta al passo con le notizie sulla sicurezza informatica, il punteggio tra professionisti della sicurezza informatica e criminali è attualmente 1: 1:

- Una volta Captcha era abbastanza intelligente da dire se un visitatore del sito Web fosse umano o meno. Oggi, i criminali trasmettono immagini e puzzle Captcha ai negozi di sudore Captcha dove gli umani risolvono i puzzle e rimandano i risultati ai robot di un attaccante. I lavori nel negozio del sudore sono pubblicizzati su siti web indipendenti e la commissione si basa su quanti Captcha un freelance può risolvere in un determinato periodo di tempo.

- Una volta usato solo per comunicazioni a breve distanza, secondo il RFID Journal, oggigiorno un lettore RFID (noto anche come un interrogatore) “usando un’antenna ad array di fasi orientabile su fascio in grado di interrogare tag passivi a una distanza di almeno 600 piedi”.

- Una volta l’attrezzatura per l’hacking era costosa. Oggi, i produttori di attrezzature per l’hacking come i kit per il furto di auto sfoggiano le loro merci legalmente online; questi dispositivi sono legali da acquistare ma illegali da utilizzare in modo fraudolento. Ai ladri non importa.

- Una volta sono stati acquistati toolkit di exploit sul Deep Web, rendendo semplice il crimine informatico ma richiedendo un piccolo esborso di capitale. Oggi, il software open source su Internet, come Metasploit, utilizzato dai pentesters di white hat per testare le vulnerabilità nei loro sistemi, è un’aggiunta gratuita e gradita al toolkit di un hacker.

- Già nel 2014, secondo un articolo di Info World, “la crittografia è (quasi) morta”. Mentre la crittografia sopravvive ed è un fattore dissuasivo nella maggior parte dei crimini informatici, è irrilevante per i criminali che eseguono attacchi di ritrasmissione.

Per tenere il passo con il crimine informatico, sono necessari più professionisti della sicurezza informatica. Secondo CSO, il numero di posti di lavoro non garantiti per la cibersicurezza raggiungerà i 3,5 milioni entro il 2023. A quel punto, nuovi tipi di attacchi avranno probabilmente sostituito gli attacchi a staffetta nelle notizie principali.

Relazionato:

100+ terrificanti statistiche sulla criminalità informatica e la sicurezza informatica & tendenze

Trovare il tuo primo lavoro nella sicurezza informatica

Immagine per Betaalpas en logo contactloos betalen di nieuws via Flickr. Licenza sotto CC BY 2.0

Italian)

Un attacco a staffetta è un tipo di attacco informatico che coinvolge lintercettazione di informazioni tra due dispositivi o persone e il loro inoltro a un terzo dispositivo senza manipolarle. Questo tipo di attacco è simile agli attacchi man-in-the-middle e replay, che implicano lintercettazione di informazioni con intenzioni fraudolente sul loro uso futuro. Tuttavia, la differenza principale tra un attacco a staffetta e gli altri due tipi di attacco è che in un attacco a staffetta né il mittente né il destinatario devono aver avviato alcuna comunicazione tra i due. Questo tipo di attacco può essere utilizzato per rubare informazioni sensibili, come segnali radio o messaggi di autenticazione tra due dispositivi, ad esempio un portachiavi per veicoli. È importante proteggere i propri dispositivi da questo tipo di attacco utilizzando tecniche di sicurezza informatica avanzate.