La steganografia è un’antica pratica che coinvolge nascondere messaggi e dati. Dalle sue umili origini che hanno comportato il nascondere fisicamente le comunicazioni e l’uso di inchiostri invisibili, ora si è spostato nel regno digitale, consentendo alle persone di trasferire le informazioni critiche in file apparentemente banali.

Potrebbe non essere così popolare come la crittografia del fratello maggiore, ma la steganografia ha ancora importanti applicazioni. Quindi saltiamo dentro e discutiamo cos’è la steganografia, la storia dietro di essa, in che modo differisce dalla crittografia, i suoi principali casi d’uso e come può essere rilevata.

Cos’è la steganografia?

Per dirla semplicemente, la steganografia è lo studio e la pratica di nascondere le informazioni. Può essere fatto fisicamente o digitalmente, con tecniche che vanno dal lampeggiare nel codice Morse al nascondere i dati nei file .mp3.

La storia della steganografia

Il primo caso scritto di steganografia si trova in storie di Erodoto. Scrive che accadde durante la rivolta ionica, una rivolta di alcune città greche contro il dominio persiano intorno al 500 a.C. Histiaeus, il sovrano di Mileto era lontano dalla sua città, fungendo da consigliere del re persiano.

Voleva tornare a Mileto, che era sotto il controllo di suo genero, Aristagora, quindi progettò di organizzare una rivolta in Ionia come pretesto per il suo ritorno. È qui che entra in gioco la steganografia: Si rasò la testa di uno dei suoi schiavi e si tatuò un messaggio sul cuoio capelluto.

Histiaeus quindi attese che i capelli dello schiavo tornassero indietro e nascondessero il messaggio, quindi lo inviò ad Aristagora con le istruzioni per radere di nuovo la testa dello schiavo e leggere il messaggio. Il testo nascosto gli diceva di ribellarsi al dominio persiano, che ha dato il via alla rivolta contro i loro conquistatori.

Erodoto racconta un’altra storia di steganografia avvenuta diversi anni dopo, quando il re spartano Demaratus rimandò una tavoletta di cera apparentemente vuota a Sparta. Nascosto sotto la cera c’era un messaggio che avvertiva l’invasione pianificata degli Spartani di Serse.

Erodoto è noto per le sue storie alte, quindi non possiamo essere sicuri di quanto siano vere queste storie, ma sono le prime notizie di steganografia che abbiamo.

Non passò molto tempo prima che fossero registrate forme più sofisticate di steganografia. Nel IV secolo a.C., Enea Tattico menzionò una tecnica di perforazione. Filone di Bisanzio fu il primo a discutere di inchiostri invisibili, scrivendo su di loro nel terzo secolo a.C. La sua ricetta utilizzava noci galloni per scrivere del testo e una soluzione di solfato di rame per rivelarlo.

Il termine steganografia fu usato per la prima volta in un libro intitolato Steganographia di Johannes Trithemius. La parola combinava il greco Steganos, il che significa nascosto, con graphein, il che significa scrivere.

Steganographia era un libro intelligente che si riferiva presumibilmente alla magia e all’occulto, ma utilizzava la crittografia e la steganografia per nascondere la sua vera materia, incentrata sulla crittografia e la steganografia.

Steganographia è stato seguito da Polygraphia, che fu pubblicato per la prima volta dopo la morte di Tritemio nel 1518. Questo era un libro più diretto sulla steganografia e la sua pratica.

Un altro sviluppo chiave nella steganografia avvenne nel 1605, quando Francis Bacon inventò la cifra di Bacon. Questa tecnica utilizzava due diversi caratteri tipografici per codificare un messaggio segreto in un testo apparentemente innocente.

I microdot furono sviluppati per la prima volta nella seconda metà del XIX secolo, ma non furono usati pesantemente per la steganografia fino alla prima guerra mondiale. Implicavano la riduzione di un messaggio o un’immagine fino alla dimensione di un punto, che consente alle persone di comunicare e trasmettere informazioni a loro insaputa.

Nel corso degli anni ci sono stati molti altri sviluppi e tecniche steganografiche. La steganografia continua ad essere praticata fino ad oggi, con versioni a bassa tecnologia spesso utilizzate dalle bande carcerarie e metodi digitali sfruttati per nascondere i dati in immagini, audio e altri media.

Steganografia vs crittografiay

La steganografia si concentra sul nascondere la presenza di informazioni, mentre la crittografia è più preoccupata di assicurarsi che le informazioni non siano accessibili. Quando la steganografia viene utilizzata correttamente, nessuno – a parte i destinatari previsti – dovrebbe essere in grado di farlo dire che ci sono comunicazioni nascoste in corso. Questo lo rende una tecnica utile per situazioni in cui un contatto ovvio non è sicuro.

Al contrario, la crittografia tende a essere utilizzata in situazioni in cui i partecipanti non sono preoccupati se qualcuno scopre che stanno comunicando, ma hanno bisogno che il messaggio stesso sia nascosto e inaccessibile a terzi.

Analizziamo alcuni esempi per comprendere le differenze. Se eri un attivista politico che era stato imprigionato e hai bisogno di comunicare con la tua organizzazione, la logistica può essere una sfida. Le autorità possono monitorare tutto ciò che entra e esce dalla tua cella, quindi probabilmente dovresti nascondere qualsiasi comunicazione che avvenga.

In questo tipo di situazione, la steganografia sarebbe una buona scelta. Potrebbe essere difficile con le risorse che hai a portata di mano, ma potresti scrivere una semplice lettera dal suono con un messaggio nascosto nascosto con diversi tipi di carattere o altre tecniche steganografiche.

In alternativa, supponiamo che tu sia un diplomatico che discute dettagli segreti con il tuo paese di origine. È normale che i diplomatici parlino con funzionari della loro stessa nazione, quindi le comunicazioni stesse non sollevano sospetti. Tuttavia, poiché il contenuto della conversazione è top-secret, il diplomatico potrebbe voler utilizzare la crittografia e parlare su una linea crittografata.

Se spie o attaccanti tentano di intercettare la conversazione, lo faranno hanno accesso solo al testo cifrato e non a ciò che le due parti stanno effettivamente dicendo.

Capovolgiamo le cose per esaminare ulteriormente le differenze. Se l’attivista politico avesse usato la crittografia per comunicare con la propria organizzazione, molto probabilmente le autorità l’avrebbero intercettata.

I funzionari avrebbero visto il testo cifrato e sapevano che l’attivista stava cercando di inviare messaggi codificati, quindi molto probabilmente avrebbero interrotto la sua consegna e avrebbero interrogato l’attivista al riguardo. Questo potrebbe finire molto male, con percosse, torture o persino con la morte dell’attivista. Ecco perché la steganografia sarebbe più adatta in un simile scenario.

Al contrario, i diplomatici sono spesso monitorati dai loro paesi ospitanti. Se un diplomatico cercasse di inviare a casa messaggi nascosti steganograficamente, questi potrebbero essere intercettati, analizzati e il contenuto potrebbe essere scoperto. In questa situazione, la crittografia è più adatta, perché sebbene gli intercettori sappiano che la comunicazione sta avvenendo, non saranno in grado di scoprire di cosa si tratta.

Guarda anche: Guida per principianti alla crittografia

Combinare la steganografia & crittografia

Mentre questi due processi vengono spesso eseguiti separatamente, possono anche essere combinati insieme per ottenere i vantaggi che provengono da entrambi i campi. Se volevi nascondere il fatto che la comunicazione stava avvenendo, ma anche proteggere il messaggio nel caso fosse scoperto, potresti prima crittografarlo e poi nasconderlo con la steganografia.

Ad esempio, supponiamo che tu voglia nascondere il messaggio “Vado a casa” con una semplice cifra di Cesare e inchiostro invisibile. Usando il codice, puoi spostare ogni carattere a quello che lo segue nell’alfabeto, dandoti un testo cifrato di:

Jpn hpjoh ipnf

Ora che hai il tuo testo cifrato, puoi scriverlo sul tuo pezzo di carta con succo di limone o qualsiasi tipo di inchiostro invisibile che hai a portata di mano. Finché il destinatario sa dove sarà il messaggio, come rivelarlo (calore, in questo caso) e come decrittografarlo, saranno in grado di accedere alla comunicazione segreta.

Se qualcuno intercetta il messaggio ma non riesce a rilevare l’inchiostro invisibile, non saprà che è avvenuta alcuna comunicazione. Se sanno che c’è un messaggio ma non possono decifrare il codice, allora il messaggio stesso sarà comunque sicuro, ma l’interceptor saprà che qualcosa è stato inviato. Non saranno in grado di accedere al contenuto del messaggio a meno che non riescano a decifrare il codice.

Se si desidera aumentare la sicurezza delle comunicazioni, è possibile utilizzare metodi di crittografia e steganografia più sofisticati, come AES e la segmentazione della complessità del piano bit (BPCS), rispettivamente.

Gli usi della steganografia

La steganografia ha una serie di applicazioni sorprendenti, oltre a quella ovvia di nascondere dati e messaggi. Gli hacker lo usano per nascondere il codice in attacchi di malware. Le stampanti usano la steganografia nascondendo anche impercettibili punti gialli che identificano quale stampante ha creato un documento e in quale momento. Anche le tecniche steganografiche sono frequentemente utilizzate in filigrana e impronte digitali per dimostrare la proprietà e il copyright.

I limiti della steganografia

La steganografia è una pratica utile, ma presenta alcune limitazioni. Ci sono due fattori chiave che sono spesso in competizione: il primo è quanto siano evidenti e facili i dati nascosti da rilevare (sia per percezione umana o altre forme di analisi), mentre il secondo è quanti dati possono essere nascosti in un determinato file o pezzo di comunicazione.

Maggiore è la percentuale di dati che qualcuno cerca di nascondere, più facile è individuare. La quantità di dati che è possibile includere in modo sicuro in un determinato file dipenderà dalla tecnica steganografica, dal livello di rischio e dalla quantità di controllo prevista.

Se i dati sono nascosti nelle immagini, è ancora abbastanza difficile per l’occhio umano rilevare anomalie quando il 20 percento dei dati è stato sostituito, supponendo che le informazioni siano state ben nascoste. A percentuali più basse, l’immagine apparirà sostanzialmente la stessa. Man mano che vengono raccolti più dati, la qualità inizia a deteriorarsi e potresti persino essere in grado di vedere elementi dell’immagine nascosta.

Se hai problemi a capire come appare, dai un’occhiata agli esempi a partire da pagina tre, e poi ancora da pagina 12 in questo articolo scritto da John Ortiz per Black Hat.

Se utilizziamo il 20 percento come parametro di riferimento, è preferibile disporre di un file che sia almeno cinque volte la dimensione dei dati che si desidera nascondere. Con questa tecnica a basso livello di rischio, si desidera un file di cinque gigabyte per ogni gigabyte che si desidera nascondere.

Ciò rende la steganografia relativamente inefficiente. Se il tuo obiettivo è mantenere i dati sicuri e riservati, piuttosto che oscurare il fatto che la comunicazione è in corso, la crittografia è generalmente un’opzione migliore.

Oltre al problema dell’efficienza, il destinatario deve anche sapere dove e come le informazioni sono state nascoste in modo che possano accedervi. Ciò significa generalmente che avrai bisogno di accedere a un canale sicuro in modo da poter discutere di questi dettagli senza che nessun aggressore li intercetti. Poiché i canali sicuri sono spesso difficili da trovare, in particolare nelle situazioni che richiedono in primo luogo la steganografia, questo può essere un problema difficile da superare.

Infine, quando si cerca di mantenere nascoste le informazioni, è importante considerare il principio di Kerckhoff:

“UN crittografico dovrebbe essere sicuro anche se tutto ciò che riguarda il sistema, ad eccezione di chiave, è conoscenza pubblica “.

Il punto centrale è che lo è non è saggio usare un sistema in cui l’unica protezione è la mancanza di consapevolezza del nemico – possono inciampare o dedurre che ci sono dati nascosti, quindi trovare modi per estrarli.

Dipende dalla situazione, ma se mantenere le informazioni sicure e inaccessibili a parti non autorizzate è della massima importanza, i dati devono essere crittografati con una chiave privata prima dell’applicazione delle tecniche steganografiche.

I diversi tipi di steganografia

Esistono troppi tipi di steganografia per coprire ognuno, quindi ci atterremo alle forme più comunemente utilizzate e interessanti, fornendo esempi di come vengono utilizzati.

Steganografia fisica

La steganografia è stata sviluppata molto prima dei computer, quindi ci sono una serie di tecniche non digitali che possiamo usare per nascondere le informazioni.

Inchiostro invisibile

Nel corso della storia, l’inchiostro invisibile è stata una delle pratiche steganografiche più comuni. Funziona in base al principio secondo cui un messaggio può essere scritto senza lasciare segni visibili, per poi essere rivelato in seguito a un determinato trattamento.

Una vasta gamma di sostanze può essere utilizzata come inchiostri invisibili. Alcuni di questi includono succo di limone, cola, vino, aceto, latte e acqua insaponata, che possono essere resi visibili dal calore. Detersivi per il bucato, crema solare, sapone e saliva sono anche inchiostri invisibili, ma vengono invece rivelati dalla luce ultravioletta.

Esistono anche diverse combinazioni in cui il primo ingrediente viene utilizzato per scrivere e il secondo provoca una reazione chimica che rende visibile l’immagine. Questi includono amido e iodio, solfato di ferro e carbonato di sodio, aceto e acqua di cavolo rosso, fenolftaleina e fumi di ammoniaca, nonché sale e nitrato d’argento.

Latta d’inchiostro invisibile fare affidamento solo quando gli avversari non sospettano che sia stato usato. Se i messaggi vengono già sottoposti a screening, potrebbe non essere la tecnica migliore, poiché è relativamente semplice scoprire i messaggi. Allo stesso modo, se il processo di scrittura lascia dietro di sé segni, come una diversa trama, segni di graffio o una lucentezza alterata, l’inchiostro invisibile potrebbe essere rilevato dal nemico.

L’inchiostro invisibile era una parte fondamentale del processo di comunicazione di George Washington mentre lavorava per rovesciare gli inglesi. Ha creato un gruppo di spionaggio nel 1778 e i messaggi venivano spesso inviati tra i membri. Spesso scrivevano una lista della spesa legittima con un messaggio di inchiostro invisibile nascosto sotto, nel caso in cui la nota fosse intercettata.

Hanno usato un inchiostro sviluppato dal Dr. James Jay. Washington spesso lo chiamava “medicina” nelle sue lettere come una copertina. Le lettere venivano anche frequentemente scritte in codice, nel caso in cui gli inglesi trovassero uno dei messaggi. La combinazione della steganografia con la crittografia ha aggiunto un altro livello di protezione.

Cifre null

Cifre nulle nascondono i loro messaggi reali in mezzo a un testo apparentemente normale, usando una serie di tecniche diverse. Esempi comuni includono la creazione di un testo banale, in cui ogni ennesima parola, o anche lettera, fa parte del messaggio segreto.

Ad esempio, se utilizziamo una cifra nulla in cui ogni quinta parola è il nostro vero messaggio, possiamo prendere un messaggio come:

Non ne voglio nessuno cani perché puzzano e siamo non noto per essere grande.

E trova il testo nascosto:

“i cani sono fantastici”

In alternativa, possiamo codificare qualcosa nella prima lettera di ogni terza parola:

Se tu hmangiato così un’piacevole, acquista a puppy o a psolo, ti aiuterà you.

Contiene un messaggio segreto di:

“contento”

Puoi creare e utilizzare valori null secondo praticamente qualsiasi schema tu possa pensare, purché il destinatario conosca la tecnica. Tuttavia, la creazione di messaggi nascosti in un modo che non solleva sospetti può essere un processo molto laborioso e che richiede tempo, quindi le cifre nulle non sono il mezzo più efficiente per comunicare in segreto.

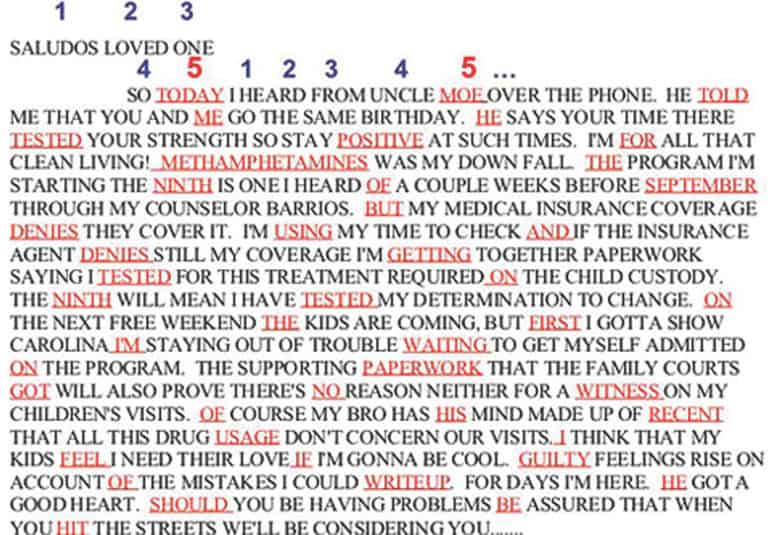

L’FBI ha rilasciato questo campione di una cifra nulla che hanno intercettato da un prigioniero:

Per gentile concessione dell’FBI.

L’intero testo fa sembrare che il mittente abbia una vita familiare piuttosto turbolenta, ma in superficie lo scrittore non sta sostenendo nulla di criminale. Quando leggi ogni quinta parola, che l’FBI ha per fortuna messo in evidenza per noi, diventa molto più sinistra.

Si chiude con “SE È STATO COLPITO, DOVREBBE ESSERE COLPITO”. In altre parole, Moe dovrebbe essere ucciso se viene condannato. Fortunatamente per Moe, la steganografia di questo prigioniero non era abbastanza buona e il messaggio fu decodificato dall’FBI.

La cifra di Bacon

Un altro primo schema di steganografia fu la cifra di Bacon, inventata dal filosofo e politico Francis Bacon, nel diciassettesimo secolo. È stato uno sviluppo interessante, perché nasconde il messaggio segreto nel formato del testo piuttosto che nel suo contenuto.

La cifra di Bacon è una tecnica steganografica piuttosto che crittografica perché il messaggio è nascosto da un testo apparentemente normale, piuttosto che apparire come un miscuglio di testo cifrato in bella vista.

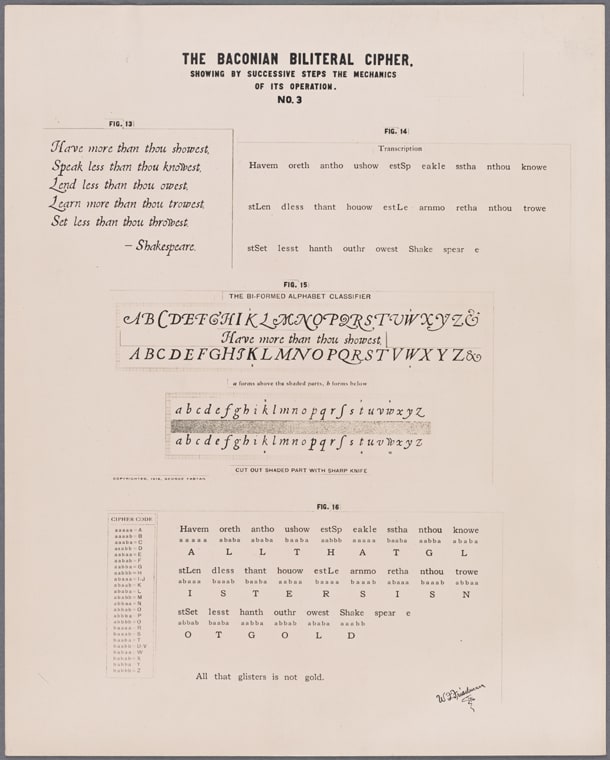

Guarda l’immagine qui sotto come esempio:

La cifra bilaterale baconiana dalla New York Public Library con licenza di CC0.

Come puoi vedere, in questo esempio ci sono due diversi stili di carattere per le lettere sia minuscole che maiuscole. Per nascondere un messaggio usando la cifra di Bacon, un messaggio innocente viene scritto usando una combinazione dei due diversi stili. Il messaggio segreto è formato da blocchi di cinque lettere. La particolare disposizione dei caratteri in ciascun gruppo di cinque lettere rappresenta una singola lettera del messaggio nascosto.

Potrebbe essere difficile vedere nell’immagine, ma la poesia nell’angolo in alto a sinistra “Abbi più di quello che mostri, parla meno che tu sappia …“Contiene effettivamente un messaggio segreto. Per scoprire il testo nascosto dal codice di Bacon, il poema deve prima essere suddiviso in blocchi di cinque lettere:

Havem

oreth

antho

SiamoDove

estSp, ecc.

Il prossimo passo è confronta lo stile del carattere di ogni lettera e decidere se si adatta al primo gruppo, “a”, o al secondo, “b”. Le lettere maiuscole e minuscole del nostro primo gruppo, Havem ”, sono scritte ciascuna con il carattere“ a ”. Secondo la chiave (che è in minuscola stampa in basso a sinistra), “Aaaaa” si traduce nella lettera “A”.

Se seguiamo lo stesso processo con il secondo gruppo di cinque lettere, “oreth”, il primo è scritto nello stile “a”, il secondo, lo stile “b”, il terzo, “stile” a “, il quarto, stile” b “e, infine, lo stile” a “. Una corsa di “Ababa” si traduce in una “L” in base al codice.

Se traduciamo l’intera poesia in questo modo, rivela “TUTTO QUELLO CHE GLISTER NON È ORO”. Come puoi vedere, è un processo relativamente nuovo per nascondere i messaggi. Se un avversario non è a conoscenza della cifra di Bacon, è abbastanza semplice far passare un messaggio segreto.

La cifra di Bacon è in realtà solo un semplice sistema binario e non si limita ai tipi di carattere. Puoi nascondere un messaggio con un sistema a / b variando la spaziatura, la dimensione delle lettere, scrivendole un po ‘sopra o sotto la linea o con altre sottili manipolazioni.

È possibile utilizzare anche un metodo di codifica diverso, rendendo ancora più difficile per i tuoi nemici scoprire il testo nascosto. Invece di avere “aaaaa” che rappresenta “A”, potresti avere “aababababbabaaaa” o qualche altra stringa che sostituisce “A”. Ovviamente, questo è più lungo e molto meno efficiente e dovrai anche assicurarti che il tuo destinatario sia a conoscenza del nuovo metodo di codifica.

La cifra di Bacon è stata adottata per nascondere le informazioni numerose volte nel corso degli anni. In tempi recenti, la famigerata banda suprematista bianca, la Fratellanza ariana, l’ha usata per codificare elenchi di membri della banda e ordinare colpi ai suoi nemici.

microdots

Se vuoi nascondere messaggi o altre informazioni, una delle migliori tecniche è renderla invisibile, o almeno il più vicino possibile. Questa è la scuola di pensiero dietro i microdot. Sono stati sviluppati per la prima volta alla fine del XIX secolo e migliorati durante il XX.

Le tecniche fotografiche possono ridurre le immagini o il testo a una piccola frazione delle dimensioni originali. Nel 1925, un metodo sviluppato da Emmanuele Goldberg era così sofisticato che una normale pagina stampata potrebbe essere ridotta fino al centesimo di millimetro quadrato.

I microdot hanno permesso alle persone di nascondere grandi quantità di informazioni senza alcuna traccia evidente. Le spie potrebbero nasconderle sulla loro persona, inviarle tramite posta o conservare le informazioni archiviate su di loro. A meno che un avversario non sia già sospetto, i microdot sono quasi impossibili da rilevare, a causa della loro piccola natura.

Sono stati usati pesantemente durante la prima guerra mondiale, la seconda guerra mondiale e la guerra fredda. Un incidente chiave ha coinvolto il triplo agente serbo Duško Popov. Era un uomo ricco che si era infiltrato nel servizio di intelligence militare tedesco, l’Abwehr.

I nazisti gli fornirono informazioni e, in seguito al raid britannico sulla base navale italiana di Taranto, dedussero che i giapponesi erano interessati a come avvenne l’attacco. I suoi gestori gli hanno inviato un messaggio tramite un microdot, chiedendogli di andare negli Stati Uniti e riferire sulle difese di Pearl Harbor per i giapponesi.

Mentre Popov era negli Stati Uniti, avvertì i funzionari statunitensi dell’interesse del nemico per Pearl Harbor, anche se sembra che questa informazione non sia mai arrivata ai militari. Questo intervallo ha portato gli Stati Uniti ad essere accecati dall’attacco di Pearl Harbor.

Non ci sono molte informazioni su se e come i microdot siano usati al momento, anche se questo è prevedibile considerando la loro natura clandestina. A causa della proliferazione delle comunicazioni digitali e di altre tecniche, è improbabile che i microdot siano ancora così pesantemente utilizzati, anche se potrebbero esserci applicazioni di nicchia.

Steganografia della stampante

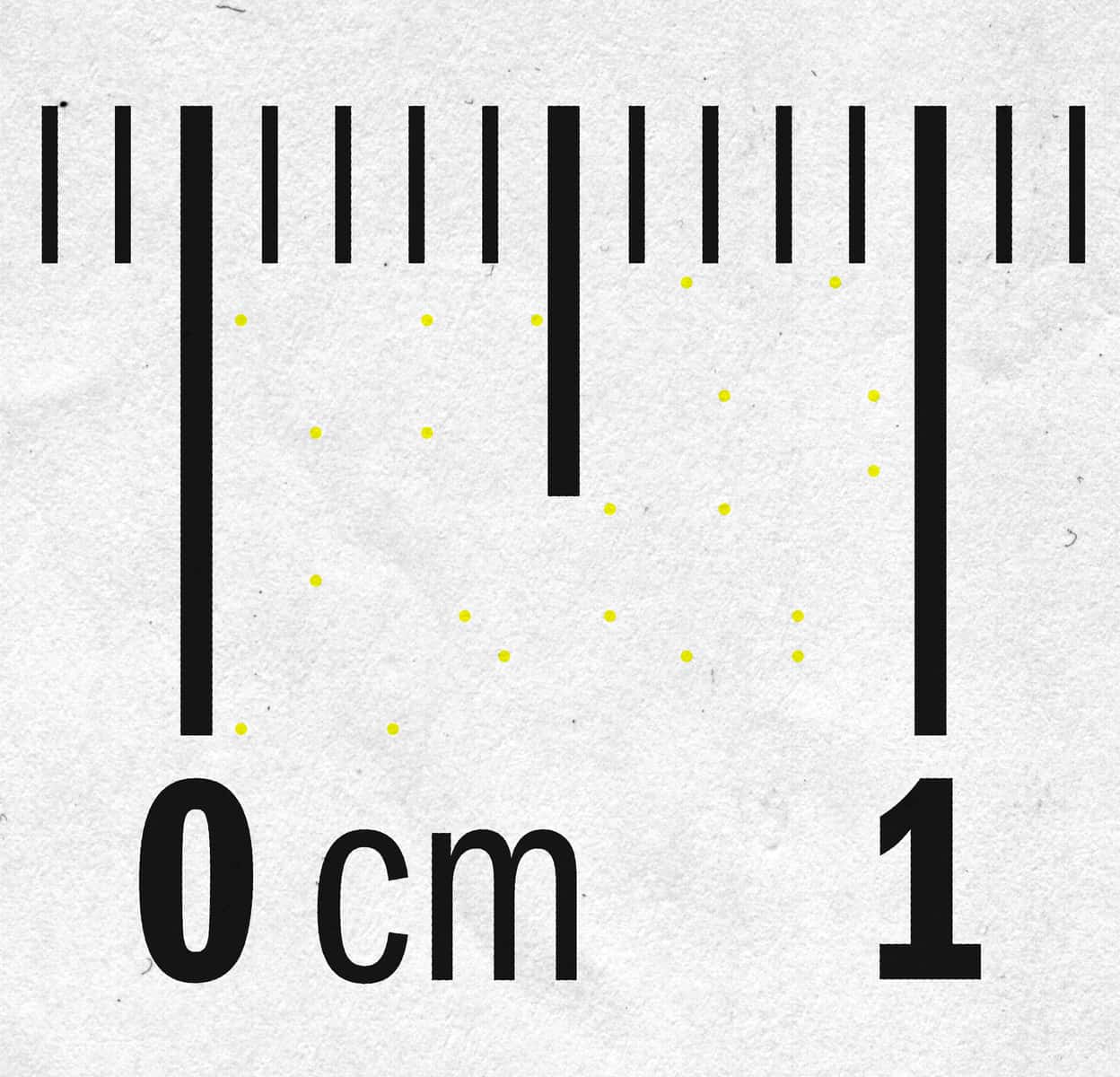

Un esempio del codice lasciato alle stampanti. Steganografia della stampante da Parhamr concesso in licenza sotto CC0.

Dagli anni ’80, vari produttori di stampanti hanno programmato le loro macchine per stampare una serie di punti gialli quasi impercettibili su ogni singola pagina. Ogni punto ha una dimensione di solo un decimo di millimetro e la loro disposizione è codificata per visualizzare il numero di serie della stampante, nonché la sua data e ora.

Queste informazioni vengono ripetute più volte sulla pagina, in modo che le informazioni possano essere recuperate anche se viene trovata solo una parte di una pagina o se il codice stampato viene danneggiato a causa di errori della stampante, umidità o altri problemi.

Questa pratica steganografica è apparentemente abituata reprimere i falsari in valuta – se le autorità sequestrano le note, possono capire da quale macchina sono state stampate. Si presume che i punti vengano utilizzati anche per rintracciare gli autori di altri crimini, con alcune ipotesi che il vincitore della realtà informativa della NSA sarebbe stato catturato usando questo metodo, se non avesse commesso altri errori.

I punti segreti non furono resi pubblici fino al 2004, quando PC World pubblicò un articolo in cui affermava che le autorità olandesi stavano usando i codici per cercare di rintracciare una banda che stava contraffando i biglietti del treno.

Esistono diversi schemi di codifica. È stato confermato che la maggior parte dei grandi marchi di stampanti ne utilizza almeno uno. A questo punto, i ricercatori del FEP non sono sicuri che ogni modello di stampante nasconda segretamente un qualche tipo di informazione che può essere utilizzata per tracciare quando e dove è stato stampato un documento. Per questo motivo, è considerato il più sicuro supponiamo che ogni stampante lasci una traccia.

Nel 2023, i ricercatori dell’Università di Dresda hanno rilasciato un programma che aggiunge punti gialli extra, rimescolando il codice. Ciò impedisce a chiunque di essere in grado di tracciare quando e dove è stato stampato un documento. Il software è stato sviluppato per aiutare gli informatori e altri attivisti a mantenere il loro anonimato.

Il software presenta alcune limitazioni, incluso il fatto che deve essere utilizzato con una stampante programmata con la stessa tecnica di codifica a punto giallo. Poiché sono in uso una serie di altri codici identificativi, esiste ancora la possibilità che la stampante di una persona lasci altri segni sulla pagina che possono essere utilizzati per identificarli.

Steganografia digitale

Come quasi tutto il resto della nostra vita, la steganografia si è fatta strada nel regno digitale. È possibile nascondere le informazioni in diversi tipi di file, in una serie di sedi online e persino in luoghi che non sospetteresti mai, ad esempio variando i tempi tra i pacchetti di dati inviati tramite un protocollo di rete.

I file multimediali sono alcuni dei luoghi più popolari in cui nascondere le informazioni, poiché le loro grandi dimensioni consentono di inserire più dati segreti al loro interno senza destare sospetti. Esistono tre modi separati in cui le informazioni possono essere nascoste nei file:

- Di aggiungendolo al file, come nello spazio di intestazione non utilizzato.

- Di sostituendo parte delle informazioni all’interno del file. Uno dei modi più comuni per farlo è quello di modificare Bit meno significativo (LSB). Nell’immagine, nell’audio e in altri file, gli ultimi bit di informazioni in un byte non sono necessariamente importanti come quelli iniziali. Ad esempio, 10010010 potrebbe essere una sfumatura di blu. Se cambiamo solo gli ultimi due bit in 10010001, potrebbe essere una sfumatura di blu quasi identica. Ciò significa che possiamo nascondere i nostri dati segreti negli ultimi due bit di ogni singolo pixel in un’immagine, senza cambiare sensibilmente l’immagine. Se cambiamo i primi bit, lo altererebbero in modo significativo.

- Di creando un nuovo file apparentemente benigno, che in realtà è solo una copertina per il testo steganografico.

Video steganografia

I video sono file relativamente grandi, quindi possono nascondere più dati della maggior parte delle alternative. Alcune delle tecniche più comuni includono una varietà di schemi diversi per sostituire i bit meno significativi (equazioni polinomiali, basate sull’hash, ecc.). In alternativa, i dati possono anche essere incorporati in ogni frame, oppure è possibile utilizzare anche i dati di filtro e mascheramento. Esistono diversi programmi di steganografia video disponibili online.

Uno dei casi più interessanti di steganografia video è stato scoperto quando le autorità tedesche hanno arrestato un sospetto membro di al-Qaeda nel 2011. Gli agenti hanno perquisito l’uomo e hanno trovato un’unità flash e schede di memoria nelle mutande. Tra gli altri file c’era un video pornografico chiamato Calci nel sedere.

Poiché era sospettato di essere coinvolto nel terrorismo, le autorità hanno studiato ulteriormente il video per scoprire che le tecniche steganografiche erano state utilizzate per nascondere più di cento documenti di al-Qaeda. Questi includevano manuali di addestramento al terrorismo e trame per attacchi futuri.

Per quanto non islamico come può sembrare la pornografia, in realtà è uno schema abbastanza intelligente. Quando le autorità trovano file crittografati, i loro sospetti vengono spesso sollevati, chiedendosi perché il file è stato crittografato in primo luogo.

Se dovessero costringere un sospettato a consegnare la loro chiave e scoprire che l’obiettivo aveva crittografato i programmi TV per bambini, sembrerebbe sospetto. Le autorità saprebbero che qualcosa è successo ed è più probabile che ispezionino ulteriormente i dati e scoprano le informazioni nascoste.

Poiché la pornografia è generalmente un tabù, in particolare per i musulmani, le autorità potrebbero visualizzare il contenuto, quindi salutare la persona come un deviante sessuale pieno di vergogna, piuttosto che ispezionare ulteriormente i dati. Fortunatamente per il mondo, i funzionari tedeschi non sono stati ingannati.

Foto steganografia

I dati possono essere nascosti nelle immagini con una varietà di tecniche. Questi includono:

- Bit meno significativo – Ne abbiamo discusso in precedenza con il Sezione di steganografia digitale.

- Segmentazione della complessità del piano di bit (BPCS) – Questa tecnica sostituisce dati complessi con informazioni nascoste in un modo che non è percepibile dall’occhio umano.

- Nascondersi ad alta capacità in JPEG – Questo è essenzialmente un adattamento del bit meno significativo che compensa la compressione coinvolta nei file JPEG.

Nel 2010 un anello di spionaggio russo è stato rotto dalle autorità statunitensi. Come parte del loro processo di comunicazione, crittografavano i dati, usavano la steganografia per nasconderli nelle immagini, quindi pubblicarli su siti Web pubblici. La tecnica di comunicazione è stata scoperta dopo che le case del sospetto sono state saccheggiate e alcuni dei loro computer sono stati trovati contenere software di steganografia.

La steganografia è stata anche utilizzata per rubare la proprietà intellettuale. Nel 2023 un ingegnere GE ha cospirato con un partner commerciale con sede in Cina per rubare i segreti dell’azienda relativi alle turbine a vapore e gas. Inizialmente, ha appena copiato i file su un’unità flash. È stato catturato e la società ha bloccato le porte USB e vietato l’utilizzo di unità flash.

Sorprendentemente, non è stato licenziato e gli è stata data un’altra opportunità per rubare file. Prese i dati da 40 file Matlab ed Excel, usò la steganografia per nasconderli in una foto di un tramonto, quindi li inviò via email a se stesso, prima di inoltrarli al suo socio in affari. Fu catturato da GE, quindi accusato di sei conteggi di spionaggio economico.

In una tendenza preoccupante, anche la steganografia sta diventando più comune tra gli hacker. I ricercatori di Trend Micro hanno analizzato gli sforzi di un account Twitter che ha pubblicato meme dannose nell’ottobre 2023.

Una volta che il malware era in esecuzione su un dispositivo, ha scaricato i meme dall’account Twitter, quindi ha estratto un comando dannoso nascosto al loro interno. Ha preso uno screenshot del computer infetto e ha restituito le informazioni all’attaccante dopo aver raccolto i dettagli del server di controllo da Pastebin.

Steganografia audio

La steganografia audio viene fornita con una gamma di metodi diversi. Come per tutti i tipi di steganografia, è importante che le tecniche siano solide, in grado di trasportare una porzione ragionevole di dati nascosti e che qualsiasi modifica sia il più impercettibile possibile. Alcune delle tecniche più comuni includono:

- Codifica bit meno significativa – Proprio come gli altri tipi di bit meno significativi che abbiamo menzionato, è possibile modificare parti meno importanti dei dati audio senza fare evidenti differenze nel modo in cui un file suona.

- Eco nascosto – I dati possono anche essere mascherati in un’eco.

- Inserimento di tono – Poiché è difficile rilevare i toni di energia più bassi quando sono vicini a quelli che sono molto più potenti, questi toni di energia più bassi possono essere utilizzati per nascondere i dati.

Un ricercatore polacco ha utilizzato la steganografia audio in un progetto interessante. Ha preso la canzone Il ritmo è un ballerino di Snap! e quindi modificato il tempo. Quando un battito veniva rallentato, rappresentava un trattino nel codice Morse e quando un battito veniva accelerato, significava un punto. Ha usato questo sistema per precisare “la steganografia è una ballerina!”

Ha poi suonato la canzone per un mix di musicisti professionisti e laici. Con una discrepanza del tempo dell’uno percento, nessuno notò che qualcosa non andava. Fu solo al 2% circa che i musicisti professionisti sapevano che qualcosa non andava e circa il 3% per tutti gli altri.

I suoi risultati mostrano che è abbastanza facile nascondere le informazioni nelle canzoni da ballo senza che nessuno se ne accorga. Nonostante ciò, il suo metodo non è un modo particolarmente efficiente di comunicare, perché ha trasmesso solo tre parole su un’intera canzone.

Testo

Quando si tratta di testo, ci sono molti modi diversi per nascondere le informazioni. Tuttavia, poiché i file di testo sono generalmente piuttosto piccoli, essi non sono particolarmente utili per l’invio di grandi quantità di dati. Una semplice tecnica prevede l’apertura di Microsoft Word, la digitazione del messaggio segreto e la modifica del colore del testo in bianco.

Sullo sfondo bianco del tuo word processor, sembrerà che non ci sia nulla. Puoi quindi salvarlo e inviarlo al tuo cospiratore, assicurandoti di istruirli su un canale sicuro su come accedere alle informazioni.

Altrimenti, potrebbero essere perplessi sul motivo per cui continui a inviare loro documenti vuoti. Questo non è un metodo molto sicuro, perché chiunque intercetta i messaggi diventerà sospettoso sul perché invii sempre documenti vuoti. Tutto quello che devono fare è selezionare il testo e la trama è sventata.

spammimic offre un’altra tecnica steganografica per comunicare in segreto. Lo strumento del sito Web ti consente di farlo codificare un messaggio in modo che assomigli allo spam. Poiché siamo così abituati a ignorare lo spam, un messaggio come questo potrebbe facilmente volare sotto il radar e consentire di comunicare senza essere rilevato. L’utilità del software è discutibile, ma almeno mostra che i messaggi possono essere nascosti in una vasta gamma di modi: devi solo pensare fuori dagli schemi.

Nascondere i dati in un sito semplice

Internet è incomprensibilmente grande e contiene moltissime informazioni strane e senza senso. Ciò lascia molte opportunità di nascondere i messaggi segreti in pubblico senza sollevare sospetti.

Fino a quando due persone non saranno già monitorate da vicino, possono facilmente scambiarsi comunicazioni su siti Web popolari o oscuri senza essere scoperti. Devono solo assicurarsi che le loro reali intenzioni non siano chiare per nessuno.

Pensa a tutti i commenti assurdi che hai trovato su forum o social media e alle migliaia di post sul blog che non hanno assolutamente senso. Tendiamo a spazzolarli via o a leggerli per nostro divertimento, ma non consideriamo mai che potrebbe esserci qualcosa di più in loro della follia.

L’Intercept afferma che anche l’NSA ha preso parte alla pratica, usando il suo account Twitter ufficiale per comunicare con le spie russe. In un’operazione clandestina, l’Intercept riferisce che alcuni dei partecipanti hanno divulgato i dettagli dei Tweet della NSA agli agenti russi prima che fossero pubblicati. Secondo il rapporto, ciò fungeva da conferma del fatto che in realtà erano rappresentanti della NSA e non solo truffatori.

Rilevamento della steganografia

La steganografia può essere incredibilmente difficile da rilevare, specialmente quando non c’è motivo di essere sospettosi. Nel mondo online, passano così tante informazioni davanti ai nostri occhi, che semplicemente non possiamo risparmiare il tempo o gli sforzi per controllare ogni anomalia, per non parlare delle cose che sembrano legittime.

Questo è ciò che rende così difficile parlare di una buona steganografia. Tutti gli esempi di cui abbiamo parlato sono stati fallimenti, perché ora sono di dominio pubblico. Le tecniche vengono studiate attivamente e la tecnologia sta migliorando, ma la sua stessa natura rende impossibile rilevare una steganografia di successo in natura.

Potrebbero esserci anche una varietà di tecniche sviluppate al di fuori della sfera pubblica, da agenzie di intelligence, reti terroristiche e bande criminali. Non possiamo davvero saperlo se non ne incontriamo esempi.

Nonostante ciò, possiamo applicare molti strumenti analitici quando sospettiamo che la steganografia sia utilizzata per nascondere i messaggi. Tuttavia, lo strumento giusto dipende in primo luogo da quali tecniche hanno nascosto i dati.

Rilevamento della steganografia fisica

Quando si tratta di inchiostro invisibile, i metodi di rilevamento dipendono dal tipo di inchiostro invisibile utilizzato. Se è stato fatto male, potrebbero esserci graffi sulla carta, un cambiamento nella sua trama o un riflesso diverso in cui la scrittura è stata nascosta.

Se si sospetta che un messaggio contenga inchiostro invisibile, è possibile prima ispezionarlo visivamente e annusarlo per eventuali irregolarità. Il prossimo passo è passarlo sotto una luce ultravioletta, che mostra diversi tipi di inchiostro invisibile. Il messaggio può quindi essere esposto al calore, che può rivelare altri tipi di inchiostro. Se non hai ancora trovato il messaggio, esporlo ai fumi di iodio può fare il trucco.

Se nessuna di queste tecniche funziona, non puoi provare che non ci sono messaggi lì – solo che è improbabile che ce ne sia uno. Il tuo avversario potrebbe utilizzare una sofisticata soluzione di inchiostro invisibile di cui non sei a conoscenza.

Cifre null possono essere spesso rilevate da anomalie nel testo. A volte usano strani giri di parole mentre il creatore cerca di modellare il loro messaggio segreto nel testo di copertina. Tuttavia, se la cifra nulla viene eseguita bene e non si ha motivo di scrutarla pesantemente, può esserlo semplice per le persone a farti passare messaggi nascosti.

Allo stesso modo, la cifra di Bacon può essere rilevata cercando anomalie. Nel testo sospetto, gli intercettori dovrebbero esaminare i caratteri, la spaziatura, il dimensionamento e molti altri fattori. Ancora una volta, se ha funzionato bene, può essere difficile dire se è presente un messaggio segreto.

Le dimensioni ridotte dei microdot li rendono quasi impossibili da rilevare, a meno che l’interceptor non sia già diffidente. D’altra parte, poiché sappiamo che le stampanti lasciano codici su ogni singola pagina, è abbastanza facile rilevarli.

Un metodo prevede l’esecuzione di una scansione di alta qualità della pagina, quindi lo zoom su parte dello spazio bianco. Se inverti i colori, i punti gialli dovrebbero essere più evidenti. Una volta che lo hai fatto, puoi usare questo strumento dell’Università di Dresda per provare a decodificare i punti.

Rilevamento della steganografia digitale

La steganografia digitale può anche essere incredibilmente difficile da scoprire. A meno che tu non sia già sospettoso o la steganografia sia stata eseguita male, è improbabile che controlli i file di qualcuno in modo serio.

Uno degli indizi più grandi è quando il software steganografico viene scoperto sul computer di qualcuno o se ha una storia di visite a siti correlati alla steganografia. Questo è un buon indicatore del fatto che potrebbero nascondere file con la steganografia e persino fornire indizi su come lo stanno facendo.

Se è disponibile la versione originale di un file, il rilevamento delle modifiche steganografiche è relativamente semplice. Puoi prendere il hash del file originale e confrontarlo con il file sospetto. Se sono diversi, il file è stato modificato e può includere dati nascosti.

Se il metodo sopra indicato non è possibile, la steganografia può essere rilevata anche mediante analisi statistiche. Sebbene i nostri occhi e le nostre orecchie non possano generalmente rilevare informazioni nascoste in immagini e audio, i dati segreti possono spesso essere facilmente scoperti cercando anomalie e incoerenze statistiche.

Rilevare la steganografia è solo una parte del processo. Se si sospetta la steganografia e l’investigatore si sente quasi sicuro che contenga informazioni nascoste, potrebbero non essere ancora in grado di scoprire i dati. Potrebbero non avere i giusti strumenti steganografici, potrebbero non essere in grado di capire l’algoritmo o i dati potrebbero essere stati crittografato in anticipo.

Se la steganografia viene rilevata da un intercettore, ciò può o meno significare un fallimento per i comunicatori. Dipende dal motivo iniziale dell’invio del messaggio. Se fosse assolutamente fondamentale che la comunicazione rimanga inosservata, il rilevamento comprometterebbe il loro piano. In altri casi, i comunicatori possono essere al sicuro fintanto che l’avversario non può accedere ai dati stessi.

La steganografia è sicura per nascondere i messaggi?

La steganografia può essere utile, ma lo è ha bisogno di essere applicato nelle giuste situazioni – quando vuoi nascondere il fatto che la comunicazione sta avvenendo. Se usato correttamente, puoi inviare messaggi segreti proprio sotto il naso dei tuoi nemici.

In molte circostanze, la steganografia è completamente inutile. Se non importa se terze parti scoprono che stai comunicando, ma i dettagli della comunicazione devono rimanere segreti, dovresti invece utilizzare la crittografia.

La steganografia può essere inefficiente e richiedere tempo, e richiede comunque di avere un canale sicuro in cui è possibile comunicare quale tecnica steganografica viene utilizzata e dove i dati sono nascosti.

La crittografia è molto più semplice e molti più dati possono essere codificati nello stesso spazio. Con tecniche come la crittografia a chiave pubblica, puoi persino comunicare senza un canale sicuro.

Quando la steganografia viene utilizzata da sola, è la sicurezza attraverso l’oscurità, che può portare alla rivelazione del messaggio segreto. Se vuoi nascondere un messaggio agli avversari, ma anche proteggerlo nel caso venga scoperto, è meglio farlo combina la steganografia con la crittografia. Questa combinazione offre i vantaggi di entrambe le tecniche e può proteggere te e i tuoi dati dalla compromissione.

La steganografia è una pratica antica che ha radici storiche interessanti. È incredibile come questa tecnica sia stata utilizzata fin dallantichità per nascondere informazioni importanti. Oggi, la steganografia si è evoluta e si è spostata nel regno digitale, consentendo alle persone di nascondere informazioni critiche in file apparentemente banali. È interessante notare che la steganografia ha ancora importanti applicazioni, anche se non è così popolare come la crittografia. Questo articolo fornisce una panoramica completa sulla steganografia, la sua storia, i suoi casi duso e come può essere rilevata. Inoltre, viene discusso se la steganografia è sicura per nascondere i messaggi. In generale, questo articolo è molto informativo e fornisce una buona comprensione della steganografia.