La frode di acquisizione di account (ATO) implica che un criminale ottenga l’accesso non autorizzato all’account di un utente e lo utilizzi per un qualche tipo di guadagno personale. Con il gran numero di account che le persone hanno online, un aumento di attività come lo shopping online e le attività bancarie e i sistemi di pagamento senza attriti che hanno molte aziende in atto, l’ambiente è maturo con opportunità per i criminali che desiderano guadagnare denaro. Un rapporto ha citato la frode di acquisizione di un conto come responsabile di perdite di $ 5,1 miliardi nel solo 2023.

Mentre la frode ATO può essere costoso per aziende e privati, ci sono modi per prevenirlo. Ad esempio, le aziende possono attuare misure per rilevare attività insolite e avvisare i clienti in merito alle modifiche dell’account. I clienti possono seguire le migliori pratiche come l’uso di password complesse e l’abilitazione dell’autenticazione a due fattori, ove possibile.

In questo post, descriviamo quale sia la frode di acquisizione dell’account, inclusi esempi, come individuarlo e i passaggi per impedire che accada a te o ai tuoi clienti.

Qual è la frode di acquisizione di account?

Le frodi nell’acquisizione di account possono comportare qualsiasi tipo di account online, inclusi e-commerce, social media e conti bancari online. I conti comunemente presi di mira sono quelli dai quali un criminale può rubare denaro. Ad esempio, un hacker potrebbe guadagnare accesso a un conto bancario online e inviare fondi sul proprio conto. Un truffatore potrebbe assumere un account sui social media e inventare un motivo per richiedere denaro alla famiglia e agli amici della vittima.

I siti di e-commerce sono particolarmente utili per i criminali. I sistemi di pagamento senza attrito in cui sono archiviate tutte le informazioni di fatturazione possono rendere conveniente per i clienti effettuare acquisti, ma anche rendere molto semplice per i criminali entrare e trattarsi. Se un hacker scopre le informazioni di accesso, può semplicemente entrare, cambiare l’indirizzo di spedizione e iniziare a fare acquisti.

Sia le aziende che i clienti finiscono per perdere a causa di frodi nell’acquisizione di account. Le aziende perdono denaro per richieste di riaddebito e subiscono una reputazione danneggiata. I clienti in genere subiscono perdite monetarie, ma possono anche perdere tempo speso nel tentativo di risolvere i problemi e potrebbero anche subire relazioni danneggiate con altri, ad esempio nel caso in cui gli account dei social media vengano rilevati. Nel 2023, la frode ATO ha comportato un tempo medio di risoluzione di 16 ore e un costo medio di $ 290 di tasca.

La frode nell’acquisizione di un account viene talvolta definita come una forma di furto di identità perché il criminale si pone effettivamente come vittima quando accede a un account. Tuttavia, altri sostengono che i due sono separati. Con l’acquisizione dell’account, il truffatore sta utilizzando un account esistente, mentre in caso di furto di identità aprirebbe un nuovo account mentre si presentava come vittima.

In che modo i criminali ottengono le credenziali in primo luogo?

I criminali informatici possono ottenere le informazioni di cui hanno bisogno per assumere il controllo del tuo account in diversi modi. Ecco alcuni dei più comuni:

Violazione dei dati

Uno scenario comune è una violazione dei dati in cui viene trapelato un elenco di nomi utente (e potenzialmente password di accompagnamento). Queste liste sono in vendita sul mercato nero, il che significa che qualsiasi numero di criminali potrebbe usarle contemporaneamente.

Se sono noti un nome utente e una password per un account, gli hacker possono utilizzare i sistemi automatizzati per provare la stessa combinazione in un elenco di piattaforme online popolari. Questa operazione viene definita riempimento delle credenziali ed è la ragione per cui è così importante utilizzare una password diversa per ogni account.

Se per una determinata piattaforma è noto solo un nome utente o un indirizzo e-mail, un criminale potrebbe utilizzare una forza bruta o un attacco simile per provare a indovinare la password.

Leggi di più: Le maggiori violazioni dei dati nella storia

Attacchi di phishing

Un altro metodo comune per ottenere credenziali è attraverso un attacco di phishing. Questi attacchi possono verificarsi tramite e-mail, telefono o SMS, ma l’essenza è che il truffatore sta cercando di farti consegnare le tue informazioni di accesso.

Ad esempio, un’e-mail di phishing potrebbe rappresentare un messaggio di assistenza clienti che ti persuade a fare clic su un collegamento a un sito di phishing (un sito Web falso progettato per phishing a scopo informativo). Qui ti viene richiesto di inserire le tue informazioni di accesso, che vengono poi rubate dai criminali.

Truffe telefoniche

Mentre alcune truffe telefoniche sono orientate al phishing per informazioni, alcuni chiamanti cercheranno direttamente di assumere il controllo del tuo account mentre sei al telefono. Un esempio di una truffa di acquisizione dell’account avviata per telefono è un’iterazione dello schema di supporto tecnico.

Ad esempio, il criminale si pone come rappresentante Microsoft e ti convince che il tuo computer ha un virus e deve essere riparato. voi consegnare l’accesso remoto al dispositivo, e il criminale può accedere a tutti gli account per i quali hai le credenziali archiviate. Potrebbero pretendere di “testare” gli account e accedervi in bella vista, oppure potrebbero utilizzare l’accesso remoto per installare spyware (ne parleremo più avanti).

La vittima non è sempre quella presa di mira in una truffa telefonica e molti criminali prendono di mira i rappresentanti dell’assistenza clienti dell’azienda. Ad esempio, i rappresentanti del servizio clienti per banche o operatori wireless possono essere ingannati nel fornire ai truffatori informazioni sufficienti per convincere un altro rappresentante a garantire loro il controllo dell’account.

Guarda anche: Statistiche truffe telefoniche

Recupero dell’account

In questo caso, un’acquisizione dell’account porta a più acquisizioni dell’account e coinvolge un utente malintenzionato che ha già accesso all’account e-mail o telefonico. Poiché la maggior parte delle piattaforme verifica lo stato del titolare dell’account tramite e-mail o numero di telefono (spesso fornendo l’opzione), tutto un utente malintenzionato deve reimpostare la password su altre piattaforme è l’accesso a uno di tali account. Questo funziona anche nel bypassare l’autenticazione a due fattori se un codice viene inviato all’indirizzo e-mail o via SMS.

spyware

Tipi specifici di malware scaricati sul dispositivo da collegamenti e-mail o allegati dannosi potrebbero rivelare le tue credenziali. Alcuni spyware acquisiscono immagini regolari delle sessioni del tuo computer, mentre i keylogger registrano ogni sequenza di tasti, esponendo nomi utente e password.

Relazionato: I migliori strumenti gratuiti per la rimozione di spyware

Documenti rubati o numeri scremati

I numeri di conto sono spesso un numero di carta, ad esempio il tuo nome utente di banking online può essere il numero della tua carta cliente. Questo può essere scoperto da un estratto conto trovato nel cestino, un portafoglio rubato o tramite scrematura. Quest’ultimo è dove le macchine di piccole dimensioni leggono il numero della carta presso un bancomat o un punto di acquisto, ad esempio una pompa di benzina. Una volta che il numero di conto è noto, la password può essere indovinata usando un attacco di forza bruta.

Hacking su wifi non garantito

Molte persone non pensano a nulla per accedere al wifi gratuito mentre si trovano in un bar, un centro commerciale, un hotel o un aeroporto. Ma queste reti sono spesso non garantite e rappresentano una grande opportunità per gli hacker di rubare le tue informazioni. Un attacco comune su queste reti è un attacco man-in-the-middle in cui l’hacker intercetta i contenuti del tuo traffico Internet.

Ciò potrebbe esporre qualsiasi informazione inviata, comprese le credenziali per varie piattaforme e le informazioni di pagamento sui siti di e-commerce. Una rete privata virtuale (VPN) può aiutarti a proteggere le tue connessioni wifi crittografando il tuo traffico web.

Cosa stanno cercando di fare gli attaccanti?

Gli autori di frodi di acquisizione di account hanno molti e vari motivi. Il motivo esatto per voler acquisire un determinato account dipenderà dal tipo di account. I truffatori potrebbero avere un numero qualsiasi di motivi per voler assumere la parola, un social media o un account e-commerce.

Ecco alcune delle diverse cose che i criminali possono fare una volta che hanno accesso:

- Frodi con carte di credito: Gli aggressori potrebbero essere dopo i dettagli della tua carta di credito per l’uso in frodi con carta di credito. Sebbene ciò sia comune con i siti di e-commerce, è anche possibile per molti altri account in cui sono archiviati i dati della tua carta di credito, come i servizi di media su abbonamento o le società di pedaggio.

- Frode sul conto commerciante: Comune con i siti di e-commerce e una forma di frode con carta di credito, il criminale ordina semplicemente le merci attraverso il tuo account e cambia l’indirizzo di spedizione.

- Frode sul conto bancario: Con l’accesso al tuo conto bancario, un utente malintenzionato può trasferire fondi su un altro conto, tra le altre cose.

- Frodi fedeltà: Ciò comporta l’utilizzo o il trasferimento di punti da siti di fidelizzazione o ricompensa. Uno dei motivi principali per cui la frode fedeltà è in aumento è che le persone non controllano i loro conti fedeltà tanto quanto farebbero con i loro estratti conto bancari o delle carte di credito. Cioè, i punti non sono visti come soldi dai clienti, ma sono dai criminali.

- Rivendita credenziali: Le combinazioni di nome utente e password possono essere messe in vendita sul mercato nero.

- Riempimento credenziali: È qui che viene utilizzato l’associazione nome utente e password per una piattaforma per tentare di accedere agli account in altre piattaforme popolari. Questo può essere fatto usando un sistema automatizzato.

- Raccolta dei dati: Il criminale potrebbe essere alla ricerca di ulteriori informazioni sulla vittima, inclusi numero di previdenza sociale, indirizzo, numero di telefono e informazioni sulla carta di credito da utilizzare in altre frodi come il furto di identità. Quando rilevano account di posta elettronica o social media, possono leggere messaggi privati, conoscere le relazioni con varie persone e molto altro.

- Sottoscrivere prestiti: L’accesso ai conti finanziari può essere utilizzato per stipulare prestiti e persino ipoteche a proprio nome. (Si tratta di una frode o di un furto di identità tecnicamente nuovi ma spesso si verifica a seguito di una frode di acquisizione dell’account).

- Richieste monetarie: Acquisendo il tuo account sui social media, l’aggressore può comportarti come te e fare richieste a familiari e amici, ad esempio, per soldi.

- Estorsione: I criminali potrebbero tenere in ostaggio il tuo account e chiederti denaro, beni o servizi, in cambio del suo ritorno.

Una volta che un criminale ha accesso a un account, di solito tenta molto rapidamente di bloccare l’utente reale modificando la password, l’e-mail di recupero, le impostazioni di autenticazione a due fattori e le domande di sicurezza e disconnettendosi da altri dispositivi. A quel punto, l’unico modo per riavere il tuo account è contattare l’azienda. Quando riesci a parlare con un rappresentante del servizio clienti, è probabile che il criminale abbia già fatto ciò che è venuto a fare.

Esempi di frode di acquisizione dell’account

Ora che sappiamo cosa potrebbero tentare di fare gli aggressori, diamo un’occhiata ad alcuni esempi di come funziona la frode di acquisizione dell’account.

Acquisizioni di account e-mail cloud

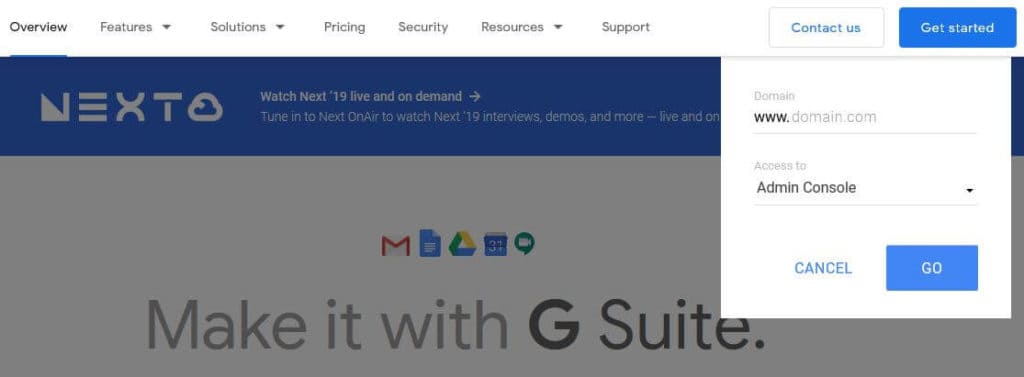

Un rapporto Proofpoint di marzo 2023 evidenzia il crescente problema dei tentativi di acquisizione dell’account e-mail cloud. Lo studio ha esaminato gli account cloud di Office 365 e G Suite per sei mesi, monitorando oltre 100.000 accessi non autorizzati. Ha rilevato che oltre il due percento degli account utente attivi sono stati presi di mira dagli attaccanti e, su 10.000 account utente attivi attaccati, 15 sono stati violati con successo dagli hacker.

La maggior parte di questi attacchi ha avuto origine in Nigeria o in Cina, con l’obiettivo principale spesso di colpire le aziende lanciando attacchi di phishing interni o esterni da account fidati. Se l’utente ha l’accesso richiesto, tuttavia, l’acquisizione dell’account può essere utilizzata per spostare denaro o dati.

Acquisizione del conto bancario

Nel 2023, un rapporto della BBC descriveva come una donna perse più di £ 4.000 quando il suo conto della Royal Bank of Scotland fu rilevato. In questo caso, il criminale non ha utilizzato l’online banking per accedere all’account, ma piuttosto ha usato un po ‘di fascino e buon senso (noto anche come social engineering) per convincere uno dei rappresentanti del servizio clienti della banca ad approvare un trasferimento fraudolento di £ 4.318.

In questo caso, i truffatori sono stati in grado di superare in astuzia la banca su un paio di livelli, ma la frode avrebbe comunque dovuto essere rilevata. Dopo che l’autore ha chiamato per apportare una modifica al conto, la banca ha chiamato la vittima sul suo numero di rete fissa come precauzione standard. Il criminale esperto aveva già deviato il numero al proprio cellulare. Durante la chiamata, il truffatore ha richiesto due trasferimenti ad altri account. Il primo è stato consentito, ma il secondo è stato vietato a causa di domande di sicurezza con risposta errata. Tuttavia, la banca non ha ricordato il primo e la vittima ha perso i suoi soldi.

Alla fine, la banca ha ammesso l’errore e ha rimborsato l’importo, ma il calvario ha perso molto tempo sia per la banca che per la vittima. Varie forme di frode di acquisizione di un conto bancario sono molto comuni, con oltre 100.000 casi segnalati di frode di acquisizione di un conto bancario nel Regno Unito lo scorso anno.

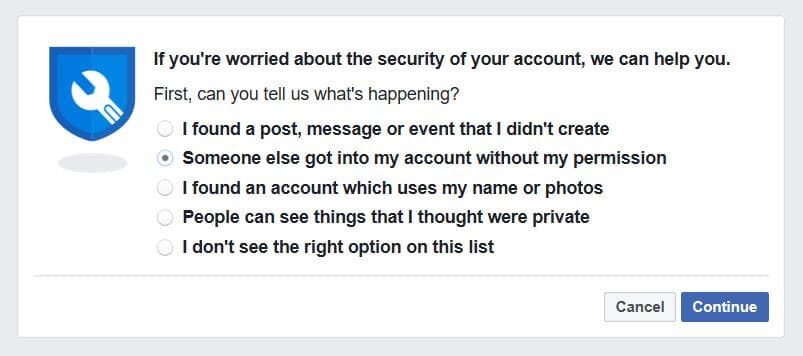

Acquisizioni di account Facebook

Un rapporto del 2023 descrive in dettaglio l’acquisizione dell’account Facebook di un medico del pronto soccorso e un proprietario di una palestra, ma questi sono solo alcuni esempi. In questi casi specifici, si sospetta che le persone che hanno assunto l’account non fossero semplicemente in grado di aprire il proprio account, forse a causa della loro posizione o essendo state bloccate. Altre ragioni per le acquisizioni potrebbero essere quella di sollecitare familiari e amici, raccogliere informazioni o diffondere discorsi d’odio sotto il nome della vittima.

La popolarità di Facebook lo rende un bersaglio enorme per i criminali informatici. Inoltre, anche se Facebook ha messo in atto metodi di segnalazione, le vittime hanno spesso difficoltà a far rispondere Facebook ai rapporti sull’acquisizione di account, il che significa che i criminali sono in grado di utilizzare gli account per periodi prolungati.

Inoltre, Facebook ha un curriculum di sicurezza tutt’altro che stellare e molte violazioni sono state segnalate nel corso degli anni. A settembre 2023, un bug nel codice di Facebook ha messo a rischio 50 milioni di account utente consentendo agli hacker di rubare token di accesso. Questi token mantengono gli utenti connessi e possono consentire agli hacker di accedere agli account. Nell’aprile 2023, 22.000 indirizzi e-mail e password sono stati resi disponibili per la visualizzazione pubblica.

L’acquisizione dell’account Facebook è un problema così grande che Facebook ha aumentato i suoi “bug bounties” per le vulnerabilità dell’acquisizione dell’account nel 2023. I ricercatori possono guadagnare fino a $ 40.000 per trovare vulnerabilità che possono comportare un’acquisizione completa dell’account.

Anche il CEO di Facebook non è immune all’acquisizione dell’account; Mark Zuckerberg ha avuto più account sui social media rilevati più volte, con gli aggressori che desiderano semplicemente dimostrare un punto.

Acquisizioni di account Instagram

Facebook non è l’unico sito di social media preso di mira. Un rapporto del 2023 ha evidenziato un problema con le acquisizioni di account Instagram con attacchi originari della Russia. Questa diffusa campagna ha visto i dettagli associati agli account modificati dagli hacker. Ad esempio, i nomi, le foto del profilo e gli indirizzi e-mail sono stati modificati. Anche le password sono state modificate in modo tale che gli utenti fossero completamente esclusi dai loro account.

Il problema è che una volta modificato l’indirizzo e-mail, i normali metodi di recupero di Instagram (che utilizzano l’e-mail) non funzionano più. Come con Facebook, gli utenti hanno avuto problemi a far sì che Instagram risolva i problemi e, in molti casi, semplicemente rinunciano. Questo lascia il criminale a fare ciò che vuole con l’account. In questo caso, un motivo sospetto per il dirottamento era l’uso degli account come parte di un bot spam, ad esempio per promuovere contenuti per adulti.

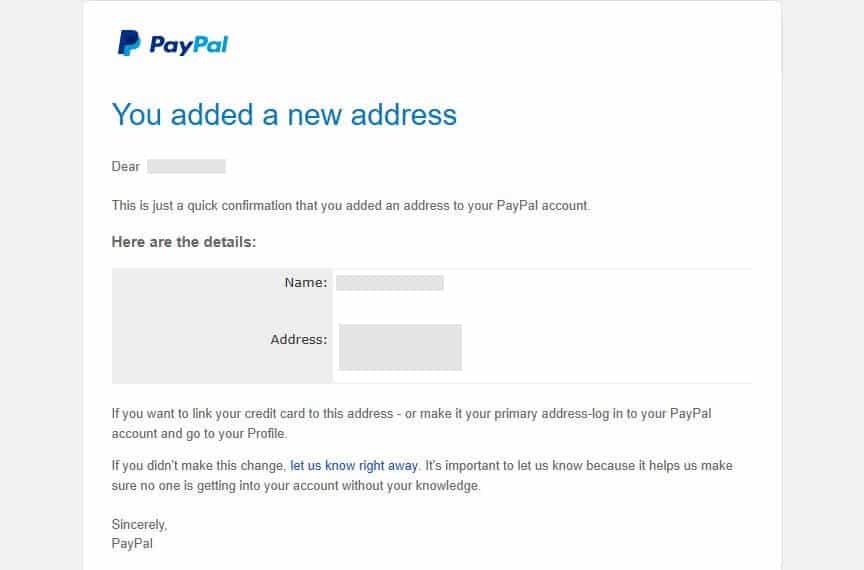

Cambio indirizzo PayPal

Questo esempio è un incidente che ho riscontrato di recente. Sono registrato al sito web Have I Been Pwned che mi avvisa nel caso in cui la mia e-mail sia coinvolta in una violazione nota dei dati. Un paio di mesi fa, ho ricevuto un’email che mi informava che la mia e-mail era stata coinvolta in una recente violazione. Tuttavia, era per un vecchio indirizzo email che non avevo associato ad alcun account importante, o almeno così pensavo.

Qualche giorno dopo ho ricevuto un’email da PayPal, relativa a un vecchio account che non utilizzo più:

Qualcuno era riuscito ad entrare e aggiungere un indirizzo, anche se l’account era stato bloccato molto tempo fa. Di solito PayPal è così severo riguardo alle modifiche che anche io avrei problemi a modificare questo account. Il fatto che un truffatore potrebbe facilmente apportare un emendamento è snervante per non dire altro. Presumibilmente il criminale ha pianificato di acquistare beni attraverso l’account e di farli spedire al nuovo indirizzo.

Tieni presente che è stato un fine settimana, quindi non ho letto l’e-mail fino a circa 24 ore dopo che è arrivato nella mia casella di posta. Per fortuna, non vi era alcun metodo di pagamento corrente collegato all’account, ma se fosse stato attivo, gli intrusi avrebbero potuto causare molti danni prima che notassi cosa stava succedendo. Inutile dire che ho notificato PayPal e chiuso immediatamente il conto per evitare ulteriori abusi.

Acquisizione del numero di telefono

Questo tipo di frode nell’acquisizione di account sta guadagnando popolarità ed è probabilmente uno dei più stressanti da affrontare. Spesso indicato come scambio di SIM, un criminale assume il numero di telefono di qualcuno trasferendolo a un altro operatore wireless.

Il processo viene in genere eseguito tramite una serie di chiamate ai rappresentanti del servizio clienti dell’operatore wireless esistente della vittima. Utilizzando il social engineering, il criminale può raccogliere informazioni sufficienti per convincere un rappresentante in una chiamata successiva di essere il titolare del conto reale.

Un paio di cose rendono questo tipo di attacco particolarmente spaventoso. Innanzitutto, la vittima non si rende conto che il loro account è stato violato fino a quando non perdono il segnale sul proprio telefono, a quel punto l’hacker sta già rilevando gli altri account.

Questa è l’altra parte spaventosa. Con il controllo di un numero di telefono, l’utente malintenzionato può accedere agli account associati al numero, tra cui e-mail, social media, bancario e account di investimento, tra gli altri. Se si utilizza l’autenticazione a due fattori, questa può essere spesso ignorata utilizzando anche il numero di telefono.

Secondo quanto riferito, una vittima di scambio di SIM ha perso milioni di token di criptovaluta contro gli hacker nel gennaio 2023 e ha fatto causa a AT&T per $ 224 milioni.

Come prevenire e rilevare frodi di acquisizione di account

Sia le imprese che i clienti devono lavorare insieme nella lotta contro le frodi di acquisizione di account. In questa sezione, spiegheremo come individuare e prevenire frodi nell’acquisizione di account per clienti e aziende.

I clienti

Dal punto di vista del cliente, ovviamente, idealmente si desidera essere proattivi e impedire che si verifichino frodi di acquisizione di account. Ecco alcuni suggerimenti per la prevenzione:

- Non utilizzare mai la stessa password per più account.

- Utilizzare un gestore di password come LastPass per generare, archiviare e compilare automaticamente password complesse.

- Iscriviti al sito web I’m I Been Pwned per ricevere notifiche sulle violazioni.

- Non fare clic sui collegamenti da e-mail sospette in quanto potrebbero portare a siti di phishing o scaricare malware.

- Fai attenzione ai segni di un’e-mail di phishing (come il nome della società errata e una grammatica scadente) e ai siti di phishing (inclusa la mancanza di informazioni di contatto o una pagina di informazioni).

- Utilizzare la verifica in due passaggi (2SV) o l’autenticazione a due fattori (2FA), ove possibile. A tale scopo sono disponibili app di terze parti come Google Authenticator e Authy.

- Fai acquisti su siti affidabili e non archiviare i dati della carta di credito se puoi evitarli.

- Usa una VPN, specialmente quando sei connesso al wifi pubblico.

- Inserisci un avviso di blocco o frode sul tuo rapporto di credito con tutte e tre le agenzie di credito nazionali (se ti trovi negli Stati Uniti). Sebbene ciò non impedisca alle persone di utilizzare account esistenti, può impedirle di utilizzare le tue informazioni per aprire nuovi account.

- Fai attenzione a ciò che condividi sui social media. Se le persone sanno quali aziende usi e dove mangi e viaggi, avranno più fortuna nel creare un profilo e sapere quali account scegliere come target con i tuoi dati.

Se segui questi passaggi, sarai sulla buona strada per evitare che i tuoi account vengano rilevati da attori malintenzionati. Detto questo, nessuno è mai veramente al sicuro. Dopotutto, non hai il controllo di come un’azienda gestisce i tuoi dati e una violazione potrebbe metterti nei guai.

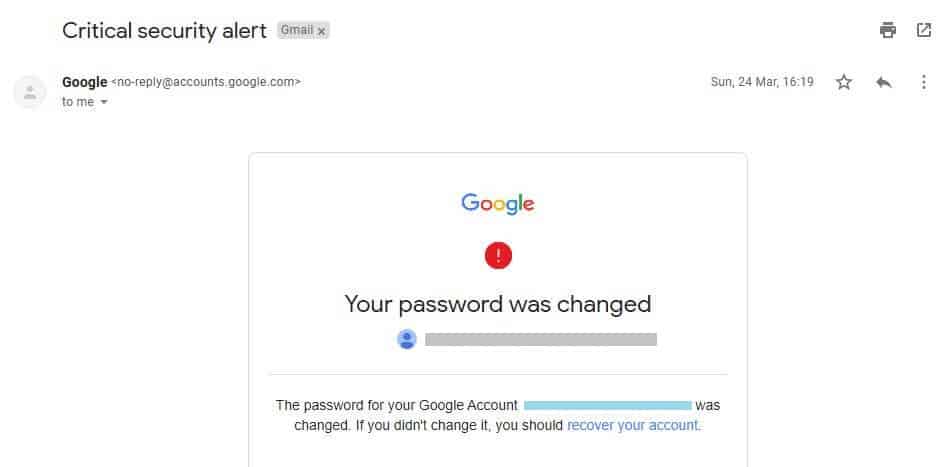

Come tale, è necessario mantenere il tuo ingegno e cercare possibili scenari di acquisizione dell’account. Uno dei modi più ovvi è fare attenzione alle e-mail o ai messaggi di testo riguardanti eventuali modifiche al tuo account.

La maggior parte delle piattaforme ti avvisano delle modifiche per impostazione predefinita, ma puoi verificare eventuali impostazioni pertinenti se non sei sicuro. Una parola di avvertimento: molti schemi di phishing prevedono e-mail false legate all’attività dell’account, quindi esegui alcuni controlli prima di fare clic su qualsiasi link di posta elettronica.

Inoltre, tieni presente che qualcuno potrebbe modificare l’email nell’account in modo tale da non ricevere notifiche. Solo per questo motivo, è una buona idea controllare regolarmente tutti i conti importanti, in particolare quelli con istituti finanziari.

Hai molti vecchi account? Quando non usi più un account, torna sempre indietro e disattivalo o eliminalo in modo che non ci siano possibilità che qualcun altro lo prenda in carico una volta che è stato dimenticato da tempo.

Le aziende

Le frodi nell’acquisizione di account possono essere molto costose per le aziende. Quando i clienti scoprono di essere stati vittima di frodi nell’acquisizione di account e la loro carta di credito è stata utilizzata per effettuare acquisti, sono spesso in grado di presentare una richiesta di rimborso. Le imprese quindi rimborsare i soldi senza ottenere il bac prodottoK. L’azienda deve inoltre inoltrare la richiesta di riaddebito alla società di elaborazione dei pagamenti e più richieste possono far aumentare le commissioni. A lungo termine, ciò può costare alle aziende milioni di dollari.

A parte l’impatto finanziario, quando un’acquisizione dell’account può essere attribuita a difetti della sicurezza informatica, ciò può influire enormemente sulla reputazione dell’azienda. I consumatori stanno diventando più attenti alla sicurezza e sono alla ricerca di aziende che hanno le spalle quando si tratta di proteggere i propri account e informazioni.

È nell’interesse di ogni organizzazione rimanere al passo con le cose. Mentre un’azienda deve disporre di misure per il rilevamento delle frodi, ci sono alcune cose che possono essere fatte per aiutare a prevenire le frodi in primo luogo.

Una misura chiave nella prevenzione delle frodi è disporre di adeguati protocolli di sicurezza, sia interno che rivolto al consumatore. Seguire le migliori pratiche in materia di sicurezza informatica e protezione dei dati e disporre di strumenti adeguati può aiutarti a non essere la causa di una violazione dei dati.

Per quanto riguarda il consumatore, è importante disporre di protocolli sufficienti, compresi i metodi di notifica in caso di modifiche apportate a un account. Puoi anche implementare la verifica in due passaggi e incoraggiare o persino richiedere agli utenti di trarne vantaggio.

Quando si tratta di rilevamento, ci sono alcune chiare bandiere rosse che segnalano i tentativi di acquisizione dell’account. Tieni presente che sono disponibili strumenti per rilevare alcune di queste cose, ma è bene esserne consapevoli in ogni caso. Ecco alcune cose da cercare:

- Un numero insolito di richieste di storno di addebito (clienti che contestano addebiti sulla propria carta di credito)

- Centinaia di tentativi di accesso su un account

- Richieste di reimpostazione della password di massa

- Comportamento anomalo del cliente, ad esempio acquisti maggiori rispetto agli accessi normali o frequenti

- Più modifiche a un account contemporaneamente, ad esempio indirizzo, password e dispositivo

- Trasferimenti di un gran numero di punti premio

Sono disponibili numerosi strumenti per aiutare le aziende a rilevare e prevenire le frodi. In effetti, il settore del rilevamento delle frodi nell’acquisizione di account è in forte espansione ed è destinato a crescere del 18% nel 2023. Le principali aziende includono Zero FOX, Kount, Nadat Security ed Experian. Il software utilizza grandi analisi dei dati combinate con metodi statistici e computazionali per fornire un rilevamento rapido e preciso.

Guarda anche: Statistiche sulla sicurezza informatica

controllo di un account in diversi modi. Alcuni dei metodi più comuni includono la violazione dei dati, gli attacchi di phishing, le truffe telefoniche, il recupero dellaccount, lo spyware, i documenti rubati o i numeri scremati e lhacking su wifi non garantito. La violazione dei dati si verifica quando un criminale ottiene laccesso a un database contenente informazioni di accesso degli utenti. Gli attacchi di phishing sono quando un criminale invia unemail o un messaggio di testo che sembra provenire da unazienda legittima, ma in realtà è un tentativo di ottenere informazioni di accesso. Le truffe telefoniche sono quando un criminale chiama un utente e si finge un rappresentante dellazienda per ottenere informazioni di accesso. Il recupero dellaccount si verifica quando un criminale utilizza informazioni personali per recuperare un account esistente. Lo spyware è un software dannoso che viene installato su un dispositivo per monitorare le attività dellutente e ottenere informazioni di accesso. I documenti rubati o i numeri scremati sono quando un criminale ottiene informazioni personali come il numero di previdenza sociale o il numero di carta di credito. Lhacking su wifi non garantito si verifica quando un criminale si connette a una rete wifi non protetta per ottenere informazioni di accesso. Cosa stanno cercando di fare gli attaccanti? Gli attaccanti cercano di ottenere laccesso a un account per un qualche tipo di guadagno personale. Possono cercare di rubare denaro, informazioni personali o utilizzare laccount per scopi fraudolenti come linvio di spam o la diffusione di malware. Esempi di frode di acquisizione dellaccount includono lacquisizione di account e-mail cloud, lacquisizione del conto bancario, lacquisizione di account Facebook, lacquisizione di account Instagram, il cambio indirizzo PayPal e lacquisizione del numero di telefono