Molte organizzazioni e singoli hanno iniziato ad adottare misure di sicurezza di base come richiedere password più forti, implementare l’autenticazione a due fattori e gestire il controllo degli accessi. Ma è comune dimenticare la protezione per gli scenari peggiori. Una grande svista è cosa succede se qualcuno perde il proprio laptop o un computer viene rubato.

Se non esistono le giuste garanzie, gli aggressori potrebbero finire con tutti i dati sul dispositivo: segreti personali, proprietà intellettuale, informazioni finanziarie, dati aziendali preziosi, dettagli sensibili dei clienti e altro.

Ciò comporta un enorme rischio sia per gli individui che per le organizzazioni. Una soluzione è configurare la cancellazione remota sui dispositivi. Ciò consente agli amministratori di eliminare i dati anche se il computer è stato smarrito o rubato (anche se ci sono alcune limitazioni). Un’altra utile misura di sicurezza è implementare la crittografia del disco completo in modo che il ladro non possa accedere ai dati sul laptop a meno che non riescano anche a rubare la chiave.

Ognuna di queste tecniche può essere più complicata di quanto sembri inizialmente e ognuna presenta i propri pro e contro. Per questo motivo, ci sono alcuni casi d’uso in cui un’opzione è migliore dell’altra o entrambi i meccanismi possono essere combinati se il livello di minaccia è abbastanza alto.

Che cos’è la pulizia remota?

La cancellazione remota consente di eliminare i dati da un laptop o computer senza dover essere di fronte al dispositivo. È una caratteristica fondamentale che sia gli individui che le aziende dovrebbero considerare di implementare su tutti i computer che contengono dati sensibili o preziosi.

Deve essere configurato in anticipo, ma se le funzionalità di cancellazione remota sono abilitate, il proprietario può cancellare i dati e impedire all’aggressore di rubare le informazioni o utilizzare i dati per lanciare ulteriori attacchi informatici. Ciò può rendere i panni remoti uno strumento prezioso per prevenire la violazione dei dati.

Se capisci già l’importanza della cancellazione remota e di altri meccanismi di sicurezza come la crittografia completa del disco, dai un’occhiata alle sezioni seguenti per sapere come configurarli. Se non sei ancora sicuro del tipo di attacchi che potrebbero prevenire, vai avanti Perché dovresti abilitare la cancellazione remota o la crittografia del disco completo? sezione per vedere quali danni possono verificarsi quando queste misure non sono in atto.

Come cancellare in remoto un laptop

Una varietà di programmi può cancellare da remoto un PC. In questo tutorial, useremo Prey, perché è open source e non devi pagare per configurarlo, anche se se un dispositivo viene rubato e decidi di cancellarlo, dovrai pagare l’abbonamento professionale in quella fase. È importante notare che Prey deve essere configurato in anticipo: una volta che un laptop è già stato smarrito o rubato, è troppo tardi per installare qualsiasi software di cancellazione remota.

Prima che il dispositivo venga perso o rubato

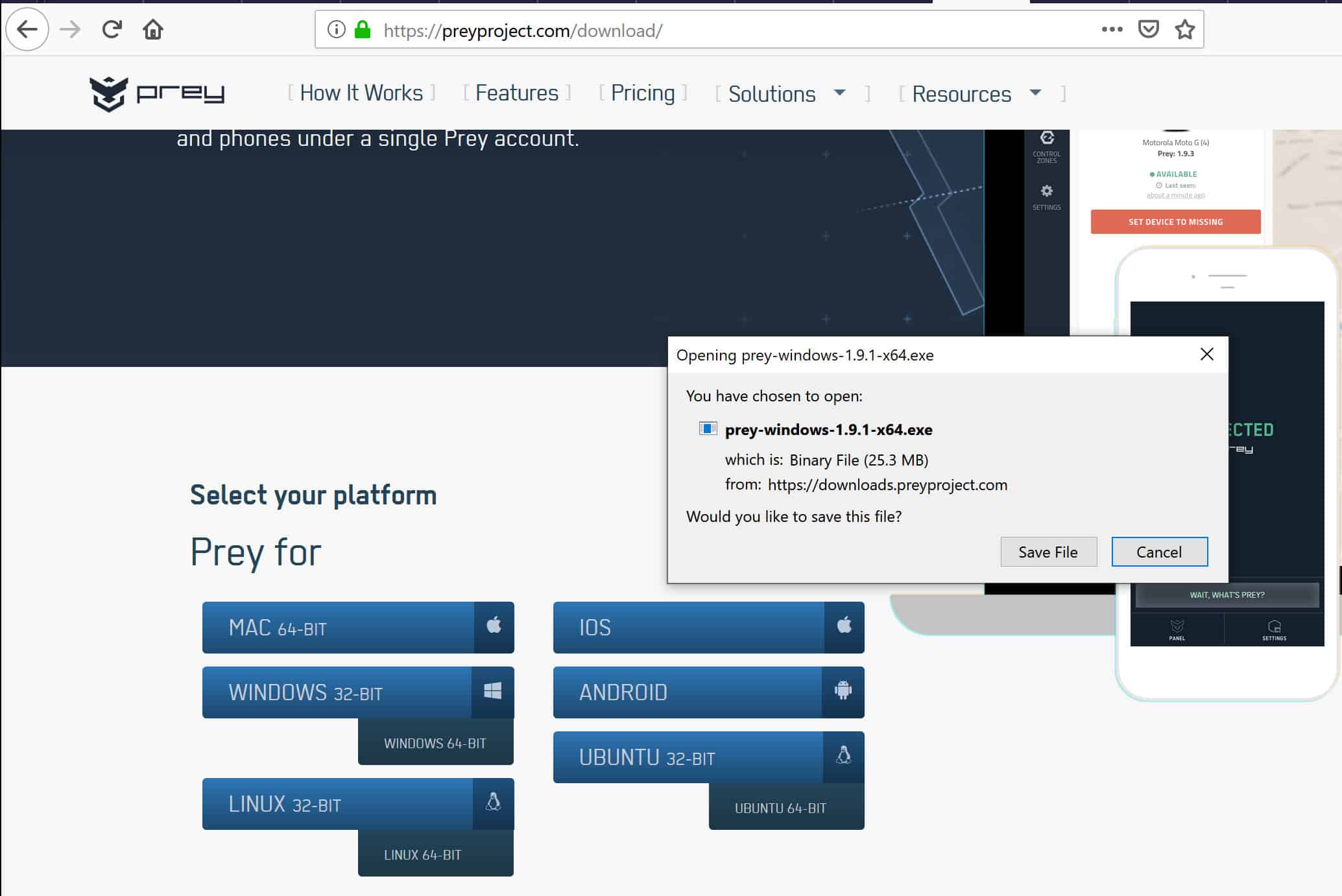

Per iniziare, vai alla pagina di download di Prey e seleziona la versione appropriata per il tuo PC o dispositivo. In questo tutorial, utilizzeremo la versione di Windows a 64 bit. Dopo aver fatto clic sul download, premi Salvare il file nella finestra di dialogo che appare:

Al termine del download del file, aprilo per eseguire la procedura guidata di installazione. Quando raggiungi la schermata di benvenuto, fai clic su Il prossimo, seguito da Sono d’accordo quando viene visualizzato il contratto di licenza. Nella schermata successiva, seleziona in quale cartella di destinazione desideri installare Prey o lasciala come opzione predefinita. Clic Installare.

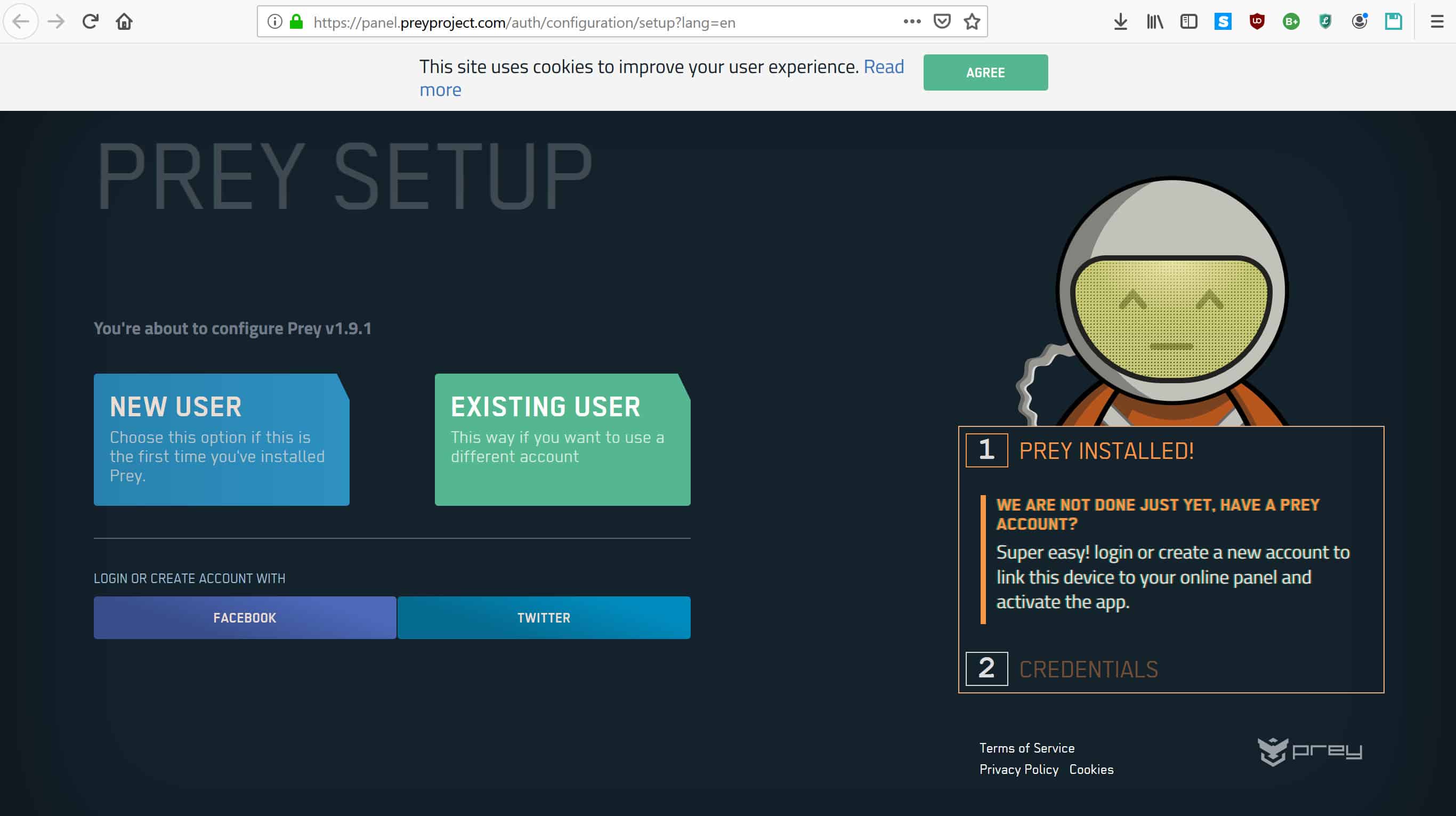

Al termine dell’installazione guidata, assicurati di selezionare la casella di controllo per avviare Prey, quindi fai clic su finire. Verrà visualizzata la pagina seguente nel browser Web:

Supponendo che questa sia la prima volta che configuri Prey, fai clic su NUOVO UTENTE, quindi inserisci il tuo nome, indirizzo email e password nei campi di inserimento che compaiono. Fai clic sulla casella nel reCAPTCHA per dimostrare che non sei un robot, così come le caselle di controllo per indicare che hai più di 16 anni e hai letto i termini e le condizioni. Fai clic sul blu ISCRIVITI pulsante sotto di loro.

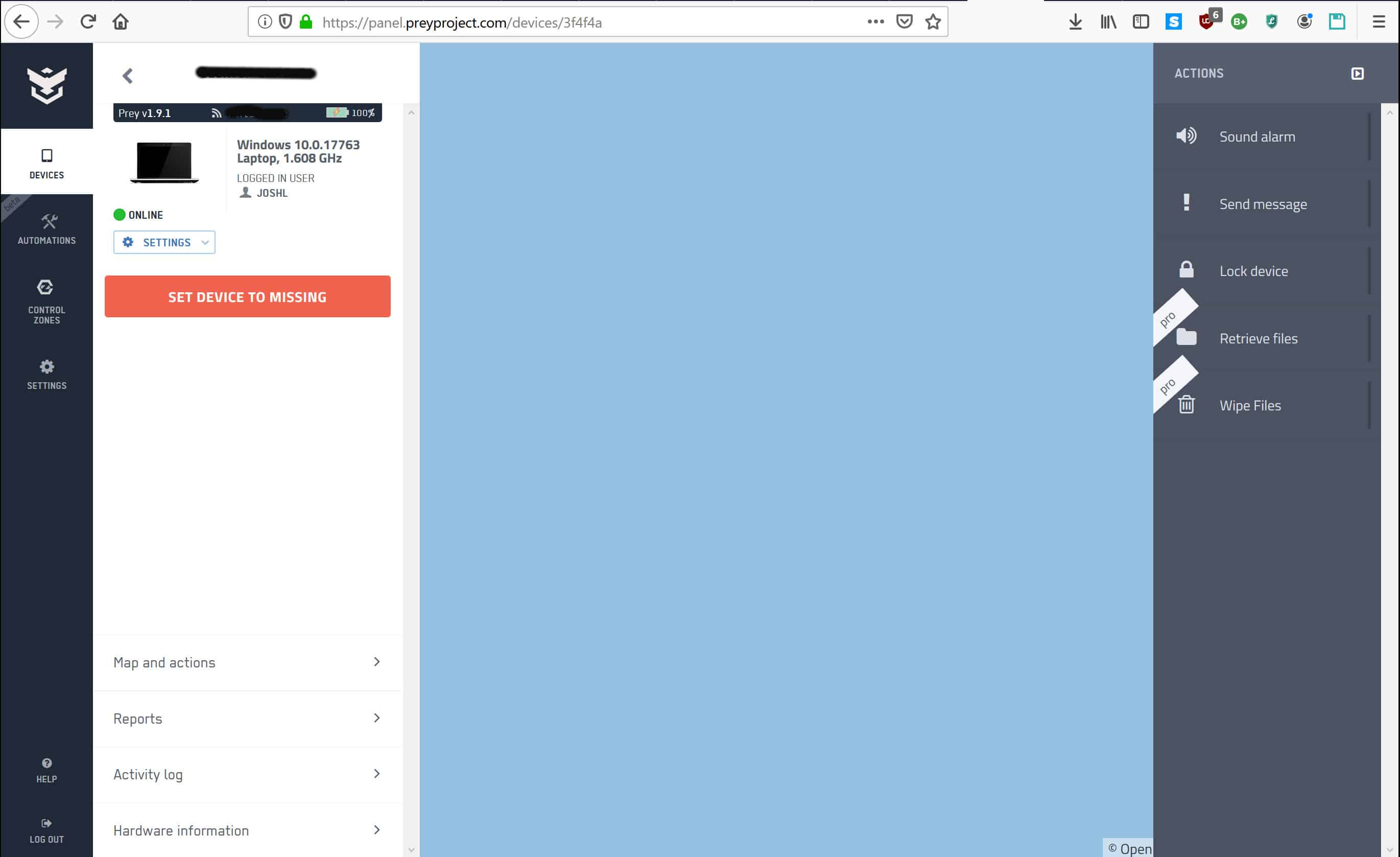

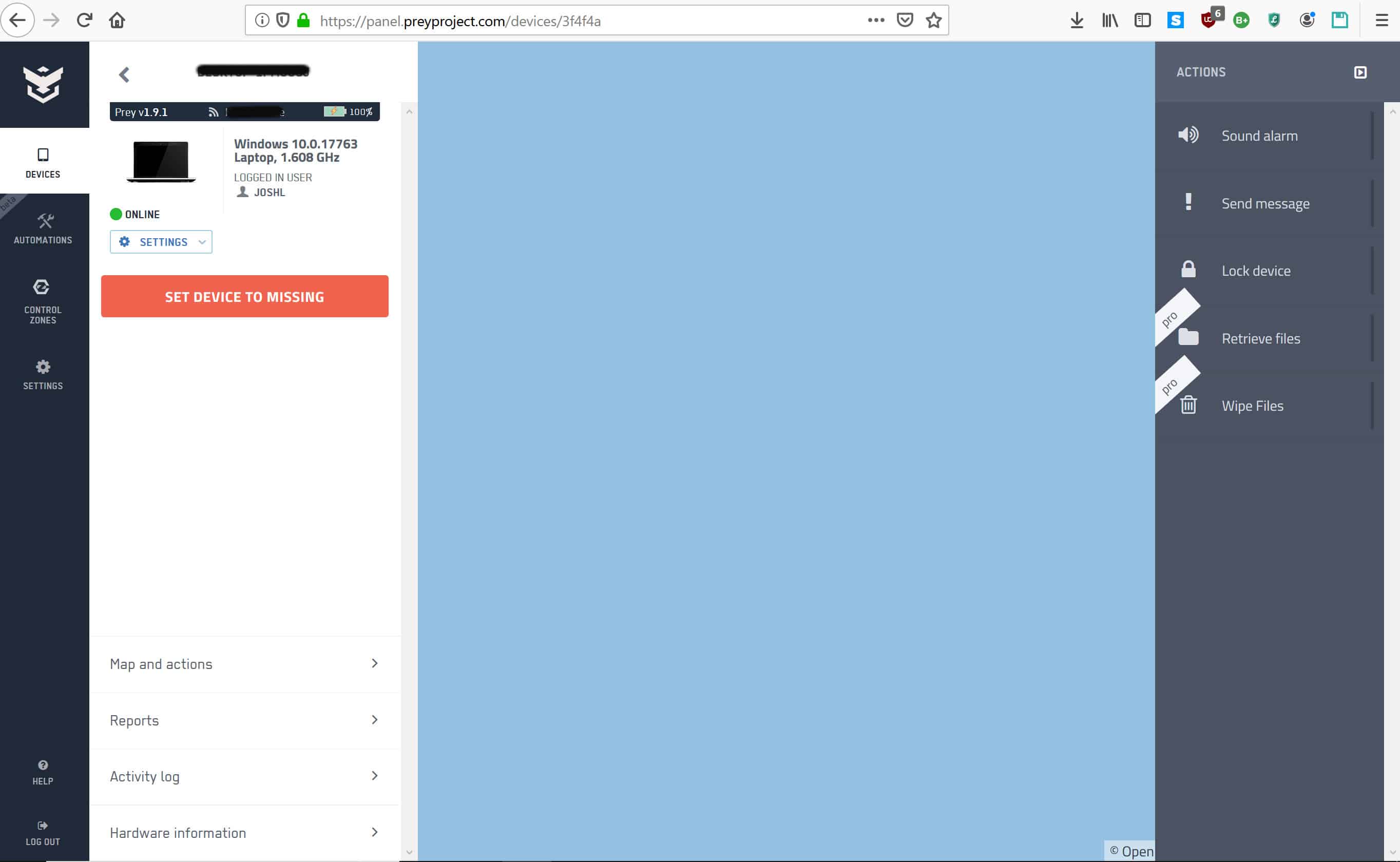

Questo avvierà il pannello di controllo di Prey, che mostrerà l’ultima posizione nota del tuo dispositivo:

Si noti che in questo screenshot, la mappa è stata spostata nel mezzo dell’oceano per motivi di privacy. Normalmente, mostrerà la tua area con una casella che indica la tua ultima posizione nota.

Una volta che Prey è attivo e funzionante, offre una serie di funzioni come servizi di localizzazione, blocco remoto e cancellazione remota, che puoi usare se necessario.

Dopo che un dispositivo è stato perso o rubato

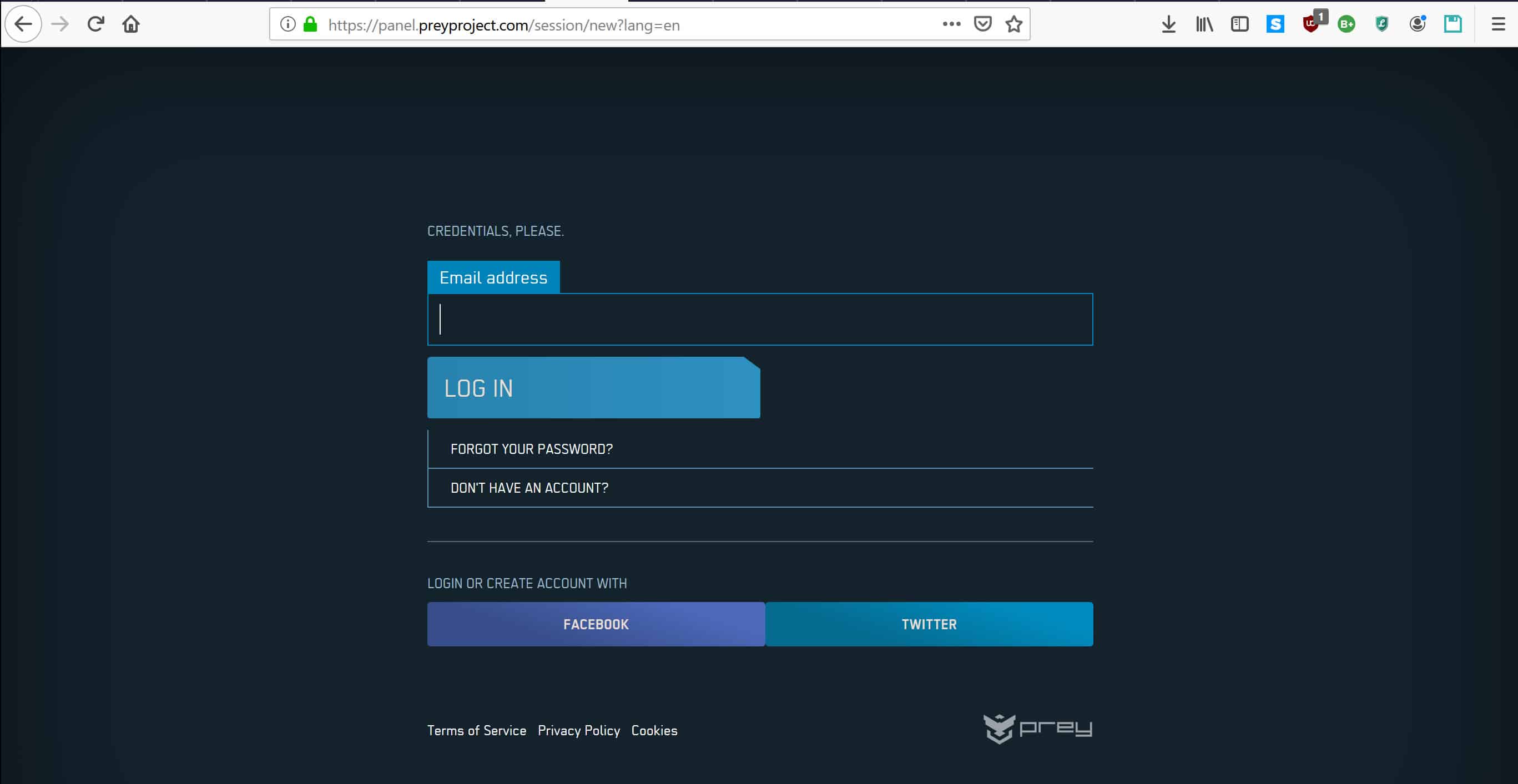

Supponiamo che la tragedia abbia colpito e che il tuo laptop sia stato perso o rubato. L’unica cosa che redime è che hai avuto la lungimiranza di installare uno strumento di pulizia remoto come Prey per limitare eventuali danni. Il primo passo è accedere al sito Web Prey, inserire i dettagli e accedere:

Una volta effettuato l’accesso, fare clic sul dispositivo mancante. Mostrerà l’ultima volta che è stato connesso a Internet e dove si trovava. Se sei abbastanza fortunato da essere stato derubato da un ladro maldestro, saranno andati online, rivelando la posizione del dispositivo.

È quindi possibile utilizzare queste informazioni per rintracciare il computer o consegnarlo alla polizia per aiutarli nelle loro indagini. I dati sulla posizione sono utili anche nei casi in cui un dispositivo è stato semplicemente perso – se è ancora connesso a Internet. Il pannello di controllo di Prey rende molto più facile da trovare.

Se il dispositivo è stato rubato, è importante limitare l’accesso del ladro ai file del computer. Nella colonna di destra, ci sono diverse opzioni:

Se si desidera cancellare in remoto il dispositivo ed eliminare definitivamente i file, fare clic su Cancellazione remota nella parte inferiore della colonna. Sfortunatamente, questa funzione non è disponibile nel piano gratuito, quindi dovrai abbonarti a Prey Pro per cancellare il dispositivo.

Se non hai già effettuato la registrazione a Prey Pro e devi davvero cancellare da remoto il computer, fai clic su Aggiorna il tuo piano nel popup e seguire i collegamenti per cancellare il dispositivo. Ciò eliminerà i dati sul computer, purché sia ancora connesso a Internet.

Se desideri configurare la cancellazione remota in caso di furto, ma non desideri registrarti a Prey Pro, esistono altre alternative software. Sia Microsoft 365 che Microsoft Enterprise Mobility + Security sono forniti con Intune, che può essere configurato in anticipo in modo da poter cancellare in remoto qualsiasi dispositivo smarrito o rubato. Altre aziende come Absolute e Meraki forniscono anche soluzioni di pulizia remota.

Limitazioni della pulizia remota

La cancellazione remota sembra la soluzione perfetta per proteggere i dati negli scenari peggiori, ma i loro usi sono in realtà più limitati di quanto si possa pensare. Un problema significativo è il ritardo nel tempo tra un potenziale furto e la cancellazione remota. Un altro problema è che il dispositivo deve essere collegato a Internet per funzionare in remoto.

Il tempo tra il furto e la cancellazione

Quando le cose vengono rubate, spesso non ci accorgiamo subito. Possono passare ore, giorni o addirittura settimane prima che ci rendiamo conto che il nostro computer è stato rubato. Questo tempo di latenza è fondamentale, perché potrebbero essere necessari solo pochi minuti affinché un ladro furbo acceda ai dati da un laptop rubato.

Anche nel raro caso in cui si osservi il furto del laptop e si possa correre per accedere e cancellare da remoto il computer, è possibile che il ladro acceda ai dati prima di te. In circostanze meno favorevoli, potrebbero aver avuto giorni per esplorare i file e accedere a tutto ciò che desiderano. Sfortunatamente, i wipe remoti non possono fare nulla per fermare un ladro che ha avuto accesso ai dati prima che fosse eseguita la cancellazione.

Il dispositivo deve essere online

Un’altra limitazione della cancellazione remota è che un dispositivo rubato deve essere online per funzionare. Qualsiasi ladro che sa cosa sta facendo manterrà il laptop offline per esattamente questi motivi: non vuole che il dispositivo venga tracciato o che i dati vengano cancellati. Ciò significa che potresti non avere mai la possibilità di utilizzare la funzionalità di cancellazione remota che hai messo così tanto impegno nella configurazione.

Se il dispositivo è connesso a Internet dopo il furto, è probabile che il ladro sia un dilettante, o semplicemente rubando il laptop stesso per venderlo. In questi casi, è improbabile che stiano prendendo di mira i dati del computer, quindi potrebbe non essere necessario un wipe remoto.

I dati vengono effettivamente cancellati??

Ci sono molte congetture sul fatto che i dati siano recuperabili o meno una volta che sono stati cancellati o cancellati. La possibilità o meno dipenderà da una serie di fattori, tra cui il modo in cui è stata cancellata l’unità, che si tratti di un’unità moderna o vecchia, un’unità a stato solido o un’unità disco fisso e quanto sia sofisticato l’attaccante.

Secondo uno studio del 2008, nella maggior parte dei casi sarà sufficiente una sola passata con il software appropriato per evitare che i dati finiscano nelle mani dell’attaccante. Tuttavia, se hai a che fare con un avversario con risorse adeguate e un’unità più vecchia o un’unità a stato solido, è possibile che siano in grado di recuperare i dati dopo che sono stati cancellati.

Protezione dei dispositivi rubati con la crittografia completa del disco

In alcune situazioni, i panni remoti non sono efficaci o fattibili per proteggere un laptop smarrito o rubato. In molti casi, la crittografia completa del disco può essere un’alternativa migliore o può essere utilizzata per integrare le funzionalità di cancellazione remota.

Quando il disco di un computer è completamente crittografato, significa che tutti i dati del disco sono stati bloccati con software o hardware crittografico. Questo impedisce l’accesso non autorizzato. Quando viene utilizzata la crittografia dell’intero disco, i dati sono accessibili solo agli utenti che dispongono della chiave. Altrimenti, i dati rimangono inutilizzabili come testo cifrato.

La crittografia completa del disco è un metodo eccellente per proteggere i dati, soprattutto se un dispositivo viene smarrito o rubato. Anche se un dispositivo finisce nelle mani sbagliate, i potenziali ladri non possono accedere ai dati a meno che non abbiano anche la chiave.

Questo approccio può essere vantaggioso rispetto alla pulizia remota perché non vi è alcuna finestra di opportunità per i criminali tra il momento del furto e il momento in cui avviene la cancellazione remota.

Un altro grande vantaggio è che non è necessario che il dispositivo sia connesso a Internet per impedire al ladro di accedere ai dati. Mentre i dati sono ancora tecnicamente sul computer, la crittografia lo rende inaccessibile senza la chiave – non è necessaria una connessione Internet per bloccare o eliminare i dati dal dispositivo perché è già bloccato per impostazione predefinita.

Il modo più semplice per implementare la crittografia del disco completo in Windows 10 è con BitLocker, sebbene sia disponibile solo per gli utenti di Windows Pro, Enterprise ed Education. Se sei su Windows 10 Home, Bitlocker non è disponibile. Il seguente tutorial anche requivale a disporre di un chip TPM (Trusted Platform Module), anche se ci sono modi in cui puoi impostare Bitlocker senza uno.

Se BitLocker non è un’opzione per te, potresti provare VeraCrypt, che è un programma di crittografia full-disk gratuito e open source. Alcuni utenti lo preferiscono a BitLocker, perché consente a chiunque di ispezionare il codice e l’organizzazione dietro VeraCrypt non è considerata da una grande azienda come Microsoft.

Impostazione della crittografia del disco completo con BitLocker

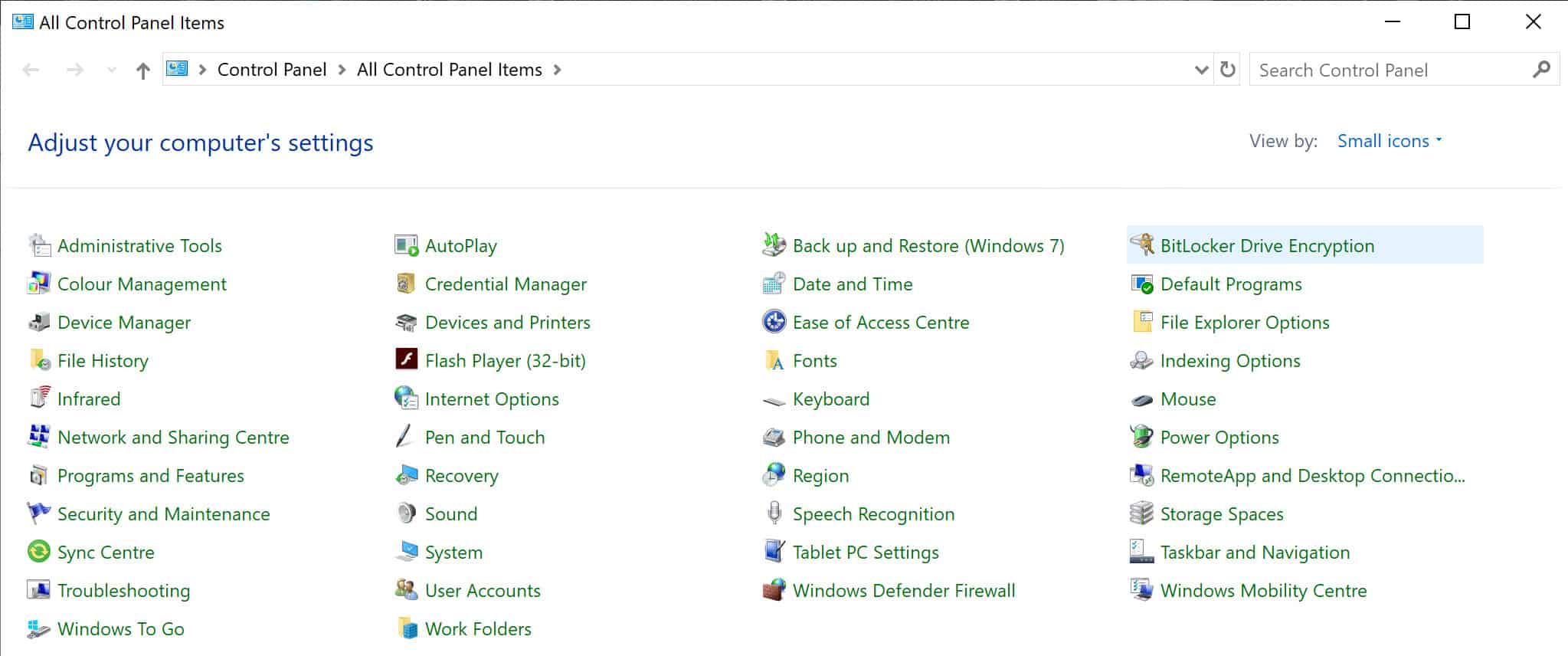

Il primo passo è accedere a Windows con un account amministratore. Dopo aver effettuato l’accesso come amministratore, andare su Pannello di controllo, quindi selezionare Crittografia unità BitLocker:

Clic Attiva BitLocker. La procedura guidata di BitLocker inizierà a funzionare, eseguendo la scansione del computer per assicurarsi che abbia un chip TPM e soddisfi gli altri requisiti. Se sono necessarie modifiche al sistema, la procedura guidata BitLocker consiglierà tutti i passaggi necessari.

Una volta che Bitlocker è pronto, ti verrà richiesta una chiave USB o una password. Per la maggior parte degli utenti, una password sarà l’opzione più pratica.

È importante notare che anche i migliori strumenti di crittografia possono essere facilmente compromessi da password deboli. Se utilizzi una password breve e semplice, o la stessa per ciascuno dei tuoi account, non puoi aspettarti che il tuo disco crittografato sia molto sicuro. Consulta la nostra guida sulla creazione e gestione di password complesse per scoprire come migliorare la sicurezza o utilizzare il nostro generatore di password.

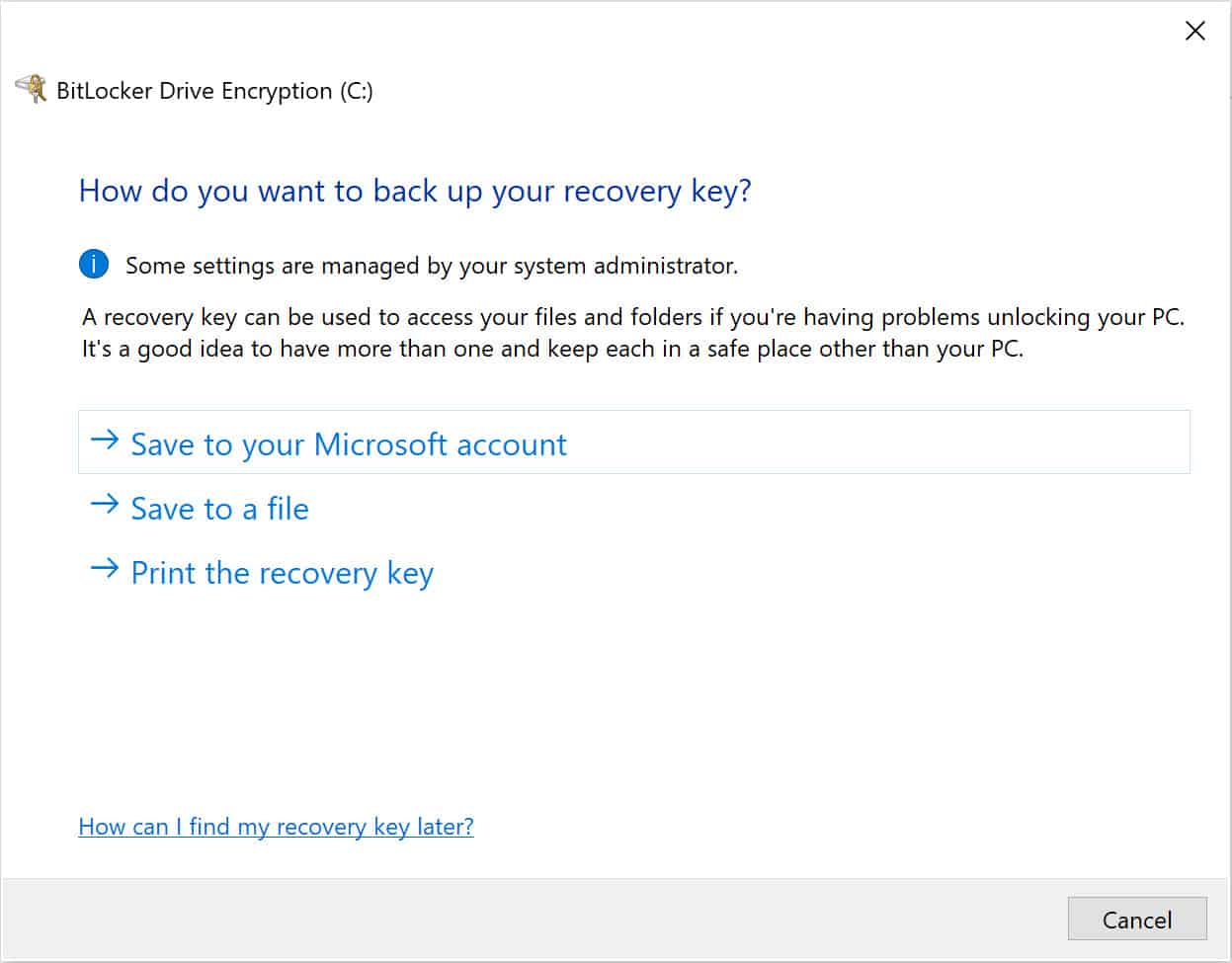

Immettere la password complessa, quindi inserirla di nuovo nel campo seguente per confermare di averla digitata correttamente. Verrà quindi visualizzata la seguente schermata per le opzioni di ripristino chiave:

Queste sono le scelte che Microsoft offre nel caso in cui dimentichi o perdi la chiave. È meglio evitare Salva nel tuo account Microsoft perché l’email non è molto sicura. Le opzioni migliori sono:

- Salva in un file – È possibile salvare la chiave su una USB che si utilizza esclusivamente per questo scopo. Mettilo in una cassaforte o nascondilo attentamente e non collegare l’USB al computer a meno che non sia necessario recuperare la chiave.

- Stampa la chiave di ripristino – Puoi conservare una copia di backup della tua chiave stampandola, quindi nascondendo attentamente la pagina di casa.

Nella schermata seguente, ti verrà chiesto quanta parte del tuo disco vuoi crittografare. Crittografa solo lo spazio su disco utilizzato è la cosa migliore per i nuovi computer o unità. Se si tratta di un’unità già in uso, è meglio selezionare Crittografa l’intera unità in modo che l’intera unità sia crittografata.

È quindi possibile scegliere la modalità di crittografia. Dato che stiamo usando BitLocker per crittografare il disco rigido di un computer in questo esempio, fai clic su Nuova modalità di crittografia, che si rivolge a dischi rigidi fissi anziché esterni.

Dopo aver superato tutte queste fasi, BitLocker ti chiederà di riavviare il computer per un controllo del sistema. All’avvio, ti verrà chiesto di inserire la password di BitLocker prima di poter accedere all’unità.

Ti verrà chiesto, “Sei pronto a crittografare questa unità?”. Clicca su Continua e inizierà il processo di crittografia del disco. Può richiedere da pochi minuti a qualche giorno, a seconda della quantità di dati che devono essere crittografati.

Una volta che l’unità è stata crittografata, l’unico modo per sbloccarlo e accedere ai file è inserendo la password impostata in precedenza. Ecco perché è così importante archiviare la password con cura.

Non solo potresti dimenticare la password e devi essere in grado di accedere alla tua copia di backup, ma devi anche tenerla nascosta, perché chiunque vi si imbattesse ha il potenziale per accedere a tutti i tuoi file.

Le limitazioni della crittografia del disco completo

Come per la maggior parte degli aspetti della sicurezza, ci sono anche alcuni aspetti negativi che derivano dalla crittografia completa del disco. Uno dei maggiori punti deboli è che il la crittografia è efficace solo se vengono seguite le buone pratiche relative alle password. Se un hacker riesce a trovare la password o decifrarla, accedere ai dati è banale.

Questo è un problema in molte aree della sicurezza delle informazioni e può essere mitigato attraverso pratiche come:

- Usando password complesse.

- Utilizzo di una password univoca per ciascun account.

- Utilizzando un gestore di password.

- Non lasciare la password scritta in posizioni facili da trovare.

- Consapevolezza e formazione dell’ingegneria sociale.

L’altro grosso problema è quello anche i migliori metodi di crittografia non rimangono sicuri per sempre. Gli algoritmi che utilizziamo comportano un compromesso tra sicurezza e usabilità. Più un algoritmo è sicuro, maggiore è il tempo necessario per crittografare e decrittografare e maggiore è la potenza di elaborazione che utilizza.

Per motivi di efficienza, tendiamo a implementare algoritmi di crittografia sicuri per il futuro a medio termine. Se crittografassimo i dati con l’intenzione di tenerli al sicuro per il prossimo secolo, richiederebbero troppo tempo e potenza di elaborazione per essere utilizzabili.

Nel tempo, la nostra tecnologia si sviluppa, la potenza di elaborazione diventa più economica e vengono scoperte nuove tecniche di crittoanalisi. Algoritmi considerati sicuri in passato, come DES, possono ora essere decifrati da avversari motivati e dotati di risorse adeguate. Ciò significa che è possibile accedere a tutti i vecchi dati crittografati con DES.

Al momento, AES-256 è considerato lo standard di riferimento per la crittografia simmetrica. Quando è implementato correttamente, è considerato impossibile da craccare, anche per le organizzazioni più potenti.

Tuttavia, proprio come con DES, la tecnologia migliorerà nei prossimi decenni e diventerà sempre più pratico aggirare AES. Ciò significa che i dati attualmente crittografati con AES alla fine saranno insicuri, consentendo ai nostri avversari di accedervi.

Naturalmente, molti dei dati attualmente considerati sensibili o preziosi saranno completamente privi di valore a quel punto. Nonostante ciò, alcuni dati manterranno comunque il loro valore e, in questi casi a lungo termine, la pulizia delle unità è un modo più efficace per garantire la sicurezza per il futuro rispetto alla crittografia completa del disco.

Sebbene questo scenario possa sembrare paranoico, i documenti NSA trapelati implicano che l’organizzazione può conservare determinati dati crittografati fino a quando non trova un modo per decifrarli. Certo, non è qualcosa di cui bisogna preoccuparsi per il livello di minaccia che la maggior parte degli individui e delle organizzazioni devono affrontare, ma ci sono situazioni in cui il potenziale di decodifica futuro deve essere considerato.

Combinazione della cancellazione remota con la crittografia del disco completo

Esistono molti scenari in cui la cancellazione remota o la crittografia del disco completo saranno sufficienti per proteggere i dati. In situazioni in cui i dati sono incredibilmente preziosi e si prevede che mantengano il loro valore per decenni, potrebbe essere meglio combinare entrambi i meccanismi.

Se sono impostati sia la crittografia completa del disco sia la cancellazione remota, un ladro non sarà in grado di accedere ai dati subito dopo il furto iniziale (a meno che non abbiano già acquisito la password – di nuovo, le possibilità che ciò si verifichi possono essere ridotte adottando una buona password pratiche di gestione).

Se il dispositivo si connette a Internet, quindi può anche essere cancellato in remoto per impedire l’accesso futuro ai dati. Ciò fornisce ulteriore protezione nel caso in cui la password venga mai scoperta o vengano sviluppate nuove tecniche per aggirare la crittografia in futuro.

Ovviamente, il dispositivo dovrebbe comunque essere collegato a Internet per il funzionamento della cancellazione remota, ma almeno combinando questi due approcci offre agli amministratori livelli di protezione aggiuntivi. Significa anche che gli attaccanti hanno più opportunità di sbagliare.

Perché dovresti abilitare la cancellazione remota o la crittografia del disco completo?

Quando la cancellazione remota non è stata abilitata e non sono presenti altre misure di sicurezza, gli aggressori potrebbero essere in grado di accedere a qualsiasi cosa sul laptop o PC. Dalle enormi violazioni dei dati al furto di proprietà intellettuale, questa svista può avere un impatto enorme su aziende e privati.

Questi non sono solo attacchi teorici. Ci sono stati numerosi esempi passati di laptop rubati o altri dispositivi che hanno portato a catastrofi. Alcuni di essi includono:

Violazione dei dati degli affari dei veterani

Una delle violazioni dei dati più dannose relative ai laptop si è verificata nel 2006. Un laptop non crittografato contenente dati di 26,5 milioni di veterani statunitensi è stato rubato dalla casa di un analista di dati.

I dati includevano numeri di previdenza sociale, valutazioni di disabilità e altri dettagli personali. Nel 2009, il Dipartimento degli affari dei veterani ha raggiunto un accordo con le persone colpite. La causa di class action inizialmente richiedeva $ 1.000 per ogni persona i cui dati sono stati rubati, ma alla fine hanno raggiunto un accordo per un pagamento totale di soli $ 20 milioni.

Furto di MD Anderson Cancer Center

Tra il 2012 e il 2013, MD Anderson Cancer Center ha rubato un laptop e due unità USB. I furti includevano dati non crittografati di 34.800 pazienti. Sebbene non vi siano prove del fatto che i dati personali siano stati accessibili a persone non autorizzate, la società texana è stata multata di 4,3 milioni di dollari nel 2023.

La società ha presentato ricorso contro la decisione del Dipartimento della salute e dei servizi umani, ma la sanzione è stata confermata dal giudice presiedente. Il giudice Steven Kessel ha respinto le argomentazioni di MD Anderson, affermando che l’organizzazione “… ha fatto solo sforzi incerti e incompleti per la crittografia negli anni seguenti”.

La decisione del giudice ha ritenuto irrilevante il fatto che i dati fossero stati accessibili in maniera non autorizzata. Ha stabilito che la società non era riuscita a proteggere i dettagli personali dalla divulgazione, rendendola responsabile.

Furto di laptop Coplin Health Systems

All’inizio del 2023, un’organizzazione sanitaria della Virginia Occidentale ha rubato uno dei suoi laptop dall’auto di un dipendente. Il laptop apparteneva a Coplin Health Systems ed era protetto da password, tuttavia i dati non erano crittografati, né era abilitata la cancellazione remota, il che lasciava aperta la possibilità di accedere ai dati di 43.000 pazienti.

Le informazioni sul paziente includevano dati sanitari, numeri di previdenza sociale e informazioni finanziarie. In questa fase, non ci sono prove che i dati siano stati abusati dagli hacker, ma Coplin Health Systems era ancora tenuto a informare le persone colpite, così come l’Ufficio per i diritti civili del Dipartimento della salute e dei servizi umani. Ciò è dovuto al fatto che al laptop mancavano le garanzie adeguate e il furto rappresentava ancora un rischio per i pazienti e i loro dati.

Laptop rubato da Eir

Non sono solo gli Stati Uniti che il furto di laptop è così dilagante e dannoso. Eir, la società di telecomunicazioni irlandese, ha anche rubato il laptop di un dipendente nel 2023. Mentre il laptop doveva essere protetto da password e crittografato, un aggiornamento di sicurezza errato dal giorno prima del furto ha comportato la decrittografia dei dati del laptop quando è stato rubato.

Il difetto ha permesso al ladro di accedere ai dati di 37.000 clienti Eir. I dati includevano nomi, indirizzi e-mail, numeri di conto e numeri di telefono, tuttavia, la società ha affermato che nessun dato finanziario era a rischio.

La società ha segnalato l’incidente al responsabile della protezione dei dati e ai clienti interessati. Questo incidente dimostra quanto debbano essere le aziende vigili nella protezione dei propri dati. Mentre i difetti di sicurezza sono una sfortunata realtà, è possibile che una funzionalità di cancellazione remota possa aver protetto i dati da accessi non autorizzati.

Furto di laptop del Dipartimento della Salute canadese

Alla fine del 2023, un laptop è stato rubato da un dipendente del governo in Canada. Il laptop non crittografato è stato prelevato da un’auto chiusa a chiave e conteneva informazioni sanitarie relative a circa 40.000 persone provenienti dai Territori del Nord-Ovest.

Tra e-mail e file, il laptop conteneva alcune informazioni estremamente sensibili sulla salute, tra cui registrazioni su “… vaccinazioni HPV, C. difficile (infezioni del colon), pap test, tosse convulsa, esami del sangue per la tubercolosi, infezioni a trasmissione sessuale e malattie resistenti agli antibiotici, tra gli altri.”

Oltre ai dati sulla salute, il laptop conteneva anche dettagli personali che potevano essere utilizzati per il furto di identità e altri reati. Apparentemente il dispositivo non è stato crittografato perché era un tablet e un laptop ibrido non compatibile con il software di crittografia del reparto IT.

Un laptop che è necessario per gestire tali informazioni sensibili non dovrebbe mai essere rilasciato a un dipendente senza le giuste misure di protezione, non importa quanto sia difficile crittografarlo. Se non è possibile, è necessario invece emettere un dispositivo sicuro per l’attività.

Furto di laptop con servizi segreti

Dall’altro lato dello spettro, nel 2023 il laptop da lavoro di un agente dei servizi segreti è stato rubato da un’auto a New York City. Nonostante il furto, il laptop conteneva adeguate misure di sicurezza per mitigare qualsiasi potenziale danno.

Il servizio segreto crittografa completamente i laptop dei suoi dipendenti e non consente loro di contenere informazioni classificate. Hanno anche funzionalità di cancellazione remota per rendere i dispositivi inutili per eventuali aggressori. Sebbene sia impossibile impedire che si verifichino furti, avere una politica di sicurezza informatica completa in atto può aiutare a limitare eventuali danni che possono verificarsi.

La cancellazione remota e la crittografia del disco completo riducono al minimo i rischi

Gli incidenti sopra elencati mostrano solo quanti danni possono verificarsi se le organizzazioni non si prendono il tempo necessario per proteggere i loro dispositivi in anticipo. Abbiamo la tendenza a sottovalutare i rischi o immaginare che alcuni scenari non ci accadranno mai – fino a quando non è troppo tardi. La realtà è che i nostri laptop contengono spesso dati di grande valore e sono un obiettivo primario per i ladri.

Anche se può sembrare una seccatura impostare la cancellazione remota o la crittografia completa del disco sui tuoi computer, è un piccolo prezzo da pagare rispetto agli enormi costi che possono derivare dalle violazioni dei dati.

Guarda anche:

- 3 in 5 dischi rigidi di seconda mano contengono i dati del proprietario precedente

- Statistiche sulla sicurezza informatica

Molte organizzazioni e singoli stanno diventando sempre più consapevoli dellimportanza della sicurezza informatica e stanno adottando misure di base come password più forti, autenticazione a due fattori e controllo degli accessi. Tuttavia, spesso si dimentica di proteggere i dati in caso di perdita o furto del dispositivo. Questo può comportare un enorme rischio per gli individui e le organizzazioni, poiché i dati sensibili possono finire nelle mani sbagliate. La cancellazione remota e la crittografia del disco completo sono due misure di sicurezza importanti che possono aiutare a prevenire la violazione dei dati. Tuttavia, è importante considerare le limitazioni di entrambe le opzioni e scegliere quella più adatta alle proprie esigenze. In ogni caso, è importante configurare queste misure di sicurezza in anticipo per garantire la massima protezione dei dati.