Che cos’è WPA3? Wi-Fi Protected Access (WPA) è spesso definito come uno standard di sicurezza o un protocollo utilizzato per crittografare e proteggere le reti Wi-Fi come quello che probabilmente si utilizza a casa o al lavoro, ma in realtà è un programma di certificazione di sicurezza sviluppato da Wi -Fi Alliance per proteggere le reti di computer wireless.

WPA3, rilasciato a giugno 2023, è il successore di WPA2, che gli esperti di sicurezza descrivono come “non funzionante”. L’obiettivo dello sviluppo di WPA3 era migliorare WPA in termini di semplicità d’uso e maggiore forza crittografica. Come il suo predecessore, è disponibile nelle versioni Personal ed Enterprise, ma questa versione migliora su WPA2 con funzionalità di autenticazione e crittografia più robuste e una soluzione al difetto incorporato in WPA2, KRACK. Include anche funzionalità per semplificare e proteggere meglio la connessione dei dispositivi Wi-Fi IoT.

Il problema

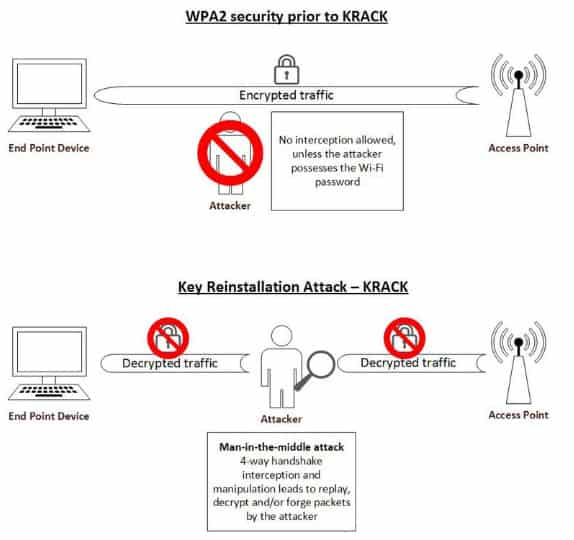

Il difetto KRACK (Key Reinstallation Attack) può essere classificato come un grave attacco replay ed è una forma di attacco man-in-the-middle. Il problema fondamentale con WPA2, evidenziato dalla scoperta di KRACK, è un difetto nello stesso standard di certificazione WPA2 e non una debolezza causata dalla cattiva configurazione del prodotto o dall’implementazione del servizio.

Ci immergeremo più a fondo in KRACK più tardi, ma la linea di fondo è che qualsiasi corretta implementazione di WPA2 sarà probabilmente vulnerabile; la vulnerabilità è inerente al protocollo WPA2.

La soluzione

In risposta a questa debacle, nel giugno 2023, Wi-Fi Alliance® ha annunciato l’introduzione della sicurezza Wi-Fi CERTIFIED WPA3 ™, uno standard di certificazione wifi che:

- Risolve la vulnerabilità di KRACK

- Aggiorna WPA2 con funzionalità di sicurezza aggiuntivaS. Questo è importante perché ci sono più buchi di sicurezza wifi che sono più attraenti per gli hacker e molto più facili da violare rispetto a KRACK.

Che cos’è WPA3? La certificazione WPA3 per i dispositivi wifi può essere liberamente paragonata a un certificato tecnico per la tua auto. Senza certificazione, i fornitori di hardware non possono rivendicare la conformità con gli standard di sicurezza di Wi-Fi Alliance.

Può essere qualche tempo prima che WPA3 ottenga il buy-in completo da parte degli utenti wifi; nel frattempo, “i dispositivi WPA2 continueranno a interagire e forniranno sicurezza riconosciuta”, secondo Wi-Fi Alliance. WPA2 continua a essere obbligatorio per tutti i dispositivi certificati wifi durante il periodo di transizione.

Che cos’è WPA3 ed è sicuro?

Questo articolo esaminerà come WPA3 migliora la sicurezza di WPA2 e illustrerà KRACK in prospettiva. Mentre WPA3 è sicuramente la strada di sicurezza giusta da prendere in futuro, gli utenti dovrebbero assicurarsi di implementare un strategia di sicurezza multiforme e stratificata per proteggere tutti gli aspetti della loro rete wifi. WPA3 non è sufficiente per proteggere completamente le reti wifi, anche se miglioramenti diversi dalla patch KRACK contribuiscono notevolmente a collegare altre falle di sicurezza wifi. Discuteremo anche alcune delle critiche mosse al WPA3. Infine, toccheremo alcuni dei modi in cui gli utenti domestici e le aziende possono praticare il wifi sicuro. WPA3 è sicuro? Scopriamolo.

L’entità della vulnerabilità di KRACK

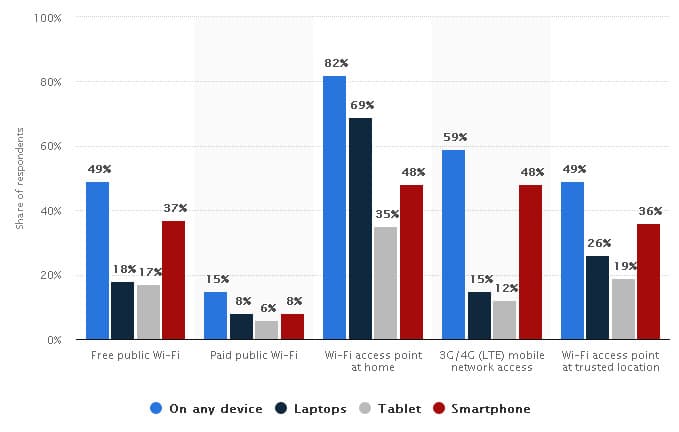

La scoperta di KRACK ha causato qualche inquietudine nella comunità IT, in quanto molti dispositivi wifi utilizzano WPA2 e sempre più persone utilizzano questi dispositivi per connettersi a Internet. Secondo Wigle, a gennaio 2023, c’erano oltre 400 milioni di connessioni wireless in tutto il mondo. KRACK potrebbe renderne una grande percentuale vulnerabile agli attacchi. (A proposito, non ci sono ancora stati documentati attacchi KRACK in natura.)

Accesso a Internet wireless secondo gli utenti di Internet in tutto il mondo a partire da giugno 2015, per dispositivo (fonte: Statista)

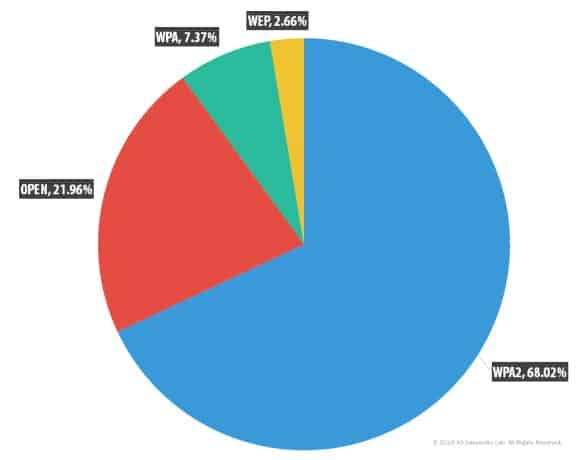

Quanto sono sicuri gli attuali standard di crittografia wifi?

- Wired Equivalent Privacy (WEP) – Molto inaffidabile ma ancora in uso. Secondo Kaspersky Labs, gli hacker impiegherebbero solo pochi minuti a craccare le reti protette da WEP.

- Reti aperte – Nessuna sicurezza.

- Accesso protetto Wi-Fi (WPA) – Nel 2002, WPA doveva essere solo una misura intermedia per sostituire WEP ed è stato sostituito da WPA2 nel 2004. Il problema con WPA era l’uso dell’inefficace protocollo di crittografia TKIP che non è sicuro.

- Wi-Fi Protected Access 2 (WPA2)

- Il Personale la versione è ragionevolmente sicura ma vulnerabile agli attacchi di forza bruta e dizionario. Può consentire l’intercettazione delle comunicazioni (handshake) tra il punto di accesso e il dispositivo all’inizio di una sessione wifi.

- Il impresa la versione è in una certa misura protetta dalle intercettazioni di stretta di mano perché utilizza ulteriori procedure di autorizzazione dell’azienda.

- Wi-Fi Protected Access 3 (WPA3) – Sostituisce WPA2 a partire da gennaio 2023 anche se ci vorrà del tempo per essere implementato. Fornisce la migliore sicurezza wifi al momento.

Tieni presente che SOLO i dispositivi protetti da WPA2 sono vulnerabili specificamente a un attacco KRACK. Una rete aperta e non protetta non è crittografata e vulnerabile praticamente a qualsiasi tipo di attacco, ma non in termini di KRACK in quanto non utilizza WPA2.

Tipi di crittografia utilizzati in hotspot wifi pubblici a livello globale (fonte: Kaspersky Security Network (KSN))

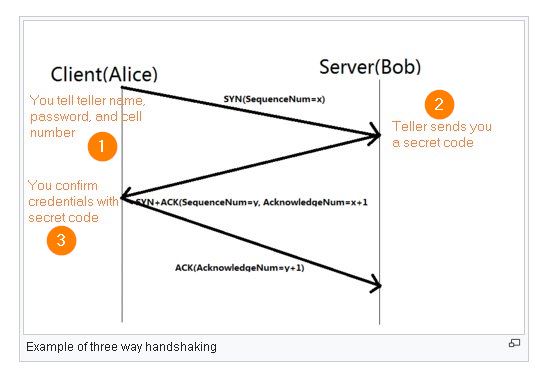

Un’analogia con KRACKing

I difetti nelle negoziazioni di handshaking – il punto in cui il punto di accesso (AP) e il router si incontrano per confermare le credenziali di un cliente – sono al centro della vulnerabilità di WPA2. Daremo uno sguardo più approfondito al perché nella prossima sezione esploreremo cos’è WPA3.

Per impostare la scena, ecco un’analogia per la stretta di mano processo (se concedi all’immaginazione una piccola licenza).

Illustrazione di una stretta di mano a tre vie come descritto nell’analogia seguente (fonte: Wikipedia, con modifiche)

-

- Facciamo finta di essere in banca e il cassiere chiede il tuo nome, password e numero di telefono prima che ti diano soldi. Tu e la banca avete concordato questa procedura di sicurezza per dimostrare di essere chi dite di essere quando ritirate denaro.

- Dai al cassiere il tuo nome, password e numero di cellulare. In questa banca, il passaggio successivo del processo è che la banca invii al telefono a codice segreto che userete per confermare la vostra identità.

- Nel frattempo, a tua insaputa, qualcuno dietro di te in coda sta intercettando e ha sentito il tuo nome e la tua password, e soprattutto il tuo codice segreto.

- Dopo aver lasciato la banca, l’ascoltatore si affretta verso il cassiere e, mentre il tuo codice segreto è ancora valido, ritira l’ultimo dei tuoi fondi usando il tuo nome, password e password rubati e codice segreto.

Probabilmente hai individuato il punto debole nello scenario sopra; la sicurezza è stata compromessa a un certo punto durante la determinazione delle credenziali; non quando le tue credenziali erano generali, ma perché quando hai lasciato la banca il tuo codice segreto era ancora valido. Se non lo fosse stato, il tuo nome, password, numero di telefono cellulare e codice segreto non sarebbero stati di alcuna utilità per l’ascoltatore.

C’è una svolta in questo racconto: il cassiere e il intercettatore sono in combutta. Questo falso cassiere ha infatti falsificato il vero cassiere (che è fuori a pranzo) e questo è un attacco man-in-the-middle. Entrambi i criminali ora hanno le tue credenziali.

Questo problema, come vedremo, è ciò che WPA3 risolve.

In che modo è vulnerabile WPA2?

La vulnerabilità primaria in WPA2 è il stretta di mano a quattro vie utilizza per proteggere le connessioni wifi utilizzando una chiave pre-condivisa (PSK). (In WPA3, il PSK è sostituito da una stretta di mano di autenticazione simultanea di uguali (SAE).)

In questa sezione, utilizzeremo l’analogia della sezione precedente per illustrare il problema.

Chiave pre-condivisa (PSK)

La parte iniziale del controllo di sicurezza che hai superato presso la banca nell’analogia sopra può essere liberamente paragonata a WPA2-PSK, autenticazione che richiede che un individuo si connetta a una rete wifi (chiedi soldi alla banca nella nostra metafora) usando una passphrase. Un PSK si riferisce a un “segreto condiviso”, in questo caso una password.

Appunti:

- WPA2 senza un PSK è un’opzione utilizzata se si desidera utilizzare un server di autenticazione. Un’azienda dovrebbe scegliere questa opzione se desidera assegnare chiavi univoche ai dispositivi dei dipendenti. Se una chiave viene compromessa, l’azienda dovrebbe quindi generare solo una nuova chiave per un dispositivo. Ciò impedirebbe inoltre che altri dispositivi vengano compromessi da una chiave smarrita o rubata, cosa che potrebbe accadere se tutti i dispositivi utilizzassero la stessa chiave.

- Quale è differenza tra WPA2-PSK e WPA2-Personal? I termini sono usati in modo intercambiabile anche se WPA2-Personal implica l’uso di AES, mentre WPA2-PSK implica una scelta tra il vecchio TKIP e AES. Come spiegato in un blog Cisco, alcuni dispositivi consentono WPA con AES e WPA2 con TKIP. AES è facoltativo in WPA ma in WPA2, AES è obbligatorio e TKIP è facoltativo. Entrambi i termini si riferiscono all’uso di PSK che è ciò che distingue WPA2-Personal da WPA2-Enterprise.

Stretta di mano a quattro vie

L’autenticazione delle credenziali nelle telecomunicazioni si chiama handshaking. Alla banca, tu e il cassiere avete scambiato una stretta di mano in tre passaggi per stabilire le vostre credenziali, il codice segreto è la stretta di mano finale nel processo.

Tutte le reti wifi utilizzano a stretta di mano a quattro vie.

Nell’illustrazione seguente, il punto di accesso wifi contraffatto è il falso cassiere che hai trattato in banca.

Illustrazione di come un attacco KRACK intercetta una stretta di mano a quattro vie (fonte: Enisa)

Rowell Dionicio, scrivendo per Packet6, spiega: “L’attaccante falsificherà un vero punto di accesso e indurre un client a unirsi al punto di accesso non autorizzato ma consente il completamento dell’autenticazione Wi-Fi. Per eseguire l’attacco KRACK, l’attaccante riprodurrà un messaggio all’interno dell’handshake a 4 vie. Il difetto qui è che il dispositivo della vittima accetterà la riproduzione di uno di questi messaggi quando non dovrebbe. così permettendo all’aggressore di usare una chiave usata in precedenza. Una chiave dovrebbe essere usata solo una volta e questo è il difetto degli attacchi KRACK. ”

Dionicio prosegue: “La correzione tecnica di un attacco KRACK è impedire il riutilizzo dei valori nonce. I dispositivi non devono accettare chiavi utilizzate in precedenza.”

Leggi una spiegazione più tecnica del riutilizzo nonce di Mathy Vanhoef, ricercatrice di KRACK.

WPA3 è sicuro? Certo, ma ci sono anche miglioramenti a WPA2

L’annuncio del WPA3 ha fatto alcune ondate ma ci vorrà del tempo per essere lanciato. Nel frattempo, verranno implementati anche alcuni miglioramenti di WPA2:

- Imporre l’adozione dei frame di gestione protetti (PMF) su tutti i dispositivi “Wi-Fi CERTIFIED”

- Garantire che i venditori effettuino controlli regolari sui dispositivi certificati (Source: Commissione)

- Standardizzare la suite crittografica a 128 bit (source: Commissione)

Quali sono le due versioni di WPA3?

WPA è disponibile in due versioni che si basano sui requisiti dell’utente finale (uso domestico o aziendale). A parte questo, non c’è molta differenza tra WPA3-Personal e WPA3-Enterprise, sebbene quest’ultima sia più sicura com’era progettato per proteggere i dati ultra sensibili e le grandi imprese.

Riassumiamo rapidamente le due versioni come descritto da Wi-Fi Alliance. Per cominciare, entrambe le versioni:

- Usa gli ultimi metodi di sicurezza

- Non consentire protocolli legacy obsoleti

- Richiede l’uso di Protected Management Frames (PMF). “I frame di azione di gestione Unicast sono protetti sia da intercettazioni che da forgiatura, mentre i frame di azioni di gestione multicast sono protetti da forgiatura”, secondo Wi-Fi Alliance. In breve, Wikipedia descrive i frame di gestione come “meccanismi che consentono l’integrità dei dati, l’autenticità dell’origine dei dati e la protezione della riproduzione”. È possibile trovare una descrizione tecnica di come funzionano sul sito Web Cisco.

WPA3-Personal

Questa versione offre un’autenticazione basata su password con una buona sicurezza anche quando gli utenti scelgono password brevi o deboli. Non richiede un server di autenticazione ed è il protocollo di base utilizzato dagli utenti domestici e dalle piccole imprese.

- Utilizza la crittografia a 128 bit

- Fa uso di una stretta di mano di autenticazione simultanea di uguali (SAE) che protegge dagli attacchi di forza bruta

- Incorporare Forward Secrecy significa che un nuovo set di chiavi di crittografia viene generato ogni volta che viene stabilita una connessione WPA3, quindi se la password iniziale viene compromessa, non importa

- Rafforza la sicurezza sulle reti pubbliche

- Gestisce facilmente i dispositivi collegati

- Consente la selezione della password naturale, che l’Alleanza Wi-Fi afferma renderà più semplice agli utenti ricordare le passphrase

WPA3-Enterprise

Fornisce una protezione aggiuntiva per le reti aziendali che trasmettono dati sensibili, ad esempio governi, organizzazioni sanitarie e istituti finanziari. Include la modalità di sicurezza opzionale a 192 bit di sicurezza minima, allineata con la suite di algoritmi di sicurezza nazionale commerciale (CNSA) della commissione per i sistemi di sicurezza nazionale. Questa era una richiesta del governo degli Stati Uniti.

La differenza principale tra WPA3-Personal e WPA3-Enterprise è a livello di autenticazione. La versione personale utilizza PSK e la versione Enterprise un cocktail di funzionalità che sostituiscono IEEE 802.1X da WPA2-Enterprise. Visita Wi-Fi Alliance per le specifiche tecniche.

Per di più Eric Geier, scrivendo per Cisco Press, spiega come le aziende possono passare a WPA3-Enterprise.

Nuove funzionalità di WPA3

Quattro aree di miglioramento

Quattro nuove funzionalità di WPA3 sono progettate per migliorare su WPA2. tuttavia, solo uno di questi è obbligatorio per la certificazione WPA3: la stretta di mano del drago. Di seguito è riportato un breve riepilogo delle caratteristiche principali. Andremo più in dettaglio più avanti in questa sezione.

- Stretta di mano più sicura – Il protocollo SAE (Simultanea Authentication of Equals) (noto anche come handshake di Dragonfly) richiede una nuova interazione con la rete ogni volta che un dispositivo richiede una chiave di crittografia, rallentando la velocità di un tentativo di attacco e rendendo una password più resistente al dizionario e alla forza bruta attacchi. Inoltre impedisce la decrittografia offline dei dati.

- Sostituzione della configurazione protetta Wi-Fi (WPS) – un modo più semplice per aggiungere in modo sicuro nuovi dispositivi a una rete utilizzando il protocollo Wi-Fi Device Provisioning Protocol (DPP), che consente di aggiungere in modo sicuro nuovi dispositivi a una rete utilizzando un codice QR o una password. Easy Connect rende l’installazione particolarmente semplice per i dispositivi domestici e IoT connessi.

- Crittografia non autenticata – Migliore protezione durante l’utilizzo di hotspot pubblici tramite Wi-Fi Enhanced Open che fornisce la crittografia non autenticata, uno standard chiamato Opportunistic Wireless Encryption (OWE).

- Maggiori dimensioni delle chiavi di sessione – WPA3-Enterprise supporterà le dimensioni delle chiavi equivalenti alla sicurezza a 192 bit durante la fase di autenticazione, che sarà più difficile da decifrare.

Diamo uno sguardo più dettagliato alla litania degli acronimi sopra menzionati.

Autenticazione simultanea di uguali (SAE) contro attacchi di forza bruta

SAE è uno scambio di chiavi sicuro basato su password utilizzato dalla versione WPA3-Personal per proteggere gli utenti dagli attacchi di forza bruta. È adatto alle reti mesh, che prendono il nome dal modo in cui creano la copertura wifi. Comparitech descrive la configurazione semplicemente: “Posizionando diversi dispositivi in casa, ognuno dei quali invia un segnale wireless, si crea una” rete “o una rete di copertura wireless in tutta la casa. Questo aiuta ad eliminare i punti morti o deboli. “

I vantaggi di SAE:

- Basato sullo scambio di chiavi IEFT Dragonfly, un modello crittografico per l’autenticazione tramite password o passphrase, resistente agli attacchi sia attivi che passivi e agli attacchi del dizionario offline.

- Consente Segretezza diretta che impedisce a un utente malintenzionato di registrare una trasmissione crittografata che potrebbe essere potenzialmente decodificata in un secondo momento se la password della rete wireless dovesse essere compromessa in futuro

- Permette solo una password per sessione. Anche se gli aggressori rubano dati con la speranza di decifrare la password nel loro tempo libero offline, saranno ostacolati dall’unica funzione di ipotesi perché devono “chiedere” al router wifi ogni volta che la loro ipotesi era corretta. In sostanza, questo limita un attaccante agli attacchi in tempo reale. C’è stato qualche dubbio sul fatto che questa funzione possa limitare anche gli utenti legittimi. Nel mondo reale, è improbabile che utenti legittimi facciano 100 ipotesi consecutive automatizzate in un secondo, così come gli hacker, e un’applicazione può essere codificata per consentire un numero limitato di ipotesi prima che inizi a rallentare il servizio. Questa funzione rafforza anche la sicurezza delle password deboli.

Device Provisioning Protocol (DPP) per la gestione di reti e dispositivi IoT

Wi-Fi CERTIFIED Easy Connect ™ (che sostituisce il servizio di provisioning WiFi di WPA2) ti aiuta a connettere tutti i tuoi dispositivi, anche quelli che non dispongono di un’interfaccia intuitiva per digitare la password (ad esempio Google Home o il tuo frigorifero intelligente), utilizzando un singolo dispositivo intermedio.

Wi-Fi Alliance descrive come funziona: un proprietario di rete sceglie un dispositivo come punto centrale di configurazione. Mentre un dispositivo con una bella interfaccia grafica è più semplice, puoi utilizzare qualsiasi dispositivo in grado di scansionare un codice di risposta rapida (QR) o utilizzare NFC come dispositivo di configurazione. L’esecuzione del DPP – una procedura di registrazione unica per tutti – da questo dispositivo collega tutti i dispositivi scansionati e fornisce loro le credenziali necessarie per accedere alla rete. Nota: Questa è una funzione opzionale e disponibile solo sui dispositivi con Easy Connect.

Dopo che un dispositivo Wi-Fi è stato registrato, utilizza la sua configurazione per rilevare e connettersi alla rete tramite un punto di accesso (fonte: Wi-Fi Alliance)

Opportunistic Wireless Encryption (OWE) per una navigazione in hotspot più sicura

OWE è il driver dietro il WiFi Enhanced Open caratteristica, implementata per proteggere gli utenti negli hotspot pubblici / ospiti ed evitare intercettazioni. Sostituisce il vecchio standard di autenticazione “aperto” 802.11. Con OWE, i tuoi dati vengono crittografati anche se non hai inserito una password. È stato progettato per fornire il trasferimento e la comunicazione di dati crittografati su reti che non utilizzano password (o utilizzano una password condivisa) utilizzando Individualized Data Protection (IDP); in sostanza, ogni sessione autorizzata ha il proprio token di crittografia. Ciò significa che i dati di ciascun utente sono protetti nel proprio deposito. Funziona anche su reti protette da password, garantendo che se un utente malintenzionato ottiene la password di rete, non avrà ancora accesso ai dati crittografati sui dispositivi della rete (vedere SAE sopra.)

Sei vulnerabile a KRACK?

Non tutto è tristezza e tristezza. Chiunque usi il wifi è vulnerabile, ma cerchiamo di mettere il problema in prospettiva. Un hacker può intercettare solo traffico non crittografato tra il dispositivo e il router. Se i dati sono stati correttamente crittografati tramite HTTPS, un utente malintenzionato non può leggerli.

Alcune rassicurazioni di Brendan Fitzpatrick, Vice Presidente, Cyber Risk Engineering, scrivendo per Axio:

- Un attacco non può essere lanciato in remoto, un utente malintenzionato deve trovarsi nella portata fisica di una particolare rete wifi.

- Un attacco ha luogo solo durante la stretta di mano a quattro vie.

- La passphrase wifi non viene rivelata durante l’attacco e l’attaccante non è abilitato a unirsi alla rete.

- Solo se l’attacco ha esito positivo l’autore dell’attacco può potenzialmente decrittografare il traffico tra la vittima e il suo punto di accesso.

- Attualmente, l’attacco è focalizzato solo sul lato client della stretta di mano.

In un post sul blog, osserva Robert Graham, KRACK “non può sconfiggere SSL / TLS o VPN”. Aggiunge: “La tua rete domestica è vulnerabile. Molti dispositivi utilizzeranno SSL / TLS, quindi vanno bene, come la tua eco Amazon, che puoi continuare a utilizzare senza preoccuparti di questo attacco. Altri dispositivi, come le tue lampadine Phillips, potrebbero non essere così protetti. ”La soluzione? Patch con aggiornamenti dal tuo fornitore.

Quali software e dispositivi sono vulnerabili a KRACK?

Secondo Matty Vanhoef, Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys e altri potrebbero essere influenzati da una variante degli attacchi. Le versioni Linux e Android 6.0 e successive sono particolarmente vulnerabili.

È possibile trovare un elenco dei fornitori interessati nella pagina Web del Cert Software Engineering Institute, Database delle note sulla vulnerabilità. Il sito fornisce collegamenti alle informazioni del fornitore su patch e correzioni.

Quali tipi di vulnerabilità di attacco espongono reti insufficientemente protette?

Non è solo il pericolo di essere KRACK. Una rete wifi non protetta sta implorando di essere attaccata e WPA3 contribuirà a mitigare questi rischi. US-Cert delinea i potenziali scenari di attacco:

- Piggybacking – La portata Wi-Fi interna tipica è di 150 – 300 piedi. Se vivi vicino al tuo vicino, la tua connessione potrebbe essere aperta agli aggressori … o anche al figlio geek della porta accanto che usa il tuo wifi per scaricare i suoi film.

- wardriving – Un tipo di piggybacking in cui potenziali aggressori guidano nei quartieri con un’antenna alla ricerca di reti wireless non sicure.

- Attacchi gemelli malvagi – In un attacco gemello malvagio, un utente malintenzionato imita un punto di accesso alla rete pubblica, impostando il segnale di trasmissione in modo che sia più forte di quello generato dal punto di accesso legittimo. Naturalmente, gli utenti si collegano al segnale più forte, quello del criminale. I dati della vittima vengono quindi facilmente letti dall’hacker. Controlla sempre il nome e la password di un hotspot wifi prima di connetterti.

- Sniffing wireless – Evitare punti di accesso pubblico non protetti e in cui i dati non sono crittografati. I criminali usano gli “sniffer” per trovare informazioni sensibili come password o numeri di carte di credito.

- Accesso al computer non autorizzato – Un hotspot non protetto potrebbe consentire a un utente malintenzionato di accedere a qualsiasi directory e file che hai reso involontariamente disponibile per la condivisione. Blocca sempre la condivisione di file in pubblico.

- Spalla surf – Nelle aree pubbliche, fai attenzione agli agguati, agli aggressori che ti guardano mentre digiti mentre passano o video la tua sessione. È possibile acquistare una protezione per lo schermo per evitare questo.

Furto di dispositivi mobili – Non è solo la rete a costituire un rischio per i tuoi dati. Se il tuo dispositivo viene rubato quando lavori in un hotspot, è un giorno di fortuna per i criminali. Assicurati che i tuoi dati siano sempre protetti da password e che le informazioni sensibili siano crittografate. Ciò include i dati su dispositivi di archiviazione portatili.

Alcune precauzioni

Parole di avvertimento dai cercatori del difetto KRACK

Mathy Vanhoef, ricercatrice post-dottorato in sicurezza informatica presso KU Leuven e uno dei ricercatori che hanno scoperto KRACK, sul suo sito web ha alcune osservazioni cautelative su WPA3 che vale la pena meditare.

- Stretta di mano SAE – Se l’handshake SAE non viene implementato con cura, potrebbe essere vulnerabile agli attacchi del canale laterale, che Wikipedia descrive come attacchi basati su informazioni sull’implementazione del software. Sembra che le vulnerabilità sfruttabili derivanti da configurazioni errate non possano essere evitate nemmeno da WPA3.

- Crittografia non autenticata – Mentre l’uso di Opportunistic Wireless Encryption (OWE) rafforzerà la privacy degli utenti nelle reti aperte, Vanhoef suggerisce che è possibile prevenire solo gli attacchi passivi (quelli in cui gli hacker annusano il traffico). Gli attacchi attivi (quelli che usano punti di accesso fittizi per ingannare gli utenti) permetteranno comunque a un avversario di intercettare il traffico. Vanhoef spiega:

Un difetto di OWE è che non esiste alcun meccanismo per fidarsi di un Access Point al primo utilizzo. Contrastalo con, ad esempio, SSH: la prima volta che ti connetti a un server SSH, puoi fidarti della chiave pubblica del server. Ciò impedisce a un avversario di intercettare il traffico in futuro. Tuttavia, con OWE non è possibile fidarsi di un determinato AP al primo utilizzo. Quindi, anche se in precedenza ti sei collegato a un determinato AP, un avversario può comunque impostare un AP falso e farti connettere ad esso in futuro.

- Occasione mancata – Solo una delle quattro funzioni propagandate da Wi-Fi Alliance durante la creazione di WPA3 è in realtà obbligatoria per WPA3. “Sfortunatamente, il programma di certificazione WPA3 richiede solo il supporto della nuova stretta di mano della libellula. Questo è tutto. Le altre funzionalità sono opzionali o fanno parte di altri programmi di certificazione. Temo che, in pratica, ciò significhi che i produttori implementeranno la nuova stretta di mano, schiaffeggeranno un’etichetta “certificata WPA3” e ci riusciranno “, afferma Vanhoef. Il risultato finale sarà che l’utente finale in realtà non sa quali funzionalità sono incluse e quanto siano sicure.

(Fonte: Mathy Vanhoef e Frank Piessens. 2023. Attacchi chiave alla reinstallazione: forzare il riutilizzo di Nonce in WPA2. Negli atti della 24a Conferenza ACM sulla sicurezza informatica e delle comunicazioni (CCS). ACM.)

Cosa dicono i cinici, inclusi gli sviluppatori IT, di WPA3?

Unisciti alle conversazioni sul blog di Bruce Schneiner, DD-WRT, Security Stack Exchange o Community Spiceworks per alcuni interessanti suggerimenti sul fatto che WPA3 sia davvero la panacea definitiva per le vulnerabilità della sicurezza del wifi. E, se la vulnerabilità vale la pena spendere troppo sonno. Alcuni contributi:

- “Sospetto che WPA3 sarà di aiuto. Per un po – fino a quando i cattivi ragazzi troveranno un altro buco.”

- “UN ottimo flusso di entrate per i fornitori di hardware chi smetterà di patchare gli attrezzi attuali e insisterà nel comprare i nuovi WAP se si desidera WPA3. “

- “L’aspetto più deludente di WPA3 è che, come tutti i precedenti standard Wi-Fi (WEP, WPA, WPA2, persino WPS), questo è stato sviluppato da un consorzio chiuso, riservato ai soli membri […] Tutte le promesse dell’annuncio di WPA3 è che ora può iniziare il processo chiuso su WPA4. ”

- “Il vettore di attacco che utilizza KRACK è semplicemente troppo piccolo (e continuerà a diminuire) per diffondere questi attacchi. “Le reti aperte, ad esempio, non sono vulnerabili a KRACK ma sono molto più a rischio di attacchi dannosi rispetto alle reti WPA2. Al momento della stesura di questo documento, nessun attacco KRACK è stato, infatti, documentato; sostengono gli esperti, perché lo sforzo è troppo grande per i criminali informatici quando ci sono così tanti obiettivi più morbidi in giro.

Su quella nota cinica, pratica wifi sicuro, tieniti informato e inizia a risparmiare per un nuovo router. Secondo Dion Phillips, scrivendo per InfiniGate, “… è dubbio che gli attuali dispositivi wireless saranno aggiornati per supportare WPA3 e molto più probabile che la prossima ondata di dispositivi sarà sottoposta al processo di certificazione. Detto questo, anche i dispositivi client dovranno essere certificati allo stesso modo per poter usufruire della nuova certificazione. “

Gli esperti concordano che l’implementazione avverrà entro la fine del 2023. Dovrai acquistare un nuovo router ma WPA3 è retrocompatibile, quindi potrebbe non essere necessario aggiornare tutti i tuoi dispositivi connessi, a meno che non siano davvero vecchi.

Come puoi proteggerti?

Come possono proteggersi le imprese? (Risolto)

Mathew Hughes ha alcuni suggerimenti pratici temperati da alcune parole di cautela.

- Installa una patch retrocompatibile – Sfortunatamente, dice Hughes, non solo molte persone sono lente nell’installare le patch, ma molti produttori sono lenti nell’emetterle.

- Installa a VPN, un tunnel crittografato tra i dispositivi, impedendo l’intercettazione da parte di estranei – Per alcune persone, dice, questo potrebbe non essere pratico in quanto non saranno in grado di accedere ad altri dispositivi collegati sulla loro rete.

- Uso SSL / TLS – Ciò fornisce un ulteriore livello di crittografia per contrastare ladri e intercettatori mentre crittografa i pacchetti a livello di sessione piuttosto che a livello di rete (che potrebbe essere preso di mira dagli attaccanti KRACK).

- Aggiorna dispositivi e software – Assicurati che il tuo reparto IT distribuisca regolarmente aggiornamenti software e patch per tutti i dispositivi aziendali, inclusi i BYOD. Contattare i produttori per assicurarsi che abbiano effettivamente emesso patch che risolvono il difetto KRACK.

Inoltre, proteggi il tuo router – Assicurati che il tuo router sia bloccato, al riparo da minacce interne o estranei che visitano l’edificio. Ci sono anche una serie di impostazioni predefinite sul router che puoi modificare per rafforzare la sicurezza, ad es. limitazione del traffico in entrata, disabilitazione dei servizi inutilizzati, modifica delle informazioni di accesso predefinite e modifica dell’SSID su dispositivi meno recenti. Verifica che il firewall del tuo router sia abilitato (non viene sempre eseguito automaticamente). Utilizza SSID per creare punti di accesso separati per il personale e i clienti. Disattiva WiFi Protected Setup (WPS), utilizzato per assistere con i dispositivi di associazione.

Inoltre, leggi i suggerimenti correlati per le reti domestiche di seguito.

Suggerimenti per la sicurezza Wi-Fi per reti domestiche e dispositivi IoT (risolti)

-

- Pratica il senso di sicurezza wifi di base – Leggi la guida di Comparitech per proteggere la tua rete wifi domestica.

- Smetti di usare il wifi – Connettiti a Internet tramite una connessione ethernet o dati (3 / 4G) a casa o utilizza dati mobili, in particolare per transazioni sensibili.

- Aggiorna dispositivi e software – Ciò include tutti i tuoi dispositivi e il tuo router. Contattare i produttori per assicurarsi che abbiano effettivamente emesso patch che risolvono il difetto KRACK.

- Disabilita condivisione file – Mentre sei tentato di condividere foto con amici e familiari, cerca di evitare di farlo in un luogo pubblico. È inoltre necessario creare una directory per la condivisione dei file e limitare l’accesso ad altre directory. Proteggi sempre con password tutto ciò che condividi.

-

- Non eseguire transazioni sensibili in luoghi pubblici – Fai il tuo banking online a casa.

- Installa HTTPS ovunque – HTTPS Everywhere di Electronic Frontier Foundation (EFF) è un’estensione open source per Firefox, Chrome e Opera che crittografa le comunicazioni con la maggior parte dei siti Web. L’estensione non è un’opzione fail-safe se un sito Web non offre la crittografia HTTPS, ma se è disponibile, HTTPS Everywhere assicurerà che questo sia il contenuto che offre.

- Usare un VPN – Mentre le VPN forniscono una grande sicurezza per i tuoi dati, assicurati che il tuo provider sia consapevole della tua sicurezza e riconosci il tuo diritto alla privacy. Riportato da Bryan Clark nell’articolo di The Next Web, PureVPN, che affermava che non teneva registri o identificava le informazioni dei suoi utenti, sembrava misteriosamente aver trovato abbastanza informazioni registrate per consentire all’FBI di rintracciare e arrestare uno stalker. La tua VPN mantiene i log? In uno studio approfondito, Comparitech rivela la verità sulle 123 politiche di registrazione VPN.

- Installa un router wifi domestico – Un router virtuale consente di condividere la connessione Internet con altri dispositivi vicini. È più facile di quanto pensi, simile alla configurazione di un hotspot wifi sul tuo smartphone.

- Proteggi il tuo router – Esistono diverse impostazioni predefinite sul router che è possibile modificare per rafforzare la sicurezza, ad es. limitazione del traffico in entrata, disabilitazione dei servizi inutilizzati e modifica dell’SSID su dispositivi meno recenti.

- Verifica che il tuo ISP sia aggiornato – Molti utenti wifi domestici utilizzano il router fornito dal proprio ISP. In tal caso, confermare che l’ISP abbia patchato tutti i suoi dispositivi.

- Evita gli hotspot wifi pubblici – O, almeno, impara come ridurre al minimo i rischi legati all’utilizzo del wifi pubblico.

- Controlla manualmente che gli URL siano sicuri – Gli URL HTTP utilizzano la crittografia SSL per proteggere i visitatori del loro sito. Gli URL HTTP no. Puoi vedere se un URL è sicuro nella barra degli indirizzi. Inoltre, abilita il Utilizzare sempre una connessione sicura (HTTPS) opzione sul dispositivo.

- Usa password sicure – Comparitech ha alcuni suggerimenti sulla creazione di password complesse. Cambia sempre le password predefinite, come “Admin” o “123”.

- Tieni aggiornato il software antivirus – Scegli un software antivirus affidabile e mantienilo aggiornato. Ci sono anche molte applicazioni antivirus gratuite in giro.

- Spegnilo – Disattiva la connessione Wi-Fi quando non la usi e disabilita la riconnessione automatica.

- Usa sicurezza a più livelli – Tieni aggiornato il firewall del tuo sistema operativo e utilizza l’autenticazione a due fattori per accedere ai tuoi account Internet.

- Utilizzare la crittografia Advanced Encryption Standard (AES) – Verifica che la tua rete domestica utilizzi WPA2 con crittografia AES, non TKIP. Entrambe le opzioni di crittografia sono vulnerabili alla decodifica del traffico tramite KRACK, ma AES non è vulnerabile all’iniezione di pacchetti.

Ho bisogno di WPA3?

È meglio prevenire che curare, quindi sì. Ma durante il periodo di transizione (il periodo in cui i fornitori certificheranno i loro dispositivi) è possibile applicare patch a WPA2.

La modifica della password WPA2 non ti proteggerà da un attacco KRACK incentrato sulla gestione delle chiavi. Tuttavia, ha senso per la sicurezza scegliere sempre password complesse.

Ma è abbastanza?

John Wu, in un articolo su LinkedIn, afferma che WPA3 non è sufficiente per garantire la totale sicurezza del wifi perché gli hacker usano altri metodi per attaccare i metodi wifi. “Il recente virus VPNFilter non sfrutta nessuna delle carenze di WPA2. Invece, l’attacco sta colpendo vulnerabilità note nell’interfaccia web dei router WiFi, porte remote aperte con password codificate, software non aggiornato e dispositivi IoT connessi vulnerabili “.

La soluzione? Utilizza le liste di controllo sopra riportate su come proteggere le tue connessioni wifi come guida alla creazione di un approccio stratificato alla sicurezza wifi. In cima alla lista? Rimani aggiornato con le patch.

Italian:

WPA3 è la nuova versione del protocollo di sicurezza Wi-Fi Protected Access (WPA), rilasciata a giugno 2018. Questo nuovo standard di certificazione wifi è stato sviluppato per migliorare la sicurezza delle reti wireless, risolvendo il difetto KRACK presente in WPA2 e introducendo funzionalità di autenticazione e crittografia più robuste. WPA3 è disponibile nelle versioni Personal ed Enterprise e include anche funzionalità per semplificare e proteggere meglio la connessione dei dispositivi Wi-Fi IoT. È importante notare che WPA2 continua a essere obbligatorio per tutti i dispositivi certificati wifi durante il periodo di transizione. In generale, WPA3 rappresenta un importante passo avanti nella sicurezza delle reti Wi-Fi e dovrebbe essere adottato da tutti coloro che desiderano proteggere al meglio la propria connessione wireless.