Le tue attività su Internet vengono trasmesse attraverso molti router e switch lungo il percorso verso la loro destinazione. Quei pacchetti sono suscettibili di raccolta e analisi in ciascuno di quei punti attraverso un processo chiamato sniffing dei pacchetti. Questo articolo spiega cos’è lo sniffing dei pacchetti e alcuni consigli pratici su come evitarlo.

Guarda anche: I migliori sniffer di pacchetti e analizzatori di rete

Esistono molte forme di rete e il più comune di tutti è TCP / IP. Tale acronimo sta per Transmission Control Protocol over Internet Protocol, che significa semplicemente che la rete invia pacchetti TCP ai computer di destinazione utilizzando gli indirizzi IP. La parte critica di questa descrizione sono i pacchetti di parole. Contrariamente a quanto ci dicono i nostri occhi, cose come le pagine Web e le e-mail non viaggiano attraverso Internet. Vengono smontati all’estremità di invio in piccoli pacchetti di dati e riassemblati all’estremità di ricezione nel loro formato originale. Mentre questi pacchetti di dati viaggiano su Internet, sono suscettibili di intercettazioni e persino modifiche. Questa tecnica è colloquialmente chiamata sniffing dei pacchetti ed è eseguita da ISP, governi, società pubblicitarie e cattivi. In questo articolo esaminiamo i modi per proteggerti dallo sniffing dei pacchetti.

Cos’è lo sniffing dei pacchetti?

Per capire come si verifica lo sniffing dei pacchetti, è utile capire come funziona il routing di Internet. Le pagine Web e le e-mail non vengono inviate tramite Internet intatte come un unico documento. Piuttosto, il lato di invio (il tuo computer) li suddivide in molti piccoli pacchetti di dati. Questi pacchetti sono indirizzati a un indirizzo IP alla fine della ricezione che di solito ha l’obbligo di confermare la ricezione di ogni pacchetto che riceve. A tale scopo, ogni pacchetto contiene l’indirizzo IP di invio e ricezione, nonché molte altre informazioni.

Questi pacchetti non vengono passati dal mittente al destinatario in un colpo solo. Piuttosto, ogni pacchetto attraversa Internet in rotta verso la sua destinazione passando attraverso un numero di dispositivi di controllo del traffico come router e switch. Ogni volta che un pacchetto passa attraverso uno di questi dispositivi di controllo del traffico, è suscettibile di acquisizione e analisi.

Una nota su routing e convergenza

Il ruolo dei router in questo processo è letteralmente instradare il traffico verso la sua destinazione. I router di Internet hanno qualche idea di dove sia l’indirizzo IP di destinazione, o almeno sanno dove inviare il pacchetto se non sono direttamente collegati alla destinazione. Questa tecnica si chiama convergenza perché i pacchetti provenienti da tutto il mondo convergono verso la loro destinazione in virtù del routing. Prendi in considerazione una destinazione di grandi dimensioni come Facebook. Ha traffico proveniente da tutto il mondo. Man mano che questi pacchetti si avvicinano agli attuali server di Facebook, il traffico disparato converge in una sezione molto affollata di Internet. I router in quelle posizioni devono essere molto robusti e sicuri.

Un confronto più semplice potrebbe essere quello di considerare un’autostrada che ha centinaia di rampe off in varie città. Tutto il traffico destinato alla città di Quahog prenderà l’uscita Quahog dall’autostrada. Questa è una forma di convergenza in quanto queste auto sono solo singole auto che non sembrano avere nulla in comune fino a quando non iniziano a uscire da Quahog. Se un osservatore ha voluto esaminare tutte le auto che vanno in quella città, ha più senso sedersi all’uscita dell’autostrada Quahog poiché il 100% delle auto che prendono quell’uscita sono le auto di interesse. Ha meno senso sedersi altrove sull’autostrada ed esaminare le auto perché solo una parte di quelle sono destinate a Quahog. Il programma di sorveglianza PRISM dell’NSA utilizza questa tecnica; gli sniffer del pacchetto NSA “parcheggiano” sui router più vicini ai grandi provider di servizi Internet come Google e Facebook al fine di raccogliere il maggior traffico possibile per tali siti.

Chi annusa il pacchetto?

Chiunque abbia accesso a un router può eseguire la raccolta di pacchetti e le successive analisi. Poiché gli utenti di Internet generalmente non hanno idea di come viene instradato il loro traffico, non è davvero possibile sapere chi potrebbe osservare tale traffico. Tuttavia, la storia ha dimostrato che i seguenti attori sono stati coinvolti nello sniffing dei pacchetti per vari motivi nel corso degli anni.

Una nota sui router

Molti di noi probabilmente pensano al router wifi nelle nostre case quando sentiamo la parola router. È del tutto corretto. Il router per uso domestico di casa fa lo stesso lavoro dei grandi router commerciali su Internet. Il router di casa è responsabile dell’accettazione del traffico dai vari dispositivi connessi a Internet in casa e del loro instradamento verso Internet. È inoltre responsabile dell’accettazione del traffico di risposta da Internet e del suo instradamento al dispositivo specifico che lo ha richiesto. L’unica vera differenza è che i router Internet lo fanno per milioni di dispositivi, mentre il tuo router di casa non sarebbe all’altezza di un compito così monumentale.

Agenzie governative

stati Uniti

I documenti di Snowden hanno rivelato un massiccio apparato di sorveglianza, chiamato PRISM, che il governo degli Stati Uniti ha dispiegato in segreto per anni. In particolare, la National Security Agency (NSA) ha raccolto passivamente il traffico Internet destinato a grandi siti Internet come Facebook, Google e altri. L’NSA ha strumenti di analisi su larga scala come XKeyscore che gli consentono di cercare tra i pacchetti raccolti in un secondo momento.

Regno Unito

Il Regno Unito ha un sistema di sorveglianza della raccolta passiva simile chiamato Tempora. Il Regno Unito si trova in una posizione unica in quanto la maggior parte del suo traffico Internet arriva al Regno Unito tramite cavi a fibre ottiche sottomarine. Ciò fornisce un unico punto di ingresso e uscita da e verso il Regno Unito e i dispositivi di raccolta Tempora operano in queste posizioni.

Un’altra dozzina di paesi è anche noto per condurre una sorveglianza di massa su Internet. Tutta la sorveglianza su Internet richiederebbe una qualche forma di raccolta e analisi dei pacchetti.

Le aziende

La sorveglianza di Internet non è limitata ai governi. Lo spionaggio industriale è una cosa da decenni e non c’è dubbio che alcune aziende impiegano tecniche per determinare cosa stanno facendo i suoi concorrenti. Gli agenti di spionaggio aziendale generalmente non hanno il lusso di mandati governativi di richiedere l’accesso a reti e router interni per raccogliere pacchetti. Pertanto, la maggior parte dello spionaggio a livello industriale basato su Internet si basa probabilmente su metodi collaudati e reali come il phishing per ottenere l’accesso alle reti interne. Una volta acquisita un’impronta nella rete di destinazione, la raccolta e l’analisi dei pacchetti di dati possono contribuire con un patrimonio di conoscenze.

Inserzionisti

Le agenzie pubblicitarie sono notoriamente senza scrupoli, in particolare le agenzie pubblicitarie su Internet. Le agenzie come questa sono generalmente pagate in due modi: o il numero di annunci che mostrano (costo per mille – CPM) o il numero di clic sugli annunci raccolti (Pay Per Click – PPC). In entrambi i casi, maggiore è il numero di impressioni che un annuncio ottiene, maggiori sono quei numeri. Gli inserzionisti possono utilizzare lo sniffing dei pacchetti per monitorare gli utenti per valutare i loro gusti di mercato o, ancor peggio, per iniettare annunci nei pacchetti in arrivo mentre passano,

È stato scoperto che Comcast sta annusando i pacchetti sulla sua rete al fine di determinare il posto ottimale per iniettare annunci in pagine Web arbitrarie che i suoi utenti stavano visualizzando.

A parte le questioni etiche della modifica dei contenuti che non appartengono a Comcast, né risiedono sulla sua rete, non ci vuole molta immaginazione per speculare su altre cose che possono essere iniettate nei pacchetti lungo la strada. È noto che gli annunci su Internet contengono malware in molti casi. Quando un attore come un inserzionista può assumere il traffico destinato al tuo computer e inserire contenuti arbitrari, molti dei quali sono noti come malware, che elude molte protezioni che puoi mettere in atto tu stesso.

Un’ottima dimostrazione di ciò è contenuta in Ruba il mio login (non utilizzare un vero nome utente / password impostato per il test). Questa pagina tenta di dimostrare come un utente malintenzionato può rubare le credenziali di accesso se sono in grado di iniettare una singola riga di codice nella pagina di accesso. Mentre Comcast stava iniettando annunci tramite javascript, un utente malintenzionato può altrettanto facilmente iniettare javascript che ruba silenziosamente le tue credenziali.

Cattivi ragazzi

I cattivi non fanno sempre nulla di buono. Molti di loro sono esperti e sono in grado di utilizzare una vasta gamma di metodi per rubare informazioni da te. Il phishing rimane il metodo numero uno con cui i cattivi ottengono l’accesso a informazioni come accessi e dati finanziari. Ma il phishing non è solo dopo un tipo di informazione. Un cittadino normale può essere sottoposto a phishing per i dati della propria carta di credito che il cattivo può quindi vendere a scopo di lucro. Al contrario, un amministratore di sistema di una banca può essere sottoposto a phishing per le proprie credenziali di accesso. Il cattivo può quindi nascondersi sulla rete interna della banca, sniffare pacchetti e raccogliere dati finanziari su tutti i clienti della banca. Molti attacchi insidiosi e profondamente penetranti iniziano con una semplice e-mail di phishing.

Un altro vettore molto comune per i cattivi su scala più piccola è quello di creare un falso punto di accesso wireless in luoghi pubblici come bar e raccogliere i pacchetti di dati di persone ignare che si sono inconsapevolmente connesse ad esso.

I malware possono contenere sniffer di pacchetti che monitorano l’attività online degli utenti, inviando i dati al centro di comando e controllo di un hacker. Il malware VPNFilter, che ha infettato mezzo milione di router wireless in oltre 50 paesi, includeva uno sniffer di pacchetti nella sua terza fase. VPNFilter intercetta i pacchetti di dati contenenti credenziali di accesso e li invia agli hacker sulla rete Tor.

Perché è male per me?

Controllare il tuo traffico è negativo per alcuni motivi e centinaia di motivi minori.

Informazione personale

Considera quante attività personali conduci online. Molti di noi effettuano operazioni bancarie, fissano appuntamenti medici, scrivono e-mail con dettagli personali e conducono chat a lungo termine con i nostri amici e familiari online. Quante di tali informazioni vorresti diventare pubbliche, o almeno, essere lette da altre persone?

È facile immaginare i cattivi che rubano i numeri della tua carta di credito, ma per quanto riguarda le informazioni più sottili? La tua compagnia assicurativa vorrebbe sapere che recentemente hai avuto un angiogramma? Il tuo nuovo futuro datore di lavoro vorrebbe sapere che hai appena fissato un appuntamento in una clinica di famiglia? La tua banca vorrebbe sapere che hai recentemente perso il lavoro? Il motivo per cui chiamiamo una classe di informazioni “informazioni personali” è perché è personale ed è per noi controllare la distribuzione di tale conoscenza.

Sì, hai qualcosa da nascondere

C’è un gruppo di persone che prendono la posizione secondo cui a loro non importa se vengono sorvegliate su Internet perché “Non ho nulla da nascondere”. Francamente, questo mostra un fondamentale fraintendimento del problema. Lo sniffing dei pacchetti è condotto da cattivi che cercano di fare del male tanto quanto lo è dalle forze dell’ordine. Dal momento che non c’è modo di configurare un pacchetto di dati per consentire alle forze dell’ordine di leggerlo, ma non i cattivi, non c’è altra conclusione che abbiamo tutti, anzi, qualcosa da nascondere.

Informazioni d’affari

Le aziende in genere si comportano con un velo di segretezza per i loro prossimi sforzi. Un’azienda che è in trattativa per l’acquisto di un concorrente o per costruire una nuova sede in una posizione strategica, potrebbe improvvisamente diventare molto svantaggiata se tali informazioni cadessero nelle mani sbagliate. Nel caso del settore immobiliare, un’azienda ha generalmente un punto “go, no-go” quando viene effettuato un grande investimento. Se dopo quel momento sono trapelate informazioni riservate, è possibile che un’azienda perda grandi quantità di denaro. Ciò può comportare la perdita di posti di lavoro e, nelle regioni più piccole, un reale impatto economico. Uno dei modi in cui informazioni come questa viene divulgata è attraverso lo spionaggio industriale, che può includere lo sniffamento di pacchetti di e-mail e messaggi non sicuri.

Come proteggersi dallo sniffing dei pacchetti

Per capire come proteggerti dallo sniffing dei pacchetti, è importante sapere come appare il tuo traffico in diversi scenari. Mi concentrerò sul Web ma gli stessi principi si applicano a qualsiasi comunicazione su Internet come email e messaggistica. L’uso di HTTP non crittografato è la peggiore posizione di sicurezza possibile. L’uso di HTTPS (sessioni crittografate SSL) offre maggiore protezione, ma non la stessa protezione di una VPN.

Innanzitutto, iniziamo con un modulo di accesso su un sito Web non crittografato che utilizza solo HTTP. Penso che ormai sia risaputo che se stai inserendo dati in un sito Web che non visualizza HTTPS e / o un lucchetto nella sua barra degli indirizzi, ciò non è sicuro. Nonostante ciò, un numero sorprendente di gestori di siti Web non ha ancora implementato HTTPS nelle proprie pagine di accesso, il che lascia i propri utenti in un pessimo stato di sicurezza.

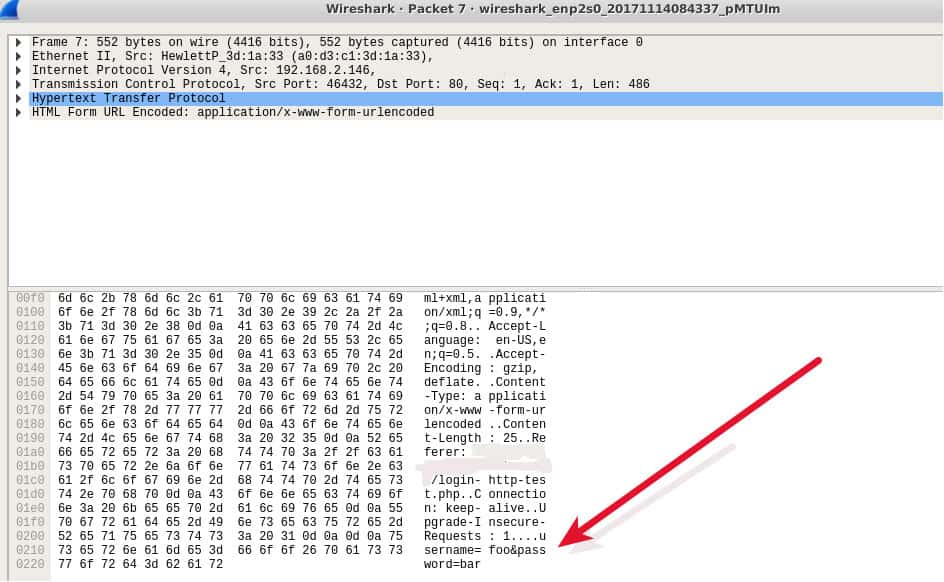

Ho creato una finta pagina di accesso e ho effettuato l’accesso con il nome utente foo e la barra delle password. Questa schermata mostra l’acquisizione di Wireshark di tale accesso. Un osservatore può facilmente vedere il mio nome utente e la mia password e utilizzarlo in un secondo momento per accedere al mio account.

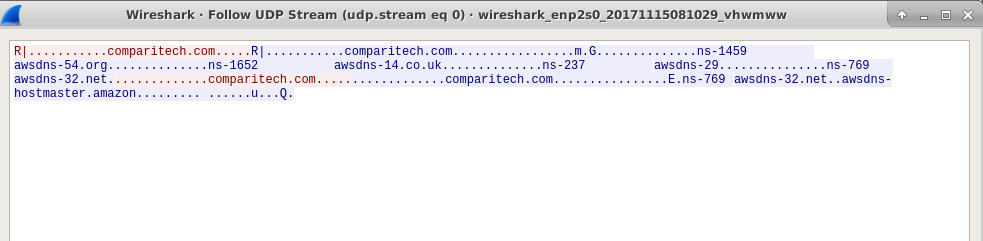

Successivamente, ho visitato il sito Web Comparitech, che obbliga gli utenti a HTTPS. Ho digitato comparitech.com nel mio browser per iniziare. La prima cosa che succede è che il mio sistema ha eseguito una ricerca DNS non crittografata per ottenere l’indirizzo IP di comparitech.com.

Questa informazione dice a qualsiasi osservatore che sto per visitare il sito web Comparitech.

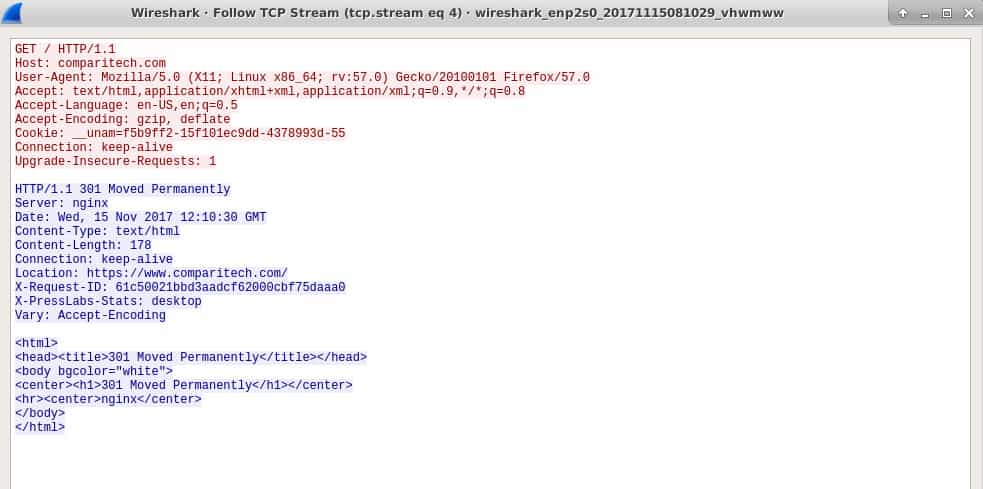

Il mio browser ha quindi tentato di connettersi a comparitech.com. Possiamo vedere che il sito Web non consentirà connessioni HTTP non crittografate, quindi restituisce le intestazioni al mio browser che gli dicono di riprovare usando HTTPS:

Il mio browser lo fa e da allora la mia sessione è crittografata. Questo processo è un po ‘meglio del semplice HTTP perché il mio successivo accesso al sito, così come tutte le altre mie attività sul sito, sono ora crittografati. Tuttavia, questo processo ha comunque fornito a un osservatore le informazioni che ho visitato sul sito Web Comparitech. Questo si chiama metadati ed è il punto cruciale di come la maggior parte dei programmi di sorveglianza del governo giustifichi la loro spionaggio. Questi programmi tentano di affermare che i metadati non sono preziosi, ma chiaramente non è vero. Sapere dove le persone vanno online è di grande valore.

Questo è uno screenshot di ciò che un osservatore può vedere delle mie attività sul sito usando HTTPS. È per lo più criptato senza senso.

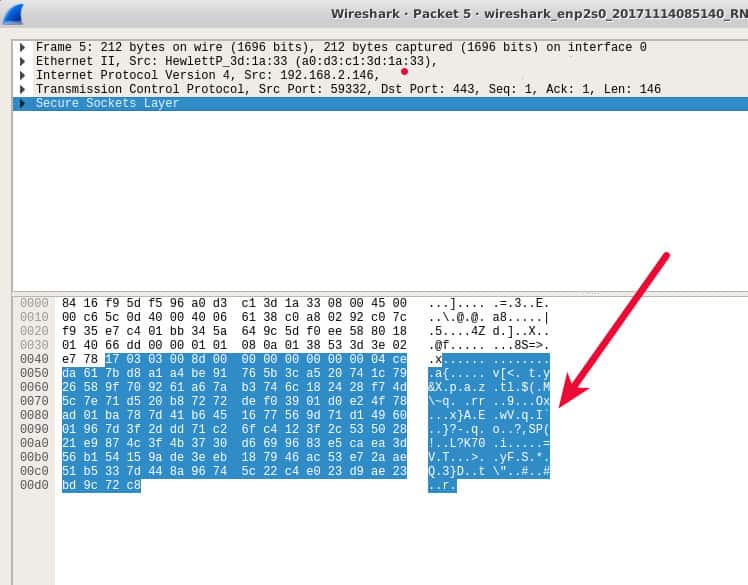

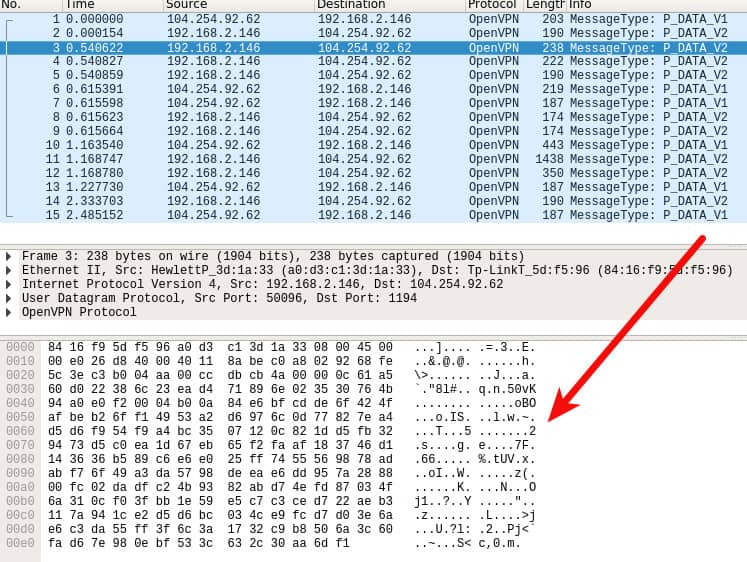

Alla fine, ho acquisito alcuni pacchetti quando la mia VPN era in esecuzione. In questo caso, tutto è crittografato. L’unica cosa che un osservatore può ottenere osservando il mio traffico è un gruppo di pacchetti crittografati OpenVPN destinati a un server OpenVPN.

Il mio traffico viene crittografato in blocco sul mio computer prima che venga inviato tramite la VPN e non viene decrittografato fino a quando non arriva al server VPN. Il server VPN si stacca quindi dal livello di crittografia che ha aggiunto alla fine dell’invio e quindi invia il traffico alla sua destinazione per mio conto.

Nota che sto anche instradando il mio DNS attraverso la mia VPN, quindi anche le mie query DNS sono crittografate e invisibili a un osservatore.

Sulla base di questi acquisizioni di pacchetti di esempio, le regole per proteggersi dallo sniffing dei pacchetti sono:

Usa una VPN tutto il tempo

Le acquisizioni di pacchetti sopra mostrano che le connessioni VPN offrono la protezione più completa. Il tuo traffico è completamente crittografato e, se ti assicuri che le tue query DNS passino anche attraverso la tua VPN, le tue destinazioni non potranno essere derivate.

L’unica parte che può vedere il tuo traffico è il tuo provider VPN poiché devono rimuovere la crittografia VPN per vedere dove dovrebbe andare il traffico. Dovrai avere un certo livello di fiducia nel tuo provider VPN per assicurarti che non facciano cose come registrare il tuo traffico.

Puoi aumentare il tuo livello di anonimato e privacy usando Tor insieme a una VPN. Esistono due modi principali per farlo, come spiega Paul Bischoff nel nostro articolo Migliori VPN per utenti Tor qui.

Utilizzare sempre HTTPS quando disponibile

Se stai visitando un sito Web tramite HTTP, verifica se accetta una connessione HTTPS semplicemente collegando https: // nella barra del browser prima dell’indirizzo del sito. Molti siti Web dispongono di certificati SSL, ma il responsabile del sito Web non sta costringendo attivamente i visitatori a utilizzarlo. Electronic Frontier Foundation mantiene un componente aggiuntivo del browser per Chrome, Firefox e Opera chiamato HTTPS Everywhere che può farlo per te. Tenterà di connettersi a tutti i siti Web visitati utilizzando HTTPS senza ulteriori azioni da parte dell’utente.

Vale la pena notare che è necessario continuare a utilizzare HTTPS anche se si utilizza una VPN. Questo perché un payload crittografato HTTPS può essere decrittografato solo dal server Web di destinazione o dal proprio browser. Un provider VPN dovrà decrittografare la crittografia VPN aggiunta al pacchetto, ma non sarà in grado di decrittografare il pacchetto HTTPS stesso, il che significa che il provider VPN sarà in grado di raccogliere solo i metadati.

Non inviare mai i dati del modulo tramite HTTP

Se ti trovi in una situazione in cui non sei semplicemente in grado di utilizzare una VPN o HTTPS, dovresti evitare di inviare dati a un sito Web. In particolare, questo significa non compilare alcuna casella del modulo o fare clic su qualsiasi pulsante del modulo in un sito Web. I moduli inviano i dati dal tuo computer al server Web e i luoghi più comuni in cui li vediamo sono nei moduli di accesso, moduli di contatto e altre pagine che raccolgono informazioni da te.

Ogni volta che invii dati a un sito Web utilizzando HTTP non crittografato, tali dati sono chiaramente visibili a un osservatore. Il primo screenshot in questa sezione mostra quanto sia facile vedere il mio nome utente e password in un pacchetto HTTP; qualsiasi informazione inviata tramite HTTP sarà ugualmente visibile.

Italian:

Lo sniffing dei pacchetti è un processo attraverso il quale i pacchetti di dati che viaggiano su Internet possono essere intercettati e analizzati da terze parti. Questo può essere fatto da ISP, governi, società pubblicitarie e cattivi. È importante proteggere le proprie informazioni personali e daffari da questo tipo di attività. Ci sono alcune precauzioni che si possono prendere per evitare lo sniffing dei pacchetti, come lutilizzo di una VPN, lutilizzo di HTTPS quando disponibile e non inviare mai i dati del modulo tramite HTTP. È importante capire come funziona il routing di Internet e come i pacchetti di dati vengono suddivisi in piccoli pacchetti indirizzati alla destinazione finale. Ogni volta che un pacchetto passa attraverso un dispositivo di controllo del traffico come un router o uno switch, è suscettibile di acquisizione e analisi.