仮想ネットワークコンピューティング(VNC)と仮想プライベートネットワーク(VPN)という用語は似ていますが、非常に異なっています.

VNCは、他の場所にあるコンピューターのリモート制御を提供し、ユーザーはそのコンピューターを目の前に座っているかのように操作できます。プリンターやネットワークドライブなど、リモートコンピューターで利用可能なリソースはすべて利用可能です。リモートサイトのユーザーは、リモートユーザーが何をしているかを見ることができ、それらと対話することさえできます.

対照的に、仮想プライベートネットワーク(VPN)は単にリモートネットワークに接続しますが、使用するデスクトップを提供しません。むしろ、自分のデスクトップを使用して、プリンター、ネットワークドライブ、インターネット接続など、そのネットワーク上に存在するリソースにアクセスします.

この2つの基本的な違いは、VPNを使用している場合はコンピューターがリモートネットワークに参加するのに対して、VNCを使用している場合はリモートコンピューターのみを表示して使用できることです。.

- 仮想ネットワークコンピューター/コンピューティング

- VNCの一般的な使用

- リモートワーカー

- 事業継続プロセス(BCP)

- リモートテクニカルサポート

- VNCの長所

- VNCの短所

- VNCのセキュリティ

- VNCの一般的な使用

- 仮想プライベートネットワーク

- VPNの一般的な用途

- VPNの長所

- VPNの短所

- VPNのセキュリティ

- VNC対RDP

- リモートフレームバッファプロトコル(RFB)の詳細

- VNCフォーク

仮想ネットワークコンピューター/コンピューティング

VNCは最近、主に2つの方法で使用されています:自宅(または他の場所)から仕事用デスクトップにリモートでアクセスするか、サポートアクティビティのためにリモートテクニカルサポートの人がコンピューターを引き継ぐことを許可する.

VNCの一般的な使用

リモートワーカー

多くの企業では、VNCを使用して、オフィスから離れた場所にいる従業員がデスクトップにリモートアクセスできるようにしています。これにより、従業員は勤務時間外の問題に対応するために会社のドキュメントやメールを受け取る必要がないため、ある程度のセキュリティが確保されます。代わりに、常に仕事用コンピューターにログインするだけで、会社のデータが敷地を離れる必要はありません。.

事業継続プロセス(BCP)

職場への物理的なアクセスを非現実的にする多くの災害が発生する可能性があります。職場のコンピューターにVNCでアクセスできることで、コンピューターに物理的にアクセスする必要がなくなり、これらの時間帯に仕事を続けることができます。.

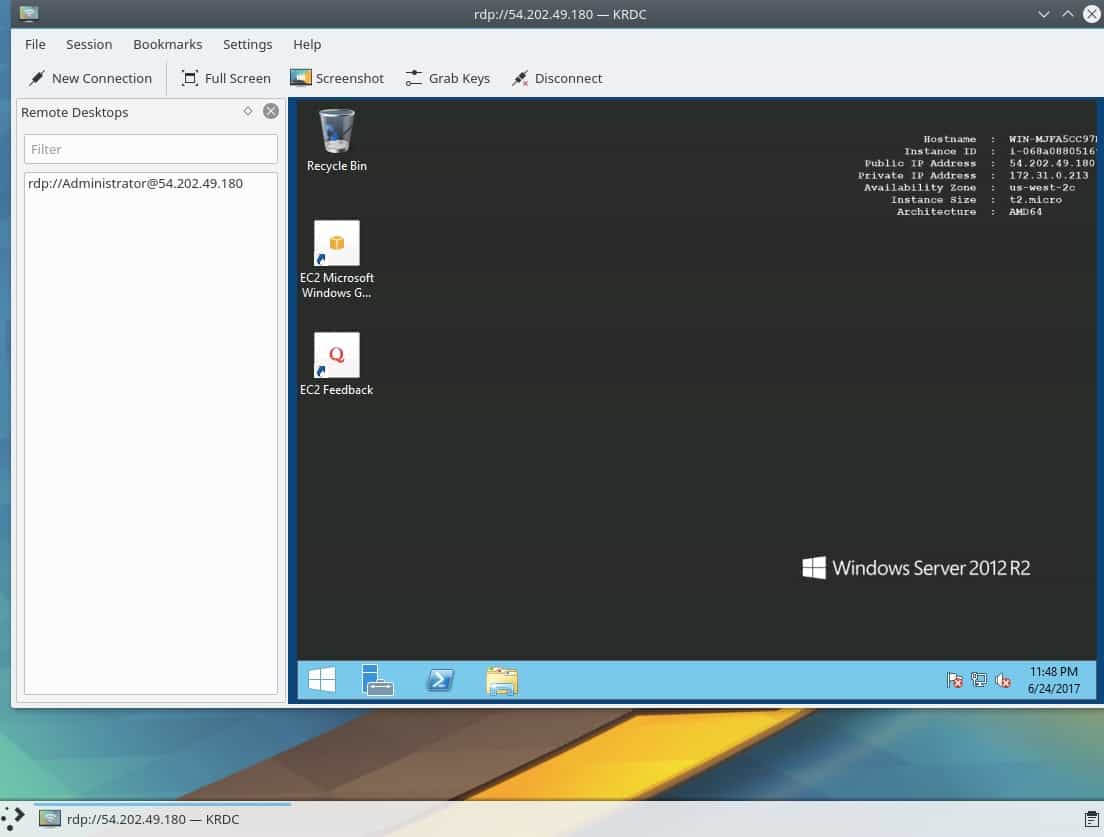

また、今日では、企業のネットワークインフラストラクチャの一部またはすべてがオフサイトに配置されることもよくあります。時々非常に遠くのどこかにある雲の中。サーバーへのアクセスが完全にリモートの場合、通常の方法でサーバーへのアクセスを失う可能性があります。一部のクラウドプロバイダーは、一時的なVNCインスタンスを起動して、そのような場合にコンソールへのリモートアクセスを許可する機能を提供します.

リモートテクニカルサポート

VNCは、リモート技術サポートに最適なソリューションです。リモート技術者がデスクトップをオンサイトであるかのように制御でき、サポートを必要とする人の知識をほとんど必要としません。多くの企業は社内のIT部門でVNCを使用して日常業務を支援しており、VNCを使用するサードパーティのサポート企業も多数あります。 VNCは、サポートを受けている人が何が起こっているかを見ることができ、サポート担当者が知らないパスワードを入力する必要があるときなど、必要に応じて対話することもできるため、サポートに特に役立ちます.

VNCの長所

VNCは、1990年代から開発されてきた非常に成熟した製品です。リモートフレームバッファプロトコルと呼ばれる非常に堅牢でシンプルなプロトコルで動作します。これについては後で詳しく説明します。.

VNCは基本的にプラットフォームに依存しません。これは、デスクトップイメージとキーボードプレスをやり取りするメカニズムがオペレーティングシステムの下に存在するためです。ただし、特定のオペレーティングシステムのクライアントおよびサーバーアプリケーションが存在する必要がありますが、最近では、携帯電話を含む、考えられるほぼすべてのオペレーティングシステム用のVNCクライアントおよびサーバーアプリケーションがあります。.

VNCの短所

VNCの基本的な動作方法により、多くの帯域幅を使用してデスクトップイメージをクライアントに転送します。低帯域幅の状況では、これにより問題が発生する可能性があります。ただし、ほとんどのVNCクライアントでは、ユーザーはリモート画面の解像度(画面サイズ)と使用する色深度の両方を指定できます。低解像度のグレースケール画面は、かなり迅速に転送でき、低帯域幅の接続でうまく機能します.

VNCエンコーディングの最も基本的な形式では、生のエンコーディング方法が使用されます。クライアントとサーバーが非常に異なるため、高度なエンコード方式を共有していない場合、生の画面は左から右の順にサーバーからクライアントにピクセル単位で送信されます。最新の実装のほとんどは、変更されたピクセルのみを送信することにより、この問題を軽減しようとします。これは、マウスカーソルの変更などの小さな動きには適していますが、ドキュメントやWebページを読むときなど、画面全体が変わると動きが取れなくなります.

VNCのもう1つの潜在的な欠点は、リモートデスクトップの使用のみを促進するため、そのデスクトップで使用可能なアプリケーションのみが使用できることです。ローカルコンピューターにあるアプリケーションをリモートコンピューターで使用する場合、それを実現する唯一の方法は、同じアプリケーションをリモートコンピューターにインストールすることです。 VNCを使用するユースケースによっては、これが問題になる場合があります.

VNCのセキュリティ

VNCクライアントとサーバーの選択肢が広く利用されているため、同様にさまざまなセキュリティの可用性があります。基本RFBプロトコルはパスワードを暗号化しますが、プロセスの脆弱性により、熟練した断固とした敵がネットワークからパスワードを盗み出すことができます。.

最新のVNC実装の多くは、VNC接続全体が暗号化されるように暗号化を追加しますが、すべてがこれを行うわけではありません。たとえば、TightVNCはパスワードを弱く暗号化するだけで、セッションの残りの部分を暗号化しようとはしません。使用するVNCアプリケーションを確認して、許容できるレベルのセキュリティを提供することを確認することが重要です。.

適切に強力な暗号化を提供しないVNCアプリケーションを使用する必要がある場合は、SSHトンネルまたはVPNを介してVNCをトンネルすることができます。両方のオプションはトランスポートトンネル全体を暗号化するため、VNCクライアントの暗号化はそれほど重要ではなくなります.

VPNと比較したVNCのもう1つのセキュリティ上の利点は、環境の分離です。 VPNを介してリモートネットワークに接続されている場合、ローカルコンピューターはネットワークのメンバーであるため、ローカルコンピューターに存在するワームまたはウイルスはリモートネットワークに転送されます。キーボードとマウスのクリックと画面データのみが転送されるため、これはVNCセッションではあまり起こりません。ローカルウイルス感染がリモートネットワークに広がるようにするには、ファイルを意図的にリモートマシンに転送する必要があります。.

仮想プライベートネットワーク

VPNには、公共のインターネットをキャリアとして利用することにより、コンピューターとリモートネットワークの間にプライベートネットワークを作成するという1つの目的があります。 VPNは90年代半ばからリモート作業に使用されてきましたが、最近まで主流の採用には至っていませんでした.

VPNの一般的な用途

VPN接続が確立されると、そのプライベートネットワークの潜在的な使用は無制限になります。ただし、最近では主に2つの主な方法でVPNが使用されています。従業員が会社のネットワークリソースにリモートでアクセスできるようにすること、およびリモートサイトのインターネット接続をパブリックインターネットのプロキシとして使用することです.

最近の一般的なVPNの使用は、より一般的な使用法です。 traffic索好きな目からインターネットトラフィックを保護し、別の国のIPアドレスを取得してNetflix地理フィルターなどを回避するために、ますます多くの人々がVPNを採用しています。 VPNの使用は、中国やアラブ首長国連邦などの国の検閲済みコンテンツへのアクセスにも人気があります.

関連: 2023年のベストVPN.

VPNの長所

VPNの利点は、ユースケースに大きく依存します。プライバシーが懸念される場合は、VPNがコンピューターとVPNエントリポイント間のトラフィックを暗号化するという事実が利点です。地理的フィルタリングを回避すること、または直接関連付けられていないIPアドレスを使用することを目的とする場合、一部のVPNが提供するリモートインターネットプロキシが最良の利点です。.

VPNを使用するもう1つの利点は、自宅にいるときと同じように、リモートネットワークに対してローカルアプリケーションを使用できることです。たとえば、リモートネットワークでは、その上のデスクトップへのVNC接続は許可されますが、セキュリティ上の理由から、それらのVNCサーバーをパブリックインターネットに公開することはできません。その場合、最初にVPN経由でリモートネットワークに接続し、次にローカルVNCクライアントを使用してデスクトップにアクセスする方がより安全な方法です。.

リモートネットワークに接続しているため、1つのリモートフォルダーからローカルフォルダーへのファイルコピー、ローカルプリンターへのリモートドキュメントの印刷なども可能です。.

VPNの短所

VPNは、VNC接続よりもセットアップが複雑です。サーバーの構成は、場合によっては特に複雑になる可能性があり、ほとんどのベンダーや企業はクライアント構成ファイルを提供しますが、技術に詳しくないユーザーでもVPNクライアントの構成に苦労する場合があります.

サーバー側でのユーザープロビジョニングもより複雑です。 VNCの状況では、通常、リモートユーザーが必要とするのは、VNC認証を通過するためのパスワードだけです。 VPNでは、複数の資格情報が必要になる場合があります。また、接続を確立する前に、クライアント証明書と秘密キーを安全なチャネルを介して配布する必要がある場合があります.

VPNのセキュリティ

暗号化を介してVPNを使用する場合、セキュリティが提供されます。さまざまなVPN実装には、完全に壊れた(PPTP「Point-to-Pointトンネリングプロトコル」)から非常に安全な(OpenVPNおよびその他のプロトコルの完全な順守)までのさまざまな暗号化レベルがあります。.

VNC対RDP

リモートデスクトッププロトコル(RDP)とVNCは、額面では同じものに見えます。どちらもリモートデスクトップを提供し、ほとんどの場合同一に見えます。しかし、それらはわずかに異なるものです.

VNCは馬鹿げているため、クロスプラットフォームです。デスクトップグラフィックのコピーをネットワーク経由で視聴者に送信するだけです。一方、RDPはリモートシステムとローカルシステムの両方についてある程度の知識を持っているため、このような大量のデータを送信する必要はありません。むしろ、リモートデスクトップの描画方法に関する指示がローカルシステムに送信され、RDPクライアントがリモートデスクトップを再作成します。 RDPはMicrosoft独自の製品であり、Windows XP以降のすべてのバージョンのWindowsに含まれています。したがって、主にWindows環境で使用されますが、クライアントおよびサーバーアプリケーションは他のオペレーティングシステム用に存在します.

Microsoft製品であるRDPには、Active DirectoryおよびLDAPと統合できるという利点もあります。これは、ユーザーのプロビジョニングがはるかに簡単であることを意味します.

例:VNCの使用中にリモートマシンでファイルエクスプローラーウィンドウを開く場合、そのファイルエクスプローラーウィンドウのグラフィック全体をネットワーク経由で転送する必要があります。 RDPを使用すると、リモートコンピューターはウィンドウのサイズと場所に関する指示を送信するだけで済みます。 RDPクライアントはその情報を取得し、ローカルクライアントでウィンドウを再構築します。このため、RDPはネットワーク経由で転送するデータが少ないため、VNCよりもはるかにパフォーマンスが高くなります。.

もう1つの大きな違いは、RDPを使用するクライアントは、リモートサーバー側の誰も見ることができない自分のデスクトップを表示していることです。一方、VNCはユーザーのデスクトップを共有します。つまり、リモートの人とローカルの人はお互いの行動を確認でき、同じデスクトップの制御も共有できます。どちらの状況も本質的に他の状況より優れているわけではありません。むしろ、それぞれが特定のユースケースをサポートしています.

リモートフレームバッファプロトコル(RFB)の詳細

フレームバッファーには、コンピューターのモニターにグラフィックを表示するためにコンピューターが必要とするデータが含まれています。リモートフレームバッファプロトコルにより、リモートコンピューター(VNCサーバー)上の表現をクライアントコンピューター(VNCクライアント)に転送することができ、クライアントは画面を表示できます。.

ほとんどのプロトコルと同様に、クライアントとサーバーが接続すると、お互いの機能が何であるかを見つけるためにネゴシエーションに参加します。接続が確立されるのは、双方がサポートできる最小レベルの機能について両者が合意した場合のみです。これにより、さまざまなクライアントが両方の当事者が同じバージョンのソフトウェアを実行していることを保証することなく、さまざまなサーバーを使用できます。このタイプの柔軟性は、RFB、したがってVNCがそのような長寿命を享受している理由です.

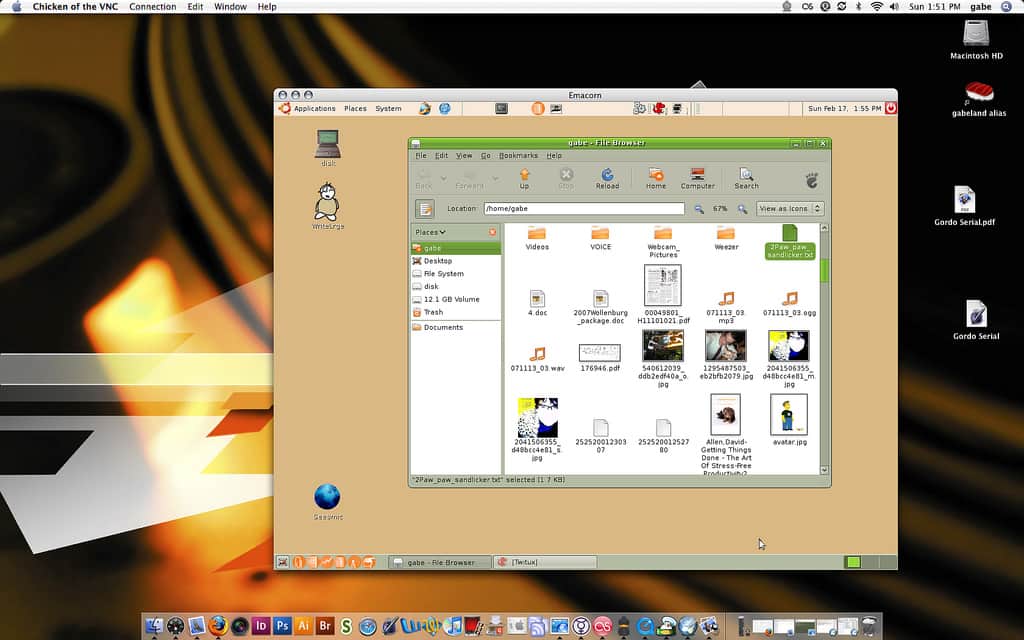

これはラップトップからデスクトップへのVNC接続です。両方が同じRFBプロトコルを使用しているため、どちらの側もステップダウンする必要がなく、セキュリティタイプとしてVncAuth(2)を使用することに同意します。.

日6月25 08:58:45 2023

DecodeManager:4 CPUコアを検出しました

DecodeManager:4つのデコーダースレッドの作成

CConn:ホストサーバーマシンポート5901に接続

CConnection:サーバーはRFBプロトコルバージョン3.8をサポートします

CConnection:RFBプロトコルバージョン3.8の使用

CConnection:セキュリティタイプVncAuth(2)の選択

RFBは現在、誰でも使用できる無料のプロトコルです。開発者は、新しいデータエンコーディングとセキュリティタイプを追加することでRFBプロトコルの一部を拡張できますが、これらの追加が他の開発者の追加と競合しないようにするために、RealVNCで一意の予約番号を申請する必要がありますタイプ予約リストを保持します.

VNCフォーク

VNCでできることを分類するのは非常に困難です。なぜなら、多くの異なる著者によって書かれた非常に多くのバリエーションがあるからです。グラフィックVNCプロトコルの基本的なパスは、マウスクリックとキーボードの押下を受け入れる方法を認識し、リモートデスクトップの変更されたビューをクライアントに返送する方法を知っているという点で非常に制限されています。それ以外のことはできません。そのため制限がありますが、これらの基本的なタスクでも非常に信頼性が高いです.

多くの異なる著者がその基本的な機能に基づいており、文字通り何百ものVNCサーバー/クライアントアプリケーションが利用可能です。それらのいくつかは、その基本的な機能をはるかに拡張しています。ただし、VNCサーバーに機能をボルトで固定しても、そのサーバーに接続するすべてのVNCクライアントがその機能を自動的に利用できるわけではないため、これらはそれぞれ本質的に独立しています。変更されたVNCクライアントのみが、機能が利用可能であることを認識し、それを使用できるようになります。.

一方で、それはVNCアプリケーションの散弾銃散布市場を生み出し、特定の状況に最適な製品を知るのは混乱する可能性があります。一方、基盤となるRFBプロトコルにより、機能を中断することなく追加できるという単なる事実は、非常に印象的な偉業です。ほとんどの場合、VNCクライアントがクライアントが処理できない機能を提供できる高度なVNCサーバーに接続しても、その接続は引き続き機能します。これは、VNCクライアントが理解できるものに限定されますが、これはこの状況に対処する上品な方法です。ただし、一部のVNCクライアントは大幅に変更されているか、異なる暗号化方法を使用しているため、特定のVNCクライアントをそのVNCサーバーで使用する必要があるため、これが常に当てはまるわけではありません。.

こちらもご覧ください: VPNプロトコルのチートシート.

CC Attribution Share-Alike 2.0の下でライセンスされたHeyGabe WWによる「macOS to Linux VNC」

VPNVPNVPN暗号化リソースを使用してビデオストリーミングサイトのブロックを解除する方法:ツールとガイドの大きなリストVPN法執行要員がオンラインでプライバシーを保護する方法