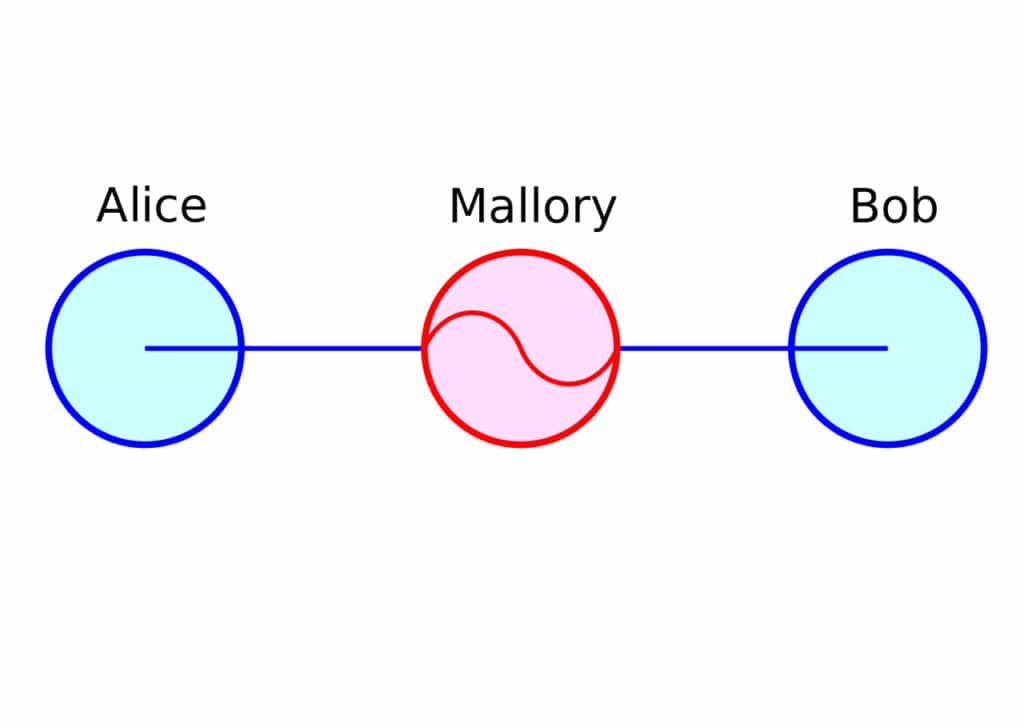

Los ataques de Man in the Middle (MitM) han existido desde el principio de los tiempos. El principio es simple: un chico malo se inserta en medio de una conversación entre dos partes y transmite los mensajes de cada uno sin que ninguna de las partes sepa de la tercera persona. En un contexto de Internet, esto significa que la parte media tiene la capacidad de leer todo lo enviado por cualquiera de las partes y también modificarlo.

Los ataques de Man in the Middle (MitM) han existido desde el principio de los tiempos. El principio es simple: un chico malo se inserta en medio de una conversación entre dos partes y transmite los mensajes de cada uno sin que ninguna de las partes sepa de la tercera persona. En un contexto de Internet, esto significa que la parte media tiene la capacidad de leer todo lo enviado por cualquiera de las partes y también modificarlo.

¿Cómo funciona un ataque de Man in the Middle??

En días de antaño, la frase se refería a una persona literal en el medio. El general Bob enviaría a su mensajero a caballo para decirle al coronel Alice que atacara el flanco izquierdo. Lady Mallory, un hombre malvado en el medio, atacaría a ese mensajero y robaría el mensaje. Luego, le cambiaría el mensaje al coronel Alice, que le ordenaba que retrocediera, y le enviaría una respuesta al general Bob reconociendo las órdenes de flanqueo originales. Poco después, el general Bob pierde la guerra en una asombrosa vergüenza táctica porque su flanco izquierdo estaba completamente desprotegido..

Los ataques de Internet MitM toman la misma forma. Un ataque común de MitM es que Mallory configure un punto de acceso inalámbrico falso en una ubicación pública; una cafetería por ejemplo. Ella le da al punto de acceso falso un nombre legítimo que suena como “coffeeshop-customer-free-wifi” y en poco tiempo los clientes comienzan a conectarse a ese punto de acceso en lugar del legítimo. En ese momento, Mallory se ha insertado en el flujo de datos entre su dispositivo e Internet en general, y puede capturar todo su tráfico. Si no está utilizando el cifrado, eso también significa que Mallory ahora puede leer todo su tráfico y potencialmente modificarlo.

Algunos posibles resultados de esta intercepción son:

Secuestro de sesión: Considere el caso en el que utiliza webmail para enviar correos electrónicos. Cuando inició sesión en su correo web, Mallory tomó una copia de su cookie de autenticación cuando se envió a su navegador, y ahora también puede usar esa cookie para acceder a su correo web..

Nota: en artículos anteriores describí cómo funciona realmente la web, en comparación con cómo nos dicen que funciona. No “iniciamos sesión” en los sitios web. Más bien, nuestro navegador solicita el sitio web que luego se envía a nuestra computadora local. Luego ingresamos nuestras credenciales de inicio de sesión que se envían al servidor del sitio web. Si las credenciales son correctas, el sitio web responderá con algún tipo de token de autenticación, generalmente una cookie. Cuando hacemos más solicitudes desde nuestra computadora, esa cookie se envía junto con esas solicitudes para que el sitio web sepa quiénes somos y no nos obliga a iniciar sesión cada vez que queremos ir a otra página. Esa cookie es una ficha sensible y es valiosa si es robada.

Repetir ataque: Mallory puede realizar un ataque de repetición. Como ella tiene todos sus datos, es posible “reproducir” algo que haya hecho. Por ejemplo, si ha transferido 100 créditos de Runescape a su amigo, reenviar los paquetes que comprenden esa transferencia original puede causar otra transferencia y ahora tiene 200 créditos.

Contenido alterado: Volviendo al ejemplo del correo web, tal vez le indique a su abogado que retenga los fondos de una transacción legal reciente. Como Mallory tiene todos los paquetes que comprenden ese correo electrónico, puede cambiar la palabra “retener” para “liberar” y causar todo tipo de confusión. Este es un tipo popular de ataque MitM que hemos visto usado en los ataques adicionales de Kodi Media Center, y también es el ataque ficticio que Mallory usó para derribar al General Bob.

Contenido perdido: Otra variante del contenido alterado es hacer que el contenido simplemente desaparezca por completo. Quizás estés esperando alguna señal para hacer algo. Mallory puede asegurarse de que nunca llegue.

¿Qué protecciones existen para prevenir los ataques del Hombre en el Medio??

A pesar de las infinitas formas en que estos ataques pueden desarrollarse, en realidad solo hay algunas cosas que se explotan una y otra vez. Para protegerse contra los ataques MitM, debe existir lo siguiente:

No repudio: El mensaje proviene de la persona o dispositivo que dice que proviene.

Integridad del mensaje: El mensaje no se ha modificado desde que dejó el control del remitente

Tenga en cuenta que la palabra “mensaje” se usa genéricamente para referirse a muchos conceptos, como correos electrónicos completos o paquetes de datos más bajos en la pila. Se aplican los mismos conceptos, independientemente del tipo de datos..

Las formas de evitar ser víctima de un ataque MitM incluyen:

Use HTTPS siempre que sea posible

Ver HTTPS en la barra de direcciones de su navegador garantiza que su conexión al sitio web esté encriptada. No significa que deba confiar en ese sitio web más que en cualquier otro, solo significa que sus datos están encriptados mientras viajan entre su dispositivo y el sitio. Los sitios web maliciosos pueden desempeñar un papel en la preparación de un ataque MitM, por lo que vale la pena tener cuidado con cada sitio web que visita para asegurarse de que es legítimo para empezar.

HTTPS utiliza la seguridad de la capa de transporte (TLS).

Nota: TLS se conoce de manera casi universalmente incorrecta como SSL (Secure Sockets Layer). SSL es un predecesor de TLS pero el nombre parece haberse quedado atascado.

TLS y HTTP trabajan juntos para producir HTTPS que proporciona cifrado y no repudio. Cuando su navegador se conecta por primera vez a un sitio HTTPS, negocia con el servidor. Durante ese proceso, el navegador examina el certificado del servidor para validar que se está conectando al sitio que cree (no repudio) y también genera un conjunto de claves de cifrado de sesión. Esas claves se utilizan a lo largo de la sesión posterior para cifrar datos, lo que a su vez garantiza la integridad del mensaje..

Para que Mallory altere con éxito los datos que le envía el servidor, ella tendría que estar en posesión de las claves de sesión del servidor y del servidor, ninguna de las cuales se transmitirá. Eso implica que ella tendría que tener control sobre el cliente y el servidor y, si ese fuera el caso, no sería necesario montar un ataque MitM en primer lugar..

Hay complementos del navegador que obligarán a su navegador a usar HTTPS siempre que esté disponible en un sitio. Dado que muchos sitios admiten HTTPS, pero no están necesariamente configurados para obligar a los navegadores a usarlo, los complementos como este pueden ayudar mucho.

Use un navegador que admita la fijación de clave pública

Algunos ataques MitM pueden ser muy elaborados. Dado que una gran cantidad de protección proviene de TLS y el cifrado, y dado que el cifrado es difícil de romper, puede ser más fácil para los atacantes avanzados imitar un sitio web. Por ejemplo, los navegadores confían en los certificados TLS porque están firmados por las autoridades de certificación (CA) en las que confía el navegador. Si Mallory compromete con éxito una CA, puede emitir certificados válidos para cualquier dominio en el que los navegadores web confíen. Una vez que Mallory pueda hacerse pasar por un sitio web legítimo, el único desafío que queda es lograr que los usuarios visiten ese sitio a través de técnicas de phishing estándar.

Este fue el caso en 2011 cuando el holandés CA DigiNotar se vio comprometido y se crearon certificados para engañar a un gran número de usuarios iraníes de Gmail para que renunciaran a sus nombres de usuario y contraseñas de Google.

HTTP Public Key Pinning (HPKP) es un método mediante el cual los propietarios de sitios web pueden informar a los navegadores qué claves públicas utilizará el sitio web. Si un navegador visita ese sitio y se le presenta alguna otra clave pública que no está en la lista, eso es un indicador de que el sitio, o al menos el certificado TLS, no es válido.

El propietario del servidor debe realizar la fijación, pero puede protegerse como usuario utilizando un navegador que admita la fijación de clave pública. A partir de esta fecha, Firefox (versión 32), Chrome (versión 56) y Opera (33) lo admiten; Internet Explorer y Edge no lo hacen. Firefox tiene una configuración en aproximadamente: config llamada security.cert_pinning.enforcement_level; 1 que le permite desactivar HPKP, pero ¿por qué lo haría? Si desea probar si su navegador admite HKPK, visite esta URL de prueba de HPKP. Presenta encabezados HPKP y una clave pública no válida. Si su navegador admite HPKP, mostrará un mensaje de error.

Use una red privada virtual (VPN)

Una VPN crea un túnel encriptado entre su dispositivo y el servidor VPN. Todo su tráfico pasa por este túnel. Esto significa que incluso si se ve obligado a usar un sitio que no sea HTTPS, o incluso si se le ha engañado para que use un punto de acceso wifi malicioso, aún mantiene cierto grado de protección contra MitM.

Considere el problema del punto de acceso wifi. Si se ha conectado al punto de acceso falso de Mallory, Mallory podrá ver todo su tráfico. Pero, dado que todo su tráfico está encriptado cuando usa una VPN, todo lo que obtiene es un montón de blobs encriptados ilegibles que proporcionan muy pocos datos. Usar una VPN todo el tiempo es una buena idea, pero usarla en situaciones incompletas como wifi público es imprescindible.

Use un navegador que sea compatible con HTTP Strict Transport Security (HSTS)

HTTPS es un muy buen paso para prevenir los ataques de MitM en la web, pero también existe una debilidad potencial allí. Para que el propietario de un sitio web obligue a los visitantes a usar HTTPS, hay dos opciones. El primero es simplemente cerrar el puerto HTTP 80 no cifrado por completo. Esto significa que las personas que intenten acceder al sitio usando http: // no obtendrán nada y el sitio solo se desconectará. La mayoría de los propietarios de sitios web no quieren que sus visitantes tengan esta experiencia negativa, por lo que dejan el puerto 80 abierto, pero solo lo usan para enviar un código de redireccionamiento HTTP 301 que indica a los navegadores que vayan a https: //.

En la práctica, esto funciona bien, pero existe la posibilidad de que un atacante ejecute un ataque de degradación durante esa redirección. Un ataque de degradación puede obligar a un servidor web a utilizar cifrados criptográficos más débiles, lo que facilita el posterior ataque de MitM. Los sitios web que emplean HSTS envían encabezados al navegador durante la primera conexión que dirige al navegador a usar HTTPS. El navegador luego desconecta la sesión existente y se vuelve a conectar usando HTTPS. Si bien esto puede parecer una pequeña diferencia, disminuye en gran medida el vector de ataque de la redirección HTTP a HTTPS estándar. Casi todos los navegadores modernos admiten HSTS, pero hay muchos navegadores en el mercado, por lo que vale la pena confirmar que su navegador específico lo admite..

Ataques MitM poco elegantes

También vale la pena señalar que algunos ataques MitM son bastante poco elegantes y básicos. Por ejemplo, sin mucha experiencia técnica en absoluto, Mallory podría configurar dos direcciones de correo electrónico que coincidan estrechamente con las de Alice y Bob y luego iniciar una conversación con uno de ellos, pretendiendo ser el otro. Dado que muchos clientes de correo electrónico solo muestran los nombres de las direcciones y no su dirección de correo electrónico, este truco funciona con más frecuencia de lo que debería. Entonces será posible que Mallory opere ambos buzones de correo electrónico y permanezca en el medio de la conversación indefinidamente.

La mejor defensa contra este tipo de ataque MitM es estar alerta. Busque signos reveladores como un lenguaje poco común y pase el mouse sobre la dirección de correo electrónico del remitente para asegurarse de que sea legítimo.

Ejemplos de ataques MitM conocidos

Ya he mencionado los ataques MitM wifi y de reproducción, pero casi no hay límite en cuanto a cómo las técnicas generales de MitM pueden usarse como ataque. Cualquier proceso que tiene dos o más partes que se comunican (spoiler: eso es todo) tiene las cosas adecuadas para que un chico malo se inyecte en el medio.

Envenenamiento por ARP: El Protocolo de resolución de direcciones es el héroe desconocido de las redes IP que garantiza que los paquetes lleguen a la tarjeta de red exacta a la que están destinados. Una vez que un paquete ingresa a la LAN de destino, necesita conocer la dirección de Control de acceso a medios (MAC) de la tarjeta de red a la que está destinado. Esto se logra mediante una solicitud de ARP que solicita que cada computadora de la red local “quién tenga” la dirección IP de destino del paquete. En teoría, la tarjeta de red asignada a esa dirección IP responde con su dirección MAC y el paquete se entrega. En la práctica, no existe una autenticación integrada en el protocolo ARP, por lo que Mallory podría responder que tiene esa IP y el tráfico se le entregará. Para hacer que este ataque sea un MitM de buena fe, también debe asegurarse de que el paquete se reenvíe a su dirección MAC correcta..

Robo de puertos: Este es un ataque avanzado que se puede usar en redes más grandes que emplean conmutadores de red. Los conmutadores contienen una tabla de memoria direccionable de contenido (CAM) que registra las relaciones entre las direcciones MAC de las tarjetas de red que atiende y sus puertos correspondientes. Si no hay otra configuración de seguridad, la tabla CAM se construye y reconstruye dinámicamente con cada paquete que ve el switch. Un atacante puede falsificar un paquete con la dirección MAC de la víctima y el conmutador registrará esa asociación. Esto significa que los paquetes posteriores destinados a la víctima se enviarán al atacante..

Los ataques MitM son muy difíciles de detectar y no hay defensas de “bala de plata” contra él. En gran medida, esta incapacidad para defenderse completamente de los ataques MitM se debe al hecho de que casi no hay fin para los tipos de ataques que un tipo malo puede imaginar. El proceso de llevar un paquete de datos desde su computadora a un servidor en algún lugar de Internet involucra muchos protocolos, muchas aplicaciones y muchos dispositivos como enrutadores y conmutadores, todos los cuales tienen el potencial de ser explotados. Lo mejor que puede hacer es convertirse en una “fruta que cuelgue mucho” y tomar medidas para que sea más difícil convertirse en víctima de un ataque MitM. La mayoría de los ataques están dirigidos a un gran número de personas para proporcionar el mayor potencial de éxito. A menos que esté siendo atacado específicamente por un adversario, los pasos en este artículo deberían proporcionar una buena defensa.

También le puede interesar VPN comprender el registro de VPN y las órdenes de búsqueda VPNN70 + estafas en línea comunes utilizadas por ciberdelincuentes y estafadores VPN ¿Cómo eliminar el software espía de forma gratuita y qué herramientas utilizar VPN? ¿Dónde están las VPN legales y dónde están prohibidas?

Los ataques de Man in the Middle (MitM) son una amenaza constante en el mundo de Internet. Este tipo de ataque se basa en la inserción de un tercero malintencionado en una conversación entre dos partes, con el objetivo de interceptar y modificar los mensajes que se envían. Para prevenir este tipo de ataques, existen varias medidas de protección, como el uso de HTTPS, navegadores que admiten la fijación de clave pública, redes privadas virtuales (VPN) y navegadores compatibles con HTTP Strict Transport Security (HSTS). Es importante tener en cuenta que los ataques MitM pueden tener consecuencias graves, como el secuestro de sesión, la repetición de ataques y la alteración de contenido. Por lo tanto, es fundamental estar siempre alerta y tomar medidas de seguridad para proteger nuestra información en línea.