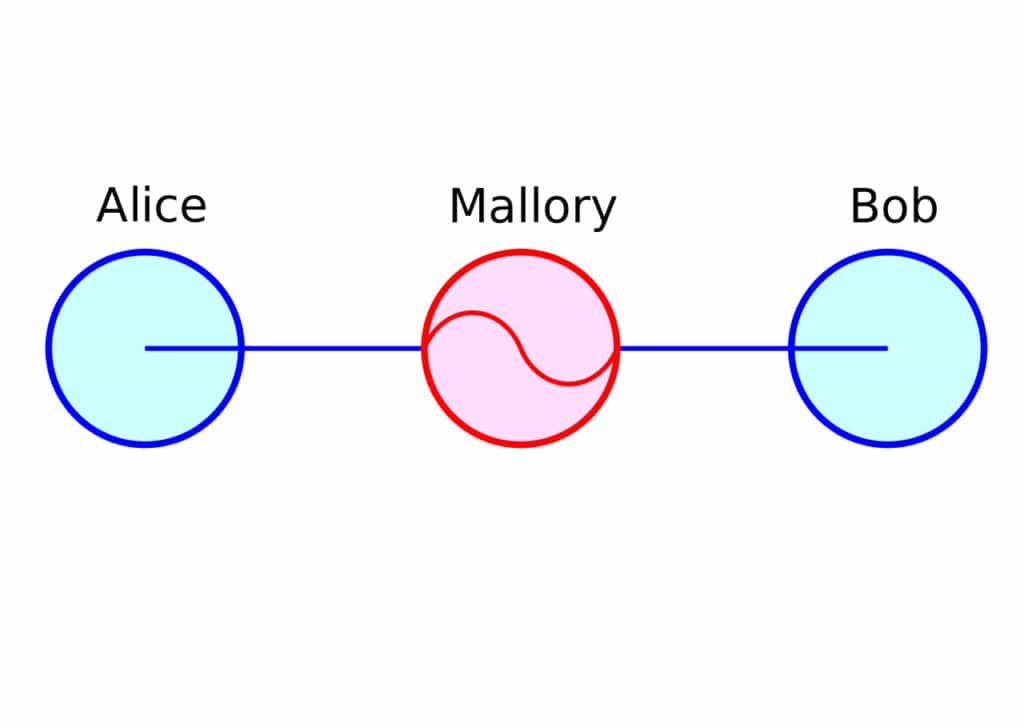

Les attaques de Man in the Middle (MitM) existent depuis la nuit des temps. Le principe est simple: un méchant s’insère au milieu d’une conversation entre deux parties et relaie les messages de l’autre sans que l’une ou l’autre ne soit au courant de la troisième personne. Dans un contexte Internet, cela signifie que le tiers intermédiaire a la possibilité de lire tout ce qui est envoyé par l’un ou l’autre des parties et également de le modifier..

Les attaques de Man in the Middle (MitM) existent depuis la nuit des temps. Le principe est simple: un méchant s’insère au milieu d’une conversation entre deux parties et relaie les messages de l’autre sans que l’une ou l’autre ne soit au courant de la troisième personne. Dans un contexte Internet, cela signifie que le tiers intermédiaire a la possibilité de lire tout ce qui est envoyé par l’un ou l’autre des parties et également de le modifier..

Comment fonctionne l’attaque d’un homme au milieu?

Autrefois, l’expression faisait référence à une personne littérale au milieu. Le général Bob enverrait son messager à cheval pour dire au colonel Alice d’attaquer le flanc gauche. Lady Mallory, un méchant (wo) homme au milieu, aurait indigné ce messager et volé le message. Elle changerait ensuite le message au colonel Alice lui demandant de se replier et enverrait une réponse au général Bob reconnaissant les ordres d’accompagnement originaux. Peu de temps après, le général Bob perd la guerre dans un embarras tactique époustouflant parce que son flanc gauche n’était absolument pas protégé.

Les attaques Internet MitM prennent la même forme. Une attaque MitM courante consiste pour Mallory à installer un faux point d’accès sans fil dans un lieu public; un café par exemple. Elle donne au faux point d’accès un nom à consonance légitime tel que «coffeeshop-customer-free-wifi» et avant longtemps, les clients commencent à se connecter à ce point d’accès au lieu du légitime. À ce stade, Mallory s’est insérée dans le flux de données entre votre appareil et Internet en général, et peut capturer tout votre trafic. Si vous n’utilisez pas le chiffrement, cela signifie également que Mallory peut désormais lire tout votre trafic et potentiellement le modifier..

Certains résultats possibles de cette interception sont les suivants:

Détournement de session: Considérez le cas où vous utilisez le webmail pour envoyer des e-mails. Lorsque vous vous êtes connecté à votre messagerie Web, Mallory a récupéré une copie de votre cookie d’authentification lorsqu’il a été envoyé à votre navigateur, et maintenant elle peut également utiliser ce cookie pour accéder à votre messagerie Web..

Remarque: Dans les articles précédents, j’ai décrit le fonctionnement réel du Web, par rapport à la manière dont on nous dit qu’il fonctionne. Nous ne nous «connectons» pas aux sites Web. Notre navigateur demande plutôt le site Web qui est ensuite envoyé à notre ordinateur local. Nous entrons ensuite nos identifiants de connexion qui sont envoyés au serveur du site Web. Si les informations d’identification sont correctes, le site Web répondra avec une sorte de jeton d’authentification, généralement un cookie. Lorsque nous faisons de nouvelles demandes depuis notre ordinateur, ce cookie est envoyé avec ces demandes afin que le site Web sache qui nous sommes et ne nous oblige pas à nous connecter chaque fois que nous voulons accéder à une autre page. Ce cookie est un jeton sensible et est précieux en cas de vol.

Rejouer l’attaque: Mallory peut effectuer une attaque de rejeu. Comme elle possède toutes vos données, il est possible de «rejouer» quelque chose que vous avez fait. Par exemple, si vous avez transféré 100 crédits Runescape à votre ami, renvoyer les paquets qui comprenaient ce transfert d’origine peut entraîner un autre transfert et vous avez maintenant 200 crédits.

Contenu modifié: Pour revenir à l’exemple de la messagerie Web, vous demandez peut-être à votre avocat de retenir les fonds d’une transaction juridique récente. Étant donné que Mallory a tous les paquets qui composent cet e-mail, elle peut changer le mot «retenir» en «libérer» »et provoquer toutes sortes de confusion. Il s’agit d’un type d’attaque MitM populaire que nous avons vu utilisé dans les attaques complémentaires de Kodi Media Center, et c’est aussi l’attaque fictive que Mallory a utilisée pour faire tomber le général Bob.

Contenu manquant: Une autre variante du contenu modifié consiste à faire disparaître tout simplement le contenu. Vous attendez peut-être un signal pour faire quelque chose. Mallory peut s’assurer qu’il n’arrive jamais.

Quelles protections existent pour empêcher les attaques de l’homme au milieu?

Malgré les innombrables façons dont ces attaques peuvent se dérouler, il y a vraiment peu de choses qui sont exploitées encore et encore. Afin de se protéger contre les attaques MitM, les éléments suivants doivent exister:

Non-répudiation: Le message provient de la personne ou de l’appareil dont il dit qu’il vient.

Intégrité du message: Le message n’a pas été modifié depuis qu’il a laissé le contrôle de l’expéditeur

Gardez à l’esprit que le mot «message» est utilisé de manière générique pour faire référence à de nombreux concepts tels que les e-mails complets ou les paquets de données plus bas dans la pile. Les mêmes concepts s’appliquent, quel que soit le type de données.

Voici les moyens d’éviter de devenir victime d’une attaque MitM:

Utilisez HTTPS autant que possible

Le fait de voir HTTPS dans la barre d’adresse de votre navigateur garantit que votre connexion au site Web est cryptée. Cela ne signifie pas que vous devriez faire confiance à ce site Web plus qu’à tout autre, cela signifie simplement que vos données sont cryptées lors de leur déplacement entre votre appareil et le site. Les sites Web malveillants peuvent jouer un rôle dans la configuration d’une attaque MitM, il vaut donc la peine d’être prudent sur chaque site Web que vous visitez pour vous assurer qu’il est légitime au départ..

HTTPS utilise Transport Layer Security (TLS).

Remarque: TLS est presque universellement incorrectement appelé SSL (Secure Sockets Layer). SSL est un prédécesseur de TLS mais le nom semble être resté.

TLS et HTTP fonctionnent ensemble pour produire HTTPS qui fournit le chiffrement et la non-répudiation. Lorsque votre navigateur se connecte pour la première fois à un site HTTPS, il négocie avec le serveur. Au cours de ce processus, le navigateur examine le certificat du serveur pour valider qu’il se connecte au site qu’il pense (non-répudiation) et génère également un ensemble de clés de chiffrement de session. Ces clés sont utilisées tout au long de la session suivante pour crypter les données, ce qui garantit à son tour l’intégrité des messages.

Pour que Mallory puisse modifier avec succès les données envoyées par le serveur, elle devrait être en possession des clés de session du navigateur et du serveur, qui ne sont jamais transmises. Cela implique qu’elle devrait avoir le contrôle sur le client et le serveur et si tel était le cas, il ne serait pas nécessaire de monter une attaque MitM en premier lieu.

Il existe des plugins de navigateur qui forceront votre navigateur à utiliser HTTPS chaque fois qu’il sera disponible sur un site. Étant donné que de nombreux sites prennent en charge HTTPS, mais ne sont pas nécessairement configurés pour forcer les navigateurs à l’utiliser, des plugins comme celui-ci peuvent beaucoup aider.

Utilisez un navigateur qui prend en charge l’épinglage de clé publique

Certaines attaques MitM peuvent être très élaborées. Étant donné qu’une grande partie de la protection découle de TLS et du chiffrement et que le chiffrement est difficile à briser, il peut être plus facile pour les attaquants avancés d’imiter un site Web à la place. Par exemple, les certificats TLS sont approuvés par les navigateurs car ils sont signés par des autorités de certification (CA) auxquelles le navigateur fait confiance. Si Mallory réussit à compromettre une autorité de certification, elle peut émettre des certificats valides pour n’importe quel domaine qui sera approuvé par les navigateurs Web. Une fois que Mallory a réussi à usurper l’identité d’un site Web légitime, le seul défi qui reste est d’amener les utilisateurs à visiter ce site à l’aide de techniques de phishing standard..

Ce fut le cas en 2011 lorsque le CA DigiNotar néerlandais a été compromis et que des certificats ont été créés pour inciter un grand nombre d’utilisateurs iraniens de Gmail à abandonner leurs noms d’utilisateur et mots de passe Google..

L’épinglage de clés publiques HTTP (HPKP) est une méthode par laquelle les propriétaires de sites Web peuvent informer les navigateurs des clés publiques que le site Web utilisera. Si un navigateur visite ce site et se voit présenter une autre clé publique qui ne figure pas dans la liste, cela indique que le site, ou du moins le certificat TLS, n’est pas valide.

L’épinglage doit être effectué par le propriétaire du serveur, mais vous pouvez vous protéger en tant qu’utilisateur en utilisant un navigateur qui prend en charge l’épinglage de clé publique. À partir de cette date, Firefox (version 32), Chrome (version 56) et Opera (33) le prennent en charge; Internet Explorer et Edge ne le font pas. Firefox a un paramètre dans about: config nommé security.cert_pinning.enforcement_level; 1 qui vous permet de désactiver HPKP, mais pourquoi le feriez-vous? Si vous souhaitez tester si votre navigateur prend en charge HKPK, visitez cette URL de test HPKP. Il présente les en-têtes HPKP et une clé publique non valide. Si votre navigateur prend en charge HPKP, il affichera un message d’erreur.

Utiliser un réseau privé virtuel (VPN)

Un VPN crée un tunnel crypté entre votre appareil et le serveur VPN. Tout votre trafic passe par ce tunnel. Cela signifie que même si vous êtes obligé d’utiliser un site non HTTPS, ou même si vous avez été amené à utiliser un point d’accès wifi malveillant, vous maintenez toujours un certain degré de protection contre MitM.

Considérez, le problème du point d’accès wifi. Si vous êtes connecté au faux point d’accès de Mallory, Mallory pourra voir tout votre trafic. Mais, puisque tout votre trafic est crypté lors de l’utilisation d’un VPN, tout ce qu’elle obtient est un tas de blobs cryptés illisibles qui fournissent très peu de données. Utiliser un VPN tout le temps est une bonne idée, mais l’utiliser dans des situations sommaires comme le wifi public est un must.

Utilisez un navigateur prenant en charge HTTP Strict Transport Security (HSTS)

HTTPS est une très bonne étape vers la prévention des attaques MitM sur le Web, mais il existe également une faiblesse potentielle. Pour qu’un propriétaire de site Web force les visiteurs à utiliser HTTPS, il existe deux options. La première consiste à simplement fermer complètement le port HTTP 80 non chiffré. Cela signifie que les personnes qui tentent d’accéder au site en utilisant http: // n’obtiendront rien et que le site expirera. La plupart des propriétaires de sites Web ne veulent pas que leurs visiteurs vivent cette expérience négative.Par conséquent, ils laissent le port 80 ouvert, mais ne l’utilisent que pour envoyer un code de redirection HTTP 301 indiquant aux navigateurs d’aller https: //.

En pratique, cela fonctionne bien, mais il est possible pour un attaquant d’exécuter une attaque de déclassement pendant cette redirection. Une attaque de rétrogradation peut forcer un serveur Web à utiliser des chiffrements cryptographiques plus faibles, ce qui facilite une attaque MitM ultérieure. Les sites Web qui emploient HSTS envoient des en-têtes au navigateur lors de la toute première connexion qui indiquent au navigateur d’utiliser HTTPS. Le navigateur déconnecte ensuite la session existante et se reconnecte à l’aide de HTTPS. Bien que cela puisse sembler une petite différence, cela réduit considérablement le vecteur d’attaque de la redirection HTTP vers HTTPS standard. Presque tous les navigateurs modernes prennent en charge HSTS, mais il existe de nombreux navigateurs sur le marché, il est donc avantageux de confirmer que votre navigateur spécifique le prend en charge..

Attaques MitM inélégantes

Il convient également de noter que certaines attaques MitM sont assez inélégantes et basiques. Par exemple, sans grande expertise technique, Mallory pourrait configurer deux adresses e-mail qui correspondent étroitement à celles d’Alice et de Bob, puis entamer une conversation avec l’une d’elles, prétendant être l’autre. Étant donné que de nombreux clients de messagerie n’affichent que les noms des adresses et non leur adresse e-mail, cette ruse fonctionne plus souvent qu’elle ne le devrait. Il sera alors possible pour Mallory de faire fonctionner les deux boîtes de messagerie et de rester indéfiniment au milieu de la conversation.

La meilleure défense contre ce type d’attaque MitM est d’être vigilant. Recherchez des signes révélateurs tels qu’une langue peu courante et survolez l’adresse e-mail de l’expéditeur pour vous assurer qu’elle est légitime.

Exemples d’attaques MitM connues

J’ai déjà abordé le Wi-Fi MitM et rejoué les attaques, mais il n’y a presque aucune limite à la façon dont les techniques générales MitM peuvent être utilisées comme attaque. Tout processus dans lequel deux ou plusieurs parties communiquent (spoiler: c’est tout) a le bon truc pour qu’un méchant s’injecte au milieu.

Empoisonnement ARP: Le protocole de résolution d’adresse est le héros méconnu des réseaux IP qui garantit que les paquets arrivent à la carte réseau exacte à laquelle ils sont destinés. Une fois qu’un paquet entre dans le LAN de destination, il doit connaître l’adresse MAC (Media Access Control) de la carte réseau à laquelle il est destiné. Cela est accompli par une demande ARP who-has qui demande à chaque ordinateur du réseau local «qui a» l’adresse IP de destination du paquet. En théorie, la carte réseau affectée à cette adresse IP répond avec son adresse MAC et le paquet est livré. En pratique, il n’y a pas d’authentification intégrée au protocole ARP, donc Mallory pourrait répondre qu’elle a cette adresse IP et le trafic lui sera délivré. Pour faire de cette attaque un MitM authentique, elle doit également s’assurer que le paquet est également transmis à la bonne adresse MAC..

Vol de port: Il s’agit d’une attaque avancée qui peut être utilisée sur des réseaux plus importants qui utilisent des commutateurs réseau. Les commutateurs contiennent une table de mémoire adressable de contenu (CAM) qui enregistre les relations entre les adresses MAC des cartes réseau desservies et leurs ports correspondants. S’il n’y a pas d’autre configuration de sécurité, la table CAM est construite dynamiquement et reconstruite avec chaque paquet que le commutateur voit. Un attaquant peut usurper un paquet avec l’adresse MAC d’une victime et le commutateur enregistrera cette association. Cela signifie que les paquets suivants destinés à la victime seront envoyés à l’attaquant à la place.

Les attaques MitM sont très difficiles à détecter et il n’existe aucune défense «miracle» contre elle. En grande partie, cette incapacité à se défendre complètement contre les attaques MitM provient du fait qu’il n’y a presque pas de fin aux types d’attaques qu’un méchant peut imaginer. Le processus consistant à transférer un paquet de données de votre ordinateur vers un serveur quelque part sur Internet implique de nombreux protocoles, de nombreuses applications et de nombreux appareils tels que des routeurs et des commutateurs qui ont tous le potentiel d’être exploités. Le mieux que vous puissiez faire est de devenir des «fruits suspendus» et de prendre des mesures pour qu’il soit plus difficile de devenir la victime d’une attaque MitM. La plupart des attaques visent un grand nombre de personnes afin de fournir le plus grand potentiel de succès. À moins que vous ne soyez spécifiquement ciblé par un adversaire, les étapes de cet article devraient fournir une bonne défense.

Vous pourriez également aimerVPNUnderstanding VPN logging and search warrantsVPN70 + common online scams used by cyber cyber criminals and fraudstersVPNComment supprimer les logiciels espions gratuitement et quels outils utiliserVPNOù les VPN sont-ils légaux et où sont-ils interdits?

indemnisation pour un accident de voiture. Mallory peut intercepter cette demande et modifier le montant de la demande pour quil soit plus élevé ou plus bas que ce que vous avez demandé. Cela peut entraîner des conséquences financières graves pour vous.

Il est important de prendre des mesures pour se protéger contre les attaques MitM. Lutilisation de HTTPS autant que possible, lutilisation dun navigateur qui prend en charge lépinglage de clé publique, lutilisation dun réseau privé virtuel (VPN) et lutilisation dun navigateur prenant en charge HTTP Strict Transport Security (HSTS) sont toutes des mesures efficaces pour se protéger contre les attaques MitM.

Il est également important de noter que les attaques MitM peuvent être inélégantes et peuvent causer des dommages importants. Il est donc important de prendre des mesures pour se protéger contre ces attaques et de rester vigilant en ligne.