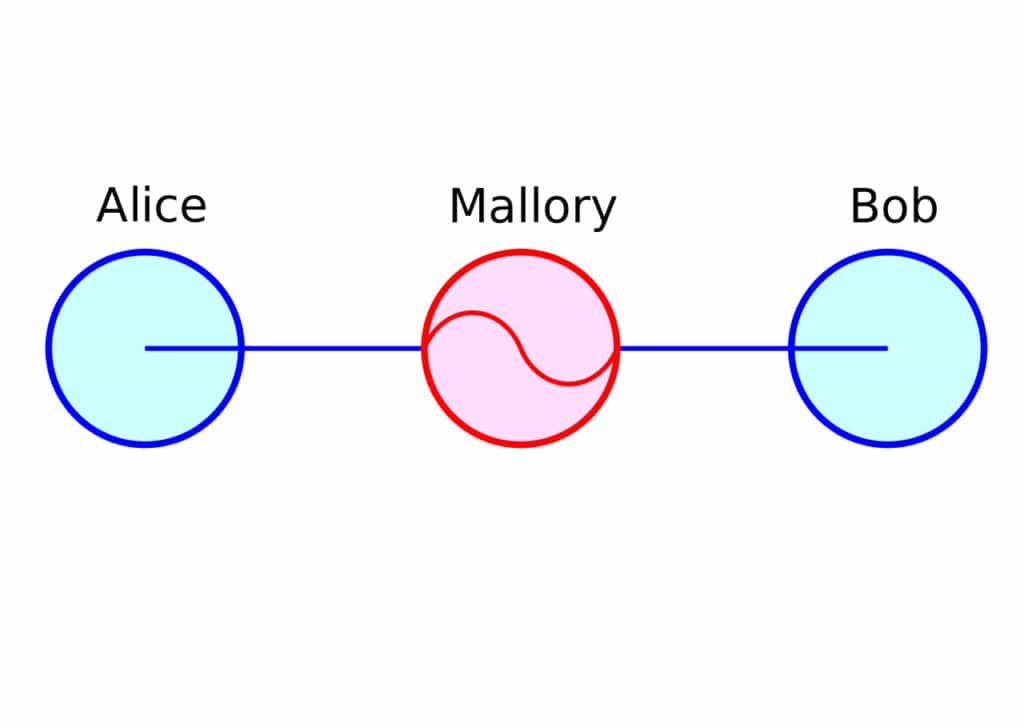

هجمات رجل في الشرق (MitM) كانت موجودة منذ فجر الزمن. المبدأ بسيط – يقوم رجل سيء بإدخال نفسه في منتصف محادثة بين طرفين ، ويقوم بنقل رسائل بعضهم البعض دون أن يكون أي من الطرفين على علم بالشخص الثالث. في سياق الإنترنت ، هذا يعني أن الطرف المتوسط لديه القدرة على قراءة كل ما يرسله أي من الطرفين وأيضًا تغييره.

هجمات رجل في الشرق (MitM) كانت موجودة منذ فجر الزمن. المبدأ بسيط – يقوم رجل سيء بإدخال نفسه في منتصف محادثة بين طرفين ، ويقوم بنقل رسائل بعضهم البعض دون أن يكون أي من الطرفين على علم بالشخص الثالث. في سياق الإنترنت ، هذا يعني أن الطرف المتوسط لديه القدرة على قراءة كل ما يرسله أي من الطرفين وأيضًا تغييره.

كيف يمكن للرجل في منتصف الهجوم العمل?

في أيام من يومك ، تشير العبارة إلى شخص حرفي في المنتصف. أرسل الجنرال بوب رسوله على ظهور الخيل ليخبر العقيد أليس بمهاجمة الجناح الأيسر. سيدة مالوري ، رجل شرير في الوسط ، كانت تفسد هذا الرسول وتسرق الرسالة. ثم غيّرت الرسالة إلى العقيد أليس الذي أمره بالرجوع ، ثم أرسل ردًا إلى الجنرال بوب يعترف فيه بالأوامر المرافقة الأصلية. بعد ذلك بوقت قصير ، يخسر الجنرال بوب الحرب في حرج تكتيكي مذهل لأن جناحه الأيسر لم يكن محميًا تمامًا.

هجمات الإنترنت MitM تأخذ نفس الشكل. هجوم MitM شائع يتمثل في قيام Mallory بإعداد نقطة وصول لاسلكية مزيفة في مكان عام ؛ مقهى على سبيل المثال. إنها تعطي نقطة الوصول المزيفة اسمًا سبرًا شرعيًا مثل wifi coffeeshop-customer-wifi-and قبل أن يبدأ العملاء بالاتصال بنقطة الوصول هذه بدلاً من الوقت الشرعي. عند هذه النقطة ، أدرجت Mallory نفسها في دفق البيانات بين جهازك والإنترنت بشكل عام ، ويمكنها التقاط جميع زياراتك. إذا كنت لا تستخدم التشفير ، فهذا يعني أيضًا أن Mallory يمكنه الآن قراءة كل حركة المرور الخاصة بك وربما تعديلها.

بعض النتائج المحتملة لهذا الاعتراض هي:

اختطاف الجلسة: ضع في اعتبارك الحالة التي تستخدم فيها بريد الويب لإرسال بريد إلكتروني. عند تسجيل الدخول إلى بريد الويب الخاص بك ، أمسك مالوري بنسخة من ملف تعريف ارتباط المصادقة الخاص بك عندما تم إرساله إلى متصفحك ، ويمكنها الآن استخدام ملف تعريف الارتباط هذا للوصول إلى بريد الويب الخاص بك أيضًا.

ملاحظة: في المقالات السابقة ، قمت بوصف كيفية عمل الويب بالفعل ، مقابل كيفية إخبارنا أنها تعمل. نحن لا “تسجيل الدخول” إلى المواقع. بدلاً من ذلك ، يطلب متصفحنا موقع الويب الذي يتم إرساله بعد ذلك إلى جهاز الكمبيوتر المحلي لدينا. ثم نقوم بإدخال بيانات اعتماد تسجيل الدخول الخاصة بنا والتي يتم إرسالها إلى خادم الموقع. إذا كانت بيانات الاعتماد صحيحة ، فسيستجيب موقع الويب بنوع من رمز المصادقة ، وعادةً ما يكون ملف تعريف الارتباط. عندما نتقدم بطلبات إضافية من جهاز الكمبيوتر الخاص بنا ، يتم إرسال ملف تعريف الارتباط مع تلك الطلبات حتى يعرف موقع الويب من نحن ولا يجعلنا نسجل الدخول في كل مرة نريد فيها الانتقال إلى صفحة أخرى. ملف تعريف الارتباط هذا هو رمز حساس وقيم إذا سُرق.

إعادة الهجوم: مالوري يمكن القيام بهجوم الإعادة. نظرًا لأن لديها جميع بياناتك ، فمن الممكن “إعادة تشغيل” شيء قمت به. على سبيل المثال ، إذا قمت بنقل 100 رصيد من رصيد Runescape إلى صديقك ، فإن إعادة إرسال الحزم التي تضمنت ذلك النقل الأصلي قد تتسبب في نقل آخر وأنت الآن تحصل على 200 رصيد.

محتوى غيرت: عد إلى مثال بريد الويب ، فربما تقوم بتوجيه محاميك لحجب أموال معاملة قانونية حديثة. نظرًا لأن لدى Mallory جميع الحزم التي تشتمل على ذلك البريد الإلكتروني ، فيمكنها تغيير كلمة “حجب” إلى “إطلاق” والتسبب في كل أنواع الالتباس. هذا هو نوع شائع من هجوم MitM رأيناه يستخدم في هجمات Kodi Media Center الإضافية ، وهو أيضًا هجوم خيالي يستخدمه Mallory لإسقاط الجنرال بوب.

محتوى مفقود: متغير آخر للمحتوى الذي تم تغييره هو التسبب في اختفاء المحتوى تمامًا. ربما كنت تنتظر بعض الإشارات لفعل شيء ما. يستطيع مالوري التأكد من عدم وصوله أبدًا.

ما هي الحماية الموجودة لمنع هجمات الرجل في الوسط?

على الرغم من الطرق التي لا نهاية لها والتي يمكن أن تنفذ بها هذه الهجمات ، إلا أن هناك بعض الأشياء التي يتم استغلالها مرارًا وتكرارًا. من أجل الحماية من هجمات MitM ، يجب أن يوجد ما يلي:

عدم التنصل: جاءت الرسالة من الشخص أو الجهاز الذي جاء منه.

رسالة النزاهة: لم يتم تغيير الرسالة لأنها تركت تحكم المرسل

ضع في اعتبارك أن كلمة “رسالة” تستخدم بشكل عام للإشارة إلى العديد من المفاهيم مثل رسائل البريد الإلكتروني الكاملة أو حزم البيانات الأقل في الحزمة. تنطبق نفس المفاهيم ، بغض النظر عن نوع البيانات.

تشمل الطرق التي يجب أن تتجنب الوقوع بها ضحية لهجوم MitM:

استخدم HTTPS كلما كان ذلك ممكنًا

تضمن رؤية HTTPS في شريط عنوان المتصفح الخاص بك تشفير اتصالك بموقع الويب. هذا لا يعني أنك يجب أن تثق في موقع الويب هذا أكثر من أي موقع آخر ، فهذا يعني فقط أن بياناتك مشفرة أثناء انتقالها بين جهازك والموقع. يمكن لمواقع الويب الضارة أن تلعب دوراً في إعدادك لهجوم MitM ، لذلك من المفيد توخي الحذر في كل موقع تزوره للتأكد من أنه من المشروع أن تبدأ بـ.

يستخدم HTTPS أمان طبقة النقل (TLS).

ملاحظة: يشار إلى TLS عالمياً بشكل غير صحيح على أنها طبقة المقابس الآمنة (طبقة مآخذ التوصيل الآمنة). SSL هو سابق لـ TLS لكن يبدو أن الاسم قد توقف.

يعمل TLS و HTTP معًا لإنتاج HTTPS الذي يوفر التشفير وعدم التنصل. عندما يتصل المستعرض الخاص بك بموقع HTTPS لأول مرة ، فإنه يتفاوض مع الخادم. أثناء هذه العملية ، يفحص المستعرض شهادة الخادم للتحقق من أنه متصل بالموقع الذي يعتقد أنه (عدم التنصل) ويقوم أيضًا بإنشاء مجموعة من مفاتيح تشفير الجلسة. يتم استخدام هذه المفاتيح خلال الجلسة اللاحقة لتشفير البيانات والتي بدورها تضمن تكامل الرسائل.

لكي تقوم مالوري بتبديل البيانات المرسلة من الخادم إليك بنجاح ، يجب أن تكون في حوزتها كل من المستعرض ومفاتيح جلسة الخادم ، ولا يتم إرسال أي منهما على الإطلاق. هذا يعني أن عليها أن تتحكم في كل من العميل والخادم وإذا كان الأمر كذلك ، فلن يكون من الضروري شن هجوم على MitM في المقام الأول.

هناك مكونات إضافية للمستعرض ستجبر متصفحك على استخدام HTTPS كلما كان متاحًا على الموقع. نظرًا لأن العديد من المواقع تدعم HTTPS ، ولكن لم تتم تهيئتها بالضرورة لإجبار المتصفحات على استخدامها ، يمكن أن تساعد الإضافات المشابهة هذا كثيرًا.

استخدم مستعرضًا يدعم تثبيت المفاتيح العامة

يمكن أن تكون بعض هجمات MitM معقدة للغاية. نظرًا لأن قدرًا كبيرًا من الحماية ينبع من TLS والتشفير ، وبما أنه من الصعب كسر التشفير ، فقد يكون من السهل على المهاجمين المتقدمين محاكاة موقع الويب بدلاً من ذلك. على سبيل المثال ، يتم توثيق شهادات TLS بواسطة المتصفحات لأنها موقعة من قبل المراجع المصدقة (CA) التي يثق بها المستعرض. إذا نجحت Mallory في حل شهادة مصدق (CA) ، فيمكنها إصدار شهادات صالحة لأي مجال تثق به مستعرضات الويب. بمجرد أن يتمكن مالوري من انتحال موقع ويب شرعي بنجاح ، فإن التحدي الوحيد المتبقي هو جعل المستخدمين يزورون هذا الموقع من خلال تقنيات التصيد القياسية.

كان هذا هو الحال في عام 2011 عندما تم اختراق CA الهولندية DigiNotar وتم إنشاء شهادات لخداع عدد كبير من مستخدمي Gmail الإيرانيين للتخلي عن أسماء المستخدمين وكلمات المرور الخاصة بـ Google.

HTTP Public Key Pinning (HPKP) هي طريقة يمكن لمالكي مواقع الويب من خلالها إبلاغ المتصفحات بالمفاتيح العامة التي سيستخدمها الموقع. إذا قام المستعرض بزيارة هذا الموقع وتم تقديمه مع مفتاح عام آخر غير موجود في القائمة ، فهذا مؤشر على أن الموقع ، أو على الأقل شهادة TLS ، غير صالح.

يجب أن تتم عملية التثبيت بواسطة مالك الخادم ، ولكن يمكنك حماية نفسك كمستخدم باستخدام مستعرض يدعم تثبيت المفاتيح العامة. اعتبارًا من هذا التاريخ ، يدعمه Firefox (الإصدار 32) و Chrome (الإصدار 56) و Opera (33) ؛ Internet Explorer و Edge لا. يتضمن Firefox إعدادًا حول: config باسم security.cert_pinning.enforcement_level ؛ 1 الذي يسمح لك بتعطيل HPKP ، لكن لماذا تفعل؟ إذا كنت ترغب في اختبار ما إذا كان المستعرض لديك يدعم HKPK ، فقم بزيارة عنوان URL الخاص باختبار HPKP. يقدم رؤوس HPKP ومفتاح عمومي غير صالح. إذا كان المستعرض الخاص بك يدعم HPKP ، فسيعرض رسالة خطأ.

استخدام شبكة افتراضية خاصة (VPN)

تقوم VPN بإنشاء نفق مشفر بين جهازك وخادم VPN. كل حركة المرور الخاصة بك يمر عبر هذا النفق. هذا يعني أنه حتى إذا كنت مجبرًا على استخدام موقع لا يستخدم بروتوكول HTTPS ، أو حتى إذا تم خداعك باستخدام نقطة وصول واي فاي ضارة ، فلا تزال تحافظ على درجة من الحماية ضد MitM.

النظر ، مسألة نقطة وصول واي فاي. إذا كنت متصلاً بنقطة وصول وهمية في Mallory ، فسيتمكن Mallory من رؤية كل حركة المرور الخاصة بك. ولكن نظرًا لأن كل حركة المرور الخاصة بك مشفرة عند استخدام VPN ، فإن كل ما تحصل عليه هو مجموعة من النقاط المشفرة غير القابلة للقراءة والتي توفر بيانات قليلة جدًا. يعد استخدام VPN في كل الأوقات فكرة جيدة ، ولكن استخدامه في مواقف غير واضحة مثل شبكات wifi العامة أمر ضروري.

استخدام متصفح يدعم HTTP Strict Transport Security (HSTS)

تعد HTTPS خطوة جيدة نحو منع هجمات MitM على الويب ، ولكن هناك نقاط ضعف محتملة هناك أيضًا. من أجل أن يفرض مالك موقع الويب على الزائرين استخدام HTTPS ، هناك خياران. الأول هو ببساطة إيقاف تشغيل منفذ HTTP غير المشفر 80 تمامًا. هذا يعني أن الأشخاص الذين يحاولون الوصول إلى الموقع باستخدام http: // لن يحصلوا على شيء وأن الموقع سوف ينتهي. لا يرغب معظم مالكي مواقع الويب في أن يكون لدى زوارهم هذه التجربة السلبية ، لذا بدلاً من ذلك يتركون المنفذ 80 مفتوحًا ، لكنهم يستخدمونه فقط لإرسال رمز إعادة توجيه HTTP 301 يخبر المتصفحات بالانتقال إلى https: //.

في الممارسة العملية ، يعمل هذا بشكل جيد ، ولكن هناك فرصة للمهاجمين لتنفيذ هجوم الرجوع إلى إصدار أقدم خلال عملية إعادة التوجيه هذه. يمكن أن يؤدي هجوم خفض المستوى إلى إجبار خادم الويب على استخدام أصفار تشفير أضعف مما يجعل هجوم MitM التالي أسهل. تقوم مواقع الويب التي تستخدم HSTS بإرسال رؤوس إلى المتصفح أثناء الاتصال الأول الذي يوجه المتصفح لاستخدام HTTPS. يقوم المستعرض بعد ذلك بقطع اتصال الجلسة الحالية وإعادة الاتصال باستخدام HTTPS. على الرغم من أن هذا قد يبدو اختلافًا بسيطًا ، إلا أنه يقلل بدرجة كبيرة من متجه الهجوم من إعادة توجيه HTTP إلى HTTPS. جميع المتصفحات الحديثة تقريبًا تدعم HSTS ، ولكن هناك الكثير من المتصفحات في السوق ، لذا فإنه من المفيد التأكيد على أن متصفحك المحدد يدعمه.

هجمات غير مألوفة MitM

تجدر الإشارة أيضًا إلى أن بعض هجمات MitM غير أساسية إلى حد ما. على سبيل المثال ، من دون خبرة فنية كبيرة على الإطلاق ، يمكن لـ Mallory إعداد عنوانين للبريد الإلكتروني يتطابقان بشكل وثيق مع Alice and Bob ، ثم يبدأ محادثة مع أحدهما ، بزعم أنه الآخر. نظرًا لأن العديد من عملاء البريد الإلكتروني لا يعرضون سوى أسماء العناوين وليس عنوان بريدهم الإلكتروني ، فإن هذه الخدعة تعمل في كثير من الأحيان أكثر مما ينبغي. سيكون من الممكن لماليري تشغيل صندوقي البريد الإلكتروني والبقاء في منتصف المحادثة إلى أجل غير مسمى.

أفضل دفاع ضد هذا النوع من هجوم MitM هو توخي الحذر. ابحث عن إشارات توضيحية مثل اللغة غير الشائعة وحوم فوق عنوان البريد الإلكتروني للمرسل للتأكد من أنها شرعية.

أمثلة لهجمات MitM المعروفة

لقد لمست بالفعل MitM wifi وأعد تشغيل الهجمات بالفعل ، ولكن لا يوجد حد تقريبًا لكيفية استخدام تقنيات MitM العامة في الهجوم. أي عملية بها اتصال بين طرفين أو أكثر (المفسد: هذا كل شىء) لديه الاشياء الصحيحة لرجل سيء لحقن نفسه في الوسط.

التسمم ARP: يعد بروتوكول تحليل العناوين هو البطل غير المعروف لشبكات IP التي تضمن وصول الحزم إلى بطاقة الشبكة التي طلبوها بالضبط. بمجرد أن تدخل الحزمة إلى الشبكة المحلية الوجهة ، يجب أن تعرف عنوان التحكم في الوصول إلى الوسائط (MAC) لبطاقة الشبكة المخصصة لها. يتم تحقيق ذلك من خلال طلب ARP الذي يطلب من كل كمبيوتر على الشبكة المحلية “من لديه” عنوان IP المقصود للحزمة. من الناحية النظرية ، بطاقة الشبكة المعينة التي يستجيب عنوان IP بعنوان MAC الخاص بها ويتم تسليم الحزمة. في الممارسة العملية ، لا توجد مصادقة مضمّنة في بروتوكول ARP ، لذا يمكن أن تستجيب Mallory بأنها تمتلك عنوان IP وسيتم تسليمها إليها. لتحويل هذا الهجوم إلى MitM بحسن نية ، يتعين عليها أيضًا التأكد من إعادة توجيه الحزمة إلى عنوان MAC الصحيح الخاص بها.

ميناء سرقة: هذا هجوم متقدم يمكن استخدامه على شبكات أكبر تستخدم رموز تبديل الشبكة. تحتوي المحولات على جدول ذاكرة قابلة للعنونة بالمحتوى (CAM) يسجل العلاقات بين عناوين MAC لبطاقات الشبكة التي تخدمها والمنافذ المقابلة لها. إذا لم يكن هناك إعداد أمان آخر ، فسيتم بناء جدول CAM ديناميكيًا وإعادة بنائه باستخدام كل حزمة يشاهدها المحول. يمكن للمهاجم محاكاة ساخرة حزمة مع عنوان MAC الضحية وسوف يسجل رمز التبديل هذا الارتباط. وهذا يعني أن الحزم اللاحقة الموجهة للضحية سيتم إرسالها إلى المهاجم بدلاً من ذلك.

من الصعب للغاية اكتشاف هجمات MitM ولا توجد دفاعات ضدها. إلى حد كبير ، ينشأ عدم القدرة على الدفاع ضد هجمات MitM تمامًا عن حقيقة أنه لا يوجد حد تقريبًا لأنواع الهجمات التي يمكن للرجل السيء التفكير فيها. تتضمن عملية الحصول على حزمة من البيانات من جهاز الكمبيوتر الخاص بك إلى خادم في مكان ما على الإنترنت العديد من البروتوكولات والعديد من التطبيقات والعديد من الأجهزة مثل أجهزة التوجيه والمحولات التي يمكن استغلالها جميعها. أفضل ما يمكنك فعله هو أن تصبح “ثمرة معلقة عالية” واتخاذ خطوات لجعل من الصعب عليك أن تصبح ضحية لهجوم MitM. تستهدف معظم الهجمات أعدادًا كبيرة من الناس لتوفير أكبر إمكانات للنجاح. ما لم تكن مستهدفًا بشكل خاص من قبل خصم ، يجب أن توفر الخطوات الواردة في هذه المقالة دفاعًا جيدًا.

قد ترغب أيضًا في الحصول على VPN ، فهم تسجيل VPN ومذكرات البحث VPN70 + الحيل الشائعة عبر الإنترنت المستخدمة من قبل مجرمي الإنترنت والمحتالين VPNHow لإزالة برامج التجسس مجانًا وأي أدوات لاستخدام VPN أين توجد شبكات VPN ، وأين يتم حظرها؟

. لذلك ، يجب أن تكون الحماية متعددة الطبقات وتشمل الأمور التالية:

1. استخدام HTTPS كلما كان ذلك ممكنًا: يستخدم HTTPS تشفيرًا قويًا لحماية الاتصالات بين المستخدم والموقع. يجب أن يتم استخدام HTTPS في كل موقع يتطلب إدخال بيانات حساسة مثل كلمات المرور أو معلومات الدفع.

2. استخدام مستعرضًا يدعم تثبيت المفاتيح العامة: يمكن استخدام مفاتيح عامة للتحقق من صحة شهادات HTTPS والتأكد من أن الموقع الذي يتم الاتصال به هو الموقع الصحيح.

3. استخدام شبكة افتراضية خاصة (VPN): يمكن استخدام VPN لتشفير كل حركة المرور بين المستخدم والإنترنت وحمايتها من الاعتراض.

4. استخدام متصفح يدعم HTTP Strict Transport Security (HSTS): يمكن استخدام HSTS لتحديد أن الموقع يجب أن يتم الاتصال به عبر HTTPS فقط وتجنب استخدام HTTP.

هناك أيضًا بعض الإجراءات الأخرى التي يمكن اتخاذها للحماية من هجمات MitM ، مثل تحديث البرامج والتطبيقات ب