DD-WRTは、幅広いルーター用のオープンソースファームウェアです。多くのルーターには多くの機能があり、ベンダーはルーターの管理インターフェイスからアクセスすることはできません。 DD-WRTファームウェアは、OpenVPNクライアントやOpenVPNサーバーになるなど、ルーターが可能なすべての機能のロックを解除します.

DD-WRTは、幅広いルーター用のオープンソースファームウェアです。多くのルーターには多くの機能があり、ベンダーはルーターの管理インターフェイスからアクセスすることはできません。 DD-WRTファームウェアは、OpenVPNクライアントやOpenVPNサーバーになるなど、ルーターが可能なすべての機能のロックを解除します.

こちらもご覧ください: DD-WRTルーターに最適なVPN.

DD-WRTルーターはどこで入手できますか?

Linksysは元のWRTルーターを作成しました。今日のDD-WRTオープンソースファームウェアは、ルーターのWRT54Gシリーズ用に開発されたLinksys WRTファームウェアに基づいています。 DD-WRTの「DD」の部分は、ドイツのドレスデン市のナンバープレートコードへのハットヒントです。.

現在、Linksysや他のルーターメーカーから既にDD-WRTを実行しているルーターを購入することができます。独自のファームウェアがインストールされている他の多くのブランドのルーターにDD-WRTをインストールすることもできます。たとえば、私のルーターはTP-Linkファームウェアが付属したTP-Link c1900 ArcherC9です。適切なDD-WRTファームウェアでフラッシュし、DD-WRTルーターになりました.

ルーターにOpenVPNをインストールする理由?

OpenVPNクライアントとしてのルーター

市場のほぼすべてのコンピューター、タブレット、電話にOpenVPNクライアントアプリケーションが存在することを考えると、ルーターにOpenVPNをインストールすることが有利になる理由は必ずしも明らかではありません。.

ルーターをVPNプロバイダーに直接接続すると、必ずしもデバイスでVPNソフトウェアを実行する必要がなくなります。内部ネットワークでWPA2または同等のレベルの暗号化を使用しているので、トラフィックがpr索好きな目からある程度保護されていると考えるのが妥当です。ただし、トラフィックがルーターに到達すると、ISPのネットワークを経由して宛先に到達します。ルーターをVPNクライアントとして構成すると、ルーターを出るトラフィックは、ISPを通過してVPN出口ポイントに到達してパブリックインターネットに到達するまで暗号化されます。.

ルーターでVPNクライアントを実行することの利点は次のとおりです。

- VPNサーバーへの接続は1つだけ必要です。これにより、一部のVPNプロバイダーによって設定された接続制限を回避できます。.

- Apple TVなどの多くのデバイスには、VPNソフトウェアを簡単にインストールする方法がありません。ルーターでVPNソフトウェアを実行することにより、ネットワークからのすべてのトラフィックがシームレスにVPNを通過します.

- VPNは常にオンになっているため、使用するときに覚えておく必要はありません。.

OpenVPNサーバーとしてのルーター

ルーターをOpenVPNサーバーに変えると、外部からホームネットワークにアクセスできるようになります。外出中に内部ネットワーク上のドキュメントや他のコンピューターにアクセスする必要がある場合は、OpenVPNクライアントを起動し、ルーターのOpenVPNサーバーに接続して、.

DD-WRTルーターをOpenVPNクライアントに変える方法?

DD-WRTファームウェアは、OpenVPNおよびPPTPスタイルのVPNをサポートするため、これを非常に簡単にします。 PPTPは非常に安全性の低いVPNプロトコルなので、OpenVPN over PPTPをお勧めします.

こちらもご覧ください: VPNプロトコルのチートシート.

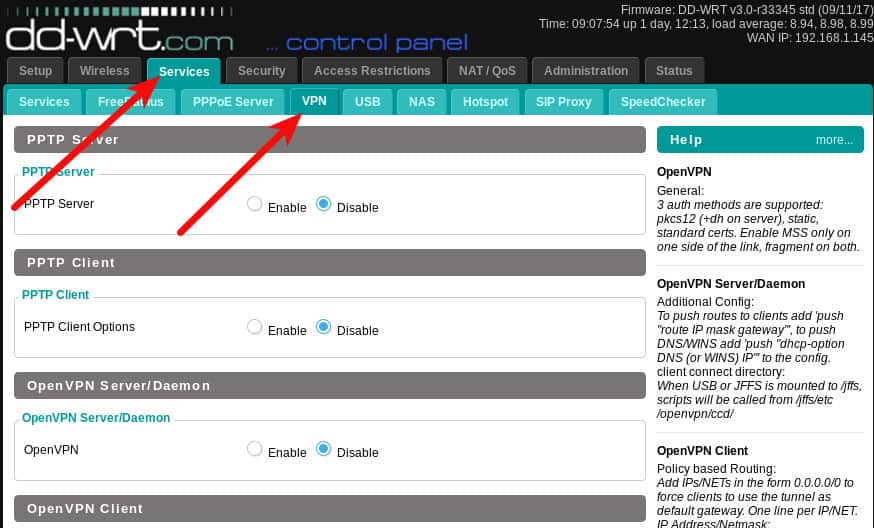

ルーターにログインします。 DD-WRT管理インターフェイスのログインアドレスは通常192.168.0.1ですが、ネットワークの設定が異なる場合があります。入ったら、 サービス タブ、次に VPN タブ.

ルーターのOpenVPNクライアント機能を構成します。最初に必要なのは、接続するOpenVPNサーバーです。独自のOpenVPNサーバーを構築しているか、OpenVPNをサポートするVPNプロバイダーを使用している可能性があります。この記事ではProtonVPNを使用しますが、ProtonからOpenVPN構成を取得する以外は、異なるプロバイダーの設定に大きな違いはないはずです。.

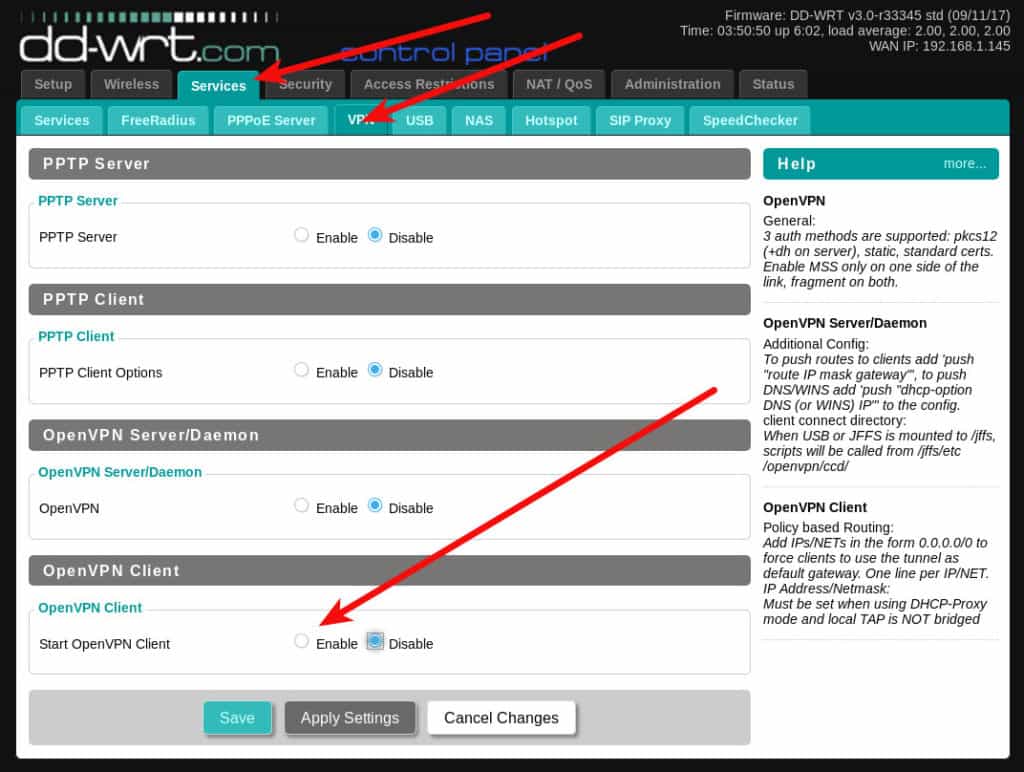

OpenVPNクライアント設定を有効にします

クリック 有効にする クライアント設定を展開するラジオボタン.

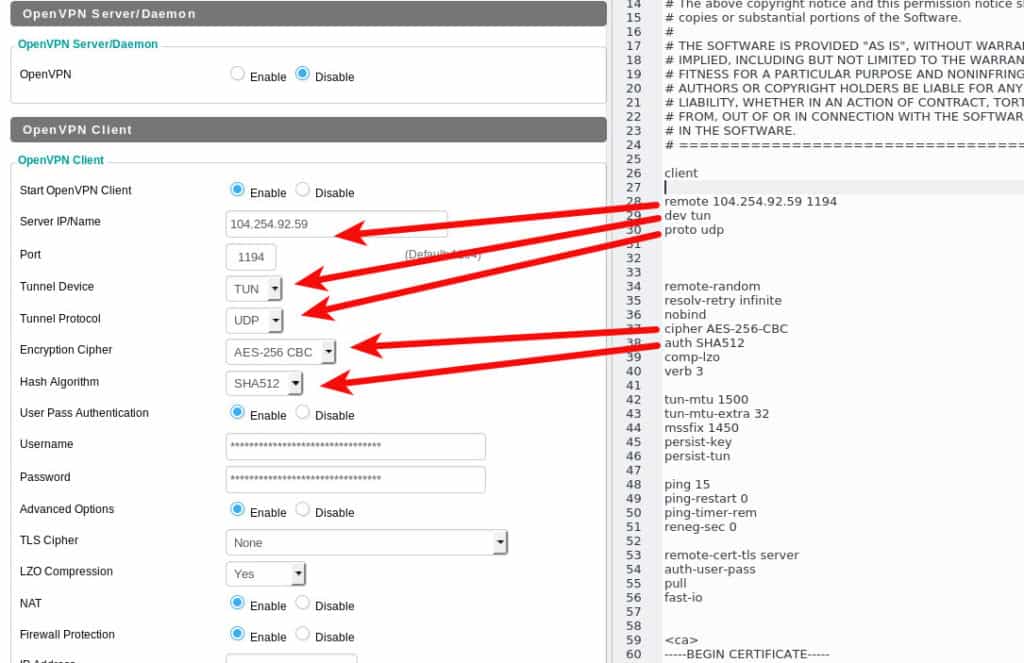

OpenVPNを使用するほとんどのVPNプロバイダーは、使用する構成ファイルを提供します。場合によっては、ユーザー名とパスワードも必要になります。特定のOpenVPN構成ファイルの内容は異なる場合があります。 DD-WRTインターフェースにインポート機能があれば便利ですが、構成ファイルのどの部分を各フィールドに入れる必要があるかを特定する必要はありません。.

ProtonVPN構成ファイルには、最初にいくつかの設定があり、最後にいくつかの証明書ファイルがあります。このスクリーンショットでは、DD-WRTルーターで手動で構成する必要があるいくつかの設定を示しました。

ProtonVPNの場合、適切なフィールドにユーザー名とパスワードも入力する必要があります.

残りの設定をコピーして、DD-WRTルーターのAdditional Configフィールドに貼り付けてください。.

この時点で、設定をクリックして保存します セーブ ページの下部にあるボタン。セキュリティを重視する人は、VPNをアクティブ化する前にルーターのDNS設定をさらに処理する必要があるため、クリックすることを選択していません。 設定を適用 まだボタン.

DNSを構成する

VPNがアクティブになると、すべてのトラフィックが暗号化されて通過し、ローカルネットワークとISPのeyes索好きな目を超えます。ただし、インターネット上のすべての場所にアクセスするには、コンピューターでDNSルックアップを実行する必要があります。 DNSルックアップは、example.comなどのサイトドメイン名を、コンピューターが使用できるIPアドレスに解決します。これらのDNSルックアップには、特定のサイトで実行していることに関する実際の情報は含まれていませんが、コンピューターが検索してアクセスした可能性のあるすべてのサイトの完全なリストをオブザーバーに提供できます.

一部のVPNは、VPNに加えてDNSサービスを提供しますが、構成をすばやく変更することで、より多くの匿名DNSサーバーを使用するようにルーターを設定することもできます.

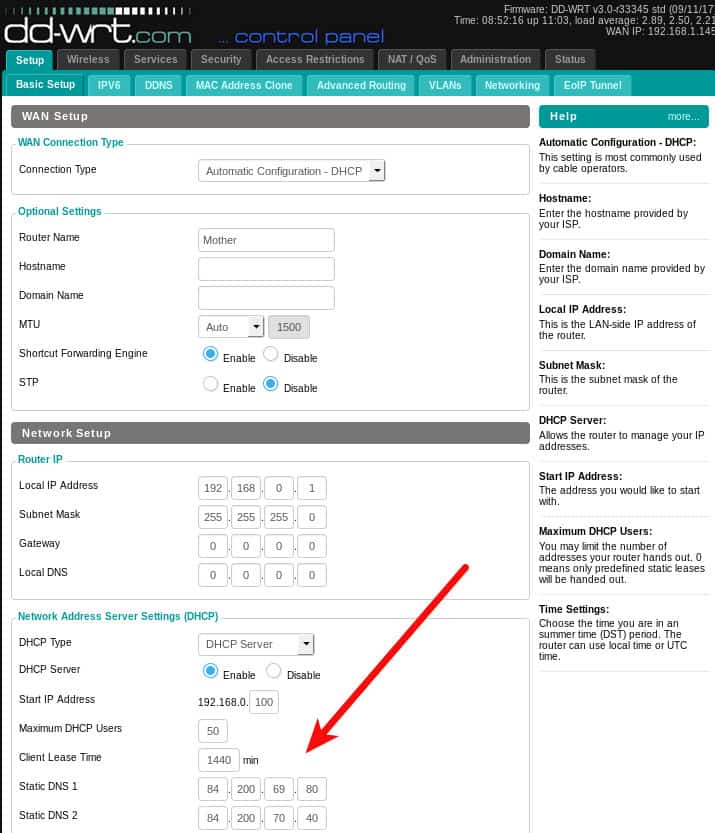

に移動します セットアップ -> 基本設定 タブをクリックし、使用するDNSサーバーを[静的DNS]フィールドに入力します。この例は、DNS.WATCHサーバーを示しています.

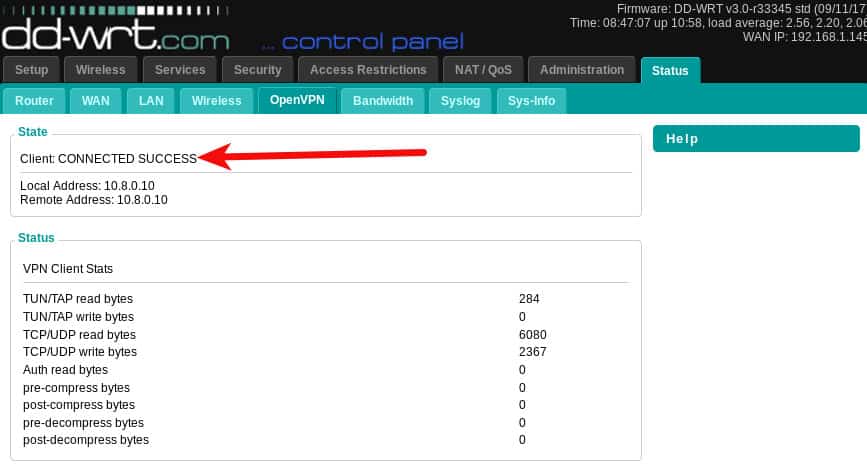

クリック 設定を適用 ボタン。これで、VPNを起動できます。に戻る サービス -> VPN タブをクリックして 設定を適用 ボタン。に移動します 状態 -> OpenVPN タブをクリックすると、励みになるメッセージ「Client:CONNECTED SUCCESS」が上部に表示されます。 OpenVPNサービスが有効になるまで、OpenVPNステータスタブは存在しないことに注意してください。.

ルーターは、接続されたデバイスからのすべてのトラフィックをVPN経由で送信しています。.

DNSリークテストを使用して、DNS設定が機能していることを確認できます。.

VPNを無効にするには、OpenVPNタブに戻り、 無効にする ラジオボタンをクリックしてから 設定を適用 下部のボタン。 OpenVPN設定ペインは、無効にすると折りたたまれますが、次回有効にしたときに設定はそのまま残ります.

DD-WRTルーターをOpenVPNサーバーに変える方法?

最初のステップは、OpenVPNサーバーが使用する証明書とキーを生成することです。これを行う最も簡単な方法は、コンピューターにOpenVPNをインストールし、そのユーティリティを使用して必要なファイルを生成することです。 OpenVPNサイトで、Windowsシステムでこれを行う方法についての指示を見つけてください。 Linuxユーザーは、以下のコマンドを使用できます。フルセットアップの詳細な背景に興味がある場合は、こちらにLinux OpenVPNのより完全なセットアップに関する記事があります。今回は実際にOpenVPNサーバーをインストールしていませんが(ルーターがサーバーになります)、証明書を生成するために同じ作業をいくつか行う必要があることに注意してください。.

Ubuntuおよびその他のDebianベースのユーザーの場合、openvpnおよびeasy-rsaパッケージをインストールします。

sudo apt-get intstall openvpn easy-rsa

RedHatベースのディストリビューションには、yumまたは同様のパッケージマネージャーを使用する必要があります。パッケージ名は同じか、非常に似ている必要があります.

作業するディレクトリを作成し、openvpnを呼び出します

mkdir openvpn; cd openvpn

次に、証明書生成コマンドを実行します。ドットを含むこれらを正確に貼り付けます。

/ usr / bin / make-cadir CA

cd CA

ソース./vars

./clean-all

./build-ca

./build-key-server server

./build-dh

./build-keyクライアント

cdキー; openvpn –genkey –secret pfs.key

一部のコマンドは、証明書に組み込む位置情報の入力を求めることに注意してください。デフォルトのままにしておくことは問題ありませんが、その情報は誰でも読むことができるので望ましいかもしれません。何らかの理由でカスタマイズしたい場合は、使用したい位置情報でCA / varsファイルの64〜69行目を更新できます。デフォルトは次のとおりです。

KEY_COUNTRY =をエクスポート"我ら"

KEY_PROVINCE =をエクスポート"CA"

KEY_CITY =をエクスポート"サンフランシスコ"

KEY_ORG =をエクスポート"フォートファンストン"

KEY_EMAIL =をエクスポート"[email protected]"

KEY_OU =をエクスポート"MyOrganizationalUnit"

2つのキー生成シーケンスの最後に、チャレンジパスフレーズを提供するよう求められます。サーバーキーにはこれを指定しないでください。OpenVPNが無人で起動できなくなるためです。一部のOpenVPNクライアントには接続時にそれを提供する方法がないため、クライアントキーをパスワードなしで残すこともできます。パスワードを入力せずにこれらのプロンプトを通過するには、単にEnterキーを押してください.

最後のコマンドはオプションですが、望ましいことに注意してください。ルータがPerfect Forward Secrecy(PFS)を提供できるようにする鍵です。 PFSを使用すると、セッション中にVPN接続で新しい静的キーを定期的にネゴシエートできます。これにより、秘密鍵が危険にさらされた場合にセキュリティが強化されます。 PFSがなければ、過去のすべてのVPN接続は、秘密鍵を持っている人なら誰でも解読できます。 PFSでは、キーが定期的に変更され、置き換えられたキーが一気に消えてしまうため、不可能です。.

この時点で、CA / keysディレクトリに多数のキーおよび証明書ファイルがあります。

$ ls -1 CA / keys /

01.pem

02.pem

ca.crt

ca.key

client.crt

client.csr

client.key

dh2048.pem

index.txt

index.txt.attr

index.txt.attr.old

index.txt.old

シリアル

serial.old

server.crt

server.csr

server.key

pfs.key

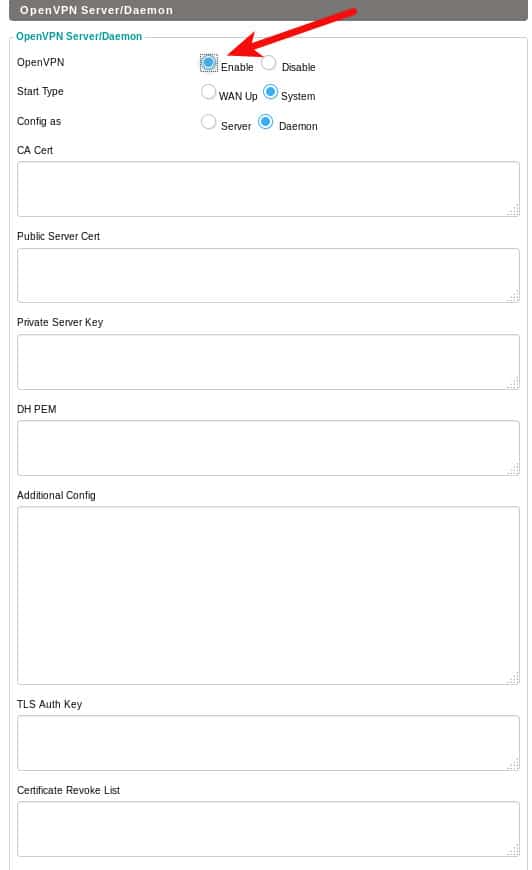

必要なのはこれらのほんの一部です。メモ帳やviなどのテキストエディターで次のファイルを開きます。. ワードプロセッサを使用しないでください. 値をコピーして、DD-WRT OpenVPNサーバー/デーモンページの対応するフィールドに貼り付けます。ルーターの管理者インターフェイスで、 サービス -> VPN OpenVPNサーバー/デーモンセクションの[有効化]ラジオボタンをクリックします。.

- ca.crtをCA証明書フィールドに貼り付けます

- server.crtをPublic Server Certフィールドに貼り付けます

- server.keyをPrivate Server Keyフィールドに貼り付けます

- dh2048.pemをDH PEMフィールドに貼り付けます

- pfs.keyをTLS認証キーに貼り付けます(このキーを作成したと仮定)

特に妄想している場合は、証明書失効リストを指定できます。これにより、接続クライアントから証明書を受け入れる前に失効リストを確認するようOpenVPNサーバーに指示します。この記事では、CRLのセットアップと使用は少し進んでいます。.

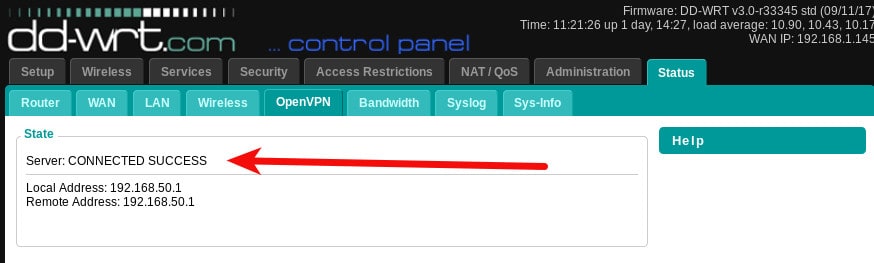

クリック 設定を適用する ボタンとVPNサーバーが起動します。あなたが訪問することができます 状態-> OpenVPN 接続状態を確認するページ。今回は、メッセージはクライアント:実行中に見たクライアント:CONNECTED SUCCESSではなく、サーバー:CONNECTED SUCCESSと表示されることに注意してください。.

次のステップは、新しいOpenVPNサーバーに接続するためにデバイスで使用できるクライアント構成ファイルを生成することです。各側(クライアント/サーバー)の特定の設定が互いに補完し合うことが重要です。私は次のようなクライアント構成になりました:

クライアント

開発者

プロトUDP

リモートYOUR_IP_ADDRESS 1194

暗号AES-256-CBC

tls-cipher TLS-DHE-RSA-WITH-AES-256-CBC-SHA

auth sha256

comp-lzo

link-mtu 1570

—–プライベートキーを開始—–

client.keyファイルの内容をコピーして、ここに貼り付けます。

—–プライベートキーの終了—–

—–証明書の開始—–

client.crtファイルの内容をコピーして、ここに貼り付けます。

—–証明書の終了—–

—–証明書の開始—–

ca.crtファイルの内容をコピーして、ここに貼り付けます。

—–証明書の終了—–

キー方向1

pfs.keyファイルの内容をコピーして、ここに貼り付けます

次に、openvpnクライアントを起動し、接続しました:

$ sudo openvpn –config client-config.ovpn

2023年9月23日16:05:05 OpenVPN 2.3.10 x86_64-pc-linux-gnu [SSL OpenSSL)] [LZO] [EPOLL] [PKCS11] [MH] [IPv6] 2023年6月22日にビルド

2023年9月23日16:05:05ライブラリバージョン:OpenSSL 1.0.2g 2016年3月1日、LZO 2.08

2023年9月23日16:05:05制御チャネル認証:インライン静的キーファイルを使用したtls-auth

2023年9月23日16:05:05 2023年UDPv4リンクローカル(バインド):[undef]

2023年9月23日16:05:05リモートUDPv4リンクリモート:[AF_INET] 192.168.0.1:1194

2023年9月23日16:05:09 [サーバー] [AF_INET] 192.168.0.1:1194で開始されたピア接続

2023年9月23日16:05:12 TUN / TAPデバイスtun0がオープンしました

2023年9月23日16:05:12土曜日do_ifconfig、tt->ipv6 = 0、tt->did_ifconfig_ipv6_setup = 0

2023年9月23日(土)16:05:12 / sbin / ipリンクセットdev tun0 up mtu 1497

Sat Sep 23 16:05:12 2023 / sbin / ip addr add dev tun0 10.10.10.2/24 broadcast 10.10.10.255

2023年9月23日16:05:12初期化シーケンス完了

LinuxコマンドラインOpenVPNクライアントを使用していますが、この同じconfファイルはどのプラットフォームのOpenVPNクライアントでも動作するはずです。OpenVPNConnectを使用してAndroidスマートフォンで試してみて、同様に接続できました。.

クライアント構成のリモート回線に注意してください。外部IPアドレスを使用できますが、ISPが外部IPアドレスを時々変更する場合は、動的ホスト名を使用することをお勧めします。ダイナミックDNSは、ルーターのIPに静的ドメイン名を関連付けるプロセスであり、そのホスト名が変更されても正しいIPアドレスを指し示します。訪問 セットアップ -> DDNS DD-WRTルーターのタブをクリックして、サポートするダイナミックDNSプロバイダーのリストを表示します.

OpenVPNは信頼できる堅牢なVPNソリューションです。特にプライバシーを重視するVPNプロバイダーの間で広く使用されています。 DD-WRTを実行しているルーターは、OpenVPNクライアント構成を介した発信トラフィックとOpenVPNサーバー構成を介した着信トラフィックの両方の安全な実行を特に容易にします。.

こちらもご覧ください: 最高のLinux VPNプロバイダー.

CC BY 2.0の下でライセンスされたWebmhamsterによる「Linksys WRT54-Gルーター」

sy-rsaパッケージをインストールする必要があります。 sudo apt-get install openvpn easy-rsa. これらのパッケージがインストールされたら、証明書とキーを生成するために必要なスクリプトが含まれているディレクトリに移動します。 cd /usr/share/easy-rsa. ここで、証明書とキーを生成するために必要な設定を行います。. 生成された証明書とキーをルーターに転送する必要があります。これを行う最も簡単な方法は、SCPを使用してファイルを転送することです。. ルーターにログインし、OpenVPNサーバーを構成します。 DD-WRT管理インターフェイスにログインし、サービスタブをクリックし、次にVPNタブをクリックします。. OpenVPNサーバーを有効にするには、サーバータブをクリックし、Enableをクリックします。. 次に、必要な設定を行います。. これで、OpenVPNサーバーが構成されました。. DD-WRTは、OpenVPNクライアントとしてもOpenVPNサーバーとしても機能することができます。これにより、ルーターが可能なすべての機能のロックを解除し、VPNを使用することができます。これは、プライバシーとセキュリティを重視するユーザーにとって非常に有用です。また、DD-WRTは、幅広いルーター用のオープンソースファームウェアであり、多くのルーターに対応しています。そのため、多くのユーザーがDD-WRTを使用して