DD-WRT ist Open Source-Firmware für eine Vielzahl von Routern. Viele Router verfügen über zahlreiche Funktionen, auf die Anbieter über die Verwaltungsschnittstelle des Routers keinen Zugriff gewähren. Die DD-WRT-Firmware schaltet alle Funktionen Ihres Routers frei, einschließlich der Funktion als OpenVPN-Client und / oder OpenVPN-Server.

DD-WRT ist Open Source-Firmware für eine Vielzahl von Routern. Viele Router verfügen über zahlreiche Funktionen, auf die Anbieter über die Verwaltungsschnittstelle des Routers keinen Zugriff gewähren. Die DD-WRT-Firmware schaltet alle Funktionen Ihres Routers frei, einschließlich der Funktion als OpenVPN-Client und / oder OpenVPN-Server.

Siehe auch: die besten VPNs für DD-WRT-Router.

Woher bekomme ich einen DD-WRT Router?

Linksys stellte die ursprünglichen WRT-Router her. Die DD-WRT Open Source-Firmware von heute basiert auf der Linksys WRT-Firmware, die für die Router der WRT54G-Serie entwickelt wurde. Der DD-Teil von DD-WRT ist ein Tipp für den Kennzeichencode der Stadt Dresden, in der der Hauptbetreuer des DD-WRT-Projekts lebt.

Heutzutage ist es möglich, Router von Linksys und anderen Routerherstellern zu erwerben, auf denen DD-WRT bereits ausgeführt wird. Es ist auch möglich, DD-WRT auf vielen Routern anderer Hersteller zu installieren, auf denen proprietäre Firmware installiert ist. Mein Router ist beispielsweise ein TP-Link c1900 ArcherC9, der mit der TP-Link-Firmware geliefert wurde. Ich habe es mit der entsprechenden DD-WRT-Firmware geflasht und jetzt ist es ein DD-WRT-Router.

Warum installieren Sie OpenVPN auf Ihrem Router??

Ihr Router als OpenVPN-Client

Angesichts der Tatsache, dass es eine OpenVPN-Client-Anwendung für fast alle Computer, Tablets und Telefone auf dem Markt gibt, ist es nicht immer klar, warum die Installation von OpenVPN auf Ihrem Router von Vorteil sein kann.

Wenn Sie Ihren Router direkt mit Ihrem VPN-Anbieter verbinden, müssen Sie nicht unbedingt VPN-Software auf einem Ihrer Geräte ausführen. Hoffentlich verwenden Sie WPA2 oder eine vergleichbare Verschlüsselungsstufe in Ihrem internen Netzwerk, sodass anzunehmen ist, dass der Datenverkehr vor neugierigen Blicken geschützt ist. Sobald Ihr Datenverkehr den Router erreicht, wird er über das Netzwerk Ihres Internetdienstanbieters an sein Ziel weitergeleitet. Durch die Konfiguration Ihres Routers als VPN-Client wird sichergestellt, dass der Datenverkehr, der Ihren Router verlässt, verschlüsselt wird, wenn er durch Ihren ISP geleitet wird, bis er den VPN-Austrittspunkt im öffentlichen Internet erreicht.

Die Ausführung eines VPN-Clients auf Ihrem Router bietet folgende Vorteile:

- Es wird nur eine Verbindung zum VPN-Server benötigt. Auf diese Weise können Verbindungsbeschränkungen vermieden werden, die von einigen VPN-Anbietern festgelegt wurden.

- Bei vielen Geräten wie Apple TVs ist die Installation von VPN-Software nicht einfach. Da die VPN-Software auf Ihrem Router ausgeführt wird, wird der gesamte Datenverkehr aus Ihrem Netzwerk nahtlos über das VPN geleitet.

- Das VPN ist immer aktiviert, sodass Sie nicht daran denken müssen, es zu starten, wenn Sie es verwenden möchten.

Ihr Router als OpenVPN-Server

Wenn Sie Ihren Router in einen OpenVPN-Server verwandeln, können Sie von außen auf Ihr Heimnetzwerk zugreifen. Wenn Sie unterwegs sind, aber auf Dokumente oder andere Computer in Ihren internen Netzwerken zugreifen müssen, können Sie einen OpenVPN-Client starten, eine Verbindung zum OpenVPN-Server Ihres Routers herstellen und sich anmelden.

Wie verwandle ich meinen DD-WRT-Router in einen OpenVPN-Client??

Die DD-WRT-Firmware macht dies sehr einfach, da sie VPNs im OpenVPN- und PPTP-Stil unterstützt. PPTP ist ein sehr unsicheres VPN-Protokoll, daher empfehlen wir OpenVPN über PPTP.

Siehe auch: Unser Spickzettel für VPN-Protokolle.

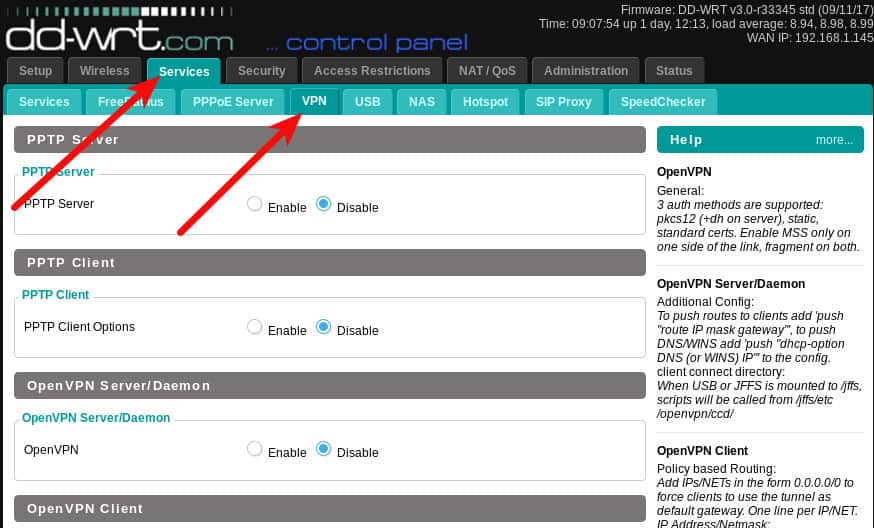

Melden Sie sich bei Ihrem Router an. Die Anmeldeadresse der DD-WRT-Verwaltungsschnittstelle lautet normalerweise 192.168.0.1. Möglicherweise haben Sie Ihr Netzwerk jedoch anders eingerichtet. Navigieren Sie nach dem Anmelden zu Dienstleistungen Registerkarte, dann auf die VPN Tab.

Wir werden die OpenVPN-Client-Funktion des Routers konfigurieren. Als erstes benötigen Sie einen OpenVPN-Server, zu dem Sie eine Verbindung herstellen können. Möglicherweise haben Sie Ihren eigenen OpenVPN-Server erstellt, oder Sie verwenden einen VPN-Anbieter, der OpenVPN unterstützt. Ich verwende ProtonVPN für diesen Artikel, aber abgesehen davon, dass ich die OpenVPN-Konfiguration von Proton erhalte, sollte es keinen wesentlichen Unterschied beim Einrichten verschiedener Anbieter geben.

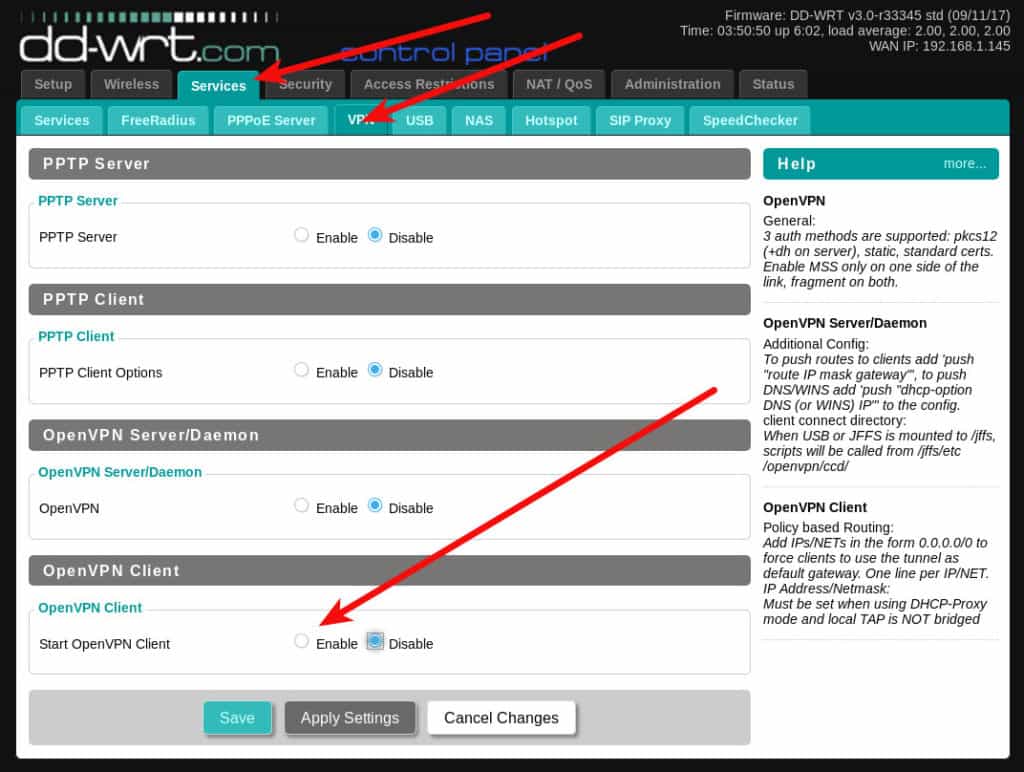

Aktivieren Sie die OpenVPN-Client-Einstellung

Drücke den Aktivieren Optionsfeld zum Erweitern der Client-Einstellungen.

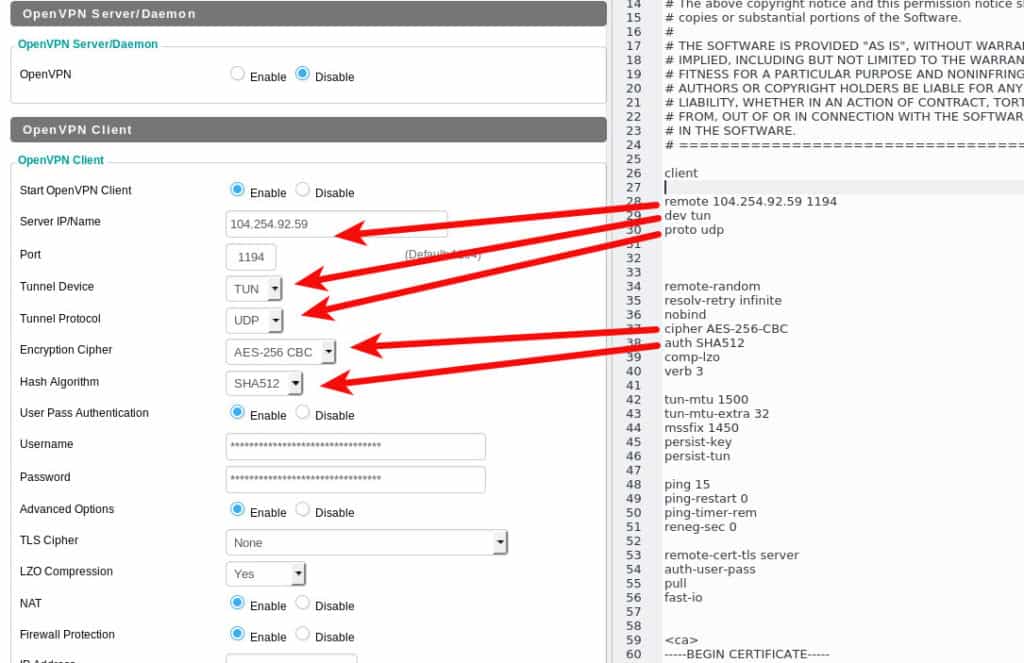

Die meisten VPN-Anbieter, die OpenVPN verwenden, stellen eine Konfigurationsdatei zur Verfügung. In einigen Fällen benötigen Sie auch einen Benutzernamen und ein Passwort. Der Inhalt einer OpenVPN-Konfigurationsdatei kann unterschiedlich sein. Es wäre praktisch, wenn die DD-WRT-Schnittstelle eine Importfunktion hätte, aber da dies nicht der Fall ist, müssen wir versuchen, zu identifizieren, welche Teile der Konfigurationsdatei in die einzelnen Felder eingefügt werden müssen.

Meine ProtonVPN-Konfigurationsdatei enthält am Anfang einige Einstellungen und am Ende einige Zertifikatdateien. In diesem Screenshot habe ich die wenigen Einstellungen angegeben, die Sie manuell auf Ihrem DD-WRT-Router konfigurieren müssen:

Im Falle von ProtonVPN muss ich auch meinen Benutzernamen und mein Passwort in die entsprechenden Felder eingeben.

Die restlichen Einstellungen sollten kopiert und in das Feld Additional Config des DD-WRT-Routers eingefügt werden.

An dieser Stelle möchten wir unsere Einstellungen speichern, indem wir auf die Schaltfläche klicken speichern Schaltfläche am unteren Rand der Seite. Sicherheitsbewusste Personen werden vor der Aktivierung des VPNs noch einige Arbeiten an den DNS-Einstellungen des Routers ausführen möchten. Aus diesem Grund möchte ich nicht auf klicken Einstellungen übernehmen Knopf noch.

Konfigurieren Sie Ihren DNS

Wenn ein VPN aktiv ist, wird der gesamte Datenverkehr verschlüsselt über das lokale Netzwerk und den Internetdienstanbieter geleitet. Damit Sie jedoch im Internet an einen beliebigen Ort gelangen können, muss Ihr Computer DNS-Suchvorgänge durchführen. DNS-Lookups lösen Site-Domain-Namen wie example.com in eine IP-Adresse auf, die der Computer verwenden kann. Diese DNS-Suchvorgänge enthalten zwar keine tatsächlichen Informationen darüber, was Sie auf einer bestimmten Site tun, können dem Beobachter jedoch eine vollständige Liste aller Sites bereitstellen, die Ihr Computer aufgesucht und höchstwahrscheinlich besucht hat.

Einige VPNs bieten zusätzlich zu ihrem VPN DNS-Dienste an. Sie können Ihren Router jedoch auch so einstellen, dass er mehr anonyme DNS-Server verwendet, indem Sie eine schnelle Konfigurationsänderung vornehmen.

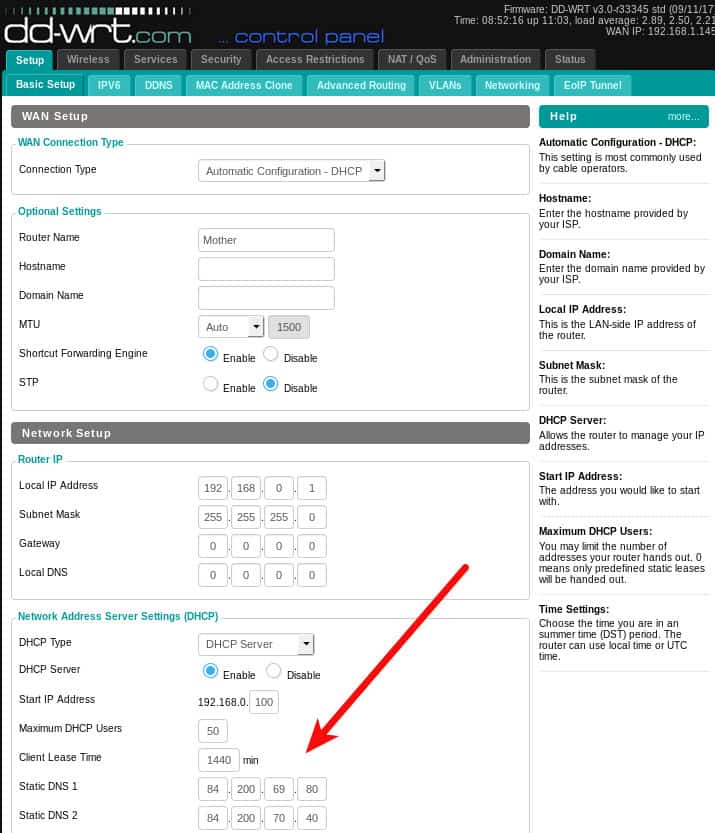

Navigieren Sie zu Installieren -> Grundeinstellung Registerkarte und geben Sie die DNS-Server ein, die Sie in den statischen DNS-Feldern verwenden möchten. Dieses Beispiel zeigt die DNS.WATCH-Server.

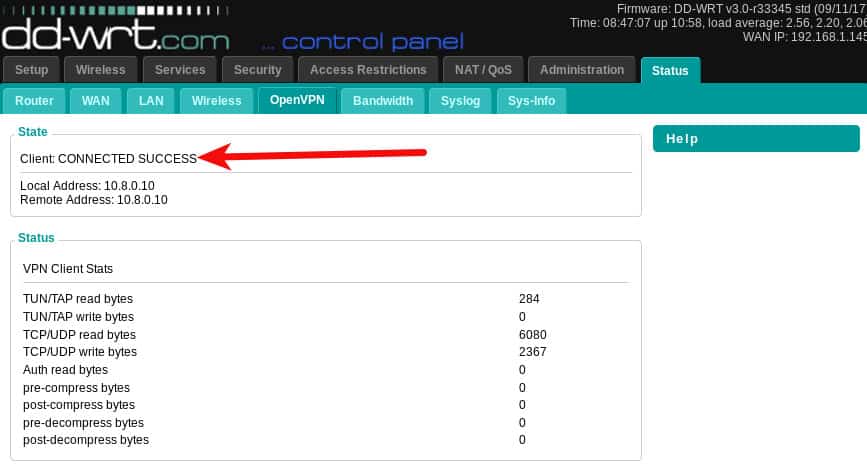

Drücke den Einstellungen übernehmen Taste. Jetzt können Sie das VPN starten. Gehe zurück zum Dienstleistungen -> VPN Registerkarte und klicken Sie auf die Einstellungen übernehmen Taste. Navigieren Sie zu Status -> OpenVPN Registerkarte und Sie sollten die ermutigende Meldung Client: VERBUNDENER ERFOLG oben sehen. Beachten Sie, dass die Registerkarte OpenVPN-Status erst vorhanden ist, wenn der OpenVPN-Dienst aktiviert ist.

Ihr Router sendet jetzt den gesamten Datenverkehr von den angeschlossenen Geräten über das VPN.

Sie können überprüfen, ob Ihre DNS-Einstellungen funktionieren, indem Sie unseren DNS-Lecktest durchführen.

Um das VPN zu deaktivieren, navigieren Sie zurück zur Registerkarte OpenVPN und klicken Sie auf Deaktivieren Aktivieren Sie das Optionsfeld und klicken Sie dann auf Einstellungen übernehmen Knopf unten. Der OpenVPN-Einstellungsbereich wird beim Deaktivieren ausgeblendet, aber Ihre Einstellungen bleiben beim nächsten Aktivieren erhalten.

Wie verwandle ich meinen DD-WRT-Router in einen OpenVPN-Server??

Der erste Schritt besteht darin, einige Zertifikate und Schlüssel für den OpenVPN-Server zu generieren. Der einfachste Weg, dies zu tun, besteht darin, OpenVPN auf Ihrem Computer zu installieren und dessen Dienstprogramme zu verwenden, um die erforderlichen Dateien zu generieren. Anweisungen dazu für Windows-Systeme finden Sie auf der OpenVPN-Site. Linux-Benutzer können die folgenden Befehle verwenden. Wenn Sie weitere Hintergrundinformationen zum vollständigen Setup benötigen, finden Sie hier einen umfassenderen Artikel zum Linux OpenVPN-Setup. Beachten Sie, dass wir dieses Mal zwar keinen OpenVPN-Server installieren (der Router ist der Server), aber dennoch einige der gleichen Arbeiten ausführen müssen, um Zertifikate zu generieren.

Installieren Sie für Ubuntu und andere Debian-basierte Benutzer openvpn und die easy-rsa-Pakete:

sudo apt-get intstall openvpn easy-rsa

Sie müssen yum oder einen ähnlichen Paketmanager für RedHat-basierte Distributionen verwenden. Die Paketnamen sollten gleich oder sehr ähnlich sein.

Erstellen Sie ein Verzeichnis, in dem Sie arbeiten möchten. Ich rufe mein openvpn an

mkdir openvpn; cd openvpn

Führen Sie nun die Zertifikatserstellungsbefehle aus. Fügen Sie diese genau mit den Punkten ein:

/ usr / bin / make-cadir CA

cd CA

Quelle ./vars

./alles saubermachen

./build-ca

./build-key-server server

./build-dh

./build-key client

CD-Keys; openvpn –genkey –secret pfs.key

Beachten Sie, dass einige Befehle zur Eingabe von Standortinformationen in das Zertifikat auffordern. Es ist in Ordnung, die Standardeinstellungen beizubehalten und möglicherweise sogar wünschenswert, da diese Informationen von jedem gelesen werden können. Wenn Sie es aus irgendeinem Grund anpassen möchten, können Sie die CA / vars-Datei in den Zeilen 64 bis 69 mit den Standortinformationen aktualisieren, die Sie bevorzugen. Die Standardeinstellungen sind:

export KEY_COUNTRY ="UNS"

export KEY_PROVINCE ="CA."

export KEY_CITY ="San Francisco"

export KEY_ORG ="Fort-Funston"

export KEY_EMAIL ="[email protected]"

export KEY_OU ="MyOrganizationalUnit"

Am Ende der beiden Schlüsselgenerierungssequenzen werden Sie aufgefordert, eine Challenge-Passphrase einzugeben. Geben Sie dies nicht für den Serverschlüssel an, da OpenVPN sonst nicht unbeaufsichtigt gestartet werden kann. Möglicherweise möchten Sie den Client-Schlüssel auch ohne Kennwort lassen, da Sie bei einigen OpenVPN-Clients keine Möglichkeit haben, dies zum Zeitpunkt der Verbindung anzugeben. Um diese Eingabeaufforderungen zu umgehen, ohne ein Kennwort anzugeben, drücken Sie einfach die Eingabetaste.

Beachten Sie, dass der letzte Befehl optional, aber wünschenswert ist. Mit diesem Schlüssel kann Ihr Router Perfect Forward Secrecy (PFS) bereitstellen. Mit PFS kann Ihre VPN-Verbindung während Ihrer Sitzung regelmäßig einen neuen statischen Schlüssel aushandeln. Dies bietet zusätzliche Sicherheit für den Fall, dass Ihre privaten Schlüssel jemals kompromittiert werden. Ohne PFS können alle Ihre bisherigen VPN-Verbindungen von jedem mit Ihrem privaten Schlüssel entschlüsselt werden. Bei PFS ist dies nicht möglich, da sich der Schlüssel regelmäßig ändert und der ersetzte Schlüssel in einer Rauchwolke verschwindet.

Zu diesem Zeitpunkt sollten Sie nun eine Reihe von Schlüssel- und Zertifikatdateien im Verzeichnis CA / keys haben:

$ ls -1 CA / keys /

01.pem

02.pem

ca.crt

ca.key

client.crt

client.csr

client.key

dh2048.pem

index.txt

index.txt.attr

index.txt.attr.old

index.txt.old

seriell

serial.old

server.crt

server.csr

server.key

pfs.key

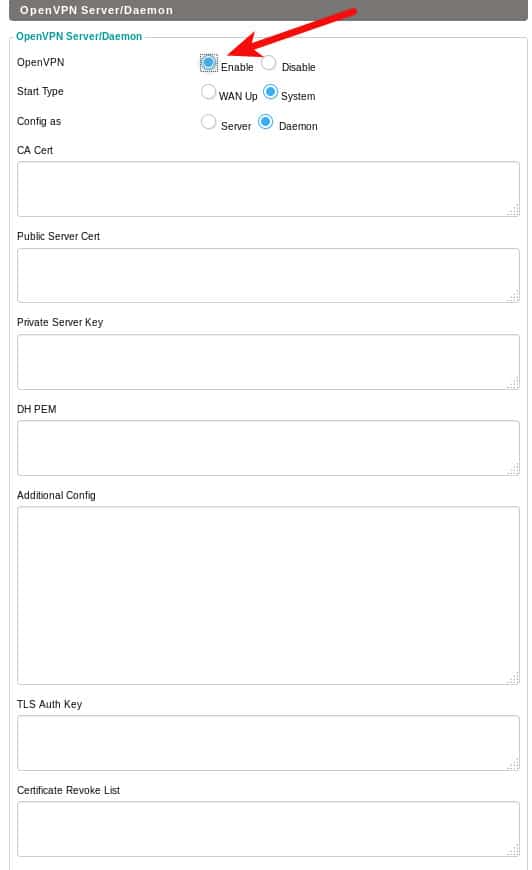

Wir brauchen nur einige davon. Öffnen Sie die folgenden Dateien in einem Texteditor wie Editor oder vi. Verwenden Sie keine Textverarbeitung. Kopieren Sie die Werte und fügen Sie sie in das entsprechende Feld der Seite DD-WRT OpenVPN Server / Daemon ein. Navigieren Sie auf der Router-Administratoroberfläche zu Dienstleistungen -> VPN und klicken Sie auf das Optionsfeld Aktivieren im Abschnitt OpenVPN Server / Daemon.

- Fügen Sie den ca.crt in das CA Cert-Feld ein

- Fügen Sie die Datei server.crt in das Feld Public Server Cert ein

- Fügen Sie den server.key in das Feld Private Server Key ein

- Fügen Sie die Datei dh2048.pem in das Feld DH PEM ein

- Fügen Sie den pfs.key in den TLS Auth Key ein (vorausgesetzt, Sie haben diesen Schlüssel erstellt)

Wenn Sie besonders paranoid sind, können Sie eine Zertifikatssperrliste angeben. Dadurch wird der OpenVPN-Server angewiesen, die Sperrliste zu überprüfen, bevor ein Zertifikat von einem verbindenden Client akzeptiert wird. Das Einrichten und Verwenden einer CRL ist für diesen Artikel nur wenig fortgeschritten.

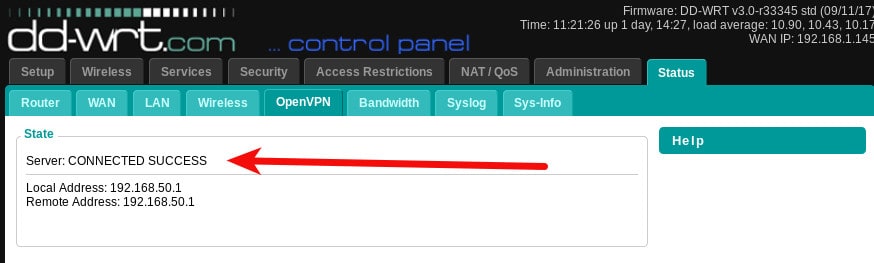

Drücke den Einstellungen übernehmen Knopf und Ihr VPN Bediener sollte beginnen. Sie können die besuchen Status-> OpenVPN Seite, um den Verbindungsstatus anzuzeigen. Beachten Sie, dass diesmal die Meldung Server: VERBUNDENER ERFOLG statt des Clients: VERBUNDENER ERFOLG angezeigt wird, den Sie beim Ausführen des Clients gesehen haben.

Im nächsten Schritt erstellen Sie eine Client-Konfigurationsdatei, mit der Sie auf Ihren Geräten eine Verbindung zu Ihrem neuen OpenVPN-Server herstellen können. Es ist wichtig, dass bestimmte Einstellungen auf jeder Seite (Client / Server) sich gegenseitig ergänzen. Am Ende hatte ich eine Client-Konfiguration, die so aussieht:

Klient

dev tun

proto udp

remote YOUR_IP_ADDRESS 1194

Chiffre AES-256-CBC

TLS-DHE-RSA-MIT-AES-256-CBC-SHA

auth sha256

comp-lzo

link-mtu 1570

—– BEGIN PRIVATE KEY —–

Kopieren Sie den Inhalt Ihrer client.key-Datei und fügen Sie ihn hier ein.

—– PRIVATEN SCHLÜSSEL BEENDEN —–

—– ZERTIFIKAT BEGINNEN —–

Kopieren Sie den Inhalt Ihrer client.crt-Datei und fügen Sie ihn hier ein.

—– ZERTIFIKAT BEENDEN —–

—– ZERTIFIKAT BEGINNEN —–

Kopieren Sie den Inhalt Ihrer ca.crt-Datei und fügen Sie ihn hier ein.

—– ZERTIFIKAT BEENDEN —–

Schlüsselrichtung 1

Kopieren Sie den Inhalt Ihrer pfs.key-Datei und fügen Sie ihn hier ein

Ich habe dann meinen openvpn-Client gestartet und es verbunden:

$ sudo openvpn –config client-config.ovpn

Sat Sep 23 16:05:05 2023 OpenVPN 2.3.10 x86_64-pc-linux-gnu [SSL OpenSSL] [LZO] [EPOLL] [PKCS11] [MH] [IPv6] erstellt am 22. Juni 2023

Sat Sep 23 16:05:05 2023 Bibliotheksversionen: OpenSSL 1.0.2g 1. März 2016, LZO 2.08

Sat Sep 23 16:05:05 2023 Kontrollkanal-Authentifizierung: tls-auth unter Verwendung der statischen INLINE-Schlüsseldatei

Sat Sep 23 16:05:05 2023 UDPv4-Link lokal (gebunden): [undef]

Sat Sep 23 16:05:05 2023 UDPv4-Verbindungsfern: [AF_INET] 192.168.0.1:1194

Sat Sep 23 16:05:09 2023 [server] Peer-Verbindung initiiert mit [AF_INET] 192.168.0.1:1194

Sat Sep 23 16:05:12 2023 TUN / TAP Gerät tun0 geöffnet

Sat Sep 23 16:05:12 2023 do_ifconfig, tt->ipv6 = 0, tt->did_ifconfig_ipv6_setup = 0

Sat Sep 23 16:05:12 2023 / sbin / ip link set dev tun0 up mtu 1497

Sat Sep 23 16:05:12 2023 / sbin / ip addr add dev tun0 10.10.10.2/24 broadcast 10.10.10.255

Sat Sep 23 16:05:12 2023 Initialisierungssequenz abgeschlossen

Ich verwende den Linux-Befehlszeilen-OpenVPN-Client, aber diese Konfigurationsdatei sollte mit jedem OpenVPN-Client auf jeder Plattform funktionieren. Ich habe sie auf meinem Android-Telefon mit OpenVPN Connect ausprobiert und konnte auch eine Verbindung herstellen.

Beachten Sie die Remote-Leitung meiner Client-Konfiguration. Sie können Ihre externe IP-Adresse verwenden. Wenn Ihr ISP Ihre externe IP-Adresse jedoch von Zeit zu Zeit wechselt, möchten Sie möglicherweise einen dynamischen Hostnamen verwenden. Dynamisches DNS ist ein Vorgang, bei dem Sie der IP Ihres Routers einen statischen Domänennamen zuordnen und dieser Hostname auch dann auf die richtige IP-Adresse verweist, wenn er sich ändert. Besuche den Installieren -> DDNS Registerkarte Ihres DD-WRT-Routers, um die Liste der unterstützten dynamischen DNS-Anbieter anzuzeigen.

OpenVPN ist eine vertrauenswürdige und robuste VPN-Lösung. Es ist weit verbreitet, insbesondere bei sehr datenschutzbewussten VPN-Anbietern. Mit Routern, auf denen DD-WRT ausgeführt wird, ist es besonders einfach, sowohl ausgehenden Datenverkehr über die OpenVPN-Clientkonfiguration als auch eingehenden Datenverkehr über die OpenVPN-Serverkonfiguration zu sichern.

Siehe auch: Die besten Linux-VPN-Anbieter.

“Linksys WRT54-G Router” von Webmhamster, lizenziert unter CC BY 2.0

cherweise haben Sie diese Adresse geändert, als Sie DD-WRT installiert haben. Gehen Sie zu den VPN-Einstellungen und wählen Sie OpenVPN-Client. Geben Sie die erforderlichen Informationen ein, einschließlich des Servernamens oder der IP-Adresse, des Benutzernamens und des Kennworts. Speichern Sie die Einstellungen und starten Sie den OpenVPN-Client. Ihr Router ist jetzt mit dem VPN-Server verbunden und Ihr gesamter Datenverkehr wird verschlüsselt. Wie verwandle ich meinen DD-WRT-Router in einen OpenVPN-Server?? Die Einrichtung eines OpenVPN-Servers auf Ihrem DD-WRT-Router ist etwas komplizierter als die Einrichtung eines OpenVPN-Clients. Sie müssen ein Zertifikat und einen privaten Schlüssel erstellen und die OpenVPN-Serverkonfiguration anpassen. Es gibt jedoch viele Anleitungen und Tutorials online, die Ihnen bei diesem Prozess helfen können. Sobald Sie den OpenVPN-Server auf Ihrem Router eingerichtet haben, können Sie von überall auf der Welt auf Ihr Heimnetzwerk zugreifen. DD-WRT ist eine großartige Open-Source-Firmware, die es Ihnen ermöglicht, alle Funktionen Ihres Routers freizuschalten, einschließlich der Verwendung als OpenVPN-Client oder -Server. Wenn Sie Ihre Privatsphäre und Sicherheit schützen möchten, sollten Sie in Betracht ziehen, OpenVPN auf Ihrem Router zu installieren.