Internet es la red de comunicación más utilizada jamás construida. Es utilizado por millones de humanos y máquinas cada segundo de cada día. Están sucediendo cosas buenas y malas en Internet, y entre las cosas malas están los intentos continuos de estafar a personas inocentes con su dinero o identidades..

En efecto, siempre que haya una pequeña oportunidad de ganar dinero fácil, puede estar seguro de que los delincuentes están listos para atacar. Internet ofrece muchas de esas oportunidades, y los estafadores parecen estar esperando en cada esquina virtual con lo último en estafas en línea.

Si bien algunas formas de fraude en Internet se han vuelto muy sofisticadas, incluso algunas de las jugadas más antiguas y menos avanzadas aún funcionan. Si las personas saben más sobre los tipos de estafas que ocurren y qué buscar, con suerte podremos salvar al menos a algunas personas de estafar su dinero ganado con tanto esfuerzo.

Hemos cubierto algunos tipos específicos de estafas en varias publicaciones dedicadas, pero aquí ofreceremos un resumen de muchas de las estafas comunes de Internet actualmente en funcionamiento..

Relacionado: Estadísticas y hechos del delito cibernético

Aquí está nuestra lista de más de 70 estafas en línea comunes para tener en cuenta:

Estafas basadas en correo electrónico

Las estafas por correo electrónico son un tipo de fraude en línea. Si bien es cierto que una oferta fraudulenta se puede idear con casi cualquier historia, hay algunas desventajas “probadas y verdaderas” que parecen surgir repetidamente con el tiempo, como el fraude de tarifas avanzadas, el fraude por pagos excesivos y el trabajo desde estafas en el hogar, entre otros.

Los trazos generales tienden a ser los mismos, pero los detalles de este tipo de fraude en línea cambian con el tiempo. Hay recursos para mantenerse al tanto de las estafas en constante cambio, y los pasos a seguir para defenderse de ellos..

El correo electrónico es un formato extremadamente popular para muchas estafas comunes de Internet por el simple hecho de que es tan barato y fácil de ejecutar. Se podría pensar que los estafadores ya habrían refinado su enfoque, pero muchos correos electrónicos de estafa están mal escritos y son bastante fáciles de detectar. Sin embargo, algunos son más sofisticados y la gente todavía pierde mucho dinero por estafas por correo electrónico cada año..

Ver también: Cómo encriptar correo electrónico

Fraude de tarifas avanzadas

La estafa de fraude de tarifas avanzadas tiene muchas variaciones, y puede afirmar que usted es beneficiario de parte del dinero del patrimonio, ha ganado la lotería o tiene una cuenta bancaria antigua que ha olvidado.

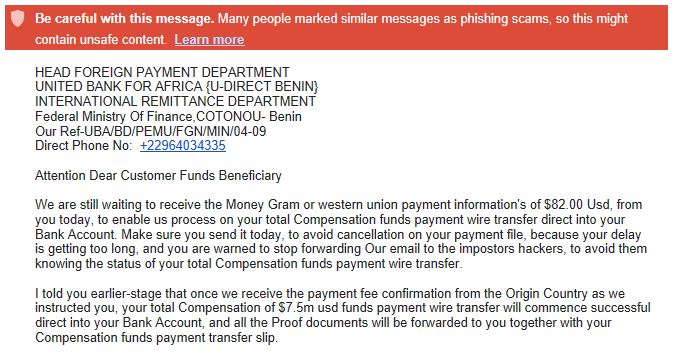

Una estafa que solicita una tarifa nominal de $ 82 a cambio de una supuesta suma de $ 7.5 millones.

Una estafa que solicita una tarifa nominal de $ 82 a cambio de una supuesta suma de $ 7.5 millones.

Cualquiera que sea el tema, el correo electrónico solicita que envíe una tarifa por adelantado antes de que pueda recibir lo prometido.

Estafa nigeriana (estafa nigeriana 419)

La estafa nigeriana es una variación de la estafa de tarifa avanzada, pero merece su propio lugar ya que ha sido tan frecuente. Por lo general, los correos electrónicos prometen grandes recompensas por ayudar a los “funcionarios del gobierno” a transferir dinero a una institución financiera de los EE. UU. La estafa comenzó en Nigeria y viola el código penal 419 en el país, por lo que a menudo se la conoce como estafa nigeriana 419.

Fraude de caridad

Las estafas de caridad simplemente juegan con las emociones de las víctimas para persuadirlas de entregar donaciones a organizaciones y organizaciones benéficas falsas. Los sujetos pueden incluir cachorros en peligro o esfuerzos de socorro en casos de desastre. Los correos electrónicos generalmente incluyen alguna excusa de por qué el asunto es urgente y pueden incluir enlaces a sitios web de aspecto legítimo. Además de enviar dinero, las víctimas pueden entregar sus datos de tarjeta de débito o crédito a los ladrones.

Estafas de trabajo en casa

Trabajar desde casa tiene muchos atractivos y es un importante objetivo de estilo de vida para muchas personas. Los estafadores capitalizan los sueños de estos posibles trabajadores remotos atrayéndolos con oportunidades de trabajo en el hogar fantásticas pero realistas. ¿La captura? Solo necesitan enviar una transferencia bancaria o un giro postal por adelantado para pagar algunos equipos o materiales educativos antes de que puedan comenzar, pero estos nunca llegan y no hay trabajo real.

Cuenta cancelada

Algunos estafadores pasan una buena cantidad de tiempo creando correos electrónicos de aspecto oficial de proveedores de servicios acreditados. Le dicen al objetivo que la cuenta está a punto de ser suspendida y que necesitan proporcionar información para mantenerla abierta. El correo electrónico puede incluir un enlace a un sitio de phishing que solicite credenciales de inicio de sesión y detalles de facturación para garantizar la “continuación del servicio”.

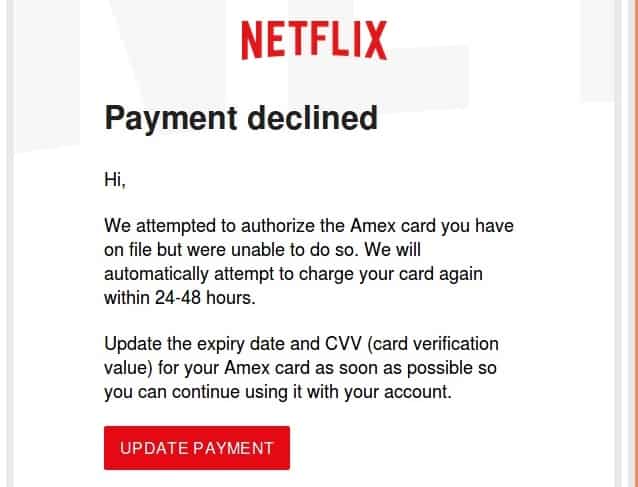

Una sección del correo electrónico de Netflix. (Fuente: Mailguard)

Una sección del correo electrónico de Netflix. (Fuente: Mailguard)

Los clientes de Netflix fueron golpeados recientemente por una estafa.

Fraude del CEO

Este está más dirigido a las empresas. El estafador identifica a la persona dentro de una empresa que tiene control sobre los fondos. Luego se hacen pasar por alguien con autoridad, como el CEO, y solicitan que se transfiera dinero a una cuenta específica. Con toda la información disponible en LinkedIn en estos días, es bastante fácil para los estafadores identificar a quién dirigirse y presentar historias convincentes (ver también: caza de ballenas).

Este tipo de suplantación de identidad requiere cierta preparación porque el estafador debe actuar de manera convincente como el ejecutivo que pretende ser. Luego, el estafador se comunicará con alguien de la empresa que tenga la autoridad para mover dinero y le indicará que transfiera fondos al estafador..

Al igual que con la mayoría de las estafas de phishing, el phishing de los CEO es más efectivo cuando se aplica un sentido de urgencia o emocionalismo a la solicitud. Por lo tanto, muchos phishers CEO se centrarán en los nuevos miembros del departamento de finanzas con la esperanza de que la persona aún no conozca todas las salvaguardas que pueden existir para evitar que la estafa funcione.

Lea más sobre el fraude del CEO aquí.

Tarjetas de felicitación

La estafa muy simple de tarjetas de felicitación se puede utilizar para infectar su computadora con malware. El correo electrónico se presenta como una tarjeta de felicitación (tarjeta electrónica) de un amigo o familiar y lo alienta a hacer clic en un enlace. Una vez que lo hace, el malware se descarga e instala automáticamente en su sistema.

Fraude de afinidad

El fraude de afinidad se refiere a cuando alguien usa un interés o creencia común como la religión para atraerlo. A menudo ocurre en persona, especialmente dentro de las comunidades religiosas, pero también se puede realizar por correo electrónico..

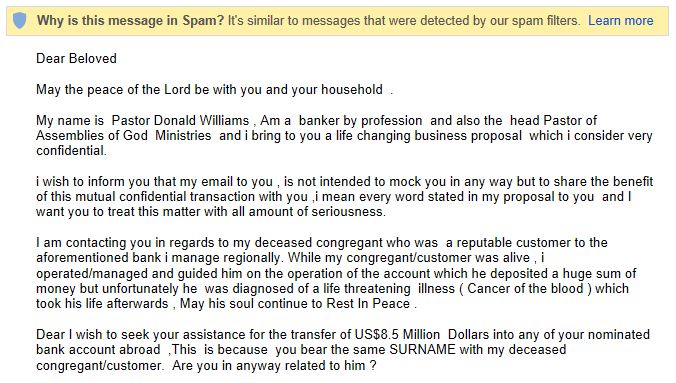

El correo electrónico anterior utiliza la fe para tratar de enganchar al lector y convencerlo de que es legítimo..

Préstamo bancario garantizado o tarjeta de crédito

En esta versión de la estafa de tarifas avanzadas, se le informa que está preaprobado para un préstamo o tarjeta de crédito, pero que solo debe pagar algunas tarifas de procesamiento. Podría ser una pequeña cantidad, pero los estafadores podrían estar buscando información de la cuenta bancaria más que el dinero en sí.

Proveedor de servicio

A menudo, se dirige a empresas e involucra un correo electrónico que contiene una factura por servicios que suenan legítimos. Se utiliza un sentido de urgencia para convencer al receptor de que debe pagar de inmediato o arriesgarse a que el caso sea transferido a una agencia de cobros.

Estafa compensación estafa

Sí, lo creas o no, este aparece regularmente en las carpetas de spam. El correo electrónico explica que su remitente está coordinando una compensación para las víctimas de estafas, y el nombre del receptor está en una lista de víctimas.

Solo necesita enviar algunos datos personales antes de comenzar a cobrar su compensación.

Fraude de ancianos

Si bien muchos tipos de fraude en Internet pueden apuntar a prácticamente cualquier persona con acceso a una computadora, muchos están diseñados específicamente para las personas mayores en mente. Las personas mayores a menudo son objeto de robo de identidad, ya que se las percibe como más susceptibles a ciertas estafas. Estas son algunas de las formas más comunes de fraude a personas mayores, pero puede encontrar más información sobre cómo detectar e informar sobre esta estafa en nuestro artículo sobre fraude a personas mayores.

Estafas de inversión

Las personas mayores que buscan invertir a menudo buscan proyectos lucrativos a corto plazo para complementar sus ingresos de jubilación. Las estafas de inversión simplemente prometen retornos fantásticos para que las personas mayores entreguen su dinero.

Esquemas de seguros

La estafa de seguros se basa en el supuesto de que las personas mayores pueden estar menos centradas en lo que tienen ahora y más en lo que dejarán para sus seres queridos. Este tipo de esquema podría implicar una llamada telefónica o un correo electrónico persuadiendo a la persona mayor de que necesita una anualidad o póliza de seguro de vida. A menudo, la compañía de seguros está completamente formada, pero las estafas de seguros en realidad las llevan a cabo agentes legítimos, incluido uno que ha sido atrapado varias veces.

Estafas de salud

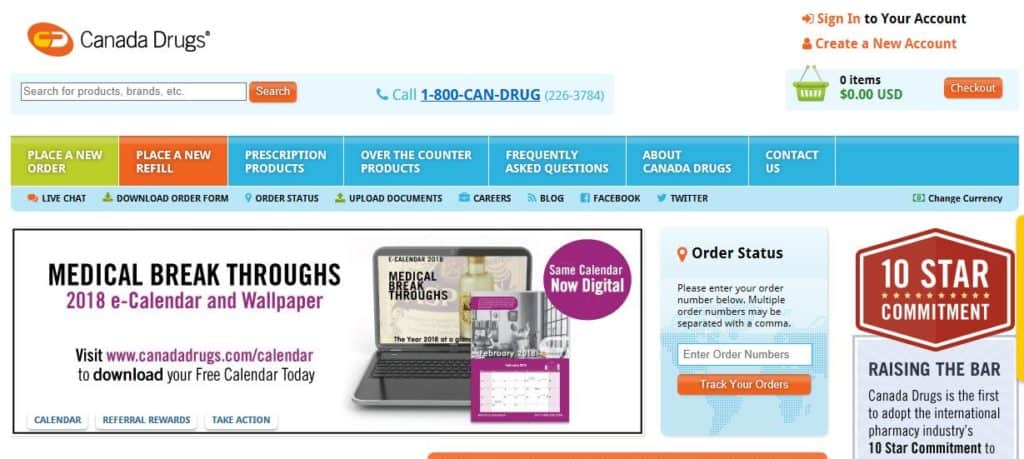

A medida que las personas envejecen, la salud tiende a deteriorarse y la necesidad de medicamentos recetados puede ser costosa. Muchas farmacias en línea han intervenido para ofrecer medicamentos y otros servicios de salud a precios más bajos que el promedio. El problema es que la mayoría de estos sitios no funcionan dentro de la ley ni siguen prácticas estándar. Por ejemplo, el fundador de Canada Drugs es buscado en los EE. UU. Por vender medicamentos falsificados, pero el sitio web todavía está en funcionamiento.

Sin una regulación adecuada, los consumidores realmente no tienen forma de saber qué obtienen o si recibirán algo..

Estafa de abuelos

Este es técnicamente una forma de vishing e involucra a alguien que llama a un abuelo y se hace pasar por su nieto que necesita dinero con urgencia. Podrían decir que están en la cárcel o que necesitan ayuda médica en el extranjero, pero que es imperativo que obtengan el dinero de inmediato. Por supuesto, la desesperación tira de los corazones de sus “parientes” y un estafador convicto dijo que aproximadamente una de cada 50 personas cayeron en su estafa..

Extorsión

Las estafas de extorsión siguen la premisa básica de que necesita entregar dinero con urgencia o enfrentar una consecuencia predefinida, ya sea real o fabricada. Los esquemas de extorsión pueden ser simples o extraordinariamente complejos, dependiendo de la imaginación del autor involucrado. Estas son algunas de las estafas de extorsión en línea a tener en cuenta.

Secuestro de datos

El ransomware es un tipo de malware que involucra a un atacante que encripta sus archivos con la promesa de descifrarlos solo a cambio de una tarifa. Uno de los casos más notorios de ransomware fue el ataque WannaCry 2023 en el que se infectaron más de 400,000 máquinas. Finalmente, los delincuentes tomaron un valor estimado de $ 140,000 en bitcoin a cambio de descifrar los archivos secuestrados de los usuarios. Hacer copias de seguridad de los archivos regularmente puede ayudarlo a protegerse contra la amenaza del ransomware.

Sextortion

En esta forma de extorsión, las víctimas suelen ser atraídas para compartir fotos o videos íntimos, a menudo a través de sitios de citas en línea o redes sociales. Incluso se les puede solicitar que realicen actos explícitos mientras se filman en secreto. Luego se les pide que paguen una tarifa para evitar que se publiquen las fotos o videos.

Sicario

Esta estafa aterradora implica amenazas de violencia física e incluso la muerte, generalmente enviadas por correo electrónico. El reclamo a menudo es que la persona que envía el correo electrónico ha sido contratada para matarlo y renunciará a su papel a cambio de una tarifa. Los correos electrónicos pueden incluir datos personales obtenidos de las redes sociales u otras fuentes para que parezcan aún más amenazantes. Además de perseguir su dinero, algunos estafadores también intentan obtener su información personal para usarla en el robo de identidad.

Amenaza terrorista

Esta es una variación de la estafa de hitman que juega con el miedo social de los actos terroristas. Una vez más, la premisa básica es que su vida se salvará solo si paga.

Amenaza de bomba

Otro que juega con el miedo a los recientes acontecimientos mundiales es la estafa de amenaza de bomba. Este es un correo electrónico que le dice a la gente que hay una bomba plantada en su edificio y que solo se puede desconectar si se paga una tarifa.

Ataque DDoS

Los ataques de denegación de servicio distribuida (DDoS) son similares a los ataques de ransomware, excepto que, en lugar del cifrado de archivos, a menudo se eliminan sitios web completos o servicios de Internet. Los servidores web que alojan estos sitios y servicios están inundados de tráfico ficticio que los abruma, ralentizando el sitio o incluso cerrándolo por completo. Las víctimas reciben instrucciones de pagar una tarifa para recuperar el control sobre el servicio. Las empresas suelen ser objetivos principales para este tipo de ataque.

Suplantación de identidad

Nos hemos referido al phishing en algunas de las otras secciones, pero con este campo que comprende una porción tan grande de estafas en línea, es bueno saber acerca de los diferentes tipos a tener en cuenta. De hecho, el elemento común en casi todos los tipos de estafas por Internet es el “phishing” inicial. Este es el acto de engañarlo para que proporcione algún tipo de información que luego se utilizará para estafarlo..

Las probabilidades de lograr una estafa exitosa son bajas, por lo que el grupo de víctimas potenciales tiene que ser muy grande. La forma más fácil de contactar a un gran número de personas casi sin esfuerzo es a través del correo electrónico. En algunos casos, los correos electrónicos de phishing intentan dirigirlo a un clon de un sitio web confiable donde es probable que ingrese credenciales de inicio de sesión o intente hacer que descargue malware.

En una publicación dedicada de phishing, analizamos cómo evitar o reparar el daño causado por estafas de phishing comunes, algunas de las cuales se explican a continuación.

Spear phishing

El spear phishing es muy selectivo y el autor generalmente conoce algunos de sus detalles antes de atacar. Esto podría ser información obtenida de las redes sociales, como compras recientes e información personal, incluido el lugar donde vive. Un correo electrónico o mensaje de suplantación de identidad podría elaborarse en función de esos detalles, solicitando más información, incluidos los detalles de pago o las contraseñas.

Ballenero

Esto está dirigido a empresas y se dirige a ejecutivos de alto nivel dentro de corporaciones que tienen acceso a las cuentas de correo electrónico de alguien con autoridad. Una vez que tienen acceso a esa cuenta de correo electrónico, pueden usarla para otros medios, como acceder a la información de los empleados u ordenar transferencias electrónicas fraudulentas (ver también: fraude del CEO).

W-2 phishing

Esta es una versión aún más específica de la caza de ballenas, donde el objetivo principal es obtener W-2 de los empleados o W-9 de los contratistas. Los casos recientes han involucrado a escuelas, hospitales y grupos tribales, así como a empresas. El correo electrónico puede ser de una cuenta ejecutiva real o falsificada o puede ser del IRS o de una empresa de contabilidad. Una vez provistos, los documentos dan a los delincuentes todo lo que necesitan para el robo de identidad..

Phishing para entregar ransomware

Como si el phishing en sí no fuera lo suficientemente malo, muchos correos electrónicos vienen incluidos con ransomware. De esta manera, los delincuentes pueden obtener una mayor carga útil por sus esfuerzos.

Vishing

Las estafas de phishing de voz (vishing) no son realmente estafas en línea, pero a menudo están vinculadas y se están volviendo más sofisticadas, por lo que vale la pena mencionarlas aquí. Utilizan la solicitud de voz para obtener información o dinero de consumidores o empresas. El estafador llama a la víctima e intenta utilizar técnicas de ingeniería social para engañar a la víctima para que haga algo, a menudo para dar detalles de tarjetas de crédito o débito o enviar dinero.

Enviar correo electrónico no deseado y SMS no deseado es muy fácil y casi no cuesta nada. Llamar personalmente a una víctima prevista, por otro lado, requiere más tiempo y esfuerzo. Por esa razón, estamos menos acostumbrados a vishing y las apuestas son a menudo mucho mayores para justificar el tiempo del estafador.

Uno de los principales beneficios de vishing versus phishing por correo electrónico es que los delincuentes no tienen que preocuparse por los filtros de spam. Las llamadas en general son mucho menos abundantes que el correo electrónico, por lo que hay una mayor probabilidad de llamar la atención de alguien. Si bien las llamadas telefónicas son más caras que el correo electrónico, VoIP ha hecho que las llamadas masivas sean mucho más accesibles para los delincuentes.

Para empeorar las cosas, es casi trivial falsificar un número de identificación de llamada en estos días. Si un estafador desea presentarse como funcionario en la oficina de impuestos de su país, sería fácil para usted mostrarle un número de oficina de impuestos legítimo en su identificación de llamada..

Banco

Las estafas de fraude bancario son algunas de las más comunes que encontrará. Los estafadores generalmente se harán pasar por un representante de una institución financiera y le informarán que ha habido sospechas de fraude o actividad sospechosa en su cuenta. Mientras que algunos intentarán extraer información personal o de la cuenta bancaria, otros estafadores tienen diferentes tácticas. Uno en particular implica persuadir a los objetivos para que instalen “software de protección” en su computadora para bloquear cualquier transacción más fraudulenta. Lo que el software realmente hace es permitir el acceso remoto a la computadora de la víctima.

Impuesto

Cubriremos las estafas fiscales con un poco más de detalle más adelante, pero a menudo se llevan a cabo por teléfono o mediante una combinación de llamadas telefónicas y correos electrónicos. El primer contacto por teléfono puede ser automático, lo que significa que los estafadores pueden alcanzar una gran cantidad de objetivos muy fácilmente. También significa que solo tienen que hablar con alguien que les devuelva la llamada. Estas personas que llaman se considerarían “clientes potenciales calificados” y objetivos fáciles en ese punto ya que ya han caído en la primera etapa de la estafa. Ver más estafas fiscales.

Premio

Los premios falsos o las ganancias del concurso a menudo se comunican a través de una llamada telefónica o un mensaje de voz automático. Los premios prometidos pueden ser efectivo, automóvil o vacaciones pagadas con todos los gastos. En realidad, los estafadores están buscando información personal (incluyendo su dirección y número de seguro social) para usar en fraudes con tarjetas de crédito o robo de identidad.

Apoyo técnico

La estafa de soporte técnico a menudo comienza como una llamada telefónica y finalmente termina en línea, similar a la estafa bancaria mencionada anteriormente. Esta vez, un “técnico”, que afirma representar a una gran empresa como Microsoft, le dirá que su computadora está infectada y que necesita entregar soporte remoto.

Una vez que lo haga, la tecnología falsa puede hacer lo que quiera con su sistema, incluida la instalación de malware o ransomware. Por lo general, una vez que terminen de “solucionar el problema”, se le pedirá que pague el servicio. Luego tienen toda su información de pago y, en algunos casos, pueden continuar accediendo a su computadora a través del software de acceso remoto cuando lo deseen..

Esta estafa no siempre se inicia por teléfono y puede comenzar a través de una ventana emergente de página web que le indica que su computadora está infectada y que llame a un número de soporte. La ventana emergente suele ser difícil de eliminar, lo que sirve de motivación para llamar al número proporcionado..

Agencia del gobierno

Si recibe una llamada oficial de una agencia policial o gubernamental, se le perdonará por tener miedo de entregar los detalles. Los delincuentes se aprovechan de este miedo y a menudo se hacen pasar por agentes de la policía o del gobierno para robar información personal. Tenga en cuenta que cualquier contacto legítimo se trataría en persona o al menos por correo.

Estafas en redes sociales

Con el auge de la popularidad de las redes sociales, no sorprende que se considere un entorno propicio para los estafadores. Si bien muchas de las otras estafas en esta lista podrían llevarse a cabo a través de las redes sociales, algunas muy específicas han aparecido en las plataformas sociales.

“Ver quién ha visto tu perfil”

Esta estafa aprovecha la curiosidad de los usuarios de Facebook y puede aparecer como un anuncio mientras navega por el sitio. Se le pedirá que descargue una aplicación con la promesa de poder ver quién ha visto su perfil. La cuestión es que Facebook en realidad no proporciona esta información, ni siquiera a aplicaciones de terceros. Todo lo que realmente está haciendo es entregar el acceso a su cuenta de Facebook, incluidos sus datos personales y posiblemente la información bancaria.

Botón de “no me gusta” de Facebook

Durante los últimos años, el mundo de Facebook a menudo está lleno de gente con la posibilidad de que esté disponible un botón de “no me gusta”. Los estafadores capitalizan publicando anuncios para dicha función. Estos conducen a páginas que parecen estar administradas por Facebook, pero que en realidad incluyen enlaces a sitios de phishing que solicitan información personal.

Noticias falsas de celebridades

Esta estafa involucra un titular de estilo clickbait en Facebook que transmite algunas noticias falsas de celebridades, como la muerte de una estrella conocida o una nueva relación en Hollywood.

Angelina Jolie está bien, pero este título sugiere lo contrario.

Angelina Jolie está bien, pero este título sugiere lo contrario.

Una vez que haga clic, se le pedirá que ingrese sus credenciales de Facebook para ver el artículo, lo que le da a los delincuentes acceso completo a su cuenta.

Estafa de suplantación

Cuando piensa en lo fácil que es crear una cuenta de redes sociales, se da cuenta de que nada impide que alguien cree una réplica exacta de su perfil público. Luego pueden comunicarse con sus amigos y familiares con amigos o seguir solicitudes y, una vez conectados, hacerse pasar por usted. Estas conexiones confiables se pueden usar para una gran cantidad de propósitos, como propagar malware o solicitar dinero para escenarios inventados.

Estafa de me gusta de Instagram

Con muchos usuarios en plataformas sociales desesperados por “me gusta” y “siguientes”, los estafadores se han aprovechado al ofrecer eso. Una aplicación lanzada en 2013 llamada InstLike solicitó nombres de usuario y contraseñas a cambio de seguidores y me gusta.

De hecho, simplemente recopilaron las credenciales de 100,000 usuarios y las convirtieron en participantes en una gran red social de bots. Básicamente, la aplicación cumplió su promesa, pero utilizó las cuentas de quienes se inscribieron para hacerlo. Además, dentro de la aplicación, se alentó a las personas a pagar tarifas por seguidores y me gusta adicionales..

Estafa de oferta de trabajo

Una estafa de oferta de trabajo puede ejecutarse a través del correo electrónico, pero comúnmente se realiza a través del sitio de redes profesionales LinkedIn. Básicamente, se le ofrece un trabajo de una empresa aparentemente confiable a través de un mensaje directo. En algunos casos, esto puede conducir a estafas por las cuales se convierte en el intermediario para transferir fondos. Usted deposita un cheque de caja, luego transfiere parte del dinero, manteniendo el resto como tarifa. Desafortunadamente, el cheque de caja inicial se devuelve y usted tiene un monto inferior al que envió en la transferencia bancaria o giro postal.

Estafas de viaje

Muchas personas compran boletos de avión, habitaciones de hotel e incluso paquetes completos de vacaciones en línea en estos días. Los estafadores lo saben y ha habido un aumento en los sitios de viajes fraudulentos que venden boletos falsos y vacaciones inexistentes. Por lo general, viajar es un artículo de gran valor, lo que significa mucho dinero para los delincuentes. Además, viajar es una compra difícil porque generalmente paga grandes cantidades de dinero por adelantado por algo que no verá hasta la fecha del viaje.

Este tipo de estafa puede ser particularmente problemático porque es posible que no descubra que ha sido estafado hasta que llegue a su destino o al aeropuerto. Es posible que no haya constancia de que tenga una reserva. Ahora ya no tiene el dinero original y es posible que tenga que encontrar más para continuar sus vacaciones, o simplemente empacar e irse a casa.

Vacaciones gratis o con descuento

Estas estafas pueden iniciarse por teléfono o correo electrónico, pero generalmente se le dice al objetivo que han ganado unas vacaciones. Para reclamar, tienen que pagar una pequeña tarifa (estafa de tarifa avanzada) o proporcionar detalles de la tarjeta de crédito para un depósito. En el primer caso, el ladrón se va con el dinero. En este último, los detalles de la tarjeta de crédito pueden usarse en el fraude de tarjetas de crédito.

Estafa de reventa de boletos de vacaciones

En este caso, alguien publica un anuncio alegando que ha comprado un boleto para un viaje que ya no puede continuar. Luego venden los boletos (falsos) a un precio mucho más bajo que su valor nominal. Algunas víctimas no se dan cuenta de la estafa hasta que se presentan en el aeropuerto listos para el viaje. Debido a que las agencias de las compañías de seguros hacen que sea muy difícil obtener reembolsos de boletos, el hecho de que alguien pueda vender boletos en línea se hace más creíble, lo que alimenta el éxito de la estafa.

Esquema de puntos

En una estafa de puntos, el objetivo es llamado o enviado por correo electrónico e informado de que ha ganado una gran cantidad de puntos, a través de un programa de tarjeta de puntos de viaje o un esquema de puntos de tarjeta de crédito de viaje. Todo lo que tienen que hacer es proporcionar algunos detalles para confirmar la transacción. Esto puede incluir información de cuenta, detalles de tarjeta de crédito u otra información personal.

Alquiler de vacaciones

La estafa de alquileres de vacaciones involucra a estafadores que publican anuncios de propiedades en lugares deseables a precios de ganga. Se requiere que la víctima envíe un depósito o el monto total por adelantado.

Una vez que llegan a su destino, pueden darse cuenta de que la propiedad no existe, que se ha tergiversado o que en realidad no está disponible para alquilar..

Estafas fiscales

¡Como si la temporada de impuestos no fuera lo suficientemente temida sin que los estafadores hagan la vida más difícil! Los delincuentes buscan explotar a los contribuyentes y al gobierno mediante una serie de estafas relacionadas con los impuestos.

Auditoría falsa

En una estafa de auditoría falsa, alguien contacta a los objetivos que dicen ser del IRS o de una agencia tributaria similar y les informa que una auditoría ha identificado una discrepancia. Se exige el pago inmediato con la amenaza de costos adicionales, encarcelamiento o incluso deportación si las víctimas no cumplen. Ya sea a través de un correo electrónico o un correo de voz grabado, esta estafa es fácil de ejecutar, por lo que probablemente no desaparecerá pronto. Curiosamente, en Canadá, se informa que muchas de estas estafas particulares involucran solicitudes de pago a través de tarjetas de regalo de iTunes. Uno pensaría que esto sería un regalo, pero está sucediendo.

Reembolso falso

Éste está dirigido a personas que esperan un reembolso de impuestos. Una vez más, los delincuentes se hacen pasar por el IRS o una agencia similar y solicitan a los objetivos que hagan clic en un enlace a través del cual pueden reclamar su reembolso. Sin embargo, el enlace conduce a un sitio de suplantación de identidad (phishing) donde se le pide a la víctima que brinde información personal, como su número de seguro social y detalles bancarios, que pueden usarse en el robo de identidad.

Reembolso erróneo

Esta estafa es un poco más sofisticada, ya que en realidad utiliza datos reales de clientes robados de empresas de contabilidad a través de piratería o phishing. La información se utiliza para presentar una solicitud de reembolso de impuestos falsos que es procesada por el IRS, y el cliente recibe el monto del reembolso. El estafador se hace pasar por el IRS o una agencia de cobranza, le informa al cliente que el reembolso se emitió por error y exige que se le devuelva el dinero. Por supuesto, el pago se dirige al estafador, no al IRS. Este caso significa doble problema para el cliente. No solo están reduciendo su reembolso, sino que también podrían estar en problemas con el IRS por supuestamente presentar un reclamo falso.

Plan de manifestantes fiscales

Un esquema de protesta tributaria involucra a delincuentes que llaman o envían correos electrónicos a los consumidores para decirles que no necesitan pagar impuestos. Esto es realmente más un troll que una estafa real, porque la persona que lo dirige no se beneficia económicamente. Sin embargo, la víctima puede verse afectada negativamente ya que la falta de pago de impuestos puede resultar en una condena, incluidas multas y prisión..

Estafas de Bitcoin y criptomonedas

Con el bitcoin y otras criptomonedas explotando en términos de popularidad y capitalización de mercado en los últimos años, no sorprende que los delincuentes quieran participar en la acción. De hecho, hay muchos métodos para que los estafadores elijan, y las estafas y los hacks que involucran bitcoin y altcoins parecen estar constantemente en las noticias.

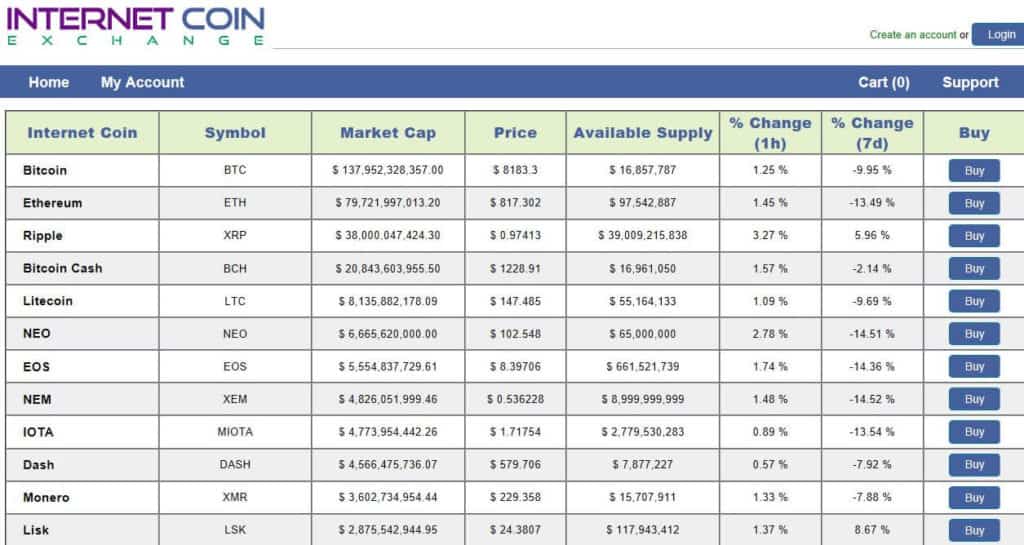

Intercambios de monedas falsas

Dado que muchas empresas relacionadas con la criptomoneda son relativamente nuevas, es difícil saber cuáles son legítimas. Los delincuentes han capitalizado esto y simplemente toman el dinero de las personas a través de intercambios falsos o cuestionables. Un ejemplo de un intercambio de monedas descaradamente falso es Internet Coin Exchange, que simplemente enumera los detalles del precio de la criptomoneda junto con Comprar botones.

Este todavía parece estar en funcionamiento, por lo que no publicaremos el enlace aquí..

Otras operaciones cuestionables incluyen Igot, que más tarde se convirtió en Bitlio. Este intercambio parecía funcionar de manera ineficiente, ya que ha habido momentos en que simplemente no puede pagar a los clientes. De nuevo, todavía está en el negocio.

Intercambios de monedas pirateadas

Desafortunadamente, cuando los intercambios son pirateados por ciberdelincuentes, tanto el intercambio como sus clientes tienden a perder. Mt Gox es probablemente el caso más famoso en el que las personas todavía están esperando saber si verán su dinero cuatro años después. Pero ha habido otros hacks más recientes y de alto perfil, incluido el de Coincheck por una suma de $ 500 millones..

Esquema de bombeo y descarga

“Bombear y descargar” es un término familiar en el mercado de valores, pero también está afectando a las criptomonedas. Esto implica la promoción organizada de una criptomoneda particular, generalmente una moneda relativamente desconocida. La inversión masiva hace que el valor aumente, alentando a otros inversores a participar en la acción. El valor de la moneda aumenta aún más y, cuando sea el momento adecuado, la primera ronda de inversores se retira, dejando la segunda ola con una moneda sin valor..

Compañías fraudulentas de minería en la nube

La minería de bitcoin y otras criptomonedas generalmente implica el uso de poder computacional para soportar la red a cambio de una recompensa. Sin embargo, la minería no es lo más fácil para comenzar. Ingrese a las empresas de minería en la nube, que le permiten invertir en minería sin tener que lidiar con la configuración usted mismo.

Cuando invierte en minería en la nube, confía mucho en la empresa minera. Por supuesto, donde hay inversores, hay estafadores listos y esperando. Por ejemplo, Mining Max recaudó $ 250 millones para su operación, todos menos $ 70 millones de los cuales, según los informes, se embolsaron.

En otro caso, el CEO de GAW Miners se declaró culpable de $ 9 millones en fraude como resultado de algunos negocios muy dudosos, incluida la venta de más poder de hash del que estaba disponible.

Minería de malware

La minería requiere una gran cantidad de poder computacional, y eso no es barato. Como tal, los delincuentes han desarrollado malware de minería que les permite explotar el poder computacional de los usuarios. Conocido como cryptomining malicioso o cryptojacking, el malware generalmente se transmite por un virus troyano. Las computadoras infectadas luego forman una botnet más grande que extrae criptomonedas. Los ejemplos de malware de minería incluyen “Digmine”, difundido a través de Facebook Messenger y WannaMine, que utiliza EternalBlue, el exploit de la NSA filtrado.

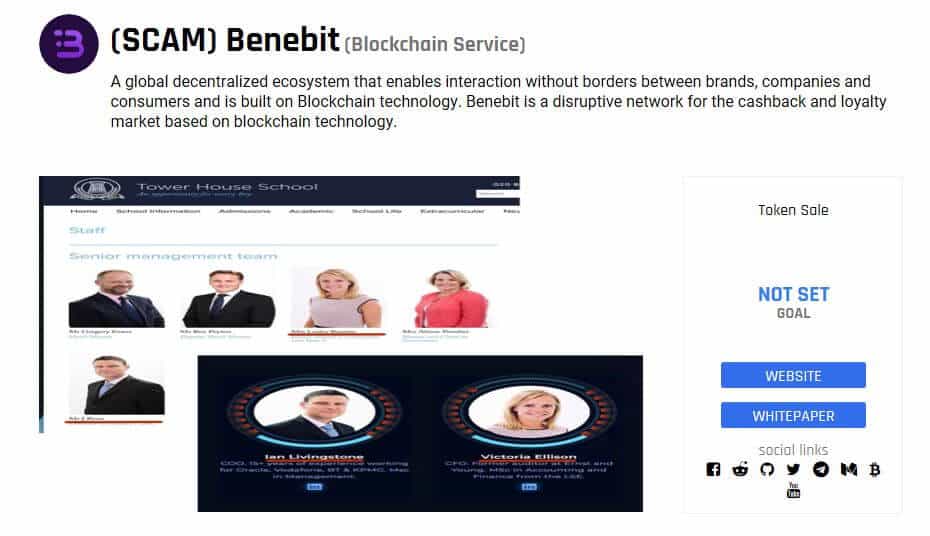

Estafa de salida de ICO

Una oferta inicial de monedas (ICO) es un poco como una oferta pública inicial (IPO) para una empresa, la principal diferencia es que la moneda realmente no tiene valor hasta que los inversores perciben valor. Las estafas de salida de ICO son similares a las estafas de bombeo y volcado de las que hablamos anteriormente, excepto que generalmente son los creadores de monedas los que hacen la gran promoción seguida de una venta rápida.

Los inversores están entusiasmados con documentos técnicos y promesas de seguridad superior y amplio potencial de aplicación. Compran monedas a cambio de moneda fiduciaria, con la esperanza de obtener un retorno de su inversión. Algunas de las estafas de salida más grandes que hemos visto hasta ahora son Plexcoin, que reunió $ 15 millones en inversiones antes de que se suspendiera, y Benebit, el equipo detrás del cual se escapó con entre $ 2.7 millones y $ 4 millones a principios de 2023.

ICO Drops publicó evidencia de la estafa en esta página que ya no es accesible.

ICO Drops publicó evidencia de la estafa en esta página que ya no es accesible.

Las ICO en general se consideran un problema tal que China las ha prohibido y otros países están imponiendo fuertes regulaciones.

ICO imitadores

Otro problema entre las ICO no es con las ICO en sí, sino con los estafadores que se hacen pasar por ellas. Por ejemplo, la legítima ICO de Seele hizo que su canal de Telegram fuera secuestrado por personas que se hicieron pasar por administradores. Se convenció a los inversores para que pagaran los tokens antes de que la venta realmente comenzara y los delincuentes se quedaran con los fondos. Otros estafadores utilizaron una estafa de phishing centrada en el ICO de Bee Token como un medio para engañar a los inversores con $ 1 millón en éter.

Esquemas de inversión en criptomonedas

Dado que el mercado de criptomonedas es tan volátil, no es raro escuchar sobre ganancias masivas en un corto período de tiempo. Esto hace que la pirámide clásica o los esquemas de Ponzi sean más fáciles de vender a los inversores, ya que es menos probable que las personas los vean como “demasiado buenos para ser verdad”. 12,000 bitcoins.

El sitio web de Optioment. (Fuente: Wayback Machine)

El sitio web de Optioment. (Fuente: Wayback Machine)

Otros esquemas sospechosos incluyen BitConnect, que se cerró después de recibir múltiples cartas de cese y desistimiento, y OneCoin, un esquema global Ponzi reportado que todavía se está fortaleciendo..

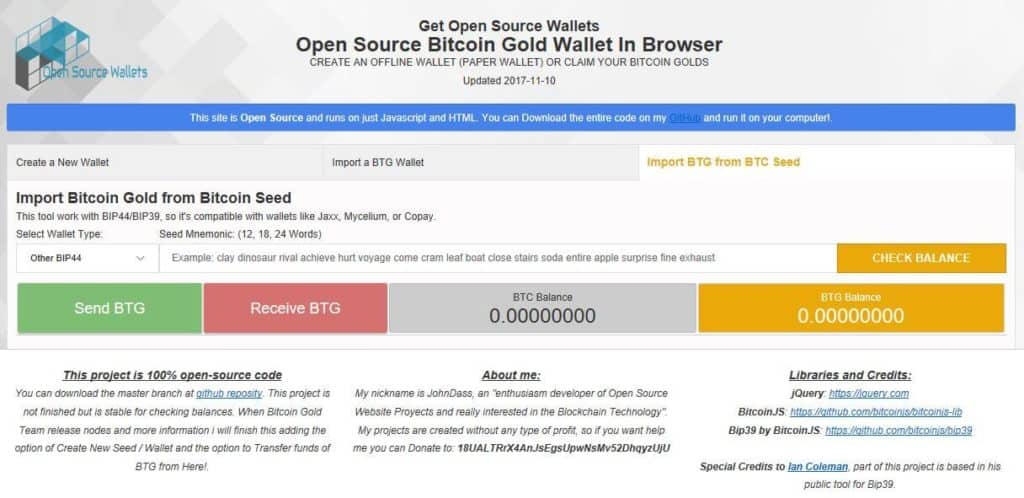

Estafas de tenedor de billetera

Las billeteras de monedas se usan como lugares “seguros” para que las personas aseguren su criptomoneda, básicamente en algún lugar para salvaguardar las claves privadas que pueden permitir el acceso a las monedas. Cuando una criptomoneda se bifurca y se crea una nueva moneda, puede ser difícil encontrar una billetera que pueda acomodar la nueva moneda. Entra los estafadores. Cuando se lanzó Bitcoin Gold por primera vez, apareció el sitio web mybtgwallet.com, promoviendo que los usuarios entreguen sus claves privadas y luego pierdan sus monedas.

Esta estafa de billetera supuestamente resultó en pérdidas totales por valor de más de $ 3 millones.

Imitadores de billetera

Más imitadores se están aprovechando del mercado de criptomonedas, esta vez en forma de clones de billetera. Los delincuentes hacen creer a las personas que están depositando sus monedas en una billetera legítima, pero en realidad las están guardando para sí mismas. El grupo de piratas informáticos, Coinhoarder, utilizó dicho esquema para robar más de $ 50 millones en bitcoin y otras criptomonedas. Usó dominios que se hacen pasar por Blockchain.info de buena reputación e incluso utilizó anuncios pagos de Google para atraer a más víctimas.

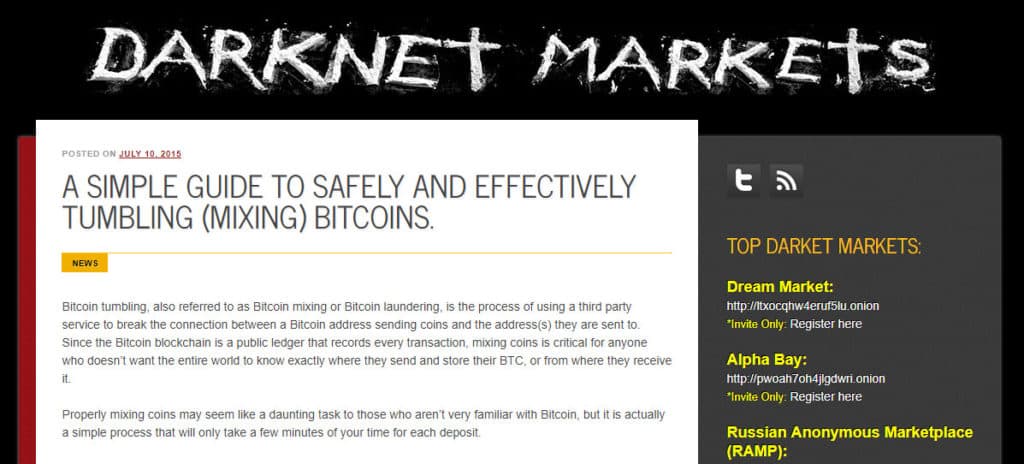

Estafa de phishing del servicio de mezcla de monedas

Los servicios de mezcla de monedas se utilizan para mezclar monedas con el fin de romper la conexión entre el remitente y el receptor, haciendo que las transacciones sean más anónimas. Si bien los servicios de mezcla de monedas pueden ayudar a la actividad ilegal, también pueden tener casos de uso legítimos. Los sitios populares incluyen Bit Blender y el ahora desaparecido Helix by Grams.

Estos dos estuvieron involucrados en una estafa de phishing en la web oscura donde un tutorial de mezcla de monedas usaba enlaces a sitios web falsos para ambos servicios. Los usuarios que siguen los pasos y visitan los enlaces simplemente entregaron su moneda a los ladrones.

Servicio de mezcla de monedas esquemas Ponzi

No son solo los esquemas de phishing los que afectan a los usuarios de los servicios de mezcla de monedas. ¡Bitpetite realizó una operación de mezcla pero también pidió a los inversores que entregaran dinero con la promesa de un rendimiento diario del 4%! Esto era claramente inalcanzable y el sitio desapareció en noviembre de 2023 después de robar una cantidad desconocida de los inversores..

Otras estafas en línea

Además de todo lo anterior, hay muchas más estafas en línea a tener en cuenta. Estas son algunas de las jugadas más populares que están circulando en este momento..

Ventanas emergentes falsas de software antivirus

Mencionamos ventanas emergentes en la estafa de soporte técnico anteriormente. Una ocurrencia común que quizás ya haya visto son las ventanas emergentes que le solicitan que descargue el software antivirus. Sin embargo, cuando sigas las indicaciones, podrías terminar con malware.

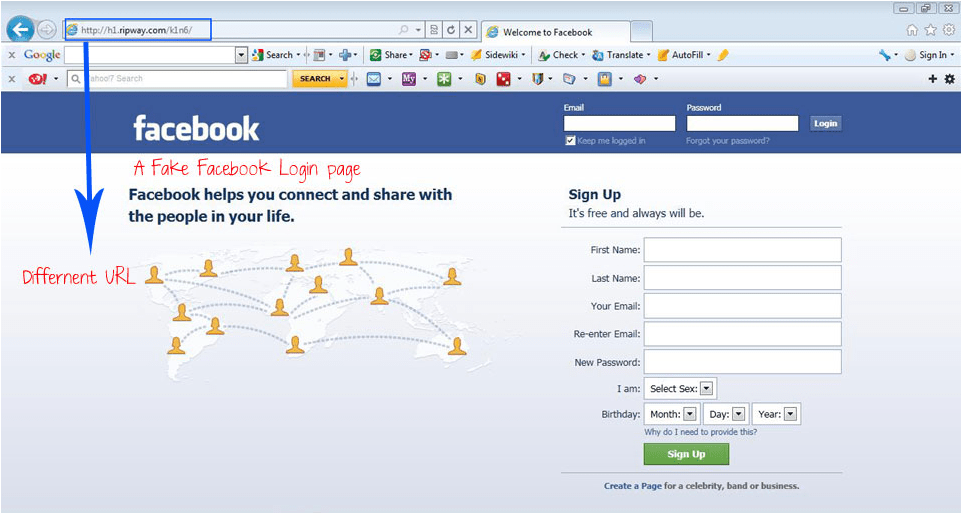

Sitios web falsos

Los sitios web falsos generalmente se usan en estafas de phishing. Por lo general, se usa una réplica de un sitio web legítimo para alentar a los objetivos a ingresar detalles como credenciales, información bancaria y datos personales.

Por ejemplo, la imagen de arriba del blog Expr3ss muestra una página de inicio de sesión falsa de Facebook muy convincente.

Sitios de productos falsificados

Este es un ejemplo más específico de un sitio web falso y es un gran problema. Se pueden usar réplicas de sitios web de buena reputación para hacer que los productos falsificados parezcan legítimos. Por ejemplo, marcas como Ugg, Coach y Michael Kors han copiado sus sitios web casi exactamente para que los consumidores crean que están comprando productos genuinos de la marca real..

Estafas de citas y romance en línea

Las estafas de citas y romance son algunas de las más antiguas del libro, pero mientras las personas busquen amor, no se irán. De hecho, en los Estados Unidos, las estafas de romance representan las mayores pérdidas financieras de todos los delitos de Internet. Los estafadores pueden contactar objetivos a través del teléfono, correo electrónico, mensajes de texto, redes sociales o sitios de citas.

Por lo general, se hacen pasar por una persona diferente, incluida la creación de perfiles completamente falsos (esto se llama catfishing), y a menudo trabajan en grupos. El objetivo final podría ser lograr que las víctimas paguen dinero, entreguen información personal o incluso ayuden en actividades ilegales.

Estafas de boletos

Mencionamos estafas de boletos de viaje anteriormente, pero los aspirantes a conciertos y asistentes a eventos deportivos también son objetivos comunes de estafas de boletos. Compran boletos en línea y se presentan al evento para descubrir que tienen falsificaciones.

Estafa de alquiler

La estafa de alquiler se aprovecha de aquellos que buscan desesperadamente un lugar para llamar hogar. Los anuncios de alquiler se publican con precios por debajo del promedio, lo que atrae a muchos compradores. Los posibles propietarios explican que las visitas no están disponibles ya que están en el extranjero, pero con gusto emitirán un reembolso si no está satisfecho. El alquiler del primer y último mes generalmente se requiere para asegurar la propiedad alquilada. El propietario falso también puede hacer que los inquilinos completen un formulario que incluye información bancaria junto con otros datos personales..

Estafas por SMS

Las estafas de SMS (estafas smishing) son variaciones de las estafas de phishing y vishing e implican el uso de un mensaje de texto. Los SMS o mensajes de texto están integrados en casi todos los teléfonos del planeta. A medida que los teléfonos se conectan más a Internet, muchos de nosotros hemos pasado a aplicaciones de mensajería instantánea como WhatsApp y Facebook Messenger. Pero los viejos y buenos mensajes SMS casi siempre están disponibles. Los estafadores lo saben y pueden usarlo para atacarlo.

Un mensaje de texto sofisticado generalmente tendrá los mismos objetivos que cualquier otro tipo de fraude. Los estafadores pueden querer que haga clic en un enlace para descargar malware o adware, o que lo lleve a una página de phishing de aspecto convincente para engañarlo para que proporcione sus credenciales de inicio de sesión para un sitio web. Otros pueden proporcionar un número para llamar como una transición a un método de estafa vishing.

Si bien a menudo siguen jugadas similares a las estafas de correo electrónico y voz, hay algunos casos más específicos, como tratar de activar una nueva tarjeta de crédito o decirle que una cuenta está venciendo.

Estafa de phishing en Amazon

En este esquema bastante complejo, los objetivos solicitan productos en Amazon a vendedores externos. No reciben el artículo, así que llame al vendedor para preguntar. El vendedor solicita al comprador que complete la transacción fuera de Amazon, por lo que se le paga y tiene acceso a la información de pago.

Estafa de entrega de Amazon

Este es un ángulo ligeramente diferente al anterior, pero también está orquestado por vendedores externos. En este caso, envían paquetes vacíos a direcciones incorrectas donde están firmados por alguien que está en la estafa. Dado que el paquete está firmado, la víctima a menudo tiene problemas al intentar hacer un reclamo con Amazon.

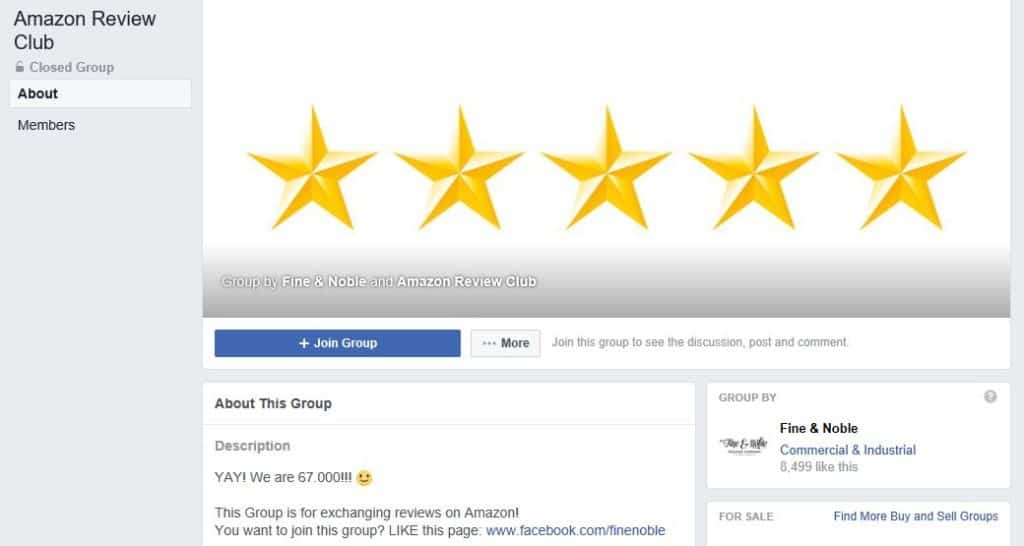

Astroturfing (estafa publicitaria)

El astroturfing ha existido durante mucho tiempo y su definición puede definirse libremente como una empresa que crea un soporte falso en torno a su producto para atraer clientes. Un ejemplo famoso fue el pago de los empleados de McDonalds para hacer cola para crear rumores sobre el lanzamiento del Quarter Pounder en Japón. Con el poder persuasivo de las revisiones en línea, se han convertido en un medio para el astroturfing digital..

Las empresas simplemente pagan a las personas para que escriban críticas falsas y brillantes en sitios de revisión supuestamente imparciales. Incluso hay grupos de Facebook dedicados a intercambiar reseñas en línea de sitios específicos como Amazon o tipos de productos específicos, por ejemplo, libros.

Los consumidores confían en gran medida en estas revisiones al realizar compras y, en última instancia, terminan con un producto o servicio deficiente o nada en absoluto.

Estafas de continuidad

Existe una amplia gama de estafas de continuidad, pero generalmente siguen patrones similares. Las ventanas emergentes para encuestas que ofrecen obsequios u ofertas increíbles llevan a las víctimas a ingresar los detalles de la tarjeta de crédito para pagar tarifas o envíos mínimos. A menudo ocultas en la letra pequeña hay tarifas mensuales en curso exorbitantes que pueden ser casi imposibles de cancelar. En este caso, es probable que tenga que comunicarse con el emisor de su tarjeta para detener las tarifas futuras, pero es poco probable que le reembolsen los que ya pagó. Esta es otra razón para verificar siempre sus declaraciones, ya que podrían pasar desapercibidas fácilmente..

Estafa del mercado de valores

Esta estafa está en la misma línea que el astroturfing y se lleva a cabo mucho al aire libre. Se trata de artículos u otros métodos y materiales que persuaden a los posibles inversores para que contribuyan con fondos basados en predicciones exageradas. En abril de 2023, la SEC impuso acciones contra 27 individuos y entidades por tales promociones fraudulentas de acciones.

Estafas del comprador

La mayoría de nosotros hemos vendido algo en línea en algún momento, pero el vendedor tiene cuidado. Algunos estafadores están utilizando una táctica mediante la cual simulan un pago pendiente para alentar la liberación de bienes. Esto podría ser un falso mensaje de PayPal o transferencia de correo electrónico para decir que el pago se liberará una vez que se reciba la información de seguimiento. Una vez que envía los productos, no se recibe ningún pago..

Pago excesivo

El sobrepago es otro para que los vendedores tengan cuidado. Por lo general, se relaciona con la venta de artículos o servicios, a menudo a través de anuncios clasificados. El estafador le envía un pago por lo que esté vendiendo, pero envía demasiado. Le piden que reembolse la diferencia. Mientras tanto (con suerte para ellos, es después de que envíe el dinero) su pago se cancela o se retira. Por lo tanto, no ha recibido ningún pago pero les ha emitido un reembolso parcial.

Cómo reconocer estafas

Dado que las estafas en línea están apareciendo con tanta frecuencia, y muchas probablemente aún no se han descubierto, es imposible enumerarlas todas aquí. Esto solo hace que sea aún más importante que tengas cuidado con los signos reveladores.

Reconociendo sitios seguros

Muchas estafas requieren un sitio web legítimo para que las víctimas interactúen y brinden la información que el estafador está buscando. Dado que prácticamente cualquier persona puede comprar casi cualquier nombre de dominio y luego volver a crear visualmente cualquier sitio en el planeta, ¿cómo puede alguien estar seguro de que está utilizando un sitio seguro? Esta es una buena pregunta que cubrimos en detalle en una publicación sobre el reconocimiento de estafas o sitios web falsos.

Algunas técnicas son técnicas, como comprobar que el nombre de dominio que se muestra en la barra de direcciones de su navegador coincide con el sitio que cree que está visitando. Otros son más holísticos, como verificar que el sitio tenga información de contacto legítima y que no esté plagado de errores ortográficos..

No hay una sola bala de plata que pueda indicar la confiabilidad de un sitio, pero hay varias cosas que puede verificar que lo ayudarán a tomar una decisión..

Detectar un correo electrónico falso o falso de phishing

Como dijo el Sr. Miyagi en la película Karate Kid, “el mejor bloqueo, no estar allí”. En las estafas por Internet, la mejor defensa es simplemente no ser engañado en primer lugar. Sin embargo, los estafadores pueden ser inteligentes, y a veces puede ser difícil detectar los correos electrónicos falsos de phishing.

En una publicación dedicada, cubrimos consejos para ayudarlo a detectar un correo electrónico falso, falso o de phishing.

Cómo denunciar una estafa

En el mejor de los casos, te das cuenta de que estás siendo estafado antes de que sea demasiado tarde. Si esto sucede, debe ponerse en contacto con los operadores de la plataforma en la que se encontró con el estafador, si corresponde. De esta manera, al menos pueden echarlos del sitio y, con suerte, evitar que alguien más sea estafado.

Dependiendo de la naturaleza de la estafa, también puede valer la pena informarlo a su división de policía local. Definitivamente, este debería ser un puerto de escala si ha perdido dinero, ha sido obligado a hacer algo ilegal usted mismo o está siendo extorsionado. Otra acción que debe tomar es informar el incidente al centro de fraude en su país de residencia:

- EE. UU .: Centro de denuncia de delitos en Internet del FBI

- Canadá: Centro canadiense contra el fraude

- Australia: ACCC Scamwatch

- Reino Unido: fraude de acción

Las víctimas de estafas en línea a menudo están demasiado avergonzadas para presentarse. Sin embargo, cuantos más incidentes se denuncien, mayores serán las posibilidades de que la policía tenga que cerrar a los perpetradores, y más conscientes estarán los demás de los peligros que acechan en línea..

Articulos populares:

- Cómo ver Netflix con una VPN

- ¿Qué es el fraude de personas mayores y cómo puede detectarlo??

- ¿Es legal el torrenting??

- Las mejores VPN para Mac

Clave de fraude por Jak Rustenhovene bajo CC BY 2.0

También puede que le gusten los protocolos VPN VPPN explicados y comparados VPN La mejor guía de privacidad digital para maestros VPN Cómo configurar un servicio de proxy DNS inteligente en un enrutador DD-WRT VPN Cómo optar por no seguir el seguimiento de anuncios de las redes publicitarias más grandes

Internet es una herramienta muy útil y utilizada por millones de personas y máquinas en todo el mundo. Sin embargo, también es un lugar donde ocurren muchas estafas y fraudes, especialmente aquellos que buscan engañar a personas inocentes para obtener su dinero o identidad. Es importante que las personas estén informadas sobre los diferentes tipos de estafas que existen en línea para poder protegerse. En este artículo se mencionan más de 70 estafas comunes en línea, desde estafas basadas en correo electrónico hasta estafas de Bitcoin y criptomonedas. Es importante estar alerta y saber cómo reconocer una estafa para evitar ser víctima de ella.