DD-WRT est un micrologiciel Open Source pour un large éventail de routeurs. De nombreux routeurs ont de nombreuses fonctionnalités auxquelles les fournisseurs ne donnent pas accès via l’interface d’administration du routeur. Le firmware DD-WRT déverrouille tout ce dont votre routeur est capable, y compris devenir un client OpenVPN et / ou un serveur OpenVPN.

DD-WRT est un micrologiciel Open Source pour un large éventail de routeurs. De nombreux routeurs ont de nombreuses fonctionnalités auxquelles les fournisseurs ne donnent pas accès via l’interface d’administration du routeur. Le firmware DD-WRT déverrouille tout ce dont votre routeur est capable, y compris devenir un client OpenVPN et / ou un serveur OpenVPN.

Voir également: les meilleurs VPN pour les routeurs DD-WRT.

Où puis-je obtenir un routeur DD-WRT?

Linksys a produit les routeurs WRT d’origine. Le firmware open source DD-WRT d’aujourd’hui est basé sur le firmware Linksys WRT développé pour sa série de routeurs WRT54G. La partie «DD» de DD-WRT est une pointe de chapeau au code de plaque d’immatriculation de la ville de Dresde, en Allemagne, où vit le principal responsable du projet DD-WRT.

Aujourd’hui, il est possible d’acheter des routeurs exécutant déjà DD-WRT auprès de Linksys et d’autres fabricants de routeurs. Il est également possible d’installer DD-WRT sur de nombreuses autres marques de routeurs livrés avec un micrologiciel propriétaire installé. Par exemple, mon routeur est un ArcherC9 TP-Link c1900 fourni avec le firmware TP-Link. Je l’ai flashé avec le firmware DD-WRT approprié et maintenant c’est un routeur DD-WRT.

Pourquoi installer OpenVPN sur votre routeur?

Votre routeur en tant que client OpenVPN

Étant donné qu’il existe une application client OpenVPN pour presque tous les ordinateurs, tablettes et téléphones sur le marché, il n’est pas toujours évident pourquoi l’installation d’OpenVPN sur votre routeur peut être un avantage..

La connexion directe de votre routeur à votre fournisseur VPN signifie que vous n’avez pas nécessairement à exécuter de logiciel VPN sur aucun de vos appareils. J’espère que vous utilisez WPA2 ou un niveau de cryptage équivalent sur votre réseau interne. Il est donc raisonnable de supposer que le trafic est quelque peu protégé des regards indiscrets. Mais une fois que votre trafic atteint le routeur, il passe par le réseau de votre FAI jusqu’à sa destination. La configuration de votre routeur en tant que client VPN garantit que le trafic sortant de votre routeur est crypté lors de son transit par votre FAI jusqu’à ce qu’il atteigne le point de sortie VPN sur Internet public..

Les avantages de l’exécution d’un client VPN sur votre routeur incluent:

- Une seule connexion au serveur VPN est nécessaire. Cela peut aider à éviter les limites de connexion définies par certains fournisseurs VPN.

- De nombreux appareils tels que les Apple TV n’ont pas de moyen simple d’installer un logiciel VPN. En faisant fonctionner le logiciel VPN sur votre routeur, tout le trafic provenant de votre réseau passe par le VPN de manière transparente.

- Le VPN est toujours activé, vous n’avez donc pas à vous rappeler de le démarrer lorsque vous souhaitez l’utiliser.

Votre routeur en tant que serveur OpenVPN

Transformer votre routeur en serveur OpenVPN signifie que vous pourrez accéder à votre réseau domestique depuis l’extérieur. Si vous êtes en déplacement mais avez besoin d’accéder à des documents ou à d’autres ordinateurs sur vos réseaux internes, vous pouvez démarrer un client OpenVPN, vous connecter au serveur OpenVPN de votre routeur et vous êtes.

Comment transformer mon routeur DD-WRT en client OpenVPN?

Le micrologiciel DD-WRT rend cela très facile car il prend en charge les VPN de style OpenVPN et PPTP. PPTP est un protocole VPN très peu sûr, nous recommandons donc OpenVPN à PPTP.

Voir également: Aide-mémoire de nos protocoles VPN.

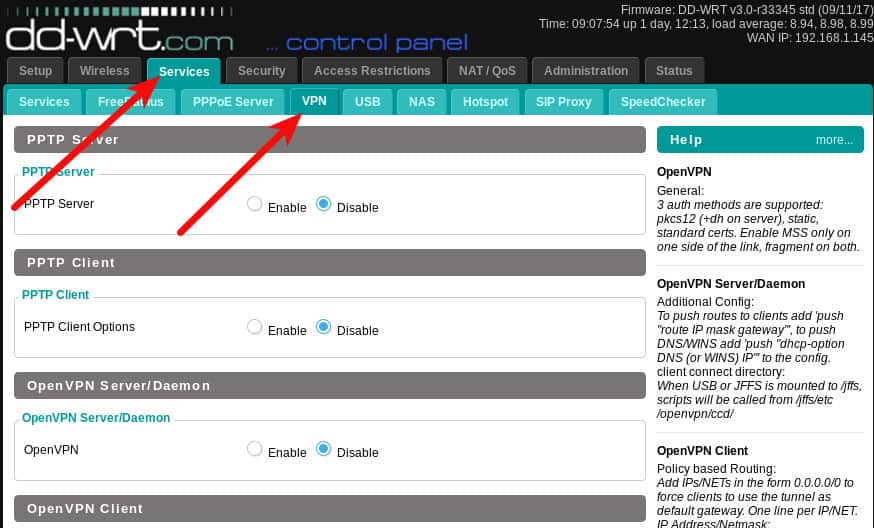

Connectez-vous à votre routeur. L’adresse de connexion de l’interface administrative DD-WRT est généralement 192.168.0.1, mais vous avez peut-être configuré votre réseau différemment. Une fois que vous y êtes, accédez au Prestations de service l’onglet, puis VPN languette.

Nous allons configurer la fonction client OpenVPN du routeur. La première chose dont vous aurez besoin est un serveur OpenVPN pour vous connecter. Vous avez peut-être créé votre propre serveur OpenVPN ou vous utilisez peut-être un fournisseur VPN qui prend en charge OpenVPN. J’utiliserai ProtonVPN pour cet article, mais à part obtenir la configuration OpenVPN de Proton, il ne devrait pas y avoir de différence significative dans la configuration de différents fournisseurs.

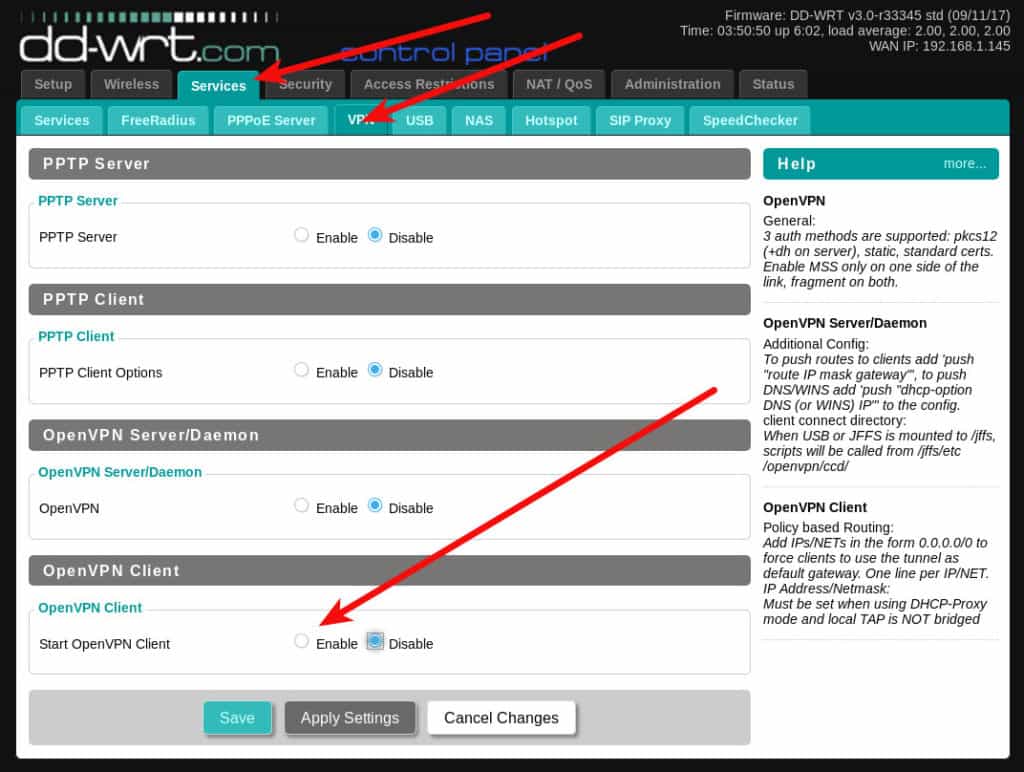

Activer le paramètre client OpenVPN

Clique le Activer bouton radio pour étendre les paramètres du client.

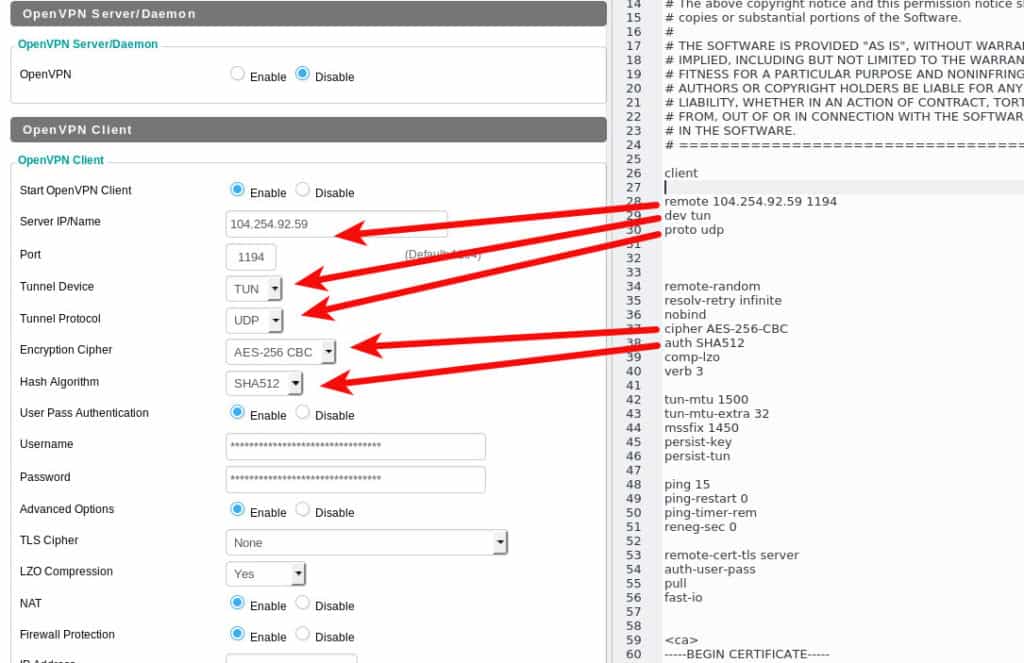

La plupart des fournisseurs VPN utilisant OpenVPN vous fourniront un fichier de configuration à utiliser. Dans certains cas, vous aurez également besoin d’un nom d’utilisateur et d’un mot de passe. Le contenu d’un fichier de configuration OpenVPN donné peut différer. Ce serait pratique si l’interface DD-WRT avait une fonction d’importation, mais comme ce n’est pas le cas, nous devons essayer d’identifier les parties du fichier de configuration qui doivent entrer dans chaque champ.

Mon fichier de configuration ProtonVPN a certains paramètres au début, puis certains fichiers de certificats à la fin. J’ai indiqué les quelques paramètres que vous devrez configurer manuellement sur votre routeur DD-WRT dans cette capture d’écran:

Dans le cas de ProtonVPN, je dois également saisir mon nom d’utilisateur et mon mot de passe dans les champs appropriés.

Les paramètres restants doivent être copiés et collés dans le champ Configuration supplémentaire du routeur DD-WRT.

À ce stade, nous voulons enregistrer nos paramètres en cliquant sur le sauvegarder bouton en bas de la page. Les personnes soucieuses de la sécurité voudront approfondir les paramètres DNS du routeur avant d’activer le VPN, c’est pourquoi je ne choisis pas de cliquer sur le Appliquer les paramètres bouton encore.

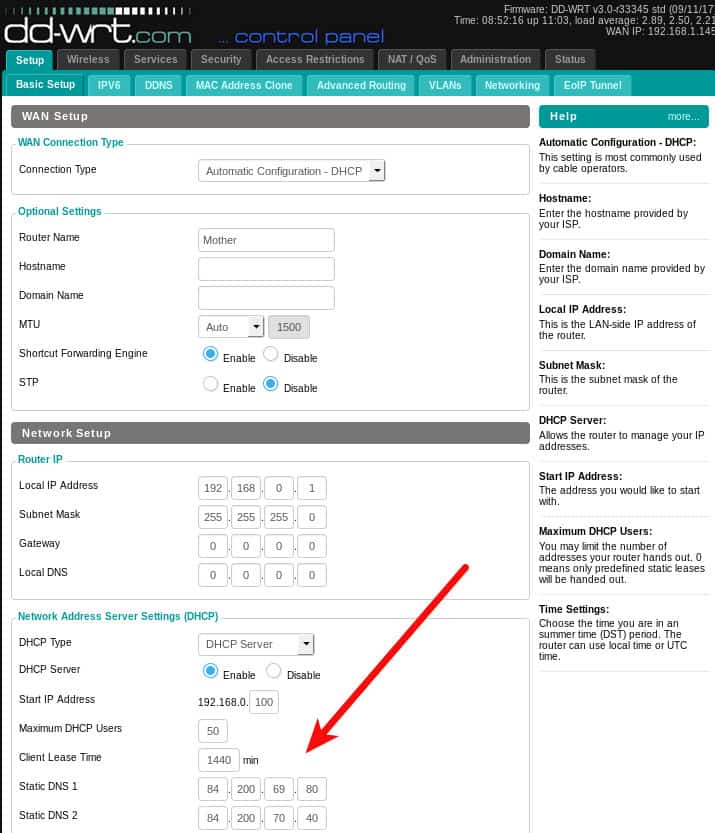

Configurez votre DNS

Lorsqu’un VPN est actif, tout votre trafic le traverse, crypté, au-delà des regards indiscrets de votre réseau local et de votre FAI. Cependant, pour accéder n’importe où sur Internet, votre ordinateur doit effectuer des recherches DNS. Les recherches DNS résolvent les noms de domaine du site tels que example.com en une adresse IP que l’ordinateur peut utiliser. Bien que ces recherches DNS ne contiennent aucune information réelle sur ce que vous faites sur un site donné, elles peuvent fournir à un observateur une liste complète de tous les sites que votre ordinateur a consultés et probablement visités..

Certains VPN fournissent des services DNS en plus de leur VPN, mais vous pouvez également simplement configurer votre routeur pour utiliser des serveurs DNS plus anonymes en modifiant rapidement la configuration.

Accédez au Installer -> Configuration de base et entrez les serveurs DNS que vous préférez utiliser dans les champs DNS statiques. Cet exemple montre les serveurs DNS.WATCH.

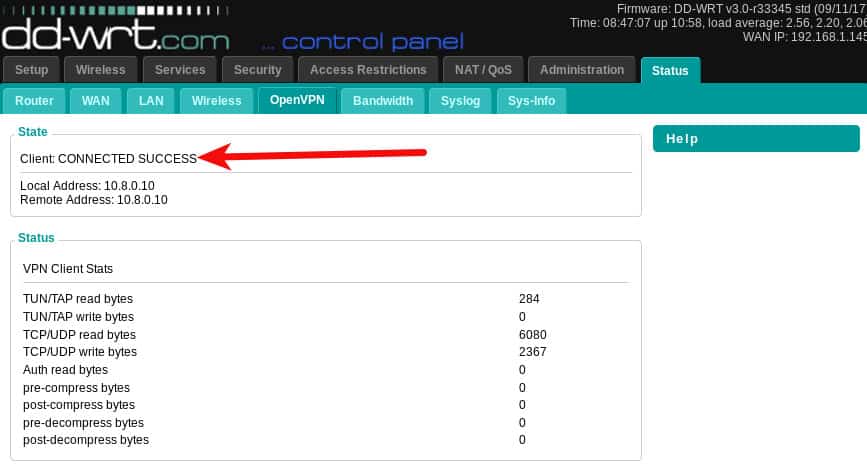

Clique le Appliquer les paramètres bouton. Vous pouvez maintenant démarrer le VPN. Retournez au Prestations de service -> VPN onglet et cliquez sur le Appliquer les paramètres bouton. Accédez au Statut -> OpenVPN et vous devriez voir le message encourageant Client: SUCCÈS CONNECTÉ en haut. Notez que l’onglet d’état OpenVPN n’existe pas tant que le service OpenVPN n’est pas activé.

Votre routeur envoie maintenant tout le trafic depuis ses appareils connectés via le VPN.

Vous pouvez confirmer que vos paramètres DNS fonctionnent en utilisant notre test de fuite DNS.

Pour désactiver le VPN, revenez à l’onglet OpenVPN, cliquez sur le Désactiver bouton radio, puis cliquez sur le Appliquer les paramètres bouton en bas. Le volet des paramètres d’OpenVPN se réduira lorsque vous le désactiverez, mais vos paramètres resteront en place la prochaine fois que vous l’activerez.

Comment transformer mon routeur DD-WRT en serveur OpenVPN?

La première étape consiste à générer des certificats et des clés pour le serveur OpenVPN à utiliser. La façon la plus simple de le faire est d’installer OpenVPN sur votre ordinateur et d’utiliser ses utilitaires pour générer les fichiers nécessaires. Trouvez des instructions sur la façon de procéder pour les systèmes Windows sur le site OpenVPN. Les utilisateurs de Linux peuvent utiliser les commandes ci-dessous. Si vous souhaitez en savoir plus sur la configuration complète, j’ai ici un article sur la configuration de Linux OpenVPN plus complet. Notez que bien que nous n’installions pas réellement de serveur OpenVPN cette fois (le routeur sera le serveur), nous devons encore faire le même travail pour générer des certificats.

Pour Ubuntu et les autres utilisateurs basés sur Debian, installez openvpn et les paquets easy-rsa:

sudo apt-get intstall openvpn easy-rsa

Vous devrez utiliser yum ou un gestionnaire de packages similaire pour les distributions basées sur RedHat. Les noms des packages doivent être identiques ou très similaires.

Créez un répertoire dans lequel travailler, j’appelle le mien openvpn

mkdir openvpn; cd openvpn

Exécutez maintenant les commandes de génération de certificats. Collez-les exactement, y compris les points:

/ usr / bin / make-cadir CA

cd CA

source ./vars

./Nettoie tout

./build-ca

Serveur ./build-key-server

./build-dh

Client ./build-key

clés cd; openvpn –genkey –secret pfs.key

Notez que certaines commandes demanderont que les informations d’emplacement soient incorporées dans le certificat. C’est bien de laisser les valeurs par défaut et peut-être même souhaitable car ces informations peuvent être lues par n’importe qui. Si vous souhaitez le personnaliser pour une raison quelconque, vous pouvez mettre à jour le fichier des lignes 64 à 69 CA / vars avec les informations d’emplacement que vous préférez utiliser. Les valeurs par défaut sont:

export KEY_COUNTRY ="NOUS"

export KEY_PROVINCE ="Californie"

export KEY_CITY ="SanFrancisco"

export KEY_ORG ="Fort-Funston"

export KEY_EMAIL ="[email protected]"

export KEY_OU ="MyOrganizationalUnit"

À la fin des deux séquences de génération de clés, il vous sera demandé de fournir une phrase secrète de défi. Ne fournissez pas cela pour la clé de serveur car cela empêchera OpenVPN de démarrer sans surveillance. Vous pouvez également souhaiter laisser la clé client sans mot de passe, car certains clients OpenVPN ne disposent pas d’un moyen pour vous fournir cela au moment de la connexion. Pour dépasser ces invites sans fournir de mot de passe, appuyez simplement sur la touche Entrée.

Notez que la dernière commande est facultative mais souhaitable. C’est la clé qui permettra à votre routeur de fournir Perfect Forward Secrecy (PFS). PFS permet à votre connexion VPN de négocier périodiquement une nouvelle clé statique au cours de votre session. Cela offre une sécurité supplémentaire au cas où vos clés privées seraient compromises. Sans PFS, toutes vos anciennes connexions VPN peuvent être déchiffrées par n’importe qui avec votre clé privée. Avec PFS, ce n’est pas possible car la clé change périodiquement et la clé remplacée disparaît dans une bouffée de fumée.

À ce stade, vous devriez maintenant avoir un tas de fichiers de clés et de certificats dans le répertoire CA / keys:

$ ls -1 CA / clés /

01.pem

02.pem

ca.crt

ca.key

client.crt

client.csr

client.key

dh2048.pem

index.txt

index.txt.attr

index.txt.attr.old

index.txt.old

en série

serial.old

server.crt

server.csr

server.key

pfs.key

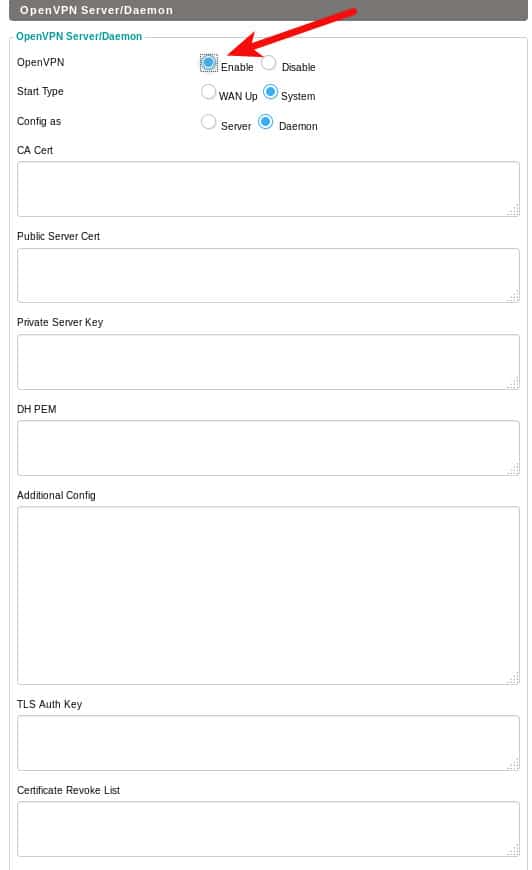

Nous n’en avons besoin que de quelques-uns. Ouvrez les fichiers suivants dans un éditeur de texte tel que le bloc-notes ou vi. N’utilisez aucun type de traitement de texte. Copiez les valeurs et collez-les dans le champ correspondant de la page DD-WRT OpenVPN Server / Daemon. Sur l’interface administrateur du routeur, accédez à Prestations de service -> VPN et cliquez sur le bouton radio Activer dans la section Serveur / démon OpenVPN.

- Collez le ca.crt dans le champ CA Cert

- Collez le server.crt dans le champ Cert du serveur public

- Collez le server.key dans le champ Clé du serveur privé

- Collez le dh2048.pem dans le champ DH PEM

- Collez le pfs.key dans la clé d’authentification TLS (en supposant que vous avez créé cette clé)

Si vous êtes particulièrement paranoïaque, vous pouvez spécifier une liste de révocation de certificats. Cela indiquera au serveur OpenVPN de vérifier la liste de révocation avant d’accepter tout certificat d’un client qui se connecte. La configuration et l’utilisation d’une liste de révocation de certificats sont peu avancées pour cet article.

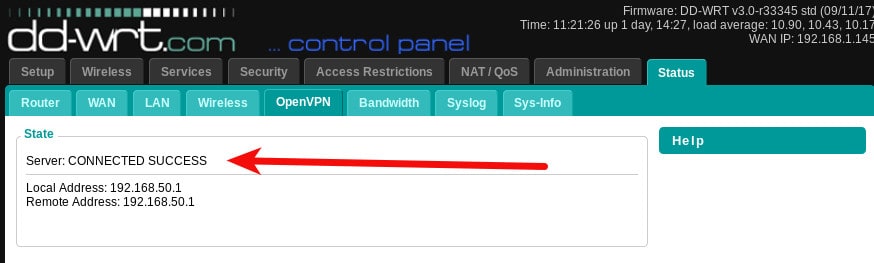

Clique le Appliquer les paramètres et votre serveur VPN devrait démarrer. Vous pouvez visiter le Statut-> OpenVPN pour voir l’état de la connexion. Notez que cette fois, le message dit Serveur: SUCCÈS CONNECTÉ plutôt que Client: SUCCÈS CONNECTÉ que vous avez vu lorsque le client était en cours d’exécution.

L’étape suivante consiste à générer un fichier de configuration client que vous pouvez utiliser sur vos appareils pour vous connecter à votre nouveau serveur OpenVPN. Il est important que certains paramètres de chaque côté (client / serveur) se complètent mutuellement. Je me suis retrouvé avec une configuration client qui ressemble à ceci:

client

dev tun

proto udp

remote YOUR_IP_ADDRESS 1194

chiffrer AES-256-CBC

tls-cipher TLS-DHE-RSA-WITH-AES-256-CBC-SHA

auth sha256

comp-lzo

link-mtu 1570

—– COMMENCER LA CLÉ PRIVÉE —–

Copiez le contenu de votre fichier client.key et collez-le ici.

—– FIN CLÉ PRIVÉE —–

—– COMMENCER LE CERTIFICAT —–

Copiez le contenu de votre fichier client.crt et collez-le ici.

—– CERTIFICAT FINAL —–

—– COMMENCER LE CERTIFICAT —–

Copiez le contenu de votre fichier ca.crt et collez-le ici.

—– CERTIFICAT FINAL —–

direction des touches 1

Copiez le contenu de votre fichier pfs.key et collez-le ici

J’ai ensuite lancé mon client openvpn et il s’est connecté:

$ sudo openvpn –config client-config.ovpn

Sam 23 Sep 16:05:05 2023 OpenVPN 2.3.10 x86_64-pc-linux-gnu [SSL OpenSSL)] [LZO] [EPOLL] [PKCS11] [MH] [IPv6] construit le 22 juin 2023

Sat Sep 23 16:05:05 Versions de la bibliothèque 2023: OpenSSL 1.0.2g 1 mars 2016, LZO 2.08

Sat Sep 23 16:05:05 2023 Authentification du canal de contrôle: tls-auth utilisant le fichier de clé statique INLINE

Sat Sep 23 16:05:05 2023 Lien UDPv4 local (lié): [undef]

Sat Sep 23 16:05:05 2023 Télécommande de liaison UDPv4: [AF_INET] 192.168.0.1:1194

Sat Sep 23 16:05:09 2023 [serveur] Connexion homologue lancée avec [AF_INET] 192.168.0.1:1194

Sam Sep 23 16:05:12 2023 TunUN TUN / TAP device ouvert

Sam. 23 sept. 16:05:12 2023 do_ifconfig, tt->ipv6 = 0, tt->did_ifconfig_ipv6_setup = 0

Sam 23 sept 16:05:12 2023 / sbin / ip link set dev tun0 up mtu 1497

Sam 23 Sep 16:05:12 2023 / sbin / ip addr add dev tun0 10.10.10.2/24 broadcast 10.10.10.255

Sam Sep 23 16:05:12 Séquence d’initialisation 2023 terminée

J’utilise le client OpenVPN en ligne de commande Linux, mais ce même fichier de conf devrait fonctionner avec n’importe quel client OpenVPN sur n’importe quelle plate-forme, je l’ai essayé sur mon téléphone Android en utilisant OpenVPN Connect et j’ai pu également me connecter.

Notez la ligne distante de ma configuration client. Vous pouvez utiliser votre adresse IP externe, mais si votre FAI tourne de temps en temps votre adresse IP externe, vous souhaiterez peut-être utiliser un nom d’hôte dynamique. Le DNS dynamique est un processus par lequel vous associez un nom de domaine statique à l’IP de votre routeur et ce nom d’hôte reste pointé vers l’adresse IP correcte même s’il change. Visiter le Installer -> DDNS onglet de votre routeur DD-WRT pour voir la liste des fournisseurs DNS dynamiques qu’il prend en charge.

OpenVPN est une solution VPN fiable et robuste. Il est largement utilisé, en particulier chez les fournisseurs VPN très soucieux de la confidentialité. Les routeurs exécutant DD-WRT facilitent particulièrement la sécurité de votre trafic sortant via la configuration du client OpenVPN, ainsi que de votre trafic entrant via la configuration du serveur OpenVPN.

Voir également: Les meilleurs fournisseurs de VPN Linux.

«Linksys WRT54-G Router» de Webmhamster sous licence CC BY 2.0

ve de votre routeur DD-WRT est généralement 192.168.1.1. Une fois connecté, accédez à longlet Services VPN et activez le client OpenVPN. Vous devrez également télécharger les fichiers de configuration OpenVPN de votre fournisseur VPN et les importer dans votre routeur. Ensuite, vous pouvez configurer les paramètres de connexion et vous connecter à votre serveur VPN. Cest tout! Votre routeur est maintenant un client OpenVPN. Comment transformer mon routeur DD-WRT en serveur OpenVPN? Pour transformer votre routeur DD-WRT en serveur OpenVPN, vous devez dabord activer le serveur OpenVPN dans longlet Services VPN. Ensuite, vous devez configurer les paramètres de serveur, y compris les certificats et les clés de sécurité. Vous pouvez également configurer les paramètres de connexion pour les clients VPN. Une fois que vous avez terminé la configuration, vous pouvez vous connecter à votre serveur OpenVPN à partir de nimporte où dans le monde. En conclusion, DD-WRT est un micrologiciel Open Source qui déverrouille toutes les fonctionnalités de votre routeur, y compris la possibilité de devenir un client OpenVPN et / ou un serveur OpenVPN. Cela peut être très utile pour protéger votre trafic Internet et accéder à votre réseau domestique depuis lextérieur. Si vous cherchez à acheter un routeur DD-WRT, vous pouvez le trouver chez Linksys et dautres fabricants de routeurs. Sinon, vous pouvez installer DD-WRT sur de nombreuses autres marques de routeurs.