O DD-WRT é um firmware de código aberto para uma ampla variedade de roteadores. Muitos roteadores têm muitos recursos aos quais os fornecedores não fornecem acesso através da interface administrativa do roteador. O firmware DD-WRT desbloqueia tudo o que seu roteador é capaz, incluindo se tornar um cliente OpenVPN e / ou servidor OpenVPN.

O DD-WRT é um firmware de código aberto para uma ampla variedade de roteadores. Muitos roteadores têm muitos recursos aos quais os fornecedores não fornecem acesso através da interface administrativa do roteador. O firmware DD-WRT desbloqueia tudo o que seu roteador é capaz, incluindo se tornar um cliente OpenVPN e / ou servidor OpenVPN.

Veja também: as melhores VPNs para roteadores DD-WRT.

Onde posso obter um roteador DD-WRT?

A Linksys produziu os roteadores WRT originais. O firmware de código aberto DD-WRT de hoje é baseado no firmware Linksys WRT desenvolvido para sua série de roteadores WRT54G. A parte “DD” do DD-WRT é uma dica para o código da placa da cidade de Dresden, Alemanha, onde vive o principal mantenedor do projeto DD-WRT.

Hoje, é possível comprar roteadores que já executam DD-WRT da Linksys e de outros fabricantes de roteadores. Também é possível instalar o DD-WRT em muitas outras marcas de roteadores que vêm com o firmware proprietário instalado. Por exemplo, meu roteador é um TP-Link c1900 ArcherC9 que acompanha o firmware do TP-Link. Eu atualizei com o firmware DD-WRT apropriado e agora é um roteador DD-WRT.

Por que instalar o OpenVPN no seu roteador?

Seu roteador como um cliente OpenVPN

Como existe um aplicativo cliente OpenVPN para quase todos os computadores, tablets e telefones do mercado, nem sempre é óbvio por que instalar o OpenVPN no seu roteador pode ser uma vantagem.

Conectar seu roteador diretamente ao seu provedor de VPN significa que você não precisa necessariamente executar o software VPN em nenhum dos seus dispositivos. Espero que você esteja usando WPA2 ou algum nível equivalente de criptografia em sua rede interna, por isso é razoável supor que o tráfego esteja um pouco protegido contra olhares indiscretos. Mas quando o tráfego atinge o roteador, ele passa pela rede do seu ISP para o destino. A configuração do seu roteador como um cliente VPN garante que o tráfego que sai do roteador seja criptografado à medida que passa pelo seu ISP até atingir o ponto de saída da VPN na Internet pública.

As vantagens de executar um cliente VPN no seu roteador incluem:

- Apenas uma conexão com o servidor VPN é necessária. Isso pode ajudar a evitar os limites de conexão definidos por alguns provedores de VPN.

- Muitos dispositivos, como o Apple TVs, não têm uma maneira fácil de instalar o software VPN. Ao ter o software VPN em execução no seu roteador, todo o tráfego da sua rede passa pela VPN sem problemas.

- A VPN está sempre ativada, para que você não precise se lembrar de iniciá-la quando quiser usá-la.

Seu roteador como um servidor OpenVPN

Transformar seu roteador em um servidor OpenVPN significa que você poderá acessar sua rede doméstica de fora. Se você estiver em trânsito, mas precisar acessar documentos ou outros computadores em suas redes internas, poderá iniciar um cliente OpenVPN, conectar-se ao servidor OpenVPN do seu roteador e entrar em.

Como transformar meu roteador DD-WRT em um cliente OpenVPN?

O firmware DD-WRT facilita muito isso, pois suporta VPNs de estilo OpenVPN e PPTP. Como o PPTP é um protocolo VPN muito inseguro, recomendamos o OpenVPN sobre PPTP.

Veja também: Nossa folha de dicas sobre protocolos VPN.

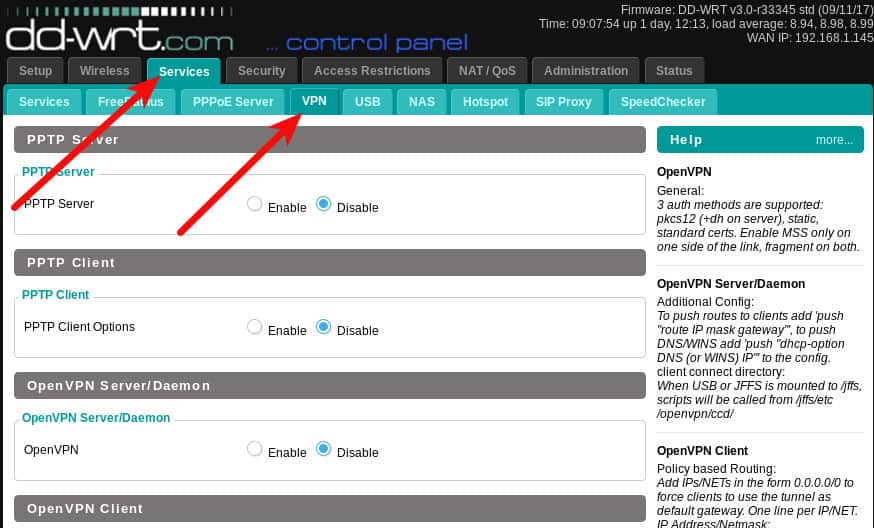

Faça login no seu roteador. O endereço de login da interface administrativa DD-WRT é geralmente 192.168.0.1, mas você pode ter configurado sua rede de maneira diferente. Depois de entrar, navegue até o Serviços guia, depois para o VPN aba.

Vamos configurar a função do cliente OpenVPN do roteador. A primeira coisa que você precisa é de um servidor OpenVPN para se conectar. Você pode ter construído seu próprio servidor OpenVPN ou pode estar usando um provedor de VPN compatível com OpenVPN. Vou usar o ProtonVPN neste artigo, mas, além de obter a configuração do OpenVPN do Proton, não deve haver diferença significativa na configuração de diferentes provedores.

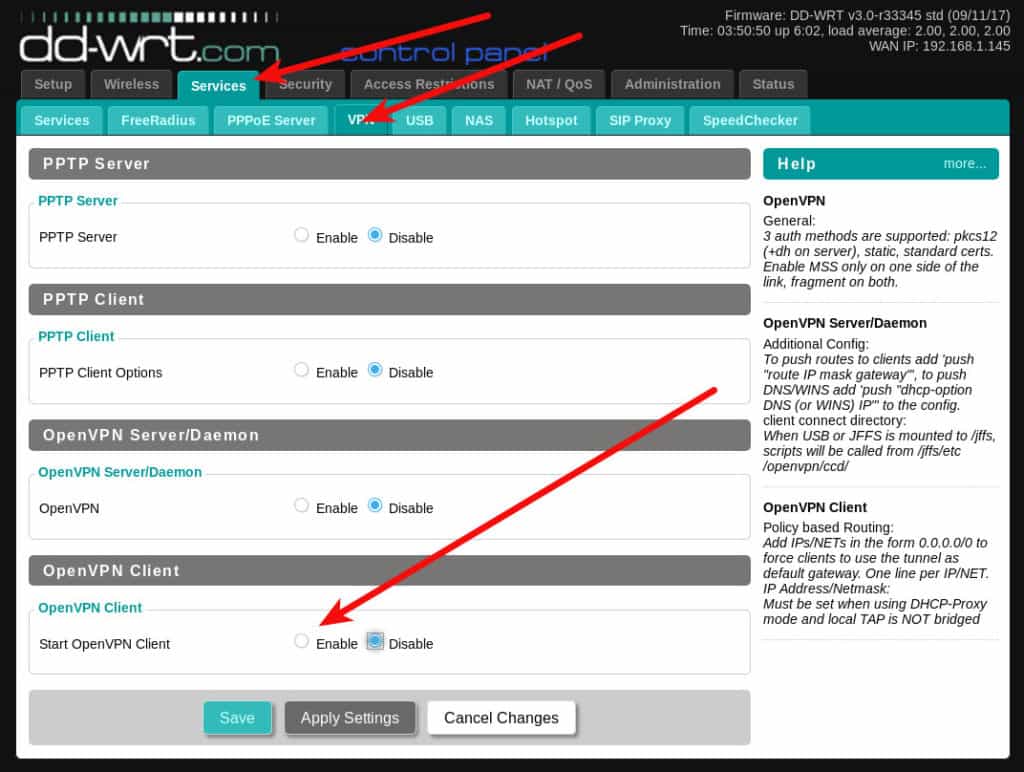

Habilite a configuração do cliente OpenVPN

Clique no Habilitar botão de opção para expandir as configurações do cliente.

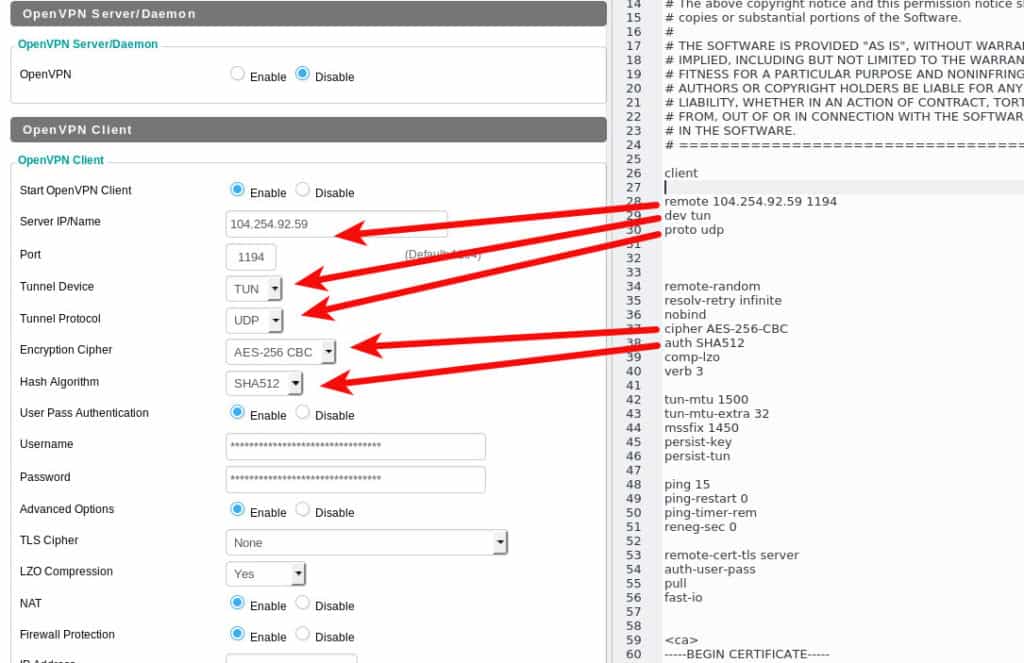

A maioria dos provedores de VPN que usam o OpenVPN fornecerá um arquivo de configuração para você usar. Em alguns casos, você também precisará de um nome de usuário e senha. O conteúdo de qualquer arquivo de configuração OpenVPN pode ser diferente. Seria útil se a interface DD-WRT tivesse uma função de importação, mas como não precisamos tentar identificar quais partes do arquivo de configuração precisam entrar em cada campo.

Meu arquivo de configuração do ProtonVPN possui algumas configurações no início e alguns arquivos de certificado no final. Indiquei as poucas configurações que você precisará definir manualmente no seu roteador DD-WRT nesta captura de tela:

No caso do ProtonVPN, também preciso inserir meu nome de usuário e senha nos campos apropriados.

As demais configurações devem ser copiadas e coladas no campo Configuração adicional do roteador DD-WRT.

Neste ponto, queremos salvar nossas configurações clicando no Salve botão na parte inferior da página. As pessoas preocupadas com a segurança desejarão trabalhar mais nas configurações de DNS do roteador antes de ativar a VPN, e é por isso que não estou escolhendo clicar no Aplicar configurações botão ainda.

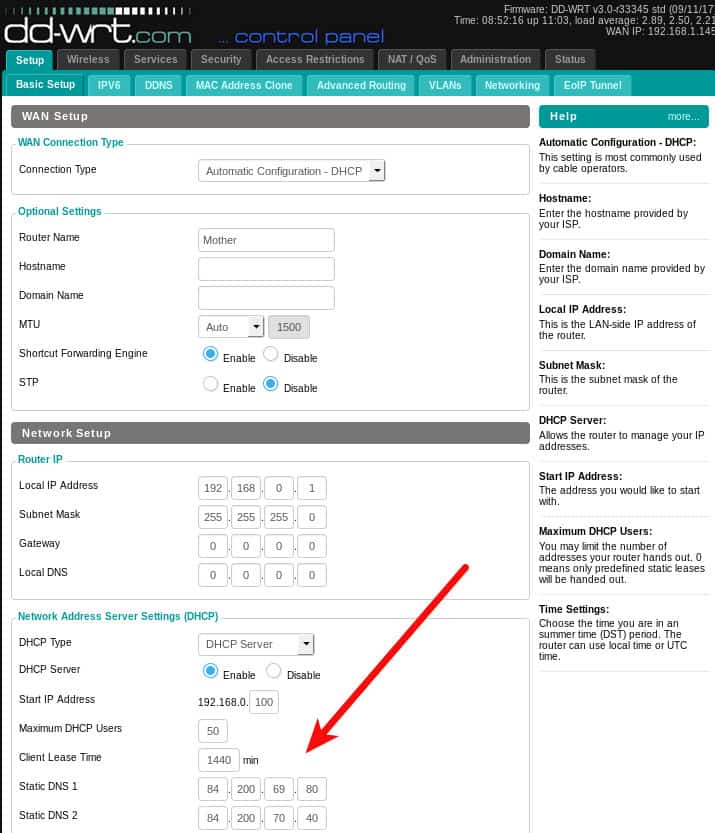

Configure seu DNS

Quando uma VPN está ativa, todo o seu tráfego passa por ela, criptografado, além dos olhares indiscretos da sua rede local e do seu ISP. No entanto, para chegar a qualquer lugar da Internet, seu computador precisa executar pesquisas de DNS. As pesquisas de DNS resolvem nomes de domínio do site, como exemplo.com, para um endereço IP que o computador possa usar. Embora essas pesquisas de DNS não contenham informações reais sobre o que você está fazendo em um determinado site, elas podem fornecer ao observador uma lista completa de todos os sites que seu computador procurou e provavelmente visitou.

Algumas VPNs fornecem serviços DNS além da VPN, mas você também pode configurar seu roteador para usar mais servidores DNS anônimos, fazendo uma alteração rápida na configuração.

Navegue até o Configuração -> Configuração básica e insira os servidores DNS que você prefere usar nos campos DNS estático. Este exemplo mostra os servidores DNS.WATCH.

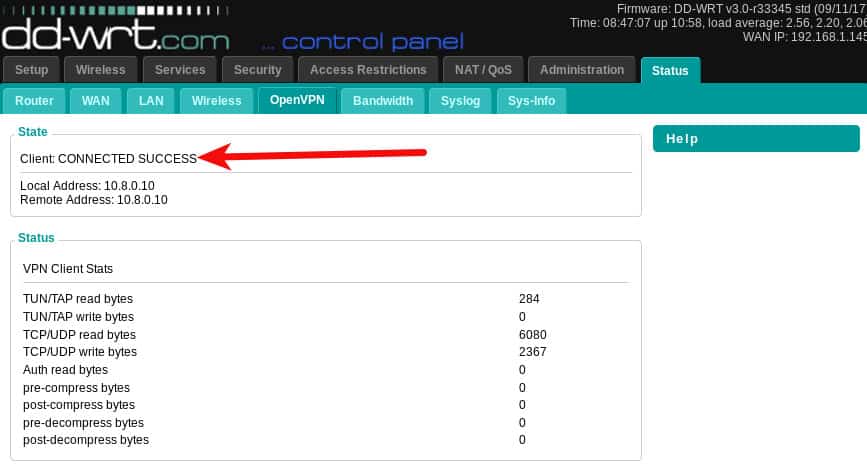

Clique no Aplicar configurações botão. Agora você pode iniciar a VPN. Volte para o Serviços -> VPN guia e clique no Aplicar configurações botão. Navegue até o Status -> OpenVPN e você verá a mensagem encorajadora Cliente: SUCESSO CONECTADO na parte superior. Observe que a guia de status OpenVPN não existe até que o serviço OpenVPN esteja ativado.

Agora seu roteador está enviando todo o tráfego de seus dispositivos conectados através da VPN.

Você pode confirmar se as configurações de DNS estão funcionando usando nosso Teste de vazamento de DNS.

Para desativar a VPN, volte para a guia OpenVPN, clique no botão Desativar botão de opção e clique no Aplicar configurações botão na parte inferior. O painel de configurações do OpenVPN entrará em colapso quando você o desabilitar, mas suas configurações permanecerão no local pela próxima vez que você o habilitar.

Como transformar meu roteador DD-WRT em um servidor OpenVPN?

A primeira etapa é gerar alguns certificados e chaves para o servidor OpenVPN usar. A maneira mais fácil de fazer isso é instalar o OpenVPN no seu computador e usar seus utilitários para gerar os arquivos necessários. Encontre instruções sobre como fazer isso nos sistemas Windows no site OpenVPN. Os usuários do Linux podem usar os comandos abaixo. Se você estiver interessado em obter mais informações sobre a configuração completa, tenho um artigo mais completo sobre a instalação do Linux OpenVPN aqui. Observe que, embora não estejamos instalando um servidor OpenVPN dessa vez (o roteador será o servidor), ainda precisamos fazer o mesmo trabalho para gerar certificados.

Para o Ubuntu e outros usuários baseados no Debian, instale o openvpn e os pacotes easy-rsa:

sudo apt-get intstall openvpn easy-rsa

Você precisará usar o yum ou um gerenciador de pacotes semelhante para distribuições baseadas no RedHat. Os nomes dos pacotes devem ser iguais ou muito semelhantes.

Crie um diretório para trabalhar, estou chamando meu de openvpn

mkdir openvpn; cd openvpn

Agora execute os comandos de geração de certificado. Cole estes exatamente incluindo os pontos:

/ usr / bin / make-cadir CA

cd CA

source ./vars

./limpar tudo

./build-ca

servidor ./build-key-server

./build-dh

./build-key client

teclas de cd; openvpn –genkey –secret pfs.key

Observe que alguns dos comandos solicitarão que as informações de localização sejam incorporadas ao certificado. Não há problema em deixar os padrões e talvez até desejável, pois essas informações podem ser lidas por qualquer pessoa. Se você quiser personalizá-lo por algum motivo, pode atualizar o arquivo de linhas CA / vars 64 a 69 com as informações de localização que prefere usar. Os padrões são:

exportar KEY_COUNTRY ="NOS"

exportar KEY_PROVINCE ="CA"

exportar KEY_CITY ="São Francisco"

exportar KEY_ORG ="Fort-Funston"

exportar KEY_EMAIL ="[email protected]"

exportar KEY_OU ="MyOrganizationalUnit"

No final das duas sequências de geração de chaves, você será solicitado a fornecer uma senha de desafio. Não forneça isso para a chave do servidor, pois isso impedirá que o OpenVPN consiga iniciar autônoma. Você também pode deixar a chave do cliente sem uma senha, porque alguns clientes OpenVPN não têm como fornecer isso no momento da conexão. Para passar por essas solicitações sem fornecer uma senha, basta pressionar a tecla Enter.

Observe que o último comando é opcional, mas desejável. É a chave que permitirá ao seu roteador fornecer o Perfect Forward Secrecy (PFS). O PFS permite que sua conexão VPN negocie uma nova chave estática periodicamente durante sua sessão. Isso fornece segurança adicional no caso de suas chaves privadas serem comprometidas. Sem o PFS, todas as suas conexões VPN anteriores podem ser descriptografadas por qualquer pessoa com sua chave privada. Com o PFS, isso não é possível porque a chave muda periodicamente e a chave substituída desaparece em uma nuvem de fumaça.

Neste ponto, agora você deve ter vários arquivos de chave e certificado no diretório CA / keys:

$ ls -1 CA / chaves /

01.pem

02.pem

ca.crt

ca.key

client.crt

client.csr

client.key

dh2048.pem

index.txt

index.txt.attr

index.txt.attr.old

index.txt.old

serial

serial.old

server.crt

server.csr

server.key

pfs.key

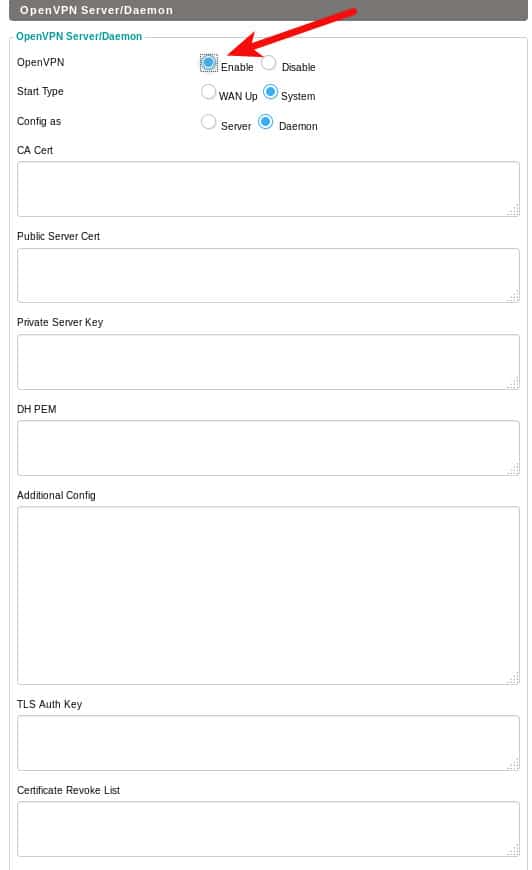

Nós precisamos apenas de alguns deles. Abra os seguintes arquivos em um editor de texto, como o bloco de notas ou vi. Não use nenhum tipo de processador de texto. Copie os valores e cole-os no campo correspondente da página Servidor / Daemon DD-WRT OpenVPN. Na interface do administrador do roteador, navegue até Serviços -> VPN e clique no botão de opção Ativar na seção Servidor / Daemon OpenVPN.

- Cole o ca.crt no campo CA Cert

- Cole o server.crt no campo Public Server Cert

- Cole o server.key no campo Chave do Servidor Privado

- Cole o dh2048.pem no campo DH PEM

- Cole o pfs.key na chave de autenticação TLS (supondo que você tenha criado essa chave)

Se você é especialmente paranóico, pode especificar uma Lista de revogação de certificados. Isso instruirá o servidor OpenVPN a verificar a lista de revogação antes de aceitar qualquer certificado de um cliente conectado. Configurar e usar uma CRL é um pouco avançado para este artigo.

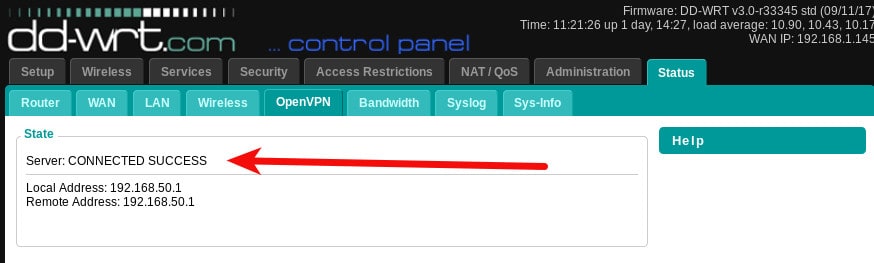

Clique no Aplicar configurações botão e seu servidor VPN deve iniciar. Você pode visitar o Status-> OpenVPN página para ver o status da conexão. Observe que, desta vez, a mensagem diz Server: CONNECTED SUCCESS em vez de Client: CONNECTED SUCCESS que você viu quando o cliente estava em execução.

A próxima etapa é gerar um arquivo de configuração do cliente que você possa usar em seus dispositivos para se conectar ao seu novo servidor OpenVPN. É importante que determinadas configurações de cada lado (cliente / servidor) sejam complementares. Acabei com uma configuração de cliente que se parece com isso:

cliente

dev tun

proto udp

remoto YOUR_IP_ADDRESS 1194

cifra AES-256-CBC

TLS-DHE-RSA-WITH-AES-256-CBC-SHA

auth sha256

comp-lzo

link-mtu 1570

—– COMECE A CHAVE PRIVADA —–

Copie o conteúdo do seu arquivo client.key e cole-o aqui.

—– TERMINAR CHAVE PRIVADA —–

—– COMEÇAR CERTIFICADO —–

Copie o conteúdo do seu arquivo client.crt e cole-o aqui.

—– TERMINAR CERTIFICADO —–

—– COMEÇAR CERTIFICADO —–

Copie o conteúdo do seu arquivo ca.crt e cole-o aqui.

—– TERMINAR CERTIFICADO —–

direção das teclas 1

Copie o conteúdo do seu arquivo pfs.key e cole-o aqui

Iniciei meu cliente openvpn e ele se conectou:

$ sudo openvpn –config client-config.ovpn

Sáb 23 de setembro 16:05:05 2023 OpenVPN 2.3.10 x86_64-pc-linux-gnu [SSL OpenSSL)] [LZO] [EPOLL] [PKCS11] [MH] [IPv6] criado em 22 de junho de 2023

Sáb 23 de setembro 16:05:05 Versões da biblioteca de 2023: OpenSSL 1.0.2g 1 de março de 2016, LZO 2.08

Sábado, 23 de setembro de 16:05:05, 2023 Autenticação de canal de controle: tls-auth usando o arquivo de chave estática INLINE

Sáb 23 de setembro 16:05:05 2023 link UDPv4 local (encadernado): [undef]

Sáb 23 de setembro 16:05:05 Remoto para link UDPv4 2023: [AF_INET] 192.168.0.1:1194

Sáb 23 de setembro 16:05:09 2023 [server] Conexão entre pares iniciada com [AF_INET] 192.168.0.1:1194

Sáb 23 de setembro 16:05:12 2023 TUN / TAP device tun0 open

Sáb 23 de setembro 16:05:12 2023 do_ifconfig, tt->ipv6 = 0, tt->did_ifconfig_ipv6_setup = 0

Sinta-se em 23 de setembro 16:05:12 2023 / sbin / ip set set dev tun0 up mtu 1497

Sat 23 de setembro 16:05:12 2023 / sbin / ip addr add dev tun0 10.10.10.2/24 broadcast 10.10.10.255

Sáb 23 de setembro 16:05:12 2023 Sequência de inicialização concluída

Estou usando o cliente OpenVPN da linha de comando do Linux, mas esse mesmo arquivo conf deve funcionar com qualquer cliente OpenVPN em qualquer plataforma, tentei no meu telefone Android usando o OpenVPN Connect e consegui me conectar também.

Observe a linha remota da minha configuração de cliente. Você pode usar seu endereço IP externo, mas se o seu ISP alternar seu endereço IP externo de tempos em tempos, convém usar um nome de host dinâmico. O DNS dinâmico é um processo pelo qual você associa um nome de domínio estático ao IP do seu roteador e esse nome de host permanece apontado para o endereço IP correto, mesmo que ele seja alterado. Visite a Configuração -> DDNS guia do seu roteador DD-WRT para ver a lista de provedores de DNS dinâmico que ele suporta.

O OpenVPN é uma solução VPN confiável e robusta. É amplamente utilizado, principalmente entre provedores de VPN preocupados com a privacidade. Os roteadores que executam DD-WRT facilitam a execução segura do tráfego de saída através da configuração do cliente OpenVPN, bem como do tráfego de entrada através da configuração do servidor OpenVPN.

Veja também: Os melhores provedores de VPN Linux.

“Linksys WRT54-G Router” da Webmhamster licenciado sob CC BY 2.0

o seu próprio servidor OpenVPN ou pode usar um serviço de VPN pago que ofereça suporte ao OpenVPN. Depois de ter as informações do servidor, siga estas etapas:

1. Clique em “Ativar” na seção “Cliente OpenVPN”.

2. Em “Servidor/OpenVPN”, selecione “Ativar”.

3. Em “Configuração do cliente OpenVPN”, insira as informações do servidor OpenVPN, incluindo o endereço IP, a porta, o nome de usuário e a senha.

4. Clique em “Salvar” e reinicie o roteador.

Agora, seu roteador DD-WRT está configurado como um cliente OpenVPN e todo o tráfego da sua rede passará pela VPN.

Como transformar meu roteador DD-WRT em um servidor OpenVPN?

Para transformar seu roteador DD-WRT em um servidor OpenVPN, siga estas etapas:

1. Faça login no seu roteador DD-WRT e navegue até o Serviços guia, depois para o VPN aba.

2. Clique em “Ativar” na seção “Servidor OpenVPN”.

3. Em “Configuração do servidor OpenVPN”, insira as informações necessárias, incluindo o endereço IP, a porta e as configurações de criptografia.

4. Clique em “Salvar” e reinicie o roteador.

Agora, seu roteador DD-WRT está configurado como um servidor OpenVPN e você pode acessar sua rede doméstica de fora. Lembre-se de configurar o cliente OpenVPN em seus dispositivos para se conectar ao servidor OpenVPN do seu roteador.