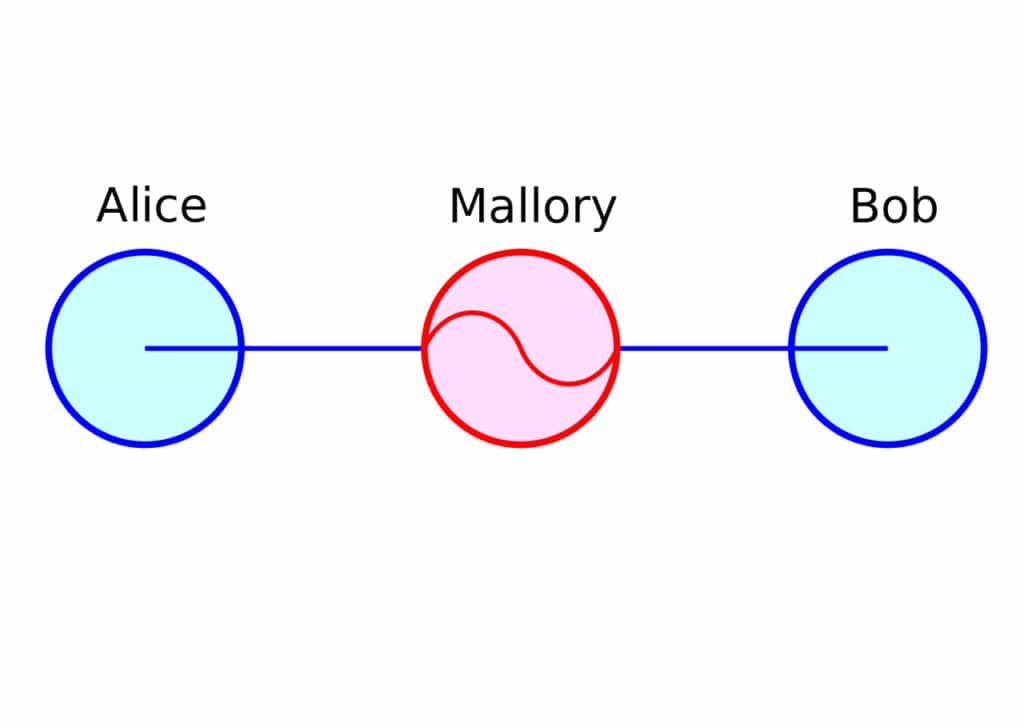

Gli attacchi Man in the Middle (MitM) sono in circolazione dagli albori dei tempi. Il principio è semplice: un cattivo si inserisce nel mezzo di una conversazione tra due parti e trasmette i messaggi a vicenda senza che nessuna delle parti sia a conoscenza della terza persona. In un contesto Internet, ciò significa che la parte intermedia ha la capacità di leggere tutto ciò che viene inviato da una delle parti e anche di modificarla.

Gli attacchi Man in the Middle (MitM) sono in circolazione dagli albori dei tempi. Il principio è semplice: un cattivo si inserisce nel mezzo di una conversazione tra due parti e trasmette i messaggi a vicenda senza che nessuna delle parti sia a conoscenza della terza persona. In un contesto Internet, ciò significa che la parte intermedia ha la capacità di leggere tutto ciò che viene inviato da una delle parti e anche di modificarla.

Come funziona l’attacco di un uomo in mezzo?

In passato la frase si riferiva a una persona letterale nel mezzo. Il generale Bob avrebbe inviato il suo messaggero a cavallo per dire al colonnello Alice di attaccare il fianco sinistro. Lady Mallory, un uomo malvagio (guai) nel mezzo, avrebbe distrutto quel messaggero e rubato il messaggio. Quindi avrebbe cambiato il messaggio con il colonnello Alice, chiedendogli di tornare indietro, e rispedire una risposta al generale Bob, riconoscendo gli ordini di accompagnamento originali. Poco dopo, il generale Bob perde la guerra in uno stupefacente imbarazzo tattico perché il suo fianco sinistro era completamente non protetto.

Gli attacchi Internet MitM hanno la stessa forma. Un attacco MitM comune è che Mallory installi un falso punto di accesso wireless in un luogo pubblico; una caffetteria per esempio. Dà al punto di accesso falso un nome legittimo come “coffeeshop-customer-free-wifi” e prima che i clienti a lungo inizino a connettersi a quel punto di accesso anziché a quello legittimo. A quel punto, Mallory si è inserita nel flusso di dati tra il tuo dispositivo e Internet in generale e può catturare tutto il tuo traffico. Se non stai utilizzando la crittografia, ciò significa anche che Mallory può ora leggere tutto il tuo traffico e potenzialmente modificarlo.

Alcuni possibili esiti di questa intercettazione sono:

Dirottamento della sessione: Considera il caso in cui stai utilizzando la webmail per inviare email. Quando hai effettuato l’accesso alla tua webmail, Mallory ha raccolto una copia del tuo cookie di autenticazione quando è stato inviato al tuo browser e ora può utilizzare quel cookie anche per accedere alla tua webmail.

Nota: negli articoli precedenti ho descritto come funziona davvero il Web, rispetto a come ci viene detto che funziona. Non accediamo ai siti Web. Piuttosto, il nostro browser richiede il sito Web che viene quindi inviato al nostro computer locale. Inseriamo quindi le nostre credenziali di accesso che vengono inviate al server del sito Web. Se le credenziali sono corrette, il sito Web risponderà con una sorta di token di autenticazione, generalmente un cookie. Quando facciamo ulteriori richieste dal nostro computer, quel cookie viene inviato insieme a tali richieste in modo che il sito Web sappia chi siamo e non ci faccia accedere ogni volta che vogliamo andare su un’altra pagina. Quel cookie è un token sensibile ed è prezioso se rubato.

Ripeti l’attacco: Mallory può eseguire un attacco replay. Dal momento che ha tutti i tuoi dati, è possibile “riprodurre” qualcosa che hai fatto. Ad esempio, se hai trasferito 100 crediti Runescape al tuo amico, rispedire i pacchetti che comprendevano quel trasferimento originale potrebbe causare un altro trasferimento e ora hai 200 crediti.

Contenuto modificato: Tornando all’esempio della webmail, forse stai istruendo il tuo avvocato a trattenere i fondi di una recente transazione legale. Dal momento che Mallory ha tutti i pacchetti che comprendono quell’e-mail, può cambiare la parola “trattenere” in “rilasciare” e causare ogni sorta di confusione. Questo è un tipo popolare di attacco MitM che abbiamo visto usato negli attacchi aggiuntivi di Kodi Media Center, ed è anche l’attacco immaginario usato da Mallory per far cadere il generale Bob.

Contenuto mancante: Un’altra variante del contenuto modificato è quella di far scomparire del tutto il contenuto. Forse stai aspettando un segnale per fare qualcosa. Mallory può assicurarsi che non arrivi mai.

Quali protezioni esistono per prevenire gli attacchi di Man in the Middle?

Nonostante gli infiniti modi in cui questi attacchi possono svolgersi, in realtà ci sono solo alcune cose che vengono sfruttate più e più volte. Per proteggere dagli attacchi MitM, devono esistere:

Non ripudio: Il messaggio proviene dalla persona o dal dispositivo da cui proviene.

Integrità del messaggio: Il messaggio non è stato modificato poiché ha lasciato il controllo del mittente

Tieni presente che la parola “messaggio” viene utilizzata in modo generico per fare riferimento a molti concetti come e-mail complete o pacchetti di dati più in basso nello stack. Si applicano gli stessi concetti, indipendentemente dal tipo di dati.

I modi in cui evitare di diventare vittima di un attacco MitM includono:

Utilizzare HTTPS ove possibile

La visualizzazione di HTTPS nella barra degli indirizzi del browser garantisce che la connessione al sito Web sia crittografata. Non significa che dovresti fidarti di quel sito web più di ogni altro, significa solo che i tuoi dati sono crittografati mentre viaggiano tra il tuo dispositivo e il sito. I siti Web dannosi possono svolgere un ruolo nella preparazione di un attacco MitM, quindi è bene essere cauti su ogni sito Web visitato per assicurarsi che sia legittimo iniziare con.

HTTPS utilizza Transport Layer Security (TLS).

Nota: TLS è quasi universalmente erroneamente indicato come SSL (Secure Sockets Layer). SSL è un predecessore di TLS ma il nome sembra essersi bloccato.

TLS e HTTP lavorano insieme per produrre HTTPS che fornisce crittografia e non ripudio. Quando il browser si connette per la prima volta a un sito HTTPS, negozia con il server. Durante tale processo il browser esamina il certificato del server per convalidare che si sta connettendo al sito che ritiene (non ripudio) e genera anche una serie di chiavi di crittografia della sessione. Tali chiavi vengono utilizzate durante la sessione successiva per crittografare i dati che a loro volta garantiscono l’integrità del messaggio.

Affinché Mallory modifichi correttamente i dati inviati dal server all’utente, dovrebbe essere in possesso delle chiavi di sessione del browser e del server, nessuna delle quali viene mai trasmessa. Ciò implica che dovrebbe avere il controllo sia sul client che sul server e, in tal caso, non sarebbe necessario innescare un attacco MitM in primo luogo.

Esistono plugin del browser che costringono il tuo browser a utilizzare HTTPS ogni volta che è disponibile su un sito. Poiché molti siti supportano HTTPS, ma non sono necessariamente configurati per forzare i browser a usarlo, plugin come questo possono aiutare molto.

Utilizzare un browser che supporti il blocco delle chiavi pubbliche

Alcuni attacchi MitM possono essere molto elaborati. Poiché gran parte della protezione deriva da TLS e crittografia e poiché la crittografia è difficile da interrompere, può essere più semplice per gli aggressori avanzati imitare un sito Web. Ad esempio, i certificati TLS sono considerati affidabili dai browser perché firmati dalle autorità di certificazione (CA) ritenute affidabili dal browser. Se Mallory compromette con successo un’autorità di certificazione, può emettere certificati validi per qualsiasi dominio ritenuto attendibile dai browser Web. Una volta che Mallory può impersonare con successo un sito Web legittimo, l’unica sfida rimasta è convincere gli utenti a visitare quel sito attraverso tecniche di phishing standard.

Ciò è avvenuto nel 2011, quando l’olandese CA DigiNotar è stata compromessa e sono stati creati certificati per indurre un gran numero di utenti iraniani di Gmail a rinunciare ai loro nomi utente e password di Google.

Il blocco delle chiavi pubbliche HTTP (HPKP) è un metodo in base al quale i proprietari di siti Web possono informare i browser sulle chiavi pubbliche che verranno utilizzate dal sito Web. Se un browser visita quel sito e viene presentato con un’altra chiave pubblica non presente nell’elenco, ciò indica che il sito o almeno il certificato TLS non è valido.

Il pinning deve essere eseguito dal proprietario del server, ma è possibile proteggersi come utente utilizzando un browser che supporta il pinning con chiave pubblica. A partire da questa data, Firefox (versione 32), Chrome (versione 56) e Opera (33) lo supportano; Internet Explorer e Edge no. Firefox ha un’impostazione in about: config denominata security.cert_pinning.enforcement_level; 1 che ti permette di disabilitare HPKP, ma perché dovresti? Se si desidera verificare se il proprio browser supporta HKPK, visitare questo URL di prova HPKP. Presenta le intestazioni HPKP e una chiave pubblica non valida. Se il tuo browser supporta HPKP, verrà visualizzato un messaggio di errore.

Usa una rete privata virtuale (VPN)

Una VPN crea un tunnel crittografato tra il dispositivo e il server VPN. Tutto il tuo traffico passa attraverso questo tunnel. Ciò significa che anche se sei costretto a utilizzare un sito non HTTPS o anche se sei stato indotto a utilizzare un punto di accesso wifi dannoso, mantieni comunque un certo grado di protezione contro MitM.

Considera, il problema del punto di accesso wifi. Se ti sei collegato al punto di accesso falso di Mallory, Mallory sarà in grado di vedere tutto il tuo traffico. Ma, poiché tutto il tuo traffico è crittografato quando si utilizza una VPN, tutto ciò che ottiene è un gruppo di BLOB crittografati illeggibili che forniscono pochissimi dati. L’uso di una VPN in ogni momento è una buona idea, ma è necessario utilizzarlo in situazioni abusive come il wifi pubblico.

Utilizzare un browser che supporti HTTP Strict Transport Security (HSTS)

HTTPS è un ottimo passo verso la prevenzione degli attacchi MitM sul Web, ma esiste anche un potenziale punto debole. Per consentire al proprietario di un sito Web di forzare i visitatori a utilizzare HTTPS, esistono due opzioni. Il primo è semplicemente chiudere completamente la porta HTTP 80 non crittografata. Ciò significa che le persone che tentano di raggiungere il sito utilizzando http: // non riceveranno nulla e il sito scadrà. La maggior parte dei proprietari di siti Web non desidera che i propri visitatori abbiano questa esperienza negativa, quindi lasciano aperta la porta 80, ma la usano solo per inviare un codice di reindirizzamento HTTP 301 che dice ai browser di andare su https: //.

In pratica, funziona bene, ma c’è un’opportunità per un attaccante di eseguire un attacco di downgrade durante quel reindirizzamento. Un attacco di downgrade può costringere un server Web a utilizzare codici crittografici più deboli che rendono più semplice un successivo attacco MitM. I siti Web che utilizzano HSTS inviano le intestazioni al browser durante la prima connessione che indirizza il browser a utilizzare HTTPS. Il browser quindi disconnette la sessione esistente e si riconnette tramite HTTPS. Sebbene ciò possa sembrare una piccola differenza, riduce notevolmente il vettore di attacco del reindirizzamento standard da HTTP a HTTPS. Quasi tutti i browser moderni supportano HSTS ma ci sono molti browser sul mercato, quindi vale la pena confermare che il tuo browser specifico lo supporta.

Attacchi MitM ineleganti

Vale anche la pena notare che alcuni attacchi MitM sono piuttosto ineleganti e basilari. Ad esempio, senza molta competenza tecnica, Mallory potrebbe impostare due indirizzi email che corrispondono strettamente a quelli di Alice e Bob e quindi iniziare una conversazione con uno di essi, pretendendo di essere l’altro. Poiché molti client di posta elettronica mostrano solo i nomi degli indirizzi e non il loro indirizzo di posta elettronica, questo stratagemma funziona più spesso di quanto dovrebbe. Sarà quindi possibile per Mallory utilizzare entrambe le caselle e-mail e rimanere nel mezzo della conversazione a tempo indeterminato.

La miglior difesa contro questo tipo di attacco MitM è quella di essere vigili. Cerca segni rivelatori come un linguaggio non comune e passa con il mouse sopra l’indirizzo email del mittente per essere sicuro che sia legittimo.

Esempi di attacchi MitM noti

Ho già toccato il MitM wifi e gli attacchi replay, ma non c’è quasi alcun limite al modo in cui le tecniche MitM generali possono essere utilizzate come attacco. Qualsiasi processo che ha due o più parti in comunicazione (spoiler: quello è qualunque cosa) ha le cose giuste per un cattivo per iniettarsi nel mezzo.

Avvelenamento da ARP: Il Address Resolution Protocol è l’eroe sconosciuto della rete IP che garantisce che i pacchetti arrivino esattamente alla scheda di rete a cui sono destinati. Una volta che un pacchetto entra nella LAN di destinazione, deve conoscere l’indirizzo MAC (Media Access Control) della scheda di rete a cui è destinato. Ciò viene realizzato da un ARP che ha una richiesta che chiede a tutti i computer della rete locale “che ha” l’indirizzo IP di destinazione del pacchetto. In teoria, la scheda di rete assegnata a quell’indirizzo IP risponde con il suo indirizzo MAC e il pacchetto viene consegnato. In pratica, non esiste un’autenticazione integrata nel protocollo ARP, quindi Mallory potrebbe rispondere che ha quell’IP e il traffico le verrà consegnato. Per rendere questo attacco un MitM in buona fede, dovrebbe anche assicurarsi che il pacchetto venga inoltrato anche al suo indirizzo MAC corretto.

Port rubare: Questo è un attacco avanzato che può essere utilizzato su reti più grandi che utilizzano switch di rete. Gli switch contengono una tabella CAM (Content Addressable Memory) che registra le relazioni tra gli indirizzi MAC delle schede di rete che gestisce e le loro porte corrispondenti. Se non esiste un’altra configurazione di sicurezza, la tabella CAM viene creata e ricostruita in modo dinamico con ogni pacchetto che lo switch vede. Un utente malintenzionato può falsificare un pacchetto con l’indirizzo MAC della vittima e lo switch registrerà tale associazione. Ciò significa che i pacchetti successivi destinati alla vittima verranno invece inviati all’attaccante.

Gli attacchi MitM sono molto difficili da rilevare e non ci sono difese contro i “proiettili d’argento”. In gran parte, questa incapacità di difendersi completamente dagli attacchi MitM deriva dal fatto che non c’è quasi fine ai tipi di attacchi che un cattivo può pensare. Il processo di trasferimento di un pacchetto di dati dal tuo computer a un server da qualche parte su Internet comporta numerosi protocolli, molte applicazioni e molti dispositivi come router e switch che hanno tutti il potenziale per essere sfruttati. Il meglio che puoi fare è diventare “frutto appeso alto” e prendere provvedimenti per rendere più difficile diventare vittima di un attacco MitM. La maggior parte degli attacchi è rivolta a un gran numero di persone al fine di fornire il massimo potenziale di successo. A meno che tu non sia specificamente preso di mira da un avversario, i passaggi di questo articolo dovrebbero fornire una buona difesa.

Potresti anche volerVPNComprendere la registrazione VPN e le garanzie di ricercaVPN70 + truffe online comuni utilizzate da cyber criminali e truffatoriVPNCome rimuovere spyware gratis e quali strumenti usare VPNNon sono legali le VPN e dove sono vietate?

i problemi legali per te.

Italiano: Gli attacchi Man in the Middle sono una minaccia costante per la sicurezza online. Questi attacchi consentono a un malintenzionato di intercettare e modificare il traffico tra due parti, senza che nessuna delle parti sia a conoscenza della terza persona. Ci sono diverse protezioni che possono essere utilizzate per prevenire gli attacchi MitM, come lutilizzo di HTTPS, un browser che supporta il blocco delle chiavi pubbliche, una rete privata virtuale (VPN) o un browser che supporta HTTP Strict Transport Security (HSTS). Gli attacchi MitM possono avere conseguenze gravi, come il dirottamento della sessione, la ripetizione dellattacco o la modifica del contenuto. È importante essere consapevoli di questi rischi e prendere le misure necessarie per proteggere la propria sicurezza online.