Was ist WPA3? Wi-Fi Protected Access (WPA) wird oft als Sicherheitsstandard oder -protokoll bezeichnet, das zum Verschlüsseln und Schützen von Wi-Fi-Netzwerken verwendet wird, wie Sie es wahrscheinlich zu Hause oder am Arbeitsplatz verwenden. Tatsächlich handelt es sich jedoch um ein vom Wi entwickeltes Sicherheitszertifizierungsprogramm -Fi Alliance zur Sicherung drahtloser Computernetzwerke.

WPA3, das im Juni 2023 veröffentlicht wurde, ist der Nachfolger von WPA2, das von Sicherheitsexperten als “defekt” bezeichnet wird. Ziel der Entwicklung von WPA3 war es, WPA in Bezug auf Benutzerfreundlichkeit und höhere Verschlüsselungsstärke zu verbessern. Wie sein Vorgänger ist es in den Editionen Personal und Enterprise erhältlich, diese Version verbessert jedoch WPA2 durch robustere Authentifizierungs- und Verschlüsselungsfunktionen und eine Lösung für den in WPA2 integrierten Fehler KRACK. Es enthält auch Funktionen zur Vereinfachung und besseren Sicherheit der Verbindung von IoT-WLAN-Geräten.

Das Problem

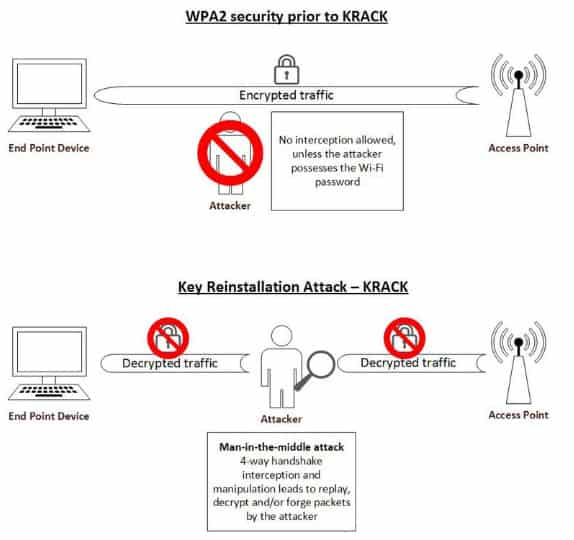

Der Fehler KRACK (Key Reinstallation Attack) kann als schwerwiegender Wiederholungsangriff eingestuft werden und ist eine Form eines Man-in-the-Middle-Angriffs. Das grundlegende Problem mit WPA2, das durch die KRACK-Entdeckung hervorgehoben wurde, ist ein Fehler im WPA2-Zertifizierungsstandard selbst und keine Schwachstelle, die durch eine schlechte Produktkonfiguration oder Service-Implementierung verursacht wird.

Wir werden uns später eingehender mit KRACK befassen, aber unter dem Strich ist jede korrekte Implementierung von WPA2 wahrscheinlich anfällig. Die Sicherheitsanfälligkeit ist im WPA2-Protokoll verankert.

Die Lösung

Als Reaktion auf dieses Debakel kündigte Wi-Fi Alliance® im Juni 2023 die Einführung der Wi-Fi CERTIFIED WPA3 ™ -Sicherheit an, eines Standards für die WLAN-Zertifizierung, der:

- Behebt die KRACK-Sicherheitsanfälligkeit

- Aktualisiert WPA2 mit zusätzlicher Sicherheitsfunktions. Dies ist wichtig, da es mehrere WLAN-Sicherheitslücken gibt, die für Hacker attraktiver und weitaus leichter zu überwinden sind als KRACK.

Was ist WPA3? Die WPA3-Zertifizierung für WLAN-Geräte kann locker mit einem verkehrssicheren Zertifikat für Ihr Auto verglichen werden. Ohne Zertifizierung können Hardwareanbieter nicht geltend machen, dass die Sicherheitsstandards der Wi-Fi Alliance eingehalten werden.

Es kann sein Einige Zeit, bevor WPA3 von WLAN-Benutzern vollständig akzeptiert wird; In der Zwischenzeit werden “WPA2-Geräte weiterhin zusammenarbeiten und anerkannte Sicherheit bieten”, so die Wi-Fi Alliance. WPA2 ist während der Übergangszeit weiterhin für alle WLAN-zertifizierten Geräte obligatorisch.

Was ist WPA3? und ist es sicher?

In diesem Artikel wird untersucht, wie WPA3 die WPA2-Sicherheit verbessert, und KRACK wird relativiert. Während WPA3 definitiv der richtige Weg für die zukünftige Sicherheit ist, sollten Benutzer sicherstellen, dass sie ein implementieren vielschichtige, mehrschichtige Sicherheitsstrategie um alle Aspekte ihres WLAN-Netzwerks zu schützen. WPA3 reicht nicht aus, um WiFi-Netzwerke vollständig zu schützen, obwohl andere Verbesserungen als der KRACK-Patch wesentlich dazu beitragen, andere WiFi-Sicherheitslücken zu schließen. Wir werden auch einige der Kritikpunkte diskutieren, die bei WPA3 geäußert wurden. Abschließend werden wir einige Möglichkeiten erläutern, wie Privatanwender und Unternehmen sicheres WLAN betreiben können. Ist WPA3 sicher? Lass es uns herausfinden.

Das Ausmaß der KRACK-Sicherheitsanfälligkeit

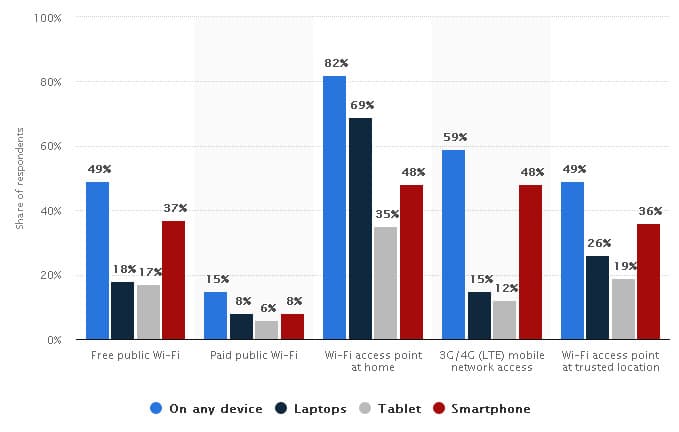

Die Entdeckung von KRACK sorgte für einige Unruhe in der IT-Community, da so viele WLAN-Geräte WPA2 verwenden und immer mehr Menschen diese Geräte verwenden, um eine Verbindung zum Internet herzustellen. Laut Wigle gab es im Januar 2023 weltweit mehr als 400 Millionen drahtlose Verbindungen. KRACK könnte einen großen Prozentsatz von ihnen anfällig für Angriffe machen. (Übrigens sind noch keine KRACK-Angriffe in freier Wildbahn dokumentiert.)

WLAN-Internetzugang nach Internetnutzern weltweit ab Juni 2015, nach Geräten (Quelle: Statista)

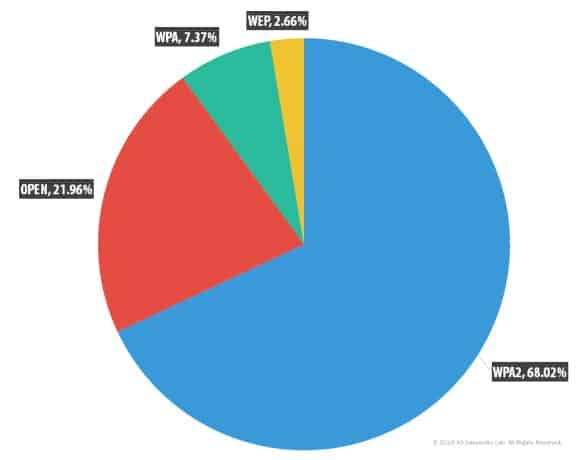

Wie sicher sind die aktuellen WLAN-Verschlüsselungsstandards??

- Wired Equivalent Privacy (WEP) – Sehr unzuverlässig, aber immer noch in Gebrauch. Kaspersky Labs zufolge bräuchten Hacker nur wenige Minuten, um WEP-geschützte Netzwerke zu knacken.

- Offene Netzwerke – Überhaupt keine Sicherheit.

- Wi-Fi Protected Access (WPA) – Im Jahr 2002 sollte WPA nur eine Zwischenmaßnahme sein, um WEP zu ersetzen, und wurde 2004 von WPA2 abgelöst. Das Problem bei WPA war die Verwendung des ineffektiven TKIP-Verschlüsselungsprotokolls, das nicht sicher ist.

- Wi-Fi Protected Access 2 (WPA2)

- Das persönlich Die Version ist einigermaßen sicher, aber anfällig für Brute-Force- und Wörterbuchangriffe. Es kann das Abfangen von Kommunikationen (Handshakes) zwischen dem Zugangspunkt und dem Gerät zu Beginn einer WLAN-Sitzung ermöglichen.

- Das Unternehmen Die Version ist in gewissem Maße vor Handshake-Interceptions geschützt, da sie zusätzliche Unternehmensautorisierungsverfahren verwendet.

- Wi-Fi Protected Access 3 (WPA3) – Ersetzt WPA2 ab Januar 2023, obwohl die Einführung einige Zeit in Anspruch nehmen wird. Es bietet derzeit die beste WLAN-Sicherheit.

Bedenken Sie, dass NUR WPA2-geschützte Geräte speziell für KRACK-Angriffe anfällig sind. Ein offenes, ungesichertes Netzwerk ist nicht verschlüsselt und für so ziemlich jede Art von Angriff anfällig, jedoch nicht in Bezug auf KRACK, da WPA2 nicht verwendet wird.

Verschlüsselungstypen in öffentliche WLAN-Hotspots global (Quelle: Kaspersky Security Network (KSN))

Eine KRACKING-Analogie

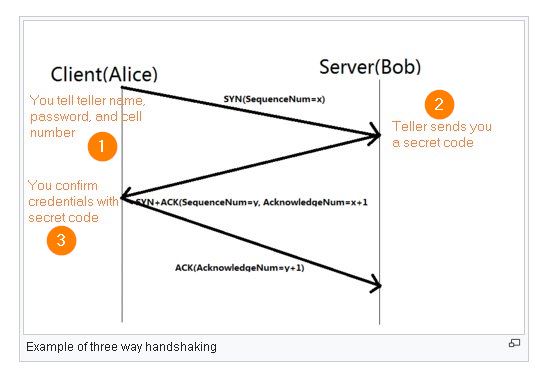

Fehler in Handshake-Verhandlungen – der Punkt, an dem sich Access Point (AP) und Router treffen, um die Anmeldeinformationen eines Clients zu bestätigen – sind das Herzstück der WPA2-Sicherheitsanfälligkeit. Wir werden uns im nächsten Abschnitt eingehender mit dem Warum von WPA3 befassen.

Hier finden Sie Informationen zum Einstellen der Szene eine Analogie für den Handschlag Prozess (wenn Sie der Fantasie ein wenig Lizenz erlauben.)

Abbildung eines Drei-Wege-Handshakes wie in der folgenden Analogie beschrieben (Quelle: Wikipedia, mit Änderungen)

-

- Lassen Sie uns so tun, als wären Sie bei der Bank und der Kassierer fragt Sie nach Ihrem Namen, Passwort und Ihrer Telefonnummer, bevor er Ihnen Geld gibt. Sie und die Bank haben sich auf dieses Sicherheitsverfahren geeinigt, um zu beweisen, dass Sie der sind, von dem Sie sagen, dass Sie es sind, wenn Sie Geld abheben.

- Sie geben dem Kassierer Ihren Namen, Ihr Passwort und Ihre Handynummer. Bei dieser Bank muss die Bank im nächsten Schritt eine E-Mail an Ihr Telefon senden Geheim Code die Sie verwenden, um Ihre Identität zu bestätigen.

- In der Zwischenzeit lauscht jemand hinter Ihnen in der Warteschlange und hat Ihren Namen und Ihr Passwort gehört, und vor allem Ihren Geheim Code.

- Nachdem Sie die Bank verlassen haben, eilt der Lauscher zum Kassierer und hebt, solange Ihr Geheimcode noch gültig ist, das letzte Guthaben mit Ihrem gestohlenen Namen, Passwort und ab Geheim Code.

Sie haben wahrscheinlich die Schwachstelle im obigen Szenario entdeckt. Die Sicherheit wurde zu einem bestimmten Zeitpunkt beim Einrichten Ihrer Anmeldeinformationen beeinträchtigt. nicht wenn Ihre Anmeldeinformationen Aufwand waren, sondern weil Als Sie die Bank verlassen haben, war Ihr Geheimcode noch gültig. Andernfalls hätten Ihr Name, Ihr Passwort, Ihre Mobiltelefonnummer und Ihr Geheimcode dem Lauscher keinen Nutzen gebracht.

Diese Geschichte hat eine Wendung: Der Kassierer und der Lauscher sitzen in Schuhen. Diese gefälschte Kassiererin hat in der Tat die echte Kassiererin (die zum Mittagessen ausgeht) gefälscht und dies ist eine Man-in-the-Middle-Angriff. Beide Kriminellen haben jetzt Ihre Anmeldeinformationen.

Wie wir sehen werden, löst WPA3 dieses Problem.

Wie ist WPA2 anfällig??

Die primäre Sicherheitsanfälligkeit in WPA2 ist die Vier-Wege-Handshake Es wird verwendet, um WLAN-Verbindungen mit einem Pre-Shared Key (PSK) zu sichern. (In WPA3 wird das PSK durch einen SAE-Handshake (Simultaneous Authentication of Equals) ersetzt.)

In diesem Abschnitt verwenden wir die Analogie aus dem vorherigen Abschnitt, um das Problem zu veranschaulichen.

Pre-Shared Key (PSK)

Der erste Teil der Sicherheitsprüfung, den Sie in der obigen Analogie bei der Bank durchlaufen haben, kann locker mit WPA2-PSK verglichen werden, Authentifizierung Dies erfordert, dass eine Person eine Verbindung zu einem WLAN-Netzwerk (fragen Sie in unserer Metapher nach Geld bei der Bank) unter Verwendung einer Passphrase herstellt. Ein PSK bezieht sich auf ein “gemeinsames Geheimnis”, in diesem Fall ein Passwort.

Anmerkungen:

- WPA2 ohne PSK Diese Option wird verwendet, wenn Sie einen Authentifizierungsserver verwenden möchten. Ein Unternehmen sollte diese Option wählen, wenn es den Geräten des Mitarbeiters eindeutige Schlüssel zuweisen möchte. Wenn ein Schlüssel kompromittiert wird, muss das Unternehmen nur einen neuen Schlüssel für ein Gerät generieren. Dies würde auch verhindern, dass andere Geräte durch einen verlorenen oder gestohlenen Schlüssel gefährdet werden. Dies könnte der Fall sein, wenn alle Geräte denselben Schlüssel verwenden.

- Was ist der Unterschied zwischen WPA2-PSK und WPA2-Personal? Die Begriffe werden synonym verwendet, obwohl WPA2-Personal impliziert die Verwendung von AES, während WPA2-PSK impliziert eine Wahl zwischen dem älteren TKIP und AES. Wie in einem Cisco-Blog erläutert, ermöglichen einige Geräte WPA mit AES und WPA2 mit TKIP. AES ist in WPA optional, aber in WPA2 ist AES obligatorisch und TKIP optional. Beide Begriffe beziehen sich auf die Verwendung von PSK, was WPA2-Personal von WPA2-Enterprise unterscheidet.

Vier-Wege-Handshake

Die Authentifizierung von Anmeldeinformationen in der Telekommunikation wird als Handshaking bezeichnet. In der Bank tauschten Sie und der Kassierer einen dreistufigen Handshake aus, um Ihre Anmeldeinformationen zu ermitteln. Der Geheimcode ist dabei der letzte Handshake.

Alle WLAN-Netzwerke verwenden a Vier-Wege-Handshake.

In der folgenden Abbildung ist der gefälschte WLAN-Zugangspunkt der falsche Kassierer, mit dem Sie sich in der Bank befasst haben.

Illustration, wie ein KRACK-Angriff einen Vier-Wege-Handschlag abfängt (Quelle: Enisa)

Rowell Dionicio, der für Packet6 schreibt, erklärt: „Der Angreifer wird einen echten Access Point fälschen und einen Client dazu verleiten, sich dem nicht autorisierten Zugriffspunkt anzuschließen, die Wi-Fi-Authentifizierung jedoch ausführen zu lassen. Um den KRACK-Angriff abzuwehren, spielt der Angreifer eine Nachricht innerhalb des 4-Wege-Handshakes erneut ab. Der Fehler hierbei ist, dass das Gerät des Opfers die Wiedergabe einer dieser Nachrichten akzeptiert, wenn dies nicht der Fall sein sollte. Somit Ermöglichen, dass der Angreifer einen zuvor verwendeten Schlüssel verwendet. Ein Schlüssel sollte nur einmal verwendet werden und dies ist das Manko, das KRACK angreift. “

Dionicio fährt fort: „Die technische Lösung für einen KRACK-Angriff besteht darin, die Wiederverwendung von Nonce-Werten zu verhindern. Geräte dürfen keine zuvor verwendeten Schlüssel akzeptieren.”

Lesen Sie eine technische Erklärung zur Nicht-Wiederverwendung durch Mathy Vanhoef, KRACK-Forscher.

Ist WPA3 sicher? Klar, aber es gibt auch Verbesserungen bei WPA2

Die WPA3-Ankündigung hat einige Wellen geschlagen, aber die Einführung wird einige Zeit in Anspruch nehmen. In der Zwischenzeit werden auch einige WPA2-Verbesserungen bereitgestellt:

- Einführung von Protected Management Frames (PMF) auf allen „Wi-Fi CERTIFIED“ -Geräten

- Stellen Sie sicher, dass die Anbieter regelmäßig zertifizierte Geräte überprüfen (Source: Commisum)

- Standardisierung der 128-Bit-Kryptografiesuite (Source: Commisum)

Was sind die beiden WPA3-Versionen??

WPA gibt es in zwei Versionen, die auf den Anforderungen des Endbenutzers (für den privaten oder geschäftlichen Gebrauch) basieren. Auf den ersten Blick gibt es keinen großen Unterschied zwischen WPA3-Personal und WPA3-Enterprise, obwohl letzteres sicherer ist als es war Entwickelt, um hochsensible Daten und große Unternehmen zu schützen.

Lassen Sie uns die beiden von der Wi-Fi Alliance beschriebenen Versionen kurz zusammenfassen. Für den Anfang, beide Versionen:

- Verwenden Sie die neuesten Sicherheitsmethoden

- Veraltete ältere Protokolle nicht zulassen

- Erfordern die Verwendung von Protected Management Frames (PMF). “Unicast-Verwaltungsaktionsrahmen sind sowohl vor Abhören als auch vor Fälschung geschützt, und Multicast-Verwaltungsaktionsrahmen sind vor Fälschung geschützt”, so Wi-Fi Alliance. Kurz gesagt, beschreibt Wikipedia Management-Frames als “Mechanismen, die Datenintegrität, Authentizität des Datenursprungs und Wiedergabeschutz ermöglichen”. Eine technische Beschreibung ihrer Funktionsweise finden Sie auf der Cisco-Website.

WPA3-Personal

Diese Version bietet eine kennwortbasierte Authentifizierung mit guter Sicherheit, selbst wenn Benutzer kurze oder schwache Kennwörter auswählen. Es erfordert keinen Authentifizierungsserver und ist das Basisprotokoll für Privatanwender und kleine Unternehmen.

- Verwendet 128-Bit-Verschlüsselung

- Verwendet einen SAE-Handshake (Simultaneous Authentication of Equals), der vor Brute-Force-Angriffen schützt

- “Forward Secrecy” bedeutet, dass jedes Mal, wenn eine WPA3-Verbindung hergestellt wird, ein neuer Satz von Verschlüsselungsschlüsseln generiert wird. Wenn also das ursprüngliche Kennwort kompromittiert wird, spielt dies keine Rolle

- Verbessert die Sicherheit in öffentlichen Netzwerken

- Einfache Verwaltung angeschlossener Geräte

- Ermöglicht die Auswahl natürlicher Passwörter, die nach Angaben der Wi-Fi Alliance Benutzern das Speichern von Passwörtern erleichtert

WPA3-Enterprise

Bietet zusätzlichen Schutz für Unternehmensnetzwerke, die sensible Daten übertragen, z. B. Regierungen, Gesundheitsorganisationen und Finanzinstitute. Enthält einen optionalen Sicherheitsmodus mit einer Mindeststärke von 192 Bit, der auf die Commercial National Security Algorithm (CNSA) Suite des Ausschusses für nationale Sicherheitssysteme abgestimmt ist. Dies war eine Bitte der US-Regierung.

Der Hauptunterschied zwischen WPA3-Personal und WPA3-Enterprise liegt in der Authentifizierungsebene. Die Personal-Version verwendet PSK und die Enterprise-Version einen Cocktail von Funktionen, die IEEE 802.1X von WPA2-Enterprise ersetzen. Die technischen Daten finden Sie bei der Wi-Fi Alliance.

Eric Geier, der für Cisco Press schreibt, erklärt, wie Unternehmen auf WPA3-Enterprise umsteigen können.

Neue WPA3-Funktionen

Vier Verbesserungsbereiche

Vier neue Funktionen in WPA3 wurden entwickelt, um WPA2 zu verbessern. jedoch, Nur eines davon ist für die WPA3-Zertifizierung obligatorisch: der Drachenhändedruck. Nachfolgend finden Sie eine kurze Zusammenfassung der wichtigsten Funktionen. Wir werden später in diesem Abschnitt näher darauf eingehen.

- Sicherer Handschlag – Die gleichzeitige Authentifizierung von Equals (SAE) -Protokollen (auch bekannt als Dragonfly-Handshake) erfordert jedes Mal eine neue Interaktion mit dem Netzwerk, wenn ein Gerät einen Verschlüsselungsschlüssel anfordert. Dadurch wird die Geschwindigkeit eines versuchten Angriffs verlangsamt und ein Passwort widerstandsfähiger gegen Wörterbuch- und Brute-Force-Angriffe Anschläge. Es verhindert auch die Offline-Entschlüsselung von Daten.

- Ersatz des Wi-Fi-geschützten Setups (WPS) – Eine einfachere Möglichkeit, neue Geräte mithilfe des Wi-Fi Device Provisioning Protocol (DPP) sicher zu einem Netzwerk hinzuzufügen. Auf diese Weise können Sie neue Geräte mithilfe eines QR-Codes oder eines Kennworts sicher zu einem Netzwerk hinzufügen. Easy Connect macht die Einrichtung für angeschlossene Heim- und IoT-Geräte besonders einfach.

- Nicht authentifizierte Verschlüsselung – Besserer Schutz bei der Verwendung von öffentlichen Hotspots Wi-Fi Enhanced Open die nicht authentifizierte Verschlüsselung bietet, ein Standard namens Opportunistic Wireless Encryption (OWE).

- Größere Sitzungsschlüsselgrößen – WPA3-Enterprise unterstützt während der Authentifizierungsphase Schlüsselgrößen, die einer 192-Bit-Sicherheit entsprechen und schwerer zu knacken sind.

Sehen wir uns die Litanei der oben genannten Akronyme genauer an.

Simultane Authentifizierung von Equals (SAE) gegen Brute-Force-Angriffe

SAE ist ein sicherer, kennwortbasierter Schlüsselaustausch Wird von der WPA3-Personal-Version verwendet, um Benutzer vor Brute-Force-Angriffen zu schützen. Es ist gut geeignet, um Netzwerke miteinander zu vernetzen, die ihren Namen von der Art und Weise haben, wie sie eine WLAN-Abdeckung herstellen. Comparitech beschreibt die Einrichtung einfach wie folgt: „Indem Sie mehrere Geräte in Ihrem Zuhause aufstellen, die jeweils ein Funksignal senden, erstellen Sie ein„ Mesh “oder ein Netzwerk mit Funkempfang in Ihrem Zuhause. Dies hilft, tote oder schwache Stellen zu beseitigen. “

Die Vorteile von SAE:

- Basierend auf dem IEFT Dragonfly-Schlüsselaustausch, einem kryptografischen Modell für die Authentifizierung mithilfe eines Kennworts oder einer Passphrase, das / die sowohl gegen aktive als auch passive Angriffe und Angriffe im Offlinewörterbuch resistent ist.

- Aktiviert Geheimhaltung weiterleiten welche verhindert, dass ein Angreifer eine verschlüsselte Übertragung aufzeichnet, die möglicherweise später entschlüsselt werden könnte, wenn das Kennwort des drahtlosen Netzwerks in Zukunft gefährdet wird

- Nur erlaubt Ein Passwort erraten pro Sitzung. Selbst wenn Angreifer Daten stehlen, in der Hoffnung, das Passwort in ihrer Freizeit offline zu knacken, werden sie durch die One-Guess-Funktion behindert, da sie den WLAN-Router jedes Mal “fragen” müssen, ob ihre Vermutung richtig war. Dies beschränkt einen Angreifer im Wesentlichen auf Echtzeitangriffe. Es stellte sich die Frage, ob diese Funktion auch legitime Benutzer einschränken könnte. In der realen Welt ist es unwahrscheinlich, dass legitime Benutzer innerhalb einer Sekunde 100 automatisierte aufeinanderfolgende Vermutungen anstellen, ebenso wie Hacker. Eine Anwendung kann codiert werden, um eine begrenzte Anzahl von Vermutungen zuzulassen, bevor sie den Dienst verlangsamt. Diese Funktion erhöht auch die Sicherheit schwacher Kennwörter.

DPP (Device Provisioning Protocol) zum Verwalten von Netzwerken und IoT-Geräten

Wi-Fi-zertifiziert Easy Connect ™ Mit WPA2 (das den WiFi Provisioning Service von WPA2 ersetzt) können Sie alle Ihre Geräte, auch diejenigen, die keine benutzerfreundliche Oberfläche haben, mit einem einzigen Zwischengerät verbinden, um Ihr Passwort einzugeben (z. B. Google Home oder Ihren intelligenten Kühlschrank).

Wi-Fi Alliance beschreibt, wie es funktioniert: Ein Netzwerkbesitzer wählt ein Gerät als zentralen Konfigurationspunkt. Während ein Gerät mit einer ansprechenden Benutzeroberfläche am einfachsten ist, können Sie jedes Gerät verwenden, das einen QR-Code (Quick Response) scannen oder NFC als Konfigurationsgerät verwenden kann. Das Ausführen des DPP – ein Registrierungsverfahren, das für alle Benutzer geeignet ist – von diesem Gerät aus verbindet alle gescannten Geräte und gibt ihnen die Anmeldeinformationen, die für den Zugriff auf das Netzwerk erforderlich sind. Hinweis: Dies ist eine optionale Funktion und nur auf Geräten mit verfügbar Easy Connect.

Nachdem ein Wi-Fi-Gerät registriert wurde, verwendet es seine Konfiguration, um über einen Zugangspunkt eine Verbindung zum Netzwerk herzustellen (Quelle: Wi-Fi Alliance)

Opportunistic Wireless Encryption (OWE) für sicheres Hotspot-Surfen

OWE ist der Fahrer hinter dem WiFi Enhanced Open Feature, implementiert auf Schützen Sie Benutzer in öffentlichen / Gast-Hotspots und verhindern Sie das Abhören. Es ersetzt den alten offenen 802.11-Authentifizierungsstandard. Mit OWE werden Ihre Daten verschlüsselt, auch wenn Sie kein Passwort eingegeben haben. Es wurde entwickelt, um die verschlüsselte Datenübertragung und -kommunikation in Netzwerken zu ermöglichen, die keine Kennwörter verwenden (oder ein gemeinsames Kennwort verwenden), indem Individualized Data Protection (IDP) verwendet wird. im Wesentlichen, Jede autorisierte Sitzung verfügt über ein eigenes Verschlüsselungstoken. Dies bedeutet, dass die Daten jedes Benutzers in einem eigenen Tresor geschützt sind. Es funktioniert jedoch auch in kennwortgeschützten Netzwerken und stellt sicher, dass ein Angreifer, der das Netzwerkkennwort erhält, weiterhin keinen Zugriff auf verschlüsselte Daten auf den Geräten des Netzwerks hat (siehe SAE oben).

Bist du anfällig für KRACK??

Alles ist nicht Untergang und Finsternis. Jeder, der WLAN nutzt, ist anfällig, aber lassen Sie uns das Problem in die richtige Perspektive rücken. Ein Hacker kann nur unverschlüsselten Datenverkehr zwischen Ihrem Gerät und dem Router abfangen. Wenn Daten mit HTTPS ordnungsgemäß verschlüsselt wurden, kann ein Angreifer sie nicht lesen.

Eine Bestätigung von Brendan Fitzpatrick, Vice President, Cyber Risk Engineering, der für Axio schreibt:

- Ein Angriff kann nicht remote gestartet werden. Ein Angreifer muss sich in physischer Reichweite eines bestimmten WLAN-Netzwerks befinden.

- Ein Angriff findet nur während des Vier-Wege-Handshakes statt.

- Die WLAN-Passphrase wird während des Angriffs nicht angezeigt und der Angreifer kann sich nicht dem Netzwerk anschließen.

- Nur wenn der Angriff erfolgreich ist, kann der Angreifer möglicherweise den Verkehr zwischen dem Opfer und seinem Zugriffspunkt entschlüsseln.

- Derzeit konzentriert sich der Angriff nur auf die Client-Seite des Handshakes.

In einem Blogbeitrag stellt Robert Graham fest, KRACK “kann SSL / TLS oder VPNs nicht besiegen.” Er fügt hinzu: „Ihr Heimnetzwerk ist anfällig. Viele Geräte werden SSL / TLS verwenden, daher ist dies in Ordnung, wie z. B. Ihr Amazon-Echo, das Sie weiterhin verwenden können, ohne sich über diesen Angriff Gedanken machen zu müssen. Andere Geräte, wie Ihre Phillips-Glühbirnen, sind möglicherweise nicht so geschützt. “Die Lösung? Patch mit Updates von Ihrem Hersteller.

Welche Software und Geräte sind für KRACK anfällig??

Laut Matty Vanhoef könnten Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys und andere von einigen Varianten der Angriffe betroffen sein. Besonders anfällig sind Linux- und Android-Versionen 6.0 und höher.

Eine Liste der betroffenen Anbieter finden Sie auf der Website des Cert Software Engineering Institute, Vulnerability Notes Database. Die Website enthält Links zu Herstellerinformationen zu Patches und Fixes.

Welche Art von Angriffslücken weisen unzureichend gesicherte Netzwerke auf??

Es ist nicht nur die Gefahr, KRACKD zu sein. Ein ungesichertes WLAN-Netzwerk bittet darum, angegriffen zu werden, und WPA3 wird dazu beitragen, diese Risiken zu mindern. US-Cert skizziert die möglichen Angriffsszenarien:

- Huckepack nehmen – Der typische WLAN-Bereich für Innenräume beträgt 150 – 300 Fuß. Wenn Sie in der Nähe Ihres Nachbarn wohnen, ist Ihre Verbindung möglicherweise für Angreifer offen … oder sogar für den Geek-Sohn von nebenan, der über WLAN seine Filme herunterlädt.

- Wardriving – Eine Art Huckepack, bei der potenzielle Angreifer mit einer Antenne in der Nachbarschaft nach ungesicherten drahtlosen Netzwerken suchen.

- Böse Doppelangriffe – Bei einem bösen Doppelangriff ahmt ein Angreifer einen öffentlichen Netzwerkzugriffspunkt nach und richtet sein Broadcast-Signal so ein, dass es stärker als das vom legitimen Zugriffspunkt erzeugte Signal ist. Natürlich verbinden sich Benutzer mit dem stärkeren Signal, dem des Verbrechers. Die Daten des Opfers können dann vom Hacker leicht gelesen werden. Überprüfen Sie immer den Namen und das Passwort eines WLAN-Hotspots, bevor Sie eine Verbindung herstellen.

- Drahtloses Schnüffeln – Vermeiden Sie öffentliche Zugangspunkte, die nicht gesichert sind und deren Daten nicht verschlüsselt sind. Kriminelle verwenden „Sniffer“, um vertrauliche Informationen wie Passwörter oder Kreditkartennummern zu finden.

- Nicht autorisierter Computerzugriff – Ein ungesicherter Hotspot kann einem Angreifer den Zugriff auf Verzeichnisse und Dateien ermöglichen, die Sie unbeabsichtigt für die Freigabe freigegeben haben. Dateifreigabe immer in der Öffentlichkeit blockieren.

- Schulter-Surfen – Halten Sie in öffentlichen Bereichen Ausschau nach Lauernden und Angreifern, die Sie beim Tippen beobachten oder Ihre Sitzung auf Video ansehen. Sie können eine Displayschutzfolie kaufen, um dies zu vermeiden.

Diebstahl von Mobilgeräten – Es ist nicht nur das Netzwerk, das ein Risiko für Ihre Daten darstellt. Wenn Ihr Gerät gestohlen wird, während Sie an einem Hotspot arbeiten, ist dies ein großartiger Tag für Kriminelle. Stellen Sie sicher, dass Ihre Daten immer kennwortgeschützt und vertrauliche Informationen verschlüsselt sind. Dies schließt Daten auf tragbaren Speichergeräten ein.

Einige Vorsichtsmaßnahmen

Worte der Warnung von den Findern des KRACK-Fehlers

Mathy Vanhoef, Postdoktorand für Computersicherheit an der KU Leuven und einer der Forscher, die KRACK entdeckt haben, hat auf seiner Website einige warnende Bemerkungen zu WPA3 gemacht, die es wert sind, darüber nachzudenken.

- SAE-Handschlag – Wenn der SAE-Handshake nicht sorgfältig implementiert wird, ist er möglicherweise anfällig für Seitenkanalangriffe, die Wikipedia als Angriffe beschreibt, die auf Informationen über eine Softwareimplementierung basieren. Es scheint, dass ausnutzbare Sicherheitslücken, die aus falschen Konfigurationen resultieren, auch von WPA3 nicht vermieden werden können.

- Nicht authentifizierte Verschlüsselung – Während die Verwendung von Opportunistic Wireless Encryption (OWE) die Privatsphäre der Benutzer in offenen Netzwerken stärkt, schlägt Vanhoef vor, dass nur passive Angriffe (bei denen Hacker den Datenverkehr abhören) verhindert werden können. Aktive Angriffe (solche, die Dummy-Zugangspunkte verwenden, um Benutzer auszutricksen) ermöglichen es einem Gegner weiterhin, den Datenverkehr abzufangen. Vanhoef erklärt:

Ein Nachteil von OWE ist, dass es keinen Mechanismus gibt, um einem Access Point bei der ersten Verwendung zu vertrauen. Vergleichen Sie dies beispielsweise mit SSH: Wenn Sie zum ersten Mal eine Verbindung zu einem SSH-Server herstellen, können Sie dem öffentlichen Schlüssel des Servers vertrauen. Dies verhindert, dass ein Gegner in Zukunft den Datenverkehr abfängt. Bei OWE gibt es jedoch keine Option, einem bestimmten AP bei der ersten Verwendung zu vertrauen. Selbst wenn Sie zuvor eine Verbindung zu einem bestimmten AP hergestellt haben, kann ein Gegner dennoch einen gefälschten AP einrichten und Sie in Zukunft dazu bringen, eine Verbindung zu diesem herzustellen.

- Verpasste Gelegenheit – Nur eine der vier Funktionen, die von der Wi-Fi Alliance im Vorfeld von WPA3 angepriesen wurden, ist für WPA3 tatsächlich obligatorisch. „Leider schreibt das WPA3-Zertifizierungsprogramm nur die Unterstützung des neuen Libellen-Handshakes vor. Das ist es. Die anderen Funktionen sind entweder optional oder Teil anderer Zertifizierungsprogramme. Ich befürchte, dass dies in der Praxis bedeutet, dass die Hersteller den neuen Handshake einfach implementieren, ein WPA3-zertifiziertes Etikett darauf platzieren und damit fertig sind, sagt Vanhoef. Das Endergebnis wird sein, dass der Endbenutzer tatsächlich nicht weiß, welche Funktionen enthalten sind und wie sicher sie sind.

(Quelle: Mathy Vanhoef und Frank Piessens. 2023. Angriffe auf die Neuinstallation von Schlüsseln: Erzwingen der Nicht-Wiederverwendung in WPA2. In Proceedings der 24. ACM-Konferenz für Computer- und Kommunikationssicherheit (CCS). ACM.)

Was sagen die Zyniker, einschließlich der IT-Entwickler, zu WPA3??

Nehmen Sie an den Gesprächen auf Bruce Schneiners Blog, DD-WRT, Security Stack Exchange oder Community Spiceworks teil und erfahren Sie, ob WPA3 wirklich das ultimative Allheilmittel für Sicherheitslücken bei WLANs ist. Und ob es sich lohnt, zu viel Schlaf für die Verwundbarkeit auszugeben. Einige Beiträge:

- „Ich vermute, dass WPA3 helfen wird. Für eine Weile – bis die bösen Jungs ein anderes Loch finden.”

- “EIN große Einnahmequelle für Hardwareanbieter Wer stoppt das Patchen der aktuellen Ausrüstung und besteht darauf, dass Sie die neuen WAPs kaufen, wenn Sie WPA3 möchten. “

- „Der enttäuschendste Aspekt von WPA3 ist, dass dies, wie bei allen früheren WLAN-Standards (WEP, WPA, WPA2, sogar WPS), der Fall war von einem geschlossenen Konsortium nur für Mitglieder entwickelt […] Alles, was die WPA3-Ankündigung verspricht, ist, dass der abgeschlossene Prozess für WPA4 jetzt beginnen kann. “

- “Der Angriffsvektor mit KRACK ist einfach zu klein (und wird auch weiterhin abnehmen), um diese Angriffe zu verbreiten. “Offene Netzwerke sind beispielsweise nicht anfällig für KRACK, aber gefährlicher für böswillige Angriffe als WPA2-Netzwerke. Zum Zeitpunkt des Schreibens sind tatsächlich keine KRACK-Angriffe dokumentiert worden; Experten behaupten, dass der Aufwand für Cyberkriminelle zu groß ist, wenn es so viele weichere Ziele gibt.

Üben Sie in diesem zynischen Sinne sicheres WLAN, bleiben Sie auf dem Laufenden und Starten Sie das Speichern für einen neuen Router. Laut Dion Phillips, der für InfiniGate schreibt, „… ist es zweifelhaft, dass aktuelle drahtlose Geräte aktualisiert werden, um WPA3 zu unterstützen, und es ist weitaus wahrscheinlicher, dass die nächste Welle von Geräten den Zertifizierungsprozess durchläuft. Allerdings müssen Client-Geräte auch auf die gleiche Weise zertifiziert werden, um die neue Zertifizierung nutzen zu können. “

Experten gehen davon aus, dass die Einführung erst Ende 2023 erfolgen wird. Sie müssen einen neuen Router kaufen, WPA3 ist jedoch abwärtskompatibel, sodass Sie möglicherweise nicht alle angeschlossenen Geräte aktualisieren müssen, es sei denn, sie sind wirklich alt.

Wie können Sie sich schützen??

Wie können sich Unternehmen schützen? (Gelöst)

Mathew Hughes hat einige praktische Vorschläge, die mit ein paar Worten der Vorsicht gemildert wurden.

- Installieren Sie einen abwärtskompatiblen Patch – Leider, so Hughes, sind nicht nur viele Leute mit der Installation von Patches beschäftigt, sondern auch viele Hersteller mit der Herausgabe von Patches.

- Installieren Sie a VPN, Ein verschlüsselter Tunnel zwischen Geräten, der das Abhören durch Außenstehende verhindert – Für manche Menschen sei dies möglicherweise unpraktisch, da sie nicht auf andere angeschlossene Geräte in ihrem Netzwerk zugreifen können.

- Verwenden SSL / TLS – Dies bietet eine zusätzliche Verschlüsselungsebene, um Diebe und Lauschangriffe zu vereiteln, da Pakete eher auf der Sitzungsebene als auf der Netzwerkebene verschlüsselt werden (was von KRACK-Angreifern als Ziel ausgewählt werden könnte).

- Aktualisieren Sie Geräte und Software – Stellen Sie sicher, dass Ihre IT-Abteilung regelmäßig Softwareaktualisierungen und Patches für alle Geräte des Unternehmens, einschließlich BYODs, bereitstellt. Wenden Sie sich an die Hersteller, um sicherzustellen, dass sie Patches herausgegeben haben, die den KRACK-Fehler beheben.

Zusätzlich, Sichern Sie Ihren Router – Stellen Sie sicher, dass Ihr Router vor internen Bedrohungen und Außenstehenden geschützt ist, die das Gebäude besuchen. Es gibt auch eine Reihe von Standardeinstellungen auf Ihrem Router, die Sie ändern können, um die Sicherheit zu verbessern, z. Beschränken des eingehenden Datenverkehrs, Deaktivieren nicht verwendeter Dienste, Ändern der Standardanmeldeinformationen und Ändern der SSID auf älteren Geräten. Überprüfen Sie, ob die Firewall Ihres Routers aktiviert ist (dies wird nicht immer automatisch durchgeführt). Verwenden Sie die SSID, um separate Zugriffspunkte für Ihre Mitarbeiter und Kunden zu erstellen. Deaktivieren Sie das WiFi Protected Setup (WPS), das zum Koppeln von Geräten verwendet wird.

Lesen Sie auch die nachstehenden Tipps für Heimnetzwerke.

WLAN-Sicherheitstipps für Heimnetzwerke und IoT-Geräte (Gelöst)

-

- Üben Sie grundlegende Wifi-Sicherheitsgefühl – Lesen Sie die Anleitung von Comparitech zum Sichern Ihres WLAN-Heimnetzwerks.

- Stoppen Sie die Verwendung von WLAN – Stellen Sie zu Hause über eine Ethernet- oder Datenverbindung (3 / 4G) eine Verbindung zum Internet her oder verwenden Sie mobile Daten, insbesondere für sensible Transaktionen.

- Aktualisieren Sie Geräte und Software – Dazu gehören alle Ihre Geräte sowie Ihr Router. Wenden Sie sich an die Hersteller, um sicherzustellen, dass sie Patches herausgegeben haben, die den KRACK-Fehler beheben.

- Dateifreigabe deaktivieren – Während es verlockend ist, Fotos mit Freunden und der Familie zu teilen, versuchen Sie, dies an einem öffentlichen Ort zu vermeiden. Sie sollten auch ein Verzeichnis für die Dateifreigabe erstellen und den Zugriff auf andere Verzeichnisse einschränken. Schützen Sie alles, was Sie teilen, immer mit einem Passwort.

-

- Führen Sie keine sensiblen Transaktionen an öffentlichen Orten durch – Machen Sie Ihr Online-Banking zu Hause.

- Installieren Sie HTTPS Everywhere – HTTPS Everywhere von der Electronic Frontier Foundation (EFF) ist eine Open Source-Erweiterung für Firefox, Chrome und Opera, die die Kommunikation mit den meisten Websites verschlüsselt. Die Erweiterung ist keine ausfallsichere Option, wenn eine Website keine HTTPS-Verschlüsselung bietet. Wenn sie jedoch verfügbar ist, stellt HTTPS Everywhere sicher, dass dies der Inhalt ist, den sie bereitstellt.

- Benutze einen VPN – Während VPNs eine große Sicherheit für Ihre Daten bieten, sollten Sie sicherstellen, dass Ihr Provider so sicherheitsbewusst ist wie Sie und Ihr Recht auf Privatsphäre anerkennt. Von Bryan Clark in dem Artikel The Next Web berichtet, schien PureVPN, der behauptete, keine Protokolle zu führen oder Informationen über seine Benutzer zu identifizieren, auf mysteriöse Weise genügend protokollierte Informationen zu haben, um es dem FBI zu ermöglichen, einen Stalker aufzuspüren und festzunehmen. Führt Ihr VPN Protokolle? In einer eingehenden Studie enthüllt Comparitech die Wahrheit über 123 VPN-Protokollierungsrichtlinien.

- Richten Sie einen WLAN-Router für zu Hause ein – Ein virtueller Router ermöglicht es Ihnen, Ihre Internetverbindung mit anderen in der Nähe befindlichen Geräten zu teilen. Es ist einfacher als Sie denken, ähnlich wie das Einrichten eines WLAN-Hotspots auf Ihrem Smartphone.

- Sichern Sie Ihren Router – Auf Ihrem Router gibt es eine Reihe von Standardeinstellungen, die Sie ändern können, um die Sicherheit zu erhöhen, z. Einschränken des eingehenden Datenverkehrs, Deaktivieren nicht verwendeter Dienste und Ändern der SSID auf älteren Geräten.

- Bestätigen Sie, dass Ihr Internetdienstanbieter auf dem neuesten Stand ist – Viele Heim-WLAN-Benutzer verwenden den von ihrem Internetdienstanbieter bereitgestellten Router. Wenn Sie dies tun, bestätigen Sie, dass Ihr ISP alle seine Geräte gepatcht hat.

- Vermeiden Sie öffentliche WLAN-Hotspots – Oder lernen Sie zumindest, wie Sie das Risiko der Nutzung von öffentlichem WLAN minimieren.

- Überprüfen Sie manuell, ob die URLs sicher sind – HTTP-URLs verwenden SSL-Verschlüsselung, um die Besucher ihrer Site zu schützen. HTTP-URLs nicht. In der Adressleiste können Sie sehen, ob eine URL sicher ist. Aktivieren Sie auch die Verwenden Sie immer eine sichere Verbindung (HTTPS) Option auf Ihrem Gerät.

- Verwenden Sie sichere Passwörter – Comparitech hat einige Vorschläge zur Erstellung sicherer Passwörter. Ändern Sie immer die Standardkennwörter wie “Admin” oder “123”..

- Halten Sie die Antivirensoftware auf dem neuesten Stand – Wählen Sie eine seriöse Antivirensoftware und halten Sie sie gepatcht. Es gibt auch viele kostenlose Antivirus-Anwendungen.

- Schalte es aus – Schalten Sie Ihre WLAN-Verbindung aus, wenn Sie sie nicht verwenden, und deaktivieren Sie die automatische Wiederverbindung.

- Verwenden Sie mehrschichtige Sicherheit – Halten Sie die Firewall Ihres Betriebssystems auf dem neuesten Stand und verwenden Sie die Zwei-Faktor-Authentifizierung, um auf Ihre Internetkonten zuzugreifen.

- Verwenden Sie die AES-Verschlüsselung (Advanced Encryption Standard) – Vergewissern Sie sich, dass Ihr Heimnetzwerk WPA2 mit AES-Verschlüsselung und nicht TKIP verwendet. Beide Verschlüsselungsoptionen sind für die Entschlüsselung des Datenverkehrs über KRACK anfällig, AES ist jedoch nicht für die Paketinjektion anfällig.

Brauche ich WPA3??

Es ist besser, auf Nummer sicher zu gehen, als es zu entschuldigen. Während der Übergangszeit (dem Zeitraum, in dem Anbieter ihre Geräte zertifizieren) können Sie jedoch WPA2 patchen.

Das Ändern Ihres WPA2-Passworts schützt Sie nicht vor einem KRACK-Angriff, der sich auf die Schlüsselverwaltung konzentriert. Es ist jedoch sicherheitshalber sinnvoll, immer sichere Passwörter zu wählen.

Aber ist es genug??

John Wu sagt in einem Artikel auf LinkedIn, dass WPA3 nicht ausreicht, um die vollständige WLAN-Sicherheit zu gewährleisten, da Hacker andere Methoden verwenden, um WLAN-Methoden anzugreifen. “Der aktuelle VPNFilter-Virus nutzt keine der WPA2-Mängel aus. Stattdessen zielt der Angriff auf bekannte Sicherheitslücken in der Weboberfläche des WiFi-Routers, auf Remote-Ports, die mit fest codierten Passwörtern geöffnet sind, auf Software, die nicht aktualisiert wird, und auf anfällige verbundene IoT-Geräte. “

Die Lösung? Verwenden Sie die obigen Checklisten zum Schutz Ihrer WLAN-Verbindungen als Anleitung zum Erstellen einer Mehrschichtiger Ansatz zur WLAN-Sicherheit. Oben auf der Liste? Bleiben Sie mit Patches auf dem Laufenden.

iert, ein schwerwiegender Fehler im WPA2-Protokoll, der durch die Entdeckung von KRACK hervorgehoben wurde. WPA3 wurde entwickelt, um die Sicherheit von WLAN-Netzwerken zu verbessern und bietet robustere Authentifizierungs- und Verschlüsselungsfunktionen sowie eine Lösung für KRACK. Es enthält auch Funktionen zur Vereinfachung und besseren Sicherheit der Verbindung von IoT-WLAN-Geräten. Obwohl es einige Zeit dauern kann, bis WPA3 von WLAN-Benutzern vollständig akzeptiert wird, ist es wichtig zu beachten, dass WPA2 während der Übergangszeit weiterhin für alle WLAN-zertifizierten Geräte obligatorisch ist. Insgesamt bietet WPA3 eine verbesserte Sicherheit für WLAN-Netzwerke und ist eine wichtige Entwicklung in der WLAN-Sicherheitstechnologie.