Steganographie ist eine alte Praxis, die beinhaltet Nachrichten und Daten verstecken. Von seinen bescheidenen Anfängen, als es darum ging, Kommunikationen physisch zu verbergen und unsichtbare Tinten zu verwenden, ist es nun in den digitalen Bereich übergegangen, in dem Menschen wichtige Informationen in scheinbar banale Dateien verschieben können.

Es mag nicht so populär sein wie die Kryptographie seines älteren Bruders, aber die Steganographie hat immer noch wichtige Anwendungen. Lassen Sie uns einsteigen und diskutieren, was Steganographie ist, welche Geschichte dahinter steckt, wie sie sich von Kryptographie unterscheidet, welche Hauptanwendungsfälle sie hat und wie sie erkannt werden kann.

Was ist Steganographie??

Einfach ausgedrückt, ist Steganographie das Studium und die Praxis, Informationen zu verbergen. Dies kann entweder physisch oder digital erfolgen, wobei die Techniken vom Blinken im Morse-Code bis zum Ausblenden von Daten in MP3-Dateien reichen.

Die Geschichte der Steganographie

Der erste schriftliche Fall von Steganographie findet sich in Geschichten von Herodot. Er schreibt, dass dies während des Ionischen Aufstands geschah, einem Aufstand einiger griechischer Städte gegen die persische Herrschaft um 500 v. Histiaeus, der Herrscher von Milet, war nicht in seiner Stadt und beriet den persischen König.

Er wollte nach Milet zurückkehren, das unter der Kontrolle seines Schwiegersohnes Aristagoras stand, und plante deshalb, einen Aufstand in Ionia als Vorwand für seine Rückkehr zu veranstalten. Hier kommt die Steganographie ins Spiel: Er rasierte den Kopf eines seiner Sklaven und tätowierte eine Nachricht auf seiner Kopfhaut.

Histiaeus wartete darauf, dass die Haare des Sklaven nachwuchsen, und versteckte die Nachricht. Dann schickte er ihn zu Aristagoras mit der Anweisung, den Kopf des Sklaven noch einmal zu rasieren und die Nachricht zu lesen. Der verborgene Text forderte ihn auf, sich gegen die persische Herrschaft zu erheben, die den Aufstand gegen ihre Eroberer auslöste.

Herodot erzählt eine andere Geschichte über die Steganographie, die einige Jahre später geschah, als der spartanische König Demaratus eine scheinbar leere Wachstafel nach Sparta zurückschickte. Unter dem Wachs versteckte sich eine Nachricht, die die Spartaner vor der geplanten Invasion von Xerxes warnte.

Herodot ist für seine großen Geschichten bekannt, daher können wir nicht sicher sein, wie wahr diese Geschichten sind, aber sie sind die frühesten Aufzeichnungen über die Steganographie, die wir haben.

Es dauerte nicht lange, bis anspruchsvollere Formen der Steganographie aufgenommen wurden. Im 4. Jahrhundert v. Chr. Erwähnte Aeneas Tacticus eine Lochstanztechnik. Philo von Byzanz war der erste, der über unsichtbare Tinten diskutierte, im dritten Jahrhundert v. Chr. darüber zu schreiben. Sein Rezept verwendete Gallensteine, um Text zu schreiben, und eine Kupfersulfatlösung, um ihn zu enthüllen.

Der Begriff Steganographie wurde erstmals in einem Buch mit dem Titel verwendet Steganographia von Johannes Trithemius. Das Wort verband das Griechische Steganos, was bedeutet, verborgen, mit Graphein, was bedeutet schreiben.

Steganographia war ein cleveres Buch, das sich angeblich mit Magie und Okkultismus befasste, aber Kryptographie und Steganographie verwendete, um sein eigentliches Thema zu verbergen, das sich auf Kryptographie und Steganographie konzentrierte.

Steganographia wurde gefolgt von Polygraphia, Dies war ein einfacheres Buch über die Steganographie und ihre Praxis.

Eine weitere Schlüsselentwicklung in der Steganographie kam 1605, als Francis Bacon Bacons Chiffre entwickelte. Diese Technik verwendete zwei verschiedene Schriften, um eine geheime Nachricht in einen scheinbar unschuldigen Text zu codieren.

Die ersten Mikropunkte wurden in der zweiten Hälfte des 19. Jahrhunderts entwickelt, wurden aber bis zum Ersten Weltkrieg nicht in großem Umfang für die Steganographie verwendet. Sie bestehen darin, eine Nachricht oder ein Bild auf die Größe eines Punkts zu verkleinern, wodurch die Menschen kommunizieren und weitergeben können Informationen, ohne dass ihre Gegner es wissen.

Im Laufe der Jahre gab es eine Vielzahl anderer steganografischer Entwicklungen und Techniken. Steganographie wird bis heute praktiziert, mit Low-Tech-Versionen, die häufig von Gefängnisbanden verwendet werden, und digitalen Methoden, mit denen Daten in Bildern, Ton und anderen Medien versteckt werden.

Steganographie gegen Kryptographiey

Bei der Steganografie geht es darum, die Präsenz von Informationen zu verbergen, während bei der Kryptografie eher darauf geachtet wird, dass auf Informationen nicht zugegriffen werden kann. Wenn die Steganographie richtig angewendet wird, Niemand – außer den vorgesehenen Empfängern – sollte dazu in der Lage sein Sagen Sie, dass versteckte Kommunikation stattfindet. Dies macht es zu einer nützlichen Technik für Situationen, in denen offensichtlicher Kontakt unsicher ist.

Im Gegensatz dazu wird Kryptografie in Situationen eingesetzt, in denen die Teilnehmer nicht betroffen sind, wenn jemand feststellt, dass sie kommunizieren, die Nachricht selbst jedoch verborgen und für Dritte unzugänglich sein muss.

Lassen Sie uns einige Beispiele durchgehen, um die Unterschiede zu verstehen. Wenn Sie ein inhaftierter politischer Aktivist waren und mit Ihrer Organisation kommunizieren müssen, kann die Logistik eine Herausforderung sein. Die Behörden überwachen möglicherweise alles, was in Ihre Zelle hinein- und hinausgeht Sie müssten wahrscheinlich jede Kommunikation verbergen, die stattfindet.

In einer solchen Situation wäre Steganographie eine gute Wahl. Es mag mit den verfügbaren Ressourcen schwierig sein, aber Sie könnten einen klar klingenden Brief mit einer versteckten Nachricht schreiben, die mit verschiedenen Schriftarten oder anderen steganografischen Techniken verborgen ist.

Angenommen, Sie sind ein Diplomat, der geheime Details mit Ihrem Heimatland bespricht. Es ist normal, dass Diplomaten mit Beamten ihrer eigenen Nation sprechen, damit die Mitteilungen selbst keinen Verdacht erregen. Da der Inhalt der Konversation jedoch streng geheim ist, möchte der Diplomat möglicherweise Kryptografie verwenden und über eine verschlüsselte Leitung sprechen.

Wenn Spione oder Angreifer versuchen, das Gespräch abzufangen, werden sie es tun haben nur Zugriff auf den Chiffretext und nicht auf das, was die beiden Parteien tatsächlich sagen.

Wenden wir uns den Dingen zu, um die Unterschiede noch weiter zu untersuchen. Wenn der politische Aktivist Kryptographie verwendet hätte, um mit seiner Organisation zu kommunizieren, hätten die Behörden sie höchstwahrscheinlich abgefangen.

Die Beamten würden den Chiffretext sehen und wissen, dass der Aktivist versucht, verschlüsselte Nachrichten zu senden, dann würden sie höchstwahrscheinlich seine Zustellung einstellen und den Aktivisten darüber befragen. Dies könnte sehr schlimm enden, in Schlägen, Folter oder sogar dem Tod des Aktivisten. Deshalb wäre Steganographie in einem solchen Szenario besser geeignet.

Umgekehrt werden Diplomaten häufig von ihren Gastländern überwacht. Wenn ein Diplomat versucht, steganografisch verborgene Nachrichten nach Hause zu senden, können diese abgefangen, analysiert und der Inhalt möglicherweise aufgedeckt werden. In dieser Situation ist die Kryptografie besser geeignet, da Interzeptoren zwar wissen, dass eine Kommunikation stattfindet, sie jedoch nicht herausfinden können, um was es sich handelt.

Siehe auch: Anfängerleitfaden zur Kryptografie

Steganographie kombinieren & Kryptographie

Diese beiden Prozesse werden häufig getrennt ausgeführt, können es aber auch sein kombiniert werden, um die Vorteile beider Bereiche zu nutzen. Wenn Sie die Tatsache verbergen möchten, dass eine Kommunikation stattfindet, die Nachricht aber auch schützen möchten, falls sie entdeckt wird, können Sie sie zuerst verschlüsseln und dann mit Steganografie verbergen.

Angenommen, Sie möchten die Meldung “Ich gehe nach Hause” mit einer einfachen Caesar-Chiffre und unsichtbarer Tinte verbergen. Mit der Chiffre können Sie jedes Zeichen zu dem Buchstaben verschieben, der im Alphabet darauf folgt. Dabei erhalten Sie einen Chiffretext von:

J’n hpjoh ipnf

Jetzt, wo Sie Ihren Chiffretext haben, können Sie ihn mit Zitronensaft oder einer unsichtbaren Tinte, die Sie zur Hand haben, auf Ihr Blatt Papier schreiben. Solange Ihr Empfänger weiß, wo sich die Nachricht befindet, wie Sie sie anzeigen (in diesem Fall Wärme) und wie Sie sie entschlüsseln, Sie können auf die geheime Kommunikation zugreifen.

Wenn jemand die Nachricht abfängt, aber die unsichtbare Tinte nicht erkennt, weiß er nicht, dass eine Kommunikation stattgefunden hat. Wenn sie wissen, dass eine Nachricht vorhanden ist, der Code jedoch nicht geknackt werden kann, ist die Nachricht selbst weiterhin sicher, der Abfangjäger weiß jedoch, dass etwas gesendet wurde. Sie können nur dann auf den Inhalt der Nachricht zugreifen, wenn sie den Code knacken können.

Wenn Sie die Sicherheit der Kommunikation erhöhen möchten, können Sie anspruchsvollere Verschlüsselungs- und Steganografiemethoden wie AES bzw. BPCS (Bit Plane Complexity Segmentation) verwenden.

Die Verwendung von Steganographie

Die Steganographie hat neben dem offensichtlichen Verbergen von Daten und Nachrichten eine Reihe überraschender Anwendungen. Hacker benutzen es, um Code verbergen in Malware-Angriffe. Drucker verwenden Steganografie Außerdem werden nicht wahrnehmbare gelbe Punkte ausgeblendet, die angeben, welcher Drucker zu welchem Zeitpunkt ein Dokument erstellt hat. Steganographische Techniken werden auch häufig verwendet Wasserzeichen und Fingerabdrücke zum Nachweis von Eigentum und Urheberrecht.

Die Grenzen der Steganographie

Steganographie ist eine nützliche Praxis, die jedoch eine Reihe von Einschränkungen aufweist. Es gibt zwei Schlüsselfaktoren, die häufig im Wettbewerb stehen – der erste ist Wie offensichtlich und einfach die versteckten Daten zu erkennen sind (ob durch menschliche Wahrnehmung oder andere Formen der Analyse), während die zweite ist Wie viele Daten können ausgeblendet werden? in einer bestimmten Datei oder Mitteilung.

Je höher der Prozentsatz der Daten ist, die jemand zu verbergen versucht, desto einfacher ist es, sie zu erkennen. Wie viele Daten Sie sicher in eine bestimmte Datei einfügen können, hängt von der Steganografietechnik, dem Risikograd und dem zu erwartenden Prüfungsumfang ab.

Wenn Daten in Bildern versteckt sind, ist es für das menschliche Auge immer noch schwierig, Anomalien zu erkennen, wenn 20 Prozent der Daten ersetzt wurden, vorausgesetzt, die Informationen wurden gut versteckt. Bei niedrigeren Prozentsätzen sieht das Bild im Wesentlichen gleich aus. Je mehr Daten eingepackt werden, desto schlechter wird die Qualität und möglicherweise können Sie sogar Elemente des ausgeblendeten Bildes sehen.

Wenn Sie Probleme haben, sich ein Bild davon zu machen, wie es aussieht, lesen Sie die Beispiele ab Seite drei und dann ab Seite 12 in diesem Artikel von John Ortiz für Black Hat.

Wenn wir 20 Prozent als Benchmark verwenden, ist es am besten, eine Datei zu haben, die mindestens fünfmal so groß ist wie die Daten, die Sie verbergen möchten. Bei dieser Technik mit geringem Risiko möchten Sie eine 5-Gigabyte-Datei für jedes Gigabyte, das Sie ausblenden möchten.

Dies macht die Steganographie relativ ineffizient. Wenn Ihr Ziel darin besteht, Daten sicher und vertraulich zu behandeln, anstatt die Tatsache zu verschleiern, dass eine Kommunikation stattfindet, ist Kryptografie im Allgemeinen die bessere Option.

Oben auf dem Effizienzproblem, Der Empfänger muss auch wissen, wo und wie Informationen verborgen wurden, damit er darauf zugreifen kann. Dies bedeutet im Allgemeinen, dass Sie Zugriff auf einen sicheren Kanal benötigen, damit Sie diese Details diskutieren können, ohne dass Angreifer sie abfangen. Da es oft schwierig ist, sichere Kanäle zu finden, insbesondere in Situationen, in denen Steganographie erforderlich ist, kann es schwierig sein, dieses Problem zu überwinden.

Beim Versuch, Informationen zu verbergen, ist es schließlich wichtig, das Kerckhoff-Prinzip zu berücksichtigen:

“EIN Kryptosystem sollte sicher sein, auch wenn alles rund um das system, mit ausnahme der Schlüssel, ist Öffentliche Kenntnisse.”

Der zentrale Punkt ist, dass es ist Es ist nicht ratsam, ein System zu verwenden, bei dem der einzige Schutz das mangelnde Bewusstsein des Feindes ist – Sie könnten auf versteckte Daten stoßen oder darauf schließen, und dann Möglichkeiten finden, sie zu extrahieren.

Dies hängt von der jeweiligen Situation ab. Wenn jedoch die Sicherheit und Unzugänglichkeit von Informationen für Unbefugte von größter Bedeutung ist, sollten die Daten mit einem privaten Schlüssel verschlüsselt werden, bevor steganografische Techniken angewendet werden.

Die verschiedenen Arten der Steganographie

Es gibt zu viele Arten von Steganografie, um sie abzudecken. Wir werden uns daher an die gebräuchlicheren und interessanteren Formen halten und Beispiele für ihre Verwendung geben.

Physikalische Steganographie

Die Steganographie wurde lange vor dem Computer entwickelt, daher gibt es eine Reihe nicht-digitaler Techniken, mit denen wir Informationen verbergen können.

Unsichtbare Tinte

Im Laufe der Geschichte war unsichtbare Tinte eine der häufigsten steganografischen Praktiken. Es funktioniert nach dem Prinzip, dass eine Nachricht geschrieben werden kann, ohne sichtbare Spuren zu hinterlassen, die später nach einer bestimmten Behandlung aufgedeckt werden.

Eine Vielzahl von Substanzen kann als unsichtbare Tinte verwendet werden. Einige davon sind Zitronensaft, Cola, Wein, Essig, Milch und Seifenwasser, die alle durch Hitze sichtbar gemacht werden können. Waschmittel, Sonnenschutzmittel, Seife und Speichel sind ebenfalls unsichtbare Tinten, die jedoch durch ultraviolettes Licht sichtbar werden.

Es gibt auch eine Reihe von Kombinationen, bei denen der erste Bestandteil zum Schreiben verwendet wird und der zweite eine chemische Reaktion auslöst, die das Bild sichtbar macht. Dazu gehören Stärke und Jod, Eisensulfat und Natriumcarbonat, Essig- und Rotkohlwasser, Phenolphthalein- und Ammoniakdämpfe sowie Salz und Silbernitrat.

Unsichtbare Tinte kann Verlassen Sie sich nur, wenn Gegner nicht den Verdacht haben, dass es verwendet wurde. Wenn Nachrichten bereits geprüft werden, ist dies möglicherweise nicht die beste Methode, da das Aufdecken der Nachrichten relativ einfach ist. Wenn der Schreibvorgang Zeichen wie eine andere Textur, Kratzspuren oder einen veränderten Glanz hinterlässt, wird die unsichtbare Tinte möglicherweise vom Feind erkannt.

Unsichtbare Tinte war ein kritischer Teil des Kommunikationsprozesses von George Washington, als er daran arbeitete, die Briten zu stürzen. Er gründete 1778 eine Spionagegruppe, und häufig wurden Nachrichten zwischen den Mitgliedern verschickt. Sie schrieben oft eine legitime Einkaufsliste mit einer unsichtbaren Tintenmeldung darunter, nur für den Fall, dass die Notiz abgefangen wurde.

Sie verwendeten eine von Dr. James Jay entwickelte Tinte. Washington hat es in seinen Briefen oft als „Medizin“ bezeichnet. Die Briefe wurden auch häufig in Code geschrieben, für den Fall, dass die Briten auf eine der Nachrichten stießen. Durch die Kombination von Steganografie und Verschlüsselung wurde eine weitere Schutzebene geschaffen.

Null-Chiffren

Null-Chiffren verbergen ihre echten Botschaften in scheinbar normalem Text und verwenden dabei verschiedene Techniken. Gängige Beispiele sind das Erstellen eines einfachen Textes, bei dem jedes n-te Wort oder sogar jeder Buchstabe Teil der geheimen Botschaft ist.

Wenn wir zum Beispiel eine Null-Chiffre verwenden, bei der jedes fünfte Wort unsere eigentliche Nachricht ist, können wir eine Nachricht wie die folgende aufnehmen:

Ich will keine Hunde weil sie stinken und sind nicht bekannt für sein großartig.

Und finde den versteckten Text:

“Hunde sind toll“

Alternativ können wir etwas in den ersten Buchstaben jedes dritten Wortes codieren:

Wenn du haß so zu sein einängstlich, kaufen Sie ein puppy oder a pNur, es wird helfen ydu.

Enthält eine geheime Nachricht von:

“glücklich“

Sie können Null-Chiffren nach nahezu jedem Schema erstellen und verwenden, das Sie sich vorstellen können, sofern Ihr Empfänger mit der Technik vertraut ist. Das Erstellen versteckter Nachrichten auf eine Weise, die keinen Verdacht erregt, kann jedoch ein sehr mühsamer und zeitaufwendiger Prozess sein, sodass Null-Chiffren nicht das effizienteste Mittel für die geheime Kommunikation sind.

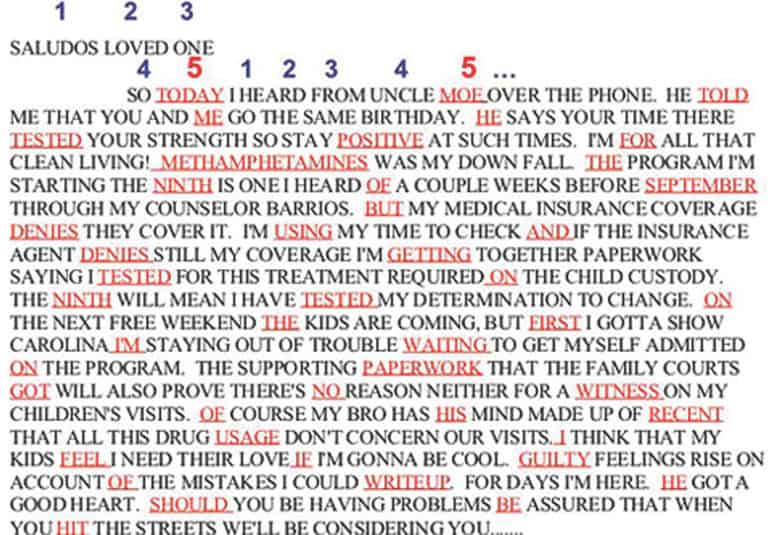

Das FBI hat dieses Beispiel einer Null-Chiffre veröffentlicht, die sie von einem Gefangenen abgefangen haben:

Mit freundlicher Genehmigung des FBI.

Der gesamte Text lässt den Absender so aussehen, als hätte er ein ziemlich turbulentes Familienleben, aber oberflächlich betrachtet befürwortet der Verfasser nichts Kriminelles. Wenn Sie jedes fünfte Wort lesen, das das FBI zum Glück für uns hervorgehoben hat, wird es viel finsterer.

Es endet mit “WENN ER SCHREIBSCHULDIG IST, SOLLTE ER SCHLAGEN”. Mit anderen Worten, Moe sollte ermordet werden, wenn er verurteilt wird. Zum Glück für Moe war die Steganographie dieses Gefangenen nicht gut genug und die Nachricht wurde vom FBI entschlüsselt.

Bacons Chiffre

Ein weiteres frühes Steganographie-Schema war Bacons Chiffre, die im 17. Jahrhundert vom Philosophen und Politiker Francis Bacon erfunden wurde. Es war eine interessante Entwicklung, weil es die geheime Botschaft eher im Format des Textes als inhaltlich verbirgt.

Bacons Chiffre ist eher eine steganografische als eine kryptografische Technik, da die Nachricht durch scheinbar normalen Text verborgen wird und nicht als Durcheinander von Chiffretext im Klartext erscheint.

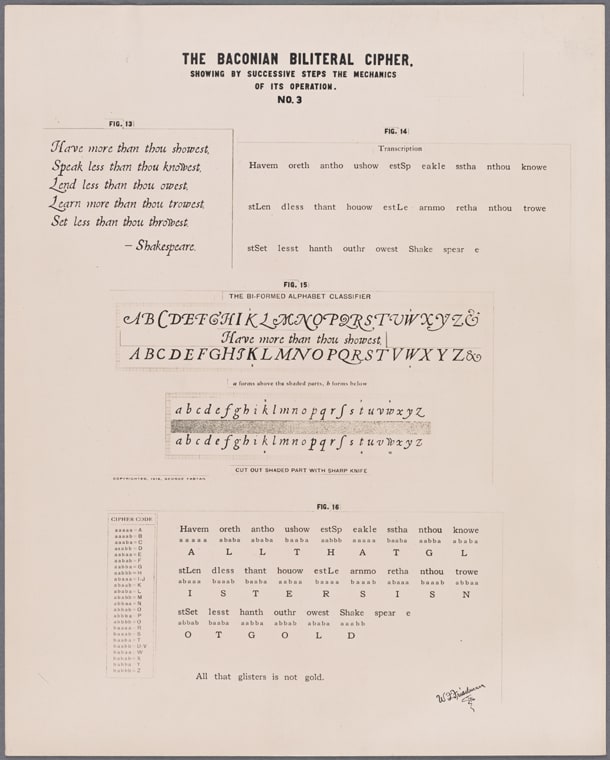

Schauen Sie sich das Bild unten als Beispiel an:

Die baconianische bilaterale Chiffre von New York Public Library lizenziert unter CC0.

Wie Sie sehen, gibt es in diesem Beispiel zwei verschiedene Schriftstile für Groß- und Kleinbuchstaben. Um eine Nachricht mit Bacons Chiffre zu verbergen, wird eine unschuldige Nachricht in einer Kombination der beiden verschiedenen Stile geschrieben. Die geheime Nachricht besteht aus fünf Buchstabenblöcken. Die besondere Anordnung der Schriftarten in jeder Gruppe von fünf Buchstaben repräsentiert einen einzelnen Buchstaben der verborgenen Nachricht.

Es mag schwierig sein, im Bild zu sehen, aber das Gedicht in der oberen linken Ecke. “Hab mehr als du zeigst, sprich, damit du nicht weißt …”Enthält tatsächlich eine geheime Nachricht. Um den durch Bacons Chiffre verborgenen Text aufzudecken, muss das Gedicht zunächst in fünf Buchstabenblöcke aufgeteilt werden:

Haben m

oreth

antho

du zeigst

estSp usw.

Der nächste Schritt ist zu Vergleichen Sie den Schriftstil jedes Buchstabens und entscheiden Sie, ob es in die erste Gruppe “a” oder die zweite Gruppe “b” passt. Die Groß- und Kleinbuchstaben unserer ersten Gruppe, “Havem”, sind jeweils in der Schriftart “a” geschrieben. Nach dem Schlüssel (in winziger Schrift unten links), “Aaaaa” bedeutet “A”.

Wenn wir den gleichen Vorgang mit der zweiten Gruppe von fünf Buchstaben „oreth“ ausführen, wird der erste im Stil „a“, der zweite im Stil „b“, der dritte im Stil „a“, der vierte im Stil „ b ”und der letzte Stil„ a ”. Ein Lauf von “Abeba” bedeutet laut Code ein “L”.

Wenn wir das gesamte Gedicht auf diese Weise übersetzen, zeigt es “ALLES, WAS GLITZERT, IST NICHT GOLD”. Wie Sie sehen, handelt es sich um ein relativ neues Verfahren zum Ausblenden von Nachrichten. Wenn ein Gegner die Bacon-Chiffre nicht kennt, ist es ganz einfach, eine geheime Nachricht an ihm vorbeizuschieben.

Bacons Chiffre ist eigentlich nur ein einfaches Binärsystem und nicht auf Schriftarten beschränkt. Sie können eine Nachricht mit einem a / b-System ausblenden, indem Sie den Abstand und die Größe der Buchstaben ändern, sie ein wenig über oder unter die Linie schreiben oder andere subtile Manipulationen vornehmen.

Es könnte auch eine andere Codierungsmethode verwendet werden, die es Ihren Feinden noch schwerer macht, den verborgenen Text aufzudecken. Anstatt “aaaaa” für “A” zu stehen, können Sie stattdessen “aababababbabaaaa” oder eine andere Zeichenfolge für “A” verwenden. Offensichtlich ist dies länger und weitaus weniger effizient, und Sie müssen auch sicherstellen, dass Ihr Empfänger über die neue Codierungsmethode Bescheid weiß.

Bacons Chiffre wurde im Laufe der Jahre mehrmals verwendet, um Informationen zu verbergen. In jüngster Zeit verschlüsselte die berüchtigte weiße Supremacist-Bande, die Aryan Brotherhood, damit Listen von Gangmitgliedern und ordnete Treffer gegen ihre Feinde an.

Mikropunkte

Wenn Sie Nachrichten oder andere Informationen ausblenden möchten, ist es eine der besten Techniken, sie unsichtbar oder zumindest so nah wie möglich zu machen. Dies ist die Denkschule hinter Mikropunkten. Sie wurden zum ersten Mal im späten 19. Jahrhundert entwickelt und im 20. Jahrhundert verbessert.

Fotografische Techniken können Bilder oder Text auf einen winzigen Bruchteil der Originalgröße verkleinern. Bis 1925 war eine von Emmanuel Goldberg entwickelte Methode so ausgefeilt, dass Eine normal gedruckte Seite könnte auf ein Hundertstel eines Quadratmillimeters verkleinert werden.

Mikropunkte ermöglichten es den Menschen, große Mengen an Informationen ohne offensichtliche Spuren zu verbergen. Spione könnten sie in ihrer Person verstecken, sie per Post verschicken oder Informationen darin aufbewahren. Wenn ein Gegner nicht bereits misstrauisch ist, sind Mikropunkte aufgrund ihrer geringen Größe kaum zu erkennen.

Sie wurden während des Ersten Weltkriegs, des Zweiten Weltkriegs und des Kalten Krieges stark genutzt. Ein wichtiger Vorfall betraf den serbischen Dreifachagenten Duško Popov. Er war ein reicher Mann, der den deutschen Militärgeheimdienst, die Abwehr, infiltriert hatte.

Die Nazis gaben ihm Informationen und folgerten nach dem britischen Überfall auf den italienischen Marinestützpunkt Taranto, dass die Japaner daran interessiert waren, wie der Angriff verlaufen war. Seine Mitarbeiter schickten ihm über einen Mikropunkt eine Nachricht, in der sie ihn anwiesen, in die USA zu gehen und über die Verteidigungsmaßnahmen von Pearl Harbor für die Japaner Bericht zu erstatten.

Während Popov in den USA warnte er US-Beamte vor dem Interesse des Feindes an Pearl Harbor, obwohl es den Anschein hat, als ob diese Informationen niemals zum Militär gelangten. Dieses Versäumnis führte dazu, dass die USA durch den Pearl Harbor-Angriff blind wurden.

Es gibt derzeit nicht viele Informationen darüber, ob und wie Mikropunkte verwendet werden, obwohl dies angesichts ihrer Geheimhaltung zu erwarten ist. Aufgrund der zunehmenden Verbreitung der digitalen Kommunikation und anderer Techniken ist es unwahrscheinlich, dass Mikropunkte immer noch so häufig verwendet werden, obwohl es Nischenanwendungen geben könnte.

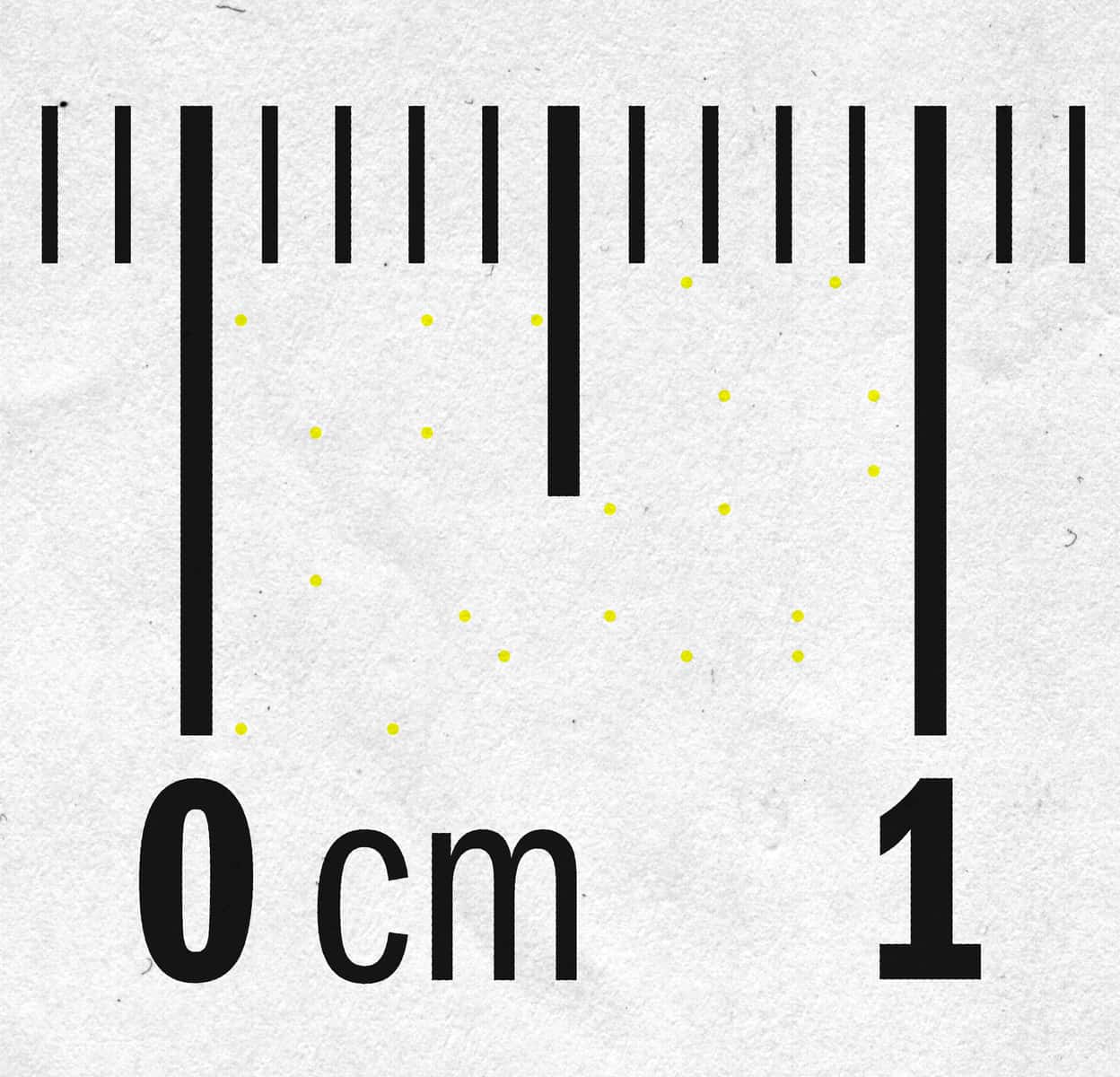

Druckersteganographie

Ein Beispiel für den Code, den Drucker hinterlassen haben. Druckersteganographie von Parhamr lizenziert unter CC0.

Seit den 1980er Jahren haben verschiedene Druckerhersteller ihre Maschinen darauf programmiert drucke eine Reihe von fast unmerklichen gelben Punkten aus auf jeder einzelnen Seite. Jeder Punkt ist nur einen Zehntel Millimeter groß und die Anordnung ist so codiert, dass die Seriennummer des Druckers sowie Datum und Uhrzeit angezeigt werden.

Diese Informationen werden immer wieder auf der gesamten Seite wiederholt, sodass die Informationen auch dann wiederhergestellt werden können, wenn nur ein Bruchteil einer Seite gefunden wird oder der gedruckte Code aufgrund von Druckerfehlern, Feuchtigkeit oder anderen Problemen beschädigt wurde.

Diese steganographische Praxis ist angeblich gewohnt gegen Geldfälscher vorgehen – Wenn die Behörden die Banknoten beschlagnahmen, können sie herausfinden, auf welchem Gerät sie gedruckt wurden. Es wird davon ausgegangen, dass die Punkte auch verwendet werden, um die Täter anderer Verbrechen aufzuspüren. Einige spekulieren, dass die Gewinnerin des NSA-Hinweisgebers Reality Winner mit dieser Methode erwischt worden wäre, wenn sie keine anderen Fehler begangen hätte.

Die geheimen Punkte wurden erst 2004 veröffentlicht, als PC World einen Artikel veröffentlichte, der besagte, dass die niederländischen Behörden die Codes verwendeten, um eine Bande aufzuspüren, die Zugfahrkarten fälschte.

Es gibt verschiedene Kodierungsschemata. Es wurde bestätigt, dass die meisten großen Druckermarken mindestens eine von ihnen verwenden. Forscher des EFF sind sich derzeit nicht sicher, ob jedes Druckermodell heimlich Informationen verbirgt, mit denen nachvollzogen werden kann, wann und wo ein Dokument gedruckt wurde. Aus diesem Grund gilt es als am sichersten Angenommen, jeder Drucker hinterlässt eine Spur.

Im Jahr 2023 veröffentlichten Forscher der Universität Dresden ein Programm, das zusätzliche gelbe Punkte hinzufügt und den Code verschlüsselt. Dies verhindert, dass jemand nachvollziehen kann, wann und wo ein Dokument gedruckt wurde. Die Software wurde entwickelt, um Whistleblowern und anderen Aktivisten zu helfen, ihre Anonymität zu bewahren.

Die Software weist einige Einschränkungen auf, einschließlich der Tatsache, dass sie mit einem Drucker verwendet werden muss, der mit der gleichen Codierungstechnik für gelbe Punkte programmiert ist. Da eine Reihe anderer Identifikationscodes verwendet werden, besteht immer noch die Möglichkeit, dass der Drucker einer Person andere Markierungen auf der Seite hinterlässt, mit denen sie identifiziert werden können.

Digitale Steganographie

Wie so ziemlich alles in unserem Leben hat die Steganografie ihren Weg in die digitale Welt gefunden. Es ist möglich, Informationen in verschiedenen Dateitypen, an verschiedenen Online-Standorten und sogar an Orten zu verbergen, die Sie nie vermuten würden, z. B. durch Variieren des Timings zwischen Datenpaketen, die über ein Netzwerkprotokoll gesendet werden.

Mediendateien gehören zu den beliebtesten Orten, an denen Informationen versteckt werden, da aufgrund ihrer Größe mehr geheime Daten gespeichert werden können, ohne dass ein Verdacht aufkommt. Es gibt drei verschiedene Möglichkeiten, wie Informationen in Dateien ausgeblendet werden können:

- Durch Hinzufügen zur Datei, wie in ungenutzten Header-Platz.

- Durch Ersetzen eines Teils der Informationen in der Datei. Eine der häufigsten Möglichkeiten, dies zu tun, ist das Ändern der Niedrigstwertige Bit (LSB). In Bild-, Audio- und anderen Dateien sind die letzten Informationen in einem Byte nicht unbedingt so wichtig wie die ersten. Beispielsweise könnte 10010010 ein Blauton sein. Wenn wir nur die letzten beiden Bits in 10010001 ändern, könnte dies eine fast identische Blautönung sein. Das heißt, wir können unsere geheimen Daten in den letzten zwei Bits jedes einzelnen Pixels in einem Bild verbergen, ohne das Bild merklich zu verändern. Wenn wir die ersten Bits ändern, würde sich dies erheblich ändern.

- Durch Erstellen einer neuen scheinbar harmlosen Datei, Das ist eigentlich nur ein Cover für den steganografischen Text.

Video-Steganographie

Videos sind relativ große Dateien, sodass sie mehr Daten als die meisten Alternativen verbergen können. Einige der gebräuchlichsten Techniken umfassen eine Vielzahl verschiedener Schemata zum Ersetzen der niedrigstwertigen Bits (Polynomgleichungen, Hash-basiert usw.). Alternativ können Daten auch in jeden Frame eingebettet werden, oder es können auch Filter- und Maskierungsdaten verwendet werden. Es gibt eine Reihe von Video-Steganographie-Programmen, die online verfügbar sind.

Einer der interessantesten Fälle von Video-Steganografie wurde aufgedeckt, als die deutschen Behörden 2011 einen mutmaßlichen al-Qaida-Angehörigen festnahmen. Beamte durchsuchten den Mann und fanden in seiner Unterwäsche ein Flash-Laufwerk sowie Speicherkarten. Unter den anderen Dateien befand sich ein pornografisches Video namens Super.

Da er des Terrorismus verdächtigt wurde, untersuchten die Behörden das Video weiter und stellten fest, dass mit steganografischen Techniken mehr als einhundert al-Qaida-Dokumente versteckt wurden. Dazu gehörten Schulungshandbücher für Terroristen und Pläne für zukünftige Angriffe.

So unislamisch Pornografie auch sein mag, es ist ein ziemlich cleveres Schema. Wenn die Behörden verschlüsselte Dateien finden, wird häufig der Verdacht geschürt, Ich frage mich, warum die Datei überhaupt verschlüsselt wurde.

Wenn sie einen Verdächtigen zur Übergabe ihres Schlüssels zwingen und feststellen würden, dass das Ziel die Fernsehsendungen von Kindern verschlüsselt hat, wäre dies faul. Die Behörden würden wissen, dass etwas nicht in Ordnung ist, und die Daten mit größerer Wahrscheinlichkeit weiter untersuchen und die verborgenen Informationen aufdecken.

Da Pornografie generell ein Tabu ist, insbesondere für Muslime, könnten die Behörden den Inhalt einsehen und die Person dann einfach als sexuell abweichend und voller Schande abweisen, anstatt die Daten weiter zu untersuchen. Zum Glück für die Welt wurden die deutschen Beamten nicht betrogen.

Bild Steganographie

Mit einer Vielzahl von Techniken können Daten in Bildern ausgeblendet werden. Diese beinhalten:

- Niedrigstwertige Bit – Wir haben das früher unter der. Besprochen Bereich Digitale Steganographie.

- Bitebenen-Komplexitätssegmentierung (BPCS) – Diese Technik ersetzt komplexe Daten durch verborgene Informationen auf eine Weise, die für das menschliche Auge nicht wahrnehmbar ist.

- Hohe Kapazität beim Verstecken in JPEGs – Dies ist im Wesentlichen eine Anpassung des niedrigstwertigen Bits, die die in JPEG-Dateien enthaltene Komprimierung ausgleicht.

Im Jahr 2010 wurde ein russischer Spionagering von den US-Behörden gesprengt. Als Teil ihres Kommunikationsprozesses verschlüsselten sie Daten, verwendeten Steganografie, um sie in Bildern auszublenden, und posteten sie dann auf öffentlichen Websites. Die Kommunikationstechnik wurde entdeckt, nachdem die Häuser des Verdächtigen durchsucht wurden und einige ihrer Computer Steganographie-Software enthielten.

Steganographie wurde auch verwendet, um geistiges Eigentum zu stehlen. Im Jahr 2023 hat sich ein Ingenieur von GE mit einem in China ansässigen Geschäftspartner verschworen, um Unternehmensgeheimnisse im Zusammenhang mit Dampf- und Gasturbinen zu stehlen. Zunächst kopierte er nur Dateien auf ein Flash-Laufwerk. Er wurde erwischt und die Firma blockierte USB-Anschlüsse und verbot die Verwendung von Flash-Laufwerken.

Bemerkenswerterweise wurde er nicht entlassen und erhielt eine weitere Gelegenheit, Akten zu stehlen. Er nahm Daten aus 40 Matlab- und Excel-Dateien, verbarg sie mithilfe der Steganografie in einem Bild eines Sonnenuntergangs und schickte sie per E-Mail an sich selbst, bevor er sie an seinen Geschäftspartner weiterleitete. Er wurde von GE gefasst und wegen sechsmaliger Wirtschaftsspionage angeklagt.

In einem besorgniserregenden Trend wird Steganographie auch unter Hackern immer häufiger. Forscher von Trend Micro analysierten die Bemühungen eines Twitter-Kontos, das im Oktober 2023 schädliche Memes veröffentlichte.

Sobald die Malware auf einem Gerät ausgeführt wurde, wurden die Memes vom Twitter-Konto heruntergeladen und anschließend ein darin versteckter böswilliger Befehl extrahiert. Es machte einen Screenshot des infizierten Computers und schickte die Informationen an den Angreifer zurück, nachdem er die Details des Kontrollservers von Pastebin gesammelt hatte.

Audiosteganographie

Die Audiosteganographie bietet auch eine Reihe verschiedener Methoden. Wie bei allen Arten der Steganografie ist es wichtig, dass die Techniken robust sind, einen angemessenen Teil der verborgenen Daten enthalten und dass Änderungen so unmerklich wie möglich sind. Einige der gebräuchlichsten Techniken sind:

- Am wenigsten signifikante Bitcodierung – Genau wie bei den anderen Arten von Bit mit der geringsten Signifikanz, die wir erwähnt haben, können weniger wichtige Teile der Audiodaten geändert werden, ohne dass offensichtliche Unterschiede hinsichtlich des Klangs einer Datei auftreten.

- Echo versteckt sich – Daten können auch in einem Echo maskiert werden.

- Ton einfügen – Da es schwierig ist, Töne mit niedrigerer Energie zu erkennen, wenn sie sich in der Nähe von viel leistungsstärkeren befinden, können diese Töne mit niedrigerer Energie verwendet werden, um Daten zu verbergen.

Ein polnischer Forscher setzte in einem interessanten Projekt die Audiosteganographie ein. Er nahm das Lied Rhythmus ist ein Tänzer von Snap! und dann das Tempo geändert. Wenn ein Schlag verlangsamt wurde, stellte dies einen Gedankenstrich im Morsecode dar, und wenn ein Schlag beschleunigt wurde, bedeutete dies einen Punkt. Er benutzte dieses System, um zu formulieren: “Steganographie ist eine Tänzerin!”

Anschließend spielte er das Lied vor einer Mischung aus professionellen Musikern und Laien. Bei einer Tempodifferenz von einem Prozent bemerkte niemand, dass etwas nicht stimmte. Nur bei rund zwei Prozent wussten die professionellen Musiker, dass etwas los war, und bei allen anderen waren es rund drei Prozent.

Seine Ergebnisse zeigen, dass es ziemlich einfach ist, Informationen in Tanzliedern zu verbergen, ohne dass jemand es merkt. Trotzdem ist seine Methode keine besonders effiziente Kommunikationsmethode, da sie nur drei Wörter über ein ganzes Lied übertrug.

Text

Wenn es um Text geht, gibt es viele verschiedene Möglichkeiten, Informationen auszublenden. Da Textdateien jedoch im Allgemeinen recht klein sind, sind sie sind für das Senden großer Datenmengen nicht besonders nützlich. Eine einfache Technik besteht darin, Microsoft Word zu öffnen, Ihre geheime Nachricht auszutippen und die Textfarbe in Weiß zu ändern.

Auf dem weißen Hintergrund Ihres Textverarbeitungsprogramms sieht es so aus, als wäre nichts da. Sie können es dann speichern und an Ihren Mitverschwörer senden, um sicherzustellen, dass Sie ihn über einen sicheren Kanal anweisen, wie er auf die Informationen zugreifen soll.

Andernfalls kann es verwirrt sein, warum Sie ihnen weiterhin leere Dokumente senden. Dies ist keine sehr sichere Methode, da jeder, der die Nachrichten abfängt, misstrauisch wird, warum Sie immer leere Dokumente senden. Alles, was sie tun müssen, ist den Text auszuwählen und Ihre Handlung ist vereitelt.

spammimic bietet eine weitere steganografische Technik für die geheime Kommunikation an. Mit dem Tool der Website können Sie Kodieren Sie eine Nachricht so, dass sie wie Spam aussieht. Da wir es so gewohnt sind, Spam zu ignorieren, kann eine Nachricht wie diese leicht unter dem Radar auftauchen und es Ihnen ermöglichen, zu kommunizieren, ohne entdeckt zu werden. Der Nutzen der Software ist umstritten, zeigt aber zumindest, dass Nachrichten auf vielfältige Weise verborgen werden können – man muss nur über den Tellerrand schauen.

Verstecken von Daten in einer normalen Site

Das Internet ist unbegreiflich groß und enthält eine Fülle seltsamer und unsinniger Informationen. Dies bietet viele Möglichkeiten, geheime Nachrichten in der Öffentlichkeit zu verbergen, ohne Verdacht zu erregen.

Solange zwei Personen noch nicht genau überwacht werden, Sie können ihre Mitteilungen problemlos auf beliebten oder undurchsichtigen Websites veröffentlichen, ohne dabei erwischt zu werden. Sie müssen lediglich sicherstellen, dass ihre tatsächlichen Absichten keinem Zuschauer klar werden.

Denken Sie nur an all die absurden Kommentare, die Sie in Foren oder sozialen Medien gesehen haben, und an die Tausenden von Blog-Posts, die absolut keinen Sinn ergaben. Wir neigen dazu, sie entweder abzustreifen oder sie zu lesen, um uns zu amüsieren, aber wir denken niemals, dass sie mehr als Wahnsinn haben könnten.

The Intercept behauptet, dass sogar die NSA in der Praxis mitgewirkt hat, indem sie über ihren offiziellen Twitter-Account mit russischen Spionen kommuniziert. In einer geheimen Operation meldet die Intercept, dass einige der Teilnehmer die Details der NSA-Tweets an russische Aktivisten weitergaben, bevor sie veröffentlicht wurden. Dem Bericht zufolge bestätigte dies, dass es sich tatsächlich um Vertreter der NSA und nicht nur um Betrüger handelte.

Steganographie erkennen

Steganographie kann unglaublich schwer zu erkennen sein, besonders wenn es keinen Grund gibt, misstrauisch zu sein. In der Online-Welt bleiben so viele Informationen vor unseren Augen, dass wir einfach nicht die Zeit oder Mühe verlieren können, jede Anomalie zu untersuchen, geschweige denn die Dinge, die legitim erscheinen.

Das macht es so schwierig, über gute Steganographie zu sprechen. Alle Beispiele, über die wir gesprochen haben, waren Fehlschläge, da sie jetzt allgemein bekannt sind. Techniken werden aktiv erforscht und die Technologie verbessert sich, aber es ist von Natur aus unmöglich, erfolgreiche Steganographie in freier Wildbahn zu erkennen.

Es kann auch eine Vielzahl von Techniken geben, die außerhalb des öffentlichen Raums von Geheimdiensten, terroristischen Netzwerken und kriminellen Banden entwickelt wurden. Wir können es wirklich nicht wissen, wenn wir nicht auf Beispiele stoßen.

Trotzdem können viele Analysewerkzeuge eingesetzt werden, wenn der Verdacht besteht, dass Steganographie zum Verbergen von Nachrichten verwendet wird. Das richtige Tool hängt jedoch davon ab, mit welchen Techniken die Daten verborgen wurden.

Physikalische Steganographie erkennen

Wenn es um unsichtbare Tinte geht, hängen die Erkennungsmethoden davon ab, welche Art von unsichtbarer Tinte verwendet wurde. Wenn es schlecht gemacht wurde, kann es zu Kratzspuren auf dem Papier, einer Veränderung der Textur oder einer unterschiedlichen Reflexion kommen, wenn die Schrift verborgen wurde.

Wenn der Verdacht besteht, dass eine Nachricht unsichtbare Tinte enthält, können Sie sie zunächst visuell untersuchen und auf Unregelmäßigkeiten untersuchen. Der nächste Schritt besteht darin, es unter ultraviolettem Licht durchzulassen, das verschiedene Arten von unsichtbarer Tinte zeigt. Die Nachricht kann dann Wärme ausgesetzt werden, wodurch andere Arten von Tinte sichtbar werden können. Wenn Sie die Nachricht immer noch nicht gefunden haben, reicht es möglicherweise aus, sie Joddämpfen auszusetzen.

Wenn keine dieser Techniken funktioniert, Sie können nicht beweisen, dass dort keine Nachricht vorhanden ist – Nur, dass es wahrscheinlich keinen gibt. Ihr Gegner verwendet möglicherweise eine ausgeklügelte unsichtbare Tintenlösung, von der Sie nichts wissen.

NULL-Chiffren können häufig durch Anomalien im Text erkannt werden. Sie verwenden manchmal seltsame Wendungen, wenn der Schöpfer versucht, ihre geheime Botschaft in den Cover-Text zu integrieren. Wenn die Null-Verschlüsselung jedoch gut durchgeführt wird und Sie keinen Grund haben, sie eingehend zu prüfen, kann dies der Fall sein einfach für die Menschen versteckte Nachrichten an Ihnen vorbei zu gleiten.

Ebenso kann Bacons Chiffre durch Auffinden von Anomalien erkannt werden. Bei verdächtigem Text sollten Interceptors die Schriftarten, den Abstand, die Größe und viele andere Faktoren untersuchen. Auch hier kann es schwierig sein, festzustellen, ob eine geheime Nachricht vorliegt.

Die winzige Größe der Mikropunkte macht es fast unmöglich, sie zu erkennen, es sei denn, der Abfangjäger ist bereits vorsichtig. Da wir jedoch wissen, dass Drucker auf jeder einzelnen Seite Codes hinterlassen, ist es ziemlich einfach, diese zu erkennen.

Eine Methode besteht darin, die Seite in hoher Qualität zu scannen und dann auf einen Teil des weißen Bereichs zu zoomen. Wenn Sie die Farben umkehren, sollten die gelben Punkte deutlicher sichtbar werden. Anschließend können Sie mit diesem Tool der Universität Dresden versuchen, die Punkte zu entschlüsseln.

Digitale Steganographie erkennen

Digitale Steganographie kann auch sein unglaublich schwer aufzudecken. Sofern Sie nicht bereits misstrauisch sind oder die Steganografie nicht ordnungsgemäß durchgeführt wurde, ist es unwahrscheinlich, dass Sie die Dateien einer anderen Person ernsthaft untersuchen.

Einer der größten Anhaltspunkte ist, wenn steganografische Software auf dem Computer einer Person entdeckt wird oder wenn diese in der Vergangenheit steganografiebezogene Websites besucht hat. Dies ist ein guter Indikator dafür, dass sie Dateien mit Steganografie verstecken und sogar Hinweise darauf geben können, wie sie dies tun.

Wenn die Originalversion einer Datei verfügbar ist, ist das Erkennen von steganografischen Änderungen relativ einfach. Sie können das nehmen Hash der Originaldatei und vergleiche sie mit der verdächtigen Datei. Wenn sie unterschiedlich sind, wurde die Datei geändert und enthält möglicherweise versteckte Daten.

Ist die obige Methode nicht möglich, kann die Steganographie auch statistisch erfasst werden. Während unsere Augen und Ohren im Allgemeinen keine verborgenen Informationen in Bildern und Audiodaten erkennen können, können die geheimen Daten häufig leicht durch Suchen nach statistischen Anomalien und Inkonsistenzen aufgedeckt werden.

Die Erkennung von Steganographie ist nur ein Teil des Prozesses. Wenn der Verdacht auf Steganografie besteht und der Ermittler fast sicher ist, dass darin verborgene Informationen enthalten sind, kann er die Daten möglicherweise immer noch nicht aufdecken. Möglicherweise verfügen sie nicht über die richtigen steganografischen Tools, können den Algorithmus nicht herausfinden, oder die Daten waren es möglicherweise vorher verschlüsselt.

Wenn Steganographie von einem Interceptor erkannt wird, kann dies für die Kommunikatoren einen Ausfall bedeuten oder nicht. Dies hängt vom ursprünglichen Grund für das Senden der Nachricht ab. Wenn es absolut kritisch ist, dass die Kommunikation unbemerkt bleibt, würde die Erkennung ihren Plan gefährden. In anderen Fällen können die Kommunikatoren sicher sein, solange der Gegner nicht auf die Daten selbst zugreifen kann.

Ist Steganografie sicher, um Nachrichten zu verbergen??

Steganographie kann nützlich sein, aber es muss es in den richtigen Situationen angewendet werden – wenn du willst verstecke die Tatsache, dass Kommunikation stattfindet. Bei richtiger Anwendung können Sie geheime Nachrichten direkt unter der Nase Ihrer Feinde versenden.

In vielen Fällen ist eine Steganographie völlig unnötig. Wenn es egal ist, ob Dritte feststellen, dass Sie kommunizieren, die Details der Kommunikation jedoch geheim bleiben müssen, sollten Sie stattdessen Kryptografie verwenden.

Steganografie kann ineffizient und zeitaufwändig sein. Sie müssen jedoch über einen sicheren Kanal verfügen, über den Sie kommunizieren können, welche steganografische Technik verwendet wird und wo die Daten verborgen sind.

Die Verschlüsselung ist viel einfacher und es können weitaus mehr Daten auf demselben Speicherplatz verschlüsselt werden. Mit Techniken wie der Verschlüsselung mit öffentlichen Schlüsseln können Sie sogar ohne einen sicheren Kanal kommunizieren.

Wenn Steganografie für sich allein verwendet wird, ist es Sicherheit durch Dunkelheit, was dazu führen kann, dass die geheime Botschaft enthüllt wird. Wenn Sie eine Nachricht vor Gegnern verbergen, sie aber auch schützen möchten, falls sie entdeckt wird, sollten Sie dies am besten tun kombinieren Sie Steganographie mit Kryptographie. Diese Kombination bietet Ihnen die Vorteile beider Techniken und kann Sie und Ihre Daten vor einer Gefährdung schützen.

beschäftigte, aber in Wirklichkeit eine Anleitung zur Steganographie war. Es wurde jedoch von vielen als gefährlich angesehen und sogar von der Kirche verboten. Heutzutage hat sich die Steganographie in den digitalen Bereich verlagert, wo sie immer noch wichtige Anwendungen hat. Steganographie gegen Kryptographie Die Steganographie unterscheidet sich von der Kryptographie dadurch, dass sie versucht, Informationen zu verbergen, während die Kryptographie versucht, sie zu verschlüsseln. Die Kryptographie verwendet mathematische Algorithmen, um Daten unlesbar zu machen, während die Steganographie versucht, sie unsichtbar zu machen. Beide Techniken können jedoch kombiniert werden, um eine noch sicherere Kommunikation zu gewährleisten. Die Verwendung von Steganographie Die Steganographie hat viele Anwendungsfälle, von der verdeckten Kommunikation zwischen Geheimdiensten bis hin zur Verhinderung von Piraterie durch das Verstecken von Wasserzeichen in digitalen Medien. Es kann auch für den Schutz von Privatsphäre und die Vermeidung von Zensur verwendet werden. Die Grenzen der Steganographie Obwohl die Steganographie eine nützliche Technik ist, hat sie auch ihre Grenzen. Es ist nicht immer möglich, große Mengen an Daten zu verstecken, ohne dass dies bemerkt wird. Außerdem kann die Verwendung von Steganographie verdächtig erscheinen und dazu führen, dass die Kommunikation genauer überwacht wird. Die verschiedenen Arten der Steganographie Es gibt verschiedene Arten der Steganographie, darunter die physikalische Steganographie, die unsichtbare Tinte und Null-Chiffren verwendet, sowie die digitale Steganographie, die in Bildern, Videos, Audio und Text versteckte Daten verwendet. Es gibt auch die Möglichkeit, Daten in einer normalen Website zu verstecken. Steganographie erkennen Es gibt Möglichkeiten, Steganographie zu erkennen, sowohl in der physikalischen als auch in der digitalen Welt. Es gibt Tools, die nach versteckten Daten suchen können,