Ihre Internetaktivitäten werden auf dem Weg zum Ziel über viele Router und Switches übertragen. Diese Pakete können an jedem dieser Punkte durch einen als Paket-Sniffing bezeichneten Prozess gesammelt und analysiert werden. In diesem Artikel wird erläutert, was Packet Sniffing ist, und es werden einige praktische Tipps zur Vermeidung des Sniffings gegeben.

Siehe auch: Beste Paket-Sniffer und Netzwerkanalysatoren

Es gibt viele Formen der Vernetzung und die häufigste ist TCP / IP. Dieses Akronym steht für Transmission Control Protocol über Internet Protocol, was einfach bedeutet, dass das Netzwerk TCP-Pakete unter Verwendung von IP-Adressen an Zielcomputer sendet. Der kritische Teil dieser Beschreibung sind die Wortpakete. Im Gegensatz zu dem, was uns unsere Augen sagen, bewegen sich Dinge wie Webseiten und E-Mails nicht im gesamten Internet. Sie werden am sendenden Ende in kleine Datenpakete zerlegt und am empfangenden Ende wieder in ihr ursprüngliches Format zusammengesetzt. Während diese Datenpakete über das Internet übertragen werden, können sie abgehört und sogar geändert werden. Diese Technik wird umgangssprachlich als Packet Sniffing bezeichnet und wird von ISPs, Regierungen, Werbefirmen und bösen Jungs gleichermaßen durchgeführt. In diesem Artikel untersuchen wir Möglichkeiten, wie Sie sich vor dem Sniffing von Paketen schützen können.

Was ist Paketschnüffeln??

Um zu verstehen, wie Paket-Sniffing stattfindet, ist es hilfreich zu verstehen, wie Internet-Routing funktioniert. Webseiten und E-Mails werden nicht vollständig als ein Dokument über das Internet gesendet. Die sendende Seite (Ihr Computer) zerlegt sie vielmehr in viele kleine Datenpakete. Diese Pakete werden an eine IP-Adresse am empfangenden Ende adressiert, die normalerweise verpflichtet ist, den Empfang jedes empfangenen Pakets zu bestätigen. Um dies zu unterstützen, enthält jedes Paket die sendende und empfangende IP-Adresse sowie viele andere Informationen.

Diese Pakete werden nicht auf einen Schlag vom Sender zum Empfänger übertragen. Vielmehr durchquert jedes Paket das Internet auf dem Weg zu seinem Ziel, indem es eine Reihe von Verkehrssteuerungsgeräten wie Router und Switches durchläuft. Jedes Mal, wenn ein Paket eines dieser Verkehrskontrollgeräte passiert, kann es erfasst und analysiert werden.

Ein Hinweis zu Routing und Konvergenz

Die Rolle der Router in diesem Prozess besteht darin, den Datenverkehr buchstäblich an das Ziel weiterzuleiten. Die Router des Internets haben eine Vorstellung davon, wo sich die Ziel-IP-Adresse befindet, oder sie wissen zumindest, wohin sie das Paket senden sollen, wenn sie nicht direkt mit dem Ziel verbunden sind. Diese Technik wird als Konvergenz bezeichnet, da Pakete aus der ganzen Welt aufgrund des Routings an ihrem Ziel konvergieren. Betrachten Sie ein großes Ziel wie Facebook. Der Verkehr kommt von überall auf der Welt. Wenn sich diese Pakete den tatsächlichen Facebook-Servern nähern, konvergiert der ungleiche Datenverkehr in einem sehr belebten Bereich des Internets. Die Router an diesen Standorten müssen sehr robust und sicher sein.

Ein einfacherer Vergleich könnte darin bestehen, eine Autobahn mit Hunderten von Abfahrten in verschiedene Städte in Betracht zu ziehen. Der gesamte Verkehr, der für die Stadt Quahog bestimmt ist, verlässt die Autobahn an der Ausfahrt Quahog. Dies ist eine Form der Konvergenz, da es sich bei diesen Autos nur um einzelne Autos handelt, die scheinbar nichts gemeinsam haben, bis sie alle bei Quahog aussteigen. Wenn ein Beobachter alle Autos untersuchen möchte, die in diese Stadt fahren, ist es am sinnvollsten, an der Autobahnausfahrt Quahog zu sitzen, da 100% der Autos, die diese Ausfahrt nehmen, die Autos von Interesse sind. Es ist weniger sinnvoll, an einem anderen Ort auf der Autobahn zu sitzen und Autos zu untersuchen, da nur ein Teil davon für Quahog bestimmt ist. Das PRISM-Überwachungsprogramm der NSA verwendet diese Technik. Die NSA-Paketschnüffler „parken“ auf den Routern, die den großen Internetanbietern wie Google und Facebook am nächsten liegen, um so viel Verkehr wie möglich für diese Websites zu sammeln.

Wer packt schnüffelt?

Jeder, der Zugriff auf einen Router hat, kann die Paketsammlung und die anschließende Analyse durchführen. Da Internetnutzer im Allgemeinen keine Ahnung haben, wie ihr Verkehr weitergeleitet wird, ist es nicht wirklich möglich zu wissen, wer diesen Verkehr möglicherweise beobachtet. Die Geschichte hat jedoch gezeigt, dass die folgenden Akteure im Laufe der Jahre aus verschiedenen Gründen am Paket-Sniffing beteiligt waren.

Ein Hinweis zu Routern

Die meisten von uns denken wahrscheinlich an den WLAN-Router in unseren Häusern, wenn wir das Wort Router hören. Das ist völlig richtig. Der Consumer-Router in Ihrem Haus erledigt die gleichen Aufgaben wie die großen kommerziellen Router im Internet. Ihr Heimrouter ist dafür verantwortlich, den Datenverkehr von den verschiedenen mit dem Internet verbundenen Geräten in Ihrem Heim zu akzeptieren und an das Internet weiterzuleiten. Es ist auch dafür verantwortlich, den Antwortverkehr aus dem Internet anzunehmen und an das Gerät zurückzuleiten, das ihn angefordert hat. Der einzige wirkliche Unterschied besteht darin, dass Internet-Router dies für Millionen von Geräten tun, während Ihr Heim-Router einer solch monumentalen Aufgabe nicht gewachsen wäre.

Regierungsbehörden

Vereinigte Staaten

Die Snowden-Papiere enthüllten einen massiven Überwachungsapparat namens PRISM, den die US-Regierung seit Jahren im Geheimen einsetzt. Insbesondere hat die National Security Agency (NSA) den Internetverkehr für große Internetseiten wie Facebook, Google und andere passiv erfasst. Der NSA verfügt über umfangreiche Analysetools wie XKeyscore, mit denen er die gesammelten Pakete zu einem späteren Zeitpunkt durchsuchen kann.

Vereinigtes Königreich

Das Vereinigte Königreich verfügt über ein ähnliches passives Sammlungsüberwachungssystem namens Tempora. Großbritannien ist einzigartig positioniert, da der größte Teil seines Internetverkehrs über Unterwasser-Glasfaserkabel nach Großbritannien gelangt. Dies bietet einen zentralen Ein- und Ausstiegspunkt von und nach Großbritannien, und die Tempora-Sammelgeräte werden an diesen Standorten betrieben.

Es ist auch bekannt, dass etwa ein Dutzend Länder eine Massenüberwachung des Internets durchführen. Jede Internetüberwachung würde eine Form der Paketsammlung und -analyse erfordern.

Unternehmen

Die Internetüberwachung ist nicht auf Regierungen beschränkt. Industriespionage gibt es schon seit Jahrzehnten und es besteht kein Zweifel, dass einige Unternehmen Techniken einsetzen, um zu bestimmen, was ihre Konkurrenten tun. Wirtschaftsspionageagenten haben im Allgemeinen nicht den Luxus staatlicher Garantien, den Zugang zu internen Netzwerken und Routern zu fordern, um Pakete zu sammeln. Daher stützen sich die meisten internetbasierten Industriespionagen wahrscheinlich auf bewährte Methoden wie Phishing, um Zugang zu internen Netzwerken zu erhalten. Sobald ein Fußabdruck im Zielnetzwerk erreicht ist, kann die Erfassung und Analyse von Datenpaketen zu einer Fülle von Kenntnissen beitragen.

Werbetreibende

Werbeagenturen sind bekanntermaßen skrupellos, insbesondere Internet-Werbeagenturen. Solche Agenturen werden in der Regel auf zwei Arten bezahlt: entweder anhand der Anzahl der angezeigten Anzeigen (Cost Per Thousand – CPM) oder anhand der Anzahl der Anzeigenklicks, die der Werbetreibende erzielt (Pay Per Click – PPC). In beiden Fällen sind diese Zahlen umso höher, je mehr Impressionen eine Anzeige erzielt. Mit Packet Sniffing können Werbetreibende die Nutzer entweder überraschen, um ihren Marktgeschmack zu beurteilen, oder – noch schlimmer – Anzeigen in eingehende Pakete einfügen, wenn sie vorbeigehen,

Es wurde festgestellt, dass Comcast Pakete in seinem Netzwerk schnüffelt, um den optimalen Ort für die Einblendung von Anzeigen in beliebige Webseiten zu ermitteln, die die Benutzer betrachteten.

Abgesehen von den ethischen Aspekten der Änderung von Inhalten, die weder Comcast gehören noch sich in seinem Netzwerk befinden, ist es nicht besonders einfallsreich, über andere Dinge zu spekulieren, die unterwegs in Pakete injiziert werden können. Es ist bekannt, dass Internet-Anzeigen in vielen Fällen Malware enthalten. Wenn ein Akteur wie ein Werbetreibender den für Ihren Computer bestimmten Datenverkehr übernehmen und beliebige Inhalte einfügen kann, von denen ein Großteil als Malware bekannt ist, werden viele Schutzmechanismen umgangen, die Sie selbst einrichten können.

Eine hervorragende Demonstration hierzu finden Sie unter “Mein Login stehlen” (verwenden Sie zum Testen keinen echten Benutzernamen / Passwort). Diese Seite versucht zu demonstrieren, wie ein Angreifer Ihre Anmeldeinformationen stehlen kann, wenn er in der Lage ist, eine einzelne Codezeile in die Anmeldeseite einzufügen. Während Comcast Anzeigen über Javascript einspeist, kann ein Angreifer genauso leicht Javascript einspeisen, das Ihre Anmeldeinformationen stiehlt.

Böse Jungs

Böse Jungs haben immer nichts Gutes vor. Viele von ihnen sind erfahren und können eine Vielzahl von Methoden anwenden, um Informationen von Ihnen zu stehlen. Phishing ist nach wie vor die Methode Nummer eins, mit der Bösewichte auf Informationen wie Logins und Finanzdaten zugreifen können. Phishing ist jedoch nicht nur eine Art von Information. Ein normaler Bürger kann wegen seiner Kreditkarteninformationen gefälscht werden, die der Bösewicht dann mit Gewinn verkaufen kann. Im Gegensatz dazu kann ein Systemadministrator bei einer Bank wegen seiner Anmeldeinformationen gefälscht werden. Der Bösewicht kann sich dann im internen Netzwerk der Bank verstecken, Pakete abhören und Finanzdaten über alle Kunden der Bank sammeln. Viele heimtückische und tiefgreifende Angriffe beginnen mit einer einfachen Phishing-E-Mail.

Ein weiterer sehr häufiger Vektor für Bösewichte in kleinerem Maßstab ist die Einrichtung eines gefälschten drahtlosen Zugangspunkts an öffentlichen Orten wie Cafés und das Sammeln der Datenpakete von ahnungslosen Personen, die sich unwissentlich damit verbunden haben.

Malware kann Paket-Sniffer enthalten, die die Online-Aktivitäten der Benutzer überwachen und Daten an das Command-and-Control-Center eines Hackers zurücksenden. Die VPNFilter-Malware, mit der eine halbe Million WLAN-Router in über 50 Ländern infiziert wurden, enthielt in der dritten Stufe einen Paket-Sniffer. VPNFilter fängt Datenpakete mit Anmeldeinformationen ab und sendet sie über das Tor-Netzwerk an die Hacker.

Warum ist es schlecht für mich?

Es gibt ein paar Gründe, warum es schlecht ist, wenn Ihr Verkehr überwacht wird, und es gibt Hunderte kleinerer Gründe.

Persönliche Angaben

Überlegen Sie, wie viel persönliches Geschäft Sie online abwickeln. Die meisten von uns erledigen ihre Bankgeschäfte, vereinbaren medizinische Termine, schreiben E-Mails mit persönlichen Daten und führen langfristige Online-Chats mit Freunden und Verwandten. Wie viele dieser Informationen möchten Sie veröffentlichen oder zumindest von anderen gelesen werden??

Es ist leicht vorstellbar, dass Bösewichte Ihre Kreditkartennummern stehlen, aber was ist mit subtileren Informationen? Möchten Sie von Ihrer Versicherungsgesellschaft erfahren, dass Sie kürzlich ein Angiogramm hatten? Möchten Sie als baldiger neuer Arbeitgeber wissen, dass Sie gerade einen Termin in einer Familienklinik vereinbart haben? Möchten Sie Ihrer Bank mitteilen, dass Sie kürzlich Ihren Job verloren haben? Der Grund, warum wir eine Klasse von Informationen als “persönliche Informationen” bezeichnen, liegt darin, dass sie persönlich sind und dass wir die Verteilung dieses Wissens kontrollieren müssen.

Ja, du hast etwas zu verbergen

Es gibt eine Gruppe von Leuten, die den Standpunkt vertreten, dass es ihnen egal ist, wenn sie über das Internet überwacht werden, weil “ich nichts zu verbergen habe”. Offen gesagt zeigt dies ein grundlegendes Missverständnis des Problems. Packet Sniffing wird von bösen Jungs durchgeführt, die versuchen, genauso viel Schaden anzurichten wie von Strafverfolgungsbehörden. Da es keine Möglichkeit gibt, ein Datenpaket so zu konfigurieren, dass die Strafverfolgungsbehörden es lesen können, aber nicht die Bösen, gibt es keine andere Schlussfolgerung, als dass wir alle tatsächlich etwas zu verbergen haben.

Geschäftsinformationen

Unternehmen verhalten sich bei ihren anstehenden Unternehmungen im Allgemeinen geheim. Ein Unternehmen, das verhandelt, um einen Konkurrenten zu kaufen oder einen neuen Standort an einem strategischen Standort zu errichten, könnte plötzlich sehr benachteiligt werden, wenn diese Informationen in die falschen Hände geraten. Bei Immobilien hat ein Unternehmen in der Regel einen „Go, No-Go“ -Punkt, wenn eine große Investition getätigt wird. Wenn nach diesem Zeitpunkt vertrauliche Informationen durchgesickert sind, kann ein Unternehmen große Geldbeträge verlieren. Dies kann zum Verlust von Arbeitsplätzen und in kleineren Regionen zu realen wirtschaftlichen Auswirkungen führen. Eine der Möglichkeiten, wie Informationen wie diese durchgesickert werden, besteht in der Industriespionage, die das Aufspüren unsicherer E-Mails und Nachrichten durch Packet Sniffing umfassen kann.

So schützen Sie sich vor Packet Sniffing

Um zu verstehen, wie Sie sich gegen Packet Sniffing schützen können, ist es wichtig zu wissen, wie Ihr Datenverkehr in verschiedenen Szenarien aussieht. Ich werde mich auf das Web konzentrieren, aber die gleichen Grundsätze gelten für alle Internet-Kommunikationen wie E-Mail und Messaging. Die Verwendung von unverschlüsseltem HTTP ist die schlechtestmögliche Sicherheitslage. Die Verwendung von HTTPS (SSL-verschlüsselte Sitzungen) bietet mehr Schutz, aber nicht so viel Schutz, wie ein VPN bieten kann.

Beginnen wir zunächst mit einem Anmeldeformular auf einer unverschlüsselten Website, das nur HTTP verwendet. Ich denke, es ist mittlerweile allgemein bekannt, dass die Eingabe von Daten auf einer Website, auf der kein HTTPS und / oder keine Sperre in der Adressleiste angezeigt wird, nicht sicher ist. Ungeachtet dessen haben eine erstaunliche Anzahl von Website-Betreibern immer noch kein HTTPS auf ihren Anmeldeseiten implementiert, was dazu führt, dass sich die Benutzer in einem sehr schlechten Sicherheitszustand befinden.

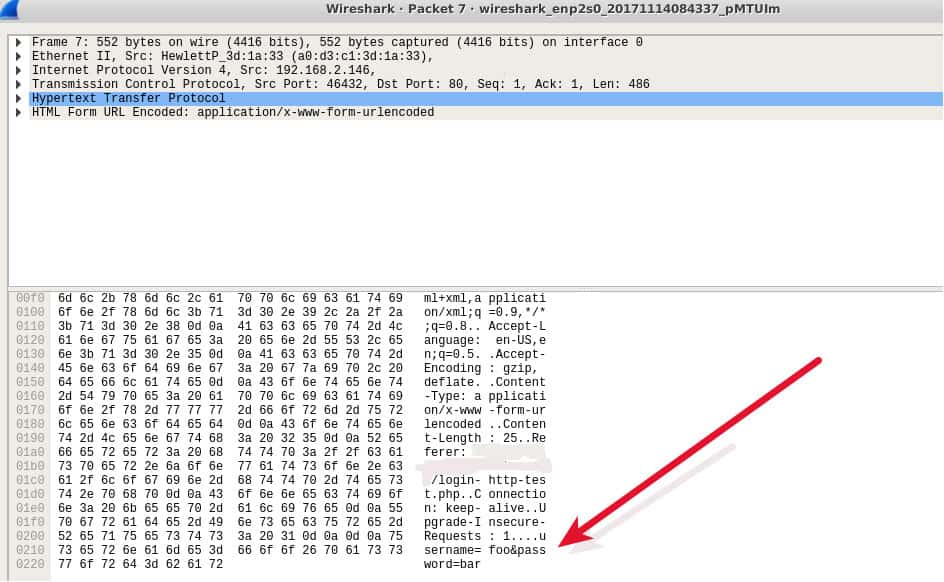

Ich habe eine falsche Anmeldeseite erstellt und mich mit dem Benutzernamen foo und der Passwortleiste angemeldet. Dieser Screenshot zeigt die Wireshark-Erfassung dieses Logins. Ein Beobachter kann meinen Benutzernamen und mein Passwort leicht sehen und später verwenden, um sich in meinem Konto anzumelden.

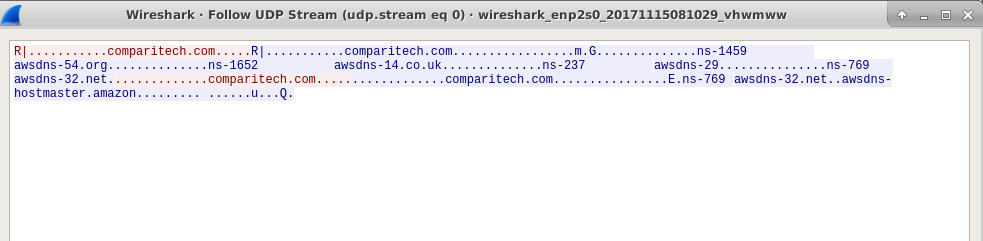

Als Nächstes besuchte ich die Comparitech-Website, die Benutzer zu HTTPS zwingt. Ich habe comparitech.com in meinen Browser eingegeben, um dies zu starten. Das erste, was passiert, ist, dass mein System eine unverschlüsselte DNS-Suche durchgeführt hat, um die IP-Adresse von comparitech.com abzurufen.

Diese Information teilt jedem Beobachter mit, dass ich im Begriff bin, die Comparitech-Website zu besuchen.

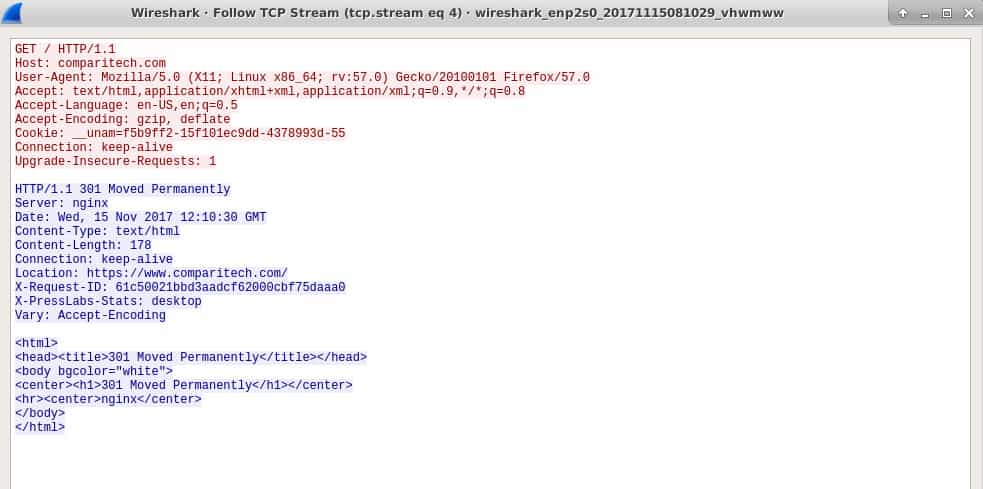

Mein Browser hat dann versucht, eine Verbindung zu comparitech.com herzustellen. Wir können feststellen, dass die Website keine unverschlüsselten HTTP-Verbindungen zulässt. Daher sendet sie Header an meinen Browser zurück, die ihn anweisen, es mit HTTPS erneut zu versuchen:

Mein Browser tut dies und von da an ist meine Sitzung verschlüsselt. Dieser Vorgang ist etwas besser als normales HTTP, da meine spätere Anmeldung an der Site sowie alle anderen Aktivitäten auf der Site jetzt verschlüsselt sind. Durch diesen Vorgang hat der Beobachter jedoch immer noch die Information erhalten, dass ich die Comparitech-Website besucht habe. Dies nennt man Metadaten und es ist der springende Punkt, wie die meisten Überwachungsprogramme der Regierung ihre Spionage rechtfertigen. Diese Programme versuchen festzustellen, dass Metadaten nicht wertvoll sind, aber das ist eindeutig nicht wahr. Zu wissen, wohin die Leute online gehen, ist von großem Wert.

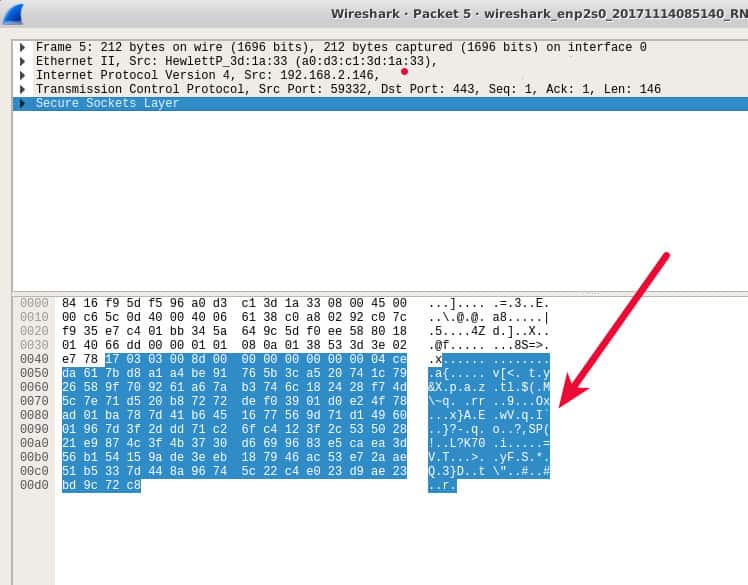

Dies ist ein Screenshot dessen, was ein Beobachter über meine Aktivitäten auf der Site mit HTTPS sehen kann. Es ist größtenteils verschlüsselter Kauderwelsch.

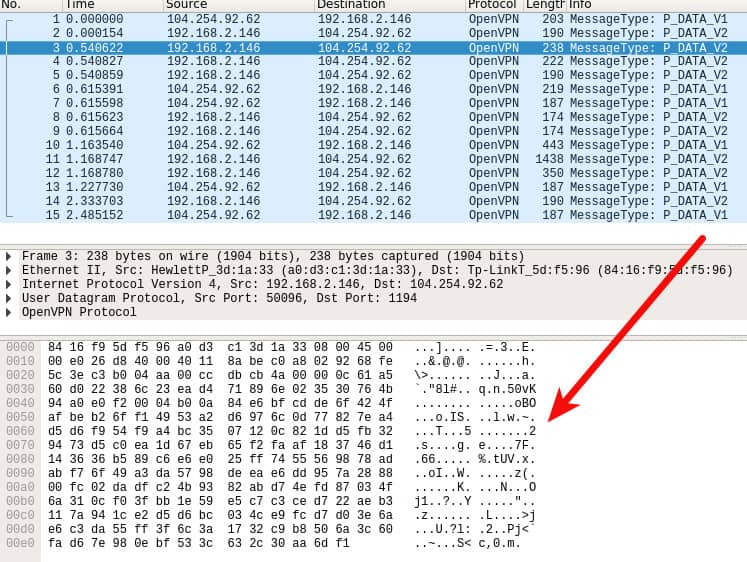

Schließlich habe ich einige Pakete erfasst, als mein VPN ausgeführt wurde. In diesem Fall wird alles verschlüsselt. Das einzige, was ein Beobachter durch das Beobachten meines Datenverkehrs erreichen kann, sind mehrere verschlüsselte OpenVPN-Pakete, die für einen OpenVPN-Server bestimmt sind.

Mein Datenverkehr wird auf meinem Computer in großen Mengen verschlüsselt, bevor er über das VPN gesendet wird. Er wird erst dann entschlüsselt, wenn er beim VPN-Server eintrifft. Der VPN-Server entfernt dann die Verschlüsselungsschicht, die er auf der Sendeseite hinzugefügt hat, und sendet den Datenverkehr in meinem Namen an sein Ziel.

Beachten Sie, dass ich mein DNS auch über mein VPN route, sodass selbst meine DNS-Abfragen verschlüsselt und für einen Beobachter unsichtbar sind.

Basierend auf diesen Beispiel-Paketerfassungen lauten die Regeln zum Schutz vor Paket-Sniffing wie folgt:

Verwenden Sie immer ein VPN

Die obigen Paketerfassungen zeigen, dass VPN-Verbindungen den umfassendsten Schutz bieten. Ihr Datenverkehr ist vollständig verschlüsselt. Wenn Sie sicherstellen, dass Ihre DNS-Abfragen auch Ihr VPN durchlaufen, können Ihre Ziele nicht abgeleitet werden.

Der einzige Teilnehmer, der Ihren Datenverkehr sehen kann, ist Ihr VPN-Anbieter, da er die VPN-Verschlüsselung entfernen muss, um zu sehen, wohin der Datenverkehr führen soll. Sie müssen Ihrem VPN-Anbieter ein gewisses Maß an Vertrauen entgegenbringen, um sicherzustellen, dass er nicht z. B. Ihren Datenverkehr protokolliert.

Sie können Ihr Anonymitäts- und Datenschutzniveau erhöhen, indem Sie Tor in Verbindung mit einem VPN verwenden. Hierfür gibt es zwei Möglichkeiten, wie Paul Bischoff in unserem Artikel Best VPNs for Tor Users erläutert.

Verwenden Sie immer HTTPS, wenn verfügbar

Wenn Sie eine Website über HTTP besuchen, können Sie überprüfen, ob eine HTTPS-Verbindung akzeptiert wird, indem Sie einfach https: // in der Browserleiste vor der Site-Adresse eingeben. Auf vielen Websites sind SSL-Zertifikate vorhanden, aber der Website-Betreuer zwingt die Besucher nicht aktiv zur Nutzung. Die Electronic Frontier Foundation unterhält ein Browser-Add-On für Chrome, Firefox und Opera namens HTTPS Everywhere, das dies für Sie erledigen kann. Es wird versucht, mit HTTPS eine Verbindung zu jeder von Ihnen besuchten Website herzustellen, ohne dass Sie zusätzliche Maßnahmen ergreifen müssen.

Beachten Sie, dass Sie HTTPS auch dann weiter verwenden sollten, wenn Sie ein VPN verwenden. Dies liegt daran, dass eine HTTPS-verschlüsselte Nutzlast nur vom Ziel-Webserver oder von Ihrem eigenen Browser entschlüsselt werden kann. Ein VPN-Anbieter muss die dem Paket hinzugefügte VPN-Verschlüsselung entschlüsseln, kann das HTTPS-Paket jedoch nicht selbst entschlüsseln. Dies bedeutet, dass Ihr VPN-Anbieter nur die Metadaten erfassen kann.

Senden Sie niemals Formulardaten über HTTP

Wenn Sie sich in einer Situation befinden, in der Sie einfach kein VPN oder HTTPS verwenden können, sollten Sie das Senden von Daten an eine Website überhaupt vermeiden. Dies bedeutet insbesondere, dass Sie keine Formularfelder ausfüllen oder auf eine Formularschaltfläche auf einer Website klicken müssen. Formulare senden Daten von Ihrem Computer an den Webserver. Die häufigsten Stellen, an denen dies auftritt, sind Anmeldeformulare, Kontaktformulare und andere Seiten, auf denen Informationen von Ihnen gesammelt werden.

Jedes Mal, wenn Sie Daten mit unverschlüsseltem HTTP an eine Website senden, sind diese Daten für einen Beobachter klar sichtbar. Der erste Screenshot in diesem Abschnitt zeigt, wie einfach es ist, meinen Benutzernamen und mein Kennwort in einem HTTP-Paket anzuzeigen. Alle Informationen, die Sie über HTTP senden, sind ebenfalls sichtbar.

chter jedoch an einem der Verkehrskontrollpunkte sitzt und den Datenverkehr abfängt, kann er die Informationen in den Paketen lesen und sogar manipulieren. Dies ist das Grundprinzip des Paket-Sniffings.

Es ist wichtig zu beachten, dass Paket-Sniffing nicht nur von böswilligen Akteuren durchgeführt wird. Regierungsbehörden, Unternehmen und Werbetreibende nutzen diese Technik auch, um Informationen zu sammeln und zu analysieren. Dies kann jedoch ein Risiko für die Privatsphäre und die Sicherheit von persönlichen und geschäftlichen Informationen darstellen.

Um sich vor Paket-Sniffing zu schützen, gibt es einige praktische Tipps. Eine Möglichkeit ist die Verwendung eines VPNs, das den Datenverkehr verschlüsselt und anonymisiert. Es ist auch wichtig, HTTPS zu verwenden, wenn verfügbar, und niemals Formulardaten über HTTP zu senden.

Insgesamt ist es wichtig, sich bewusst zu sein, wie Daten im Internet übertragen werden und welche Risiken damit verbunden sind. Durch die Verwendung von sicheren Technologien und bewusstes Handeln können wir unsere Privatsphäre und Sicherheit schützen.