Der Betrug bei der Kontoübernahme (ATO) beinhaltet, dass ein Krimineller unbefugten Zugriff auf das Konto eines Benutzers erlangt und es für eine Art persönlichen Gewinn verwendet. Mit der großen Anzahl von Online-Konten, der Zunahme von Aktivitäten wie Online-Shopping und -Banking und den reibungslosen Zahlungssystemen, die viele Unternehmen haben, ist das Umfeld für Kriminelle, die etwas Geld verdienen möchten, reif. In einem Bericht wurde der Übernahmebetrug als Ursache für Verluste von 5,1 Milliarden US-Dollar allein im Jahr 2023 angeführt.

Während ATO-Betrug sein kann teuer für Unternehmen und Privatpersonen, Es gibt Möglichkeiten, dies zu verhindern. Beispielsweise können Unternehmen Maßnahmen ergreifen, um ungewöhnliche Aktivitäten zu erkennen und Kunden auf Änderungen aufmerksam zu machen. Kunden können Best Practices wie die Verwendung sicherer Kennwörter und die Aktivierung der Zwei-Faktor-Authentifizierung nach Möglichkeit befolgen.

In diesem Beitrag beschreiben wir, was ein Kontobetrug ist, einschließlich Beispielen, wie er aufgedeckt werden kann und Schritte, um zu verhindern, dass er Ihnen oder Ihren Kunden zustößt.

Was ist Kontobetrug??

Betrug bei der Kontoübernahme kann jede Art von Online-Konto beinhalten, einschließlich E-Commerce, Social Media und Online-Banking-Konten. Häufig verwendete Konten sind solche, von denen ein Krimineller Geld stehlen kann. Zum Beispiel könnte ein Hacker gewinnen Zugang zu einem Online-Banking-Konto und Geld auf ihr eigenes Konto senden. Ein Betrüger könnte ein Social-Media-Konto übernehmen und sich einen Grund ausdenken, um bei der Familie und bei Freunden des Opfers Geld anzufordern.

E-Commerce-Sites sind besonders praktisch für Kriminelle. Reibungslose Zahlungssysteme, in denen alle Rechnungsinformationen gespeichert sind, können es für Kunden bequem machen, Einkäufe zu tätigen, aber auch für Kriminelle sehr einfach machen, sich dort einzumischen und sich selbst zu behandeln. Wenn ein Hacker die Anmeldeinformationen entdeckt, kann er einfach eintreten, die Lieferadresse ändern und Einkäufe tätigen.

Sowohl Unternehmen als auch Kunden verlieren aufgrund von Kontobetrug. Unternehmen verlieren Geld durch Ausgleichsbuchungsanfragen und erleiden einen Rufschaden. Kunden erleiden in der Regel finanzielle Verluste, verlieren aber möglicherweise auch Zeit, um Probleme zu lösen, und können sogar unter beschädigten Beziehungen zu anderen leiden, beispielsweise im Fall der Übernahme von Social-Media-Konten. Im Jahr 2023 betrug die durchschnittliche Auflösungszeit für ATO-Betrug 16 Stunden und die durchschnittlichen Kosten 290 US-Dollar aus eigener Tasche.

Betrug bei der Kontoübernahme wird manchmal als Form des Identitätsdiebstahls bezeichnet, da sich der Kriminelle tatsächlich als Opfer ausgibt, wenn er sich bei einem Konto anmeldet. Andere argumentieren jedoch, dass die beiden getrennt sind. Bei der Kontoübernahme verwendet der Betrüger ein vorhandenes Konto, während er bei Identitätsdiebstahl ein neues Konto eröffnet, während er sich als Opfer ausgibt.

Wie bekommen Kriminelle überhaupt Zeugnisse??

Cyberkriminelle erhalten auf verschiedene Weise die Informationen, die sie benötigen, um Ihr Konto zu übernehmen. Hier sind einige der häufigsten:

Datenschutzverletzungen

Ein häufiges Szenario ist ein Datenverstoß, bei dem eine Liste von Benutzernamen (und möglicherweise zugehörigen Kennwörtern) durchgesickert ist. Diese Listen werden auf dem Schwarzmarkt angeboten und können von einer beliebigen Anzahl von Kriminellen gleichzeitig verwendet werden.

Wenn ein Benutzername und ein Kennwort für ein Konto bekannt sind, können Hacker mithilfe automatisierter Systeme dieselbe Kombination auf einer Liste gängiger Online-Plattformen ausprobieren. Dies wird als Ausfüllen von Anmeldeinformationen bezeichnet. Aus diesem Grund ist es so wichtig, für jedes Konto ein anderes Kennwort zu verwenden.

Wenn für eine bestimmte Plattform nur ein Benutzername oder eine E-Mail-Adresse bekannt ist, kann ein Krimineller mit Brute Force oder einem ähnlichen Angriff versuchen, das Kennwort zu erraten.

Weiterlesen: Größte Datenverletzungen in der Geschichte

Phishing-Angriffe

Eine weitere gängige Methode zum Abrufen von Anmeldeinformationen ist ein Phishing-Angriff. Diese Angriffe können per E-Mail, Telefon oder SMS erfolgen. Der Betrüger versucht jedoch, Sie dazu zu bringen, Ihre Anmeldeinformationen weiterzugeben.

Eine Phishing-E-Mail kann beispielsweise als Kundensupport-Nachricht angezeigt werden, die Sie dazu verleitet, auf einen Link zu einer Phishing-Website (einer gefälschten Website, die zum Phishing von Informationen dient) zu klicken. Hier werden Sie aufgefordert, Ihre Anmeldeinformationen einzugeben, die dann von Kriminellen gestohlen werden.

Telefonbetrug

Während einige Telefon-Scams auf Phishing ausgerichtet sind, versuchen einige Anrufer direkt, Ihr Konto zu übernehmen, während Sie telefonieren. Ein Beispiel für einen über das Telefon eingeleiteten Betrug bei der Kontoübernahme ist eine Iteration des technischen Supports.

Zum Beispiel gibt sich der Kriminelle als Microsoft-Vertreter aus und überzeugt Sie, dass Ihr Computer einen Virus enthält und repariert werden muss. Du Übergeben Sie den Fernzugriff auf Ihr Gerät, Der Kriminelle kann auf alle Konten zugreifen, für die Anmeldeinformationen gespeichert sind. Sie geben möglicherweise vor, Konten zu “testen” und in aller Öffentlichkeit darauf zuzugreifen, oder sie könnten den Remotezugriff verwenden, um Spyware zu installieren (mehr dazu weiter unten)..

Das Opfer ist nicht immer das Opfer eines Telefonbetrugs, und viele Kriminelle richten sich stattdessen an Kundenbetreuer des Unternehmens. Beispielsweise können Kundendienstmitarbeiter von Banken oder Mobilfunkanbietern dazu verleitet werden, Betrügern genügend Informationen zur Verfügung zu stellen, um andere Mitarbeiter davon zu überzeugen, ihnen die Kontrolle über das Konto zu gewähren.

Siehe auch: Telefonbetrugsstatistik

Konto-Wiederherstellung

In diesem Fall führt eine Kontoübernahme zu weiteren Kontoübernahmen und bedeutet, dass ein Angreifer bereits Zugriff auf Ihr E-Mail- oder Telefonkonto hat. Da die meisten Plattformen den Status des Kontoinhabers über E-Mail oder Telefonnummer überprüfen (häufig mit der Option), muss ein Angreifer nur auf eines dieser Konten zugreifen, um sein Kennwort auf anderen Plattformen zurückzusetzen. Dies funktioniert auch bei der Umgehung der Zwei-Faktor-Authentifizierung, wenn ein Code an die E-Mail-Adresse oder per SMS gesendet wird.

Spyware

Bestimmte Arten von Malware, die von böswilligen E-Mail-Links, Anhängen oder Werbung auf Ihr Gerät heruntergeladen wurden, können Ihre Anmeldeinformationen preisgeben. Einige Spyware-Programme nehmen regelmäßig Bilder Ihrer Computersitzungen auf, während Keylogger jeden Tastendruck aufzeichnen und Ihre Benutzernamen und Kennwörter offenlegen.

Verbunden: Beste kostenlose Tools zum Entfernen von Spyware

Gestohlene Dokumente oder überflogene Nummern

Kontonummern sind häufig Kartennummern. Beispielsweise kann Ihr Online-Banking-Benutzername Ihre Kundenkartennummer sein. Dies kann anhand eines Kontoauszugs im Papierkorb, einer gestohlenen Brieftasche oder durch Überfliegen festgestellt werden. In letzterem Fall lesen kleine Automaten die Kartennummer an einem Geldautomaten oder an einer Verkaufsstelle, beispielsweise an einer Zapfsäule. Sobald die Kontonummer bekannt ist, kann das Passwort mithilfe einer Brute-Force-Attacke erraten werden.

Über ungesichertes WLAN hacken

Viele Leute denken nicht daran, sich in einem Café, Einkaufszentrum, Hotel oder Flughafen mit kostenlosem WLAN anzumelden. Diese Netzwerke sind jedoch häufig ungesichert und bieten Hackern eine hervorragende Gelegenheit, Ihre Informationen zu stehlen. Ein häufiger Angriff über diese Netzwerke ist ein Man-in-the-Middle-Angriff, bei dem der Hacker den Inhalt Ihres Internetverkehrs abfängt.

Hierdurch können alle von Ihnen gesendeten Informationen angezeigt werden, einschließlich Anmeldeinformationen für verschiedene Plattformen und Zahlungsinformationen auf E-Commerce-Websites. Ein virtuelles privates Netzwerk (VPN) kann zum Schutz Ihrer WLAN-Verbindungen beitragen, indem der Webdatenverkehr verschlüsselt wird.

Was versuchen Angreifer zu tun??

Täter von Übernahmebetrug haben vielfältige Motive. Der genaue Grund für die Übernahme eines bestimmten Kontos hängt von der Art des Kontos ab. Betrüger können eine Reihe von Gründen haben, beispielsweise ein Social Media- oder E-Commerce-Konto zu übernehmen.

Hier sind einige der verschiedenen Dinge, die Kriminelle tun können, wenn sie Zugriff haben:

- Kreditkartenbetrug: Angreifer könnten nach Ihren Kreditkartendaten für die Verwendung bei Kreditkartenbetrug sein. Während dies bei E-Commerce-Websites üblich ist, ist dies auch für viele andere Konten möglich, in denen Ihre Kreditkarteninformationen gespeichert sind, z. B. Abonnement-Mediendienste oder Mautunternehmen.

- Betrug bei Händlerkonten: Wie bei E-Commerce-Websites und bei Kreditkartenbetrug üblich, bestellt der Kriminelle Waren einfach über Ihr Konto und ändert die Lieferadresse.

- Bankkontobetrug: Mit dem Zugriff auf Ihr Bankkonto kann ein Angreifer unter anderem Geld auf ein anderes Konto überweisen.

- Treuebetrug: Dies beinhaltet das Verwenden oder Übertragen von Punkten von Treue- oder Prämienseiten. Einer der Hauptgründe für den Anstieg des Treuebetrugs ist angeblich, dass die Kunden ihre Treuekonten nicht so genau überwachen wie ihre Bank- oder Kreditkartenabrechnungen. Das heißt, Punkte werden von Kunden nicht als Geld angesehen, sondern von Kriminellen.

- Zugangsdaten weiterverkaufen: Kombinationen aus Benutzername und Passwort können auf dem Schwarzmarkt zum Verkauf angeboten werden.

- Ausweisfüllung: Hier wird mit dem Benutzernamen und dem Kennwort für eine Plattform versucht, auf Konten auf anderen gängigen Plattformen zuzugreifen. Dies kann mit einem automatisierten System erfolgen.

- Erntedaten: Der Kriminelle sucht möglicherweise nach weiteren Informationen über das Opfer, einschließlich Sozialversicherungsnummer, Adresse, Telefonnummer und Kreditkarteninformationen für andere Betrugsfälle wie Identitätsdiebstahl. Bei der Übernahme von E-Mail- oder Social-Media-Konten können sie private Nachrichten lesen, sich über Beziehungen zu verschiedenen Personen informieren und vieles mehr.

- Kredite aufnehmen: Der Zugang zu Finanzkonten kann genutzt werden, um Kredite und sogar Hypotheken in Ihrem Namen aufzunehmen. (Dies ist technisch gesehen ein Betrug mit neuen Konten oder Identitätsdiebstahl, der jedoch häufig als Folge von Kontenübernahmebetrug auftritt.).

- Geldanfragen: Durch die Übernahme Ihres Social-Media-Kontos kann sich der Angreifer als Sie ausgeben und beispielsweise gegen Geld Anfragen an Familie und Freunde richten.

- Erpressung: Kriminelle können Ihr Konto als Geisel nehmen und Sie im Gegenzug um Geld, Waren oder Dienstleistungen bitten.

Sobald ein Krimineller Zugang zu einem Konto hat, versucht er in der Regel sehr schnell, den echten Benutzer durch Ändern des Passworts, der Wiederherstellungs-E-Mail, der Zwei-Faktor-Authentifizierungseinstellungen und Sicherheitsfragen und Abmelden von anderen Geräten zu sperren. Zu diesem Zeitpunkt können Sie Ihr Konto nur zurückerhalten, indem Sie sich an das Unternehmen wenden. Wenn Sie mit einem Kundendienstmitarbeiter sprechen, hat der Kriminelle wahrscheinlich bereits das getan, wozu er gekommen ist.

Beispiele für Kontobetrug

Nachdem wir nun wissen, was Angreifer versuchen könnten, werfen wir einen Blick auf einige Beispiele für die Funktionsweise von Kontobetrug.

Übernahmen von Cloud-E-Mail-Konten

In einem Proofpoint-Bericht vom März 2023 wird das wachsende Problem von Übernahmeversuchen für Cloud-E-Mail-Konten hervorgehoben. Die Studie untersuchte die Cloud-Konten von Office 365 und G Suite über einen Zeitraum von sechs Monaten und überwachte mehr als 100.000 nicht autorisierte Anmeldungen. Es stellte sich heraus, dass mehr als zwei Prozent der aktiven Benutzerkonten von Angreifern angegriffen wurden und dass von 10.000 angegriffenen aktiven Benutzerkonten 15 von Hackern erfolgreich verletzt wurden.

Die meisten dieser Angriffe haben ihren Ursprung in Nigeria oder China, wobei das Hauptziel häufig darin besteht, Unternehmen durch Starten interner oder externer Phishing-Angriffe von vertrauenswürdigen Konten aus anzusprechen. Wenn der Benutzer jedoch über den erforderlichen Zugriff verfügt, kann die Kontoübernahme zum Verschieben von Geld oder Daten verwendet werden.

Übernahme des Bankkontos

In einem BBC-Bericht wurde 2023 beschrieben, wie eine Frau mehr als 4.000 GBP verlor, als ihr Konto bei der Royal Bank of Scotland übernommen wurde. In diesem Fall nutzte der Kriminelle kein Online-Banking, um auf das Konto zuzugreifen, sondern nutzte ein wenig Charme und Fingerspitzengefühl (auch Social Engineering genannt), um einen der Kundendienstmitarbeiter der Bank davon zu überzeugen, eine betrügerische Überweisung in Höhe von 4.318 GBP zu genehmigen.

In diesem Fall waren die Betrüger in der Lage, die Bank auf mehreren Ebenen auszutricksen, aber der Betrug hätte trotzdem aufgedeckt werden müssen. Nachdem der Täter angerufen hatte, um das Konto zu ändern, rief die Bank das Opfer vorsorglich über ihre Festnetznummer an. Das versierte Kriminelle hatten die Nummer bereits umgeleitet auf ihr eigenes Handy. Während des Anrufs forderte der Betrüger zwei Überweisungen auf andere Konten an. Das erste war zulässig, das zweite wurde jedoch aufgrund falsch beantworteter Sicherheitsfragen abgelehnt. Die Bank erinnerte sich jedoch nicht an die erste und das Opfer verlor ihr Geld.

Schließlich räumte die Bank den Fehler ein und erstattete den Betrag, aber die Tortur verschwendete sowohl für die Bank als auch für das Opfer viel Zeit. Verschiedene Formen von Betrug bei der Übernahme von Bankkonten sind weit verbreitet. Im vergangenen Jahr wurden in Großbritannien mehr als 100.000 Fälle von Betrug bei der Übernahme von Bankkonten gemeldet.

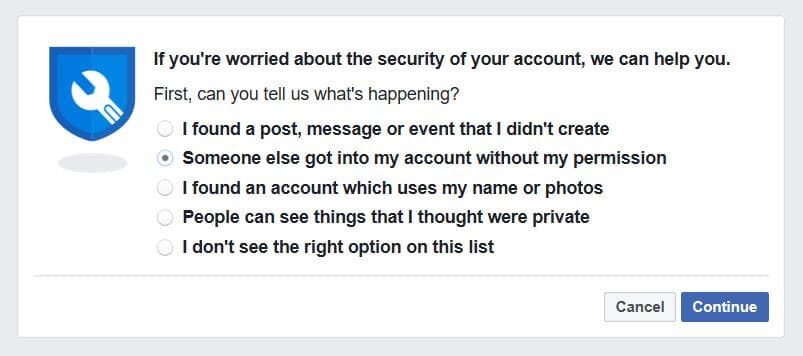

Facebook-Kontoübernahmen

In einem Bericht aus dem Jahr 2023 werden die Facebook-Kontoübernahmen eines Notarztes und eines Fitnessstudio-Eigentümers detailliert beschrieben. Dies sind jedoch nur einige Beispiele. In diesen speziellen Fällen wird vermutet, dass die Personen, die das Konto übernommen haben, möglicherweise aufgrund ihres Standorts oder der Sperrung nicht in der Lage waren, ein eigenes Konto zu eröffnen. Andere Gründe für Übernahmen könnten darin bestehen, Familie und Freunde zu werben, Informationen zu sammeln oder Hassreden unter dem Namen des Opfers zu verbreiten.

Die Popularität von Facebook macht es zu einem massiven Ziel für Cyberkriminelle. Darüber hinaus fällt es den Opfern häufig sehr schwer, Facebook dazu zu bringen, auf Übernahmemeldungen zu reagieren, obwohl Facebook über Berichterstattungsmethoden verfügt. Dies bedeutet, dass Kriminelle in der Lage sind, die Konten für längere Zeiträume zu verwenden.

Darüber hinaus hat Facebook einen weniger als herausragenden Sicherheitsbericht und im Laufe der Jahre wurden viele Sicherheitsverletzungen gemeldet. Im September 2023 gefährdete ein Fehler im Facebook-Code 50 Millionen Benutzerkonten, da Hacker Zugriffstoken stehlen konnten. Diese Token halten die Benutzer angemeldet und ermöglichen es Hackern, in Konten einzubrechen. Im April 2023 wurden 22.000 E-Mail-Adressen- und Passwortpaarungen für die Öffentlichkeit zugänglich gemacht.

Die Übernahme von Facebook-Konten ist ein so großes Problem, dass Facebook 2023 seine „Bug Bounties“ für Sicherheitslücken bei der Kontoübernahme erhöhte. Forscher können bis zu 40.000 USD verdienen, wenn sie Sicherheitslücken finden, die zu einer vollständigen Kontoübernahme führen können.

Auch der CEO von Facebook kann sich einer Übernahme nicht entziehen. Mark Zuckerberg hat mehrere Social-Media-Konten mehrfach übernommen, und Angreifer wollten einfach nur einen Punkt beweisen.

Instagram-Kontoübernahmen

Facebook ist nicht die einzige gezielte Social-Media-Website. In einem Bericht aus dem Jahr 2023 wurde ein Problem bei Übernahmen von Instagram-Konten mit Angriffen aus Russland hervorgehoben. Diese weit verbreitete Kampagne enthielt Details zu den Konten, die von Hackern geändert wurden. Beispielsweise wurden Namen, Profilbilder und E-Mail-Adressen geändert. Passwörter wurden auch so geändert, dass Benutzer vollständig von ihren Konten gesperrt wurden.

Das Problem ist, dass nach dem Ändern der E-Mail-Adresse die normalen Wiederherstellungsmethoden von Instagram (die E-Mail verwenden) nicht mehr funktionieren. Wie bei Facebook hatten Benutzer Probleme, Instagram zur Behebung von Problemen zu bewegen, und geben in vielen Fällen einfach auf. Dies Überlässt es dem Verbrecher, das zu tun, was er will mit dem Konto. In diesem Fall bestand ein vermutlicher Grund für die Entführung darin, die Konten als Teil eines Spam-Bots zu verwenden, um beispielsweise für Inhalte für Erwachsene zu werben.

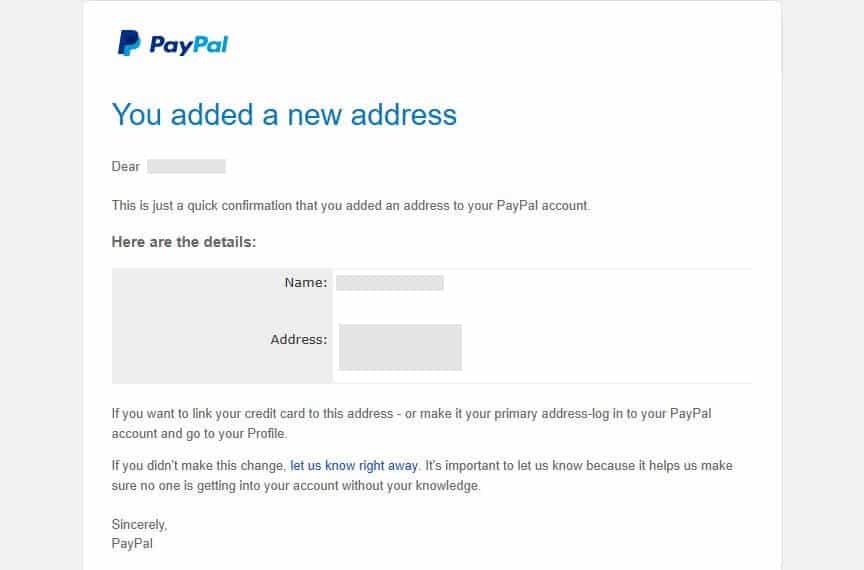

Änderung der PayPal-Adresse

Dieses Beispiel ist ein Vorfall, den ich kürzlich erlebt habe. Ich bin auf der Website von Have I Been Pwned angemeldet, die mich benachrichtigt, falls meine E-Mail an einer bekannten Datenschutzverletzung beteiligt ist. Vor ein paar Monaten erhielt ich eine E-Mail, in der mir mitgeteilt wurde, dass meine E-Mail in letzter Zeit in einen Verstoß verwickelt war. Es handelte sich jedoch um eine alte E-Mail-Adresse, die ich nicht mit wichtigen Konten verknüpft habe.

Ein paar Tage später erhielt ich von PayPal eine E-Mail mit einem alten Konto, das ich nicht mehr benutze:

Jemand hatte es geschafft, eine Adresse hinzuzufügen, obwohl das Konto vor langer Zeit gesperrt worden war. PayPal ist normalerweise so streng in Bezug auf Änderungen, dass selbst ich Probleme haben würde, Änderungen an diesem Konto vorzunehmen. Die Tatsache, dass Ein Betrüger könnte so leicht eine Änderung vornehmen ist gelinde gesagt nervig. Vermutlich wollte der Kriminelle Waren über das Konto kaufen und an die neue Adresse liefern lassen.

Beachten Sie, dass dies an einem Wochenende war und ich die E-Mail erst ungefähr 24 Stunden nach Eingang in meinem Posteingang gelesen habe. Zum Glück gab es keine aktuelle Zahlungsmethode, die mit dem Konto verknüpft war. Wäre diese jedoch aktiv gewesen, hätten die Eindringlinge möglicherweise großen Schaden angerichtet, bevor ich bemerkte, was passierte. Unnötig zu erwähnen, dass ich PayPal benachrichtigt und das Konto sofort geschlossen habe, um weiteren Missbrauch zu verhindern.

Rufnummernübernahme

Diese Art von Kontobetrug wird immer beliebter und ist wahrscheinlich eine der stressigeren. Ein Krimineller, der oft als SIM-Tausch bezeichnet wird, übernimmt die Telefonnummer einer anderen Person, indem er sie an einen anderen Mobilfunkanbieter weiterleitet.

Der Vorgang wird in der Regel über eine Reihe von Anrufen bei Kundendienstmitarbeitern des vorhandenen Mobilfunkanbieters des Opfers durchgeführt. Mit Social Engineering kann der Kriminelle genügend Informationen sammeln, um einen Vertreter bei einem späteren Anruf davon zu überzeugen, dass er der tatsächliche Kontoinhaber ist.

Ein paar Dinge machen diese Art von Angriff besonders beängstigend. Erstens das Opfer merkt nicht, dass ihr Konto verletzt wurde Bis sie das Signal an ihrem Telefon verlieren, übernimmt der Hacker bereits ihre anderen Konten.

Das ist der andere beängstigende Teil. Mit der Kontrolle über eine Telefonnummer kann der Angreifer auf Konten zugreifen, die der Nummer zugeordnet sind, darunter E-Mail-, Social Media-, Bank- und Investitionskonten. Wenn die Zwei-Faktor-Authentifizierung verwendet wird, kann diese häufig auch über die Telefonnummer umgangen werden.

Berichten zufolge hat ein Opfer eines SIM-Austauschs im Januar 2023 Millionen von Kryptowährungstoken an Hacker verloren und AT verklagt&T für 224 Millionen Dollar.

Verhindern und Erkennen von Kontobetrug

Sowohl Unternehmen als auch Kunden müssen bei der Bekämpfung des Kontobetrugs zusammenarbeiten. In diesem Abschnitt erfahren Sie, wie Sie Kontobetrug für Kunden und Unternehmen erkennen und verhindern können.

Kunden

Aus Kundensicht möchten Sie natürlich im Idealfall proaktiv sein und verhindern, dass es überhaupt zu einem Betrug bei der Übernahme von Konten kommt. Hier sind einige Tipps zur Vorbeugung:

- Verwenden Sie niemals dasselbe Passwort für mehrere Konten.

- Verwenden Sie einen Passwort-Manager wie LastPass, um sichere Passwörter zu generieren, zu speichern und automatisch auszufüllen.

- Melden Sie sich auf der Website von Have I Been Pwned an, um Benachrichtigungen über Verstöße zu erhalten.

- Klicken Sie nicht auf Links von verdächtigen E-Mails, da diese zu Phishing-Sites führen oder Malware herunterladen können.

- Achten Sie auf Anzeichen einer Phishing-E-Mail (wie falsch geschriebene Firmennamen und schlechte Grammatik) und auf Phishing-Websites (einschließlich fehlender Kontaktinformationen oder einer Info-Seite)..

- Verwenden Sie nach Möglichkeit die zweistufige Verifizierung (2SV) oder die Zwei-Faktor-Authentifizierung (2FA). Zu diesem Zweck stehen Apps von Drittanbietern wie Google Authenticator und Authy zur Verfügung.

- Kaufen Sie nur auf seriösen Websites ein und speichern Sie keine Kreditkarteninformationen, wenn Sie dies vermeiden können.

- Verwenden Sie ein VPN, insbesondere wenn Sie mit einem öffentlichen WLAN verbunden sind.

- Fügen Sie Ihrer Kreditauskunft bei allen drei nationalen Kreditauskunfteien einen Sicherheitseinfrier- oder Betrugsalarm hinzu (wenn Sie sich in den USA befinden). Dies hindert die Benutzer zwar nicht daran, vorhandene Konten zu verwenden, kann sie jedoch daran hindern, Ihre Informationen zum Öffnen neuer Konten zu verwenden.

- Achten Sie darauf, was Sie in den sozialen Medien teilen. Wenn die Nutzer wissen, welche Unternehmen Sie nutzen und wo Sie essen und reisen, haben sie mehr Glück, ein Profil zu erstellen und zu wissen, auf welche Konten Sie Ihre Daten ausrichten müssen.

Wenn Sie diese Schritte ausführen, sind Sie auf dem besten Weg zu vermeiden, dass Ihre Konten von böswilligen Akteuren übernommen werden. Davon abgesehen ist niemand wirklich sicher. Schließlich haben Sie keine Kontrolle darüber, wie ein Unternehmen mit Ihren Daten umgeht, und ein Verstoß kann Sie in Schwierigkeiten bringen.

Aus diesem Grund müssen Sie über mögliche Szenarien für die Kontoübernahme nachdenken. Eine der naheliegendsten Möglichkeiten besteht darin, auf E-Mails oder Textnachrichten zu achten, die Änderungen an Ihrem Konto betreffen.

Die meisten Plattformen benachrichtigen Sie standardmäßig über Änderungen. Sie können jedoch nach relevanten Einstellungen suchen, wenn Sie sich nicht sicher sind. Ein Wort der Warnung: Bei vielen Phishing-Verfahren handelt es sich um gefälschte E-Mails im Zusammenhang mit der Kontoaktivität, Führen Sie daher einige Überprüfungen durch, bevor Sie auf E-Mail-Links klicken.

Beachten Sie auch, dass jemand die E-Mail-Adresse des Kontos so ändern kann, dass Sie keine Benachrichtigungen erhalten. Alleine aus diesem Grund ist es eine gute Idee, alle wichtigen Konten, insbesondere bei Finanzinstituten, regelmäßig zu überprüfen.

Haben Sie viele alte Konten? Wenn Sie ein Konto nicht mehr verwenden, gehen Sie immer zurück und deaktivieren oder löschen Sie es, damit es nicht von einem anderen Benutzer übernommen wird, sobald es längst vergessen wurde.

Unternehmen

Betrug bei der Kontoübernahme kann für Unternehmen sehr kostspielig sein. Wenn Kunden feststellen, dass sie Opfer eines Kontobetrugs geworden sind und ihre Kreditkarte für Einkäufe verwendet wurde, können sie häufig eine Rückerstattungsanforderung stellen. Geschäfte dann müssen das Geld zurückzahlen, ohne das Produkt bac zu erhaltenk. Das Unternehmen muss außerdem die Rückbuchungsanforderung an das Zahlungsverarbeitungsunternehmen weiterleiten, und mehrere Anforderungen können zu einer Erhöhung der Gebühren führen. Langfristig kann dies Unternehmen Millionen von Dollar kosten.

Abgesehen von den finanziellen Auswirkungen kann eine Kontenübernahme, die auf Sicherheitsmängel im Bereich der Cybersicherheit zurückzuführen ist, den Ruf des Unternehmens erheblich beeinträchtigen. Verbraucher werden sicherheitsbewusster und suchen nach Unternehmen, die ihre Konten und Informationen schützen möchten.

Es ist im besten Interesse jeder Organisation, den Überblick zu behalten. Während ein Unternehmen Maßnahmen zur Aufdeckung von Betrug ergreifen muss, können einige Maßnahmen ergriffen werden, um Betrug zu verhindern.

Eine Schlüsselmaßnahme zur Betrugsprävention ist über entsprechende Sicherheitsprotokolle verfügen, sowohl intern als auch verbraucherorientiert. Die Einhaltung der Best Practices für Cybersicherheit und Datenschutz sowie die Bereitstellung geeigneter Tools können dazu beitragen, dass Sie nicht die Ursache für einen Datenverstoß sind.

Auf der Verbraucherseite ist es wichtig, über ausreichende Protokolle zu verfügen, einschließlich Benachrichtigungsmethoden für den Fall, dass Änderungen an einem Konto vorgenommen werden. Sie können auch eine zweistufige Überprüfung implementieren und Benutzer dazu ermutigen oder sogar dazu auffordern, diese zu nutzen.

Wenn es um die Erkennung geht, gibt es einige deutliche rote Flaggen, die Übernahmeversuche signalisieren. Beachten Sie, dass Tools zur Verfügung stehen, mit denen Sie einige dieser Dinge leichter erkennen können. Es ist jedoch in jedem Fall hilfreich, diese Tools zu kennen. Hier sind einige Dinge, auf die Sie achten sollten:

- Eine ungewöhnliche Anzahl von Rückbuchungsanfragen (Kunden, die Gebühren auf ihrer Kreditkarte anfechten)

- Hunderte von Anmeldeversuchen auf einem Konto

- Anfragen zum Zurücksetzen von Massenkennwörtern

- Ungewöhnliches Kundenverhalten, z. B. größere Einkäufe als bei normalen oder häufigen Anmeldungen

- Mehrere Änderungen an einem Konto gleichzeitig, z. B. Adresse, Kennwort und Gerät

- Übertragung einer großen Anzahl von Prämienpunkten

Es stehen zahlreiche Tools zur Verfügung, mit denen Unternehmen Betrug erkennen und verhindern können. Tatsächlich boomt die Branche zur Aufdeckung von Kontobetrugsfällen und wird 2023 voraussichtlich um 18 Prozent wachsen. Zu den Top-Unternehmen zählen Zero FOX, Kount, Nadat Security und Experian. Die Software verwendet eine Analyse großer Datenmengen in Kombination mit statistischen und rechnerischen Methoden, um eine schnelle und präzise Erkennung zu ermöglichen.

Siehe auch: Cyber-Sicherheitsstatistik

hörigen Passwörtern) gestohlen wird. Diese Informationen können dann auf dem Schwarzmarkt verkauft werden, wo Kriminelle sie kaufen und für ihre eigenen Zwecke verwenden können. Phishing-Angriffe Eine andere Methode, die von Kriminellen verwendet wird, ist der Phishing-Angriff. Hierbei wird eine gefälschte E-Mail oder Website erstellt, die wie eine legitime Institution aussieht, um Benutzer dazu zu bringen, ihre Anmeldeinformationen preiszugeben. Telefonbetrug Kriminelle können auch versuchen, Benutzer telefonisch zu kontaktieren und sich als Mitarbeiter einer Bank oder eines anderen Unternehmens auszugeben, um sie dazu zu bringen, ihre Anmeldeinformationen preiszugeben. Konto-Wiederherstellung Eine weitere Methode, die von Kriminellen verwendet wird, ist die Konto-Wiederherstellung. Hierbei wird versucht, Zugriff auf ein Konto zu erlangen, indem man sich als legitimer Benutzer ausgibt und eine Wiederherstellung des Kontos beantragt. Spyware Kriminelle können auch Spyware auf einem Computer oder Mobilgerät installieren, um Anmeldeinformationen und andere sensible Informationen zu stehlen. Gestohlene Dokumente oder überflogene Nummern Kriminelle können auch versuchen, Dokumente oder Nummern zu stehlen, die Anmeldeinformationen enthalten, wie z.B. Reisepässe oder Kreditkarten. Über ungesichertes WLAN hacken Kriminelle können auch ungesicherte WLAN-Netzwerke hacken, um Zugriff auf die Geräte von Benutzern zu erhalten und ihre Anmeldeinformationen zu stehlen. Was versuchen Angreifer zu tun?? Sobald ein Krimineller Zugriff auf ein Konto hat, kann er verschiedene Dinge tun, um persönlichen Gewinn zu erzielen. Einige Beispiele sind: Geld von einem Online-Banking-Konto auf ein eigenes Konto überweisen. Einkäufe auf E-Commerce-Sites tätigen und die Rechnung an eine andere Adresse senden. Sich als Benutzer ausgeben und Geld von Freunden und Familie anfordern. Persönliche Informationen st