Ein Brute-Force-Angriff ist eine Methode, mit der private Benutzerinformationen wie Benutzernamen, Kennwörter, Passphrasen oder PINs (Personal Identification Numbers) abgerufen werden. Diese Angriffe werden in der Regel mit einem Skript oder Bot ausgeführt Erraten Sie die gewünschten Informationen bis etwas bestätigt ist.

Kriminelle können Brute-Force-Angriffe durchführen, um auf verschlüsselte Daten zuzugreifen. Während Sie vielleicht denken, ein Passwort schützt Ihre Informationen, haben Untersuchungen ergeben, dass jedes achtstellige Passwort in weniger als sechs Stunden geknackt werden kann. Und das war schon 2012 auf einer relativ günstigen Maschine.

Ein Brute-Force-Angriff kann auch ein nützliche Möglichkeit für IT-Spezialisten, die Sicherheit zu testen ihrer Netzwerke. Tatsächlich ist eines der Maßstäbe für die Verschlüsselungsstärke eines Systems, wie lange es dauern würde, bis ein Angreifer bei einem Brute-Force-Versuch erfolgreich ist.

Da Brute-Force-Angriffe mit Sicherheit nicht die raffinierteste Form von Angriffen sind, können verschiedene Maßnahmen verhindern, dass sie erfolgreich sind. In diesem Beitrag werden Brute-Force-Angriffe, einschließlich einiger Beispiele, ausführlicher behandelt und anschließend aufgezeigt, wie Sie sich vor ihnen schützen können.

Eine Einführung in Brute-Force-Angriffe

Brute-Force-Angriffe werden oft als Brute-Force-Cracking bezeichnet. Tatsächlich wird Brute Force – in diesem Fall Rechenleistung – verwendet, um zu versuchen, einen Code zu knacken. Anstatt einen komplexen Algorithmus zu verwenden, wird ein Brute-Force-Angriff durchgeführt Verwendet ein Skript oder einen Bot, um Vermutungen zu übermitteln, bis eine funktionierende Kombination gefunden wird.

Es gibt viele Tools, mit denen Hacker Brute-Force-Versuche starten können. Aber selbst das Schreiben eines Skripts von Grund auf wäre für jemanden, der mit Code vertraut ist, nicht zu aufwändig. Diese Angriffe sind zwar einfach auszuführen, je nach Länge und Art des Kennworts und der verwendeten Rechenleistung, es kann jedoch Tage, Wochen oder sogar Jahre dauern, bis sie erfolgreich sind.

Bevor wir uns ansehen, wie Brute-Force-Angriffe erkannt und verhindert werden können, sollten wir uns einige andere Begriffe merken, auf die Sie im Zusammenhang mit diesem Thema möglicherweise stoßen.

Hybrid-Brute-Force-Angriffe

Bei einem Brute-Force-Angriff wird ein systematischer Ansatz zum Erraten verwendet, bei dem keine externe Logik verwendet wird. Ähnliche Angriffe umfassen a Wörterbuchangriff, Das könnte eine Liste von Wörtern aus dem Wörterbuch verwenden, um den Code zu knacken. Andere Angriffe beginnen möglicherweise mit häufig verwendeten Kennwörtern. Diese werden manchmal als Brute-Force-Angriffe bezeichnet. Weil Sie verwenden eine Logik Um zu entscheiden, welche Iterationen die wahrscheinlichste zuerst sind, werden sie genauer als Hybrid-Brute-Force-Angriffe bezeichnet.

Reverse-Brute-Force-Angriff

Ein umgekehrter Brute-Force-Angriff beinhaltet mit einem gemeinsamen Passwort oder einer Gruppe von Passwörtern gegen mehrere mögliche Benutzernamen. Dies richtet sich nicht an einen einzelnen Benutzer, sondern kann verwendet werden, um Zugriff auf ein bestimmtes Netzwerk zu erhalten.

Der beste Schutz gegen diese Art von Angriff ist die Verwendung sicherer Kennwörter oder aus Sicht eines Administrators die Verwendung sicherer Kennwörter.

Zeugnisfüllung

Credential Stuffing ist eine einzigartige Form des Brute-Force-Angriffs Verwendet verletzte Benutzer- und Passwortpaare. Wenn eine Benutzer- / Kennwortpaarung bekannt ist, kann ein Angreifer damit versuchen, auf mehrere Websites zuzugreifen. Sobald sie sich in einem Benutzerkonto befinden, haben sie die volle Kontrolle über dieses Konto und können auf alle darin enthaltenen Details zugreifen.

Vorsichtsmaßnahmen wie die Zwei-Faktor-Authentifizierung und Sicherheitsfragen können dazu beitragen, Schäden durch solche Angriffe zu vermeiden. Der beste Schutz besteht jedoch darin, dass Benutzer niemals dasselbe Kennwort für mehrere Konten verwenden.

Das Ziel eines Brute-Force-Angriffs

Wie geht es weiter, wenn ein Hacker einen erfolgreichen Anmeldeversuch unternimmt? Die Antwort ist, dass eine ganze Reihe von Dingen ausgeführt werden kann. Hier sind einige der wichtigsten:

- Diebstahl oder Offenlegung der persönlichen Daten von Nutzern in Online-Konten

- Sammeln von Berechtigungsnachweisen für den Verkauf an Dritte

- Als Kontoinhaber ausgeben, um gefälschte Inhalte oder Phishing-Links zu verbreiten

- Diebstahl von Systemressourcen zur Verwendung in anderen Aktivitäten

- Defacement einer Website durch den Zugriff auf Administratoranmeldeinformationen

- Verbreiten von Malware- oder Spam-Inhalten oder Weiterleiten von Domänen an schädliche Inhalte

Wie bereits erwähnt, können Brute-Force-Angriffe auch zum Testen auf Sicherheitslücken im System verwendet werden. Sie sind also nicht immer böswillig.

Beispiele für Brute-Force-Angriffe

Brute-Force-Angriffe finden ständig statt und es gibt viele bekannte Beispiele. Wir wissen wahrscheinlich nicht einmal über viele vergangene und anhaltende Angriffe Bescheid, aber hier sind einige, die in den letzten Jahren ans Licht gekommen sind:

- Alibaba: Ein massiver Brute-Force-Angriff von 2016 auf die beliebte E-Commerce-Website betraf Millionen von Konten.

- Magento: Im März 2023 musste Magento die Benutzer warnen, dass bis zu 1.000 Admin-Panels infolge von Brute-Force-Angriffen kompromittiert wurden.

- Nordirisches Parlament: Ebenfalls im März 2023 wurde auf die Konten mehrerer Mitglieder des nordirischen Parlaments von Gewalttätern zugegriffen.

- Westminster Parliament: Ein früherer Angriff traf das Westminster Parliament im Jahr 2023, bei dem bis zu 90 E-Mail-Konten kompromittiert wurden.

- Feuerfuchs: Anfang 2023 wurde bekannt, dass die “Master-Passwort” -Funktion von Firefox leicht mit Brute-Force-Angriffen angegriffen werden kann. Dies bedeutet, dass in den letzten neun Jahren möglicherweise die Anmeldeinformationen vieler Benutzer offengelegt wurden.

Auch wenn Brute-Force-Angriffe häufig von Kriminellen eingesetzt werden, so doch können Hilfe zum Testen von Systemen. Darüber hinaus können sie eine Sicherungsoption für die Kennwortwiederherstellung anbieten, wenn andere Methoden erschöpft sind.

Wie man einen Brute-Force-Angriff erkennt

Es ist nicht ungewöhnlich, dass Sie von einem Dienstanbieter eine E-Mail erhalten, die Ihnen mitteilt, dass sich jemand von einem zufälligen Ort aus bei Ihrem Konto angemeldet hat. In diesem Fall sind Sie möglicherweise Opfer eines Brute-Force-Angriffs geworden. In diesem Fall ist es ratsam, Ihr Passwort sofort zu ändern. Möglicherweise möchten Sie sogar Ihr Kennwort für vertrauliche Konten regelmäßig ändern, falls Sie Opfer eines unentdeckten oder nicht gemeldeten Brute-Force-Angriffs wurden.

Wenn Sie ein Netzwerkadministrator sind, ist es für die Sicherheit Ihrer Website und Ihrer Benutzer wichtig, auf Anzeichen eines Brute-Force-Angriffs zu achten, insbesondere auf einen erfolgreichen. Obwohl einige erfolglose Anmeldungen möglicherweise von einem vergessenen Benutzer stammen, besteht die Möglichkeit, dass die Website angegriffen wird. Hier sind einige Hinweise, auf die Sie achten sollten:

- Mehrere fehlgeschlagene Anmeldeversuche von derselben IP-Adresse. Dies kann jedoch darauf zurückzuführen sein, dass ein Proxyserver von einer großen Organisation verwendet wird.

- Anmeldeversuche mit mehreren Benutzernamen von derselben IP-Adresse. Auch dies könnte einfach von einer großen Organisation stammen.

- Mehrere Anmeldeversuche für einen einzelnen Benutzernamen von verschiedenen IP-Adressen. Dies kann auch eine einzelne Person sein, die einen Proxy verwendet.

- Ein ungewöhnliches Muster fehlgeschlagener Anmeldeversuche, z. B. nach einem sequentiellen alphabetischen oder numerischen Muster.

- Eine abnormale Menge an Bandbreite, die nach einem erfolgreichen Anmeldeversuch verwendet wird. Dies könnte auf einen Angriff hinweisen, der Ressourcen stehlen soll.

Vom Standpunkt eines Benutzers aus kann es sehr schwierig sein, festzustellen, ob Ihr Konto durch einen Brute-Force-Angriff verletzt wurde. Wenn Sie eine Benachrichtigung erhalten, nachdem Ihr Konto verletzt wurde, überprüfen Sie Ihr Konto am besten auf Änderungen, die Sie nicht vorgenommen haben, und ändern Sie Ihr Passwort sofort.

Verbunden: Was tun, wenn Ihr Konto oder Ihre E-Mail-Adresse gehackt wurde?

Was können Sie tun, um einen Brute-Force-Angriff zu verhindern?

Brute-Force-Angriffe können einfach aufgrund der großen Anzahl von Anmeldeversuchen leicht erkannt werden. Sie denken, dass die Abwehr eines Angriffs so einfach ist, als ob Sie die IP-Adresse blockieren, von der die Anmeldeversuche stammen. Leider ist dies nicht so einfach, da Hacker Tools verwenden können, die Versuche über offene Proxyserver weiterleiten, sodass diese von unterschiedlichen IP-Adressen stammen. Unabhängig davon, ob Sie ein Benutzer oder ein Administrator sind, können Sie einen erfolgreichen Brute-Force-Angriff verhindern, indem Sie:

- Verwenden oder Erfordern von sicheren Passwörtern

- Zulassen einer begrenzten Anzahl von Anmeldeversuchen

- Verwendung von CAPTCHAs

- Festlegen von Zeitverzögerungen zwischen Versuchen

- Sicherheitsfragen stellen

- Aktivieren der Zwei-Faktor-Authentifizierung

- Verwenden mehrerer Anmelde-URLs

- Trick die Angriffssoftware

Da die meisten Maßnahmen von einem Administrator durchgeführt werden müssen, konzentriert sich dieser Abschnitt auf diese Aspekte. Benutzer sollten weiterhin Bereiche beachten, in denen sie zur Stärkung des Systems beitragen können, z. B. die Verwendung sicherer Kennwörter und die Nutzung optionaler Sicherheitsfunktionen.

1. Sichere Passwörter

Wenn Sie ein Netzwerkadministrator sind, können Sie erfolgreiche Brute-Force-Angriffe verhindern, indem Sie Benutzer zur Eingabe sicherer Kennwörter auffordern. Beispielsweise können Sie eine bestimmte Länge festlegen, und das Kennwort enthält bestimmte Funktionen, z. B. eine Mischung aus Groß- und Kleinbuchstaben sowie Zahlen und Sonderzeichen.

Aus Benutzersicht ist ein sicheres Passwort unerlässlich. Wenn Sie ein allgemeines Kennwort oder ein einfaches Wort aus einem Wörterbuch verwenden, ist es für ein Brute-Force-Angriffstool viel einfacher, auf dem richtigen zu landen. Es kann schwierig sein, ein sicheres Passwort zu finden, aber hier einige Tipps:

- Längere Passwörter sind besser, da ein sequentielles Tool länger benötigt, um die Iterationen zu durchlaufen.

- Durch die Verwendung einer Kombination aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen wird ein Kennwort sicherer.

- Wenn Sie niemals dasselbe Kennwort für verschiedene Konten verwenden, sind Sie weniger anfällig für bestimmte Arten von Angriffen.

Natürlich kann es schwierig sein, sichere Passwörter zu finden und sich diese zu merken, aber es gibt Tools, die Ihnen helfen. Dazu gehören Tools für den Kennwortgenerator, Tools zum Testen der Kennwortstärke und Tools für den Kennwortmanager wie LastPass, KeePass, Dashlane und Sticky Password.

2. Begrenzte Anzahl von Anmeldeversuchen

Eine gängige Verteidigung gegen einen Brute-Force-Angriff besteht darin, die Anzahl der Anmeldeversuche einfach auf eine logische Zahl zu beschränken, möglicherweise zwischen fünf und zehn. Wenn Sie dies tun, denken Sie daran bieten eine Art von Wiederherstellungsmethode für echte Benutzer zu verfolgen, falls sie ausgesperrt werden.

Beispielsweise können Sie eine Wiederherstellungsoption bereitstellen, mit der das Kennwort durch E-Mail-Überprüfung geändert werden kann. Oder Sie geben eine Support-Telefonnummer oder eine E-Mail-Adresse an, die Sie im Falle einer Sperre erreichen können.

Das könntest du auch Erwägen Sie eine zeitliche Begrenzung des Blocks. Da in kurzer Zeit viele Brute-Force-Angriffe stattfinden, ist möglicherweise nur eine vorübergehende Sperrung erforderlich. Sie können die Sperrzeit auf ein oder zwei Stunden einstellen, um die negativen Auswirkungen auf die gesamte Benutzererfahrung zu minimieren.

Bedenken Sie, dass dies alles andere als eine ausfallsichere Option ist und viele potenzielle Probleme mit sich bringt. Eines der Probleme bei dieser Maßnahme ist, dass einige Brute-Force-Tools nicht nur jedes Mal das Kennwort ändern, sondern auch bei jedem Versuch einen anderen Benutzernamen versuchen.

Wenn sich die Versuche auf verschiedene Konten beziehen, wird kein einziges Konto gesperrt. Beschränkung der Anzahl von Versuche für jede IP-Adresse Es wäre logisch sinnvoll, aber wie oben erwähnt, können für jeden Versuch unterschiedliche IP-Adressen verwendet werden. In diesem Fall wäre diese Maßnahme nicht wirksam. Eine Alternative wäre zu auf Browser- oder Gerätebasis blockieren Verwendung von Cookies.

Ein weiteres Problem bei dieser Taktik ist, dass Lockouts verwendet werden können Ernten Sie echte Benutzernamen bei einem Versuch, den Benutzernamen zu erraten wobei nur echte Benutzernamen eine Sperrnachricht übermitteln. Darüber hinaus könnte eine Sperre tatsächlich strategisch eingesetzt werden, um Benutzer auszusperren, damit sie nicht auf Konten zugreifen können.

Angesichts all dieser potenziellen Probleme sollte eine eingeschränkte Strategie für Anmeldeversuche nur unter geeigneten Umständen angewendet werden.

3. CAPTCHAs

CAPTCHAs (Completely Automated Public Turing Tests, mit denen sich Computer und Menschen unterscheiden lassen) gibt es seit mehr als zwanzig Jahren. Sie können daran gewöhnt sein Bestimmen Sie, ob ein Anmeldeversuch von einem Menschen durchgeführt wird. Einige CAPTCHAs fordern den Benutzer einfach auf, einen verzerrten Text erneut einzugeben, ein Kontrollkästchen zu aktivieren oder eine einfache mathematische Frage zu beantworten.

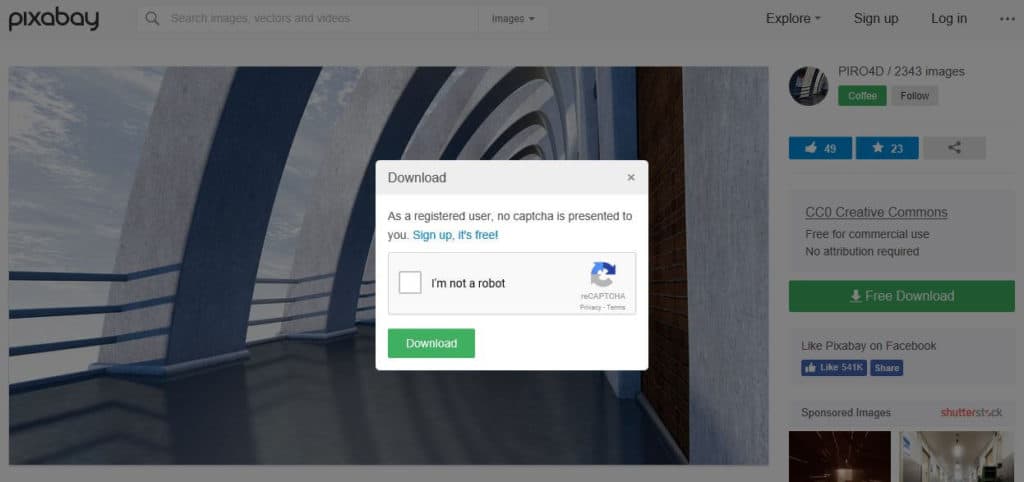

Pixabay verwendet ein einfaches Häkchen CAPTCHA, wenn nicht registrierte Benutzer kostenlose Bilder herunterladen.

Pixabay verwendet ein einfaches Häkchen CAPTCHA, wenn nicht registrierte Benutzer kostenlose Bilder herunterladen.

Andere sind etwas ausgefeilter und verlangen, dass Benutzer Objekte in Bildern identifizieren.

Es überrascht nicht, dass CAPTCHAs aufgrund ihrer Einfachheit nicht so schwer zu umgehen sind. Dennoch könnten sie zumindest eine Hürde für potenzielle Angreifer darstellen. CAPTCHAs können in Kombination mit anderen Taktiken in dieser Liste verwendet werden, z. B. der Anforderung eines CAPTCHAs nach einer bestimmten Anzahl fehlgeschlagener Anmeldeversuche.

4. Zeitverzögerungen

Das Implementieren einer Zeitverzögerung von einigen Sekunden zwischen den Anmeldeversuchen klingt rudimentär, kann jedoch sehr effektiv sein. Einige Brute-Force-Angriffe basieren auf einer großen Anzahl von Versuchen in kurzer Zeit in der Hoffnung, schnell die richtige Kombination zu treffen. Eine kurze Verzögerung zwischen den Versuchen könnte schwerwiegend sein Verlangsamen Sie einen Angriff bis zu einem Punkt, an dem sich die Mühe nicht mehr lohnt. Andererseits ist die Verzögerung für den durchschnittlichen Benutzer möglicherweise kaum spürbar.

Diese Taktik funktioniert nicht bei allen Angriffen, da einige absichtlich langsam sind.

5. Sicherheitsfragen

Während viele Benutzer die Verwendung von Sicherheitsfragen beklagen, kann ihre Verwendung für Brute-Force-Angreifer noch schmerzhafter sein. Selbst bei gezielten Angriffen mit persönlichen Informationen für einen bestimmten Benutzer kann es schwierig sein, an Sicherheitsfragen vorbeizukommen.

Um eine bessere Benutzererfahrung zu erzielen, könnten Sie Fordern Sie Sicherheitsantworten erst nach einer bestimmten Anzahl fehlgeschlagener Anmeldeversuche an oder jedes Mal, wenn ein neues Gerät für die Anmeldung verwendet wird. Wenn Sie einen Angriff entdeckt haben, ist dies möglicherweise ein guter Zeitpunkt, um alle Benutzer aufzufordern, beim Anmelden eine Sicherheitsfrage zu beantworten.

6. Zwei-Faktor-Authentifizierung

Abhängig von der Art Ihres Dienstes möchten Sie die Benutzerfreundlichkeit wahrscheinlich nicht durch die Durchsetzung einer Zwei-Faktor-Authentifizierungsregel beeinträchtigen. Es ist jedoch schön, diese Funktion als Option für sicherheitsbewusste Benutzer anbieten zu können.

Sie können einen einfachen zweistufigen Prozess anbieten, z. B. Anmeldeinformationen gefolgt von einer E-Mail, oder Sie können den Benutzer zwischen verschiedenen Optionen wählen lassen, z. B. Anmeldeinformationen, soziale Medien, E-Mail, SMS und mehr.

Beachten Sie, dass es zwei verschiedene Formen dieser Art der Authentifizierung gibt, die häufig verwechselt oder einfach zusammengefasst werden. Bestätigung in zwei Schritten (2SV) In der Regel handelt es sich um einen Bestätigungscode oder -link, der häufig per SMS oder E-Mail gesendet wird.

Zwei-Faktor-Authentifizierung (2FA) verwendet in der Regel verschiedene Formen der Überprüfung als zweiten Faktor. Dies kann sich auf Schlüsselkarten oder Schlüsselanhänger oder biometrische Identifizierungsmethoden wie Fingerabdrücke oder Retina-Scans beziehen.

7. Eindeutige Anmelde-URLs

Da es keine konkreten Möglichkeiten gibt, Brute-Force-Versuche zu blockieren, ist es ratsam, mehrere Verteidigungsstrategien zu implementieren. Einige davon könnten einfach Ablenkungstaktiken beinhalten. Eine solche Methode ist zu Geben Sie verschiedene URLs an, über die sich Benutzer anmelden können. In diesem Fall verfügt jeder Benutzer entweder über eine eindeutige Anmelde-URL oder verwendet eine URL, die mit einer Reihe anderer Benutzer geteilt wird.

Diese Methode ist besonders hilfreich, um Angriffe zu verhindern, die zum Ernten von Benutzernamen verwendet werden, da jede URL eine begrenzte Menge an Informationen bereitstellt. Dies ist keineswegs eine erstklassige Methode, aber sie könnte einen Angriff verlangsamen.

8. Trick das System

Eine andere mögliche Ablenkungsmethode besteht darin, die Dinge auf den Kopf zu stellen, um den Angreifer (oder vielmehr die verwendete Software) zu verwirren. Zum Beispiel sind einige Bots darauf trainiert, Fehler zu erkennen, aber Sie könnten diese verwenden Leitet bei gleichzeitigen fehlgeschlagenen Anmeldeversuchen auf verschiedene Fehlerseiten um. Dies würde bedeuten, dass der Angreifer zumindest die Dinge mit ausgefeilterer Software verstärken müsste.

Andere Optionen umfassen das Zulassen des Zugriffs auf ein Konto, das anschließende Anfordern eines Kennworts auf einer neuen Seite oder sogar Gewähren des Zugriffs auf ein Konto mit sehr eingeschränkten Funktionen.

Alternativ können Sie auch eine umgekehrte Methode verwenden binde einen fehlgeschlagenen Login-Fehler in den Code der Webseite ein. Selbst bei einem erfolgreichen Anmeldeversuch kann ein Bot dazu verleitet werden, dies als fehlgeschlagenen Versuch zu liefern. Diese Form der Verschleierung wird häufig verwendet, um einem automatisierten Angriff das Verständnis zu erschweren, ob ein Brute-Force-Angriff fehlgeschlagen oder erfolgreich war.

Andere Formen der Verschleierung könnten ebenfalls dazu beitragen, sich vor einem Brute-Force-Versuch zu schützen. Diese Taktik könnte ausreichen, um einen Durchschnittsmenschen abzuwerfen, der nur nach einem schwachen System zum Eindringen sucht. Aber diese Tricks könnten wahrscheinlich von einem entschlossenen Angreifer umgangen werden und erfordern eine Menge Vorarbeit.

Die Quintessenz zum Schutz vor Brute-Force-Angriffen

Wie Sie sehen, gibt es viele Möglichkeiten, um einen erfolgreichen Angriff zu verhindern. Da sich die Art eines Brute-Force-Angriffs von Fall zu Fall unterscheidet, gibt es keine umfassende Methode zur Vorbeugung. Daher ist es möglicherweise am besten, eine Kombination mehrerer Strategien in Betracht zu ziehen, um eine solide Verteidigungslinie zu schaffen.

Verbunden:

Über 30 kostenlose Tools zur Verbesserung der Sicherheit Ihrer Website und Ihrer Besucher

Der kostenlose Jargon-Leitfaden zur Computer- und Internetsicherheit

Bildnachweis: Gino Crescoli (lizensiert unter unter CC BY 2.0)

wendung von Passwortrichtlinien, die die Verwendung von häufig verwendeten Passwörtern verbieten.

Ein Brute-Force-Angriff ist eine ernsthafte Bedrohung für die Sicherheit von Benutzerinformationen. Es ist wichtig, dass Benutzer sich bewusst sind, wie einfach es für Kriminelle ist, auf verschlüsselte Daten zuzugreifen, wenn sie schwache Passwörter verwenden. IT-Spezialisten sollten auch regelmäßig Brute-Force-Angriffe durchführen, um die Sicherheit ihrer Netzwerke zu testen und zu verbessern. Es gibt verschiedene Maßnahmen, die ergriffen werden können, um Brute-Force-Angriffe zu verhindern, wie die Verwendung sicherer Passwörter, die Begrenzung der Anzahl von Anmeldeversuchen und die Verwendung von CAPTCHAs. Es ist wichtig, dass Benutzer und IT-Spezialisten gleichermaßen sich bewusst sind, wie sie sich vor Brute-Force-Angriffen schützen können, um die Sicherheit ihrer Daten zu gewährleisten.