Wi-Fi Protected Access 2 (WPA2) ist ein Sicherheitszertifizierungsprogramm Von der Wi-Fi Alliance entwickelt, um drahtlose Computernetzwerke zu sichern. Je nach Typ und Alter Ihres WLAN-Routers stehen Ihnen einige Verschlüsselungsoptionen zur Verfügung. Die beiden wichtigsten für WPA2-Personal (die Edition für Privatanwender oder kleine Unternehmen) sind: Advanced Encryption Standard (AES) und je älter Temporal Key Integrity Protocol (TKIP), oder ein Kombination von beiden.

In diesem Artikel werden wir erklären Was sind AES und TKIP? und schlagen Sie vor, welche Option Sie für Ihre WPA2-unterstützten Geräte wählen sollten. Sie müssen nicht nur aus Sicherheitsgründen, sondern auch aus Gründen der Sicherheit den besten Verschlüsselungsmodus auswählen Der falsche Modus kann Ihr Gerät verlangsamen. Wenn Sie einen älteren Verschlüsselungsmodus wählen, wird die Datenübertragung automatisch verlangsamt, um mit älteren Geräten kompatibel zu sein, mit denen die Verbindung hergestellt wird, auch wenn Ihr WLAN-Router einen schnelleren Verschlüsselungstyp unterstützt.

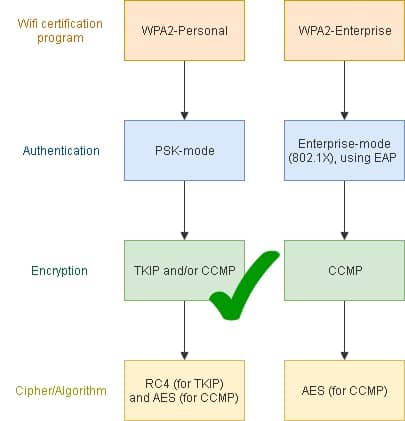

Wir werden auch einige erklären WiFi-Sicherheitsbestimmungen in Bezug auf WPA2, z.B. Die in der nachstehenden Abbildung aufgeführten Optionen konzentrierten sich hauptsächlich auf WPA2-Personal. Beispielsweise werden die Begriffe Zertifizierungen, Standards, Protokolle und Programme manchmal (verwirrend) synonym und häufig falsch verwendet. Ist AES ein Protokoll oder ein Verschlüsselungstyp? Ist WPA2 ein Protokoll oder ein Standard? (Spoiler-Warnung: AES ist ein Standard und WPA2 eine Zertifizierung.) Wenn Sie wissen, was diese Begriffe wirklich bedeuten, ist es in Ordnung, etwas nachsichtig mit der WLAN-Terminologie umzugehen. Dieser Artikel stellt den Rekord klar. Und ja, wir verwenden den Begriff “Modus” sehr locker, um die Einstellungen für die WPA2-Verschlüsselung und -Authentifizierung zu beschreiben.

WPA2 101 – eine (sehr) kurze Übersicht

Es gibt zwei Versionen von WPA2: Personal Edition (für den Heimgebrauch und das Büro) und Enterprise Edition (für den Unternehmensgebrauch). In diesem Artikel konzentrieren wir uns auf den ersteren, vergleichen ihn jedoch mit der Enterprise-Version, um zu veranschaulichen, was WPA2-Personal nicht kann.

Wie zuverlässig sind gängige WLAN-Sicherheitszertifizierungen??

„Drahtlose Netzwerke sind von Natur aus unsicher. In den Anfängen der drahtlosen Vernetzung haben die Hersteller versucht, es den Endbenutzern so einfach wie möglich zu machen. Die sofort einsatzbereite Konfiguration für die meisten drahtlosen Netzwerkgeräte ermöglichte einen einfachen (aber unsicheren) Zugriff auf ein drahtloses Netzwerk. “(Quelle: Dummies)

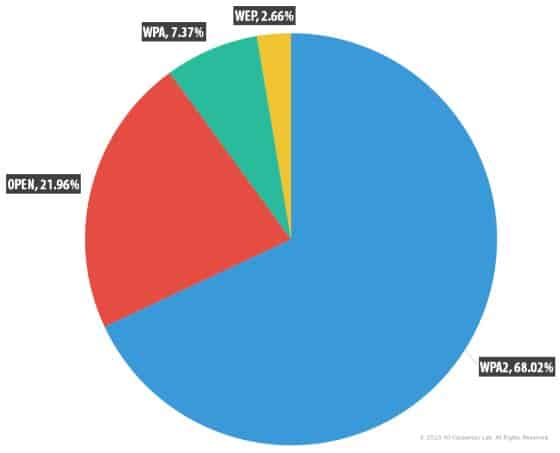

Wie sicher ist WPA2 im Vergleich zu anderen häufig verwendeten WLAN-Zertifizierungen? Bis zu WPA3 galt WPA2 als die sicherste Option. Die aktuellen Sicherheitslücken von WPA2 können zwar effektiv behoben werden, Sie müssen jedoch noch den besten Verschlüsselungstyp für Ihr WLAN-Gerät und Ihre Verwendungsanforderungen auswählen. Wenn Sie beispielsweise ein kleines Unternehmen mit älteren Geräten sind, müssen Sie möglicherweise Geschwindigkeitseinbußen für die Sicherheit hinnehmen oder Ihre Geräte aktualisieren. Wenn Sie eine große Organisation sind, können Sie sich entschließen, WPA2 ganz fallen zu lassen und planen, WPA3 so bald wie möglich einzuführen.

Standards für die WLAN-Verschlüsselung, die weltweit in öffentlichen WLAN-Hotspots verwendet werden (Quelle: Kaspersky Security Network (KSN))

Wie sicher sind die heute verwendeten primären WLAN-Zertifizierungen??

- Öffnen – Überhaupt keine Sicherheit

- Wired Equivalent Privacy (WEP) – Sehr unzuverlässig und verwendet die RC4-Verschlüsselung, die anfangs sehr schnell und einfach zu implementieren war. Einst populär – laut WayBack Machine verwendete Skype um 2010 eine modifizierte Version – gilt sie seitdem als sehr unsicher. WEP verwendet eine Authentifizierungsmethode, bei der alle Benutzer denselben Schlüssel verwenden. Wenn also ein Client kompromittiert wird, ist jeder im Netzwerk gefährdet. WPA-PSK (Pre-Shared Key) hat das gleiche Problem. Laut Webopedia ist WEP unsicher, da es wie andere WLAN-Sendungen Nachrichten mit Hilfe von abhörbaren Funkwellen sendet und so effektiv die Sicherheit einer Kabelverbindung gewährleistet. Die Verschlüsselung hindert Hacker nicht daran, Nachrichten abzufangen, und das Problem bei WEP besteht darin, dass sie statische Verschlüsselung verwendet (ein Schlüssel für alle Pakete für alle Geräte in einem Netzwerk), wodurch alle Geräte gefährdet werden. Die Diebe können dann versuchen, die Daten nach Belieben offline zu entschlüsseln. WPA generiert unter anderem einen eindeutigen Schlüssel für jedes Gerät, um das Risiko für andere Clients zu begrenzen, wenn ein Gerät in einem Netzwerk kompromittiert wird.

- WPA – Verwendet die unwirksam TKIP Verschlüsselungsprotokoll, das nicht sicher ist. TKIP selbst verwendet die RC4-Verschlüsselung und AES ist für WPA optional. Eine gute Metapher für die Funktionsweise von WPA stammt aus einem Super-User-Beitrag: „Wenn Sie sich eine Fremdsprache als eine Art Verschlüsselung vorstellen, entspricht WPA in etwa der Situation, in der alle an dieses WPA-Netzwerk angeschlossenen Computer dieselbe Sprache sprechen, dies jedoch eine Sprache, die anderen Maschinen fremd ist. Maschinen, die mit diesem Netzwerk verbunden sind, können sich also gegenseitig angreifen und alle von allen anderen gesendeten / empfangenen Pakete hören / sehen. Der Schutz gilt nur für Hosts, die nicht mit dem Netzwerk verbunden sind (z. B. weil sie das geheime Passwort nicht kennen). “

- WPA2 – Einigermaßen sicher, aber anfällig für Brute-Force- und Wörterbuchangriffe. Verwendet AES Verschlüsselung und führt den Counter-Modus mit dem Authentifizierungscode für Chiffrierblock-Verkettungsnachrichten ein (CCMP), starke AES-basierte Verschlüsselung. Es ist abwärtskompatibel mit TKIP. Anbieter haben Patches für viele ihrer Schwachstellen veröffentlicht, z. KRACK. Einer der größten Sicherheitsmängel der WPA2-Personal-Version ist WiFi-geschütztes Setup (WPS), So können Benutzer schnell ein sicheres drahtloses Heimnetzwerk einrichten. Laut US-Cert „können frei verfügbare Angriffstools eine WPS-PIN innerhalb von 4 bis 10 Stunden wiederherstellen.“ Es empfiehlt Benutzern, beim Hersteller nach aktualisierter Firmware zu suchen, um diese Sicherheitsanfälligkeit zu beheben. WPA2-Enterprise ist sicherer, weist jedoch einige Nachteile auf.

- WPA3 – Noch zu neu, um aussagekräftige Nutzungsdaten zu beschaffen, wird derzeit jedoch als sicherste Option angepriesen

AES, TKIP oder beides und wie funktionieren sie??

TKIP

Laut Wikipedia sollte TKIP den damals anfälligen WEP-Standard „ersetzen“, ohne Änderungen an der Hardware vornehmen zu müssen, auf der der WEP-Standard (Wired Equivalent Privacy) ausgeführt wurde. Es verwendet die RC4-Verschlüsselung.

Network World erklärt, dass TKIP WEP nicht ersetzt. es ist ein “Verpackung”. Leider handelt es sich hierbei um ein grundsätzlich unsicheres WEP, da es nur als vorübergehende Maßnahme gedacht war, da niemand die von ihm getätigten Hardware-Investitionen wegwerfen wollte und es schnell bereitgestellt werden konnte. Der letztgenannte Grund war genug, damit Verkäufer und Geschäftsführer ihn enthusiastisch annehmen. Zu seiner Zeit hat TKIP die WEP-Sicherheit gehärtet durch:

- Mischen eines Basisschlüssels, der MAC-Adresse eines Access Points (AP) und einer Paketseriennummer – „Der Mischvorgang ist so ausgelegt, dass die Stationen und Zugriffspunkte nur minimal beansprucht werden und dennoch eine ausreichende kryptografische Stärke aufweisen, so dass sie nicht leicht zerstört werden können.“

- Erhöhen der Schlüssellänge auf 128 Bit – “Dies löst das erste Problem von WEP: eine zu kurze Schlüssellänge.”

- Ein … Erstellen eindeutige 48-Bit-Seriennummer Dies wird für jedes gesendete Paket inkrementiert, damit keine zwei Schlüssel gleich sind löst ein weiteres Problem von WEP, das als “Kollisionsangriffe” bezeichnet wird,”, Der auftreten kann, wenn derselbe Schlüssel für zwei verschiedene Pakete verwendet wird.

- Reduziert das Risiko von Wiederholungsangriffen mit dem oben erwähnten erweiterten Initialisierungsvektor (IV) – „Weil eine 48-Bit-Sequenznummer Tausende von Jahren braucht, um sich zu wiederholen, Niemand kann alte Pakete von einer drahtlosen Verbindung wiedergeben– Sie werden als nicht in der richtigen Reihenfolge erkannt, da die Folgenummern nicht stimmen. “

Wie anfällig ist TKIP wirklich?? Laut Cisco ist TKIP für die Paketentschlüsselung durch einen Angreifer anfällig. Es kann jedoch nur der Authentifizierungsschlüssel von einem Angreifer gestohlen werden, nicht der Verschlüsselungsschlüssel.

„Mit dem wiederhergestellten Schlüssel können nur erfasste Pakete in einem begrenzten Fenster von höchstens 7 Versuchen gefälscht werden. Der Angreifer kann jeweils nur ein Paket entschlüsseln, derzeit mit einer Rate von einem Paket pro 12-15 Minuten. Außerdem können Pakete nur entschlüsselt werden, wenn sie vom drahtlosen Zugriffspunkt (AP) an den Client gesendet werden (unidirektional). “

Das Problem ist, wenn die weißen Hüte größere Vektoren zum Einfügen von Angriffen entdecken, sind dies auch die schwarzen Hüte.

Da ist ein Nachteil, wenn TKIP mit PSK verwendet wird. „Bei der 802.1X-Authentifizierung ist das Sitzungsgeheimnis eindeutig und wird vom Authentifizierungsserver sicher an die Station übertragen. Wenn Sie TKIP mit vorinstallierten Schlüsseln verwenden, ist das Sitzungsgeheimnis für alle Benutzer gleich und ändert sich nicht – daher die Sicherheitsanfälligkeit, TKIP mit vorinstallierten Schlüsseln zu verwenden. “

AES

AES (basierend auf dem Rjiandael-Algorithmus) ist eine Blockverschlüsselung (das „S“ steht eigentlich für Standard und ist eine weitere verwirrende Terminologie), die vom Protokoll CCMP verwendet wird. Es konvertiert Klartext in Chiffretext und ist in Schlüssellängen von 28, 192 oder 256 Bit verfügbar. Je länger der Schlüssel, desto undurchschaubarer werden die verschlüsselten Daten von Hackern.

Sicherheitsexperten sind sich im Allgemeinen einig, dass AES keine wesentlichen Schwächen aufweist. AES wurde nur einige Male von Forschern erfolgreich angegriffen, und diese Angriffe waren hauptsächlich Seitenkanalangriffe.

AES ist die Verschlüsselung der Wahl für die US-Bundesregierung und die NASA. Weitere Informationen finden Sie im Crypto-Forum von Stack Exchange. Ausführliche technische Informationen zur Funktionsweise von AES finden Sie in den eTutorials.

Wifi Begriffe und Akronyme, die Sie kennen sollten

Zertifizierungen und Standards

Obwohl WPA2 ein Zertifizierungsprogramm ist, wird es häufig als Standard und manchmal als Protokoll bezeichnet. “Standard” und “Protokoll” sind Beschreibungen, die häufig von Journalisten und sogar den Entwicklern dieser Zertifizierungen verwendet werden (und die Gefahr laufen, pedantisch zu sein), aber die Begriffe können ein wenig irreführend sein, wenn es darum geht, zu verstehen, wie sich Standards und Protokolle auf WLAN beziehen Zertifizierung, wenn nicht ausgesprochen falsch.

Wir können die Analogie eines als fahrtüchtig zertifizierten Fahrzeugs verwenden. Der Hersteller hat Richtlinien, die die Sicherheit spezifizieren Standards. Wenn Sie das Auto kaufen, wird es gewesen sein zertifiziert als sicher zu fahren von einer Organisation, die die Standards für die Fahrzeugsicherheit festlegt.

Während also WPA2 als Zertifizierung bezeichnet werden sollte, könnte es locker als Standard bezeichnet werden. Ein Protokoll zu nennen, verwechselt jedoch die Bedeutung der tatsächlichen Protokolle – TKIP, CCMP und EAP – bei der WLAN-Sicherheit.

Protokolle und Chiffren

Eine weitere Verwirrungsebene: AES ist die Abkürzung für Advanced Encryption Standard. Laut einem Stack Exchange-Benutzer ist TKIP kein Verschlüsselungsalgorithmus. Es wird verwendet, um sicherzustellen, dass Datenpakete mit eindeutigen Verschlüsselungsschlüsseln gesendet werden. Der Benutzer Lucas Kauffman sagt: „TKIP implementiert eine ausgefeiltere Schlüsselmischfunktion zum Mischen eines Sitzungsschlüssels mit einem Initialisierungsvektor für jedes Paket.“ Im Übrigen definiert Kauffman EAP als ein „Authentifizierungsframework“. Er hat insofern Recht, als EAP angibt, wie Nachrichten übertragen werden. es verschlüsselt sie nicht selbst. Wir werden darauf im nächsten Abschnitt noch einmal eingehen.

Verwendung von WPA2 und anderen WLAN-Zertifizierungen Verschlüsselungsprotokolle um wifi daten zu sichern. WPA2-Personal unterstützt mehrere Verschlüsselungsarten. WPA und WPA2 sind abwärtskompatibel mit WEP, das nur TKIP unterstützt.

Juniper bezeichnet Verschlüsselungsprotokolle wie AES und TKIP als Verschlüsselungscodes. Eine Chiffre ist einfach ein Algorithmus, der angibt, wie ein Verschlüsselungsprozess ausgeführt wird.

Laut AirHeads Community:

„Bei der Sicherung eines WiFi-Clients wird häufig auf TKIP und AES verwiesen. Eigentlich sollte es als TKIP und CCMP bezeichnet werden, nicht als AES. TKIP und CCMP sind Verschlüsselungsprotokolle. AES und RC4 sind Chiffren, CCMP / AES und TKIP / RC4. Sie sehen, dass Anbieter eine Chiffre mit einem Verschlüsselungsprotokoll mischen. Wenn Sie eine Prüfung ablegen, können Sie sich den Unterschied leicht merken, indem Sie sich merken, dass TKIP und CCMP für das Verschlüsselungsprotokoll auf “P” enden. “

EAP ist zwar eine Authentifizierung, aber kein Verschlüsselungsprotokoll.

Die Quintessenz:

- WPA2-Personal – Unterstützt CCMP (die meisten Leute nennen AES) und TKIP.

- WPA2-Enterprise – Unterstützt CCMP und Extensible Authentication Protocol (EAP).

WPA2-Verschlüsselung und -Authentifizierung

Authentifizierung – PSK im Vergleich zu 802.1X

Wie WPA unterstützt WPA2 die IEEE 802.1X / EAP- und PSK-Authentifizierung.

WPA2-Personal – PSK ist der Authentifizierungsmechanismus, mit dem WPA2-Personal-Benutzer, die eine WLAN-Verbindung herstellen, überprüft werden. Es wurde hauptsächlich für den allgemeinen Gebrauch zu Hause und im Büro entwickelt. Für PSK muss kein Authentifizierungsserver eingerichtet werden. Benutzer melden sich mit dem vorinstallierten Schlüssel an und nicht mit einem Benutzernamen und einem Kennwort wie bei der Enterprise Edition.

WPA2-Enterprise –Der ursprüngliche IEEE 802.11-Standard (der „verkehrssichere“ Standard für die WLAN-Zertifizierung) wurde 1997 veröffentlicht. Spätere Versionen wurden häufig entwickelt, um die Geschwindigkeit der Datenübertragung zu verbessern und mit neuen Sicherheitstechnologien Schritt zu halten. Die neuesten WPA2-Enterprise-Versionen entsprechen 802.11 ich. Das zugrunde liegende Authentifizierungsprotokoll ist 802.1X, Dies ermöglicht die Authentifizierung von WLAN-Geräten über Benutzername und Passwort oder über ein Sicherheitszertifikat. Die 802.1X-Authentifizierung wird auf einem bereitgestellt AAA-Server (normalerweise RADIUS) Das bietet zentralisierte Authentifizierungs- und Benutzerverwaltungsfunktionen. EAP ist der Standard, der zum Übertragen von Nachrichten und zum Authentifizieren des Client- und Serverauthentifizierers vor der Zustellung verwendet wird. Diese Nachrichten werden über Protokolle wie z SSL, TLS und PEAP.

Verschlüsselung – “Seeds” und PMK

WPA2-Personal – PSK kombiniert eine Passphrase (Pre-Shared Key) und eine SSID (die als “Samen” und ist für alle in Reichweite sichtbar), um Verschlüsselungsschlüssel zu generieren. Der generierte Schlüssel – a Pairwise Master Key (PMK) – wird zum Verschlüsseln von Daten mit TKIP / CCMP verwendet. Das PMK basiert auf einem bekannten Wert (der Passphrase), sodass jeder mit diesem Wert (einschließlich eines Mitarbeiters, der das Unternehmen verlässt) den Schlüssel erfassen und möglicherweise mit brachialer Gewalt den Datenverkehr entschlüsseln kann.

Ein paar Worte zu Seeds und SSIDs.

- SSIDs – Alle Netzwerknamen, die in der Liste der WLAN-Hotspots Ihres Geräts angezeigt werden, sind SSIDs. Netzwerkanalysesoftware kann nach SSIDs suchen, auch nach solchen, die angeblich verborgen sind. Laut Steve Riley von Microsoft ist „eine SSID ein Netzwerkname, kein – ich wiederhole es – Passwort. Ein drahtloses Netzwerk verfügt über eine SSID, um es von anderen drahtlosen Netzwerken in der Umgebung zu unterscheiden. Die SSID wurde niemals als verborgen konzipiert und bietet Ihrem Netzwerk daher keinen Schutz, wenn Sie versuchen, sie zu verbergen. Es verstößt gegen die 802.11-Spezifikation, wenn Ihre SSID verborgen bleibt. Die später diskutierte Änderung der 802.11i-Spezifikation (die WPA2 definiert) besagt sogar, dass ein Computer die Kommunikation mit einem Zugangspunkt verweigern kann, der seine SSID nicht sendet. “

- Saat – Die SSID und die SSID-Länge werden manipuliert, bevor sie Teil des generierten PMK werden. Die SSID und die SSID-Länge werden als Startwerte verwendet, die einen Pseudozufallszahlengenerator initialisieren, mit dem die Passphrase gesalzen und ein Hash-Schlüssel erstellt wird. Das bedeutet, dass Passwörter in Netzwerken mit unterschiedlichen SSIDs unterschiedlich gehasht werden, auch wenn sie dasselbe Passwort haben.

Eine gute Passphrase kann das mit der Verwendung einer SSID als Startwert verbundene potenzielle Risiko verringern. Eine Passphrase sollte zufällig generiert und häufig geändert werden, insbesondere nach der Verwendung eines WLAN-Hotspots und wenn ein Mitarbeiter ein Unternehmen verlässt.

WPA2-Enterprise – Nachdem der RADIUS-Server den Client authentifiziert hat, gibt er eine Zufallszahl zurück 256-Bit-PMK Dieser CCMP verschlüsselt nur Daten für die aktuelle Sitzung. Der „Keim“ ist unbekannt und jede Sitzung erfordert ein neues PMK, sodass Brute-Force-Angriffe Zeitverschwendung sind. WPA2 Enterprise kann, aber normalerweise nicht, PSK verwenden.

Welcher Verschlüsselungstyp ist für Sie am besten geeignet, AES, TKIP oder beides? (Gelöst)

Die ursprüngliche Frage in diesem Artikel lautete, ob Sie AES, TKIP oder beides für WPA2 verwenden sollten?

Auswählen eines Verschlüsselungstyps auf Ihrem Router

Ihre Auswahl (abhängig von Ihrem Gerät) kann Folgendes umfassen:

- WPA2 mit TKIP – Sie sollten diese Option nur auswählen, wenn Ihre Geräte zu alt sind, um eine Verbindung mit dem neueren AES-Verschlüsselungstyp herzustellen

- WPA2 mit AES – Dies ist die beste (und Standard-) Wahl für neuere Router, die AES unterstützen. Manchmal wirst du nur sehen WPA2-PSK, Dies bedeutet normalerweise, dass Ihr Gerät standardmäßig PSK unterstützt.

- WPA2 mit AES und TKIP – Dies ist eine Alternative für ältere Clients, die AES nicht unterstützen. Wenn Sie WPA2 mit AES und TKIP verwenden (was Sie möglicherweise bei der Kommunikation mit älteren Geräten tun möchten), können langsamere Übertragungsgeschwindigkeiten auftreten. Laut AirHead Community ist dies darauf zurückzuführen, dass “Gruppen-Chiffren immer auf die niedrigste Chiffrierung fallen”. AES verbraucht mehr Rechenleistung. Wenn Sie also über viele Geräte verfügen, kann dies zu einer Verringerung der Produktivität im Büro führen. Die maximale Übertragungsrate für Netzwerke mit WEP- oder WPA-Passwörtern (TKIP) beträgt 54 Mbit / s (Quelle: CNet)..

- WPA / WPA2 – Ähnlich wie bei der oben beschriebenen Option können Sie diese Option auswählen, wenn Sie über ältere Geräte verfügen, diese ist jedoch nicht so sicher wie die reine WPA2-Option

Auf Ihrem Gerät wird möglicherweise anstelle von WPA2 die Option „WPA2-PSK“ angezeigt. Sie können dies als das Gleiche behandeln.

Tipps zum Härten der PSK-Sicherheit

Terrence Koemans Kommentare zu Stack Exchange geben Aufschluss darüber, warum WPA2-Enterprise sicherer ist als WPA2-Personal. Er bietet auch die folgenden Tipps:

- Setzen Sie Ihre SSID (den PMK-Startwert) auf eine zufällige Folge von so vielen Ziffern, wie Sie dürfen, wodurch der PMK weniger anfällig für Brute-Force-Angriffe wird

- Erstelle eine lange zufällige PSK und ändere sie regelmäßig

- Eine eindeutige SSID macht Sie möglicherweise anfällig für Diebe, die Sie leichter bei Wigle nachschlagen können. Wenn Sie wirklich paranoid sind, sollten Sie stattdessen ein VPN verwenden.

Was kommt als nächstes? WPA3 wurde veröffentlicht

Laut NetSpot ist „der einzige Nachteil von WPA2 wahrscheinlich, wie viel Rechenleistung es benötigt, um Ihr Netzwerk zu schützen. Dies bedeutet, dass leistungsfähigere Hardware erforderlich ist, um eine geringere Netzwerkleistung zu vermeiden. Dieses Problem betrifft ältere Zugriffspunkte, die vor WPA2 implementiert wurden und WPA2 nur über ein Firmware-Upgrade unterstützen. Die meisten aktuellen Access Points wurden mit leistungsfähigerer Hardware ausgestattet. “Die meisten Anbieter bieten weiterhin WPA2-Patches an.

WPA2 wird schrittweise durch WPA3 auslaufen, das im Juni 2023 veröffentlicht wurde, nachdem im Vorjahr in WPA2 eine Sicherheitslücke namens KRACK identifiziert worden war. Der Rollout wird voraussichtlich einige Zeit in Anspruch nehmen (möglicherweise bis 2023), während Anbieter neue Geräte zertifizieren und ausliefern. Obwohl Patches für die KRACK-Sicherheitsanfälligkeit veröffentlicht wurden, ist WPA2 insgesamt nicht annähernd so sicher wie WPA3. Zunächst sollten Sie sicherstellen, dass Sie die sicherste Verschlüsselungsmethode auswählen. Der Skeptiker Dion Phillips, der für InfiniGate schreibt, meint: „… es ist zweifelhaft, ob aktuelle drahtlose Geräte für WPA3 aktualisiert werden und mit weit höherer Wahrscheinlichkeit, dass die nächste Welle von Geräten den Zertifizierungsprozess durchläuft.“

Du hast es; Am Ende müssen Sie wahrscheinlich einen neuen Router kaufen. In der Zwischenzeit können Sie WPA2 patchen und sichern, um sicher zu sein.

Es gibt noch keine dokumentierten Berichte über KRACK-Angriffe, aber die WPA3-Zertifizierung bietet weit mehr Sicherheit, als nur die KRACK-Sicherheitslücke zu schließen. Gegenwärtig ist es ein optionales Zertifizierungsprogramm, das mit der Zeit verpflichtend wird, da immer mehr Anbieter es übernehmen. Weitere Informationen zu WPA2 und 3 finden Sie im Artikel von Comparitech zu Was ist WPA3 und wie sicher ist es??

Erfahren Sie mehr über WLAN-Sicherheit

- Eine ausgezeichnete, wenn auch langwierige, technische Einführung in TKIP, AES und die problematische Verwendung irreführender Terminologie ist der TKIP-Hack

- Wenn Sie über WPA2 besorgt sind und Ihre Geräte nur TKIP unterstützen, wählen Sie ein vertrauenswürdiges VPN

- Verstehen Sie die Grundlagen der Kryptographie

- Erfahren Sie, wie Sie Ihren WLAN-Router schützen – Hinweise für den typischen Benutzer und alle, die sensible Daten schützen müssen

Siehe auch:

Handbuch zu Verschlüsselungsressourcen

Verbessern Sie Ihre eigene Cybersicherheit

Erste Seite des WPA-Protokolls von Marco Verch. Lizenziert unter CC BY 2.0

überlegen, ob die Enterprise-Version von WPA2 oder sogar WPA3 für Sie geeignet ist. Es ist wichtig, sich bewusst zu sein, dass keine WLAN-Sicherheitszertifizierung absolut sicher ist und dass es immer potenzielle Schwachstellen gibt. Es ist jedoch wichtig, die bestmögliche Option für Ihre Bedürfnisse zu wählen und regelmäßig Updates und Patches durchzuführen, um Ihre Sicherheit zu maximieren.