Das Domain Name System (DNS) ist der Teil der Internetinfrastruktur, der leicht zu merkende Domainnamen, die von Menschen verwendet werden, in undurchsichtigere IP-Adressen auflöst, die von Computern mit Internetverbindung verwendet werden. Ohne DNS müssten wir uns die IP-Adresse jeder neuen Site merken, die wir besuchen möchten.

Das Domain Name System (DNS) ist der Teil der Internetinfrastruktur, der leicht zu merkende Domainnamen, die von Menschen verwendet werden, in undurchsichtigere IP-Adressen auflöst, die von Computern mit Internetverbindung verwendet werden. Ohne DNS müssten wir uns die IP-Adresse jeder neuen Site merken, die wir besuchen möchten.

In dieser Hinsicht scheint DNS hauptsächlich mit Zweckmäßigkeit zu tun zu haben. In Wirklichkeit ist DNS auch ein kritischer Bestandteil der Internetsicherheit. Ihr Computer vertraut darauf, dass DNS ihm die richtige IP-Adresse für eine bestimmte Site gibt. Leider gibt es nur sehr wenige Vorsichtsmaßnahmen, um falsche DNS-Antworten zu erkennen, was eine Sicherheitslücke für Bösewichte zur Folge hat.

Erfahren Sie mehr über die Funktionsweise von DNS

DNS ist dezentralisiert. Anstatt aus einer einzigen Datenbank mit Informationen zu jeder Domain zu bestehen, sind diese Informationen auf vielen verschiedenen Servern im Internet verteilt. Jede Domain hat mindestens einen autorisierenden Nameserver.

Hintergrund: Ein autorisierender Nameserver ist ein DNS-Server, der alle DNS-Einträge für eine bestimmte Domäne enthält.

Im Fall von Comparitech.com sehen wir beispielsweise, dass es sich bei den maßgeblichen Nameservern um Amazon DNS-Server handelt.

$ dig + short comparitech.com ns

ns-769.awsdns-32.net.

ns-1652.awsdns-14.co.uk.

ns-1459.awsdns-54.org.

ns-237.awsdns-29.com.

Wenn ich einen dieser Nameserver abfragen würde, um die IP-Adresse für die Website comparitech.com abzurufen, wird die IP-Adresse des Webservers zurückgegeben, auf dem die Site gehostet wird.

$ dig + short comparitech.com @ ns-769.awsdns-32.net.

108.59.8.18

In diesem Beispiel habe ich einen der Nameserver von Comparitech direkt abgefragt, aber so funktioniert das DNS-System im laufenden Betrieb nicht. Das gesamte DNS-System umfasst nicht nur DNS-Server, sondern auch DNS-Clients. DNS-Clients werden als DNS-Resolver bezeichnet.

Hintergrund: Ein DNS-Resolver wird so benannt, weil er einen Domänennamen in eine IP-Adresse auflösen soll, mit der Ihr Computer die Kommunikation mit dem Internet-Server initiieren kann.

Ein DNS-Resolver befindet sich auf fast jedem Computer und normalerweise auch auf höheren Ebenen, z. B. Ihrem Internetdienstanbieter. Wenn ein Programm auf Ihrem Computer die IP-Adresse einer Domain ermitteln möchte, fordert es den DNS-Resolver auf, diese Domain-zu-IP-Beziehung aufzulösen. Wie der Resolver das macht, ist dem anfordernden Programm nicht bekannt; Es ist einfach froh, eine IP-Adresse zurück zu bekommen, unabhängig davon, wie sie erhalten wurde.

Fast alle DNS-Resolver speichern Abfragen im Cache, um die Belastung der verschiedenen DNS-Server zu verringern. Der DNS-Resolver auf Ihrem Computer wird als lokaler Resolver bezeichnet. Wenn er nach einer IP-Adresse fragt, überprüft er zuerst den Cache, um festzustellen, ob er diese Antwort bereits kennt. Ist dies nicht der Fall, wird auf den DNS-Resolver der nächsten Ebene verwiesen, bei dem es sich normalerweise um Ihren Router handelt. Dieser Resolver führt die gleiche Cache-Überprüfung durch, um festzustellen, ob er die Antwort bereits kennt. Wenn dies nicht der Fall ist, wird die Anforderung an den nächsten, höheren Resolver weitergeleitet. Dies wird fortgesetzt, bis ein Resolver gefunden wird, der die Antwort hat und die IP-Adresse liefert, oder bis die Hierarchie erschöpft ist und weder Resolver noch die autorisierenden Nameserver die IP-Adresse der Domäne kennen. Letzteres geschieht normalerweise nur, wenn die Domain nicht registriert ist und daher keine autorisierenden Nameserver hat, oder es liegt eine andere Fehlfunktion in der DNS-Resolver-Kette vor.

Der wichtige Teil dieses Prozesses ist, dass die Suche beendet wird, sobald ein Resolver eine Antwort liefert. Sobald ein Resolver erfolgreich ist, werden keine weiteren Resolver abgefragt. Darin liegt die Lücke, in der sich DNS-Wechsler-Malware festsetzen kann. Dazu später mehr.

Bei der DNS-Auflösung gibt es eine letzte Ebene, die nicht Teil des DNS-Modells ist, aber dennoch über eine große Leistung verfügt. Jeder Computer hat irgendwo auf seinem System eine Datei mit dem Namen hosts. In Unix- und macOS / OSX-Systemen befindet es sich normalerweise unter / etc / hosts / und in Windows-Systemen normalerweise unter C: \ System32 \ drivers \ etc \ hosts. Wenn Sie ein exotischeres Betriebssystem verwenden, befindet sich der Speicherort der Hosts-Datei wahrscheinlich in dieser Liste.

In fast allen Fällen trumpft die Hostdatei jede DNS-Auflösungsaktivität auf. Das heißt, wenn ich die folgende Zeile in meine Hosts-Datei einfüge, kann ich die Comparitech.com-Website nie erfolgreich laden. Dies liegt daran, dass die falsche Antwort in meiner Hosts-Datei von meinem Webbrowser akzeptiert wird und keine weiteren Auflöser abgefragt werden, sobald eine Antwort zurückgegeben wird. Es werden keine weiteren Überprüfungen durchgeführt.

123.45.67.89 comparitech.com www.comparitech.com

Die Hosts-Datei datiert vor dem DNS und wurde ursprünglich für die ARPANET-Namensauflösung verwendet, ist aber in heutigen Systemen immer noch vorhanden. Es wird hauptsächlich von technischen Mitarbeitern wie Entwicklern und Systemadministratoren verwendet, wenn eine Domain vorübergehend unter einer anderen IP-Adresse als der im öffentlichen DNS gespeicherten angezeigt werden muss.

Die Hosts-Datei kann auch geändert werden, um die IP-Adressen bösartiger Websites zu blockieren. Hier erfahren Sie, wie Sie Ihre Hosts-Datei so ändern, dass Anzeigen und Malware blockiert werden.

Schließlich gibt es verschiedene Arten von DNS-Einträgen. Beispielsweise werden Mail-Server durch MX-Einträge gekennzeichnet, IPv6-Adressen sind in AAAA-Einträgen enthalten und Domain-Aliase werden als CNAME-Einträge bezeichnet. Für die Zwecke dieses Artikels konzentrieren wir uns nur auf den IPv4-A-Eintrag, der die IPv4-Adresse der Domain enthält und in erster Linie als IP-Adresse der Website verwendet wird.

Woher kommen DNS-Einträge??

Domaininhaber sind dafür verantwortlich, die erforderlichen DNS-Einträge zu erstellen, damit ihre Domain funktioniert. Diese Datensätze müssen an jedem Ort erstellt werden, an dem sich der autorisierende Nameserver für diese Domäne befindet. Wenn eine Domain zum ersten Mal beim Domain-Registrar gekauft wird, verweisen diese Datensätze normalerweise auf eine Parkseite beim Registrar. Sobald eine Website oder ein anderer Dienst für die Domain erstellt wurde, werden die DNS-Einträge normalerweise so geändert, dass sie auf die neue Website und den neuen Mailserver verweisen.

Hintergrund: Ein Domain-Registrar ist der Ort, an dem ein Domain-Name gekauft oder nach dem Kauf übertragen wurde. Der archaische Begriff Registrar wird verwendet, da eine wichtige Funktion eines Domain-Verkäufers darin besteht, diese Domain im DNS-System zu registrieren, damit ihre DNS-Einträge aufgelöst werden können.

Wie funktioniert DNS-Wechsler-Malware??

Ziel der DNS-Wechsler-Malware ist es, Ihren Computer dazu zu bringen, andere Dienste zu besuchen, als Sie beabsichtigen, und dies für Sie vollständig unsichtbar zu machen. Zum Beispiel ist ein Hacker, der ein Duplikat der Bank of America-Website auf einem anderen Server erstellt, nur die halbe Miete. Der nächste Schritt besteht darin, die Leute dazu zu bringen, diese Site zu besuchen und unabsichtlich ihre Anmeldeinformationen einzugeben, damit sie an die bösen Jungs gesendet werden können.

Dies ist eine Form von Phishing. Eine gängige Methode, um andere zum Besuch dieser Websites zu verleiten, sind Spam-E-Mail-Kampagnen mit verschleierten Links. Die Links sehen so aus, als würden sie auf die legitime Website der Bank of America verweisen, aber tatsächlich nicht. Diese Art von Phishing lässt sich mit einigen grundlegenden Untersuchungstechniken, über die ich hier geschrieben habe, relativ leicht bekämpfen.

Eine heimtückischere und schwer zu erkennende Methode besteht darin, den lokalen DNS-Resolver so zu ändern, dass die böswillige IP-Adresse für Anfragen an die Bank of America-Domain bereitgestellt wird. Dies bedeutet, dass Sie Ihren Webbrowser starten und die Website der Bank of America besuchen. Ihr Browser fragt den lokalen DNS-Resolver nach der IP-Adresse der BoA-Site und der beschädigte DNS-Resolver gibt die IP-Adresse der schädlichen Site anstelle der IP-Adresse der legitimen BoA-Site zurück. Die böswillige Site würde in Ihrem Browser geladen und im Gegensatz zu typischen Phishing-Sites, die sich in anderen Domains befinden, würde diese Site tatsächlich als Bank of America in der Adressleiste Ihres Browsers angezeigt, wodurch die Fehlleitung so gut wie unmöglich zu erkennen ist.

Denken Sie daran, dass ein DNS-Resolver, sobald er eine Antwort erhält, diese Antwort akzeptiert und keine weiteren Abfragen durchführt. Dies bedeutet, dass ein Bösewicht nur den ersten DNS-Resolver abfangen muss, der Ihre DNS-Anforderungen verarbeitet, um eine falsche IP-Adresse für eine DNS-Abfrage bereitzustellen. In fast allen Fällen ist dies der lokale DNS-Resolver auf Ihrem eigenen Computer oder Ihrem Router. Der Angriffsvektor besteht darin, Malware auf Ihrem eigenen Computer zu installieren, die die Kontrolle über Ihren lokalen oder Router-DNS übernimmt.

Verlauf der DNS-Changer-Malware

Die erste Runde der DNS-Wechsler-Malware erschien im Jahr 2013 und wurde gründlich besiegt. Es war eine komplizierte Angelegenheit, die von einer Firma in Estland namens Rove Digital ins Leben gerufen wurde. Es betrieb eine Reihe von schädlichen DNS-Servern, die Anzeigen in Webseiten einfügten. Rove stellte dann weithin Windows- und Mac OSX-Malware bereit, mit der lokale Resolver neu konfiguriert wurden, um diese schädlichen DNS-Server zu verwenden. Anzeigen im Wert von mehr als 14 Millionen US-Dollar wurden angeklickt, bevor sie geschlossen wurden.

Aufgrund der Art dieses Angriffs wurden die böswilligen DNS-Server entdeckt und katalogisiert. Es war daher ziemlich einfach, Abhilfe zu schaffen. Es ging einfach darum, die DNS-Einstellungen auf Ihrem Computer zu überprüfen und sie mit einer Liste bekannter Rove-DNS-Server zu vergleichen. Wenn es ein Streichholz gab, waren Sie infiziert. Ein Konsortium mit dem Namen DNS Change Working Group (DCWG) wurde eingerichtet, um Benutzern bei der Diagnose und Behebung ihrer Infektionen zu helfen. Die meisten Links auf dieser Site sind jetzt tot.

Obwohl es sich technisch gesehen nicht um Malware handelt, ist bekannt, dass China sein eigenes DNS als Zensurinstrument vergiftet. Die von chinesischen Bürgern verwendeten DNS-Server sind so konfiguriert, dass sie falsche IP-Adressen für Websites zurückgeben, die die Abteilung der Cyberspace Administration of China im Land nicht verfügbar machen möchte.

Siehe auch: So greifen Sie mit einem VPN auf in China blockierte Sites zu.

In der Vergangenheit gaben diese DNS-Server keine IP-Adressen zurück, in denen keine Inhalte gehostet wurden, sodass der Browser des Besuchers nur eine Zeitüberschreitung aufwies. In jüngerer Zeit scheint Chinas DNS mit den IP-Adressen legitimer Sites zu antworten, die es an anderer Stelle auf der Welt nicht genehmigt. Dies hat dazu geführt, dass einige dieser Sites aufgrund des Datenverkehrs, den sie plötzlich von Unbeabsichtigten erhalten, nicht mehr verfügbar sind Chinesische Besucher.

Hintergrund: Der Ausdruck “DNS vergiften” bedeutet, dass ein DNS-Server absichtlich so geändert wird, dass er falsche IP-Adressen für eine Domäne oder eine Gruppe von Domänen zurückgibt. Die Malware des DNS-Wechslers verändert im Wesentlichen Ihr lokales Netzwerk und verwendet vergiftete DNS-Server.

Aktueller Status der DNS-Wechsler-Malware

Aktuelle Iterationen der DNS-Changer-Malware sind viel ausgefeilter und schwerer zu erkennen. Während das Injizieren von Anzeigen, um Geld zu verdienen, immer noch ein Hauptziel der DNS-Changer-Malware ist, ist sie heimtückischer und leitet Menschen auf böswillige Websites um, um verschiedene Arten von Betrug zu begehen. Ein wesentlicher Unterschied besteht darin, dass es jetzt auf Router anstatt auf einzelne Computer abzielt. Das Targeting von Routern ist ein weitaus effizienterer Angriffsvektor, da durch eine einzelne Routerinfektion das DNS aller Geräte, die diesen Router verwenden, vergiftet werden kann. In einer typischen Heim- oder Büroumgebung stellt ein einzelner Router einer sehr großen Anzahl von Geräten DNS zur Verfügung, ohne dass versucht werden muss, den lokalen DNS-Resolver jedes einzelnen Geräts zu infizieren.

Anatomie eines modernen DNS-Changer-Malware-Angriffs

Die heutige DNS-Changer-Malware wird während eines typischen Drive-by-Angriffs über JavaScript bereitgestellt.

Hintergrund: Ein Drive-by-Angriff ist das unbeabsichtigte Herunterladen von Javascript auf Ihren Browser von einer infizierten Website, die Sie besucht haben. Der Begriff ist ein ironischer Hinweis auf die wahllose Art und Weise, in der Drive-by-Schießereien willkürliche Opfer fordern.

Sobald das Javascript heruntergeladen ist, führt es einen WebRTC-Aufruf aus, um Ihre IP-Adresse zu ermitteln. Wenn Ihre IP-Adresse einem festgelegten Regelsatz entspricht, wird eine Ankündigung mit versteckten Routerfingerabdrücken und Standardanmeldeinformationen für den Routeradministrator auf Ihren Computer heruntergeladen. Diese Informationen werden dann extrahiert, um festzustellen, über welchen Routertyp Sie verfügen. Anschließend wird versucht, sich mit den Standardanmeldeinformationen für die Marke Ihres Routers bei Ihrem Router anzumelden, um Ihre DNS-Einstellungen zu ändern. Proofpoint hat herausgefunden, wie dieser Prozess funktioniert, und eine detaillierte Beschreibung der einzelnen Schritte erhalten.

So erkennen Sie, ob Sie infiziert wurden

Ohne den von Rove Digital definierten Angriffsvektor ist es viel schwieriger zu erkennen, ob Sie infiziert wurden. Möglicherweise gibt es jedoch Hinweise, die auf ein Problem hinweisen.

SSL-Fehler oder überhaupt kein SSL

SSL (heutzutage besser TLS genannt) steht für Secure Sockets Layer (TLS steht für Transport Layer Security und hat SSL abgelöst). SSL hat zwei Hauptaufgaben:

- Informationen zwischen Ihrem Browser und dem Webserver verschlüsseln und

- Bestätigen Sie die Identität des Webservers.

Der zweite Punkt wird beim Kauf des Zertifikats ausgeführt. Der Zertifikatsanbieter ist verpflichtet sicherzustellen, dass die Person, die ein Zertifikat für eine Domain anfordert, der tatsächliche Eigentümer dieser Domain ist. Dies verhindert beispielsweise, dass eine beliebige Person ein SSL-Zertifikat der Bank of America erhält. Es sind unterschiedliche Validierungsstufen erforderlich, bevor ein Zertifikat ausgestellt werden kann:

- Überprüfung der Domänensteuerung: Die niedrigste Validierungsebene, bei der nur der Zertifikatsanbieter sicherstellen muss, dass der Anforderer die physische Kontrolle über die Domäne hat.

- Organisationsvalidierung: Im Gegensatz zur Domänenvalidierung, bei der nur die Kontrolle über die Domäne nachgewiesen werden soll, wird bei der organisatorischen Validierung weiterhin der Nachweis erbracht, dass die Organisation, die das Zertifikat anfordert, eine gültige, rechtmäßige Organisation ist. Um dies zu bestätigen, werden einige Untersuchungen zur Organisation durchgeführt.

- Erweiterte Validierung: Dies ist die höchste Validierungsstufe, und Organisationen, die EV-Zertifikate erwerben möchten, müssen nachweisen, dass ihr Geschäft in ihrem Hoheitsgebiet legitim und ordnungsgemäß lizenziert ist.

Obwohl Fehler auftreten, ist es theoretisch unmöglich, ein Zertifikat zu erhalten, wenn Sie nicht nachweisen können, dass Sie die Domain besitzen. Selbst wenn ein Bösewicht Ihr DNS beschädigen könnte, würden Sie auf einer Website landen, die entweder überhaupt kein SSL enthält, oder auf einer Website, vor der Ihr Browser Sie warnt. Wenn Sie feststellen, dass eine Site, für die früher SSL verwendet wurde, nicht mehr funktioniert, oder Browser-Warnungen zu SSL-Problemen auf einer Site angezeigt werden, befinden Sie sich möglicherweise nicht auf der Site, auf der Sie sich befinden. (Weiterlesen: Das vollständige Einsteigerhandbuch zur SSL-Verschlüsselung

Erhöhung der Anzeigenanzahl oder Weiterleitung zu Seiten mit Anzeigen

Malware-Entwickler verdienen Geld mit Werbung. Ein paar Cent pro Klick für Werbung, bis zu einer Menge, mit der Sie Millionen von Menschen dazu bringen können, darauf zu klicken. Wenn Sie eine Zunahme der Anzeigen bemerken oder auf Seiten mit Anzeigen umgeleitet werden, ist dies mit ziemlicher Sicherheit ein Zeichen für Malware und möglicherweise für DNS-Wechsler-Malware.

Überprüfen Sie die DNS-Einstellungen Ihres Routers

Fast jeder Router auf dem heutigen Markt verfügt über eine Einstellungsseite, auf der DNS-Server definiert werden können. In den meisten Fällen werden DNS-Server von Ihrem Internetdienstanbieter (Internet Service Provider, ISP) vorgegeben, und die DNS-Einstellungen in Ihrem Router sind leer. Es ist jedoch möglich, die DNS-Server Ihres Internetdienstanbieters zu überschreiben, indem Sie bestimmte DNS-Server in Ihrem Router einrichten. Genau das versucht die DNS-Changer-Malware. In zwei Schritten können Sie feststellen, ob Ihr Router infiziert ist:

- Überprüfen Sie die DNS-Einstellungen in Ihrem Router. Wenn sie nicht leer sind, gilt Folgendes:

- Stellen Sie fest, ob die aufgeführten DNS-Server schädlich sind.

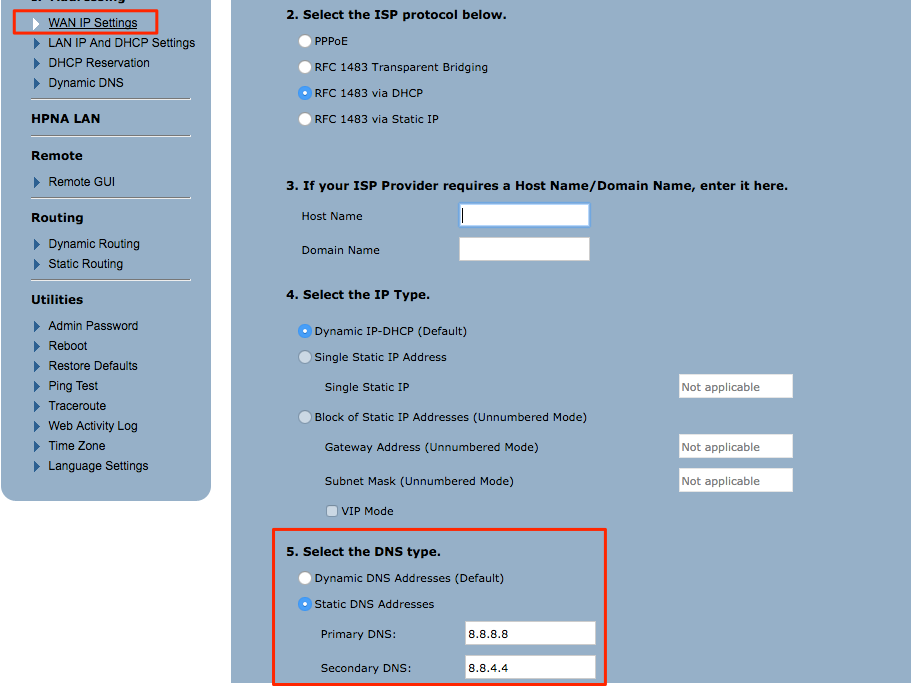

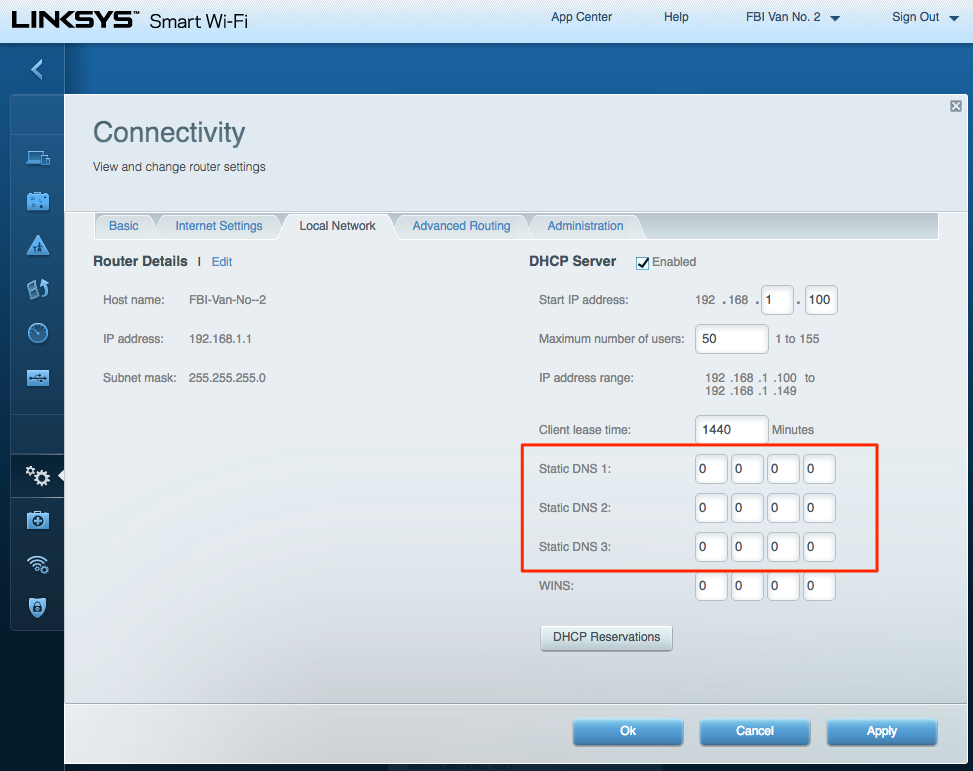

Jeder Router ist anders. Daher können keine Anweisungen zum Ermitteln der DNS-Einstellungen für jeden Router aufgeführt werden. Sie müssen nach einer DNS-Servereinstellung suchen. In einigen Fällen ist dies in den WAN-Einstellungen (Wide Area Network) der Fall:

In anderen Fällen finden Sie dies möglicherweise in den Einstellungen für das lokale Netzwerk:

Möglicherweise müssen Sie die Dokumentation Ihres Routers konsultieren, um den richtigen Ort zum Anzeigen der DNS-Einstellungen Ihres Routers zu finden.

Anhand meines zweistufigen Tests oben auf dem ersten Screenshot kann ich Folgendes feststellen:

- Die DNS-Einstellungen meines Routers sind NICHT leer, damit ich mit Schritt 2 fortfahre.

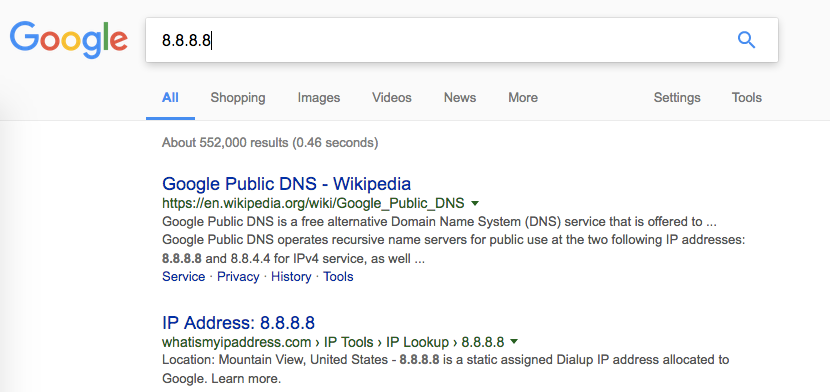

- Ich erkenne 8.8.8.8 und 8.8.4.4 als DNS-Server von Google und weiß daher, dass sie nicht böswillig sind.

Aber wenn ich nicht sicher wäre, würde ich diese IPs googeln, um zu sehen, wem sie gehören:

Wenn Sie Einträge in den DNS-Einstellungen Ihres Routers finden und nicht feststellen können, woher sie stammen, sollten Sie sie entfernen.

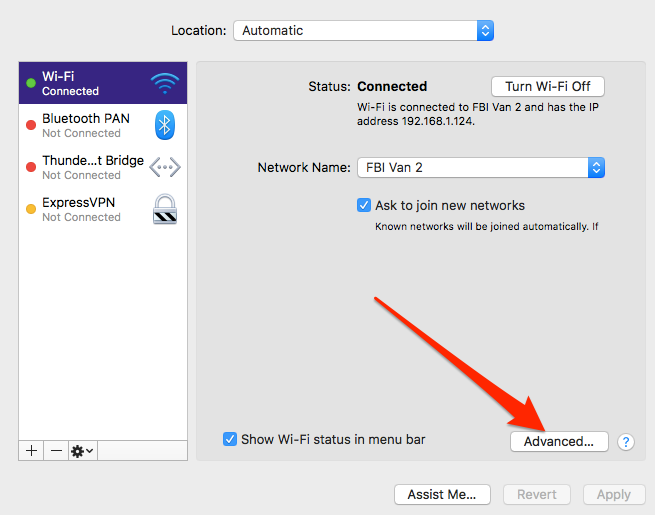

Überprüfen Sie die DNS-Einstellungen Ihres lokalen Computers

Während die heutige Version der DNS-Changer-Malware in erster Linie Router angreift, kann es nicht schaden, die DNS-Einstellungen Ihres einzelnen Computers zu überprüfen.

Mac OS

Apfel -> Systemeinstellungen -> Netzwerk -> Klicken Sie auf Ihr Netzwerk

Windows

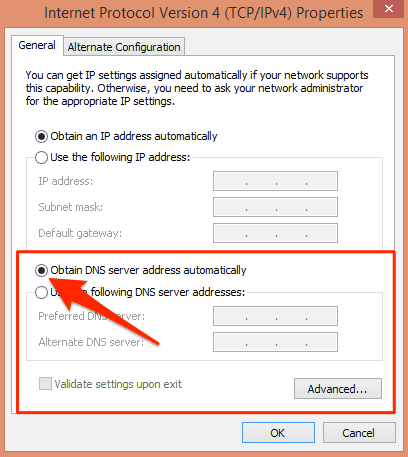

Schalttafel -> Netzwerk und Internet -> Netzwerkverbindungen -> Klicken Sie mit der rechten Maustaste auf Ihre Netzwerkverbindung und wählen Sie Eigenschaften

Internetprotokoll Version 4 (TCP / IPv4)

Internetprotokoll Version 6 (TCP / IPv6)

Klicken Sie auf Eigenschaften:

Klicken Sie auf Erweitert, wenn Sie weitere DNS-Server hinzufügen möchten.

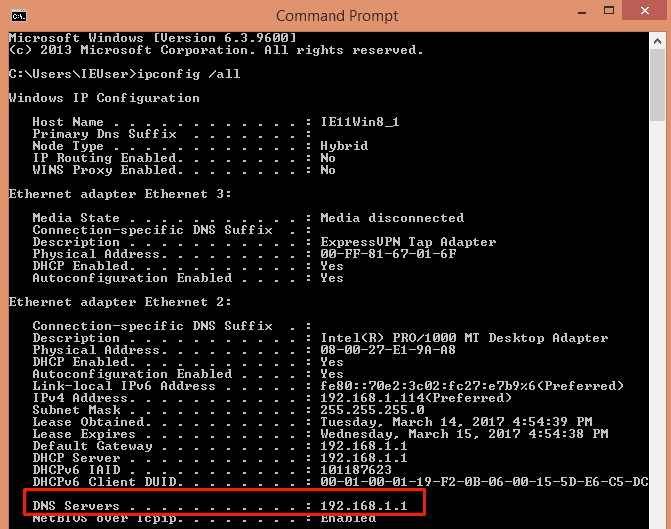

Überprüfen Sie die aktuellen Einstellungen über die Befehlszeile:

So schützen Sie sich vor Infektionen oder Neuinfektionen

Denken Sie daran, dass moderne DNS-Changer-Malware versucht, Ihren Router zu identifizieren, und dann die Standardanmeldeinformationen für diesen verwendet. Daher besteht der erste und beste Schutz dagegen darin, das Administratorkennwort Ihres Routers so schnell wie möglich zu ändern. Diese einfache Aktion allein wird diese besondere Art von Malware vereiteln.

Es ist auch wichtig zu wissen, dass der Angriff mit Javascript und webRTC erfolgreich ist. Ich habe über die Gefahren beim Surfen mit aktiviertem Javascript und das Deaktivieren von webRTC-Abfragen berichtet. Es gibt eine stimmliche Minderheit, die das Gefühl hat, dass das Web völlig kaputt geht, wenn Sie mit deaktiviertem Javascript surfen. Als langjähriger Veteran kann ich Ihnen jedoch versichern, dass das Web in Ordnung ist. Auch wenn dies nicht der Fall war, gilt das alte Sprichwort: Bequemlichkeit oder Sicherheit – wählen Sie eines aus. Es gibt auch keinen Grund, webRTC-Abfragen für die meisten von uns zuzulassen. Wenn Sie neugierig sind, ob Sie webRTC-Abfragen zulassen, können Sie diesen DNS-Leak-Test verwenden und ein Plug-in für Chrome oder Firefox installieren, um es zu deaktivieren.

Wenn Sie bereits infiziert sind und in Ihrem Router oder in Ihren lokalen DNS-Einstellungen schädliche DNS-Server gefunden haben, befindet sich wahrscheinlich Malware auf Ihrem System. Wir führen eine Liste der besten Antivirenlösungen, und Sie sollten eine davon ausführen, um Ihr System auf diese Art von Malware zu scannen.

Es ist wichtig, die Dinge in der richtigen Reihenfolge zu tun. Wenn Sie in Ihrem Router oder auf Ihrem lokalen Computer schädliche DNS-Einträge gefunden, diese entfernt und anschließend Antivirensoftware installiert haben, sollten Sie Ihre DNS-Einstellungen nach Abschluss des Malware-Scans erneut aufrufen. Der Grund dafür ist, dass die Malware, die Ihre DNS-Einstellungen geändert hat, wahrscheinlich noch auf Ihrem System vorhanden war, bis der Malware-Scan abgeschlossen war. Diese fehlerhaften DNS-Einträge in Ihrem Router, die Sie entfernt haben, wurden möglicherweise sofort durch die vorhandene Malware ersetzt. Erst nachdem Sie einen Antivirenscan ausgeführt und diese Malware entfernt haben, können Sie sicherer sein, dass Ihre DNS-Einstellungen so bleiben, wie Sie es beabsichtigt haben.

Website liefern können.

German:

Das Domain Name System (DNS) ist ein wichtiger Bestandteil der Internetinfrastruktur, der leicht zu merkende Domainnamen in undurchsichtigere IP-Adressen auflöst. Ohne DNS müssten wir uns die IP-Adresse jeder neuen Site merken, die wir besuchen möchten. DNS ist jedoch nicht nur zweckmäßig, sondern auch ein kritischer Bestandteil der Internetsicherheit. Leider gibt es nur sehr wenige Vorsichtsmaßnahmen, um falsche DNS-Antworten zu erkennen, was eine Sicherheitslücke für Bösewichte zur Folge hat. Das DNS-System ist dezentralisiert und besteht aus vielen verschiedenen Servern im Internet. Jede Domain hat mindestens einen autorisierenden Nameserver, der alle DNS-Einträge für eine bestimmte Domäne enthält. DNS-Clients werden als DNS-Resolver bezeichnet und befinden sich auf fast jedem Computer und normalerweise auch auf höheren Ebenen, z. B. Ihrem Internetdienstanbieter. Fast alle DNS-Resolver speichern Abfragen im Cache, um die Belastung der verschiedenen DNS-Server zu verringern. Der DNS-Resolver auf Ihrem Computer wird als lokaler Resolver bezeichnet. Wenn er nach einer IP-Adresse fragt, überprüft er zuerst den Cache, um festzustellen, ob er diese Antwort bereits kennt. Ist dies nicht der Fall, wird auf den DNS-Resolver der nächsten Ebene verwiesen, bei dem es sich normalerweise um Ihren Router handelt. Dieser Resolver führt die gleiche Cache-Überprüfung durch, um festzustellen, ob er die Antwort bereits kennt. Wenn dies nicht der Fall ist, wird die Anforderung an den nächsten, höheren Resolver weitergeleitet. Dies wird fortgesetzt, bis ein Resolver gefunden wird, der die Antwort hat und die IP-Adresse liefert, oder bis die Hierarchie erschöpft ist und weder Resolver noch die autorisierenden Nameserver die IP-Adresse der Website liefern können.