Einer der großen Betrügereien, die in letzter Zeit die Runde machen, beginnt nicht mit einer E-Mail. Dieser beginnt normalerweise mit einem Telefonanruf. Ein Computertechniker, der behauptet, ein großes, seriöses Unternehmen wie Microsoft zu vertreten, nennt sein potenzielles Opfer und teilt ihm mit, dass sein Computer mit mehreren Viren infiziert ist.

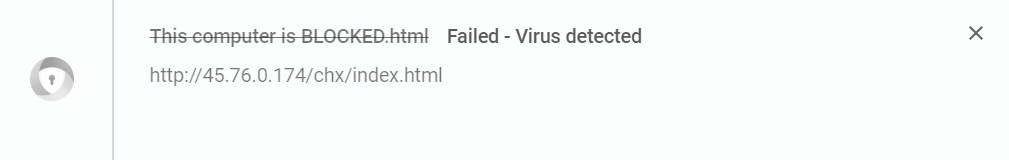

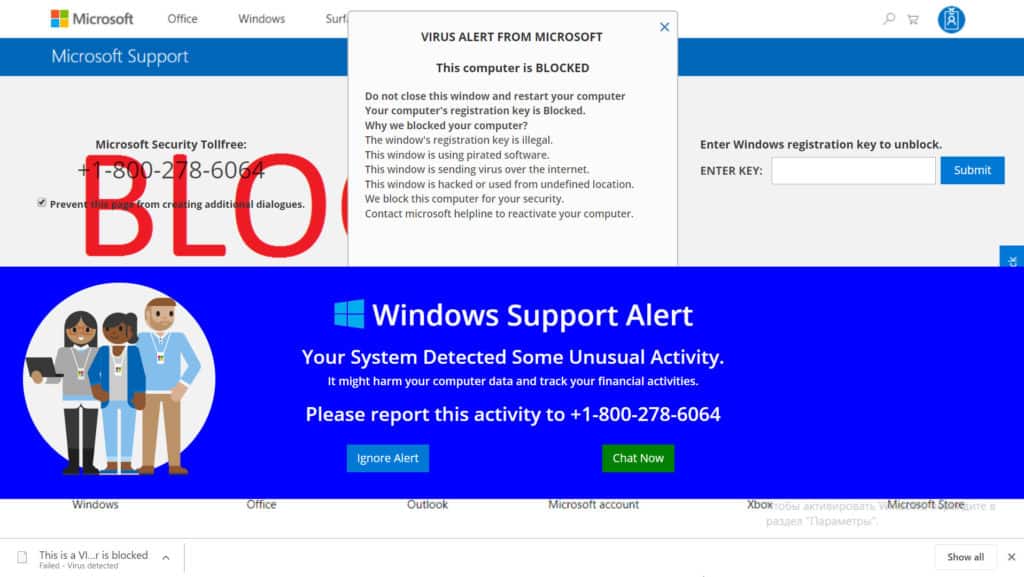

Alternativ wird dem Benutzer eine Webseite angezeigt, die frontal und zentriert im Vollbildmodus angezeigt wird und angibt, dass auf seinem Computer ein Virus oder sogar mehrere Viren erkannt wurden. Sowohl die Webseite als auch das Telefonat können eine Bedrohung für die Deaktivierung des Computers des Benutzers enthalten, um eine weitere Ausbreitung der Infektion zu verhindern.

Die Webseite kann nicht wie ein normales Webbrowser-Fenster geschlossen werden, obwohl es sich nur um eine Webseite handelt. Es ist möglich, die Seite zu schließen, aber es erfordert ein wenig technisches Know-how. Dies ist ein Anreiz für das ahnungslose Opfer, die Nummer des technischen Supports auf der Seite anzurufen.

Gängige Betrugstaktiken für den technischen Support

Um ihre Behauptung zu legitimieren, kann ein Telefontechniker verschiedene Methoden anwenden, z. B. das Weiterleiten von Benutzern an die Windows-Ereignisanzeige oder das Beanspruchen einer gefälschten Kundendienstmitarbeiternummer.

Diese gefälschten Techniker können auch verschiedene andere in Windows integrierte technische Tools verwenden, um das potenzielle Opfer zu täuschen, dass ihr Computer Unterstützung benötigt, oder indem sie Benutzer anweisen, Desktopfreigabesoftware zu installieren, um auf den Computer eines Opfers zuzugreifen und schädliche Dateien anzulegen auf dem System.

Sie können sogar so weit gehen, den Computer des Benutzers zu deaktivieren, um die Ausbreitung von Infektionen zu verhindern.

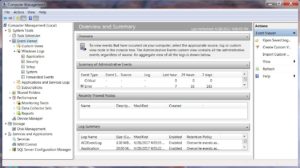

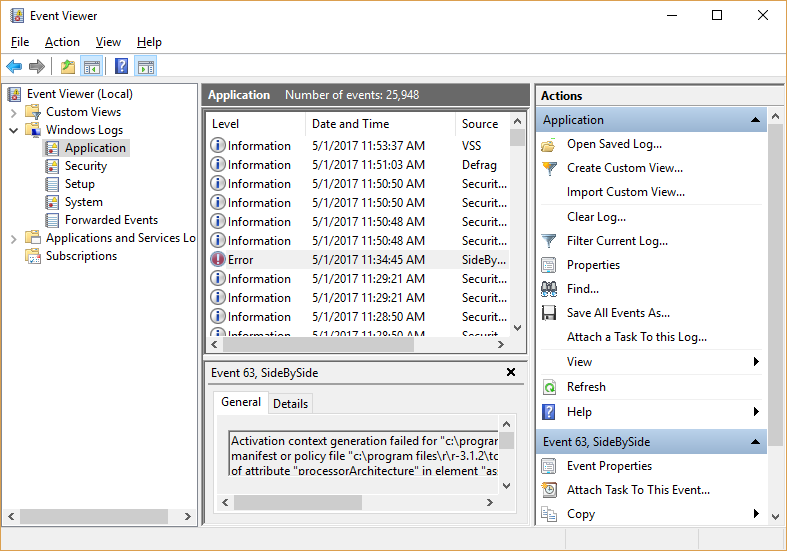

Um dies zu beweisen, führt die gefälschte Technologie den Benutzer möglicherweise durch die Schritte zum Zugriff auf die Protokolle der Windows-Ereignisanzeige, den Systemmonitor, die Liste der verfügbaren Dienste des Systems oder andere technische Tools, die die meisten Benutzer noch nie gesehen oder gar gehört haben:

- Alle Fehler in den Protokolldateien werden verwendet, um zu beweisen, dass das Betriebssystem von Viren befallen wurde

- Die Spitzen und Täler des Systemleistungsmonitors werden mit einem EKG eines Menschen mit Herzinfarkt verglichen

- Alle Dienste, die nicht ausgeführt werden, werden als infiziert oder aufgrund einer Infektion deaktiviert beschrieben

- Viele andere in das Betriebssystem integrierte technische Tools können von einem Betrüger ausgenutzt werden, um einen Benutzer davon zu überzeugen, dass sein System infiziert ist

- Sogar einige der Standardfunktionen des Betriebssystems können verwendet werden, um einen Benutzer davon zu überzeugen, dass es Probleme mit seinem Computer gibt

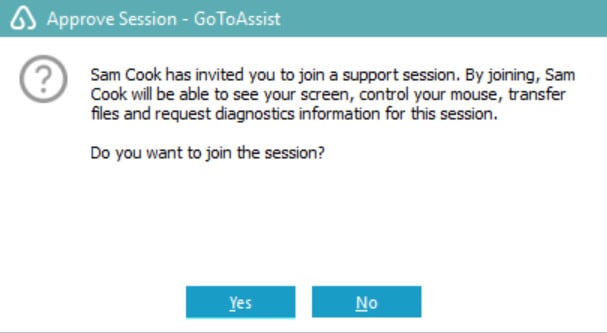

Der Betrüger kann das Opfer auch durch Schritte führen, die auf den Computer des Opfers zugreifen sollen. Dies kann beinhalten, dass das Opfer aufgefordert wird, eine Webseite zu öffnen, um TeamView oder die GoToAssist-Desktopfreigabesoftware von LogMeIn herunterzuladen. Von dort aus bittet der Betrüger häufig um die Fernsteuerung des Computers.

Wer wird am härtesten von technischen Support-Betrügereien getroffen??

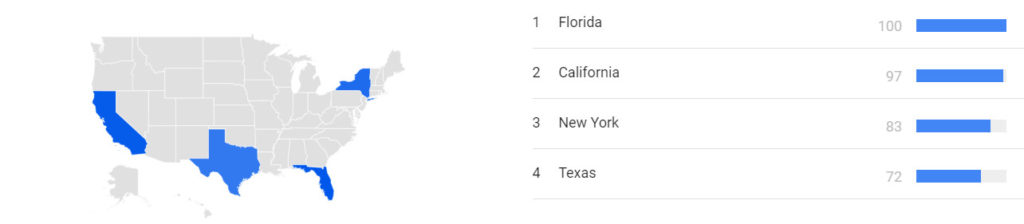

In den USA scheinen Einwohner in Florida, Kalifornien, New York und Texas am härtesten von Betrug durch technischen Support betroffen zu sein.

Quelle: Google

Quelle: Google

Basierend auf dem, was wir über das Verbraucherverhalten wissen (dass fast die Hälfte aller Verbraucher, die von diesen Betrügereien betroffen sind, Suchmaschinen verwenden, um nach weiteren Informationen zu suchen), scheinen die Daten von Google Trends darauf hinzudeuten, dass die meisten anderen Bundesstaaten geringfügig vom Vergleich betroffen sind.

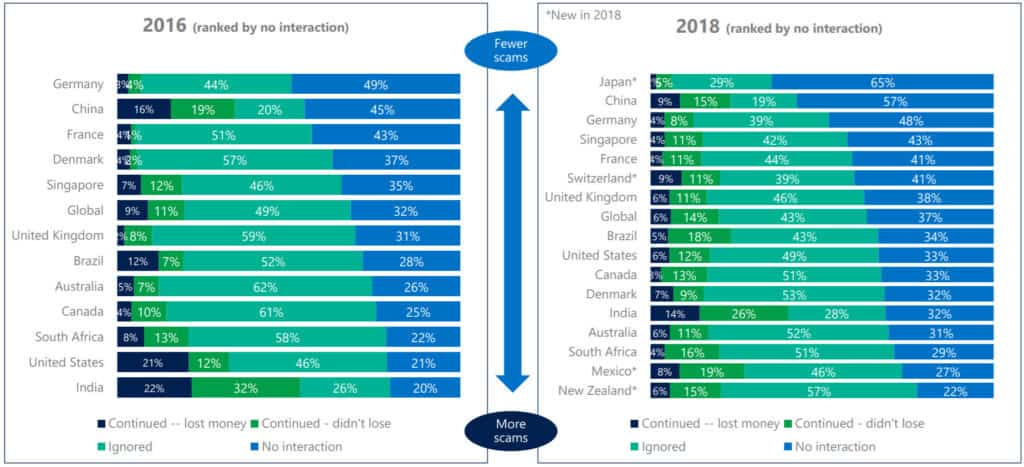

Weltweit erhalten zahlreiche Länder Betrugsanrufe, aber die meisten Personen, die sie erhalten, verlieren kein Geld für sie. Laut der 2023 von Microsoft durchgeführten Studie zu Betrügereien im Bereich des technischen Supports hatten japanische Verbraucher nach einem Betrugsversuch die geringste Wahrscheinlichkeit, Geld zu verlieren, während indische Verbraucher die größte Wahrscheinlichkeit hatten, am Ende zu stehen.

Quelle: Microsoft

Quelle: Microsoft

Insgesamt scheinen die Betrügereien im Bereich technischer Support in den USA und weltweit rückläufig zu sein. Dies gilt sowohl für die Anzahl der potenziellen Opfer als auch für die Anzahl der letztendlich erfolgreich abgeschlossenen Zahlungen.

Fernzugriff

Nach dem Köder kann der Benutzer ein Fernzugriffsprogramm wie LogMeIn oder TeamViewer herunterladen und installieren. Die Techniker verwenden dann dasselbe Programm auf ihrem Computer, um auf das System des Benutzers zuzugreifen und die Steuerung des Computers aus der Ferne zu übernehmen. Der Techniker hat dann freie Hand, um zu tun, was er will. Benutzer haben von einer Infektion durch Viren, der Erkennung von Keyloggern, Trojanern, Würmern und sogar Erpressersoftware berichtet. Sobald die Technologie abgeschlossen ist, verlangt er eine Zahlung für den “Service” in Höhe von 100 bis 600 US-Dollar. Sobald sie Ihre Kredit- oder Debitkarteninformationen haben, können sie natürlich – möglicherweise mehrmals – das aufladen, worauf sie Lust haben.

Anschließend kann der Techniker die RAS-Software so konfigurieren, dass eine eingehende Verbindung automatisch akzeptiert wird, sodass der Betrüger jederzeit auf diesen Computer zugreifen kann. Sie können und können in der Regel einige Dateien von ihrem eigenen Computer auf den Computer des Opfers kopieren und installieren, der alle Arten von Malware enthält

- Keylogger sind Programme, die jeden Mausklick, jeden Klick und jeden Tastendruck auf der Tastatur aufzeichnen. Diese Datensätze werden dann in regelmäßigen Abständen auf einen Server hochgeladen, den der Angreifer auswählt

- Diese Betrüger haben auch Würmer mit ihren eigenen bösen Überraschungen für ahnungslose Benutzer installiert. Ein Wurm ist eine Art Virus, der sich selbst repliziert. Es kann zwar nicht so viel Schaden anrichten, beansprucht jedoch normalerweise die gesamte verfügbare Netzwerkbandbreite, während es sich auf alle Computer repliziert, die mit dem infizierten Computer verbunden sind.

- Es ist auch bekannt, dass sie Ransomware auf den Computern ihrer Opfer installieren, um ihr potenzielles Einkommen aus jeder einzelnen Sitzung des technischen Supports zu erhöhen. Ransomware verschlüsselt alle Daten auf einem Gerät und fordert vom Opfer Lösegeld für ein Kennwort zum Entschlüsseln an

Ein weiterer Nebeneffekt ist das Potenzial für Identitätsdiebstahl. Wie so viele andere Arten von Betrug sucht der Angreifer nicht nur nach Geld, sondern auch nach verkaufsfähigen Gütern. Durch die Installation eines Key Loggers auf einem Computer können sie alles sehen, was auf der Tastatur eingegeben oder mit der Maus angeklickt wird. Wenn der Benutzer dann ein Lesezeichen auf der Online-Banking-Website seiner Bank anklickt und seinen Benutzernamen und sein Kennwort eingibt, werden diese Informationen über das Keylogger-Programm an den Betrüger übertragen, ohne dass der Benutzer davon Kenntnis hat, bis es zu spät ist.

Ermitteln, wann es sich um einen Betrug mit technischem Support handelt

Es gibt bemerkenswerte Warnzeichen, die darauf hinweisen können, dass es sich bei einer Webseite, einem Popup, einer E-Mail oder einem Telefonanruf um einen Betrug des technischen Supports von Microsoft handelt.

Für Betrug, der mit einem Telefonanruf beginnt:

- Microsoft und die meisten anderen Technologieunternehmen leiten keine Anrufe beim technischen Support ein

- Die meisten Tech-Scam-Anrufe kommen mit einer Roboterstimme und hinterlassen eine Voicemail mit einer Nummer, die Sie zurückrufen können

- Viele Anrufe verwenden inzwischen Nachbarbetrugsmethoden, die eine lokale Nummer imitieren, um Sie zum Abheben zu bewegen. Die Rückrufnummer unterscheidet sich wahrscheinlich von der Nummer, von der der Anruf empfangen wurde

Für Betrügereien des technischen Supports, die mit einem Popup, einer Webseite oder einer Website-Weiterleitung beginnen:

- Die URL für die Webseite besteht wahrscheinlich aus Kauderwelsch oder nur aus Zahlen

- Die Seite wird möglicherweise automatisch in den Vollbildmodus versetzt und blockiert den Zugriff auf Ihre Symbolleiste

- Es kann sich um eine computergenerierte Audiodatei handeln, die im Hintergrund der Webseite oder im Popup abgespielt wird, entweder mit einem Warnton oder einer automatischen Stimme, die vor pornografischer Spyware und / oder Malware, Hackern oder anderen Bedrohungen warnt. Möglicherweise werden Sie auch gewarnt, dass Ihr Computer deaktiviert ist und Ihre IP an die Behörden gemeldet wird, wenn Sie das Fenster schließen, bevor Sie die Nummer des technischen Supports anrufen. Hier ist eine solche Seite, die wir unten gefunden haben:

Das computergenerierte Hintergrundaudio auf dieser Seite enthielt folgende Angaben:

Microsoft Spyware Alert.

Pornografische Spyware / Riskware erkannt.

Fehlernummer 0-80072EE7.

Ihr Computer hat uns darüber informiert, dass er mit pornografischer Spyware oder Riskware infiziert ist. Diese Spyware sendet Ihre Finanzdaten, Kreditkartendaten, Facebook-Anmeldedaten und persönlichen Daten an eine unbekannte IP-Adresse aus der Ferne. Rufen Sie uns bitte sofort unter der angegebenen gebührenfreien Nummer an, damit unsere Support-Techniker Sie telefonisch durch den Entfernungsprozess führen können.

Wenn Sie diese Seite schließen, bevor Sie uns anrufen, müssen wir Ihren Computer deaktivieren, um weitere Schäden an unserem Netzwerk zu vermeiden, und eine Kopie dieses Berichts an die betroffenen Behörden senden, um eine Beschwerde gegen Ihre IP-Adresse einzureichen.

- Die Seite oder das Popup versucht möglicherweise, Malware automatisch auf Ihr System herunterzuladen oder zu verhindern, dass Sie die Seite vollständig schließen

- Die Seite enthält immer eine anzurufende Telefonnummer, möglicherweise jedoch auch ein Feld zur Eingabe Ihres Microsoft-Produkts oder Registrierungsschlüssels, mit dem die Betrüger versuchen könnten, Ihre legal erworbene Kopie von Microsoft Windows zu stehlen

Für Betrug beim technischen Support, der mit einer E-Mail beginnt:

- Die meisten werden in Ihren Spam-E-Mail-Ordner gefiltert

- Diejenigen, die es bis zu Ihrer E-Mail schaffen, stammen möglicherweise nicht von einem „technischen Support-Mitarbeiter“, sondern geben möglicherweise vor, von einer legitimen Website wie PayPal oder einer Einkaufsseite zu stammen. Einige können sogar an Spam-Filtern vorbeigehen, indem sie die schwache Sicherheit der Kontoüberprüfung auf legitimen Websites missbrauchen

- In der E-Mail wird möglicherweise angegeben, dass ein Virus oder ein Cyberangriff erkannt wurde, oder Sie werden möglicherweise auf einen verdächtigen Link zu einer Phishing-Site ähnlich der oben genannten verwiesen

- Alle Links in der E-Mail stimmen nicht mit dem Linktext überein

- Der Absendername stimmt wahrscheinlich nicht mit der E-Mail-Adresse überein

Unabhängig davon, ob die Kontaktaufnahme über einen Spam-Anruf, eine E-Mail oder eine Webseite / ein Popup-Fenster erfolgt, versuchen die Betrüger des Microsoft Windows-technischen Supports, Sie ans Telefon zu bringen und Sie mithilfe verbaler Schreckensstrategien davon zu überzeugen, dass Ihr Computer infiziert ist und Ihr persönlicher Informationen und finanzielle Details sind anfällig, und Sie benötigen deren technische Unterstützung, um die Infektion oder das Eindringen in das Netzwerk zu beseitigen.

Microsoft bietet auf diese Weise keinen technischen Support an. Wenn auf einer Webseite eine Warnung vor einem Computerhack oder einer Infiltration in Ihrem Netzwerk angezeigt wird, schließen Sie die Seite und führen Sie sofort einen Virenscan auf Ihrem Computer durch. Wenn Sie einen Anruf vom technischen Support von Microsoft erhalten, ignorieren Sie diesen und teilen Sie die Nummer der FTC (USA), CRTC (Kanada) oder ICO (Großbritannien) mit..

Verwenden Sie bei offiziellen Fragen zum technischen Support von Microsoft das Online-Support-System des Unternehmens.

Nach Dutzenden von Betrugsanrufen beim technischen Support haben wir Folgendes herausgefunden

Betrüger des technischen Supports unterscheiden sich in ihrer Methodik. Comparitech hat mehrere Monate damit verbracht, Dutzende von Betrugsnummern anzurufen. Während die meisten Zahlen ein Ziel nicht erreichten (die wachsende Beliebtheit von Scamba hat dazu geführt, dass Hunderte von Internetnutzern rund um die Uhr daran arbeiteten, diese Betrügereien zu stoppen, sobald sie auftauchten), führten viele von uns angerufene Zahlen zu einem erfolgreichen Treffer. Einige haben auch eine erweiterte Telefoninteraktion durchgeführt, die wertvolle Informationen zur Funktionsweise dieser Betrügereien enthüllt.

Als wir uns erfolgreich mit Betrügern des technischen Supports verbanden, gaben wir vor, besorgt und unglücklich zu sein. Wir erlaubten den Betrügern, uns durch den Betrug zu führen, bis sie entweder feststellten, dass wir nicht schnell genug beißen, bis sie uns den Geldschein gaben oder bis sie herausfanden, dass wir tatsächlich betrügen Sie ihre Geschäftsgeheimnisse preiszugeben und ihre Zeit zu verschwenden.

Wir haben festgestellt, dass die meisten (aber nicht alle) Betrüger des technischen Supports zwei Methoden anwenden:

- Der Betrüger gibt an, dass auf Ihrem Computer eine Virusinfektion vorliegt, die bereinigt werden muss (manchmal, wenn der Betrüger Ihren Computer absichtlich infiziert hat).

- Der Betrüger gibt an, dass Ihr Netzwerk gehackt wurde und dass der Zugriff der Hacker auf Ihren Computer und Ihr Netzwerk entfernt werden muss

Betrüger haben nicht immer versucht, als Teil des Betrugs Fernzugriff auf unseren Computer zu erhalten. In einigen Fällen behaupteten sie lediglich, die Netzwerkverbindung unseres Computers zu überprüfen, nachdem sie grundlegende Informationen über den von uns verwendeten Computer gesammelt, uns für einige Minuten in die Warteschleife gestellt und dann angegeben hatten, was ihrer Meinung nach das Problem und die Lösung ist.

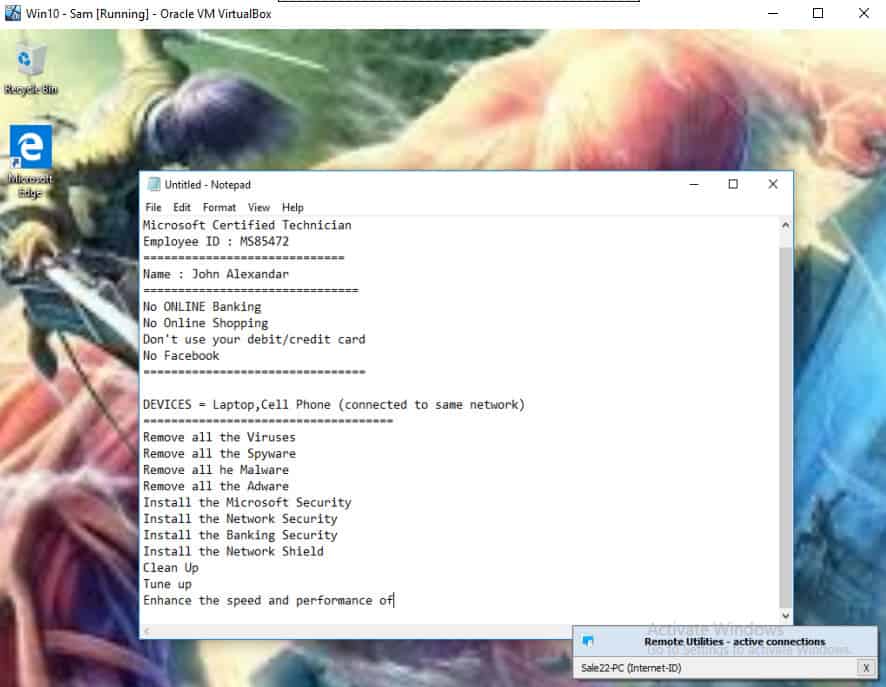

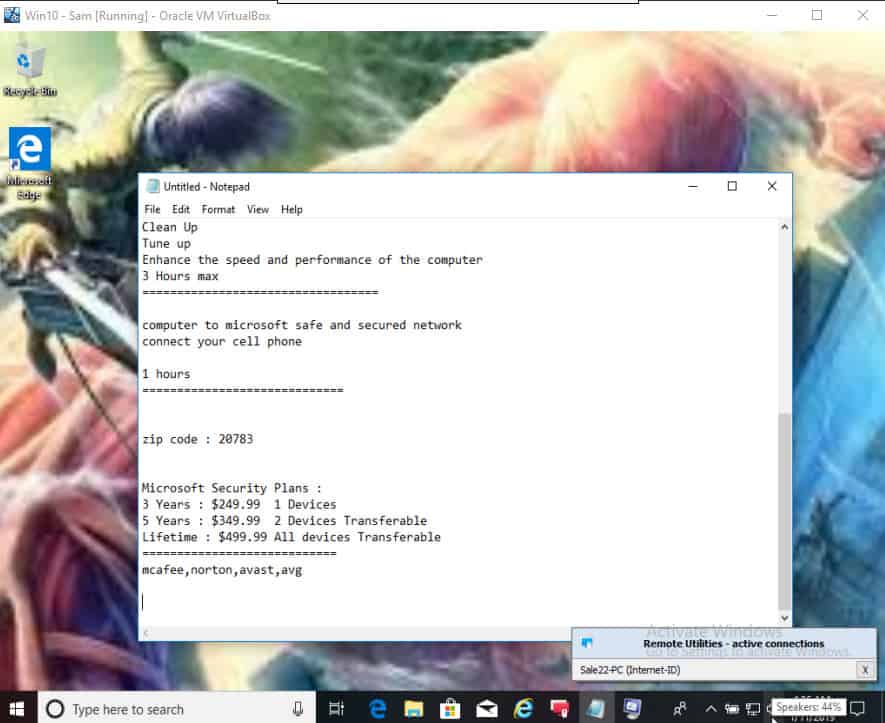

In jeder Situation hat Comparitech festgestellt, dass Betrüger des technischen Supports uns eine erhebliche Menge falscher Informationen geliefert haben, darunter:

- Ein mit ziemlicher Sicherheit gefälschter Name, der häufig für das Land geeignet ist, auf das der Betrug abzielt (z. B. ein europäischer oder westlich klingender Name für amerikanische Ziele).

- Eine angenommene Mitarbeiter-ID-Nummer

- Eine gefälschte Support-Ticket-Nummer

- Falsche Informationen zu dem Problem, das auf Ihrem Computer oder in Ihrem Netzwerk vorliegt

- Irreführende Informationen zum Standort des Betrügers

- Irreführende Informationen zur Wirksamkeit anderer Tools zum Entfernen von Malware, z. B. Windows Defender

- Falsche Angabe, warum eine Zahlung erforderlich ist

Darüber hinaus haben diese Betrüger bei keiner unserer Interaktionen eine Zahlung per Kreditkarte angefordert. Stattdessen baten sie uns, zu unserem örtlichen Lebensmittelgeschäft oder Lebensmittelladen zu fahren und eine Geschenkkarte (einschließlich Google Play Store-Geschenkkarten) mit dem zur Behebung des Problems erforderlichen Betrag zu kaufen.

Die angeforderten Beträge waren unterschiedlich, summierten sich jedoch immer auf mehrere hundert Dollar pro Fix. In einem Fall wurde uns mitgeteilt, dass unser Netzwerk von einem Dutzend separater Hacker angegriffen wurde. Die Behebung des Problems würde uns 50 US-Dollar pro Cyber-Angreifer kosten.

Wichtig ist, dass die Betrüger des technischen Supports immer um Zahlung gebeten haben Vor Änderungen oder “Korrekturen” vornehmen. Wenn Sie den angeforderten Betrag bezahlen, wird der Anruf wahrscheinlich sofort beendet.

Das heißt, wenn ein Betrüger eine Chance sieht, die über eine digitale Zahlung hinausgeht, wird er sie ergreifen. Wenn ein Betrüger des technischen Supports persönliche Informationen von Ihnen abrufen kann, werden sie. Wenn sie finanzielle Informationen, Passwörter, Sozialversicherungsnummern und andere persönliche Informationen extrahieren können, werden sie den Anruf so weit wie möglich weiterführen, wenn sie eine Öffnung sehen. Dies gilt auch für andere Arten von Betrügereien im technischen Support, beispielsweise für Betrügereien im technischen Support von BT, die derzeit in Großbritannien auftreten.

Es werden legitime Tools verwendet, um Remote-Zugriff auf Opfer zu erhalten

Eine der auffälligsten Details, die wir entdeckt haben, hat damit zu tun, wie diese Betrüger Fernzugriff auf Computer erhalten. Betrüger des technischen Supports, die Remotezugriff auf einen Computer erhalten, verwenden dazu legitime Websites und Anwendungen, anstatt sich auf schädliche Software zu verlassen, um die Mission auszuführen.

Wir haben festgestellt, dass die Betrüger, mit denen wir interagiert haben, einen legitimen Dienst namens FastSupport bevorzugen.

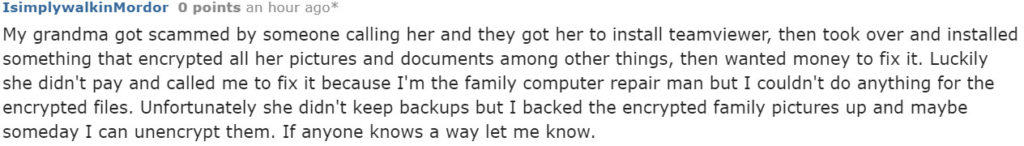

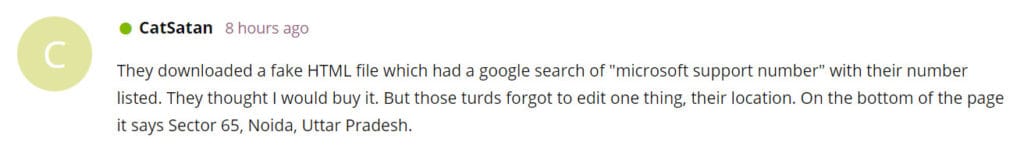

Randnotiz: Obwohl keiner der Betrüger, die wir erreicht haben, es benutzt hat, Teamviewer Dies ist auch ein bekanntes Tool, das vom technischen Support für Betrüger verwendet wird, um Fernzugriff zu erhalten. Ein Reddit-Benutzer beschrieb, wie der Computer seiner Großmutter von einem Betrüger des technischen Supports, der TeamViewer verwendete, überholt wurde.

Quelle: Reddit

Quelle: Reddit

FastSupport wird mit der GoToAssist-Software (jetzt RescueAssist) von LogMeIn betrieben und ermöglicht es einem Computer, über eine Internetverbindung eine Remoteverbindung mit einem anderen Computer herzustellen. Durch die Verwendung dieser legitimen Website können Microsoft Tech Support-Betrüger den Eindruck erwecken, einen legitimen Vorgang auszuführen.

Der Dienst verfügt über ein Berichterstellungstool für den Missbrauch seines Systems, das angeblich den von den Betrügern verwendeten Supportschlüssel nachverfolgt. Es ist jedoch unklar, wie effektiv dieses Berichtstool diese Art von Betrug unterbindet.

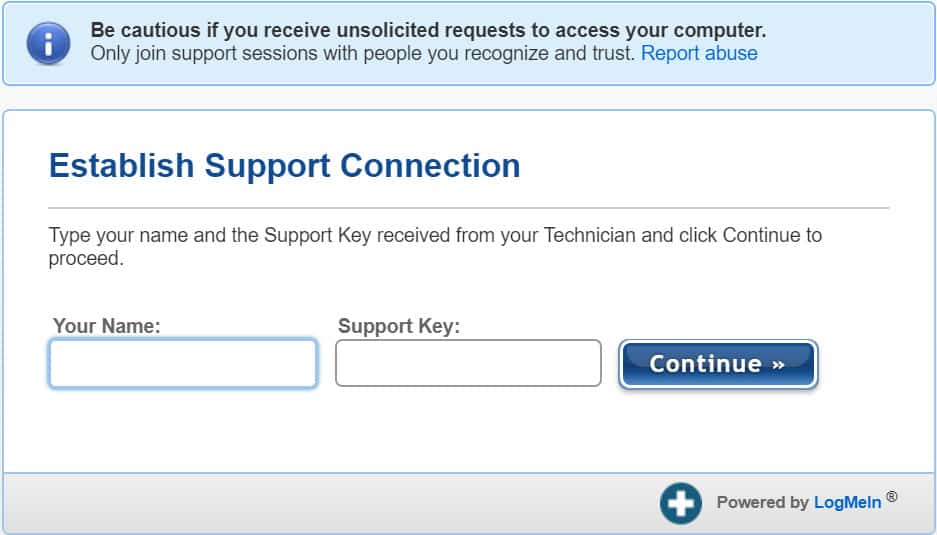

Quelle: LogMeIn FastSupport

Quelle: LogMeIn FastSupport

Comparitech möchte wiederholen: LogMeIn und seine FastSupport-Site sowie TeamViewer sind voll legitime Unternehmen, deren Hände bei der Verwendung ihrer Software für kriminelle Zwecke sauber sind. Beide Unternehmen pflegen Seiten, auf denen Benutzer vor Betrug durch den technischen Support gewarnt werden. Derzeit verfügen beide Unternehmen über ein relativ offenes Nutzungsmodell für ihre Software, das es Betrügern erleichtert, diese Systeme zu missbrauchen.

Wie verwenden Betrüger den FastSupport von LogMeIn??

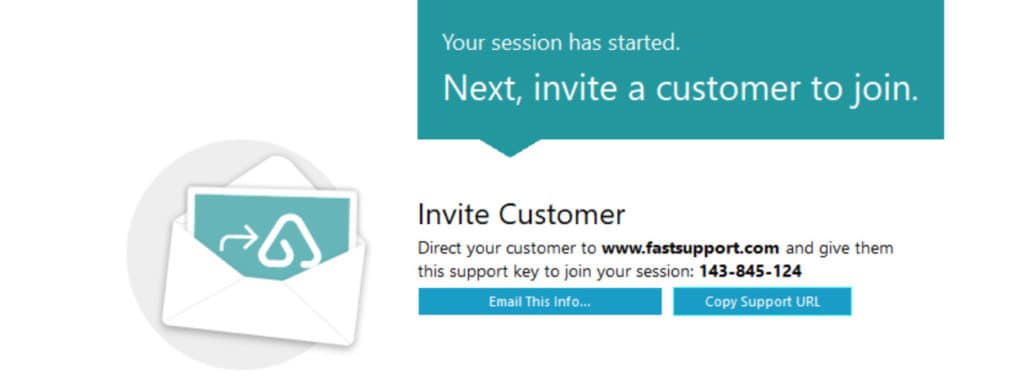

LogMeIn kann die Verwendung seines FastSupport-Systems für Betrugsfälle des technischen Supports aufgrund der Funktionsweise des Dienstes meist nicht verhindern. Ein Betrüger muss lediglich die GoToAssist-Website aufrufen und über die kostenlose 7-Tage-Testversion schnell ein Konto erstellen.

Das einzige Hindernis für den Zugriff als FastSupport-Benutzer ist die Anforderung einer geschäftlichen E-Mail-Adresse zur Anmeldung (z. B. werden keine kostenlosen E-Mail-Dienste wie @ gmail.com oder @ yahoo.com akzeptiert). Eine eindeutige E-Mail-Adresse kann einfach und kostengünstig mithilfe verschiedener E-Mail-Dienstanbieter erstellt werden, häufig mit einer kostenlosen Testversion.

Innerhalb weniger Minuten konnte Comparitech ein GoToAssist-Konto erstellen und erhielt sofort einen Support-Schlüssel. Betrüger verwenden diesen Support-Schlüssel, um Opfer an FastSupport weiterzuleiten. Nach der Eingabe des Support-Schlüssels in FastSupport fordert die Website den Benutzer auf, die Remote-Anmeldesoftware herunterzuladen. Von dort hat der Betrüger uneingeschränkten Zugriff auf den Computer eines Opfers, bis das Opfer die Verbindung schließt.

Quelle: LogMeIn GoToAssist

Quelle: LogMeIn GoToAssist

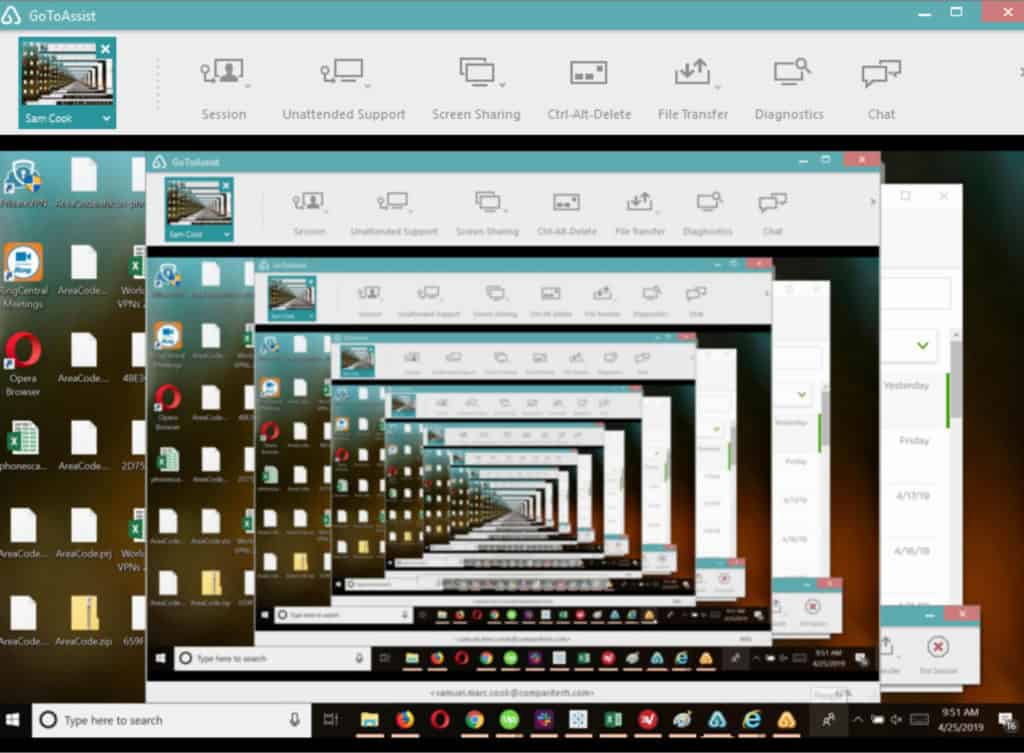

Als Beispiel habe ich diesen Prozess verwendet, um ferngesteuerten Zugriff auf meinen eigenen Computer zu erhalten (sozusagen eine trippy Erfahrung ähnlich einer Spiegel-in-Spiegel-Reflexion)..

Sobald ein Betrugsvorgang gestartet wurde, versuchen die Betrüger des technischen Supports, die Remote-Anmeldung offizieller und technischer zu gestalten, indem sie Benutzer anweisen, mithilfe des Windows-Befehlsfelds Ausführen auf Internet Explorer zuzugreifen.

Hier ist die einfache (und völlig unnötige) Methode, die sie uns gegeben haben:

-

- Drücken Sie die Windows-Taste + R

- Geben Sie im Feld Ausführen den Befehl / iexplore fastsupport.com ein.

Von dort aus forderten uns Betrüger, die Remotezugriff auf unsere virtuelle Maschine erhalten hatten, auf, einen Namen und den Supportschlüssel einzugeben. Die Webseite leitet sofort zu einem Download weiter, bei dem die LogMeIn-Software möglicherweise automatisch heruntergeladen wird. Die Software fordert das Opfer außerdem auf, dem Betrüger die Fernsteuerung des Systems zu überlassen. Dies ist wichtig, damit Betrüger verdeckte Änderungen an der Maschine des Opfers vornehmen können.

Insbesondere bietet GoToAssist die Möglichkeit zur Remote-Anzeige. Betrüger bevorzugen jedoch die Option, die vollständige Kontrolle über einen Computer zu übernehmen, und werden die Opfer immer auffordern, diese Kontrolle zuzulassen.

Der Betrüger des technischen Supports hat uns am Telefon immer angewiesen, zu allen Vorgängen „Ja“ zu sagen, ohne Angaben zu machen, worauf wir uns einigten. Wir erhielten nie eine Erklärung darüber, was der Betrüger vor und nach dem Fernzugriff tat.

Quelle: LogMeIn GoToAssist

Quelle: LogMeIn GoToAssist

Sobald der Betrüger Fernzugriff auf Ihren Computer hat, kann er oder sie mehrere Routen einschlagen. Obwohl wir persönlich keine Betrüger gefunden haben, die versucht haben, etwas auf unserem Honeypot-System zu installieren, nachdem sie die Kontrolle darüber erlangt haben, ist es wichtig zu beachten, dass dies der Fall ist passiert und ist eine von vielen Betrugsoperationen, die es gibt.

Laut diesem Betrugsbekämpfer hat ein Betrüger des technischen Supports eine gefälschte und bösartige Datei auf seinem Computer installiert und dann die Zahlung angefordert, um sie zu entfernen. Quelle: Scammer.info

Laut diesem Betrugsbekämpfer hat ein Betrüger des technischen Supports eine gefälschte und bösartige Datei auf seinem Computer installiert und dann die Zahlung angefordert, um sie zu entfernen. Quelle: Scammer.info

In einem Fall öffnete der Betrüger nach dem Remotezugriff auf unsere virtuelle Maschine eine Instanz von Notepad und tippte einfach ihre Anmeldeinformationen und eine „Bewertung“ des Problems ein:

Sie folgte dem mit der Eingabe der Kosten, um das Problem für mich „zu beheben“.

Andere Benutzer, die Remotezugriff auf das System erhalten, können möglicherweise feststellen, was sie mit Ihrem System tun, und führen eine Überprüfung Ihres Systems durch, um zu versuchen, heimliche Änderungen daran vorzunehmen (z. B. durch die Installation von Keyloggern oder anderer Tracking-Malware) ), oder versuchen Sie herauszufinden, wer Sie sind.

Als wir einige Monate lang unseren Betrugsköder-Betrieb fortsetzten, stellten wir zunehmend fest, dass dies der Fall war Betrüger des technischen Supports werden misstrauisch und misstrauisch gegenüber Betrug, und es ist letztendlich schneller geworden, irgendetwas aufzulegen oder in Frage zu stellen, was an ihrem Ende verdächtig aussieht.

Zum Beispiel wurden wir in einem Fall aufgefordert, unsere Position durch Hupen einer Autohupe zu überprüfen, und in einem anderen Fall wurden wir gefragt, warum die von uns angegebenen Computerdaten nicht mit denen übereinstimmen, die der Betrüger nach dem Fernzugriff gefunden hat. Letztendlich haben wir festgestellt, dass Betrüger eher schnell auflegen, wenn sie das Gefühl haben, dass der Betrug keine Früchte trägt. Dies kann innerhalb von Sekunden nach dem Anruf geschehen.

Was tun, wenn Sie betrogen wurden?

Wenn Sie auf diese Weise betrogen wurden, ist nicht alles verloren. Sie müssen jedoch sofort mit der Schadensbegrenzung beginnen, um den Schaden zu minimieren, den Betrüger in Ihrem Leben und auf Ihrem System anrichten können. Trennen Sie in erster Linie Ihren PC vom Internet. Fahren Sie es herunter, wenn Sie möchten, aber stellen Sie sicher, dass es beim Hochfahren nicht auf das Internet zugreifen kann.

Wenn Sie dem Betrüger Ihre Kreditkarten- oder Finanzinformationen gegeben haben, müssen Sie Ihre Bank anrufen. Lassen Sie Ihre Bank wissen, dass Sie betrogen wurden, und Sie möchten ab dem Tag, an dem Sie betrogen wurden, Ihre letzten Gebühren überprüfen, damit die Bank alle Gebühren von den Betrügern rückgängig machen kann. Je nachdem, wie viele Informationen Sie angegeben haben, müssen Sie die Karte möglicherweise als gestohlen melden. Sprechen Sie mit Ihrem Bankier darüber und beachten Sie deren Rat.

Wenn Sie einen Anwalt haben, teilen Sie diesen auch mit, was gerade passiert. Das Aufräumen von Identitätsdiebstahl kann ein Kampf ohne Rechtsbeistand sein. Möglicherweise wenden Sie sich an Ihre örtliche Strafverfolgungsbehörde und möglicherweise an das FBI, das in Ihren Fall verwickelt ist. Holen Sie sich so viel Hilfe wie möglich bei diesem Vorgang. Wenn Sie noch keinen Anwalt haben, sollten Sie sich zumindest an einen wenden. Die Menge an juristischem Aufwand, die für die Lösung eines Falles von Identitätsdiebstahl erforderlich ist, rechtfertigt mehr als die Kosten für die Beibehaltung des Rechtsbeistands.

Um Ihren Computer bereinigen zu lassen, trennen Sie ihn zunächst vom Internet. Wenn Sie bereits ein Antivirenprogramm installiert haben, führen Sie eine vollständige Systemüberprüfung durch und entfernen Sie alle Elemente, die als Bedrohung gekennzeichnet sind. Rufen Sie das Programmdienstprogramm des Bedienfelds auf und entfernen Sie die RAS-Software, die der Betrüger installiert hat. Suchen Sie, während Sie sich dort aufhalten, nach Dingen, die Sie nicht erkennen oder die verdächtig aussehen. Wenn das Datum der Installation oder des letzten Zugriffs mit dem Datum Ihrer Sitzung mit der gefälschten Technologie übereinstimmt, deinstallieren Sie sie. Verwenden Sie schließlich einen anderen Computer und einen USB-Stick, um ein anderes Antiviren- oder Antimalware-Programm herunterzuladen. Verwenden Sie das USB-Stick, um es vom anderen Computer auf Ihren infizierten Computer zu kopieren. Installieren Sie es und führen Sie es aus, falls Ihre Antivirensoftware etwas übersehen hat. Ziehen Sie in Betracht, eine Systemwiederherstellung an einem Wiederherstellungspunkt durchzuführen, bevor Sie die RAS-Software installieren.

Einer der großen Mythen über Antivirensoftware ist, dass Ihr Computer vor Viren geschützt ist, wenn Sie Antivirensoftware ausführen. Die Wahrheit ist, dass Antivirus-Software Ihren Computer macht sicherer, aber nichts kann es zu 100 Prozent infektionssicher machen. Ein neuer Virus muss identifiziert, analysiert und in die Antiviren-Definitionsdateien aufgenommen werden, bevor die Antivirensoftware dagegen schützen kann. Gleiches gilt für jede andere Form von Malware. Je neuer der Virus ist, desto geringer ist die Wahrscheinlichkeit, dass ein Antivirenprogramm ihn als schädlich für Ihren Computer erkennt.

Angenommen, Ihr Computer läuft zu diesem Zeitpunkt einwandfrei, ist es sicher, ihn wieder mit dem Internet zu verbinden, Ihre Antivirensoftware zu aktualisieren und die Schadenskontrolle zu beenden. Sie sollten alle Ihre Online-Passwörter für alle Bereiche ändern, vom Banking bis hin zu E-Mail- und Social-Media-Konten. Alles. Angenommen, die gefälschte Technologie hat Ihre gesamte Liste der Online-Konten mit Benutzernamen und Kennwörtern aus Ihrem Webbrowser kopiert. Sobald Sie sich darum gekümmert haben, können Sie sich zurücklehnen und Ihren Computer und Ihre verschiedenen Online-Konten im Auge behalten.

Wie immer möchten Sie Sicherungskopien aller Ihrer wichtigen Dateien erstellen, regelmäßige Viren- und Malware-Überprüfungen durchführen und Ihr Betriebssystem mit den neuesten Sicherheitsupdates auf dem neuesten Stand halten. Verwenden Sie eindeutige, komplexe Kennwörter, insbesondere für wichtige Konten wie Online-Banking, PayPal, eBay und jede andere Website, die sich direkt auf Ihre Finanzen auswirken kann. Das kann ein bisschen anstrengend sein, deshalb sollten Sie sich einen guten Passwort-Manager ansehen.

Technisches Wissen

Für diejenigen unter Ihnen, die einige der Tools sehen möchten, die diese Betrüger verwenden, sind hier einige der gebräuchlichsten, aufgeschlüsselt nach Betriebssystem:

Windows 7

Ereignisanzeige

Möglicherweise ist die Windows-Ereignisanzeige das von IT-Experten und Betrügern am häufigsten verwendete Tool. Windows ist so eingerichtet, dass es nahezu alles verfolgt, was durch die Protokollierung verschiedener Computerereignisse geschieht. Nachfolgend finden Sie nur eine Anleitung für den Zugriff auf diese Protokolle. Es gibt jedoch auch andere Möglichkeiten, zum selben Ort zu gelangen.

Möglicherweise ist die Windows-Ereignisanzeige das von IT-Experten und Betrügern am häufigsten verwendete Tool. Windows ist so eingerichtet, dass es nahezu alles verfolgt, was durch die Protokollierung verschiedener Computerereignisse geschieht. Nachfolgend finden Sie nur eine Anleitung für den Zugriff auf diese Protokolle. Es gibt jedoch auch andere Möglichkeiten, zum selben Ort zu gelangen.

Klicken Sie auf die Windows-Flag-Schaltfläche unten links auf dem Bildschirm, um das Startmenü aufzurufen

Klicken Sie auf die Windows-Flag-Schaltfläche unten links auf dem Bildschirm, um das Startmenü aufzurufen- Klicken Sie mit der rechten Maustaste auf “Computer” in der Spalte rechts im Menü

- Klicken Sie auf “Verwalten”, um das Computerverwaltungs-Tool zu öffnen

- Klicken Sie in der linken Spalte auf den kleinen Pfeil neben „Ereignisanzeige“, um die Liste der Protokolle zu erweitern

- Das Anwendungsprotokoll ist das am einfachsten auszunutzende Protokoll, da es normalerweise die meisten Fehler enthält. Schauen Sie es sich also zuerst an, indem Sie in der linken Spalte auf “Anwendung” klicken

- Auf der rechten Seite des Fensters werden nun oben die Liste der Ereignismeldungen und unten die Details des ausgewählten Ereignisses angezeigt

Windows 7-Systemprotokoll

Windows 7-Systemprotokoll

Die meisten der hier aufgelisteten Ereignisse sind informative kleine Notizen, die die ganze Zeit in das Protokoll geschrieben werden. Es werden jedoch auch einige Fehler aufgezeichnet, und das ist in Ordnung. Meistens beeinträchtigen diese Fehler den Betrieb Ihres Computers überhaupt nicht. Die Fehler sind leicht an dem roten Stoppschild mit einem „X“ in der Mitte zu erkennen.

Sie können auch die anderen Protokolle durchsuchen. Einige andere beschäftigen sich mit der Einrichtung und Installation neuer Gerätetreiber, Sicherheitsüberprüfungen zur Verfolgung erfolgreicher und nicht erfolgreicher Anmeldungen sowie Protokollen zur Aufzeichnung verschiedener Systemereignisse wie dem Starten und Beenden von Diensten.

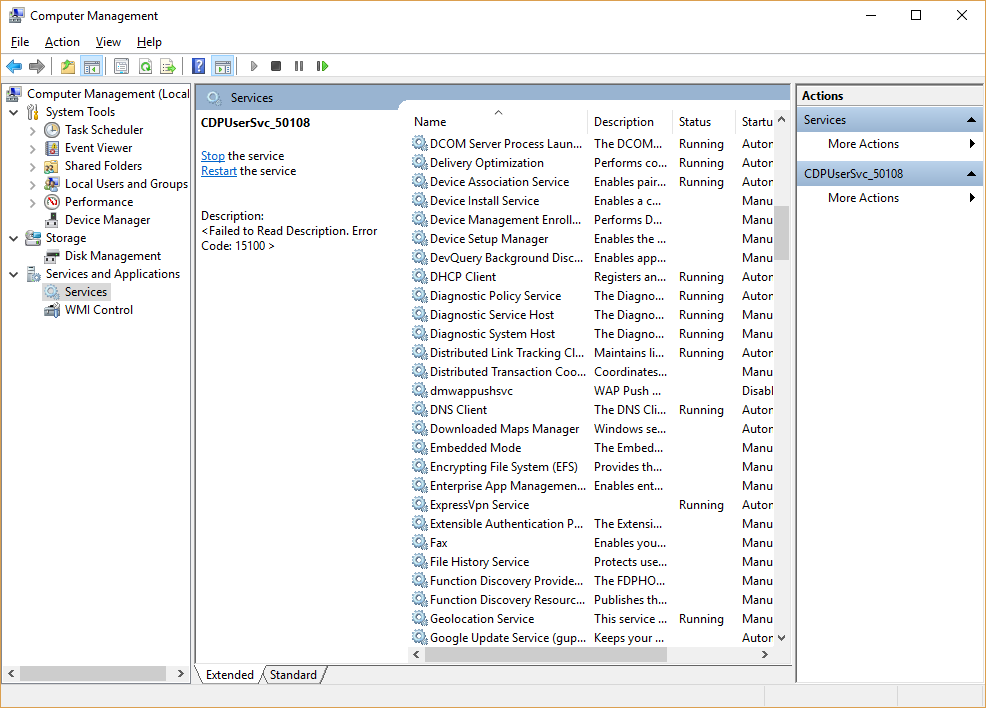

Ausführen von Diensten

Das Windows-Betriebssystem ist auf eine Reihe verschiedener Programme angewiesen, die im Hintergrund ausgeführt werden. Jedes dieser Programme stellt dem Betriebssystem einen anderen Dienst zur Verfügung, damit es seine Arbeit erledigen kann, angefangen bei der Aufrechterhaltung der Internetverbindung des Computers bis hin zur Aufrechterhaltung der Festplatte.

Das Windows-Betriebssystem ist auf eine Reihe verschiedener Programme angewiesen, die im Hintergrund ausgeführt werden. Jedes dieser Programme stellt dem Betriebssystem einen anderen Dienst zur Verfügung, damit es seine Arbeit erledigen kann, angefangen bei der Aufrechterhaltung der Internetverbindung des Computers bis hin zur Aufrechterhaltung der Festplatte.

Möglicherweise sind jedoch nicht alle Dienste erforderlich, damit Ihr Computer ordnungsgemäß funktioniert. Von der Remote-Anmeldefunktion bis hin zu Datenbankservern gibt es eine ganze Reihe von Dingen, für die die meisten Computer einfach nicht verwendet werden. Die Dienste sind für den Fall vorhanden, dass sie benötigt werden, und werden nur nicht ausgeführt.

Um die Liste aller Dienste auf dem Computer anzuzeigen, führen Sie einfach die obigen Schritte 1 bis 3 aus, um auf das Computerverwaltungstool zuzugreifen. Klicken Sie in der linken Spalte auf “Dienste”, um die rechte Seite des Fensters mit der Liste der Dienste zu füllen.

Das rechte Feld enthält die vollständige Liste, alphabetisch nach Namen sortiert. Außerdem werden für jeden Dienst eine Beschreibung, ein Status, ein Starttyp und eine Anmeldung angezeigt.

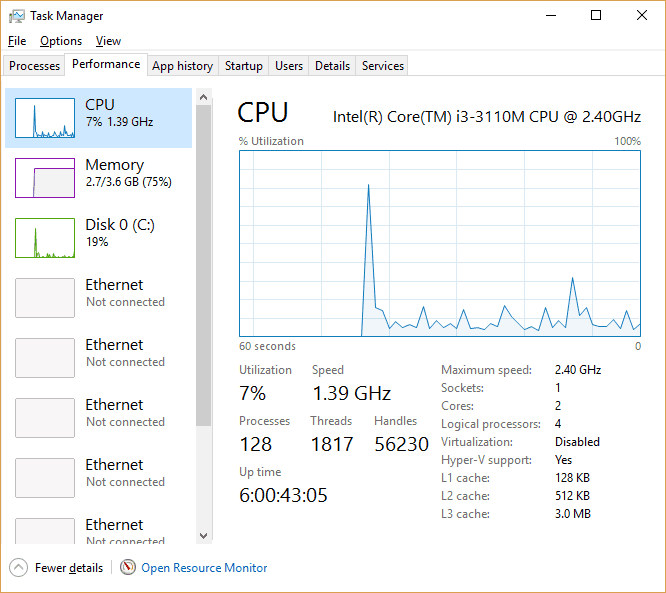

Taskmanager

Ihr Computer tut das, was er tut, weil ihm bestimmte Ressourcen zur Verfügung stehen. Sie sind:

Ihr Computer tut das, was er tut, weil ihm bestimmte Ressourcen zur Verfügung stehen. Sie sind:

- CPU – Central Processing Unit – Dies ist die Aufgabe des Betriebssystems, der Gerätetreiber und Programme, die auf Ihrem Computer installiert sind. Es hat seinen eigenen kleinen Teil des Gedächtnisses, um Dinge festzuhalten, während es daran arbeitet

- RAM – Random Access Memory – Hier wird ein großer Teil der aktuell ausgeführten Programme zwischengespeichert, während die CPU ihre Arbeit erledigt

- Festplatte – Auf diesem Gerät befindet sich alles auf dem Computer. Das Betriebssystem, alle auf dem Computer installierten Programme, Ihre Familienurlaubsbilder und alles andere

Wenn Ihr Computer langsam läuft, können Sie feststellen, welche dieser Ressourcen die Verzögerung verursachen. Mit dem Task-Manager können Sie in Echtzeit sehen, wie diese Ressourcen genutzt werden.

Drücken Sie unter Windows 7 gleichzeitig drei Tastaturtasten: STRG, ALT und Löschen. Das aufgerufene Menü enthält unten in der Liste den Eintrag “Task-Manager starten”. Klick es an.

Die erste Registerkarte zeigt, welche Programme ausgeführt werden und welchen aktuellen Status sie haben. Wenn einer von ihnen den Status “Nicht reagierend” hat, bedeutet dies, dass das Programm entweder gerade sehr beschäftigt ist oder abgestürzt ist. Um eines dieser Programme zu beenden, klicken Sie einfach auf das Programm, das Sie beenden möchten, und klicken Sie dann unten im Fenster auf die Schaltfläche „Task beenden“.

Auf der Registerkarte “Prozesse” werden alle derzeit ausgeführten Programme aufgelistet, mit denen Windows ausgeführt werden kann. Auch hier haben Sie die Möglichkeit, einzelne Prozesse herunterzufahren. Da es sich jedoch um Windows-spezifische Prozesse handelt, wird davon abgeraten. Dies ist ein Bereich, den gefälschte Techniker gerne manipulieren, da das Herunterfahren wichtiger Prozesse zu einem fehlerhaften Verhalten des Computers führen kann.

Gleiches gilt für die Registerkarte Dienste. Dies ist eine Liste aller derzeit ausgeführten Dienste und der von ihnen verwendeten Ressourcen. Wie bereits erläutert, werden nicht alle in das Windows-Betriebssystem integrierten Dienste benötigt, sodass viele nicht als aktiv angezeigt werden.

Auf der Registerkarte “Leistung” werden einige Diagramme mit den Nutzungsgraden der einzelnen CPU-Kerne und des Computerspeichers angezeigt. Es können bis zu acht Kerne mit jeweils einem eigenen Diagramm angezeigt werden. Diese Grafiken nehmen jedes Mal zu, wenn der Core Arbeiten ausführt. Es ist völlig normal, viele Stacheln und Täler zu sehen. Das einzige, was für den Computer schädlich ist, ist, wenn ein oder mehrere Kerndiagramme mehrere Minuten lang zu 100 Prozent fixiert sind.

Auf der Registerkarte “Leistung” werden einige Diagramme mit den Nutzungsgraden der einzelnen CPU-Kerne und des Computerspeichers angezeigt. Es können bis zu acht Kerne mit jeweils einem eigenen Diagramm angezeigt werden. Diese Grafiken nehmen jedes Mal zu, wenn der Core Arbeiten ausführt. Es ist völlig normal, viele Stacheln und Täler zu sehen. Das einzige, was für den Computer schädlich ist, ist, wenn ein oder mehrere Kerndiagramme mehrere Minuten lang zu 100 Prozent fixiert sind.

Das Speicherdiagramm wird nicht annähernd so stark ansteigen wie die CPUs, sondern einen konstanten Prozentsatz der Nutzung beibehalten. Je mehr Programme Sie ausführen, desto mehr Speicher wird verwendet. Je mehr Registerkarten Sie in Ihrem Webbrowser geöffnet haben, desto mehr Speicherplatz wird benötigt, um diese Webseiten aktuell zu halten. Wiederum besteht das einzige Gefahrenzeichen darin, dass der Speicher für einen bestimmten Zeitraum zu 100 Prozent ausgelastet ist, selbst wenn Sie aktiv laufende Programme schließen.

Programm mit der Tastatur schließen

Zu Beginn dieses Artikels wurde eine Webseite erwähnt, die nicht einfach zu schließen ist. Ob Sie es glauben oder nicht, dies ist eine Funktion des Webbrowsers, die den Vollbildmodus aktiviert und die Schaltflächen zum Schließen, Minimieren und Maximieren entfernt. Um eine dieser Seiten zu entfernen, halten Sie die ALT-Taste auf Ihrer Tastatur (neben der Leertaste) gedrückt und drücken Sie die F4-Taste in der oberen Reihe. Alternativ können Sie den oben beschriebenen Task-Manager verwenden, um den Webbrowser mit der Schaltfläche „Task beenden“ zu beenden.

Beachten Sie, dass einige Laptoptastaturen die F-Tasten für andere Zwecke verwenden, z. B. für die Lautstärkeregelung und die Bildschirmhelligkeit. In diesem Fall müssen Sie möglicherweise zusätzlich zu Alt + F4 die Funktionstaste („Fn“ oder ähnliches) drücken.

Bearbeiten der Eingabeaufforderung

Die Eingabeaufforderung oder Befehlszeile gibt es seit den ersten PCs in den 1980er Jahren. Die einzigen Leute, die heutzutage davon Gebrauch machen, sind IT-Leute, sowohl echte als auch gefälschte. Sogar die einfachsten Befehle in diesem Tool können verwendet werden, um Menschen zu glauben, dass ihr System stark infiziert ist.

Die Eingabeaufforderung oder Befehlszeile gibt es seit den ersten PCs in den 1980er Jahren. Die einzigen Leute, die heutzutage davon Gebrauch machen, sind IT-Leute, sowohl echte als auch gefälschte. Sogar die einfachsten Befehle in diesem Tool können verwendet werden, um Menschen zu glauben, dass ihr System stark infiziert ist.

Um darauf zuzugreifen, klicken Sie auf die Windows-Flagge unten links auf dem Bildschirm und geben Sie drei Buchstaben in das Suchfeld unten im Menü ein: “cmd”. Während der Eingabe wechselt das Menü von Ihrer normalen Programmauswahl zu den Suchergebnissen. Oben in der Liste wird “Eingabeaufforderung” angezeigt, klicken Sie also darauf.

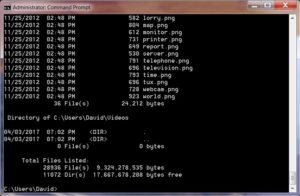

Die Eingabeaufforderung ist tastaturorientiert. Ignorieren Sie daher die Maus für die folgenden Befehle. Geben Sie jeden angezeigten Befehl ohne Anführungszeichen ein, um die Ausgabe zu erhalten, die neben dem Befehl beschrieben wird. Sie müssen nach der Eingabe jedes Befehls die Eingabetaste drücken, um dessen Funktionalität zu aktivieren:

- “Dir / s” – Der Befehl “dir” listet einfach den Inhalt des aktuellen Verzeichnisses oder Ordners auf. Durch Hinzufügen des Schalters “/ s” zu diesem Befehl werden der Inhalt des aktuellen Verzeichnisses und der Inhalt aller Ordner in diesem Verzeichnis aufgelistet. Ein gefälschter Techniker behauptet, dass dieser Befehl infizierte Dateien auf der Festplatte des Computers auflistet

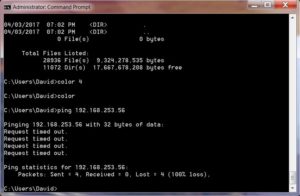

- „Farbe 4“ – Dieser Befehl ändert die Farbe des Texts im Eingabeaufforderungsfenster in Rot. Eine gefälschte Technologie behauptet, dass der rote Text ein Hinweis darauf ist, dass das Betriebssystem oder dessen Software eine massive Infektion festgestellt hat

- “Ping 192.168.253.82” – Ping wird häufig verwendet, um die Verbindung eines Computers mit anderen Computern zu überprüfen, unabhängig davon, ob diese sich im Internet oder in einem lokalen Netzwerk befinden. Die Zahlen, die auf den Befehl ping folgen, sind die digitale Adresse oder IP-Adresse des Computers, den Sie erreichen möchten. Ein gefälschter Techniker gibt eine Adresse ein, die höchstwahrscheinlich keine gültige Adresse ist, um einen Fehler vom Computer des Benutzers zu erhalten. Dieser Fehler wird dann verwendet, um ein Problem zu beschreiben, das nicht wirklich existiert

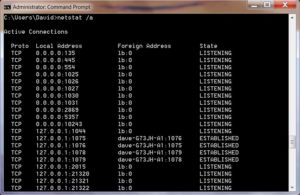

- “Netstat -an” – Dieser Befehl zeigt den aktuellen Netzwerkstatus des Computers an. Insbesondere werden alle derzeit offenen Netzwerkports und deren Status aufgelistet. Der Port ist nur eine Nummer, aber der Status kann auf “Listening”, “Established” oder “Closed” gesetzt werden. Eine gefälschte Technologie beschreibt den Status des „Abhörens“ als Hacker, der alles hört, was Ihr Computer tut

Möglicherweise werden diese gefälschten Mitarbeiter des technischen Supports auch andere Befehle verwenden, da die Eingabeaufforderung ein leistungsstarkes Tool zum Ausführen der Systemdiagnose und verschiedener Bereinigungsprogramme ist. Die anfängliche Erkennung von Viren und Malware sollte jedoch in den Händen von Programmen verbleiben, die im Hintergrund ausgeführt werden und keine einmaligen Befehle, auf die über die Eingabeaufforderung zugegriffen wird.

Windows 8, 8.1 und 10

Ereignisanzeige

Der Einstieg in die Ereignisanzeige in neueren Windows-Versionen ist etwas einfacher. Klicken Sie auf dem Desktop einfach mit der rechten Maustaste auf die Windows-Flagge unten links im Bildschirm und wählen Sie im daraufhin angezeigten Menü die Option “Ereignisanzeige”. Sobald es geöffnet ist, können Sie auf das Pfeilsymbol neben „Windows-Protokolle“ klicken, um die Liste der Protokolldateien anzuzeigen. Wenn Sie auf eine davon klicken, wird die Liste der Protokollmeldungen oben rechts im Fenster angezeigt. Wenn Sie auf eine Protokollmeldung in dieser Liste klicken, werden die Details des Ereignisses unter der Liste angezeigt.

Genau wie in früheren Versionen von Windows gibt es einige unterschiedliche Protokolle für die verschiedenen Bereiche, für die Windows Protokolle führt.

- Anwendungen oder die auf dem Computer installierten Programme

- Sicherheitsprotokoll zum Nachverfolgen von Anmeldungen

- Das Setup-Protokoll dient hauptsächlich zum Aufzeichnen der Ereignisse während der Ersteinrichtung des Betriebssystems und aller Gerätetreiber

- Es gibt ein Systemprotokoll, um die dienstbezogenen Ereignisse des Betriebssystems zu protokollieren

- Um weitergeleitete Ereignisse aufzuzeichnen, muss der Computer zu Fernüberwachungszwecken Ereignismeldungen von einem anderen Computer empfangen

Ausführen von Diensten

Möglicherweise haben Sie im obigen Abschnitt bemerkt, dass das Menü einige Optionen enthält, wenn Sie mit der rechten Maustaste auf diese Windows-Flagge klicken. Eines der robusteren Tools ist die Option “Computerverwaltung” in der Mitte der Liste.

Das Fenster Computerverwaltung enthält die Ereignisanzeige, den Geräte-Manager, die Liste der Dienste und einige andere wichtige technische Tools. Es gibt viel zu viele, um nur in diesem einen Artikel behandelt zu werden. Klicken Sie daher im linken Bereich auf die Option Dienste.

Genau wie in früheren Windows-Versionen werden in dieser Liste alle verfügbaren Dienste alphabetisch nach Namen aufgelistet, eine Beschreibung der Funktionsweise des Dienstes, der aktuelle Ausführungsstatus, der Starttyp und die Benutzeranmeldung, unter der er ausgeführt wird.

Viele davon werden nicht gestartet, da sie nicht für jeden PC benötigt werden. Das ist völlig normal und kein Grund zur Panik.

Taskmanager

Um auf den Task-Manager zuzugreifen, klicken Sie einfach mit der rechten Maustaste auf die Windows-Flagge unten links auf Ihrem Bildschirm. Das Menü listet „Task Manager“ am Ende der Liste auf. Wenn Sie auf diese Option klicken, wird ein Fenster mit bis zu sieben Registerkarten angezeigt, die sich jeweils auf die derzeit ausgeführten Programme und die von diesen Ressourcen verwendeten Ressourcen beziehen.

- Prozesse – Auf dieser Registerkarte finden Sie eine Liste der aktuell ausgeführten Programme und der jeweils verwendeten Ressourcen

- Leistung – Hier sehen Sie die Auslastungsdiagramme für die einzelnen Ressourcen des Computers

- App-Verlauf – Auf dieser Registerkarte wird die Gesamtmenge der von jedem Programm verwendeten Computerressourcen aufgeführt

- Start – Jedes Programm wird hier zusammen mit den Starteinstellungen aufgelistet. Die meisten werden nicht gestartet, wenn der Computer dies tut. Dies hat eine Auswirkung auf den Start von “Keine”.

- Benutzer – Seit der Einführung von Windows 2000 können auf PCs mehrere Benutzer gleichzeitig angemeldet sein. Diese Registerkarte zeigt, welche Ressourcen von jedem dieser Benutzer verwendet werden

- Details – Hier werden die derzeit ausgeführten Windows-Prozesse aufgelistet, unter welchem Benutzerkonto der Prozess ausgeführt wird, wie viel Aufmerksamkeit die CPU auf sich zieht, wie viel Speicher verwendet wird und eine kurze Beschreibung dessen, was der Prozess ist oder was er tut

- Dienste – Ein weiterer Ort, an dem die aktuell ausgeführten Dienste zusammen mit den von diesen Diensten verwendeten Ressourcen angezeigt werden

Die Grafiken auf der Registerkarte Leistung sollen Spitzen und Täler haben. Dies sind lediglich Anzeichen dafür, dass der Computer seine Arbeit erledigt. Das Einzige, was hier Anlass zur Sorge geben sollte, ist, dass die CPU oder der Speicher länger als ein paar Minuten zu 100 Prozent ausgelastet sind.

Tastaturbefehl zum Schließen eines laufenden Programms

Genau wie in früheren Windows-Versionen ist das Halten der ALT-Taste und das Drücken der F4-Taste in der oberen Reihe der Tastatur eine Tastenkombination, um das aktive Programm zu schließen. Wenn Sie auf eine dieser nervigen Webseiten stoßen, die den Bildschirm ausfüllt und keine Schaltfläche zum Schließen hat, verwenden Sie diese Verknüpfung, um sie aus Ihrem Gesicht zu bekommen. Alternativ können Sie den Webbrowser mit dem oben beschriebenen Task-Manager herunterfahren.

Verwenden der Eingabeaufforderung

Als Microsoft den U-Bahn-Stil von Windows 8 einführte, war es etwas schwierig, viele der alten Methoden zu finden. Andererseits wurden einige wirklich einfach. Wenn Sie einfach mit der Eingabe der Buchstaben “cmd” beginnen, wird das Suchwerkzeug automatisch aufgerufen und in den Suchergebnissen wird “Eingabeaufforderung” angezeigt.

In Windows 10 können Sie die Tastenkombination der Windows-Flag-Taste auf Ihrer Tastatur zusammen mit dem Buchstaben “x” verwenden. Das sich öffnende Menü enthält die Option “Eingabeaufforderung”.

Die Eingabeaufforderung ist ein sehr tastaturorientiertes Tool. Geben Sie jeden der folgenden Befehle wie angezeigt ohne Anführungszeichen ein, um die Ausgabe zu erhalten, die neben dem Befehl beschrieben wird. Sie müssen nach jedem Befehl die Eingabetaste drücken, um dessen Funktionalität zu aktivieren:

- “Dir / s” – Der Befehl “dir” listet einfach den Inhalt des aktuellen Verzeichnisses oder Ordners auf. Durch Hinzufügen des Schalters “/ s” zu diesem Befehl werden der Inhalt des aktuellen Verzeichnisses und der Inhalt aller Ordner in diesem Verzeichnis aufgelistet. Ein gefälschter Techniker behauptet, dass dieser Befehl infizierte Dateien auf der Festplatte des Computers auflistet

- „Farbe 4“ – Dieser Befehl ändert die Farbe des Texts im Eingabeaufforderungsfenster in Rot. Eine gefälschte Technologie behauptet, dass der rote Text ein Hinweis darauf ist, dass das Betriebssystem oder dessen Software eine massive Infektion festgestellt hat

- “Ping 192.168.253.82” – Ping wird häufig verwendet, um die Verbindung eines Computers mit anderen Computern zu überprüfen, unabhängig davon, ob diese sich im Internet oder in einem lokalen Netzwerk befinden. Die Zahlen, die auf den Ping-Befehl folgen, sind die digitale Adresse oder IP-Adresse des Computers, den Sie nicht erreichen möchten. Ein gefälschter Techniker gibt eine Adresse ein, die höchstwahrscheinlich keine gültige Adresse ist, um einen Fehler vom Computer des Benutzers zu erhalten. Dieser Fehler wird dann verwendet, um ein Problem zu beschreiben, das nicht wirklich existiert

- “Netstat -an” – Dieser Befehl zeigt den aktuellen Netzwerkstatus des Computers an. Insbesondere werden alle derzeit offenen Netzwerkports und deren Status aufgelistet. Der Port ist nur eine Nummer, aber der Status kann auf “Listening”, “Established” oder “Closed” gesetzt werden. Eine gefälschte Technologie beschreibt den Status des „Abhörens“ als Hacker, der alles hört, was Ihr Computer tut

Zusammenfassung

Wenn Sie den technischen Support aufgrund eines berechtigten Problems, das Sie festgestellt haben, nicht eingeleitet haben, handelt es sich um einen Betrug. Wenn Sie von jemandem kontaktiert werden, der behauptet, ein Problem mit Ihrem Computer entdeckt zu haben, entweder durch einen Anruf oder eine Webseite, können Sie diese ignorieren und mit Ihrem Tag fortfahren.

Die einzigen Unternehmen, die auf diese Weise ihren Lebensunterhalt verdienen, sind Betrüger. Kein legitimes Unternehmen verdient sein Geld mit dem Verkauf von technischen Supportleistungen an zufällige Personen im Internet oder über das Telefon. Legitime Tech-Support-Unternehmen verkaufen ihre Support-Dienstleistungen über Verträge, meistens an andere Unternehmen, entweder monatlich nach Stunden oder auf Abruf. Derzeit besteht die Technologie, einen infizierten Personal Computer über das Internet zu identifizieren ist nicht vorhanden.

“Houston, wir haben ein Headset …” von Robert Murphy, lizenziert unter CC BY-SA 2.0

etrüger das Opfer, ihm Zugriff auf den Computer zu gewähren, um das Problem zu beheben. Wer wird am härtesten von technischen Support-Betrügereien getroffen? Ältere Menschen und Menschen mit geringem technischen Wissen sind am häufigsten Opfer von technischen Support-Betrügereien. Die Betrüger zielen auf Menschen ab, die möglicherweise nicht in der Lage sind, die Taktiken der Betrüger zu erkennen oder zu verstehen, wie sie ihr System selbst reparieren können. Fernzugriff Die Betrüger können auch versuchen, auf den Computer des Opfers zuzugreifen, indem sie Fernzugriffstools wie TeamViewer oder LogMeIn verwenden. Sie können dann schädliche Dateien auf dem System installieren oder persönliche Informationen stehlen. Nach Dutzenden von Betrugsanrufen beim technischen Support haben wir Folgendes herausgefunden: Die Betrüger verwenden legitime Tools wie TeamViewer oder LogMeIn, um auf den Computer des Opfers zuzugreifen. Sie können auch gefälschte Kundendienstmitarbeiternummern verwenden, um ihre Behauptungen zu legitimieren. Wie verwenden Betrüger den FastSupport von LogMeIn? Die Betrüger können das Tool FastSupport von LogMeIn verwenden, um auf den Computer des Opfers zuzugreifen. Sie können das Opfer auffordern, die Webseite von LogMeIn zu besuchen und die Zugangsdaten mit ihnen zu teilen. Sobald sie Zugriff auf den Computer haben, können sie schädliche Dateien installieren oder persönliche Informationen stehlen. Was tun, wenn Sie betrogen wurden? Wenn Sie betrogen wurden, sollten Sie sofort alle Verbindungen zu Ihrem Computer trennen und ihn ausschalten. Ändern Sie alle Passwörter, die auf dem Computer gespeichert sind, und überprüfen Sie Ihre Bankkonten und Kreditkarten auf verdächtige Aktivitäten. Melden Sie den Betrug bei den zuständigen Behörden. Technisches Wissen Wenn Sie über technisches Wissen verfügen, können Sie versuchen, das Problem selbst zu beheben. Hier sind einige Schritte, die Sie