Warnung: Dieser Artikel enthält Obszönitäten und zeigt ein Verbrechen, das sexueller Natur ist.

“Er beginnt damit, dass er mir sagt, dass er kein Drama oder keine Tränen will. Natürlich war ich zuerst verstört, aber dann beruhigte ich mich und fragte ihn, was er wolle. Er sagte mir, er kenne die Art von Person, die ich bin. Er hat alle meine Fotos gesehen, alle meine iMessages und WhatsApp-Chats gelesen. Gesehene X-Rated-Fotos. Er hat Zugang zu vielen meiner Informationen, die ich nicht weitergeben möchte. Er unterrichtet mich darüber, wie ich ein böses Mädchen bin, dass ich Gras geraucht habe und Sex hatte. Wenn meine Eltern wüssten, was er getan hat, wären sie froh zu wissen, dass ihre Tochter für ihre “Missetaten” bestraft wird. “

Dies ist die Geschichte des reddit-Benutzers Zedevile, der unter der Bedingung der Anonymität mit Comparitech gesprochen hat. Sie ist ein Opfer von Speer-Phishing. Trotz des verstörenden und privaten Charakters ihrer Begegnung schrieb Zedevile – kurz Zed – über ihre Episode mit dem Verbrecher, der sie erpresst hatte, und schrieb die Geschichte auf reddit. Sie sagt, ihre Absicht ist es, so viele Menschen wie möglich zu erreichen, damit sich das, was mit ihr passiert ist, nicht wiederholt.

„Er sagte, ich sei eine Schlampe, weil ich so viele Beziehungen zu Menschen habe, mit denen ich mich seit meinem Telefonanschluss verabredet habe. Ich fragte ihn, ob er Geld haben wolle. Er sagte, er könne mich mit Geld kaufen, also sollte ich das fallen lassen. Also habe ich ihn gefragt, was er von mir wollte. “

„Er hat mich gebeten, mich auszuziehen und mich auf FaceTime vor ihm anzufassen. Befriedige ihn. Nur dann würde er meine Konten zurückgeben. “

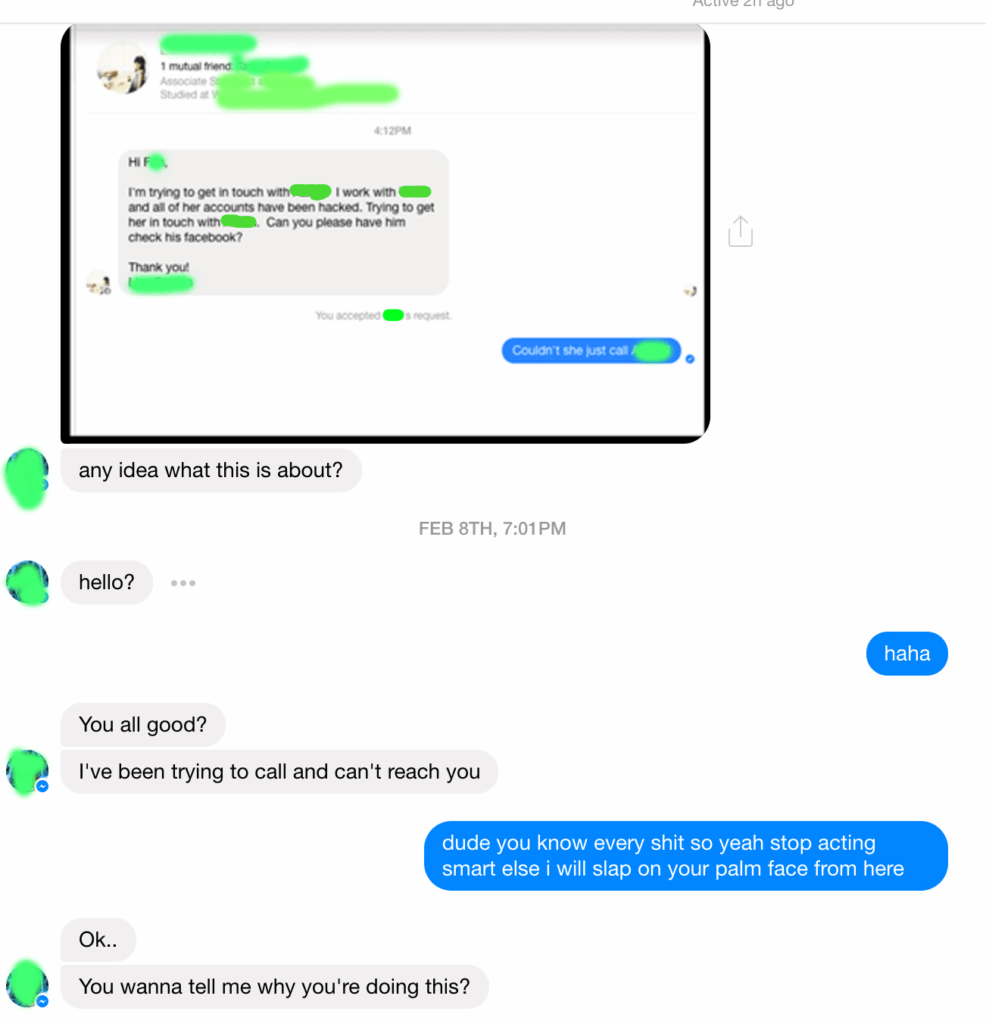

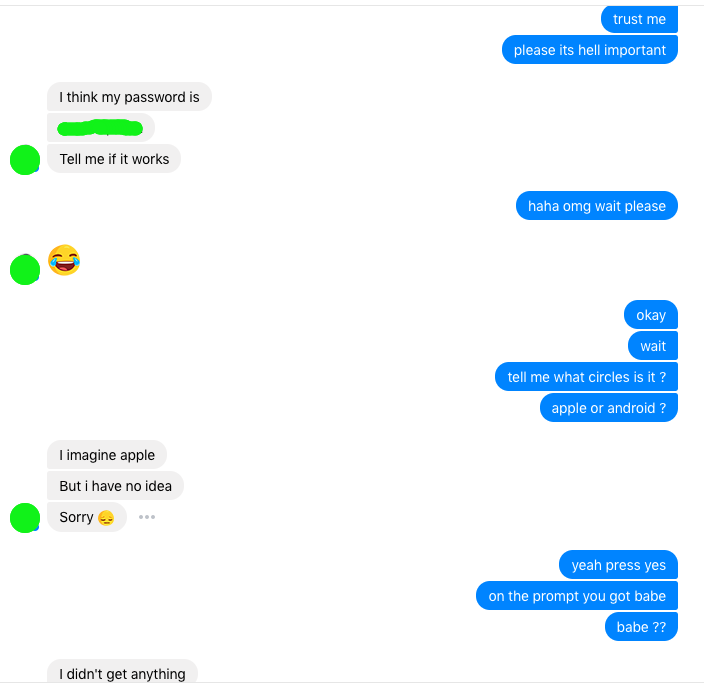

Es begann, als ein Hacker, der sich als vertrauter Bekannter ausgibt, Zed auf Facebook kontaktierte und sie aufforderte, bei einem Online-Modellierungswettbewerb abzustimmen. Sie übergab ihre Apple- und Google-IDs, um sie einer Gruppe hinzuzufügen. Dann wurde es sauer. Ein Fehler im System hat Zeds Freund irgendwie daran gehindert, jemand anderen zur Gruppe hinzuzufügen. Sie musste Zed aus der Gruppe entfernen, um das Problem zu beheben. Dazu war ein Kennwort erforderlich.

„Um Himmels willen stand ihre Karriere auf dem Spiel, bat sie. Nachdem ich ein bisschen hin und her gegangen war, habe ich es versaut. Ich habe ihr vertraut. Ich dachte, es gäbe keinen Schaden und ich würde das Passwort gleich danach ändern. Es war das Passwort für eine Google Mail-ID, die ich sowieso nie verwendet habe, außer dass ich mich auf zufälligen Websites anmelde, auf denen ich keine Spam-Mails erhalten möchte, sondern ein Konto erstellen muss.

In dem Moment, als Zed ihr Passwort enthüllte, war der Angriff ein Erfolg.

Speerfischen

Phishing nutzt die Verhaltenspsychologie, um Opfer dazu zu verleiten, dem Angreifer zu vertrauen, um vertrauliche Informationen zu erhalten. Jeder, der regelmäßig das Internet nutzt, hat wahrscheinlich Phishing-Versuche unternommen. Sie erscheinen als zwielichtige Links in gefälschten E-Mails, gefälschten Finanzwebsites, auf denen nach Anmeldedaten gefragt wird, und verdächtigen Telefonanrufen von Banken und Krankenhäusern an Senioren. Der Großteil der Phishing-Versuche richtet sich an ein großes Publikum – oft Tausende von Menschen – und hofft, dass eine kleine Handvoll ausgetrickst wird.

Speer-Phishing ist weniger verbreitet, aber weitaus gefährlicher. Spear Phishing zielt auf eine Einzelperson oder eine kleine Gruppe von Personen ab. Der Angreifer kann persönliche Informationen über sein Ziel sammeln, um eine glaubwürdigere Persönlichkeit zu entwickeln. Laut einem Forscher des SANS-Instituts sind 95 Prozent aller erfolgreichen Angriffe auf Unternehmensnetzwerke das Ergebnis von Spear-Phishing. 91 Prozent der Befragten in einer Cloudmark-Umfrage gaben an, Spear-Phishing-Angriffe erlebt zu haben.

Speer-Phisher richten sich in der Regel an Führungskräfte und IT-Administratoren, die für den Schutz sensibler Datenbanken verantwortlich sind. Cyberkriminelle fälschen E-Mail-Konten von Unternehmen, um sich als Führungskräfte auszugeben und Mitarbeiter in der Buchhaltung oder der Personalabteilung dazu zu verleiten, Geld zu überweisen oder vertrauliche Informationen zu versenden. Aber Zeds Geschichte zeigt, wie es jedem passieren kann.

Comparitech überprüfte mehrere Screenshots der Konversation von Zed mit dem Hacker sowie mehrere weitergeleitete E-Mail-Threads ihrer Konversationen mit dem Kundensupport von Microsoft, Instagram und Facebook, um ihre Geschichte zu überprüfen. Wir haben auch einen Microsoft-Kundenanwalt beim Global Escalation Services des Unternehmens unter seiner von Zed angegebenen persönlichen Nummer angerufen, um seine Identität zu überprüfen.

Das E-Mail-Passwort, das Zed dem Betrüger übergab, war nicht nur ein Junk-Mail-Account. Es war auch die Wiederherstellungs-E-Mail für ihr primäres E-Mail-Konto bei Hotmail. Kurz nach dem Austausch erhielt sie E-Mails über eine Anmeldung aus Pakistan. Innerhalb weniger Minuten hat der Angreifer sie von mehreren Konten abgemeldet.

„Jedes Konto, das ich im Internet habe, wenn es wichtig ist, ist mit Hotmail verknüpft. Bankkonten, Facebook, LinkedIn, Squarespace, Amazon, Sie nennen es. Er hat das Hotmail-Passwort, die Wiederherstellungs-E-Mail und das Telefon geändert. Mein Hotmail war auch meine Apple ID. “

Nachdem der Angreifer die Kontrolle über Zeds Hotmail-Konto erlangt hatte, hatte er alles.

Er änderte ihre Wiederherstellungsnummer, E-Mail, Geburtstag und Sicherheitsfragen für ihre Apple-ID. Bei Zed war die Bestätigung in zwei Schritten nicht aktiviert. Dies erfordert eine sekundäre Form der Bestätigung, die normalerweise per SMS erfolgt, wenn Sie sich von einem neuen Gerät aus anmelden, das in ihren Konten eingerichtet wurde.

“Ich konnte meine Identität nicht überprüfen, weil meine Antworten falsch waren. Die Dame am Telefon konnte mich nicht hereinlassen.”

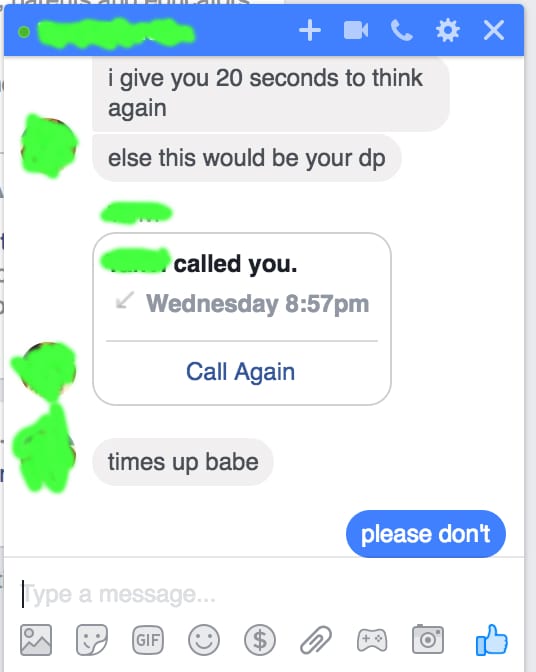

Der Angreifer übernahm die Kontrolle über Zeds Facebook-Account. Zed benutzte ihren Freund als Stellvertreter und rief mit ihm im Facebook Messenger an. Zu diesem Zeitpunkt begann die Erpressung. Der Angreifer war nicht an Geld interessiert.

Er sagte ihr, dass er kompromittierende Fotos von ihrer iCloud auf Facebook als ihr Profilbild posten würde, wenn sie seiner Bitte nicht nachgeben würde. Er sagte, es sei ihm egal, ob sie ihn den Strafverfolgungsbehörden meldete.

Zed lehnte ab.

„[…] Ich begann mich während dieses Anrufs aufzuregen und ihm zu sagen, dass er kein Recht hat, mich moralisch zu überwachen und dass ich in so vielen Beziehungen sein könnte, wie ich möchte und mit wem auch immer ich schlafe, und es geht ihn nichts an. Das machte ihn wütend. Er sagte: “Überprüfen Sie Ihr [Anzeigebild] in zwei Minuten.”

Der Angreifer folgte seiner Drohung. Er hat das Foto gepostet. Zeds Freund hatte ein Team von Freunden zusammengestellt, um ihr Konto zu überwachen und das Foto auf Facebook zu markieren, sobald es erschien.

„Ich war in Tränen aufgelöst. Innerhalb weniger Minuten rief ein zufälliger Freund, mit dem ich kaum gesprochen habe, mein Telefon an und fragte mich, ob ich wüsste, was auf meinem Facebook steht. Sie hörte mich weinen und ich sagte, ich könnte nicht sprechen. Meine Freunde berichteten, berichteten, berichteten. Ich habe gesehen, wie sich mein Profil geändert hat. Es wurde beschissen. “

Ihr Profil wurde in weniger als 10 Minuten deaktiviert, aber es reichte aus, um Schaden anzurichten.

„Ich denke, mindestens 15 Leute müssen es gesehen haben. Mindestens 5-7 haben mich sofort erreicht, auf die eine oder andere Weise. “

Wiederherstellung

Zed verbrachte den nächsten Monat damit, ihr Online-Leben wieder in Einklang zu bringen.

Die Angreiferin hatte ihr Facebook-Konto verwendet, um 20 bis 25 von Zeds Freundinnen auf Facebook zu benachrichtigen. Er hat erfolgreich einen von ihnen ausgetrickst, der auch alles verloren hat. “Er hat sie tatsächlich telefonisch angerufen, aber ihr Freund hat mit ihm gesprochen, und sie hatten eine Art Schrei-Match, an dessen Ende er anscheinend aufgegeben hat”, sagt Zed.

Die Polizei teilte Zed mit, dass sie wenig tun könnten. Die Kriminelle war angeblich in Pakistan und ihr Fall “war nicht wichtig genug für eine Cyber-Kriminalitätsermittlung.”

Zed stellt fest, dass Apple, Facebook, Instagram und Google alle einen angemessenen und reaktionsschnellen Kundenservice hatten, um sie bei der Wiederherstellung ihrer Konten zu unterstützen. Microsoft – das Hotmail besitzt – und Snapchat hatten “schreckliche” Unterstützung, und sie konnte diese Konten nicht wiederherstellen.

Die Geschichte von Zed zeigt nicht nur, dass Speer-Phishing jedermann angreifen kann, sondern auch, dass es wahrscheinlich häufiger vorkommt, als die meisten Menschen glauben. Zed war nicht nur mutig, weil sie nicht nachgab, sondern auch, weil sie sich entschied, ihre Geschichte auf reddit und mit Comparitech zu teilen, um andere zu warnen. Sie ist jedoch eine Ausnahme von der Norm. Es ist sehr wahrscheinlich, dass solche persönlichen Angriffe häufig nicht gemeldet werden, sowohl bei den Strafverfolgungsbehörden als auch bei den Medien.

So schützen Sie sich

Zed schließt ihren reddit-Beitrag mit einem einfachen, soliden Rat ab: “Jetzt ist es besser, aber denk an Kinder: Gib NIEMALS deine persönlichen Daten weiter, auch nicht an enge Freunde oder geliebte Personen.”

Passwörter

Insbesondere Passwörter müssen streng gehütet werden. Wenn Sie darauf bestehen, ein Konto für eine andere Person freizugeben, z. B. für ein Netflix-Familienkonto, geben Sie das Kennwort selbst in deren Namen ein. Schreiben Sie sie nicht auf Ihren Computer, Ihr Smartphone oder Ihr Notebook. Teilen Sie niemandem Ihr Passwort per Telefon oder SMS mit. Diese Medien sind oft nicht verschlüsselt und Sie wissen nie wirklich, wer auf der Empfängerseite ist.

Passwörter müssen auch sicher und vielfältig sein. Wenn Sie ein sicheres Kennwort erstellen, müssen Sie eine zufällige Kombination aus Buchstaben, Zahlen und Symbolen verwenden, die mindestens 12 Zeichen lang ist. Weitere Informationen zum Erstellen sicherer Kennwörter finden Sie hier.

Verwenden Sie niemals dasselbe Passwort für mehrere Konten. Wenn Sie Probleme haben, sich Ihre Passwörter zu merken, verwenden Sie einen Passwort-Manager. Kennwortmanager verschlüsseln und speichern alle Ihre Kennwörter in einer App oder Browsererweiterung, sodass Sie sich nur ein Hauptkennwort merken müssen, um auf alle Ihre Konten zuzugreifen.

“Ich habe nach einem Passwort-Manager wie Keepass oder LastPass gesucht, seit sie von anderen Redditoren im Thread empfohlen wurden, aber ich habe noch keinen installiert”, sagt Zed. “Ich möchte noch etwas recherchieren, bevor ich darauf eingehe.”

Ändern Sie schließlich gegebenenfalls Ihre Kennwörter. In früheren Sicherheitsrichtlinien wurde vorgeschlagen, die Kennwörter alle 30 bis 180 Tage zu ändern. Dies hängt davon ab, wie lange es gedauert hat, ein Kennwort zu erzwingen, um alle möglichen Zeichenkombinationen zu erraten. Der beste Rat ist jedoch, es jedes Mal zu ändern, wenn ein Unternehmen von einem Datenverstoß betroffen ist welche du hast ein konto. Auch hier können sich Passwort-Manager als nützlich erweisen. Einige helfen Ihnen nicht nur beim Speichern von Passwörtern, sondern können auch zufällige eindeutige Passwörter in Ihrem Namen generieren.

2FA und 2SV

Aktivieren Sie in Ihren Konten nach Möglichkeit immer die Zwei-Faktor-Authentifizierung (2FA) und / oder die Bestätigung in zwei Schritten. Diese Sicherheitsmaßnahmen erfordern, dass sich jemand von einem neuen oder unbekannten Gerät aus bei einem Ihrer Konten anmeldet, um seine Identität auf alternative Weise zu überprüfen.

2FA enthält Technologien wie Smartcards, Yubikeys und biometrische Scans zur Überprüfung Ihrer Identität.

Ein häufiges 2SV-Beispiel tritt auf, wenn Sie nach der Eingabe Ihres Benutzernamens und Kennworts auch eine PIN-Nummer oder einen Code eingeben müssen, die bzw. der per SMS an Ihr Gerät gesendet wird. Google Authenticator und Authy sind vertrauenswürdige Apps, die für 2SV verwendet werden. Sie sind eine gute Option, wenn Sie keine Telefonnummer haben oder häufig Nummern ändern.

Die E-Mail-Bestätigung ist eine andere Form von 2SV, aber die schwächste Option. Die Bestätigung per E-Mail hätte Zed nicht geholfen, als ihr Angreifer die Kontrolle über ihre E-Mail-Konten übernahm.

“Ich verwende [2FA / 2SV] für jedes Konto, das ich habe”, sagt Zed.

Links und Malware

Der Angreifer von Zed hat nach unserem Kenntnisstand ihre Geräte nicht mit Malware infiziert, aber Benutzer auf Imitations-Websites zu locken, auf denen sie entweder private Informationen eingeben oder dazu verleitet werden, Malware herunterzuladen und zu installieren, ist eine gängige Taktik. Insbesondere für Führungskräfte und IT-Mitarbeiter ist dies häufig das Ziel des Kriminellen.

Malware kann Computersysteme beschädigen, Daten stehlen und sogar ganze Laufwerke verschlüsseln und als Lösegeld aufbewahren. Letzteres, als „Ransomware“ bezeichnet, ist seit kurzem besonders beliebt und effektiv. Unternehmen können den Zugriff auf wichtige Daten verlieren und sind gezwungen, für ein Kennwort, mit dem sie ihre Geräte entschlüsseln können, einen hohen Betrag an Bitcoin an Hacker zu zahlen.

Es ist wichtig, immer vorsichtig mit Links zu sein. Klicken Sie nicht auf Links in E-Mails, Nachrichten oder Webseiten, die Sie nicht kennen. Häufig werden Adressen gefälscht, von denen E-Mails gesendet oder beantwortet werden. Weitere Informationen zum Erkennen von Phishing-E-Mails finden Sie hier.

In Desktop-Browsern können Sie den Mauszeiger über einen Hyperlink bewegen, um anzuzeigen, wohin er tatsächlich in der unteren linken Ecke des Browserfensters führt. Seien Sie vorsichtig mit Subdomains, die verwendet werden, um URLs legitim erscheinen zu lassen. Die Paypal-Website lautet beispielsweise “www.paypal.com”. Auf einer Betrüger-Website kann “paypal” als Subdomain und eine offiziell aussehende Top-Level-Domain angegeben werden. Daher wird die URL “paypal.official-paypal.com” verwendet..

Verwenden Sie beim Echtzeit-Scannen immer Anti-Malware und halten Sie diese auf dem neuesten Stand.

haben. Es ist wichtig, sich bewusst zu sein, dass Spear-Phishing eine ernsthafte Bedrohung darstellt und dass jeder Opfer werden kann. Es ist wichtig, Passwörter regelmäßig zu ändern und starke Passwörter zu verwenden. Zwei-Faktor-Authentifizierung und Zwei-Schritt-Verifizierung können auch helfen, Konten zu schützen. Es ist auch wichtig, verdächtige Links und E-Mails zu vermeiden und keine persönlichen Informationen an unbekannte Personen weiterzugeben. Wir müssen uns alle bewusst sein, wie wir uns schützen können, um nicht Opfer von Spear-Phishing zu werden.