Wir haben Nachrichten so lange versteckt, wie wir Nachrichten gesendet haben. Der ursprüngliche Trick bestand darin, Stealth zu verwenden. Schnelle und heimliche Boten transportierten Nachrichten hin und her. Die Hauptmethode, um diese Nachrichten vor neugierigen Blicken zu schützen, bestand darin, einfach nicht erwischt zu werden. Einmal gefangen, landete der Inhalt der Nachricht in den Armen der Bösen. Von dort aus konnte der Bösewicht die Nachricht einfach lesen und dann wissen, was Sie geplant hatten, oder sich als beabsichtigter Empfänger ausgeben und eine falsche Antwort senden, wodurch der ursprüngliche MITM-Angriff (Man In The Middle) ausgeführt wurde.

Der nächste Fortschritt bei der Sicherung der Kommunikation bestand darin, den wahren Inhalt der Nachricht in irgendeiner Weise zu verbergen. Wenn eine Nachricht dieses Typs abgefangen würde, könnte der Bösewicht sie nicht lesen, und die Informationen wären für ihn nutzlos. Die Kunst, den Inhalt einer Nachricht zu verbergen, wurde als Kryptographie bekannt, die ein Sinnbild für die griechischen Wörter “versteckt” und “geschrieben” ist.

Die Methoden zum Verschlüsseln von Text sind so unbegrenzt wie unsere Vorstellungen. Die praktischen Anwendungen eines gegebenen Verschlüsselungsverfahrens sind jedoch sehr begrenzt. Die Methoden zum Ver- und Entschlüsseln müssen beiden Parteien bekannt und streng genug sein, damit die Bösewichte sie nicht erraten können. Diese beiden scheinbar einfachen Probleme haben Verschlüsselungssysteme für immer geplagt. Das Spiel, Verschlüsselungs-Chiffren gegen den unendlichen Ansturm der Bösewichte zu arbeiten, um dieselben Systeme zu zerstören, hat zu einer reichen und interessanten Geschichte von Chiffren geführt.

Einführung in die Verschlüsselungsterminologie

Kryptographie ist ein reiches Thema mit einer sehr interessanten Geschichte und Zukunft. Um diesen Artikel optimal nutzen zu können, sollten Sie sich mit einigen Begriffen und Konzepten vertraut machen. Der nächste Abschnitt wird dabei helfen, und Sie können ihn gerne überspringen und bei Bedarf erneut aufrufen.

Block Chiffre

Eine Blockverschlüsselung verschlüsselt eine Nachricht mit einer festgelegten Anzahl von Bits (einem Block) gleichzeitig.

Code

Codes sind komplexere Substitutionen als eine Chiffre, da Codes eher eine Bedeutung als eine direkte Textsubstitution übertragen, z. Der Adler ist gelandet. Code-Operationen erfordern eine Referenz, die üblicherweise als Codebuch bezeichnet wird. Aufgrund der Umständlichkeit beim Transportieren und Verwalten von Codebüchern sind Codes in der modernen Kryptografie nicht mehr allgemein zugunsten von Chiffren verwendet worden.

Chiffre

Chiffren ersetzen den Chiffrentext durch Klartext. Dem Prozess wird keine Bedeutung zugeschrieben, sondern es handelt sich um eine mathematische oder mechanische Operation, die dazu dient, den Klartext einfach zu verschleiern. ZB: Der “Rotation 13” -Algorithmus (ROT13), bei dem den Buchstaben 13 Stellen nach dem Buchstaben im Alphabet zugewiesen werden. Dies führt zu A = N, B = O usw. Um eine Nachricht zu verschlüsseln oder zu entschlüsseln, muss eine Person nur den Algorithmus kennen.

Geheimtext

Chiffretext ist die unlesbare, verschlüsselte Form von Klartext. Jeder, der versucht, Chiffretext zu lesen, muss ihn zuerst dekodieren. Das Entschlüsseln von Chiffretext zeigt den lesbaren Klartext.

Keyspace

Die Anzahl der möglichen Schlüssel, die zum Erstellen des Chiffretexts verwendet werden konnten. Theoretisch wird es schwieriger, Chiffretext zu erzwingen, wenn der Schlüsselraum größer wird.

Hash

Ein Hash ist eine Chiffre, die verwendet wird, um einen Fingerabdruck einiger Daten bereitzustellen, anstatt einen Chiffretext dieser Daten. Hash-Chiffren nehmen eine Nachricht als Eingabe und geben basierend auf dieser Nachricht einen vorhersagbaren Fingerabdruck aus. Wenn die Nachricht in irgendeiner Weise geändert wird, sollte sich der Fingerabdruck dramatisch unterscheiden, egal wie trivial. Die häufigste Verwendung von Hashes besteht darin, zu überprüfen, ob eine lokale Kopie einer Datei eine echte Reproduktion der Originaldatei ist.

Die Kennzeichen einer guten Hashing-Chiffre sind:

- Es ist deterministisch; Dies bedeutet, dass dieselbe Nachricht, die mit derselben Hash-Chiffre ausgeführt wird, immer denselben Fingerabdruck erzeugt

- Die Kollision ist gering. Das bedeutet, dass verschiedene Nachrichten, die über dieselbe Hash-Chiffre laufen, einen unterschiedlichen Fingerabdruck erzeugen sollten.

Monoalphabetische Chiffren

Eine Chiffre, die ein einzelnes Alphabet verwendet und normalerweise eine einfache Umsetzung ist. Beispielsweise wird der Buchstabe A durch den Buchstaben F dargestellt.

Diese sind so leicht zu zerbrechen, dass wir jetzt zum Spaß Kryptogramm-Bücher in Drogerien neben den Kreuzworträtseln haben.

Einige Beispiele für monoalphabetische Chiffren sind:

- Caesar-Chiffre

- Pigpen-Chiffre

- Playfair-Chiffre

- Morsecode (trotz seines Namens)

Einfacher Text

Klartext bezieht sich auf den lesbaren Text einer Nachricht. Klartext wird in Chiffretext verschlüsselt und kann vom Empfänger wieder in Klartext entschlüsselt werden.

Polyalphabetische Chiffren

Dies ist eine transponierte Chiffre, aber im Gegensatz zu den monoalphabetischen Chiffren wird mehr als ein Alphabet verwendet. In den Chiffretext sind Signale eingebettet, die dem Empfänger mitteilen, wann sich das Alphabet geändert hat.

Einige Beispiele für polyalphabetische Chiffren sind:

- Alberti-Chiffre

- Vigenère-Chiffre

Stream Chiffre

Eine Stream-Verschlüsselung verschlüsselt eine Nachricht zeichenweise. Die Enigma-Maschine ist ein Beispiel für eine Stream-Verschlüsselung.

Symmetrische / Asymmetrische Schlüssel

In allen bis auf die einfachsten Verschlüsselungssysteme wird ein Schlüssel benötigt, um Nachrichten zu verschlüsseln und zu entschlüsseln. Wenn für beide Zwecke derselbe Schlüssel verwendet wird, wird dieser Schlüssel als symmetrisch bezeichnet. Wenn zum Ver- und Entschlüsseln unterschiedliche Schlüssel verwendet werden, wie dies bei der Kryptographie mit öffentlichen Schlüsseln der Fall ist, spricht man von asymmetrischen Schlüsseln.

Symmetrische Schlüssel gelten im Allgemeinen als etwas stärker als asymmetrische Schlüssel. Sie haben jedoch die Last, eine sichere Methode zu benötigen, um die Schlüssel vor der Verwendung an alle Nachrichtenteilnehmer zu übertragen.

Kryptoanalyse

Es gibt zwei Möglichkeiten, den Klartext aus dem Chiffretext herauszufinden. Die erste Möglichkeit besteht darin, den Chiffretext mit den erwarteten Entschlüsselungstechniken zu entschlüsseln. Die zweite Möglichkeit besteht darin, mithilfe der Analyse den Klartext zu ermitteln, ohne über den Verschlüsselungsschlüssel zu verfügen. Der letztgenannte Vorgang wird umgangssprachlich als Kryptoaufschluss bezeichnet, was besser als Kryptoanalyse bezeichnet wird.

Frequenzanalyse

Die Kryptoanalyse untersucht den Chiffretext und sucht nach Mustern oder anderen Indikatoren, um den darunter liegenden Klartext zu enthüllen. Die am häufigsten verwendete Kryptanalysetechnik ist die Frequenzanalyse. In der englischen Sprache gibt es 26 Buchstaben und die Häufigkeit der Buchstaben in der gemeinsamen Sprache ist bekannt. Vokale wie A und E tauchen häufiger auf als Buchstaben wie Z und Q. Einen Schritt zurück tauchen ganze Wörter wie THE und AN häufiger auf als Wörter wie ANT oder BLUE.

Um der Worthäufigkeit entgegenzuwirken, kann Chiffretext in Standardblöcke zerlegt werden, anstatt in seiner natürlichen Form zu belassen. Beispielsweise:

Angesichts des Klartextes:

WIE VIEL HOLZ WÜRDE EIN HOLZFUTTER FUTTER, WENN EIN HOLZFUTTER HOLZ FUTTERN KÖNNTE

Wenn Sie eine Caesar-Chiffre mit einer 16-fachen Drehung anwenden, erhalten Sie den folgenden Klartext:

XEM CKSX MEET MEKBT Q MEET SXKSA SXKSA YV Q MEET SXKSA SEKBT SXKSA MEET

Die Frequenzanalyse gibt uns einige Hinweise auf den Klartext:

- Die Sätze MEET und SXKSA werden wiederholt angezeigt

- Die Buchstaben Q erscheinen zweimal alleine, was ein starker Indikator dafür ist, dass Q entweder ein A oder ein I ist

- Es ist fast sicher, dass das Wort MEET zwei Vokale in der Mitte hat, da es sehr wenige Wörter mit zwei gleichen Konsonanten in dieser Position geben würde.

- Ein Manko bei Rotations-Chiffren ist, dass kein Buchstabe sich selbst angleichen kann, daher können wir das eigentliche Wort MEET als Klartext entfernen.

- Wenn wir annehmen, dass Q entweder ein A oder ein I ist, können wir auch annehmen, dass E weder ein A noch ein I ist, und es kann kein E sein. Da wir uns ziemlich sicher sind, dass E ein Vokal ist, der geht Wir sind mit E entweder O oder U. Von da an ist es wenig Mühe, diese Optionen zu testen und schließlich ein wahrscheinliches Wort HOLZ zu erhalten.

- Wenn WOOD korrekt ist, können wir dieselben Buchstaben mit anderen Worten ändern: E = 0, M = W, T = D, Q = A, und uns weiter durch den Chiffretext arbeiten.

- Eine andere Möglichkeit wäre, zu testen, ob es sich um eine einfache Rotationsverschlüsselung handelt. Dazu berechnen wir den Versatz aus einem Chiffretext-Buchstaben und einem Klartext-Buchstaben wie M = W. Das ergibt 16, und wenn wir dann jeden Buchstaben umkehren, der 16 Stellen im Alphabet zurückliegt, ergibt der Rest des Klartextes entweder Sinn, oder es wird immer noch unverständlich Kauderwelsch sein.

Betrachten Sie nun dasselbe Beispiel, wenn Standardblöcke verwendet werden. Der Chiffretext würde so aussehen:

XEMCK SXMEE TMEKB TQMEE TSXKS ASXKS AYVQM EETSX KSASE KBTSX KSAME ET

Dies macht eine Frequenzanalyse zwar nicht unmöglich, erschwert sie jedoch erheblich. Der erste Schritt bei der Bekämpfung dieser Art von Chiffre wäre der Versuch, sie wieder in ihren natürlichen Wortlaut zu bringen. Es ist immer noch möglich, Wiederholungen wie MEET und SXKSA zu sehen, aber es ist viel schwieriger, eigenständige Wörter wie das Q auszuwählen.

Wenn Ihnen diese Art von Dingen gefällt, lesen Sie in Ihrem örtlichen Drogerie- oder Buchladen-Magazin nach. In der Regel befinden sich Kryptospielbücher im selben Abschnitt wie die Kreuzworträtselbücher.

Verwendung ersetzter kryptografischer Schlüssel

In der modernen Anwendung können Kryptografieschlüssel abgelaufen und ersetzt werden. In großen Systemen, wie sie beispielsweise vom Militär verwendet werden, werden kryptografische Schlüssel zu festgelegten Zeiten stündlich, täglich, wöchentlich, monatlich oder jährlich ersetzt. Wenn ein Schlüssel ersetzt wird, wird der vorherige als ersetzt bezeichnet. Ersetzte Schlüssel müssen zerstört werden, da sie ein äußerst wertvolles Kryptoanalyse-Tool darstellen. Wenn ein Gegner verschlüsselte Mitteilungen gesammelt und aufbewahrt hat und diese Mitteilungen später entschlüsseln kann, indem er den ersetzten Schlüssel erhält, mit dem sie verschlüsselt wurden, bietet dies eine wertvolle Grundlage für die Kryptoanalyse aktueller Nachrichten.

Im kommerziellen Internet ist es in einer Zeit nach Snowden leicht vorstellbar, dass die NSA abgelöste SSL-Schlüssel erhält und den gewaltigen Datenschatz wieder entschlüsselt, der mit Programmen wie PRISM erzielt wurde.

Quantencomputer und Kryptoanalyse

Die heutigen Computer haben sich seit ihrer Einführung nicht wesentlich verändert. Grundsätzlich arbeiten Computer mit Bits, bei denen es sich um einzelne Slots handelt, die entweder den Wert 1 oder den Wert 0 enthalten können. Jeder auf einem Computer ablaufende Vorgang, einschließlich der Ver- und Entschlüsselung von Nachrichten, muss auf das Einfache reduziert werden Stiftung.

Im Gegensatz dazu arbeiten Quantencomputer mit den physikalischen Konzepten der Überlagerung und Verschränkung anstelle von zu berechnenden Bits. Wenn sich dies als machbar erweisen würde, könnte Quanten-Computing wahrscheinlich jedes moderne Kryptosystem in einem Bruchteil der Zeit zerstören, die es heute benötigt. Umgekehrt sollte Quantum Computing auch in der Lage sein, neue Verschlüsselungstypen zu unterstützen, die eine völlig neue Ära der Kryptographie einläuten würden.

Historischer Fortschritt

Anfängliche monoalphabetische und polyalphabetische Chiffren hatten das gleiche Problem: Sie verwendeten einen statischen, nie wechselnden Schlüssel. Dies ist ein Problem, da eine Angreiferin, die erst einmal verstanden hat, wie man ein Pigpen-Diagramm anlegt, jede einzelne Nachricht entschlüsseln kann, die jemals mit diesem Algorithmus verschlüsselt wurde.

Verschlüsselungsschlüssel

Um den Text mehr zu verschleiern, wurde das Konzept des Schlüsselwechsels entwickelt. Mit der Caesar-Chiffre könnte man den Chiffretext ändern, indem man einfach den Wert der Rotation erhöht. Beispielsweise:

Verwenden der Caesar-Chiffre zum Verschlüsseln der Phrase FLIEGE ZU DEN HÜGELN FÜR ALLE IST VERLOREN

Rotation von 10 Chiffretext:

PVOO DY DRO RSVVC PYB KVV SC VYCD

Drehung von 4 cpher Text:

JPII XS XLI LMPPW JSV EPP MW PSWX

Der Vorteil der Anwendung eines beliebigen Schlüssels auf den Klartext besteht darin, dass jemand, der die Funktionsweise der Caesar-Chiffre kennt, den Text immer noch nicht entschlüsseln kann, ohne zu wissen, mit welchem Rotationswert er verschlüsselt wurde.

Während das obige Beispiel aufgrund der Trivialität der Caesar-Chiffre ein einfaches Beispiel ist, kann das Anwenden komplexerer Schlüssel die Sicherheit von Chiffretext rigoros erhöhen.

Bedeutende Chiffren

Im Laufe der Geschichte gab es viele Arten von Chiffren. Sie begannen in erster Linie als militärisches Werkzeug, und die Militärs sind bis heute die schwersten Benutzer von Kryptografie. Von diesen militärischen Wurzeln aus sehen wir, dass eine Chiffre diese Attribute haben musste, um erfolgreich zu sein.

- Resistenz gegen Kryptoanalyse

- flexibel genug, um per Messenger über raue Bedingungen zu transportieren

- Einfach auf einem matschigen, blutigen Schlachtfeld zu verwenden

Jede Chiffre, die auf dem Schlachtfeld fehleranfällig beim Verschlüsseln oder Entschlüsseln war oder zu leicht abgefangen und überprüft werden konnte, hielt nicht lange an. Bedenken Sie, dass ein Verschlüsselungsfehler eine gesamte Nachricht für den Empfänger völlig unlesbar machen kann.

Einige der bemerkenswerteren Chiffren folgen im nächsten Abschnitt.

Skytale – 120 n. Chr

Dies ist ein monoalphabetisches, symmetrisches Verschlüsselungssystem. Der Absender und der Empfänger müssen beide im Besitz eines Zylinders aus Holz sein, der genau den gleichen Durchmesser hat. In der Tat ist dies der Schlüssel.

Der Absender nimmt ein langes, schmales Stück Stoff und wickelt es um die Sense. Anschließend schreibt er die Nachricht im Standardformat von rechts nach links auf den Stoff. Der Stoff wird dann von der Sense entfernt und scheint nur ein langer Stoffstreifen zu sein, der zum Transport auf kleinstem Raum zerquetscht und versteckt werden kann.

Der Empfänger muss lediglich den Stoff um seine passende Sensation wickeln, und die Nachricht wird klar. Während diese einfache Chiffre sehr schnell in die Kryptoanalyse einfließen würde, ist die Voraussetzung, dass nur eine Scytale mit genau demselben Durchmesser die Nachricht entschlüsseln könnte.

Vigenère – 1553

Ursprünglich von Giovan Bellaso im Jahr 1553 beschrieben, wurde die Vigenère-Chiffre einige Male nachgebildet, zuletzt von Blaise de Vigenère im 19. Jahrhundert. Dies ist einer der ersten polyalphabetischen Chiffren. Es ist immer noch symmetrisch in der Natur, aber es war hart genug, um zu knacken, dass es über drei Jahrhunderte in Gebrauch blieb.

Polyalphabetische Chiffren ermöglichen die Verwendung vieler Alphabete während der Verschlüsselung, wodurch der Schlüsselraum des Chiffretexts erheblich vergrößert wird. Frühere Versionen polyalphabetischer Chiffren erforderten eine starre Einhaltung der Stellen, an denen sich das Alphabet ändern würde. Bellasos Implementierung dieser Verschlüsselung ermöglichte es dem Absender, Alphabete an beliebigen Stellen im Verschlüsselungsprozess zu ändern. Das Signal eines Alphabetwechsels musste vorher zwischen Sender und Empfänger abgestimmt werden, daher handelt es sich nach wie vor um eine symmetrische Verschlüsselungsmethode.

Die Vigenère-Chiffre wurde in der Praxis erst im amerikanischen Bürgerkrieg eingesetzt. Es ist jedoch klar, dass die Union diese Botschaften wiederholt gebrochen hat, weil die Führung der Konföderation sich stark auf zu wenige Schlüsselphrasen stützte, um Alphabetänderungen zu signalisieren.

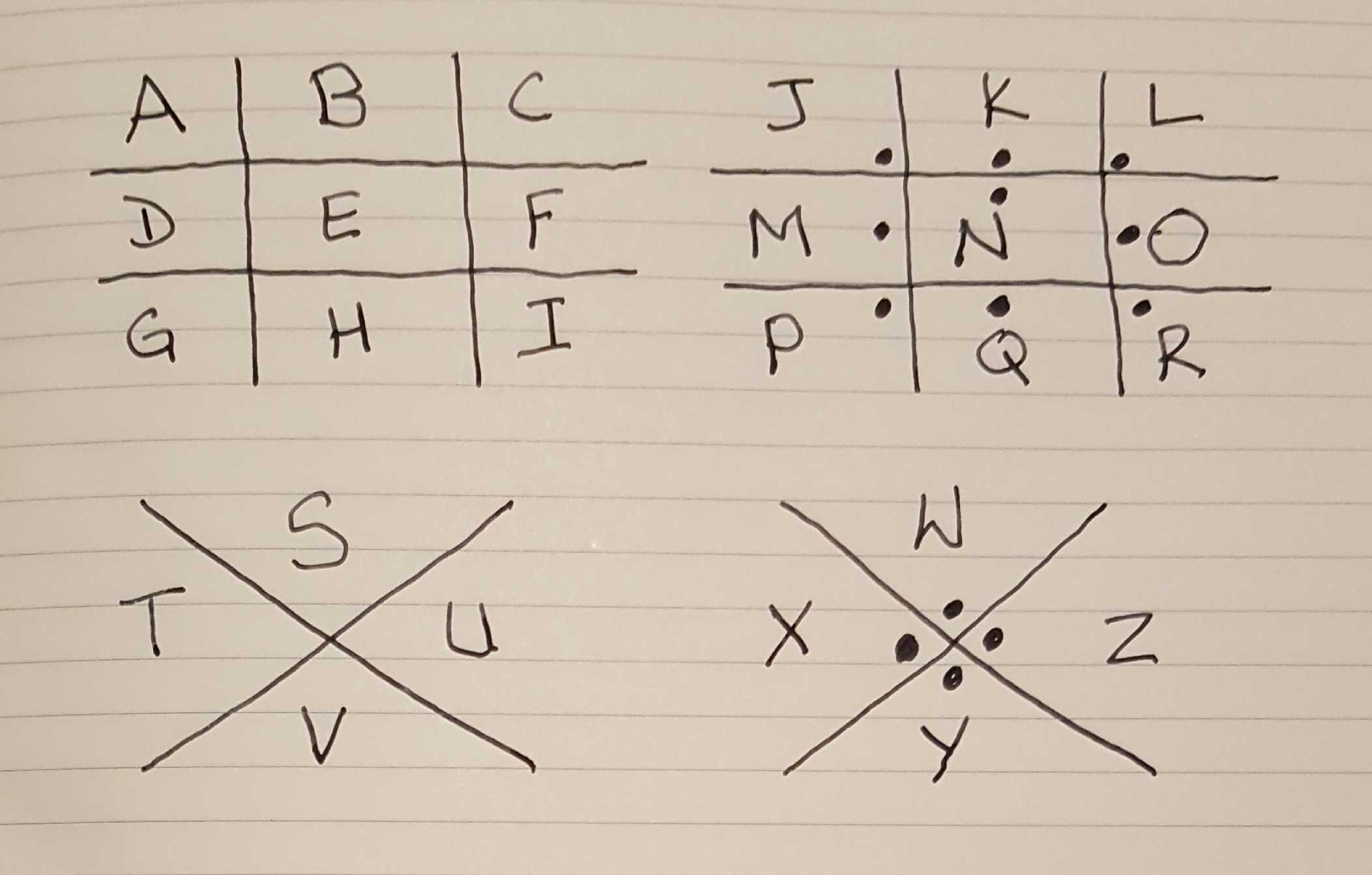

Pigpen Cipher – 1700

Die Pigpen-Chiffre, auch Freimaurer-Chiffre genannt, ist eine weitere symmetrische monoalphabetische Substitutions-Chiffre. Das Verschlüsseln und Entschlüsseln erfolgt durch Anordnen von 4 Gittern. Zwei Gitter enthalten 9 Leerzeichen wie ein Tic-Tac-Toe-Brett, und zwei Gitter ähneln einem großen Buchstaben X und enthalten jeweils 4 Leerzeichen. Insgesamt gibt es 26 Leerzeichen, die mit den 26 Buchstaben des lateinischen Alphabets übereinstimmen. Die Abschnitte sind alle eindeutig durch eine Kombination aus der Form des Abschnitts und dem Vorhandensein oder Fehlen eines Punkts in ihm identifizierbar. Nachrichten werden mithilfe der Abschnittskennung anstelle des eigentlichen Buchstabens verschlüsselt.

Ich habe hier einen Pigpen-Chiffrierschlüssel erstellt:

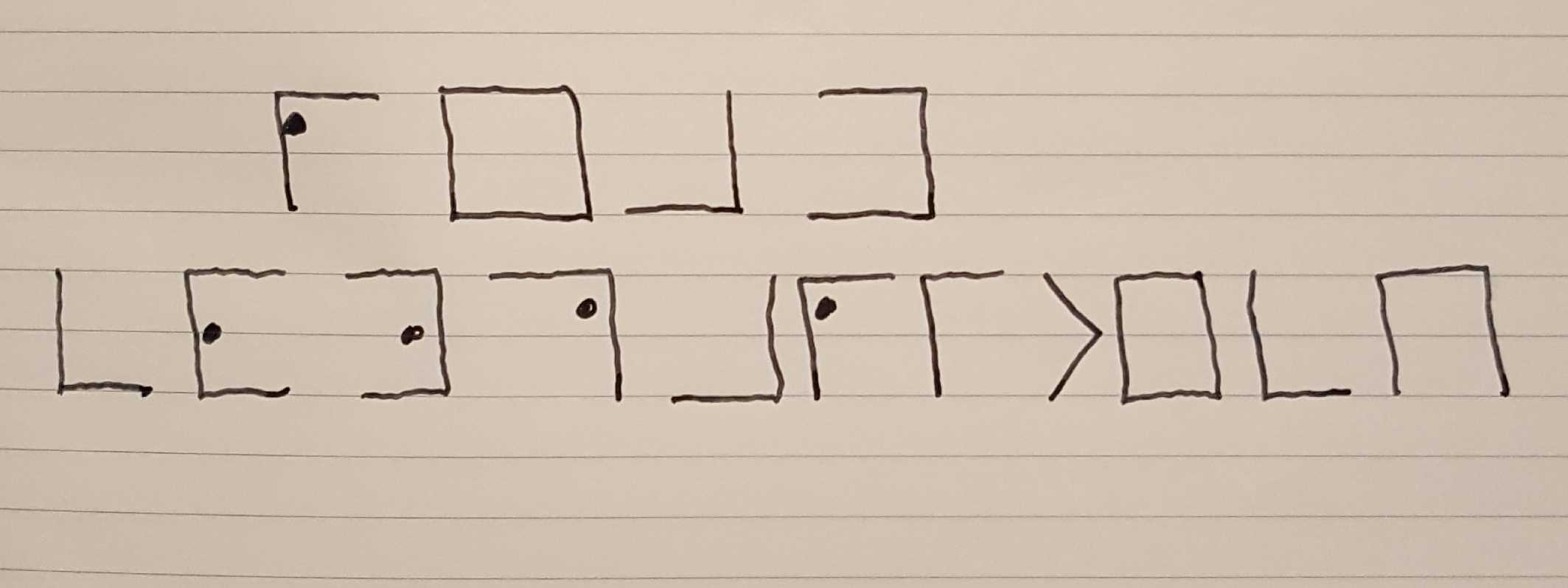

Die Entschlüsselung erfolgt durch Auslegen desselben Rasters und Zurücksetzen der Abschnittskennung auf den Buchstaben. Aus diesem Grund verschlüsselt eine Klartext-Phrase von READ COMPARITECH diese Bildserie:

Playfair-Chiffre – 1854

Die Playfair-Chiffre verwendet 26 Bi-Gramm (zwei Buchstaben) anstelle von 26 Monogrammen als Kodierungsschlüssel. Dies vergrößert den Schlüsselraum des Chiffretexts erheblich und erschwert die Frequenzanalyse erheblich. Playfair-codierte Nachrichten werden erstellt, indem ein 5 x 5-Buchstabengitter erstellt wird, das durch eine zufällige kurze Phrase generiert wird, und der Rest des Gitters mit nicht wiederholenden Buchstaben aus dem Alphabet gefüllt wird. Dieses Gitter bildet den Schlüssel, und jeder, der die Nachricht entschlüsseln möchte, muss dasselbe Gitter rekonstruieren. Daraus können Sie schließen, dass der Empfänger auch dieselbe kurze Phrase kennen muss, die zum Verschlüsseln der Nachricht verwendet wird, die viel schwieriger zu bestimmen ist als eine einfache Rotationszahl.

Erfahrene Leser werden feststellen, dass 5 x 5 = 25, aber das lateinische Alphabet enthält 26 Buchstaben. Um dem Rechnung zu tragen, werden die Buchstaben I und J normalerweise synonym verwendet. Es könnten auch zwei beliebige andere Buchstaben verwendet werden, diese Informationen müssten jedoch dem Empfänger mitgeteilt werden, um sicherzustellen, dass sie die Nachricht ordnungsgemäß entschlüsseln.

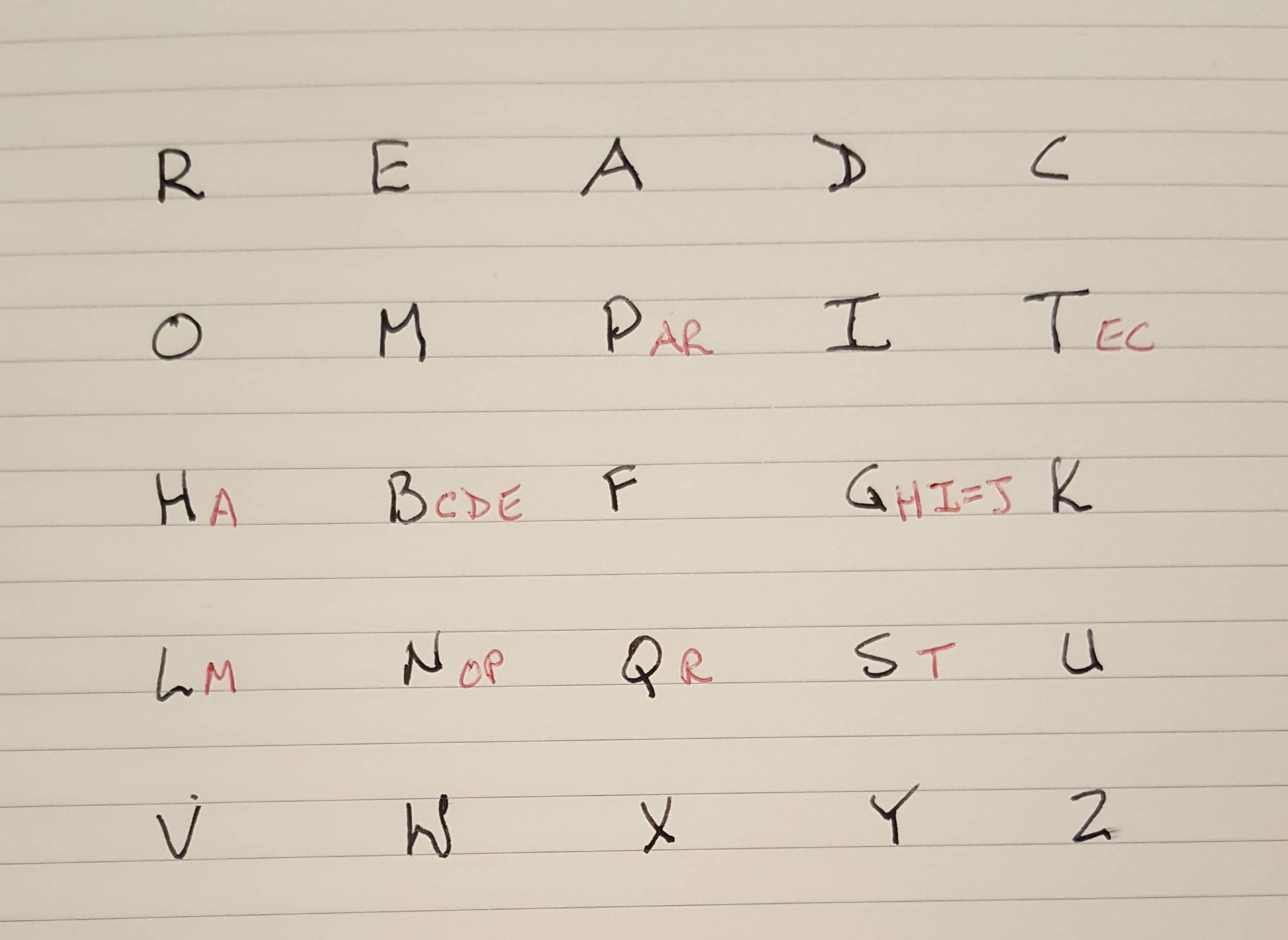

Sobald das Raster erstellt wurde, mussten die Benutzer nur 4 einfache Regeln kennen, um die Nachricht zu verschlüsseln oder zu entschlüsseln. Es ist schwierig, den Schlüssel in einem schriftlichen Artikel zu verstehen, daher habe ich ein Playfair-Raster erstellt, um dies zu veranschaulichen. Ich habe die Phrase READ COMPARITECH als Schlüsselphrase verwendet. Nachdem ich das aufgeschrieben habe, beginne ich mit dem Schreiben des Alphabets, um den Rest des Rasters auszufüllen. Denken Sie daran, dass jeder Buchstabe nur einmal im Raster sein kann und I und J austauschbar sind. Das gibt mir einen Playfair-Schlüssel wie das Bild unten. Die roten Buchstaben wurden weggelassen, da sie bereits im Raster erscheinen.

Denken Sie daran, dass die Phase READ COMPARITECH nur die zufällige Phrase zum Aufbau des Gitters ist. Es ist nicht der verschlüsselte Text. Dieses resultierende Gitter würde verwendet, um Ihren Klartext zu verschlüsseln.

Einmalblöcke (OTP) – 1882

Ein One Time Pad (OTP) bezeichnet ein symmetrisches Verschlüsselungssystem mit Schlüsseln, die bei jeder einzelnen Nachricht geändert werden. Wenn die Schlüssel wirklich einmalig sind, wäre der Chiffretext extrem widerstandsfähig gegen Kryptoanalyse. Diese Tasten wurden ursprünglich buchstäblich auf Papierblöcke geschrieben, und da jede Taste nur einmal verwendet wird, blieb der Name One Time Pad erhalten.

In der Praxis ist die ordnungsgemäße Bereitstellung von OTP schwierig. Als symmetrisches System müssen der Absender und alle Empfänger dasselbe OTP-Buch haben. Dies hat auch den wesentlichen Nachteil, dass eine Nachricht nicht länger als das verwendete Pad sein kann. Wenn dies der Fall wäre, müssten Teile des Pads erneut verwendet werden, was den Chiffretext für die Kryptoanalyse erheblich schwächt.

OTPs werden heute noch in einigen Streitkräften für schnelle, taktische Feldnachrichten verwendet.

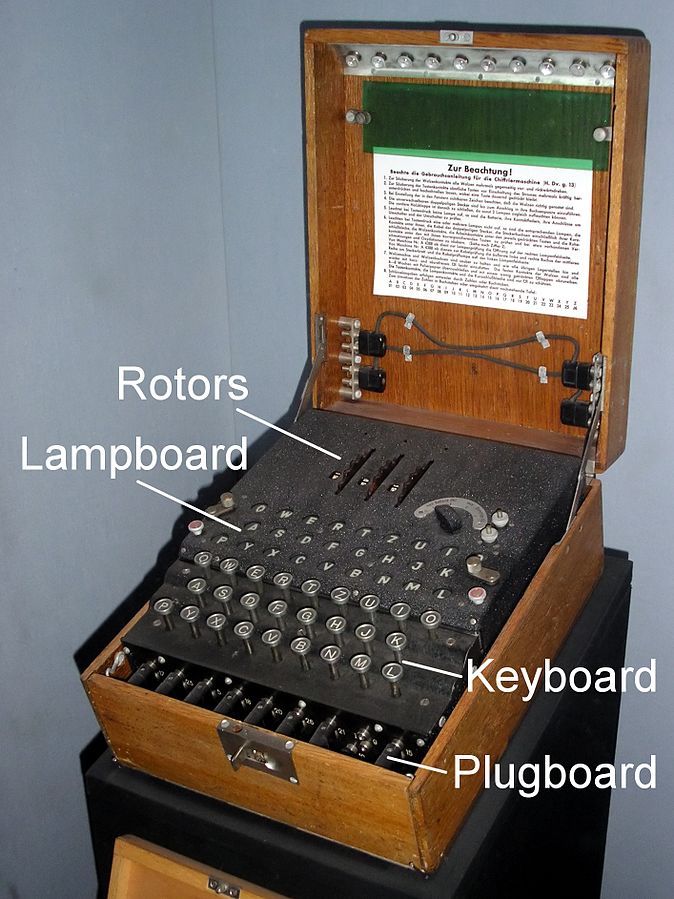

Engima – 1914

Die Enigma-Maschine wurde vom deutschen Staatsbürger Arthur Scherbius nach dem Ersten Weltkrieg für kommerzielle Zwecke entwickelt und ist eine polyalphabetische Stream-Chiffriermaschine. Die Maschine bestand aus einer Tastatur, einem Lichtpaneel und einigen einstellbaren Rotoren. Die Bediener stellten die Position der Rotoren ein und tippten dann eine Nachricht auf die Tastatur. Während der Eingabe jedes Buchstabens leuchtete ein entsprechender Buchstabe auf dem Leuchtblock auf. Dies war der verschlüsselte Buchstabe, der den Chiffretext bildete. Die Empfänger müssten die korrekten Rotoreinstellungen kennen, um sie verwenden zu können, und dann führen sie denselben Vorgang durch. Wenn der Empfänger jedoch jeden Buchstaben des Chiffretexts eingibt, ist der entsprechende leuchtende Buchstabe der Klartextbuchstabe.

Das deutsche Militär erweiterte die Maschine um ein Plugboard, hielt es daher für unzerbrechlich und verwendete die Enigma für alles. Das Cipher Bureau des polnischen Generalstabs brach 1932 das deutsche Militär-Enigma. Sie konnten die Maschine anhand von Informationen, die von der schlechten Betriebssicherheit (OpSec) der deutschen Enigma-Benutzer stammen, rückentwickeln. Sie waren jedoch nicht in der Lage, Nachrichten tatsächlich zu entschlüsseln, bis die von den Franzosen mitgeteilten Enigma-Informationen von einem ihrer deutschen Spione bezogen wurden.

Das polnische Amt für politische Chiffren konnte jahrelang den Verkehr mit German Enigma lesen, bis die fortgesetzten Fortschritte der Deutschen im System es zu schwierig machten. Zu diesem Zeitpunkt, kurz vor dem Ausbruch des Zweiten Weltkriegs, wurden Großbritannien und Frankreich in die Knie gezwungen, und die Überwachung und Entschlüsselung des Enigma-Verkehrs wurde Teil von Project Ultra.

Es ist allgemein anerkannt, dass die Fähigkeit der Alliierten, den Enigma-Verkehr zu entschlüsseln, den Ausgang des Zweiten Weltkriegs um mehrere Jahre verkürzte.

SHA Family Hash Ciphers 1993 – 2012

SHA ist eine Familie von Algorithmen, die eher für Hashing als für Verschlüsselung verwendet werden und vom National Institute of Standards and Technology (NIST) veröffentlicht werden. Die ursprüngliche SHA-Chiffre, die 1993 veröffentlicht wurde, wird nun als SHA-0 bezeichnet, um den Namenskonventionen der nachfolgenden Versionen zu entsprechen.

Es wurde gezeigt, dass sowohl SHA-0 als auch SHA-1 (im Ruhestand seit 2010) die Standard-Hash-Kennzeichen (im Terminologieabschnitt aufgeführt) nicht mehr erfüllen und nicht mehr verwendet werden. HMAC-SHA1 gilt immer noch als ungebrochen, jedoch sollte SHA-1 in allen Geschmacksrichtungen zugunsten höherer Versionen verworfen werden, sofern dies praktikabel ist.

Die aktuellen SHA-Chiffren SHA-2 und SHA-3 (2012) werden heute noch verwendet.

MD5 Hash – 1991

MD5 ist ein Hashalgorithmus, der 1991 entwickelt wurde, um Sicherheitsprobleme in MD4 zu beheben. Bis zum Jahr 2004 war MD5 im Wesentlichen durch Crowd-Sourcing-Bemühungen zerstört worden, die zeigten, dass MD5 sehr anfällig für einen Geburtstagsangriff war

MD5-Fingerabdrücke werden noch heute für die Datei- oder Nachrichtenüberprüfung bereitgestellt. Da es jedoch kryptografisch fehlerhaft ist, können MD5-Hashes nur verwendet werden, um unbeabsichtigte Datei- oder Nachrichtenänderungen zu erkennen. Absichtliche Änderungen können aufgrund der Schwäche des Algorithmus maskiert werden.

Moderne Chiffren

Die Kryptographie ist im Internet heute weit verbreitet. Ein Großteil unserer Internetaktivitäten wird mit TLS (Transport Layer Security) verschlüsselt und der Schlüsselaustausch erfolgt asymmetrisch.

Computer sind außerordentlich gut darin, Daten mithilfe von Algorithmen zu verarbeiten. Sobald Computer am Tatort eintrafen, explodierte die Verschlüsselungsentwicklung. Computer sind nicht nur ein hervorragendes Werkzeug zum Erstellen kryptografischer Chiffren, sondern auch außerordentlich nützlich, um kryptografische Chiffren mithilfe der Kryptoanalyse zu knacken. Dies bedeutet, dass die Erhöhung der Computerleistung immer durch die Entwicklung neuer Chiffren und die Stilllegung alter Chiffren angekündigt wird, da sie jetzt zu leicht zu knacken sind.

Aufgrund dieses nie endenden Kampfes um Rechenleistung unterstützen Computer, die das Internet verwenden, normalerweise eine große Liste von Chiffren zu einem bestimmten Zeitpunkt. Diese Liste von Chiffren wird als Chiffrensuite bezeichnet. Wenn zwei Computer eine Verbindung herstellen, teilen sie sich die Liste der von ihnen unterstützten Chiffren, und es wird eine gemeinsame Chiffrierung vereinbart, um die Verschlüsselung zwischen ihnen durchzuführen. Dieser Prozess ist vorhanden, um zu jedem Zeitpunkt die größtmögliche Interoperabilität zwischen Benutzern und Servern zu gewährleisten.

Verschlüsselungscodes wie Enigma und DES (Data Encryption Standard) sind fehlerhaft und gelten für die kryptografische Verwendung nicht mehr als sicher. Bisher gelten RSA (Rivest, Shamir, Adleman) und AES (Advanced Encryption Standard) als sicher. Mit zunehmender Rechenleistung werden diese Werte jedoch auch eines Tages sinken, und es müssen neue Verschlüsselungsverfahren entwickelt werden, um die Verwendung der Kryptografie auf dem Computer fortzusetzen Netz.

Kryptographie mit öffentlichen Schlüsseln

Die Kryptographie mit öffentlichen Schlüsseln ist ein asymmetrisches System, das heute von Menschen und Computern gleichermaßen verwendet wird. Der Schlüssel, mit dem Daten verschlüsselt, aber nicht entschlüsselt werden, wird als öffentlicher Schlüssel bezeichnet. Jeder Empfänger hat einen eigenen öffentlichen Schlüssel, der allgemein verfügbar ist. Absender müssen den öffentlichen Schlüssel des vorgesehenen Empfängers verwenden, um die Nachricht zu verschlüsseln. Anschließend kann der Empfänger seinen geheimen Begleitschlüssel, den so genannten privaten Schlüssel, zum Entschlüsseln der Nachricht verwenden.

RSA ist die zugrunde liegende Verschlüsselung, die in der Kryptographie mit öffentlichen Schlüsseln verwendet wird. Die RSA-Chiffre multipliziert im Rahmen der Schlüsselgenerierung zwei sehr große Primzahlen. Seine Stärke beruht auf der Tatsache, dass ein Gegner dieses Produkt korrekt in die beiden ursprünglich verwendeten Primzahlen einrechnen müsste. Selbst mit der heutigen Rechenleistung ist dies in den meisten Fällen nicht realisierbar. Sie erinnern sich vielleicht, dass die Faktorisierung das Reduzieren einer Zahl auf die zwei kleinsten Zahlen ist, die miteinander multipliziert werden können, um die ursprüngliche Zahl zu erhalten. Primzahlen haben nur zwei Faktoren, 1 und sich selbst. Ich beschreibe die Kryptographie mit öffentlichen Schlüsseln hier ausführlicher..

Asymmetrische Chiffren sind langsamer als symmetrische Chiffren, aber die Implementierung von asymmetrischen Kryptografien mit öffentlichem Schlüssel hat einen entscheidenden Vorteil: Da der öffentliche Schlüssel nicht zum Entschlüsseln von Nachrichten verwendet werden kann, kann er ohne Schutzmaßnahmen an den Absender übermittelt werden. Daher müssen die beiden Parteien keine Schlüssel austauschen, bevor sie ihre erste verschlüsselte Nachricht austauschen.

Für kleine Dinge wie E-Mails ist asymmetrische Kryptografie in Ordnung, für große Verschlüsselungen wie ganze Festplatten oder Dateisicherungen jedoch zu langsam. Die meisten großen Kryptosysteme verwenden heutzutage einen hybriden Ansatz. Mit asymmetrischer Krypto werden symmetrische Schlüssel ausgetauscht, und die symmetrischen Schlüssel werden dann für die eigentlichen Ver- und Entschlüsselungsprozesse verwendet.

Ununterbrochener Chiffretext

Angesichts unserer heutigen Rechenleistung mag es unglaublich erscheinen, herauszufinden, dass es einige sehr alte Chiffretexte gibt, die noch nicht entschlüsselt wurden.

Der letzte Brief von Zodiak Killer

Der Zodiak-Mörder war ein Serienmörder, der Kalifornien Ende der 60er Jahre für mehrere Jahre terrorisierte. Der Mörder hat in dieser Zeit 4 Chiffrenachrichten an die Polizei geschickt, von denen die vierte bis heute ungebrochen ist.

Es gibt einige Behauptungen, dass die Leute diese letzte Ziffer gebrochen haben, aber nichts, was der Prüfung standgehalten hat.

Drei letzte Enigma-Botschaften

Es wurden noch nicht alle Enigma-Nachrichten entschlüsselt. Obwohl dies wenig militärischen Wert hat, gibt es ein Enigma @ Home-Projekt, das versucht, die wenigen verbleibenden Nachrichten aus dem Jahr 1942 zu entschlüsseln. Ähnlich wie andere @ home-Projekte wie SETI @ Home verwendet das Projekt Ersatz-CPU-Zyklen auf den Computern der Mitglieder Versuchen Sie, die endgültigen Nachrichten zu entschlüsseln.

Was kommt als nächstes?

Computing ist noch eine junge Wissenschaft. Wir arbeiten immer noch mit “Version 1”, was bedeutet, dass unsere Computer immer noch auf die binären Einsen und Nullen-Funktionen beschränkt sind. Quanten-Computing ist wahrscheinlich die nächste große Sache im Computing und wird die Funktionsweise des Computing grundlegend verändern, anstatt nur die Rechenleistung zu erhöhen, um mehr Einsen und Nullen zu verarbeiten. Die Quantenmechanik nennt dieses seltsame Phänomen eigentlich „Überlagerung“, was bedeutet, dass sich etwas in mehr als einem Zustand befinden kann, bis es beobachtet wird. Das berühmteste Gedankenexperiment, das die Überlagerung illustriert, ist das von Schrödingers Katze, wo die Katze in einer Kiste sowohl lebendig als auch tot ist, bis sie bei Beobachtung in einen dieser Zustände zusammenbricht.

Bei der Berechnung bedeutet dies, dass Qubits (Quantenbits) zwei Zustände anstelle des einen Binärzustands haben können. Während ein Bit nur 1 oder 0 sein kann, kann ein Qubit über das Konzept der Überlagerung beides sein. Dies macht harte Mathematik wie die, die früher verwendet wurde, um große Zahlen zu faktorisieren, nicht nur fast trivial, sondern kann auch das Ende von Main-In-The-Middle-Angriffen einläuten.

Eine weitere Eigenschaft der Quantenübertragung ist das Konzept der “Interferenz”. Interferenz ist das Verhalten von subatomaren Elektronen, eine Barriere zu durchdringen und sich dann auf der anderen Seite wieder zu versammeln. Eingriffe können nur stattfinden, wenn sie von niemandem beobachtet werden (Baum, Wald, irgendjemand?). Es wäre daher theoretisch unmöglich, dass jemand eine Nachricht abfängt, die durch ein Quantensystem geleitet wird, ohne entdeckt zu werden. Der Weg der Elektronen würde sich durch Beobachtung ändern und es würde keine Störung mehr auftreten, was darauf hinweist, dass die Nachricht beobachtet wurde. Der derzeit beste Quantencomputer hat einige Qubits, aber die Technologie macht rasante Fortschritte.

“Scytale” von Lurigen. CC Share-A-Like 3.0

, wird jeder Buchstabe im Klartext durch den entsprechenden Buchstaben im Chiffretext ersetzt. Geheimtext Der Geheimtext ist das Ergebnis der Verschlüsselung des Klartextes. Es ist der Text, der an den Empfänger gesendet wird und der entschlüsselt werden muss, um den Klartext zu erhalten. Keyspace Der Keyspace ist die Menge aller möglichen Schlüssel, die zur Verschlüsselung einer Nachricht verwendet werden können. Je größer der Keyspace, desto schwieriger ist es für einen Angreifer, den richtigen Schlüssel zu erraten. Hash Ein Hash ist eine Funktion, die eine Nachricht in eine feste Länge von Bits umwandelt. Hashes werden häufig verwendet, um Passwörter zu speichern, da sie es ermöglichen, das Passwort zu überprüfen, ohne es tatsächlich zu speichern. Monoalphabetische Chiffren Monoalphabetische Chiffren ersetzen jeden Buchstaben im Klartext durch einen festen Buchstaben im Chiffretext. Diese Art von Chiffren ist anfällig für Frequenzanalyse-Angriffe, da jeder Buchstabe im Klartext immer durch denselben Buchstaben im Chiffretext ersetzt wird. Einfacher Text Der Klartext ist der ursprüngliche Text, der verschlüsselt werden soll. Polyalphabetische Chiffren Polyalphabetische Chiffren verwenden mehrere Chiffrealphabete, um den Klartext zu verschlüsseln. Diese Art von Chiffren ist schwieriger zu brechen als monoalphabetische Chiffren, da jeder Buchstabe im Klartext durch verschiedene Buchstaben im Chiffretext ersetzt werden kann. Stream Chiffre Eine Stromverschlüsselung verschlüsselt den Klartext bitweise, anstatt ihn in Blöcken zu verschlüsseln. Symmetrische / Asymmetrische Schlüssel Symmetrische Schlüsselverschlüsselung verwendet denselben Schlüssel zum Verschlüsseln und Entschlüsseln von Nachrichten. Asymmetrische Schlüsselverschlüsselung verwendet zwei verschiedene Schlüssel, einen öffentlichen und einen priv