Kostenlose Pentesting-Tools sind Grundvoraussetzungen für das Toolkit eines ethischen Hackers. Hier präsentieren wir die besten und beliebtesten Open-Source-Produkte im Internet. Wir haben auch einige nützliche Pentest-Tutorials für den Einstieg und einige herausfordernde Online-Übungen gefunden, um Ihre ethischen Hacking-Fähigkeiten zu üben.

Was ist Pentesting??

Pentesting – kurz für Penetrationstests – ist ein autorisierter simulierter Cyberangriff auf ein Computersystem, um nach ausnutzbaren Schwachstellen zu suchen. Der von ethischen Hackern durchgeführte Prozess versucht, einen potenziellen unbefugten Angriff nachzuahmen, um festzustellen, wie ein System damit umgeht, und Fehler und Schwächen aufzudecken.

Sich selbst anzugreifen, um Schwächen in der eigenen Abwehr zu lokalisieren, ist eine jahrtausendealte Strategie. Sun Tzu (ca. 6. Jahrhundert v. Chr.), Chinesischer General, Militärstratege und Autor von Die Kunst des Krieges, sagte: „Es heißt, wenn du deine Feinde kennst und dich selbst kennst, wirst du in hundert Kämpfen nicht gefährdet sein; Wenn du deine Feinde nicht kennst, aber dich selbst kennst, wirst du einen gewinnen und einen verlieren. Wenn du weder deine Feinde noch dich selbst kennst, wirst du in jeder einzelnen Schlacht gefährdet sein. “

Der oft zitierte Beitrag des Generals zu Angriffs-Verteidigungsstrategien ist im 21. Jahrhundert unter Beschuss geraten. In einem Artikel mit dem Titel „InfoSec, Sun Tsu und die Kunst der Hure“ beklagen sich die Autoren Steve Tornio und Brian Martin: „In letzter Zeit kann man eine tote Katze nicht schwingen, ohne jemanden in InfoSecurity zu treffen, der einen Blogbeitrag schreibt und an einem Blog teilnimmt oder auf andere Weise darüber jammern, was wir von Sun Tzu über Informationssicherheit lernen können. “

Penetrationstester, so argumentieren die Autoren, führen ihre „Kämpfe“ in begrenztem Umfang unter Aufsicht und unter Einhaltung von Gesetzen durch. „Ein Pen-Test ist absolut NICHT, Ihren Feind zu kennen. Indem Sie Ihre eigenen Mitarbeiter oder Agenten gegen Ihre eigenen Netzwerke richten, um deren Sicherheit zu testen, erfahren Sie nichts über Ihren Angreifer. “

Wie dem auch sei, moderne Cybersicherheits-Strategen und -Pentester setzen Sun Tsus Tradition der Selbstanalyse fort, indem sie weniger ihre Angreifer verstehen als vielmehr tatsächliche Sicherheitslücken in ihrer Hardware und Software in ihren Systemen identifizieren. Heutzutage verwenden White-Hat-Hacker die neuesten Technologien – einschließlich kostenloser Pentesting-Tools – auf einem virtuellen Schlachtfeld und im Internet. Eine dieser Technologien ist Pentesting: simulierte, geplante Kämpfe auf verschiedenen Systemebenen, von Social Engineering bis hin zu API-Schwachstellen.

Warum brauchen Sie es?

Wenn Sie versuchen, Ihre eigenen Abwehrmechanismen zu durchbrechen, können Sie mithilfe von DIY-Pentests Ihre vorhandene Sicherheit optimieren.

Ein Pentest testet nicht nur Schwachstellen, sondern kann auch die Stärken Ihres Systems identifizieren, um eine Risikobewertung für Prüfungszwecke zu erstellen. Zum Beispiel verlangt der PCI DSS (Payment Card Industry Data Security Standard), dass jedes Unternehmen, das Kreditkarten verarbeitet, einen jährlichen Penetrationstest durchführt sowie jedes Mal, wenn sich das System ändert. Das Durchführen von DIY-Pentests kann Ihnen dabei helfen, Systemfehler kostengünstig zu identifizieren und zu beheben, bevor die Prüfer teure Änderungen fordern oder Sie herunterfahren.

Und natürlich können Sie durch Pentesting teure Cyberangriffe verhindern. Untersuchungen der National Cyber Security Alliance ergaben, dass 60 Prozent der kleinen Unternehmen innerhalb von sechs Monaten nach einem Angriff auf die Internetkriminalität scheitern. Regelmäßiges DIY-Pentesting ist deutlich günstiger und nach Ansicht vieler ethischer Hacker eher unterhaltsam.

Profis des Pentests

- Als proaktive Strategie können Unternehmen potenzielle Schwachstellen erkennen, bevor dies bei Cyberkriminellen der Fall ist. Es kann Risiken und Schwachstellen aufdecken, die weiter untersucht und klassifiziert werden können, d. H. In Bezug auf das tatsächliche Risiko. Beispielsweise kann eine Sicherheitsanfälligkeit, die als hohes Risiko eingestuft wird, aufgrund der tatsächlichen Schwierigkeit der Ausnutzung als mittleres oder niedriges Risiko eingestuft werden.

- Arbeitet in Echtzeit und ermöglicht automatisiertes Testen mit spezieller Software (einschließlich kostenloser Pentest-Tools)

- Kann als Trainingstool für Sicherheitsteams verwendet werden

- Ermöglicht die Einhaltung von Sicherheitsbestimmungen, z. Die Norm ISO 27001 schreibt vor, dass Systembesitzer regelmäßig Penetrationstests und Sicherheitsprüfungen durch qualifizierte Tester durchführen müssen

- Kann verwendet werden, um forensische Untersuchungen von Datenverletzungen zu unterstützen, indem mögliche Wege simuliert werden, wie Hacker in ein System eingedrungen sind

Nachteile des Pentests

- Kann für ein Unternehmen störend sein, da ein realer Angriff simuliert wird

- Kann ein falsches Sicherheitsgefühl vermitteln. Es wurde argumentiert, dass man nicht so denken kann wie er, wenn man seinen Feind nicht kennt. Darüber hinaus sind echte Angreifer nicht an Unternehmensregeln oder spezifische Anweisungen von oben gebunden. Und wenn das interne Sicherheitspersonal von einem Test weiß, kann es sich darauf vorbereiten.

- Pentesting kann sehr arbeitsintensiv sein, daher müssen Sie einige Zeit in Anspruch nehmen, damit Ihr hauseigener White Hat-Hacker auf dem neuesten Stand ist

- Pentesting kann möglicherweise spektakulär schief gehen. Betrachten Sie die Implikation, medizinische oder Sicherheitsausrüstung zu pentestieren und lediglich die Software oder Hardware zu beschädigen.

- Mit dem Pentesting sind rechtliche Probleme verbunden. Es gibt eine Reihe von US-Gesetzen, die prüfen, ob das Hacken gestoppt werden soll, ob beide Parteien (Pentester und Zielsystem) dem Prozess zustimmen oder nicht. es ist schließlich ein Versuch, „illegalen“ Zugriff auf eine Anwendung oder ein System zu erhalten. Es wird jedoch allgemein vereinbart, dass Sie in Sicherheit sein sollten, solange Sie ein unterschriebenes Einverständnisformular (eine „Get out of Jail Card“) mit dem Eigentümer des zu testenden Systems haben. Dies ist jedoch nicht garantiert. Wenn der Besitzer des gehackten Systems (oder Ihr Chef) feststellt, dass er aus irgendeinem Grund nicht glücklich ist, könnten Sie nach einem Test in heißem Wasser landen. Die Geschichte besagt, dass ein Pentester verklagt wurde, nachdem er im Netzwerk einer Organisation einen Test für Kinderpornografie durchgeführt hatte. Als Pornos auf einem Computer gefunden wurden, bestritt der Angestellte dies und der Pentester wurde anscheinend festgenommen. Er wurde freigelassen, nachdem er Tausende von Dollar in gesetzliche Rechnungen gesteckt hatte, um sich zu verteidigen. Die Warnung ist auch dann gültig, wenn Sie Ihr eigenes System pentestieren. Wenn Sie auf einem Mitarbeitergerät etwas finden, das Ihnen nicht gefällt, sollten Sie besser darauf vorbereitet sein, Ihr Eindringen zu rechtfertigen.

Hier finden Sie eine Liste (in Bearbeitung) der Hacking-Gesetze nach Bundesstaaten.

Der Pentesting-Zyklus

Es gibt fünf grundlegende Stufen in einem Pentest-Zyklus:

- Informationsbeschaffung (Aufklärung) – In dieser Phase möchte Ihr böser Zwilling wie jeder Militärkommandant so viele Informationen wie möglich über Ihren “Feind” sammeln (in diesem Fall über sich selbst, aber lassen Sie uns nicht die Haare spalten). In dieser Phase möchten Sie alle Netzwerkports scannen und deren Architektur zuordnen. Möglicherweise möchten Sie auch Informationen zu Systembenutzern sammeln, wenn Sie Social-Engineering-Angriffe planen. Gegenwärtig bist du einfach ein kalter Spion. wachsam, losgelöst und unsichtbar. Ein häufig verwendetes Tool ist Nmap.

- Scannen – Der Feind ist im Visier; Sie benötigen jetzt eine detailliertere Karte, wie das Zielsystem aussieht. In dieser Phase werden die in Phase 1 gesammelten Informationen verwendet, um nach Schwachstellen wie veralteter Software, schwachen Kennwörtern und XSS-Fehlern zu suchen. Ein häufig verwendetes Tool ist w3af, das in der Lage ist, mehr als 200 Schwachstellen zu erkennen, einschließlich der OWASP-Top Ten.

- Ausbeutung – Nachdem Sie die Schwächen des Ziels festgestellt haben, ist es jetzt an der Zeit, die Kontrolle zu übernehmen und einige gewagte Exploits zu starten. Zu diesem Zeitpunkt erforschen Sie wirklich nur die wahre Natur der Abwehrkräfte Ihres Feindes. Sie möchten sehen, wie sie auf einen Angriff reagieren. Sie wissen, dass Sie mehr als ein paar Datenbankeinträge erhalten, wenn Sie Ihre Karten richtig spielen. Ein Exploitation-Framework wie Metasploit enthält eine Datenbank mit vorgefertigten Exploits, aber Sie können auch Ihre eigenen erstellen.

- Zugriff aufrechterhalten – Diese Phase ist entscheidend, um die wahre Verwundbarkeit des Feindes zu beurteilen. Eines der Ziele ist die Nachahmung fortgeschrittener persistenter Bedrohungen (Advanced Persistent Threats, APT), die jahrelang in einem System schlummern können, bevor ein Angriff gestartet wird. Ein Beispiel für eine APT ist, wenn Hacker Jahre damit verbringen, Facebook-Benutzer zu befreunden und sich in Online-Communities zu integrieren, um ihre „Freunde“ später dazu zu bringen, Malware zu installieren. Pentesting allein kann APTs nicht ohne weiteres identifizieren, in Verbindung mit simulierten Social-Engineering-Angriffen kann es jedoch dazu beitragen, Schwachstellen aufzudecken. In dieser Phase möchten Sie in die Burg des Feindes gelangen und einen Ort finden, an dem Sie Ihre Hintertüren und Rootkits verstecken können, um den zukünftigen Zugriff zu erleichtern und Ihren Feind auszuspionieren. Kali Linux hilft dir, deinen bösen Zwilling im feindlichen Lager zu verankern.

- Einschätzung und vertuschen – Schließlich können Sie die Ergebnisse analysieren und einen Risikobewertungsbericht für Ihr Unternehmen erstellen. Dradis ist ein kostenloses Tool, mit dem Sie die Ergebnisse mehrerer Tests verwalten können. Vergessen Sie nicht, nach sich selbst aufzuräumen, z. die Dateien, die Sie manuell hochgeladen haben, nicht vorhandene Benutzer, die Sie hinzugefügt haben, oder Konfigurationseinstellungen, die Sie geändert haben.

Warum kostenlose Pentest-Tools wählen??

Die Einstellung eines Fachmanns kann teuer sein, ebenso wie kommerzielle Werkzeuge. Mit den kostenlosen Pentest-Tools können Sie sich mit dieser leistungsstarken Software zu geringen Kosten vertraut machen. Stellen Sie sich das als kostenlose Schulung für einen neuen Sicherheitsmitarbeiter vor. Die beliebtesten kostenlosen Pentesting-Tools werden in Foren und Community-Interessengruppen im Internet gut unterstützt und verfügen in den meisten Fällen über umfangreiche Wissensdatenbanken.

Worauf Sie bei kostenlosen Pentesting-Tools achten sollten

- In einer idealen Welt hätten Sie ein All-in-One-Framework, mit dem Sie mehrere Exploits von einer Konsole aus ausführen, gleichzeitig Ihren Testplan verwalten und anschließend Berichte ausführen können, ohne die Anwendungen ändern zu müssen. Es kann jedoch vorkommen, dass Sie die Wirksamkeit alternativer Tools testen möchten oder einfach ein High-End-Tool für eine bestimmte Aufgabe benötigen. Gehen Sie das Problem so an, wie Sie jedes andere Werkzeugset zusammenbauen würden: Nutzen Sie Mehrzweckwerkzeuge, aber fügen Sie einige Schwerlastwerkzeuge für spezielle Arbeiten hinzu. Die Pentesting-Frameworks und -Plattformen in dieser Sammlung sind alles, was Sie für den Einstieg benötigen.

- Viele kostenlose Pentest-Tools werden mit mehreren vorgefertigten Modulen und Exploits geliefert. Es wird jedoch vorkommen, dass Sie diese Exploits anpassen oder eigene Exploits erstellen möchten. Die gute Nachricht ist, dass Sie mit den meisten der hier aufgeführten Tools Anpassungen vornehmen können.

- Effizienz ist der Schlüssel zu einem guten Pentest; Schließlich ist Ihre Zeit auch dann wertvoll, wenn Sie Kosten für Dritte einsparen. Einige der einfachsten kostenlosen Pentest-Tools in dieser Sammlung wurden von Rezensenten hoch bewertet. Unterschätzen Sie daher nicht ihren Wert. Unter der Motorhaube eines Tools wie sqlmap steckt jede Menge Leistung. Es kann durchaus sein, dass Sie nicht alle Schnickschnack brauchen. Wenn Sie dies getan haben, haben Sie sich wahrscheinlich von Anfang an für ein kommerzielles Produkt entschieden.

Viele ethische Hacker sind sich einig, dass Sie kein sehr kompliziertes Setup benötigen, um DIY-Pentesting durchzuführen. Ein professioneller Pentester sagte auf die Frage, welche drei Tools sich normalerweise in seinem Arsenal befänden: „Die ehrliche Antwort ist ein Webbrowser für die Aufklärung und das Sammeln von Informationen, ein Projektmanagement-Tool für die Planung und eine Datenbank zum Nachverfolgen von Zieldaten.“ Für internetbasierte Tests verwendet dieser White-Hat-Hacker einen Port-Scanner wie Massscan, Nmap oder Unicornscan, einen Vulnerability-Scanner wie OpenVas oder Tenable Nessus und ein Exploitation-Kit wie Core Impact Pro oder Metasploit.

Ohne weiteres…

13 kostenlose Pentest-Tools

Die meisten Sicherheitstools für Websites funktionieren am besten mit anderen Sicherheitstools. Ein gutes Beispiel ist der Bereich der Penetrationstests, in dem Administratoren normalerweise Schwachstellenscanner einsetzen, bevor sie ein Penetrationstest-Tool für bestimmte Ziele verwenden, z. Netzwerkanschlüsse oder -anwendungen. Beispielsweise ist Wireshark sowohl ein Netzwerkanalysator als auch ein Penetrationstest-Tool.

Kali Linux

Ein Open-Source-Projekt, das von Offensive Security unterhalten wird und als die am höchsten bewertete und beliebteste verfügbare Linux-Sicherheitsdistribution gilt. Mit einem Wort, es ist umfassend, aber vielleicht zu viel. Es ist nicht die beste Wahl für einen absoluten Anfänger. Es umfasst eine Reihe weiterer gängiger Sicherheitstools, darunter:

- Burp Suite – Pentest von Webanwendungen

- Wireshark – Netzwerkprotokollanalysator

- Hydra – Online-Brute-Forcing von Passwörtern

- Owasp-zap – findet Schwachstellen in Webanwendungen

- Nmap – ein Sicherheitsscanner, der zum Scannen im Netzwerk verwendet wird

- Sqlmap – zum Ausnutzen von SQL-Injection-Schwachstellen

Eine kürzlich entdeckte Wifi-Sicherheitslücke hatte Kali Linux-Benutzer ein wenig nervös gemacht. Der als KRACK bekannte Fehler betrifft WPA2, ein Sicherheitsprotokoll, das in den meisten modernen WLAN-Geräten verwendet wird. Die Sicherheitsanfälligkeit kann verwendet werden, um Malware oder Ransomware in Websites zu injizieren. Kali Linux hat klargestellt, dass eine aktualisierte Version seiner Software für diesen Angriff nicht anfällig ist und dass Sie ein Skript ausführen können, um die Anfälligkeit Ihrer Access Points für Angriffe zu testen. Die Lektion: Halten Sie die gesamte Software immer auf dem neuesten Stand.

Eigenschaften

- Verfügbar in 32-Bit-, 64-Bit- und ARM-Versionen

- Über 300 vorinstallierte Sicherheits- und Forensiktools

- Mehrsprachige Linux-Dokumentation mit Szenarien und „Rezepten“, mit denen Sie benutzerdefinierte komplexe ISO-Images erstellen können

- Aktive Community-Foren

- Eines von mehreren Offensive Security-Projekten – finanziert, entwickelt und gepflegt als kostenlose Open-Source-Plattform für Penetrationstests

- Möglichkeit, vollständig angepasste Live-Boot-Installationen zum Speichern auf einem USB-Laufwerk zu erstellen

- Bietet eine Vielzahl verwandter Pentest-Tools, darunter Metapakete für drahtlose Geräte, Webanwendungen, Forensik, Software Defined Radio und mehr

Open Source Tails wurde als Alternative zu Kali Linux angepriesen.

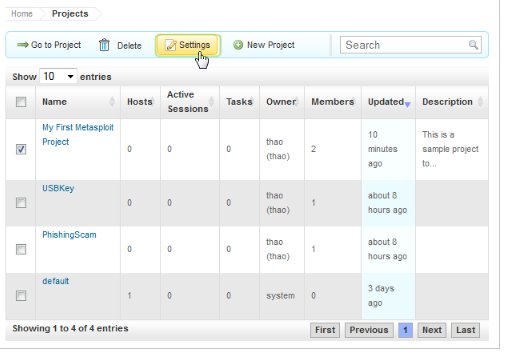

Metasploit

Metasploit ist das fortschrittlichste und beliebteste Framework, das zum Pentesten verwendet werden kann. Es ist ein erstklassiges Tool zum Entwickeln und Ausführen von Exploit-Code auf einem Remote-Zielcomputer. Das Tool (und andere) wurden kritisiert, dass es böswilligen Hackern ermöglicht, Exploits zu erstellen und neu zu entwickeln. Als Beispiel wurde der Zero-Day-Exploit für Windows 2005 angeführt, der in Metasploit verfügbar war, bevor ein Patch von Microsoft veröffentlicht wurde.

Eigenschaften

- Die Entwickler-Community von Metasploit arbeitet ständig an der Erstellung neuer Exploit-Module. Das Tolle am Framework ist jedoch, dass Sie ganz einfach Ihre eigenen erstellen können. Zum Zeitpunkt des Schreibens verfügte Metaspolit über rund 3000 Exploits und mehrere Payloads für jeden. Der zugrunde liegende Exploit für den WannaCry-Ransomware-Wurm, der 2023 für Chaos sorgte, ist auch in Metasploit verfügbar.

- Metasploit ist in die Kali Linux-Tool-Suite integriert. Metasploit ist wie Kali Linux Teil des Offensive Security-Projektnetzwerks.

- Das Framework kann Daten in seiner eigenen internen Datenbank aufzeichnen, d. H. Auf Ihrem System

- In Nmap integriert (siehe unten)

Eine der beliebtesten Alternativen zu Metasploit ist Nessus, ein kommerzielles Produkt.

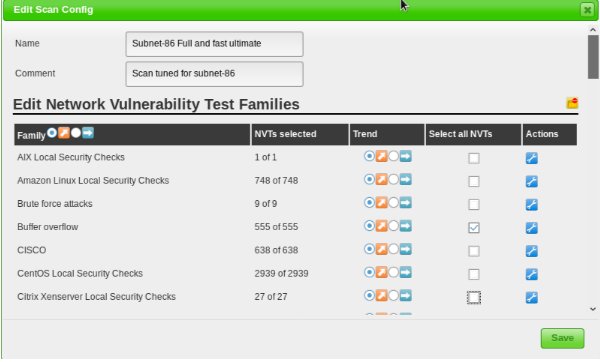

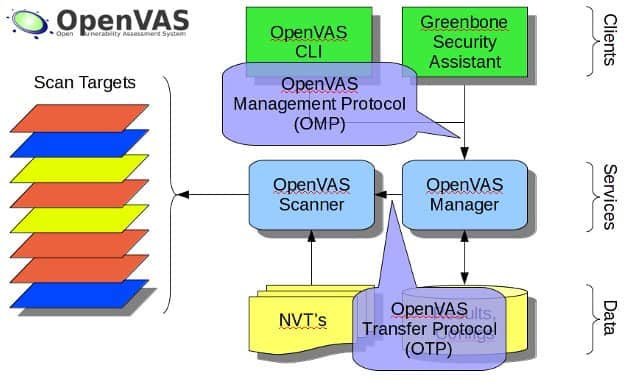

Open Vulnerability Assessment System (OpenVAS)

Scan-Sicherheitskit mit verschiedenen Diensten und Tools. Der Scanner selbst funktioniert nicht auf Windows-Computern, es gibt jedoch einen Client für Windows. Der Scanner erhält einen täglich aktualisierten Feed mit NVT-Tests (Network Vulnerability Tests). Das Bundesamt für Sicherheit in der Informationstechnik (BSI) unterstützte verschiedene Funktionen des OpenVAS-Software-Frameworks sowie verschiedene Netzwerk-Schwachstellentests.

Eigenschaften

- Massive Schwachstellendatenbank

- Funktion für gleichzeitige Scan-Aufgaben

- Geplante Scans

- Falsch positives Management

Verbunden: Beste kostenlose Netzwerk-Vulnerability-Scanner

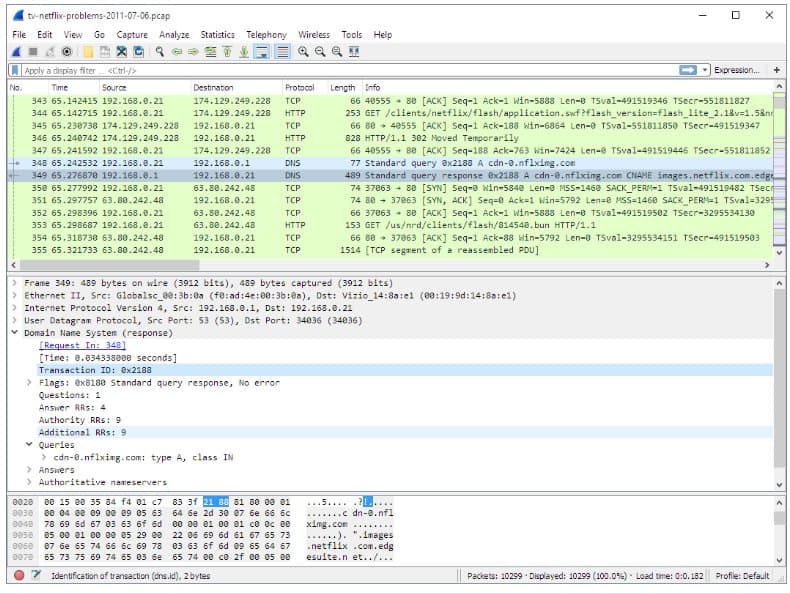

Wireshark

Behauptet, der De-facto-Standard für die Analyse von Netzwerkprotokollen in vielen kommerziellen und gemeinnützigen Unternehmen zu sein, und scheint dies sicherlich zu sein. Die am häufigsten gestellte Frage zu Wireshark ist, ob es legal ist. Ja ist es. Dies ist nur dann illegal, wenn Sie ein Netzwerk überwachen, zu dessen Überwachung Sie nicht berechtigt sind. Bei Wireshark werden Datenpakete für jede einzelne Anforderung zwischen Host und Server abgerufen und überprüft. Es kann zwar Daten messen, aber keine Daten manipulieren. Wireshark steht ganz oben auf Insecure.orgs Liste der bestbewerteten Paketschnüffler. In der Vergangenheit gab es jedoch eine Reihe von Sicherheitslücken. Stellen Sie daher sicher, dass Sie über die neueste Version verfügen.

Eigenschaften

- Unterstützt eine breite Palette von Protokollen von IP und DHCP bis zu AppleTalk und BitTorrent

- Mit mehr als 500.000 Downloads pro Monat ist Wireshark wahrscheinlich die beliebteste Wahl in der Branche für die Fehlerbehebung im Netzwerk

- Umfangreiche Dokumentation und Schulungs-Tutorials

- Der Wireshark-Software liegt das pcap-Tool (Package Capture) zugrunde, das eine Anwendungsprogrammierschnittstelle (Application Programming Interface, API) zur Erfassung des Netzwerkverkehrs umfasst

- Der Promiscuous-Modus ermöglicht die Erfassung von Paketen in einem Netzwerk, unabhängig davon, ob sie der „richtigen“ Adresse in einem Netzwerk zugeordnet sind oder nicht

Versuchen Sie für eine einfachere Alternative tcpdump.

Siehe auch:

- Wireshark Tutorial

- 8 besten Paket-Sniffer und Netzwerkanalysatoren

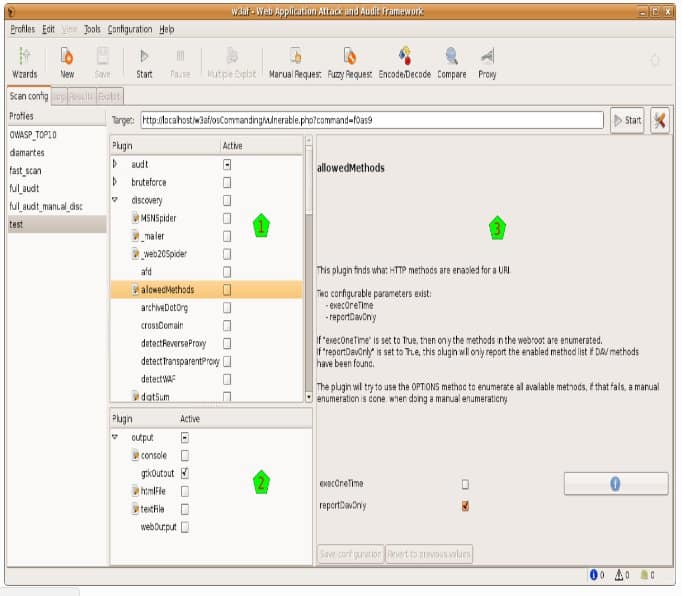

W3af

Dieses beliebte und benutzerfreundliche Pentesting-Tool ist ein Framework für Angriffe und Prüfungen von Webanwendungen, das als weborientierte Version von Metasploit bezeichnet wird. Aber es kann sein, was Kritiker “Buggy” nennen. Auf der offiziellen Website gab w3af kürzlich zu, ein paar „böse Bugs“ bemerkt zu haben. Anscheinend wurden diese Probleme in der neuesten Version behoben. Der Schöpfer von w3af ist Andres Riancho, ehemaliger Direktor von Rapid7, der wiederum ein aktueller Unterstützer von Metasploit ist.

Eigenschaften

- Schwachstellen werden mithilfe von Plugins identifiziert, die kurze Teile des Python-Codes sind, die HTTP-Anforderungen an Formulare senden und Zeichenfolgenparameter abfragen, um Fehler und Fehlkonfigurationen zu identifizieren

- Einfach zu bedienen für Anfänger mit einem einfachen Ausgabemanager und einer einfachen GUI

- Ermöglicht die Erkennung von Sicherheitslücken in Webanwendungen mithilfe von Black-Box-Scan-Techniken

- W3af ist ein empfohlenes Tool auf der Kali Linux-Website

Zed Attack Proxy (siehe unten) ist eine praktikable Alternative.

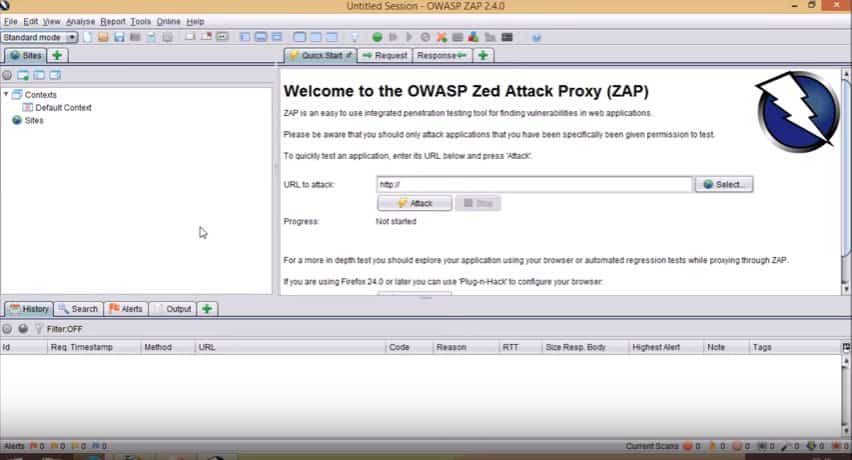

Zed Attack Proxy (ZAP)

Es kann Ihnen dabei helfen, Sicherheitslücken in Ihren Webanwendungen automatisch zu finden, während Sie Ihre Anwendungen entwickeln und testen. Kann durch Eingabe einer URL zum Scannen verwendet werden, oder Sie können dieses Tool als Abfang-Proxy verwenden, um Tests auf bestimmten Seiten manuell durchzuführen. Es wird von OWASP und einer Armee von Freiwilligen unterstützt.

Eigenschaften

- Es wurde in Java geschrieben und ist plattformunabhängig, sodass Tester, die nicht unter Linux arbeiten möchten, ZAP unter Windows problemlos verwenden können

- Empfindlichkeit für falsch positive Ergebnisse kann konfiguriert werden (niedrig, mittel oder hoch)

- Tests können gespeichert und zu einem späteren Zeitpunkt fortgesetzt werden

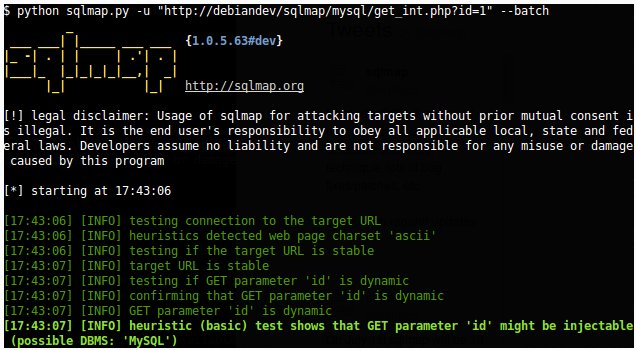

SQLMap

Ein Open-Source-Pentesting-Tool, das das Erkennen und Ausnutzen von SQL-Injection-Fehlern und die Übernahme von Back-End-Datenbankservern automatisiert. Ein Rezensent kommentierte: „Normalerweise verwende ich es nur zum Ausnutzen, weil ich die manuelle Erkennung bevorzuge, um den Webserver nicht zu überlasten oder von IPS / WAF-Geräten blockiert zu werden.“ In Online-Foren wird dieses Tool sehr enthusiastisch rezensiert. Lesen Sie mehr über die Karrieren der beiden talentierten Entwickler dieses Tools – Miroslav Stampar und Bernado Damele A.G. – auf LinkedIn.

SQLNinja ist eine ebenfalls ausgeführte Alternative.

Eigenschaften

- Volle Unterstützung für MySQL-, Oracle-, PostgreSQL-, Microsoft SQL Server-, Microsoft Access-, IBM DB2-, SQLite-, Firebird-, Sybase-, SAP MaxDB-, HSQLDB- und Informix-Datenbankverwaltungssysteme.

- Volle Unterstützung für sechs SQL-Injektionstechniken: Boolescher Blind, zeitbasierter Blind, fehlerbasierter, abfragebasierter UNION-Blind, gestapelte Abfragen und Out-of-Band.

Das Android Open Pwn-Projekt (AOPP)

Eine Hacking-Variante des Android Open Source Project (AOSP), einer Initiative, die als Leitfaden für die Entwicklung der mobilen Android-Plattform gestartet wurde. Es wird von allen als Basis verwendet, die ein Android-ROM erstellen oder anpassen möchten (im Wesentlichen eine benutzerdefinierte Version des Android-Betriebssystems). Das AOPP ermöglichte die Entwicklung von Pwnix, dem ersten Android-ROM, das von Grund auf speziell für Netzwerk-Hacking und -Pentesting entwickelt wurde. Es handelt sich um ein kostenloses, leichtes Tool, das Hackern dabei hilft, das Testen von Android-Frontends von unterwegs aus zu vereinfachen. Die Software basiert auf DEBIAN und umfasst eine Reihe gängiger Pentest-Tools, darunter Netcat, Wireshark, Kismet, Cryptcat und andere. Mit AOPP können Entwickler ihre eigenen Plattformen für mobile Penetrationstests erstellen: benutzerdefinierte Pwn-Telefone oder -Tablets.

Eigenschaften

- Echtzeit-Bluetooth- und Wireless-Erkennung

- Hostet die neueste Kali Linux (Rolling Edition) -Umgebung

- Detaillierte Berechtigungskontrolle für alle Android-Apps und -Dienste

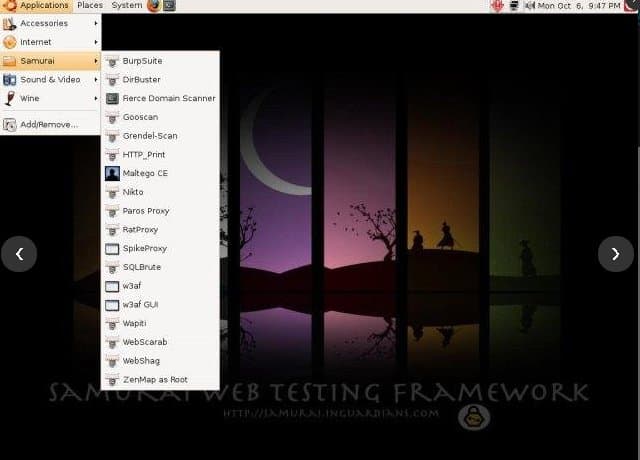

Samurai Web Testing Framework

Das Samurai Web Testing Framework ist eine virtuelle Maschine, die von VirtualBox und VMWare unterstützt wird und für die Funktion als Web-Pentesting-Umgebung vorkonfiguriert wurde. Das Kit enthält Aufklärungswerkzeuge wie den Fierce Domain Scanner und Maltego. Zuordnungswerkzeuge umfassen WebScarab und Ratproxy. W3af und Burp sind die Werkzeuge der Wahl für die Entdeckung. Für die Nutzung sind die letzte Stufe, BeEF und AJAXShell enthalten. Ein Rezensent schrieb: “Sehr leistungsfähig und frei von dem üblichen kommerziellen Unsinn, der mit ähnlicher Software verbunden ist.”

Eigenschaften

- Die VM enthält ein vorkonfiguriertes Wiki, das als zentraler Informationsspeicher während Ihres Pentests eingerichtet ist

Das Social-Engineer-Toolkit (SET)

Entwickelt, um fortgeschrittene Angriffe gegen das menschliche Element auszuführen, enthält es eine Reihe von benutzerdefinierten Angriffsvektoren, mit denen Sie schnell einen glaubwürdigen Angriff ausführen können. Ihr Hauptzweck ist die Automatisierung und Verbesserung vieler Social-Engineering-Angriffe, die jeden Tag stattfinden. Tools können eine schädliche Website erstellen, E-Mails mit einer schädlichen Datei als Nutzdaten senden, SMS erstellen und senden und einen QRCode für eine bestimmte URL generieren.

Dave Kennedy: „Als simulierte Gegner für Unternehmen und als Pen-Tester versuchen wir immer, die neuesten und besten und sexysten Software-Exploits auf den Markt zu bringen. Wenn ich jetzt einen Pen-Test durchführe, starte ich nicht einmal mehr Exploits. Die Techniken, die im Social Engineering Toolkit enthalten sind, nutzen keine Exploits. Sie nutzen die legitimen Methoden, mit denen Java funktioniert, und die legitimen Methoden, mit denen E-Mails funktionieren, um ein Opfer anzugreifen. “Kennedy behauptet, dass seine Software bei jeder Veröffentlichung einer neuen Version eine Million Mal heruntergeladen wird.

Wenn Sie es installiert haben, rufen Sie TrustedSec auf, um Hilfe zur Verwendung zu erhalten.

Eigenschaften

- Das Tool ist zwar einfach zu bedienen, es ist jedoch nur eine Befehlszeile

- Ausgerichtet auf das PenTesters Framework (PTF), ein Python-Skript, das für Debian / Ubuntu / ArchLinux-basierte Distributionen entwickelt wurde, um eine vertraute Distribution für das Pentesting zu erstellen

- Github bietet eine Reihe von Tutorials für die Arbeit mit SET

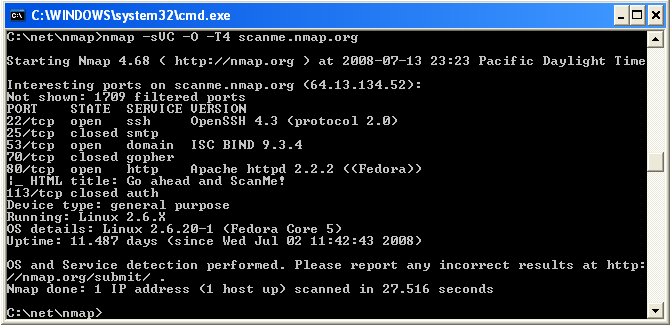

Nmap

Network Mapper gibt es seit den 90er Jahren. Nicht nur zum Pentesten, es ist auch ein großartiges Tool für Netzwerkerkennungs- und Sicherheitsüberprüfungen, mit dem ethische Hacker ihre Ziele ermitteln können. Nmap bietet eine umfassende Karte eines Zielnetzwerks. Für jeden gescannten Port können Sie sehen, welches Betriebssystem ausgeführt wird, welche Dienste und welche Version dieses Dienstes verwendet werden, welche Firewall verwendet wird usw. Diese Funktionen können durch Skripts erweitert werden, die eine erweiterte Diensterkennung ermöglichen. Eine vollständige Liste der Nmap-Skripte finden Sie hier und unseren Leitfaden zu Nmap hier.

Eigenschaften

- Unterstützt Dutzende fortschrittlicher Techniken zur Zuordnung von Netzwerken mit IP-Filtern, Firewalls, Routern und anderen Hindernissen.

- Die meisten Betriebssysteme werden unterstützt, darunter Linux, Microsoft Windows, FreeBSD, OpenBSD, Solaris, IRIX, Mac OS X, HP-UX, NetBSD, Sun OS, Amiga und mehr.

- Es sind sowohl herkömmliche Befehlszeilen- als auch grafische Versionen (GUI) verfügbar

- Gut dokumentiert und unterstützt. NMap empfiehlt allen Benutzern, die Ankündigungsliste für nmap-Hacker mit geringem Datenverkehr zu abonnieren. Sie finden Nmap auch auf Facebook und Twitter.

- Nmap hat zahlreiche Auszeichnungen erhalten, darunter “Informationssicherheitsprodukt des Jahres” vom Linux Journal, Info World und Codetalker Digest.

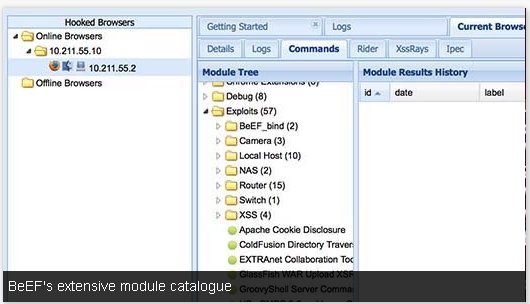

BeFF

Das Browser Exploitation Framework ist ein einzigartiges Penetrationstest-Tool, das sich auf Webbrowser (im Gegensatz zu Betriebssystemen oder Anwendungen) konzentriert. Es werden clientseitige Angriffsmethoden verwendet, um die Sicherheitsanfälligkeit dieser einen offenen Tür im System, des Browsers, im Gegensatz zum geschützten Netzwerkperimeter und dem Clientsystem zu bewerten. Das bedeutet, dass Sie einen oder mehrere Webbrowser “einbinden” und sie als Brückenköpfe zum Starten gerichteter Befehlsmodule und weiterer Angriffe auf das System aus dem Browserkontext verwenden. Sobald der Browser eines Opfers aktiviert wurde, können eine Reihe von Befehlen ausgeführt werden, z. Abrufen besuchter Domains, Abrufen besuchter URLs, Abrufen aller Cookies, Webcam oder Greifen Sie auf Google-Kontakte zu. Mit dem Befehl “Webcam” wird das Adobe Flash-Dialogfeld “Webcam zulassen?” Für einen Benutzer angezeigt. Nachdem der Benutzer bestätigt hat, sendet die Software Bilder vom Bildschirm des Benutzers

Eigenschaften

- In Kali Linux eingebaut

- Einfach zu bedienende GUI

- Große Wissensbasis

- Umfangreiche Auswahl an Modulen vom Social Engineering bis zum Tunneling, von der Netzwerkerkennung bis zum Sammeln von Informationen

- Ermöglicht es Ihnen, Metasploit-Module direkt in den Baum der BeEF-Befehlsmodule aufzunehmen

- Einfache Erklärungen zum Erstellen eigener Module

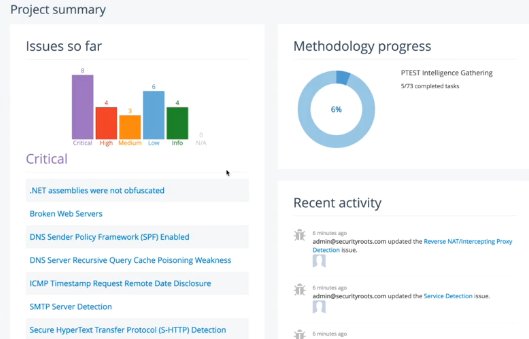

Dradi

Ein Open-Source-Framework und ein Berichterstellungstool für den effektiven Austausch von Informationen und die Zusammenarbeit zwischen Teilnehmern an einem Pen-Test. Es bietet ein zentrales Repository mit Informationen, mit denen Sie Ihr Pentesting-Projekt verwalten und verfolgen können, wo Sie sich gerade befinden.

Eigenschaften

- Plattformunabhängig

- Kombinieren Sie die Ausgabe verschiedener Tools und generieren Sie Berichte

- Verbindet sich mit über 19 verschiedenen Tools, einschließlich Burp, Nessus, Nmap, Qualys; Alternativ können Sie auch einen eigenen Connector erstellen

- Gemeinschaftsforum

Kostenlose pentesting Lernressourcen

PicoCTF (High School Level) – Der weltweit größte Hacking-Wettbewerb mit Hacking-Herausforderungen, den Schüler alleine oder in Teams erkunden können.

Veronis (Anfänger) – Ein sieben-teiliger Leitfaden zum ethischen Hacken für absolute Anfänger, der die Kunst des Pentests von der Risikobewertung bis zu den Grundlagen der Ausnutzung behandelt.

Tutorials zeigen (Anfänger) – Eine Kurzanleitung für Kernkonzepte, z. der Unterschied zwischen ethischem Hacking und Penetrationstests. Sie können das Tutorial als PDF herunterladen.

PenTest Guru (Intermediate) – Dies ist eine laufende Arbeit, beginnend mit den Netzwerkgrundlagen. Die Artikel sind sehr detailliert und gut mit Bildern und Illustrationen dargestellt. Diese Lernseite kann Ihnen dabei helfen, Ihr technisches Wissen in mundgerechten Stücken stetig zu erweitern.

Cybrary (Fortgeschrittene) – Hervorragende Ressource mit gut präsentierten kostenlosen Videos. Der Advanced Penetration Testing-Kurs behandelt beispielsweise „Wie greife ich über das Internet mithilfe von Cross-Site-Scripting, SQL-Injection-Angriffen, Einbindung von Remote- und lokalen Dateien an und wie verstehe ich den Verteidiger des Netzwerks?“ Zu den Modulen gehören erwartungsgemäß Linux, Programmierung, Metasploit, Sammeln von Informationen, Ausnutzung, Verkehrserfassung, Kennwörter und Scannen. Tests und Zertifizierungen müssen bezahlt werden.

Web-Ziege (Intermediate) – Eine bewusst unsichere J2EE-Webanwendung, die von OWASP verwaltet wird und für das Unterrichten von Lektionen zur Sicherheit von Webanwendungen entwickelt wurde. In jeder Lektion müssen Benutzer ihr Verständnis für ein Sicherheitsproblem unter Beweis stellen, indem sie eine echte Sicherheitsanfälligkeit in der WebGoat-Anwendung ausnutzen. In einer der Lektionen muss der Benutzer beispielsweise SQL-Injection verwenden, um gefälschte Kreditkartennummern zu stehlen. Die Entwickler nennen WebGoat eine Lern- und Hacking-Plattform.

Öffnen Sie das Web Application Security Project (OWASP) – Eine offene Community, die es Organisationen ermöglicht, vertrauenswürdige Anwendungen zu entwickeln, zu kaufen und zu warten. Bewahren Sie eine Kopie des Web Application Testing Guide an Ihrer Seite auf. Es enthält einen Abschnitt über Penetrationstests.

Die hellere Seite des Pentests

Pentester sind Mitglieder einer Gruppe, die üblicherweise als White-Hat-Hacker bezeichnet werden. Für den Mann auf der Straße ist etwas ziemlich Verrücktes, Schlechtes und Gefährliches an ihnen, aber auch etwas ausgesprochen Attraktives. Hollywoods Vorliebe, Hacking als eine ziemlich glamouröse Beschäftigung darzustellen, hat nicht geholfen, z. Algorithmus, Kriegsspiele, Black Hat, The Matrix und Hacker. Takedown ist ein Muss, da es sich um die Geschichte der Gefangennahme des Computerhackers Kevin Mitnick handelt.

Lesen Sie hier eine (etwas respektlose) Geschichte über das Pentesting direkt aus dem Mund eines weißen Huthackers. Und um mehr über das Leben eines Pen-Testers zu erfahren, lesen Sie das Tagebuch von David Beesley.

Wohin als nächstes?

Die ultimative Quelle für kostenlose Pentesting-Tools und -Ressourcen muss GitHub sein. Die Fülle der verfügbaren Informationen kann für Anfänger jedoch etwas entmutigend sein. Probieren Sie stattdessen zunächst einige unterhaltsame Online-Penetrationstestlabors und -Herausforderungen aus, in denen Sie Ihre Pentesting-Fähigkeiten üben können:

- Aman Hardikar (hier gibt es ein paar tote Links, aber auch einige gute)

- Überprüfen Sie Marx

- Hacke diese Seite

- Hack the Box

- PenTesterLabs

Weitere kostenlose Sicherheitstools für Ihre ethische Hacking-Toolbox finden Sie hier.

Viel Spaß beim (ethischen) Hacken mit unseren kostenlosen Pentesting-Tools!

“Ethical Hacking” von Snnysrma unter CC BY 2.0 lizenziert

n Pentests ist auch eine wichtige Maßnahme, um sicherzustellen, dass Ihre Systeme den neuesten Sicherheitsstandards entsprechen und potenzielle Schwachstellen identifiziert werden, bevor sie von böswilligen Hackern ausgenutzt werden können. Kostenlose Pentesting-Tools sind eine großartige Möglichkeit, um mit dem Prozess zu beginnen, da sie eine kostengünstige Option bieten, um Ihre Fähigkeiten zu verbessern und Ihre Systeme zu schützen. Es ist jedoch wichtig, bei der Auswahl von kostenlosen Pentesting-Tools vorsichtig zu sein und sicherzustellen, dass sie zuverlässig und sicher sind. Insgesamt ist Pentesting ein wichtiger Bestandteil der Cybersicherheit und ein unverzichtbares Werkzeug für ethische Hacker, um Schwachstellen in Systemen zu identifizieren und zu beheben.