¿Qué es el malware rootkit??

Un rootkit es una pieza de malware particularmente desagradable que no se comporta como un virus típico. Los rootkits se insertan en el corazón del sistema operativo; generalmente en o por debajo del nivel del núcleo. Esto los hace extremadamente difíciles de detectar y, a veces, imposibles de eliminar. Programas antivirus específicos se especializan en la detección y eliminación de rootkits. A continuación enumeramos los cinco mejores programas anti-rootkit.

Algunos antecedentes sobre por qué los rootkits son tan malvados

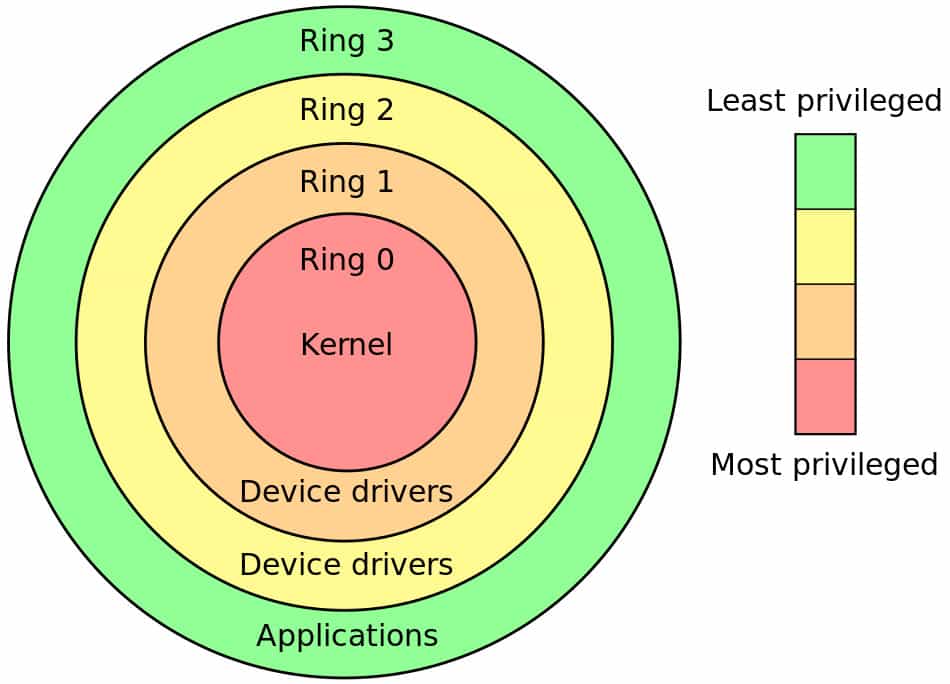

En el transcurso de un día, probablemente use muchos programas diferentes en su computadora. Las diferentes clases de programas necesitan diferentes permisos para hacer su trabajo. El núcleo del sistema operativo, el núcleo, debe tener un control absoluto sobre cada pieza de hardware y software en la computadora para hacer su trabajo. Por otro lado, las aplicaciones con las que los humanos interactuamos directamente, como los procesadores de texto y los navegadores web, necesitan relativamente poco control para hacer su trabajo. Conceptualmente, estos diferentes niveles de control se ilustran en el modelo de anillo de protección con el poderoso núcleo que habita el Anillo Cero y meras aplicaciones humanas en los anillos exteriores. Los rootkits generalmente se instalan en Ring Zero y, por lo tanto, heredan el mayor nivel de acceso posible.

Los rootkits se llaman así porque los primeros rootkits se dirigieron a sistemas operativos tipo Unix. El usuario más privilegiado en estos sistemas se llama root, ergo, un rootkit es una aplicación que proporciona acceso root al sistema. El nombre se atascó independientemente del sistema operativo y hoy en día incluso los rootkits de Windows llevan ese nombre a pesar de no tener dicho usuario root en el sistema.

Si bien hay ejemplos de rootkits beneficiosos, o al menos benignos, generalmente se consideran maliciosos. Una vez instalado, un rootkit tiene la capacidad de alterar prácticamente todos los aspectos del sistema operativo y también ocultar completamente su existencia de la mayoría de los programas antivirus. Los rootkits del kernel son extremadamente difíciles de detectar y, a veces, la única forma de garantizar que la computadora esté limpia es reinstalar completamente el sistema operativo. La reinstalación aún no ayudará contra los rootkits de firmware aún más nefastos que pueden vivir en un BIOS del sistema y sobrevivir a las reinstalaciones del sistema operativo.

Tipos de rootkits

Rootkits del kernel

Los rootkits del kernel operan en Ring Zero y se inyectan en el kernel. En la práctica, eso significa módulos de kernel para Linux, macOS y otros sistemas operativos tipo Unix, y bibliotecas de enlaces dinámicos (DLL) para sistemas Windows. Operan al mismo nivel y postura de seguridad que el núcleo en sí, lo que hace que sea casi imposible detectarlos o eliminarlos si se detectan..

Espacio de usuario rootkits

Las partes del sistema operativo a las que acceden los programas que usa durante su día se denominan colectivamente espacio de usuario o tierra de usuario. Esos términos simplemente significan que esas áreas de memoria y archivo no tienen privilegios y que las aplicaciones pueden acceder a esas cosas sin tener un alto nivel de permisos.

Por definición, los rootkits que operan en el espacio del usuario no tienen acceso al kernel, por lo que están en desventaja para evitar la detección. Los rootkits de espacio de usuario generalmente están dirigidos a aplicaciones específicas. Cuando se ejecuta esa aplicación, el rootkit parchea la aplicación legítima en la memoria del espacio del usuario y secuestra su funcionamiento. Este tipo de rootkit es más fácil de implementar, pero también es más fácil de detectar y más propenso a darse por vencido al provocar fallas en el sistema.

Kits de arranque

Estos son rootkits que son de arranque. El sistema operativo de su computadora es de arranque; de lo contrario, la computadora no podría iniciarse. Un rootkit típico se carga durante la secuencia de arranque del sistema operativo. Un bootkit no necesita un sistema operativo para hacerlo porque el bootkit puede arrancar solo y luego cargar el sistema operativo después.

Un objetivo común de los bootkits es subvertir cosas como la verificación de firma digital en los módulos del kernel. Esto le da al atacante la capacidad de cargar sigilosamente módulos y archivos modificados durante el proceso de arranque, proporcionando acceso a la máquina.

Rootkits de firmware

Firmware es el término para algo que se encuentra entre hardware y software. El hardware es algo que necesita ser atornillado físicamente a una computadora, mientras que el software es solo un código que se introduce en la computadora, como un procesador de texto. El firmware es hardware, generalmente un chip de algún tipo, que tiene la capacidad de tener software cargado en él. A diferencia de la instalación de software normal que solo agrega código a la computadora, la actualización del software del firmware generalmente implica reemplazar toda la base del código en el chip de una sola vez con un proceso conocido como flasheo.

Este tipo de rootkit se ve normalmente en BIOS de computadoras o dispositivos específicos para propósitos como enrutadores y teléfonos móviles. Debido a que el rootkit vive en el firmware, formatear el disco duro de la computadora y reinstalar el sistema operativo no tendrá ningún efecto y no eliminará el rootkit.

¿De dónde vienen los rootkits??

Los rootkits generalmente son instalados por atacantes maliciosos a través de los mismos vectores comunes que cualquier malware. El phishing sigue siendo una forma muy exitosa de engañar a los usuarios para que instalen rootkits. Aunque se solicitará a los usuarios que autoricen la instalación del rootkit, muchos de nosotros nos hemos vuelto insensibles a estas indicaciones constantes y lo permitiremos.

En casos más raros, una compañía de buena reputación puede incluir un rootkit en su propio software. En una serie ampliamente publicitada de decisiones terribles en 2005, Sony BMG incluyó un rootkit en sus CD para evitar la copia. Eso llevó a perder una demanda colectiva multimillonaria debido a las inseguridades inherentes que el rootkit contenía más allá de su propósito como herramienta de Gestión de Derechos Digitales (DRM).

5 programas gratuitos de eliminación, detección y escaneo de rootkits

Hay algunos programas anti-rookit que se dirigen a un rootkit específico, como el TDSSKiller de Kaspersky, pero trataremos con detectores de rootkit más generales. Si no está envidiable de estar infectado con un rootkit identificado, puede buscar para ver si un proveedor de antivirus tiene una herramienta específica para ese rootkit..

chkrootkit (Comprobar rootkit)

Pros: Se puede ejecutar después de la infección

Contras: Sin soporte de Windows.

Sistemas operativos compatibles: Linux, FreeBSD, OpenBSD, NetBSD, Solaris, HP-UX, Tru64, BSDI y macOS

“Check Rootkit” (chkrootkit) es un detector de rootkit de código abierto que ha existido durante mucho tiempo. La versión actual de este artículo se lanzó en mayo de 2023 y puede detectar 69 rootkits diferentes.

Necesitará un administrador de sistemas experimentado para descifrar la salida de chkrootkit. Además, fiel a su nombre, chkrootkit solo busca rootkits; no puede eliminarlos Examina los archivos del sistema en busca de signos comunes de rootkits como:

Archivos de registro eliminados recientemente

Los archivos de registro son excelentes herramientas para analizar lo que le ha sucedido a un sistema. Sin embargo, dado que un rootkit tiene la capacidad de modificar cualquier archivo del sistema, eso significa que tiene la capacidad de modificar el contenido del archivo de registro o eliminar registros por completo. chkrootkit intenta detectar si los diversos archivos de registro importantes que registran inicios de sesión, como wtmp y utmp, han sido alterados o recientemente eliminados por completo.

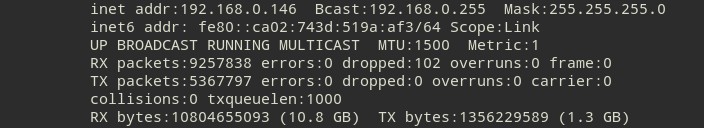

Estado de las interfaces de red.

Las redes TCP / IP esencialmente pasan paquetes por Internet. En cada etapa del viaje, cada paquete se dirige a una dirección de protocolo de Internet (IP) o una dirección de control de acceso a medios locales (MAC). Los enrutadores en Internet u otras redes utilizan la dirección IP de destino de un paquete para llevarlo a la red adecuada. Una vez que el paquete llega a la red de destino, la dirección MAC se usa para la entrega final a la tarjeta de red adecuada o al controlador de interfaz de red (NIC).

Durante el funcionamiento normal, una NIC solo aceptará paquetes dirigidos a su propia dirección MAC, o tráfico de difusión, y descartará cualquier otro paquete. Es posible poner una interfaz de red en modo promiscuo, lo que significa que la interfaz de red aceptará todos los paquetes, independientemente de a qué NIC se dirija el paquete.

El modo promiscuo generalmente solo se usa en el análisis de red para realizar el rastreo de paquetes u otros tipos de inspección de tráfico. Sería inusual que una NIC funcione de esa manera durante el día a día. chkrootkit detectará si alguna de las tarjetas de red del sistema funciona en modo promiscuo.

Troyanos del módulo de kernel cargables (troyanos LKM)

Como se mencionó anteriormente en este artículo, el tipo de rootkits más difícil de detectar y limpiar son los rootkits del módulo del kernel. Operan en el nivel más bajo de la computadora en Ring Zero. Estos rootkits tienen el mismo alto nivel de permisos que el núcleo del sistema operativo. chkrootkit tiene alguna capacidad para detectar este tipo de rootkit.

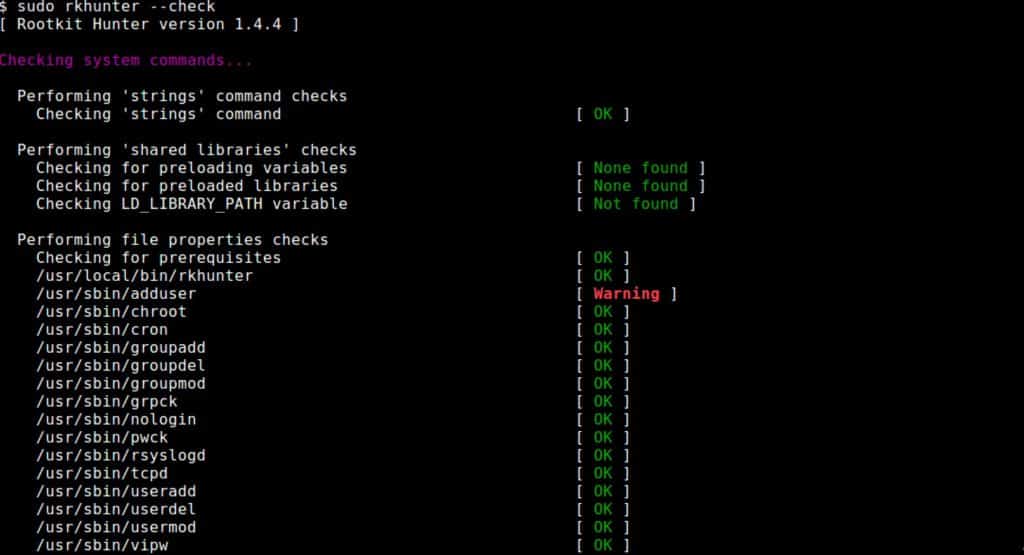

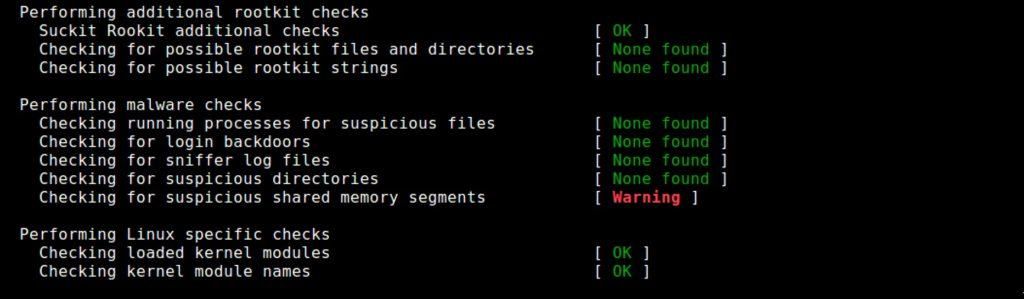

rkhunter (Cazador de raíces)

Pros: Producto maduro

Contras: Tiene que ser instalado antes de la infección

Sistemas operativos compatibles: Sistema operativo tipo Unix como Linux

Del rkhunter README: “Rootkit Hunter es una herramienta basada en el host, pasiva, posterior al incidente y basada en la ruta”. Eso es bocado, pero nos dice mucho.

Sus basado en host lo que significa que está diseñado para escanear el host en el que está instalado, en lugar de hosts remotos en otra parte de la red.

Post-incidente significa que no hace nada para fortalecer el sistema contra una infección de rootkit. Solo puede detectar si ha ocurrido un ataque o si está en progreso.

rkhunter detecta principalmente rootkits buscando cambios no reconocidos en archivos significativos. Antes de que pueda reconocer los cambios, debe saber cómo deben verse todos esos archivos cuando estén limpios. Por lo tanto, es fundamental que rkhunter se instale en un sistema limpio para que pueda determinar una línea base limpia para usar en escaneos posteriores. Ejecutar rkhunter en un sistema ya infectado será de uso limitado ya que no tendrá una visión completa de cómo debería ser el sistema limpio.

La mayoría de los programas antivirus usan heurística en cierta medida, lo que significa que buscan cosas que parecen virus, incluso si no reconoce específicamente cada virus. rkhunter no tiene la capacidad de buscar cosas como rootkit; está basado en la ruta lo que significa que solo puede buscar rootkits que ya conoce.

OSSEC

Pros: Software maduro con una gran base de usuarios. Se puede usar después de la infección

Contras: Dirigido a usuarios avanzados; sistema completo de detección de intrusiones de host en lugar de solo un escáner de rootkit

Sistemas operativos compatibles: Linux, BSD, Solaris, macOS, AIX (agente), HP-UX (agente), Windows XP, servidor 2003, Vista, servidor 2008, servidor 2012 (agente)

OSSEC es un sistema de detección de intrusiones de host (HIDS) que se fundó como un proyecto de código abierto. Fue adquirida por Third Brigade, Inc., que a su vez fue adquirida por Trend Micro. Trend es el propietario actual y OSSEC sigue siendo Free / Libre Open Source Software (FLOSS).

La arquitectura básica es un administrador OSSEC instalado en un servidor central tipo Unix que luego habla con agentes remotos en los sistemas de destino. Es esta arquitectura de agente la que le permite a OSSEC soportar una amplia gama de sistemas operativos. Además, algunos dispositivos como enrutadores y cortafuegos se pueden usar sin agentes, lo que significa que no es necesario instalar ningún software en ellos porque poseen la capacidad inherente de comunicarse directamente con el administrador de OSSEC.

La detección de rootkits de OSSEC es una combinación de análisis basado en archivos y otras pruebas en todo el sistema. Algunas de las cosas que verifica OSSEC son:

- interfaces de red en modo promiscuo que no son reportadas como tales por otras herramientas como netstat.

- puertos que no se informan en uso, pero OSSEC no puede vincularse a.

- Comparar la salida de herramientas de identificación pid con la salida de herramientas de nivel de sistema como ps.

- detección de archivos sospechosos u ocultos.

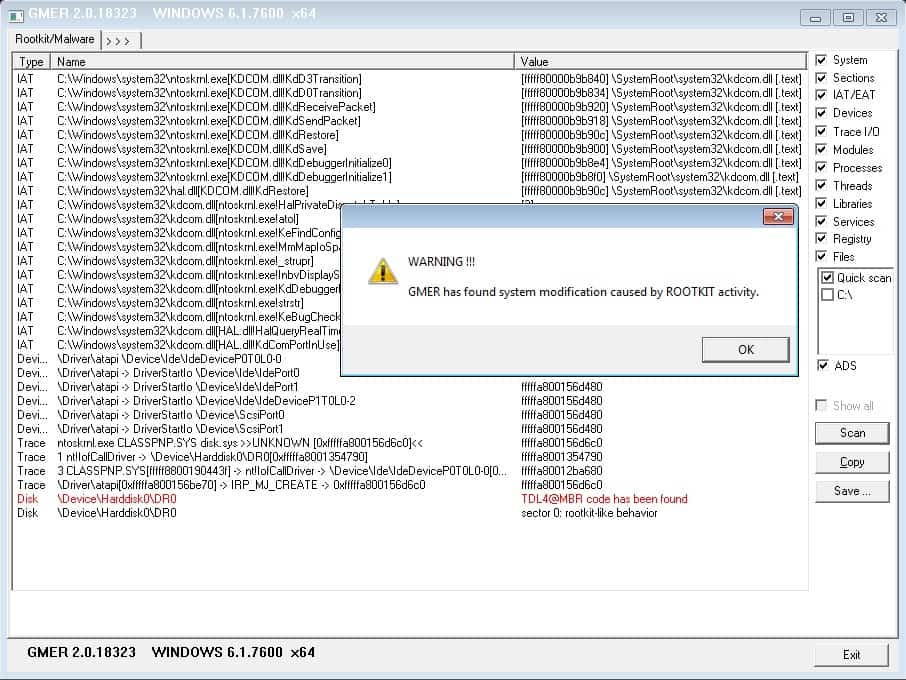

GMER

Pros: Puede eliminar algunos rootkits en lugar de solo la detección. Se puede usar después de la infección.

Contras: Solo Windows

Sistemas operativos compatibles: Windows XP / VISTA / 7/8/10

GMER es un detector y eliminador de rootkits que se ejecuta en Windows XP / VISTA / 7/8/10. Ha existido desde 2006 y la versión actual es compatible con Windows 10 de 64 bits. Fue creado por un programador llamado Przemysław Gmerek, que nos da una pista sobre el origen de su nombre.

A diferencia de chkrootkit y rkhunter, GMER no solo puede detectar rootkits, sino también eliminar algunos de ellos. Hay una versión de GMER integrada con Avast! software antivirus que proporciona una protección completa bastante buena para virus e infecciones de rootkit.

GMER no tiene que tener ningún conocimiento especial del sistema que está escaneando. Esto significa que puede ser un análisis posterior al evento y detectar rootkits incluso si no estaba en el sistema antes de la infección del rootkit.

En lugar de comparar archivos o rutas para detectar rootkits, GMER se concentra en artefactos centrados en Windows, como procesos ocultos, servicios ocultos y módulos modificados. También busca ganchos que son aplicaciones maliciosas que se unen a procesos legítimos para ocultar su existencia..

Tripwire de código abierto

Contras: Debe instalarse e inicializarse antes de la infección

Pros: Producto maduro con una gran base de usuarios

Sistemas operativos compatibles: Sistemas basados en Linux

Open Source Tripwire es un sistema de detección de intrusos basado en host (HIDS). El contraste aquí se compara con un sistema de detección de intrusos en la red (NIDS). Tripwire escanea el sistema de archivos de una computadora local y compara sus archivos con un conjunto de archivos conocido y bueno.

Al igual que rkhunter, Tripwire debe instalarse en un sistema limpio antes de cualquier posible infección. Luego escanea el sistema de archivos y crea hashes u otra información de identificación sobre los archivos en ese sistema. Los análisis posteriores de Tripwire pueden recoger los cambios en esos archivos y alertar al administrador del sistema de esos cambios..

Hay dos versiones de Tripwire; los productos comerciales de Tripwire, Inc. y la versión de código abierto que originalmente fue proporcionada por Tripwire, Inc. en 2000. La versión comercial ofrece una gama mucho más amplia de productos que incluyen endurecimiento, informes y soporte para sistemas operativos que no son Linux.

Si bien Tripwire no es un detector de rootkit per se, puede detectar la actividad de rootkit que afecta y cambia los archivos en el sistema. No tiene ninguna capacidad para eliminar rootkits, ni siquiera para decir con certeza si existe un rootkit. Un administrador experto tendrá que interpretar los resultados del análisis para determinar si es necesario tomar alguna medida..

Protegiendo sus sistemas

Tenga en cuenta que un rootkit es malware. Es un malware realmente malo, pero sigue siendo solo malware. Las mejores prácticas que protegerán su sistema de cualquier tipo de virus también ayudarán a proteger sus sistemas contra rootkits:

- Asegúrese de que los usuarios tengan la menor cantidad de permisos que necesitan para hacer su trabajo

- Educar a los usuarios sobre cómo evitar convertirse en víctimas de phishing

- Considere deshabilitar las unidades USB y de CD para evitar que las personas traigan malware desde casa

- Asegúrese de que el antivirus se esté ejecutando en todos los sistemas y esté actualizado

- Use un firewall para evitar que el tráfico no solicitado ingrese o salga de su sistema

Además de esos pasos generales, la protección del rootkit requiere una postura proactiva. Instale un detector de rootkits ahora, inicialícelo y ejecútelo al menos a diario, si no con mayor frecuencia. Si bien es cierto que si un sistema se infecta con un rootkit, ese sistema probablemente sea basura, la situación más grave es que un rootkit vive en sus sistemas durante meses o años sin que usted lo sepa. Los rootkits pueden enviar silenciosamente sus valiosos datos fuera del sitio sin ninguna pista de lo que sucede hasta que lo lea en el periódico de la mañana. Si ha implementado un detector de rootkits, tiene muchas posibilidades de recibir una alerta de que esto ocurra tan pronto como sea posible.

Privilege Ring Hertzsprung en Wikipedia en inglés

También puede gustarle AntivirusFake antivirus: qué es, qué hace y cómo mitigar la amenaza Antivirus Es un software antivirus gratuito ¿Suficientemente bueno? basados en dispositivos

ario son más fáciles de detectar y eliminar que los rootkits del kernel, pero aún pueden ser peligrosos y difíciles de eliminar por completo. Kits de arranque Los kits de arranque son rootkits que se cargan antes de que se inicie el sistema operativo. Esto les da un control total sobre el sistema desde el principio y los hace extremadamente difíciles de detectar y eliminar. Los kits de arranque son raros, pero pueden ser extremadamente peligrosos si se instalan en un sistema. Rootkits de firmware Los rootkits de firmware son los más difíciles de detectar y eliminar. Se instalan en el firmware de hardware, como el BIOS de la placa base, y pueden sobrevivir a las reinstalaciones del sistema operativo. Los rootkits de firmware son raros, pero pueden ser extremadamente peligrosos si se instalan en un sistema. ¿De dónde vienen los rootkits? Los rootkits pueden provenir de una variedad de fuentes, incluidos sitios web maliciosos, correos electrónicos de phishing y descargas de software infectado. Es importante tener precaución al navegar por Internet y descargar software de fuentes confiables. 5 programas gratuitos de eliminación, detección y escaneo de rootkits 1. chkrootkit (Comprobar rootkit) – un programa de detección de rootkit para sistemas Linux y Unix. 2. rkhunter (Cazador de raíces) – un programa de detección de rootkit para sistemas Linux y Unix. 3. OSSEC – un sistema de detección de intrusos de host de código abierto que incluye detección de rootkit. 4. GMER – un programa de detección de rootkit para sistemas Windows. 5. Tripwire de código abierto – un sistema de detección de intrusos de host de código abierto que incluye detección de rootkit. Protegiendo sus sistemas Es importante tener precaución al navegar por Internet y descargar software de fuentes confiables. Además, es importante mantener su software y sistema operativo actualizados con las últimas actualizaciones de seguridad. También se recomienda utilizar un programa antivirus y antimalware para proteger su sistema contra amenazas de malware