Che cos’è il malware rootkit?

Un rootkit è un malware particolarmente sgradevole che non si comporta come il tuo tipico virus. I rootkit si inseriscono nel cuore stesso del sistema operativo; di solito al livello o sotto il livello del kernel. Ciò li rende estremamente difficili da rilevare e talvolta impossibili da rimuovere. Programmi antivirus specifici sono specializzati nel rilevamento e nella rimozione di rootkit. Di seguito elenchiamo i cinque migliori programmi anti-rootkit.

Alcuni retroscena del perché i rootkit sono così malvagi

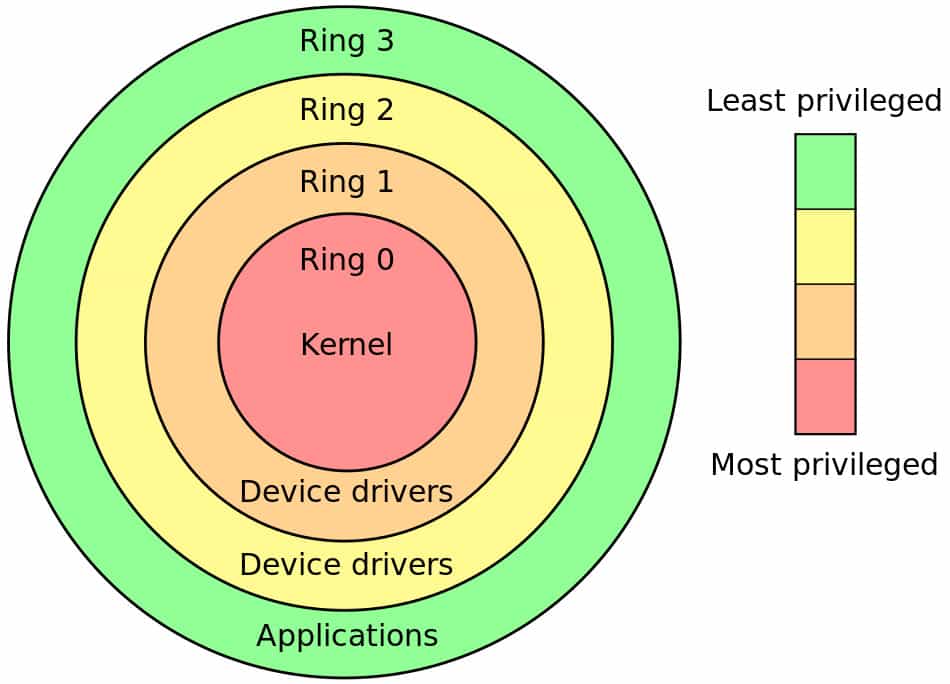

Nel giro di un giorno probabilmente usi molti programmi diversi sul tuo computer. Diverse classi di programmi richiedono autorizzazioni diverse per svolgere il proprio lavoro. Il cuore del sistema operativo, il kernel, deve avere il controllo assoluto su ogni componente hardware e software del computer per poter svolgere il proprio lavoro. D’altra parte, le applicazioni con cui noi umani interagiamo direttamente, come elaboratori di testi e browser Web, hanno bisogno di un controllo relativamente scarso per svolgere il loro lavoro. Concettualmente, questi diversi livelli di controllo sono illustrati nel modello di anello di protezione con l’onnipotente kernel che abita Ring Zero e semplici applicazioni umane negli anelli esterni. I rootkit si installano in genere in Ring Zero e quindi ereditano il massimo livello di accesso possibile.

I rootkit sono così chiamati perché i primi rootkit erano destinati a sistemi operativi simili a Unix. L’utente più privilegiato su questi sistemi è chiamato root, ergo a rootkit è un’applicazione che fornisce l’accesso root al sistema. Il nome è rimasto bloccato indipendentemente dal sistema operativo e oggi anche i rootkit di Windows portano quel nome nonostante non ci siano utenti root nel sistema.

Sebbene esistano esempi di rootkit utili o almeno benigni, sono generalmente considerati dannosi. Una volta installato, un rootkit ha la capacità di alterare praticamente ogni aspetto del sistema operativo e anche di nascondere completamente la sua esistenza dalla maggior parte dei programmi antivirus. I rootkit del kernel sono estremamente difficili da rilevare e talvolta l’unico modo per assicurarsi che il computer sia pulito è reinstallare completamente il sistema operativo. La reinstallazione non aiuterà ancora contro i rootkit del firmware ancora più nefasti che possono vivere in un BIOS di sistema e sopravvivere alle reinstallazioni del sistema operativo.

Tipi di rootkit

Rootkit del kernel

I rootkit del kernel funzionano su Ring Zero e vengono iniettati nel kernel. In pratica, ciò significa moduli del kernel per Linux, macOS e altri sistemi operativi simili a Unix e Dynamic Link Libraries (DLL) per sistemi Windows. Operano allo stesso livello e postura di sicurezza del kernel stesso, il che li rende quasi impossibili da rilevare o rimuovere se rilevati.

Rootkit dello spazio utente

Le parti del sistema operativo a cui accedono i programmi che usi durante la giornata vengono definite collettivamente spazio utente o terra dell’utente. Questi termini significano semplicemente che quelle aree di memoria e file non sono privilegiate e che le applicazioni possono accedere a queste cose senza un livello elevato di autorizzazioni.

Per definizione, i rootkit che operano nello spazio utente non hanno accesso al kernel, quindi sono svantaggiati nell’evitare il rilevamento. I rootkit dello spazio utente sono generalmente destinati ad applicazioni specifiche. Quando viene eseguita l’applicazione, il rootkit corregge l’applicazione legittima nella memoria dello spazio utente e ne dirotta il funzionamento. Questo tipo di rootkit è più facile da distribuire, ma è anche più facile da rilevare e più incline a rinunciare causando arresti anomali del sistema.

bootkit

Questi sono rootkit che sono avviabili. Il sistema operativo del tuo computer è avviabile, altrimenti il computer non sarebbe in grado di avviarsi. Un rootkit tipico si carica durante la sequenza di avvio del sistema operativo. Un bootkit non ha bisogno di un sistema operativo per farlo perché il bootkit può avviarsi da solo, quindi caricare il sistema operativo in seguito.

Uno scopo comune dei bootkit è sovvertire cose come la verifica della firma digitale sui moduli del kernel. Ciò offre all’autore dell’attacco la possibilità di caricare furtivamente moduli e file modificati durante il processo di avvio, fornendo accesso alla macchina.

Rootkit del firmware

Firmware è il termine che indica qualcosa tra hardware e software. L’hardware è qualcosa che deve essere fisicamente inserito in un computer, mentre il software è solo un codice che viene introdotto nel computer, come un elaboratore di testi. Il firmware è un hardware, in genere un chip di qualche tipo, che ha la possibilità di avere un software caricato al suo interno. A differenza della normale installazione di software che aggiunge semplicemente codice al computer, l’aggiornamento del software del firmware comporta generalmente la sostituzione dell’intera base di codice sul chip in un colpo solo con un processo noto come lampeggiante.

Questo tipo di rootkit viene normalmente visualizzato nei BIOS del computer o in dispositivi specifici come router e telefoni cellulari. Poiché il rootkit risiede nel firmware, la formattazione del disco rigido del computer e la reinstallazione del sistema operativo non avranno alcun effetto e non rimuoveranno il rootkit.

Da dove provengono i rootkit?

I rootkit vengono generalmente installati da utenti malintenzionati tramite gli stessi vettori comuni di qualsiasi malware. Il phishing rimane un modo molto efficace per indurre gli utenti a installare rootkit. Anche se agli utenti verrà richiesto di autorizzare l’installazione del rootkit, molti di noi sono diventati insensibili a questi prompt costanti e lo consentiranno.

In casi più rari, un’azienda rispettabile può includere un rootkit nel proprio software. In una serie ampiamente pubblicizzata di decisioni terribili nel 2005, Sony BMG ha incluso un rootkit nei suoi CD per impedire la copia. Ciò ha portato alla perdita di un’azione legale di classe multimilionaria a causa delle insicurezze intrinseche che il rootkit conteneva sopra e oltre il suo scopo previsto come strumento di gestione dei diritti digitali (DRM).

5 programmi di rimozione, rilevamento e scanner di rootkit gratuiti

Esistono alcuni programmi anti-rookit destinati a un rootkit specifico come TDSSKiller di Kaspersky, ma ci occuperemo di rilevatori di rootkit più generali. Se sei nella posizione non invidiabile di essere già stato infettato da un rootkit identificato, potresti voler cercare per vedere se un fornitore di antivirus ha uno strumento specifico per quel rootkit.

chkrootkit (Controlla il rootkit)

Professionisti: Può essere eseguito dopo l’infezione

Contro: Nessun supporto di Windows.

SO supportati: Linux, FreeBSD, OpenBSD, NetBSD, Solaris, HP-UX, Tru64, BSDI e macOS

“Check Rootkit” (chkrootkit) è un rilevatore di rootkit open source che esiste da molto tempo. La versione attuale di questo articolo è stata rilasciata nel maggio del 2023 e può rilevare 69 rootkit diversi.

Avrai bisogno di un amministratore di sistemi esperto per decifrare l’output di chkrootkit. Inoltre, fedele al suo nome, chkrootkit controlla solo i rootkit; non può rimuoverli. Esamina i file di sistema alla ricerca di segni comuni di rootkit come:

File di registro eliminati di recente

I file di registro sono ottimi strumenti per analizzare cosa è successo a un sistema. Tuttavia, poiché un rootkit ha la possibilità di modificare qualsiasi file di sistema, ciò significa che ha la possibilità di modificare il contenuto del file di registro o eliminare del tutto i registri. chkrootkit tenta di rilevare se i vari file di registro importanti che registrano accessi come wtmp e utmp sono stati modificati o recentemente cancellati del tutto.

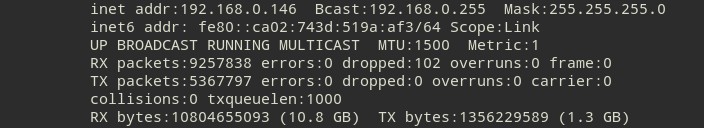

Stato delle interfacce di rete

La rete TCP / IP essenzialmente passa i pacchetti su Internet. In ogni fase del viaggio, ogni pacchetto è indirizzato a un indirizzo IP (Internet Protocol) oa un indirizzo MAC (Media Access Control) locale. I router su Internet o altre reti utilizzano l’indirizzo IP di destinazione di un pacchetto per portarlo sulla rete corretta. Una volta che il pacchetto arriva nella rete di destinazione, l’indirizzo MAC viene utilizzato per la consegna finale alla scheda di rete appropriata o al controller di interfaccia di rete (NIC).

Durante il normale funzionamento, una scheda NIC accetterà solo pacchetti indirizzati al proprio indirizzo MAC o trasmetterà traffico e scarterà qualsiasi altro pacchetto. È possibile mettere un’interfaccia di rete in modalità promiscua, il che significa che l’interfaccia di rete accetterà tutti i pacchetti indipendentemente dalla scheda NIC a cui è indirizzato il pacchetto.

La modalità promiscua viene in genere utilizzata solo nell’analisi di rete per eseguire lo sniffing dei pacchetti o altri tipi di ispezione del traffico. Sarebbe insolito per una NIC operare in questo modo durante le operazioni quotidiane. chkrootkit rileverà se una delle schede di rete sul sistema funziona in modalità promiscua.

Trojan caricabili del modulo del kernel (trojan LKM)

Come spiegato precedentemente in questo articolo, il tipo più difficile di rootkit da rilevare e pulire sono i rootkit del modulo kernel. Operano al livello più basso del computer in Ring Zero. Questi rootkit hanno lo stesso livello elevato di autorizzazioni del kernel del sistema operativo stesso. chkrootkit ha una certa capacità di rilevare questo tipo di rootkit.

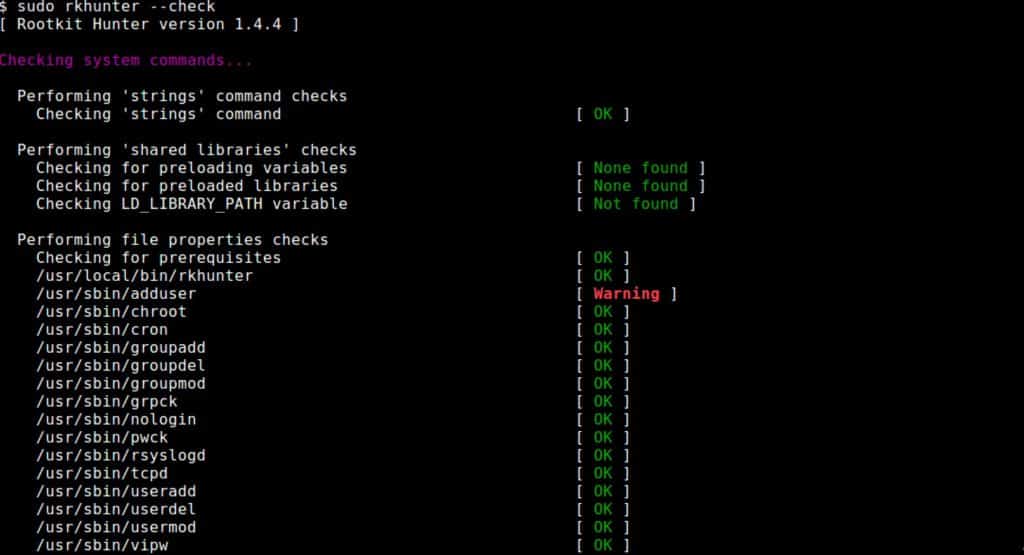

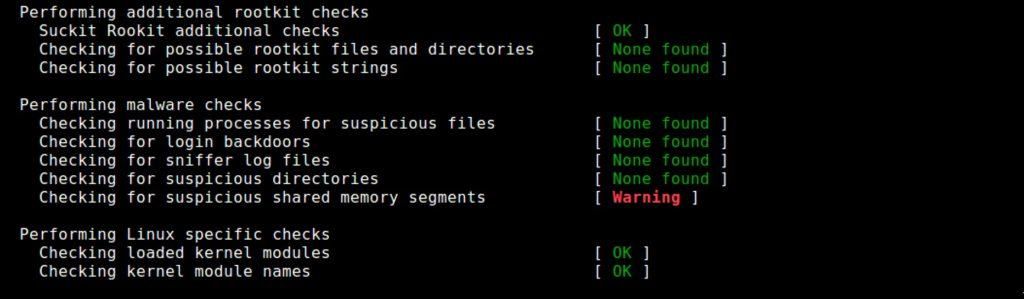

rkhunter (Cacciatore di rootkit)

Professionisti: Prodotto maturo

Contro: Deve essere installato pre-infezione

SO supportati: Sistema operativo simile a Unix come Linux

Dal README di rkhunter: “Rootkit Hunter è uno strumento basato su host, passivo, post-incidente e basato sul percorso.” È un boccone, ma ci dice molto.

Suo basato su host significa che è progettato per scansionare l’host su cui è installato, piuttosto che host remoti altrove sulla rete.

Post-incidente significa che non fa nulla per indurire il sistema contro un’infezione da rootkit. Rileva solo se si è verificato o è in corso un attacco.

rkhunter rileva principalmente i rootkit cercando modifiche non riconosciute in file significativi. Prima di poter riconoscere le modifiche, deve sapere come devono apparire tutti quei file quando sono puliti. È quindi fondamentale che rkhunter sia installato su un sistema pulito in modo che possa determinare una linea di base pulita da utilizzare per le scansioni successive. L’esecuzione di rkhunter su un sistema già infetto sarà di utilità limitata poiché non avrà una visione completa di come dovrebbe essere il sistema pulito.

La maggior parte dei programmi antivirus utilizza l’euristica in una certa misura, il che significa che cercano elementi che sembrano virus, anche se non riconoscono specificamente tutti i virus. rkhunter non ha la capacità di cercare cose simili a rootkit; è basata path- nel senso che può solo cercare i rootkit di cui già conosce.

OSSEC

Professionisti: Software maturo con una vasta base di utenti. Può essere usato dopo l’infezione

Contro: Rivolto ad utenti esperti; sistema completo di rilevamento delle intrusioni nell’host anziché solo uno scanner rootkit

SO supportati: Linux, BSD, Solaris, macOS, AIX (agente), HP-UX (agente), Windows XP, server 2003, Vista, server 2008, server 2012 (agente)

OSSEC è un Host Intrusion Detection System (HIDS) che è stato fondato come progetto Open Source. È stato acquisito da Third Brigade, Inc. che è stato a sua volta acquisito da Trend Micro. Trend è l’attuale proprietario e OSSEC rimane libero / libero Open Source Software (FLOSS).

L’architettura di base è un gestore OSSEC installato su un server centrale simile a Unix che quindi comunica con agenti remoti sui sistemi di destinazione. È questa architettura agente che consente a OSSEC di supportare una gamma così ampia di sistemi operativi. Inoltre, alcuni dispositivi come router e firewall possono essere utilizzati senza agenti, il che significa che non è necessario installare alcun software su di essi perché possiedono intrinsecamente la possibilità di parlare direttamente con il gestore OSSEC.

Il rilevamento del rootkit di OSSEC è un mix di analisi basate su file e altri test in tutto il sistema. Alcune delle cose che i controlli OSSEC sono:

- interfacce di rete in modalità promiscua che non sono segnalate come tali da altri strumenti come netstat.

- porte che non sono state riportate in uso, ma OSSEC non è in grado di collegarsi.

- confrontare l’output di strumenti di identificazione pid con l’output di strumenti a livello di sistema come ps.

- rilevazione di file sospetti o nascosti.

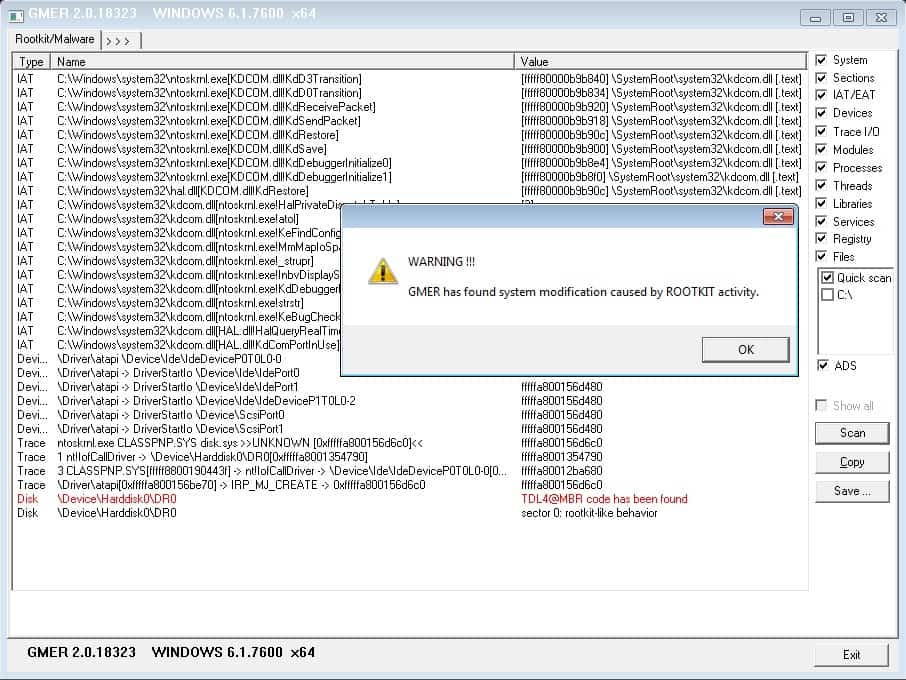

GMER

Professionisti: Può rimuovere alcuni rootkit invece del solo rilevamento. Può essere usato dopo l’infezione.

Contro: Solo Windows

SO supportati: Windows XP / VISTA / 7/8/10

GMER è un rilevatore e dispositivo di rimozione di rootkit che funziona su Windows XP / VISTA / 7/8/10. È in circolazione dal 2006 e l’attuale versione supporta Windows 10 a 64 bit. È stato creato da un programmatore di nome Przemysław Gmerek, che ci dà un suggerimento sull’origine del suo nome.

A differenza di chkrootkit e rkhunter, GMER può non solo rilevare i rootkit, ma anche rimuoverne alcuni. Esiste una versione di GMER integrata con Avast! software antivirus che offre una protezione completa abbastanza buona sia per i virus che per le infezioni da rootkit.

GMER non deve avere alcuna conoscenza speciale del sistema che sta analizzando. Ciò significa che può essere una scansione post-evento e rilevare rootkit anche se non era presente nel sistema prima dell’infezione rootkit.

Anziché confrontare file o percorsi per rilevare rootkit, GMER si concentra su artefatti incentrati su Windows come processi nascosti, servizi nascosti e moduli modificati. Cerca anche hook che sono applicazioni dannose che si attaccano a processi legittimi al fine di nascondere la loro esistenza.

Tripwire open source

Contro: Deve essere installato e inizializzato la pre-infezione

Professionisti: Prodotto maturo con una vasta base di utenti

SO supportati: Sistemi basati su Linux

Open Source Tripwire è un sistema di rilevamento delle intrusioni (HIDS) basato su host. Il contrasto qui viene confrontato con un sistema di rilevamento delle intrusioni di rete (NIDS). Tripwire esegue la scansione del file system di un computer locale e confronta i suoi file con un set di file noto e valido.

Proprio come rkhunter, Tripwire deve essere installato su un sistema pulito prima di ogni possibile infezione. Quindi esegue la scansione del file system e crea hash o altre informazioni identificative sui file su quel sistema. Le successive scansioni Tripwire sono quindi in grado di rilevare le modifiche a tali file e avvisare l’amministratore di sistema di tali modifiche.

Esistono due versioni di Tripwire; i prodotti commerciali di Tripwire, Inc. e la versione Open Source originariamente fornita da Tripwire, Inc. nel 2000. La versione commerciale offre una gamma molto più ampia di prodotti tra cui hardening, reporting e supporto per sistemi operativi non Linux.

Sebbene Tripwire non sia un rilevatore di rootkit di per sé, può rilevare l’attività di rootkit che influenza e modifica i file sul sistema. Non ha alcuna possibilità di rimuovere i rootkit, né di dire con certezza se esiste un rootkit. Un amministratore qualificato dovrà interpretare i risultati della scansione per determinare se è necessario intraprendere qualsiasi azione.

Proteggi i tuoi sistemi

Tieni presente che un rootkit è un malware. È un malware davvero male, ma è ancora solo malware. Le migliori pratiche che proteggeranno il tuo sistema da qualsiasi tipo di virus contribuiranno a proteggere i tuoi sistemi anche dai rootkit:

- Garantire che gli utenti dispongano del minor numero di autorizzazioni necessarie per svolgere il proprio lavoro

- Educare gli utenti su come evitare di diventare vittime di phishing

- Considera di disabilitare le unità USB e CD per evitare che le persone portino malware da casa

- Assicurati che l’antivirus sia in esecuzione su tutti i sistemi e sia aggiornato

- Utilizzare un firewall per impedire al traffico indesiderato di entrare o uscire dal sistema

Oltre a questi passaggi generali, la protezione del rootkit richiede una posizione proattiva. Installa subito un rilevatore di rootkit, inizializzalo ed eseguilo almeno quotidianamente, se non più spesso. Mentre è vero che se un sistema viene infettato da un rootkit tale sistema è probabilmente spazzatura, la situazione più nefasta è che un rootkit vive sui tuoi sistemi per mesi o anni a tua insaputa. I rootkit possono spedire silenziosamente i tuoi preziosi dati fuori sede senza alcun indizio che stiano accadendo fino a quando non li leggi nel giornale del mattino. Se hai implementato un rilevatore di rootkit, hai buone probabilità di essere avvisato che ciò accadrà non appena possibile.

Privilege Ring Hertzsprung su Wikipedia in inglese

Ti potrebbe piacere anche AntivirusFake antivirus – che cos’è, cosa fa e come mitigare la minaccia Antivirus È un software antivirus gratuito Buono abbastanza? dispositivi basati su

o un programma infetto, il rootkit si attiva e si nasconde allinterno di quel programma. bootkit I bootkit sono rootkit che si installano nel Master Boot Record (MBR) del disco rigido. Questo significa che il rootkit viene caricato prima del sistema operativo e ha il controllo completo del sistema fin dallavvio. I bootkit sono particolarmente pericolosi perché possono sopravvivere anche alla reinstallazione del sistema operativo. Rootkit del firmware I rootkit del firmware si installano nel firmware del dispositivo, come il BIOS del computer o il firmware del router. Questi rootkit sono particolarmente difficili da rilevare e rimuovere perché sopravvivono anche alla reinstallazione del sistema operativo. Da dove provengono i rootkit? I rootkit possono essere creati da hacker, criminali informatici o governi per scopi malevoli come il furto di dati, il controllo remoto del sistema o il monitoraggio delle attività dellutente. Tuttavia, esistono anche rootkit legittimi utilizzati da aziende per scopi di sicurezza, come il monitoraggio delle attività degli utenti autorizzati. 5 programmi di rimozione, rilevamento e scanner di rootkit gratuiti chkrootkit (Controlla il rootkit) chkrootkit è un programma di rilevamento dei rootkit per sistemi Linux e Unix. Esamina il sistema alla ricerca di segni di rootkit e malware noti. rkhunter (Cacciatore di rootkit) rkhunter è un altro programma di rilevamento dei rootkit per sistemi Linux e Unix. Esamina il sistema alla ricerca di segni di rootkit, backdoor e exploit noti. OSSEC OSSEC è un sistema di rilevamento delle intrusioni open source che include anche la rilevazione dei rootkit. GMER GMER è un programma di rilevamento dei rootkit per sistemi Windows. Esamina il sistema alla ricerca di segni di rootkit e malware noti. Tripwire open source Tripwire open source è un programma di monitoraggio dellintegrità del sistema che può anche rilevare i rootkit. Proteggi i tuoi sistemi Per proteggere i tuoi sist