Alors que la complexité des ressources réseau augmente, les services d’annuaire sont devenus de plus en plus importants pour la gestion de l’infrastructure informatique. Il n’y a pas de service d’annuaire avec un nom plus grand que Active Directory. Le service d’annuaire de Microsoft a été établi comme un outil de base parmi les administrateurs réseau. Dans ce didacticiel Active Directory, nous allons voir ce qu’est Active Directory, comment l’utiliser et des outils Active Directory comme SolarWinds Access Rights Manager. Les sujets comprennent:

- Qu’est-ce qu’Active Directory?

- Que fait Active Directory?

- Comment configurer Active Directory

- Comment utiliser Active Directory: configuration d’un contrôleur de domaine, création d’utilisateurs d’annuaire

- Événements Active Directory à surveiller

- Relations d’approbation (et types d’approbation)

- Un aperçu des forêts et des arbres Active Directory

- Rapports Active Directory (avec SolarWinds Access Rights Manager)

Qu’est-ce qu’Active Directory?

Active Directory est un service d’annuaire ou un conteneur qui stocke des objets de données sur votre environnement de réseau local. Le service enregistre des données sur utilisateurs, dispositifs, applications, groupes, et dispositifs dans une structure hiérarchique.

La structure des données permet de retrouver le détail des ressources connectées au réseau à partir d’un même emplacement. Essentiellement, Active Directory agit comme un annuaire téléphonique pour votre réseau afin que vous puissiez rechercher et gérer des appareils facilement.

Que fait Active Directory?

Il existe de nombreuses raisons pour lesquelles les entreprises utilisent des services d’annuaire comme Active Directory. La raison principale est la commodité. Active Directory permet aux utilisateurs de se connecter et de gérer une variété de ressources à partir d’un seul emplacement. Les identifiants de connexion sont unifiés de sorte qu’il est plus facile de gérer plusieurs appareils sans avoir à entrer les détails du compte pour accéder à chaque machine individuelle.

Comment configurer Active Directory (avec RSAT)

Pour commencer, vous devez d’abord vous assurer que vous avez Windows Professionnel ou Windows Enterprise sinon vous ne pourrez pas installer Outils d’administration de serveur distant. Procédez ensuite comme suit:

Pour Windows 10 version 1809:

- Faites un clic droit sur le Début bouton et aller à Réglages > applications > Gérer les fonctionnalités optionnelles > Ajouter une fonctionnalité.

- Sélectionnez maintenant RSAT: services de domaine Active Directory et outils d’annuaire légers.

- Enfin, sélectionnez Installer ensuite aller à Début > Outils d’administration Windows accéder à Active Directory une fois l’installation terminée.

Pour Windows 8 (et Windows 10 version 1803)

- Téléchargez et installez la version correcte des outils de Server Administrator pour votre appareil: Windows 8, Windows 10.

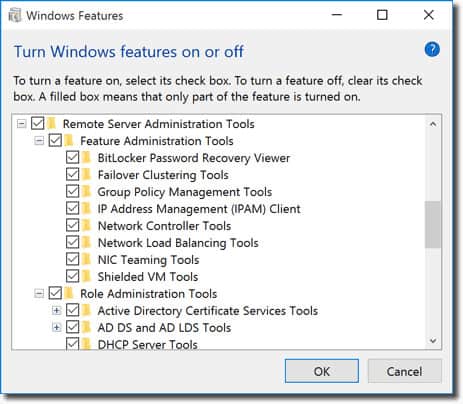

- Ensuite, cliquez avec le bouton droit sur le Début bouton et sélectionnez Panneau de configuration > Programmes > Programmes et fonctionnalités > Activer ou désactiver des fonctionnalités Windows.

- Faites glisser vers le bas et cliquez sur le Outils d’administration de serveur distant option.

- Cliquez maintenant sur Outils d’administration des rôles.

- Cliquer sur Outils AD DS et AD LDS et vérifier Outils AD DS a été vérifié.

- presse D’accord.

- Aller à Début > Outils administratifs sur le Début menu pour accéder à Active Directory.

Comment utiliser Active Directory: comment configurer un contrôleur de domaine, créer des utilisateurs d’annuaire

Comment configurer un contrôleur de domaine

L’une des premières choses que vous devez faire lorsque vous utilisez Active Directory est de configurer un contrôleur de domaine. Un contrôleur de domaine est un ordinateur central qui répond aux demandes d’authentification et authentifie les autres ordinateurs du réseau. Le contrôleur de domaine stocke les informations de connexion de tous les autres ordinateurs et imprimantes.

Tous les autres ordinateurs se connectent au contrôleur de domaine afin que l’utilisateur puisse authentifier chaque périphérique à partir d’un emplacement. L’avantage est que l’administrateur n’aura pas à gérer des dizaines d’informations d’identification de connexion.

Le processus de configuration d’un contrôleur de domaine est relativement simple. Attribuez une adresse IP statique à votre contrôleur de domaine et installer les services de domaine Active Directory ou AJOUTE. Suivez maintenant ces instructions:

- Ouvert Gestionnaire de serveur et cliquez Résumé des rôles > Ajouter des rôles et des fonctionnalités.

- Cliquez sur Prochain.

- Sélectionner Services de bureau à distance installation si vous déployez un contrôleur de domaine dans une machine virtuelle ou sélectionnez installation basée sur les rôles ou les fonctionnalités.

- Sélectionnez un serveur dans le pool de serveurs.

- Sélectionner Service de domaine Active Directorys dans la liste et cliquez sur Prochain.

- Laissez les fonctionnalités cochées par défaut et appuyez sur Prochain.

- Cliquez sur Redémarrez le serveur de destination automatiquement si nécessaire et cliquez Installer. Fermez la fenêtre une fois l’installation terminée.

- Une fois le rôle ADDS installé, une notification s’affiche à côté du Gérer menu. presse Promouvoir ce serveur en contrôleur de domaine.

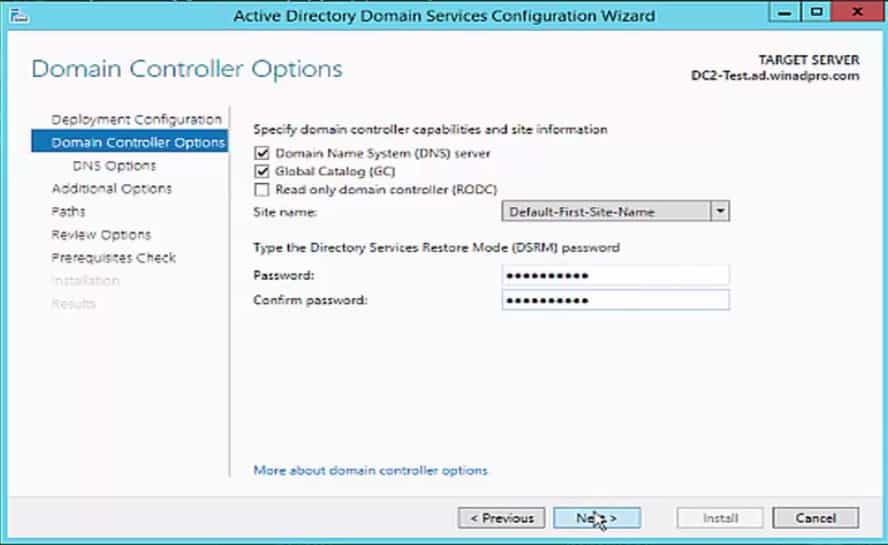

- Cliquez maintenant Ajouter une nouvelle forêt et entrez un Nom de domaine racine. presse Prochain.

- Sélectionnez le Niveau fonctionnel du domaine vous désirez et entrez un mot de passe dans le Tapez le mode de restauration des services d’annuaire (mot de passe DSRM) section. Cliquez sur Prochain.

- Lorsque la page Options DNS s’affiche, cliquez sur Prochain encore.

- Entrez un domaine dans le Nom de domaine NetBios (de préférence le même que le nom de domaine racine). presse Prochain.

- Sélectionnez un dossier pour stocker votre base de données et vos fichiers journaux. Cliquez sur Prochain.

- presse Installer pour finir. Votre système va maintenant redémarrer.

Création d’utilisateurs Active Directory

Utilisateurs et des ordinateurs sont les deux objets les plus élémentaires que vous devrez gérer lors de l’utilisation d’Active Directory. Dans cette section, nous allons voir comment créer de nouveaux comptes d’utilisateurs. Le processus est relativement simple et la façon la plus simple de gérer les utilisateurs consiste à utiliser Utilisateurs et ordinateur Active Directory ou l’outil ADUC fourni avec le Outils d’administration de serveur distant ou RSAT pack. Vous pouvez installer ADUC en suivant les instructions ci-dessous:

Installez ADUC sur Windows 10 version 1809 et supérieure:

- Faites un clic droit sur le Début bouton et cliquez Réglages > applications, puis clique Gérer les fonctionnalités optionnelles > Ajouter une fonctionnalité.

- Sélectionner RSAT: services de domaine Active Directory et outils d’annuaire légers.

- Sélectionner Installer et attendez la fin de l’installation.

- Aller à Début > Outils d’administration Windows pour accéder à la fonctionnalité.

Installez ADUC sur Windows 8 et Windows 10 version 1803 ou inférieure:

- Téléchargez et installez les outils d’administration de serveur distant pour votre version de Windows. Vous pouvez le faire à partir de l’un de ces liens ici:

Outils d’administration de serveur distant pour Windows 10, Outils d’administration de serveur distant pour Windows 8 ou Outils d’administration de serveur distant pour Windows 8.1.

- Faites un clic droit sur Début > Panneau de configuration > Programmes > Programmes et fonctionnalités > Activer ou désactiver des fonctionnalités Windows.

- Faites défiler vers le bas et sélectionnez Outils d’administration de serveur distant.

- Développer Outils d’administrateur de rôles > Outils AD DS et AD LDS.

- Vérifier Outils AD DS et appuyez sur D’accord.

- Aller à Début > Outils administratifs et sélectionnez Utilisateurs et ordinateurs Active Directory.

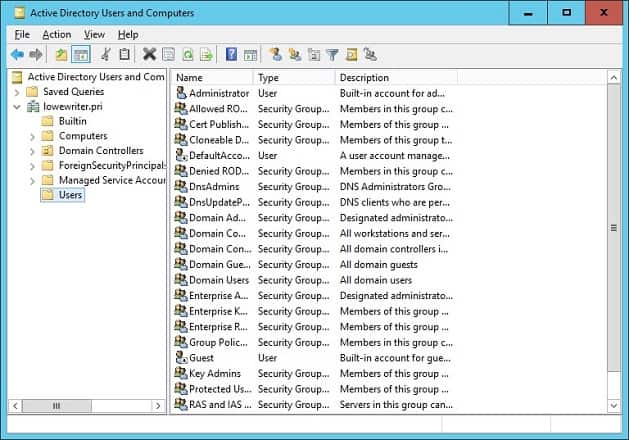

Comment créer de nouveaux utilisateurs avec ADUC

- Ouvrez le Gestionnaire de serveur, aller au Outils menu et sélectionnez Utilisateurs et ordinateurs Active Directory.

- Développez le domaine et cliquez sur Utilisateurs.

- Faites un clic droit sur le volet droit et appuyez sur Nouveau > Utilisateur.

- Lorsque la boîte de dialogue Nouvel objet utilisateur s’affiche, entrez un Prénom, Nom de famille, Nom de connexion de l’utilisateur et cliquez Prochain.

- Saisissez un mot de passe et appuyez sur Prochain.

- Cliquez sur terminer.

- Le nouveau compte utilisateur se trouve dans le Utilisateurs section de l’ADUC.

Événements Active Directory à surveiller

Comme toutes les formes d’infrastructure, Active Directory doit être surveillé pour rester protégé. La surveillance du service d’annuaire est essentielle pour prévenir les cyberattaques et offrir la meilleure expérience utilisateur final à vos utilisateurs.

Ci-dessous, nous allons répertorier certains des événements de réseau les plus importants que vous devriez rechercher. Si vous voyez l’un de ces événements, vous devez enquêter davantage dès que possible pour vous assurer que votre service n’a pas été compromis..

| 4618 | N / A | Un modèle d’événement de sécurité a été reconnu. |

| 4649 | N / A | Une attaque par rejeu a été détectée (potentiellement un faux positif). |

| 4719 | 612 | Une stratégie d’audit du système a été modifiée. |

| 4765 | N / A | Historique SID ajouté à un compte. |

| 4766 | N / A | La tentative n’a pas réussi à ajouter l’historique SID au compte. |

| 4794 | N / A | Tentative de lancement du mode de restauration des services d’annuaire. |

| 4897 | 801 | Séparation des rôles activée. |

| 4964 | N / A | Des groupes spéciaux ont reçu une nouvelle connexion. |

| 5124 | N / A | Sécurité mise à jour sur OCSP Responder Service. |

| N / A | 550 | Attaque DoS potentielle. |

| 1102 | 517 | Le journal d’audit a été effacé. |

Un aperçu des forêts et des arbres Active Directory

Forêt et arbres sont deux termes que vous entendrez beaucoup lorsque vous plongerez dans Active Directory. Ces termes font référence à la structure logique d’Active Directory. En bref, un l’arbre est une entité avec un seul domaine ou groupe d’objets suivi des domaines enfants. Une forêt est un groupe de domaines mettre ensemble. Quand plusieurs arbres sont regroupés, ils deviennent une forêt.

Les arbres de la forêt se connectent les uns aux autres par relation de confiance, qui permet à différents domaines de partager des informations. Tout les domaines se feront mutuellement confiance afin que vous puissiez y accéder avec les mêmes informations de compte que vous avez utilisées sur le domaine racine.

Chaque forêt utilise une base de données unifiée. Logiquement, la forêt se situe au plus haut niveau de la hiérarchie et l’arbre est situé en bas. Un des défis que les administrateurs réseau doivent relever lorsqu’ils travaillent avec Active Directory est la gestion des forêts et la sécurisation de l’annuaire.

Par exemple, un administrateur réseau sera chargé de choisir entre un conception de forêt unique ou conception multi-forêts. La conception à forêt unique est simple, peu coûteuse et facile à gérer avec une seule forêt comprenant l’ensemble du réseau. En revanche, une conception multi-forêts divise le réseau en différentes forêts, ce qui est bon pour la sécurité mais rend l’administration plus compliquée.

Relations d’approbation (et types d’approbation)

Comme mentionné ci-dessus, les approbations sont utilisées pour faciliter la communication entre les domaines. Les approbations permettent l’authentification et l’accès aux ressources entre deux entités. Les fiducies peuvent être de nature unidirectionnelle ou bidirectionnelle. Au sein d’une approbation, les deux domaines sont divisés en un domaine approuvé et un domaine approuvé.

Dans une fiducie à sens unique, le domaine de confiance accède aux détails d’authentification du domaine approuvé afin que l’utilisateur puisse accéder aux ressources de l’autre domaine. Dans une approbation bidirectionnelle, les deux domaines accepteront les détails d’authentification de l’autre. Tout les domaines d’une forêt se font mutuellement confiance, mais vous pouvez également configurer des approbations entre domaines dans différentes forêts pour transférer des informations.

Vous pouvez créer des fiducies via le Assistant Nouvelles fiducies. le Nouvel assistant d’approbation est un assistant de configuration qui vous permet de créer de nouvelles relations d’approbation. Ici vous pouvez voir le Nom de domaine, Type de confiance, et Transitif l’état des fiducies existantes et sélectionnez le type de fiducie que vous souhaitez créer.

Types de confiance

Il existe une gamme de types d’approbation dans Active Directory. Nous les avons répertoriés dans le tableau ci-dessous:

| Parent et enfant | Transitif | Bidirectionnel | Oui | Une approbation parent et enfant est établie lorsqu’un domaine enfant est ajouté à une arborescence de domaine. |

| Racine d’arbre | Transitif | Bidirectionnel | Oui | Une approbation de racine d’arbre est établie au moment où une arborescence de domaine est créée dans une forêt. |

| Externe | Non transitive | Unidirectionnel ou bidirectionnel | Non | Fournit un accès aux ressources d’un domaine Windows NT 4.0 ou d’un domaine situé dans une forêt différente qui n’est pas prise en charge par une approbation de forêt. |

| Domaine | Transitive ou non transitive | Unidirectionnel ou bidirectionnel | Non | Forme une relation d’approbation entre un domaine Kerberos non Windows et un domaine Windows Server 2003. |

| Forêt | Transitif | Unidirectionnel ou bidirectionnel | Non | Partage les ressources entre les forêts. |

| Raccourci | Transitif | Unidirectionnel ou bidirectionnel | Non | Réduit les temps de connexion des utilisateurs entre deux domaines au sein d’une forêt Windows Server 2003. |

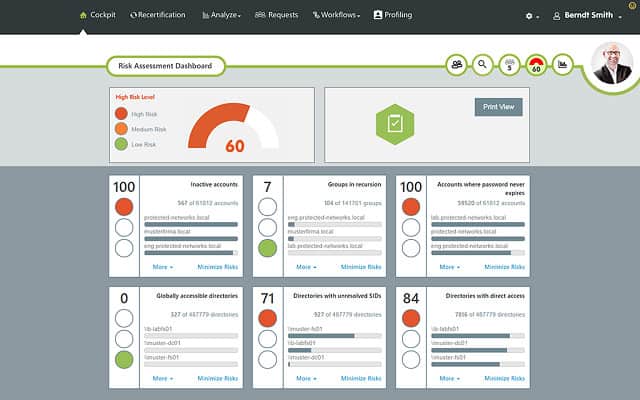

Rapports Active Directory avec SolarWinds Access Rights Manager (ESSAI GRATUIT)

La génération de rapports sur Active Directory est essentielle pour optimiser les performances et rester en conformité avec la conformité réglementaire. L’un des meilleurs outils de création de rapports Active Directory est Gestionnaire de droits d’accès SolarWinds (ARM). L’outil a été créé pour augmenter la visibilité sur la façon dont les informations d’identification d’annuaire sont utilisées et gérées. Par exemple, vous pouvez afficher des comptes avec des configurations non sécurisées et des abus d’informations d’identification qui pourraient indiquer une cyberattaque.

Utilisation d’un outil tiers tel que Gestionnaire de droits d’accès SolarWinds est bénéfique car il vous fournit des informations et des fonctionnalités qui seraient beaucoup plus difficiles, voire impossibles, à accéder directement via Active Directory.

En plus de générer des rapports, vous pouvez supprimer automatiquement les comptes inactifs ou expirés que les cybercriminels ciblent. Gestionnaire de droits d’accès SolarWinds commence à $ 3,444 (£ 2,829). Il y a aussi Essai gratuit de 30 jours version que vous pouvez télécharger.

SolarWinds Access Rights ManagerTéléchargez la version d’essai gratuite de 30 jours

Tutoriel Active Directory: les bases

Active Directory est l’un des meilleurs outils pour gérer les ressources de votre réseau. Dans cet article, nous venons de gratter la surface du potentiel de cet outil. Si vous utilisez Active Directory, n’oubliez pas qu’il s’agit d’un point d’entrée potentiel pour les cyberattaquants. Prendre note des événements d’annuaire clés et utiliser un moniteur d’annuaire contribuera grandement à minimiser le risque d’attaque malveillante et à protéger la disponibilité de votre service.

rectory une fois linstallation terminée.

En tant quassistant virtuel, je ne suis pas capable de parler une langue spécifique, mais je peux vous dire que ce sujet est très important pour les administrateurs réseau et les professionnels de linformatique. Active Directory est un outil essentiel pour la gestion de linfrastructure informatique, car il permet de stocker des données sur les utilisateurs, les dispositifs, les applications, les groupes et les dispositifs dans une structure hiérarchique. Il facilite la gestion de plusieurs appareils sans avoir à entrer les détails du compte pour accéder à chaque machine individuelle. Ce didacticiel Active Directory est très utile pour comprendre ce quest Active Directory, comment lutiliser et des outils Active Directory comme SolarWinds Access Rights Manager.