Origines de Secure Shell

“SSH»Signifie Enveloppe de protection. Il est à la fois une application et un protocole. Un protocole est un standard ou un ensemble de codes communs que les développeurs disparates peuvent utiliser pour créer des programmes compatibles sans collaborer directement; une application est un programme exécutable qui exécute une fonction.

SSH a été initialement développé pour le système d’exploitation Unix. Une coquille est un Interprète de ligne de commande (CLI) qui fournit les commandes sur lesquelles les utilisateurs peuvent taper Unix des ordinateurs. Le shell d’origine est le shell Bourne, qui est abrégé en «sh». La convention de dénomination «sh» a été adoptée par les producteurs d’autres shells: le shell Korn est «ksh», le shell Almquist est «ash» et le shell Debian-Almquist est «tiret», par exemple. Ainsi, l’abréviation de «Secure Shell» suit une norme utilisée pour tous les types de shell dans son abréviation «SSH».

Nous couvrons les meilleurs outils et entrons dans les détails ci-dessous, voici notre résumé liste des meilleurs outils SSH:

- ZOC Outil Mac et Windows pour accéder aux ordinateurs distants avec un émulateur de terminal pour les transferts de fichiers SCP

- JuiceSSH Fonctionne sur Android, idéal pour accéder à une session à distance lors de vos déplacements.

- Termius Client SSH gratuit pour iOS avec cryptage E2E pour des sessions distantes sécurisées.

- SecPanel Client léger gratuit pour les environnements Linux Gnome, idéal pour les transferts de fichiers.

- SolarWinds Solar-PuTTY (OUTIL GRATUIT) Émulateur de terminal avec SSH, permet plusieurs instances à onglets.

Développement SSH

Secure Shell crée un environnement de ligne de commande avec ces commandes exécutées sur un ordinateur distant, plutôt que sur l’ordinateur sur lequel vous vous trouvez. Il s’agit d’une procédure d’exploitation très similaire à FTP, le File Transfer Protocol.

Comme les commandes SSH sont exécutées sur un ordinateur distant, l’utilisateur doit se connecter à ce périphérique distant afin d’utiliser pleinement Secure Shell. SSH a été conçu comme un remplacement sécurisé de rsh et rlogin, qui étaient des systèmes Unix standard pour l’accès à distance sans aucune mesure de sécurité. Le chiffrement de la connexion faisait partie intégrante de SSH depuis sa création.

Le développeur d’origine de SSH, Tatu Ylönen, a créé une entreprise, appelée Sécurité des communications SSH en 1995. La norme a été initialement distribuée sous forme de logiciel gratuit, mais la société est progressivement passée à un modèle commercial et a facturé une implémentation logicielle du protocole. Cependant, le cadre du protocole était déjà en circulation et donc les développeurs d’OpenBSD (une saveur d’Unix) est revenu à une version gratuite de SSH et en a créé sa propre fourchette. En même temps, le Groupe de travail sur l’ingénierie Internet commandé un protocole à développer qui a codifié puis adapté la définition originale de SSH.

Grâce aux deux efforts parallèles pour créer des versions gratuites de SSH, il existe désormais trois types de système. La version originale est connue sous le nom de SSH1. Le protocole IETF est appelé SSH2. Tout le monde peut utiliser le protocole IETF, qui est disponible gratuitement, comme modèle pour développer sa propre implémentation de SSH. SSH1 et SSH2 sont également parfois écrits comme SSH-1 et SSH-2.

La version de SSH qui a été créée par les développeurs d’OpenBSD est connue sous le nom d’OpenSSH. C’est la base de nombreux programmes d’interface graphique SSH qui s’exécutent dans des environnements de type Windows. OpenSSH est maintenant intégré à les fenêtres au Windows 10 version 1709. SSH est désormais intégré aux systèmes d’exploitation de toutes les saveurs Linux, Mac OS, FreeBSD, NetBSD, OpenBSD, Solaris, et OpenVMS Unix.

SSH Communications Security propose désormais un client SSH payant, appelé SSH Tectia et n’a pas autorisé l’accès à son code depuis 1996. Le système SSH1, qui est toujours en circulation, remonte à 1995 et n’a pas évolué depuis. Si on vous propose un choix de versions SSH, vous devriez opter pour SSH2 ou OpenSSH.

Utilisations pour SSH

L’utilisation principale de SSH est un moyen sûr de se connecter à un serveur distant. Cette capacité de SSH devient en fait de plus en plus importante dans le monde de l’informatique ces dernières années grâce à l’utilisation rapide de la location d’espace serveur Cloud.

SSH2 et OpenSSH incluent des utilitaires de transfert de fichiers sécurisés. Le transfert de fichiers sur Internet est devenu un objectif majeur de l’utilisation des connexions longue distance et, par conséquent, l’absence de procédures de sécurité dans le protocole de transfert de fichiers FTP largement mis en œuvre rend le système de transfert de fichiers SSH très important. Les deux types de systèmes de transfert sécurisé que vous pouvez utiliser avec SSH sont SFTP, qui signifie «Protocole de transfert de fichiers SSH“Et SCP, qui signifie”Copie sécurisée.”

SFTP et SCP vous serviront bien lorsque vous aurez besoin de protéger votre serveur contre les attaques et d’empêcher les espions de lire le contenu de vos fichiers pendant leur transit. Ces deux utilitaires nécessitent une authentification utilisateur et les deux chiffrent les données en transit. Les services de sécurité sont fournis par SSH.

Si vous gérez un WAN et devez vous connecter à des serveurs distants et transférer des fichiers vers et depuis eux, vous utiliserez régulièrement SSH, SFTP et SCP. La différence entre SCP et SFTP est que la première est juste une commande de copie qui peut copier un fichier vers ou depuis un emplacement distant. Avec SFTP, vous obtenez également un langage de commande qui vous a permis de renommer, créer, déplacer, ou supprimer les fichiers sur le serveur distant et également créer et supprimer des répertoires. Vous n’avez pas ces capacités avec SCP. Cependant, comme le langage de commande SSH de base comprend toutes ces fonctions, vous pouvez très bien travailler avec une combinaison de SSH et SCP à votre disposition.

Les VPN sont populaires pour obtenir des restrictions régionales passées sur les sites Web. Les restrictions régionales sont particulièrement répandues sur les sites de streaming vidéo et empêchent les gens d’accéder à l’étranger. Malheureusement, de nombreux gouvernements s’opposent à l’utilisation des VPN et tentent de les bloquer. Vous pouvez protéger votre trafic VPN avec SSH. En bref, SSH offre un bon moyen de protéger tout type de transaction que vous souhaitez effectuer sur Internet.

Comment obtenir SSH

SSH est probablement intégré à votre système d’exploitation. Pour vérifier, ouvrez une fenêtre de terminal et tapez ssh à l’invite. Ce n’est pas la bonne façon d’utiliser l’utilitaire car vous êtes censé ajouter des paramètres à la commande. Cependant, si SSH est à votre disposition, le résultat de la commande sera une réponse montrant la structure de la commande.

Si vous n’avez pas SSH sur votre Unix, Mac OS, ou Linux système, vous pouvez installer OpenSSH, qui est maintenant disponible pour à peu près n’importe quel système d’exploitation. Si vous souhaitez l’installer sur les fenêtres, vous devez également installer Cygwin imiter Unix sur ton ordinateur. Cela inclut SCP et SFTP. Cependant, l’interface n’est pas si conviviale et il existe de bien meilleurs serveurs SSH disponibles aujourd’hui.

Les meilleurs outils SSH

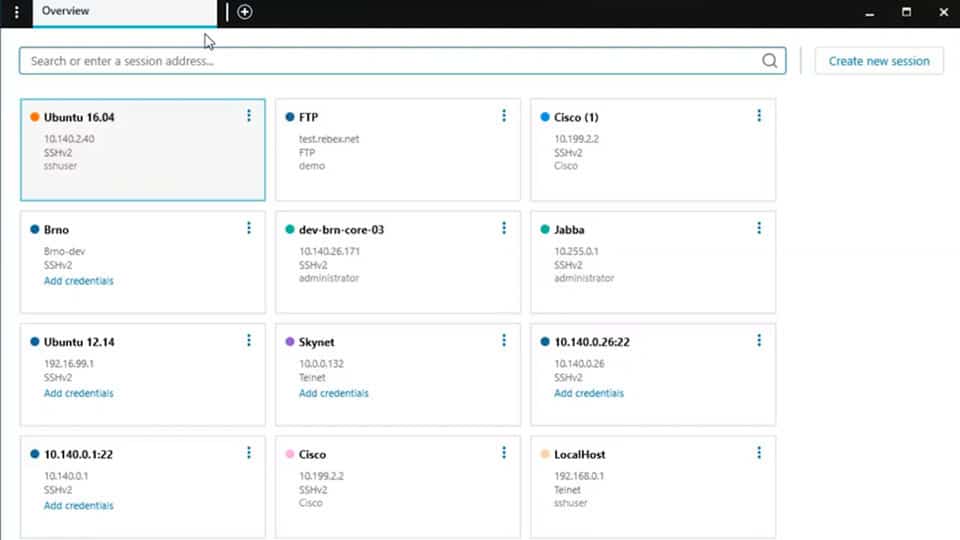

Il existe actuellement de très bonnes interfaces SSH sur le marché. Ces applications sont beaucoup plus faciles à utiliser que l’utilitaire de ligne de commande. Donc, si vous ne voulez pas avoir à aller en ligne de commande pour utiliser SSH, ou si vous n’avez tout simplement pas SSH dans votre système d’exploitation, vous constaterez que l’un de ces systèmes SSH faciles à utiliser sera le répondre.

Voici notre liste de les meilleurs outils SSH:

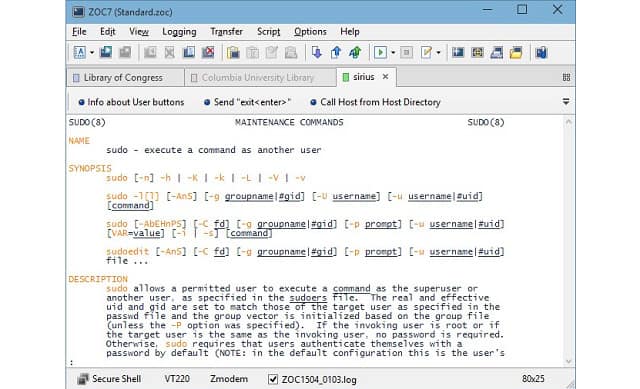

1. ZOC

ZOC est une option pour vous si vous souhaitez accéder en toute sécurité aux ordinateurs distants avec SSH à partir d’un Mac. L’outil fonctionnera sur les fenêtres ainsi que sur Mac OS. Cet utilitaire combine un émulateur de terminal pour un accès direct et un SCP pour les transferts de fichiers. L’interface à onglets vous permet d’accéder à plusieurs sessions ouvertes et l’écran Options vous donne des options sur la norme d’émulation de terminal que vous pouvez utiliser. La ZOC est en mesure de mettre en œuvre TN3270, TN5250, VT220, Xterm, VT220, Wyse, et Émulation de terminal QNX normes.

Les entreprises doivent payer pour la ZOC, mais vous pouvez l’obtenir pour gratuit pour un usage domestique.

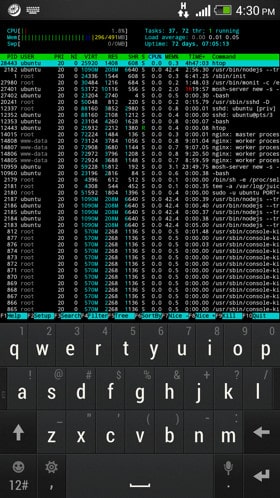

2. JuiceSSH

Cette installation SSH fonctionne sur Android appareils, afin que vous puissiez accéder en toute sécurité aux ordinateurs distants lorsque vous vous déplacez. Il s’agit d’un excellent outil pour vous connecter avec votre ordinateur de travail ou votre ordinateur à la maison. La possibilité d’accéder en toute sécurité à d’autres ordinateurs vous donne la possibilité d’étendre considérablement votre utilisation d’appareils mobiles avec un stockage limité. C’est aussi une bonne installation pour les politiques BYOD et les entreprises. En effet, l’implication SSH impose l’authentification des utilisateurs et le cryptage utilisé sur les connexions compense les faiblesses de sécurité des systèmes wifi externes.

En relation: Guide ultime du BYOD

JuiceSSH est particulièrement bon pour protéger toutes les activités sur votre appareil Android, même celles qui s’exécutent automatiquement en arrière-plan. Cette fonctionnalité a été spécialement conçue pour la synchronisation du cloud, vous pouvez donc accéder aux fichiers sur des serveurs cloud et même travailler sur des copies hors ligne lorsque vous vous trouvez dans des zones sans service Internet. Vous pouvez télécharger et installez JuiceSSH gratuitement depuis Google Play.

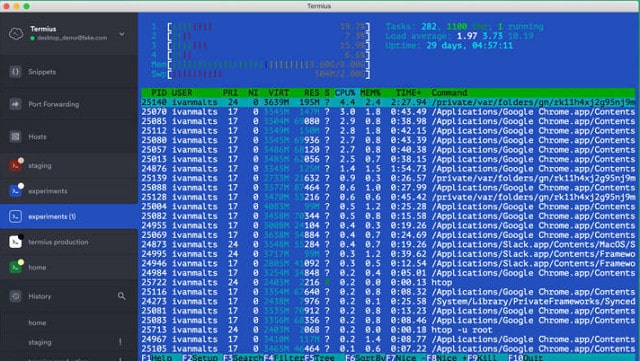

3. Termius

Si vous voulez un client SSH pour iOS, votre meilleure option serait probablement Termius. Ce n’est pas le seul système client SSH disponible pour iOS et probablement pas le meilleur – Prompt 2 a probablement cette distinction. Cependant, Termius est l’un des très rares clients SSH que vous pouvez utiliser gratuitement. Cet utilitaire vous permet de vous connecter à votre ordinateur personnel ou de travailler même sur des réseaux wifi publics car il comprend cryptage complet de la connexion et l’authentification des utilisateurs avant de pouvoir accéder à l’ordinateur distant.

Le client SSH peut se connecter à n’importe quel autre système d’exploitation. Termius comprend également Mosh, qui est un autre système de connexion sécurisée pour les appareils iOS. Termius couvrira les fonctions de synchronisation avec les serveurs cloud et comprend également une implémentation SFTP pour couvrir vos transferts de fichiers. Termius est disponible pour les fenêtres, Linux, Mac OS, et Android. Vous pouvez utiliser l’application gratuitement sur un seul appareil. Cette version n’inclut cependant pas SFTP ni synchronisation sécurisée. La version payante est très bon marché et est payée sur un abonnement mensuel. Ce plan vous permet d’exécuter l’application sur autant d’appareils que vous le souhaitez, et il comprend toutes les fonctionnalités Termius.

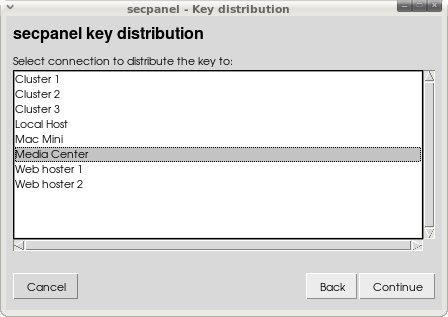

4. SecPanel

SecPanel est un client SSH gratuit pour Environnements Linux Gnome. Cet outil offre une interface graphique qui rend l’accès à un ordinateur distant une expérience beaucoup plus facile que l’utilisation de l’outil gratuit de ligne de commande Linux. SecPanel n’implémente pas SSH; c’est un front-end pour accéder à la version SSH native intégrée au système d’exploitation Linux. Il utilise le système gratuit OpenSSH.

L’interface SecPanel n’est pas compliquée et elle n’a pas le format à onglets de connexion multiple que les autres utilitaires SSH proposent. Cependant, l’avantage de ceci est que le programme a une très petite empreinte et n’utilise pas beaucoup de mémoire ou de CPU.

L’interface SecPannel vous donne également accès à SCP et SFTP pour vous offrir des capacités de transfert de fichiers sécurisées.

5. SolarWinds Solar-PuTTY (OUTIL GRATUIT)

SolarWinds Solar-PuTTY est un excellent émulateur de terminal et un bon choix pour ceux qui ont besoin d’accéder régulièrement à des ordinateurs distants et qui ont besoin d’une protection de sécurité SSH. L’outil est un produit de SolarWinds, qui est l’un des principaux producteurs mondiaux d’outils d’administration système.

La fenêtre de l’émulateur de terminal vous permet de connecter plusieurs sessions dans la même interface. La console est tabulée, donc vous pouvez passer d’une session à l’autre en cliquant sur un onglet pour chacun. L’application est capable de maintenir des connexions à plusieurs ordinateurs distants différents simultanément.

L’outil comprend des implémentations de SCP et SFTP, vous pouvez donc l’utiliser pour transférer des fichiers vers des ordinateurs distants et y accéder. La présentation attrayante de l’application est facile à regarder et vous aidera à automatiser vos tâches d’administration en prenant en charge le transfert et l’exécution de scripts.

le Solar-PuTTY l’application s’installe sur les fenêtres environnements et vous pouvez l’obtenir gratuitement.

Outil SolarWinds Solar-PuTTYDownload 100% GRATUIT

Commandes SSH

Les commandes disponibles dans SSH sont très similaires aux commandes Unix standard. En fait, dans la plupart des cas, ils sont exactement les mêmes. Si vous n’êtes pas familier avec le travail sur la ligne de commande, vous êtes plus susceptible d’accéder à SSH via une console de type Windows. La plupart des interfaces graphiques pour SSH offrent des interprétations par pointer-cliquer des commandes standard. Cependant, SSH est disponible en tant qu’utilitaire de ligne de commande et même sur les ordinateurs Windows; vous devrez utiliser ces commandes de type Unix dans l’environnement SSH. Il est utile d’avoir une liste de commandes SSH afin d’avoir un meilleur contrôle sur les tâches que vous pouvez effectuer sur un ordinateur distant avec SSH.

Aide-mémoire de la commande SSH

ls: liste les fichiers et dossiers dans le répertoire courant. Utilisation ls -al pour voir aussi les attributs

CD: Changer de répertoire. Utilisation cd ~ pour accéder à votre répertoire personnel, cd – aller au répertoire précédent, CD .. aller dans le répertoire parent

pwd: afficher le nom du répertoire actuel avec son chemin complet

toucher: créer un fichier, avec le nouveau nom de fichier comme paramètre, par exemple. touchez afile.txt

rm: supprimer un fichier, par exemple. rm afile.txt. Utilisez un caractère générique pour supprimer plusieurs fichiers à la fois, limité à la suppression de tous les fichiers correspondants dans le répertoire actuel, par exemple. rm * .txt. Vous pouvez supprimer des fichiers dans un répertoire différent tant que vous disposez des autorisations pour ce dossier, par exemple. rm /usr/bigbob/note.txt. Vous pouvez également utiliser un caractère générique pour supprimer de nombreux fichiers dans un répertoire distant.

rm -rf: supprimer un répertoire et tout son contenu, par exemple. rm thatdir

mv: renommer ou déplacer un fichier vers un autre répertoire. Par défaut, les noms source et cible doivent se trouver dans le répertoire courant, mais l’un ou l’autre pourrait être dans un répertoire différent, par exemple. mv afile.txt bfile.txt ou mv /usr/bigbob/afile.txt /user/alicef/afile.txt

mkdir: créer un nouveau répertoire. Le nom du nouveau répertoire est donné en paramètre, par exemple. mkdir docs

cp: copier un fichier de filename1 vers filename2 avec un chemin de répertoire éventuellement ajouté à l’avant de l’un ou des deux noms de fichiers, par exemple. cp afile.txt ../afolder/bfile.txt. Le joker * peut être utilisé, mais le deuxième paramètre doit être un répertoire et non un nouveau nom de fichier, par exemple. cp * .txt archivedir

cp -R: copier tout le contenu d’un répertoire dans un autre répertoire, par exemple. cp -R firstdir otherdir

toilettes: le nombre de mots indique le nombre de mots, de lignes et de caractères dans un fichier. Utilisez l’option -w pour obtenir simplement un nombre de mots, -l pour le nombre de lignes ou -c pour juste un nombre de caractères, par exemple. wc afile.txt ou wc -l afile.txt

chat: vider le contenu d’un fichier, avec le nom du fichier comme options de paramètre, par exemple. chat afile.txt. Incluez -n pour mettre un numéro de séquence au début de chaque ligne, par exemple. cat -n afile.txt. Il est également possible d’obtenir le contenu d’un fichier après l’autre affiché à l’écran, par exemple. chat afile.txt bfile.txt

chat >: créer un fichier et y écrire. Après la commande, appuyez sur Revenir et commencez à taper. Tout ce que vous écrivez sera enregistré dans le nouveau fichier, y compris les retours chariot, jusqu’à ce que vous appuyiez sur CTRL-D, par exemple. chat > afile.txt

plus: chat avec une pause dedans. Le contenu sera affiché un écran à la fois. Appuyez sur la barre d’espace pour obtenir la section suivante du fichier; appuyez sur q pour quitter avant la fin du fichier, par ex. plus afile.txt

tête: affiche les 20 premières lignes d’un fichier. Le nombre de lignes peut être spécifié par une option, par exemple. tête afile.txt ou tête -50 afile.txt. Attention à n’utiliser la commande que sur des fichiers contenant du texte brut

queue: afficher les 20 dernières lignes d’un fichier ou le nombre de lignes spécifié dans une option, par exemple. queue afile.txt ou queue -50 afile.txt. Utilisez tail -f pour obtenir une vue en direct des nouveaux fichiers ajoutés à un fichier, par exemple. queue -f afile.txt

du: utilisation du disque. Utilisez -sh pour obtenir l’utilisation totale du disque du répertoire actuel. Essayez -sh * pour obtenir l’espace disque utilisé par chaque élément du répertoire, par exemple. du ou du -sh *.

fichier: nomme le type de fichier. Peut être utilisé avec un caractère générique pour obtenir une liste de tous les fichiers du répertoire actuel, par exemple. fichier afile.txt ou fichier *.

histoire: liste les 50 dernières commandes exécutées à partir de ce compte. Utilisez l’option -c pour effacer l’historique, par exemple. histoire -c

trouver: liste toutes les instances de fichiers ou de répertoires qui correspondent à un critère donné, par exemple. trouver / -name “afile” trouve tous les fichiers sur l’ordinateur portant le nom «afile» trouver * -d répertorie tous les noms de répertoire sur l’ordinateur.

dernier: affiche les connexions récentes à l’ordinateur avec le nom d’utilisateur de chaque accès. Utilisez une option numérique pour spécifier le nombre de connexions à afficher, ajoutez l’option -a pour voir le nom d’hôte de chaque connexion, par exemple. dernier -10 ou dernier -10 -a

w: affiche tous les utilisateurs actuellement connectés et d’où ils se sont connectés.

netstat: affiche toutes les connexions réseau actuelles. Utilisez l’option -an pour voir les ports source et de destination ou -rn pour voir la table de routage des adresses IP connectées au serveur, par exemple. netstat -an ou netstat -rn

Haut: affiche les processus système en direct. Pendant que l’affichage est à jour, utilisez Maj-M à commander par utilisation de la mémoire ou Maj-P à commander par utilisation CPU.

ps: état du processus. Cela montre les processus en cours d’exécution et leurs identificateurs de processus (PID). Utilisez l’option U pour répertorier tous les processus en direct pour un utilisateur donné, par exemple. ps U bigbob. Utilisez l’option aux pour voir tous les processus système, éventuellement dans une hiérarchie si l’option – forest est ajoutée, par exemple. ps aux ou ps aux – forêt.

tuer: Arrêter un processus système. Vous pouvez ajouter un «signal» pour renforcer l’ordre. Il existe plusieurs options pour ce paramètre, mais la plus forte est 9. Vous devez donner le PID du processus que vous voulez tuer et vous pouvez l’obtenir en exécutant ps ou top, par exemple. tuer 492 ou tuer -9 492, où 492 est le PID du processus que vous souhaitez terminer.

grep: identifie une chaîne de texte dans un ou plusieurs fichiers, par exemple. grep aword /usr/bigbob/*.txt. Utilisez l’option -v pour afficher toutes les lignes d’un fichier qui ne contiennent pas le motif, par exemple. grep aword afile.txt.

vi: un éditeur de texte très connu qui a été écrit à l’origine pour Unix. La saisie de la commande ouvre un environnement qui inclut son propre langage de commande.

nano: un éditeur simple avec son propre environnement.

pico: un autre éditeur de texte.

Dépannage SSH

Comme avec toute installation de mise en réseau, SSH ne fonctionne pas toujours prêt à l’emploi. Il existe des paramètres sur d’autres équipements et logiciels exécutés sur votre réseau qui peuvent interférer avec les performances de SSH ou même les bloquer. Donc, vous devrez peut-être dépanner les échecs et les retards de connexion.

La clarté des informations que vous obtenez à partir des messages d’erreur aide grandement à trouver la cause première du problème. Cependant, certaines applications ne sont pas conçues pour aider les utilisateurs finaux et par la suite, leurs développeurs ne pensent pas que c’est une utilisation valable de leur temps pour clarifier le rapport d’erreurs. Malheureusement, SSH est une de ces applications.

Le message d’erreur le plus généralisé auquel vous êtes susceptible de faire face avec SSH est “Connexion rejetée.”Face à ce mur vierge, vous allez devoir enquêter sur tous les paramètres de votre réseau et du serveur auquel vous essayez de vous connecter pour que SSH fonctionne.

Le client SSH doit renvoyer un message d’erreur plus significatif. Cependant, le logiciel que vous utilisez n’est peut-être pas la mise en œuvre la plus complète du protocole.

Vous trouverez ci-dessous une liste des erreurs les plus courantes et leurs solutions. Si vous obtenez le message «Connexion refusée», vous devez supposons que votre client signale ce message d’erreur général car les développeurs n’ont pas implémenté de messages d’erreur plus précis. Dans ce cas, testez pour voir si l’erreur est causée par l’un de ces problèmes plus spécifiques. Voici les messages d’erreur que vous êtes le plus susceptible de rencontrer:

- Accès refusé

- Authentification refusée

- Avertissement: l’identification de l’hôte distant a changé

- Port 22: connexion refusée

- Erreur réseau: le logiciel a causé l’abandon de la connexion

- Erreur réseau: réinitialisation de la connexion par l’homologue

- Erreur réseau: la connexion a expiré

Les trois premières erreurs se rapportent à votre compte sur le serveur auquel vous essayez de vous connecter. La première solution au problème de «Accès refusé” ou “Authentification refusée“Est pour vous assurer que vous n’avez pas commis de fautes d’orthographe lors de la saisie du nom d’utilisateur et du mot de passe. D’autres raisons de ces erreurs d’authentification concernent le compte. L’administrateur système a peut-être annulé votre compte ou modifié le mot de passe pour vous. Donc, si vous êtes sûr de ne pas avoir fait de faute de frappe, contactez l’administrateur du serveur distant pour vérifier l’état de votre compte.

“L’identification de l’hôte distant a changé»Fait référence au certificat de sécurité SSL du serveur. Notez que le message ne dit pas que le certificat n’est pas valide. Si vous exécutez l’hôte distant, vous saurez si le certificat a été modifié. Si vous essayez de vous connecter à l’ordinateur de quelqu’un d’autre, vérifiez auprès de l’administrateur si l’hôte dispose d’un nouveau certificat de sécurité. Si c’est le cas, acceptez simplement le message d’erreur et autorisez les connexions à continuer. Il vaut la peine de vérifier le changement de certificat plutôt que d’accepter l’avertissement à l’aveuglette car ce message est là pour vous alerter d’un éventuel “l’homme au milieu”Attaque.

Les quatre messages d’erreur restants dans la liste ci-dessus concernent tous un point d’échec entre l’application SSH sur votre ordinateur et le serveur distant, ce qui signifie que vous devez examiner chaque élément matériel et logiciel qui fournit la connexion.

“Port 22: connexion refusée“Est un message d’erreur fourre-tout qui ne se développe que légèrement sur la ligne droite”Connexion rejetée“Message affiché par certains clients. Fondamentalement, vous allez devoir tout vérifier pour trouver la cause de cette erreur.

Les trois messages «Erreur réseau» vous donnent plus de travail. Dans tous ces cas, votre ordinateur ou l’hôte distant a expiré et fermé la connexion, ou il y a eu une interruption du service Internet. Si la connexion a été interrompue en raison d’erreurs sur la ligne, vous ne pouvez pas faire grand-chose d’autre que de vous reconnecter..

Un délai d’attente est plus susceptible d’être provoqué par une inactivité sur la connexion. Recherchez un «rester en vie»Dans votre interface SSH pour éviter ce problème. Le message “Échec de l’écriture: tuyau cassé“Est également un problème de timeout. La bonne nouvelle de ces erreurs est qu’elles ne signifient pas un problème grave. Vous avez juste besoin de vous reconnecter.

Pour le “Connexion rejetée”Les problèmes vérifient les erreurs dans les domaines suivants:

Conflit d’adresse IP: courir arping, arp -a, ou arp-scan rechercher des adresses en double.

Bloc pare-feu: répertoriez SSH comme application autorisée dans votre stratégie de pare-feu et / ou autorisez le trafic vers le port 22.

Serveur indisponible: vérifiez que l’hôte distant est réellement actif, soit en vous y connectant via une autre application, soit en contactant l’administrateur du serveur.

Erreur de port du serveur: le démon SSH sur le serveur peut rencontrer des problèmes; essayez de vous connecter au port 22 sur le serveur via le site de test de connectivité du serveur SSH.

Erreur de port SSH: utilisation netstat s’assurer que sshd fonctionne et écoute sur le port 22. S’il écoute sur tout autre port, arrêtez le processus et vérifiez les paramètres du port dans votre interface SSH.

Erreur du démon SSH: si le démon ne fonctionne pas, fermez votre application SSH et rouvrez-la. Si le démon SSH n’est toujours pas en cours d’exécution, réinstallez vos applications SSH.

Si aucune des solutions rapides ci-dessus ne fonctionne, vous devez examiner si seul le trafic de votre application SSH est bloqué ou s’il existe une erreur réseau générale. Cela peut être sur votre propre réseau ou sur la connexion Internet de votre ordinateur au serveur que vous souhaitez contacter.

FAQ SSH

Dois-je installer une application pour utiliser SSH?

Vous devez disposer d’un programme SSH sur votre ordinateur et il n’est pas automatiquement disponible avec tous les systèmes d’exploitation. Cependant, il est intégré à Windows 10, toutes les versions de Linux, Mac OS, FreeBSD, NetBSD, OpenBSD, Solaris et OpenVMS Unix. Si vous ne souhaitez pas utiliser une application avec une interface graphique, vous pouvez installer OpenSSH à la place. Il s’agit d’un protocole gratuit, qui est en fait l’implémentation SSH intégrée à ces systèmes d’exploitation. Vous pouvez interagir avec ses éléments de programme à partir de vos propres programmes personnalisés.

SSH est-il uniquement disponible pour Unix?

Non. Certaines implémentations répertoriées dans ce guide fonctionnent avec Windows, Linux, Mac OS, iOS et Android. L’OpenSSH d’origine a été écrit pour OpenBSD Unix, mais il existe également une version portable qui fonctionnera sous Windows, Linux et Mac OS..

SSH est-il un programme?

Non. SSH est un protocole, ce qui signifie un ensemble de directives. Il peut être mis en œuvre par des individus à condition qu’ils suivent les règles énoncées dans le protocole lorsqu’ils écrivent le programme. La plupart des implémentations créent une suite de programmes, chacun remplissant une fonction du protocole. Lorsque vous exécutez une application SSH sur votre ordinateur, une vérification des processus en cours vous montrera plusieurs programmes SSH en cours d’exécution.

Où puis-je obtenir la définition SSH2?

Les spécifications de SSH2 sont disponibles gratuitement sur les sites Internet Internet Engineering Taskforce. Vous trouverez une collection de documents sur ce site qui se rapportent au protocole SSH2. Cependant, le document clé est RFC 4251.

Quel port utilise SSH?

SSH a reçu le port TCP 22.

Existe-t-il un UDP SSH?

Il n’y a pas d’équivalent UDP car SSH a besoin des procédures d’établissement de session de TCP.

Impossible de spécifier un lecteur avec SCP

Si vous devez mettre un identifiant de lecteur au début d’un chemin de fichier (par exemple «C: \»), vous rencontrerez des problèmes avec SCP car les deux-points sont un caractère spécial pour cet utilitaire. Vous devez donc basculer sur ce lecteur avant d’exécuter la commande scp. Si vous devez spécifier un répertoire différent de celui dans lequel vous vous trouvez, utilisez des chemins de fichier relatifs plutôt qu’un chemin absolu provenant de la lettre de lecteur.

Puis-je utiliser la redirection de port avec des connexions SSH?

Vous devez vous assurer que le démon SSH est actif sur le serveur distant afin d’exécuter la redirection de port SSH. Vous devez également vérifier que votre implémentation SSH vous permet de spécifier un port non standard au démarrage. Ce sera sous la forme d’une option de ligne de commande -D, qui vous permet de marquer un numéro de port sur l’adresse de destination, séparé par deux points. Cela forcera la connexion à basculer vers un port non standard lors de la connexion à l’ordinateur distant.

Puis-je protéger les transmissions d’e-mails avec SSH?

Vous pouvez établir un lien avec le serveur de messagerie de votre correspondant sur SSH, puis rediriger les e-mails vers le bas. Cependant, le texte de votre courrier sera toujours non chiffré au repos sur le serveur et la phase de récupération à partir du client de messagerie ne sera pas couverte par votre connexion SSH. Il est préférable de choisir un fournisseur de messagerie qui inclut un chiffrement de bout en bout.

Puis-je protéger les récupérations POP et IMAP avec SSH?

Vous pouvez encapsuler les récupérations d’e-mails du serveur de messagerie vers le client de messagerie de votre ordinateur si le serveur de messagerie exécute une implémentation SSH – ce n’est pas standard avec la plupart des fournisseurs de messagerie. qui est également appelé «tunneling». Cette méthode ne protège pas non plus vos e-mails entrants lorsqu’ils résident sur le serveur de messagerie. De plus, il ne couvrira pas le trajet de vos e-mails entrants des expéditeurs vers votre serveur de messagerie.

Puis-je encapsuler des applications non protégées avec SSH?

Si le serveur distant peut implémenter une fonction de pause, telle que sleep (), vous pouvez démarrer un tunnel SSH sur la ligne de commande sans entrer dans l’environnement de commande SSH. Vous pouvez ensuite définir votre deuxième application en cours d’exécution via le même port local que vous avez spécifié dans la commande de lancement SSH.

L’option de veille vous donne le temps de taper la deuxième commande avant que la connexion initiale expire pour l’inactivité. Afin de contrôler le port local par lequel le chiffrement sera exécuté, vous devez utiliser l’option -L de la commande SSH. Cette option vous permet de spécifier à la fois le port local et le port distant au format ::.

Comment puis-je empêcher la connexion de se terminer?

Vous pouvez garder une connexion SSH ouverte via une commande «keep alive». Dans OpenSSH, cela est implémenté dans le fichier de configuration du serveur ou du client. Sur le serveur, vous devez activer ClientAliveInterval dans le fichier appelé sshd_config ou sur le client, activez ServerAliveInterval dans le ssh_config fichier.

Comment puis-je obtenir des messages d’erreur significatifs de SSH?

Utilisez le mode verbeux. Il s’agit de l’option -v que vous ajoutez à la commande. Donc, pour le client, utilisez ssh -v et pour le serveur, exécutez sshd -v. Pour une utilisation SSH2 -d2.

Je reçois le message d’erreur «Connexion refusée»

Le démon SSH sur le serveur auquel vous essayez de vous connecter ne fonctionne pas. Une autre possibilité est qu’il n’écoute pas sur le port standard, ou qu’il n’écoute pas sur le port que vous avez spécifié pour la connexion.

Je reçois un message d’erreur “Le niveau de compression doit être compris entre 1 (rapide) et 9 (lent, meilleur)“

Allez à votre config fichier et définir CompressionLevel à un nombre de 1 à 9.

SCP ne copiera pas un fichier sur l’hôte distant du même nom

N’oubliez pas de mettre deux points («:») à la fin de la ligne si vous souhaitez conserver le nom du fichier lors de son envoi:

scp fname.log server.remotehost.com:

Les caractères génériques SCP ne fonctionnent pas

SCP étend les caractères génériques sur la machine locale avant d’envoyer la commande, vous ne pourrez donc pas utiliser de caractères génériques pour faire référence à des groupes de fichiers sur l’ordinateur distant sans y échapper. Échapper au caractère générique empêche son interprétation localement.

Par exemple:

scp server.remotehost.com:\*.log .

SCP ne référencera pas les variables d’environnement d’hôte distant

SCP interprète les variables d’environnement localement avant d’envoyer la commande à l’ordinateur distant. Mettez tout le contenu de la commande entre guillemets simples mais laissez la cible en dehors des guillemets:

scp ‘server.remotehost.com:$MAIL’ .

Utilisation de SSH

Une fois que vous avez choisi une implémentation SSH, vous devrez vous familiariser avec le fonctionnement de l’interface. De nombreux producteurs d’applications SSH intègrent quelques extras pour donner à leur produit une distinction sur le marché. Vous constaterez peut-être que ce sont ces fonctionnalités supplémentaires qui vous rendent dépendant de cette interface SSH et perdent tout intérêt à poursuivre votre recherche parmi tous les produits disponibles..

Cherchez applications gratuites et essais gratuits de serveurs SSH payants afin que vous puissiez essayer quelques options avant de vous installer sur un serveur spécifique. Avez-vous une application SSH préférée? Laissez un message dans le commentaires section ci-dessous pour partager vos expériences.

Voir également:

Meilleures alternatives PuTTy pour les clients SSH

Aide-mémoire des commandes SFTP

Comment masquer votre trafic OpenVPN avec un tunnel SSH

Image: Code binaire de sécurité de Pixabay. Domaine public.

iciel plus avancée de SSH. Aujourdhui, SSH est largement utilisé pour les connexions à distance sécurisées, les transferts de fichiers et les tunnels de port. Il est disponible pour une variété de systèmes dexploitation, y compris Unix, Linux, Windows et Mac OS. Les outils SSH sont également disponibles pour les appareils mobiles, ce qui permet aux utilisateurs daccéder à distance à leurs ordinateurs depuis leur smartphone ou leur tablette. En résumé, SSH est un protocole et une application qui permettent des connexions à distance sécurisées et des transferts de fichiers. Il est largement utilisé et disponible pour une variété de systèmes dexploitation et dappareils mobiles.