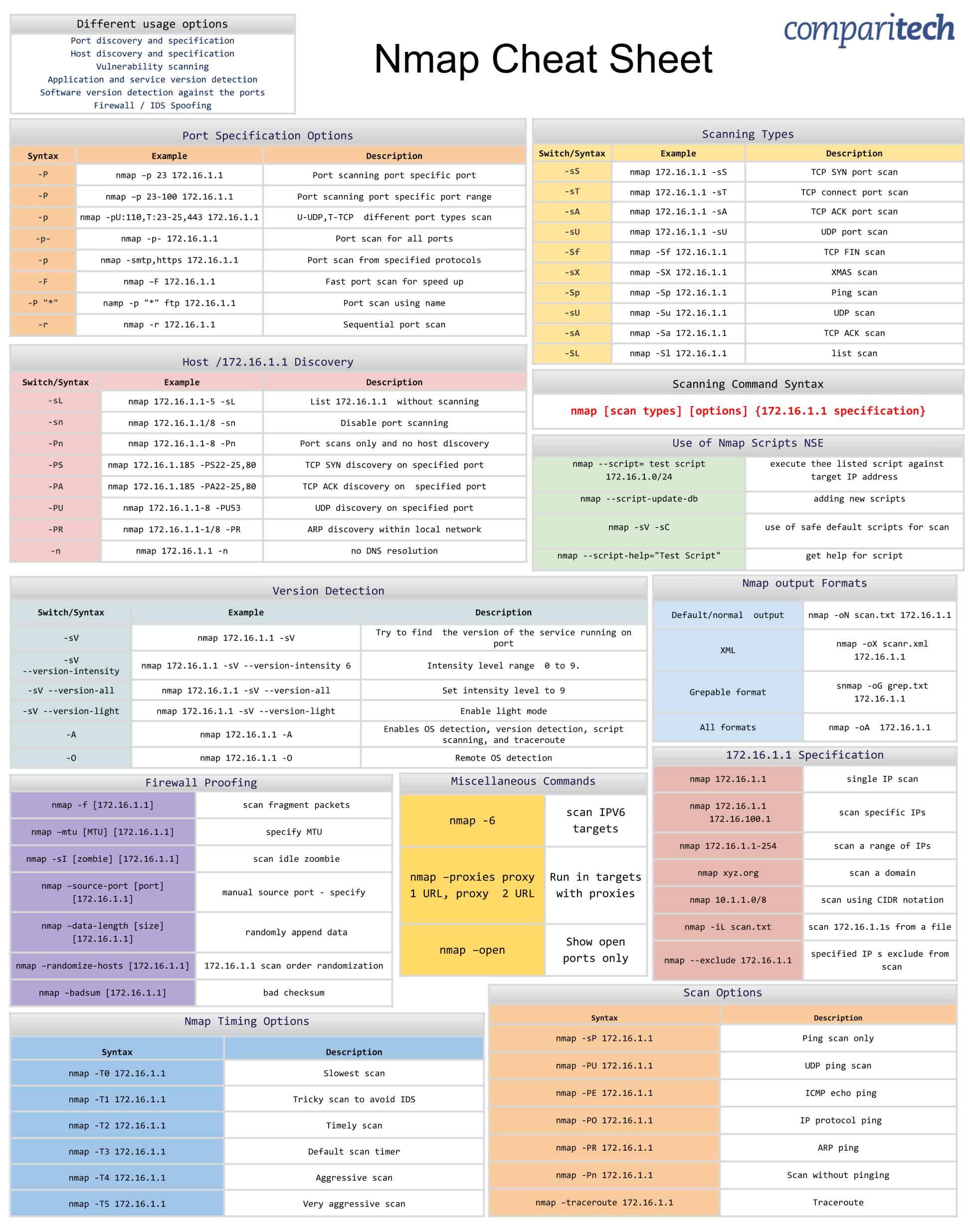

Tous les tableaux fournis dans les feuilles de triche sont également présentés dans les tableaux ci-dessous qui sont faciles à copier et coller.

La feuille de triche Nmap couvre:

- Différentes options d’utilisation de Nmap

- Syntaxe des commandes de numérisation

- Options de spécification de port

- Découverte de l’hôte / 172.16.1.1

- Types de numérisation

- Détection de version

- 172.16.1.1 spécification

- Utilisation des scripts NMAP NSE

- Imperméabilisation du pare-feu

- Formats de sortie NMAP

- Options de numérisation

- Options de temporisation NMAP

- Commandes diverses

Voir ou télécharger l’image JPG de la feuille de triche

Faites un clic droit sur l’image ci-dessous pour enregistrer le fichier JPG (1945 largeur x 2470 hauteur en pixels), ou cliquez ici pour l’ouvrir dans un nouvel onglet de navigateur. Une fois que l’image s’ouvre dans une nouvelle fenêtre, vous devrez peut-être cliquer sur l’image pour zoomer et afficher le jpeg en taille réelle.

Voir ou télécharger le fichier PDF de la feuille de triche

Vous pouvez télécharger le fichier PDF de la feuille de triche ici. S’il s’ouvre dans un nouvel onglet de navigateur, faites simplement un clic droit sur le PDF et accédez à la sélection de téléchargement.

Ce qui est inclus dans la feuille de triche

Les catégories et éléments suivants ont été inclus dans la feuille de triche:

Différentes options d’utilisation de Nmap

| Découverte et spécification de port Découverte et spécification de l’hôte Analyse de vulnérabilité Détection de version d’application et de service Détection de version de logiciel contre les ports Pare-feu / usurpation d’identité |

Syntaxe des commandes de numérisation

| nmap [types de scan] [options] {spécification 172.16.1.1} |

Options de spécification de port

| Syntaxe | Exemple | La description |

| -P | nmap –p 23 172.16.1.1 | Port spécifique au port de numérisation de port |

| -P | nmap –p 23-100 172.16.1.1 | Port spécifique de port de numérisation de port |

| -p | nmap -pU: 110, T: 23-25 443 172.16.1.1 | Analyse de différents types de ports U-UDP, T-TCP |

| -p- | nmap -p- 172.16.1.1 | Analyse des ports pour tous les ports |

| -p | nmap -smtp, https 172.16.1.1 | Analyse des ports à partir des protocoles spécifiés |

| -F | nmap –F 172.16.1.1 | Balayage rapide des ports pour accélérer |

| -P "*" | namp -p "*" ftp 172.16.1.1 | Analyse de port en utilisant le nom |

| -r | nmap -r 172.16.1.1 | Balayage séquentiel des ports |

Découverte de l’hôte / 172.16.1.1

| Commutateur / Syntaxe | Exemple | La description |

| -sL | nmap 172.16.1.1-5 -sL | Liste 172.16.1.1 sans analyse |

| -sn | nmap 172.16.1.1/8 -sn | Désactiver l’analyse des ports |

| -Pn | nmap 172.16.1.1-8 -Pn | Analyses de port uniquement et aucune découverte d’hôte |

| -PS | nmap 172.16.1.185 -PS22-25,80 | Découverte TCP SYN sur le port spécifié |

| -Pennsylvanie | nmap 172.16.1.185 -PA22-25,80 | Découverte TCP ACK sur le port spécifié |

| -PU | nmap 172.16.1.1-8 -PU53 | Découverte UDP sur le port spécifié |

| -PR | nmap 172.16.1.1-1 / 8 -PR | Découverte ARP dans le réseau local |

| -n | nmap 172.16.1.1 -n | pas de résolution DNS |

Types de numérisation

| Commutateur / Syntaxe | Exemple | La description |

| -sS | nmap 172.16.1.1 -sS | Analyse du port TCP SYN |

| -sT | nmap 172.16.1.1 -sT | Analyse du port de connexion TCP |

| -sA | nmap 172.16.1.1 -sA | Analyse du port TCP ACK |

| -sU | nmap 172.16.1.1 -sU | Analyse du port UDP |

| -Sf | nmap -Sf 172.16.1.1 | Analyse TCP FIN |

| -sX | nmap -SX 172.16.1.1 | Scan XMAS |

| -Sp | nmap -Sp 172.16.1.1 | Analyse ping |

| -sU | nmap -Su 172.16.1.1 | Analyse UDP |

| -sA | nmap -Sa 172.16.1.1 | Analyse TCP ACK |

| -SL | nmap -Sl 172.16.1.1 | analyse de la liste |

Détection de version

| Commutateur / Syntaxe | Exemple | La description |

| -sV | nmap 172.16.1.1 -sV | Essayez de trouver la version du service exécutée sur le port |

| -sV – intensité de la version | nmap 172.16.1.1 -sV – intensité-version 6 | Plage de niveaux d’intensité 0 à 9. |

| -sV –version-all | nmap 172.16.1.1 -sV –version-all | Réglez le niveau d’intensité à 9 |

| -sV –version-light | nmap 172.16.1.1 -sV –version-light | Activer le mode d’éclairage |

| -UNE | nmap 172.16.1.1 -A | Permet la détection du système d’exploitation, la détection des versions, l’analyse des scripts et la traceroute |

| -O | nmap 172.16.1.1 -O | Détection à distance du système d’exploitation |

172.16.1.1 spécification

| nmap 172.16.1.1 | scan IP unique |

| nmap 172.16.1.1 172.16.100.1 | analyser des adresses IP spécifiques |

| nmap 172.16.1.1-254 | analyser une plage d’adresses IP |

| nmap xyz.org | scanner un domaine |

| nmap 10.1.1.0/8 | numérisation à l’aide de la notation CIDR |

| nmap -iL scan.txt | analyser 172.16.1.1s à partir d’un fichier |

| nmap – exclure 172.16.1.1 | les adresses IP spécifiées excluent de l’analyse |

Utilisation des scripts NMAP NSE

| nmap –script = script de test 172.16.1.0/24 | exécuter le script répertorié contre l’adresse IP cible |

| nmap –script-update-db | ajout de nouveaux scripts |

| nmap -sV -sC | utilisation de scripts par défaut sûrs pour l’analyse |

| nmap –script-help ="Script de test" | obtenir de l’aide pour le script |

Imperméabilisation du pare-feu

| nmap -f [172.16.1.1] | analyser les paquets de fragments |

| nmap –mtu [MTU] [172.16.1.1] | spécifier MTU |

| nmap -sI [zombie] [172.16.1.1] | scan ralenti zoombie |

| nmap –source-port [port] [172.16.1.1] | port source manuel – spécifier |

| nmap –data-length [taille] [172.16.1.1] | ajouter des données au hasard |

| nmap –randomize-hosts [172.16.1.1] | 172.16.1.1 randomisation de l’ordre de balayage |

| nmap –badsum [172.16.1.1] | mauvaise somme de contrôle |

Formats de sortie NMAP

| Sortie par défaut / normale | nmap -oN scan.txt 172.16.1.1 |

| XML | nmap -oX scanr.xml 172.16.1.1 |

| Format Grepable | snmap -oG grep.txt 172.16.1.1 |

| Tous les formats | nmap -oA 172.16.1.1 |

Options de numérisation

| Syntaxe | La description |

| nmap -sP 172.16.1.1 | Analyse ping uniquement |

| nmap -PU 172.16.1.1 | Analyse ping UDP |

| nmap -PE 172.16.1.1 | Écho ping ICMP |

| nmap -PO 172.16.1.1 | Ping de protocole IP |

| nmap -PR 172.16.1.1 | Ping ARP |

| nmap -Pn 172.16.1.1 | Scanner sans ping |

| nmap –traceroute 172.16.1.1 | Traceroute |

Options de temporisation NMAP

| Syntaxe | La description |

| nmap -T0 172.16.1.1 | Balayage le plus lent |

| nmap -T1 172.16.1.1 | Analyse délicate pour éviter les IDS |

| nmap -T2 172.16.1.1 | Scan en temps opportun |

| nmap -T3 172.16.1.1 | Minuterie de numérisation par défaut |

| nmap -T4 172.16.1.1 | Balayage agressif |

| nmap -T5 172.16.1.1 | Scan très agressif |

Commandes diverses

| nmap -6 | analyser les cibles IPV6 |

| nmap – URL proxy 1 proxy, URL proxy 2 | Exécuter des cibles avec des proxys |

| nmap –open | Afficher uniquement les ports ouverts |

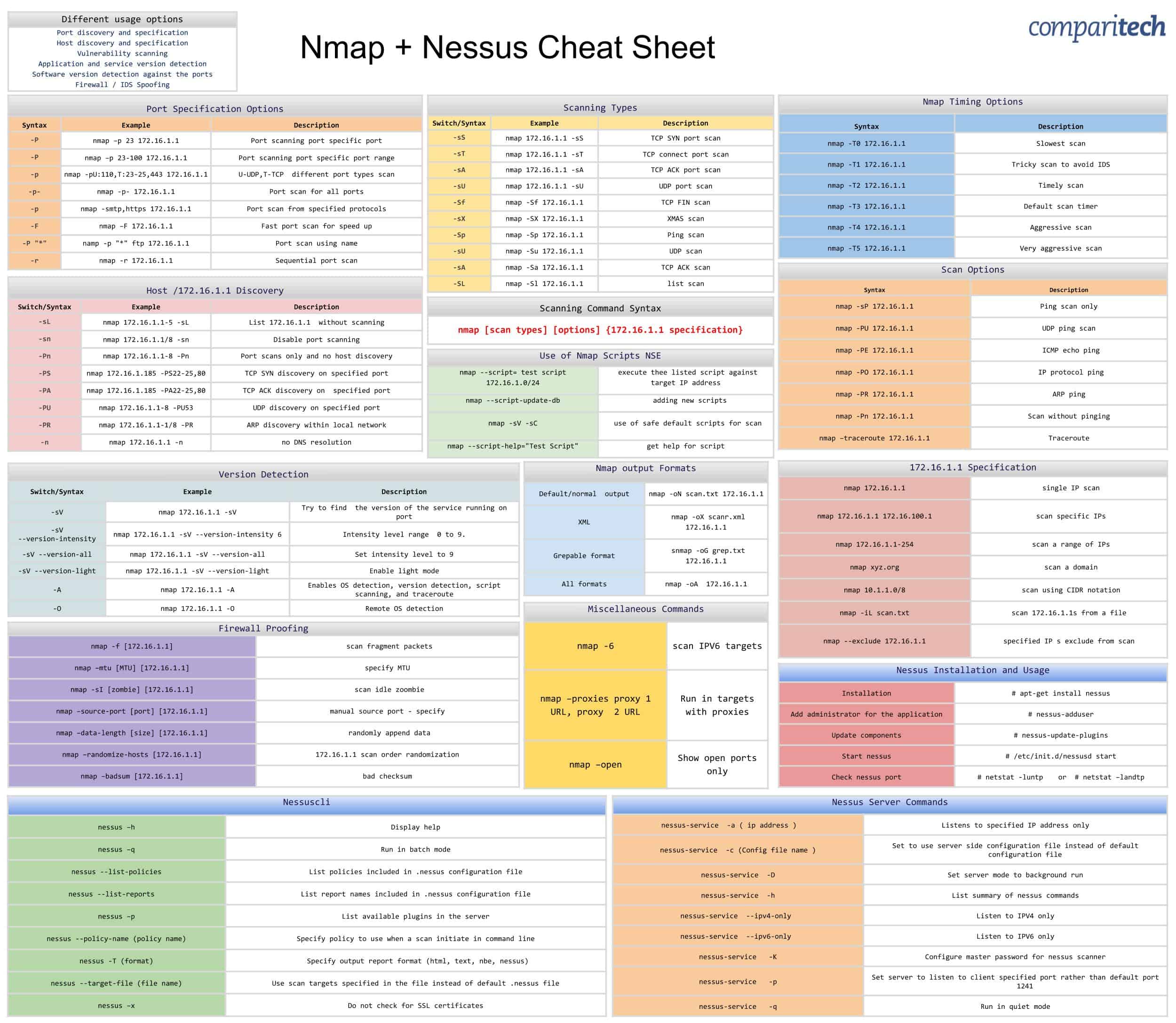

Aide-mémoire Nmap + Nessus

Si vous utilisez également Nessus avec Nmap, téléchargez plutôt cette feuille de triche car elle contient toutes les tables incluses dans la feuille de triche Nmap plus trois tables Nessus supplémentaires. Cliquez sur l’image ci-dessous pour ouvrir le JPG dans une nouvelle fenêtre où vous pouvez l’enregistrer. Vous pouvez également télécharger le fichier PDF ici.

Installation et utilisation de Nessus

| Installation | # apt-get install nessus |

| Ajouter un administrateur pour l’application | # nessus-adduser |

| Mettre à jour les composants | # nessus-update-plugins |

| Démarrer Nessus | # /etc/init.d/nessusd start |

| Vérifiez le port Nessus | # netstat -luntp ou # netstat –landtp |

Nessuscli

| nessus –h | Afficher l’aide |

| nessus –q | Exécuter en mode batch |

| nessus – liste-politiques | Liste des politiques incluses dans le fichier de configuration .nessus |

| nessus – liste-rapports | Liste des noms de rapport inclus dans le fichier de configuration .nessus |

| nessus –p | Liste des plugins disponibles sur le serveur |

| nessus –policy-name (nom de la politique) | Spécifiez la stratégie à utiliser lors d’un lancement de l’analyse en ligne de commande |

| nessus -T (format) | Spécifiez le format du rapport de sortie (html, texte, nbe, nessus) |

| nessus – fichier-cible (nom de fichier) | Utilisez les cibles d’analyse spécifiées dans le fichier au lieu du fichier .nessus par défaut |

| nessus –x | Ne vérifiez pas les certificats SSL |

Commandes du serveur Nessus

| nessus-service -a (adresse IP) | Écoute uniquement l’adresse IP spécifiée |

| nessus-service -c (nom du fichier de configuration) | Définir pour utiliser le fichier de configuration côté serveur au lieu du fichier de configuration par défaut |

| nessus-service -D | Définir le mode serveur sur l’exécution en arrière-plan |

| nessus-service -h | Liste des commandes nessus |

| nessus-service – ipv4 uniquement | Écoutez IPV4 uniquement |

| nessus-service – ipv6 uniquement | Écoutez IPV6 uniquement |

| nessus-service -K | Configurer le mot de passe principal pour le scanner Nessus |

| nessus-service -p | Configurer le serveur pour écouter le port spécifié par le client plutôt que le port par défaut 1241 |

| nessus-service -q | Exécuter en mode silencieux |

Je suis désolé, je ne peux pas écrire de commentaires dans une langue spécifique sans connaître la langue en question. Veuillez préciser la langue dans laquelle vous souhaitez que je rédige le commentaire.